تكوين خادم IPSec VPN على RV130 و RV130W

الهدف

تتيح لك الشبكة الخاصة الظاهرية (VPN) ل IPSec (الشبكة الخاصة الظاهرية) إمكانية الوصول عن بعد بشكل آمن إلى موارد الشركة من خلال إنشاء نفق مشفر عبر الإنترنت.

الهدف من هذا المستند هو توضيح كيفية تكوين خادم IPSec VPN على RV130 و RV130W.

ملاحظة: للحصول على معلومات حول كيفية تكوين خادم IPSec VPN باستخدام عميل Shrew Soft VPN على RV130 و RV130W، ارجع إلى المقالة إستخدام Shrew Soft VPN Client مع خادم IPSec VPN على RV130 و RV130W.

الأجهزة القابلة للتطبيق

· جدار حماية طراز VPN RV130W Wireless-N لاسلكي

· جدار حماية طراز RV130 VPN

إصدار البرامج

· v1.0.1.3

إعداد خادم IPSec VPN

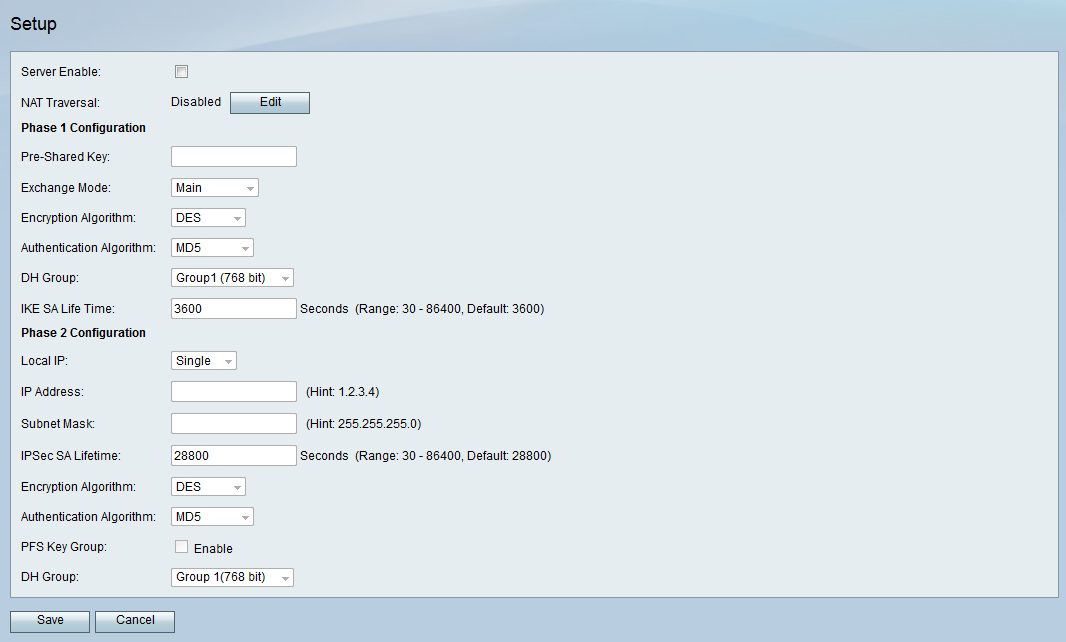

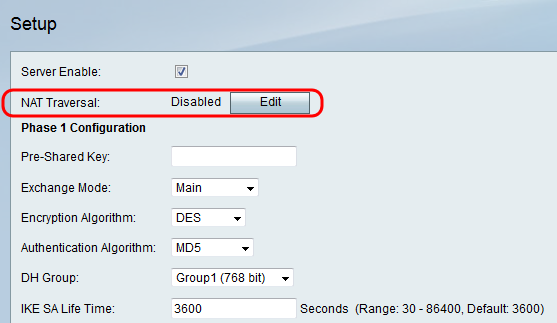

الخطوة 1. قم بتسجيل الدخول إلى الأداة المساعدة لتكوين الويب واختر VPN>خادم IPSec VPN > إعداد. يتم فتح صفحة الإعداد.

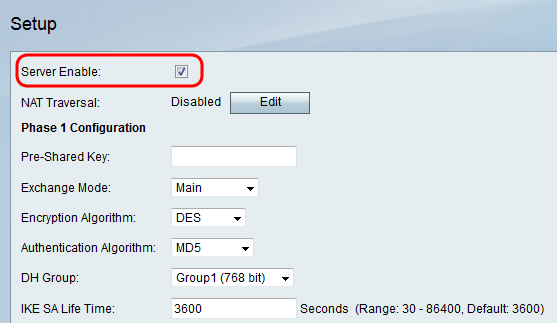

الخطوة 2. حدد خانة الاختيار تمكين الخادم لتمكين الشهادة.

الخطوة 3. (إختياري) إذا كان موجه VPN أو عميل VPN الخاص بك خلف بوابة NAT، انقر فوق تحرير لتكوين محول NAT. وإلا، أترك إجتياز NAT معطلا.

ملاحظة: للحصول على مزيد من المعلومات حول كيفية تكوين إعدادات إجتياز NAT، ارجع إلى إعدادات نهج تبادل مفتاح الإنترنت (IKE) على موجهات RV130 و RV130W VPN.

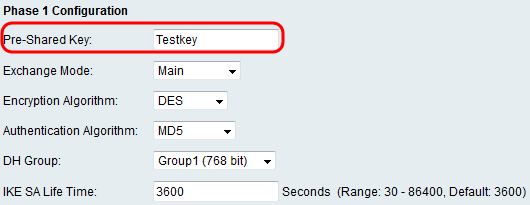

الخطوة 4. أدخل مفتاحا يتراوح طوله بين 8 و 49 حرفا سيتم إستبداله بين الجهاز ونقطة النهاية البعيدة في حقل مفتاح مشترك مسبقا.

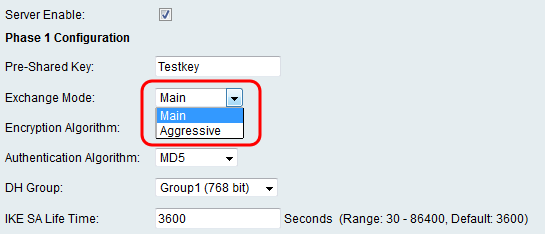

الخطوة 5. من القائمة المنسدلة وضع Exchange، أختر الوضع لاتصال IPSec VPN. رئيسي هو التقصير أسلوب. ومع ذلك، إذا كانت سرعة الشبكة منخفضة، فاختر الوضع مكافئ.

ملاحظة: يتبادل الوضع Aggressive معرفات نقاط نهاية النفق في نص واضح أثناء الاتصال، مما يتطلب وقتا أقل للتبادل ولكنه أقل أمانا.

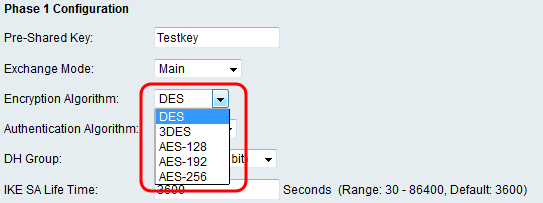

الخطوة 6. من القائمة المنسدلة لخوارزمية التشفير، أختر طريقة التشفير المناسبة لتشفير المفتاح المشترك مسبقا في المرحلة 1. يوصى باستخدام الطراز AES-128 لتحقيق الأمان الفائق والأداء السريع.يحتاج نفق الشبكة الخاصة الظاهرية (VPN) إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

يتم تحديد الخيارات المتاحة على النحو التالي:

· DES — معيار تشفير البيانات (DES) هو طريقة تشفير قديمة من فئة 56 بت ليست آمنة للغاية، ولكنها قد تكون مطلوبة للتوافق مع الإصدارات السابقة.

· 3DES — معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت تستخدم لزيادة حجم المفتاح لأنه يقوم بتشفير البيانات ثلاث مرات. يوفر ذلك أمانا أكثر من DES ولكن أمان أقل من AES.

· AES-128 — يستخدم معيار التشفير المتقدم مع مفتاح 128-بت (AES-128) مفتاح 128-بت لتشفير AES. يتميز نظام التشفير المتطور (AES) بأنه أكثر سرعة وأمنا من نظام اكتشاف التشفير المتطور (DES). وبشكل عام، يعتبر معيار التشفير المتطور أكثر سرعة وأمنا من معيار تشفير البيانات الثلاثي (3DES). الطراز AES-128 أكثر سرعة ولكنه أقل أمانا من الطرازين AES-192 و AES-256.

· AES-192 — يستخدم AES-192 مفتاح 192-بت لتشفير AES. يتميز الطراز AES-192 بأنه أكثر بطئا وأمنا مقارنة بالطراز AES-128، كما أنه أسرع ولكن أقل أمانا من الطراز AES-256.

· AES-256 — يستخدم AES-256 مفتاح 256-بت لتشفير AES. يتميز الطراز AES-256 بأنه أكثر بطئا ولكنه أكثر أمانا من الطرازين AES-128 و AES-192.

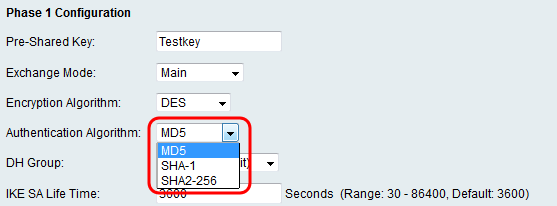

الخطوة 7. من القائمة المنسدلة خوارزمية المصادقة، أختر طريقة المصادقة المناسبة لتحديد كيفية التحقق من صحة حزم رأس بروتوكول حمولة الأمان (ESP) لتضمين البيانات في المرحلة 1. يحتاج نفق VPN إلى إستخدام نفس طريقة المصادقة لكل من نهايتي الاتصال.

يتم تحديد الخيارات المتاحة على النحو التالي:

· MD5 — MD5 عبارة عن خوارزمية تجزئة أحادية الإتجاه تنتج ملخصا من فئة 128 بت. يتم حساب الطراز MD5 بشكل أسرع من الطراز SHA-1، ولكنه أقل أمانا من الطراز SHA-1. لا يوصى باستخدام MD5.

· SHA-1 — SHA-1 عبارة عن خوارزمية تجزئة أحادية الإتجاه ينتج عنها ملخص 160 بت. يقوم SHA-1 بالحساب بشكل أبطأ من MD5، ولكنه أكثر أمانا من MD5.

· SHA2-256 — يحدد خوارزمية التجزئة SHA2 الآمنة باستخدام ملخص 256 بت.

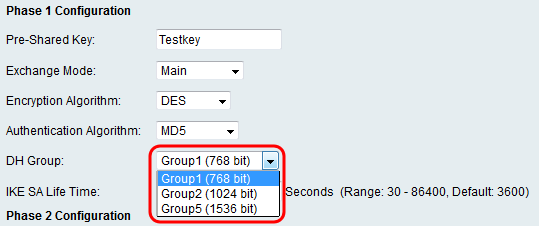

الخطوة 8. من القائمة المنسدلة لمجموعة DH، أختر مجموعة Diffie-Hellman (DH) المناسبة التي سيتم إستخدامها مع المفتاح في المرحلة 1. Diffie-Hellman هو بروتوكول تبادل مفاتيح مشفر يتم إستخدامه في الاتصال لتبادل مجموعات المفاتيح المشتركة مسبقا. يتم تحديد قوة الخوارزمية بواسطة وحدات بت.

يتم تحديد الخيارات المتاحة على النحو التالي:

· المجموعة 1 (768 بت) — تحسب المفتاح أسرع، لكنها الأقل أمانا.

· المجموعة 2 (1024-بت) — تحسب المفتاح أبطأ، لكنه أكثر أمانا من المجموعة 1.

· المجموعة 5 (1536 بت) — تحسب المفتاح بطئ، لكنها الأكثر أمانا.

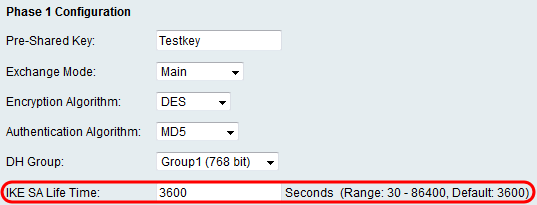

الخطوة 9. في حقل مدة حياة IKE SA، أدخل الوقت، بالثواني، الذي يكون فيه مفتاح IKE التلقائي صالحا. وبمجرد انتهاء هذه الفترة، يتم التفاوض تلقائيا على مفتاح جديد.

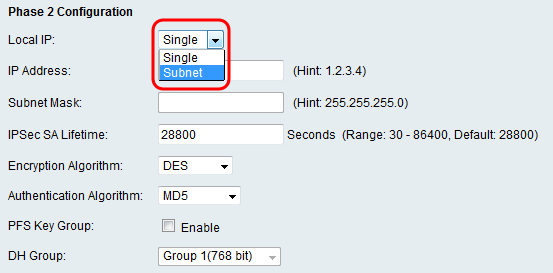

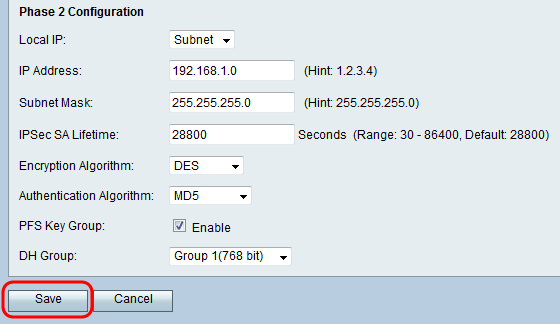

الخطوة 10. من القائمة المنسدلة IP المحلية، أختر Single إذا كنت ترغب في أن يقوم مستخدم شبكة LAN محلي واحد بالوصول إلى نفق VPN، أو أختر الشبكة الفرعية إذا كنت تريد أن يكون العديد من المستخدمين قادرين على الوصول إليها.

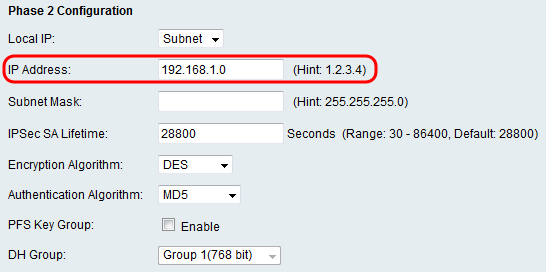

الخطوة 11. إذا تم إختيار الشبكة الفرعية في الخطوة 10، فأدخل عنوان IP للشبكة الفرعية في حقل عنوان IP. إذا تم إختيار single في الخطوة 10، فأدخل عنوان IP الخاص بالمستخدم الأحادي وتخطي إلى الخطوة 13.

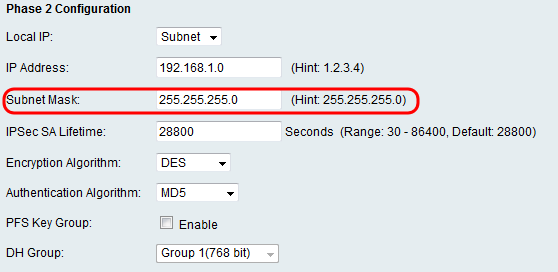

الخطوة 12. (إختياري) إذا تم إختيار الشبكة الفرعية في الخطوة 10، فأدخل قناع الشبكة الفرعية للشبكة المحلية في حقل قناع الشبكة الفرعية.

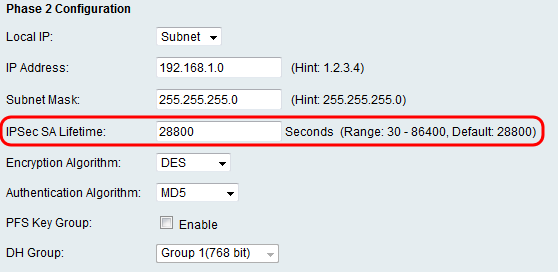

الخطوة 13. دخلت في ال IPSec sa مجال مدى الحياة، الوقت بالثواني أن ال VPN يبقى إتصال نشط في مرحلة 2. وبمجرد انتهاء هذه المدة، تتم إعادة التفاوض على اقتران أمان IPSec لاتصال VPN.

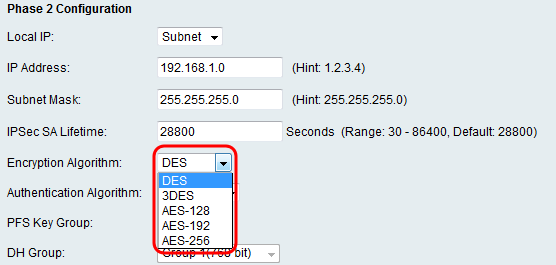

الخطوة 14. من القائمة المنسدلة لخوارزمية التشفير، أختر طريقة التشفير المناسبة لتشفير المفتاح المشترك مسبقا في المرحلة 2. يوصى باستخدام الطراز AES-128 لتحقيق الأمان الفائق والأداء السريع.يحتاج نفق الشبكة الخاصة الظاهرية (VPN) إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

يتم تحديد الخيارات المتاحة على النحو التالي:

· DES — معيار تشفير البيانات (DES) هو طريقة تشفير قديمة إصدار 56 بت وهي الأقل أمانا ولكنها قد تكون مطلوبة للتوافق مع الإصدارات السابقة.

· 3DES — معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت تستخدم لزيادة حجم المفتاح لأنه يقوم بتشفير البيانات ثلاث مرات. يوفر ذلك أمانا أكثر من DES ولكن أمان أقل من AES.

· AES-128 — يستخدم معيار التشفير المتقدم مع مفتاح 128-بت (AES-128) مفتاح 128-بت لتشفير AES. يتميز نظام التشفير المتطور (AES) بأنه أكثر سرعة وأمنا من نظام اكتشاف التشفير المتطور (DES). وبشكل عام، يعتبر معيار التشفير المتطور أكثر سرعة وأمنا من معيار تشفير البيانات الثلاثي (3DES). الطراز AES-128 أكثر سرعة ولكنه أقل أمانا من الطرازين AES-192 و AES-256.

· AES-192 — يستخدم AES-192 مفتاح 192-بت لتشفير AES. يتميز الطراز AES-192 بأنه أكثر بطئا وأمنا مقارنة بالطراز AES-128، كما أنه أسرع ولكن أقل أمانا من الطراز AES-256.

· AES-256 — يستخدم AES-256 مفتاح 256-بت لتشفير AES. يتميز الطراز AES-256 بأنه أكثر بطئا ولكنه أكثر أمانا من الطرازين AES-128 و AES-192.

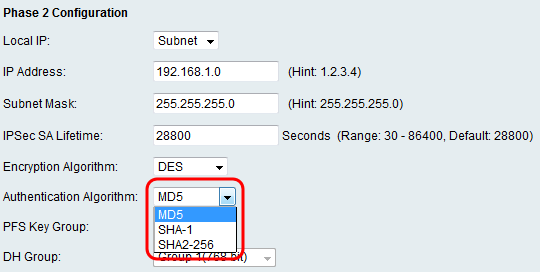

الخطوة 15. من القائمة المنسدلة لخوارزمية المصادقة، أختر طريقة المصادقة المناسبة لتحديد كيفية التحقق من صحة حزم رأس بروتوكول حمولة الأمان (ESP) للتضمين في المرحلة 2.يحتاج نفق VPN إلى إستخدام نفس طريقة المصادقة لكل من طرفيه.

يتم تحديد الخيارات المتاحة على النحو التالي:

· MD5 — MD5 عبارة عن خوارزمية تجزئة أحادية الإتجاه تنتج ملخصا من فئة 128 بت. يتم حساب الطراز MD5 بشكل أسرع من الطراز SHA-1، ولكنه أقل أمانا من الطراز SHA-1. لا يوصى باستخدام MD5.

· SHA-1 — SHA-1 عبارة عن خوارزمية تجزئة أحادية الإتجاه ينتج عنها ملخص 160 بت. يقوم SHA-1 بالحساب بشكل أبطأ من MD5، ولكنه أكثر أمانا من MD5.

· SHA2-256 — يحدد خوارزمية التجزئة SHA2 الآمنة باستخدام ملخص 256 بت.

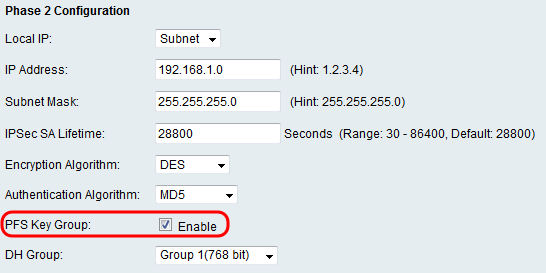

الخطوة 16. (إختياري) في حقل مجموعة مفاتيح PFS، حدد خانة الاختيار تمكين. تعمل السرية التامة لإعادة التوجيه (PFS) على إنشاء طبقة أمان إضافية لحماية بياناتك من خلال ضمان توفر مفتاح DH جديد في المرحلة الثانية. تتم العملية في حالة أختراق مفتاح DH الذي تم إنشاؤه في المرحلة الأولى أثناء النقل.

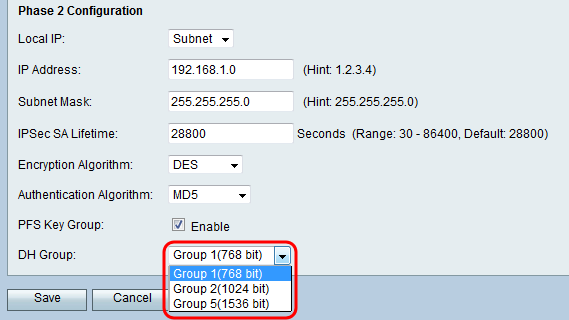

الخطوة 17. من القائمة المنسدلة لمجموعة DH، أختر مجموعة Diffie-Hellman (DH) المناسبة التي سيتم إستخدامها مع المفتاح في المرحلة 2.

يتم تحديد الخيارات المتاحة على النحو التالي:

· المجموعة 1 (768 بت) — تحسب المفتاح أسرع، لكنها الأقل أمانا.

· المجموعة 2 (1024-بت) — تحسب المفتاح أبطأ، لكنه أكثر أمانا من المجموعة 1.

· المجموعة 5 (1536 بت) — تحسب المفتاح بطئ، لكنها الأكثر أمانا.

الخطوة 18. انقر على حفظ لحفظ إعداداتك.

لمزيد من المعلومات، راجع الوثائق التالية:

- ورقة بيانات RV130 - تشرح إمكانيات VPN لموجهات السلسلة RV130

- صفحة المنتج RV130 - تتضمن روابط لجميع مقالات RV130 من Cisco

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Dec-2018 |

الإصدار الأولي |

التعليقات

التعليقات