تكوين تعيين VLAN الديناميكي باستخدام وحدة التحكم ISE و Catalyst 9800 Wireless LAN Controller

خيارات التنزيل

-

ePub (2.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل المادة حفازة 9800 WLC و cisco ISE أن يعين لاسلكي lan (WLAN).

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC ونقاط الوصول في الوضع Lightweight (LAPs).

- معرفة وظائف خادم AAA مثل محرك خدمات الهوية (ISE).

- معرفة شاملة بالشبكات اللاسلكية ومشكلات الأمان اللاسلكي.

- امتلاك معرفة وظيفية بتعيين الشبكة المحلية الظاهرية الديناميكية (VLAN).

- معرفة أساسية بالتحكم والإمداد لنقطة الوصول اللاسلكية (CAPWAP).

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- cisco مادة حفازة 9800 WLC (مادة حفازة 9800-CL) أن يركض برنامج ثابت إطلاق 16.12.4a.

- نقاط الوصول في الوضع المحلي من السلسلة Cisco 2800 Series LAP.

- عميل Windows 10 الأصلي.

- Cisco ISE الذي يشغل الإصدار 2.7.

- المحول Cisco 3850 Series Switch الذي يشغل البرنامج الثابت، الإصدار 16.9.6.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

التعيين الديناميكي لشبكة VLAN مع خادم RADIUS

يصف هذا وثيقة المفهوم من VLAN حركي وكيف أن يشكل المادة حفازة 9800 لاسلكي lan جهاز تحكم (WLC) و cisco هوية خدمة محرك (ISE) أن يعين لاسلكي LAN (WLAN) in order to أنجزت هذا لالزبون لاسلكي.

في معظم أنظمة الشبكة المحلية اللاسلكية (WLAN)، تحتوي كل شبكة محلية لاسلكية (WLAN) على سياسة ثابتة تنطبق على جميع العملاء المرتبطين بمعرف مجموعة الخدمة (SSID). وعلى الرغم من أنها فعالة، إلا أن هذه الطريقة لها قيود لأنها تتطلب من العملاء الاقتران ب SSIDs مختلفة لترث جودة الخدمة (QoS) وسياسات الأمان المختلفة.

ومع ذلك، يدعم حل Cisco WLAN شبكات الهوية. وهذا يسمح للشبكة بالإعلان عن معرف SSID واحد ويسمح لمستخدمين محددين بتوريث جودة الخدمة أو نهج الأمان المختلفة استنادا إلى بيانات اعتماد المستخدم.

تعيين VLAN الديناميكي هو أحد تلك الميزات التي تضع مستخدم لاسلكي في شبكة VLAN معينة بناء على بيانات الاعتماد التي قدمها المستخدم. تتم معالجة مهمة تعيين مستخدمين لشبكة VLAN معينة بواسطة خادم مصادقة RADIUS، مثل Cisco ISE. يمكن إستخدام هذا، على سبيل المثال، للسماح للمضيف اللاسلكي بالبقاء على شبكة VLAN نفسها أثناء تحركها داخل شبكة مجمع.

لذلك، عندما يحاول العميل الاقتران بنقطة وصول في الوضع Lightweight مسجلة مع وحدة تحكم، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بتمرير بيانات اعتماد المستخدم إلى خادم RADIUS للتحقق من الصحة. وبمجرد نجاح المصادقة، يقوم خادم RADIUS بتمرير بعض سمات فريق عمل هندسة الإنترنت (IETF) إلى المستخدم. تحدد سمات RADIUS هذه معرف VLAN الذي يجب تعيينه للعميل اللاسلكي. لا يهم معرف SSID الخاص بالعميل لأنه يتم تعيين المستخدم دائما لمعرف VLAN هذا المحدد مسبقا.

سمات مستخدم RADIUS المستخدمة لتعيين معرف VLAN هي:

- IETF 64 (نوع النفق)- ثبتت هذا إلى VLAN.

- IETF 65 (نوع النفق المتوسط) - اضبط هذا على 802.

- IETF 81 (معرف مجموعة النفق الخاصة)- قم بتعيين هذا على معرف VLAN.

معرف شبكة VLAN هو 12 بت ويأخذ قيمة بين 1 و 4094، شاملة. لأن Tunnel-Private-Group-ID هو من النوع خيط، كما هو معرف في RFC2868 للاستخدام مع IEEE 802.1X، يتم تشفير قيمة العدد الصحيح لمعرف VLAN كسلسلة. عندما يتم إرسال سمات النفق تلك، فمن الضروري إدخالها في حقل علامة التمييز.

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

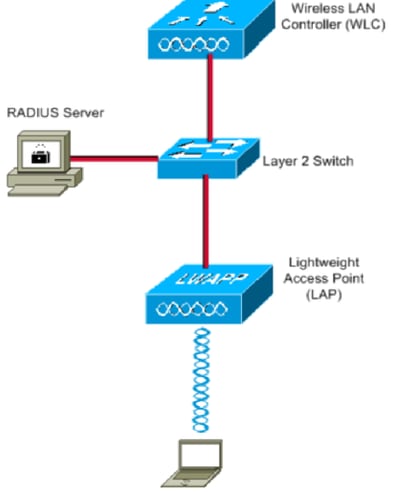

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

هذه هي تفاصيل تكوين المكونات المستخدمة في هذا المخطط:

- عنوان IP الخاص بخادم Cisco ISE (RADIUS) هو 10.10.1.24.

- عنوان واجهة الإدارة الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) هو 10.10.1.17.

- يتم إستخدام خادم DHCP الداخلي على وحدة التحكم لتخصيص عنوان IP لعملاء اللاسلكي.

- يستخدم هذا المستند معيار 802.1x مع إعتبار PEAP آلية أمان.

- يتم إستخدام شبكة VLAN102 عبر هذا التكوين. تم تكوين اسم المستخدم سميث -102 لوضعه في شبكة VLAN102 بواسطة خادم RADIUS.

خطوات التكوين

ويتم تقسيم هذا التكوين إلى ثلاث فئات:

- تكوين Cisco ISE.

- قم بتكوين المحول لشبكات VLAN متعددة.

- تكوين Catalyst 9800 WLC.

تكوين Cisco ISE

يتطلب هذا التكوين الخطوات التالية:

- قم بتكوين Catalyst WLC كعميل AAA على خادم Cisco ISE.

- تكوين المستخدمين الداخليين على Cisco ISE.

- شكلت ال radius (IETF) شعار يستعمل ل حركي VLAN تعيين على cisco ISE.

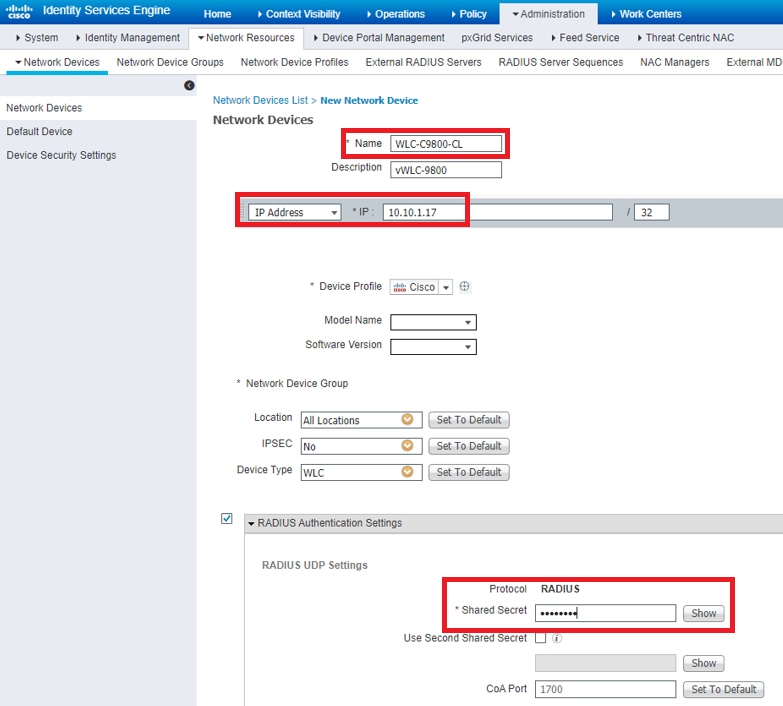

الخطوة 1. شكلت المادة حفازة WLC كعميل AAA على ال cisco ISE نادل

يشرح هذا الإجراء كيفية إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA على خادم ISE حتى يمكن أن تمرر عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بيانات اعتماد المستخدم إلى ISE.

أكمل الخطوات التالية:

- من واجهة المستخدم الرسومية ISE، انتقل إلى

Administration > Network Resources > Network DevicesوحددAdd. - أكمل التكوين باستخدام عنوان IP الخاص بإدارة WLC وسر RADIUS المشترك بين WLC و ISE كما هو موضح في الصورة:

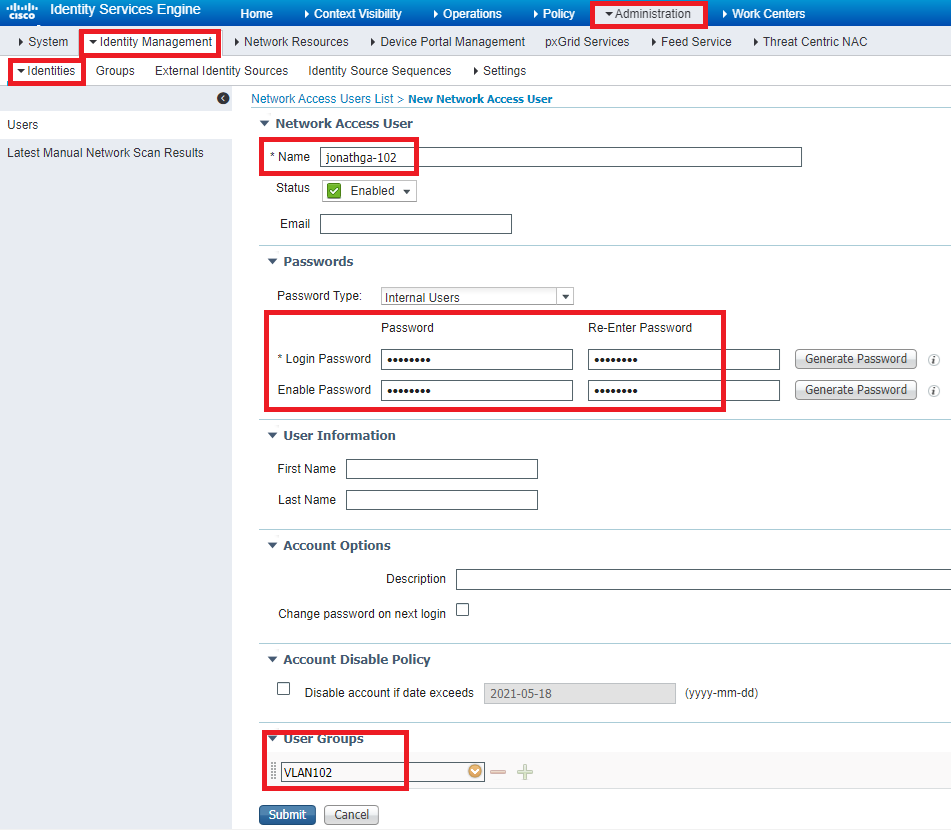

الخطوة 2. تكوين المستخدمين الداخليين على Cisco ISE

الخطوة 2. تكوين المستخدمين الداخليين على Cisco ISEيشرح هذا الإجراء كيفية إضافة المستخدمين إلى قاعدة بيانات المستخدم الداخلية ل Cisco ISE.

أكمل الخطوات التالية:

- من واجهة المستخدم الرسومية ISE، انتقل إلى

Administration > Identity Management > Identities وحددAdd. - أكمل التكوين باستخدام اسم المستخدم وكلمة المرور ومجموعة المستخدم كما هو موضح في الصورة:

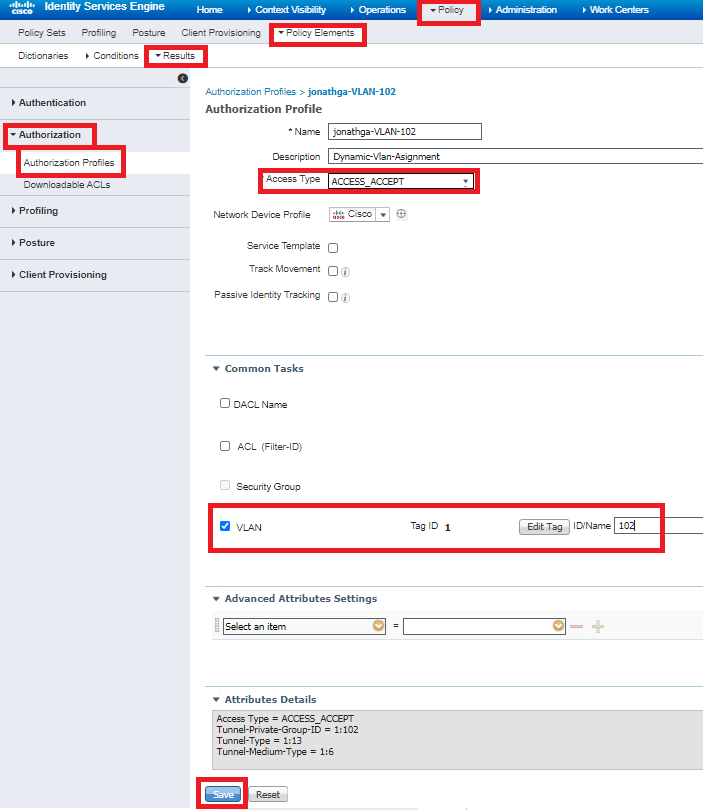

الخطوة 3. تكوين سمات RADIUS (IETF) المستخدمة لتعيين VLAN الديناميكي

الخطوة 3. تكوين سمات RADIUS (IETF) المستخدمة لتعيين VLAN الديناميكييشرح هذا الإجراء كيفية إنشاء توصيف تخويل ونهج مصادقة للمستخدمين اللاسلكيين.

أكمل الخطوات التالية:

- من واجهة المستخدم الرسومية ISE، انتقل إلى

Policy > Policy Elements > Results > Authorization > Authorization profiles وحددAdd لإنشاء توصيف جديد. - أكمل تكوين ملف تعريف التخويل باستخدام معلومات شبكة VLAN للمجموعة المقابلة. تظهر هذه الصورة إعدادات تكوين

jonathga-VLAN-102 المجموعة.

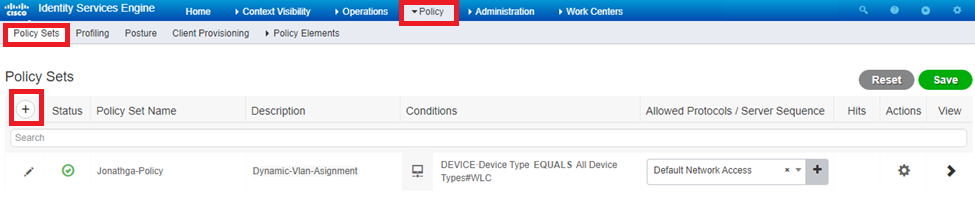

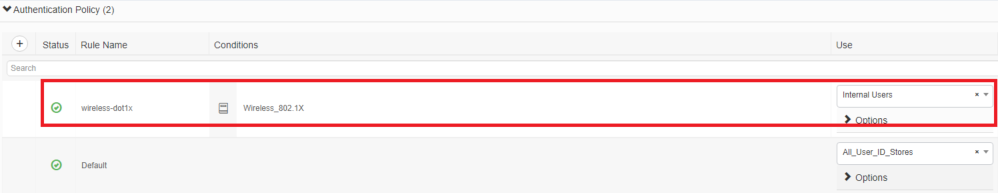

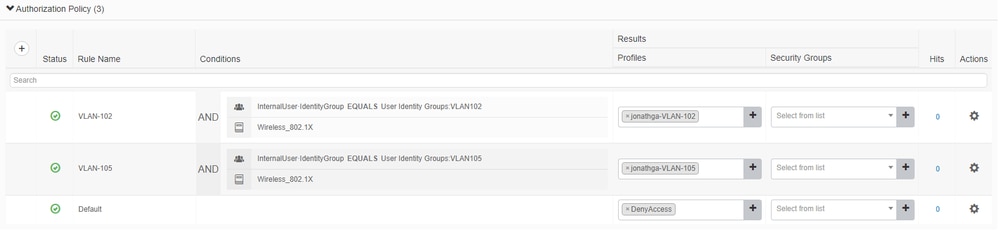

بعد تكوين توصيفات التخويل، يلزم إنشاء سياسة مصادقة للمستخدمين اللاسلكيين. يمكنك إستخدام Custom نهج جديد أو تعديل مجموعة Default النهج. في هذا المثال، يتم إنشاء ملف تخصيص مخصص.

- انتقل إلى

Policy > Policy Sets وحددAdd لإنشاء سياسة جديدة كما هو موضح في الصورة:

تحتاج الآن إلى إنشاء سياسات تخويل للمستخدمين من أجل تعيين ملف تعريف تخويل شخصي استنادا إلى عضوية المجموعة.

- افتح

Authorization policy القسم وقم بإنشاء سياسات لتحقيق ذلك المتطلب كما هو موضح في الصورة:

تكوين المحول لشبكات VLAN متعددة

تكوين المحول لشبكات VLAN متعددةأن يسمح يتعدد VLANs من خلال المفتاح، أنت تحتاج أن يصدر هذا أمر أن يشكل المفتاح ميناء يربط إلى الجهاز تحكم:

Switch(config-if)#switchport mode trunkSwitch(config-if)#switchport trunk encapsulation dot1qملاحظة: بشكل افتراضي، تسمح معظم المحولات بجميع شبكات VLAN التي تم إنشاؤها على ذلك المحول عبر منفذ خط الاتصال. إذا كانت شبكة سلكية متصلة بالمحول، فيمكن تطبيق هذا التكوين نفسه على منفذ المحول الذي يتصل بالشبكة السلكية. هذا يمكن الاتصال بين ال نفسه VLANs في الشبكة السلكية واللاسلكية.

تكوين Catalyst 9800 WLC

تكوين Catalyst 9800 WLCيتطلب هذا التكوين الخطوات التالية:

- قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) باستخدام تفاصيل خادم المصادقة.

- قم بتكوين شبكات VLAN.

- تكوين شبكات WLAN (SSID).

- تكوين ملف تعريف النهج.

- قم بتكوين علامة النهج.

- قم بتعيين علامة النهج لنقطة وصول.

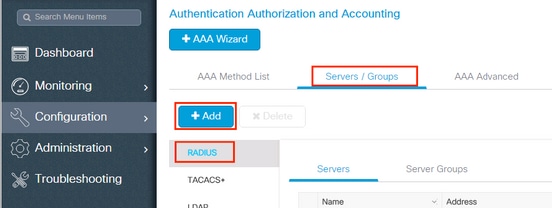

الخطوة 1. قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) باستخدام تفاصيل خادم المصادقة

الخطوة 1. قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) باستخدام تفاصيل خادم المصادقةمن الضروري تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) حتى يمكنه الاتصال بخادم RADIUS لمصادقة العملاء.

أكمل الخطوات التالية:

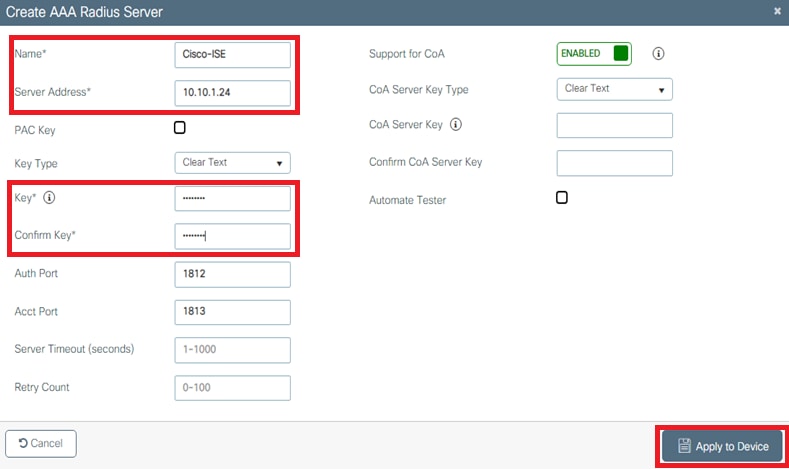

- من واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم، انتقل إلى معلومات خادم RADIUS

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add وأدخلها كما هو موضح في الصورة:

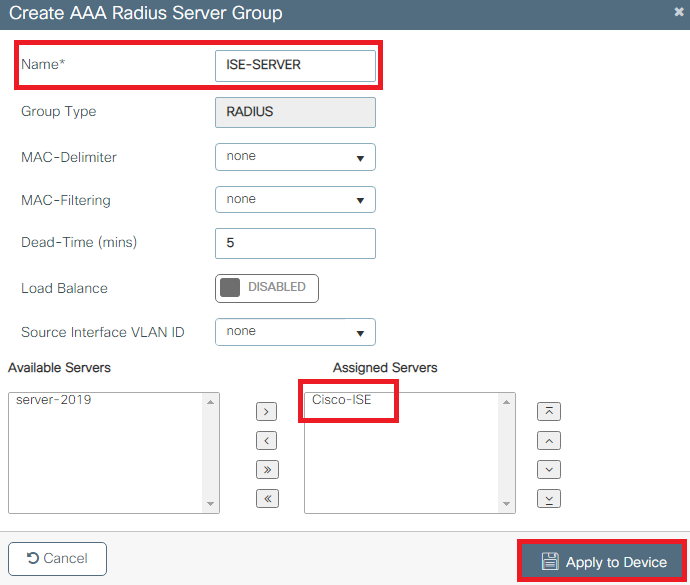

- لإضافة خادم RADIUS إلى مجموعة RADIUS، انتقل إلى

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add كما هو موضح في الصورة:

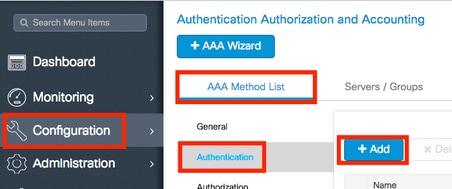

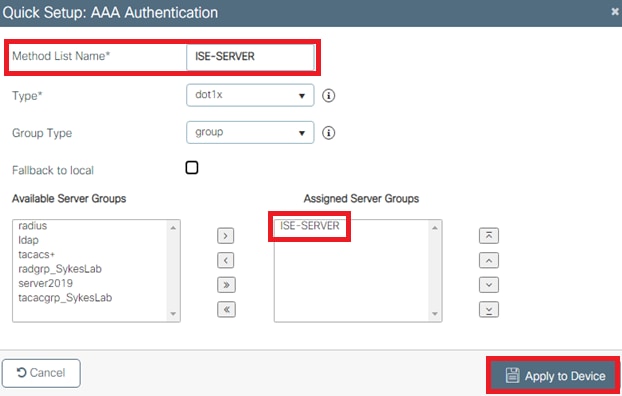

- لإنشاء قائمة طرق المصادقة، انتقل إلى

Configuration > Security > AAA > AAA Method List > Authentication > + Add كما هو موضح في الصور:

الخطوة 2. تكوين شبكات VLAN

الخطوة 2. تكوين شبكات VLANيشرح هذا الإجراء كيفية تكوين شبكات VLAN على Catalyst 9800 WLC. كما هو موضح مسبقا في هذا المستند، يجب أن يكون معرف شبكة VLAN المحدد ضمن سمة معرف Tunnel-Private-Group الخاصة بخادم RADIUS موجودا أيضا في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

في المثال، يتم تحديد المستخدم smith-102 مع Tunnel-Private-Group ID of 102 (VLAN =102) خادم RADIUS.

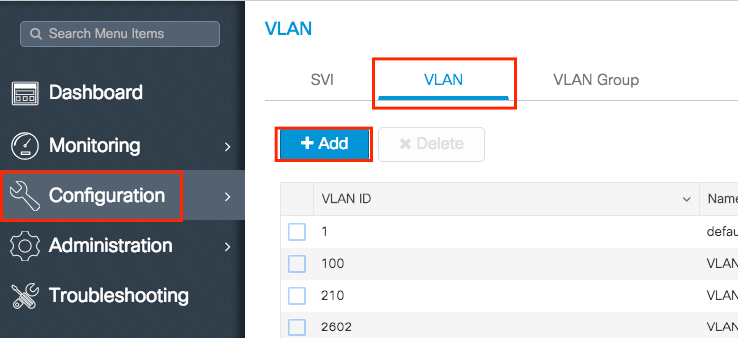

- انتقل إلى

Configuration > Layer2 > VLAN > VLAN > + Add كما هو موضح في الصورة:

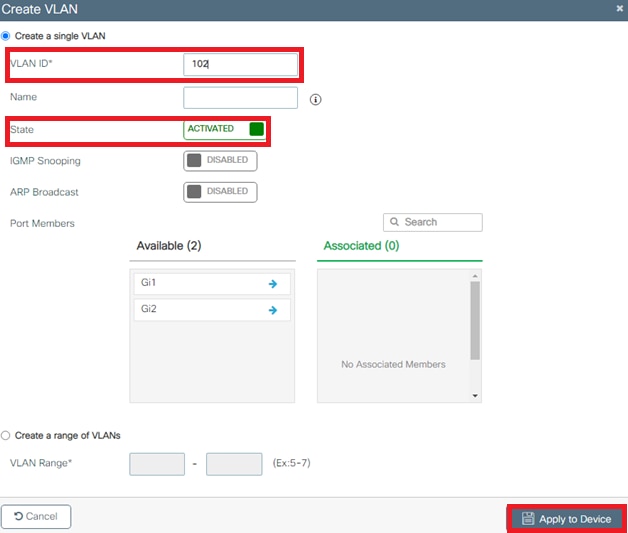

- قم بإدخال المعلومات المطلوبة كما هو موضح في الصورة:

ملاحظة: إذا لم تحدد اسما، فإن شبكة VLAN تحصل تلقائيا على اسم VLANXXXX، حيث XXXX هو معرف شبكة VLAN.

كرر الخطوات 1 و 2 لجميع شبكات VLAN المطلوبة، بمجرد القيام بذلك، يمكنك الاستمرار في الخطوة 3.

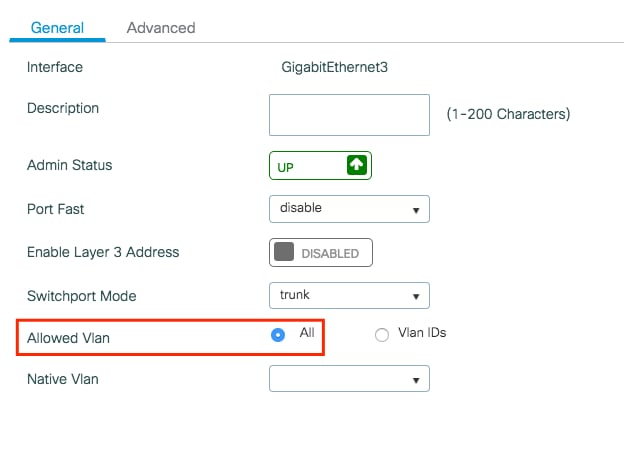

- تحقق من السماح بشبكات VLAN في واجهات البيانات.

- إذا كانت لديك قناة منفذ قيد الاستخدام، فانتقل إلى

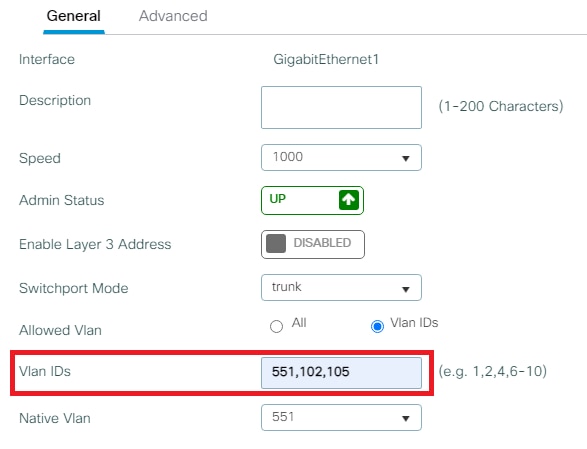

Configuration > Interface > Logical > PortChannel name > General. إن يرى أنت هو يشكل كماAllowed VLAN = All أنت انتهيت مع التشكيل. إن يرى أنت،Allowed VLAN = VLANs IDsأضفت ال VLANs ضروري وبعد ذلك يختارUpdate & Apply to Device. - إذا لم يكن لديك قناة منفذ قيد الاستخدام، انتقل إلى

Configuration > Interface > Ethernet > Interface Name > General. إن يرى أنت هو يشكل كماAllowed VLAN = All أنت انتهيت مع التشكيل. إن يرى أنت،Allowed VLAN = VLANs IDsأضفت ال VLANs ضروري وبعد ذلك يختارUpdate & Apply to Device.

- إذا كانت لديك قناة منفذ قيد الاستخدام، فانتقل إلى

تظهر هذه الصور التكوين المرتبط بإعداد الواجهة إذا كنت تستخدم معرفات شبكات VLAN كلها أو معينة.

الخطوة 3. تكوين شبكات WLAN (SSID)

الخطوة 3. تكوين شبكات WLAN (SSID)يشرح هذا الإجراء كيفية تكوين شبكات WLAN في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

أكمل الخطوات التالية:

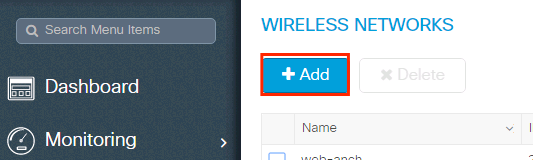

- in order to خلقت ال WLAN. انتقل إلى الشبكة

Configuration > Wireless > WLANs > + Add وتكوينها حسب الحاجة، كما هو موضح في الصورة:

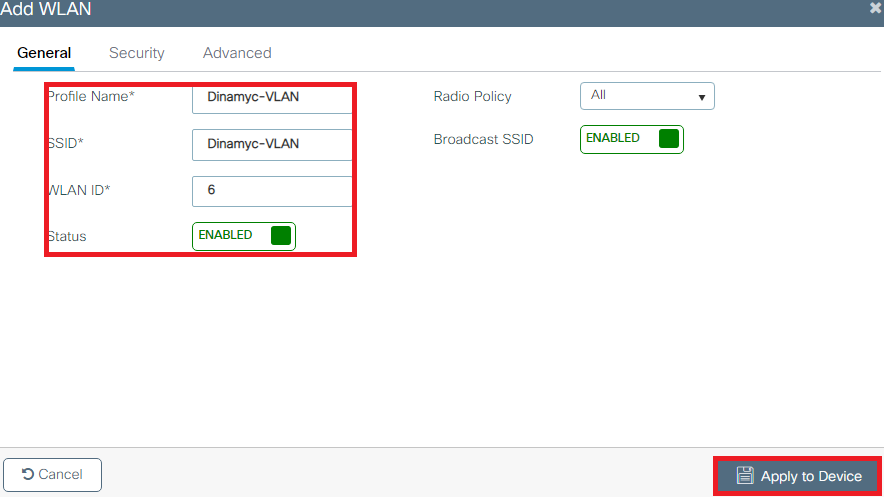

- أدخل معلومات شبكة WLAN كما هو موضح في الصورة:

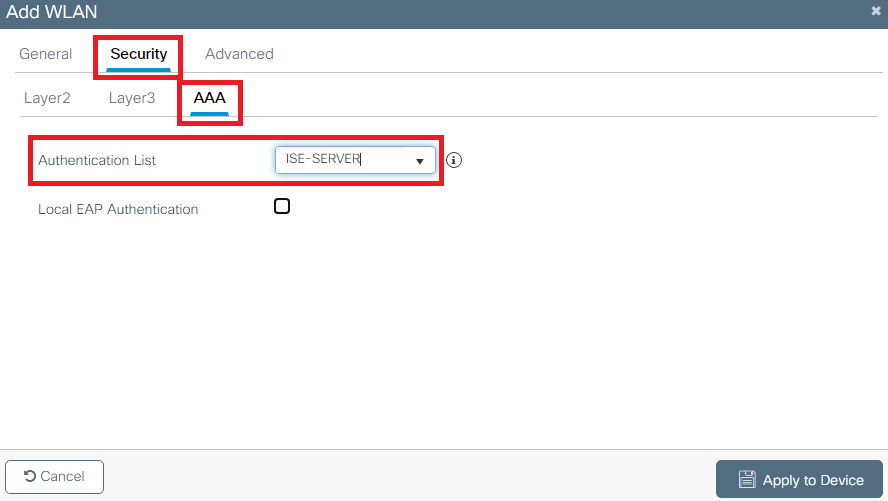

- انتقل إلى

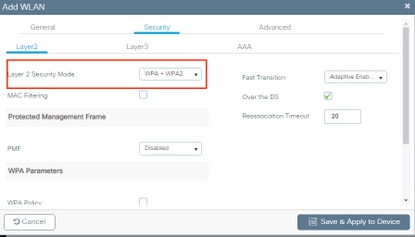

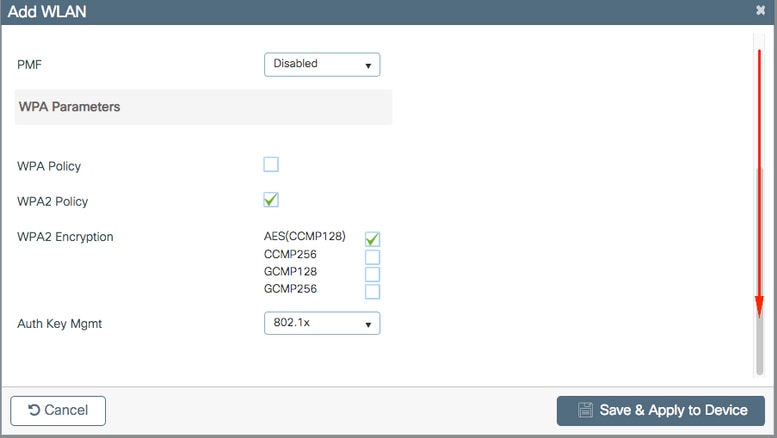

Security علامة التبويب وحدد طريقة الأمان المطلوبة. في هذه الحالة WPA2 + 802.1x كما هو موضح في الصور:

Security > AAA من علامة التبويب، حدد طريقة المصادقة التي تم إنشاؤها في الخطوة 3 من Configure the WLC with the Details of the Authentication Server القسم كما هو موضح في الصورة:

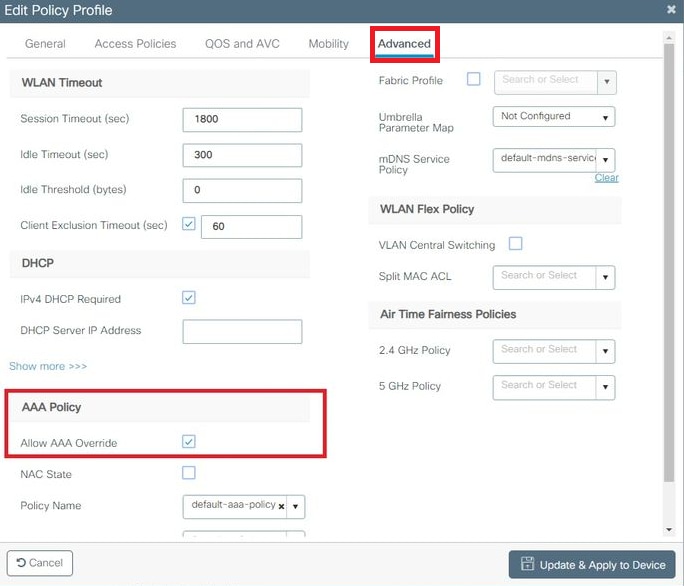

الخطوة 4. تكوين ملف تعريف النهج

الخطوة 4. تكوين ملف تعريف النهجيشرح هذا الإجراء كيفية تكوين ملف تعريف النهج في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

أكمل الخطوات التالية:

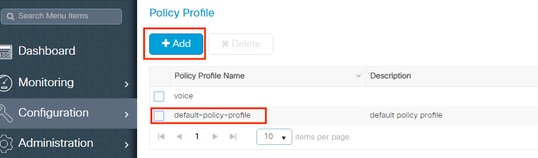

- انتقل إلى

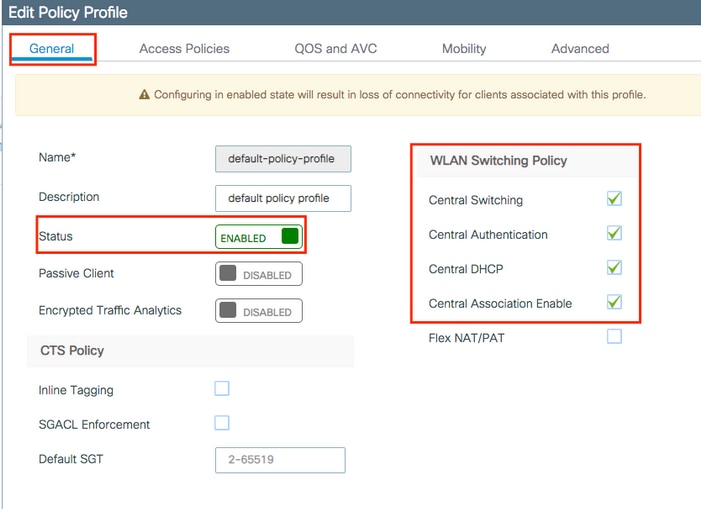

Configuration > Tags & Profiles > Policy Profile أو قم بتكوينdefault-policy-profile أو إنشاء صورة جديدة كما هو موضح في الصور:

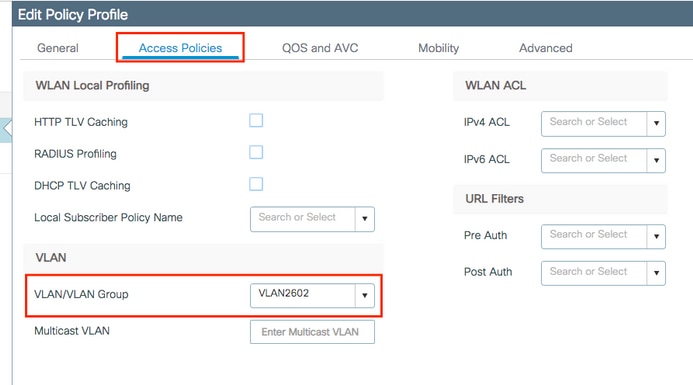

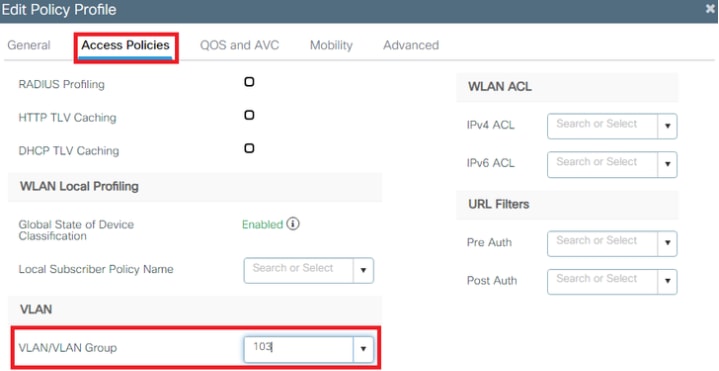

- من

Access Policies علامة التبويب تعيين شبكة VLAN التي يتم تعيين العملاء اللاسلكيين لها عند إتصالهم بشبكة WLAN هذه بشكل افتراضي كما هو موضح في الصورة:

ملاحظة: في المثال المقدم، تتمثل مهمة خادم RADIUS في تخصيص عميل لاسلكي لشبكة VLAN معينة عند نجاح المصادقة، وبالتالي فإن شبكة VLAN التي تم تكوينها على ملف تعريف السياسة يمكن أن تكون شبكة VLAN ذات ثقب أسود، ويتجاوز خادم RADIUS هذا التخطيط ويعين المستخدم الذي يمر عبر شبكة WLAN هذه لشبكة VLAN المحددة ضمن حقل المستخدم tunnel-group-private-id في خادم RADIUS.

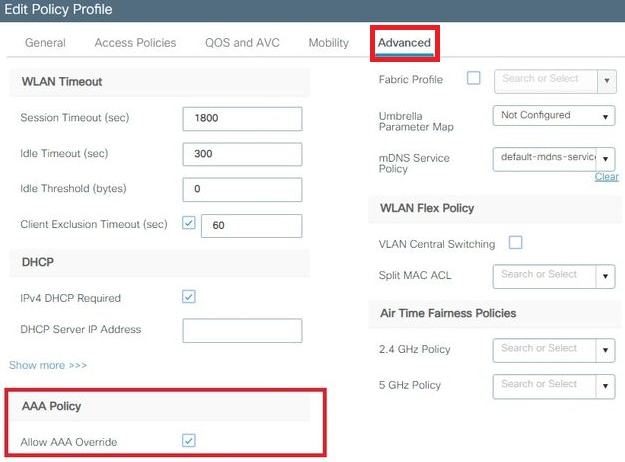

- من

Advance علامة التبويب، قم بتمكينAllow AAA Override خانة الاختيار لتخطي تكوين WLC عندما يرجع خادم RADIUS السمات المطلوبة لوضع العميل على شبكة VLAN المناسبة كما هو موضح في الصورة:

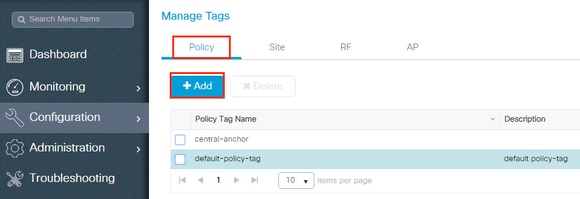

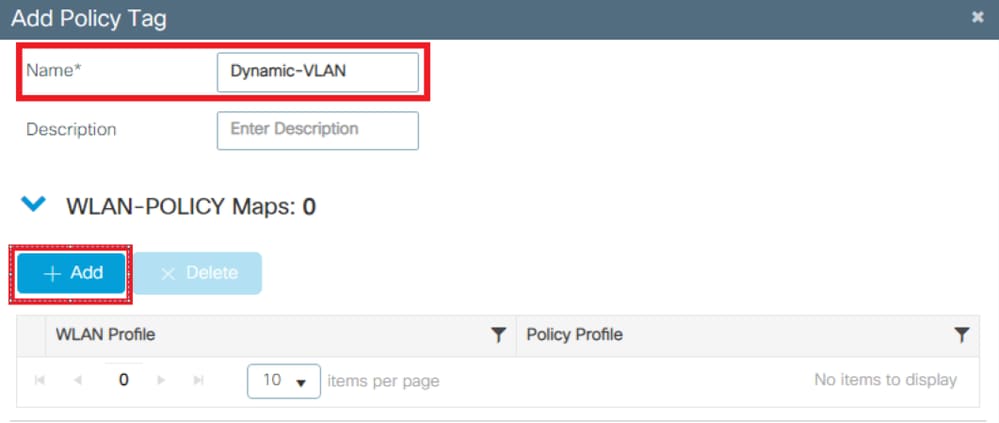

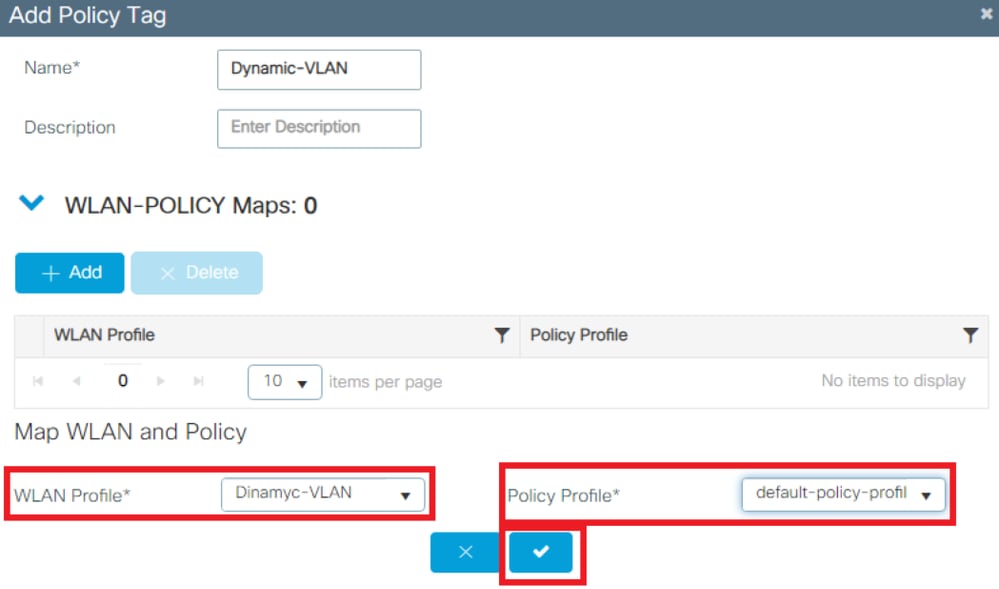

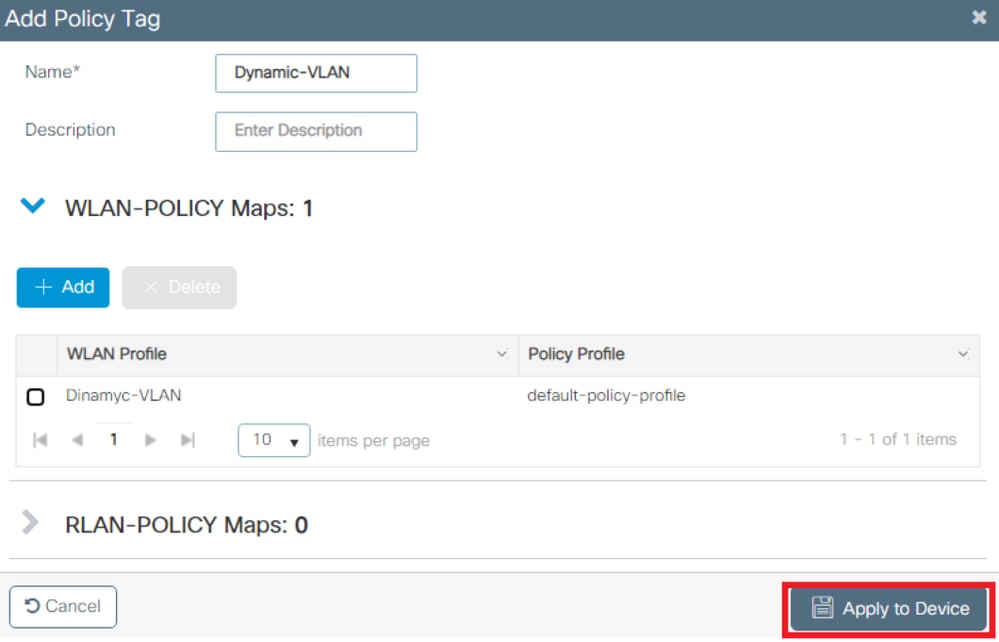

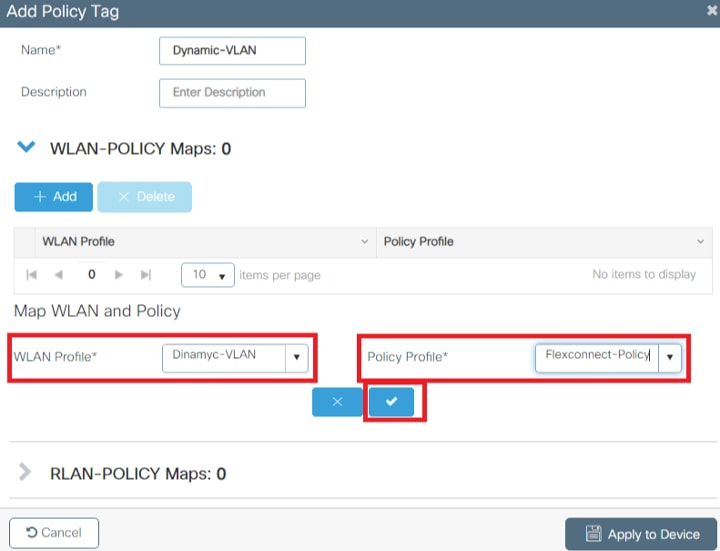

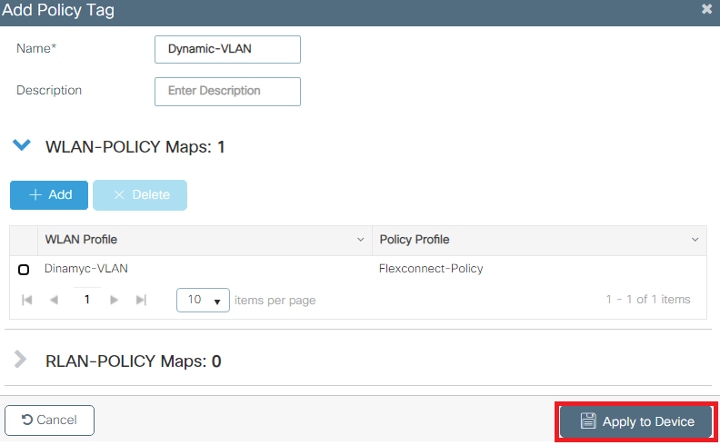

الخطوة 5. تكوين علامة النهج

الخطوة 5. تكوين علامة النهجيشرح هذا الإجراء كيفية تكوين علامة النهج في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

أكمل الخطوات التالية:

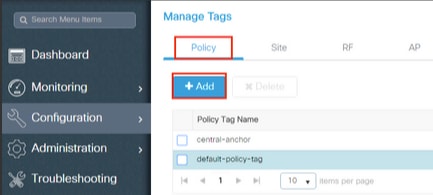

- انتقل إلى

Configuration > Tags & Profiles > Tags > Policy وقم بإضافة واحد جديد إذا لزم الأمر كما هو موضح في الصورة:

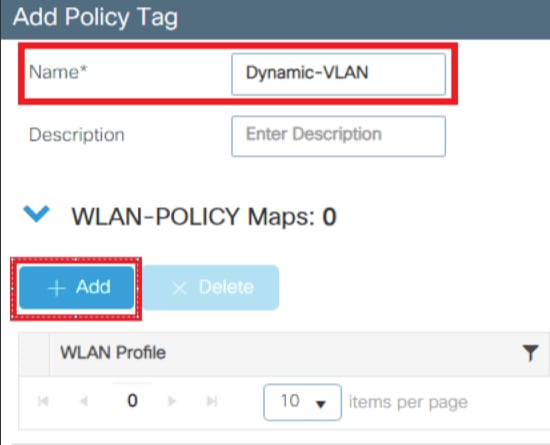

- قم بإضافة اسم إلى علامة النهج وحدد

+Add، كما هو موضح في الصورة:

- ربط ملف تعريف الشبكة المحلية اللاسلكية (WLAN) بملف تعريف السياسة المرغوب كما هو موضح في الصور:

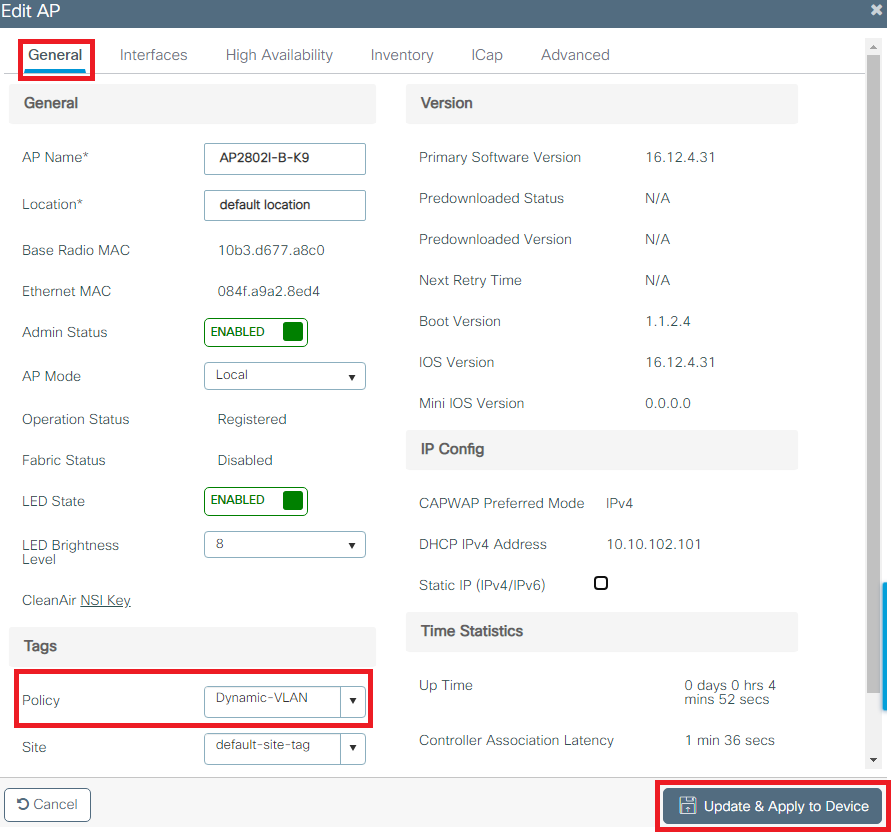

الخطوة 6. تعيين علامة النهج لنقطة الوصول

الخطوة 6. تعيين علامة النهج لنقطة الوصوليشرح هذا الإجراء كيفية تكوين علامة النهج في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

أكمل الخطوات التالية:

- انتقل إلى علامة النهج ذات الصلة

Configuration > Wireless > Access Points > AP Name > General Tags وتعيينها ثم حدد كما هوUpdate & Apply to Device موضح في الصورة:

تحذير: كن على علم بأن تغيير علامة النهج على نقطة وصول يؤدي إلى قطع اتصال نقطة الوصول بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ثم إعادة الاتصال.

تقنية Flexconnect

تقنية Flexconnectتسمح ميزة FlexConnect لنقاط الوصول بإرسال بيانات عميل لاسلكي إلى المخرج من خلال منفذ شبكة LAN لنقطة الوصول عند تكوينها كخط اتصال. يتيح هذا الوضع، المعروف باسم FlexConnect Local Switching، لنقطة الوصول (AP) إمكانية فصل حركة مرور العملاء عن طريق وضع علامة عليها في شبكات VLAN المنفصلة من واجهة الإدارة الخاصة بها. يقدم هذا القسم تعليمات حول كيفية تكوين تعيين VLAN الديناميكي لسيناريو التحويل المحلي.

ملاحظة: تنطبق الخطوات الموضحة في القسم السابق على سيناريو FlexConnect أيضا. لإكمال تكوين FlexConnect، يرجى تنفيذ الخطوات الإضافية الواردة في هذا القسم.

تكوين المحول لشبكات VLAN متعددة

تكوين المحول لشبكات VLAN متعددةأن يسمح يتعدد VLANs من خلال المفتاح، أنت تحتاج أن يصدر الأمر تالي أن يشكل المفتاح ميناء يربط إلى ال ap:

- switch(config-if)#switchport mode trunk

- switch(config-if)#switchport trunk encapsulation dot1q

ملاحظة: بشكل افتراضي، تسمح معظم المحولات بجميع شبكات VLAN التي تم إنشاؤها على المحول عبر منفذ خط الاتصال.

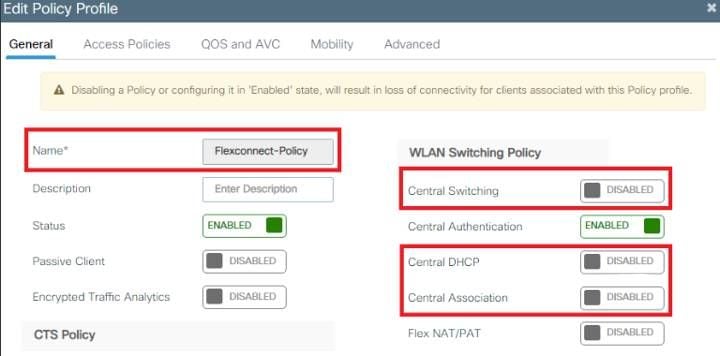

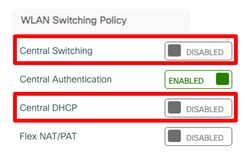

تكوين ملف تعريف سياسة FlexConnect

تكوين ملف تعريف سياسة FlexConnect

- انتقل إلى التكوين > علامات تمييز وملفات تعريف > ملف تعريف السياسة > +إضافة وإنشاء سياسة جديدة.

- قم بإضافة الاسم، قم بإلغاء تحديد خانة الاختيار تبديل مركزي و DHCP مركزي. باستخدام هذا التكوين، تتعامل وحدة التحكم مع مصادقة العميل، بينما تعمل نقطة الوصول FlexConnect على تبديل حزم بيانات العميل و DHCP محليا.

ملاحظة: بدءا من رمز 17.9.x، تم تحديث مظهر ملف التعريف كما هو موضح في الصورة.

- من علامة التبويب سياسات الوصول قم بتعيين شبكة VLAN التي يتم تعيين العملاء اللاسلكيين لها عند إتصالهم بشبكة WLAN هذه بشكل افتراضي.

ملاحظة: لا يلزم وجود شبكة VLAN التي تم تكوينها على هذه الخطوة في قائمة شبكات VLAN الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC). تتم إضافة شبكات VLAN الضرورية على ملف التعريف Flex-Profile لاحقا، مما يؤدي إلى إنشاء شبكات VLAN على نقطة الوصول نفسها.

- من علامة التبويب خيارات متقدمة، قم بتمكين خانة الاختيار السماح بتجاوز AAA لتجاوز تكوينات WLC بواسطة خادم RADIUS.

تعيين ملف تعريف نهج FlexConnect إلى شبكة WLAN وعلامة النهج

تعيين ملف تعريف نهج FlexConnect إلى شبكة WLAN وعلامة النهج

ملاحظة: يتم إستخدام علامة النهج لربط شبكة WLAN بملف تعريف النهج. يمكنك إما إنشاء علامة سياسة جديدة أو استخدام علامة السياسة الافتراضية.

- انتقل إلى التكوين > علامات تمييز وملفات تعريف > علامات تمييز > السياسة وقم بإضافة ملف جديد إذا لزم الأمر.

- أدخل اسما لعلامة النهج وانقر فوق الزر "إضافة".

- قم بربط ملف تعريف WLAN بملف تعريف السياسة المطلوب.

- انقر على زر تطبيق على الجهاز.

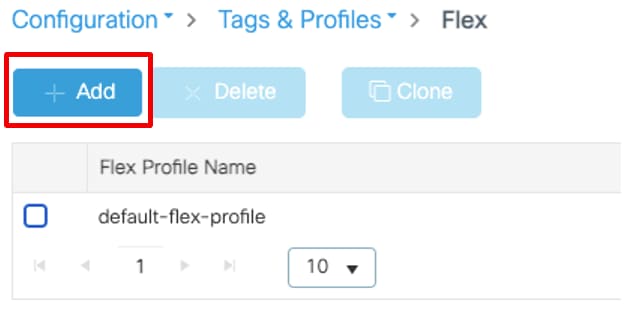

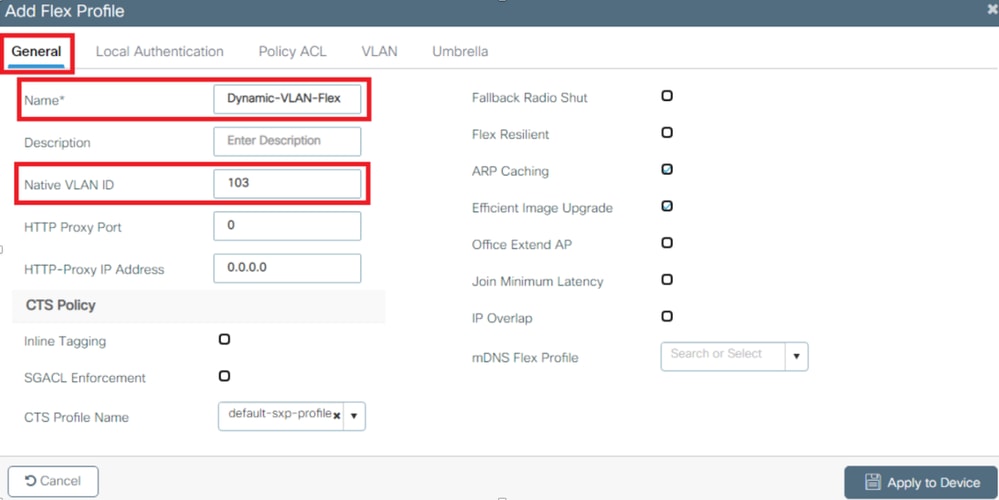

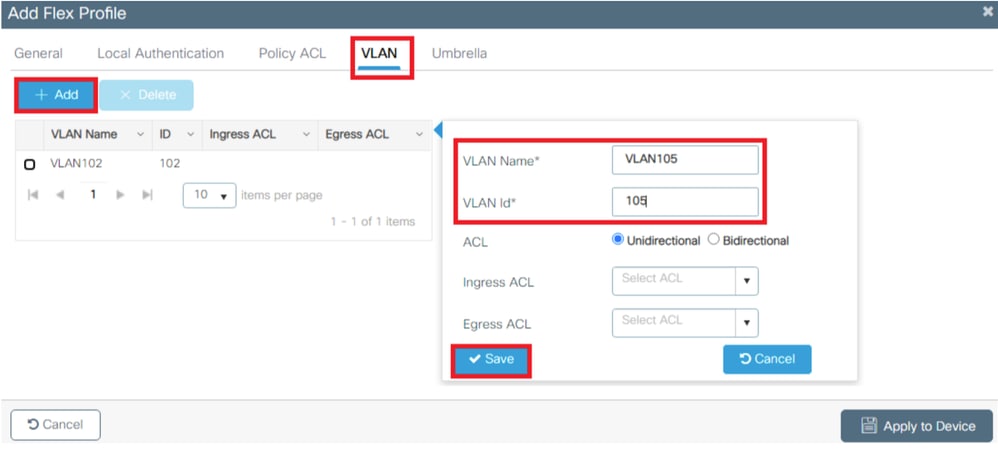

تكوين ملف تعريف Flex

تكوين ملف تعريف Flexلتعيين معرف VLAN بشكل ديناميكي عبر RADIUS على نقطة وصول FlexConnect، من الضروري لمعرف VLAN المذكور في سمة معرف Tunnel-Private-Group لاستجابة RADIUS أن يكون موجودا على نقاط الوصول. يتم تكوين شبكات VLAN على ملف تعريف Flex.

- انتقل إلى التكوين>العلامات وملفات التعريف>flex >+ add.

- انقر على علامة التبويب عام، وقم بتعيين اسم لملف تعريف Flex، وشكلت معرف VLAN أهلي طبيعي لنقطة الوصول.

ملاحظة: يشير معرف شبكة VLAN الأصلية إلى شبكة VLAN الإدارية لنقطة الوصول، لذلك يجب أن تطابق تكوين شبكة VLAN الأصلية للمحول الذي يتم توصيل نقطة الوصول به

- انتقل إلى علامة تبويب شبكة VLAN وانقر على الزر "إضافة" لإدخال جميع شبكات VLAN الضرورية.

ملاحظة: في الخطوة 3 من تكوين ملف تعريف سياسة FlexConnect للقسم، قمت بتكوين شبكة VLAN الافتراضية المعينة إلى SSID. إذا كنت تستخدم اسم شبكة VLAN على تلك الخطوة، فتأكد من إستخدام اسم شبكة VLAN نفسه على تكوين ملف تعريف Flex، وإلا، فلن يتمكن العملاء من الاتصال بشبكة WLAN.

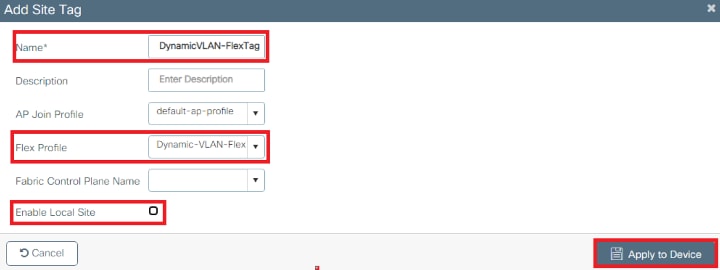

تكوين علامة الموقع المرن

تكوين علامة الموقع المرن

- انتقل إلى التكوين > علامات تمييز وملفات تعريف > علامات تمييز > موقع > إضافة، لإنشاء علامة موقع جديدة.

- قم بإلغاء تحديد مربع تمكين الموقع المحلي للسماح لنقاط الوصول بتبديل حركة مرور بيانات العميل محليا وإضافة ملف تعريف Flex الذي تم إنشاؤه على قسم تكوين ملف تعريف Flex.

قم بتعيين "النهج" و"علامة الموقع" لنقطة الوصول.

قم بتعيين "النهج" و"علامة الموقع" لنقطة الوصول.- انتقل إلى التكوين > لاسلكي > نقاط الوصول > اسم نقطة الوصول > علامات التمييز العامة، وقم بتعيين السياسة ذات الصلة وعلامة الموقع ثم انقر على تحديث وتطبيق على الجهاز.

تحذير: كن على علم بأن تغيير علامة النهج والموقع على نقطة وصول يؤدي إلى قطع اتصال نقطة الوصول من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ثم إعادة الاتصال.

ملاحظة: إذا تم تكوين نقطة الوصول في الوضع المحلي (أو أي وضع آخر) ثم تحصل على علامة موقع مع تعطيل الإعداد "تمكين الموقع المحلي"، تقوم نقطة الوصول بإعادة التمهيد ثم تعود إلى وضع FlexConnect

التحقق من الصحة

التحقق من الصحةاستخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

قم بتكوين ملف تعريف SSID لعميل الاختبار باستخدام بروتوكول EAP المناسب وبيانات الاعتماد المعرفة في ISE التي يمكنها إرجاع تعيين شبكة VLAN ديناميكية. ما إن يكون أنت حضضت ل username وكلمة، دخلت المعلومة من المستعمل يعين إلى VLAN على ISE.

في المثال السابق، لاحظ أن سميث-102 يتم تعيينه لشبكة VLAN102 كما هو محدد في خادم RADIUS. يستخدم هذا المثال اسم المستخدم هذا لتلقي المصادقة وتخصيصه لشبكة VLAN بواسطة خادم RADIUS:

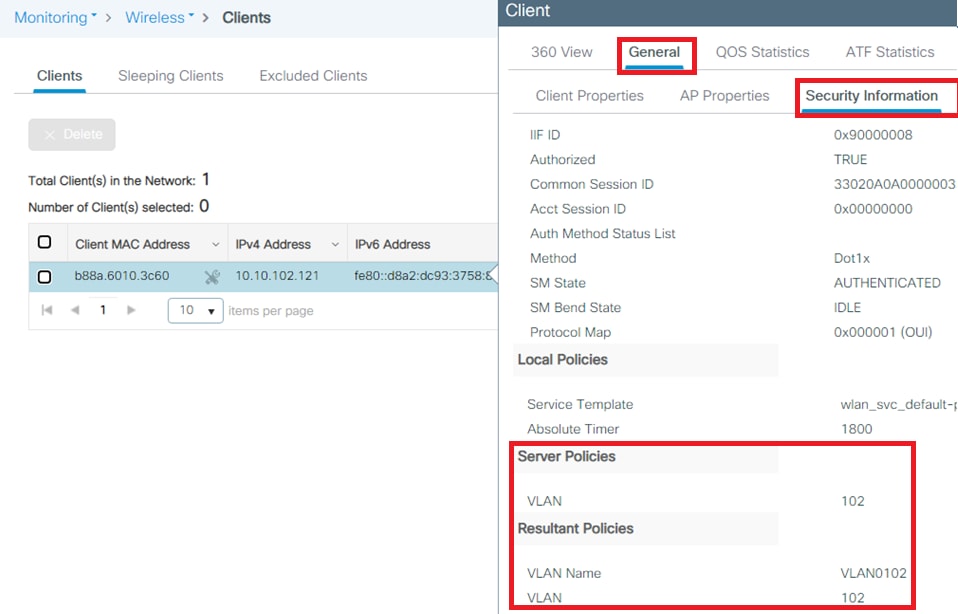

بمجرد اكتمال المصادقة، يلزمك التحقق من تعيين العميل لشبكة VLAN المناسبة وفقا لسمات RADIUS المرسلة. أكمل الخطوات التالية لإنجاز هذه المهمة:

- من واجهة المستخدم الرسومية الخاصة بوحدة التحكم، انتقل إلى حقل VLAN

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Information وابحث عنه كما هو موضح في الصورة:

من هذا الإطار، يمكنك ملاحظة أنه يتم تعيين هذا العميل لشبكة VLAN102 وفقا لسمات RADIUS التي تم تكوينها على خادم RADIUS.

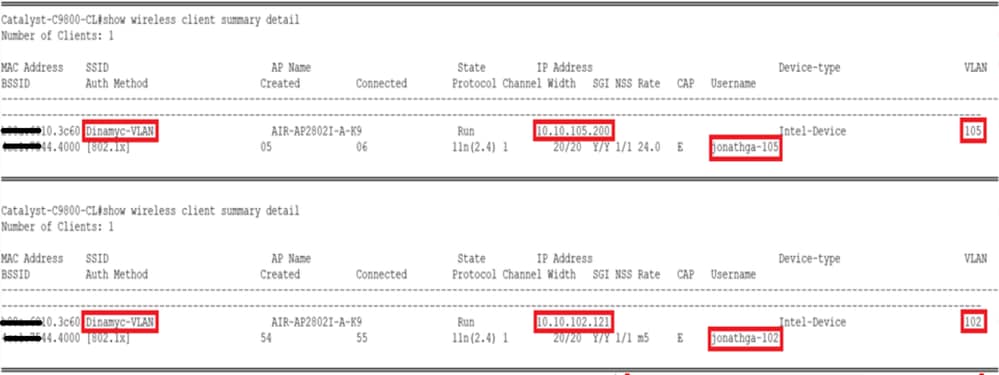

من واجهة سطر الأوامر (CLI)، يمكنك إستخدام

show wireless client summary detail الأمر لعرض نفس المعلومات كما هو موضح في الصورة:

- من الممكن تمكين

Radioactive traces لضمان النقل الناجح لسمات RADIUS إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). للقيام بذلك، اتبع الخطوات التالية:- من واجهة المستخدم الرسومية (GUI) لوحدة التحكم، انتقل إلى

Troubleshooting > Radioactive Trace > +Add. - أدخل عنوان MAC الخاص بالعميل اللاسلكي.

- تحديد

Start. - قم بتوصيل العميل بشبكة WLAN.

- انتقل إلى

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log.

- من واجهة المستخدم الرسومية (GUI) لوحدة التحكم، انتقل إلى

يضمن هذا الجزء من مخرجات التتبع نقل سمات RADIUS بنجاح:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profileاستكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهالا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

معلومات ذات صلة محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

11-Apr-2024 |

تقويم |

2.0 |

02-Jun-2022 |

الصور ذات الحجم المتغير |

1.0 |

14-Apr-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jonathan de Jesus GarciaCisco TAC Engineer

- Jose Pablo MunozCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات