المقدمة

يصف هذا وثيقة كيف أن يشكل منفذ نقطة (ap) في sniffer أسلوب على مادة حفازة 9800 sery لاسلكي جهاز تحكم (9800 WLC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين 9800 WLC

- معرفة أساسية بمعيار 802.11

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- نقطة الوصول 2802

- 9800 WLC Cisco IOS® XE، الإصدار 17.3.2a

- Wireshark 3.4.4 أو أعلى

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يمكن تكوين نقطة الوصول في وضع sniffer من خلال واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI). يغطي هذا المستند أيضا كيفية تجميع التقاط حزمة (PCAP) عبر الهواء (OTA) باستخدام نقطة الوصول الخاصة ب Sniffer لاستكشاف أخطاء السلوكيات اللاسلكية وإصلاحها وتحليلها.

التحذيرات

لا يستعمل ال sniffer أسلوب ap سمة إن ال 9800 يكون ربطت إلى cisco تطبيق مركز بنية أساسية (ACI) مع تقصير نقطة نهاية يعلم. يرسل ال 9800 هو udp-encapsuler 802.11 على قبض ربط مصدر من ال 9800 مخرج عنوان، غير أن مع المصدر {upper}mac address يكون ال sniffer ap لاسلكي {upper}mac، مع منخفض أمر nibble يثبت إلى 0x0f. هذا يسبب مشكلة بما أن ACI يرى ال نفسه عنوان IP مصدر من يتعدد {upper}mac address. راجع Cisco بق id CSCwa45713  .

.

التكوين

امور يجب التأمل فيها:

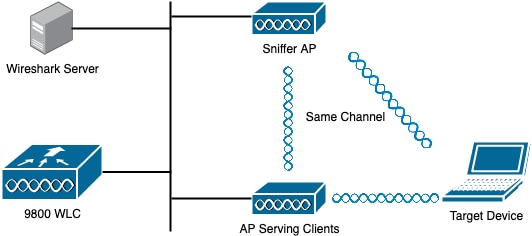

- يوصى بأن يكون نقطة الوصول sniffer قريبة من الجهاز المستهدف ونقطة الوصول التي يكون هذا الجهاز متصلا بها.

- تأكد من معرفة القناة 802.11 والعرض وجهاز العميل واستخدام نقطة الوصول.

ملاحظة: لا يساند أسلوب sniffer عندما الجهاز تحكم l3 قارن ال لاسلكي إدارة قارن (WMI).

ملاحظة: لا يساند ال ap في sniffer أسلوب على 9800-CL ينشر على سحابة عام.

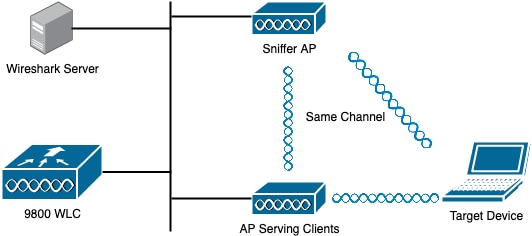

الرسم التخطيطي للشبكة

التكوينات

شكلت AP في sniffer أسلوب عن طريق GUI

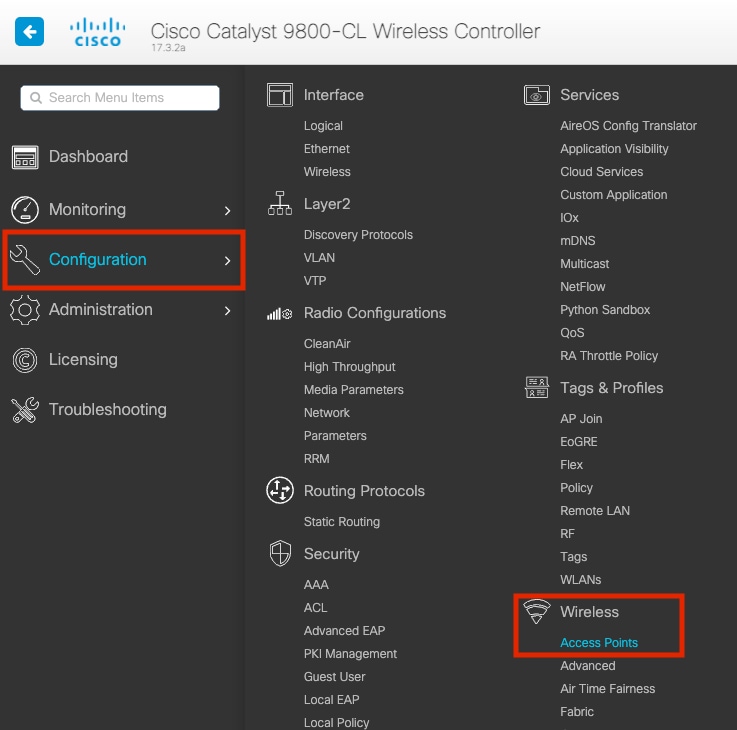

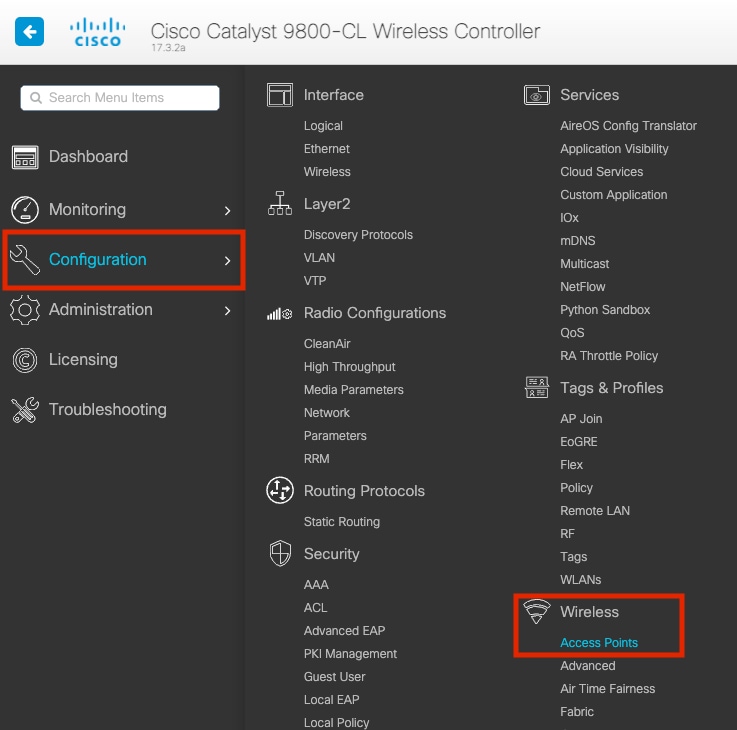

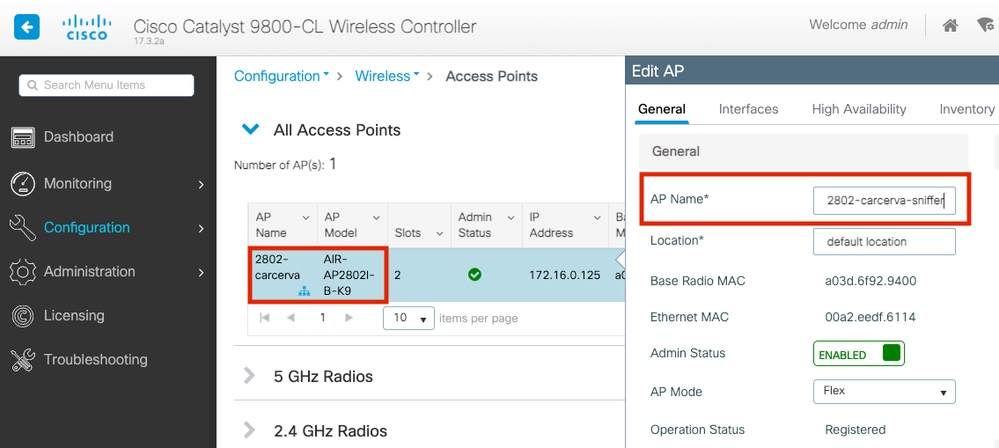

الخطوة 1. في واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800، انتقل إلى التكوين > لاسلكي > نقاط الوصول > جميع نقاط الوصول، كما هو موضح في الصورة.

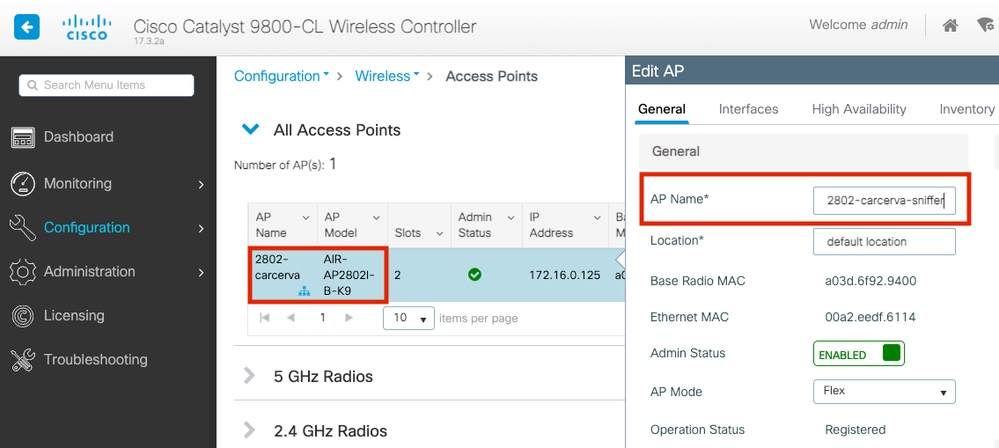

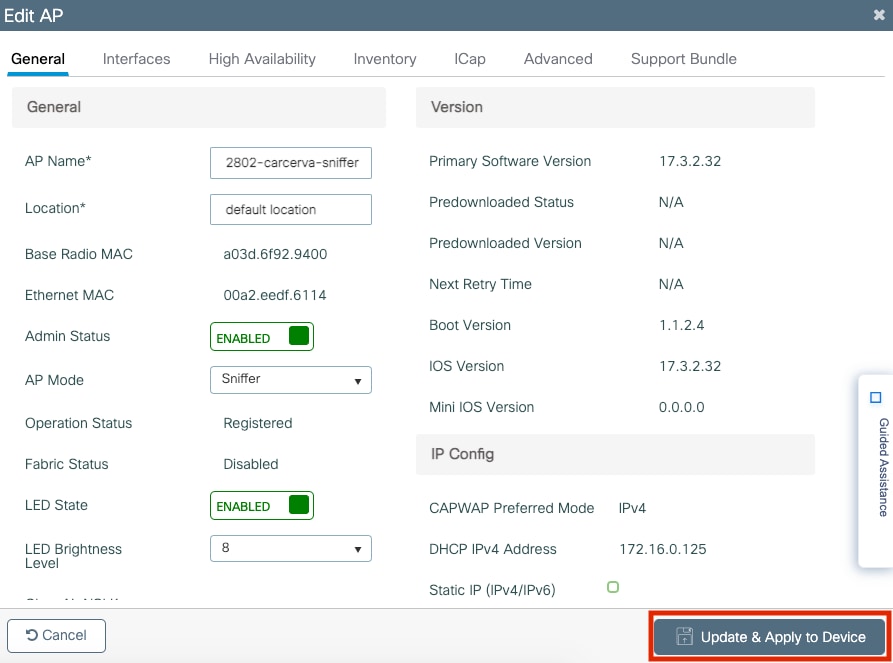

الخطوة 2. حدد ال ap أن يكون مرغوب أن يكون استعملت في أسلوب sniffer. على علامة التبويب عام، قم بتحديث اسم نقطة الوصول، كما هو موضح في الصورة.

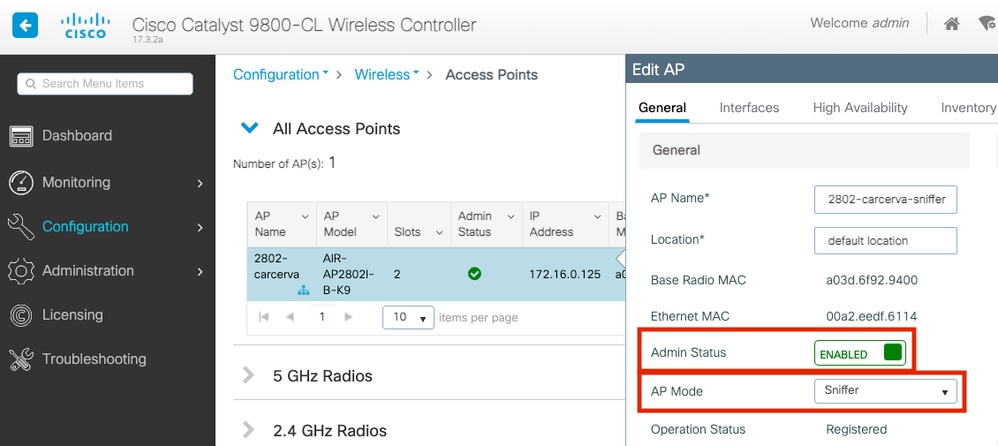

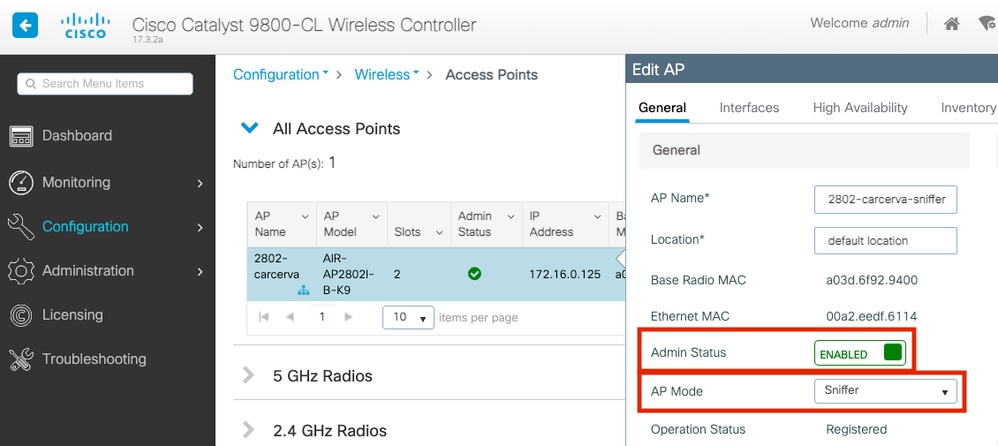

خطوة 3. دققت المسؤول وضع يمكن غيرت ال ap أسلوب إلى sniffer، كما هو موضح في الصورة.

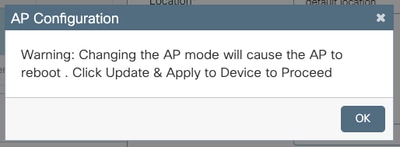

تظهر نافذة منبثقة مع التنبيه التالي:

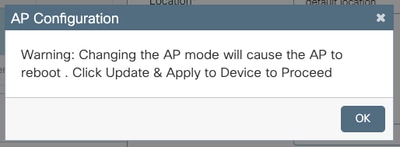

"تحذير: سيؤدي تغيير وضع نقطة الوصول إلى إعادة تمهيد نقطة الوصول. انقر فوق تحديث وتطبيق على الجهاز للمتابعة.

حدد موافق، كما هو موضح في الصورة.

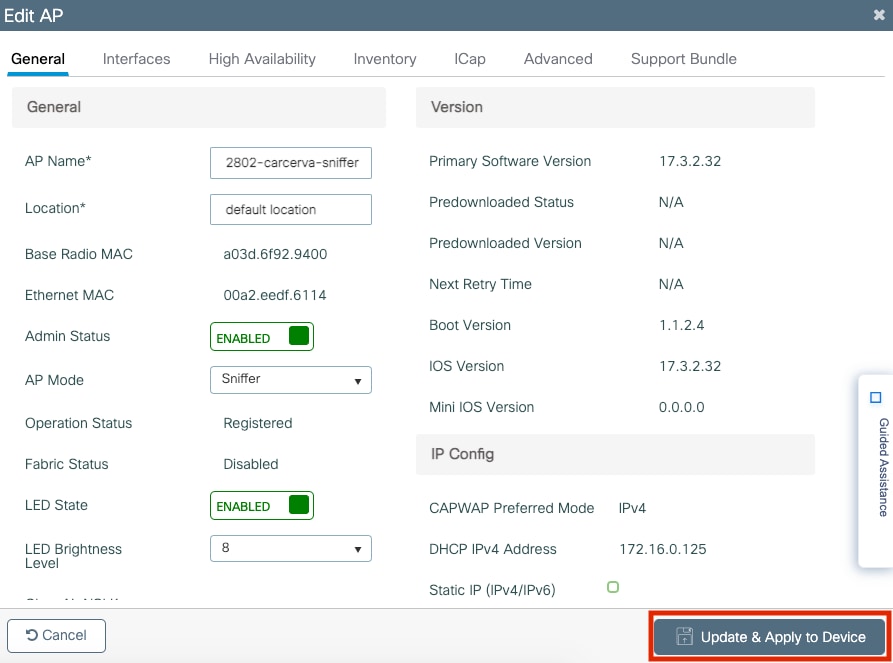

الخطوة 4. انقر فوق تحديث الجهاز وتطبيقه، كما هو موضح في الصورة.

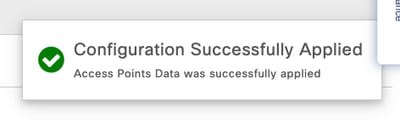

يظهر إطار منبثق لتأكيد التغييرات وثبات نقطة الوصول، كما هو موضح في الصورة.

شكلت ap في sniffer أسلوب عن طريق CLI

الخطوة 1. حدد نقطة الوصول التي ترغب في إستخدامها كوضع sniffer واجتذاب اسم نقطة الوصول.

الخطوة 2. عدل اسم نقطة الوصول.

يقوم هذا الأمر بتعديل اسم نقطة الوصول. حيث <AP-name> هو الاسم الحالي لنقطة الوصول.

carcerva-9k-upg#ap name <AP-name> name 2802-carcerva-sniffer

الخطوة 3. شكلت ال ap في sniffer أسلوب.

carcerva-9k-upg#ap name 2802-carcerva-sniffer mode sniffer

تكوين نقطة وصول لمسح قناة عبر واجهة المستخدم الرسومية

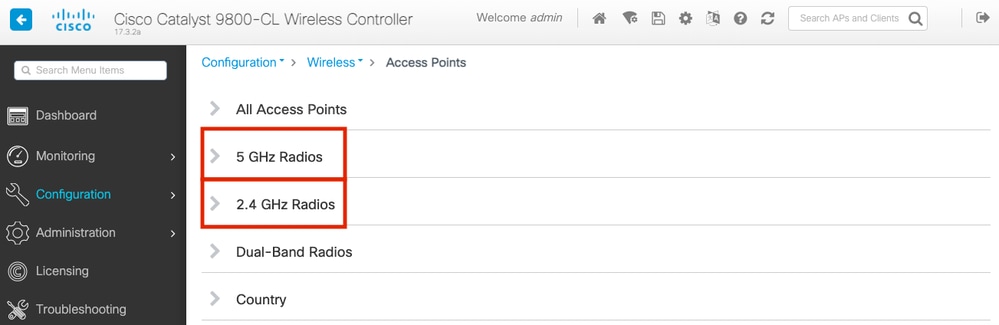

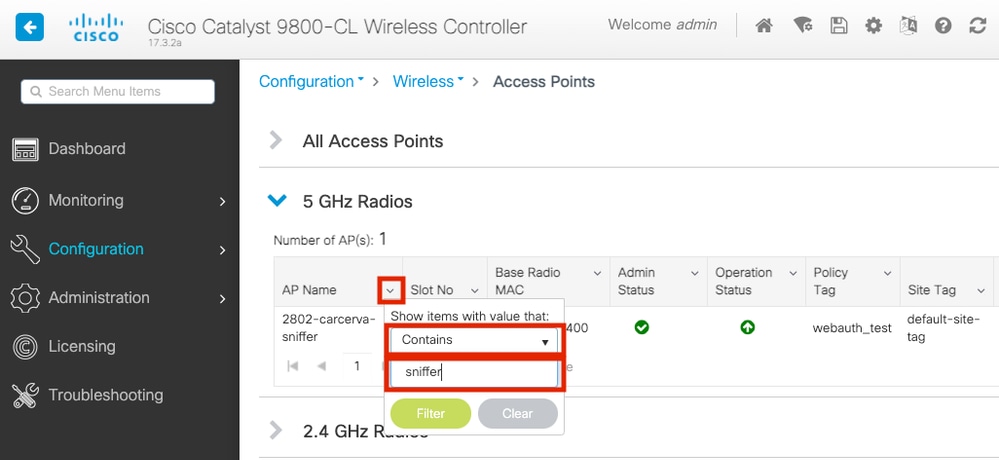

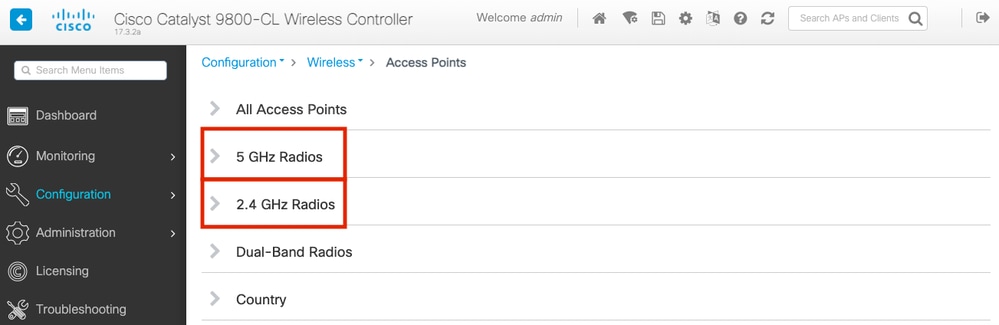

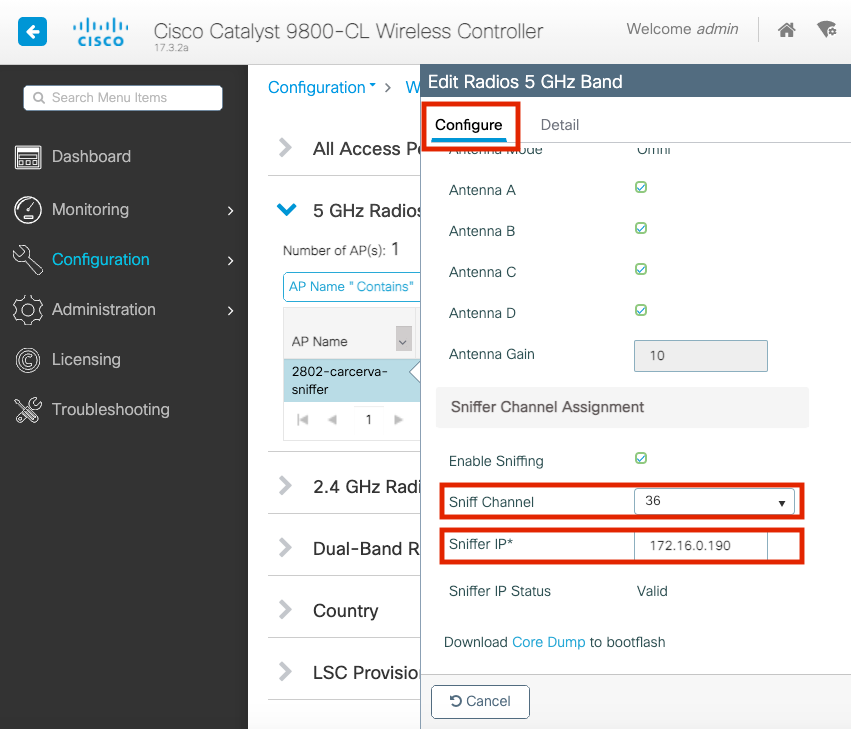

الخطوة 1. في واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC) طراز 9800، انتقل إلى التكوين > لاسلكي > نقاط الوصول.

الخطوة 2. في صفحة نقاط الوصول، قم بعرض قائمة أجهزة الراديو 5 جيجاهيرتز أو أجهزة الراديو 2. 4 جيجاهيرتز. يعتمد ذلك على القناة التي ترغب في المسح الضوئي، كما هو موضح في الصورة.

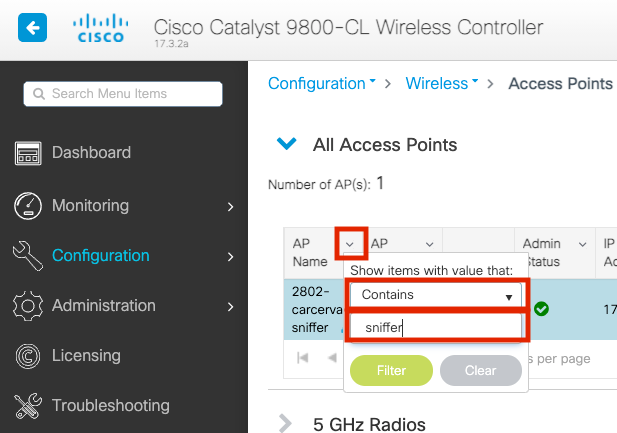

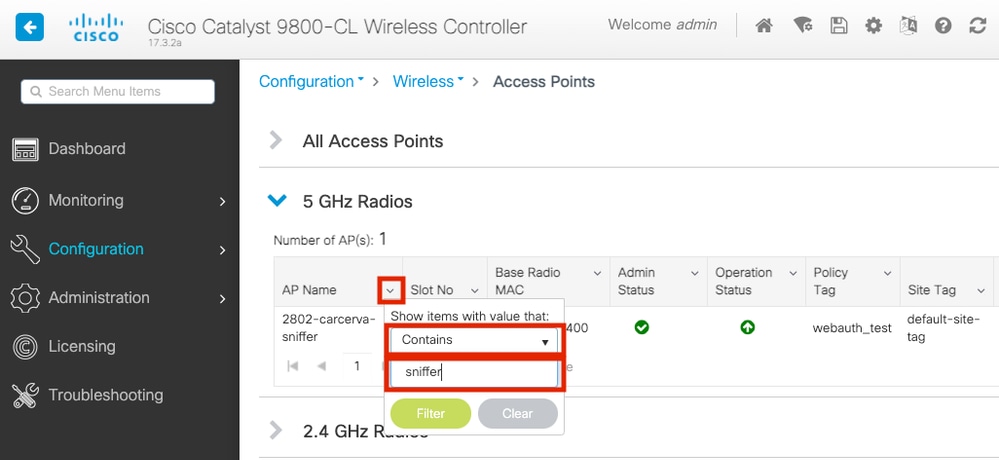

الخطوة 2. ابحث في نقطة الوصول. انقر زر السهم لأسفل لعرض أداة البحث، وحدد Contains من القائمة المنسدلة، واكتب اسم نقطة الوصول، كما هو موضح في الصورة.

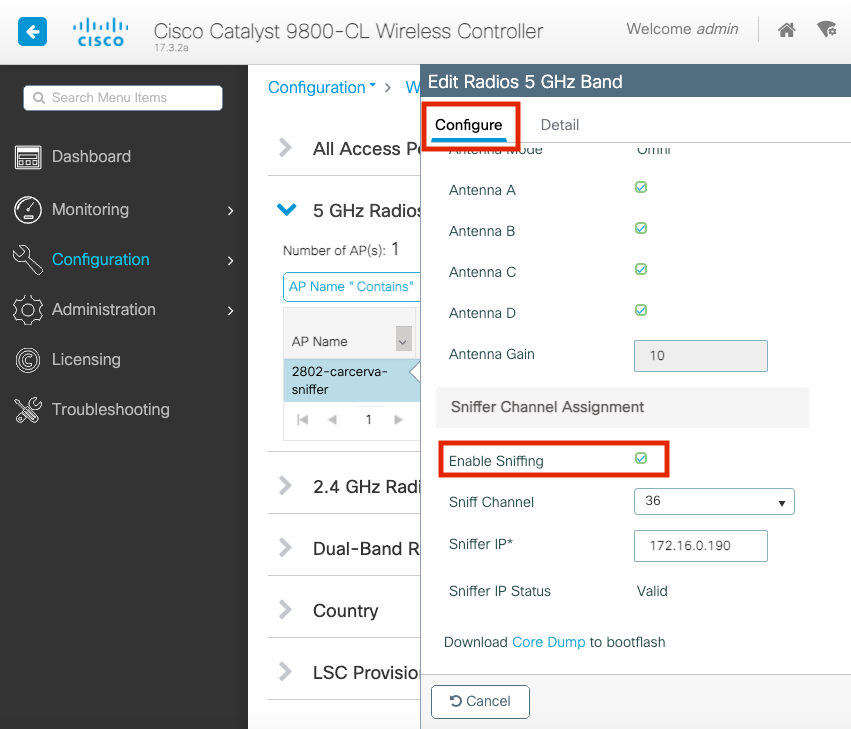

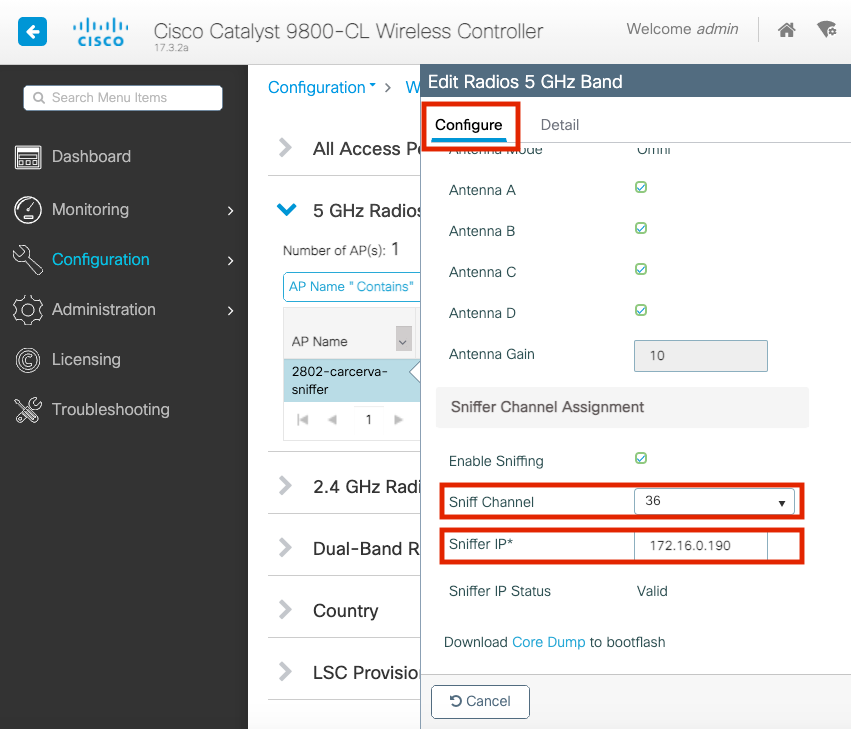

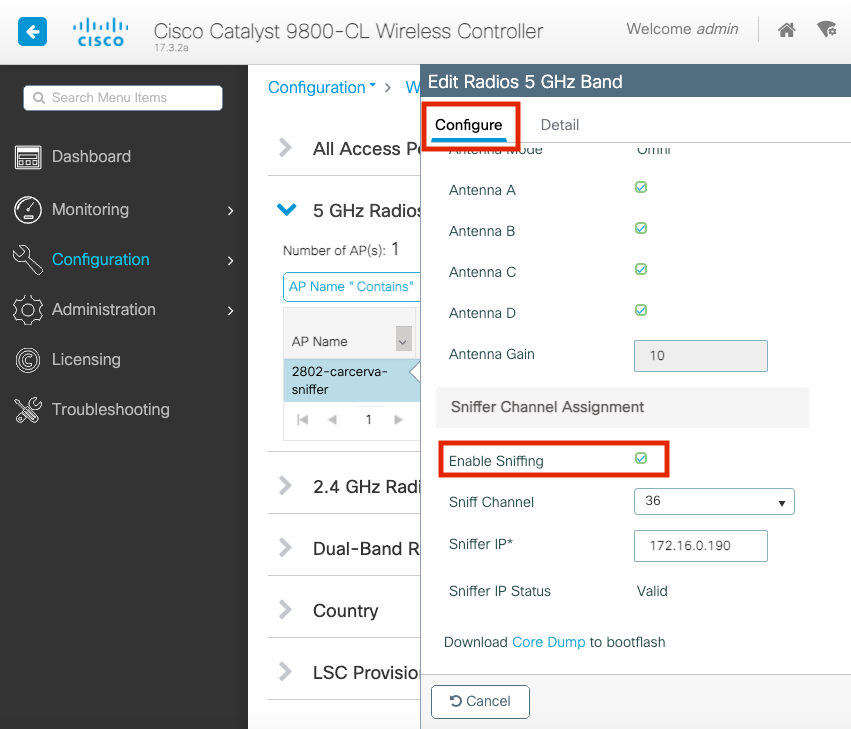

الخطوة 3. حدد نقطة الوصول وحدد خانة الاختيار enable sniffer ضمن التكوين>تعيين قناة sniffer، كما هو موضح في الصورة.

الخطوة 4. حدد القناة من القائمة المنسدلة قناة Sniff واكتب عنوان IP ل Sniffer (عنوان IP للخادم مع Wireshark)، كما هو موضح في الصورة.

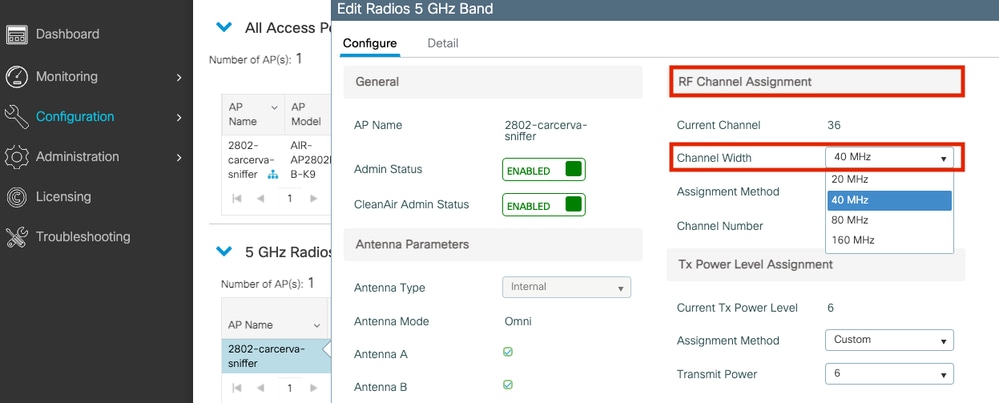

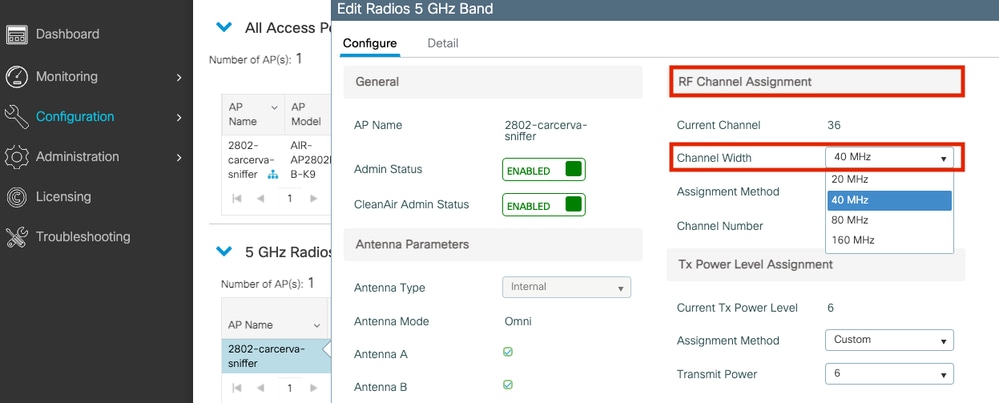

الخطوة 5. حدد عرض القناة الذي يستخدمه الجهاز المستهدف ونقطة الوصول عند الاتصال.

انتقل إلى تكوين >تعيين قناة التردد اللاسلكي لتكوين هذا، كما هو موضح في الصورة.

تكوين نقطة الوصول لمسح قناة عبر CLI (واجهة سطر الأوامر)

الخطوة 1. مكنت القناة sniff على ال ap. شغل هذا أمر:

carcerva-9k-upg#ap name <ap-name> sniff {dot11a for 5GHz | dot11bfor 2.4GHz | dual-band} مثال:

carcerva-9k-upg#ap name 2802-carcerva-sniffer sniff dot11a 36 172.16.0.190

تكوين Wireshark لجمع التقاط الحزمة

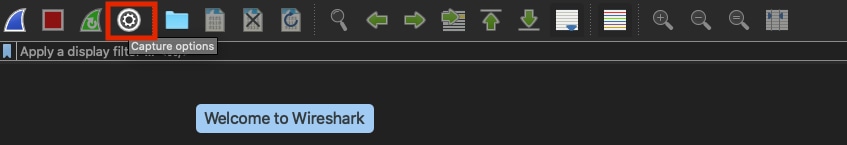

الخطوة 1. إطلاق Wireshark.

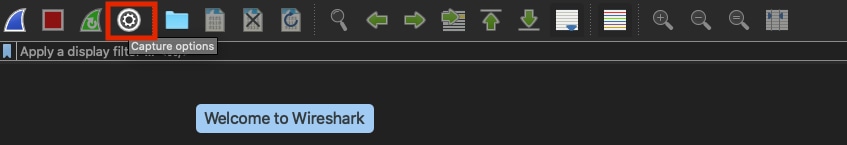

الخطوة 2. حدد أيقونة قائمة خيارات الالتقاط من Wireshark، كما هو موضح في الصورة.

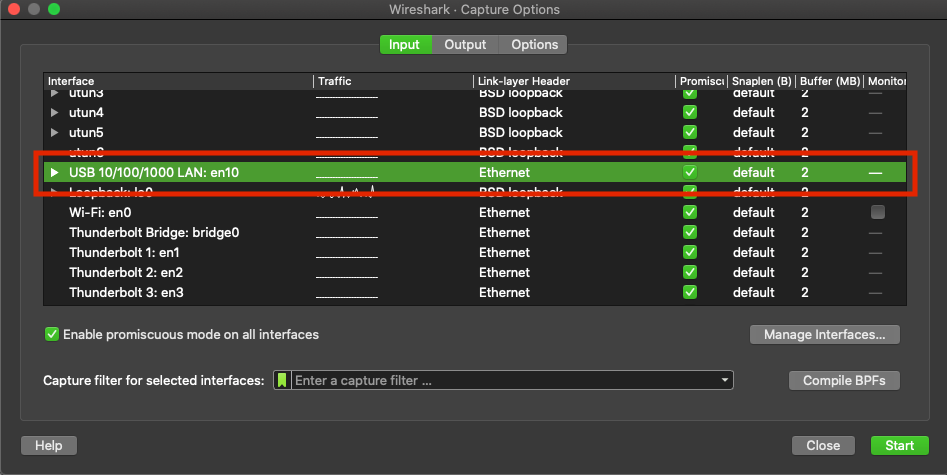

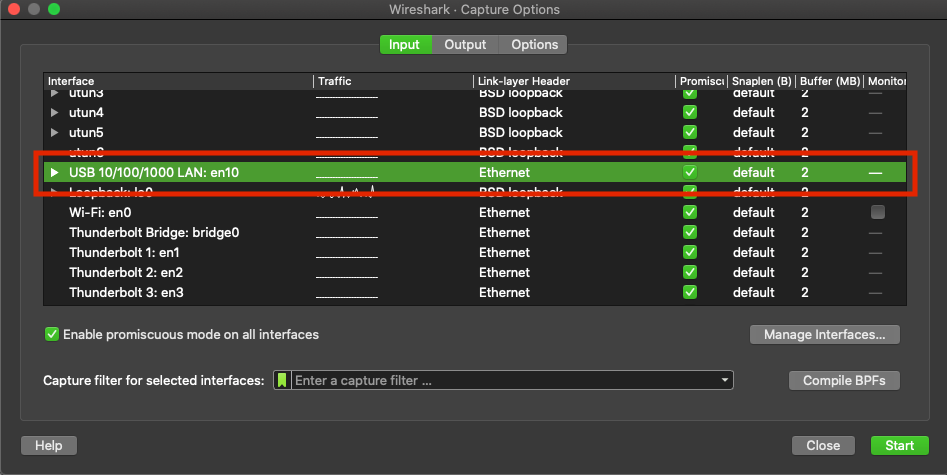

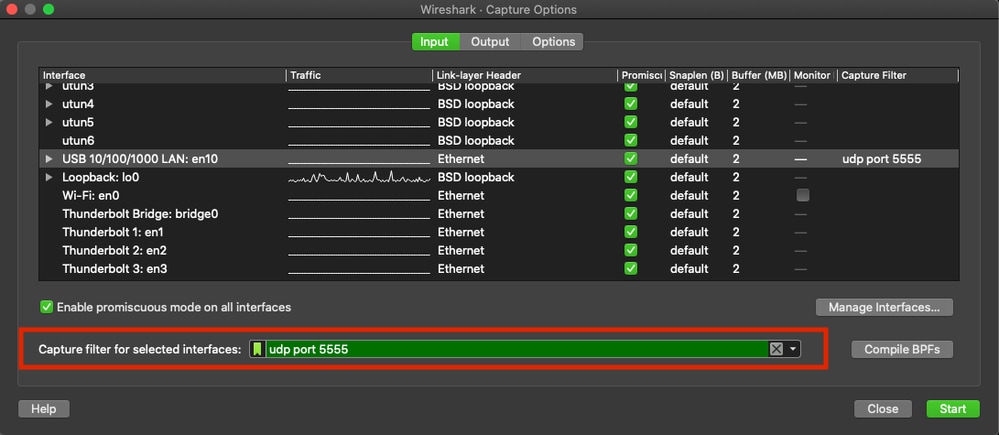

الخطوة 3. يعرض هذا الإجراء نافذة منبثقة. حدد الواجهة السلكية من القائمة كمصدر للالتقاط، كما هو موضح في الصورة.

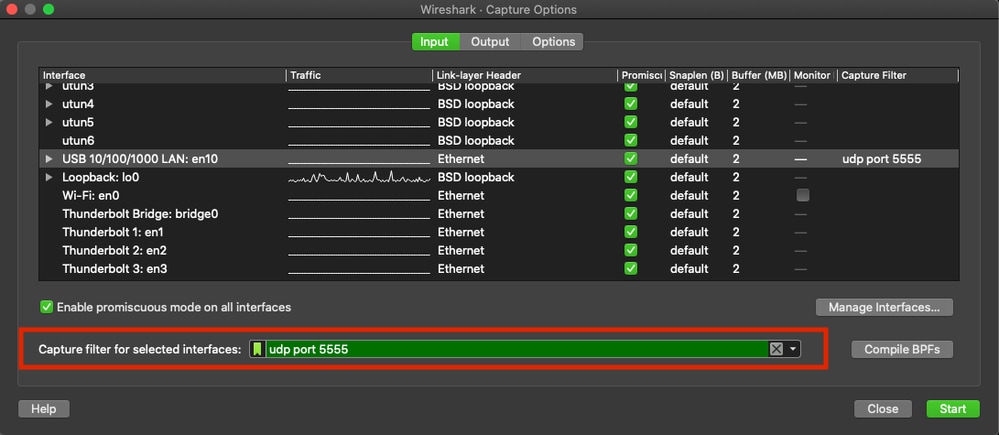

الخطوة 4. تحت مرشح الالتقاط للواجهات المحددة: مربع الحقل، اكتب منفذ UDP 555، كما هو موضح في الصورة.

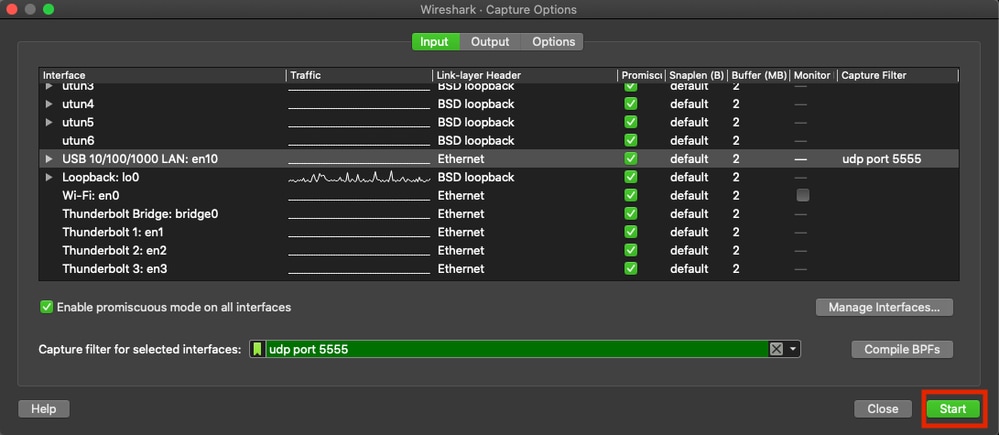

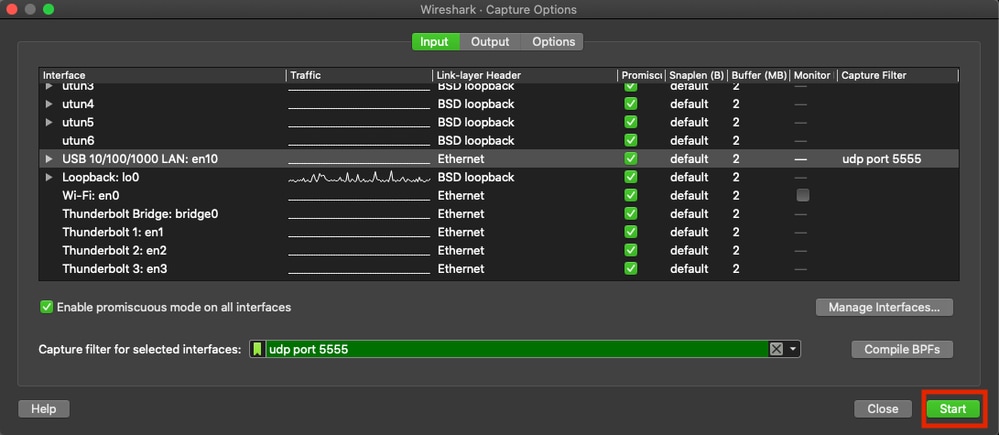

الخطوة 5. انقر فوق بدء، كما هو موضح في الصورة.

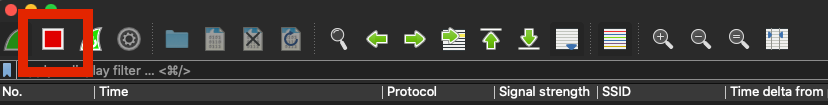

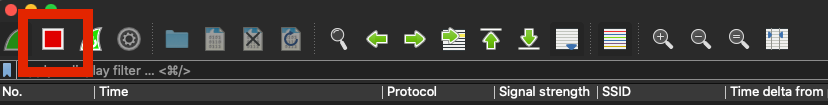

الخطوة 6. انتظر حتى يقوم Wireshark بجمع المعلومات المطلوبة وحدد زر إيقاف من Wireshark، كما هو موضح في الصورة.

تلميح: إذا كانت الشبكة المحلية اللاسلكية (WLAN) تستخدم التشفير مثل مفتاح مشترك مسبقا (PSK)، فتأكد من أن الالتقاط يصطاد المصافحة الرباعية الإتجاه بين نقطة الوصول والعميل المطلوب. ويمكن القيام بذلك إذا بدأ تشغيل OTA PCAP قبل اقتران الجهاز بالشبكة المحلية اللاسلكية (WLAN) أو إذا كان العميل غير مصدق عليه وأعيد مصادقته أثناء تشغيل الالتقاط.

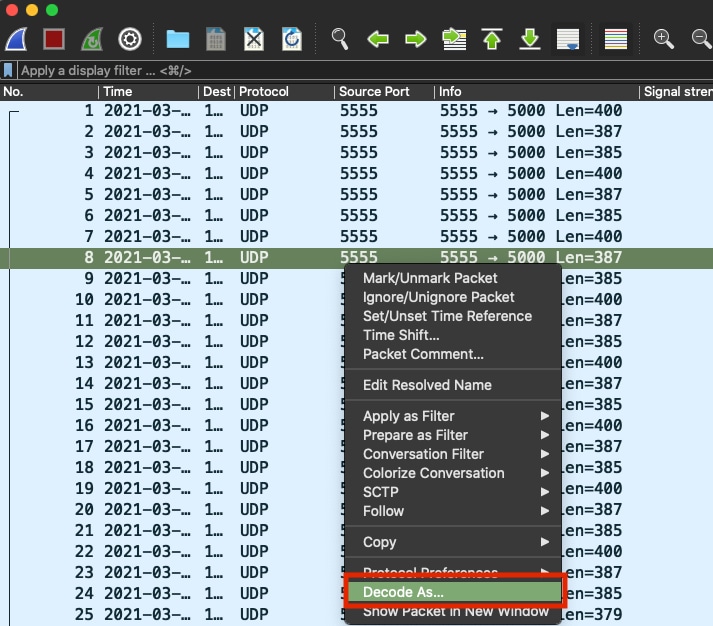

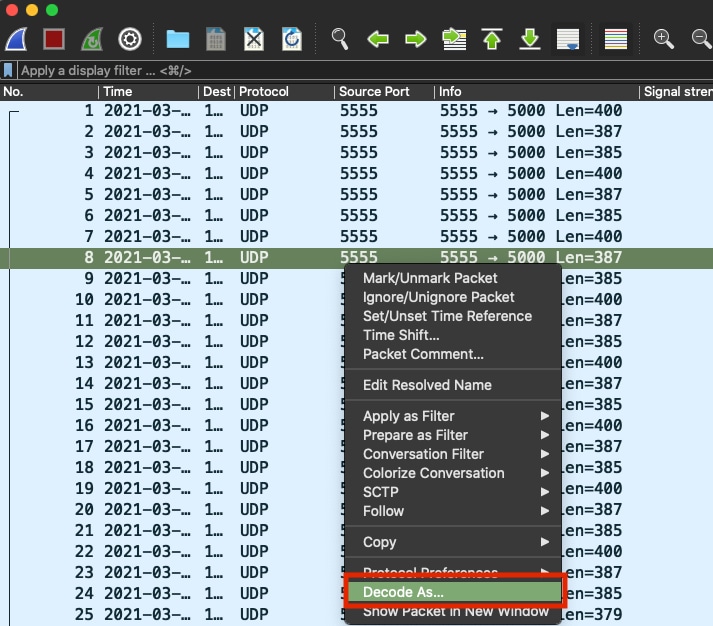

الخطوة 7. لا يقوم Wireshark بفك ترميز الحزم تلقائيا. من أجل فك ترميز الحزم، حدد سطر من الالتقاط، أستخدم النقر بزر الماوس الأيمن لعرض الخيارات، وحدد فك الترميز ك...، كما هو موضح في الصورة.

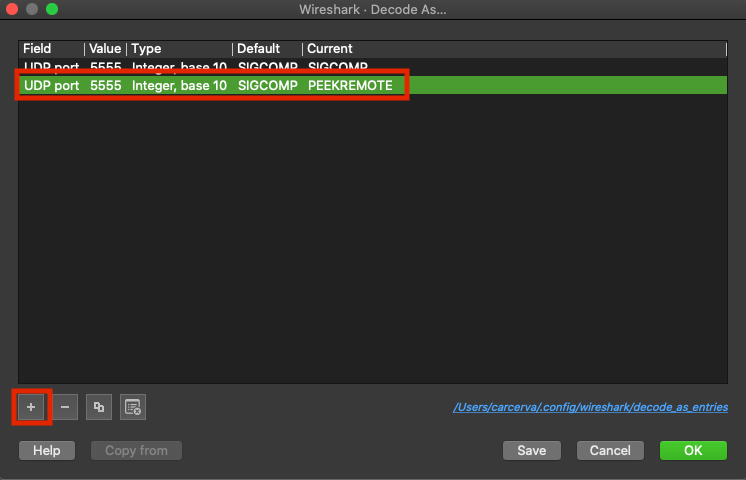

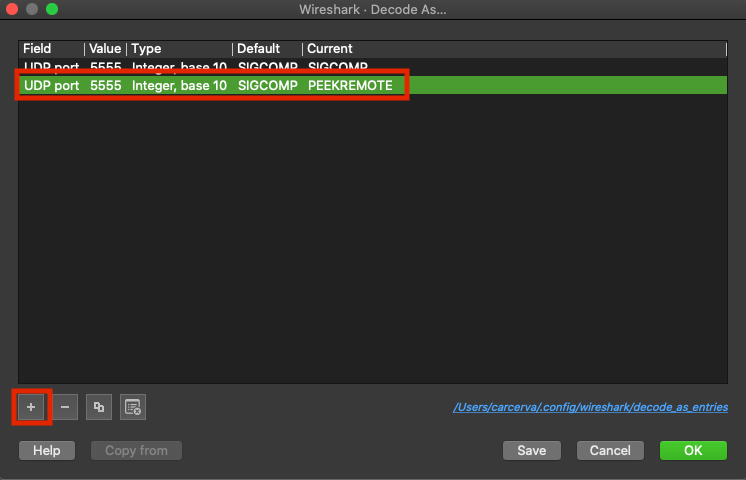

الخطوة 8. تظهر نافذة منبثقة. حدد الزر إضافة وأضف إدخالا جديدا. حدد الخيارات التالية: منفذ UDP من الحقل، 555 من القيمة، وSIGCOMP من الافتراضي، وPEEKREMOTE من الحالي، كما هو موضح في الصورة.

الخطوة 9. انقر فوق OK. يتم فك ترميز الحزم وتكون جاهزة لبدء التحليل.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

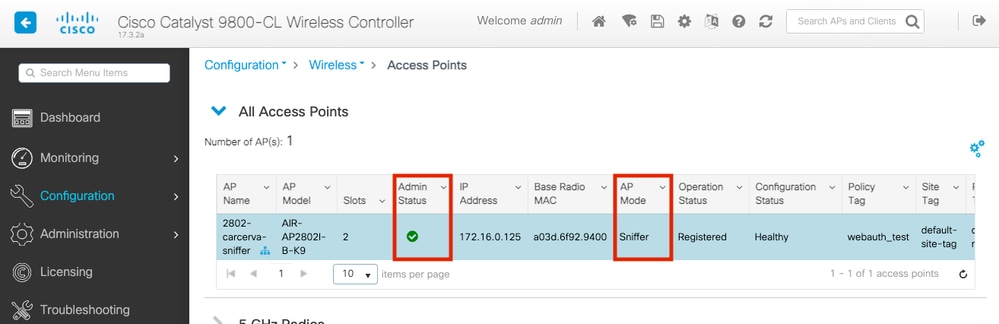

in order to أكدت ال ap في sniffer أسلوب من ال 9800 gui:

الخطوة 1. في واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC) طراز 9800، انتقل إلى التكوين > لاسلكي > نقاط الوصول> جميع نقاط الوصول.

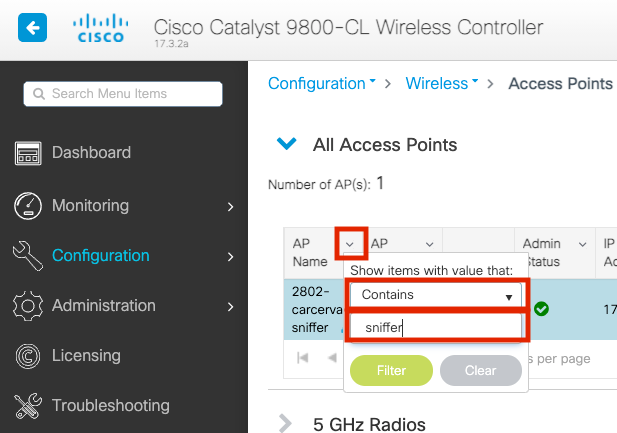

الخطوة 2. ابحث في نقطة الوصول. انقر فوق زر السهم لأسفل لعرض أداة البحث. حدد يتضمن من القائمة المنسدلة، واكتب اسم نقطة الوصول ، كما هو موضح في الصورة.

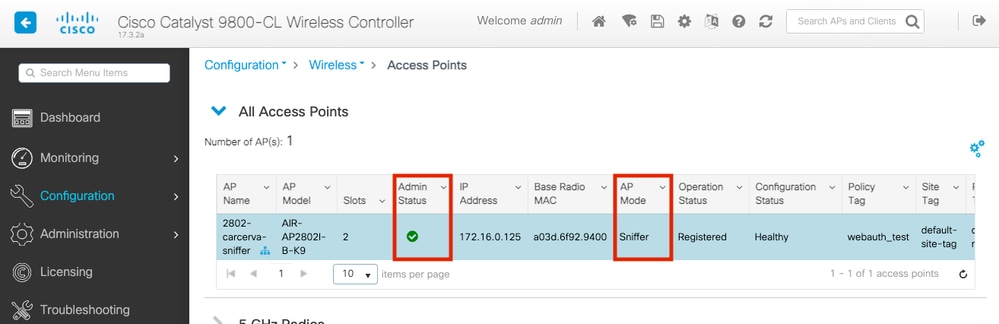

خطوة 3. دققت Admin وضع مع ال checkmark in green وال ap أسلوب sniffer، كما هو موضح في الصورة.

in order to أكدت ال ap في sniffer أسلوب من ال 9800 CLI، ركضت هذا أمر:

carcerva-9k-upg#show ap name 2802-carcerva-sniffer config general | i Administrative

Administrative State : Enabled

carcerva-9k-upg#show ap name 2802-carcerva-sniffer config general | i AP Mode

AP Mode : Sniffer

carcerva-9k-upg#show ap name 2802-carcerva-sniffer config dot11 5Ghz | i Sniff

AP Mode : Sniffer

Sniffing : Enabled

Sniff Channel : 36

Sniffer IP : 172.16.0.190

Sniffer IP Status : Valid

Radio Mode : Sniffer

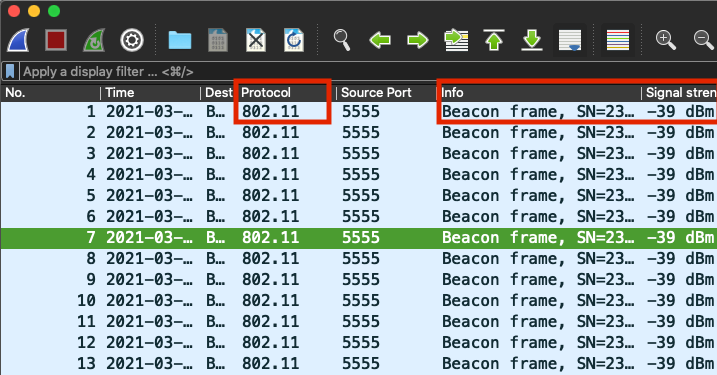

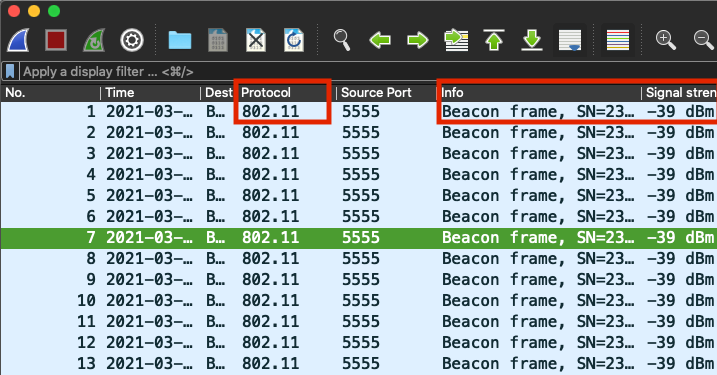

لتأكيد فك تشفير الحزم على Wireshark، يتغير البروتوكول من UDP إلى 802.11 وإطارات Beacon يتم رؤيتها، كما هو موضح في الصورة.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

المشكلة: لا يتلقى Wireshark أي بيانات من نقطة الوصول.

الحل: يجب أن يكون خادم Wireshark قابلا للوصول إليه بواسطة واجهة الإدارة اللاسلكية (WMI). تأكيد إمكانية الوصول بين خادم Wireshark و WMI من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

معلومات ذات صلة

التعليقات

التعليقات