المقدمة

يوضح هذا المستند كيفية اكتشاف نقطة وصول دخيلة أو عميل مخادع وتحديد موقعها باستخدام وحدة التحكم اللاسلكية 9800.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- المعيار IEEE 802. 11 Fundamentals.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم Cisco Wireless 9800-L IOS® XE 17.12.1

- نقطة وصول Cisco Catalyst 9130AXI Series.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تشير نقطة الوصول الدخيلة من Cisco إلى نقطة وصول لاسلكية غير مصرح بها تم تثبيتها على شبكة دون علم مسؤول الشبكة أو موافقته. يمكن أن تشكل نقاط الوصول الدخيلة هذه مخاطر أمنية على الشبكة، ويمكن للمهاجمين إستخدامها للحصول على وصول غير مصرح به، أو اعتراض المعلومات الحساسة، أو إطلاق أنشطة ضارة أخرى. نظام Cisco لمنع التطفل اللاسلكي (WIPS) هو حل مصمم لتحديد نقاط الوصول الدخيلة وإدارتها.

يشير العميل المخادع من Cisco، والمعروف أيضا بالمحطة المارقة أو الجهاز الدخيل، إلى جهاز عميل لاسلكي غير مصرح به وربما ضار متصل بنقطة وصول مخادعة. وكما هو الحال مع نقاط الوصول المخادعة، يشكل العملاء المخادعون مخاطر أمنية لأنه يمكن للمهاجم الاتصال بشبكة دون الحصول على ترخيص مناسب. توفر Cisco أدوات وحلول للمساعدة في اكتشاف وجود العملاء المخادعين والتخفيف من آثاره للحفاظ على أمان الشبكة.

السيناريوهات

السيناريو 1: اكتشاف نقطة وصول دخيلة وتحديد مكانها

تظهر لك الخطوات التالية كيفية إستخدام وحدات التحكم اللاسلكية 9800 للمساعدة في اكتشاف عميل دخيل أو نقطة وصول لا تديرها شبكة المستخدم:

- أستخدم وحدة التحكم اللاسلكية للعثور على أي من نقاط الوصول الخاصة بك كشفت الجهاز الدوار:

يمكنك عرض نقاط الوصول الدخيلة أو العملاء المخادعين عبر واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI)؛ بالنسبة لواجهة المستخدم الرسومية (GUI)، انتقل إلى علامة التبويب "المراقبة"، ثم "لاسلكي"، ثم أختر "مخادع"، ثم يمكنك إستخدام عوامل التصفية للعثور على الجهاز الدخيلة، وبالنسبة لواجهة سطر الأوامر (CLI)، يمكنك إستخدام الأمر show wireless wps gue ap summary لعرض جميع الأجهزة الدخيلة التي تم اكتشافها، أو يمكنك إستخدام الأمر show wireless wps gue ap detail <mac-addr> لعرض التفاصيل على جهاز دوار محدد.

فيما يلي نتيجة من واجهة سطر الأوامر (CLI) لعرض قائمة الأجهزة المخادعة عبر الأمر show wireless wps rogue ap summary:

9800L#show wireless wps rogue ap summary

Rogue Location Discovery Protocol : Disabled

Validate rogue APs against AAA : Disabled

Rogue Security Level : Custom

Rogue on wire Auto-Contain : Disabled

Rogue using our SSID Auto-Contain : Disabled

Valid client on rogue AP Auto-Contain : Disabled

Rogue AP timeout : 1200

Rogue init timer : 180

Total Number of Rogue APs : 137

MAC Address Classification State #APs #Clients Last Heard Highest-RSSI-Det-AP RSSI Channel Ch.Width GHz

-----------------------------------------------------------------------------------------------------------------------------------

0014.d1d6.a6b7 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

002a.10d3.4f0f Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -54 36 80 5

002a.10d4.b2e0 Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -60 36 40 5

0054.afca.4d3b Unclassified Alert 1 0 01/31/2024 21:26:29 1416.9d7f.a220 -86 1 20 2.4

00a6.ca8e.ba80 Unclassified Alert 1 2 01/31/2024 21:27:20 1416.9d7f.a220 -49 11 20 2.4

00a6.ca8e.ba8f Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -62 140 80 5

00a6.ca8e.bacf Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -53 140 40 5

00f6.630d.e5c0 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -48 1 20 2.4

00f6.630d.e5cf Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -72 128 20 5

04f0.212d.20a8 Unclassified Alert 1 0 01/31/2024 21:27:19 1416.9d7f.a220 -81 1 20 2.4

04f0.2148.7bda Unclassified Alert 1 0 01/31/2024 21:24:19 1416.9d7f.a220 -82 1 20 2.4

0c85.259e.3f30 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f32 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f3c Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -83 64 20 5

0c85.259e.3f3d Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

0c85.259e.3f3f Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

12b3.d617.aac1 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -72 1 20 2.4

204c.9e4b.00ef Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -59 116 20 5

22ad.56a5.fa54 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

4136.5afc.f8d5 Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -58 36 20 5

5009.59eb.7b93 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -86 1 20 2.4

683b.78fa.3400 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3401 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3402 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

683b.78fa.3403 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

...

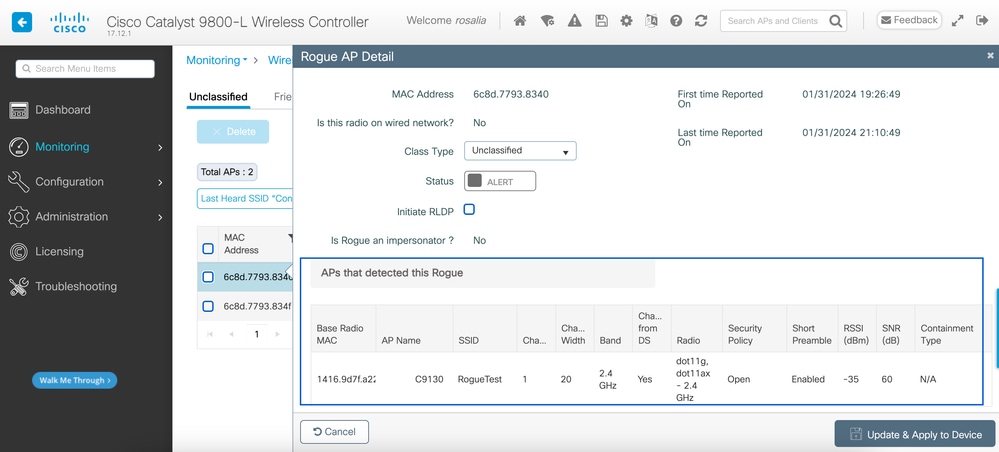

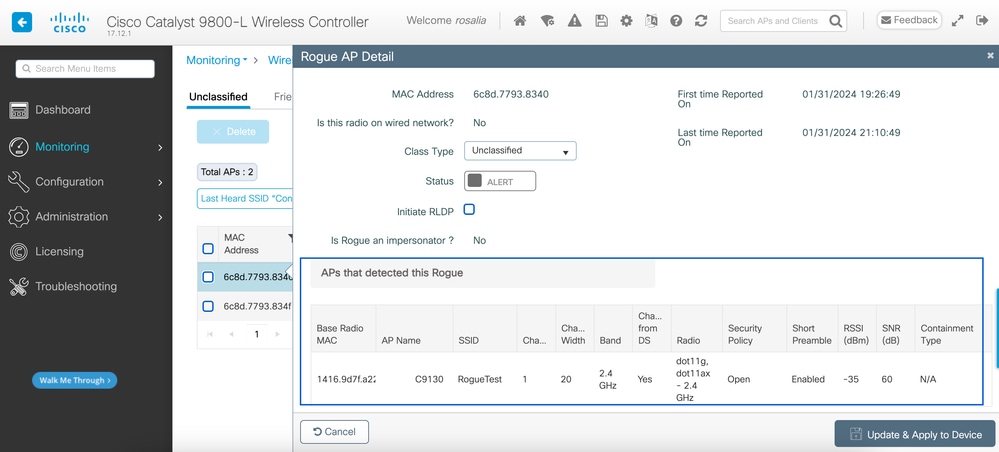

2. يمكنك التصفية على إحدى شبكات WLAN التي تم تكوينها على وحدة التحكم 9800 لديك لمعرفة ما إذا كان لديك أي أجهزة مخادعة تقوم ببث شبكات WLAN نفسها، يظهر الشكل التالي النتيجة حيث كشفت وحدة التحكم C9130 الخاصة بي هذا المخادع على كلا النطاقات:

GUI Rogue List

GUI Rogue List

3. سرد نقاط الوصول التي كشفت الجهاز الدوار.

أنت يستطيع شاهدت ال APs أي كشف الأداة دوار، يبدي الشكل التالي ال ap أن كشف هذا دوار، قناة، rssi قيمة، والمزيد من المعلومات:

تفاصيل نقطة الوصول المخادعة GUI

تفاصيل نقطة الوصول المخادعة GUI

من واجهة سطر الأوامر (CLI)، يمكنك عرض هذه المعلومات من خلال الأمر show wireless wps rogue ap detail <mac-addr>.

4. العثور على أقرب نقطة وصول إلى الجهاز الدوار استنادا إلى أقرب قيمة RSSI.

استنادا إلى نتائج عدد نقاط الوصول التي كشفت عن الجهاز الدخيلة، يجب عليك البحث عن أقرب نقطة وصول استنادا إلى قيمة RSSI المعروضة على وحدة التحكم اللاسلكية، وفي المثال التالي كشفت نقطة وصول واحدة فقط الدخيلة، إلا أنها ذات قيمة RSSI عالية، مما يعني أن الجهاز الدخيلة قريب جدا من نقطة الوصول الخاصة بي.

التالي هو إخراج الأمر show wireless wps rogue ap detail <mac-addr>لعرض القناة التي سمعت فيها نقطة الوصول/WLC تشغيل هذا الجهاز الدخيل، بالإضافة إلى قيمة RSSI:

9800L#show wireless wps rogue ap detailed 6c8d.7793.834f

Rogue Event history

Timestamp #Times Class/State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

01/31/2024 22:45:39.814917 1154 Unc/Alert FSM_GOTO Alert 0x0

01/31/2024 22:45:39.814761 1451 Unc/Alert EXPIRE_TIMER_START 1200s 0x0

01/31/2024 22:45:39.814745 1451 Unc/Alert RECV_REPORT 1416.9d7f.a220/34 0x0

01/31/2024 22:45:29.810136 876 Unc/Alert NO_OP_UPDATE 0x0

01/31/2024 19:36:10.354621 1 Unc/Pend HONEYPOT_DETECTED 0x0

01/31/2024 19:29:49.700934 1 Unc/Alert INIT_TIMER_DONE 0xab98004342001907 0x0

01/31/2024 19:26:49.696820 1 Unk/Init INIT_TIMER_START 180s 0x0

01/31/2024 19:26:49.696808 1 Unk/Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

Last heard Rogue SSID : RogueTest

802.11w PMF required : No

Is Rogue an impersonator : No

Is Rogue on Wired Network : No

Classification : Unclassified

Manually Contained : No

State : Alert

First Time Rogue was Reported : 01/31/2024 19:26:49

Last Time Rogue was Reported : 01/31/2024 22:45:39

Number of clients : 0

Reported By

AP Name : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

Radio Type : dot11ax - 5 GHz

SSID : RogueTest

Channel : 36 (From DS)

Channel Width : 20 MHz

RSSI : -43 dBm

SNR : 52 dB

ShortPreamble : Disabled

Security Policy : Open

Last reported by this AP : 01/31/2024 22:45:39

5. قم بجمع القبض عبر الهواء على نفس القناة لتحديد مكان الوغد.

القناة التي تبث فيها نقطة الوصول (AP) المخادعة، واستنادا إلى قيمة RSSI، فإن نقطة الوصول 9130 سمعت هذا المخادع على -35 ديسيبل-بي إم، الذي يعتبر قريبا جدا، وهذا يمنحك فكرة عن أي منطقة يوجد هذا المخادع، والخطوة التالية هي جمع التقاط عبر الهواء.

يوضح الشكل التالي عملية التقاط عبر الهواء على القناة 36، من OTA، يمكنك أن ترى نقطة الوصول المخادعة تقوم بتنفيذ هجوم إلغاء مصادقة الاحتواء إلى نقطة الوصول المدارة:

نقطة وصول محتالة

نقطة وصول محتالة

يمكنك إستخدام المعلومات الواردة من الشكل السابق لفهم مدى قرب هذا المخادع، ويمكنك على الأقل أن تكون لديك فكرة عن موقع نقطة الوصول المخادعة هذه فعليا. يمكنك التصفية عبر عنوان MAC لراديو AP المخادع، وستتمكن من معرفة ما إذا كان الوغد نشطا حاليا أم لا إذا قمت بالتحقق مما إذا كانت لديك حزم منارات عبر الهواء.

السيناريو 2: الكشف عن عميل مخادع يرسل طوفان إلغاء المصادقة وتحديد موقعه

تظهر لك الخطوات التالية كيفية إستخدام وحدة التحكم اللاسلكية 9800 للعثور على عميل مخادع متصل بنقطة وصول مخادعة لا تديرها شبكة المستخدم أو عميل مخادع يقوم بهجوم لإلغاء المصادقة:

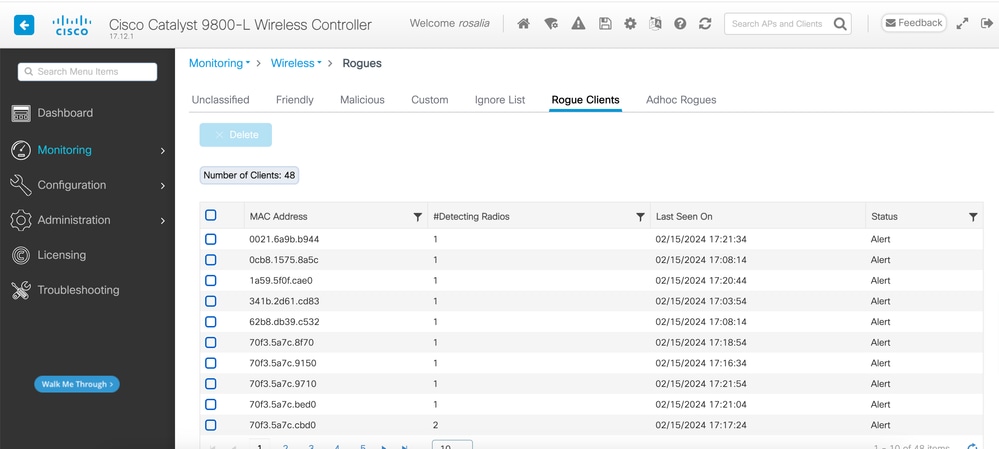

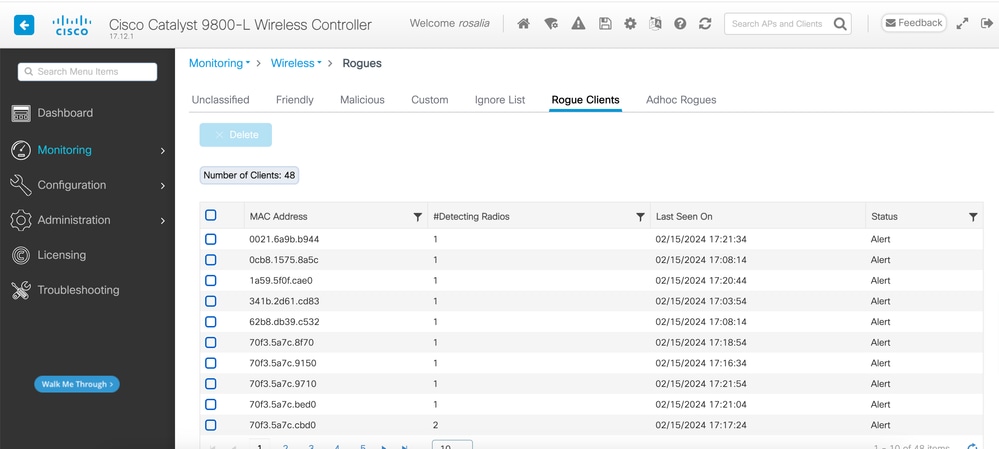

1.أستخدم وحدة التحكم اللاسلكية للعثور على العميل المخادع.

من واجهة المستخدم الرسومية (GUI) لوحدة التحكم اللاسلكية، انتقل إلى علامة التبويب "المراقبة"، لاسلكي، ثم أختر العملاء المخادعين، أو يمكنك إستخدام الأمر show wireless wps rogue client summary من واجهة سطر الأوامر (CLI) لسرد العملاء المخادعين الذين تم اكتشافهم على وحدة التحكم:

واجهة المستخدم الرسومية (GUI) لقائمة العملاء المخادعين

واجهة المستخدم الرسومية (GUI) لقائمة العملاء المخادعين

يوضح الإخراج التالي نتيجة واجهة سطر الأوامر (CLI):

9800L#show wireless wps rogue client summary

Validate rogue clients against AAA : Disabled

Validate rogue clients against MSE : Disabled

Number of rogue clients detected : 49

MAC Address State # APs Last Heard

-------------------------------------------------------------------------

0021.6a9b.b944 Alert 1 02/15/2024 17:22:44

0cb8.1575.8a5c Alert 1 02/15/2024 17:08:14

1a59.5f0f.cae0 Alert 1 02/15/2024 17:20:44

341b.2d61.cd83 Alert 1 02/15/2024 17:03:54

62b8.db39.c532 Alert 1 02/15/2024 17:08:14

70f3.5a7c.8f70 Alert 1 02/15/2024 17:18:54

70f3.5a7c.9150 Alert 1 02/15/2024 17:23:04

70f3.5a7c.9710 Alert 1 02/15/2024 17:22:34

70f3.5a7c.bed0 Alert 1 02/15/2024 17:22:54

70f3.5a7c.cbd0 Alert 2 02/15/2024 17:17:24

70f3.5a7c.d030 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d050 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d0b0 Alert 1 02/15/2024 17:16:54

70f3.5a7c.d110 Alert 2 02/15/2024 17:18:24

70f3.5a7c.d210 Alert 1 02/15/2024 17:20:24

70f3.5a7c.d2f0 Alert 2 02/15/2024 17:23:04

70f3.5a7c.f850 Alert 1 02/15/2024 17:19:04

70f3.5a7f.8971 Alert 1 02/15/2024 17:16:44

...

2. يوضح مثال الإخراج التالي تفاصيل حول العميل المخادع الذي يحمل عنوان MAC 0021.6a9b.944، والذي تم اكتشافه بواسطة نقطة وصول مدارة طراز 9130 على القناة 132، ويظهر الإخراج التالي المزيد من التفاصيل:

9800L#show wireless wps rogue client detailed 0021.6a9b.b944

Rogue Client Event history

Timestamp #Times State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

02/15/2024 17:22:44.551882 5 Alert FSM_GOTO Alert 0x0

02/15/2024 17:22:44.551864 5 Alert EXPIRE_TIMER_START 1200s 0x0

02/15/2024 17:22:44.551836 5 Alert RECV_REPORT 0x0

02/15/2024 17:15:14.543779 1 Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

SSID : Testing-Rogue

Gateway : 6c8d.7793.834f

Rogue Radio Type : dot11ax - 5 GHz

State : Alert

First Time Rogue was Reported : 02/15/2024 17:15:14

Last Time Rogue was Reported : 02/15/2024 17:22:44

Reported by

AP : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

RSSI : -83 dBm

SNR : 12 dB

Channel : 132

Last reported by this AP : 02/15/2024 17:22:44

3. بعد جمع عملية التقاط عبر الهواء على نفس القناة، يمكنك أن تلاحظ أن لديك فيضانا غير مصدق عليه، حيث يستخدم العميل المخادع إحدى نقاط الوصول المدارة BSSID لقطع اتصال العملاء:

إلغاء المصادقة OTA

إلغاء المصادقة OTA

تكون قيمة RSSI للحزم عالية، ما يعني أن العميل المخادع قريب فعليا من نقطة الوصول المدارة.

4. بعد إزالة العميل المخادع من الشبكة، يظهر الرقم التالي شبكة نظيفة وبيئة صحية عبر الهواء:

ذرة سليمة

ذرة سليمة

معلومات ذات صلة

التعليقات

التعليقات