تكوين CA متعدد المستويات على OpenSSL لإنشاء شهادات IOS XE

خيارات التنزيل

-

ePub (417.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند طريقة لإنشاء CA متعدد المستويات لإنشاء شهادات الأغراض العامة المتوافقة مع أجهزة Cisco IOS® XE.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- كيفية إستخدام تطبيق OpenSSL.

- البنية الأساسية للمفتاح العام (PKI) والشهادات الرقمية.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- تطبيق OpenSSL (الإصدار 3.0.2).

- 9800 WLC (Cisco IOS XE، الإصدار 17.12.3).

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

نظرة عامة

الغرض هو إنشاء مرجع تصديق محلي مستويين (CA) مع مرجع مصدق رئيسي و CA متوسط لتوقيع شهادات الجهاز. بمجرد توقيع الشهادات، يتم إستيرادها إلى جهاز Cisco IOS XE.

ملاحظة: يستخدم هذا المستند أوامر Linux المحددة لإنشاء الملفات وترتيبها. يتم شرح الأوامر بحيث يمكنك تنفيذ الإجراء نفسه على أنظمة التشغيل الأخرى حيث يتوفر OpenSSL.

تحضير ملف تكوين OpenSSL

إنشاء ملف نصي يسمى openssl.conf من دليل العمل الحالي على الجهاز المثبت OpenSSL. قم بنسخ هذه الأسطر ولصقها لتوفير OpenSSL بالتكوينات اللازمة لتوقيع الشهادة. يمكنك تحرير هذا الملف ليناسب إحتياجاتك.

[ ca ]

default_ca = IntermCA

[ RootCA ]

dir = ./RootCA

certs = $dir/RootCA.db.certs

crl_dir = $dir/RootCA.db.crl

database = $dir/RootCA.db.index

unique_subject = yes

new_certs_dir = $dir/RootCA.db.certs

certificate = $dir/RootCA.crt

serial = $dir/RootCA.db.serial

#crlnumber = $dir/RootCA.db.crlserial

private_key = $dir/RootCA.key

RANDFILE = $dir/RootCA.db.rand

name_opt = ca_default

cert_opt = ca_default

############################# Modify default days for certificates signed by Root CA (Intermediate certs only) ##################################

default_days = 360

default_md = sha256

preserve = no

policy = optional_policy

[ IntermCA ]

dir = ./IntermCA

certs = $dir/IntermCA.db.certs

crl_dir = $dir/IntermCA.db.crl

database = $dir/IntermCA.db.index

unique_subject = yes

new_certs_dir = $dir/IntermCA.db.certs

certificate = $dir/IntermCA.crt

serial = $dir/IntermCA.db.serial

private_key = $dir/IntermCA.key

RANDFILE = $dir/IntermCA.db.rand

name_opt = ca_default

cert_opt = ca_default

# Certificate field options

############################# Modify default days for certificates signed by Intermediate CA cert (device certificates)##################################

default_days = 1000

#default_crl_days = 1000

default_md = sha256

# use public key default MD

preserve = no

policy = optional_policy

[ optional_policy ]

countryName = optional

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

[ req ]

default_bits = 2048

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extentions to add to the signed cert

string_mask = nombstr

[ req_distinguished_name ]

countryName = Country Name

countryName_default = MX

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or province

stateOrProvinceName_default = CDMX

localityName = Locality

localityName_default = CDMX

organizationName = Organization name

organizationName_default = Cisco lab

organizationalUnitName = Organizational unit

organizationalUnitName_default = Cisco Wireless

commonName = Common name

commonName_max = 64

[ req_attributes ]

# challengePassword = A challenge password

# challengePassword_min = 4

# challengePassword_max = 20

#This section contains the extensions used for the Intermediate CA certificate

[ v3_ca ]

# Extensions for a typical CA

basicConstraints = CA:true

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid:always,issuer:always

subjectAltName = @Intermediate_alt_names

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

extendedKeyUsage = serverAuth, clientAuth

[ crl_ext ]

# CRL extensions.

#authorityKeyIdentifier=keyid:always,issuer:always

#DEFINE HERE SANS/IPs NEEDED for Intermediate CA device certificates

[Intermediate_alt_names]

DNS.1 = Intermediate.example.com

DNS.2 = Intermediate2.example.com

#Section for endpoint certificate CSR generation

[ endpoint_req_ext ]

subjectAltName = _alt_names

#Section for endpoint certificate sign by CA

[ Endpoint ]

basicConstraints=CA:FALSE

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

#Change the key usage according to the certificate usage needs

extendedKeyUsage = clientAuth

subjectAltName = _alt_names

#Define here SANS/IPs needed for Endpoint certificates

[endpoint_alt_names]

DNS.1 = Endpoint.example.com

DNS.2 = Endpoint2.example.com

#Section for IOS-XE device certificate CSR generation

[ device_req_ext ]

subjectAltName = @IOS_alt_names

#Section for IOS-XE certificate sign by CA

[ IOS_cert ]

basicConstraints=CA:FALSE

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

#Change the key usage according to the certificate usage needs

extendedKeyUsage = clientAuth , serverAuth

subjectAltName = @IOS_alt_names

#Define here SANS/IPs needed for IOS-XE certificates

[IOS_alt_names]

DNS.1 = IOSXE.example.com

DNS.2 = IOSXE2.example.comإنشاء ملفات أولية للهيئات المصدقة

قم بإنشاء مجلد على الدليل الحالي يسمى RootCA. بداخله، قم بإنشاء 3 مجلدات أخرى تسمى RootCA.db.tmp، RootCA.db.certs، وRootCA.db.crl.

mkdir RootCA

mkdir RootCA/RootCA.db.tmp

mkdir RootCA/RootCA.db.certs

mkdir RootCA/RootCA.db.crlقم بإنشاء ملف يسمى RootCA.db.seبالريال داخل مجلد RootCA. يجب أن يحتوي هذا الملف على القيمة الأولية للرقم التسلسلي للشهادات، 01 هي القيمة المحددة في هذه الحالة.

قم بإنشاء ملف يسمى RootCA.db.crSerial داخل مجلد RootCA. يجب أن يحتوي هذا الملف على القيمة الأولية لرقم قائمة إبطال الشهادة، 01 هي القيمة المحددة في هذه الحالة.

echo 01 > RootCA/RootCA.db.serial

echo 01 > RootCA/RootCA.db.crlserialقم بإنشاء ملف يسمى RootCA.db.index داخل مجلد RootCA.

touch RootCA/RootCA.db.index

قم بإنشاء ملف باسم RootCA.db.rand داخل مجلد RootCA وقم بملئه ب 8192 بايت عشوائي ليعمل كقاعدة لمولد الأرقام العشوائية الداخلي.

openssl rand -out RootCA/RootCA.db.rand 8192 قم بإنشاء مجلد على الدليل الحالي يسمى IntermCA. بداخله، قم بإنشاء 3 مجلدات أخرى تسمى IntermCA.db.tmp، IntermCA.db.certs، وIntermCA.db.crl.

mkdir IntermCA

mkdir IntermCA/IntermCA.db.tmp

mkdir IntermCA/IntermCA.db.certs

mkdir IntermCA/IntermCA.db.crlقم بإنشاء ملف يسمى IntermCA.db.serial داخل مجلد IntermCA. يجب أن يحتوي هذا الملف على القيمة الأولية للرقم التسلسلي للشهادات، 01 هي القيمة المحددة في هذه الحالة.

قم بإنشاء ملف يسمى IntermCA.db.crlserial داخل مجلد IntermCA. يجب أن يحتوي هذا الملف على القيمة الأولية لرقم قائمة إبطال الشهادة، 01 هي القيمة المحددة في هذه الحالة.

echo 01 > IntermCA/IntermCA.db.serial

echo 01 > IntermCA/IntermCA.db.crlserialقم بإنشاء ملف باسم IntermCA.db.index داخل مجلد IntermCA.

قم بإنشاء ملف باسم IntermCA.db.rand داخل مجلد IntermCA وقم بملئه ب 8192 بايت عشوائي ليعمل كقاعدة لمولد الأرقام العشوائية الداخلي.

touch IntermCA/IntermCA.db.indexقم بإنشاء ملف باسم IntermCA.db.rand داخل مجلد IntermCA وقم بملئه ب 8192 بايت عشوائي ليعمل كقاعدة لمولد الأرقام العشوائية الداخلي.

openssl rand -out IntermCA/IntermCA.db.rand 8192هذا هو هيكل الملف بعد إنشاء كل ملفات CA الجذر الأولي والمتوسط.

mariomed@CSCO-W-PF320YP6:/mnt/c/Users/mariomed/radsecfiles1$ tree

.

├── IntermCA

│ ├── IntermCA.db.certs

│ ├── IntermCA.db.crl

│ ├── IntermCA.db.crlserial

│ ├── IntermCA.db.index

│ ├── IntermCA.db.rand

│ ├── IntermCA.db.serial

│ └── IntermCA.db.tmp

├── RootCA

│ ├── RootCA.db.certs

│ ├── RootCA.db.crl

│ ├── RootCA.db.crlserial

│ ├── RootCA.db.index

│ ├── RootCA.db.rand

│ ├── RootCA.db.serial

│ └── RootCA.db.tmp

└── openssl.cnf

إنشاء شهادة مرجع مصدق جذري

قم بتشغيل هذا الأمر لإنشاء المفتاح الخاص ل CA الجذر.

openssl genrsa -des3 -out ./RootCA/RootCA.key 4096

تحذير: يتطلب OpenSSL منك توفير عبارة مرور عند إنشاء مفتاح. أبق عبارة المرور سرية والمفتاح الخاص الذي تم إنشاؤه على موقع آمن. يمكن لأي شخص يمكنه الوصول إليها إصدار شهادات ك CA الجذر الخاص بك.

قم بإنشاء شهادة CA موقعة ذاتيا الجذر باستخدامreqالأمر على OpenSSL. تنشئ -x509 العلامة داخليا طلب توقيع شهادة (CSR) وتوقعه ذاتيا تلقائيا. قم بتحرير-daysالمعلمة واسم الموضوع البديل. يطالبك المفتاح بتقديم اسم مشترك. تأكد من تطابق الاسم الشائع الذي أدخلته مع الاسم البديل للموضوع (SAN).

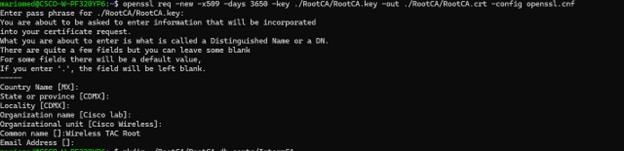

openssl req -new -key ./RootCA/RootCA.key -out ./RootCA/RootCA.crt -config openssl.cnf -x509 -days 3650 -addext "subjectAltName = DNS:RootCA" المطالبة التفاعلية لاسم OpenSSL المميز

المطالبة التفاعلية لاسم OpenSSL المميز

يسمى الملف الذي تم إنشاؤه RootCA.crt ويوجد داخل مجلد RootCA. هذا الملف هو شهادة المرجع المصدق الجذر.

إنشاء شهادة CA وسيطة

قم بإنشاء مجلد لتخزين شهادة CA الوسيطة الموقعة داخل المجلد الجذر.

mkdir ./RootCA/RootCA.db.certs/IntermCAإنشاء مفتاح خاص للشهادة الوسيطة.

openssl genrsa -des3 -out ./RootCA/RootCA.db.certs/IntermCA/IntermCA.key 4096

تحذير: يتطلب OpenSSL منك توفير عبارة مرور عند إنشاء مفتاح. أبق عبارة المرور سرية والمفتاح الخاص الذي تم إنشاؤه على موقع آمن. يمكن لأي شخص لديه حق الوصول إليه إصدار شهادات ك CA الوسيط الخاص بك.

إنشاء طلب توقيع شهادة مرجع مصدق وسيط. تطلب منك المحطة الطرفية إدخال معلومات الشهادة.

openssl req -new -key ./RootCA/RootCA.db.certs/IntermCA/IntermCA.key -out ./RootCA/RootCA.db.certs/IntermCA/IntermCA.csr -config openssl.cnfقم بتوقيع CSR متوسط باستخدام قسم RootCA من ملف openssl.cnf.

openssl ca -config openssl.cnf -name RootCA -extensions v3_ca -out ./RootCA/RootCA.db.certs/IntermCA/IntermCA.crt -infiles ./RootCA/RootCA.db.certs/IntermCA/IntermCA.csr يسمى الملف الذي تم إنشاؤه IntermCA.crt ويوجد داخل مجلد RootCA. هذا الملف هو شهادة المرجع المصدق الجذر.

انقل الشهادة الوسيطة والمفتاح إلى مجلده الذي أنشأته كجزء من الملفات الأولية للمرجع المصدق الوسيط.

cp ./RootCA/RootCA.db.certs/IntermCA/IntermCA.crt ./RootCA/RootCA.db.certs/IntermCA/IntermCA.key ./IntermCA/هذا هو هيكل الملف بعد إنشاء المفتاح الخاص والتراخيص لكل من الجذر الأولي والتراخيص الوسيطة.

mariomed@CSCO-W-PF320YP6:/mnt/c/Users/mariomed/radsecfiles$ tree

.

├── IntermCA

│ ├── IntermCA.crt <------Intermediate CA certficate

│ ├── IntermCA.db.certs

│ ├── IntermCA.db.crl

│ ├── IntermCA.db.crlserial

│ ├── IntermCA.db.index

│ ├── IntermCA.db.rand

│ ├── IntermCA.db.serial

│ ├── IntermCA.db.tmp

│ └── IntermCA.key <------Intermediate CA private key

├── RootCA

│ ├── RootCA.crt <------Root CA certficate

│ ├── RootCA.db.certs

│ │ ├── 01.pem

│ │ └── IntermCA

│ │ ├── IntermCA.crt

│ │ ├── IntermCA.csr

│ │ └── IntermCA.key

│ ├── RootCA.db.crl

│ ├── RootCA.db.crlserial

│ ├── RootCA.db.index

│ ├── RootCA.db.index.attr

│ ├── RootCA.db.index.old

│ ├── RootCA.db.rand

│ ├── RootCA.db.serial

│ ├── RootCA.db.serial.old

│ ├── RootCA.db.tmp

│ └── RootCA.key <------Root CA private key

└── openssl.cnfإنشاء شهادات جهاز

إنشاء شهادة جهاز Cisco IOS XE

إنشاء مجلد جديد لتخزين شهادات جهاز Cisco IOS XE.

mkdir ./IntermCA/IntermCA.db.certs/IOSdevice

قم بإنشاء الجهاز مفتاح خاص IOSdevice.key والجهاز CSR IOSdevice.csr. أستخدم القسم device_req_ext لإضافة شبكات SAN ضمن القسم المذكور إلى CSR.

openssl req -newkey rsa:4096 -sha256 -keyout ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.key -nodes -config openssl.cnf -out ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.csr -reqexts device_req_extقم بتعديل قسم ملف [IOS_ALT_NAMES] openSSL.cnf بحيث يتطابق الاسم الشائع الذي توفره على CSR مع شبكة منطقة التخزين (SAN).

#Define here SANS/IPs needed for IOS-XE certificates

[IOS_alt_names]

DNS.1 = IOSXE.example.com

DNS.2 = IOSXE2.example.com

توقيع IOS XE جهاز CSR مع قسم CA IntermCA الوسيط. أستخدم -config للإشارة إلى ملف تكوين OpenSSL -extensions وللإشارة إلى قسم IOS_CERT. يؤدي هذا إلى إبقاء شبكة منطقة التخزين على الشهادة الموقعة.

openssl ca -config openssl.cnf -extensions IOS_cert -name IntermCA -out ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.crt -infiles ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.csrبعد هذه الخطوة، قمت بإنشاء شهادة صالحة لجهاز IOS XE تسمى IOSDevice.crt مع المفتاح الخاص المطابق IOSdevice.key.

إختياري - إنشاء شهادة نقطة نهاية

عند هذه النقطة، قمت بنشر مرجع مصدق محلي وإصدار شهادة واحدة لجهاز IOS XE الخاص بك. يمكنك أيضا إستخدام المرجع المصدق هذا لإنشاء شهادات هوية نقطة النهاية. وهذه الشهادات صالحة أيضا، على سبيل المثال، لإجراء مصادقة EAP محلية على وحدات تحكم الشبكة المحلية اللاسلكية 9800 أو حتى مصادقة dot1x مع خوادم RADIUS. يساعدك هذا القسم على إنشاء شهادة نقطة نهاية.

إنشاء مجلد لتخزين نتائج نقطة النهاية.

mkdir ./IntermCA/IntermCA.db.certs/Endpointقم بتعديل قسم ملف [ endpoint_alt_names>OpenSSL.cnf بحيث يتطابق الاسم الشائع الذي توفره على CSR مع شبكة منطقة التخزين (SAN).

#Define here SANS/IPs needed for Endpoint certificates

[endpoint_alt_names]

DNS.1 = Endpoint.example.com

DNS.2 = Endpoint2.example.com

قم بإنشاء مفتاح نقطة النهاية الخاص و WLC CSR باستخدام نقطة نهاية القسم_req_ext لشبكات منطقة التخزين (SANs).

openssl req -newkey rsa:2048 -keyout ./IntermCA/IntermCA.db.certs/Endpoint/Endpoint.key -nodes -config openssl.cnf -out ./IntermCA/IntermCA.db.certs/Endpoint/Endpoint.csr -reqexts endpoint_req_extتوقيع شهادة جهاز نقطة النهاية.

openssl ca -config openssl.cnf -extensions Endpoint -name IntermCA -out ./IntermCA/IntermCA.db.certs/Endpoint/Endpoint.crt -infiles ./IntermCA/IntermCA.db.certs/Endpoint/Endpoint.csrإستيراد الشهادة إلى جهاز Cisco IOS XE

قم بإنشاء ملف يحتوي على CA الجذر والنسخة الوسيطة على الملف نفسه واحفظه إلى ./IntermCA/IntermCA.db.certs/WLC/ المجلد الذي يحمل الاسم certfile.crt كما هو مطلوب للاستيراد إلى جهاز Cisco IOS XE.

cat ./RootCA/RootCA.crt ./IntermCA/IntermCA.crt > ./IntermCA/IntermCA.db.certs/IOSdevice/certfile.crt

تستخدم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) من السلسلة 9800 أوامر مختلفة لإنشاء ملف PFX لاستيراد الشهادة. لإنشاء ملف PFX الخاص بك، قم بتشغيل أحد هذه الأوامر وفقا لإصدار Cisco IOS XE.

راجع إنشاء وتنزيل شهادات CSR على Catalyst 9800 WLCs للحصول على معلومات تفصيلية حول عملية إستيراد الشهادة

للإصدارات الأقدم من 17.12.1:

openssl pkcs12 -export -macalg sha1 -legacy -descert -out ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.pfx -inkey ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.key -in ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.crt -certfile ./IntermCA/IntermCA.db.certs/IOSdevice/certfile.crt

للإصدار 17.12.1 أو إصدار أحدث:

openssl pkcs12 -export -out ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.pfx -inkey ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.key -in ./IntermCA/IntermCA.db.certs/IOSdevice/IOSdevice.crt -certfile ./IntermCA/IntermCA.db.certs/IOSdevice/certfile.crt

إستيراد شهادة IOSDevice.pfx إلى جهاز Cisco IOS XE:

WLC# configure terminal

WLC(config)#crypto pki import

pkcs12 [tftp://

/

| ftp://

/

| http://

/

| bootflash:

] password

ملاحظة: تأكد من أن شهادات CA التي تم إنشاؤها لهذا الدليل موثوق بها من قبل الأجهزة التي تحتاج إلى التحقق من شهادة الجهاز. على سبيل المثال، إذا تم إستخدام شهادة الجهاز لأغراض مسؤول الويب على جهاز Cisco IOS XE، فإن أي كمبيوتر أو مستعرض يصل إلى مدخل المسؤول يحتاج إلى وجود شهادات CA على مخزن الثقة الخاص به.

قم بتعطيل التحقق من الإبطال للشهادات نظرا لعدم وجود قائمة إبطال للشهادات على الإنترنت يمكن لجهاز Cisco IOS XE فحصها من المرجع المصدق الذي قمت بنشره.

يجب تعطيلها على كافة نقاط الثقة التي تعد جزءا من مسار التحقق. يحتوي Root CA TrustPoint على نفس اسم Intermediate/Device TrustPoint مع السلسلة -rrr1 الملحقة في النهاية.

9800#configure terminal

9800(config)#crypto pki trustpoint IOSdevice.pfx

9800(config)#revocation-check none

9800(config)#exit

9800(config)#crypto pki trustpoint IOSdevice.pfx-rrr1

9800(config)#revocation-check none

9800(config)#exitالتحقق من الصحة

التحقق من معلومات الشهادة على OpenSSL

للتحقق من معلومات الشهادة للشهادات التي تم إنشائها، على محطة لينوكس الطرفية قم بتشغيل الأمر:

openssl x509 -in

-text -noout

إنه يعرض معلومات الشهادة كاملة.

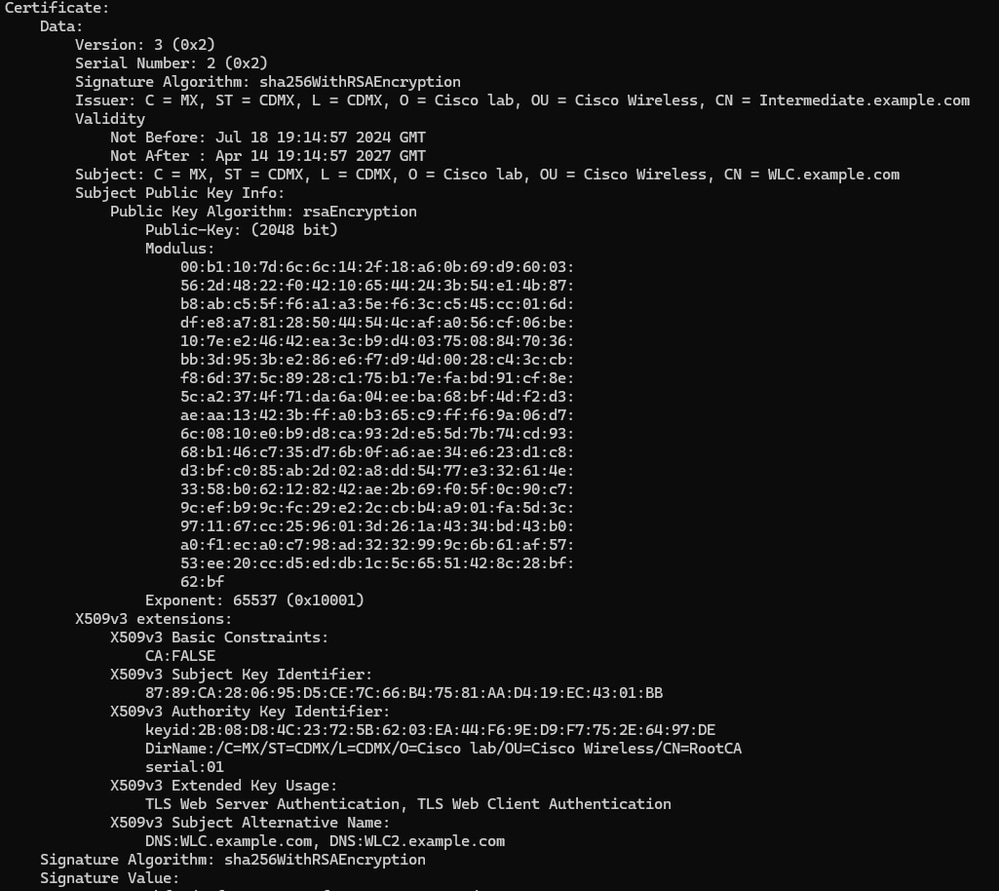

معلومات شهادة جهاز Cisco IOS XE كما هو موضح بواسطة OpenSSL

معلومات شهادة جهاز Cisco IOS XE كما هو موضح بواسطة OpenSSL

تحقق من معلومات الشهادة على جهاز Cisco IOS XE.

يطبع الأمرshow crypto pki certificates verboseمعلومات الترخيص من كل التراخيص المتاحة على الجهاز.

9800#show crypto pki certificates verbose

CA Certificate <------Type of certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 2A352E27C69021ECE1AA61751CA1F233E0636FB1

Certificate Usage: General Purpose

Issuer: <-------------DN for issuer

cn=RootCA

ou=Cisco Wireless

o=Cisco lab

l=CDMX

st=CDMX

c=MX

Subject: <--------------DN for subject

cn=RootCA

ou=Cisco Wireless

o=Cisco lab

l=CDMX

st=CDMX

c=MX

Validity Date: <--------Validity date

start date: 14:54:02 Central Jul 22 2024

end date: 14:54:02 Central Jul 20 2034

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2048 bit) <--------------Key size

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: 432021B5 B4BE15F5 A537385C 4FAB9A94

Fingerprint SHA1: 86D18427 BE619A2A 6C20C314 9EDAAEB2 6B4DFE87

X509v3 extensions:

X509v3 Subject Key ID: 57DEEBD8 3214CA05 176F0CD6 6C842EBC 9ABFF7D8

X509v3 Basic Constraints:

CA: TRUE

X509v3 Subject Alternative Name:

RootCA <------------SANs

IP Address :

OtherNames :

X509v3 Authority Key ID: 57DEEBD8 3214CA05 176F0CD6 6C842EBC 9ABFF7D8

Authority Info Access:

Cert install time: 16:42:09 Central Jul 22 2024

Associated Trustpoints: WLC.pfx-rrr1 <----------Associated trustpoint

Storage: nvram:RootCA#6FB1CA.cer

استكشاف الأخطاء وإصلاحها

التحقق من الإبطال موجود في المكان

عند إستيراد الشهادات إلى Cisco IOS XE، تم تمكين فحص إبطال نقاط الثقة التي تم إنشاؤها حديثا. إذا تم تقديم شهادة إلى الجهاز الذي يحتاج إلى إستخدام نقاط الثقة للشهادات المستوردة للتحقق منها، يبحث الجهاز عن قائمة إبطال شهادات غير موجودة ويفشل. تتم طباعة الرسالة على الوحدة الطرفية.

Jul 17 21:50:39.068: %PKI-3-CRL_FETCH_FAIL: CRL fetch for trustpoint WLC1.pfx failed

Reason : Enrollment URL not configured.تأكد من أن كل نقطة ثقة في مسار التحقق من الشهادات تحتوي على الأمرrevocation-check none.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

14-Oct-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- ماريو ميدينامهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات