تكوين EAP-TLS على 9800 WLC باستخدام ISE Internal CA

خيارات التنزيل

-

ePub (3.6 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند مصادقة EAP-TLS باستخدام المرجع المصدق لمحرك خدمات الهوية لمصادقة المستخدمين.

المتطلبات الأساسية

المكونات المستخدمة

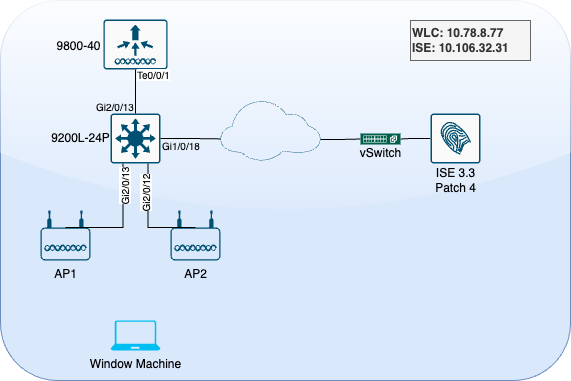

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم اللاسلكية: C9800-40-K9 يركض 17.09.04a

- Cisco ISE: برنامج تصحيح الإصدار 3 قيد التشغيل 4

- نموذج نقطة الوصول: الطراز C9130AXI-D

- المحول: 9200-L-24P

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

معظم المؤسسات لها المرجع المصدق الخاص بها الذي يصدر شهادات للمستخدمين النهائيين لمصادقة EAP-TLS. يتضمن ISE مرجع شهادات مدمج يمكن إستخدامه لإنشاء شهادات للمستخدمين ليتم إستخدامه في مصادقة EAP-TLS. في السيناريوهات التي لا يكون فيها إستخدام المرجع المصدق الكامل ممكنا، يصبح إستخدام المرجع المصدق المصدق ISE لمصادقة المستخدم أمرا مفيدا.

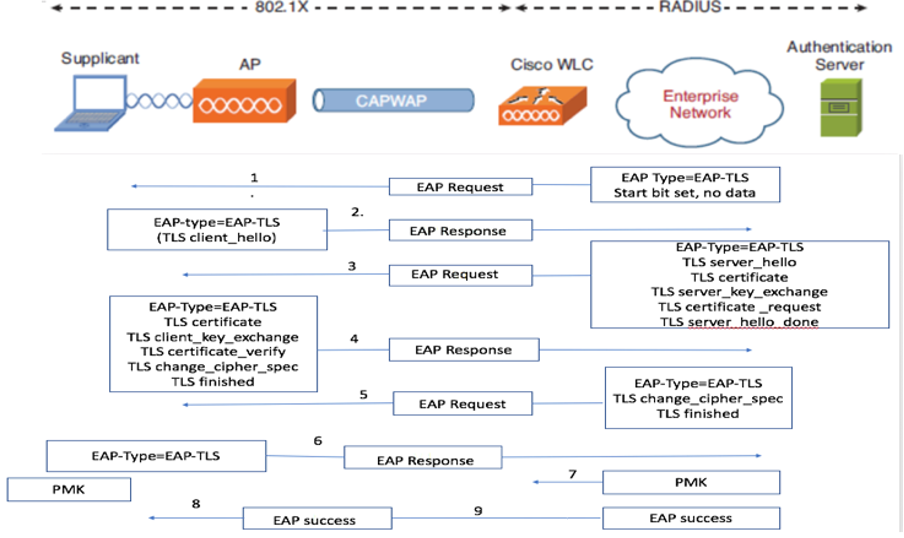

يوضح هذا المستند خطوات التكوين المطلوبة لاستخدام ISE CA بشكل فعال لمصادقة المستخدمين اللاسلكيين. تدفق مصادقة EAP-TLS

تدفق مصادقة EAP-TLS

تدفق مصادقة EAP-TLS

تدفق مصادقة EAP-TLS

خطوات في تدفق EAP-TLS

- يرتبط العميل اللاسلكي بنقطة الوصول (AP).

- في هذه المرحلة، لا تسمح نقطة الوصول بإرسال البيانات وترسل طلب مصادقة.

- يستجيب العميل الذي يعمل كمطالب بهوية إستجابة EAP.

- تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بإعادة توجيه معلومات معرف المستخدم إلى خادم المصادقة.

- يرد خادم RADIUS على العميل باستخدام حزمة بدء EAP-TLS.

- تبدأ محادثة EAP-TLS من هذه النقطة.

- يرسل العميل EAP-Response مرة أخرى إلى خادم المصادقة، بما في ذلك رسالة مصافحة client_hello مع تعيين تشفير إلى NULL.

- يستجيب خادم المصادقة باستخدام حزمة تحدي الوصول التي تحتوي على:

TLS server_hello

Handshake message

Certificate

Server_key_exchange

Certificate request

Server_hello_done

9. يرد العميل برسالة EAP-RESPONSE التي تتضمن:

Certificate (for server validation)

Client_key_exchange

Certificate_verify (to verify server trust)

Change_cipher_spec

TLS finished

10. عند نجاح مصادقة العميل، يرسل خادم RADIUS تحديا للوصول يتضمن:

Change_cipher_spec

Handshake finished message

11. يتحقق العميل من التجزئة لمصادقة خادم RADIUS.

12. يتم اشتقاق مفتاح تشفير جديد ديناميكيا من السر أثناء مصافحة TLS.

13. ترسل رسالة EAP-SUCCESS من الخادم إلى المصدق ثم إلى الملتمس.

14. يستطيع العميل اللاسلكي الذي تم تمكين EAP-TLS الوصول إلى الشبكة اللاسلكية الآن.

التكوين

الرسم التخطيطي للشبكة

طوبولوجيا المعامل

طوبولوجيا المعامل

التكوينات

في هذا القسم، نقوم بتكوين مكونين: ISE و 9800 WLC.

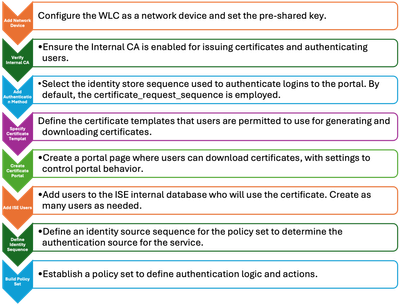

تكوين ISE

فيما يلي خطوات التكوين لخادم ISE. تصاحب كل خطوة لقطات شاشة في هذا القسم لتوفير التوجيه المرئي.

خطوات تكوين خادم ISE

خطوات تكوين خادم ISE

إضافة جهاز شبكة

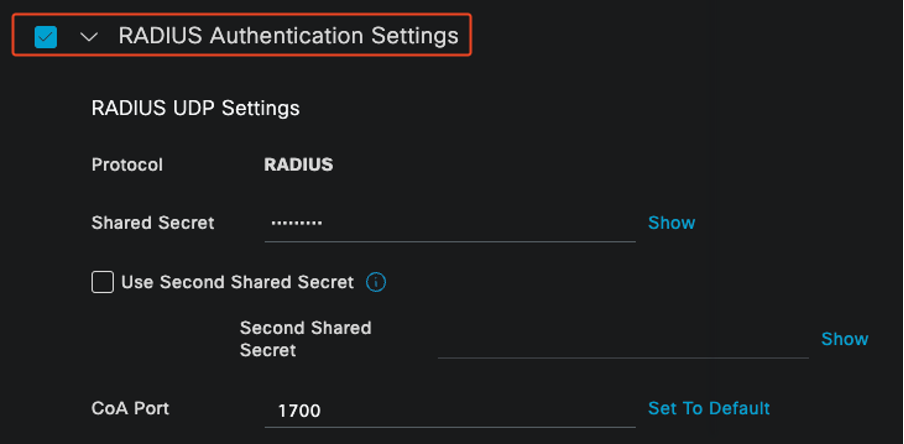

لإضافة وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) كجهاز شبكة، أستخدم الإرشادات التالية:

- انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة.

- انقر أيقونة +إضافة لبدء عملية إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- تأكد من تطابق المفتاح المشترك مسبقا مع كل من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وخادم ISE لتمكين الاتصال المناسب.

- بمجرد إدخال جميع التفاصيل بشكل صحيح، انقر فوق إرسال في الركن الأيسر السفلي لحفظ التكوين

إضافة جهاز شبكة

إضافة جهاز شبكة

التحقق من المرجع المصدق الداخلي

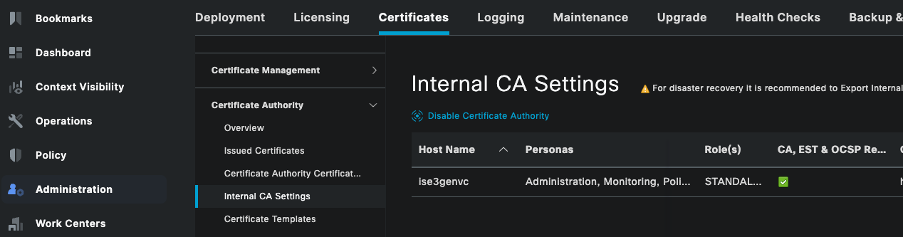

للتحقق من إعدادات المرجع المصدق الداخلي (CA)، أستخدم الخطوات التالية:

- انتقل إلى الإدارة > النظام > الشهادات > المرجع المصدق > إعدادات المرجع المصدق الداخلية.

- تأكد من تمكين عمود المرجع المصدق لتأكيد تنشيط المرجع المصدق الداخلي.

التحقق من المرجع المصدق الداخلي

التحقق من المرجع المصدق الداخلي

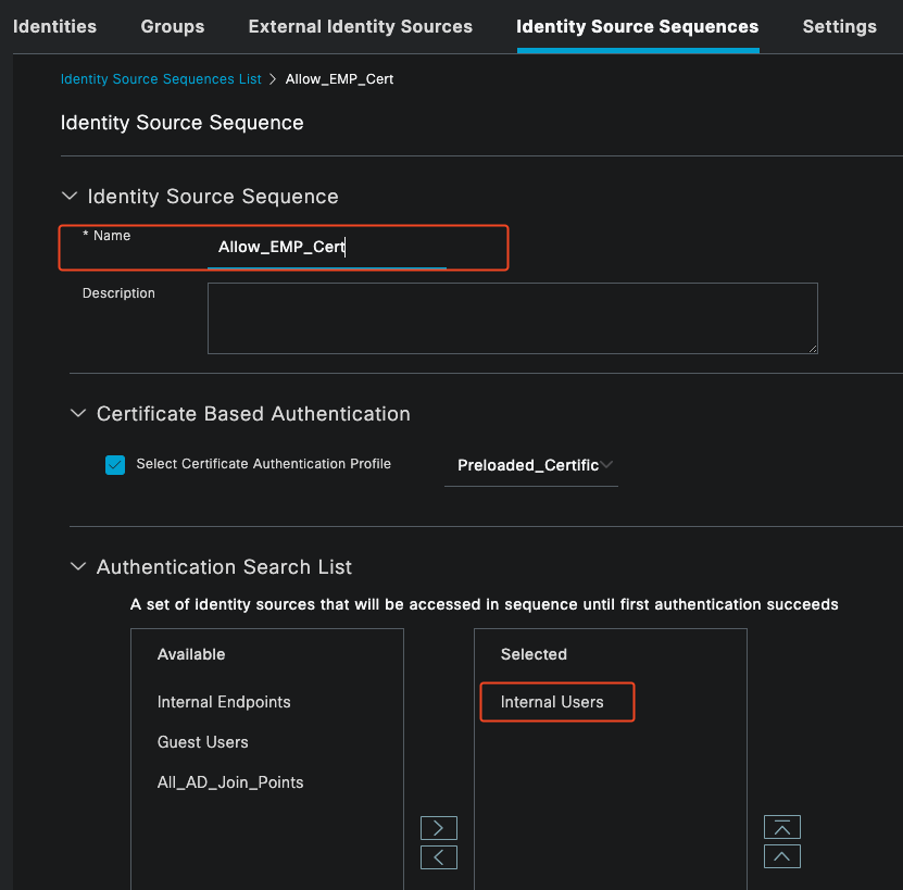

إضافة أسلوب المصادقة

انتقل إلى إدارة > إدارة الهوية > تسلسلات مصدر الهوية. إضافة تسلسل هوية مخصص للتحكم في مصدر تسجيل الدخول إلى المدخل.

أسلوب المصادقة

أسلوب المصادقة

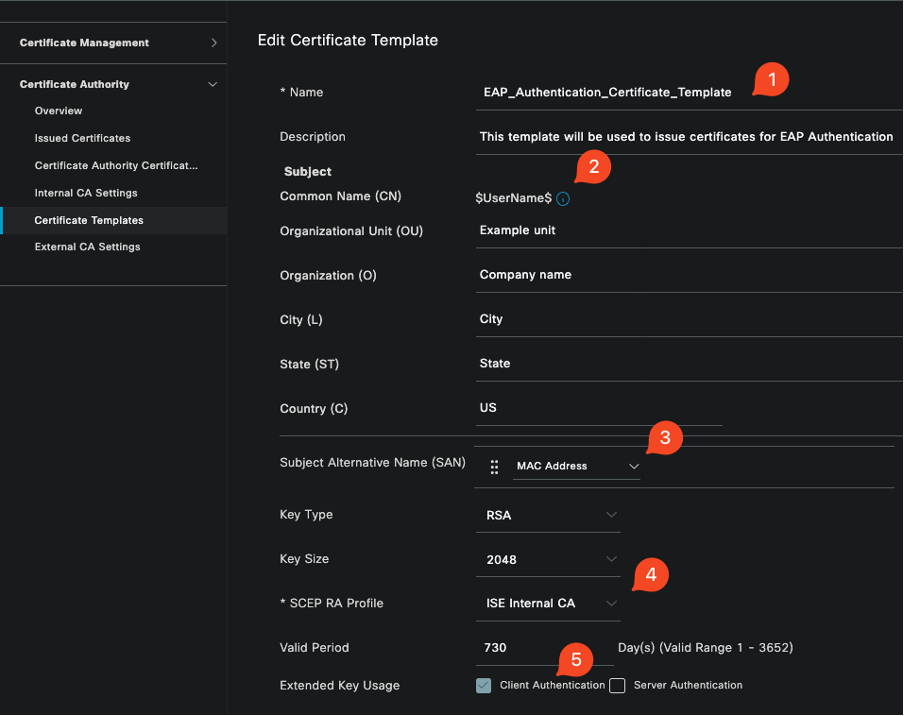

تحديد قالب الشهادة

لتحديد قالب شهادة، أستخدم الخطوات التالية:

الخطوة 1. انتقل إلى الإدارة > النظام > الشهادات > المرجع المصدق > قوالب الشهادات.

الخطوة 2. انقر فوق أيقونة +إضافة لإنشاء قالب شهادة جديد:

2.1 توفير اسم فريد محلي لخادم ISE للقالب.

2.2 تأكد من تعيين الاسم الشائع (CN) على $UserName$.

2.3 تحقق من تعيين الاسم البديل للموضوع (SAN) على عنوان MAC.

2. 4 تعيين ملف تعريف SCEP RA إلى ISE Internal CA.

2.5 في قسم إستخدام المفتاح الموسع، قم بتمكين مصادقة العميل.

قالب الشهادة

قالب الشهادة

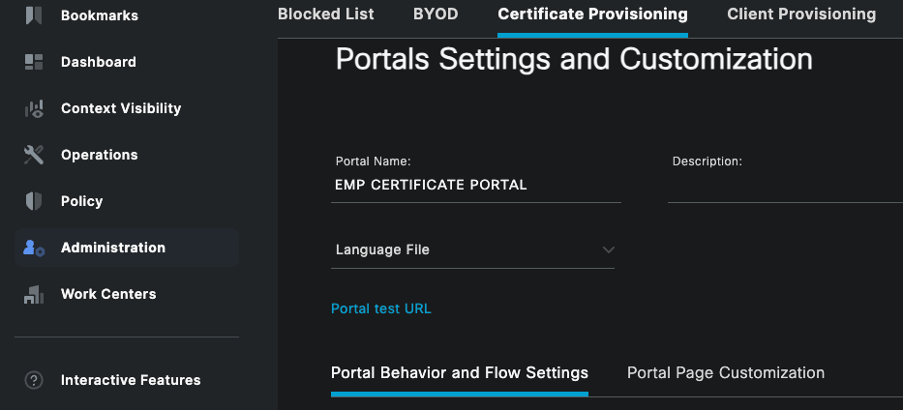

إنشاء مدخل شهادة

لإنشاء مدخل شهادة لإنشاء شهادة العميل، أستخدم الخطوات التالية:

الخطوة 1. انتقل إلى الإدارة > إدارة مدخل الأجهزة > تقديم الشهادة.

الخطوة 2. انقر فوق إنشاء لإعداد صفحة مدخل جديدة.

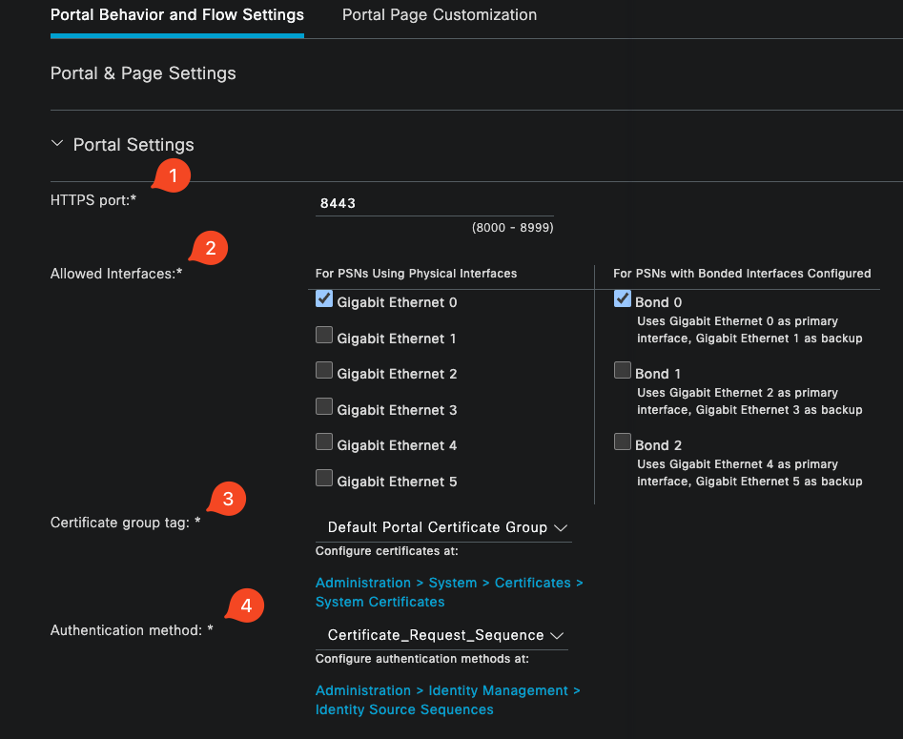

الخطوة 3. قم بتوفير اسم فريد للمدخل للتعرف عليه بسهولة.

3.1. أختر رقم المنفذ لتعمل البوابة عليه؛ تعيين هذا إلى 8443.

3.2. حدد الواجهات التي يستمع ISE إليها لهذا المدخل.

3.3. حدد علامة مجموعة الشهادات كمجموعة شهادات مدخل افتراضية.

3-4 تحديد أسلوب المصادقة، الذي يشير إلى تسلسل مخزن الهوية المستخدم لمصادقة تسجيل الدخول إلى هذا المدخل.

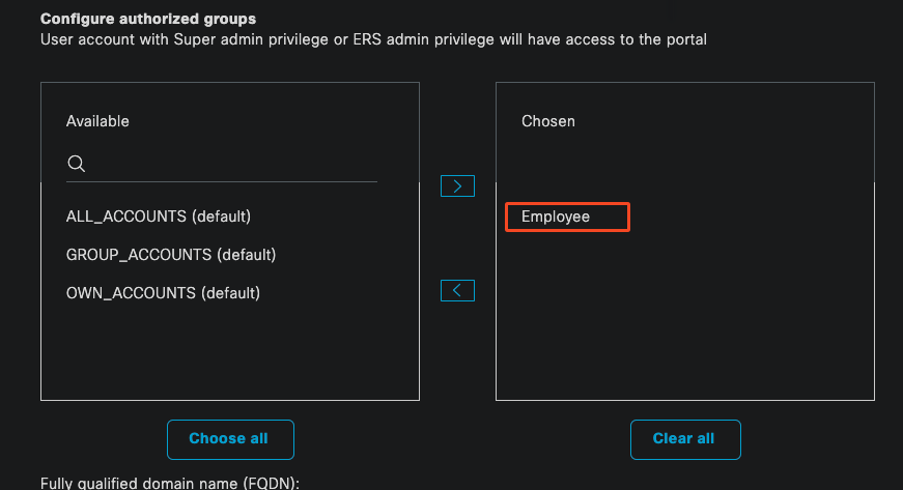

3-5- تضمين المجموعات المعتمدة التي يمكن لأعضائها الوصول إلى البوابة. على سبيل المثال، حدد مجموعة المستخدمين الموظفين إذا كان المستخدمون ينتمون إلى هذه المجموعة.

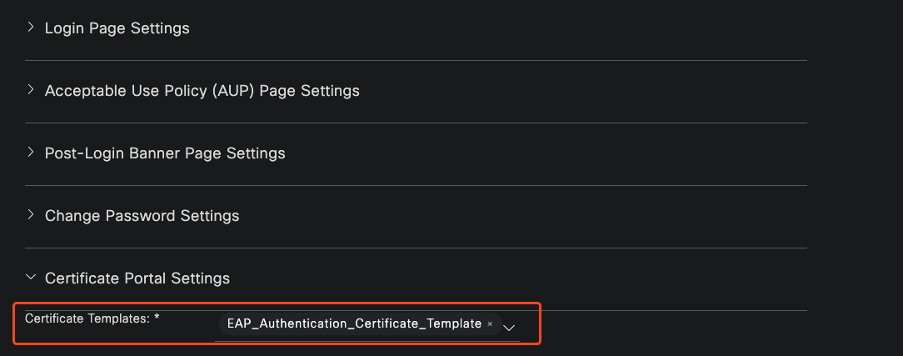

3.6. قم بتحديد قوالب الشهادات المسموح بها ضمن إعدادات توفير الشهادات.

تكوين مدخل الشهادة

تكوين مدخل الشهادة

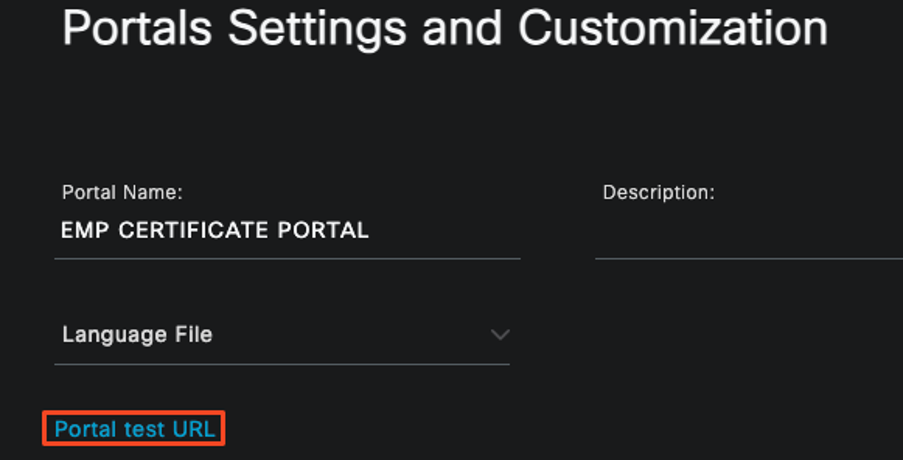

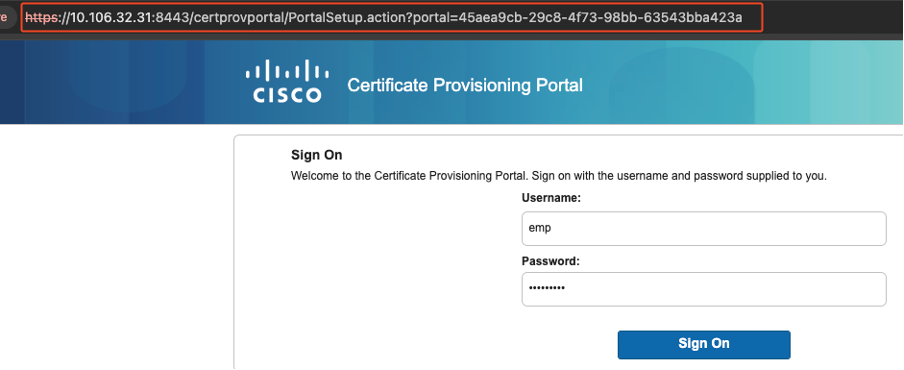

وبمجرد اكتمال هذا الإعداد، يمكنك إختبار البوابة بالنقر فوق عنوان URL لاختبار البوابة. يفتح هذا الإجراء صفحة المدخل.

عنوان URL لصفحة مدخل الاختبار

عنوان URL لصفحة مدخل الاختبار

صفحة المدخل

صفحة المدخل

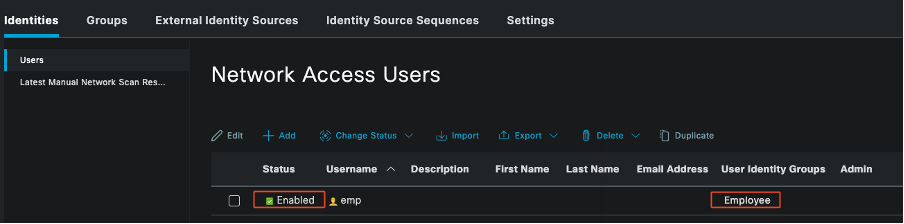

إضافة مستخدم داخلي

لإنشاء مستخدم للمصادقة عبر مدخل الترخيص، أستخدم الخطوات التالية:

- انتقل إلى الإدارة > إدارة الهوية > الهويات > المستخدمين.

- انقر فوق الخيار لإضافة مستخدم إلى النظام.

- حدد مجموعات هوية المستخدم التي ينتمي إليها المستخدم. على سبيل المثال، قم بتعيين المستخدم إلى مجموعة الموظفين.

إضافة مستخدم داخلي

إضافة مستخدم داخلي

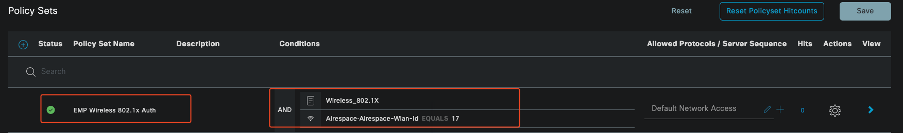

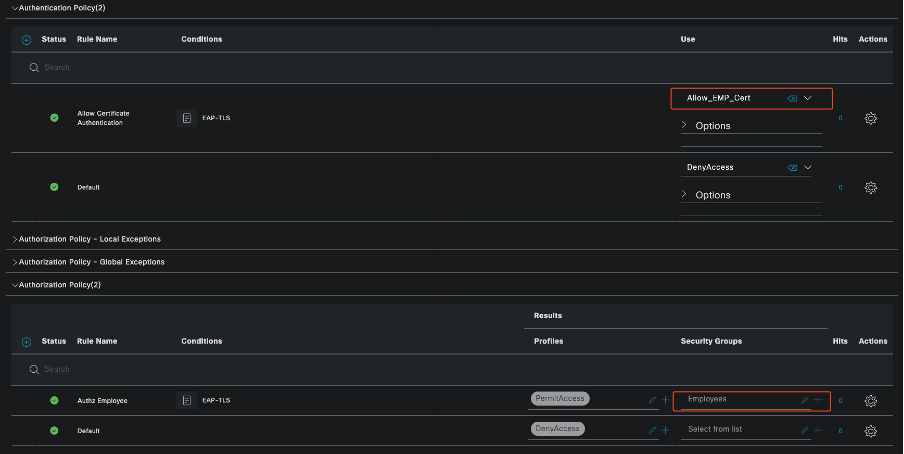

تكوين مدخل توفير شهادة ISE ونهج RADIUS

غطى القسم السابق إعداد مدخل توفير شهادة ISE. الآن، نقوم بتكوين مجموعات نهج ISE RADIUS للسماح بمصادقة المستخدم.

- تكوين مجموعات نهج ISE RADIUS

- انتقل إلى السياسة > مجموعات السياسات.

- انقر فوق علامة الجمع (+) لإنشاء مجموعة نهج جديدة.

في هذا المثال، قم بإعداد مجموعة سياسات بسيطة مصممة لمصادقة المستخدمين باستخدام شهاداتهم.

مجموعة سياسات

مجموعة سياسات

مجموعة نهج تعرض سياسات المصادقة والتفويض

مجموعة نهج تعرض سياسات المصادقة والتفويض

تكوين 9800 WLC

فيما يلي خطوات التكوين الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800. يتم إرفاق كل خطوة بلقطات شاشة في هذا القسم لتوفير التوجيه المرئي.

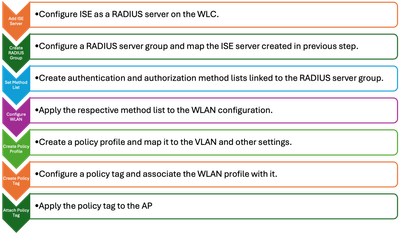

خطوات تكوين WLC

خطوات تكوين WLC

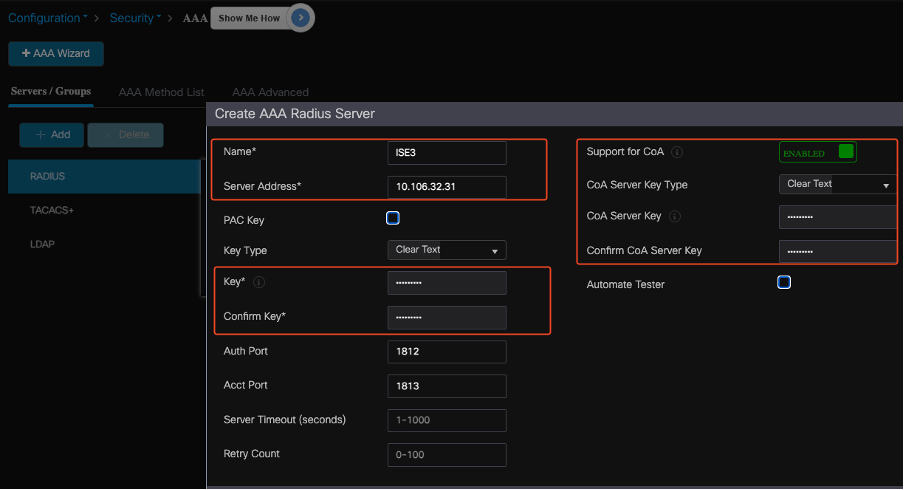

إضافة خادم ISE إلى 9800 WLC

- لدمج خادم ISE مع وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) 9800، أستخدم الخطوات التالية:

- انتقل إلى التكوين > الأمان > AAA.

- انقر فوق الزر إضافة لتضمين خادم ISE في تكوين WLC.

إضافة خادم ISE في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

إضافة خادم ISE في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

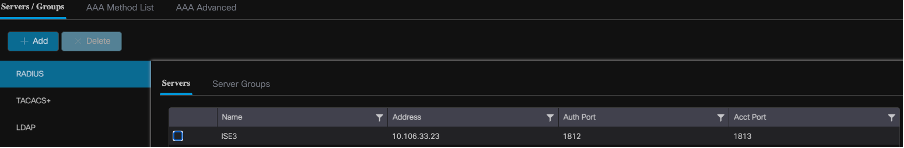

بمجرد إضافة الخادم، يظهر في قائمة الخوادم.

عرض خوادم RADIUS

عرض خوادم RADIUS

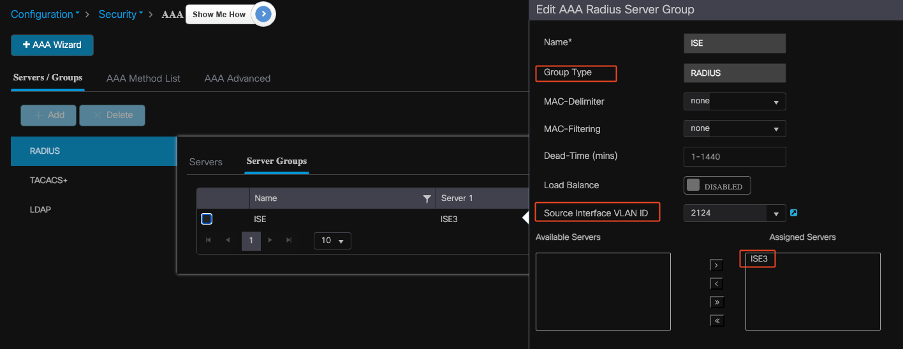

إضافة مجموعة خوادم على 9800 WLC

لإضافة مجموعة خوادم على وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية 9800، أكمل الخطوات التالية:

- انتقل إلى التكوين > الأمان > AAA.

- انقر فوق علامة التبويب مجموعة الخوادم، ثم انقر فوق إضافة لإنشاء مجموعة خوادم جديدة.

تخطيط خوادم ISE إلى مجموعة خوادم RADIUS

تخطيط خوادم ISE إلى مجموعة خوادم RADIUS

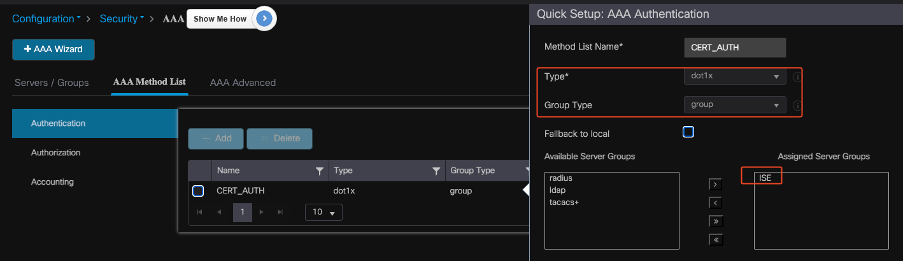

تكوين قائمة طرق AAA على 9800 WLC

بعد إنشاء مجموعة الخوادم، قم بتكوين قائمة طرق المصادقة باستخدام الخطوات التالية:

- انتقل إلى التكوين > الأمان > AAA > قائمة طرق AAA.

- في علامة تبويب المصادقة، أضف قائمة طرق مصادقة جديدة.

- اضبط النوع على dot1x.

- حدد مجموعة كنوع مجموعة.

- قم بتضمين مجموعات خوادم ISE التي قمت بإنشائها مسبقا كمجموعات خوادم.

إنشاء قوائم طرق المصادقة

إنشاء قوائم طرق المصادقة

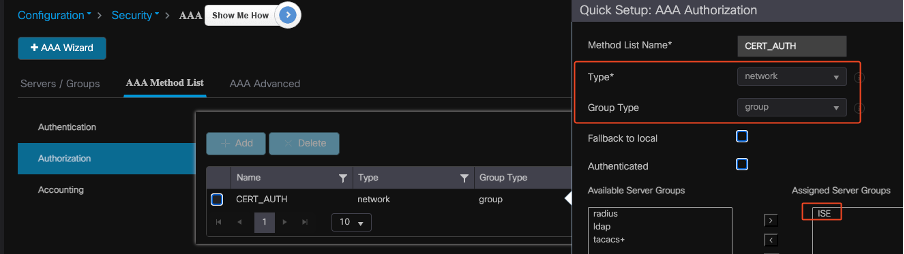

تكوين قائمة طرق التفويض على 9800 WLC

لإعداد قائمة طرق التخويل، أستخدم الخطوات التالية:

- انتقل إلى علامة التبويب التفويض داخل قسم قائمة طرق AAA.

- انقر فوق إضافة لإنشاء قائمة طرق تخويل جديدة.

- أختر الشبكة كنوع.

- حدد مجموعة كنوع مجموعة.

- قم بتضمين مجموعة خوادم ISE كمجموعة خوادم.

إضافة قائمة طرق التخويل

إضافة قائمة طرق التخويل

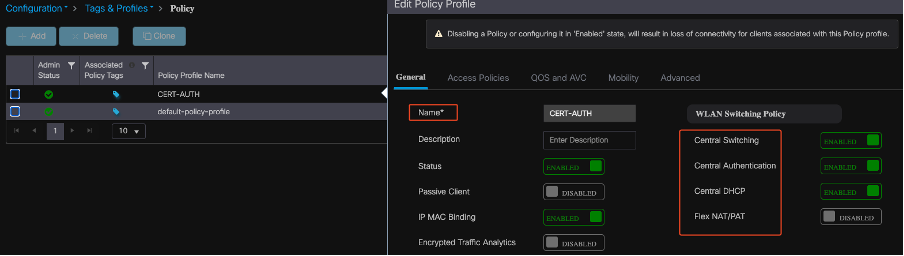

إنشاء ملف تعريف نهج على 9800 WLC

مع اكتمال تكوين مجموعة RADIUS، استمر في إنشاء ملف تعريف نهج:

- انتقل إلى التكوين > العلامات وملفات التعريف > السياسة.

- انقر فوق إضافة لإنشاء ملف تعريف نهج جديد.

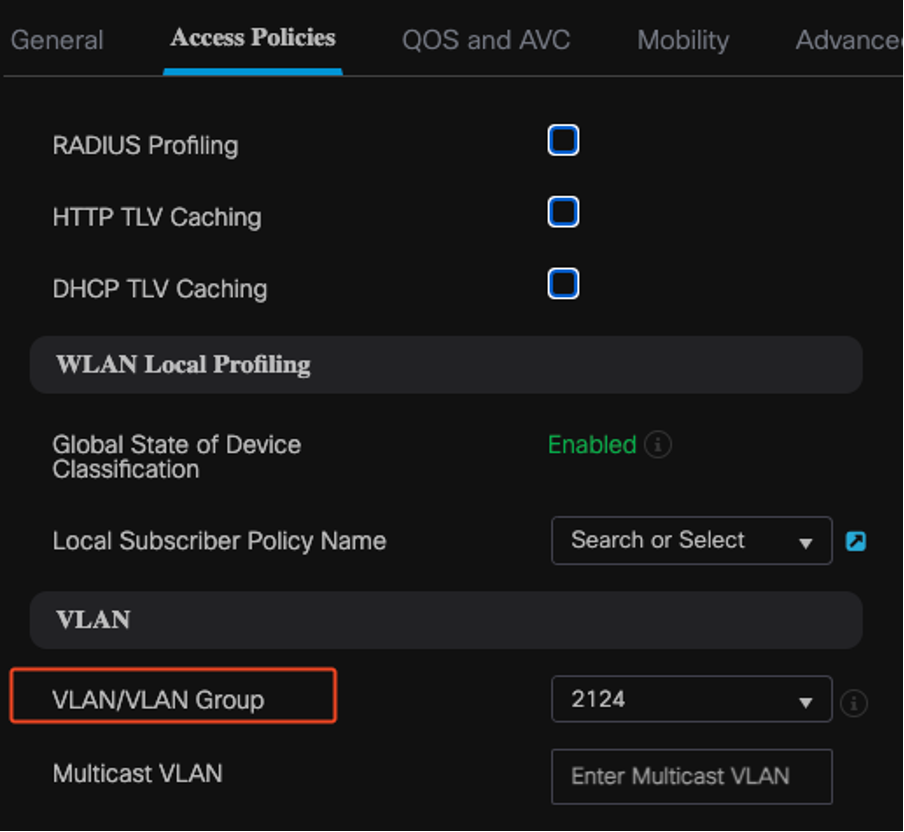

- أختر المعلمات المناسبة لملف تعريف النهج. في هذا المثال، يكون كل شيء مركزيا ويتم إستخدام شبكة VLAN الخاصة بالمختبر كشبكة VLAN الخاصة بالعميل.

تكوين ملف تعريف السياسة

تكوين ملف تعريف السياسة

VLAN إلى تخطيط السياسة

VLAN إلى تخطيط السياسة

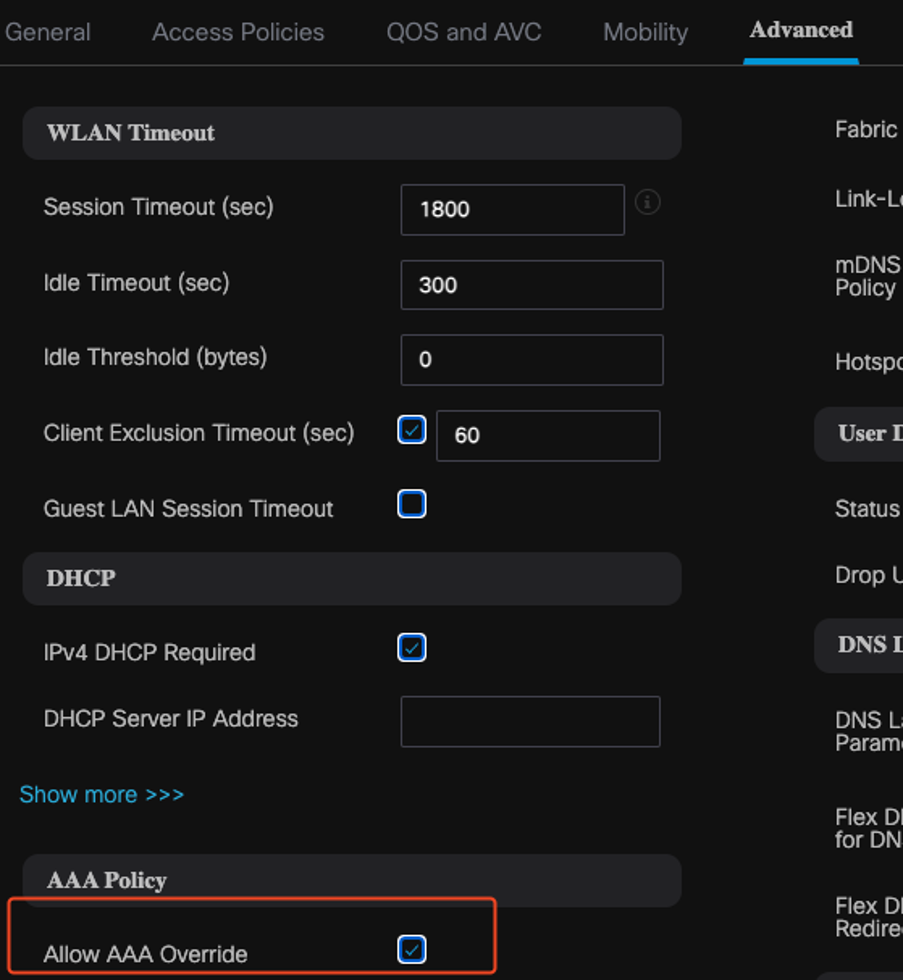

عند تكوين تفويض RADIUS، تأكد من تمكين خيار تجاوز AAA في علامة التبويب المتقدمة الخاصة بإعدادات ملف تعريف السياسة. يسمح هذا الإعداد لوحدة التحكم في الشبكة المحلية اللاسلكية بتطبيق سياسات التخويل المستندة إلى RADIUS على المستخدمين والأجهزة.

تجاوز AAA

تجاوز AAA

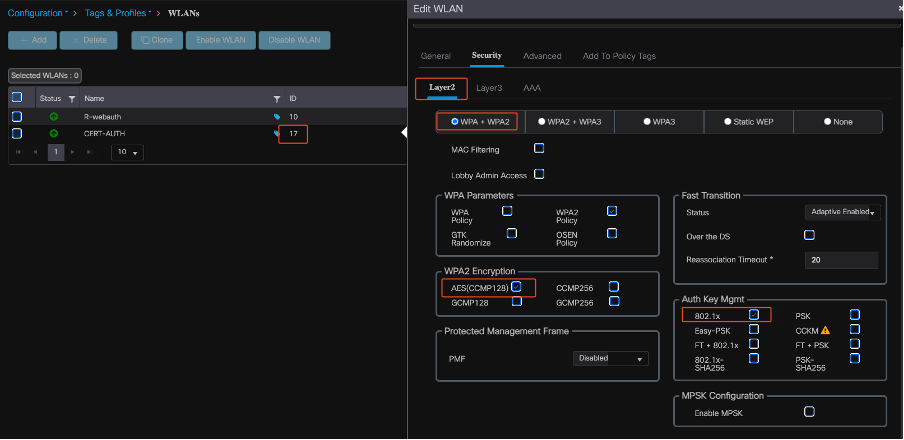

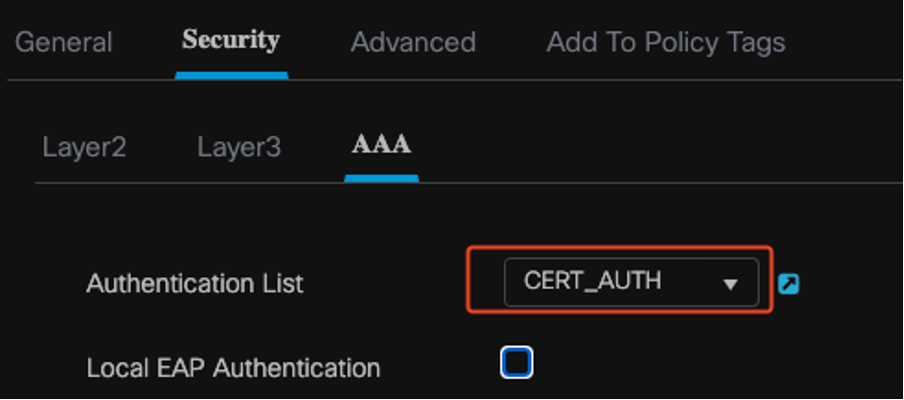

إنشاء شبكة WLAN على 9800 WLC

لإعداد شبكة WLAN جديدة بمصادقة 802.1x، أستخدم الخطوات التالية:

- انتقل إلى التكوين > العلامات وملفات التعريف > شبكات WLAN.

- انقر إضافة لإنشاء شبكة WLAN جديدة.

- حدد إعدادات مصادقة الطبقة 2 وقم بتمكين مصادقة 802.1x.

تكوين ملف تعريف WLAN

تكوين ملف تعريف WLAN

ملف تعريف WLAN إلى خريطة قائمة الطرق

ملف تعريف WLAN إلى خريطة قائمة الطرق

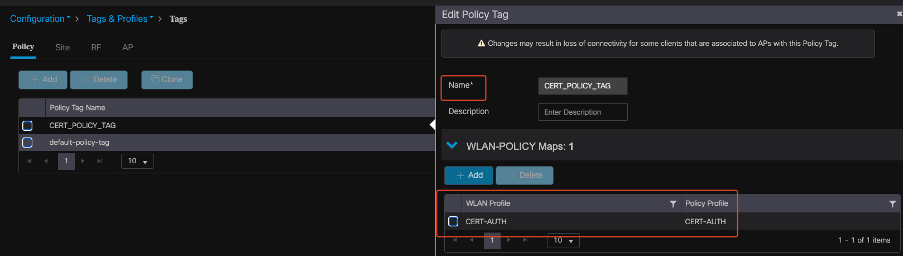

خريطة WLAN مع ملف تعريف النهج على 9800 WLC

لإقران شبكة WLAN الخاصة بك بملف تعريف سياسة، أستخدم الخطوات التالية:

- انتقل إلى التكوين > علامات تمييز وملفات تعريف > علامات تمييز.

- انقر فوق إضافة لإضافة علامة تمييز جديدة.

- في قسم WLAN-policy، قم بتعيين WLAN الذي تم إنشاؤه حديثا إلى ملف تعريف السياسة المناسب.

تكوين علامة السياسة

تكوين علامة السياسة

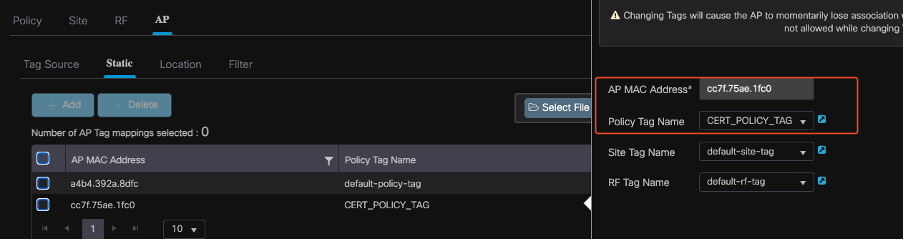

ترجمة علامة النهج إلى نقطة الوصول على 9800 WLC

لتعيين علامة النهج لنقطة وصول (AP)، أكمل الخطوات التالية:

- انتقل إلى التكوين > علامات تمييز وتوصيفات > علامات تمييز > AP.

- انتقل إلى القسم "ساكن إستاتيكي" ضمن تكوين نقطة الوصول.

- انقر على نقطة الوصول المحددة التي تريد تكوينها.

- قم بتعيين علامة النهج التي قمت بإنشائها لنقطة الوصول المحددة.

تعيين علامة نقطة الوصول

تعيين علامة نقطة الوصول

يتم تشغيل تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بعد اكتمال الإعداد

aaa group server radius ISE

server name ISE3

ip radius source-interface Vlan2124

aaa authentication dot1x CERT_AUTH group ISE

aaa authorization network CERT_AUTH group ISE

aaa server radius dynamic-author

client 10.106.32.31 server-key Cisco!123

!

wireless profile policy CERT-AUTH

aaa-override

ipv4 dhcp required

vlan 2124

no shutdown

wlan CERT-AUTH policy CERT-AUTH

wlan CERT-AUTH 17 CERT-AUTH

security dot1x authentication-list CERT_AUTH

no shutdown

!

wireless tag policy CERT_POLICY_TAG

wlan CERT-AUTH policy CERT-AUTH

إنشاء وتنزيل شهادة للمستخدم

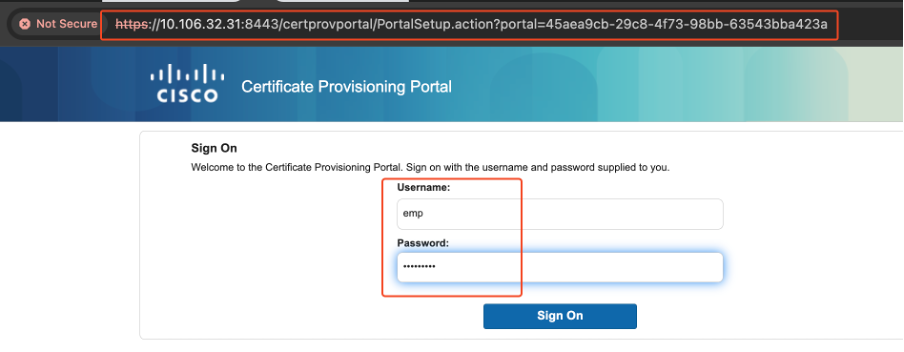

لإنشاء وتنزيل شهادة لمستخدم، اتبع الخطوات التالية:

1. قم بتسجيل دخول المستخدم إلى مدخل الشهادة الذي تم إعداده مسبقا.

الوصول إلى مدخل الشهادة

الوصول إلى مدخل الشهادة

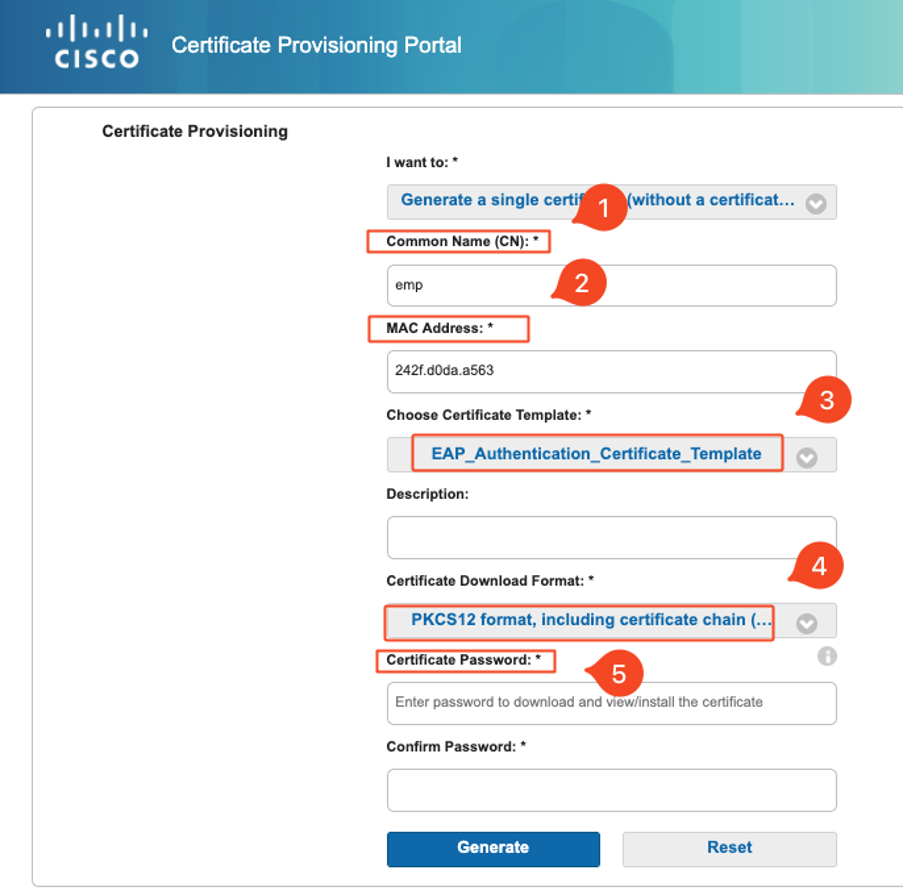

2. قبول سياسة الاستخدام المقبول (AUP). يقدم ISE بعد ذلك صفحة لإنشاء الشهادة.

3. حدد إنشاء شهادة مفردة (بدون طلب توقيع شهادة).

إنشاء الشهادة

إنشاء الشهادة

لإنشاء شهادة عبر مدخل توفير الشهادة، تأكد من اكتمال هذه الحقول الإلزامية:

- سي إن: يستخدم خادم المصادقة القيمة المقدمة في حقل الاسم الشائع في شهادة العميل لمصادقة مستخدم ما. في حقل "الاسم الشائع"، أدخل اسم المستخدم (الذي أستخدمته لتسجيل الدخول إلى مدخل توفير الشهادة).

- عنوان MAC: Subject Alternative Names (SAN) هو ملحق X.509 يسمح بربط قيم مختلفة بشهادة أمان. يدعم Cisco ISE، الإصدار 2.0 عنوان MAC فقط. وبالتالي، في حقل عنوان SAN/MAC.

- قالب الشهادة: يتحدى قالب الشهادة مجموعة من الحقول التي يستخدمها المرجع المصدق عند التحقق من صحة طلب ما وإصدار شهادة. يتم إستخدام حقول مثل الاسم الشائع (CN) للتحقق من صحة الطلب (يجب أن يطابق CN اسم المستخدم). تستخدم الحقول الأخرى من قبل المرجع المصدق أثناء إصدار الشهادة.

- كلمة مرور الشهادة: تحتاج إلى كلمة مرور ترخيص لتأمين شهادتك. يجب عليك توفير كلمة مرور الشهادة لعرض محتويات الشهادة واستيراد الشهادة على الجهاز.

- يجب أن تتوافق كلمة المرور الخاصة بك مع القواعد التالية:

- يجب أن تحتوي كلمة المرور على حرف إستهلالي واحد على الأقل وحرف صغير واحد ورقم واحد

- يجب أن يتراوح طول كلمة المرور بين 8 و 15 حرفا

- تتضمن الأحرف المسموح بها a-z، a-z، 0-9، _، #

بمجرد تعبئة كل الحقول، حدد إنشاء لإنشاء وتنزيل الشهادة.

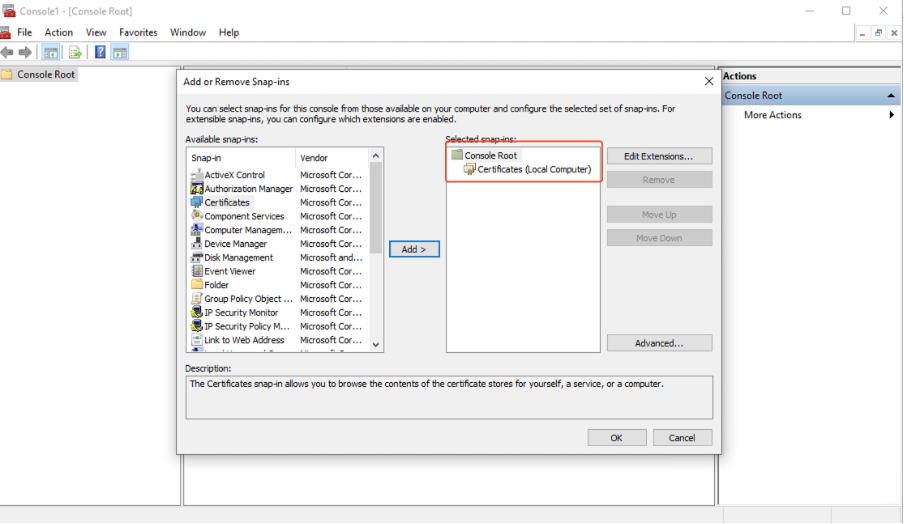

تثبيت الشهادة على جهاز يعمل بنظام التشغيل Windows 10

لتثبيت شهادة على جهاز يعمل بنظام التشغيل Windows 10، افتح وحدة التحكم الإدارية ل Microsoft (MMC) باستخدام الخطوات التالية:

ملاحظة: قد تختلف هذه التعليمات بناء على إعداد Windows، لذا ينصح باستشارة وثائق Microsoft للحصول على تفاصيل محددة.

- انقر على بدء ثم تشغيل.

- اكتب mmc في المربع "تشغيل" واضغط مفتاح الإدخال. يتم فتح Microsoft Management Console.

- إضافة الأداة الإضافية للشهادة:

- انتقل إلى ملف > إضافة/إزالة أداة إضافية.

- حدد إضافة، ثم أختر شهادات وانقر إضافة.

- حدد حساب الكمبيوتر، ثم الكمبيوتر المحلي، وانقر فوق إنهاء.

تتيح لك هذه الخطوات إدارة الشهادات على الكمبيوتر المحلي.

وحدة تحكم MMC ل Windows

وحدة تحكم MMC ل Windows

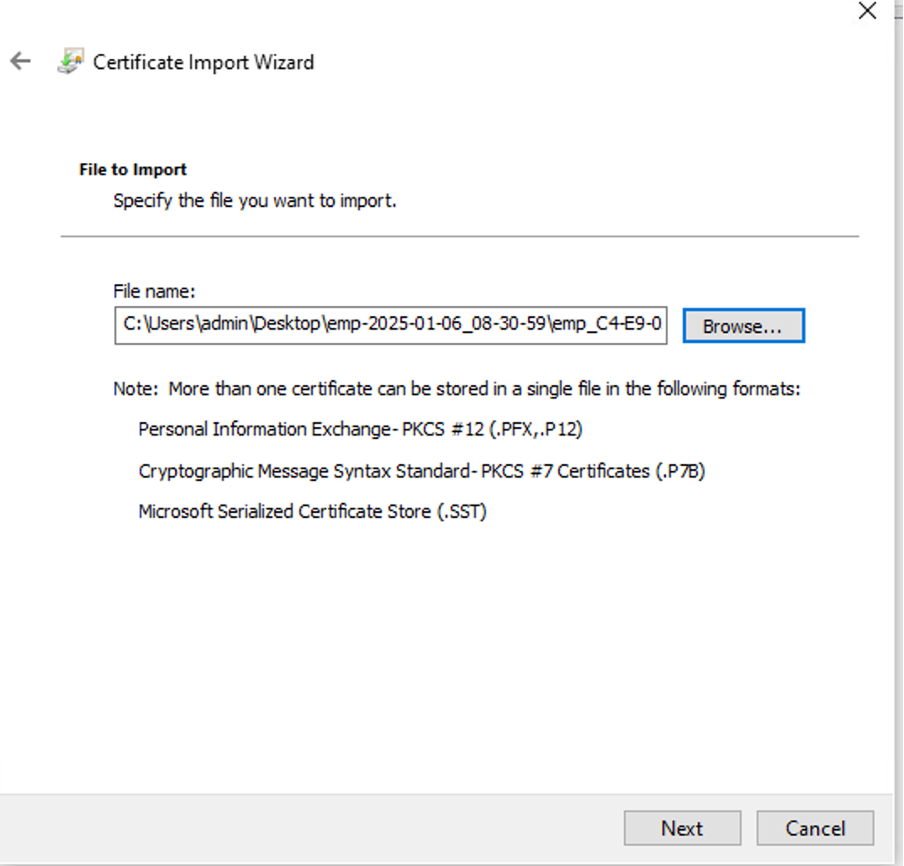

الخطوة 1. إستيراد الشهادة:

1.1. انقر فوق إجراء في القائمة.

1.2. انتقل إلى كافة المهام، ثم حدد إستيراد.

1.3. تقدم عبر المطالبات لتحديد موقع ملف الشهادات المخزن على جهازك وتحديده.

إستيراد الشهادة

إستيراد الشهادة

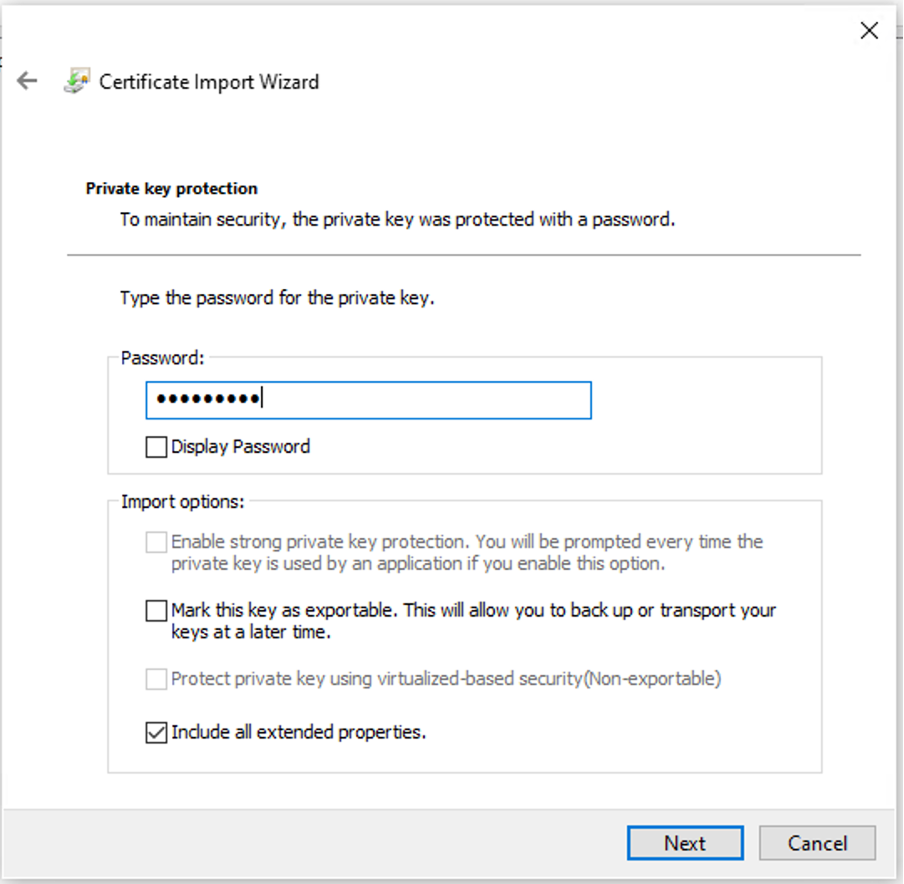

أثناء عملية إستيراد الشهادة، يطلب منك إدخال كلمة المرور التي أنشأتها عند إنشاء الشهادة على المدخل. تأكد من إدخال كلمة المرور هذه بدقة حتى تتمكن من إستيراد الشهادة وتثبيتها على جهازك بنجاح.

إدخال كلمة مرور الشهادة

إدخال كلمة مرور الشهادة

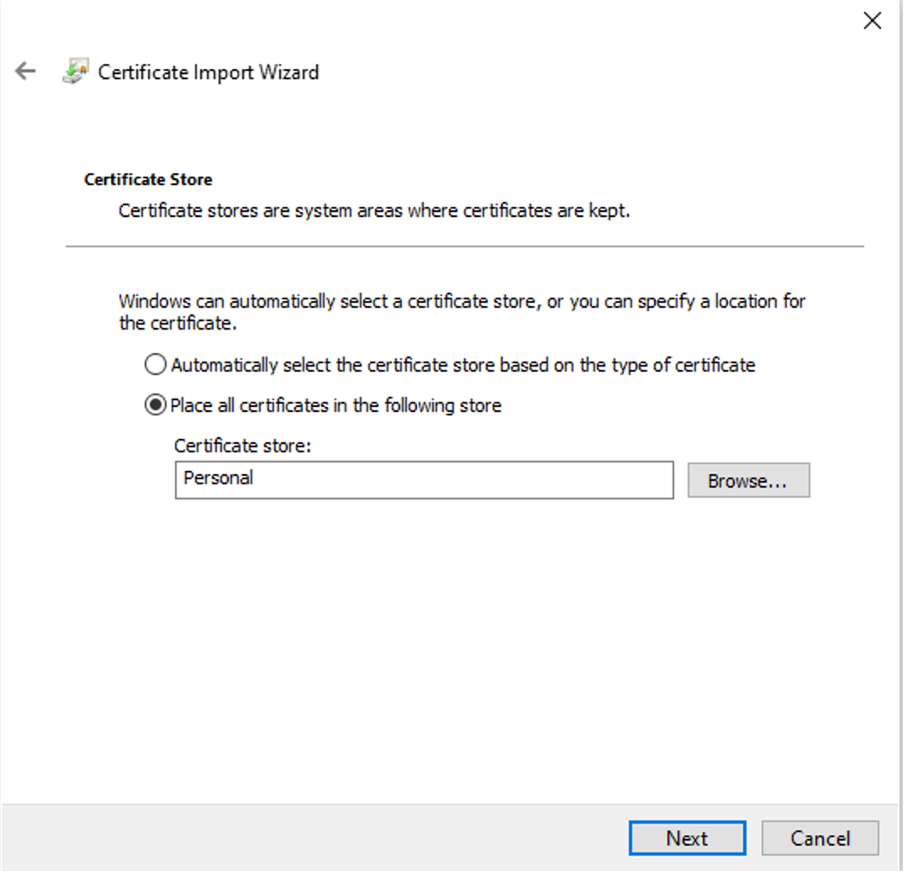

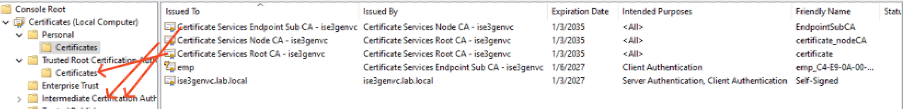

الخطوة 2. نقل الشهادات إلى المجلدات المناسبة:

2.1. افتح وحدة تحكم الإدارة من Microsoft (MMC) وانتقل إلى الشهادات (كمبيوتر محلي) > مجلد شخصي.

2-2- مراجعة الشهادات وتحديد أنواعها (مثل المرجع المصدق الجذر أو المرجع المصدق الوسيط أو الشخصي).

2.3. نقل كل شهادة إلى المخزن المناسب:

2-4 شهادات المرجع المصدق الجذر: الانتقال إلى مراجع شهادة الجذر الموثوق فيها.

2-5 شهادات CA الوسيطة: الانتقال إلى سلطات التصديق المتوسطة.

2-6- الشهادات الشخصية: أترك في المجلد الشخصي.

تخزين الشهادات في المجلد الشخصي

تخزين الشهادات في المجلد الشخصي

نقل التراخيص في متاجرهم

نقل التراخيص في متاجرهم

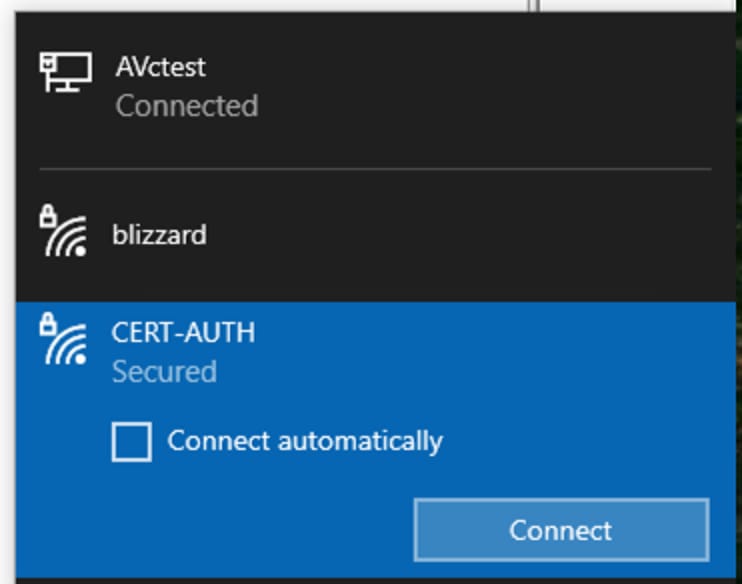

توصيل جهاز Windows

بمجرد نقل الشهادات إلى المخازن الصحيحة، أستخدم الخطوات التالية للاتصال بالشبكة المحلية اللاسلكية (WLAN):

- انقر على رمز الشبكة في درج النظام لعرض الشبكات اللاسلكية المتاحة.

- ابحث وانقر على اسم الشبكة المحلية اللاسلكية (WLAN) التي ترغب في الاتصال بها.

- انقر على توصيل وتابع أية مطالبات إضافية لإكمال عملية التوصيل باستخدام شهادتك للمصادقة.

التوصيل بالشبكة اللاسلكية

التوصيل بالشبكة اللاسلكية

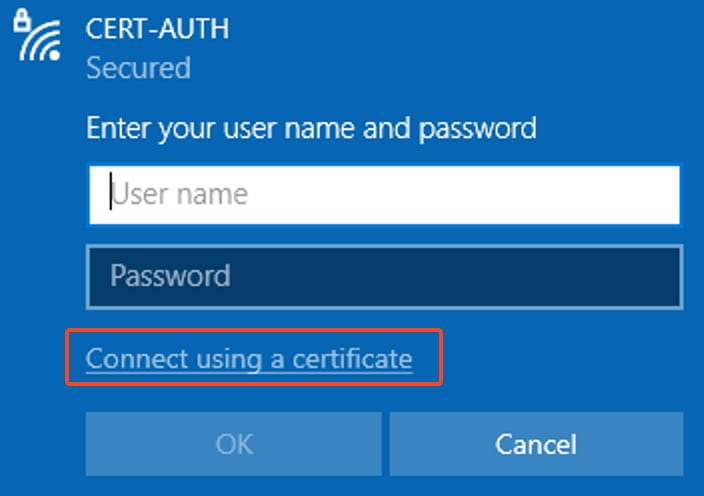

عندما يطلب منك أثناء عملية التوصيل بالشبكة المحلية اللاسلكية (WLAN)، حدد خيار التوصيل باستخدام ترخيص.

إستخدام الشهادة كبيانات اعتماد

إستخدام الشهادة كبيانات اعتماد

يتيح لك هذا التوصيل بالشبكة اللاسلكية باستخدام الترخيص بنجاح.

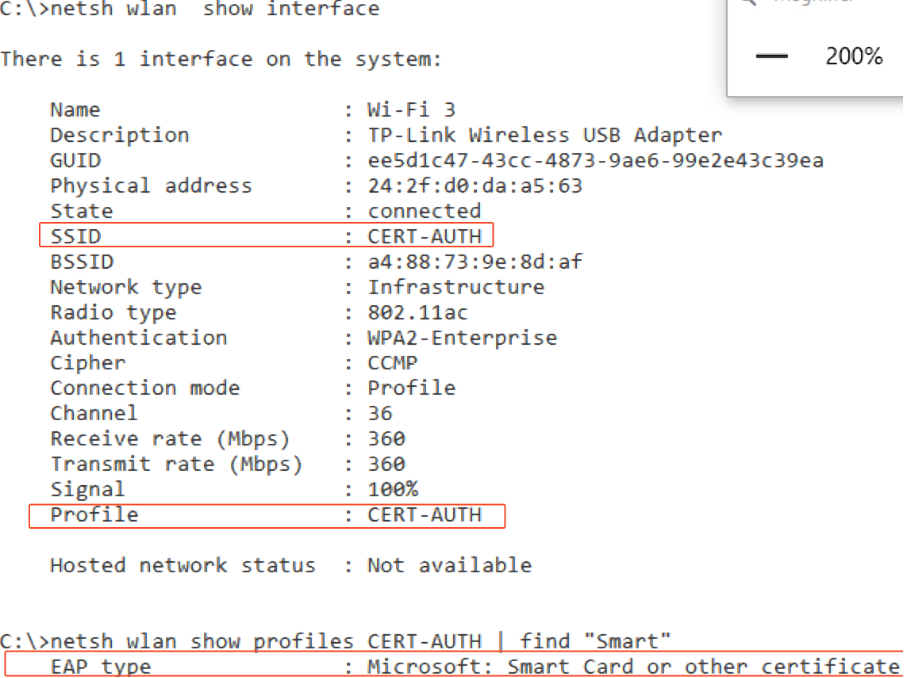

التحقق من التوصيف اللاسلكي

التحقق من التوصيف اللاسلكي

التحقق من الصحة

دققت أن ال WLAN يكون قيد البث بواسطة ال WLC:

POD6_9800#show wlan summ

Number of WLANs: 2

ID Profile Name SSID Status Security

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

17 CERT-AUTH CERT-AUTH UP [WPA2][802.1x][AES]

دققت أن ال ap يكون فوق ال WLC:

POD6_9800#show ap summ

Number of APs: 1

CC = Country Code

RD = Regulatory Domain

AP Name Slots AP Model Ethernet MAC Radio MAC CC RD IP Address State Location

----------------------------------------------------------------------------------------------------------------------------------------------------------

AP1 3 C9130AXI-D cc7f.75ae.1fc0 a488.739e.8da0 IN -D 10.78.8.78 Registered default location

تأكد من أن نقطة الوصول تبث شبكة WLAN:

POD6_9800#show ap name AP1 wlan dot11 24ghz

Slot id : 0

WLAN ID BSSID

-------------------------

17 a488.739e.8da0

POD6_9800#show ap name AP1 wlan dot11 5ghz

Slot id : 1

WLAN ID BSSID

-------------------------

17 a488.739e.8daf

اتصال العميل باستخدام EAP-TLS:

POD6_9800#show wire cli summ

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-----------------------------------------------------------------------------------------------------------

242f.d0da.a563 AP1 WLAN 17 IP Learn 11ac Dot1x Local

POD6_9800#sho wireless client mac-address 242f.d0da.a563 detail | in username|SSID|EAP|AAA|VLAN

Wireless LAN Network Name (SSID): CERT-AUTH

BSSID : a488.739e.8daf

EAP Type : EAP-TLS

VLAN : 2124

Multicast VLAN : 0

VLAN : 2124

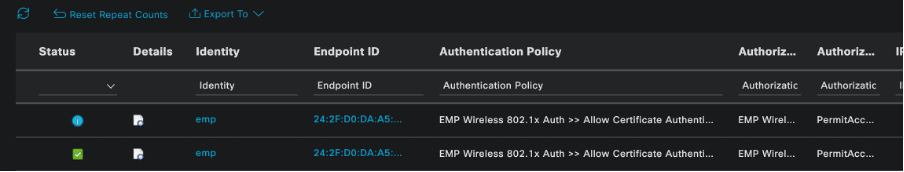

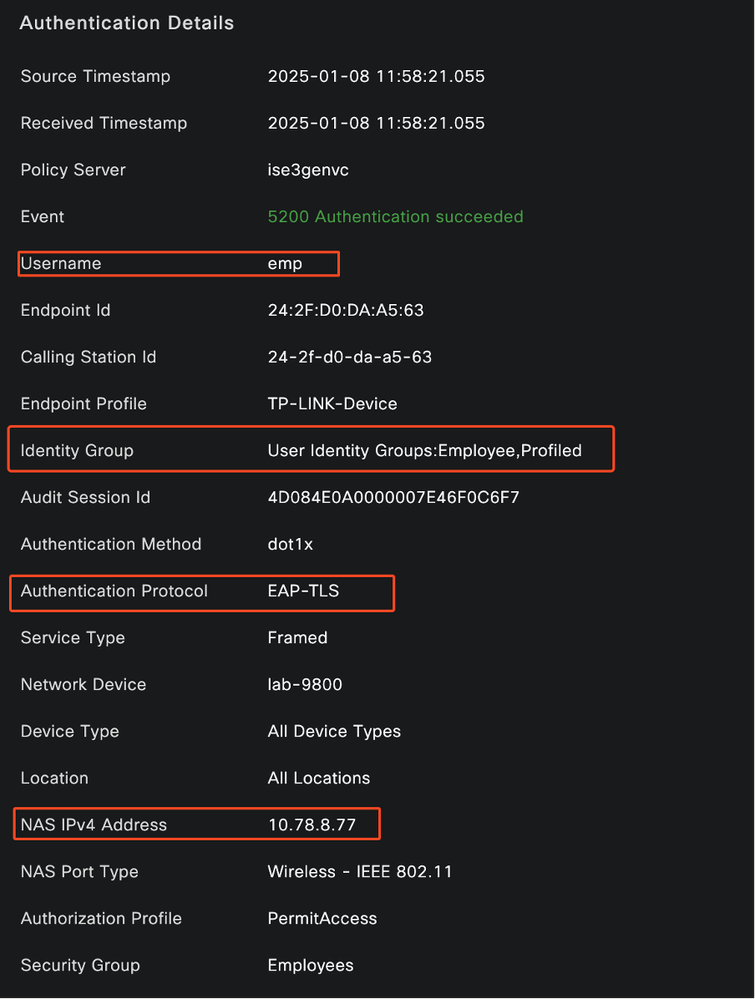

السجلات الحية ل Cisco Radius ISE:

سجلات ISE Radius Live

سجلات ISE Radius Live

نوع المصادقة التفصيلي:

سجلات ISE التفصيلية

سجلات ISE التفصيلية

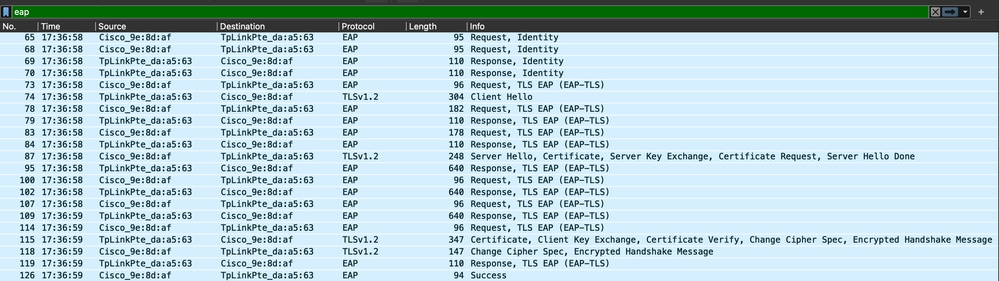

التقاط WLC EPC الذي يظهر حزم EAP-TLS:

التقاط WLC الذي يظهر حركة EAP

التقاط WLC الذي يظهر حركة EAP

- يماثل ربط رقم 87 الخطوة 8 في ال EAP-TLS تدفق يصف في بداية الوثيقة.

- يماثل ربط رقم 115 الخطوة 9 في ال EAP-TLS تدفق يصف في بداية الوثيقة.

- يماثل ربط رقم 118 الخطوة 10 في ال EAP-TLS تدفق يصف في بداية الوثيقة.

تتبع Radio Active (RA) الذي يظهر اتصال العميل: تمت تصفية تتبع RA هذا لعرض عدد قليل من البنود ذات الصلة لحركة المصادقة.

2025/01/08 11 58 20.816875191 {wncd_x_r0-2}{1} [ewlc-capwapmsg-sess] [15655] (debug) يتم إرسال رسالة DTLS المشفرة. IP 10.78.8.78[5256]، الطول 499

2025/01/08 11 58 20.85139212 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/25، len 390

2025/01/08 11 58 20.871842938 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/25 10.106.33.23، Access-Challenge، len 123

2025/01/08 11 58 20.872246323 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 6، EAP-النوع = EAP-TLS

2025/01/08 11 58 20.881960763 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إستلام حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 204، EAP-Type = EAP-TLS

2025/01/08 11 58 20.882292551 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/26، len 663

2025/01/08 11 58 20.926204990 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/26 10.106.33.23، Access-Challenge، len 1135

2025/01/08 11 58 20.927390754 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 1012، EAP-Type = EAP-TAP ls

2025/01/08 11 58 20.935081108 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إستلام حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 6، نوع EAP = EAP-TLS

2025/01/08 11 58 20.935405770 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/27، len 465

2025/01/08 11 58 20.938485635 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/27 10.106.33.23، Access-Challenge، len 1131

2025/01/08 11 58 20.939630108 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_908005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 1008، EAP-النوع = EAP-TTAP ls

2025/01/08 11 58 20.947417061 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إستلام حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 6، نوع EAP = EAP-TLS

2025/01/08 11 58 20.947722851 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/28، len 465

2025/01/08 11 58 20.949913199 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/28 10.106.33.23، Access-Challenge، len 275

2025/01/08 11 58 20.950432303 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 158، EAP-Type = EAP-TLS

2025/01/08 11 58 20.966862562 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم تلقي حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 1492، EAP-Type = EAP-TAP ls

2025/01/08 11 58 20.967209224 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/29، len 1961

2025/01/08 11 58 20.97137739 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/29 10.106.33.23، Access-Challenge، len 123

2025/01/08 11 58 20.971708100 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 6، EAP-النوع = EAP-TLS

2025/01/08 11 58 20.978742828 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم تلقي حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 1492، EAP-Type = EAP-TAP ls

2025/01/08 11 58 20.979081544 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/30، len 1961

2025/01/08 11 58 20.982535977 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/30 10.106.33.23، Access-Challenge، len 123

2025/01/08 11 58 20.982907200 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 6، EAP-النوع = EAP-TLS

2025/01/08 11 58 20.990141062 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم تلقي حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 1492، EAP-Type = EAP-TAP ls

2025/01/08 11 58 20.990472026 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/31، len 1961

2025/01/08 11 58 20.994358525 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/310.106.33.23، Access-Challenge، len 123

2025/01/08 11 58 20.994722151 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 6، EAP-النوع = EAP-TLS

2025/01/08 11 58 21.00173553 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إستلام حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 247، EAP-Type = EAP-TLS

2025/01/08 11 58 21.002076369 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/32، len 706

2025/01/08 11 58 21.013571608 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS تم تلقيه من id 1812/32 10.106.33.23، Access-Challenge، len 174

2025/01/08 11 58 21.013987785 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إرسال حزمة EAPOL - الإصدار 3،EAPOL النوع EAP، طول الحمولة 57، EAP-النوع = EAP-TLS

2025/01/08 11 58 21.02429150 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] تم إستلام حزمة EAPOL - الإصدار 1،EAPOL النوع EAP، طول الحمولة 6، نوع EAP = EAP-TLS

2025/01/08 11 58 21.024737996 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) RADIUS إرسال طلب الوصول إلى 10.106.33.23 1812 id 0/33، len 465

2025/01/08 11 58 21.057794929 {wncd_x_r0-2}{1} [radius] [15655] (معلومات) تم تلقي RADIUS من id 1812/33 10.106.33.23 0، Access-Accept، len 324

2025/01/08 11 58 21.058149893 {wncd_x_r0-2}{1} [dot1x] [15655] (معلومات) [242f.d0da.a563 capwap_9080005] حدث تحديث الهوية لأسلوب EAP EAP-TLS

استكشاف الأخطاء وإصلاحها

لا توجد خطوات محددة لحل هذه المشكلة فيما يتجاوز إجراءات أستكشاف الأخطاء وإصلاحها الخاصة بشبكة 802.1x اللاسلكية النموذجية:

- قم بأخذ تصحيح أخطاء تتبع RA للعميل للتحقق من عملية المصادقة.

- تنفيذ التقاط WLC EPC لفحص الحزم بين العميل و WLC وخادم RADIUS.

- تحقق من سجلات ISE المباشرة للتحقق من مطابقة الطلب للنهج الصحيح.

- تحقق من تثبيت الشهادة بشكل صحيح على نقطة نهاية Windows ومن وجود سلسلة الثقة بالكامل.

المراجع

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

23-Jan-2025 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- سومان سينهامهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات