Konfigurieren von Umbrella-SIG-Tunneln für Aktiv/Backup- oder Aktiv/Aktiv-Szenarien

Download-Optionen

-

ePub (1.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration Cisco Umbrella Secure Internet Gateway (SIG) Tunnel mit IPsec in beiden Active/Active und Active/Standby.

Voraussetzungen

Anforderungen

Cisco empfiehlt, sich mit folgenden Themen vertraut zu machen:

- Cisco

Umbrella - IPsec-Aushandlung

-

Cisco Software-defined Wide Area Network (SD-WAN)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco vManage Version 20.4.2

- Cisco WAN Edge Router C1117-4PW* Version 17.4.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Cisco Umbrella SIG - Überblick

Cisco Umbrella ist ein über die Cloud bereitgestellter Sicherheitsservice, der alle wichtigen Funktionen vereint.

Umbrella vereint sicheres Web-Gateway, DNS-Sicherheit, über die Cloud bereitgestellte Firewall, Cloud Access Security Broker-Funktionen und Bedrohungsinformationen.

Detaillierte Überprüfungen und Kontrollen gewährleisten die Einhaltung von Richtlinien für akzeptable Nutzung des Internets und den Schutz vor Bedrohungen aus dem Internet.

SD-WAN-Router können mit Secure Internet Gateways (SIG) integriert werden, die den Großteil der Verarbeitung zur Sicherung des Datenverkehrs in Unternehmen übernehmen.

Wenn die SIG eingerichtet ist, wird der gesamte Client-Datenverkehr auf Basis der Routen oder Richtlinien an die SIG weitergeleitet.

Umbrella-SIG-Tunnel-Bandbreitenbeschränkung

Jeder IPsec-IKEv2-Tunnel zum Umbrella Das Headend ist auf ca. 250 Mbit/s beschränkt. Wenn also mehrere Tunnel erstellt werden und der Datenverkehr auf ein Load Balancing reduziert wird, können diese Einschränkungen überwunden werden, falls eine höhere Bandbreite erforderlich ist.

Bis zu vier High Availability können Tunnelpaare erstellt werden.

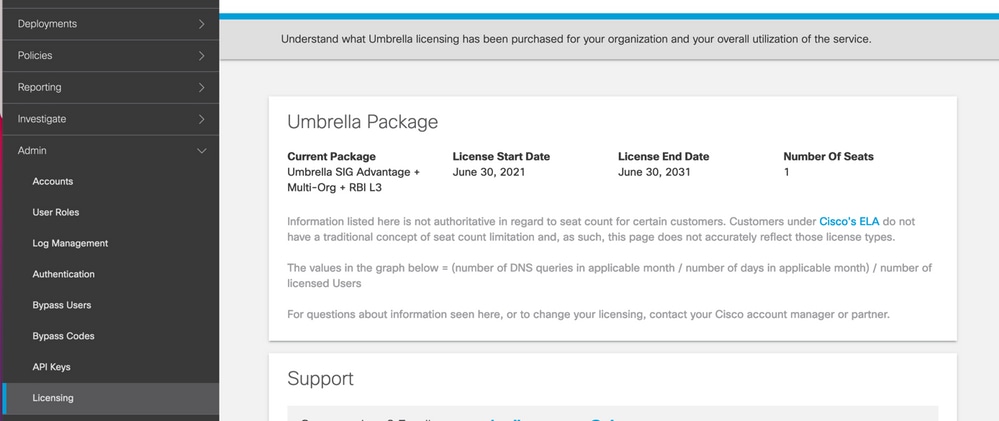

Informationen zum Cisco Umbrella Portal

Um die SIG-Integration fortzusetzen, Umbrella Konto mit SIG Essentials-Paket erforderlich.

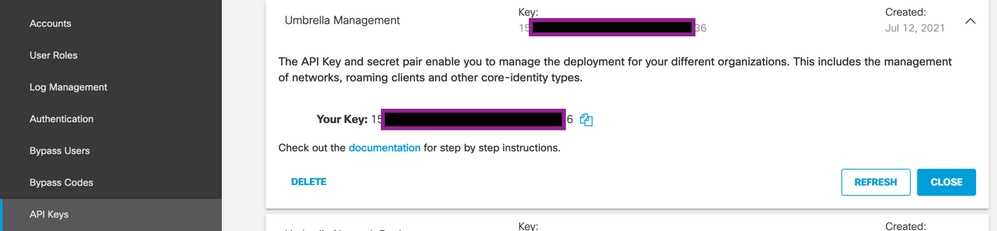

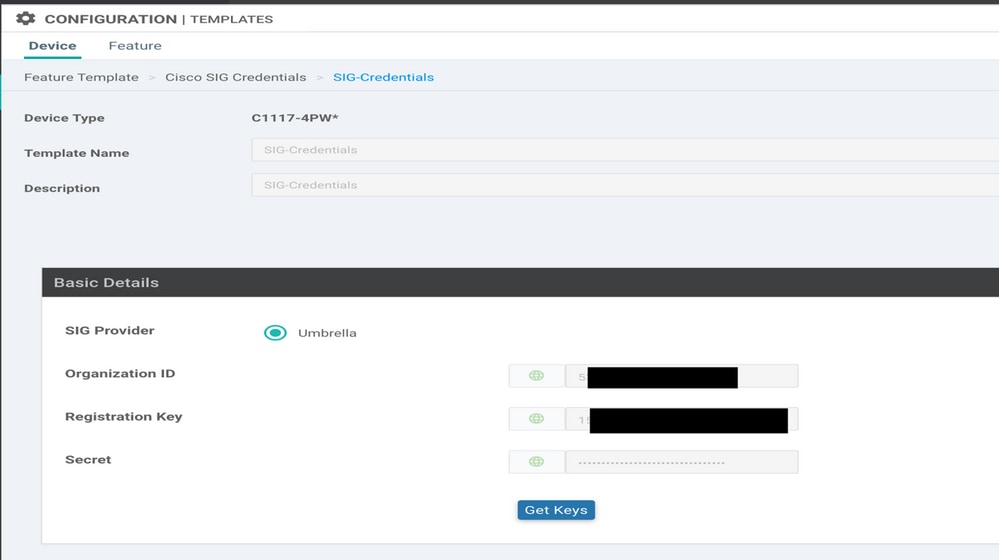

Den Schlüssel und den geheimen Schlüssel

Der Schlüssel und der geheime Schlüssel können generiert werden, sobald Sie den Umbrella Management API KEY (Dieser Schlüssel befindet sich unter "Legacy Keys"). Wenn Sie sich nicht an den geheimen Schlüssel erinnern oder diesen nicht gespeichert haben, klicken Sie auf Aktualisieren.

Vorsicht: Wenn Sie auf die Aktualisierungsschaltfläche klicken, ist ein Update für diese Tasten auf allen Geräten erforderlich. Das Update wird nicht empfohlen, wenn Geräte in Gebrauch sind.

ID anfordern

Die Organisations-ID erhalten Sie ganz einfach, wenn Sie sich bei Umbrella über die Adressleiste des Browsers.

Erstellung von Umbrella-SIG-Tunneln mit Aktiv/Backup-Szenario

Hinweis: IPsec/GRE Tunnel Routing and Load-Balancing Using ECMP: Diese Funktion steht in vManage 20.4.1 und höher zur Verfügung. Sie ermöglicht Ihnen die Verwendung der SIG-Vorlage zur Steuerung des Anwendungsdatenverkehrs zu Cisco. Umbrella oder SIG-Anbieter eines Drittanbieters

Hinweis: Unterstützung für die automatische Bereitstellung von Zscaler: Diese Funktion steht ab vManage 20.5.1 zur Verfügung und automatisiert die Bereitstellung von Tunneln von Cisco SD-WAN-Routern zu Zscaler unter Verwendung der API-Anmeldeinformationen des Zscaler-Partners.

Um die automatischen SIG-Tunnel zu konfigurieren, müssen einige Vorlagen erstellt/aktualisiert werden:

- Erstellen Sie eine Funktionsvorlage für SIG-Anmeldeinformationen.

- Erstellen Sie zwei Loopback-Schnittstellen, um die SIG-Tunnel zu verbinden (nur bei mehr als einer anwendbar).

ActiveTunnel gleichzeitig -Active/ActiveSzenario). - Erstellen einer SIG-Funktionsvorlage

- Bearbeiten Sie die serviceseitige VPN-Vorlage, um eine

Service Route.

Hinweis: Stellen Sie sicher, dass UDP-4500- und -500-Ports von jedem Upstream-Gerät zugelassen werden.

Die Vorlagenkonfigurationen ändern sich mit dem Active/Backup und Active/Active Szenarien, für die beide Szenarien getrennt erläutert und behandelt werden.

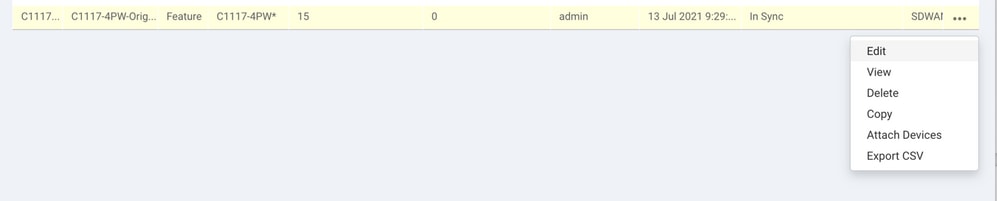

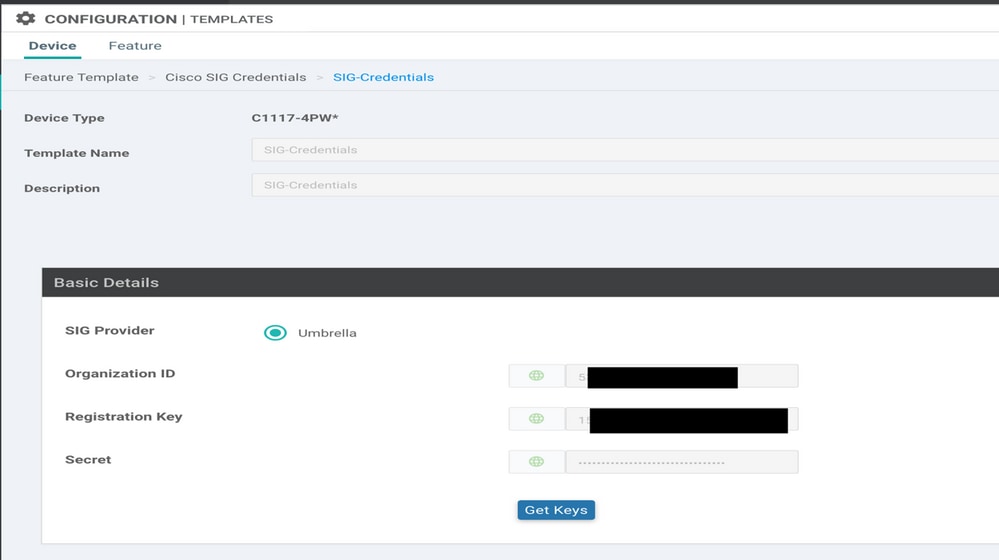

Schritt 1: Erstellen einer Funktionsvorlage für SIG-Anmeldeinformationen

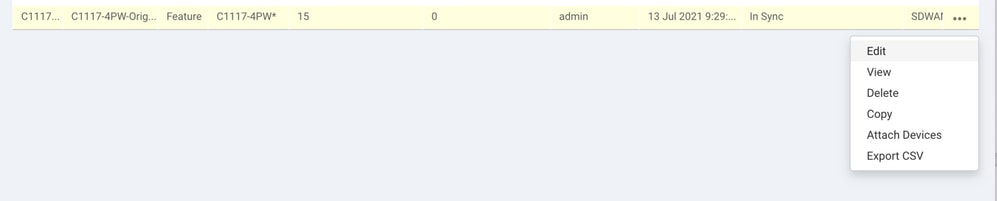

Öffnen Sie die Funktionsvorlage, und klicken Sie auf Edit.

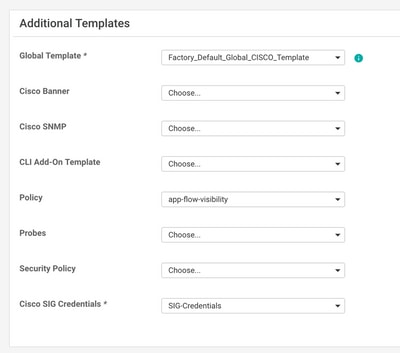

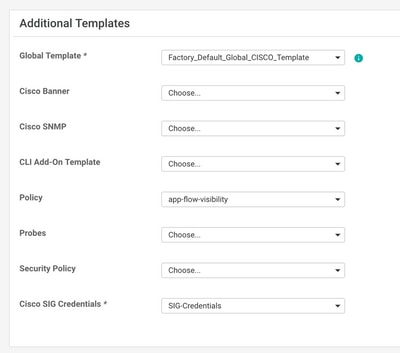

Im Abschnitt Additional templates,Klicken Sie auf Cisco SIG Credentials. Die Option wird im Bild angezeigt.

Geben Sie einen Namen und eine Beschreibung für die Vorlage ein.

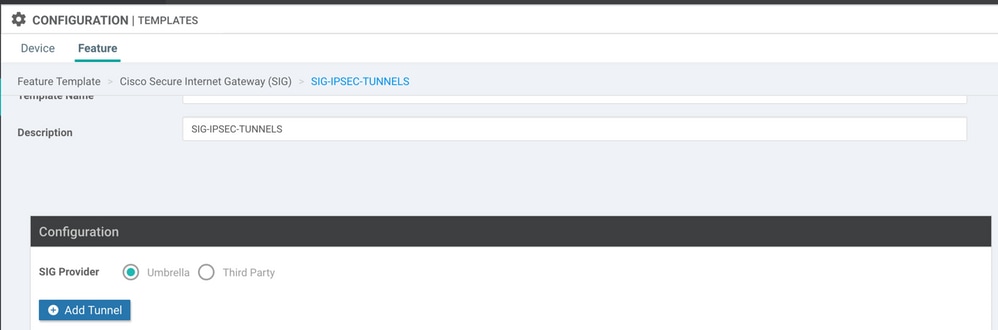

Schritt 2: Erstellen einer SIG-Funktionsvorlage

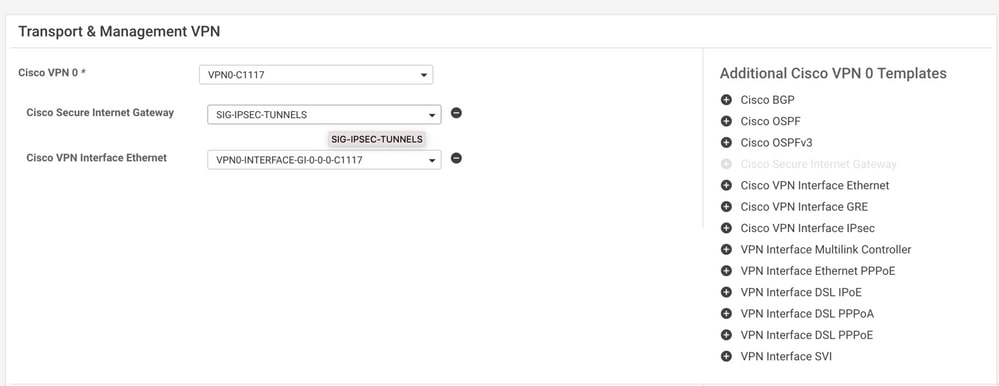

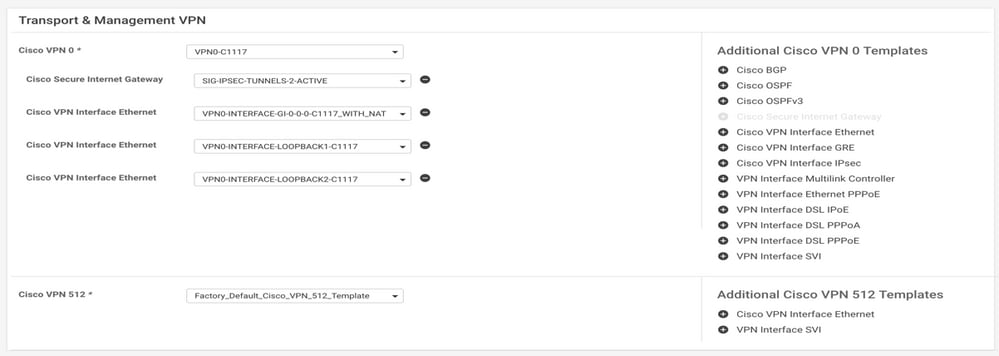

Navigieren Sie zur KE-Vorlage, und klicken Sie unter dem Abschnitt Transport & Management VPN Wählen Sie die Funktionsvorlage Cisco Secure Internet Gateway aus.

Geben Sie einen Namen und eine Beschreibung für die Vorlage ein.

Schritt 3: Wählen Sie Ihren SIG-Anbieter für den primären Tunnel aus.

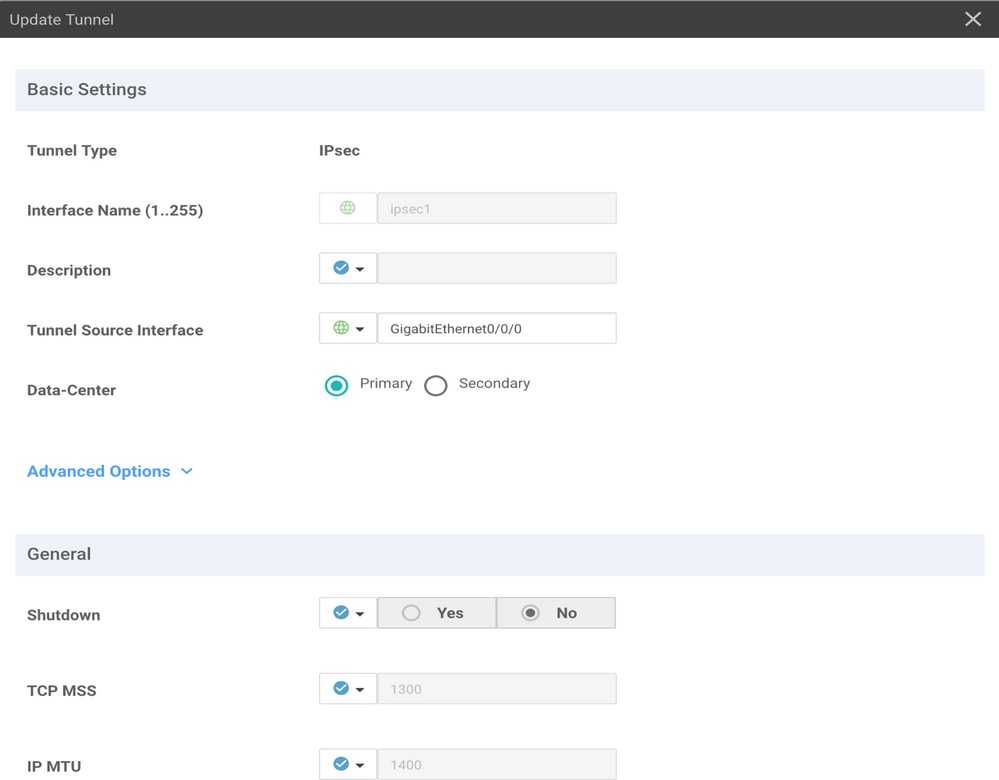

Klicken Sie auf Add Tunnel.

Konfigurieren Sie die grundlegenden Details, und behalten Sie Data-Center als Primary, und klicken Sie dann auf Add.

Schritt 4: Hinzufügen des sekundären Tunnels

Fügen Sie eine zweite Tunnelkonfiguration hinzu, und verwenden Sie Data-Center als Secondary und der Schnittstellenname lautet ipsec2.

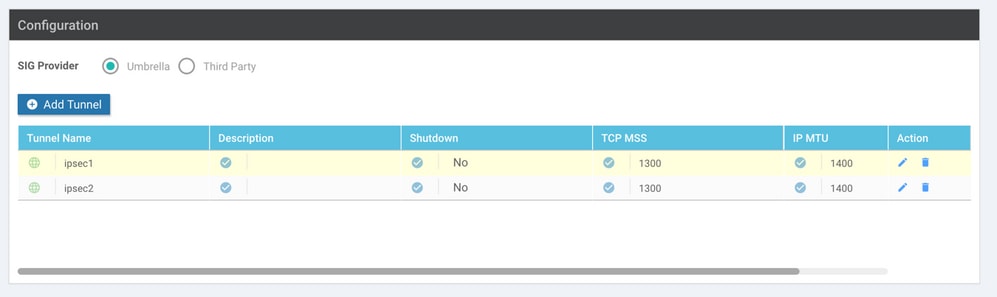

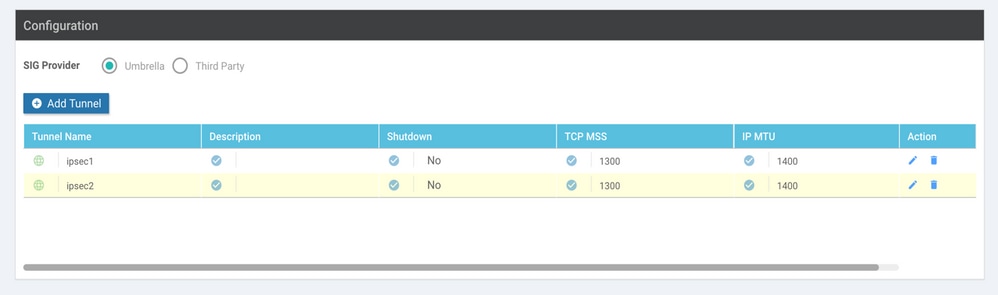

Die vManage-Konfiguration wird wie folgt angezeigt:

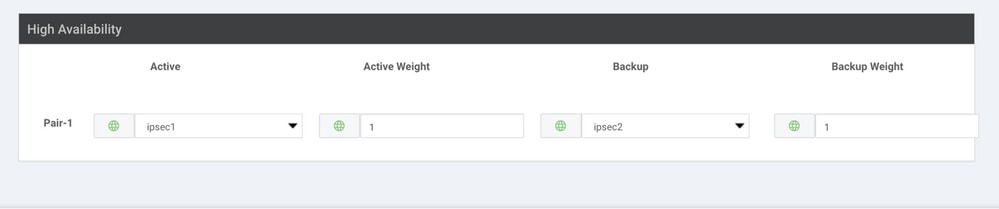

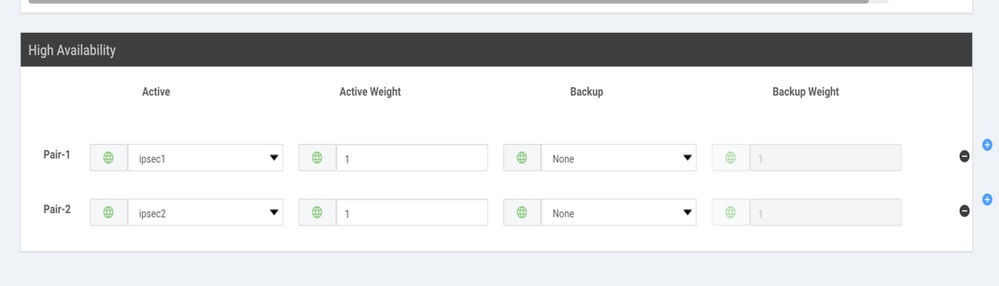

Schritt 5: Erstellen eines Hochverfügbarkeitspaars

Innerhalb des High Availability aus, wählen Sie ipsec1 als Aktiv und den ipsec2-Tunnel als Sicherung aus.

Hinweis: Bis zu 4 High Availability können gleichzeitig Tunnelpaare und maximal 4 aktive Tunnel erstellt werden.

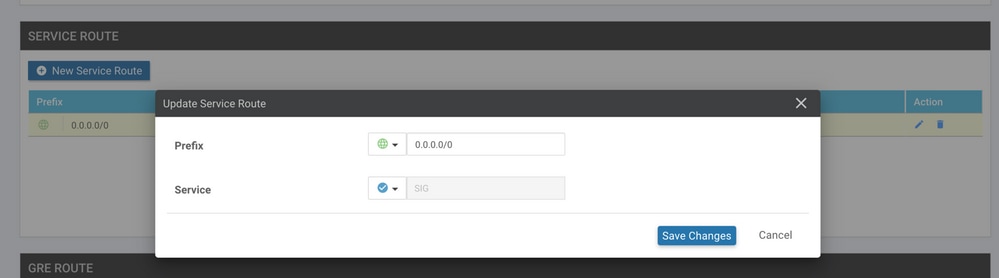

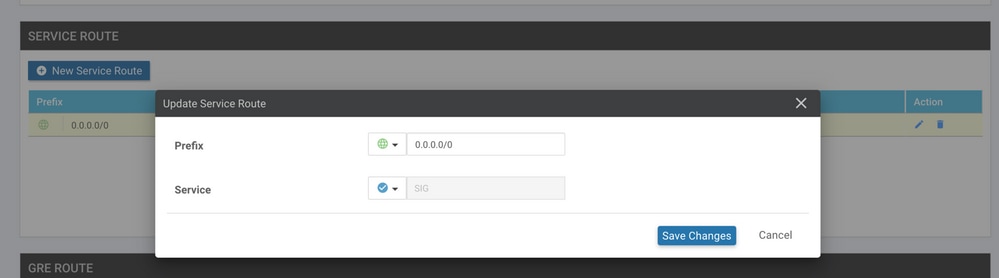

Schritt 6: Bearbeiten Sie die serviceseitige VPN-Vorlage, um eine Serviceroute einzufügen.

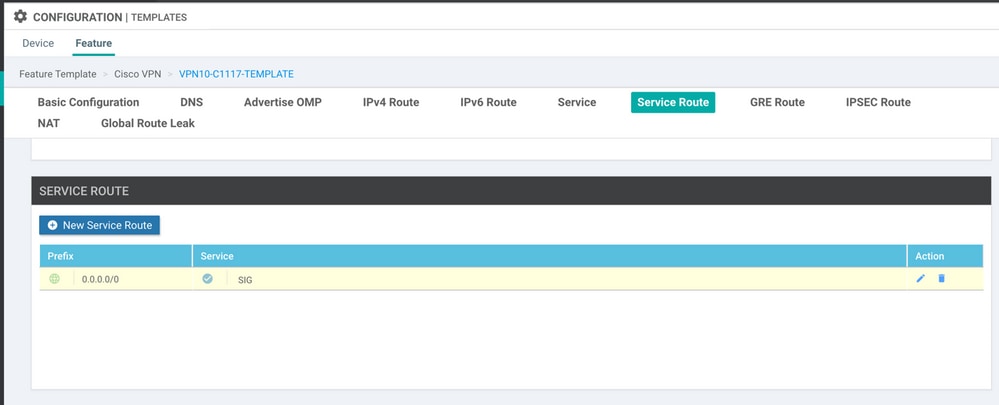

Navigieren Sie zum Service VPN Abschnitt und innerhalb des Service VPN Vorlage, navigieren Sie zum Abschnitt Service Route und fügen Sie mit SIG eine 0.0.0.0 Service Route. Für dieses Dokument wird VRF/VPN 10 verwendet.

Die SIG-Route 0.0.0.0 wird wie hier dargestellt angezeigt.

Hinweis: Damit der Service-Datenverkehr tatsächlich ausgeht, muss NAT in der WAN-Schnittstelle konfiguriert werden.

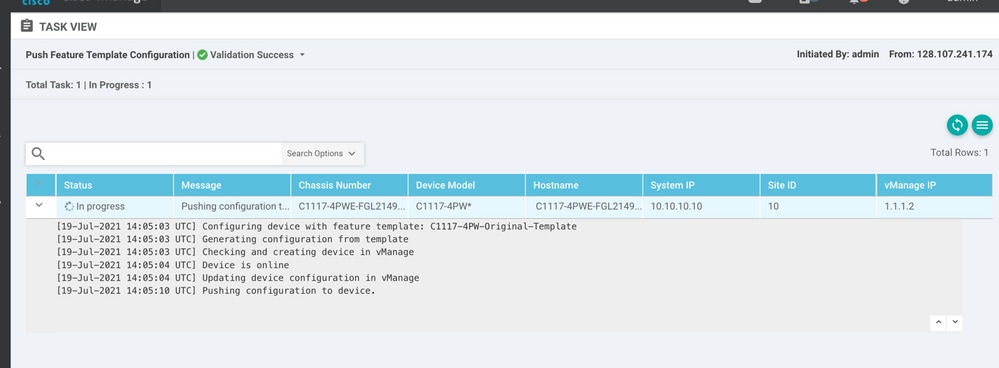

Hängen Sie diese Vorlage an das Gerät an, und verschieben Sie die Konfiguration:

WAN-Edge-Router-Konfiguration für Aktiv/Backup-Szenario

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 Tunnel100002 backup-interface-weight 1

!

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface GigabitEthernet0/0/0

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference secondary-dc source-interface GigabitEthernet0/0/0

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE-HOSTNAME>

username admin privilege 15 secret 9 <SECRET-PASSWORD>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

!

ip sdwan route vrf 10 0.0.0.0/0 service sig

no ip http server

no ip http secure-server

no ip http ctc authentication

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface GigabitEthernet0/1/1

switchport mode access

no shutdown

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address <VLAN-IP-ADDRESS> <MASK>

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

exit

interface Tunnel100002

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

no crypto isakmp diagnose error

no network-clock revertive

Erstellung von übergeordneten SIG-Tunneln mit Aktiv/Aktiv-Szenario

Schritt 1: Erstellen einer Funktionsvorlage für SIG-Anmeldeinformationen

Navigieren Sie zur Featurevorlage, und klicken Sie auf Edit

Im Abschnitt Additional templates, wählen Cisco SIG Credentials. Die Option wird im Bild angezeigt.

Geben Sie einen Namen und eine Beschreibung für die Vorlage ein.

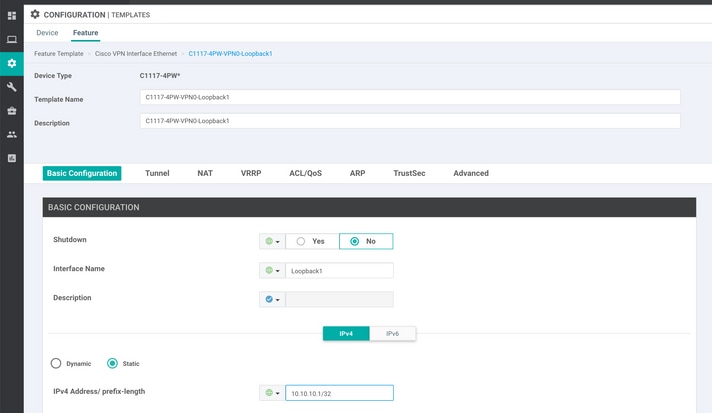

Schritt 2: Erstellen Sie zwei Loopback-Schnittstellen, um die SIG-Tunnel zu verbinden.

Hinweis: Erstellen Sie eine Loopback-Schnittstelle für jeden im aktiven Modus konfigurierten SIG-Tunnel. Dies ist erforderlich, da jeder Tunnel eine eindeutige IKE-ID benötigt.

Hinweis: Dieses Szenario ist "Aktiv/Aktiv", daher werden zwei Loopbacks erstellt.

Konfigurieren Sie den Schnittstellennamen und die IPv4-Adresse für das Loopback.

Hinweis: Die für den Loopback konfigurierte IP-Adresse ist eine Dummy-Adresse.

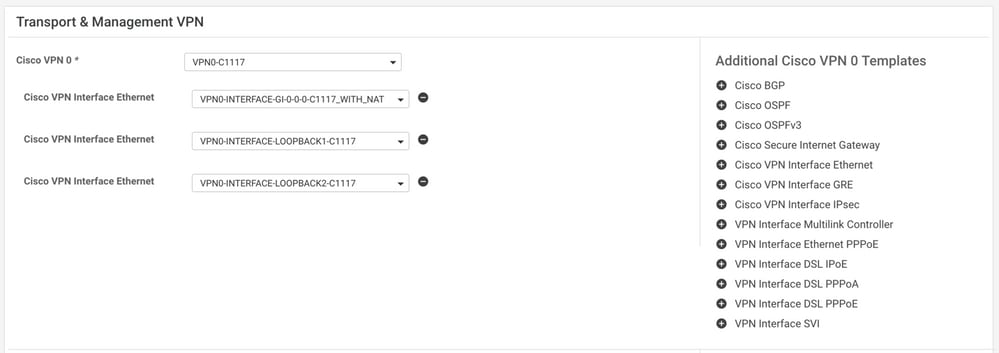

Erstellen Sie die zweite Loopback-Vorlage, und hängen Sie sie an die Gerätevorlage an. Der Gerätevorlage müssen zwei Loopback-Vorlagen angefügt sein:

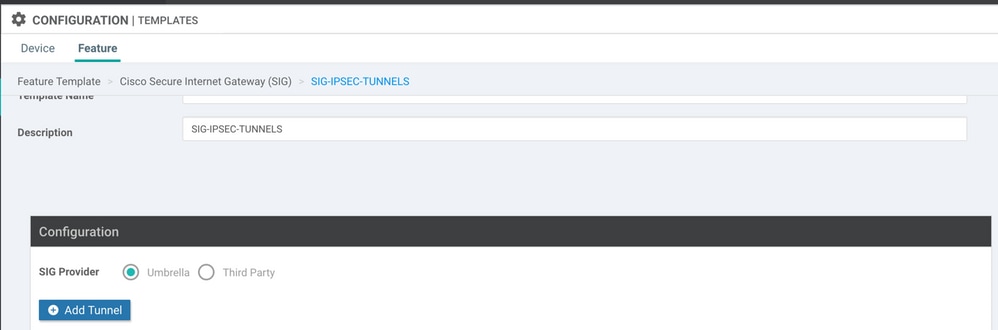

Schritt 3: Erstellen einer SIG-Funktionsvorlage

Navigieren Sie zur SIG-Funktionsvorlage, und klicken Sie unter dem Abschnitt Transport & Management VPN auswählen Cisco Secure Internet Gateway

Schritt 4: Wählen Sie den SIG-Anbieter für den primären Tunnel aus.

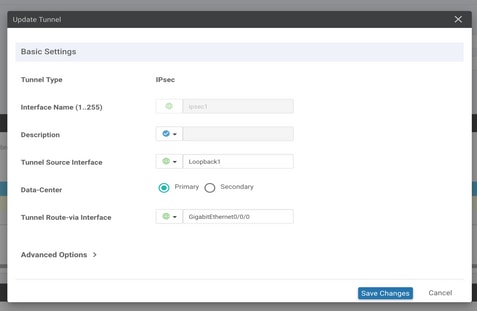

Klicken Sie auf Add Tunnel.

Konfigurieren Sie die grundlegenden Details, und behalten Sie Data-Center als Primary.

Hinweis: Der Parameter "Tunnel Source Interface" ist das Loopback (für dieses Dokument Loopback1) und als Tunnel Route-via Interface die physische Schnittstelle (für dieses Dokument GigabitEthernet0/0/0).

Schritt 5: Hinzufügen des sekundären Tunnels

Fügen Sie eine zweite Tunnelkonfiguration hinzu, und verwenden Sie Data-Center als Primary und der Schnittstellenname lautet ipsec2.

Die vManage-Konfiguration wird wie folgt angezeigt:

Schritt 6: Erstellen Sie zwei Hochverfügbarkeitspaare.

Innerhalb des High Availability Abschnitt erstellen, zwei High Availability Paare.

- Wählen Sie im ersten HA-Paar ipsec1 als Aktiv aus, und wählen Sie

Nonefür Backups. - Wählen Sie im zweiten HA-Paar ipsec2 als Aktiv aus.

Noneund für Backups.

Die vManage-Konfiguration für High Availability wird wie dargestellt angezeigt:

Der Gerätevorlage sind die beiden Loopback-Vorlagen und die SIG-Funktionsvorlage zugeordnet.

Schritt 7. Bearbeiten Sie die serviceseitige VPN-Vorlage, um eine Serviceroute einzufügen.

Navigieren Sie zum Service VPN -Abschnitt zu ändern, und navigieren Sie innerhalb des VPN der Servicevorlage zum Abschnitt Service Route und fügen Sie mit SIG eine 0.0.0.0Service Route

Die SIG-Route 0.0.0.0 wird wie hier dargestellt angezeigt.

Hinweis: Damit der Service-Datenverkehr tatsächlich ausgeht, muss NAT in der WAN-Schnittstelle konfiguriert werden.

Hängen Sie diese Vorlage an das Gerät an, und verschieben Sie die Konfiguration.

WAN-Edge-Router-Konfiguration für Aktiv/Aktiv-Szenario

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 None backup-interface-weight 1

interface-pair Tunnel100002 active-interface-weight 1 None backup-interface-weight 1

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback1

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback2

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE HOSTNAME>

username admin privilege 15 secret 9 <secret-password>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

no ip source-route

ip sdwan route vrf 10 0.0.0.0/0 service sig

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet0/0/0 overload

ip nat translation tcp-timeout 3600

ip nat translation udp-timeout 60

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

ip nat outside

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface Loopback1

no shutdown

arp timeout 1200

ip address 10.20.20.1 255.255.255.255

ip mtu 1500

exit

interface Loopback2

no shutdown

arp timeout 1200

ip address 10.10.10.1 255.255.255.255

ip mtu 1500

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address 10.1.1.1 255.255.255.252

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered Loopback1

ip mtu 1400

tunnel source Loopback1

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

interface Tunnel100002

no shutdown

ip unnumbered Loopback2

ip mtu 1400

tunnel source Loopback2

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

Hinweis: Obwohl sich dieses Dokument auf Umbrella konzentriert, gelten die gleichen Szenarien für Azure- und Drittanbieter-SIG-Tunnel.

Überprüfung

Überprüfung des Aktiv/Backup-Szenarios

Im vManage ist es möglich, den Status der SIG IPSec-Tunnel zu überwachen. Navigieren Sie zu Monitor > Network, das gewünschte WAN-Edge-Gerät auswählen.

Klicken Sie auf Interfaces auf der linken Seite. Eine Liste aller Schnittstellen im Gerät wird angezeigt. Dies schließt die Schnittstellen ipsec1 und ipsec2 ein.

Das Bild zeigt, dass der ipsec1-Tunnel den gesamten Datenverkehr weiterleitet und dass ipsec2 den Datenverkehr nicht weiterleitet.

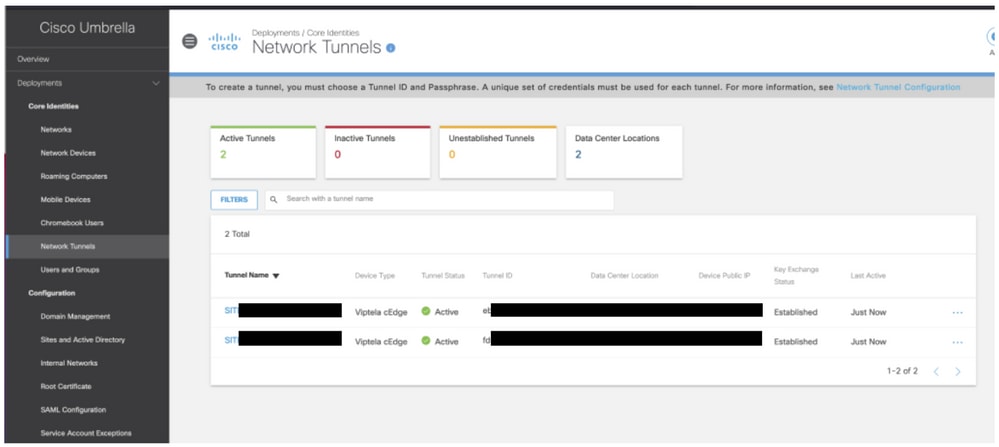

Es ist auch möglich, die Tunnel auf dem Cisco Umbrella Portal wird im Bild angezeigt.

Verwenden Sie show sdwan secure-internet-gateway tunnels in der CLI ein, um die Tunnelinformationen anzuzeigen.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Verwenden Sie show endpoint-tracker und show ip sla summary Befehle in der CLI ein, um Informationen zu den automatisch generierten Trackern und SLAs anzuzeigen.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Überprüfung des Szenarios "Aktiv/Aktiv"

Im vManage kann der Status der SIG IPSec-Tunnel überwacht werden. Navigieren Sie zu Monitor > Network, das gewünschte WAN-Edge-Gerät auswählen.

Klicken Sie auf Interfaces -Registerkarte auf der linken Seite, und es wird eine Liste aller Schnittstellen im Gerät angezeigt. Dies schließt die Schnittstellen ipsec1 und ipsec2 ein.

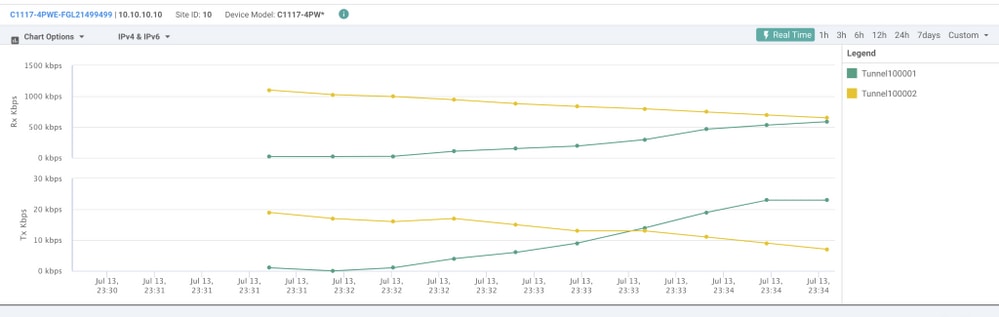

Das Bild zeigt, dass sowohl ipsec1- als auch ipsec2-Tunnel Datenverkehr weiterleiten.

Verwenden Sie show sdwan secure-internet-gateway tunnels in der CLI, um die Tunnelinformationen anzuzeigen.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Verwenden Sie show endpoint-tracker und show ip sla summary Befehle in der CLI ein, um Informationen zu den automatisch generierten Trackern und SLAs anzuzeigen.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

6.0 |

22-Nov-2023 |

Rezertifizierung |

4.0 |

30-Dec-2021 |

Geringfügige Änderungen |

3.0 |

23-Dec-2021 |

Zusätzliche Informationen hinzufügen |

2.0 |

16-Nov-2021 |

Erstveröffentlichung |

1.0 |

16-Nov-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Diana Laura SerranoCisco TAC Engineer

- Edited by Amanda Nava ZarateCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback