Einleitung

In diesem Dokument wird beschrieben, wie Sie für den Cisco AnyConnect Secure Mobility Client bei Verbindung mit einer Cisco ASA Zugriff auf das lokale LAN zulassen.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass auf der Cisco Adaptive Security Appliance (ASA) bereits eine funktionierende VPN-Konfiguration für den Remote-Zugriff vorhanden ist.

Weitere Hinweise zur Konfiguration finden Sie bei Bedarf in CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 (CLI-Buch 3: VPN-CLI-Konfigurationsleitfaden zur Cisco ASA-Serie, 9.17).

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ASA 5500-Serie Version 9(2)1

- Cisco Adaptive Security Device Manager (ASDM) Version 7.1(6)

- Cisco AnyConnect Secure Mobility Client Version 3.1.05152

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

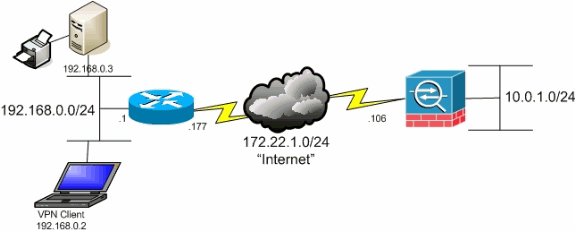

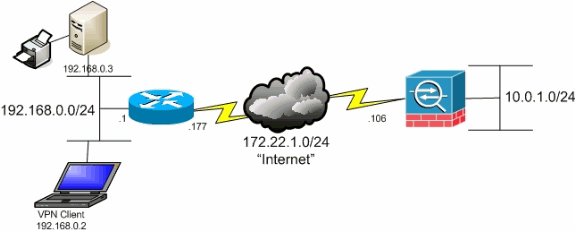

Netzwerkdiagramm

Der Client befindet sich in einem für Klein- und Heimbüros typischen Netzwerk und ist über das Internet mit dem Hauptbüro verbunden.

Hintergrundinformationen

Diese Konfiguration ermöglicht dem Cisco AnyConnect Secure Mobility Client sicheren Zugriff auf Unternehmensressourcen über IPsec, SSL (Secure Sockets Layer) oder IKEv2 (Internet Key Exchange Version 2) und gibt dem Client dennoch die Möglichkeit, Aktivitäten wie Druckvorgänge dort durchzuführen, wo sich der Client befindet. Sofern zulässig, wird der für das Internet bestimmte Datenverkehr weiterhin per Tunneling an die ASA weitergeleitet.

Im Gegensatz zu einem klassischen Split-Tunneling-Szenario, bei dem der gesamte Internetdatenverkehr unverschlüsselt gesendet wird, dürfen Clients, wenn Sie den lokalen LAN-Zugriff für VPN-Clients aktivieren, nur mit Geräten in ihrem eigenen Netzwerk unverschlüsselt kommunizieren. Beispiel: Ein Client, dem lokaler LAN-Zugriff gewährt wird, während er von zu Hause aus mit der ASA verbunden ist, kann auf seinem eigenen Drucker drucken, aber nicht auf das Internet zugreifen, ohne zuerst den Datenverkehr durch den Tunnel zu senden.

Eine Zugriffsliste wird verwendet, um den lokalen LAN-Zugriff auf die gleiche Weise zu ermöglichen, wie Split-Tunneling auf der ASA konfiguriert wird. Im Gegensatz zum Split-Tunneling-Szenario definiert diese Zugriffsliste jedoch nicht, welche Netzwerke verschlüsselt werden müssen. Stattdessen wird definiert, welche Netzwerke nicht verschlüsselt werden dürfen. Außerdem müssen im Gegensatz zum Split-Tunneling-Szenario die Netzwerke in der Liste selbst nicht bekannt sein. Stattdessen stellt die ASA das Standardnetzwerk 0.0.0.0/255.255.255.255 bereit, das für das lokale LAN des Clients steht.

Hinweis: Dies ist keine Konfiguration für Split-Tunneling, wobei der Client unverschlüsselten Zugriff auf das Internet hat, während er mit der ASA verbunden ist. Weitere Informationen zum Konfigurieren von Split-Tunneling auf der ASA finden Sie in CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 (CLI-Buch 3: VPN-CLI-Konfigurationsleitfaden zur Cisco ASA-Serie, 9.17) unter Set the Split-Tunneling Policy (Festlegen der Split-Tunneling-Richtlinie).

Hinweis: Wenn der Client verbunden und für den lokalen LAN-Zugriff konfiguriert ist, können Sie im lokalen LAN keine nach Namen ausgeben oder nach ihnen suchen. Sie können jedoch nach IP-Adresse suchen oder drucken. Weitere Informationen und Problemumgehungen für diese Situation finden Sie in diesem Dokument im Abschnitt Fehlerbehebung.

Konfigurieren von lokalem LAN-Zugriff für den AnyConnect Secure Mobility Client

Gehen Sie wie folgt vor, um Cisco AnyConnect Secure Mobility Clients Zugriff auf das lokale LAN zu gewähren, während sie mit der ASA verbunden sind:

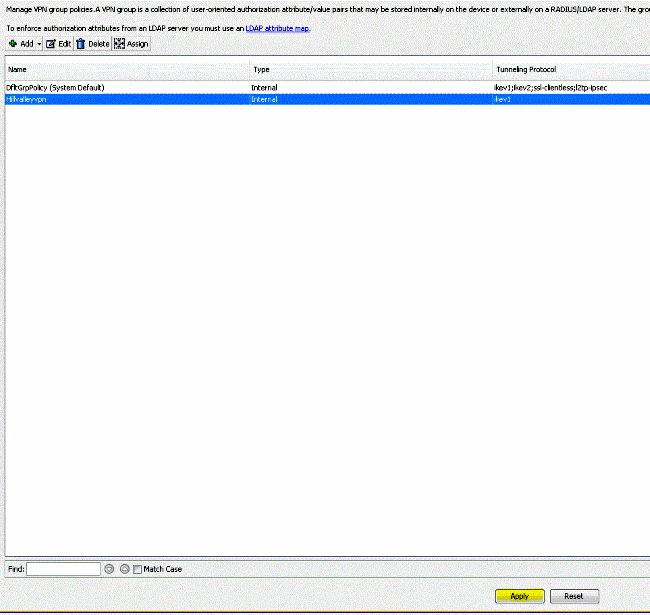

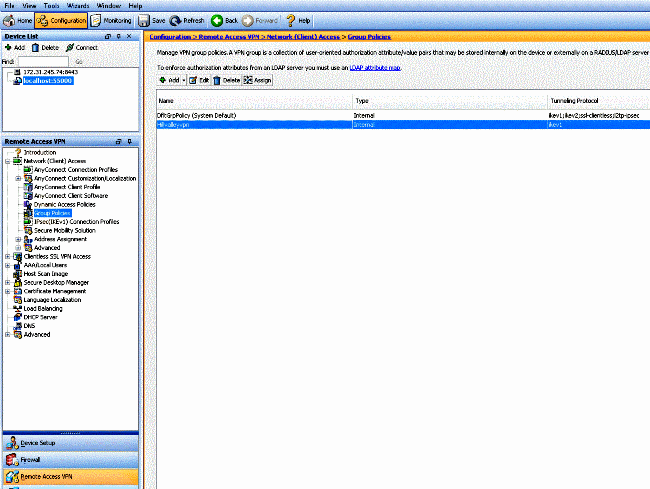

Konfigurieren der ASA über ASDM

Führen Sie die folgenden Schritte in ASDM aus, um VPN-Clients Zugriff auf das lokale LAN zu gewähren, während sie mit der ASA verbunden sind:

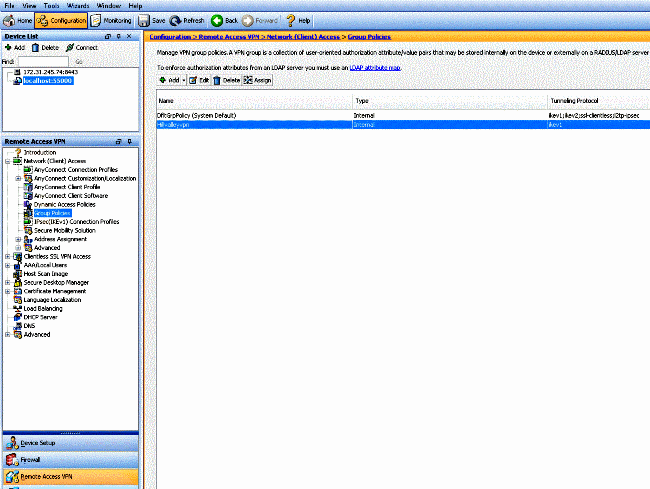

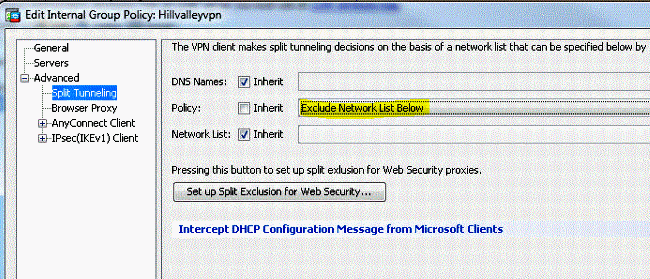

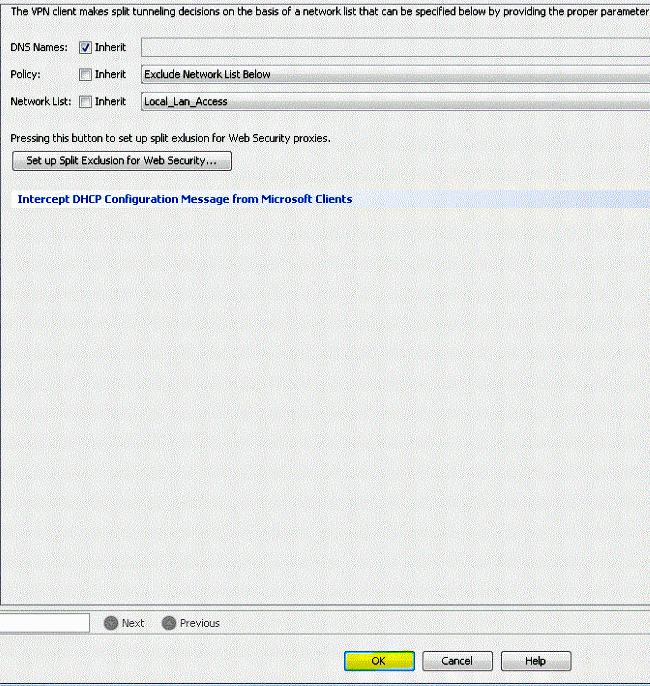

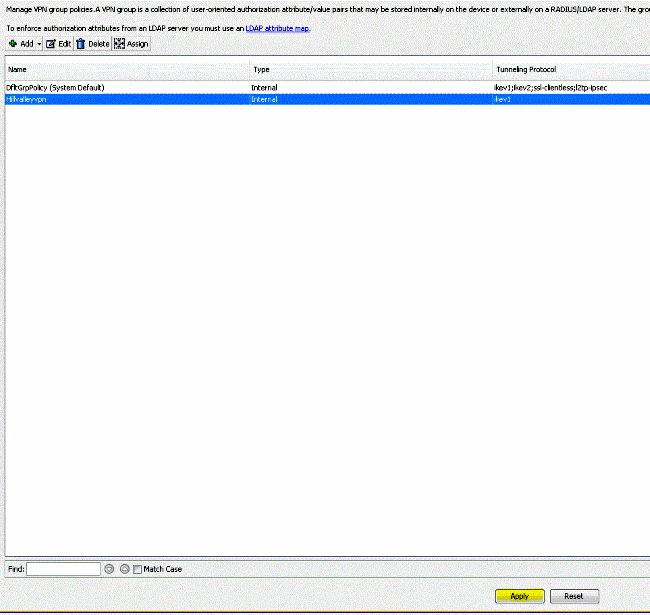

- Wählen

Configuration > Remote Access VPN > Network (Client) Access > Group Policy Sie die Gruppenrichtlinie aus, in der Sie den lokalen LAN-Zugriff aktivieren möchten. Klicken Sie anschließend auf Edit.

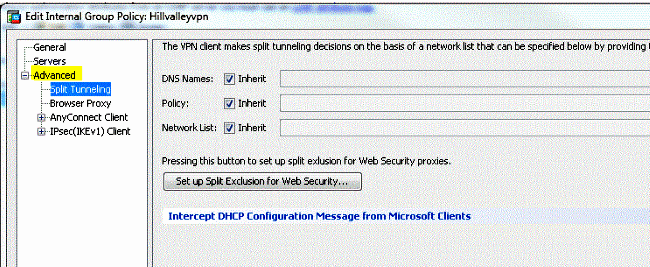

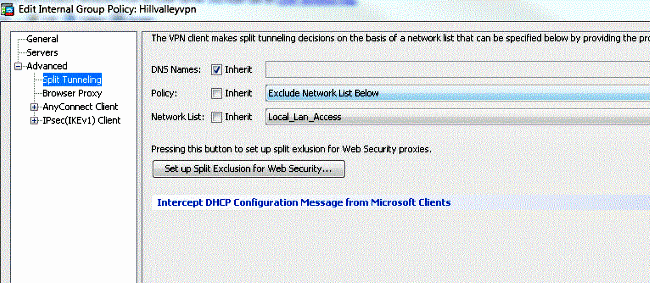

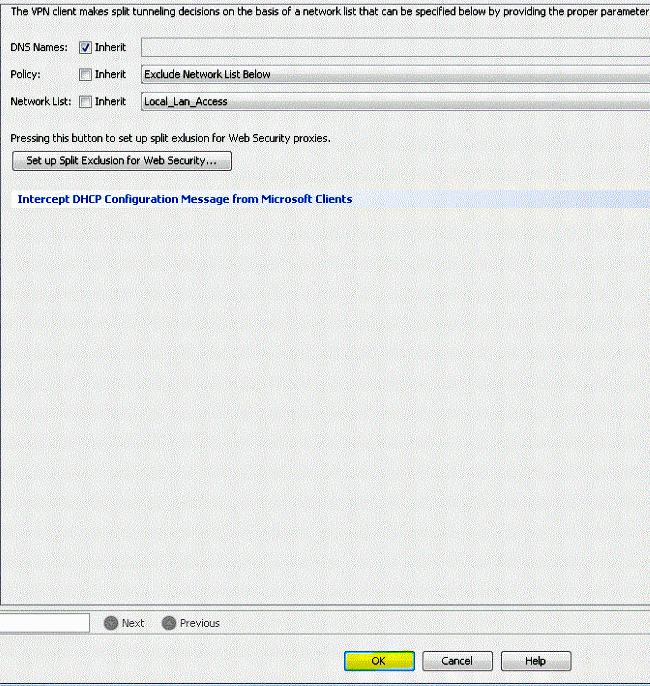

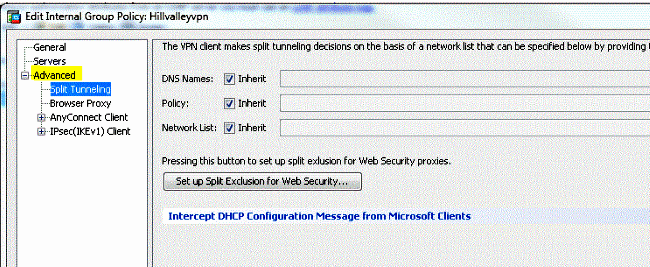

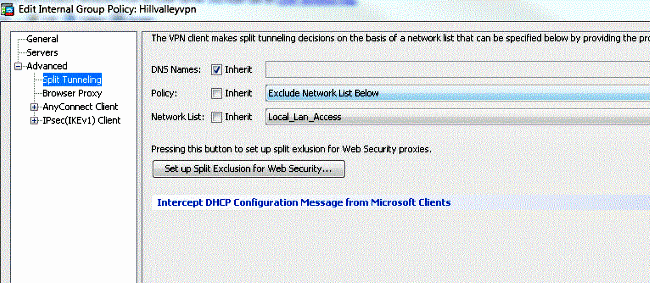

- Gehen Sie zu

Advanced > Split Tunneling.

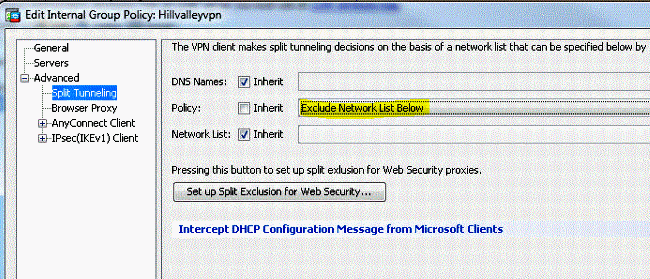

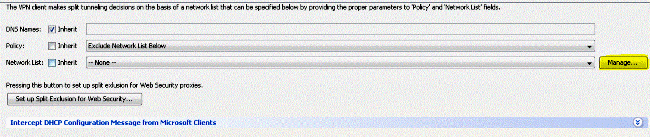

- Deaktivieren Sie das

Inherit Kontrollkästchen für die Richtlinie, und wählen Sie Exclude Network List Below.

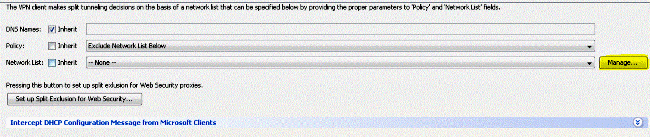

- Deaktivieren Sie das

Inherit Kontrollkästchen für die Netzwerkliste, und klicken Sie dann aufManage, um den Access Control List (ACL) Manager zu starten.

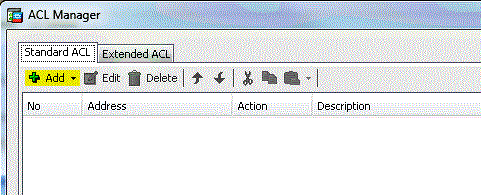

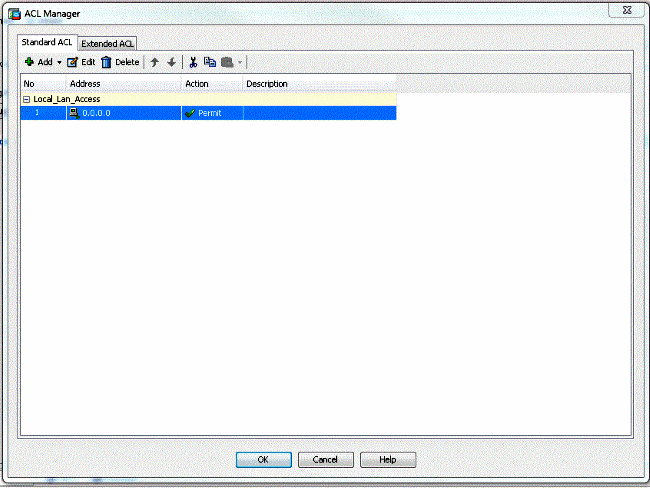

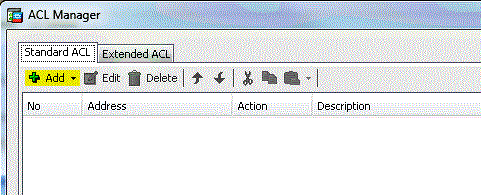

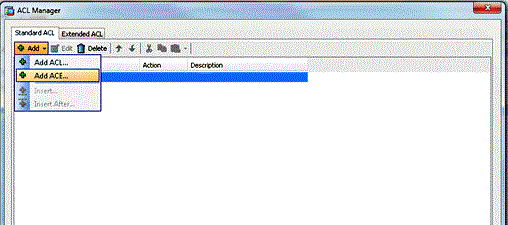

- Wählen Sie im ACL-Manager aus, ob

Add > Add ACL... eine neue Zugriffsliste erstellt werden soll.

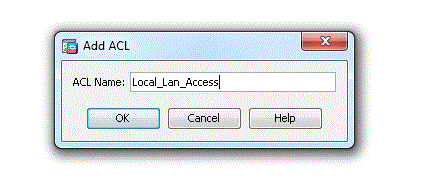

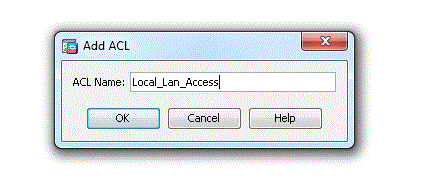

- Geben Sie einen Namen für die ACL ein, und klicken Sie auf

OK.

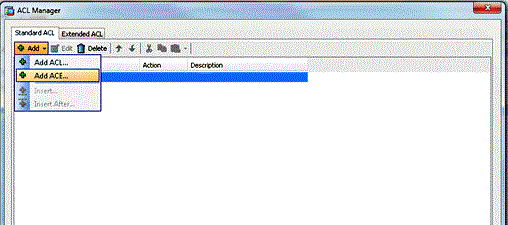

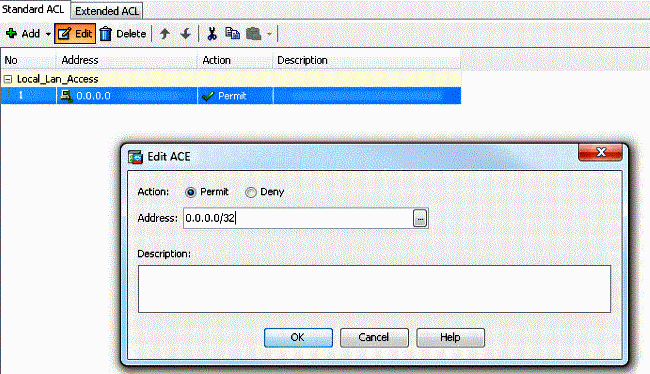

- Nachdem die ACL erstellt wurde, wählen Sie

Add > Add ACE... , um einen Access Control Entry (ACE) hinzuzufügen.

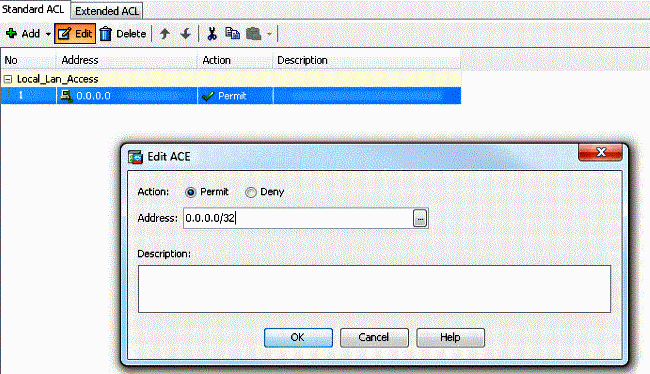

- Definieren Sie den ACE, der dem lokalen LAN des Clients entspricht.

- Wählen Sie

Permit.

- Wählen Sie als IP-Adresse 0.0.0.0 aus.

- Wählen Sie als Netzmaske /32 aus.

- (Optional) Geben Sie eine Beschreibung ein.

- Klicken Sie auf .

OK

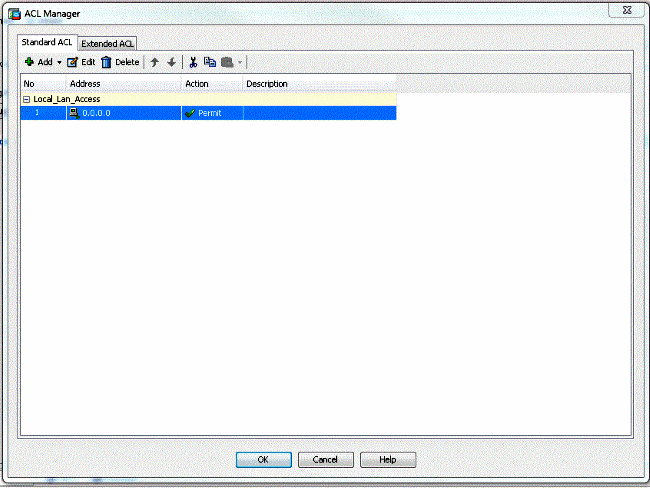

- Klicken Sie

OK auf, um den ACL-Manager zu beenden.

- Stellen Sie sicher, dass die ACL, die Sie gerade erstellt haben, für die Split-Tunnel-Netzwerkliste ausgewählt ist.

- Klicken Sie

OK auf, um zur Gruppenrichtlinienkonfiguration zurückzukehren.

- Klicken Sie auf

Apply und dann Send (falls erforderlich), um die Befehle an die ASA zu senden.

Konfigurieren der ASA über die CLI

Statt ASDM zu verwenden, können Sie die folgenden Schritte in der ASA-CLI ausführen, um VPN-Clients Zugriff auf das lokale LAN zu gewähren, während sie mit der ASA verbunden sind:

- Wechseln Sie in den Konfigurationsmodus.

ciscoasa>enable

Password:

ciscoasa#configure terminal

ciscoasa(config)#

- Erstellen Sie die Zugriffsliste, um den lokalen LAN-Zugriff zu ermöglichen.

ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Access

ciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

- Wechseln Sie in den Gruppenrichtlinien-Konfigurationsmodus für die Richtlinie, die Sie ändern möchten.

ciscoasa(config)#group-policy hillvalleyvpn attributes

ciscoasa(config-group-policy)#

- Geben Sie die Split-Tunnel-Richtlinie an. In diesem Fall ist die Richtlinie

excludespecified.

ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

- Geben Sie die Split-Tunnel-Zugriffsliste an. In diesem Fall ist die Liste

Local_LAN_Access.

ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

- Führen Sie folgenden Befehl aus,

ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

- Ordnen Sie die Gruppenrichtlinie der Tunnelgruppe zu.

ciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

- Beenden Sie die beiden Konfigurationsmodi.

ciscoasa(config-group-policy)#exit

ciscoasa(config)#exit

ciscoasa#

- Speichern Sie die Konfiguration im nichtflüchtigen RAM (NVRAM), und drücken Sie

Enter , wenn Sie dazu aufgefordert werden, um den Quelldateinamen anzugeben.

ciscoasa#copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a

3847 bytes copied in 3.470 secs (1282 bytes/sec)

ciscoasa#

Konfigurieren des Cisco AnyConnect Secure Mobility Client

Informationen zum Konfigurieren des Cisco AnyConnect Secure Mobility Client finden Sie in CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 (CLI-Buch 3: VPN-CLI-Konfigurationsleitfaden zur Cisco ASA-Serie, 9.17) im Abschnitt Configure AnyConnect Connections (Konfigurieren von AnyConnect-Verbindungen).

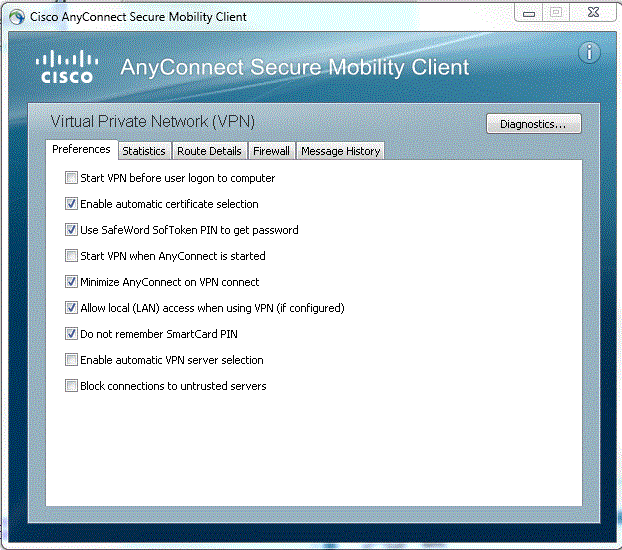

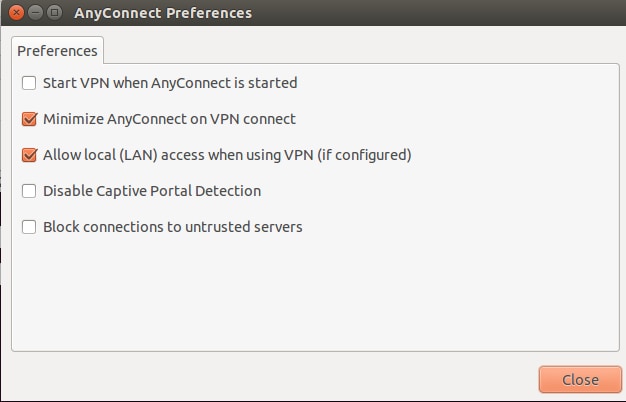

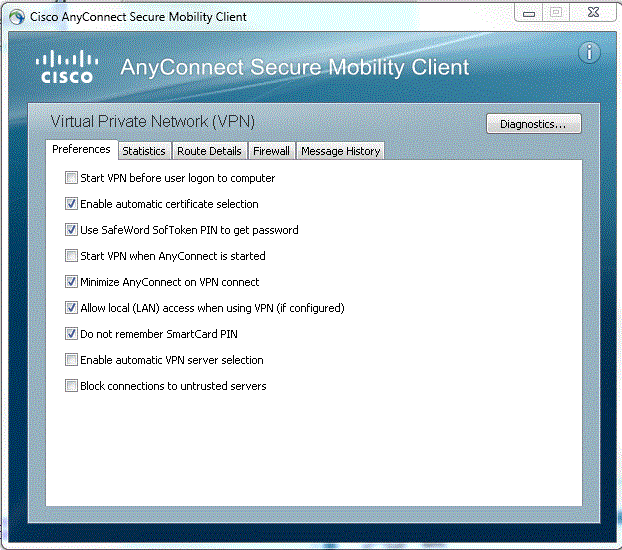

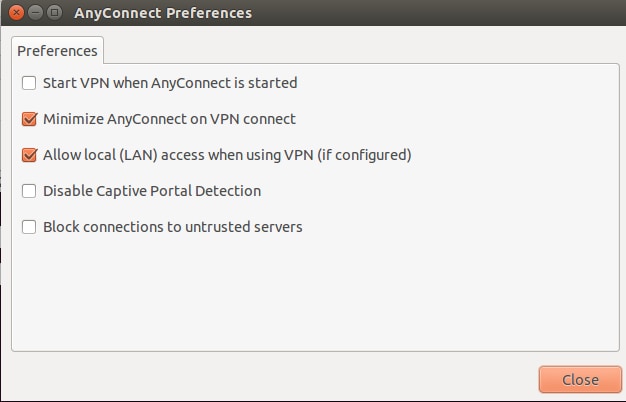

Split-exclude Tunneling setzt voraus, dass Sie AllowLocalLanAccess im AnyConnect-Client aktivieren. Jegliches Split-Tunneling mit Ausschluss gilt als lokaler LAN-Zugriff. Um die Ausschlussfunktion von Split-Tunneling zu verwenden, müssen Sie die AllowLocalLanAccess Voreinstellung in den AnyConnect VPN Client-Voreinstellungen aktivieren. Standardmäßig ist der lokale LAN-Zugriff deaktiviert.

Um lokalen LAN-Zugriff und damit Split-Tunneling mit Ausschluss zuzulassen, können ihn Netzwerkadmins im Profil oder BenutzerInnen in ihren Voreinstellungen aktivieren (siehe Abbildung im nächsten Abschnitt). Um den lokalen LAN-Zugriff zuzulassen, aktiviert ein Benutzer das Allow Local LAN access Kontrollkästchen, wenn Split-Tunneling auf dem sicheren Gateway aktiviert und mit der split-tunnel-policy exclude specified Richtlinie konfiguriert ist. Darüber hinaus können Sie das VPN-Clientprofil konfigurieren, wenn der lokale LAN-Zugriff zusammen mit

true

erlaubt ist.

Benutzervoreinstellungen

Hier sehen Sie, welche Einstellungen Sie im Cisco AnyConnect Secure Mobility Client auf der Registerkarte mit den Voreinstellungen vornehmen müssen, um lokalen LAN-Zugriff zuzulassen.

Unter Linux

XML-Profilbeispiel

Hier sehen Sie ein Beispiel für die Konfiguration des VPN-Client-Profils mit XML.

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

</ClientInitialization>

</AnyConnectProfile>

Überprüfung

Gehen Sie wie in diesem Abschnitt beschrieben vor, um Ihre Konfiguration zu überprüfen:

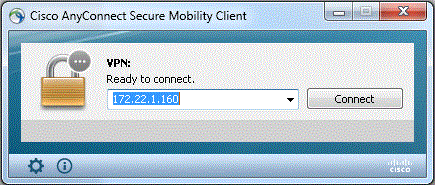

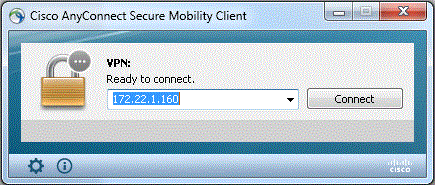

Verbinden Sie Ihren Cisco AnyConnect Secure Mobility Client mit der ASA, um Ihre Konfiguration zu überprüfen.

- Wählen Sie Ihren Verbindungseintrag aus der Serverliste aus und klicken Sie auf

Connect.

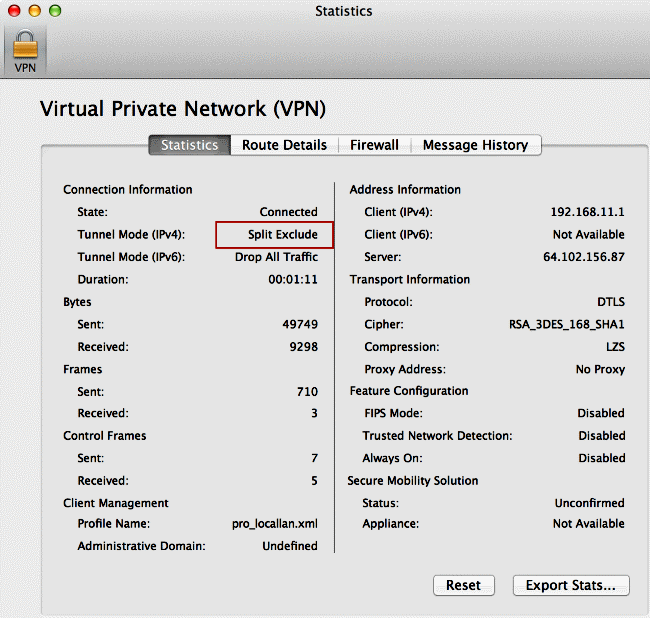

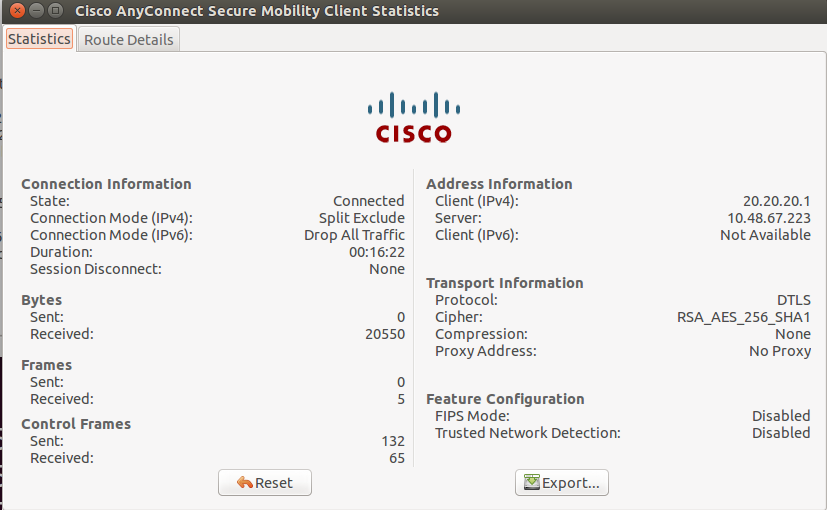

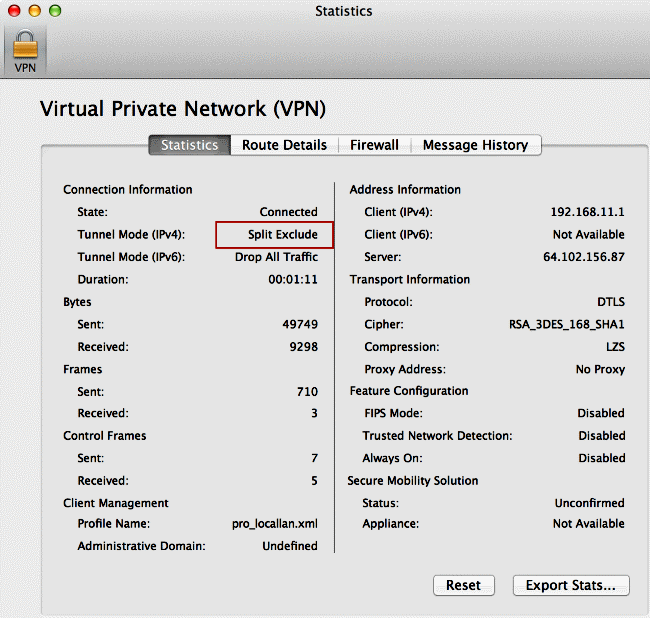

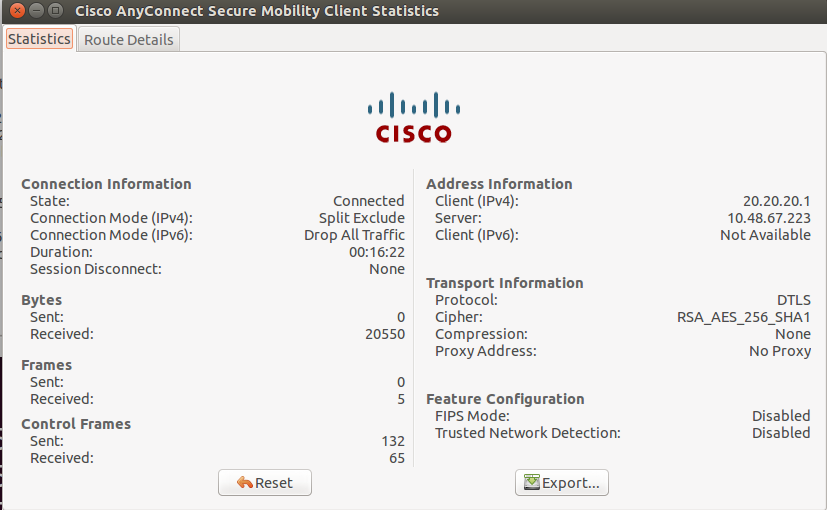

- Wählen Sie diese Option

Advanced Window for All Components > Statistics..., um den Tunnelmodus anzuzeigen.

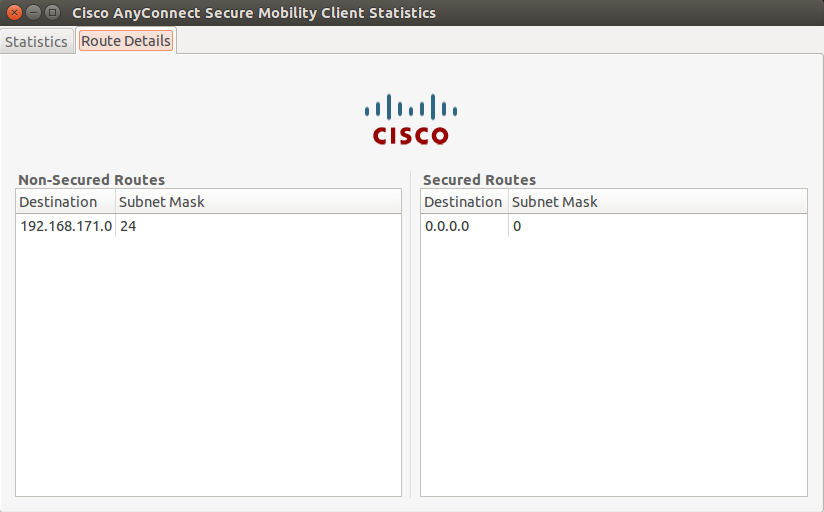

Unter Linux

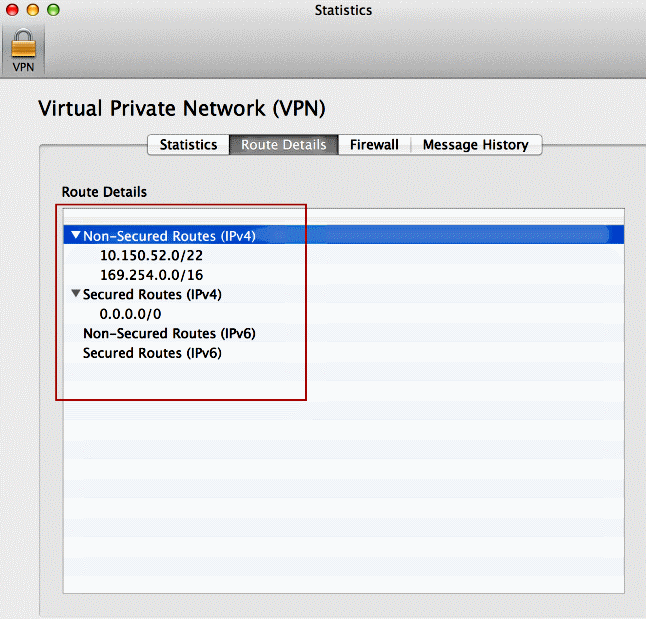

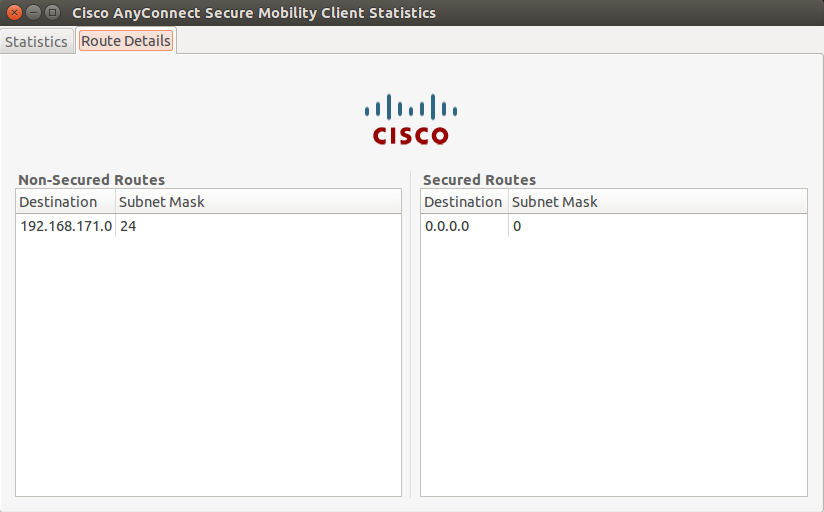

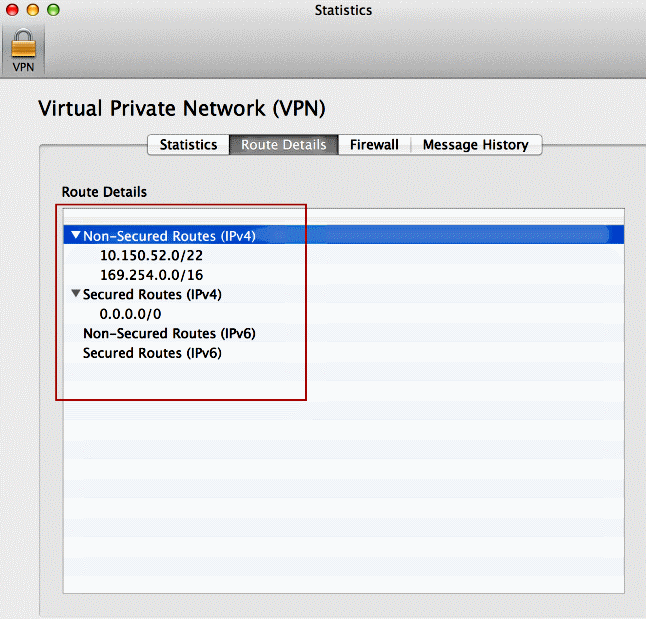

- Klicken Sie auf die

Route Details Registerkarte, um die Routen anzuzeigen, auf die der Cisco AnyConnect Secure Mobility Client weiterhin lokalen Zugriff hat.

In diesem Beispiel hat der Client lokalen LAN-Zugriff auf 10.150.52.0/22 und 169.254.0.0/16, während der gesamte übrige Datenverkehr verschlüsselt und durch den Tunnel gesendet wird.

Unter Linux

Cisco AnyConnect Secure Mobility Client

Anhand der AnyConnect-Protokolle aus dem DART-Paket (Diagnostics and Reporting Tool) können Sie feststellen, ob der Parameter festgelegt ist, der den lokalen LAN-Zugriff ermöglicht.

******************************************

Date : 11/25/2011

Time : 13:01:48

Type : Information

Source : acvpndownloader

Description : Current Preference Settings:

ServiceDisable: false

CertificateStoreOverride: false

CertificateStore: All

ShowPreConnectMessage: false

AutoConnectOnStart: false

MinimizeOnConnect: true

LocalLanAccess: true

AutoReconnect: true

AutoReconnectBehavior: DisconnectOnSuspend

UseStartBeforeLogon: false

AutoUpdate: true

RSASecurIDIntegration: Automatic

WindowsLogonEnforcement: SingleLocalLogon

WindowsVPNEstablishment: LocalUsersOnly

ProxySettings: Native

AllowLocalProxyConnections: true

PPPExclusion: Disable

PPPExclusionServerIP:

AutomaticVPNPolicy: false

TrustedNetworkPolicy: Disconnect

UntrustedNetworkPolicy: Connect

TrustedDNSDomains:

TrustedDNSServers:

AlwaysOn: false

ConnectFailurePolicy: Closed

AllowCaptivePortalRemediation: false

CaptivePortalRemediationTimeout: 5

ApplyLastVPNLocalResourceRules: false

AllowVPNDisconnect: true

EnableScripting: false

TerminateScriptOnNextEvent: false

EnablePostSBLOnConnectScript: true

AutomaticCertSelection: true

RetainVpnOnLogoff: false

UserEnforcement: SameUserOnly

EnableAutomaticServerSelection: false

AutoServerSelectionImprovement: 20

AutoServerSelectionSuspendTime: 4

AuthenticationTimeout: 12

SafeWordSofTokenIntegration: false

AllowIPsecOverSSL: false

ClearSmartcardPin: true

******************************************

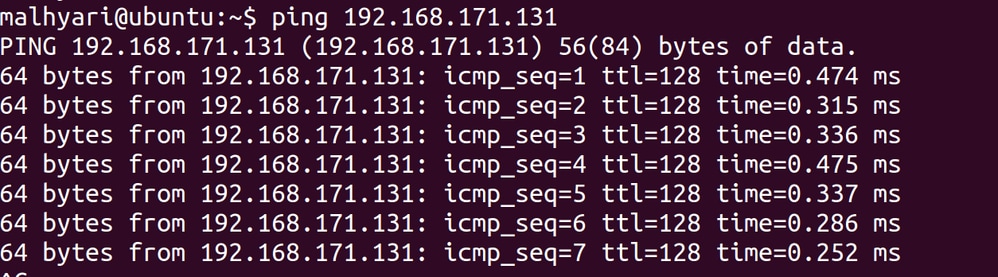

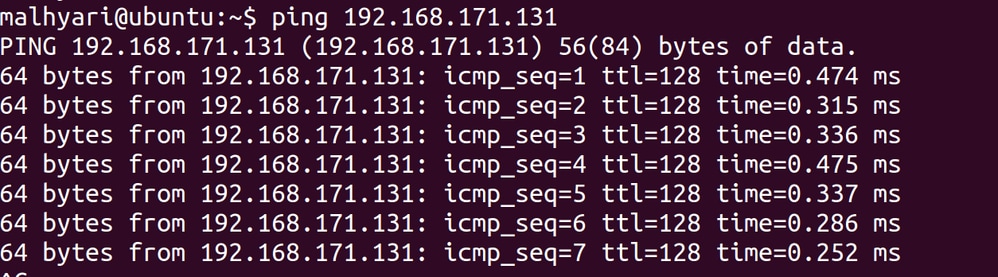

Testen des lokalen LAN-Zugriffs mit Ping

Eine weitere Möglichkeit, zu testen, ob der VPN-Client weiterhin lokalen LAN-Zugriff hat, während er an das VPN-Headend getunnelt ist, besteht darin, den ping Befehl in der Microsoft Windows-Befehlszeile zu verwenden. Hier sehen Sie ein Beispiel, in dem das lokale LAN des Clients 192.168.0.0/24 ist und ein anderer Host mit der IP-Adresse 192.168.0.3 im Netzwerk vorhanden ist.

C:\>ping 192.168.0.3

Pinging 192.168.0.3 with 32 bytes of data:

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Ping statistics for 192.168.0.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Unter Linux

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Drucken oder Durchsuchen nach Name nicht möglich

Wenn der VPN-Client verbunden und für den lokalen LAN-Zugriff konfiguriert ist, können Sie im lokalen LAN nicht drucken oder nach Namen suchen. Es gibt zwei Möglichkeiten, diese Situation zu umgehen:

Zugehörige Informationen

Feedback

Feedback