Einleitung

In diesem Dokument wird beschrieben, wie Sie sicheren Zugriff mit der Fortigate Firewall konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Fortigate 7.4.x Version Firewall

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- Clientless-ZTNA

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

- Fortigate 7.4.x Version Firewall

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

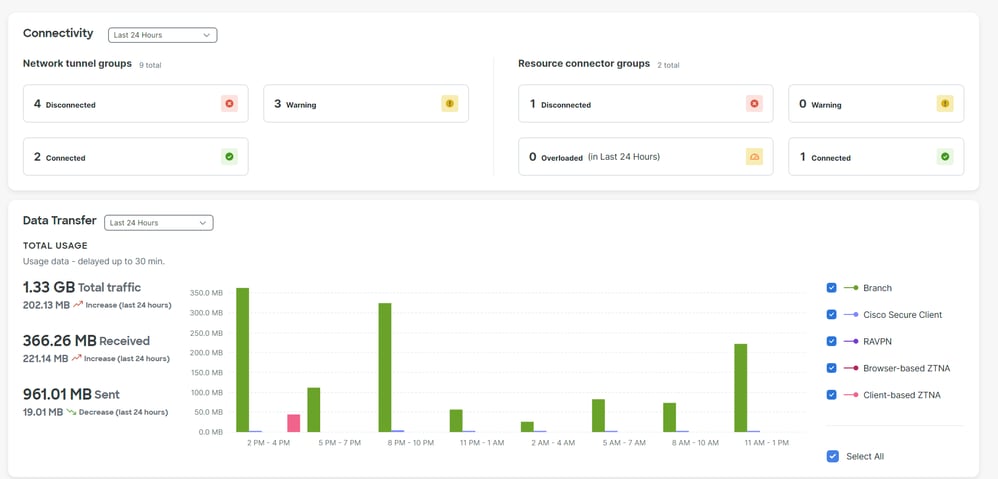

Hintergrundinformationen

Cisco hat Secure Access entwickelt, um den Zugriff auf private Anwendungen vor Ort und in der Cloud zu schützen. Außerdem wird die Verbindung vom Netzwerk zum Internet gesichert. Dies wird durch die Implementierung mehrerer Sicherheitsmethoden und -ebenen erreicht, die alle darauf abzielen, die Informationen beim Zugriff über die Cloud zu erhalten.

Konfigurieren

Konfigurieren des VPN für sicheren Zugriff

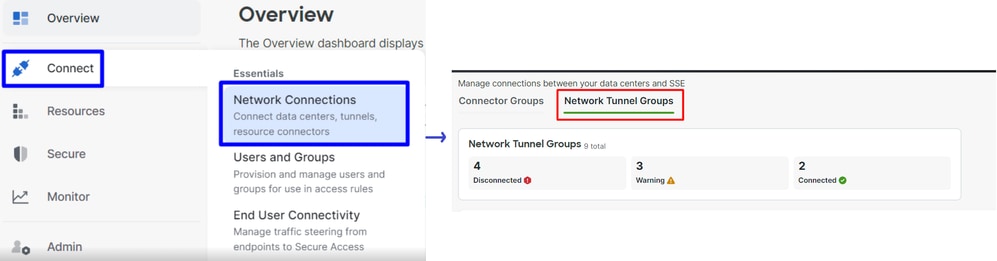

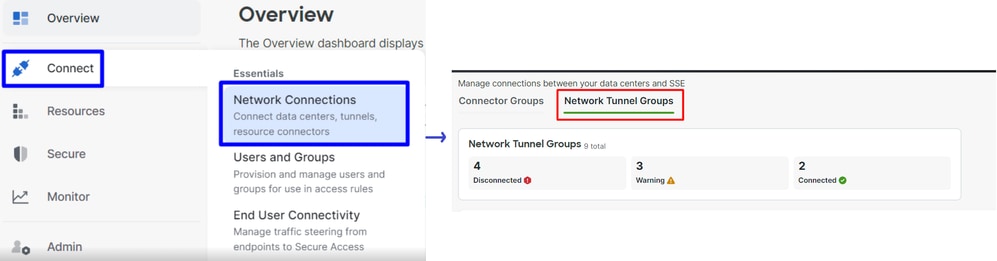

Navigieren Sie zum Admin-Bereich von Secure Access.

- Klicken Sie

Connect > Network Connections > Network Tunnels Groups

- Klicken Sie unter

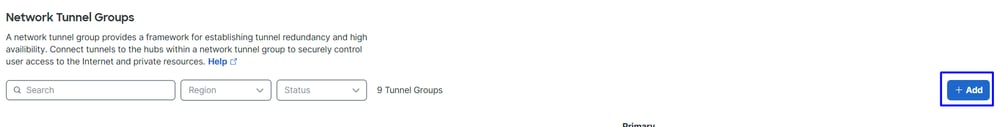

Network Tunnel Groupsauf + Add

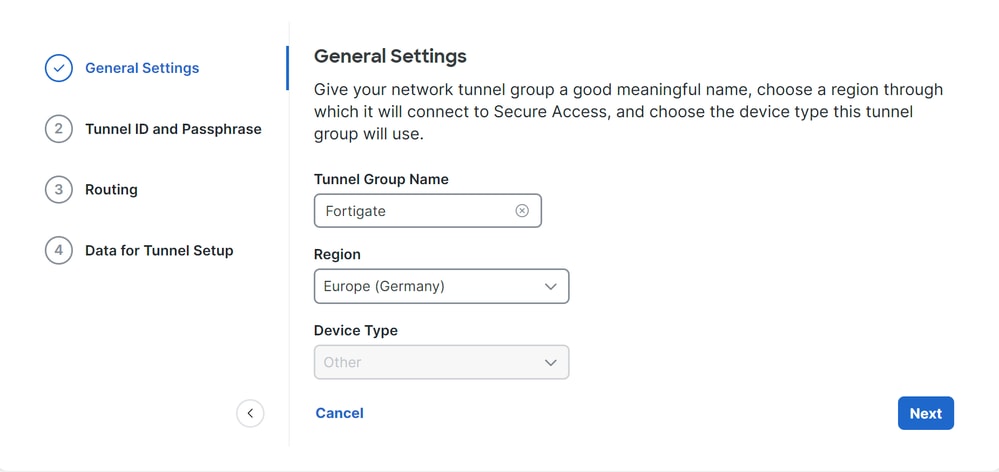

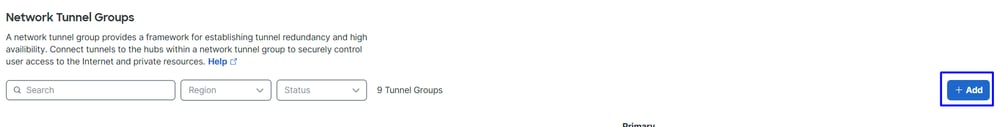

- Konfiguration

Tunnel Group NameRegionund Device Type

- Klicken Sie auf

Next

Anmerkung: Wählen Sie die Region aus, die dem Standort Ihrer Firewall am nächsten liegt.

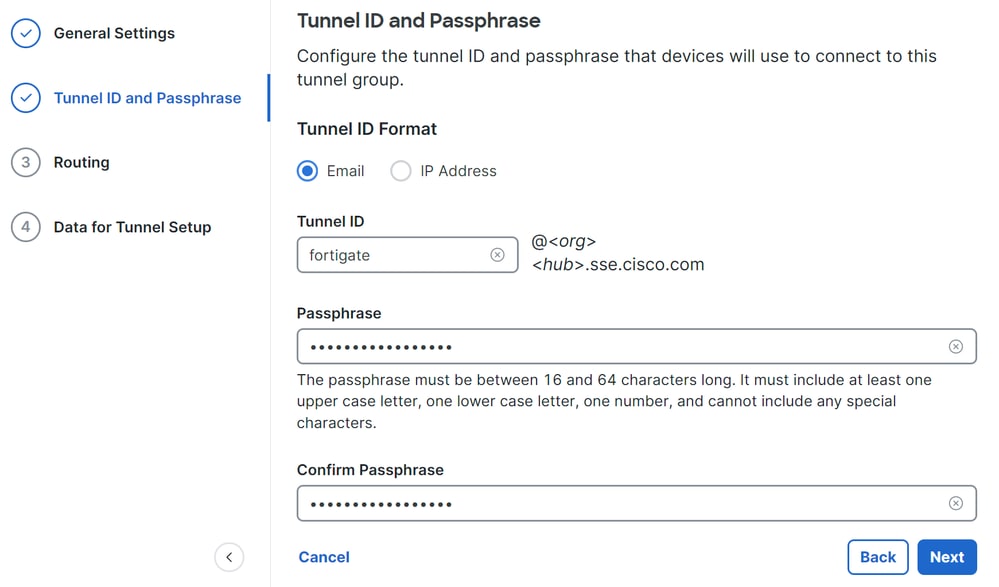

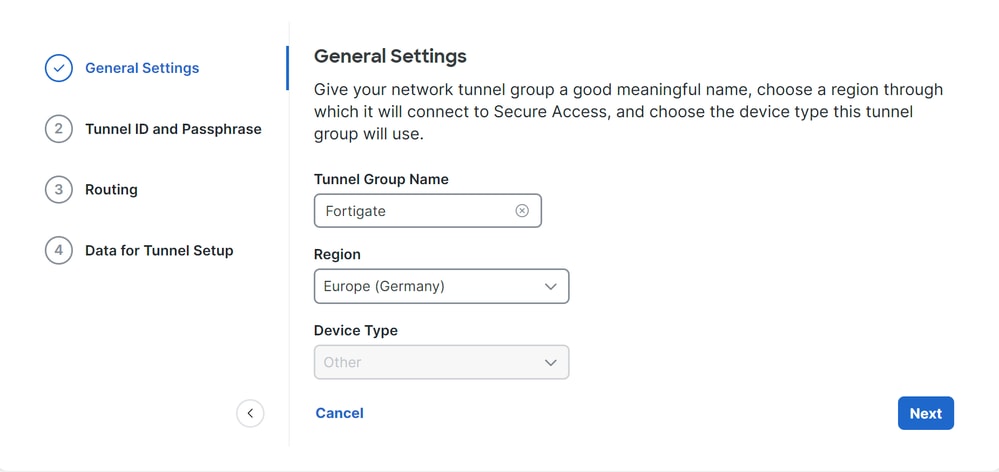

- Konfigurieren Sie die

Tunnel ID Formatund Passphrase

- Klicken Sie auf

Next

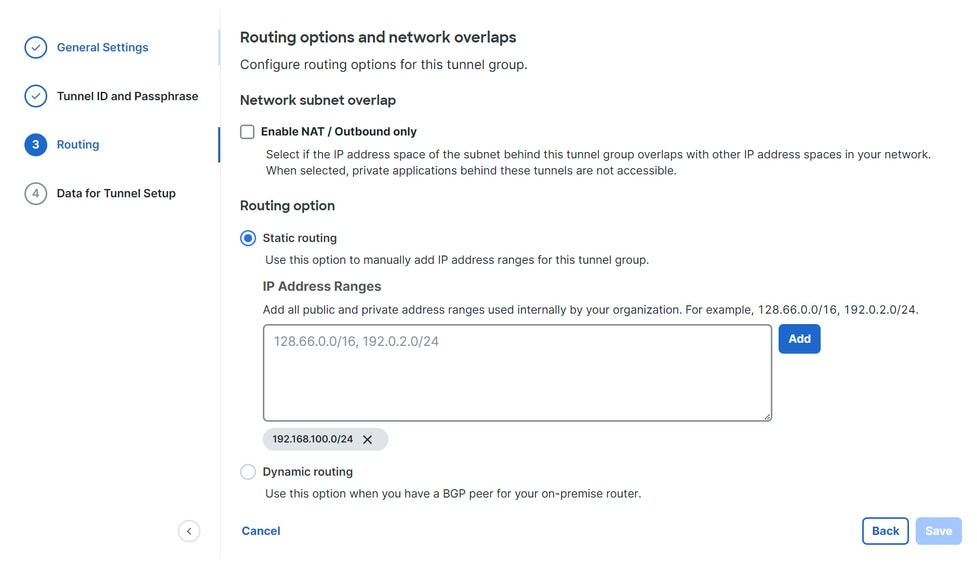

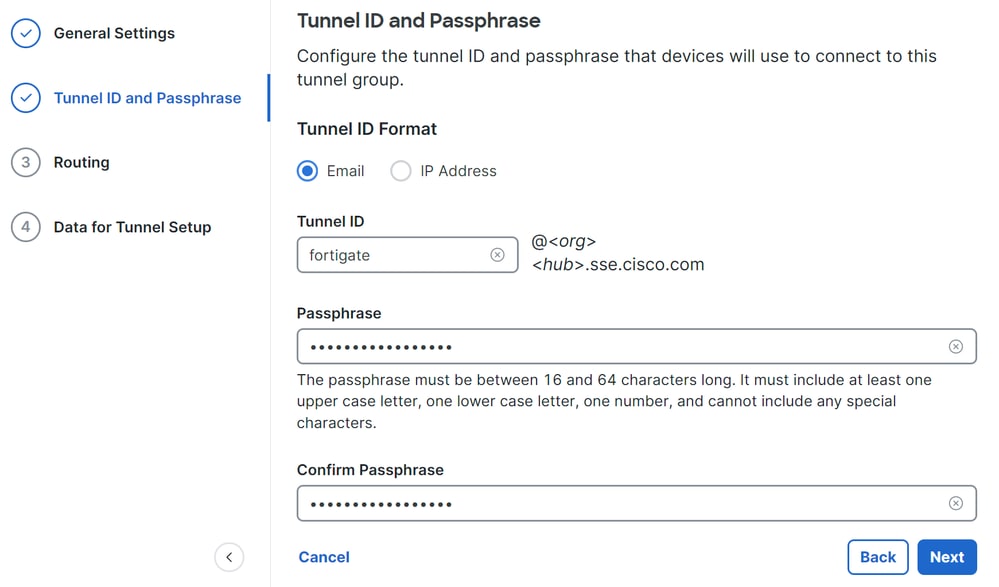

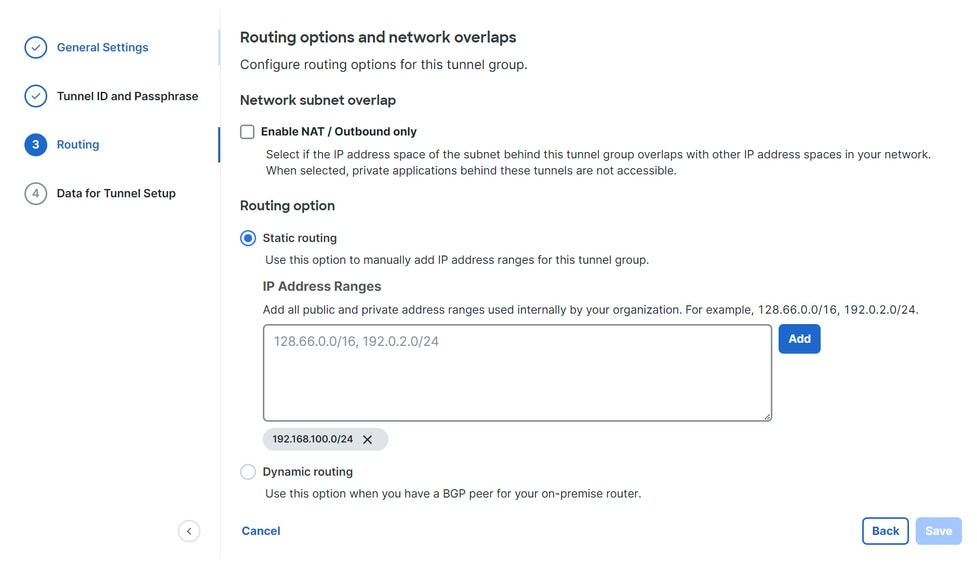

- Konfigurieren Sie die IP-Adressbereiche oder Hosts, die Sie in Ihrem Netzwerk konfiguriert haben, und leiten Sie den Datenverkehr über sicheren Zugriff weiter.

- Klicken Sie auf

Save

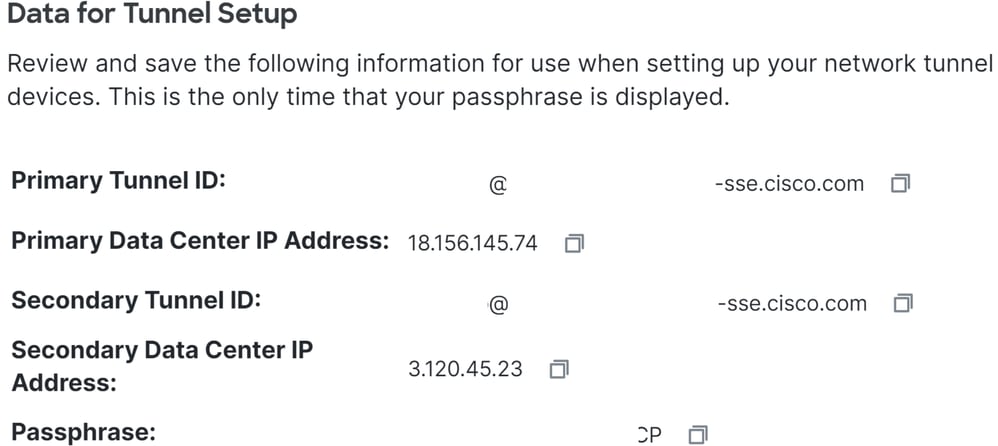

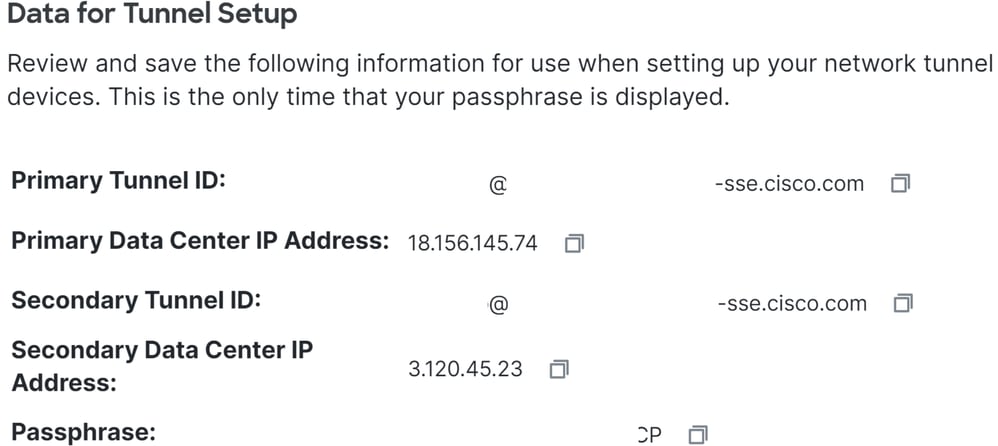

Nachdem Sie auf Save die Informationen über den Tunnel geklickt haben, speichern Sie diese Informationen für den nächsten Schritt, Configure the VPN Site to Site on Fortigate.

Tunneldaten

Konfigurieren des VPN-Standorts auf dem Fortigate

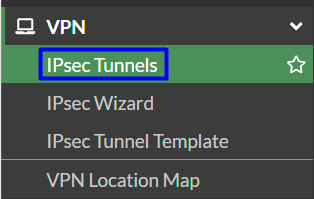

Navigieren Sie zu Ihrem Fortigate-Dashboard.

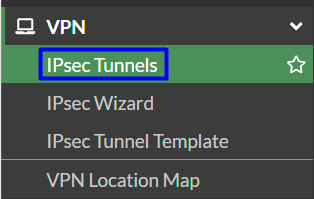

- Klicken Sie auf

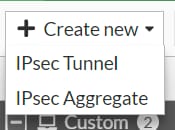

VPN > IPsec Tunnels

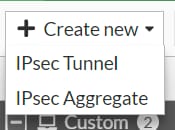

- Klicken Sie auf

Create New > IPsec Tunnels

- Klicken Sie auf

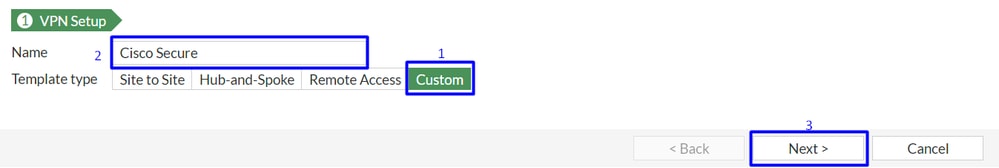

Custom, konfigurieren Sie ein Name , und klicken Sie auf Next.

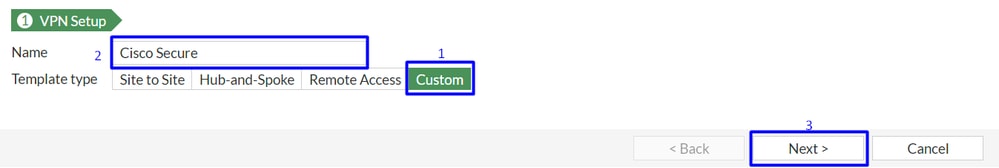

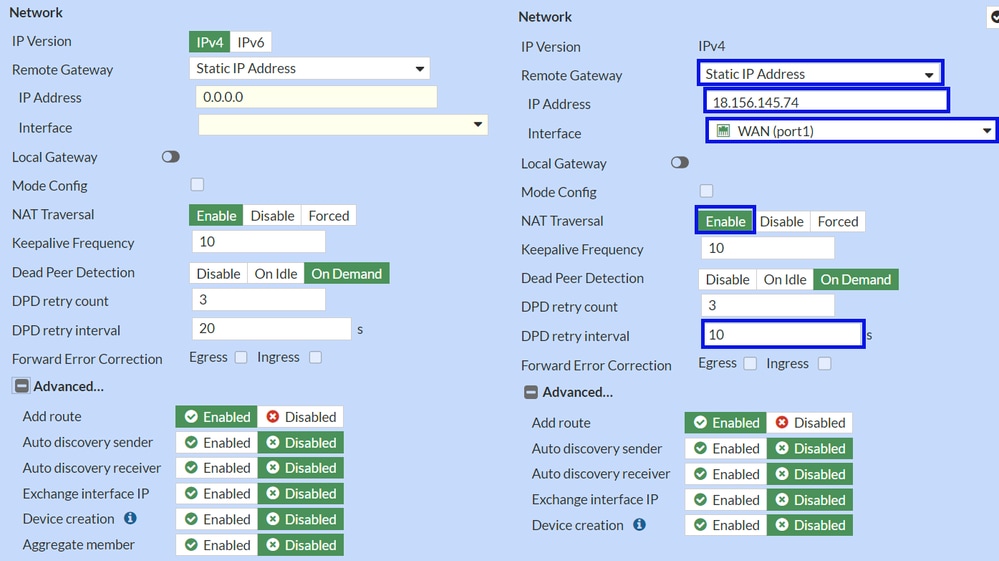

Im nächsten Bild sehen Sie, wie Sie die Einstellungen für das Network Teil konfigurieren müssen.

Netzwerk

Network

IP Version : IPv4Remote Gateway : Statische IP-AdresseIP Address: Verwenden Sie die im Schritt TunneldatenPrimary IP Datacenter IP Address,angegebene IP-Adresse vonInterface : Wählen Sie die WAN-Schnittstelle aus, die Sie für die Einrichtung des Tunnels geplant haben.Local Gateway : Als Standard deaktivierenMode Config : Als Standard deaktivierenNAT Traversal : EnableKeepalive Frequency : 10Dead Peer Detection : Im LeerlaufDPD retry count : 3DPD retry interval : 10Forward Error Correction : Aktivieren Sie kein Kontrollkästchen. Advanced...: Konfigurieren Sie es als Image.

Konfigurieren Sie jetzt IKE Authentication.

Authentifizierung

Authentication

Method : Vorläufiger gemeinsamer Schlüssel (PSK) als StandardPre-shared Key : Verwenden Sie die Passphraseangegebenen Tunneldaten

IKE

Version : Wählen Sie Version 2 aus.

Anmerkung: Secure Access unterstützt nur IKEv2

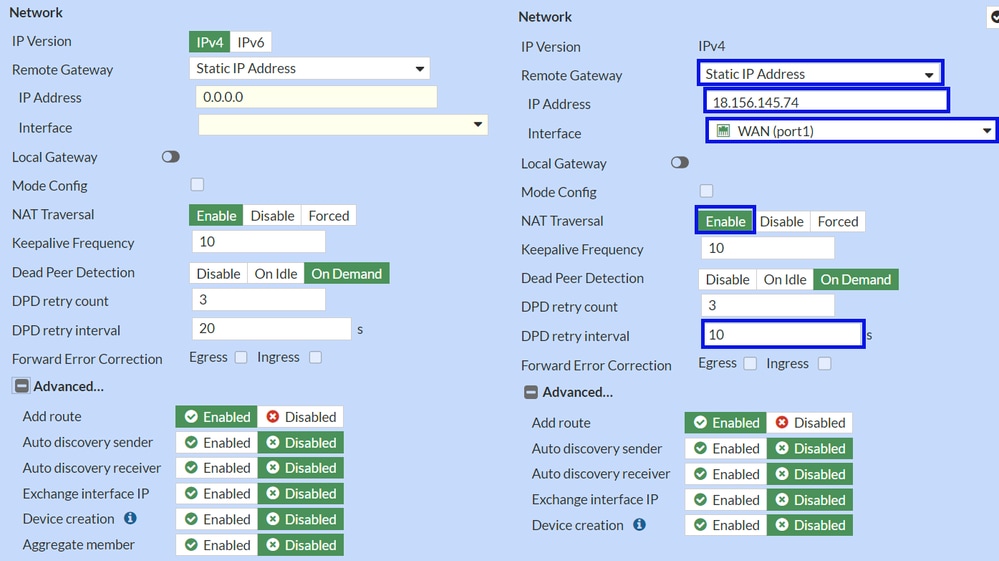

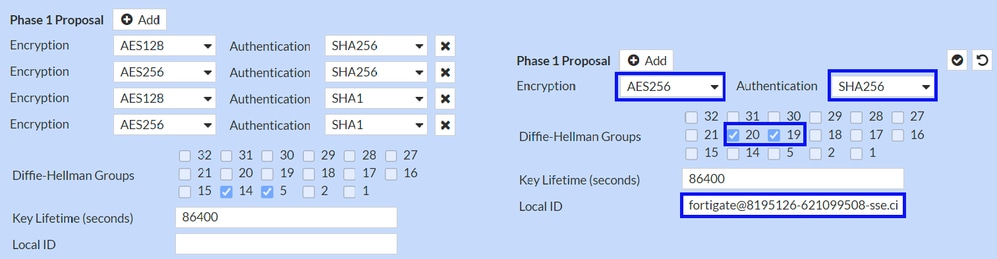

Konfigurieren Sie nun die Phase 1 Proposal.

Angebot für Phase 1

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

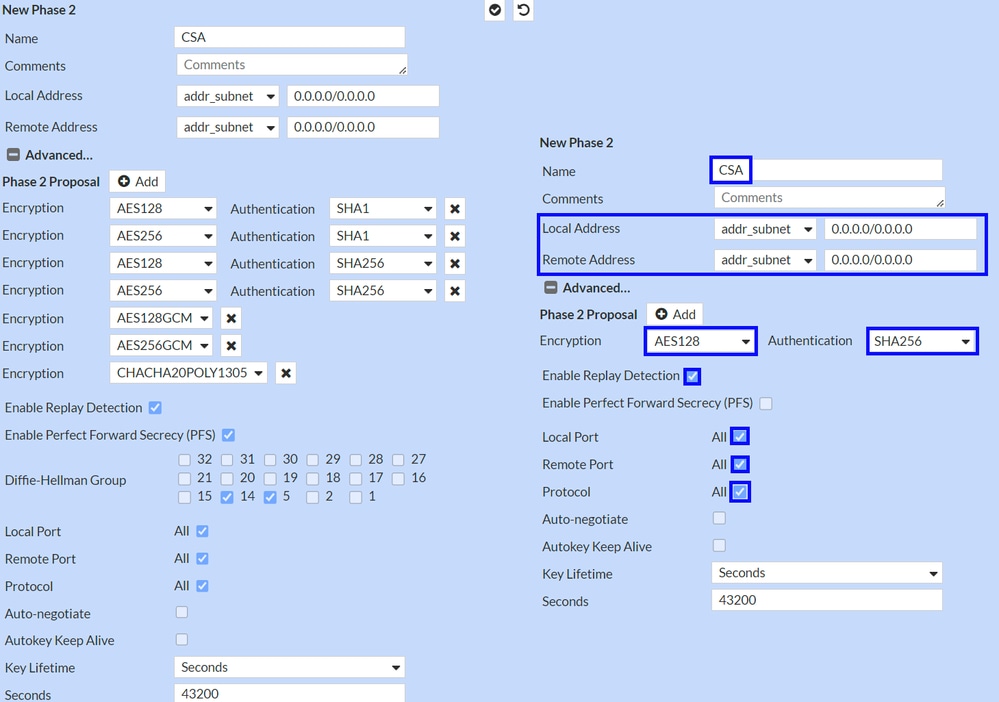

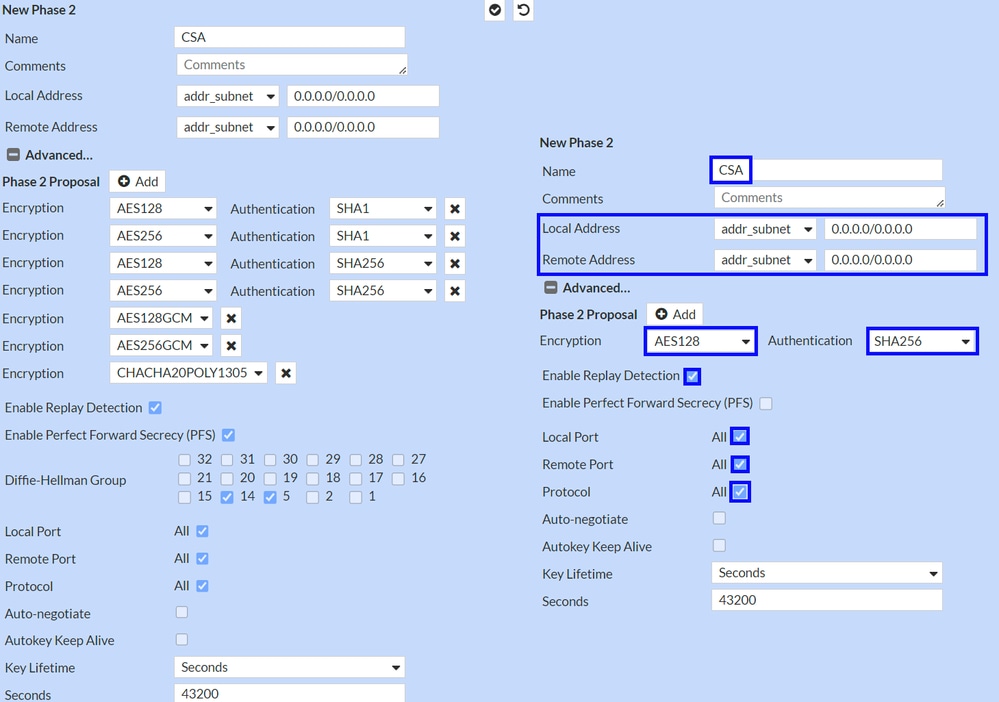

Konfigurieren Sie nun die Phase 2 Proposal.

Angebot für Phase 2

New Phase 2

Name : Lassen Sie dies als Standard zu (wird vom Namen Ihres VPN übernommen)Local Address : Voreinstellung (0.0.0.0/0.0.0.0)Remote Address : Let as default (0.0.0.0/0.0.0.0)

Advanced

Encryption : AES128 auswählenAuthentication : SHA256 auswählenEnable Replay Detection : Als Standard zulassen (Aktiviert)Enable Perfect Forward Secrecy (PFS) : Markierung des Kontrollkästchens aufhebenLocal Port : Als Standard zulassen (Aktiviert)Remote Port: Als Standard zulassen (Aktiviert)Protocol : Als Standard zulassen (Aktiviert)Auto-negotiate : Als Standard zulassen (Nicht markiert)Autokey Keep Alive : Als Standard zulassen (Nicht markiert)Key Lifetime : Als Standard zulassen (Sekunden)Seconds : Voreingestellt (43200)

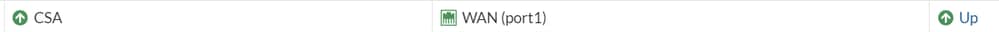

Klicken Sie anschließend auf OK. Nach einigen Minuten sehen Sie, dass das VPN mit Secure Access eingerichtet wurde, und Sie können mit dem nächsten Schritt fortfahren. Configure the Tunnel Interface.

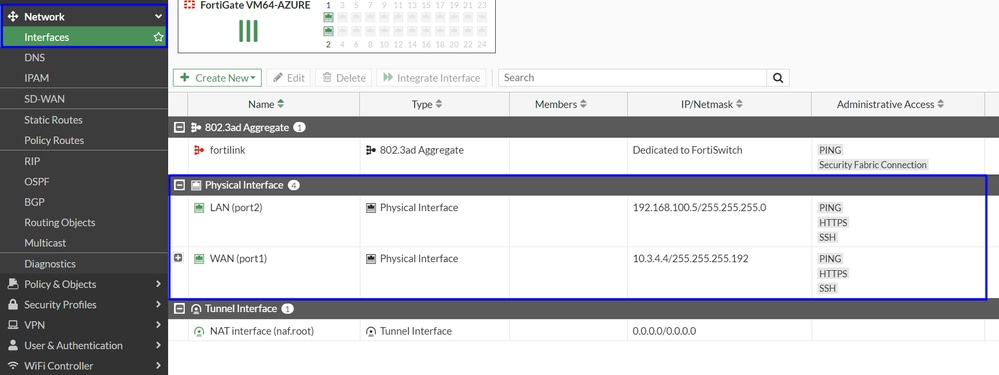

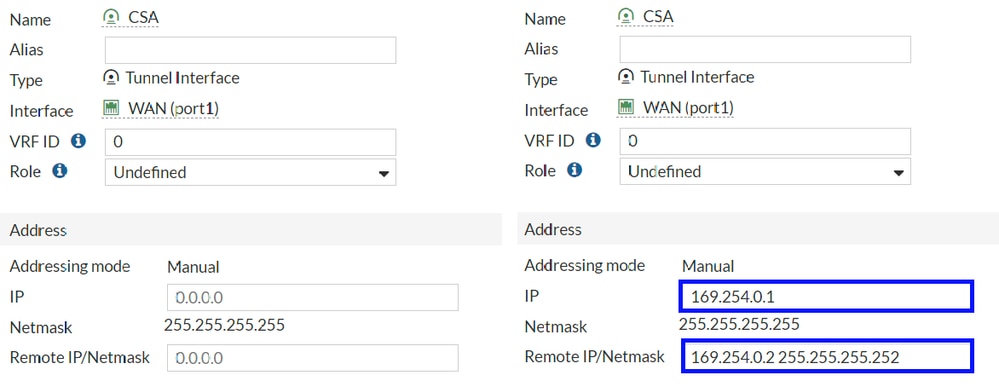

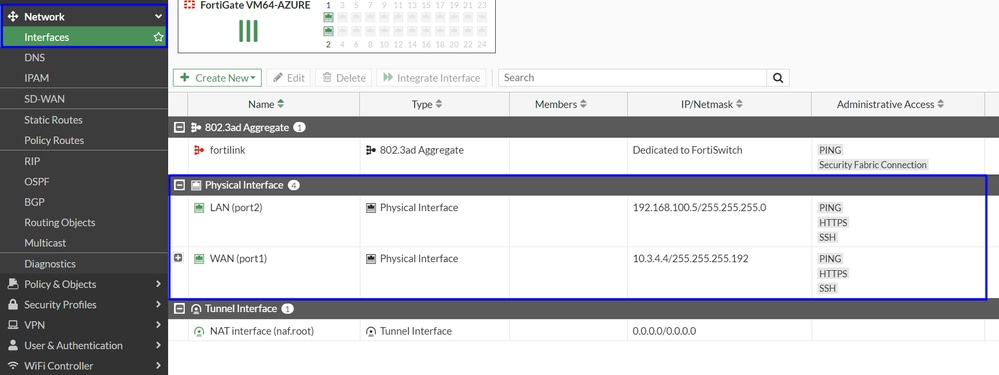

Konfigurieren der Tunnelschnittstelle

Nachdem der Tunnel erstellt wurde, stellen Sie fest, dass sich hinter dem Port eine neue Schnittstelle befindet, die Sie als WAN-Schnittstelle für die Kommunikation mit Secure Access verwenden.

Um dies zu überprüfen, navigieren Sie bitte zu Network > Interfaces.

Erweitern Sie den Port, den Sie für die Kommunikation mit Secure Access verwenden. in diesem Fall die WAN Schnittstelle.

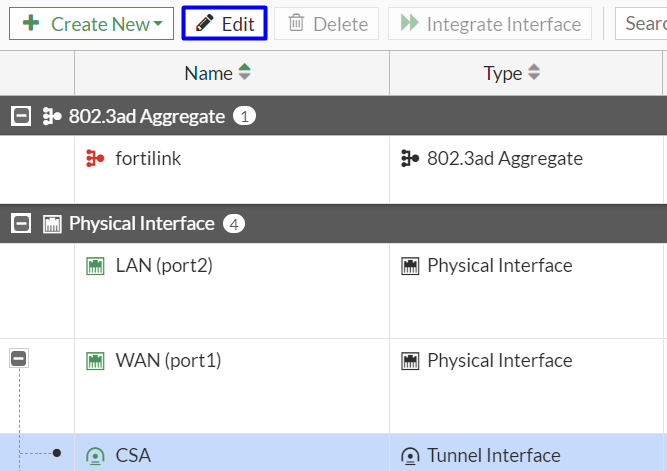

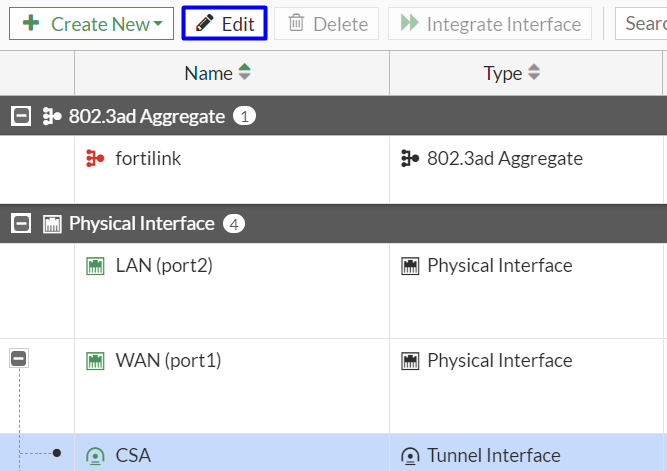

- Klicken Sie auf Ihre

Tunnel Interface und klicken Sie auf Edit

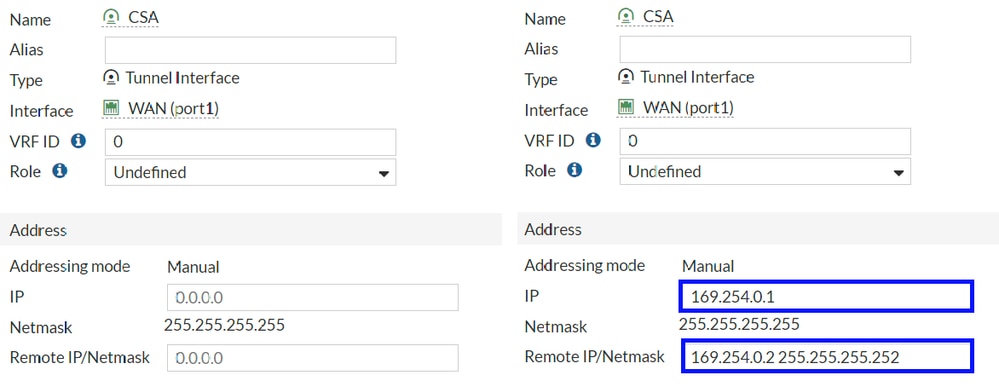

- Sie haben das nächste zu konfigurierende Image.

Interface Configuration IPRemote IP/Netmask : Konfigurieren Sie die Remote-IP als die nächste IP-Adresse Ihrer Schnittstellen-IP, und verwenden Sie die Netzmaske 30 (169.254.0.2 - 255.255.255.252).

Speichern Sie OK die Konfiguration, und fahren Sie mit dem nächsten Schritt (Configure Policy Route Origin-Based Routing) fort.

Warnung: Nach diesem Teil müssen Sie die Firewall-Richtlinien auf Ihrem FortiGate konfigurieren, um den Datenverkehr von Ihrem Gerät zu sicherem Zugriff und von sicherem Zugriff zu den Netzwerken, die Sie den Datenverkehr weiterleiten möchten, zuzulassen oder zuzulassen.

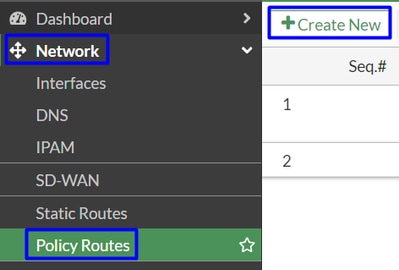

Policy-Route konfigurieren

Jetzt haben Sie Ihr VPN so konfiguriert und eingerichtet, dass es einen sicheren Zugriff ermöglicht. müssen Sie den Datenverkehr jetzt in Secure Access umleiten, um Ihren Datenverkehr oder den Zugriff auf Ihre privaten Anwendungen hinter der FortiGate-Firewall zu schützen.

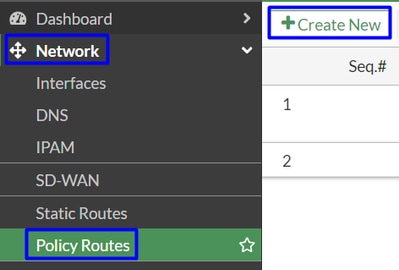

- Navigieren Sie zu

Network > Policy Routes

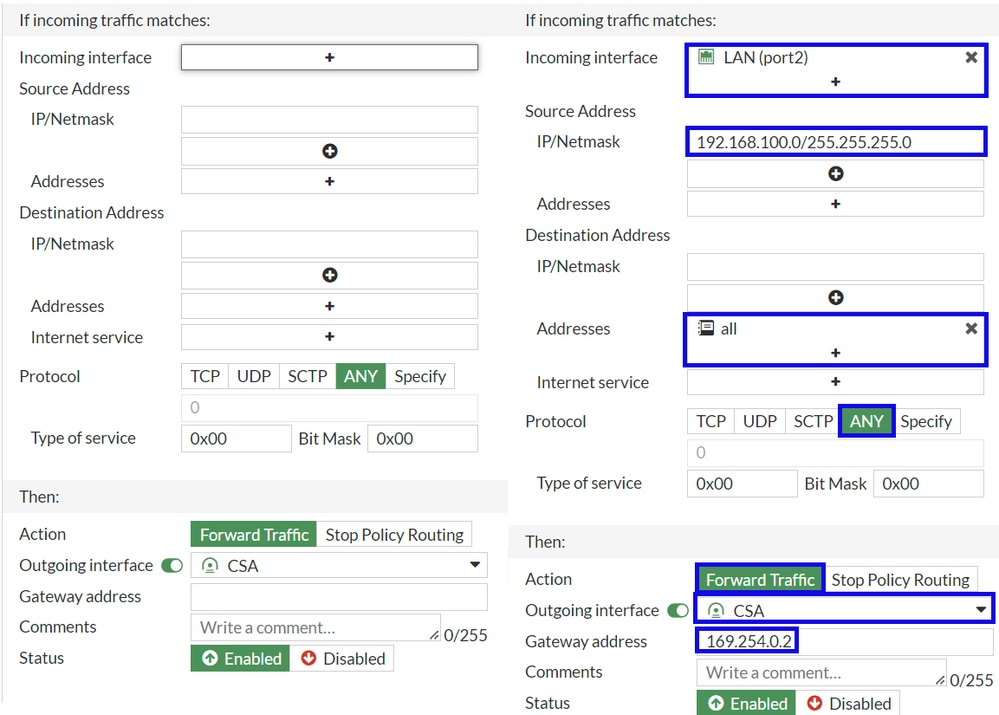

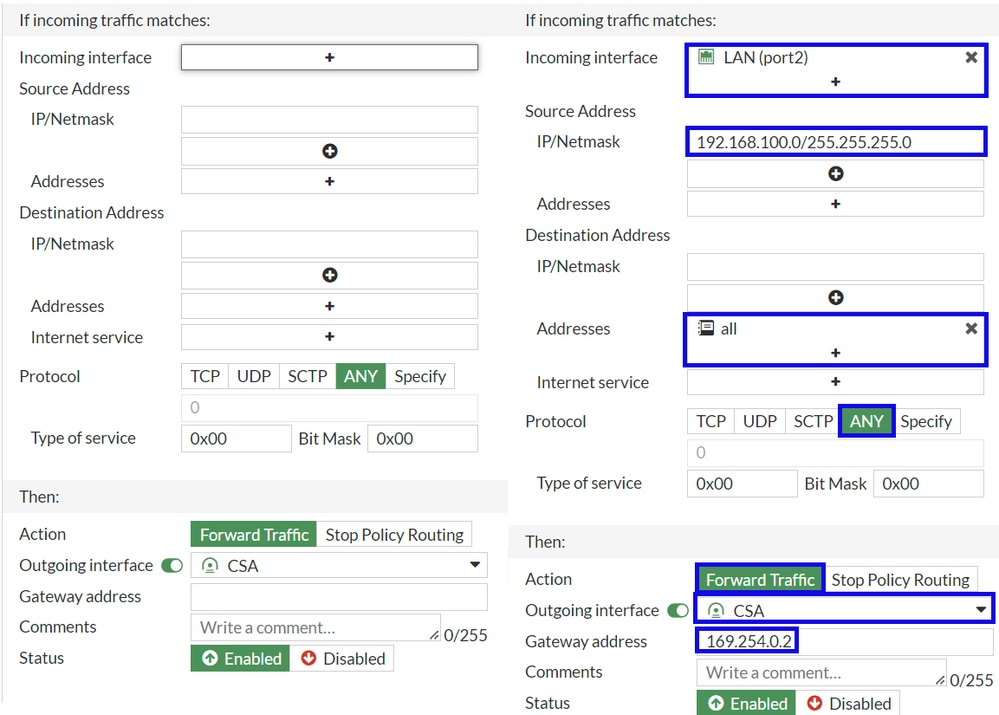

- Konfigurieren der Richtlinie

If Incoming traffic matches

Incoming Interface : Wählen Sie die Schnittstelle aus, von der aus Sie den Datenverkehr auf den sicheren Zugriff (Ursprung des Datenverkehrs) umleiten möchten.

Source Address

IP/Netmask : Verwenden Sie diese Option, wenn Sie nur ein Subnetz einer Schnittstelle routenAddresses : Verwenden Sie diese Option, wenn das Objekt erstellt wurde und die Quelle des Datenverkehrs von mehreren Schnittstellen und mehreren Subnetzen stammt.

Destination Addresses

Addresses: Auswählen allProtocol: Auswählen ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Wählen Sie die Tunnelschnittstelle aus, die Sie in diesem Schritt geändert haben, Configure Tunnel Interface (Tunnelschnittstelle konfigurieren)Gateway Address: Konfigurieren Sie die im Schritt konfigurierte Remote-IP-Adresse, RemoteIPNetmask.Status : Aktiviert auswählen

Klicken Sie hier, OK um die Konfiguration zu speichern. Jetzt können Sie überprüfen, ob der Geräteverkehr zu "Sicherer Zugriff" umgeleitet wurde.

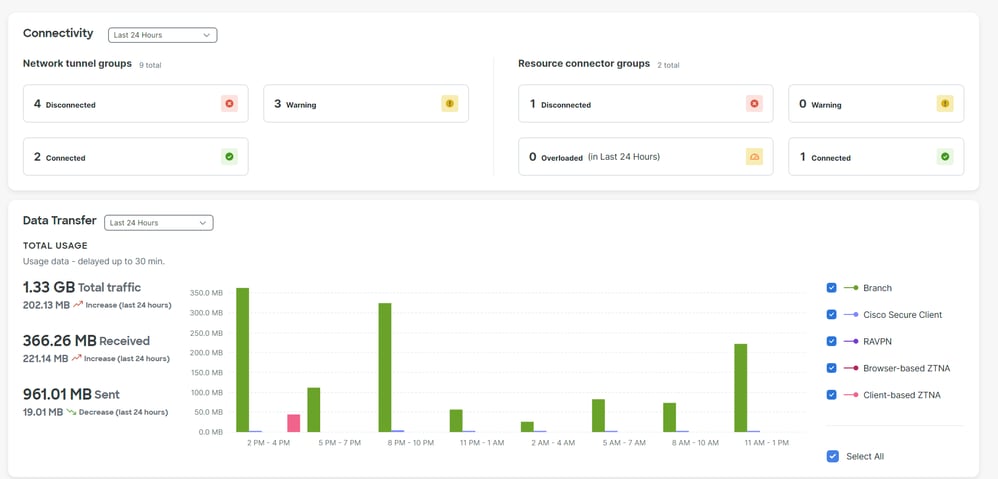

Überprüfung

Um zu überprüfen, ob der Datenverkehr Ihres Computers zu Secure Access umgeleitet wurde, haben Sie zwei Möglichkeiten: Sie können im Internet nach Ihrer öffentlichen IP-Adresse suchen oder den nächsten Befehl mit curl ausführen:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

Der öffentliche Bereich, von dem aus Sie den Datenverkehr sehen können, stammt von:

Min Host: 151.186.176.1

Max Host :151.186.207.254

Anmerkung: Änderungen an diesen IPs sind vorbehalten. Cisco wird diesen Bereich daher wahrscheinlich in Zukunft erweitern.

Wenn Sie die Änderung Ihrer öffentlichen IP sehen, bedeutet dies, dass Sie durch sicheren Zugriff geschützt sind. Jetzt können Sie Ihre private Anwendung auf dem Dashboard für sicheren Zugriff konfigurieren, um über VPNaaS oder ZTNA auf Ihre Anwendungen zuzugreifen.

Feedback

Feedback