Einleitung

In diesem Dokument wird die Einrichtung eines Unified Communications-Clusters mithilfe von CA-signierten Multi-Server-SAN-Zertifikaten (Certificate Authority) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Unified Communications Manager (CUCM)

- CUCM IM und Presence-Version 10.5

Stellen Sie vor der Konfiguration sicher, dass die folgenden Services verfügbar und funktionsfähig sind:

- Administrations-Webservice für die Cisco Plattform

- Cisco Tomcat Service

Um diese Services über eine Webschnittstelle zu überprüfen, navigieren Sie zu Cisco Unified Serviceability Page Services > Network Service > Select a server (Cisco Unified Serviceability Page-Services > Netzwerkservice > Server auswählen). Um sie in der CLI zu überprüfen, geben Sie den Befehl utils service list ein.

Wenn SSO im CUCM-Cluster aktiviert ist, muss es deaktiviert und erneut aktiviert werden.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In CUCM-Version 10.5 und höher kann diese CSR-Anforderung (Certificate Signing Request) des Vertrauensstellungsspeichers einen alternativen Antragstellernamen (Subject Alternate Name, SAN) und alternative Domänen enthalten.

- Tomcat - CUCM und IM&P

- Cisco CallManager - Nur CUCM

- Cisco Unified Presence - Extensible Messaging and Presence Protocol (CUP-XMPP) - nur IM&P

- CUP-XMPP Server-to-Server (S2S) - nur IM&P

Es ist einfacher, ein CA-signiertes Zertifikat in dieser Version zu erhalten. Es ist nur ein CSR erforderlich, der von der CA signiert wird, und nicht die Anforderung, von jedem Serverknoten einen CSR zu erhalten und dann für jeden CSR ein CA-signiertes Zertifikat zu erhalten und diese einzeln zu verwalten.

Konfigurieren

Schritt 1:

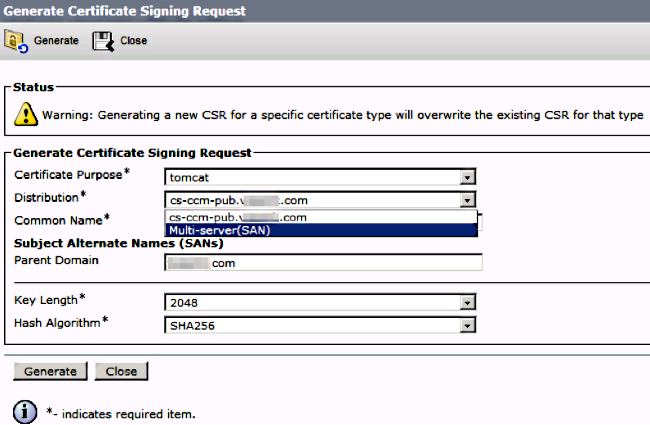

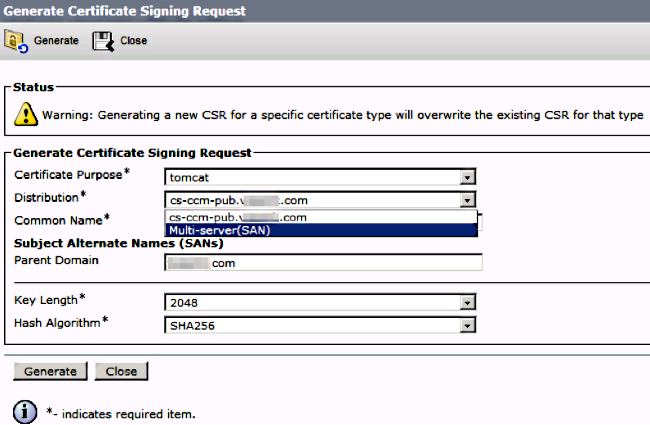

Melden Sie sich bei der Betriebssystemverwaltung des Herausgebers an, und navigieren Sie zu Security > Certificate Management > Generate CSR.

Schritt 2:

Wählen Sie Multi-Server SAN in Distribution.

Die SAN-Domänen und die übergeordnete Domäne werden automatisch aufgefüllt.

Vergewissern Sie sich, dass alle Knoten Ihres Clusters für Tomcat aufgelistet sind: Alle CUCM- und IM&P-Knoten für CallManager: Es wurden nur CUCM-Knoten aufgelistet.

Schritt 3:

Klicken Sie auf "Generieren", und überprüfen Sie nach dem Generieren, ob alle im CSR aufgeführten Knoten auch in der Liste "Erfolgreicher CSR-Export" angezeigt werden.

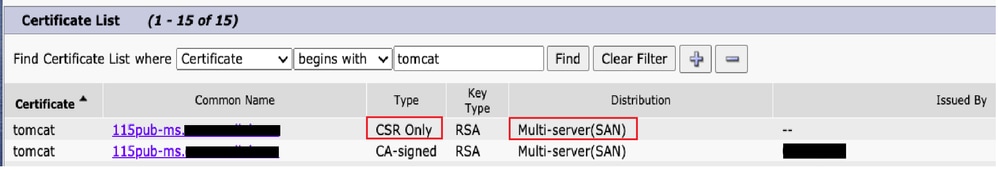

In der Zertifikatsverwaltung wird die SAN-Anforderung generiert:

Schritt 4:

Klicken Sie auf CSR herunterladen, wählen Sie den Zertifikatzweck aus, und klicken Sie auf CSR herunterladen.

Es ist möglich, die lokale Zertifizierungsstelle oder eine externe Zertifizierungsstelle wie VeriSign zu verwenden, um die CSR-Datei (Datei, die im vorherigen Schritt heruntergeladen wurde) zu signieren.

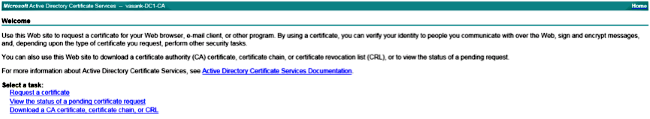

Dieses Beispiel zeigt die Konfigurationsschritte für eine auf Microsoft Windows Server basierende Zertifizierungsstelle. Wenn Sie eine andere Zertifizierungsstelle oder eine externe Zertifizierungsstelle verwenden, fahren Sie mit Schritt 5 fort.

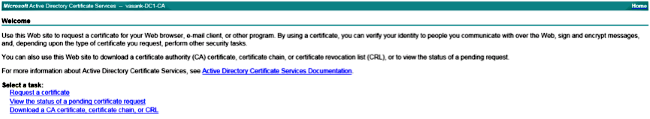

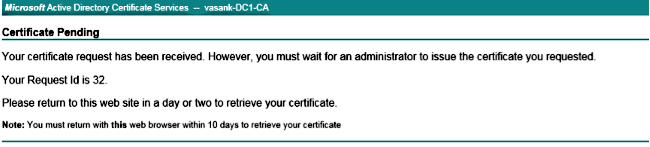

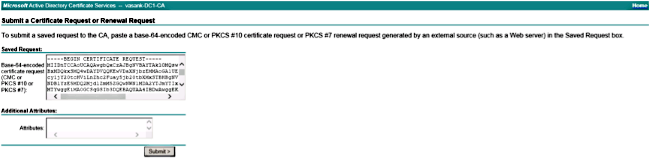

Melden Sie sich unter https://<windowsserveripaddress>/certsrv/ an.

Wählen Sie Zertifikat anfordern > Erweiterte Zertifikatanforderung.

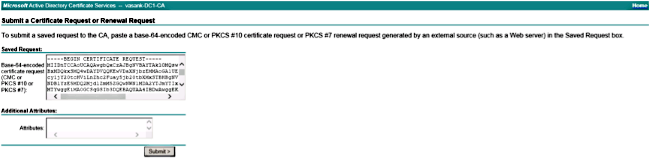

Kopieren Sie den Inhalt der CSR-Datei in das mit Base64 verschlüsselte Zertifikatanforderungsfeld, und klicken Sie auf Submit (Senden).

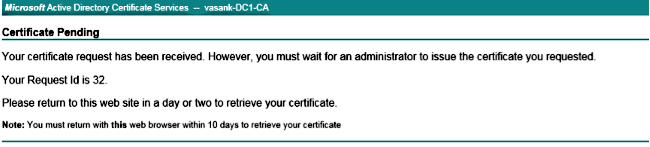

Senden Sie die CSR-Anfrage wie hier dargestellt.

Schritt 5:

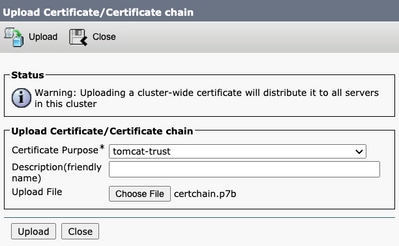

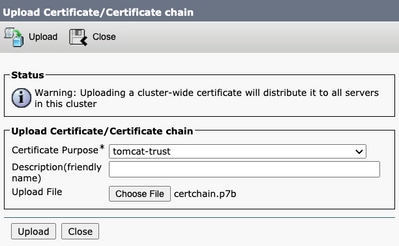

Hinweis: Stellen Sie vor dem Hochladen eines Tomcat-Zertifikats sicher, dass SSO deaktiviert ist. Falls sie aktiviert ist, muss SSO deaktiviert und erneut aktiviert werden, sobald der gesamte Tomcat-Zertifikatregenerierungsprozess abgeschlossen ist.

Laden Sie die Zertifizierungsstellenzertifikate mit dem signierten Zertifikat als tomcat-trust hoch. Zuerst das Root-Zertifikat und dann das Zwischenzertifikat, falls vorhanden.

Schritt 6:

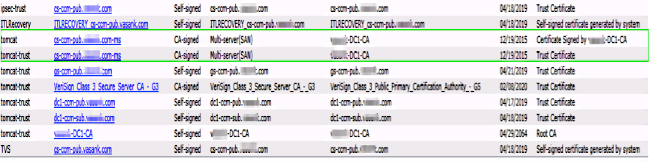

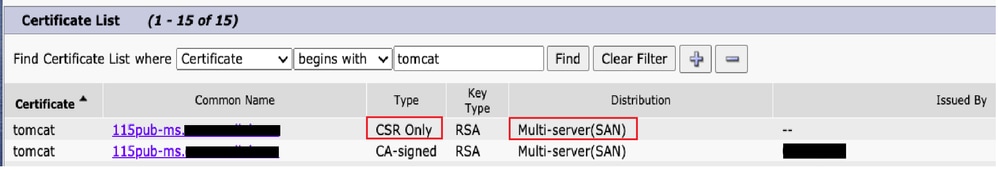

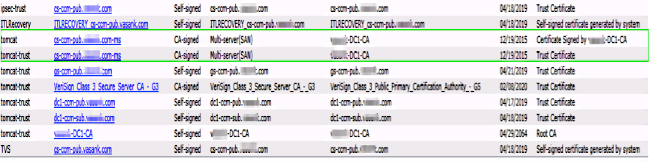

Laden Sie jetzt das CUCM-signierte Zertifikat als Tomcat hoch, und überprüfen Sie, ob alle Knoten Ihres Clusters unter "Certificate upload operation successfully" aufgeführt sind, wie im Bild gezeigt:

Das Multi-Server-SAN wird in der Zertifikatsverwaltung aufgeführt, wie im Bild gezeigt:

Schritt 7.

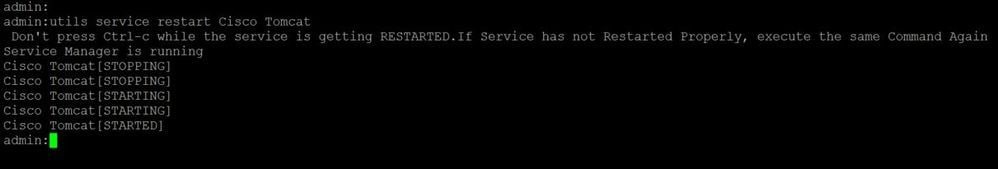

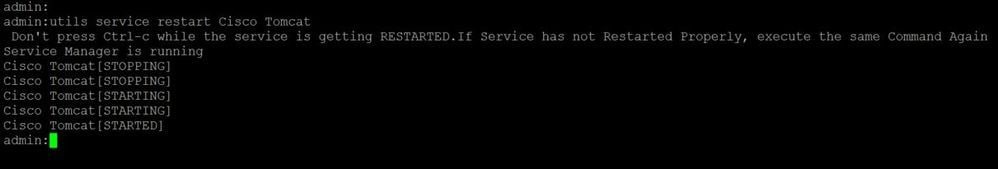

Starten Sie den Tomcat-Dienst auf allen Knoten in der SAN-Liste (zuerst Publisher und dann Subscriber) über CLI mit dem Befehl: utils service restart Cisco Tomcat neu.

Überprüfung

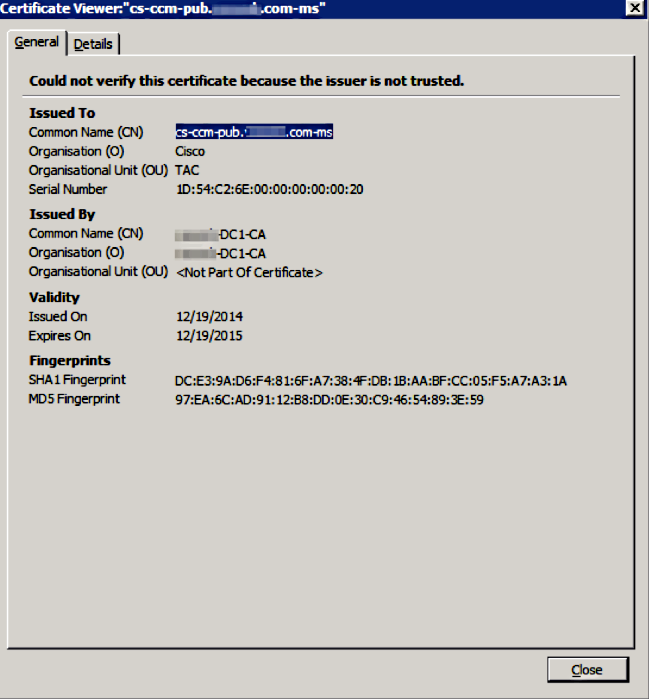

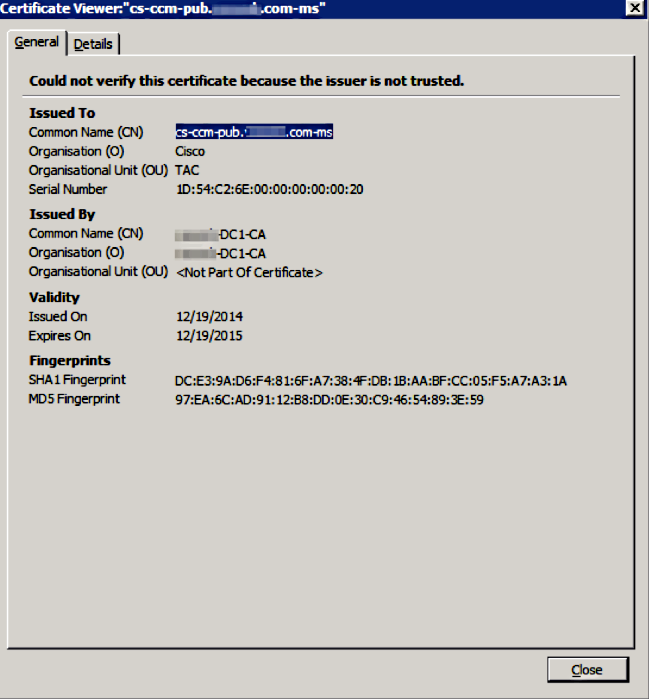

Melden Sie sich unter http://<fqdnofccm>:8443/ccmadmin an, um sicherzustellen, dass das neue Zertifikat verwendet wird.

CallManager Multi-Server SAN-Zertifikat

Ein ähnliches Verfahren kann für das CallManager-Zertifikat verwendet werden. In diesem Fall sind die automatisch ausgefüllten Domänen nur CallManager-Knoten. Wenn der Cisco CallManager-Dienst nicht ausgeführt wird, können Sie ihn in der SAN-Liste belassen oder entfernen.

Warnung: Dieser Prozess wirkt sich auf die Telefonregistrierung und die Anrufverarbeitung aus. Planen Sie ein Wartungsfenster für Arbeiten mit CUCM-/TVS-/ITL-/CAPF-Zertifikaten ein.

Stellen Sie vor dem CA-signierten SAN-Zertifikat für CUCM Folgendes sicher:

- Das IP-Telefon kann dem Trust Verification Service (TVS) vertrauen. Dies kann durch den Zugriff auf einen beliebigen HTTPS-Service über das Telefon verifiziert werden. Wenn beispielsweise der Zugriff auf das Firmenverzeichnis funktioniert, bedeutet dies, dass das Telefon dem TVS-Dienst vertraut.

- Überprüfen Sie, ob sich der Cluster im ungesicherten oder gemischten Modus befindet.

Um festzustellen, ob es sich um einen Cluster im gemischten Modus handelt, wählen Sie Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Nicht sicher; 1 == Mixed Mode) aus.

Warnung: Wenn Sie sich vor dem Neustart der Dienste in einem Cluster im gemischten Modus befinden, muss die CTL aktualisiert werden: Token oder Tokenlos.

Nachdem Sie das von der Zertifizierungsstelle ausgestellte Zertifikat installiert haben, muss die nächste Dienstliste in den aktivierten Knoten neu gestartet werden:

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CallManager

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CTIManager

- Cisco Unified Serviceability > Tools > Control Center - Netzwerkservices > Cisco Trust Verification Service

Fehlerbehebung

Diese Protokolle unterstützen das Cisco Technical Assistance Center bei der Identifizierung von Problemen im Zusammenhang mit der Generierung von SAN-CSRs mit mehreren Servern und dem Hochladen eines von einer Zertifizierungsstelle signierten Zertifikats.

Bekannte Hinweise

・ Cisco Bug-ID CSCur97909 - Beim Hochladen eines Multiserver-Zertifikats werden selbstsignierte Zertifikate in der DB nicht gelöscht.

・ Cisco Bug-ID CSCus47235 - CUCM 10.5.2 CN nicht dupliziert in SAN für CSR

・ Cisco Bug-ID CSCup28852 - Telefon-Reset alle 7 Minuten aufgrund von Zertifikat-Update, wenn Sie Multi-Server-Zertifikat verwenden

Wenn ein vorhandenes Multiserver-Zertifikat vorhanden ist, wird die Regenerierung in folgenden Szenarien empfohlen:

- Änderung des Hostnamens oder der Domäne Wenn ein Hostname oder eine Domänenänderung vorgenommen wird, werden die Zertifikate automatisch als selbstsigniert neu generiert. Um sie in eine CA-Signiert zu ändern, müssen die vorherigen Schritte ausgeführt werden.

- Wenn dem Cluster ein neuer Knoten hinzugefügt wurde, muss ein neuer CSR generiert werden, um den neuen Knoten aufzunehmen.

- Wenn ein Abonnent wiederhergestellt wird und keine Sicherung verwendet wurde, kann der Knoten über neue selbstsignierte Zertifikate verfügen. Um den Subscriber aufzunehmen, kann ein neuer CSR für den gesamten Cluster erforderlich sein. (Es liegt eine Erweiterungsanfrage vorCisco Bug-ID CSCuv75957

, um diese Funktion hinzuzufügen.)

, um diese Funktion hinzuzufügen.)

Feedback

Feedback