Regenerieren von Zertifikaten in Unified Communications Manager

Download-Optionen

-

ePub (191.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird das Verfahren zum Neugenerieren von Zertifikaten in Unified Communications Manager beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Real Time Monitoring Tool (RTMT)

- Sicherheitsleitfaden für Cisco Unified Communications Manager

- CUCM-Zertifikate

- Certificate Authority Proxy-Funktion

Verwendete Komponenten

Cisco empfiehlt die Installation der folgenden Tools:

- Real Time Monitoring Tool (RTMT)

- Informationen basierend auf Cisco Unified Communications Manager (CUCM)-Versionen 10.5, 12.0, 14.0, 15.0.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument werden die einzelnen Schritte zur Neuerstellung von Zertifikaten in Cisco Unified Communications Manager (CUCM) Version 8.x und neueren Versionen beschrieben. Weitere Informationen zu Ihrer Version finden Sie im Sicherheitshandbuch.

Communications Manager (CUCM) Version 8.X - 11.5.X die ITL wird vom Call Manager-Zertifikat signiert.

Communications Manager (CUCM), Version 12.0+, wird der ITL vom ITLRecovery-Zertifikat signiert.

Interaktion zwischen ITL- und CTL-Dateien

Das Cisco IP-Telefon benötigt die CTL-Datei, um Informationen über den Sicherheitsmodus des Clusters zu erhalten (nicht sicherer oder gemischter Modus). Die CTL-Datei verfolgt den Sicherheitsmodus des Clusters, indem sie das Unified Communications Manager-Zertifikat in den Unified Communications Manager-Datensatz einfügt. Die ITL-Datei enthält auch die Anzeige für den Cluster-Sicherheitsmodus.

ITL-Signaturgebervergleich

ITL-Signaturgebervergleich

Real Time Monitoring Tool (RTMT) installieren

- Laden Sie das RTMT-Tool von Call Manager herunter, und installieren Sie es.

- Navigieren Sie zu Call Manager (CM) Administration: Application > Plugins > Find > Cisco Unified Real-Time Monitoring Tool - Windows > Download. Installieren und starten.

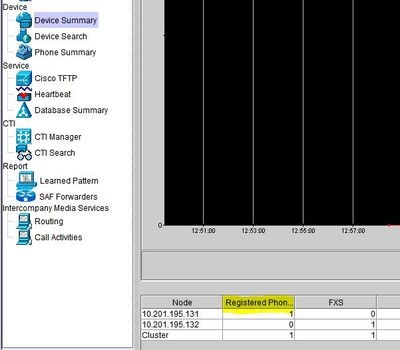

Endgeräte mit RTMT überwachen

- Starten Sie RTMT, und geben Sie die IP-Adresse oder den vollqualifizierten Domänennamen (FQDN) sowie Benutzernamen und Passwort ein, um auf das Tool zuzugreifen:

- Wählen Sie die Registerkarte Voice/Video (Sprache/Video).

- Wählen Sie Geräteübersicht aus.

- In diesem Abschnitt wird die Gesamtzahl der registrierten Endpunkte und die Anzahl der Verbindungen zu den einzelnen Knoten angegeben.

- Überwachen Sie das Gerät beim Zurücksetzen des Endgeräts, um sicherzustellen, dass die Registrierung vor der Erneuerung des nächsten Zertifikats erfolgt.

Tipp: Der Regenerationsprozess einiger Zertifikate kann sich auf Endpunkte auswirken. Berücksichtigen Sie einen Aktionsplan nach den regulären Geschäftszeiten, da die Services neu gestartet und Telefone neu gestartet werden müssen. Überprüfen Sie, ob die Telefonregistrierung vor, während und nach dem Vorgang über RTMT erfolgt. Sie müssen Dienste nur dann neu starten, wenn die Dienste auf dem Server ausgeführt werden.

Warnung: Bei Endpunkten mit aktuell einer ITL-Inkongruenz (fehlerhaftes ITL) können nach diesem Prozess Registrierungsprobleme auftreten. Bei Geräten mit fehlerhaftem ITL ist das Löschen des ITL auf dem Endpunkt eine typische Best Practice-Lösung, nachdem der Regenerationsprozess abgeschlossen ist und alle anderen Telefone registriert wurden. Lesen Sie die spezifischen Telefonmodelle, um zu erfahren, wie Sie ITL-/CTL-Zertifikate (Sicherheit) löschen können.

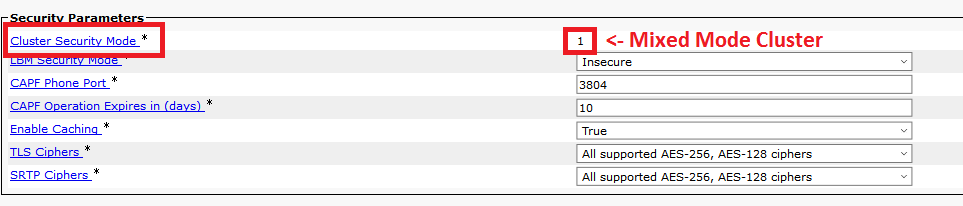

Identifizieren des Cluster-Sicherheitsmodus

- Navigieren Sie zu CM Administration: System > Enterprise Parameters > Security Parameters > Cluster Security Mode.

ITL und CTL

- Die Initial Trust List (ITL) enthält die Zertifikatrolle für Call Manager TFTP, ITLRecovery und alle TVS-Zertifikate im Cluster. Sie enthält außerdem die CAPF (Certificate Authority Proxy Function), wenn der Dienst ausgeführt wird. Ab Version 12.0 wird der ITL vom ITLRecovery-Zertifikat signiert. Sie können dies sehen, indem Sie sich bei der CLI anmelden und den Befehl show itl eingeben. Vor Version 12.0 wurde die ITL vom Call Manager-Zertifikat signiert.

- Die CTL enthält Einträge für das System Administrator Security Token (SAST), den Cisco CallManager und die Cisco TFTP-Services, die auf demselben Server ausgeführt werden, sowie Einträge für CAPF, ITLRecovery, TFTP-Server und die ASA-Firewall (Adaptive Security Appliance). Auf den TVS wird in der CTL nicht verwiesen. Die CTL wird für Endpunkte bereitgestellt, wenn der Service, der Cisco CTL Provider, ausgeführt wird.

- Ab CUCM 14SU(3) unterstützt der Cisco CTL Provider-Service keine CTL-Token mehr. Tokenlos ist die standardmäßig unterstützte Methode.

Auswirkungen durch den Zertifikatspeicher

Für eine erfolgreiche Systemfunktionalität ist es wichtig, dass alle Zertifikate im gesamten CUCM-Cluster aktualisiert werden. Wenn Zertifikate abgelaufen oder ungültig sind, können sie die normale Funktionalität des Systems erheblich beeinträchtigen. Die Auswirkungen können je nach Systemeinrichtung unterschiedlich sein. Eine Liste der Dienste für die jeweiligen ungültigen oder abgelaufenen Zertifikate wird angezeigt:

CallManager.pem

- Verschlüsselte/authentifizierte Telefone werden nicht registriert.

- Trivial File Transfer Protocol (TFTP) ist nicht vertrauenswürdig (Telefone akzeptieren keine signierten Konfigurationsdateien und/oder ITL-Dateien).

- Dies kann sich auf Telefondienste auswirken.

- SIP-Trunks (Secure Session Initiation Protocol) oder Medienressourcen (Conference Bridges, Media Termination Point (MTP), Xcoder usw.) registrieren sich nicht oder funktionieren nicht.

- Die AXL-Anfrage schlägt fehl.

Tomcat.pem

- Telefone können nicht auf HTTPS-Services zugreifen, die auf dem CUCM-Knoten gehostet werden, z. B. Unternehmensverzeichnis.

- Der CUCM kann verschiedene Webprobleme haben, z. B. wenn von anderen Knoten im Cluster nicht auf die Service-Seiten zugegriffen werden kann.

- Probleme mit Extension Mobility (EM) oder Extension Mobility Cross Cluster.

- Single Sign-On (SSO)

- Expressway Traversal Zone down (TLS-Überprüfung aktiviert).

- Wenn Unified Contact Center Express (UCCX) integriert ist, muss aufgrund einer Sicherheitsänderung von CCX 12.5 das CUCM-Tomcat-Zertifikat (selbstsigniert) oder das Tomcat-Stamm- und Zwischenzertifikat (für CA signiert) in den UCCX-Tomcat-Vertrauensspeicher hochgeladen werden, da dies Auswirkungen auf die Anmeldungen bei Finesse-Desktops hat.

CAPF.pem

- Dieses Zertifikat wird verwendet, um LSC an die Endpunkte auszustellen (außer online und offline im CAPF-Modus), Telefon-VPN, 802.1x und Telefon-Proxy.

- Ab Unified Communications Manager Version 11.5(1) SU1 werden alle vom CAPF-Dienst ausgestellten LSC-Zertifikate mit dem SHA-256-Algorithmus signiert.

- Einrichtung für Authentifizierung und Verschlüsselung für CTI, JTAPI und TAPI.

IPSec.pem

- Das Disaster Recovery System (DRS)/Disaster Recovery Framework (DRF) funktioniert nicht ordnungsgemäß.

- IPsec-Tunnel zum Gateway (GW) oder zu anderen CUCM-Clustern funktionieren nicht.

Trust Verification Service (TVS)

Der Trust Verification Service (TVS) ist die Hauptkomponente von Security by Default. Mit dem TVS können Cisco Unified IP-Telefone Anwendungsserver wie EM-Services, das Verzeichnis und MIDlet authentifizieren, wenn HTTPS eingerichtet ist.

Der TVS bietet folgende Funktionen:

- Skalierbarkeit - Die Anzahl der Zertifikate, denen Sie vertrauen können, hat keine Auswirkungen auf die Ressourcen des Cisco Unified IP-Telefons.

- Flexibilität - Das Hinzufügen oder Entfernen von Vertrauenszertifikaten wird automatisch im System übernommen.

- Sicherheit als Standard - Nicht medienbezogene und Signalsicherheitsfunktionen sind Teil der Standardinstallation und erfordern keinen Benutzereingriff.

ITLRecovery (Trust Verification Service)

- 8.X - 11.5 Wiederherstellung von Telefonen mit nicht übereinstimmendem ITL, Telefonmigration und EMCC zu CUCM 12.0+.

- 12.0+ Wird in SSO, EMCC und dem primären Signierer von ITL/CTL verwendet.

- 12.5+ ITL Recovery wird nur vom Publisher generiert.

ECDSA-Unterstützung für Certificate Manager

In Unified Communications Manager Version 11.0 unterstützt der Zertifikats-Manager sowohl die Generierung selbstsignierter ECDSA-Zertifikate als auch die ECDSA-Zertifikatsignierungsanforderung (Certificate Signing Request, CSR). Frühere Versionen von Unified Communications Manager unterstützten nur RSA-Zertifikate. Ab Unified Communications Manager 11.0 wurde das CallManager-ECDSA-Zertifikat jedoch zusammen mit dem vorhandenen RSA-Zertifikat hinzugefügt.

Sowohl das CallManager- als auch das CallManager-ECDSA-Zertifikat verwenden den gemeinsamen Zertifikatvertrauensspeicher CallManager-Trust gemeinsam. Unified Communications Manager lädt diese Zertifikate in diesen Vertrauensspeicher hoch.

Von Drittanbieter signiertes Identitätszertifikat der Zertifizierungsstelle

Hinweis: Als "Drittanbieter" werden interne Zertifizierungsstellen (Certificate Authority, CA) oder externe Quellen wie Go-Daddy, Verisign usw. bezeichnet. Das Identitätszertifikat ist das Serverzertifikat für die jeweilige Rolle (Tomcat, Call Manager usw.).

- Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers, es sei denn, Sie erstellen Multi-SAN CSR) mit dem Publisher, gefolgt von jedem Subscriber. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management.

- Wählen Sie CSR erstellen aus.

- Wählen Sie das Dropdown-Menü Zertifikatzweck und dann das Zertifikat aus.

- Wählen Sie den Verteilungstyp aus. Ein Server oder mehrere Server (SAN).

- Multi-Server (SAN) umfasst alle CUCM- und CUP-Knoten im Abschnitt SANs.

- Wählen Sie Generate (Erstellen).

- Laden Sie die CSR-Anfrage herunter, und geben Sie sie an Ihre Zertifizierungsstelle weiter.

- Nachdem Sie das signierte Zertifikat erhalten haben, laden Sie die Zertifikate nach Kettenreihenfolge hoch.

- Laden Sie den ROOT als Vertrauenszertifikat hoch.

- Laden Sie den Intermediate als Vertrauenszertifikat hoch.

- Laden Sie das signierte Zertifikat als Zertifikatstyp hoch.

- Starten Sie die entsprechenden Dienste, die im Popup-Fenster aufgeführt sind, neu.

Zertifikatserneuerung

Hinweis: Alle Endpunkte müssen eingeschaltet und registriert werden, bevor die Zertifikate regeneriert werden können. Andernfalls muss für die nicht verbundenen Telefone die ITL entfernt werden.

Tomcat-Zertifikat

Der Prozess der Regeneration von Tomcat und Tomcat-ECDSA ist identisch, einschließlich der Servicestarts.

Identifizieren, ob Zertifikate von Drittanbietern verwendet werden:

- Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers) beginnen mit dem Herausgeber, gefolgt von jedem Abonnenten. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Beachte aus der Spalte Description, ob Tomcat das vom System generierte selbstsignierte Zertifikat angibt. Wenn Tomcat von einem Drittanbieter signiert wurde, verwenden Sie den bereitgestellten Link, und führen Sie diese Schritte nach der Tomcat-Regeneration durch.

- Von Drittanbietern signierte Zertifikate finden Sie unter CUCM-Upload CCMAdmin-Web-GUI-Zertifikate.

- Wählen Sie Suchen, um alle Zertifikate anzuzeigen:

- Wählen Sie die Option Tomcat Pem suchen aus.

- Wählen Sie nach dem Öffnen Regenerieren und warten Sie, bis das Popup-Fenster Erfolg angezeigt wird. Schließen Sie das Popup-Fenster, oder gehen Sie zurück, und wählen Sie Suchen/Liste aus.

- Fahren Sie mit jedem nachfolgenden Abonnenten fort, führen Sie das gleiche Verfahren in Schritt 2 aus, und schließen Sie alle Abonnenten in Ihrem Cluster ab.

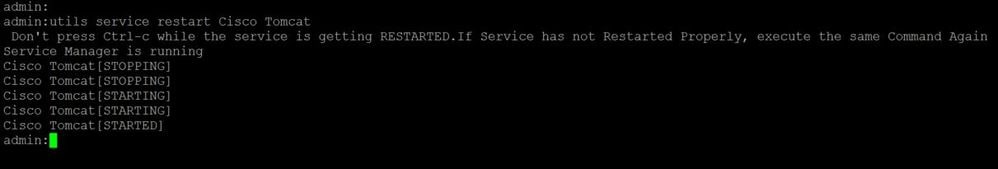

- Nachdem alle Knoten das Tomcat-Zertifikat neu generiert haben, starten Sie den Tomcat-Dienst auf allen Knoten neu. Beginnen Sie mit dem Herausgeber, fahren Sie mit den Abonnenten.

- Um Tomcat neu zu starten, müssen Sie für jeden Knoten eine CLI-Sitzung öffnen und den Befehl utils service restart Cisco Tomcat ausführen.

5. Diese Schritte werden ggf. in der CCX-Umgebung verwendet:

- Wenn ein selbstsigniertes Zertifikat verwendet wird, laden Sie die Tomcat-Zertifikate von allen Knoten des CUCM-Clusters in den Unified CCX Tomcat-Vertrauensspeicher hoch.

- Wenn ein von einer Zertifizierungsstelle signiertes oder privates Zertifikat verwendet wird, laden Sie das Stammzertifikat der Zertifizierungsstelle von CUCM in den Unified CCX Tomcat-Vertrauensspeicher hoch.

- Starten Sie die Server neu, wie im Dokument zur Zertifikaterneuerung für CCX beschrieben.

Weitere Referenzen:

IPSEC-Zertifikat

Hinweis: CUCM/Instant Messaging and Presence (IM&P) vor Version 10.X wird der DRF-MasterAgent sowohl auf CUCM Publisher als auch auf IM&P Publisher ausgeführt. Der lokale DRF-Dienst wird auf den jeweiligen Abonnenten ausgeführt. DRF Master Agent wird ab Version 10.X nur auf dem CUCM Publisher und DRF Local auf CUCM Subscribers sowie IM&P Publisher und Subscribers ausgeführt.

Hinweis: Das Notfallwiederherstellungssystem verwendet eine SSL-basierte Kommunikation (Secure Socket Layer) zwischen dem Master Agenten und dem lokalen Agenten zur Authentifizierung und Verschlüsselung von Daten zwischen den CUCM-Clusterknoten. DRS nutzt die IPSec-Zertifikate für seine Public/Private Key-Verschlüsselung. Beachten Sie, dass DRS nicht wie erwartet funktioniert, wenn Sie die IPSEC-Truststore-Datei (hostname.pem) von der Seite für die Zertifikatsverwaltung löschen. Wenn Sie die IPSEC-trust-Datei manuell löschen, müssen Sie sicherstellen, dass Sie das IPSEC-Zertifikat in den IPSEC-trust-store hochladen. Weitere Informationen finden Sie auf der Hilfeseite zum Zertifikatsmanagement in den Cisco Unified Communications Manager-Sicherheitsleitfäden.

- Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers) und beginnen Sie mit dem Herausgeber, gefolgt von jedem Abonnenten. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Wählen Sie das

IPSEC PEMZertifikat aus. - Wählen Sie nach dem Öffnen Regenerieren und warten Sie, bis das Popup-Fenster Success angezeigt wird. Schließen Sie das Popup-Fenster, oder gehen Sie zurück, und wählen Sie Find/List (Suchen/Liste).

- Wählen Sie das

- Fahren Sie mit den nachfolgenden Abonnenten fort. Führen Sie in Schritt 1 das gleiche Verfahren aus, und schließen Sie es für alle Abonnenten in Ihrem Cluster ab.

- Nachdem alle Knoten das IPSEC-Zertifikat neu generiert haben, starten Sie die Dienste neu.

- Navigieren Sie zum Publisher Cisco Unified Serviceability.

- Cisco Unified Serviceability > Tools > Control Center - Netzwerkservices

- Wählen Sie Neustart auf Cisco DRF Master Service aus.

- Wenn der Neustart des Diensts abgeschlossen ist, wählen Sie Restart (Neustart) im Cisco DRF Local Service auf dem Publisher aus, fahren Sie dann mit den Abonnenten fort, und wählen Sie Restart (Neustart) auf dem Cisco DRF Local.

- Navigieren Sie zum Publisher Cisco Unified Serviceability.

Das IPSEC.pem-Zertifikat im Publisher muss gültig sein und in allen Subscribern als IPSEC-Truststores vorhanden sein. Das IPSEC.pem-Zertifikat des Abonnenten ist im Herausgeber in einer Standardbereitstellung nicht als IPSEC-trust vorhanden. Um die Gültigkeit zu überprüfen, vergleichen Sie die Seriennummern im IPSEC.pem-Zertifikat aus dem PUB mit dem IPSEC-trust in den SUBs. Sie müssen übereinstimmen.

CAPF-Zertifikat

Hinweis: Ab CUCM 14 kann das CAPF-Zertifikat nur noch auf dem Publisher gefunden werden.

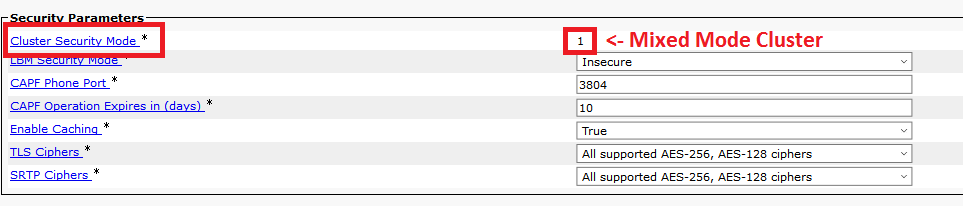

Warnung: Stellen Sie sicher, dass der gemischte Modus für den Cluster erkannt wurde, bevor Sie fortfahren. Weitere Informationen finden Sie im Abschnitt Identify Cluster Security Mode.

- Navigieren Sie zu Cisco Unified CM Administration > System > Enterprise Parameters.

- Überprüfen Sie den Abschnitt Sicherheitsparameter, und stellen Sie sicher, dass der Clustersicherheitsmodus auf 0 oder 1 festgelegt ist. Wenn der Wert 0 ist, befindet sich der Cluster im ungesicherten Modus. Wenn der Wert 1 ist, befindet sich der Cluster im gemischten Modus, und Sie müssen die CTL-Datei vor dem Neustart der Dienste aktualisieren. Siehe Token- und Tokenless-Links.

- Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers) mit dem Herausgeber beginnen, dann jeden Abonnenten. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Wählen Sie das

CAPF PEMZertifikat aus. - Wählen Sie anschließend Regenerieren und warten Sie, bis das Popup-Fenster Erfolg angezeigt wird. Schließen Sie das Popup-Fenster, oder gehen Sie zurück, und wählen Sie Suchen/Liste aus.

- Wählen Sie das

- Fahren Sie mit den nachfolgenden Abonnenten fort. Führen Sie in Schritt 2 das gleiche Verfahren aus, und schließen Sie alle Abonnenten in Ihrem Cluster ab.

- Wenn sich der Cluster im gemischten Modus befindet oder die CTL für 802.1X verwendet wird, müssen Sie die CTL aktualisieren, bevor Sie fortfahren.

- Melden Sie sich bei der CLI des Verlegers an, und geben Sie den Befehl utils ctl update CTLFile ein.

- Setzen Sie alle verschlüsselten und authentifizierten Telefone zurück, damit die Aktualisierung der CTL-Datei wirksam wird.

- Wenn sich der Cluster im gemischten Modus befindet oder die CTL für 802.1X verwendet wird, müssen Sie die CTL aktualisieren, bevor Sie fortfahren.

- Nachdem alle Knoten das CAPF-Zertifikat neu generiert haben, starten Sie die Dienste neu.

- Rufen Sie den Herausgeber Cisco Unified Serviceability auf.

- Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Wählen Sie den Herausgeber aus, und wählen Sie Restart (Neustart) im Cisco Certificate Authority Proxy Function Service aus, nur wenn diese Option aktiviert ist.

- Rufen Sie den Herausgeber Cisco Unified Serviceability auf.

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Network Services.

- Beginnen Sie mit dem Herausgeber, und fahren Sie dann mit den Abonnenten fort. Wählen Sie Restart on Cisco Trust Verification Service (Neustarten beim Cisco Trust Verification-Service).

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Beginnen Sie mit dem Herausgeber, und fahren Sie dann mit den Abonnenten fort, starten Sie den Cisco TFTP-Dienst neu, wobei der Status "Gestartet" anzeigt.

- Alle Telefone neu starten:

- Option 1

- Cisco Unified CM Administration > System > Enterprise-Parameter

- Wählen Sie Zurücksetzen, dann sehen Sie ein Pop-up mit der Anweisung "Sie sind im Begriff, alle Geräte im System zurücksetzen. Diese Aktion kann nicht rückgängig gemacht werden. Weiter?", wählen Sie OK und dann Zurücksetzen aus.

- Diese Methode setzt ALLE Komponenten im Call Manager zurück.

- Option 2

- Cisco Unified CM Administration > Bulk Administration > Phones > Update Phones > Query

- Die Suche nach Gerätename beginnt mit SEP > Next > Reset Phones > Run Immediately (Weiter > Telefone zurücksetzen > Sofort ausführen).

Die Telefone wurden zurückgesetzt. Überwachen Sie deren Aktionen mithilfe des RTMT-Tools, um sicherzustellen, dass das Zurücksetzen erfolgreich war und dass sich die Geräte wieder beim CUCM registrieren. Warten Sie, bis die Telefonregistrierung abgeschlossen ist, bevor Sie mit dem nächsten Zertifikat fortfahren. Dieser Vorgang der Telefonregistrierung kann einige Zeit in Anspruch nehmen. Beachten Sie, dass Geräte, die vor der Regenerierung fehlerhafte ITLs hatten, sich erst wieder beim Cluster registrieren, wenn dieser entfernt wurde.

CallManager-Zertifikat

Der Prozess zur Regenerierung von CallManager und CallManager-ECDSA ist identisch, einschließlich der Neustarts der Dienste.

Warnung: Stellen Sie sicher, dass der gemischte Modus für den Cluster erkannt wurde, bevor Sie fortfahren. Weitere Informationen finden Sie im Abschnitt Identify Cluster Security Mode.

Warnung: Generieren Sie in den Versionen 8.x-11.5 nicht gleichzeitig CallManager.PEM- und TVS.PEM-Zertifikate neu, oder wenn das ITL vom Call Manager-Zertifikat signiert wurde. Dies führt zu einer nicht wiederherstellbaren Diskrepanz mit der installierten ITL auf Endpunkten, die das Entfernen der ITL von ALLEN Endpunkten im Cluster erfordern, oder das Wiederherstellen aus dem DRS, um die Zertifikats-Updates erneut zu starten.

- Navigieren Sie zu Cisco Unified CM Administration > System > Enterprise Parameters:

- Überprüfen Sie den Abschnitt Sicherheitsparameter, und stellen Sie sicher, dass der Clustersicherheitsmodus auf 0 oder 1 festgelegt ist. Wenn der Wert 0 ist, befindet sich der Cluster im ungesicherten Modus. Wenn der Wert 1 ist, befindet sich der Cluster im gemischten Modus, und Sie müssen die CTL-Datei vor dem Neustart der Dienste aktualisieren. Siehe Token- und Tokenless-Links.

- Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers) mit dem Herausgeber beginnen, dann jeden Abonnenten. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Wählen Sie das CallManager-PEM-Zertifikat aus.

- Wählen Sie nach dem Öffnen Regenerieren und warten Sie, bis das Popup-Fenster Erfolg angezeigt wird. Schließen Sie das Popup-Fenster, oder gehen Sie zurück, und wählen Sie Suchen/Liste aus.

- Fahren Sie mit den nachfolgenden Abonnenten fort. Führen Sie in Schritt 2 das gleiche Verfahren aus, und schließen Sie alle Abonnenten in Ihrem Cluster ab.

- Wenn sich der Cluster im gemischten Modus befindet oder die CTL für 802.1X verwendet wird, müssen Sie die CTL aktualisieren, bevor Sie fortfahren.

- Melden Sie sich bei der CLI des Verlegers an, und geben Sie den Befehl utils ctl update CTLFile ein.

- Setzen Sie alle verschlüsselten und authentifizierten Telefone zurück, damit die Aktualisierung der CTL-Datei wirksam wird.

- Wenn sich der Cluster im gemischten Modus befindet oder die CTL für 802.1X verwendet wird, müssen Sie die CTL aktualisieren, bevor Sie fortfahren.

- Anmeldung bei Publisher Cisco Unified Serviceability:

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Beginnen Sie mit dem Herausgeber, und fahren Sie dann mit den Abonnenten fort. Starten Sie den Cisco CallManager-Dienst nur dann neu, wenn als Status "Gestartet" angezeigt wird.

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Beginnen Sie mit dem Publisher, und fahren Sie dann mit den Abonnenten fort. Starten Sie den Cisco CTIManager-Dienst neu, wobei der Status "Gestartet" anzeigt.

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Network Service.

- Beginnen Sie mit dem Publisher, und fahren Sie dann mit den Abonnenten fort, und starten Sie den Cisco Trust Verification Service neu.

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Beginnen Sie mit dem Publisher, und fahren Sie dann mit den Abonnenten fort, starten Sie den Cisco TFTP-Service neu, wobei der Status "Gestartet" anzeigt.

- Alle Telefone neu starten:

- Option 1

- Cisco Unified CM Administration > System > Enterprise-Parameter

- Wählen Sie Zurücksetzen, dann sehen Sie ein Pop-up mit der Anweisung "Sie sind im Begriff, alle Geräte im System zurücksetzen. Diese Aktion kann nicht rückgängig gemacht werden. Weiter?", wählen Sie OK und dann Zurücksetzen aus.

- Diese Methode setzt ALLE Komponenten im Call Manager zurück.

- Option 2

- Cisco Unified CM Administration > Bulk Administration > Phones > Update Phones > Query

- Die Suche nach Gerätename beginnt mit SEP > Weiter > Zurücksetzen von Telefonen > Sofort ausführen

Die Telefone wurden zurückgesetzt. Überwachen Sie deren Aktionen mithilfe des RTMT-Tools, um sicherzustellen, dass das Zurücksetzen erfolgreich war und dass sich die Geräte wieder beim CUCM registrieren. Warten Sie, bis die Telefonregistrierung abgeschlossen ist, bevor Sie mit dem nächsten Zertifikat fortfahren. Dieser Vorgang der Telefonregistrierung kann einige Zeit in Anspruch nehmen. Beachten Sie, dass Geräte, die vor der Regenerierung fehlerhafte ITLs hatten, sich erst wieder beim Cluster registrieren, wenn die ITL entfernt wurde.

TVS-Zertifikat

Warnung: Generieren Sie in den Versionen 8.x-11.5 nicht gleichzeitig CallManager.PEM- und TVS.PEM-Zertifikate neu, oder wenn das ITL vom Call Manager-Zertifikat signiert wurde. Dies führt zu einer nicht wiederherstellbaren Diskrepanz mit der installierten ITL auf Endpunkten, die das Entfernen der ITL von ALLEN Endpunkten im Cluster erfordern, oder das Wiederherstellen aus dem DRS, um die Zertifikats-Updates erneut zu starten.

Hinweis: Das TVS authentifiziert Zertifikate für den Call Manager. Dieses Zertifikat zuletzt erneut generieren.

Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers) mit dem Herausgeber beginnen, dann jeden Abonnenten. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Wählen Sie das TVS-PEM-Zertifikat aus.

- Wählen Sie nach dem Öffnen Regenerieren und warten Sie, bis das Popup-Fenster Erfolg angezeigt wird. Schließen Sie das Popup-Fenster, oder gehen Sie zurück, und wählen Sie Suchen/Liste aus.

- Fahren Sie mit den nachfolgenden Abonnenten fort. Führen Sie in Schritt 1 das gleiche Verfahren aus, und schließen Sie es für alle Abonnenten in Ihrem Cluster ab.

- Nachdem alle Knoten das TVS-Zertifikat neu generiert haben, starten Sie die Dienste neu:

- Melden Sie sich bei Publisher Cisco Unified Serviceability an.

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Network Services.

- Wählen Sie im Publisher die Option Restart on Cisco Trust Verification Service (Bei Cisco Trust Verification-Service neu starten).

- Fahren Sie nach Abschluss des Servicestarts mit den Abonnenten fort, und starten Sie den Cisco Trust Verification Service neu.

- Melden Sie sich bei Publisher Cisco Unified Serviceability an.

- Nachdem alle Knoten das TVS-Zertifikat neu generiert haben, starten Sie die Dienste neu:

- Beginnen Sie mit dem Herausgeber, oder fahren Sie mit den Abonnenten fort, starten Sie den Cisco TFTP Service neu, wobei der Status "Gestartet" anzeigt.

- Alle Telefone neu starten:

- Option 1

- Cisco Unified CM Administration > System > Enterprise-Parameter

- Wählen Sie Zurücksetzen, dann sehen Sie ein Pop-up mit der Anweisung "Sie sind im Begriff, alle Geräte im System zurücksetzen. Diese Aktion kann nicht rückgängig gemacht werden. Weiter?", wählen Sie OK und dann Zurücksetzen aus.

- Diese Methode setzt ALLE Komponenten im Call Manager zurück.

- Option 2

- Cisco Unified CM Administration > Bulk Administration > Phones > Update Phones > Query

- Die Suche nach Gerätename beginnt mit SEP > Next > Reset Phones > Run Immediately (Weiter > Telefone zurücksetzen > Sofort ausführen).

Die Telefone wurden zurückgesetzt. Überwachen Sie deren Aktionen mithilfe des RTMT-Tools, um sicherzustellen, dass das Zurücksetzen erfolgreich war und dass sich die Geräte wieder beim CUCM registrieren. Warten Sie, bis die Telefonregistrierung abgeschlossen ist, bevor Sie mit dem nächsten Zertifikat fortfahren. Dieser Vorgang der Telefonregistrierung kann einige Zeit in Anspruch nehmen. Beachten Sie, dass Geräte, die vor der Regenerierung fehlerhafte ITLs hatten, sich erst wieder beim Cluster registrieren, wenn die ITL entfernt wurde.

ITLRecovery-Zertifikat

Hinweis: Das ITLRecovery-Zertifikat wird verwendet, wenn Geräte ihren vertrauenswürdigen Status verlieren. Das Zertifikat wird sowohl im ITL als auch im CTL angezeigt (wenn der CTL-Anbieter aktiv ist, Cisco Bug IDCSCwf85275).

Ab 12.5+ ist die ITLRecovery ein einzelnes Zertifikat, das vom Publisher generiert und an die Abonnenten verteilt wird.

Wenn Geräte ihren Vertrauensstatus verlieren, können Sie den Befehl utils itl reset localkey für nicht sichere Cluster und den Befehl utils ctl reset localkey für Mix-Mode-Cluster verwenden. Lesen Sie den Sicherheitsleitfaden für Ihre Call Manager-Version, um sich mit der Verwendung des ITLRecovery-Zertifikats und dem Prozess vertraut zu machen, der für die Wiederherstellung des vertrauenswürdigen Status erforderlich ist.

Wenn der Cluster auf eine Version aktualisiert wurde, die eine Schlüssellänge von 2048 unterstützt, und die Cluster-Serverzertifikate auf 2048 regeneriert wurden und die ITLRecovery nicht regeneriert wurde und aktuell 1024 Schlüssellänge aufweist, schlägt der ITL-Wiederherstellungsbefehl fehl, und die ITLRecovery-Methode wird nicht verwendet.

- Navigieren Sie zu jedem Server in Ihrem Cluster (in separaten Registerkarten Ihres Webbrowsers) mit dem Herausgeber beginnen, dann jeden Abonnenten. Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Wählen Sie das ITLRecovery-Zertifikat aus.

- Wählen Sie nach dem Öffnen Regenerieren und warten Sie, bis das Popup-Fenster Erfolg angezeigt wird. Schließen Sie das Popup-Fenster, oder gehen Sie zurück, und wählen Sie Suchen/Liste aus.

- Nachdem das ITLRecovery-Zertifikat neu generiert wurde, müssen die Services neu gestartet werden.

- Wenn sich der Cluster im gemischten Modus befindet oder die CTL für 802.1X verwendet wird, müssen Sie die CTL aktualisieren, bevor Sie fortfahren.

- Melden Sie sich bei der CLI des Verlegers an, und geben Sie den Befehl utils ctl update CTLFile ein.

- Setzen Sie alle verschlüsselten und authentifizierten Telefone zurück, damit die Aktualisierung der CTL-Datei wirksam wird.

- Bei Publisher anmelden

Cisco Unified Serviceability.- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Network Services.

- Wählen Sie im Publisher die Option Neustart beim Cisco Trust Verification Service aus.

- Fahren Sie nach Abschluss des Servicestarts mit den Abonnenten fort, und starten Sie den Cisco Trust Verification Service neu.

- Wenn sich der Cluster im gemischten Modus befindet oder die CTL für 802.1X verwendet wird, müssen Sie die CTL aktualisieren, bevor Sie fortfahren.

- Beginnen Sie mit dem Publisher, und fahren Sie dann mit den Abonnenten fort. Starten Sie den Cisco TFTP Service neu, wobei der Status "Gestartet" anzeigt.

- Alle Telefone neu starten:

- Option 1

- Cisco Unified CM Administration > System > Enterprise-Parameter

- Wählen Sie Zurücksetzen, dann sehen Sie ein Pop-up mit der Anweisung "Sie sind im Begriff, alle Geräte im System zurücksetzen. Diese Aktion kann nicht rückgängig gemacht werden. Weiter?", wählen Sie OK und dann Zurücksetzen aus.

- Diese Methode setzt ALLE Komponenten im Call Manager zurück.

- Option 2

- Cisco Unified CM Administration > Bulk Administration > Phones > Update Phones > Query

- Die Suche nach Gerätename beginnt mit SEP > Next > Reset Phones > Run Immediately (Weiter > Telefone zurücksetzen > Sofort ausführen).

Abgelaufene Vertrauenszertifikate löschen

Warnung: Das Löschen eines Zertifikats kann sich auf den Systembetrieb auswirken. Sie kann auch eine Zertifikatskette unterbrechen, wenn das Zertifikat Teil einer bestehenden Kette ist. Überprüfen Sie diese Beziehung anhand des Benutzernamens und des Antragstellernamens der entsprechenden Zertifikate im Fenster Zertifikatliste.

Hinweis: Nur ein vertrauenswürdiges Zertifikat kann gelöscht werden. Sie können ein selbstsigniertes Zertifikat, das von Ihrem System generiert wird, nicht löschen. Geben Sie die Vertrauenszertifikate an, die gelöscht werden müssen, nicht mehr benötigt werden oder abgelaufen sind. Löschen Sie nicht die fünf Basiszertifikate, die CallManager.pem, tomcat.pem, ipsec.pem, CAPF.pem und TVS.pem enthalten. Vertrauenswürdige Zertifikate können bei Bedarf gelöscht werden. Der nächste Dienst, der neu startet, dient zum Löschen von Informationen über Legacy-Zertifikate innerhalb dieser Dienste.

- Navigieren Sie zu Cisco Unified Serviceability > Tools > Control Center - Network Services.

- Wählen Sie im Dropdown-Menü den CUCM Publisher aus.

- Für CUCM 11.5 und frühere Versionen

- Wählen Sie Stopp Certificate Change Notification aus. Diese Anforderung ist für CUCM-Version 12.0 und höher nicht erforderlich.

- Wiederholen Sie den Vorgang für jeden Call Manager-Knoten in Ihrem Cluster.

- Wenn Sie über einen IMP-Server verfügen:

- Wählen Sie im Dropdown-Menü die IMP-Server nacheinander aus, und wählen Sie Stopp Platform Administration Web Services und Cisco Intercluster Sync Agent aus. Diese Anforderung wird für IMP Version 12.0 und höher nicht benötigt.

- Wählen Sie im Dropdown-Menü den CUCM Publisher aus.

- Navigieren Sie zu Cisco Unified OS Administration > Security > Certificate Management > Find.

- Suche nach abgelaufenen Vertrauenszertifikaten (Bei Versionen 10.X und höher können Sie nach Ablauf filtern. Bei Versionen unter 10.0 müssen Sie die Zertifikate manuell identifizieren oder die RTMT-Warnmeldungen verwenden, wenn diese eingehen.)

- Das gleiche Vertrauenszertifikat kann in mehreren Knoten vorhanden sein. Sie muss einzeln von jedem Knoten gelöscht werden.

- Wählen Sie das zu löschende Vertrauenszertifikat aus (je nach Version wird entweder ein Popup-Fenster angezeigt, oder Sie navigieren zum Zertifikat auf derselben Seite).

- Wählen Sie Löschen aus. (Sie erhalten ein Popup, das mit "Sie sind im Begriff, dieses Zertifikat endgültig zu löschen" beginnt.)

- Wählen Sie OK aus.

- Wiederholen Sie den Vorgang für jedes Vertrauenszertifikat, das gelöscht werden soll.

- Nach Fertigstellung müssen Dienste neu gestartet werden, die sich direkt auf die gelöschten Zertifikate beziehen. In diesem Abschnitt müssen Sie Telefone nicht neu starten. Call Manager und CAPF wirken sich auf Endgeräte aus.

- Tomcat-trust: startet Tomcat Service über die Kommandozeile neu (siehe Tomcat Abschnitt).

- CAPF-trust: startet die Cisco Certificate Authority Proxy Function (siehe CAPF-Abschnitt). Starten Sie die Endpunkte nicht neu.

- CallManager-trust: CallManager Service/CTIManager (Siehe CallManager Abschnitt). Starten Sie die Endpunkte nicht neu.

- Auswirkungen auf Endpunkte und Neustarts

- IPSEC-trust: DRF

Master/DRF Local (Siehe IPSEC Abschnitt). - Der TVS (selbstsigniert) verfügt nicht über Vertrauenszertifikate.

- Dienste neu starten, die in Schritt 1 zuvor gestoppt wurden.

Verifizierung

Für diese Konfiguration sind keine Prüfverfahren verfügbar.

Fehlerbehebung

Für diese Konfiguration sind keine Verfahren zur Fehlerbehebung verfügbar.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

30-Oct-2024 |

Aktualisierte maschinelle Übersetzung, Stilanforderungen und Formatierung. |

3.0 |

28-Sep-2022 |

Aktualisiert |

2.0 |

16-Sep-2022 |

Wiederveröffentlicht. |

1.0 |

03-Apr-2019 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Ken RyderTechnical Consulting Engineer

- Danny DuranProject Manager

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback