Einleitung

In diesem Dokument wird die Konfiguration der Authentifizierungsrichtlinie für den Catalyst 9800 Wireless LAN Controller Access Point (AP) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- 9800 WLC

- Zugriff auf die Wireless Controller über eine Kommandozeile (CLI)

Verwendete Komponenten

Cisco empfiehlt folgende Hardware- und Softwareversionen:

- 9800 WLC v17.3

- AP 1810 W

- AP 1700

- Identity Service Engine (ISE) Version 2.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Um einen Access Point (AP) zu autorisieren, muss die Ethernet-MAC-Adresse des AP für die lokale Datenbank mit dem Wireless LAN Controller 9800 oder für einen externen RADIUS-Server (Remote Authentication Dial-In User Service) autorisiert werden.

Diese Funktion stellt sicher, dass nur autorisierte Access Points (APs) einem Catalyst 9800 Wireless LAN-Controller beitreten können. In diesem Dokument wird nicht der Fall von vermaschten (1500-Serie) Access Points behandelt, die einen MAC-Filtereintrag benötigen, um mit dem Controller verbunden zu werden, aber nicht den typischen AP-Autorisierungsfluss verfolgen (siehe Referenzen).

Konfigurieren

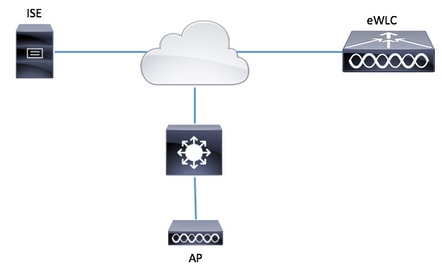

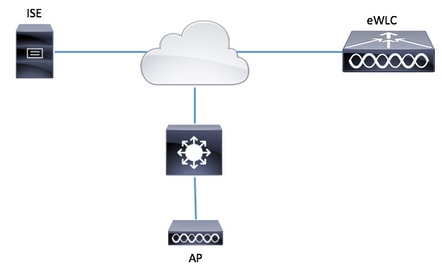

Netzwerkdiagramm

Konfigurationen

MAC AP-Autorisierungsliste - Lokal

Die MAC-Adresse der autorisierten Access Points wird lokal im 9800 WLC gespeichert.

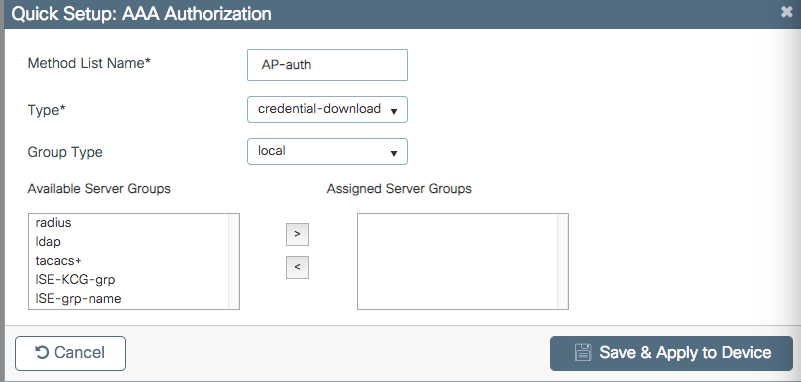

Schritt 1: Erstellen Sie eine Liste mit lokalen Methoden zum Herunterladen von Autorisierungsanmeldeinformationen.

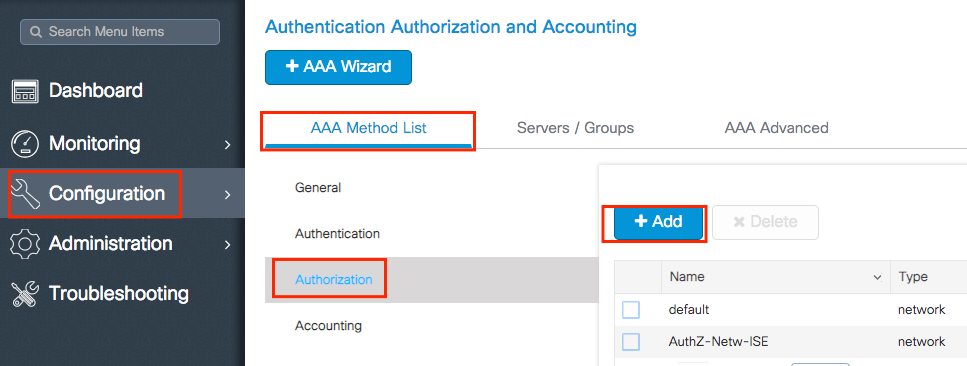

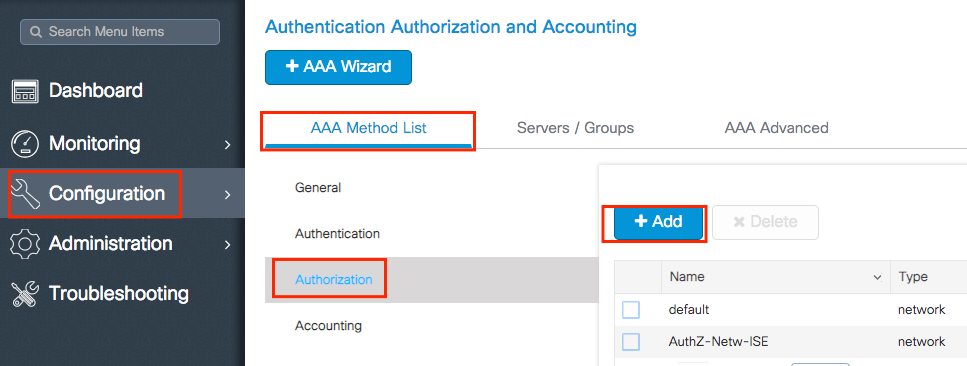

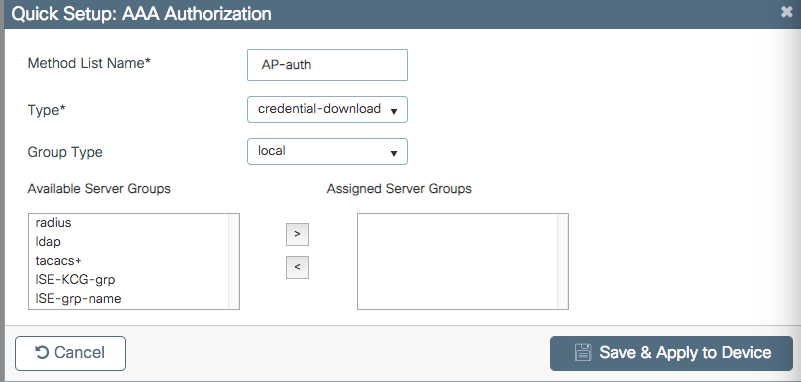

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authorization > + Add.

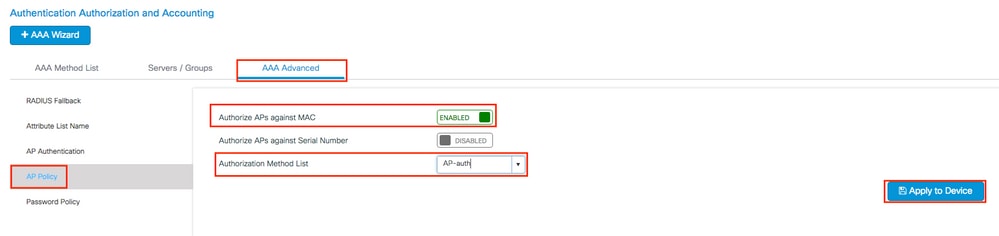

Schritt 2: Aktivieren Sie die AP-MAC-Autorisierung.

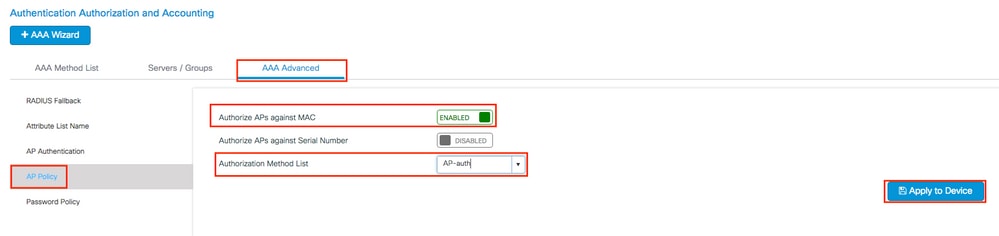

Navigieren Sie zu Configuration > Security > AAA > AAA Advanced > AP Policy. Aktivieren Sie die Autorisierung von APs für MAC, und wählen Sie die in Schritt 1 erstellte Liste der Autorisierungsmethoden aus.

Schritt 3: Fügen Sie die MAC-Adresse des AP-Ethernets hinzu.

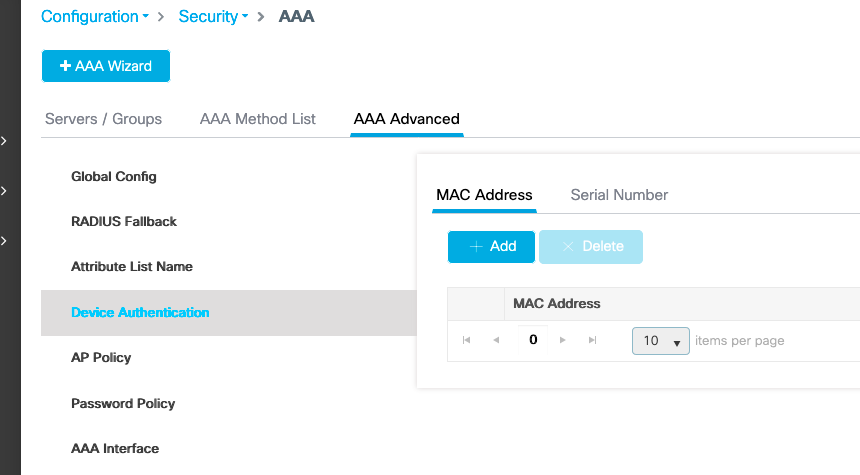

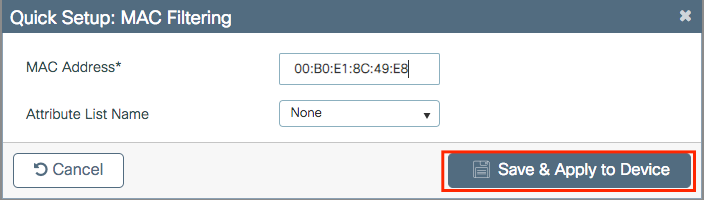

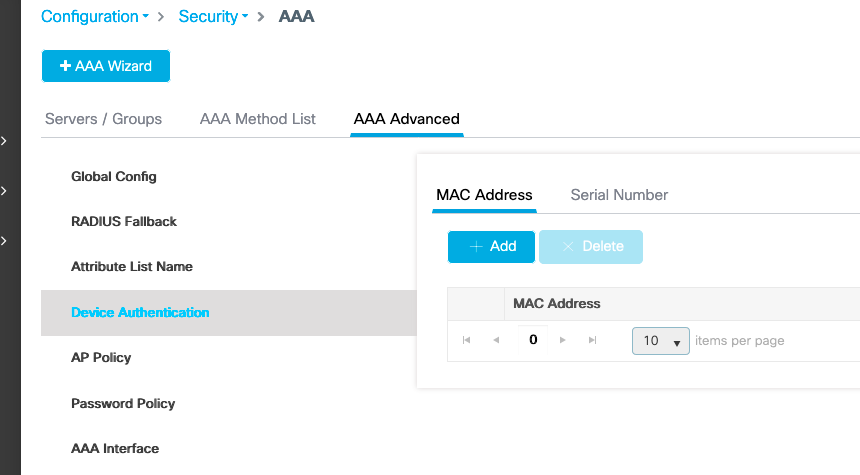

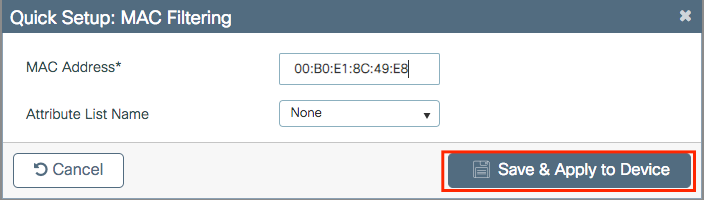

Navigieren Sie zu Configuration > Security > AAA > AAA Advanced > Device Authentication > MAC Address > + Add.

Hinweis: Die MAC-Adresse des AP-Ethernets muss in der Webbenutzeroberfläche (xx:xx:xx:xx:xx:xx (oder) xxxx.xxxx.xxxx (oder) xx-xx-xx-xx-xx) in Version 16.12 in einem der folgenden Formate eingegeben werden. In Version 17.3 müssen sie das Format xxxxxxxxxxxx ohne Trennzeichen haben. Das CLI-Format ist immer xxxxxxxxxx in jeder beliebigen Version (in Version 16.12 werden die Trennzeichen in der Konfiguration von der Webbenutzeroberfläche entfernt). Die Cisco Bug-ID CSCvv43870 ermöglicht die Verwendung beliebiger Formate in der CLI oder der Webbenutzeroberfläche in späteren Versionen.

CLI:

# config t

# aaa new-model

# aaa authorization credential-download <AP-auth> local

# ap auth-list authorize-mac

# ap auth-list method-list <AP-auth>

# username <aaaabbbbcccc> mac

MAC AP-Autorisierungsliste - Externer RADIUS-Server

9800 WLC-Konfiguration

Die MAC-Adresse der autorisierten Access Points wird auf einem externen RADIUS-Server gespeichert, in diesem Beispiel ISE.

Auf der ISE können Sie die MAC-Adresse der Access Points entweder als Benutzername/Kennwort oder als Endpunkte registrieren. Entlang der Schritte werden Sie angewiesen, wie Sie die eine oder die andere Art zu verwenden.

GUI:

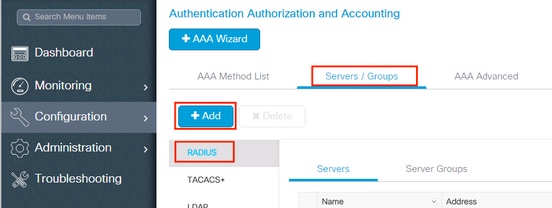

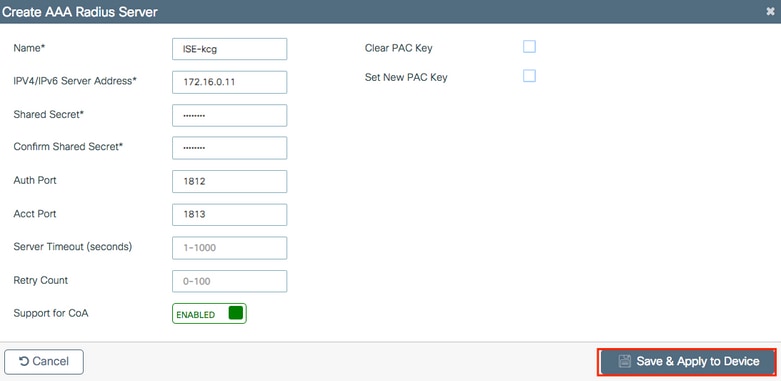

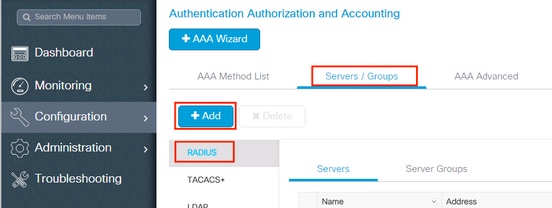

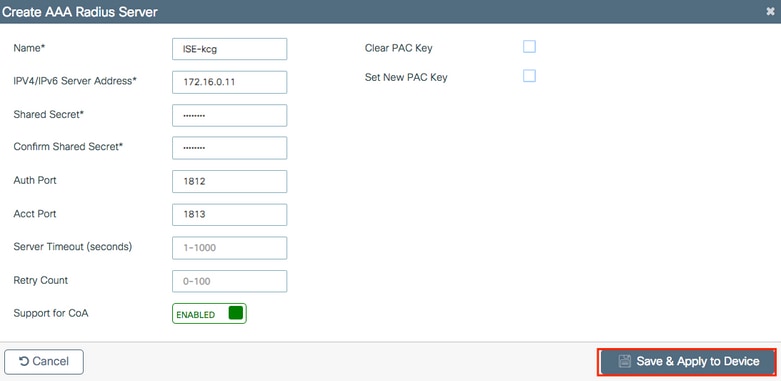

Schritt 1: Deklarieren des RADIUS-Servers

Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add (Konfiguration > Sicherheit > AAA > Server/Gruppen > RADIUS > Server > + Hinzufügen), und geben Sie die RADIUS-Serverinformationen ein.

Stellen Sie sicher, dass die Unterstützung für CoA aktiviert ist, wenn Sie zukünftig Central Web Authentication (oder irgendeine Art der Sicherheit, die CoA erfordert) verwenden möchten.

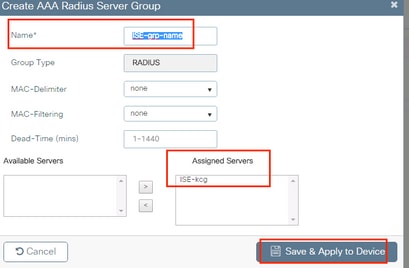

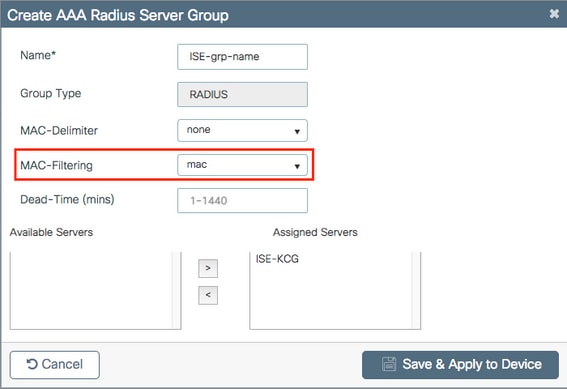

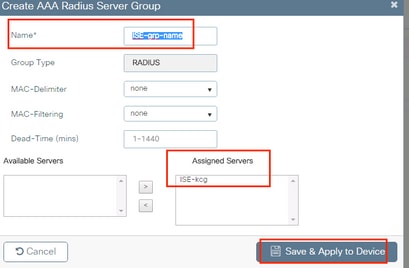

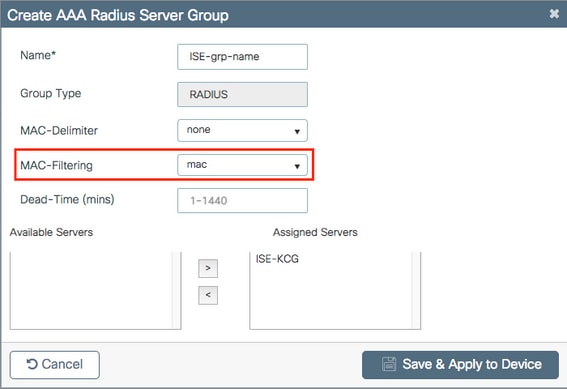

Schritt 2: Hinzufügen des RADIUS-Servers zu einer RADIUS-Gruppe

Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add.

Damit die ISE die MAC-Adresse des Access Points als Benutzernamen authentifiziert, lassen Sie die MAC-Filterung unverändert.

Damit die ISE die MAC-Adresse des Access Points als Endpunkte authentifiziert, ändern Sie die MAC-Filterung zu MAC.

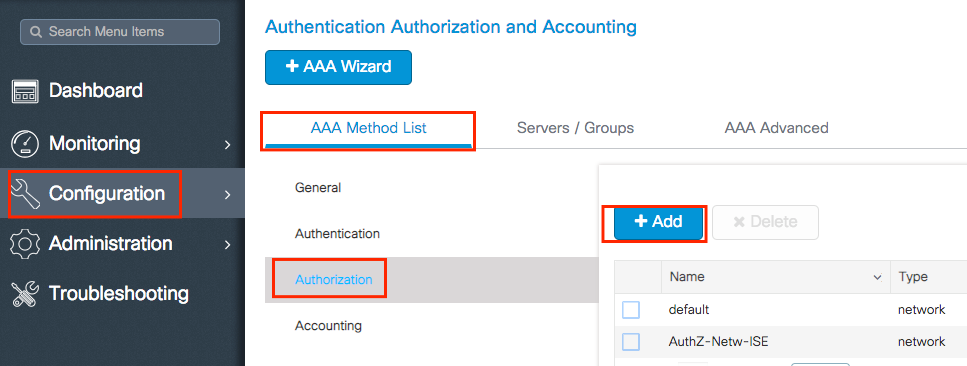

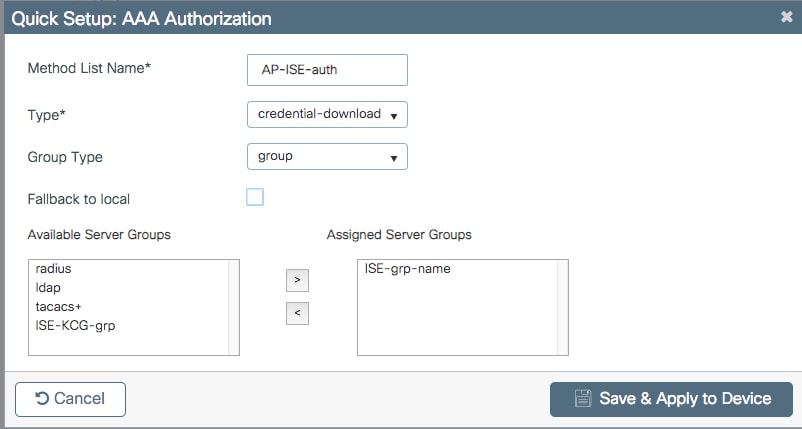

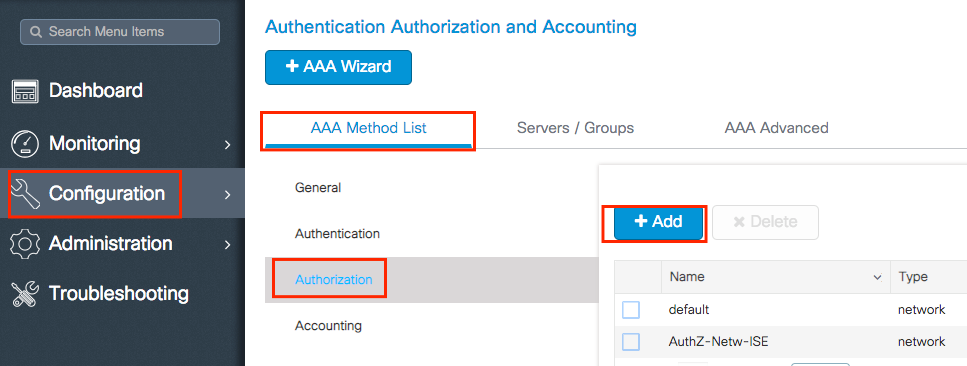

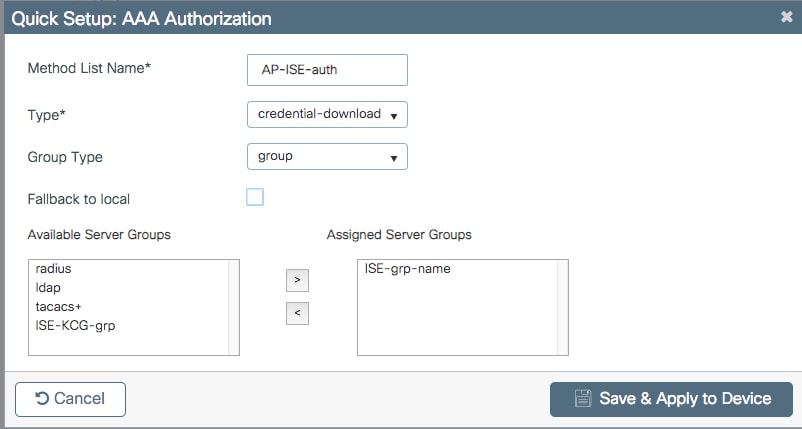

Schritt 3: Erstellen Sie eine Liste der Autorisierungsanmeldeinformationen-Downloadmethoden.

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authorization > + Add.

Schritt 4: Aktivieren Sie die AP-MAC-Autorisierung.

Navigieren Sie zu Configuration > Security > AAA > AAA Advanced > AP Policy. Aktivieren Sie die Autorisierung von APs für MAC, und wählen Sie die in Schritt 3 erstellte Liste der Autorisierungsmethoden aus.

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authorization credential-download <AP-auth> group <radius-grp-name>

# ap auth-list authorize-mac

# ap auth-list method-list <AP-ISE-auth>

ISE-Konfiguration

Schritt 1: So fügen Sie der ISE den 9800 WLC hinzu:

9800 WLC auf der ISE angeben

Konfigurieren Sie die MAC-Adresse des Access Points anhand der Authentifizierung mit den folgenden Schritten:

Konfigurieren von USE zur Authentifizierung von MAC-Adressen als Endpunkte

Konfigurieren der ISE zur Authentifizierung der MAC-Adresse als Benutzername/Kennwort

Konfigurieren der ISE zur Authentifizierung der MAC-Adresse als Endpunkte

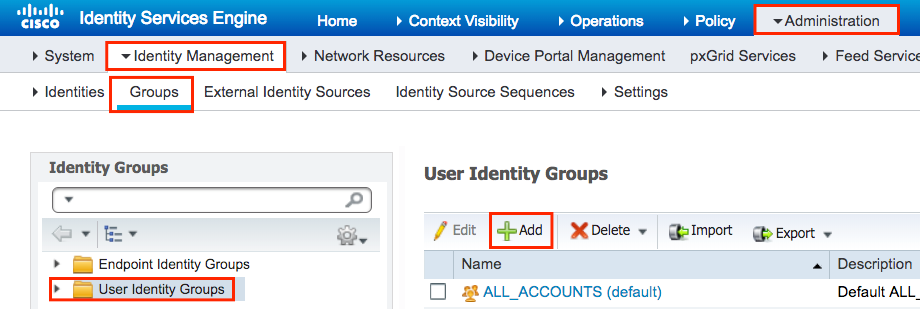

Schritt 2: (Optional) Erstellen Sie eine Identitätsgruppe für Access Points.

Da der 9800 das NAS-Port-Type-Attribut nicht mit AP-Autorisierung sendet (Cisco Bug IDCSCvy74904), erkennt die

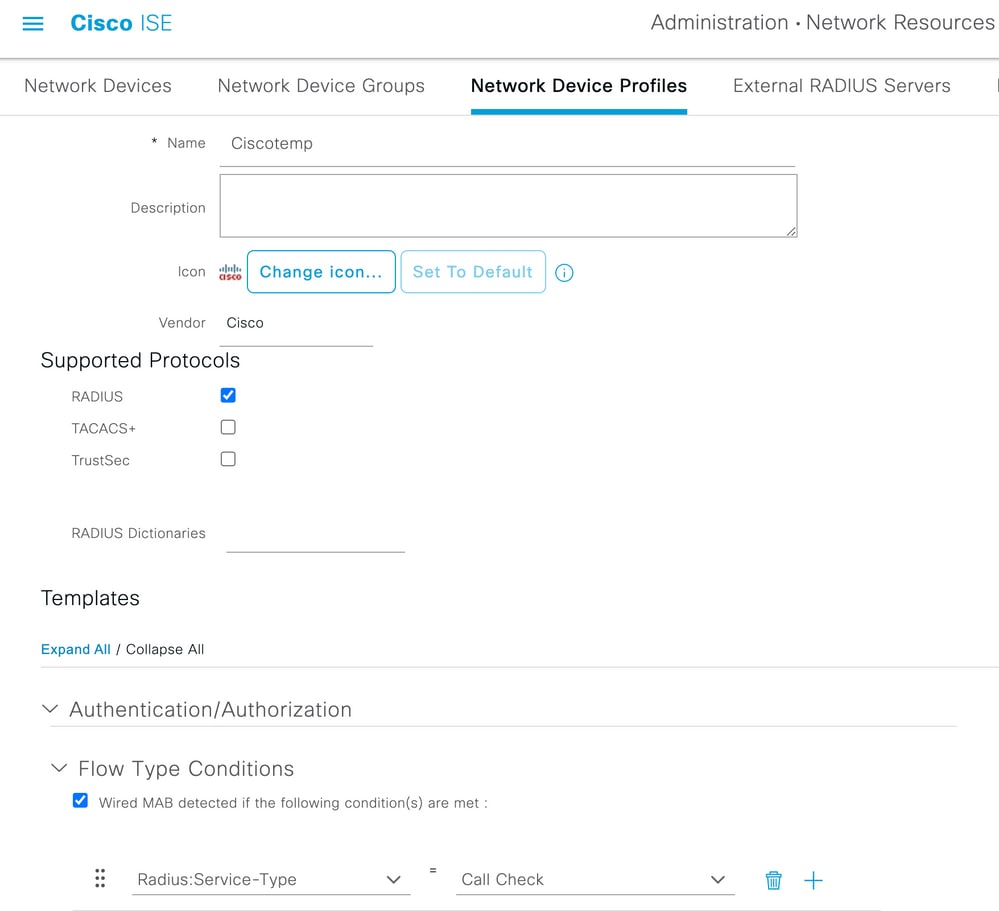

Da der 9800 das NAS-Port-Type-Attribut nicht mit AP-Autorisierung sendet (Cisco Bug IDCSCvy74904), erkennt die  ISE eine AP-Autorisierung nicht als MAB-Workflow. Daher ist es nicht möglich, einen Access Point zu authentifizieren, wenn die MAC-Adresse des Access Points in der Endpunktliste platziert wird, es sei denn, Sie ändern die MAB-Workflows, sodass das NAS-PORT-Attribut auf der ISE nicht erforderlich ist.

ISE eine AP-Autorisierung nicht als MAB-Workflow. Daher ist es nicht möglich, einen Access Point zu authentifizieren, wenn die MAC-Adresse des Access Points in der Endpunktliste platziert wird, es sei denn, Sie ändern die MAB-Workflows, sodass das NAS-PORT-Attribut auf der ISE nicht erforderlich ist.

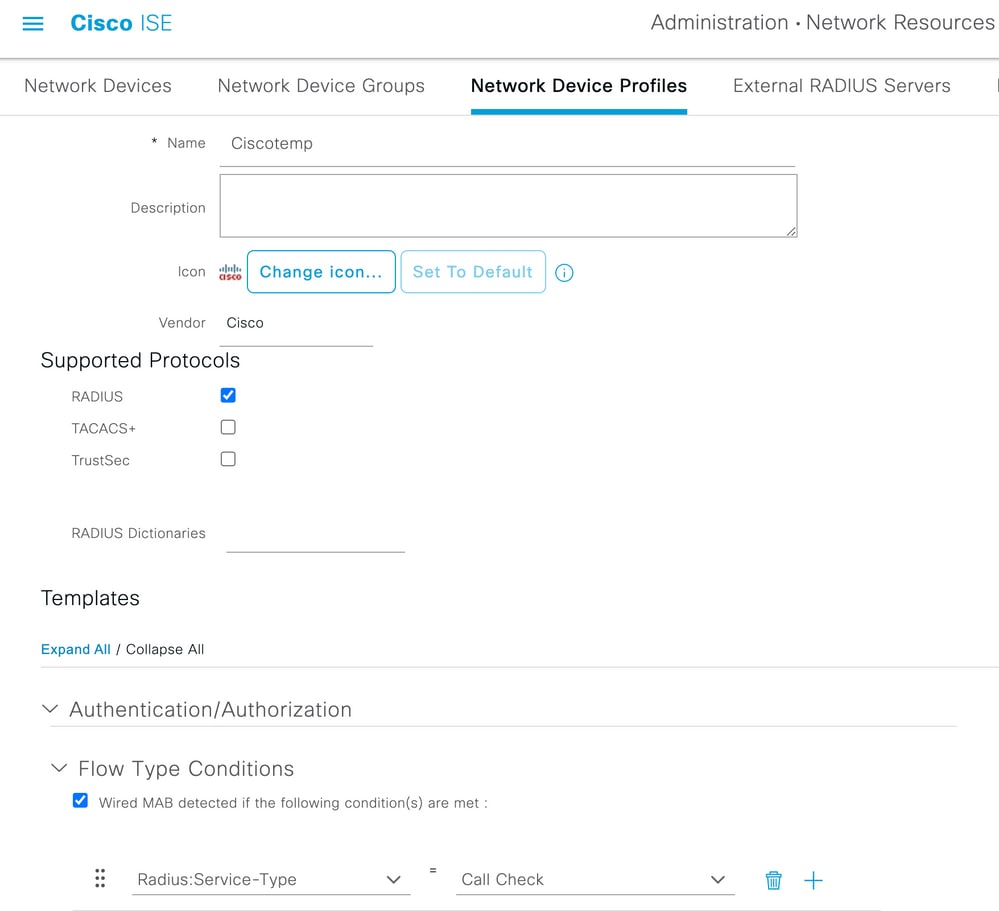

Navigieren Sie zu Administrator > Network device profile, und erstellen Sie ein neues Geräteprofil. Aktivieren Sie RADIUS, und fügen Sie service-type=call-check für Wired MAB hinzu. Den Rest können Sie aus dem ursprünglichen Cisco Profil kopieren. Es soll keine Bedingung vom Typ "nas-port" für den Wired-MAB vorliegen.

Kehren Sie zum Eintrag für das Netzwerkgerät für den 9800 zurück, und legen Sie dessen Profil auf das neu erstellte Geräteprofil fest.

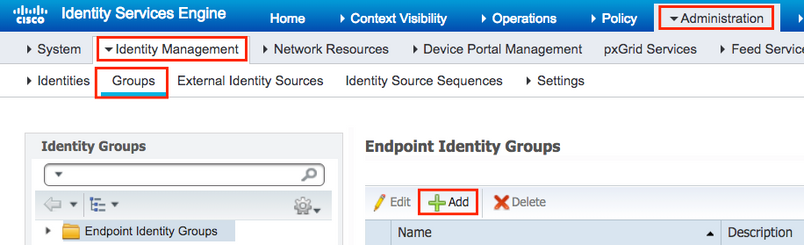

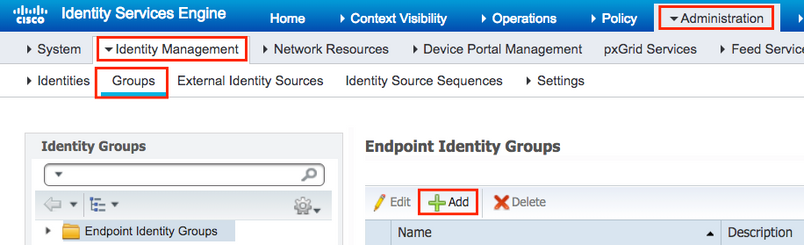

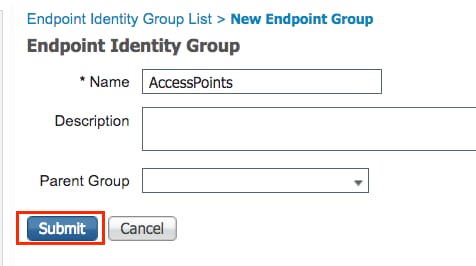

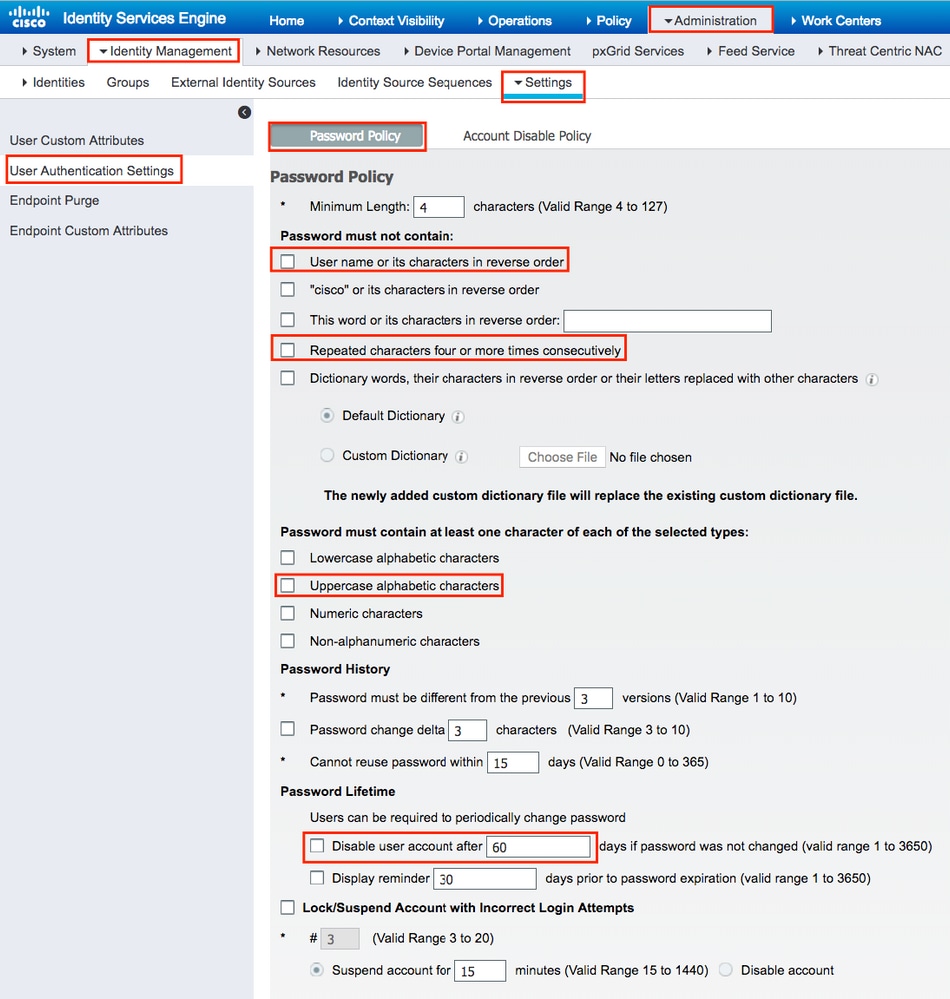

Navigieren Sie zu Administration > Identity Management > Groups > Endpoint Identity Groups > + Add.

Wählen Sie einen Namen aus, und klicken Sie auf Senden.

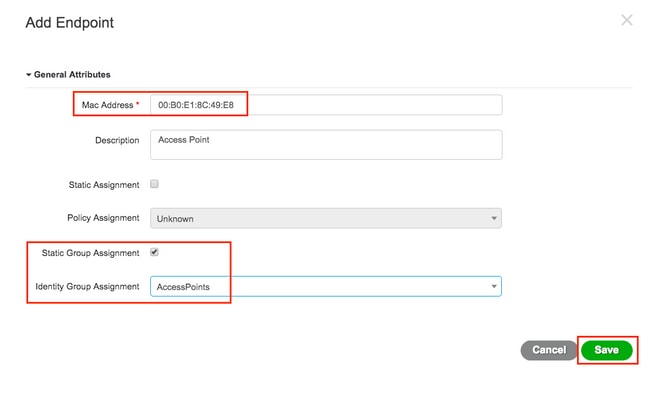

Schritt 3: Fügen Sie die MAC-Adresse des AP-Ethernets der Endgerätidentitätsgruppe hinzu.

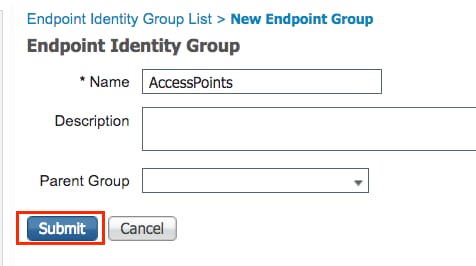

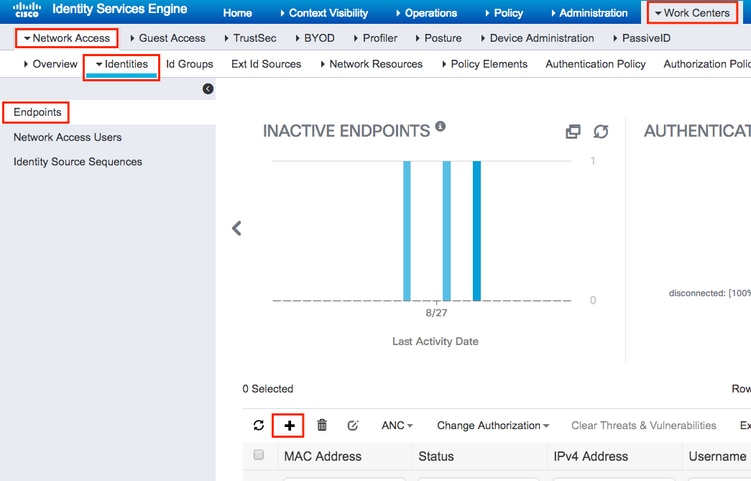

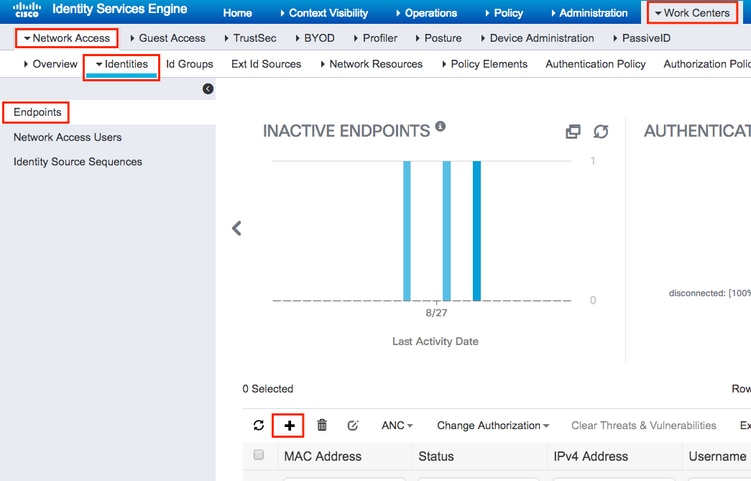

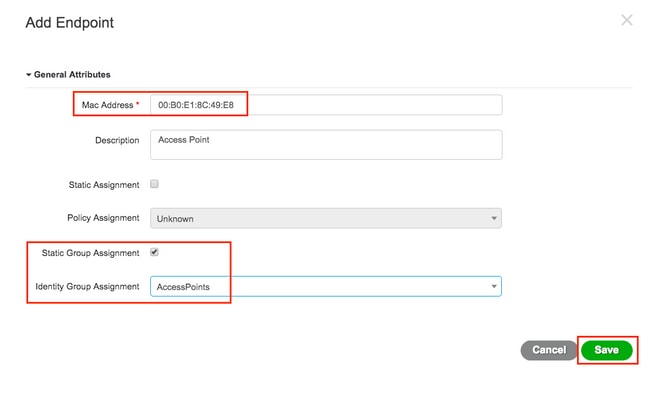

Navigieren Sie zu Work Centers > Network Access > Identities > Endpoints > +.

Geben Sie die erforderlichen Informationen ein.

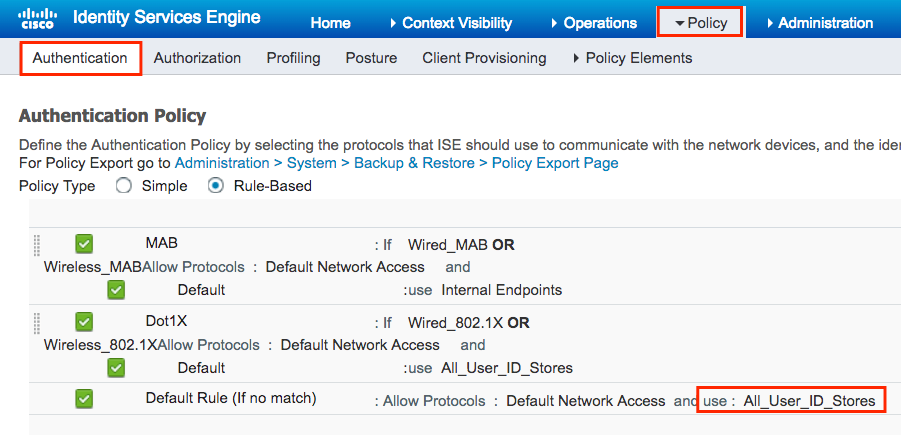

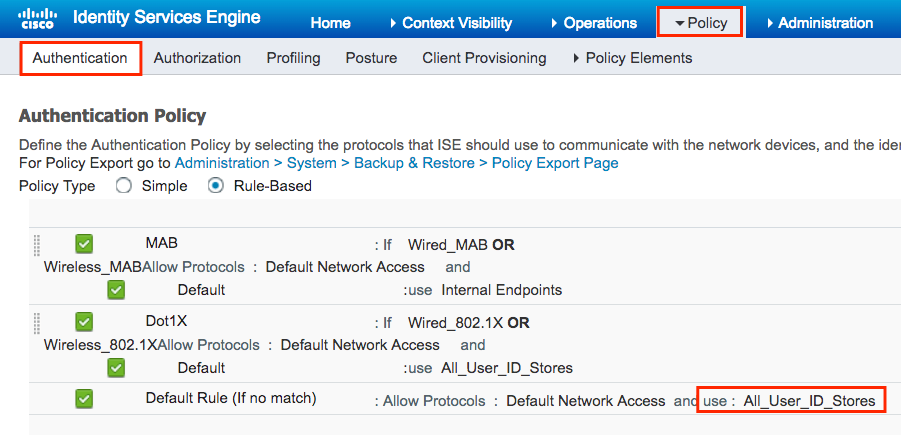

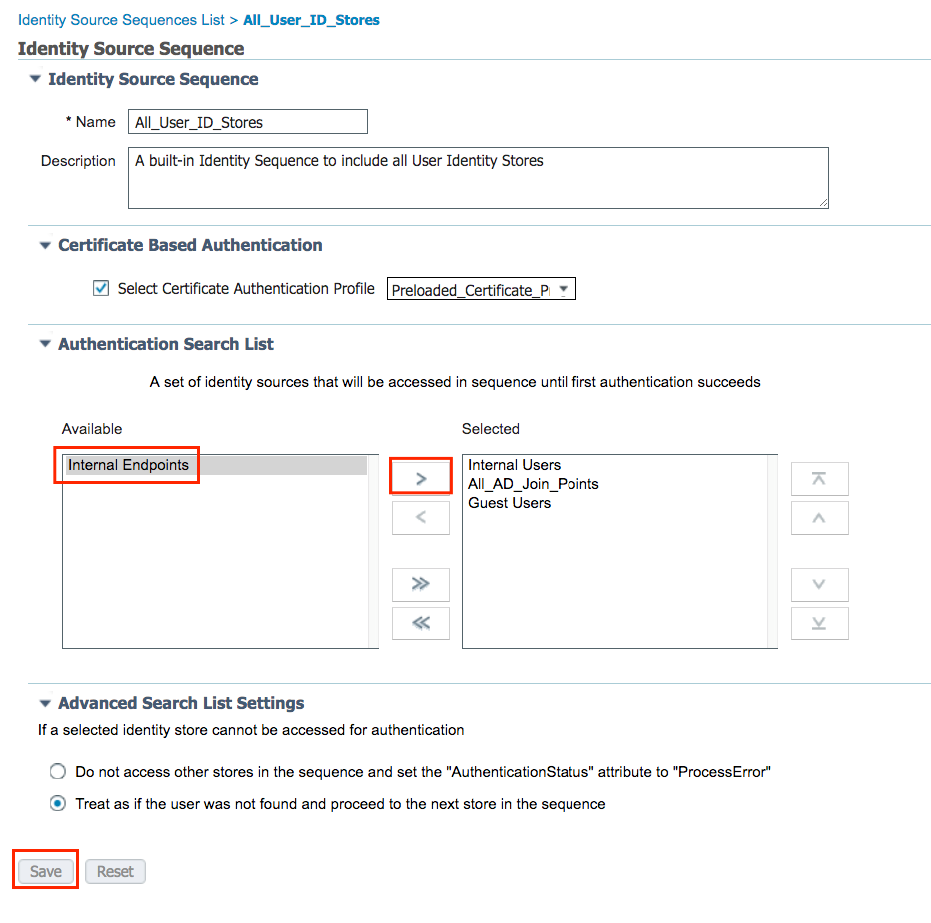

Schritt 4: Überprüfen Sie den Identitätsspeicher, der in der Standardauthentifizierungsregel verwendet wird, die die internen Endpunkte enthält.

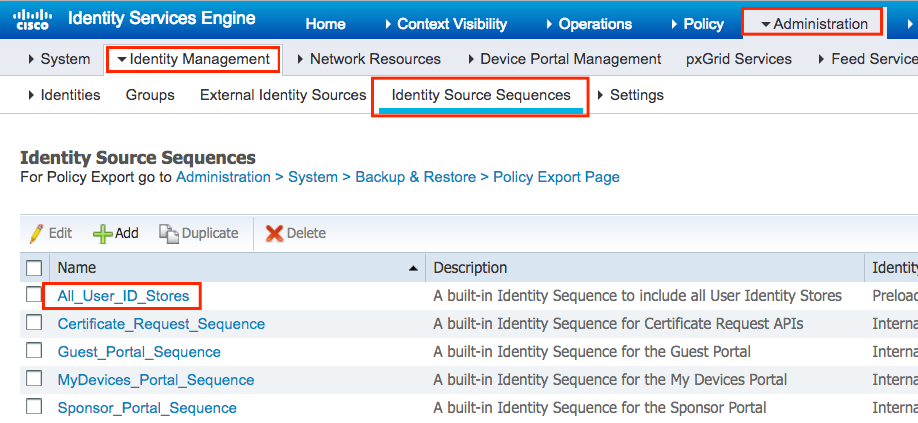

A. Navigieren Sie zu Richtlinie > Authentifizierung, und notieren Sie sich den Identitätsspeicher.

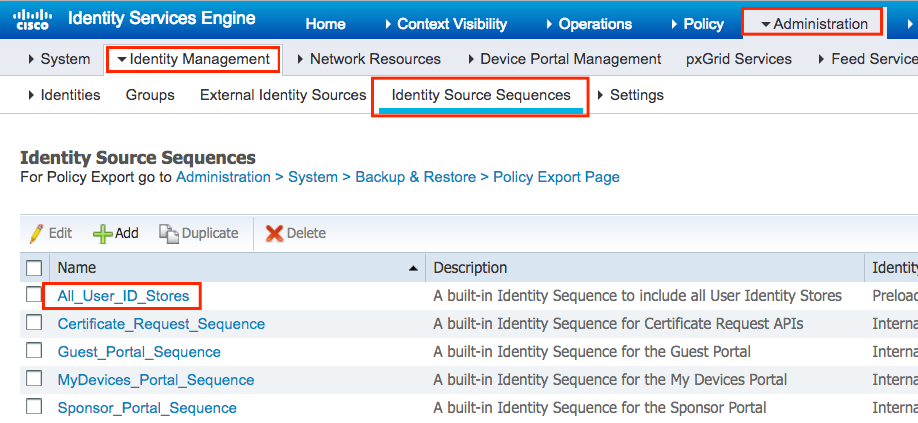

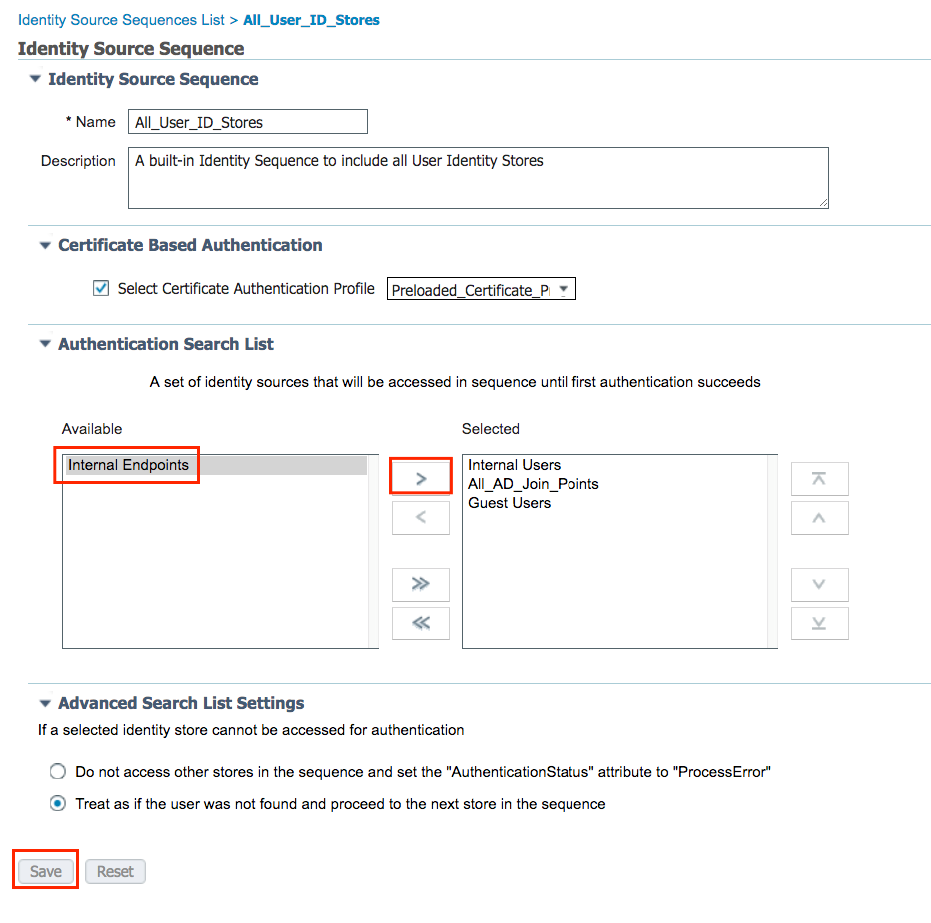

B. Navigieren Sie zu Administration > Identity Management > Identity Source Sequences > Identity Name.

C. Stellen Sie sicher, dass interne Endpunkte dazu gehören. Fügen Sie sie andernfalls hinzu.

Konfigurieren der ISE zur Authentifizierung der MAC-Adresse als Benutzername/Kennwort

Diese Methode wird nicht empfohlen, da sie niedrigere Kennwortrichtlinien erfordert, damit dasselbe Kennwort wie der Benutzername zulässig ist.

Es kann jedoch eine Problemumgehung sein, falls Sie Ihr Netzwerkgeräteprofil nicht ändern können.

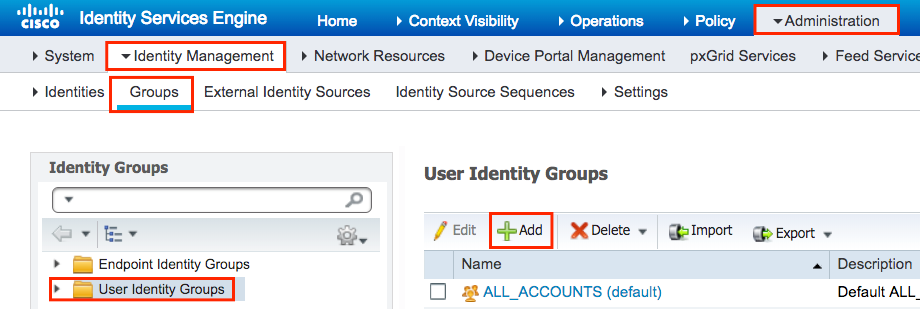

Schritt 2: (Optional) Erstellen Sie eine Identitätsgruppe für Access Points.

Navigieren Sie zu Administration > Identity Management > Groups > User Identity Groups > + Add.

Wählen Sie einen Namen aus, und klicken Sie auf Senden.

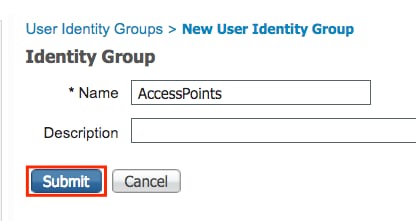

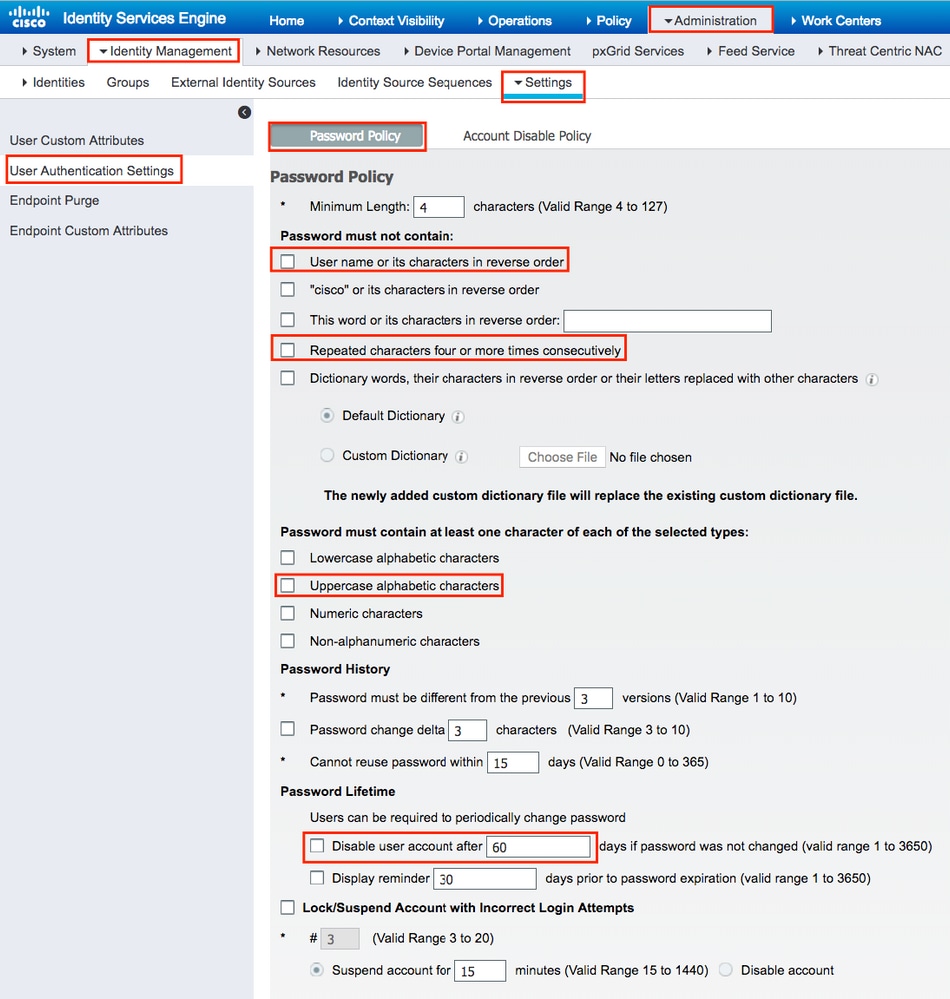

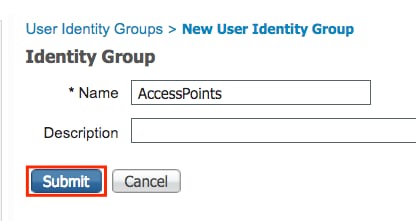

Schritt 3: Vergewissern Sie sich, dass Sie mit Ihrer aktuellen Kennwortrichtlinie eine MAC-Adresse als Benutzername und Kennwort hinzufügen können.

Navigieren Sie zu Administration > Identity Management > Settings > User Authentication Settings > Password Policy, und stellen Sie sicher, dass mindestens diese Optionen deaktiviert sind:

Hinweis: Sie können die Option Benutzerkonto nach XX Tagen deaktivieren, wenn das Kennwort nicht geändert wurde.Da es sich um eine MAC-Adresse handelt, ändert sich das Kennwort nie.

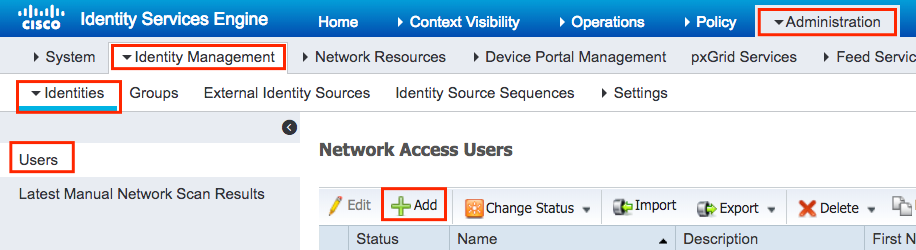

Schritt 4: Fügen Sie die MAC-Adresse des AP-Ethernets hinzu.

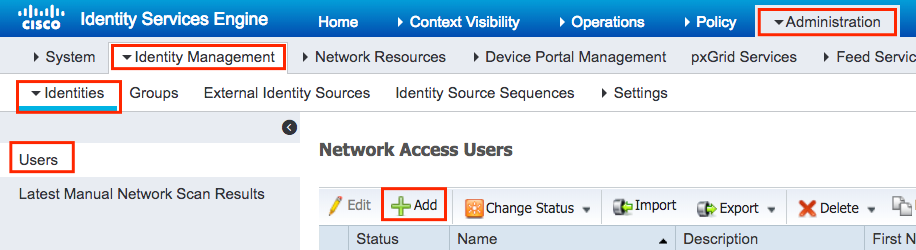

Navigieren Sie zu Administration > Identity Management > Identities > Users > + Add.

Geben Sie die erforderlichen Informationen ein.

Hinweis: Die Felder für das Name- und Anmelde-Kennwort müssen die Ethernet-MAC-Adresse des APs sein. Alle Felder müssen Kleinbuchstaben und keine Trennzeichen enthalten.

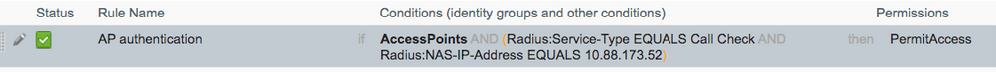

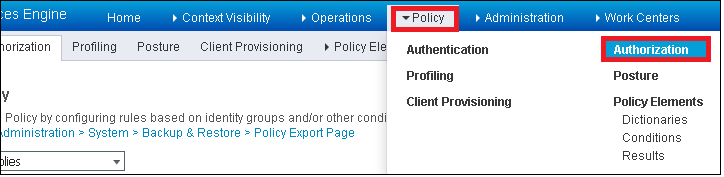

Autorisierungsrichtlinie zur Authentifizierung von APs

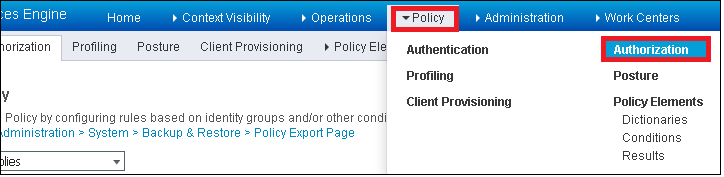

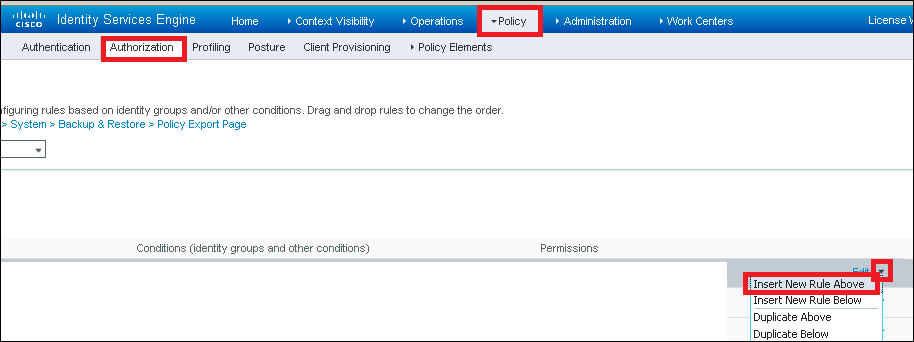

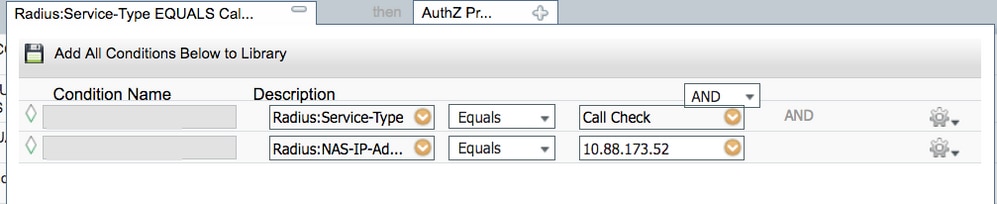

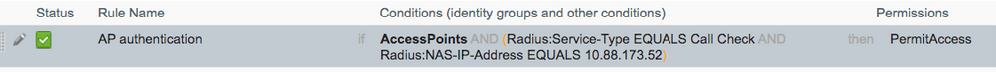

Navigieren Sie wie im Bild dargestellt zuRichtlinie > Autorisierung.

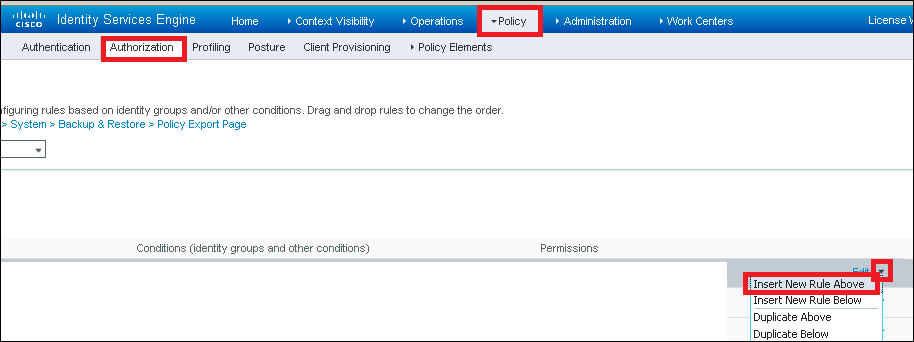

Fügt eine neue Regel wie im Bild dargestellt ein.

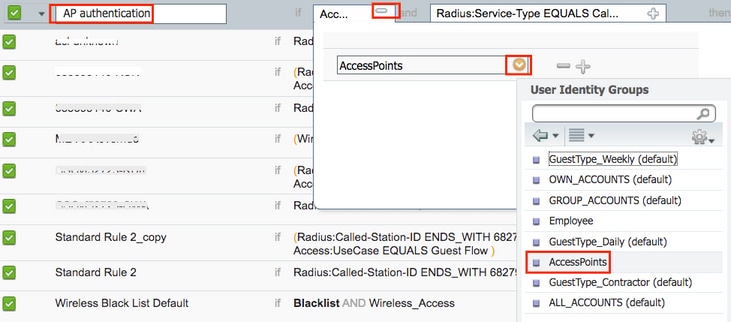

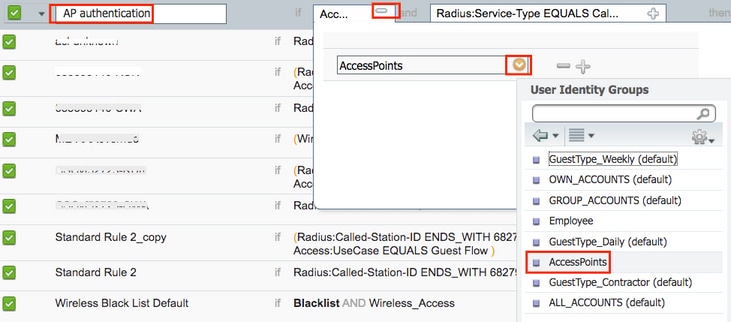

Wählen Sie zunächst einen Namen für die Regel und die Identitätsgruppe aus, in der der Access Point gespeichert ist (AccessPoints). Wählen Sie Benutzeridentitätsgruppen aus, wenn Sie die MAC-Adresse als Benutzername und Kennwort authentifizieren möchten, oder Endpunkt-Identitätsgruppen, wenn Sie die AP-MAC-Adresse als Endpunkte authentifizieren möchten.

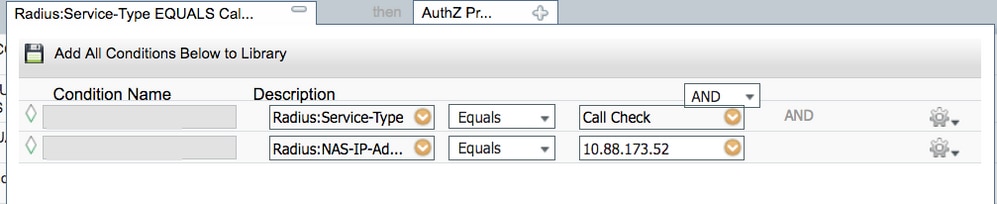

Wählen Sie anschließend andere Bedingungen aus, die dazu führen, dass der Autorisierungsprozess unter diese Regel fällt. In diesem Beispiel greift der Autorisierungsprozess auf diese Regel zu, wenn der Diensttyp "Anrufprüfung" verwendet wird und die Authentifizierungsanforderung von der IP-Adresse 10.88.173.52 stammt.

Wählen Sie anschließend das Autorisierungsprofil aus, das den Clients zugewiesen ist, die diese Regel aufgerufen haben, klicken Sie auf Weiter, und speichern Sie es, wie im Bild dargestellt.

Hinweis: APs, die dem Controller bereits beigetreten sind, verlieren ihre Zuordnung nicht. Wenn die Autorisierungsliste jedoch aktiviert ist, wird die Kommunikation mit dem Controller unterbrochen und ein erneuter Verbindungsversuch unternommen, um den Authentifizierungsprozess zu durchlaufen. Wenn ihre MAC-Adressen nicht lokal oder im RADIUS-Server aufgeführt werden, können sie nicht erneut am Controller teilnehmen.

Überprüfung

Überprüfen Sie, ob der 9800 WLC die AP-Authentifizierungsliste aktiviert hat.

# show ap auth-list

Authorize APs against MAC : Disabled

Authorize APs against Serial Num : Enabled

Authorization Method List : <auth-list-name>

Radius-Konfiguration überprüfen:

# show run aaa

Fehlerbehebung

Der WLC 9800 bietet IMMER-EIN-Ablaufverfolgungsfunktionen. Dadurch wird sichergestellt, dass alle Fehler, Warnungen und Meldungen auf Benachrichtigungsebene im Zusammenhang mit der AP-Verbindung ständig protokolliert werden und Sie Protokolle zu einem Vorfall oder einem Fehler anzeigen können, nachdem dieser aufgetreten ist.

Hinweis: Die Anzahl der generierten Protokolle variiert rückwirkend von einigen Stunden bis zu mehreren Tagen.

Um die Traces anzuzeigen, die der 9800 WLC standardmäßig erfasst, können Sie über SSH/Telnet eine Verbindung zum 9800 WLC herstellen. (Stellen Sie sicher, dass Sie die Sitzung in einer Textdatei protokollieren.)

Schritt 1: Überprüfen Sie die aktuelle Uhrzeit des Controllers, damit Sie die Protokolle bis zum Auftreten des Problems nachverfolgen können.

# show clock

Schritt 2: Erfassen Sie die Syslogs aus dem Controller-Puffer oder dem externen Syslog gemäß der Systemkonfiguration. Dadurch erhalten Sie einen schnellen Überblick über den Systemzustand und eventuelle Fehler.

# show logging

Schritt 3: Überprüfen Sie, ob Debug-Bedingungen aktiviert sind.

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Trace Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Hinweis: Wenn eine Bedingung aufgeführt wird, bedeutet dies, dass die Ablaufverfolgungen für alle Prozesse, bei denen die aktivierten Bedingungen auftreten (MAC-Adresse, IP-Adresse usw.) protokolliert werden. Dies würde das Protokollvolumen erhöhen. Daher wird empfohlen, alle Bedingungen zu löschen, wenn gerade kein Debugging aktiv ist.

Schritt 4: Angenommen, die getestete MAC-Adresse wurde nicht als Bedingung aufgeführt. In Schritt 3 sollten Sie die Traces auf permanenter Benachrichtigungsebene für die jeweilige MAC-Adresse sammeln.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Sie können entweder den Inhalt der Sitzung anzeigen oder die Datei auf einen externen TFTP-Server kopieren.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Bedingtes Debugging und Radio Active Tracing

Wenn die stets verfügbaren Ablaufverfolgungen nicht genügend Informationen liefern, um den Auslöser für das zu untersuchende Problem zu ermitteln, können Sie das bedingte Debugging aktivieren und die Radio Active (RA)-Ablaufverfolgung erfassen, die Ablaufverfolgungen auf Debugebene für alle Prozesse bereitstellt, die mit der angegebenen Bedingung interagieren (in diesem Fall Client-MAC-Adresse).

Schritt 5: Stellen Sie sicher, dass keine Debugbedingungen aktiviert sind.

# clear platform condition all

Schritt 6: Aktivieren Sie die Debug-Bedingung für die MAC-Adresse des Wireless-Clients, die Sie überwachen möchten.

Mit diesem Befehl wird die angegebene MAC-Adresse 30 Minuten (1800 Sekunden) lang überwacht. Sie können diese Zeit optional auf bis zu 2085978494 Sekunden erhöhen.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Hinweis: Um mehr als einen Client gleichzeitig zu überwachen, führen Sie den Befehl „debug wireless mac <aaaa.bbbb.cccc>“ für jede MAC-Adresse aus.

Hinweis: Die Ausgabe der Client-Aktivität wird in der Terminal-Sitzung nicht angezeigt, da alles intern gepuffert wird, um später angezeigt zu werden.

Schritt 7. Reproduzieren Sie das Problem oder Verhalten, das Sie überwachen möchten.

Schritt 8: Stoppen Sie die Debugs, wenn das Problem reproduziert wird, bevor die standardmäßige oder konfigurierte Monitoring-Zeit abgelaufen ist.

# no debug wireless mac <aaaa.bbbb.cccc>

Wenn die Überwachungszeit abgelaufen ist oder das Wireless-Debugging beendet wurde, generiert der 9800 WLC eine lokale Datei mit dem Namen:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 9. Rufen Sie die Datei mit der MAC-Adressaktivität ab. Sie können entweder die Datei „ra trace.log“ auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Überprüfen Sie den Namen der RA-Tracing-Datei:

# dir bootflash: | inc ra_trace

Datei auf externen Server kopieren:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Inhalt anzeigen:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 10. Wenn die Ursache immer noch nicht offensichtlich ist, rufen Sie die internen Protokolle ab, die eine ausführlichere Ansicht der Protokolle auf Debug-Ebene darstellen. Sie müssen den Client nicht noch einmal debuggen, da Sie sich nur noch ausführlicher mit Debug-Protokollen befassen, die bereits gesammelt und intern gespeichert wurden.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Hinweis: Diese Befehlsausgabe gibt Traces für alle Protokollierungsebenen für alle Prozesse zurück und ist sehr umfangreich. Wenden Sie sich an das Cisco TAC, um diese Nachverfolgungen zu analysieren.

Sie können entweder die Datei „ra-internal-FILENAME.txt“ auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Datei auf externen Server kopieren:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Inhalt anzeigen:

# more bootflash:ra-internal-<FILENAME>.txt

Schritt 11. Entfernen Sie die Debug-Bedingungen:

# clear platform condition all

Hinweis: Stellen Sie sicher, dass Sie die Debug-Bedingungen immer nach einer Fehlerbehebungssitzung entfernen.

Referenzen

Verbindung von Mesh-APs mit 9800 WLC

Feedback

Feedback