Introducción

Este documento describe la configuración de SSL personalizado y certificados SSL autofirmados.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Firmas y certificados digitales

- Proceso de emisión de certificados por la organización de la autoridad certificadora (CA)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador de infraestructura de política de aplicación (APIC)

- Navegador

- ACI con 5.2 (8e)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Después de inicializar el dispositivo, utiliza el certificado autofirmado como certificado SSL para HTTPS. El certificado autofirmado es válido durante 1000 días.

De forma predeterminada, el dispositivo renueva y genera automáticamente un nuevo certificado autofirmado un mes antes de que caduque el certificado autofirmado.

Configuraciones

El dispositivo utiliza un certificado autofirmado. Al acceder a la GUI de APIC, el navegador le indica que el certificado no es de confianza. Para resolver este problema, este documento utiliza una autoridad de CA de confianza para firmar el certificado.

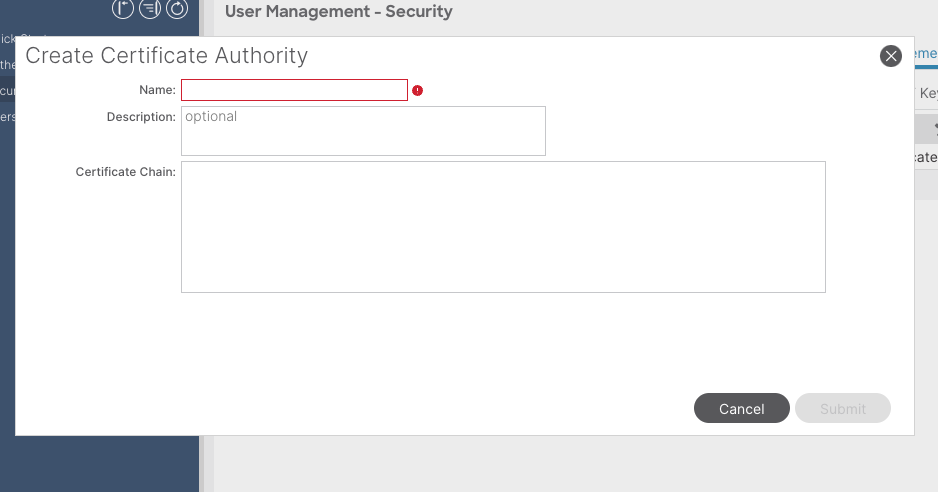

Paso 1. Importar el certificado raíz o el certificado intermedio de la autoridad de la CA

Nota: si está utilizando el certificado raíz de la CA para firmar directamente, puede importar el certificado raíz de la CA. Pero si está utilizando un certificado intermedio para la firma, debe importar la cadena de certificados completa, es decir: el certificado raíz y los certificados intermedios menos fiables.

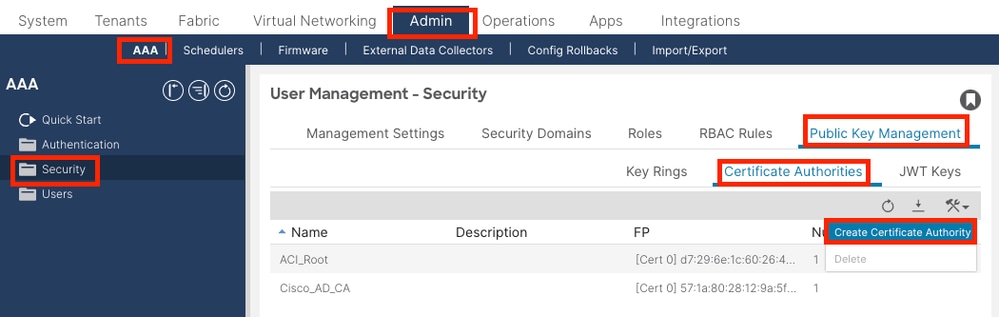

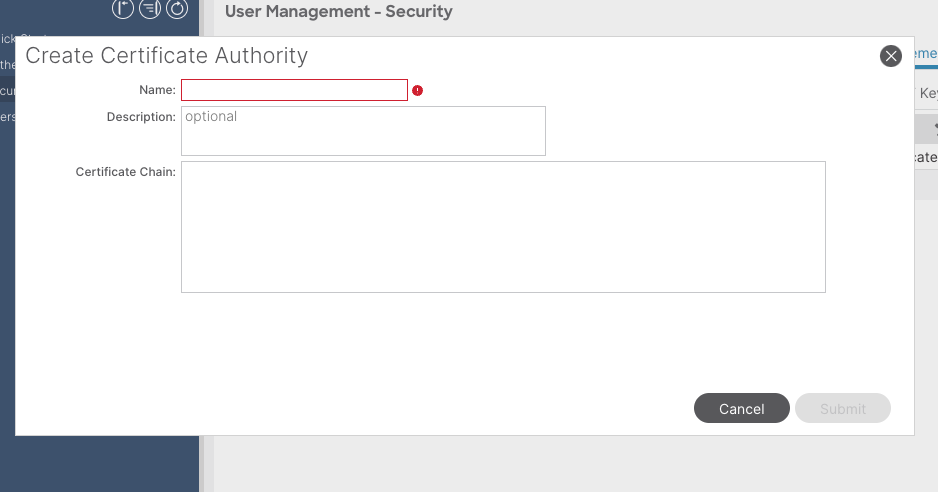

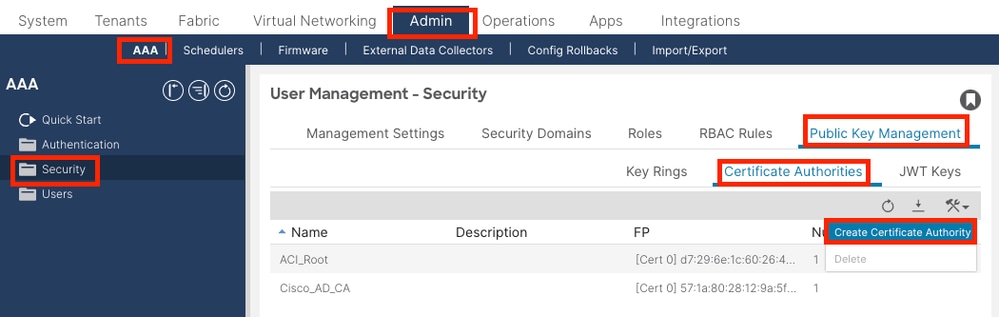

En la barra de menús, desplácese hasta Admin > AAA > Security > Public Key Management > Certificate Authorities.

Nombre: obligatorio.

Formule el contenido según sus reglas de denominación. Puede contener _, pero no puede contener caracteres especiales en inglés, como:

, . ; ' " : | + * / = ` ~ ! @ # $ % ^ & ( ) y espacios.

Descripción: Opcional.

Cadena de certificación: obligatorio.

Especifique el certificado raíz de la CA de confianza y el certificado intermedio de la CA.

Nota: Cada certificado debe ajustarse a un formato fijo.

-----BEGIN CERTIFICATE----- INTER-CA-2 CERTIFICATE CONTENT HERE -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- INTER-CA-1 CERTIFICATE CONTENT HERE -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- ROOT-CA CERTIFICATE CONTENT HERE -----END CERTIFICATE-----

Haga clic en el botón Submit.

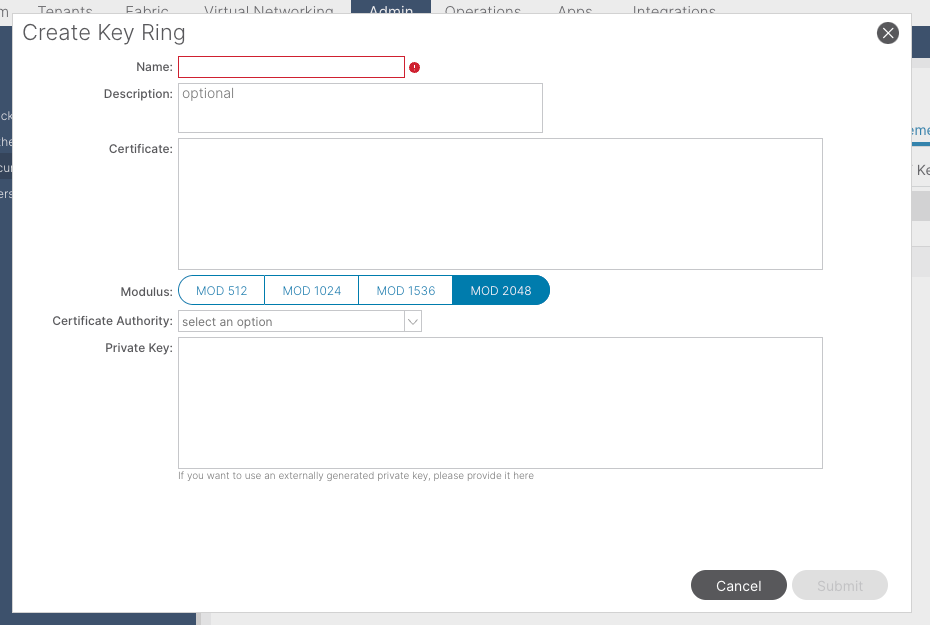

Paso 2. Crear llavero

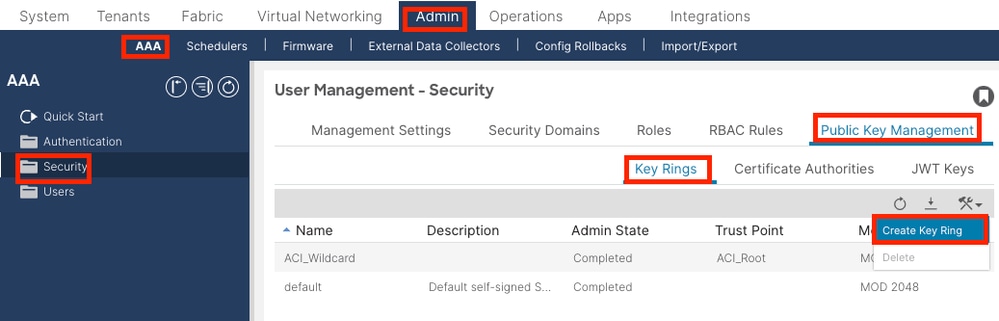

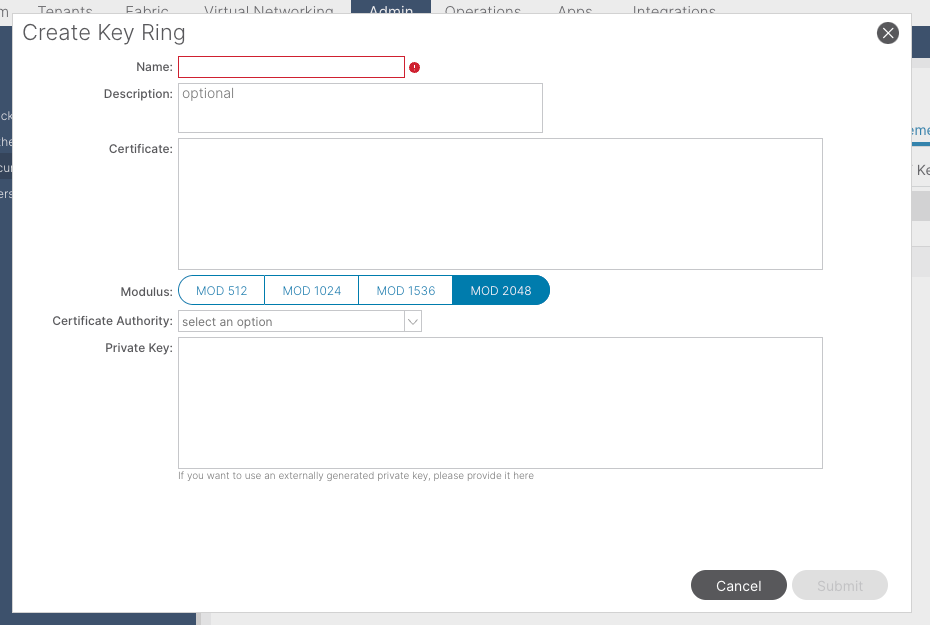

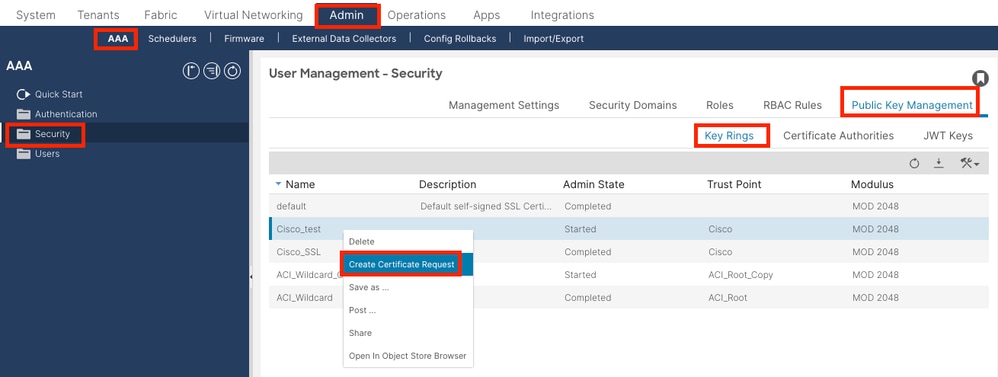

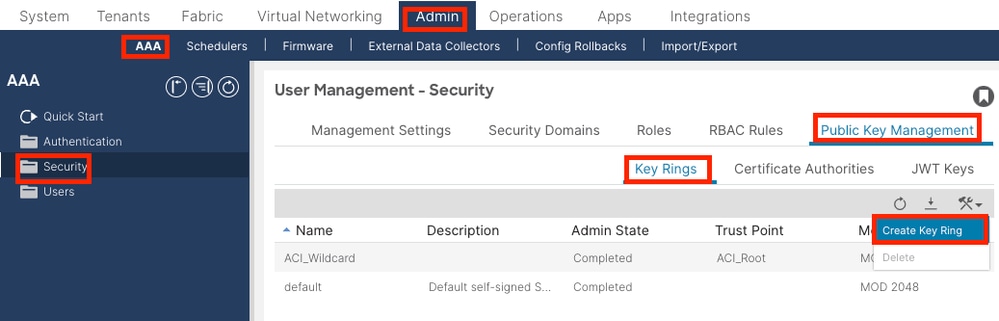

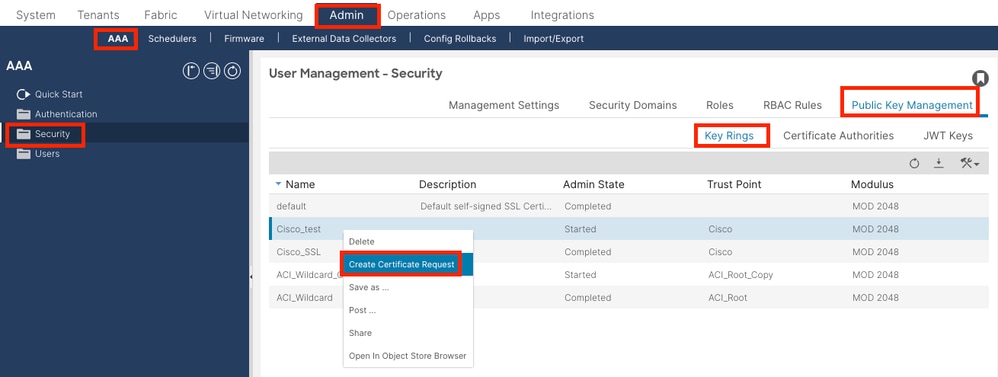

En la barra de menús, desplácese hasta Admin > AAA > Security > Public Key Management > Key Rings.

Nombre:obligatorio (introduzca un nombre).

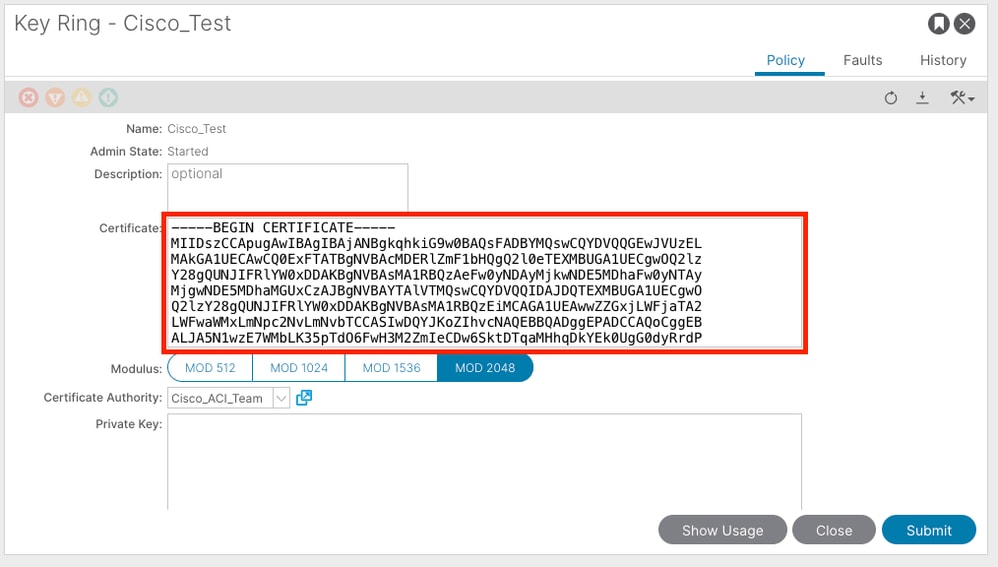

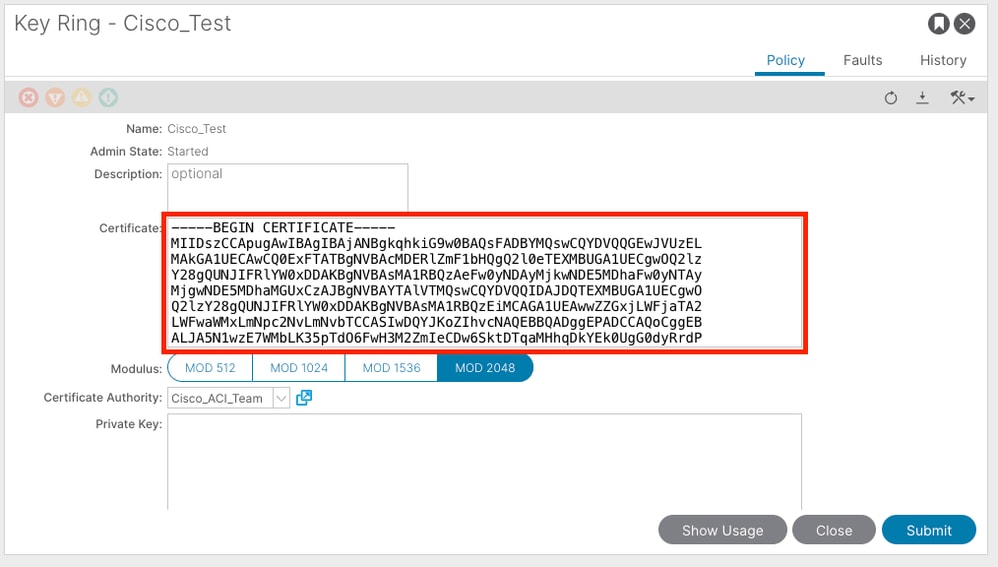

Certificado:no agregue ningún contenido si genera una solicitud de firma de certificado (CSR) mediante Cisco APIC a través del anillo de claves. Como alternativa, agregue el contenido del certificado firmado si ya tiene uno firmado por la CA de los pasos anteriores mediante la generación de una clave privada y CSR fuera de Cisco APIC.

Módulo: obligatorio (haga clic en el botón de opción de la intensidad de tecla deseada).

Autoridad de certificación: obligatorio. En la lista desplegable, elija la entidad emisora de certificados que creó anteriormente.

Clave privada:no agregue ningún contenido si genera una CSR mediante elCisco APICa través del anillo de claves. También puede agregar la clave privada utilizada para generar la CSR del certificado firmado que ha especificado.

Nota: Si no desea utilizar la clave privada generada por el sistema y CSR, así como una clave privada y un certificado personalizados, sólo debe rellenar cuatro campos: Nombre, Certificado, Autoridad certificadora y Clave privada. Después de enviar, solo tiene que realizar el último paso, el paso 5.

Haga clic en el botón Submit.

Paso 3. Generar clave privada y CSR

En la barra de menús, desplácese hasta Admin > AAA > Security > Public Key Management > Key Rings.

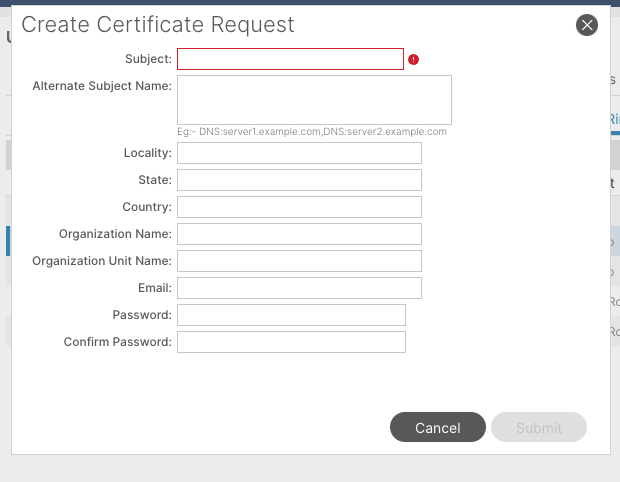

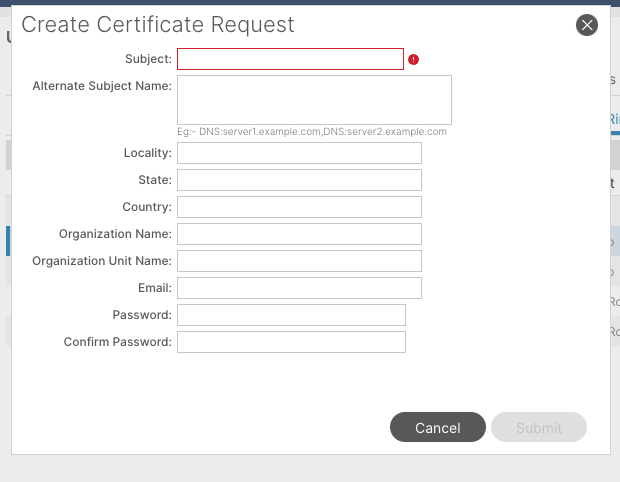

Asunto: Obligatorio. Introduzca el nombre común (CN) del CSR.

Puede introducir el nombre de dominio completo (FQDN) de los Cisco APIC mediante un comodín, pero en un certificado moderno, se recomienda generalmente que introduzca un nombre identificable del certificado e introduzca el FQDN de todos los Cisco APIC en el campo Nombre de asunto alternativo (también conocido como SAN - Nombre alternativo de asunto) porque muchos exploradores modernos esperan el FQDN en el campo SAN.

Nombre de asunto alternativo: obligatorio. Introduzca el FQDN de todos los Cisco APIC, como DNS:apic1.example.com,DNS:apic2.example.com,DNS:apic3.example.com o DNS:*example.com.

Como alternativa, si desea que la SAN coincida con una dirección IP, introduzca las direcciones IP de Cisco APIC con el formato: IP:192.168.1.1.

Nota: En este campo puede utilizar nombres de servidor de nombres de dominio (DNS), direcciones IPv4 o una combinación de ambos. No se admiten direcciones IPv6.

Rellene los campos restantes de acuerdo con los requisitos de la organización de CA que esté solicitando para emitir el certificado.

Haga clic en el botón Submit.

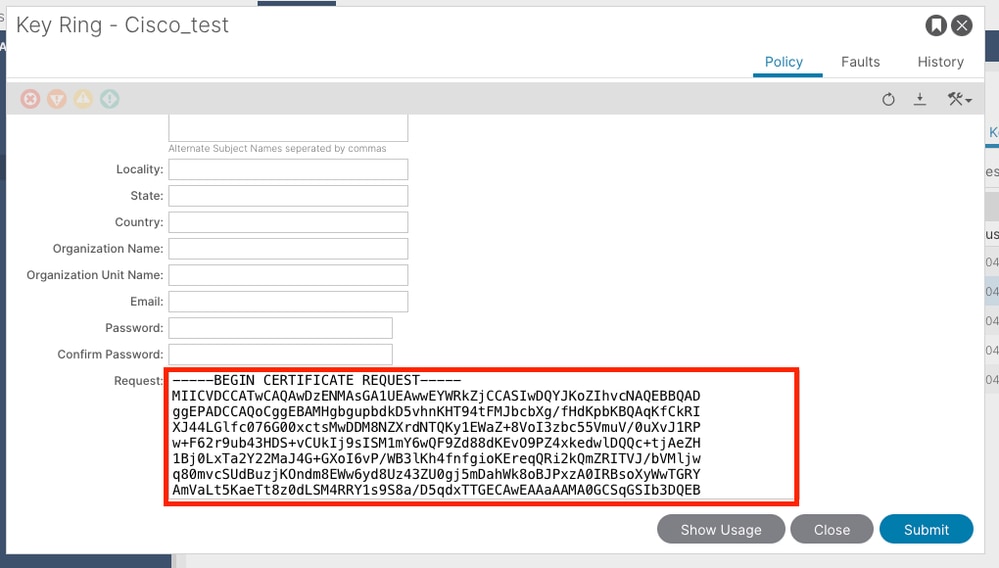

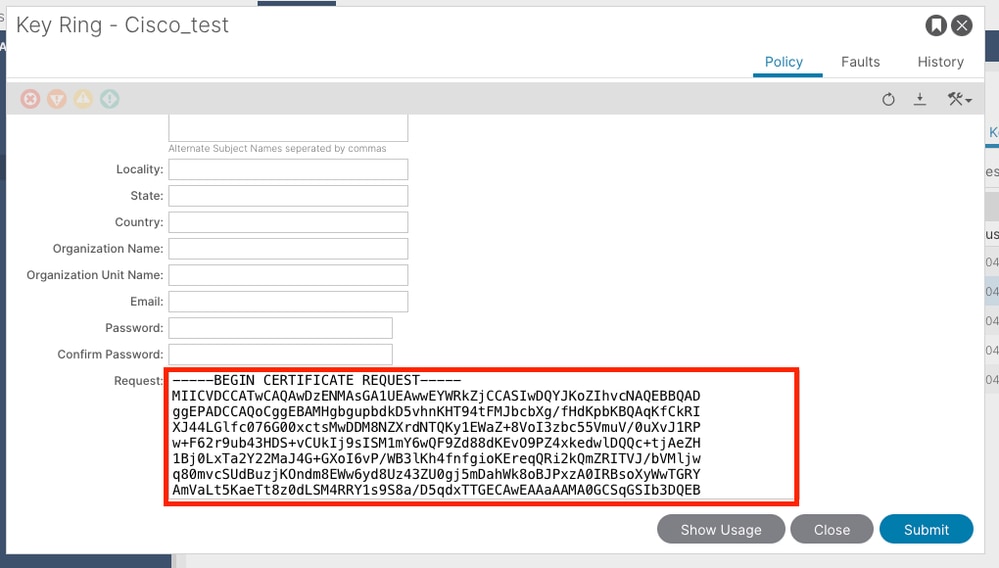

Paso 4. Obtenga el CSR y envíelo a la organización de la CA

En la barra de menús, desplácese hasta Admin > AAA > Security > Public Key Management > Key Rings.

Haga doble clic en el nombre del Key Ring y busque la opción Request. El contenido de la solicitud es el CSR.

Copie todo el contenido de la solicitud y envíela a la CA.

La CA utiliza su clave privada para realizar la verificación de firma en su CSR.

Después de obtener el certificado firmado de la CA, copia el certificado en el certificado.

Nota: Cada certificado debe ajustarse a un formato fijo.

-----BEGIN CERTIFICATE----- CERTIFICATE CONTENT HERE -----END CERTIFICATE-----

Haga clic en el botón Submit.

Paso 5. Actualizar el certificado de firma en Internet

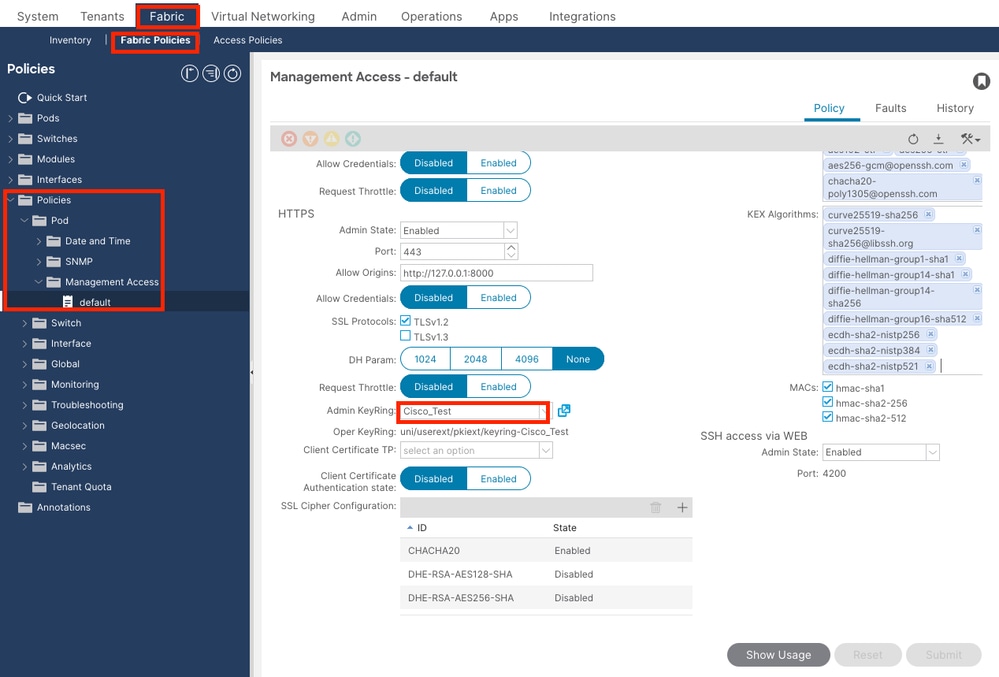

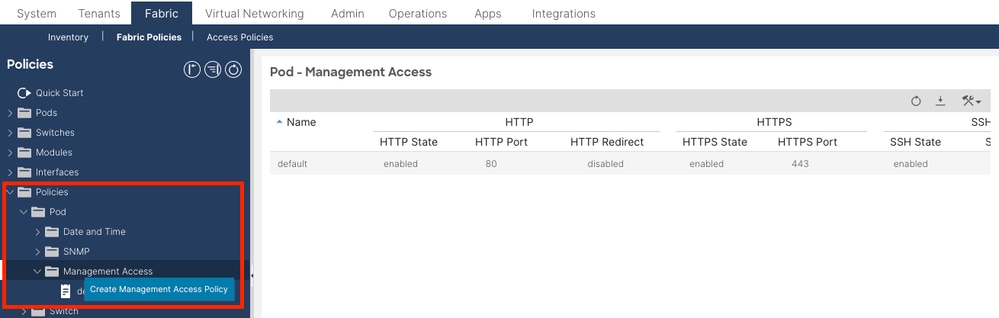

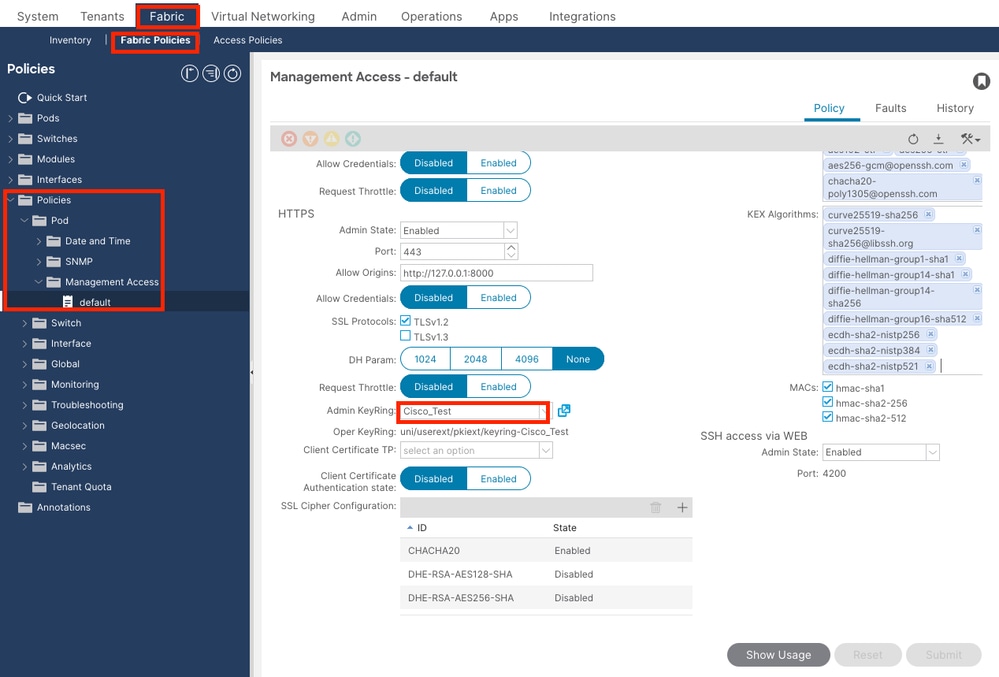

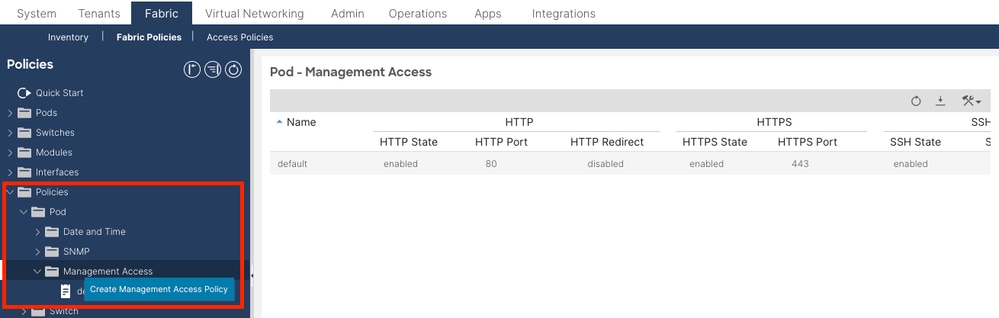

En la barra de menús, desplácese hasta Fabric > Fabric Policies > Policies > Pod > Management Access > Default.

en la lista desplegable Admin KeyRing, elija el KeyRing que desee.

Haga clic en el botón Submit.

Después de hacer clic en Enviar, se produce un error por motivos de certificado. Actualice con el nuevo certificado.

Verificación

Después de acceder a la GUI de APIC, APIC utiliza el certificado firmado por la CA para comunicarse. Vea la información del certificado en el navegador para verificarla.

Nota: Los métodos para ver certificados HTTPS en diferentes navegadores no son exactamente iguales. Para obtener información sobre métodos específicos, consulte la guía del usuario del navegador.

Troubleshoot

Si el explorador sigue solicitando que la GUI de APIC no es fiable, compruebe en el explorador si el certificado de la GUI es coherente con el enviado en el anillo de claves.

Debe confiar en el certificado raíz de CA que emitió el certificado en su equipo o explorador.

Nota: El navegador de Google Chrome debe verificar la SAN del certificado para confiar en este certificado.

En los APIC que utilizan certificados autofirmados, pueden aparecer advertencias de expiración de certificados en casos excepcionales.

Busque el certificado en Keyring, utilice la herramienta de análisis de certificados para analizar el certificado y compárelo con el certificado utilizado en el navegador.

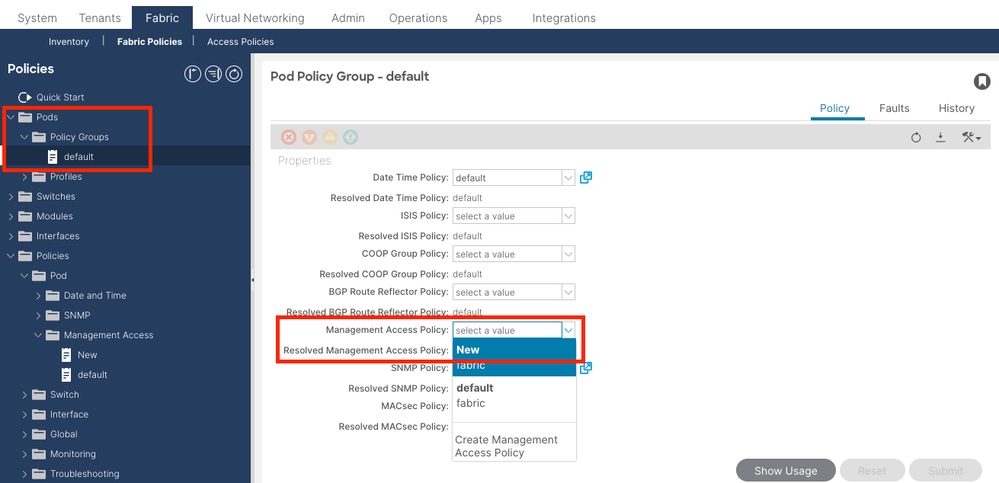

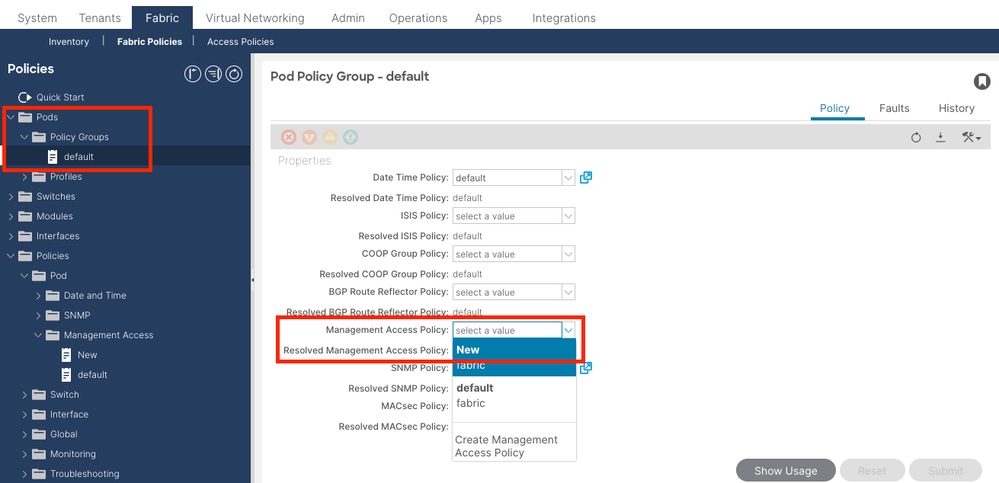

Si se renueva el certificado del anillo de claves, cree una nueva directiva de acceso a la administración y aplíquela.

Si el certificado en el llavero no se renueva automáticamente, comuníquese con el TAC de Cisco para obtener más ayuda.

Información Relacionada

Comentarios

Comentarios