Configuración y verificación de Cloud OnRamp para nube múltiple - AWS

Opciones de descarga

-

ePub (1.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar y verificar Cisco SD-WAN Cloud OnRamp para la integración de varias nubes con Amazon Web Services (AWS).

Prerequisites

Asegúrese de que dispone de lo siguiente:

- Detalles de la cuenta de nube AWS.

- Suscripción a AWS Marketplace.

-

Cisco SD-WAN Manager debe tener dos tokens OTP Catalyst 8000V disponibles para crear los gateways de nube en su ficha de certificados.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Red de área extensa definida por software de Cisco (SD-WAN)

- AWS

Componentes Utilizados

Este documento se basa en las siguientes versiones de software y hardware:

- Cisco Catalyst SD-WAN Manager versión 20.9.4.1

- Controlador Cisco Catalyst SD-WAN versión 20.9.4

- Cisco Edge Router versión 17.9.04a

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

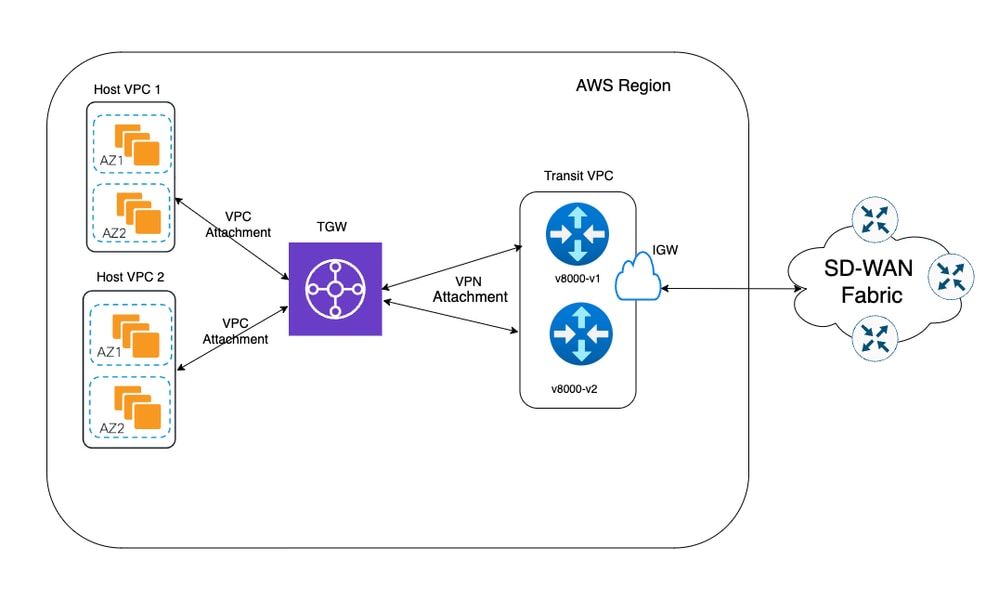

Diagrama de la red

Configuraciones

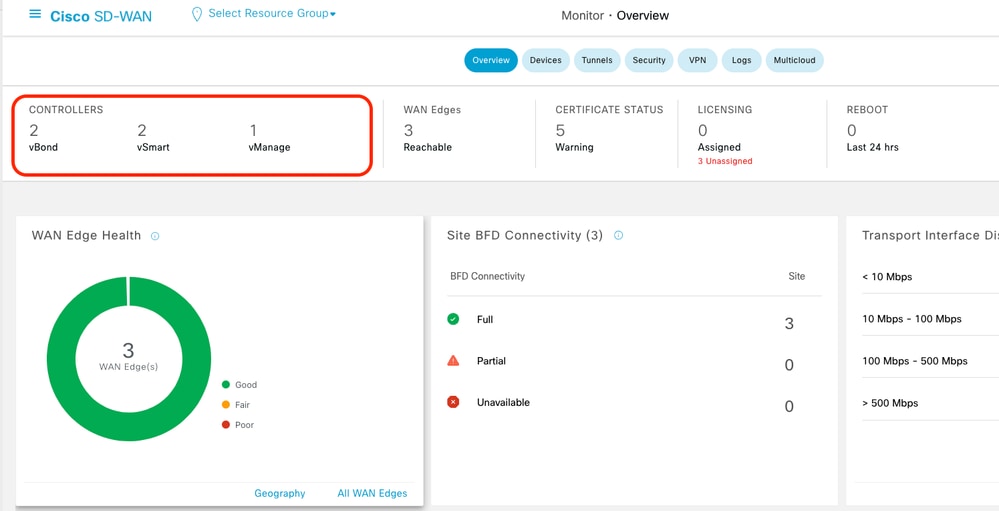

Inicie sesión en la GUI de Catalyst SD-WAN Manager y verifique que todos los controladores estén activos.

Paso 1. Adjuntar la plantilla de dispositivo AWS a dos dispositivos C8000v

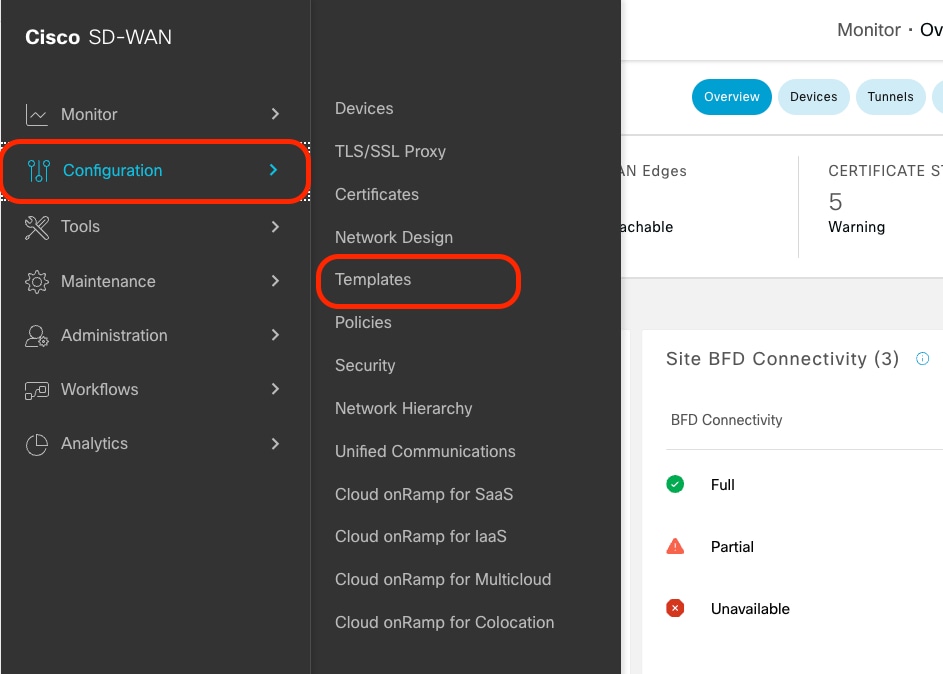

En el menú Cisco SD-WAN Manager, navegue hasta Configuration > Templates.

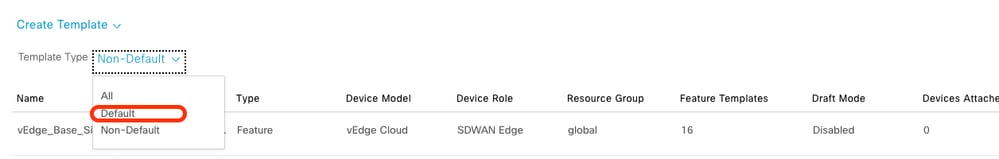

Haga clic en Plantillas de dispositivo > Desde plantilla. Escriba el menú desplegable y seleccione Default.

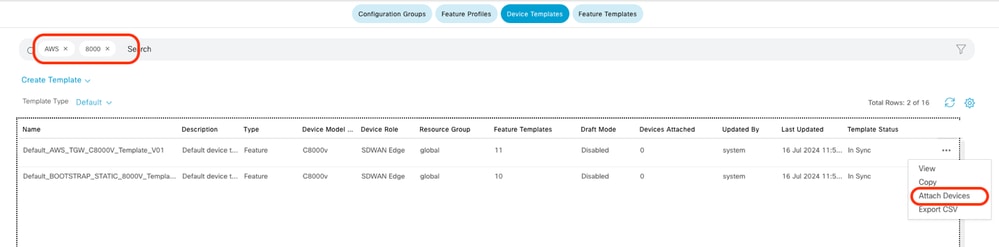

En la barra de búsqueda, escriba AWS y C8000v. A continuación, haga clic en los 3 puntos (...) junto a la plantilla Default_AWS_TGW_C8000V_Template_V01. En el menú desplegable, seleccione Attach Devices.

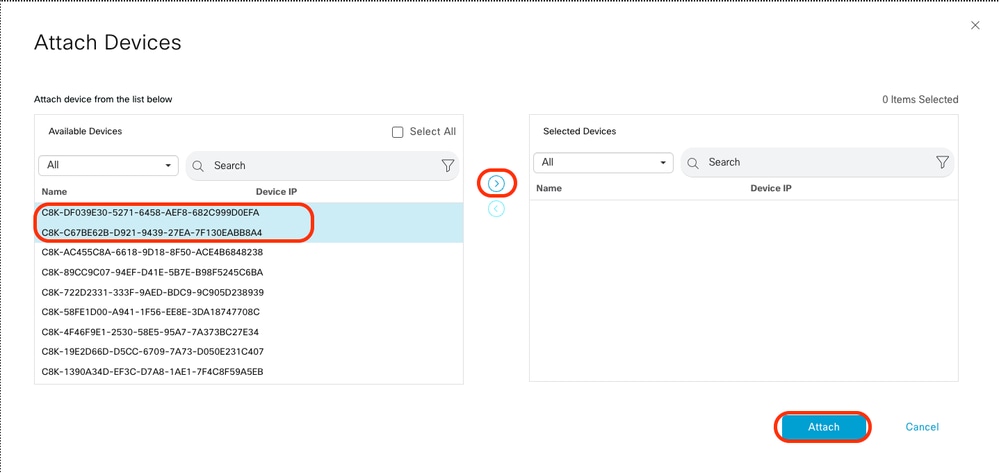

Seleccione dos de los dispositivos C8000v. Haga clic en la flecha que apunta a la derecha y, a continuación, haga clic en Adjuntar.

Haga clic en 3 puntos (...) en los dispositivos y navegue hasta Editar plantilla de dispositivo.

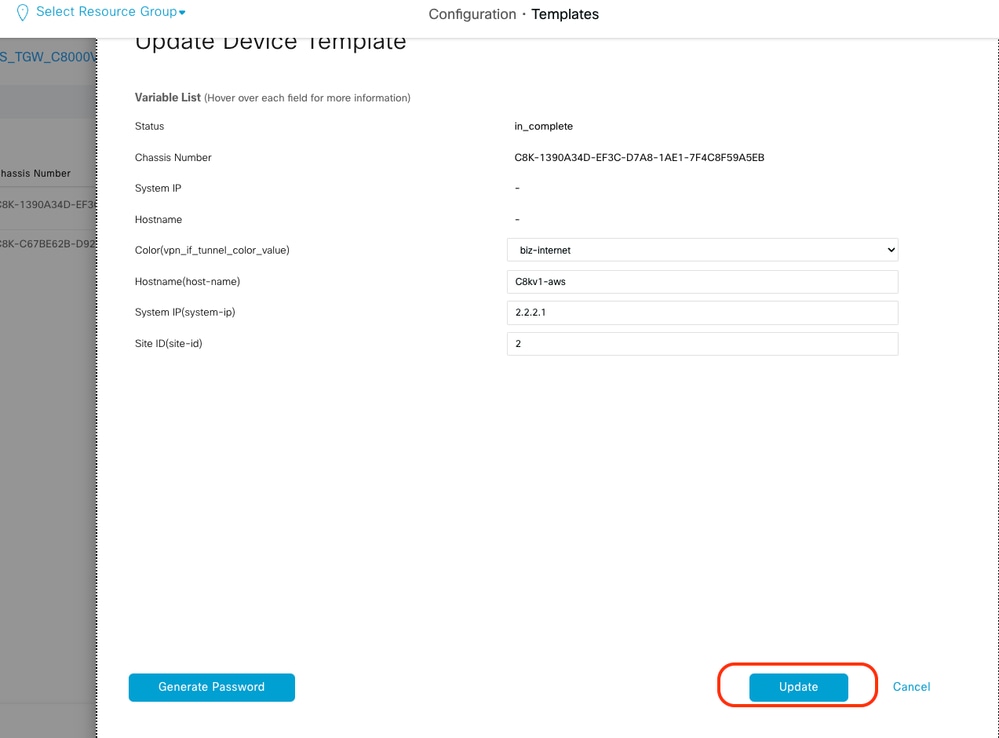

Haga clic en el menú desplegable y seleccione Color, ingrese Hostname, System IP, Site ID. Después de introducir estos detalles, haga clic en Update (Actualizar).

Introduzca los valores para cada dispositivo individual y, a continuación, haga clic en Update (Actualizar).

Ejemplo:

On Device 1

Color: Select biz-internet from Dropdown

Hostname: C8kv1-aws

System IP: 10.2.2.1

Site: ID 2

On Device 2

Color: biz-internet Color: biz-internet

Hostname: C8kv2-aws

System IP: 10.2.2.2

Site: ID 2

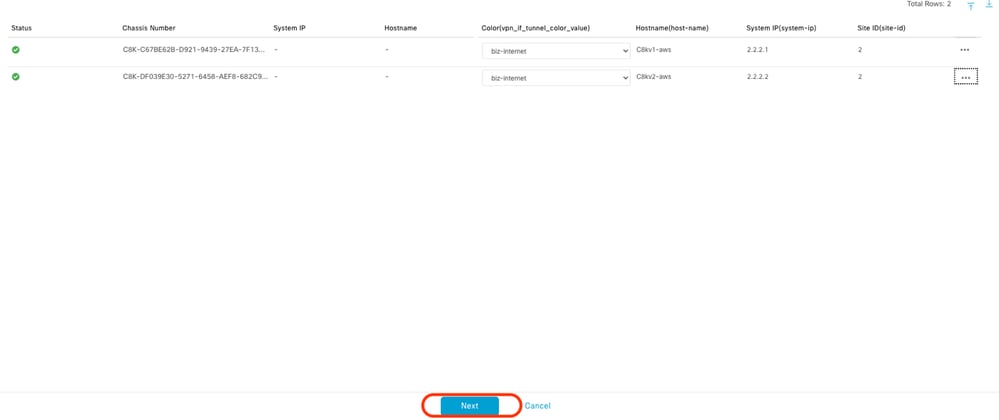

Cuando haya terminado de utilizar ambos dispositivos, haga clic en Next.

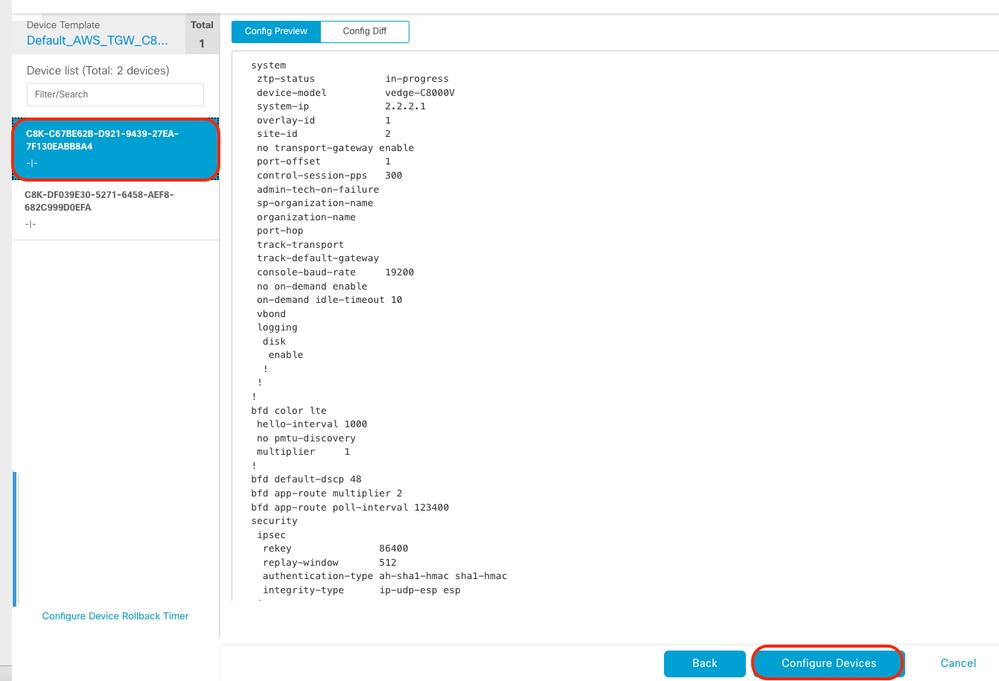

Haga clic en uno de los dispositivos y asegúrese de que la configuración es correcta. Haga clic en Configure Devices.

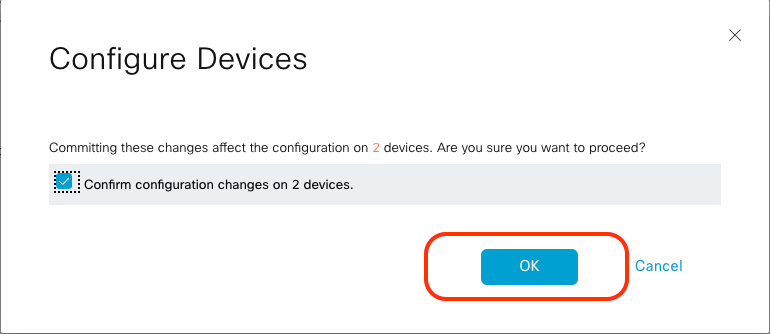

En la ventana emergente, haga clic en la casilla de verificación Confirm configuration changes on 2 devices (Confirmar cambios de configuración en 2 dispositivos) y, a continuación, haga clic en OK (Aceptar).

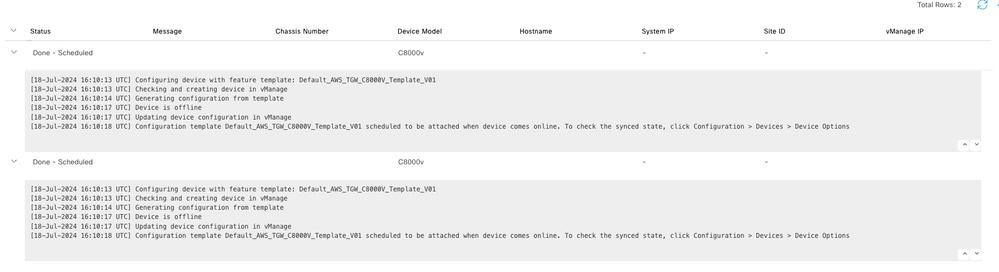

Confirme que las plantillas se han programado para adjuntarse a los dispositivos.

Paso 2. Configuración de la integración de SD-WAN en AWS

Puede configurar y gestionar Cloud on Ramp para entornos de varias nubes mediante Cisco Catalyst SD-WAN Manager.

Un asistente de configuración de Cisco Catalyst SD-WAN Manager automatiza el acceso del gateway de tránsito a la cuenta de nube pública y automatiza las conexiones entre las aplicaciones de nube pública y los usuarios de dichas aplicaciones en las sucursales de la red superpuesta. Esta función funciona con nubes privadas virtuales (VPC) AWS en routers de nube de Cisco.

Una gateway de tránsito es un hub de tránsito de red que puede utilizar para interconectar su VPC y las redes en las instalaciones. Puede conectar una VPC o una conexión VPN a un gateway de tránsito. Actúa como un router virtual para el tráfico que fluye entre las conexiones VPN y VPC.

Cloud OnRamp para varias nubes admite la integración con varias cuentas de AWS.

Crear cuenta de nube de AWS

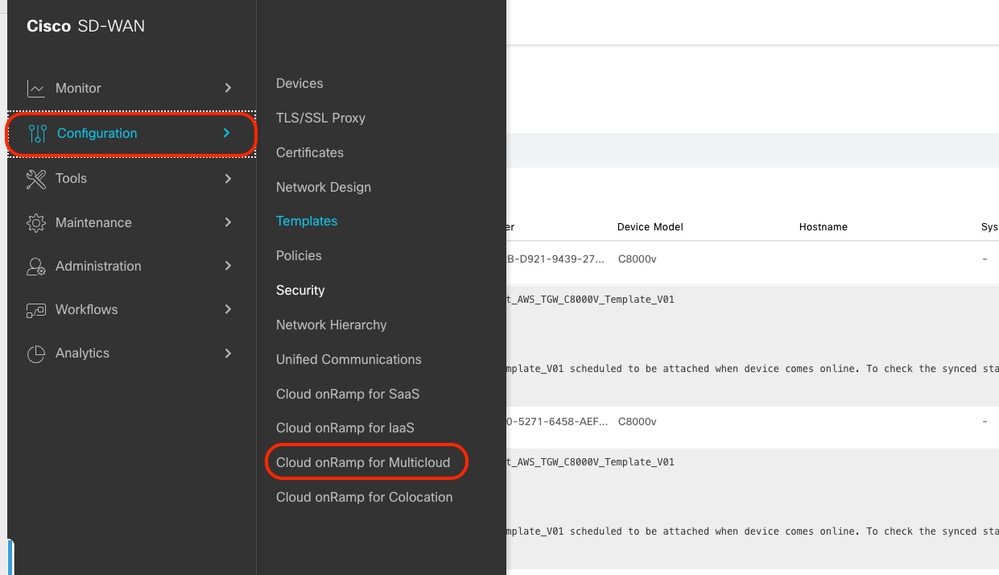

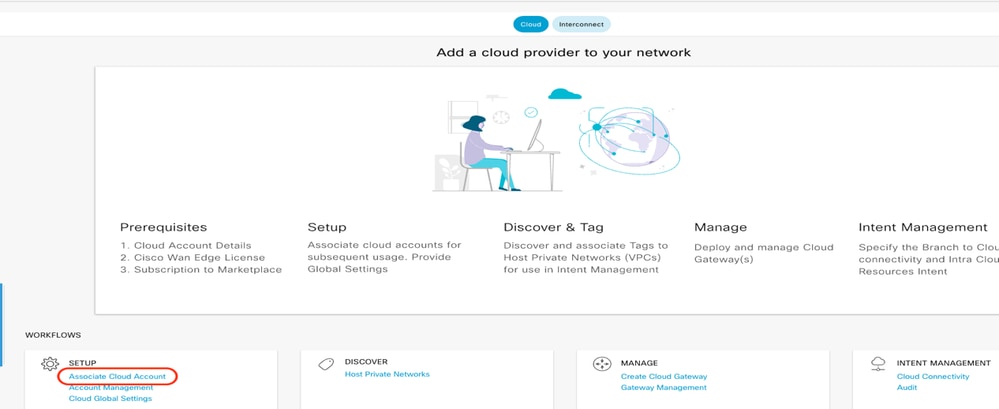

Vaya a Configuration > Cloud on Ramp for Multicloud.

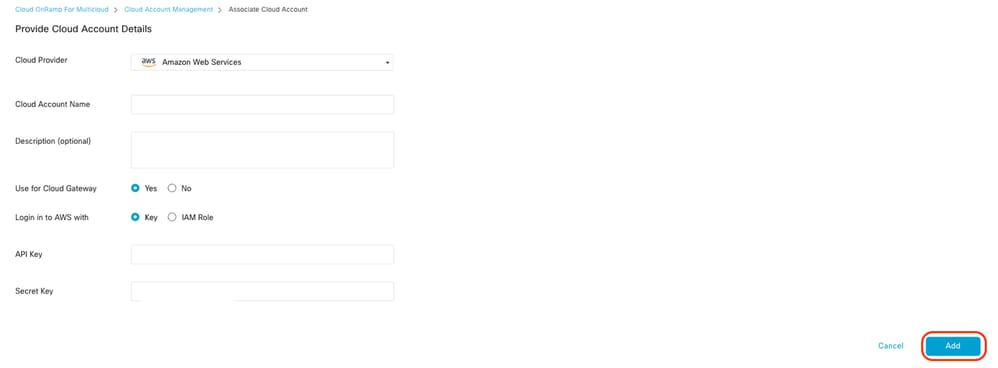

Haga clic en Asociar cuenta de nube en Flujos de trabajo > Configuración.

- En el campo Cloud Provider, seleccione Amazon Web Services en la lista desplegable.

- Introduzca el nombre de la cuenta en el campo Cloud Account Name.

- Elija Yes para crear un gateway de nube.

- Elija el modelo de autenticación que desea utilizar en el campo Iniciar sesión en AWS con.

- Clave

- Función IAM

Si elige el modelo de clave, proporcione API Key y Secret Key en los campos respectivos.

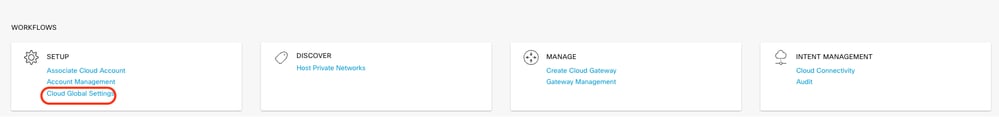

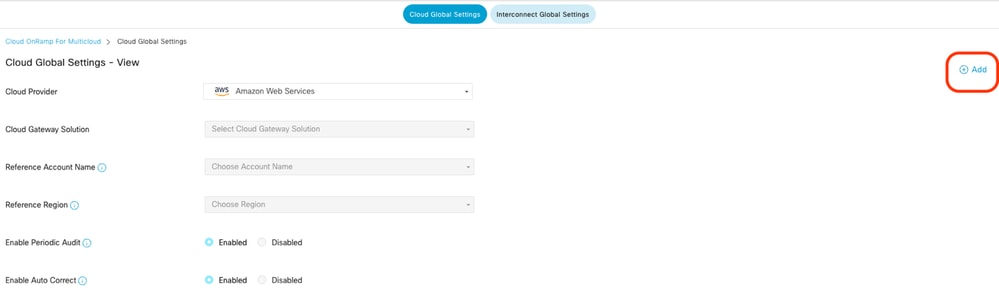

Configurar los parámetros globales de la nube. Haga clic en Flujos de trabajo > Configuración > Configuración global de nube.

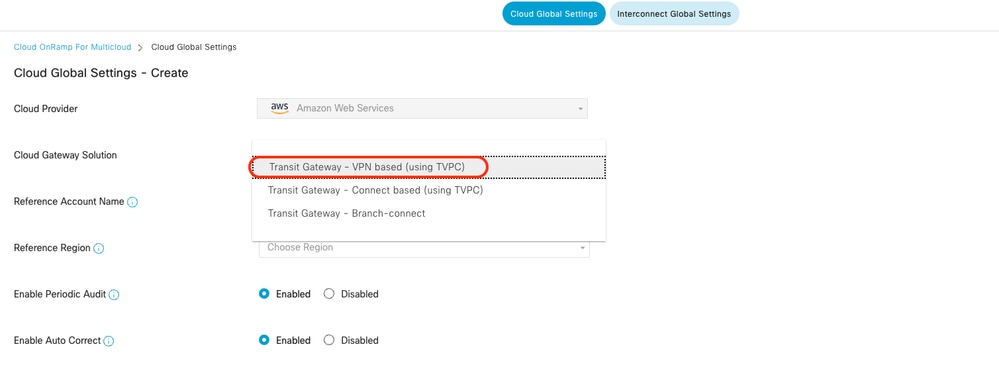

Haga clic en Add, haga clic en el menú desplegable en Cloud Gateway Solution y, a continuación, seleccione Transit Gateway - VPN Base (using TVPC).

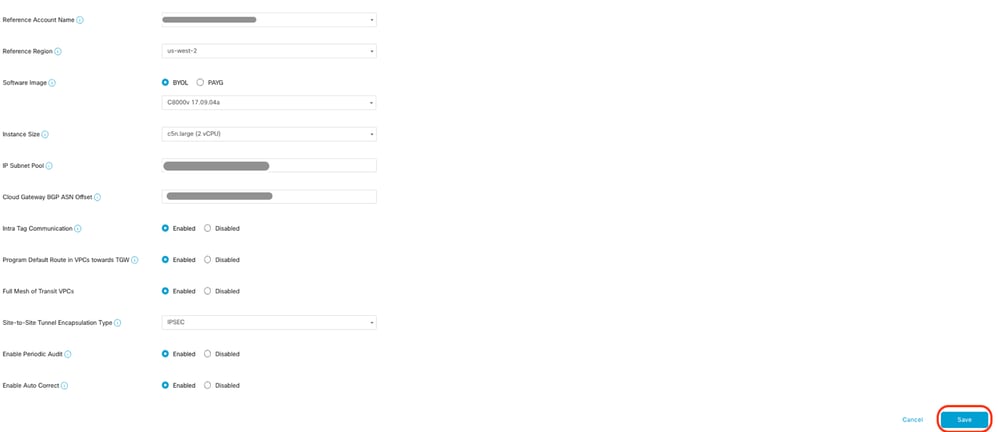

- Haga clic en el menú desplegable Reference Account Name y seleccione la cuenta.

- Haga clic en el menú desplegable Reference Region y seleccione cualquier región del menú desplegable.

-

En el campo Software Image:

-

Haga clic en BYOLpara utilizar una imagen de software de traiga su propia licencia o PAYGpara utilizar una imagen de software de pago sobre la marcha.

-

En la lista desplegable, seleccione una imagen de software.

-

- Haga clic en el menú desplegable Instance Size y luego seleccione el tamaño C5n.large(2 CPU) para las instancias que se ejecutan en Transit VPC.

- Ingrese el pool de subred IP x.x.x.x/24.

Nota: no puede modificar el grupo cuando algunos gateways de nube ya están haciendo uso del grupo. No se permite la superposición de subredes.

- Introduzca el desplazamiento de ASN de BGP de gateway de nube 68520.

Nota: El rango de desplazamiento inicial aceptable es de 64520 a 65500. Debe ser un múltiplo de 10.

- Haga clic en Encapsulación de Túnel de Sitio a Sitio. Escriba el menú desplegable y seleccione IPSEC.

- El resto de botones de opción que mantenga como predeterminados y que esté activado.

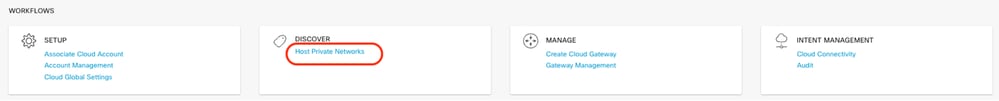

A continuación, debe configurar las VPC host volviendo al panel principal de Cloud OnRamp For Multicloud, en la sección Detectar, haga clic en Host Private Networks.

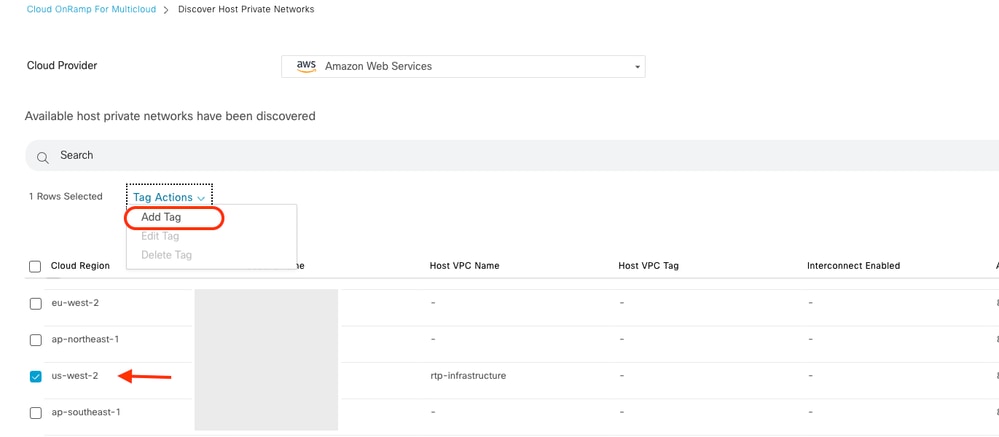

- Seleccione el VPC host o los VPC que se deben conectar a la puerta de enlace de tránsito.

- Haga clic en la lista desplegable Región para seleccionar las VPC según la región concreta.

- Haga clic en laEtiqueta Acciones para realizar las acciones siguientes:

Agregar etiqueta: agrupe los VPC seleccionados y etiquételos juntos.

Editar etiqueta: migre las VPC seleccionadas de una etiqueta a otra.

Eliminar etiqueta: elimine la etiqueta de las VPC seleccionadas.

Se pueden agrupar varias VPC host bajo una etiqueta. Todas las VPC bajo la misma etiqueta se consideran una unidad singular. Una etiqueta garantiza la conectividad y es esencial para ver las VPC enGestión de Intenciones.

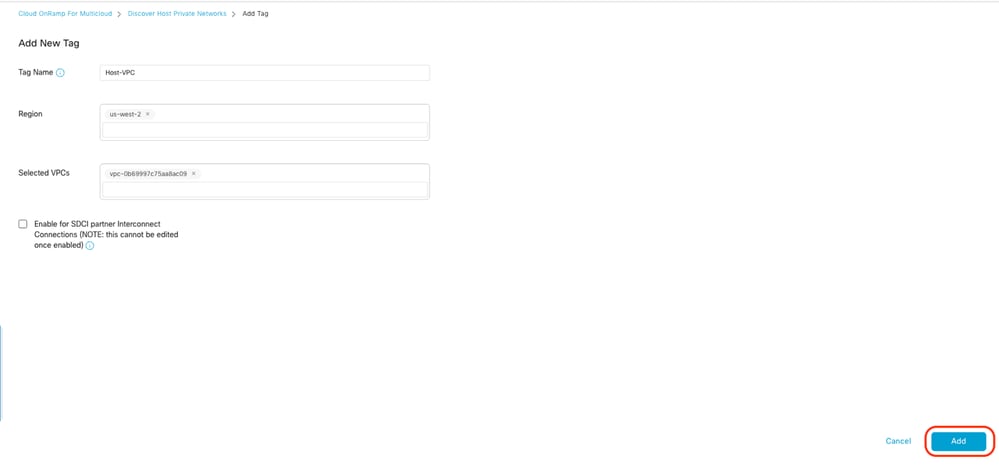

Escriba un Nombre de etiqueta (el nombre de etiqueta puede ser cualquier cosa) y, a continuación, haga clic en Agregar.

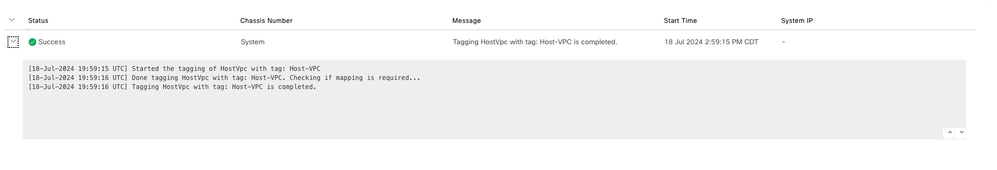

Etiquetado VPC finalizado correctamente.

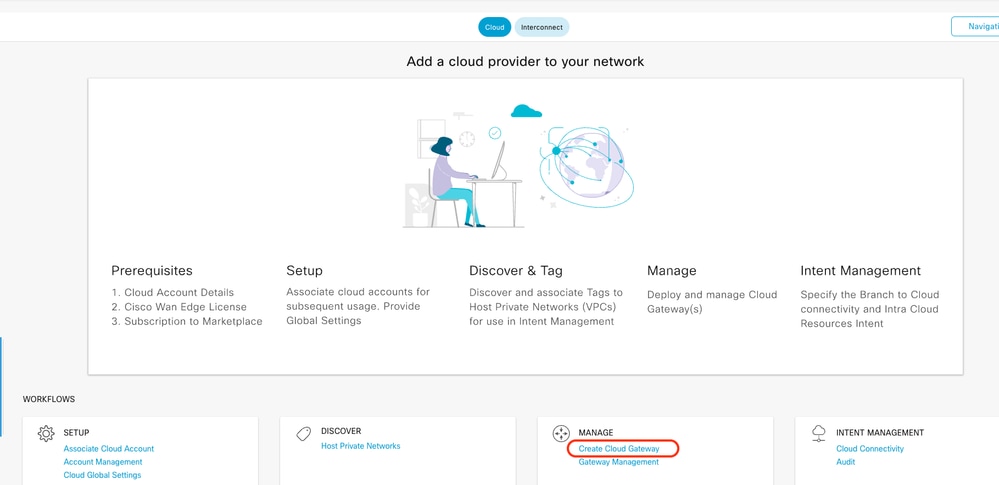

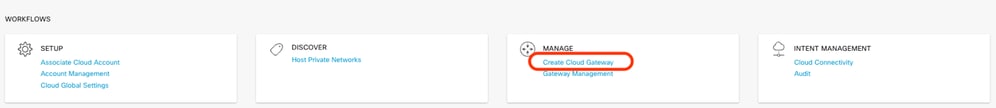

Vuelva a Cloud on Ramp para Multicloud y, en MANAGE, haga clic en Create Cloud Gateway.

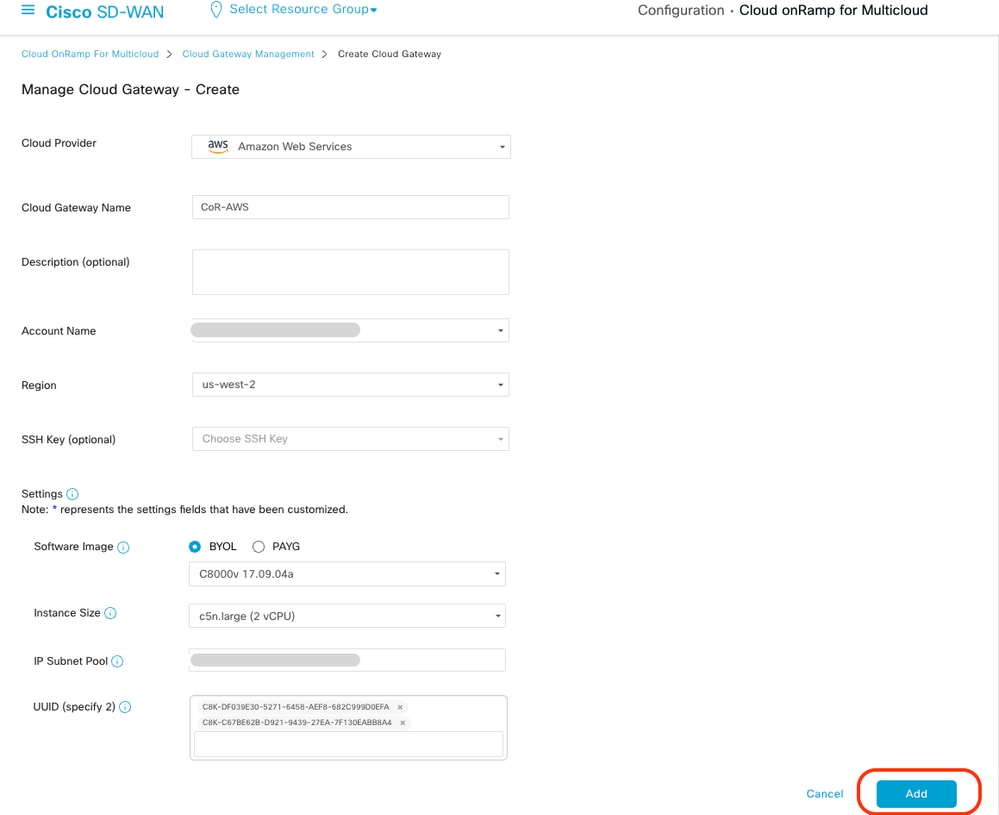

- Haga clic en el menú desplegable para Cloud Provider y seleccione AWS.

- Introduzca un nombre de gateway de nube.

- Haga clic en el menú desplegable Nombre de cuenta, que contiene la información de cuenta que se ha rellenado anteriormente.

- Haga clic en el menú desplegable Region y seleccione la región donde se etiquetaron las VPC del host.

- La imagen de software, el tamaño de la instancia y el conjunto de subredes IP se rellenan automáticamente a partir de la puerta de enlace de nube global rellena anteriormente.

- Haga clic en el menú desplegable UUID. Se muestran los dos UUID para el C8000v que se conectaron anteriormente en la plantilla de dispositivo. Selecciónelos y, a continuación, haga clic en Agregar.

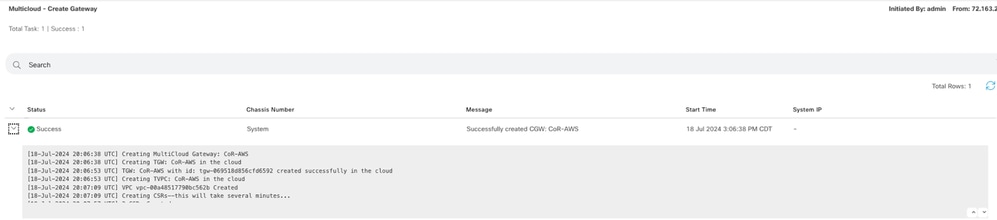

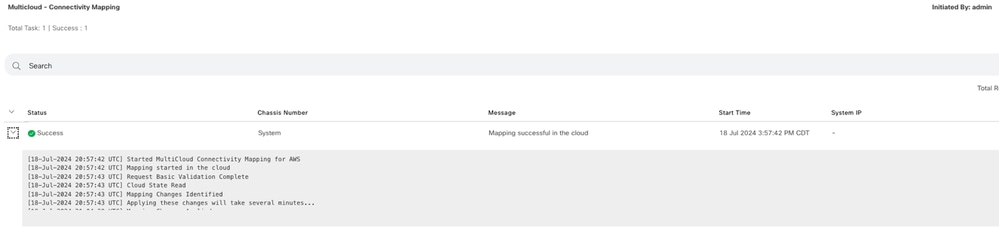

Ahora, los gateways de la nube comienzan a crear y, a continuación, esperan hasta que la implementación de la solución del gateway de la nube sea correcta.

Nota: Los extremos de la WAN tardan unos minutos en estar disponibles una vez finalizado el proceso.

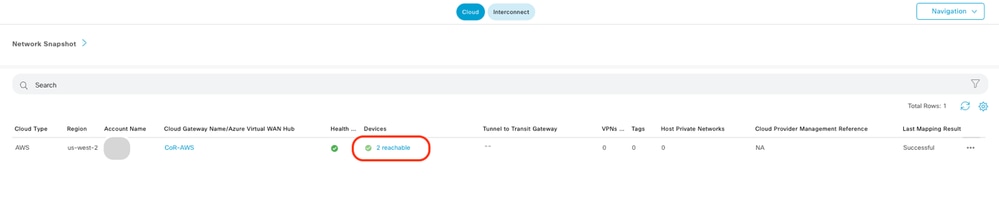

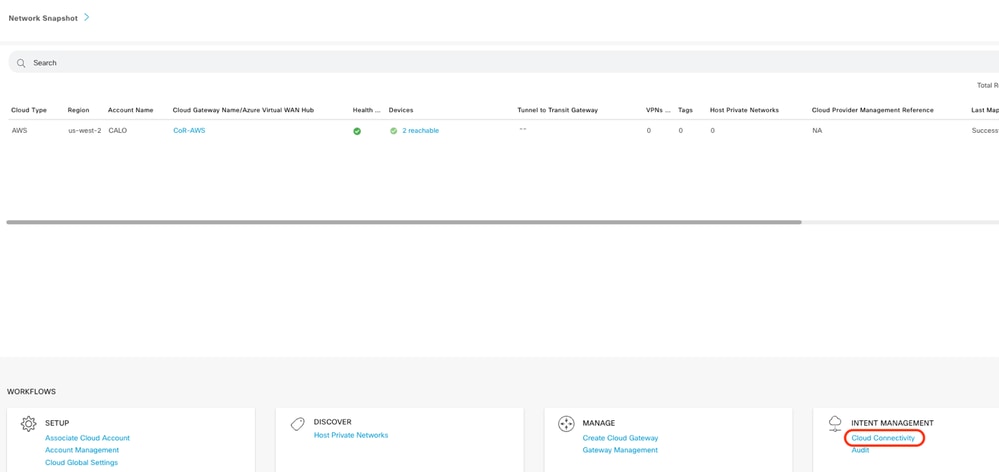

Se puede acceder a dos dispositivos C8000v implementados en AWS. Ahora, haga clic en Conectividad a la nube.

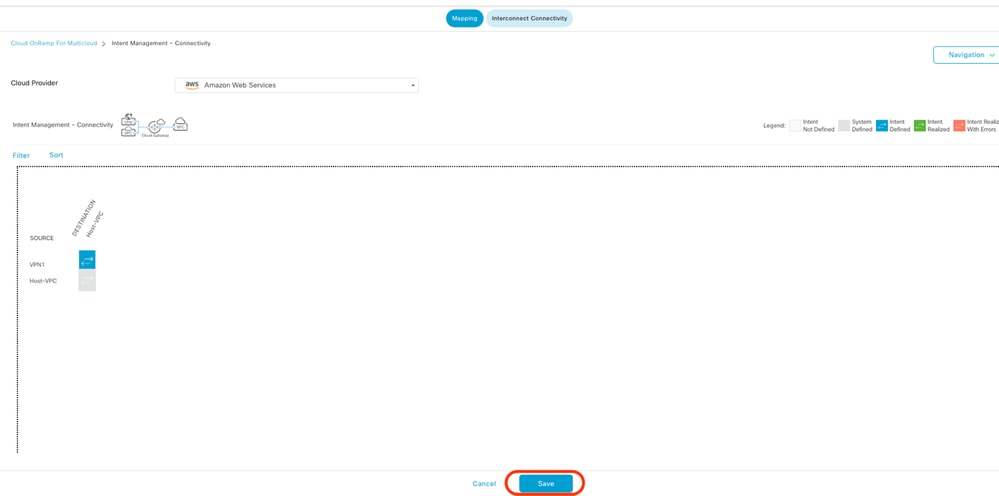

Haga clic en Edit para realizar la asignación de VPN y seleccione VPN 1, luego haga clic en Save.

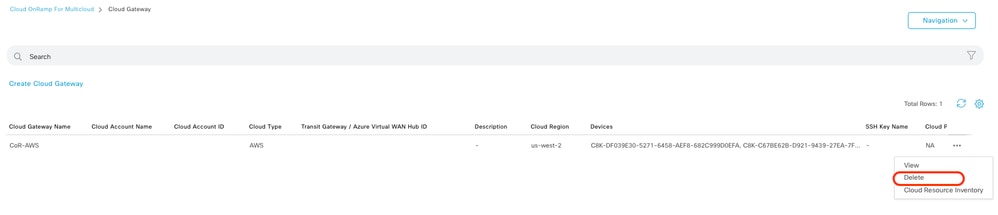

Paso 3. Cómo eliminar el gateway de la nube

Para eliminar el gateway de la nube, en Administrar, seleccione Administración de gateway.

A continuación, haga clic en los 3 puntos (...) del gateway de la nube que desee y haga clic en Eliminar.

Verificación

En esta sección se describen los resultados a efectos de verificación.

Después de la asignación, verifique que la VPN de servicio VPN 1 (VRF) esté presente en ambos C8000v en AWS.

C8kv1-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

C8kv2-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

También puede ver las rutas OMP aprendidas del router de la sucursal local, así como las rutas BGP de las VPC del host.

C8kv1-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:55:52, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:55:52, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:55:52, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.12/30 is directly connected, Tunnel100001

L 169.254.0.14/32 is directly connected, Tunnel100001

C 169.254.0.16/30 is directly connected, Tunnel100002

L 169.254.0.18/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

C8kv2-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:57:17, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:57:17, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:57:17, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.4/30 is directly connected, Tunnel100001

L 169.254.0.6/32 is directly connected, Tunnel100001

C 169.254.0.8/30 is directly connected, Tunnel100002

L 169.254.0.10/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Aug-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Karthik Reddy YasaTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios