Configuración de Secure Client IKEv2/ASA en ASDM con AAA & Cert Auth

Opciones de descarga

-

ePub (2.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos necesarios para configurar el cliente seguro sobre IKEv2 en ASA usando ASDM con AAA y autenticación de certificado.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Configuración de Cisco Identity Services Engine (ISE)

- Configuración de Cisco Adaptive Security Virtual Appliance (ASAv)

- Configuración de Cisco Adaptive Security Device Manager (ASDM)

- Flujo de autenticación VPN

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- parche 1 de Identity Services Engine Virtual 3.3

- Adaptive Security Virtual Appliance 9.20(2)21

- Adaptive Security Device Manager 7.20(2)

- Cisco Secure Client 5.1.3.62

- Windows Server 2016

- Windows 10

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

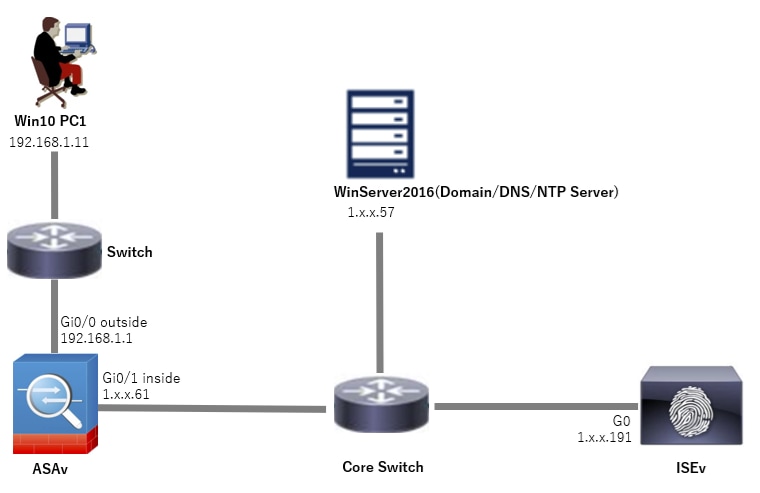

Diagrama de la red

Esta imagen muestra la topología utilizada para el ejemplo de este documento.

El nombre de dominio configurado en Windows Server 2016 es ad.rem-system.com, que se utiliza como ejemplo en este documento.

Diagrama de la red

Diagrama de la red

Configuraciones

Configuración en ASDM

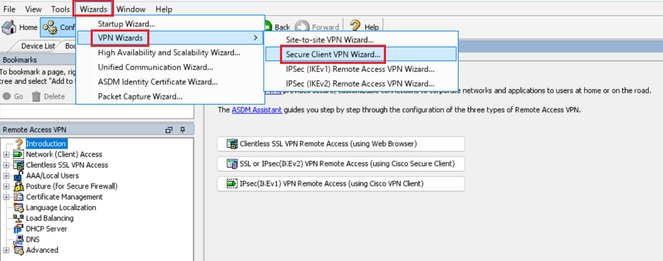

Paso 1. Asistentes para Open VPN

Vaya a Wizards > VPN Wizards, haga clic en Secure Client VPN Wizard.

Asistentes para Open VPN

Asistentes para Open VPN

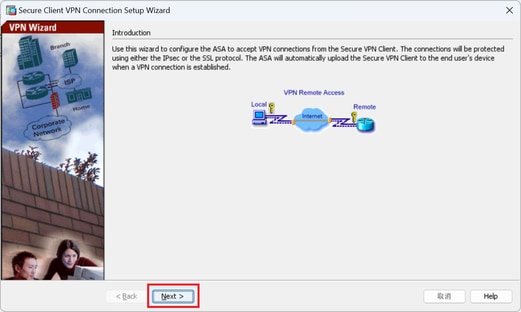

Haga clic en Next (Siguiente).

Haga clic en el botón Siguiente

Haga clic en el botón Siguiente

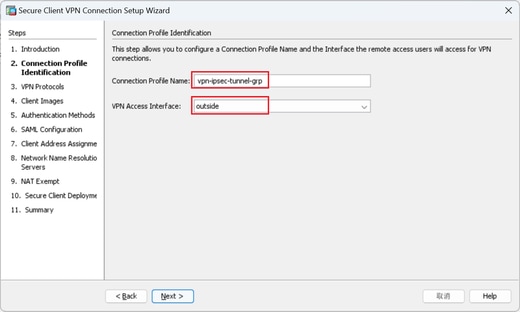

Paso 2. Identificación del perfil de conexión

Introduzca información para el perfil de conexión.

Nombre del perfil de conexión: vpn-ipsec-tunnel-grp

Interfaz de acceso VPN: externa

Identificación del perfil de conexión

Identificación del perfil de conexión

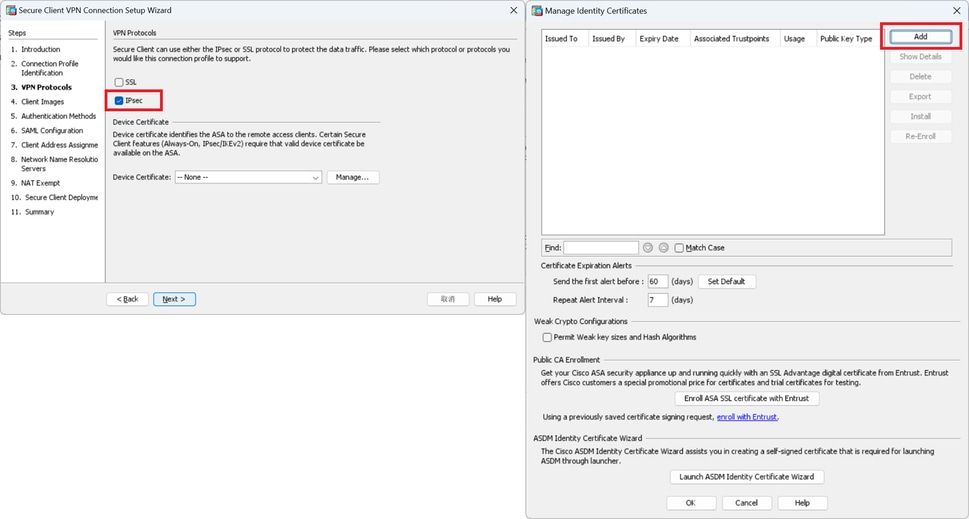

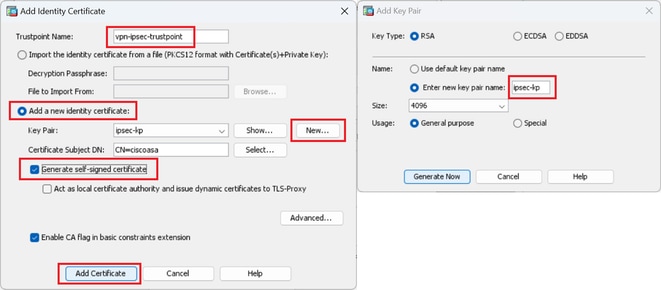

Paso 3. Protocolos VPN

Seleccione IPsec, haga clic en el botón Add para agregar un nuevo certificado autofirmado.

Protocolos VPN

Protocolos VPN

Introduzca información para el certificado autofirmado.

Nombre de punto de confianza: vpn-ipsec-trustpoint

Par de claves: ipsec-kp

Detalle del certificado autofirmado

Detalle del certificado autofirmado

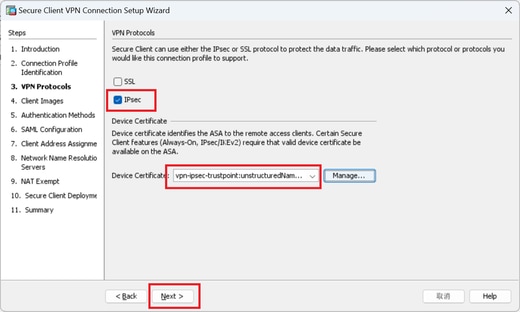

Confirme los parámetros de los protocolos VPN y haga clic en el botón Next.

Confirmar la configuración del protocolo VPN

Confirmar la configuración del protocolo VPN

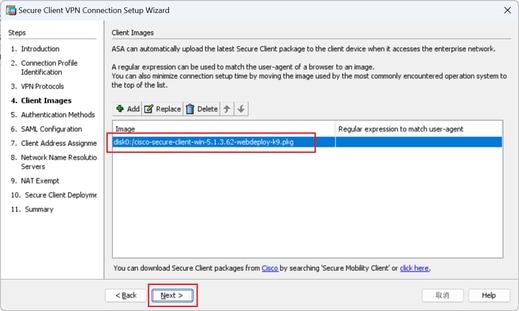

Paso 4. Imágenes del cliente

Haga clic en el botón Agregar para agregar una imagen de cliente segura, haga clic en el botón Siguiente.

Imágenes del cliente

Imágenes del cliente

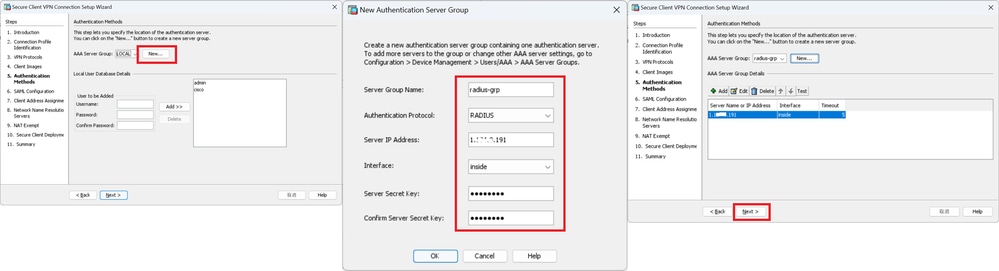

Paso 5. Métodos de autenticación

Haga clic en el botón Nuevo para agregar un nuevo servidor aaa, haga clic en el botón Siguiente.

Nombre del grupo de servidores: radius-grp

Protocolo de autenticación: RADIUS

Dirección IP del servidor: 1.x.x.191

Interfaz: interior

Métodos de autenticación

Métodos de autenticación

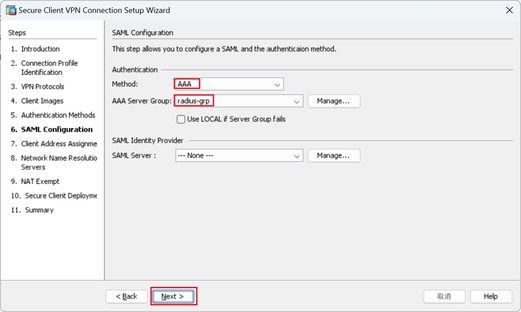

Paso 6. Configuración de SAML

Haga clic en el botón Next.

Configuración de SAML

Configuración de SAML

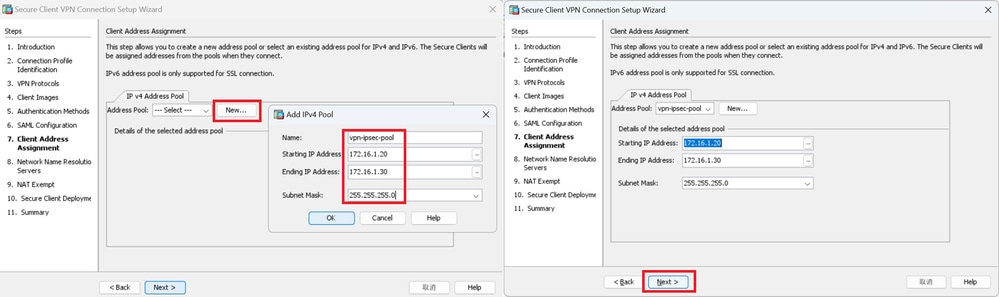

Paso 7. Asignación de dirección de cliente

Haga clic en el botón New para agregar un nuevo conjunto de IPv4, haga clic en el botón Next.

Nombre: vpn-ipsec-pool

Dirección IP inicial: 172.16.1.20

Dirección IP final: 172.16.1.30

Máscara de subred: 255.255.255.0

Asignación de dirección de cliente

Asignación de dirección de cliente

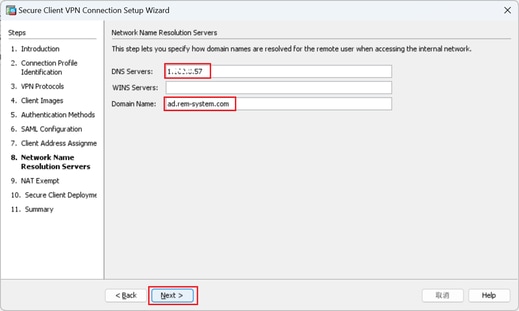

Paso 8. Servidores de resolución de nombres de red

Introduzca información para DNS y dominio, haga clic en el botón Next.

Servidores DNS: 1.x.x.57

Nombre de dominio: ad.rem-system.com

Servidores de resolución de nombres de red

Servidores de resolución de nombres de red

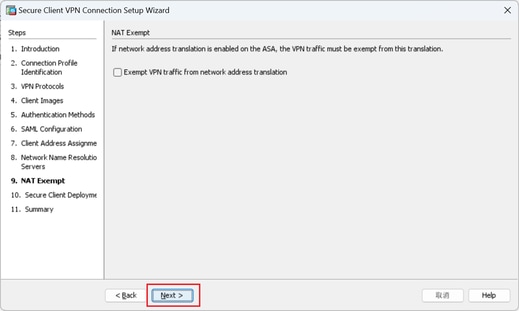

Paso 9. Exención de NAT

Haga clic en el botón Next.

Exención de NAT

Exención de NAT

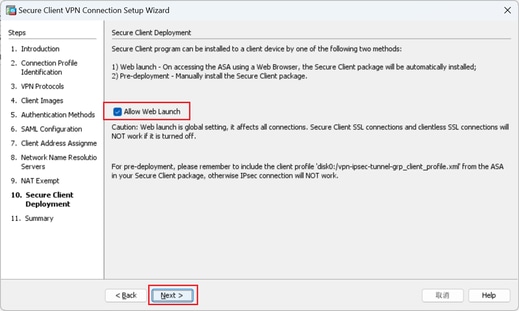

Paso 10. Implementación de clientes seguros

Seleccione Allow Web Launch, haga clic en Next button.

Implementación de clientes seguros

Implementación de clientes seguros

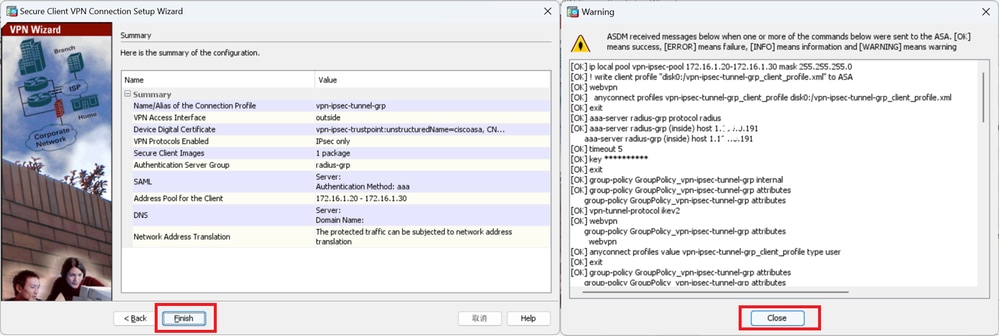

Paso 11. Guardar configuración

Haga clic en el botón Finish y guarde la configuración.

Guardar configuración

Guardar configuración

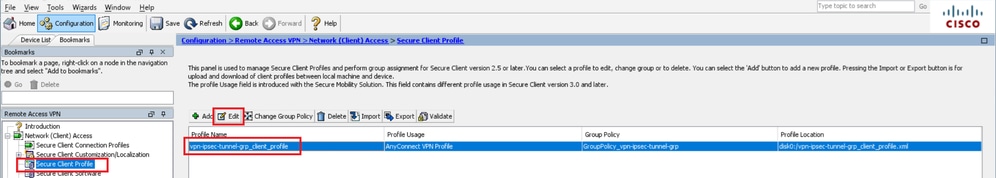

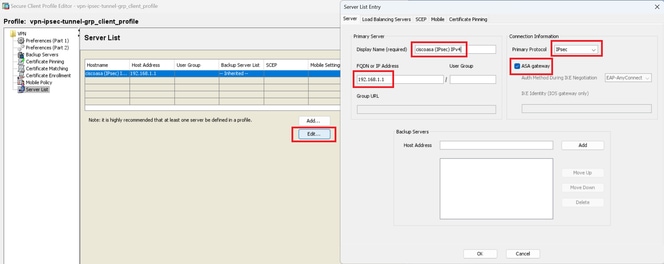

Paso 12. Confirmar y exportar perfil de cliente seguro

Vaya a Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, haga clic en el botón Edit.

Editar perfil de cliente seguro

Editar perfil de cliente seguro

Confirme el detalle del perfil.

- Nombre para mostrar (obligatorio): Cisco ASA (IPsec) IPv4

- FQDN o dirección IP: 192.168.1.1

- Protocolo principal: IPsec

Confirmar perfil de cliente seguro

Confirmar perfil de cliente seguro

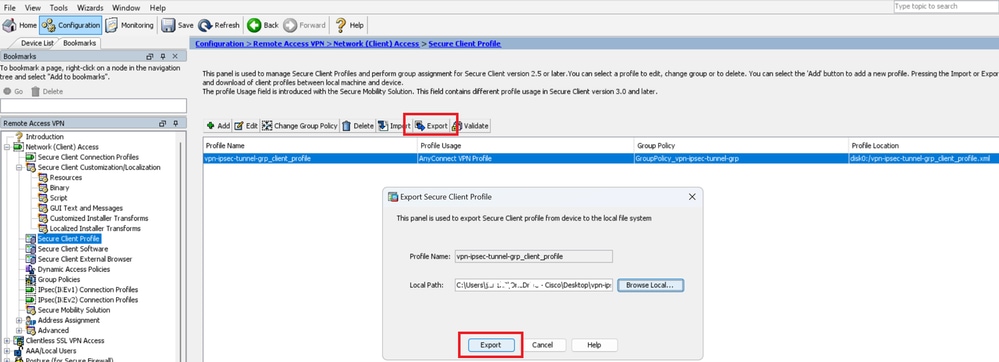

Haga clic en el botón Export para exportar el perfil al equipo local.

Exportar perfil de cliente seguro

Exportar perfil de cliente seguro

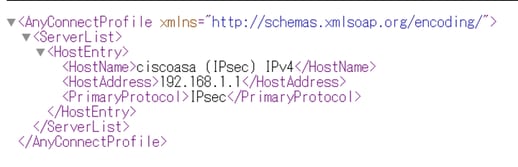

Paso 13. Confirmar detalles del perfil de cliente seguro

Abra Perfil de cliente seguro por navegador, confirme que el protocolo principal para el host es IPsec.

Detalle del perfil de cliente seguro

Detalle del perfil de cliente seguro

Paso 14. Confirmar configuración en ASA CLI

Confirme la configuración IPsec creada por ASDM en la CLI ASA.

// Defines a pool of addresses

ip local pool vpn-ipsec-pool 172.16.1.20-172.16.1.30 mask 255.255.255.0

// Defines radius server

aaa-server radius-grp protocol radius

aaa-server radius-grp (inside) host 1.x.x.191

timeout 5

// Define the transform sets that IKEv2 can use

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES192

protocol esp encryption aes-192

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal 3DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

// Configures the crypto map to use the IKEv2 transform-sets

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev2 ipsec-proposal AES256 AES192 AES 3DES DES

crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto map outside_map interface outside

// Defines trustpoint

crypto ca trustpoint vpn-ipsec-trustpoint

enrollment self

subject-name CN=ciscoasa

keypair ipsec-kp

crl configure

// Defines self-signed certificate

crypto ca certificate chain vpn-ipsec-trustpoint

certificate 6651a2a2

308204ed 308202d5 a0030201 02020466 51a2a230 0d06092a 864886f7 0d01010b

......

ac76f984 efd41d13 073d0be6 f923a9c6 7b

quit

// IKEv2 Policies

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 10

encryption aes-192

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 40

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

// Enabling client-services on the outside interface

crypto ikev2 enable outside client-services port 443

// Specifiies the certificate the ASA uses for IKEv2

crypto ikev2 remote-access trustpoint vpn-ipsec-trustpoint

// Configures the ASA to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

enable

anyconnect image disk0:/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1

anyconnect profiles vpn-ipsec-tunnel-grp_client_profile disk0:/vpn-ipsec-tunnel-grp_client_profile.xml

anyconnect enable

tunnel-group-list enable

// Configures the group-policy to allow IKEv2 connections and defines which Cisco Secure Client profile for the user

group-policy GroupPolicy_vpn-ipsec-tunnel-grp internal

group-policy GroupPolicy_vpn-ipsec-tunnel-grp attributes

wins-server none

dns-server value 1.x.x.57

vpn-tunnel-protocol ikev2

default-domain value ad.rem-system.com

webvpn

anyconnect profiles value vpn-ipsec-tunnel-grp_client_profile type user

// Ties the pool of addressess to the vpn connection

tunnel-group vpn-ipsec-tunnel-grp type remote-access

tunnel-group vpn-ipsec-tunnel-grp general-attributes

address-pool vpn-ipsec-pool

authentication-server-group radius-grp

default-group-policy GroupPolicy_vpn-ipsec-tunnel-grp

tunnel-group vpn-ipsec-tunnel-grp webvpn-attributes

group-alias vpn-ipsec-tunnel-grp enable

Paso 15. Agregar algoritmo criptográfico

En ASA CLI, agregue el grupo 19 a la política IKEv2.

Nota: Para las conexiones IKEv2/IPsec, Cisco Secure Client ya no admite los grupos Diffie-Hellman (DH) 2, 5, 14 y 24 a partir de la versión 4.9.00086. Este cambio puede dar lugar a errores de conexión debido a discrepancias en los algoritmos criptográficos.

ciscoasa(config)# crypto ikev2 policy 1

ciscoasa(config-ikev2-policy)# group 19

ciscoasa(config-ikev2-policy)#

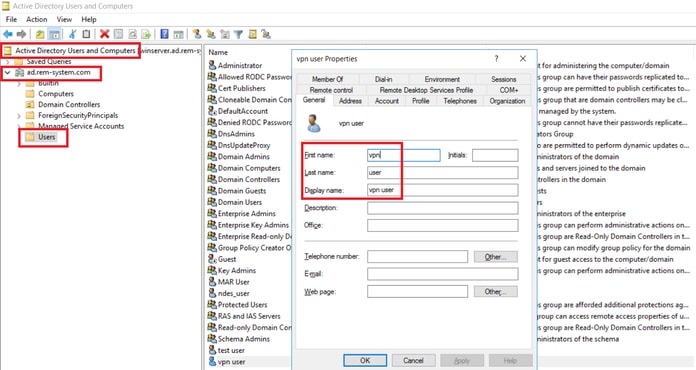

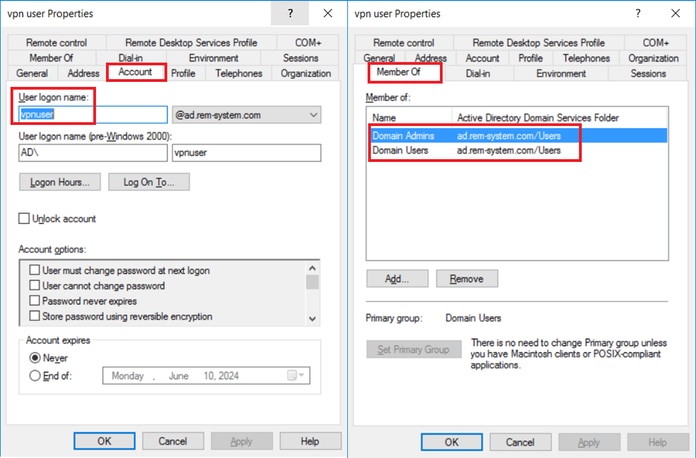

Configuración en Windows Server

Debe agregar un usuario de dominio para la conexión VPN. Vaya aUsuarios y equipos de Active Directory, haga clic en Usuarios. Agregue vpnuser como usuario de dominio.

Agregar usuario de dominio

Agregar usuario de dominio

Agregue el usuario del dominio a un miembro de Domain Admins y Domain Users.

Administradores de dominio y usuarios de dominio

Administradores de dominio y usuarios de dominio

Configuración en ISE

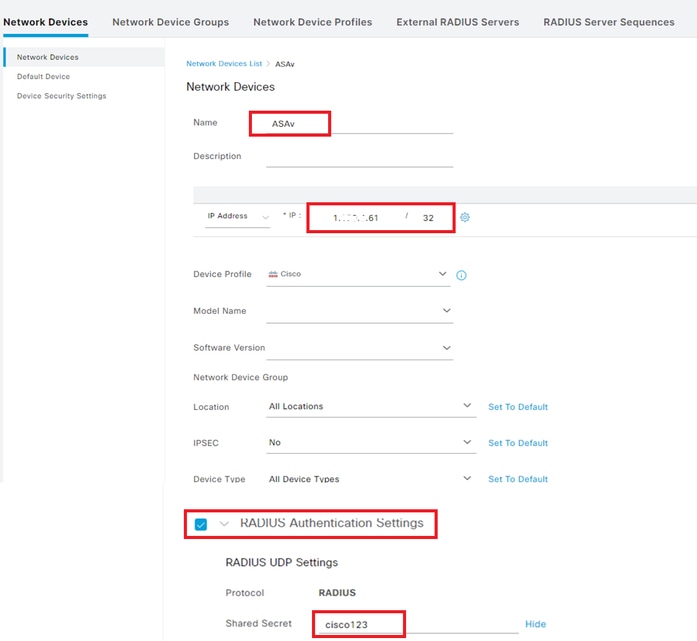

Paso 1. Agregar dispositivo

Vaya a Administration > Network Devices, haga clic en el botón Add para agregar un dispositivo ASAv.

Agregar dispositivo

Agregar dispositivo

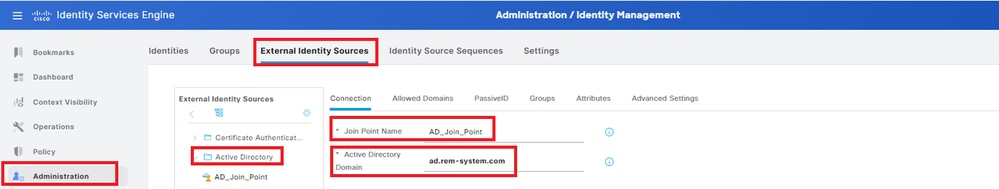

Paso 2. Agregar Active Directory

Vaya a Administration > External Identity Sources > Active Directory, haga clic en la ficha Connection y agregue Active Directory a ISE.

- Nombre del punto de unión: AD_Join_Point

- Dominio de Active Directory: ad.rem-system.com

Agregar Active Directory

Agregar Active Directory

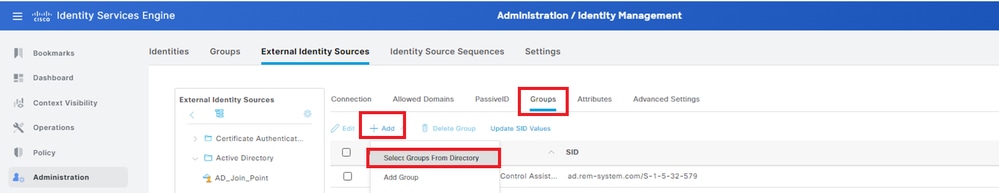

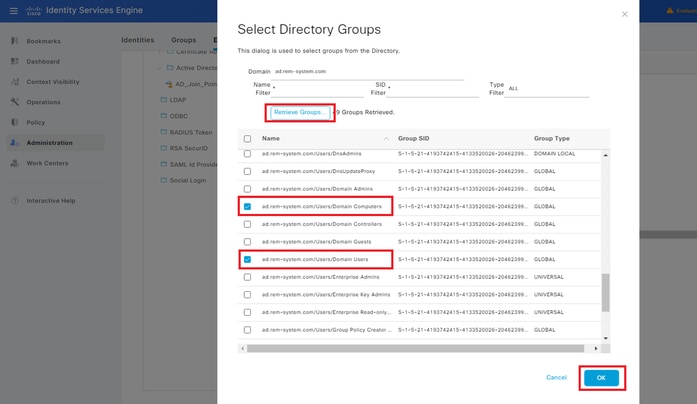

Vaya a la pestaña Grupos, seleccione Seleccionar grupos del directorio en la lista desplegable. Seleccionar grupos del directorio

Seleccionar grupos del directorio

Haga clic en Recuperar grupos de la lista desplegable. Checkad.rem-system.com/Users/Domain Computersandad.rem-system.com/Users/Domain Usuarios y haga clic en Aceptar.

Agregar equipos y usuarios de dominio

Agregar equipos y usuarios de dominio

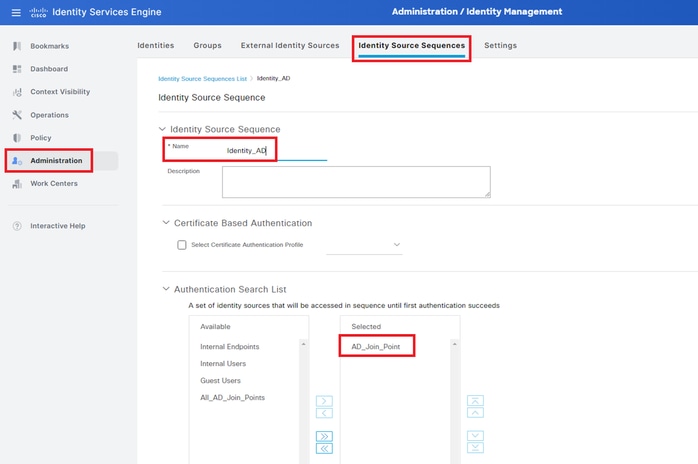

Paso 3. Agregar secuencia de origen de identidad

Vaya a Administration > Identity Source Sequences, agregue una secuencia de origen de identidad.

- Nombre: Identity_AD

- Lista de búsqueda de autenticación: AD_Join_Point

Agregar secuencias de origen de identidad

Agregar secuencias de origen de identidad

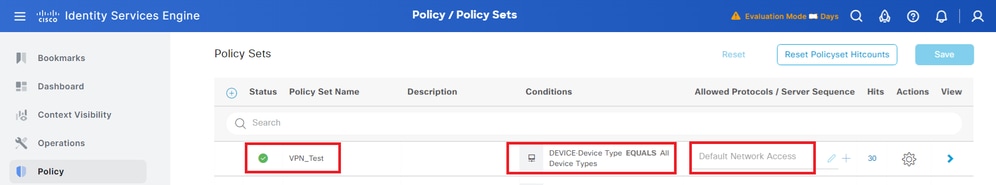

Paso 4. Agregar conjunto de políticas

Navegue hasta Policy > Policy Sets, haga clic en + para agregar un conjunto de políticas.

- Nombre del conjunto de políticas: VPN_Test

- Condiciones: El tipo de dispositivo DEVICE ES IGUAL a todos los tipos de dispositivos

- Protocolos/Secuencia de servidor permitidos: acceso a red predeterminado

Agregar conjunto de políticas

Agregar conjunto de políticas

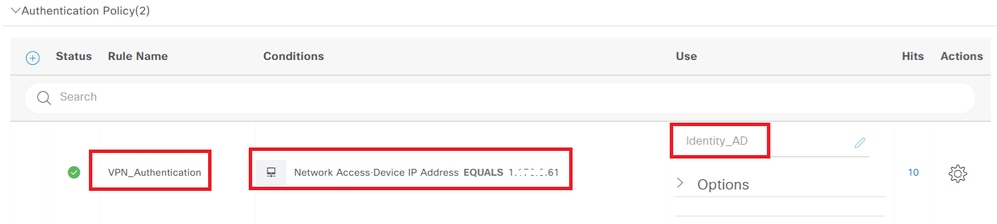

Paso 5. Agregar política de autenticación

Navegue hasta Conjuntos de políticas, haga clic en VPN_Test para agregar una política de autenticación.

- Nombre de regla: VPN_Authentication

- Condiciones: Dirección IP del dispositivo de acceso a la red IGUAL A 1.x.x.61

- Uso: Identity_AD

Agregar política de autenticación

Agregar política de autenticación

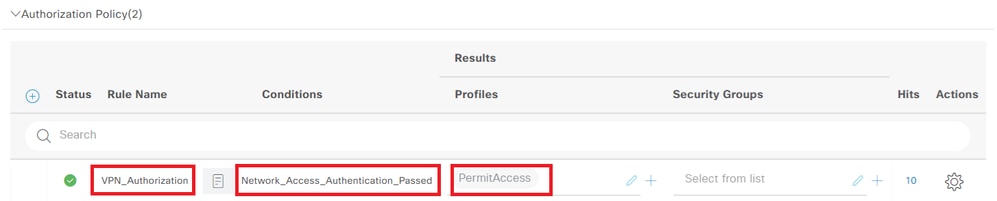

Paso 6. Agregar política de autorización

Navegue hasta Conjuntos de políticas, haga clic en VPN_Test para agregar una política de autorización.

- Nombre de regla: VPN_Authorization

- Condiciones: Network_Access_Authentication_Passed

- Resultados: PermitAccess

Agregar directiva de autorización

Agregar directiva de autorización

Verificación

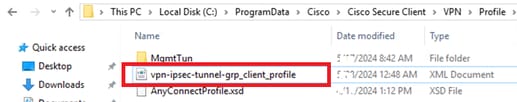

Paso 1. Copiar perfil de cliente seguro en PC1 Win10

Copie el perfil de cliente seguro en el directorio C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile.

Copiar perfil en el PC

Copiar perfil en el PC

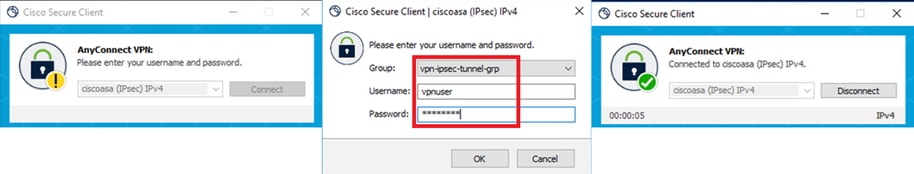

Paso 2. Iniciar conexión VPN

En el terminal, ejecute Cisco Secure Client, introduzca el nombre de usuario y la contraseña y, a continuación, confirme que Cisco Secure Client se conecta correctamente.

Conexión correcta

Conexión correcta

Paso 3. Confirmar Syslog en ASA

En el registro del sistema, confirme que la conexión IKEv2 se ha realizado correctamente.

May 28 20xx 08:xx:20: %ASA-5-750006: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 SA UP. Reason: New Connection Established

May 28 20xx 08:xx:20: %ASA-6-751026: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 Client OS: Windows Client: AnyConnect 5.1.3.62

Paso 4. Confirmar sesión IPsec en ASA

ejecute show vpn-sessiondb detail anyconnect el comando para confirmar la sesión IKEv2/IPsec en ASA.

ciscoasa# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnuser Index : 23

Assigned IP : 172.16.1.20 Public IP : 192.168.1.11

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA256 IPsecOverNatT: (1)SHA256 AnyConnect-Parent: (1)none

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_vpn-ipsec-tunnel-grp

Tunnel Group : vpn-ipsec-tunnel-grp

Login Time : 08:13:20 UTC Tue May 28 2024

Duration : 0h:10m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 01aa003d0001700066559220

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 23.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 19 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 5.1.3.62

IKEv2:

Tunnel ID : 23.2

UDP Src Port : 50982 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 85790 Seconds

PRF : SHA256 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 23.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 172.16.1.20/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA256

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28190 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 840 Bytes Rx : 52408

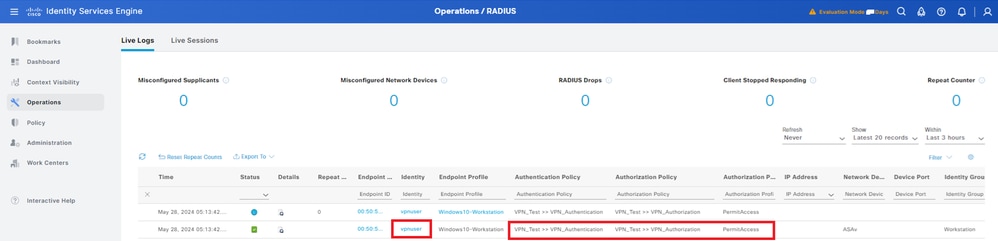

Pkts Tx : 21 Pkts Rx : 307Paso 5. Confirmar registro en directo de Radius

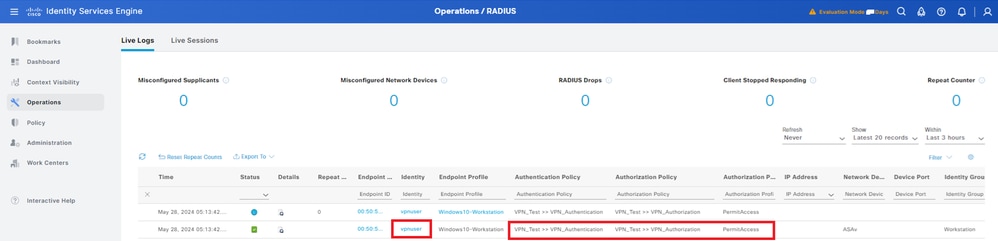

Vaya a Operations > RADIUS > Live Logs en la GUI de ISE, confirme el registro en vivo para la autenticación de vpn.

Registro en directo de Radius

Registro en directo de Radius

Registro en directo de Radius

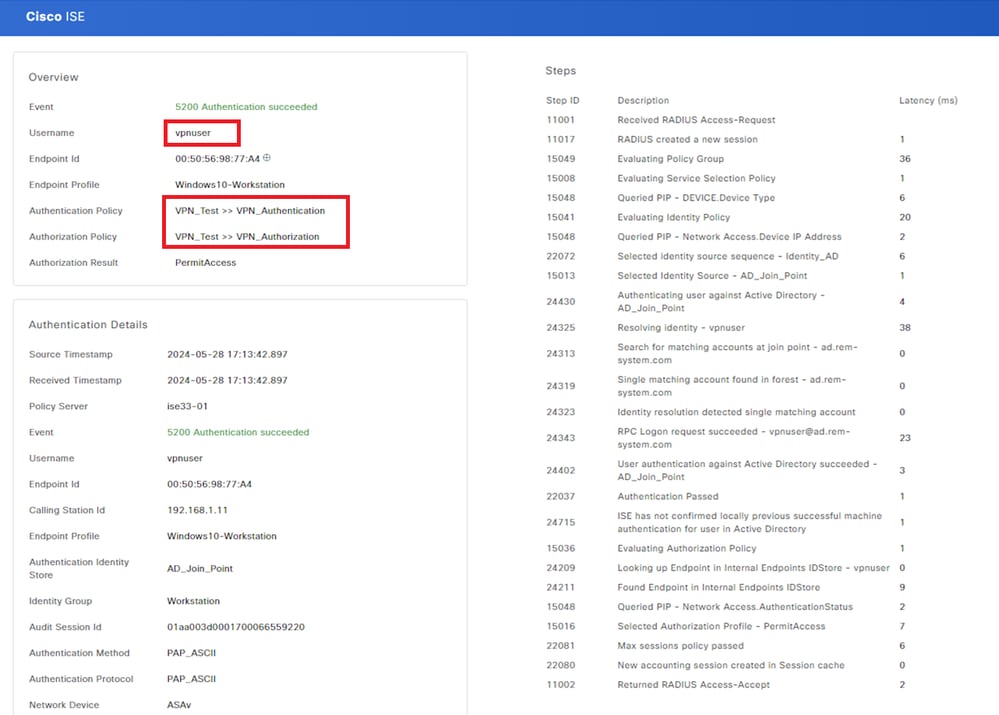

Registro en directo de RadiusHaga clic en Status (Estado) para confirmar los detalles del registro activo.

Detalle de Live Log

Detalle de Live Log

Troubleshoot

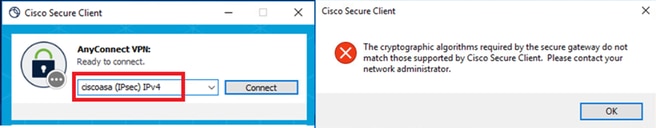

La falta de coincidencia de los algoritmos criptográficos puede provocar errores de conexión. Este es un ejemplo de cuando ocurre un problema de falta de coincidencia de algoritmos. La ejecución del paso 15 de la sección Configuración en ASDM puede resolver el problema.

Paso 1. Iniciar conexión VPN

En el terminal, ejecute Cisco Secure Client y confirme que la conexión falló debido a una discordancia de algoritmos criptográficos.

The cryptographic algorithms required by the secure gateway do not match those supported by AnyConnect.Please contact your network administrator. Error de conexión

Error de conexión

Paso 2. Confirmar registro del sistema en CLI

En el syslog, confirme que la negociación IKEv2 ha fallado.

May 28 20xx 08:xx:29: %ASA-5-750002: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Received a IKE_INIT_SA request

May 28 20xx 08:xx:29: %ASA-4-750003: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Negotiation aborted due to ERROR: Failed to find a matching policyReferencia

AnyConnect a través de IKEv2 a ASA con AAA y autenticación de certificados

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

18-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jian ZhangIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios