Configuración de ISE como autenticación externa para la GUI de DNAC

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar Cisco Identity Services Engine (ISE) como una autenticación externa para la administración GUI de Cisco DNA Center.

Prerequisites

Requirements

Cisco recomienda que conozca estos temas:

- Protocolos TACACS+ y RADIUS.

- Integración de Cisco ISE con Cisco DNA Center.

- Evaluación de políticas de Cisco ISE.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Parche 1 de Cisco Identity Services Engine (ISE) versión 3.4.

- Cisco DNA Center versión 2.3.5.5.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antes de comenzar

- Asegúrese de tener al menos un servidor de autenticación RADIUS configurado en System > Settings > External Services > Authentication and Policy Servers.

- Solo un usuario con permisos SUPER-ADMIN-ROLE en DNAC puede realizar este procedimiento.

- Active la reserva de autenticación externa.

Precaución: En las versiones anteriores a la 2.1.x, cuando se habilita la autenticación externa, Cisco DNA Center recurre a los usuarios locales si el servidor AAA es inalcanzable o el servidor AAA rechaza un nombre de usuario desconocido. En la versión actual, Cisco DNA Center no recurre a los usuarios locales si el servidor AAA es inalcanzable o el servidor AAA rechaza un nombre de usuario desconocido. Cuando la reserva de autenticación externa está habilitada, los usuarios externos y los administradores locales pueden iniciar sesión en Cisco DNA Center.

Para habilitar la reserva de autenticación externa, conecte SSH a la instancia del Cisco DNA Center e ingrese el comando this CLI (magctl rbac external_auth_fallback enable).

Configurar

(Opción 1) Configuración de la autenticación externa de DNAC mediante RADIUS

Paso 1. (Opcional) Definir un rol personalizado.

Configure las funciones personalizadas que satisfagan sus requisitos; en su lugar, puede utilizar las funciones de usuario predeterminadas. Esto se puede hacer desde la pestaña System > Users & Roles > Role Based Access Control.

Procedimiento

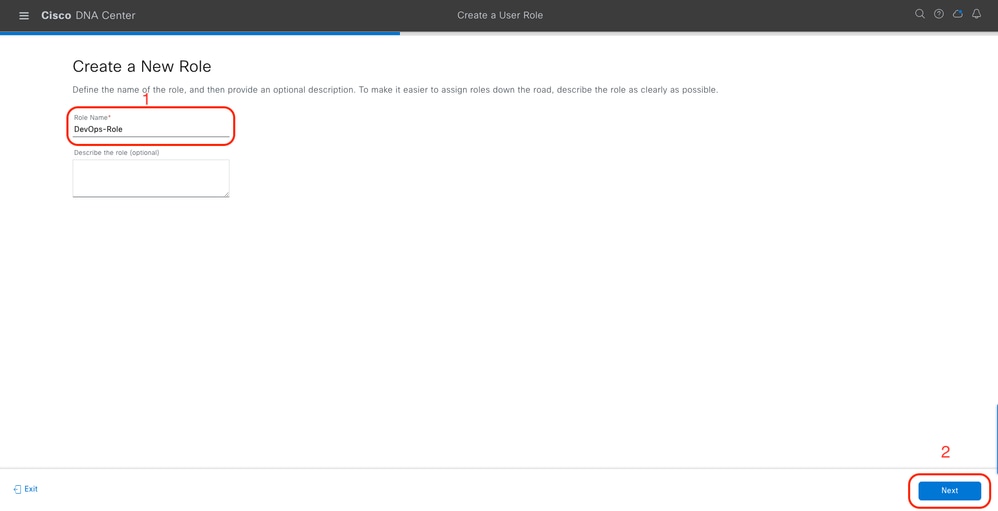

a. Crear un nuevo rol.

Nombre de rol de DevOps

Nombre de rol de DevOps

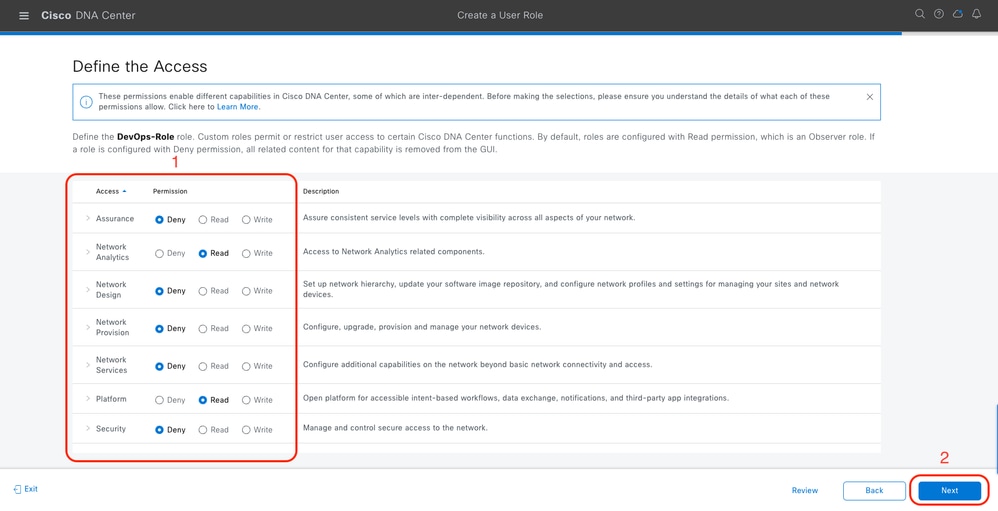

b. Defina el acceso.

Acceso a roles de DevOps

Acceso a roles de DevOps

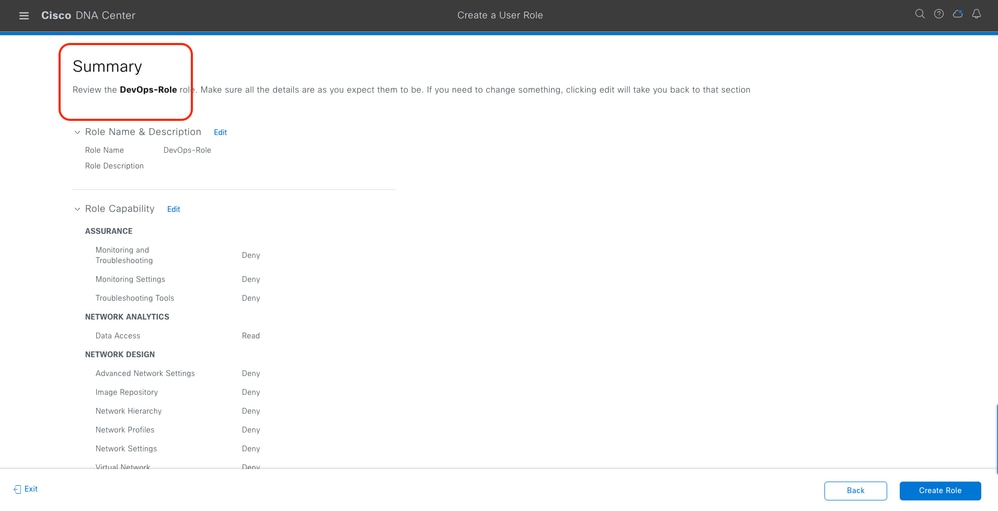

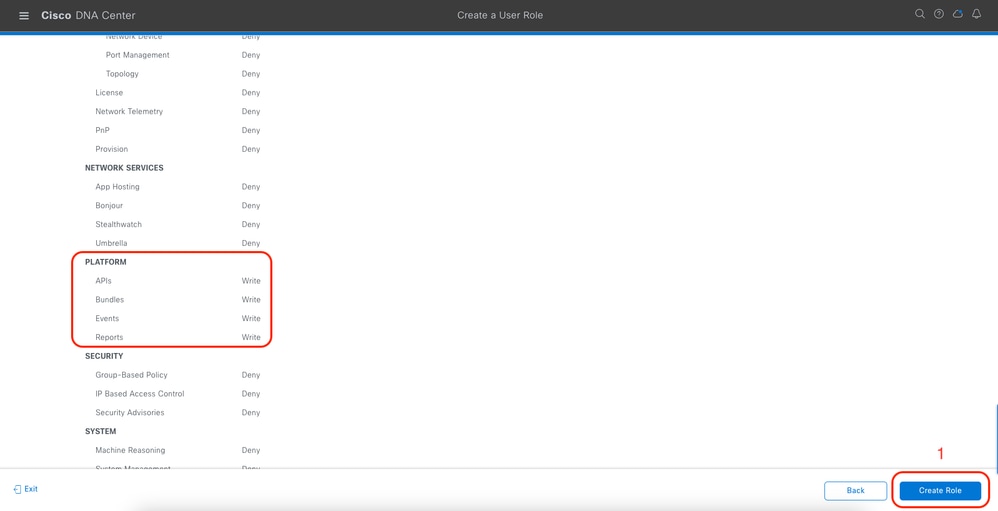

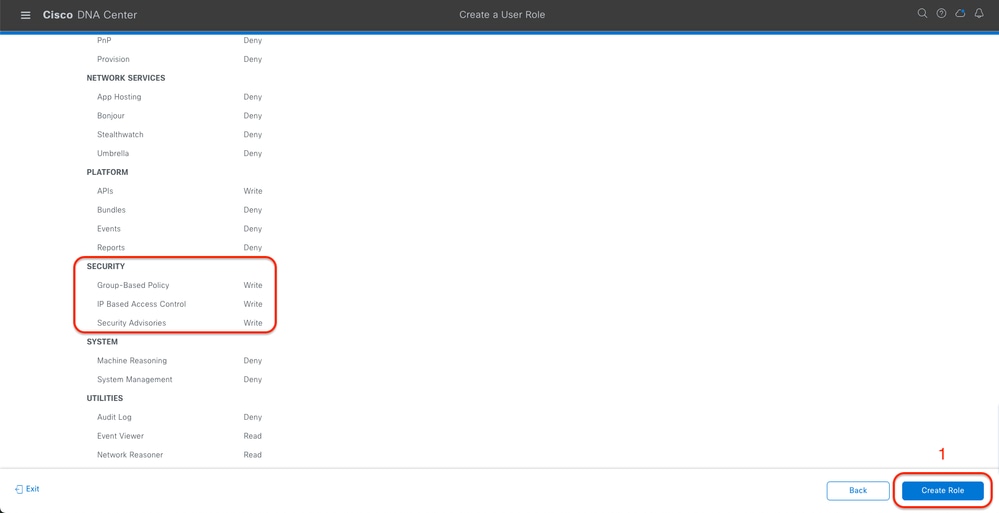

c. Cree el nuevo rol.

Resumen de funciones de DevOps

Resumen de funciones de DevOps

Revisar y crear rol de DevOps

Revisar y crear rol de DevOps

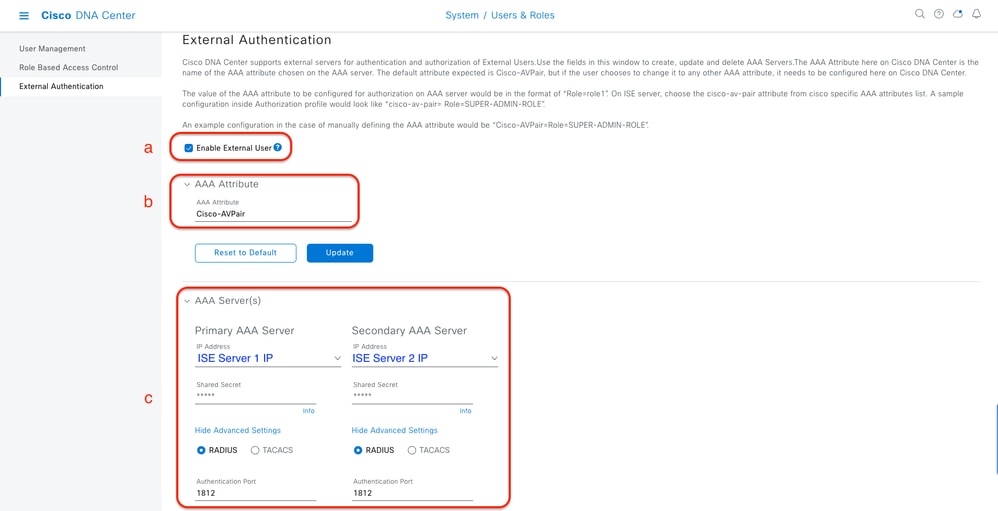

Paso 2. Configure la autenticación externa usando RADIUS.

Esto se puede hacer desde la pestaña System > Users & Roles > External Authentication.

Procedimiento

a. Para habilitar la autenticación externa en Cisco DNA Center, marque la casilla de verificación Enable External User.

b. Establezca los atributos AAA.

Ingrese Cisco-AVPair en el campo AAA attributes.

c. (Opcional) Configure el Servidor AAA Principal y Secundario.

Asegúrese de que el protocolo RADIUS esté habilitado en el Servidor AAA Primario al menos, o en ambos servidores, el Primario y el Secundario.

(RADIUS) Pasos de Configuración de Autenticación Externa

(RADIUS) Pasos de Configuración de Autenticación Externa

(Opción 1) Configuración de ISE para RADIUS

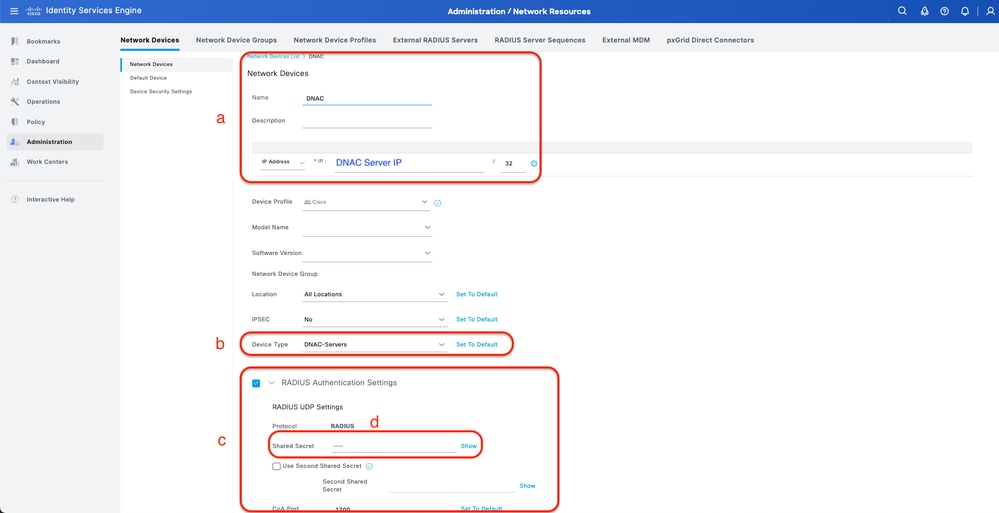

Paso 1. Agregue el servidor DNAC como dispositivo de red en ISE.

Esto se puede hacer desde la pestaña Administration > Network Resources > Network Devices.

Procedimiento

a. Definir (DNAC) nombre del dispositivo de red e IP.

b. (Opcional) Clasifique el tipo de dispositivo para la condición del conjunto de políticas.

c. Active la configuración de autenticación RADIUS.

d. Establezca la clave secreta compartida RADIUS.

Dispositivo de red ISE (DNAC) para RADIUS

Dispositivo de red ISE (DNAC) para RADIUS

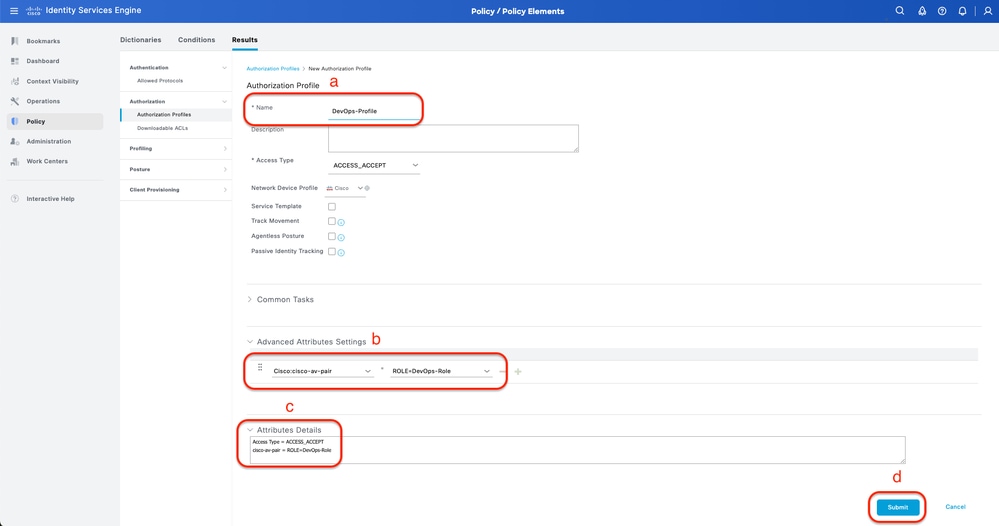

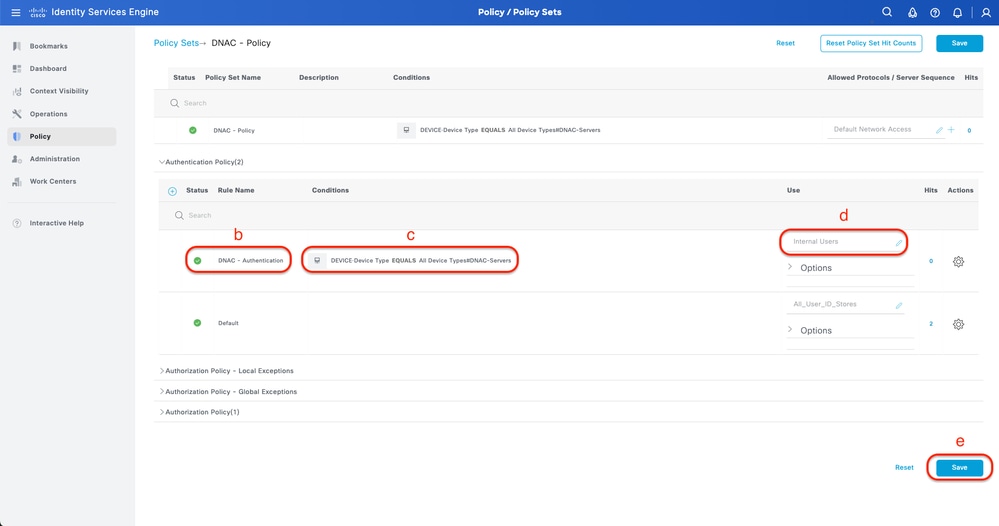

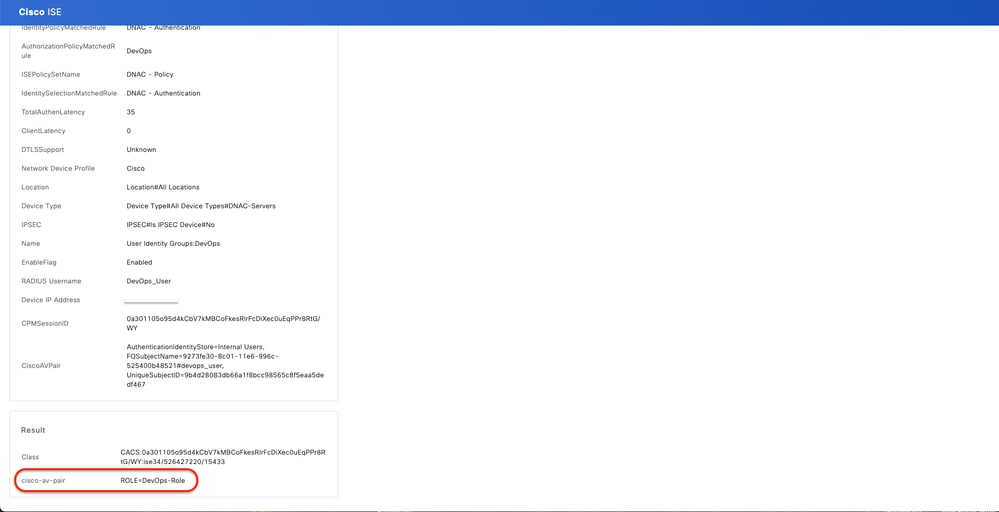

Paso 2. Crear perfiles de autorización RADIUS.

Esto se puede hacer desde la pestaña Política > Elementos de Política > Resultados > Autorización > Perfiles de autorización.

Nota: Cree tres perfiles de autorización RADIUS, uno para cada función de usuario.

Procedimiento

a. Haga clic en Agregar y defina el nombre del perfil de autorización RADIUS.

b. Ingrese el Cisco:cisco-av-pair en Advanced Attributes Settings y complete el rol de usuario correcto.

- Para la función de usuario (DecOps-Role), introduzca ROLE=DevOps-Role.

- Para el rol de usuario (NETWORK-ADMIN-ROLE), introduzca ROLE=NETWORK-ADMIN-ROLE.

- Para el rol de usuario (SUPER-ADMIN-ROLE), introduzca ROLE=SUPER-ADMIN-ROLE.

c. Revise los detalles del atributo.

d. Click Save.

Creación del perfil de autorización

Creación del perfil de autorización

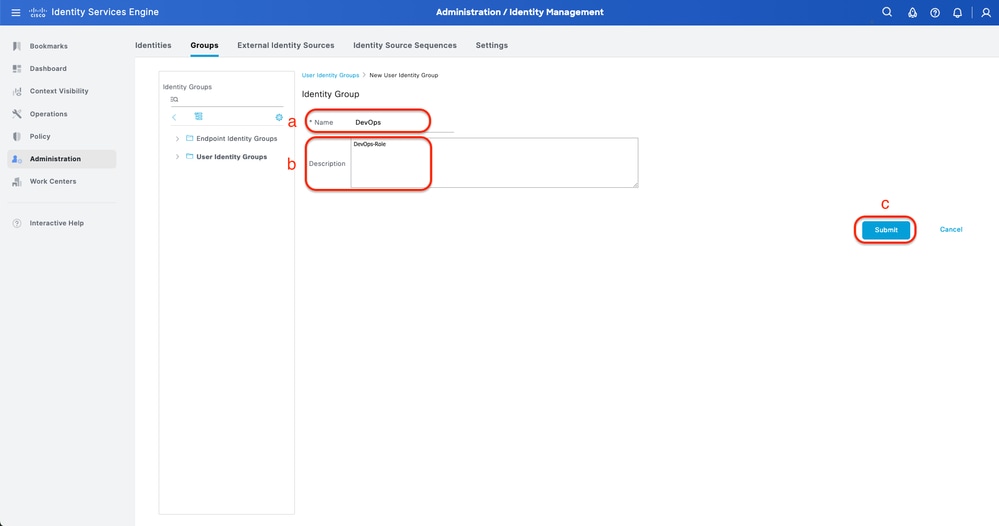

Paso 3. Crear grupo de usuarios.

Esto se puede hacer desde la pestaña Administration > Identity Management > Groups > User Identity Groups.

Procedimiento

a. Haga clic en Agregar y defina el nombre del grupo de identidad

b. (Opcional) Defina la descripción.

c. Haga clic en Enviar.

Crear grupo de identidad de usuario

Crear grupo de identidad de usuario

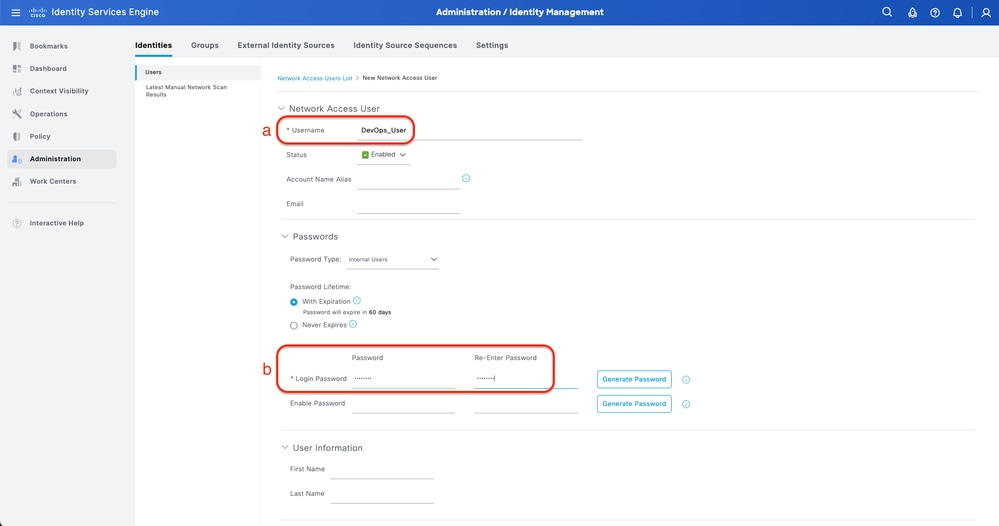

Paso 4. Crear usuario local.

Esto se puede hacer desde la pestaña Administration > Identity Management > Identities > Users.

Procedimiento

a. Haga clic en Agregar y defina el nombre de usuario.

b. Establezca la contraseña de inicio de sesión.

c. Agregue el usuario al grupo de usuarios relacionado.

d. Haga clic en Submit (Enviar).

Crear usuario local 1-2

Crear usuario local 1-2

Crear usuario local 2-2

Crear usuario local 2-2

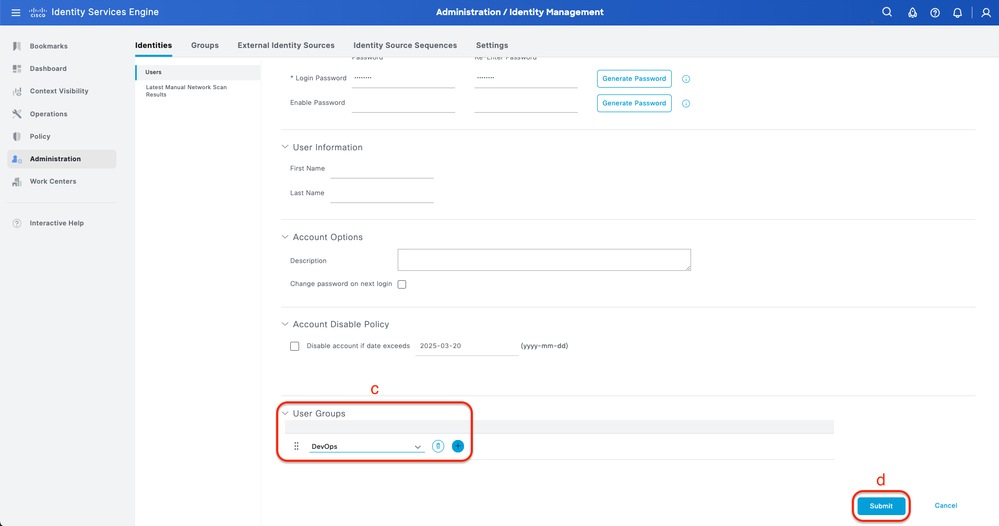

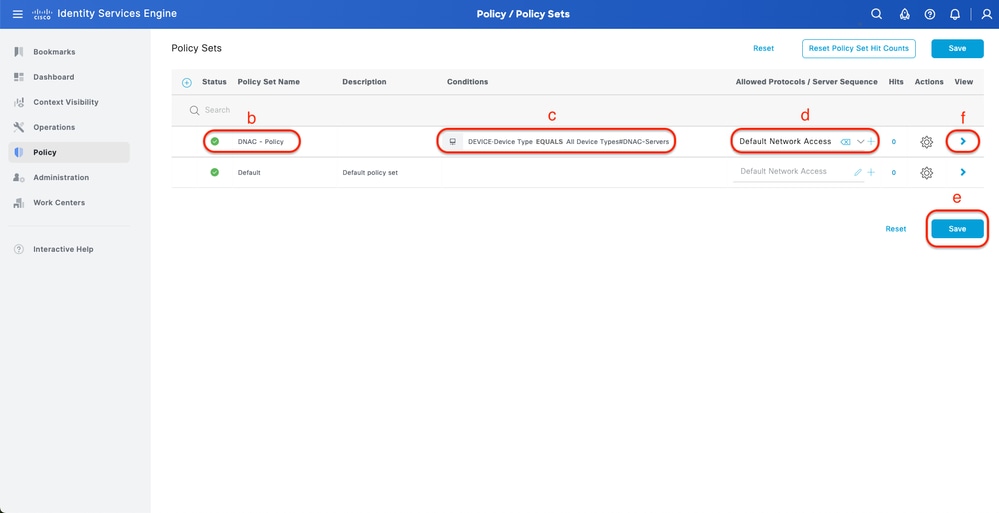

Paso 5. (Opcional) Agregar conjunto de políticas RADIUS.

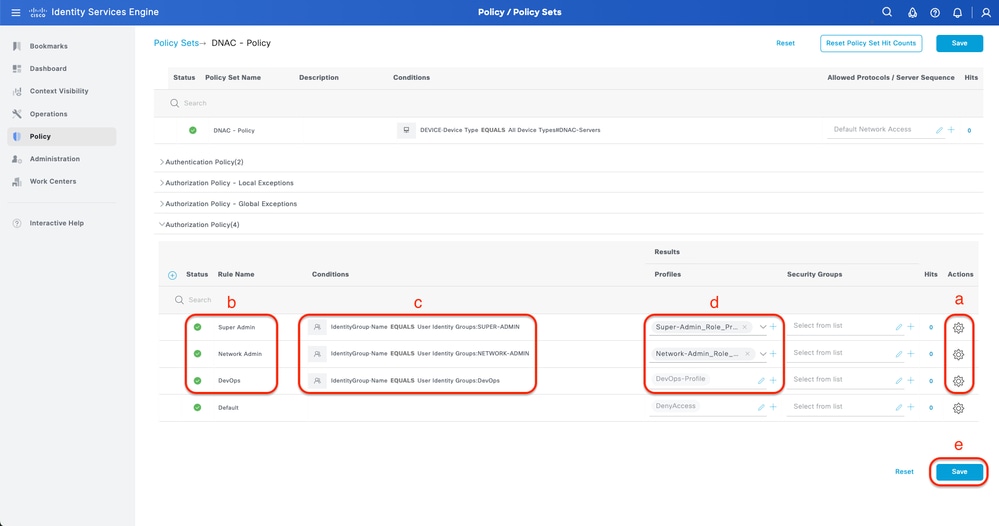

Esto se puede hacer desde la pestaña Policy > Policy Sets.

Procedimiento

a. Haga clic en Acciones y elija (Insertar nueva fila encima).

b. Defina el nombre del conjunto de políticas.

c. Establezca la Condición de Conjunto de Políticas en Seleccionar Tipo de Dispositivo que creó anteriormente en (Paso 1 > b).

d. Establezca los protocolos permitidos.

e. Click Save.

f. Haga clic en (>) Vista de conjunto de políticas para configurar las reglas de autenticación y autorización.

Agregar conjunto de directivas RADIUS

Agregar conjunto de directivas RADIUS

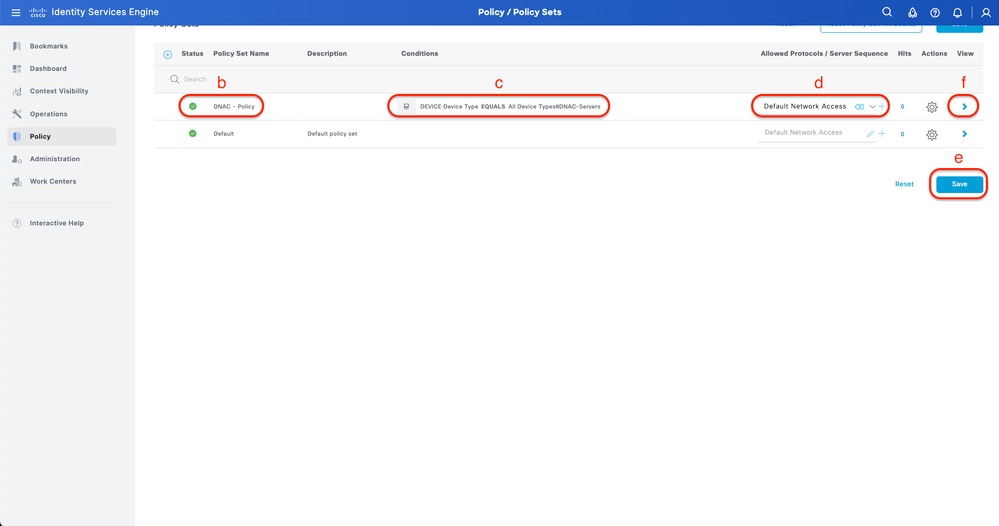

Paso 6. Configure la Política de Autenticación RADIUS.

Esto se puede hacer desde la pestaña Policy > Policy Sets > Click (>).

Procedimiento

a. Haga clic en Acciones y elija (Insertar nueva fila encima).

b. Defina el nombre de la política de autenticación.

c. Establezca la Condición de la Política de Autenticación y Seleccione el Tipo de Dispositivo que creó anteriormente en (Paso 1 > b).

d. Establezca el Uso de la política de autenticación para el origen de identidad.

e. Click Save.

Agregar política de autenticación RADIUS

Agregar política de autenticación RADIUS

Paso 7. Configure la Política de Autorización RADIUS.

Esto se puede hacer desde la pestaña Policy > Policy Sets> Haga clic en (>).

Siga este paso para crear una directiva de autorización para cada rol de usuario:

- SUPER-ADMIN-ROLE

- NETWORK-ADMIN-ROLE

- DevOps-Role

Procedimiento

a. Haga clic en Acciones y elija (Insertar nueva fila encima).

b. Defina el nombre de la directiva de autorización.

c. Establezca la Condición de directiva de autorización y Seleccione el grupo de usuarios que creó en (Paso 3).

d. Establezca los Perfiles/Resultados de la Política de Autorización y Seleccione el Perfil de Autorización que creó en (Paso 2).

e. Click Save.

Agregar política de autorización

Agregar política de autorización

(Opción 2) Configuración de la autenticación externa de DNAC mediante TACACS+

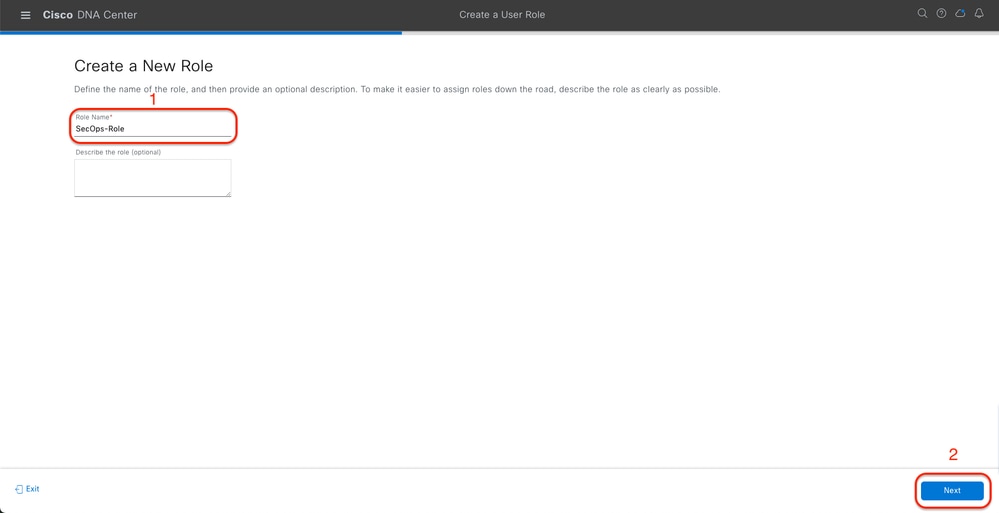

Paso 1. (Opcional) Definir un rol personalizado.

Configure las funciones personalizadas que satisfagan sus requisitos; en su lugar, puede utilizar las funciones de usuario predeterminadas. Esto se puede hacer desde la pestaña System > Users & Roles > Role Based Access Control.

Procedimiento

a. Crear un nuevo rol.

Nombre del rol SecOps

Nombre del rol SecOps

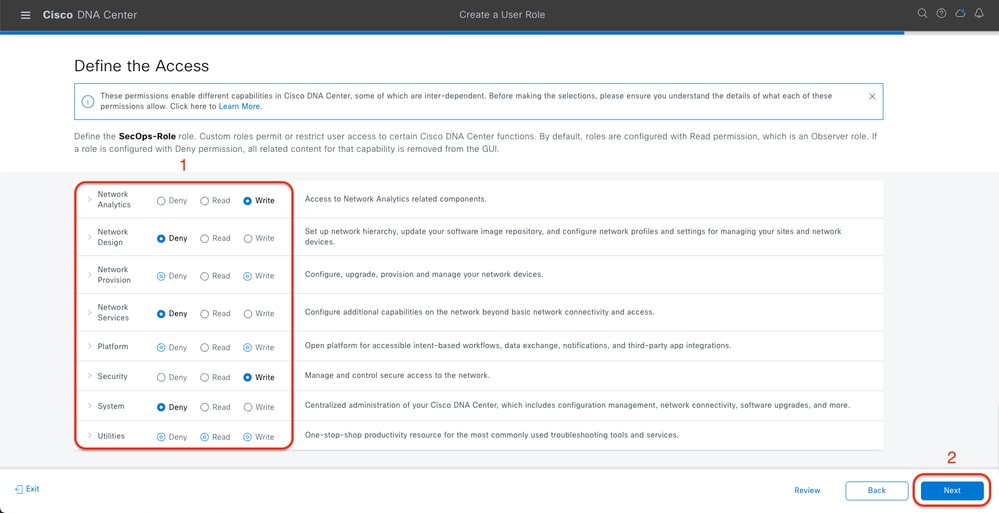

b. Defina el acceso.

Acceso a roles de SecOps

Acceso a roles de SecOps

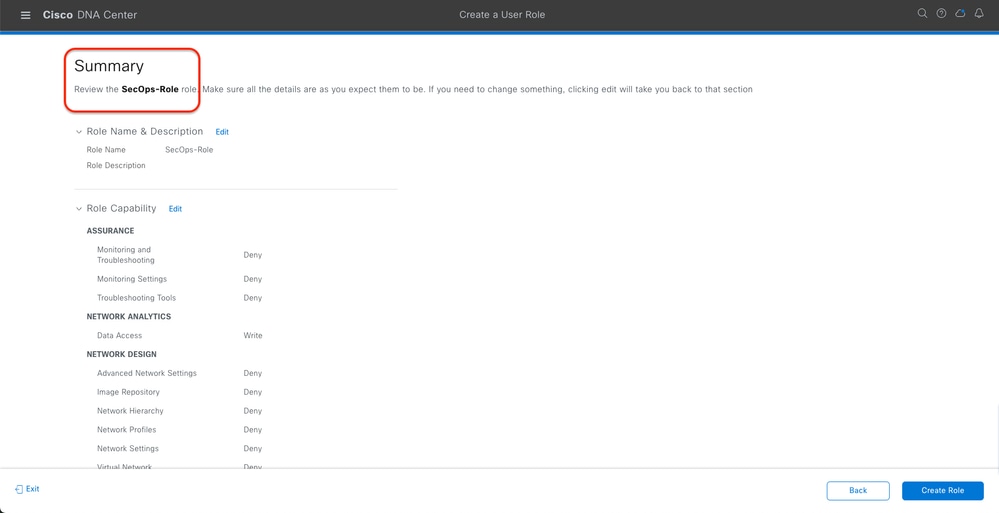

c. Cree el nuevo rol.

Resumen de roles de SecOps

Resumen de roles de SecOps

Revisar y crear rol de SecOps

Revisar y crear rol de SecOps

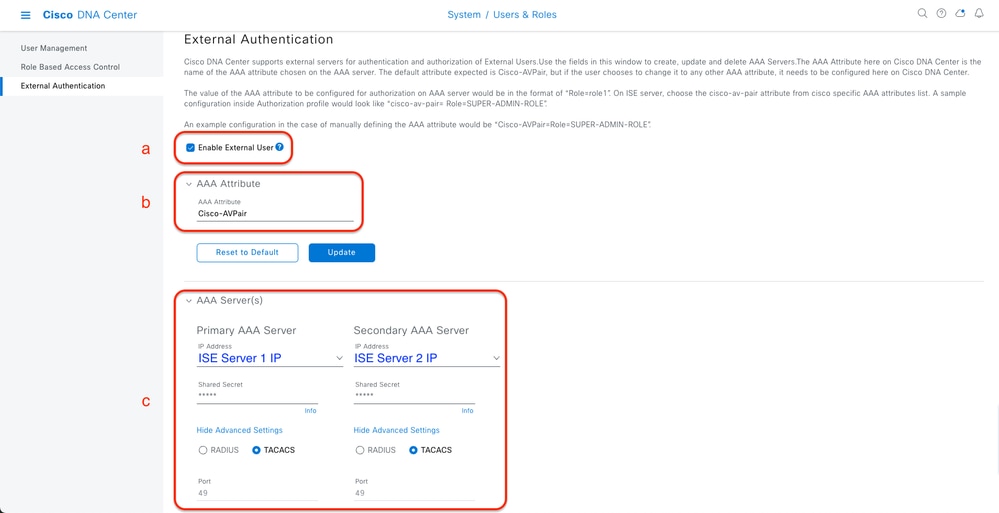

Paso 2. Configure la autenticación externa mediante TACACS+.

Esto se puede hacer desde la pestaña System > Users & Roles > External Authentication.

a. Para habilitar la autenticación externa en Cisco DNA Center, marque la casilla de verificación Enable External User.

b. Establezca los atributos AAA.

Ingrese Cisco-AVPair en el campo AAA attributes.

c. (Opcional) Configure el Servidor AAA Principal y Secundario.

Asegúrese de que el protocolo TACACS+ esté habilitado en el Servidor AAA Primario al menos, o en ambos servidores, el Primario y el Secundario.

Pasos de Configuración de Autenticación Externa (TACACS+)

Pasos de Configuración de Autenticación Externa (TACACS+)

(Opción 2) Configuración de ISE para TACACS+

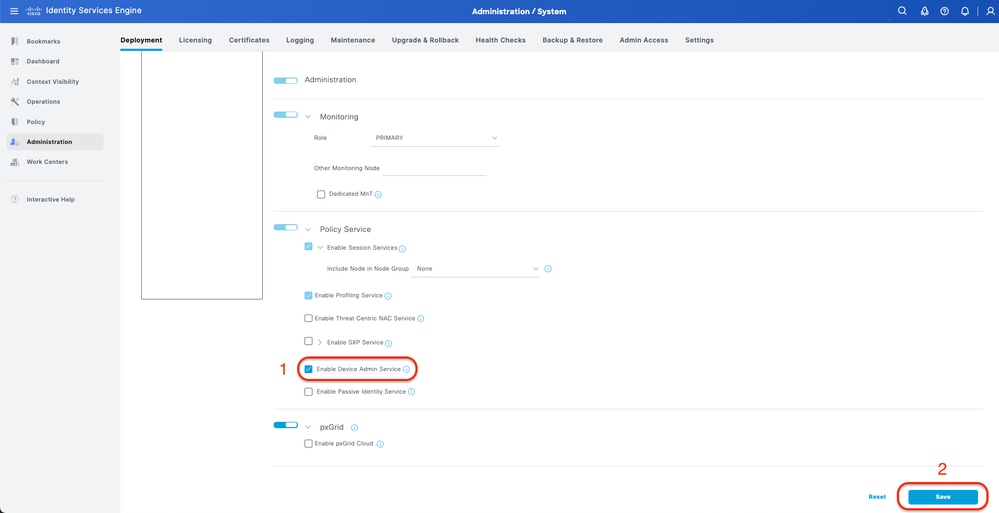

Paso 1. Habilite Device Admin Service.

Esto se puede hacer desde la pestaña Administration > System > Deployment > Edit (ISE PSN Node) > Check Enable Device Admin Service.

Habilitar servicio de administración de dispositivos

Habilitar servicio de administración de dispositivos

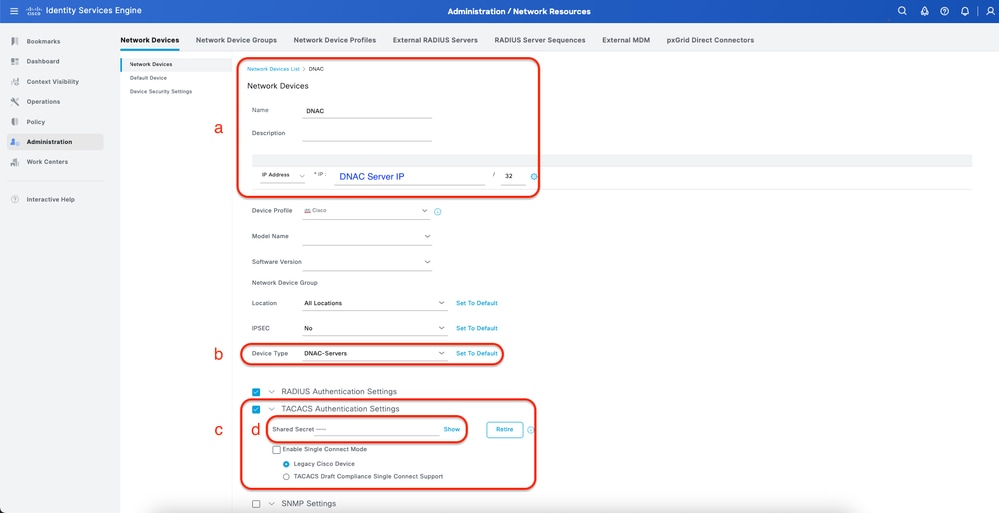

Paso 2. Agregue el servidor DNAC como dispositivo de red en ISE.

Esto se puede hacer desde la pestaña Administration > Network Resources > Network Devices.

Procedimiento

a. Definir (DNAC) nombre del dispositivo de red e IP.

b. (Opcional) Clasifique el tipo de dispositivo para la condición del conjunto de políticas.

c. Habilitar configuración de autenticación TACACS+.

d. Establecer secreto compartido TACACS+.

Dispositivo de red ISE (DNAC) para TACACS+

Dispositivo de red ISE (DNAC) para TACACS+

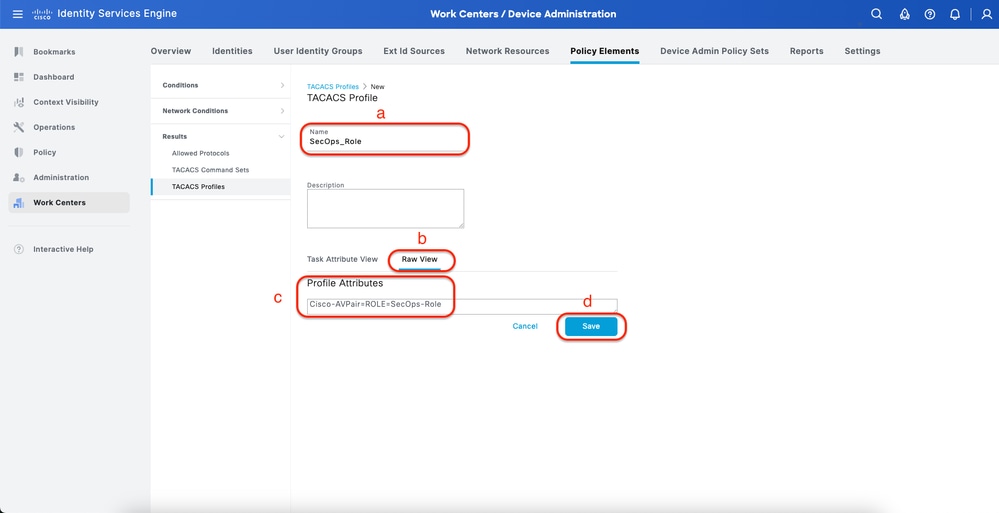

Paso 3. Crear perfiles TACACS+ para cada función DNAC.

Esto se puede hacer desde la pestaña Centros de trabajo > Administración de dispositivos > Elementos de política > Resultados > Perfiles TACACS.

Nota: Cree 3 perfiles TACACS+, uno para cada función de usuario.

Procedimiento

a. Haga clic en Agregar y defina el nombre del perfil TACACS.

b. Haga clic en la pestaña Vista sin procesar.

c. Ingrese Cisco-AVPair=ROLE= y complete el rol de usuario correcto.

- Para la función de usuario (SecOps-Role), introduzca Cisco-AVPair=ROLE=SecOps-Role.

- Para el rol de usuario (NETWORK-ADMIN-ROLE), introduzca Cisco-AVPair=ROLE=NETWORK-ADMIN-ROLE.

- Para el rol de usuario (SUPER-ADMIN-ROLE), introduzca Cisco-AVPair=ROLE=SUPER-ADMIN-ROLE.

Nota: Recuerde que el valor de AVPair (Cisco-AVPair=ROLE=) distingue entre mayúsculas y minúsculas y asegúrese de que coincide con el rol de usuario de DNAC.

d. Click Save.

Crear perfil TACACS (SecOps_Role)

Crear perfil TACACS (SecOps_Role)

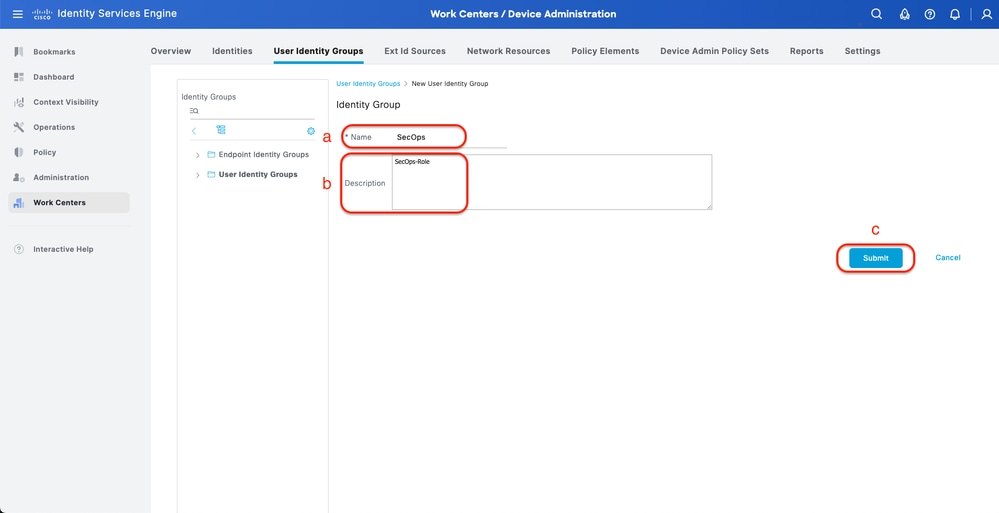

Paso 4. Crear grupo de usuarios.

Esto se puede hacer desde la pestaña Centros de trabajo > Administración de dispositivos > Grupos de identidades de usuarios.

Procedimiento

a. Haga clic en Agregar y defina el nombre del grupo de identidad.

b. (Opcional) Defina la descripción.

c. Haga clic en Enviar.

Crear grupo de identidad de usuario

Crear grupo de identidad de usuario

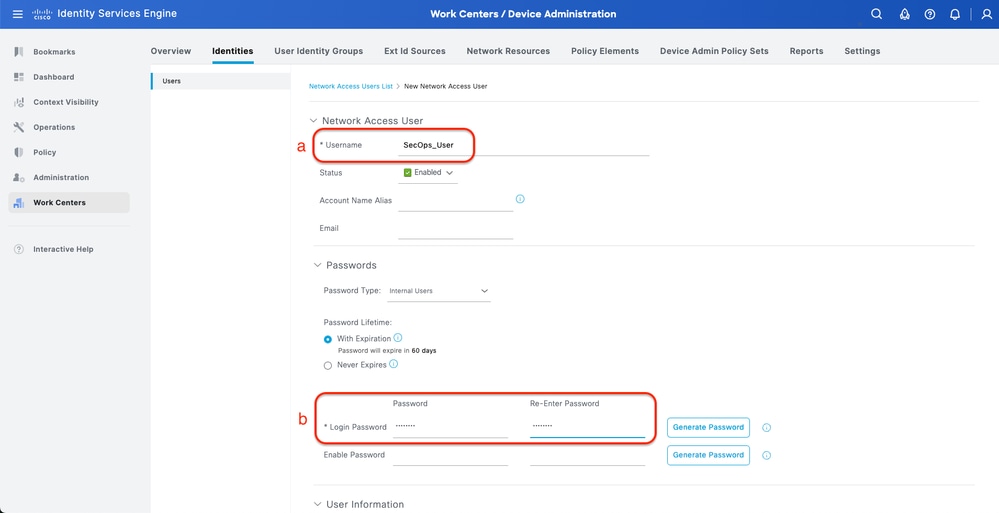

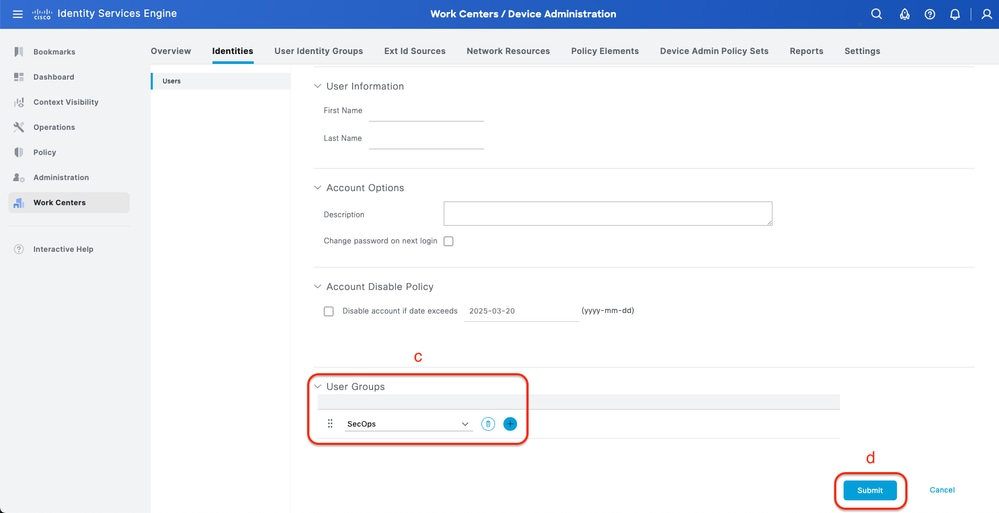

Paso 5. Crear usuario local.

Esto se puede hacer desde la pestaña Centros de trabajo > Administración de dispositivos > Identidades > Usuarios.

Procedimiento

a. Haga clic en Agregar y defina el nombre de usuario.

b. Establezca la contraseña de inicio de sesión.

c. Agregue el usuario al grupo de usuarios relacionado.

d. Haga clic en Submit (Enviar).

Crear usuario local 1-2

Crear usuario local 1-2

Crear usuario local 2-2

Crear usuario local 2-2

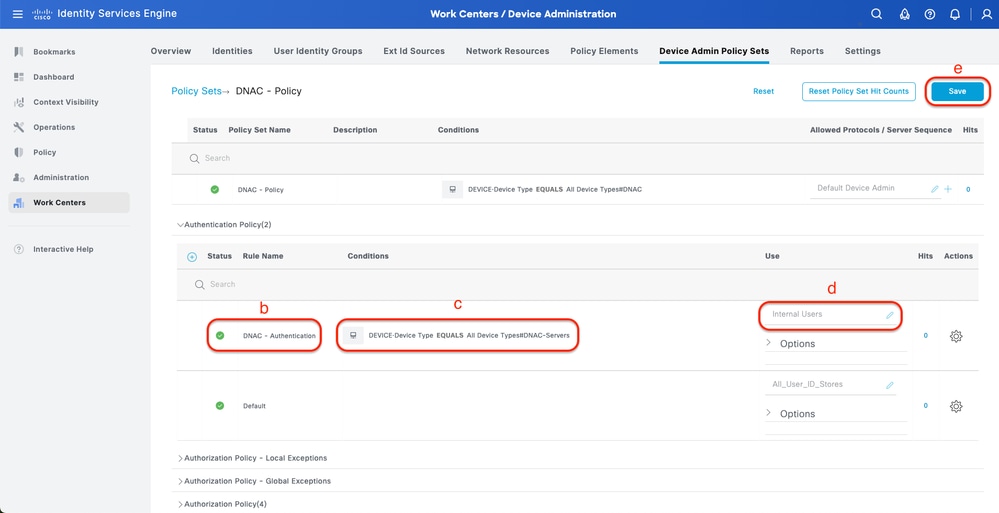

Paso 6. (Opcional) Agregar conjunto de políticas TACACS+.

Esto se puede hacer desde la pestaña Centros de trabajo > Administración de dispositivos > Conjuntos de políticas de administración de dispositivos.

Procedimiento

a. Haga clic en Acciones y elija (Insertar nueva fila encima).

b. Defina el nombre del conjunto de políticas.

c. Establezca la Condición de Conjunto de Políticas en Seleccionar Tipo de Dispositivo que creó anteriormente en (Paso 2 > b).

d. Establezca los protocolos permitidos.

e. Click Save.

f. Haga clic en (>) Vista de conjunto de políticas para configurar las reglas de autenticación y autorización.

Agregar conjunto de políticas TACACS+

Agregar conjunto de políticas TACACS+

Paso 7. Configure la Política de Autenticación de TACACS+.

Esto se puede hacer desde la pestaña Centros de trabajo > Administración de dispositivos > Conjuntos de políticas de administración de dispositivos > Haga clic en (>).

Procedimiento

a. Haga clic en Acciones y elija (Insertar nueva fila encima).

b. Defina el nombre de la política de autenticación.

c. Establezca la Condición de Política de Autenticación y Seleccione el Tipo de Dispositivo que creó anteriormente en (Paso 2 > b).

d. Establezca el Uso de la política de autenticación para el origen de identidad.

e. Click Save.

Agregar política de autenticación TACACS+

Agregar política de autenticación TACACS+

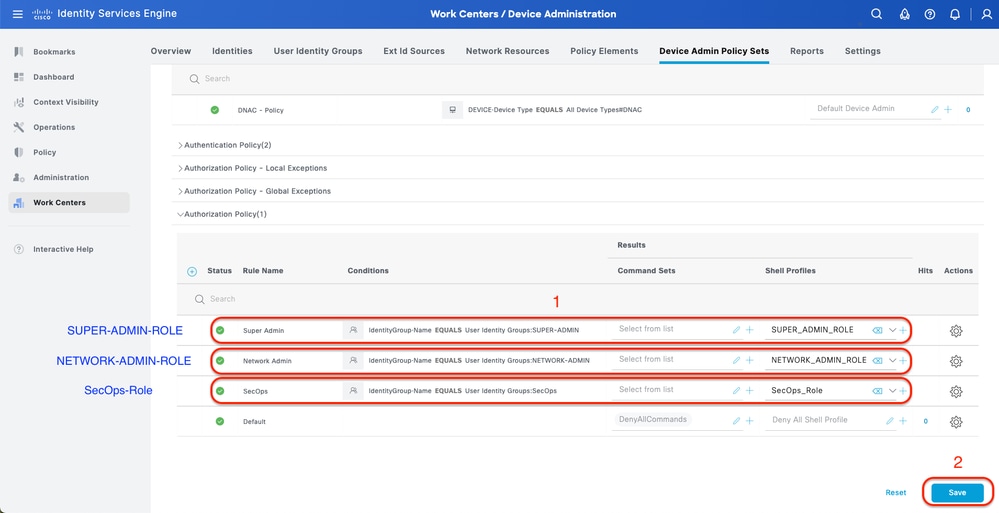

Paso 8. Configure la Política de Autorización de TACACS+.

Esto se puede hacer desde la pestaña Centros de trabajo > Administración de dispositivos > Conjuntos de políticas de administración de dispositivos > Haga clic en (>).

Siga este paso para crear una directiva de autorización para cada rol de usuario:

- SUPER-ADMIN-ROLE

- NETWORK-ADMIN-ROLE

- SecOps-Role

Procedimiento

a. Haga clic en Acciones y elija (Insertar nueva fila encima).

b. Defina el nombre de la directiva de autorización.

c. Establezca la Condición de Política de Autorización y Seleccione el Grupo de Usuarios que creó en (Paso 4).

d. Establezca los perfiles de shell de política de autorización y seleccione el perfil TACACS que creó en (Paso 3).

e. Click Save.

Agregar política de autorización

Agregar política de autorización

Verificación

Verificar configuración RADIUS

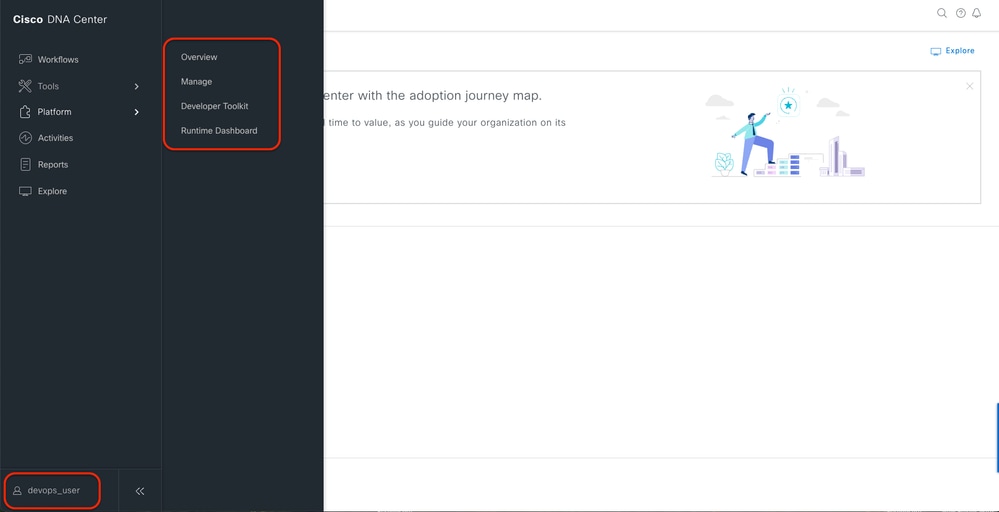

1- DNAC - Mostrar usuarios externos Sistema > Usuarios y funciones > Autenticación externa > Usuarios externos.

Puede ver la lista de usuarios externos que han iniciado sesión a través de RADIUS por primera vez. La información que se muestra incluye sus nombres de usuario y roles.

Usuarios externos

Usuarios externos

2. DNAC - Confirmar el acceso del usuario.

Acceso de usuario limitado

Acceso de usuario limitado

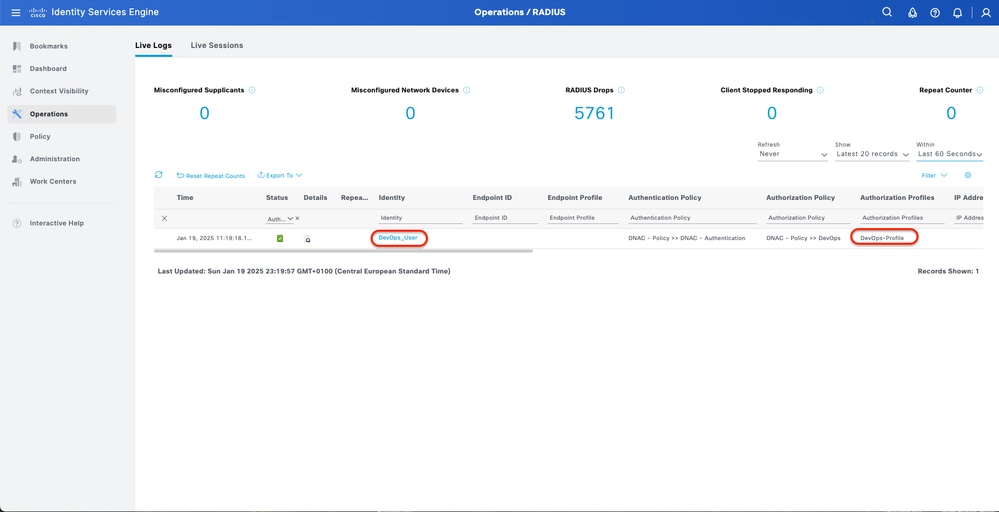

3.a ISE - Operaciones de Live-Logs de RADIUS > RADIUS > Live-Logs.

Registros en directo de RADIUS

Registros en directo de RADIUS

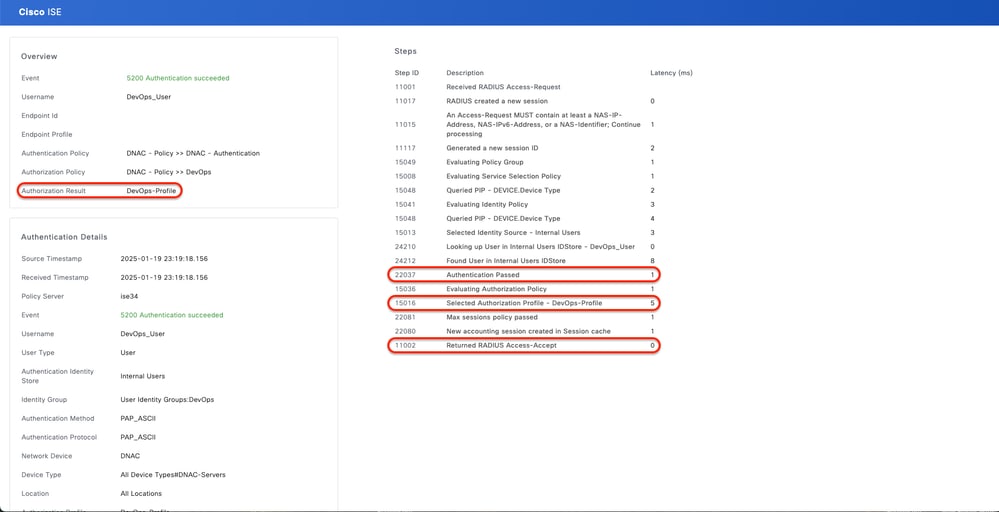

3.b ISE - Operaciones de Live-Logs de RADIUS > RADIUS > Live-Logs > Haga clic (Detalles) para el registro de autorización.

Registros en directo detallados de RADIUS 1-2

Registros en directo detallados de RADIUS 1-2

Registros en directo detallados de RADIUS 2-2

Registros en directo detallados de RADIUS 2-2

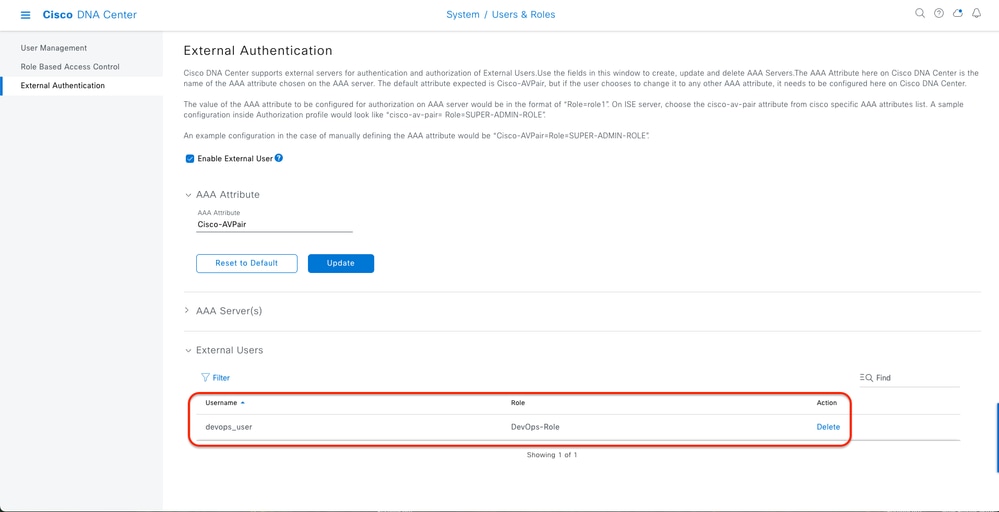

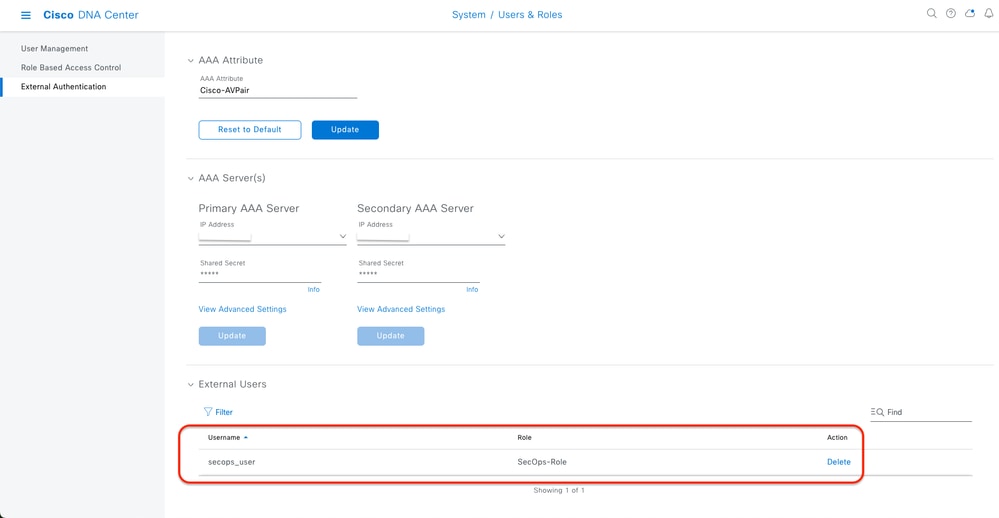

Verificar configuración de TACACS+

1- DNAC - Mostrar usuarios externos Sistema > Usuarios y funciones > Autenticación externa > Usuarios externos.

Puede ver la lista de usuarios externos que han iniciado sesión mediante TACACS+ por primera vez. La información que se muestra incluye sus nombres de usuario y roles.

Usuarios externos

Usuarios externos

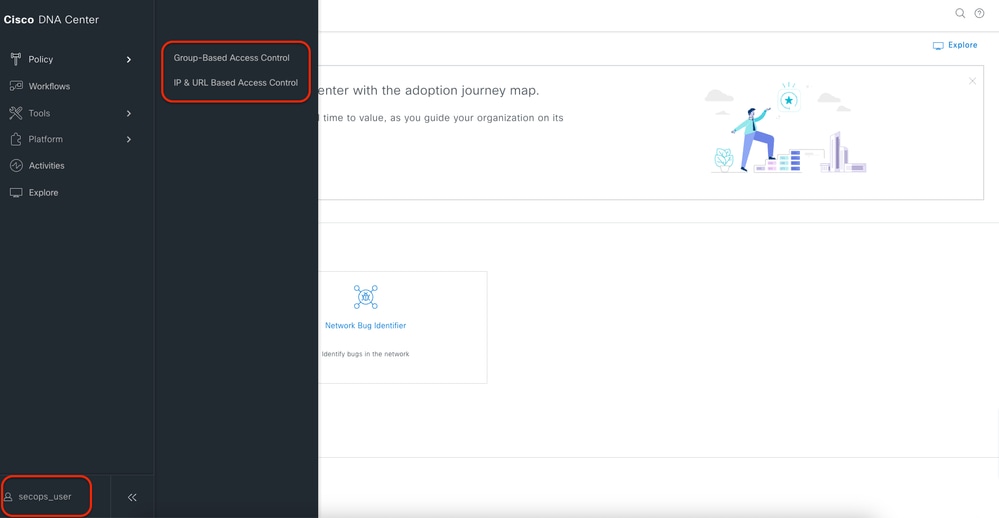

2. DNAC - Confirmar el acceso del usuario.

Acceso de usuario limitado

Acceso de usuario limitado

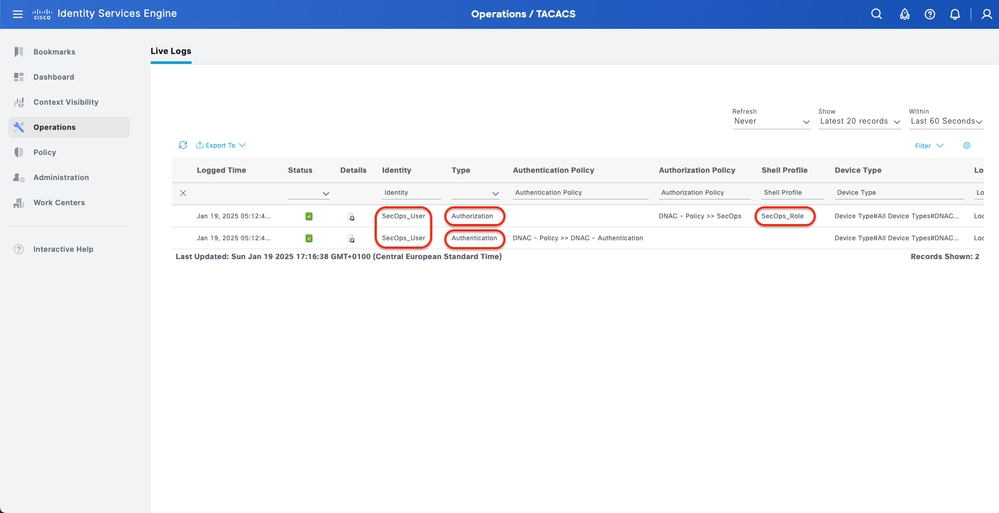

3.a ISE - Centros de trabajo de Live-Logs de TACACS+ > Administración de dispositivos > Descripción general > Livellog de TACACS.

Live-Logs de TACACS

Live-Logs de TACACS

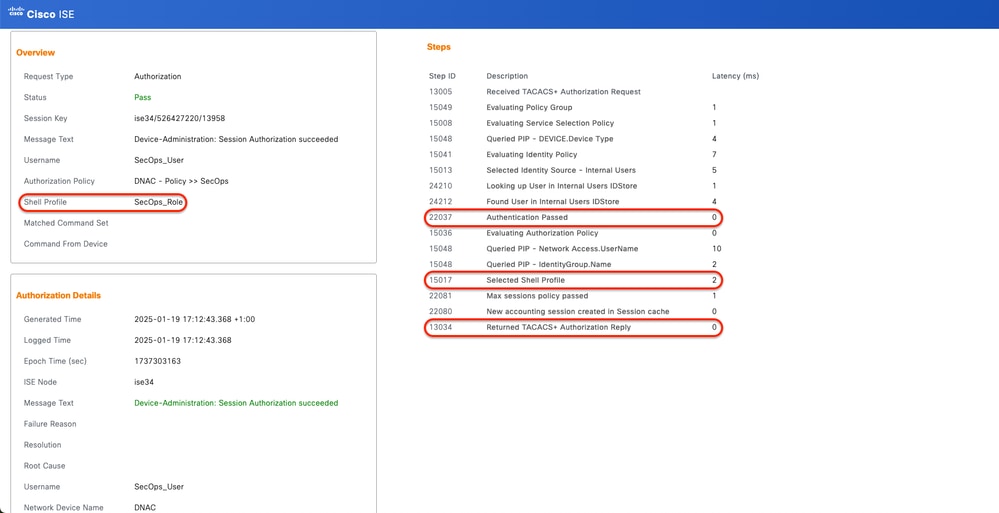

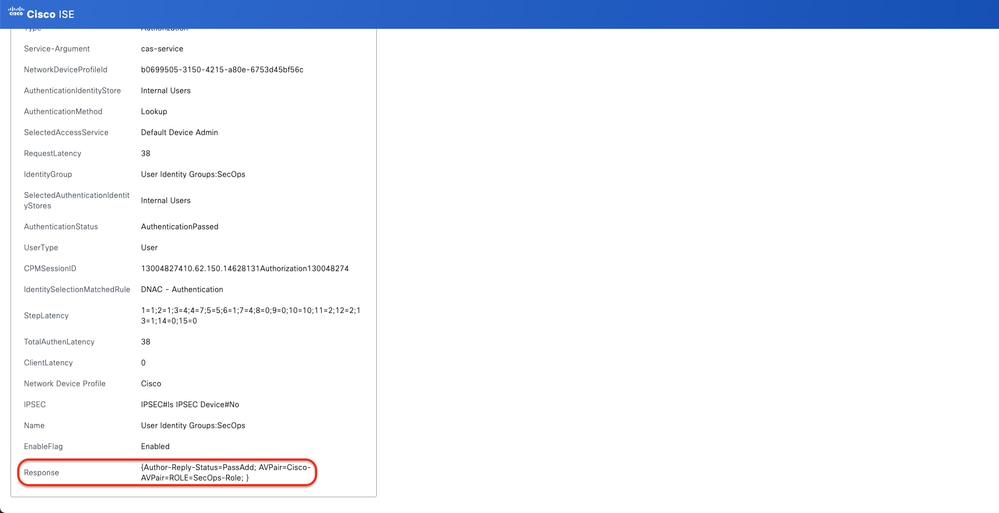

3.b ISE - Centros de trabajo detallados de Live-Logs de TACACS+ > Administración de dispositivos > Descripción general > Livellog de TACACS > Haga clic (Detalles) para acceder al registro de autorización.

Live-Logs detallados de TACACS+ 1-2

Live-Logs detallados de TACACS+ 1-2

Live-Logs detallados de TACACS+ 2-2

Live-Logs detallados de TACACS+ 2-2

Troubleshoot

Actualmente no hay información de diagnóstico específica disponible para esta configuración.

Referencias

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

25-Jan-2025 |

Versión inicial |

1.0 |

21-Jan-2025 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Khaled DoumaTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios