Introducción

Este documento describe cómo puede encontrar qué regla de su política de control de acceso se expande a cuántos elementos de la lista de acceso.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de la tecnología Firepower

- Conocimientos sobre la configuración de las políticas de control de acceso en FMC

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Secure Firewall Management Center (FMC)

- Cisco Firepower Threat Defence (FTD)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Una regla de control de acceso se crea con el uso de una o varias combinaciones de estos parámetros:

- Dirección IP (origen y destino)

- Puertos (origen y destino)

- URL (categorías proporcionadas por el sistema y URL personalizadas)

- Detectores de aplicaciones

- VLAN

- Zonas

En función de la combinación de parámetros utilizada en la regla de acceso, la expansión de la regla cambia en el sensor. Este documento destaca varias combinaciones de reglas sobre el CSP y sus respectivas expansiones asociadas en los sensores.

Cómo calcular el recuento de elementos de la lista de acceso (ACE) mediante la CLI de FMC

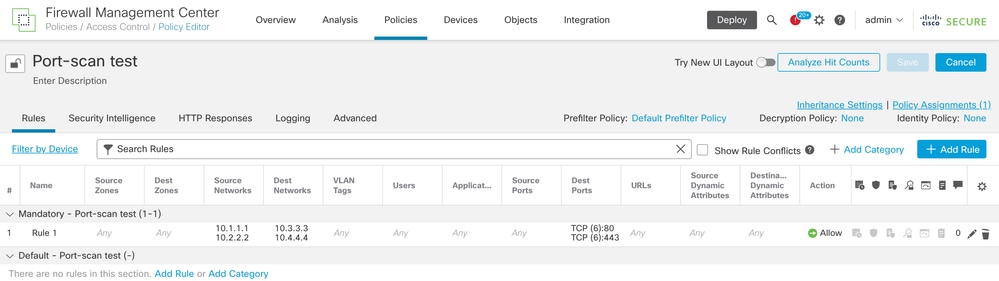

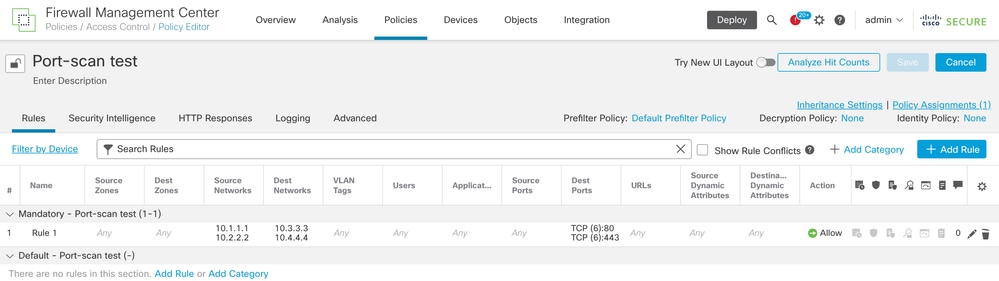

Considere la configuración de una regla de acceso desde el FMC, como se muestra en la imagen:

Configuración de reglas en la política de control de acceso

Configuración de reglas en la política de control de acceso

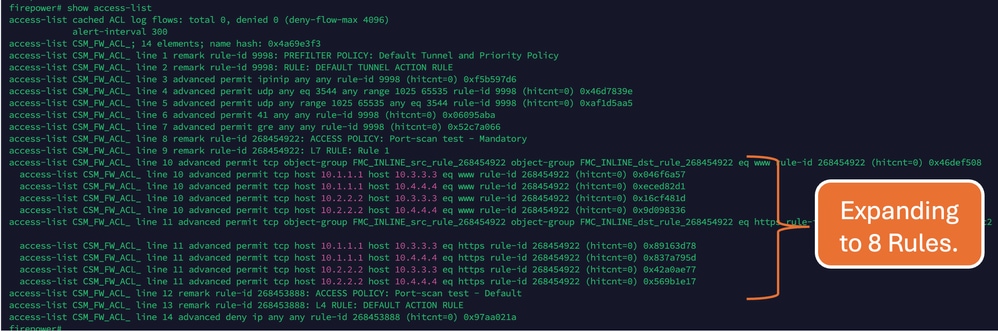

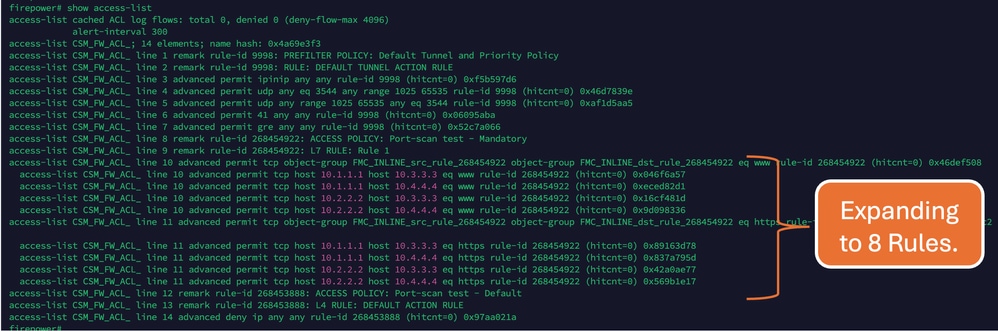

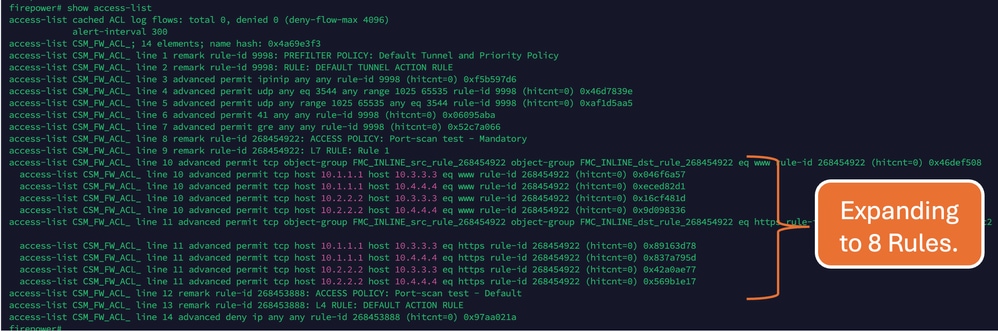

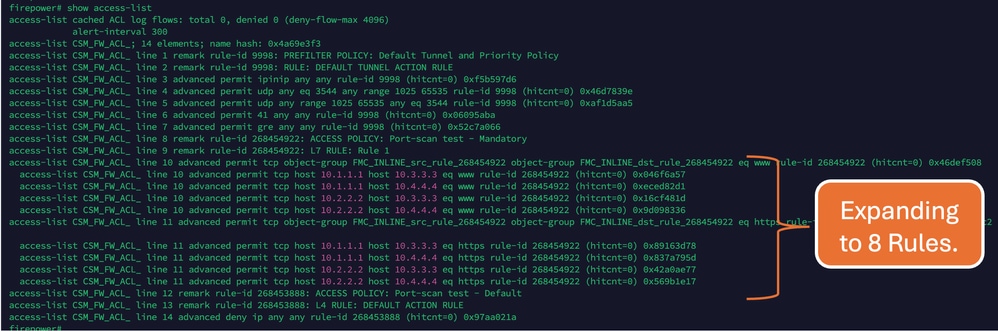

Si ve esta regla en la CLI de FTD, observará que esta regla se expandió en 8 reglas.

Puede verificar qué regla se expande en cuántos elementos de la lista de acceso mediante el comando perl en la CLI de FMC:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

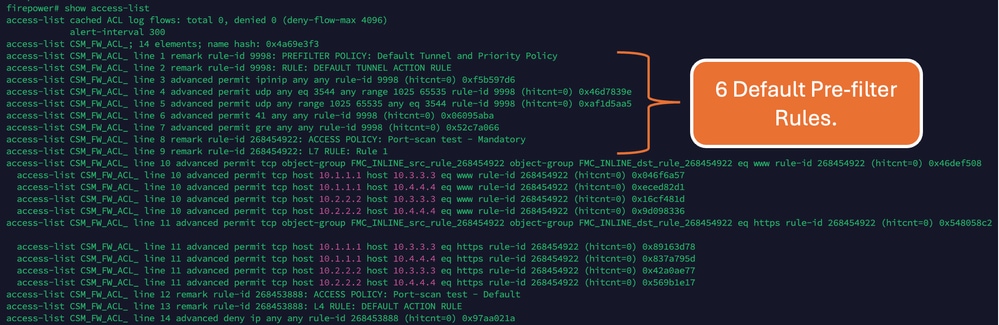

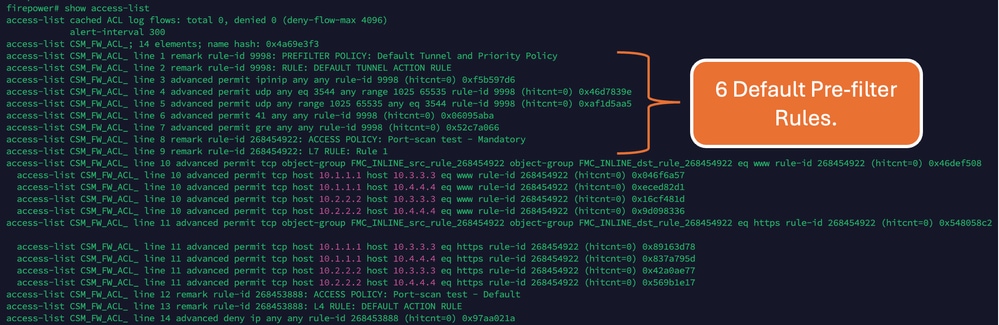

Nota: Los elementos de reglas de acceso cuentan con FTD: 14. Esto también incluye el conjunto predeterminado de reglas de FTD (filtro previo) y la regla de control de acceso predeterminada.

Las reglas de prefiltrado predeterminadas se pueden ver en la CLI de FTD:

Impacto de la alta ACE

- Se puede ver una CPU alta.

- Se puede ver memoria alta.

- Se puede observar lentitud en los dispositivos.

- Fallo en las implementaciones/Mayor tiempo de implementación.

Decidir cuándo habilitar la búsqueda de grupos de objetos (OGS)

- El recuento de ACE supera el límite de ACE del dispositivo.

- La CPU del dispositivo aún no es alta, ya que la activación de OGS ejerce más presión sobre la CPU del dispositivo.

- Actívela durante las horas no de producción.

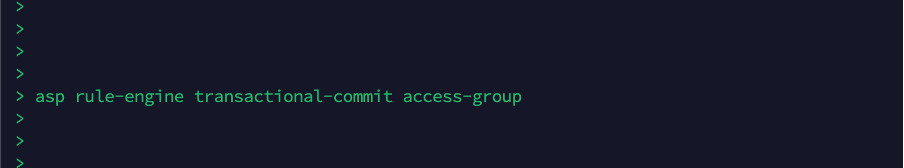

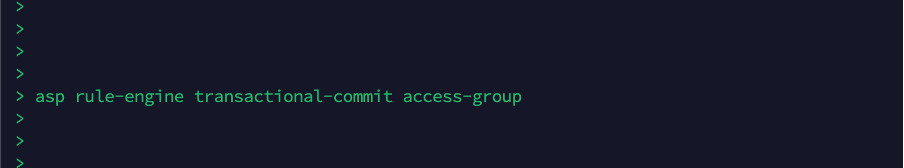

Precaución: habilite asp rule-engine transactional-commit access-group desde el modo de cierre CLI de FTD antes de habilitar el OGS. Esto se configura para evitar caídas de tráfico durante y justo después del proceso de implementación mientras se habilita el OGS.

Habilitación de Búsqueda de Grupos de Objetos

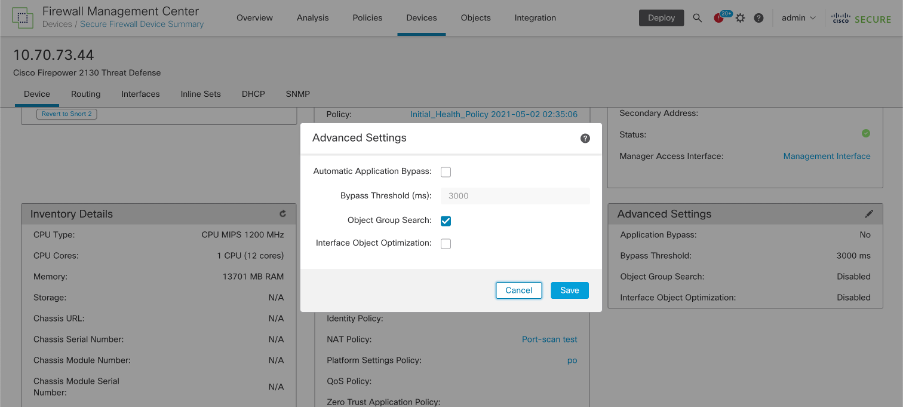

Actualmente, OGS no está habilitado:

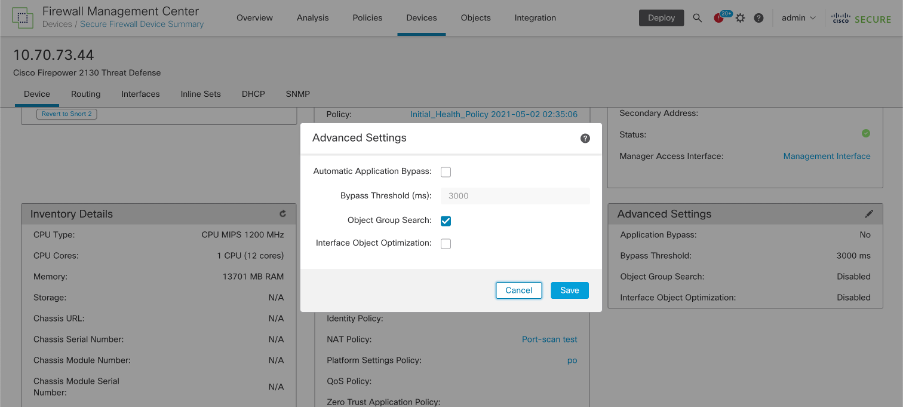

- Inicie sesión en FMC CLI. Vaya a Devices > Device Management > Select the FTD device > Device. Habilite la Búsqueda de Grupo de Objetos desde Configuración Avanzada:

2. Haga clic en Guardar e implementar.

Verificación

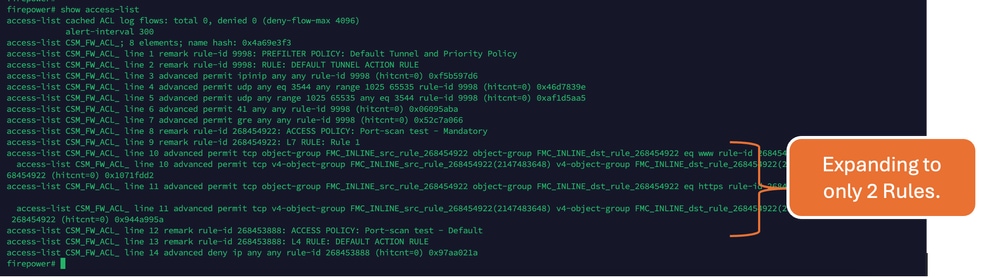

Antes de activar OGS:

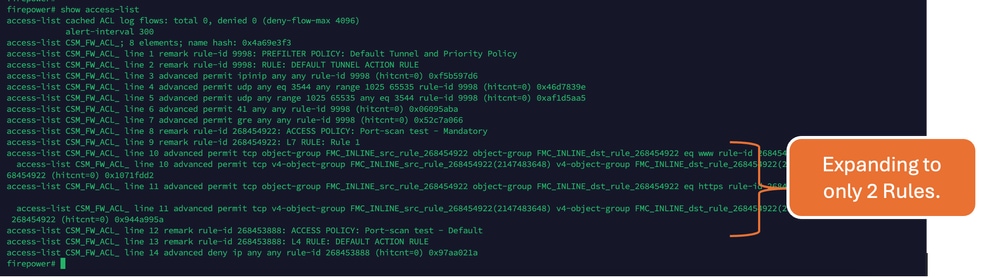

Después de habilitar OGS:

Información Relacionada

Para obtener información más detallada sobre cómo se amplían las reglas en FTD, consulte el documento Comprensión de la expansión de reglas en los dispositivos FirePOWER.

Para obtener más información sobre la arquitectura de FTD y la resolución de problemas, consulte Disección (FTD) de Firepower Threat Defence.

Comentarios

Comentarios