Introducción

Este documento describe cómo eliminar o modificar la configuración de NetFlow en Firepower Threat Defense (FTD) a través de Firepower Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento del CSP

- Conocimiento de FTD

- Conocimiento de la política FlexConfig

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Versión de FTD inferior a 7.4

- FMC versión inferior a 7.4

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Nota: Nota Importante para Firepower Versiones 7.2.x: Al configurar NetFlow, existe un ID de error de Cisco CSCwh29167 conocido donde el objeto Flex se reordena, lo que hace que la implementación falle debido a que no se configura el mapa de clase. Para resolver este problema, implemente la solución alternativa documentada bajo el Id. de bug Cisco CSCwf99848 (duplicado del Id. de bug Cisco CSCwh29167 ).

Configuración inicial

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.5

flow-export event-type flow-denied destination 192.168.1.5

flow-export event-type flow-teardown destination 192.168.1.5

flow-export event-type flow-update destination 192.168.1.5

!

flow-export destination Inside 192.168.1.5 2055

Para configurar estas configuraciones iniciales, se utilizan los siguientes objetos de configuración flexible:

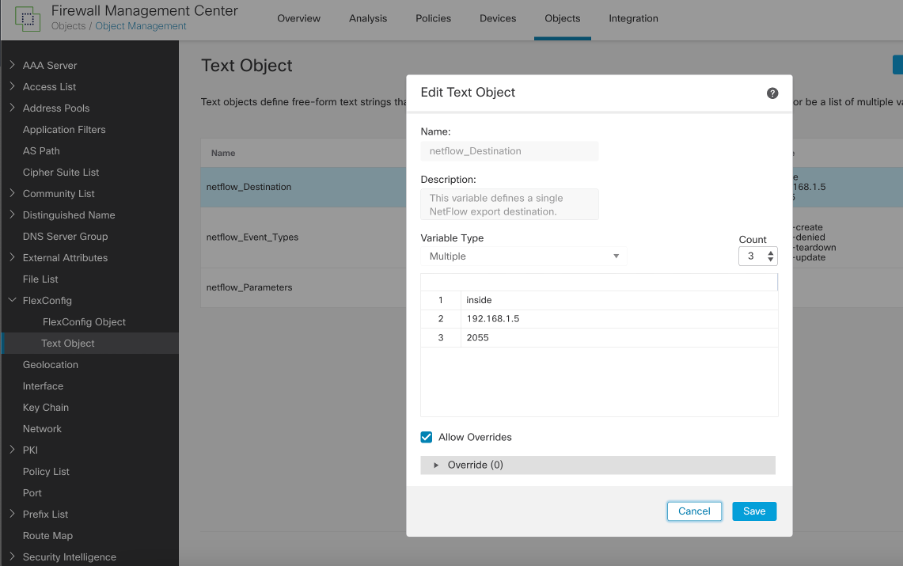

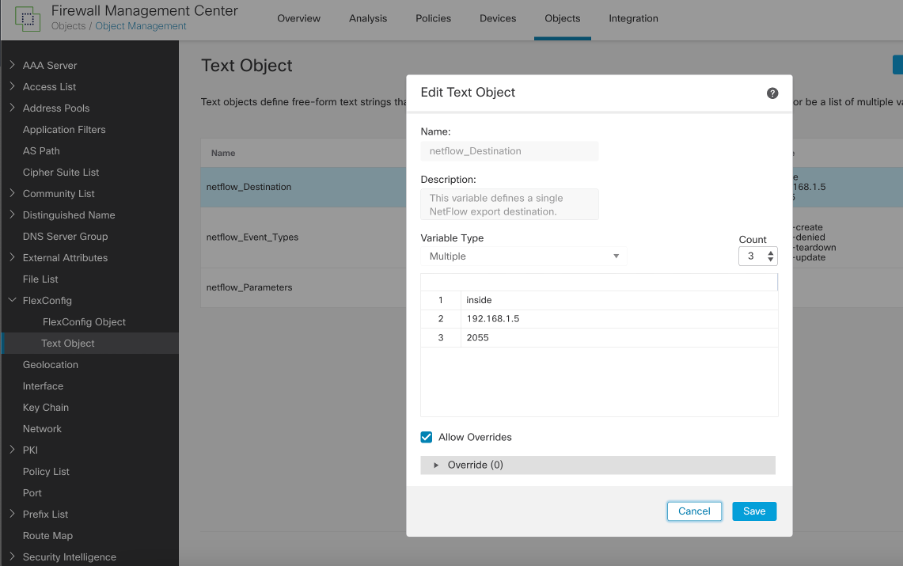

1. Objeto de texto de destino de Netflow

Objeto de texto de destino de Netflow

Objeto de texto de destino de Netflow

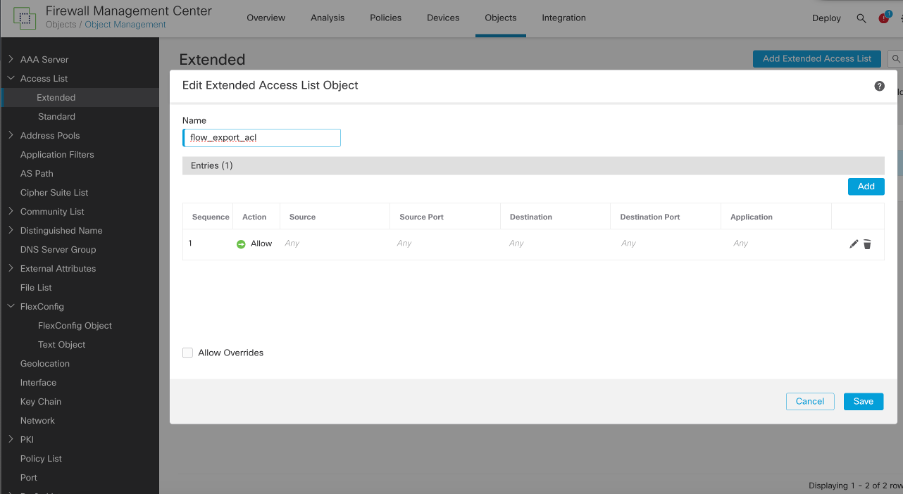

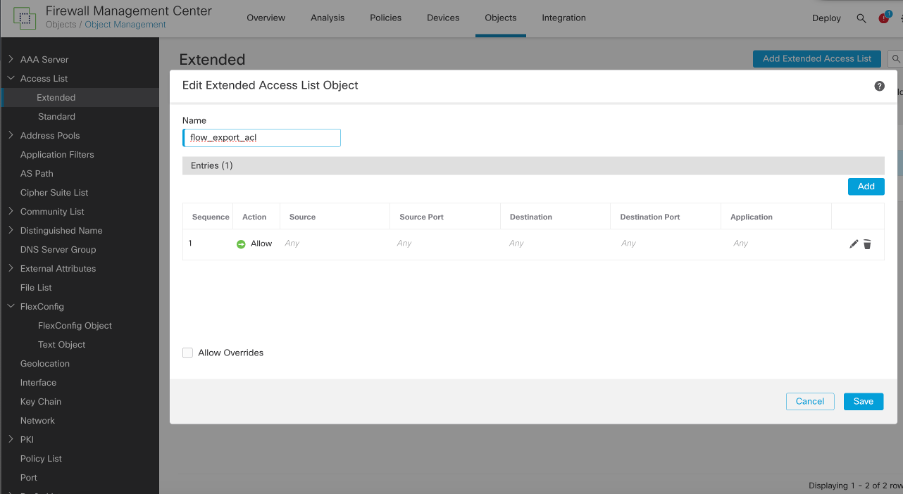

2. ACL extendida denominada: flow_export_acl

ACL de exportación de flujo

ACL de exportación de flujo

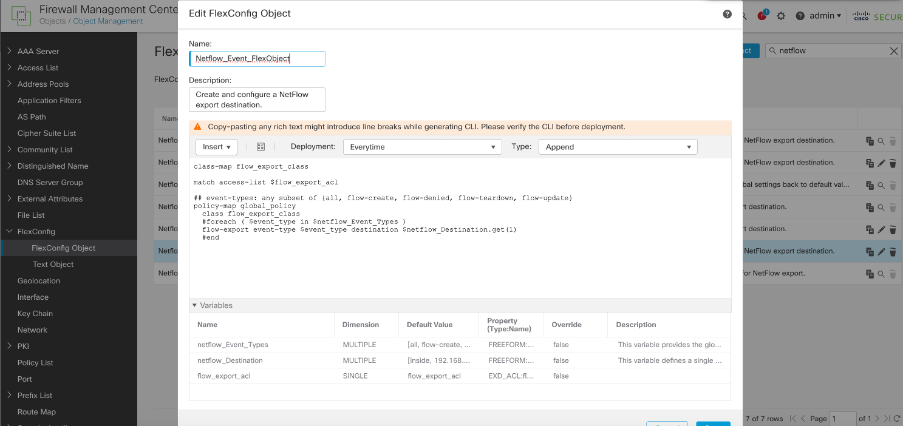

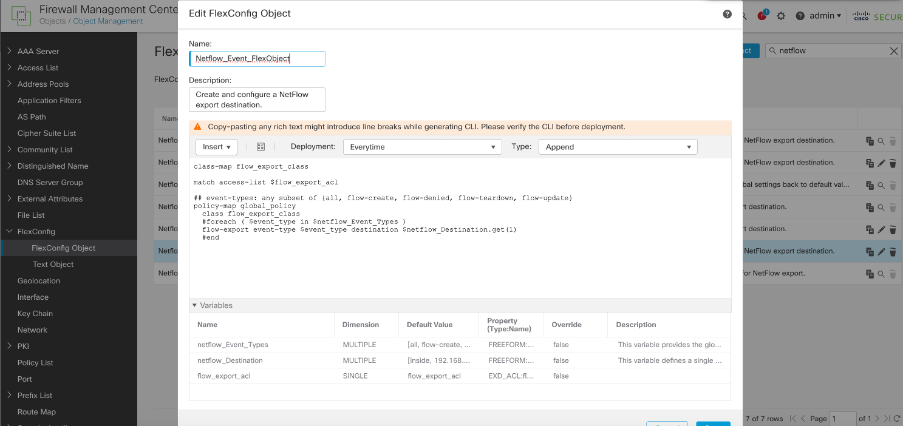

- Mapa de clase y política de servicio utilizados para aplicar este mapa de clase con destino de exportación de flujo

Mapa de clase y política de servicio

Mapa de clase y política de servicio

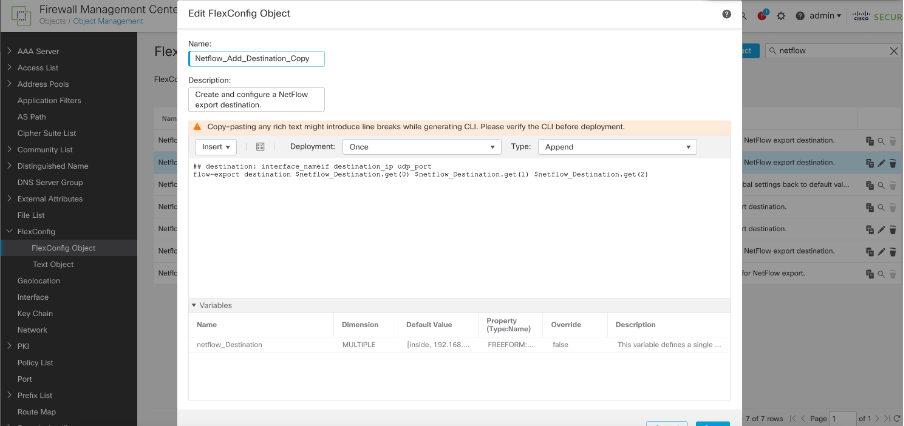

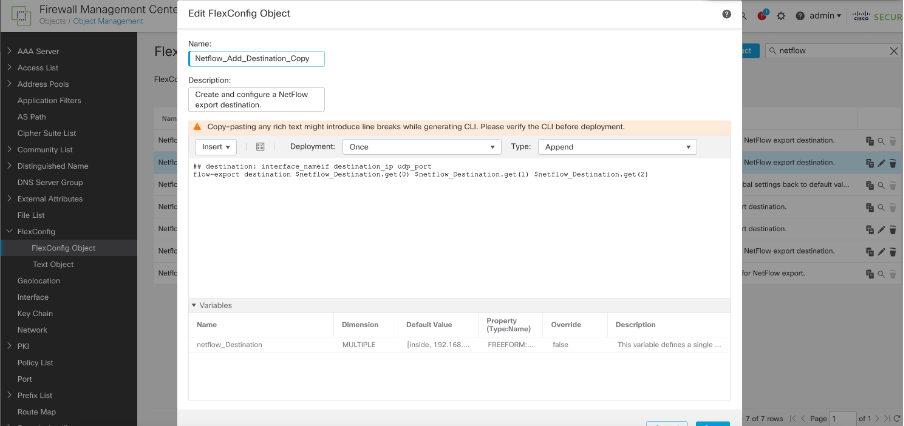

4. Destino de exportación de flujo

Destino de exportación de flujo

Destino de exportación de flujo

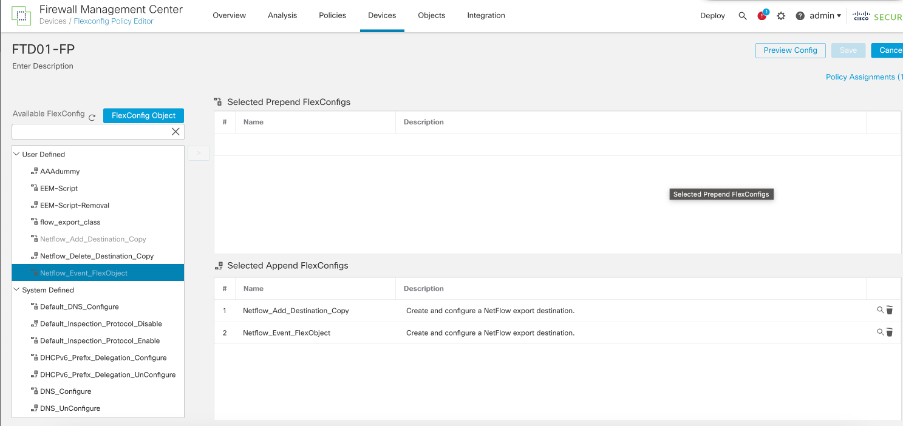

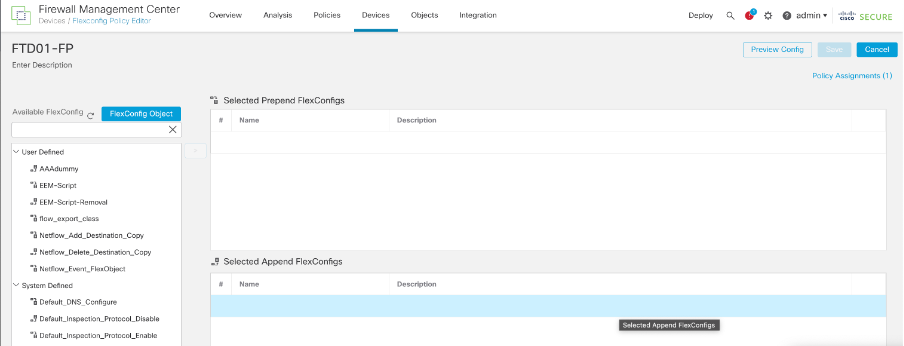

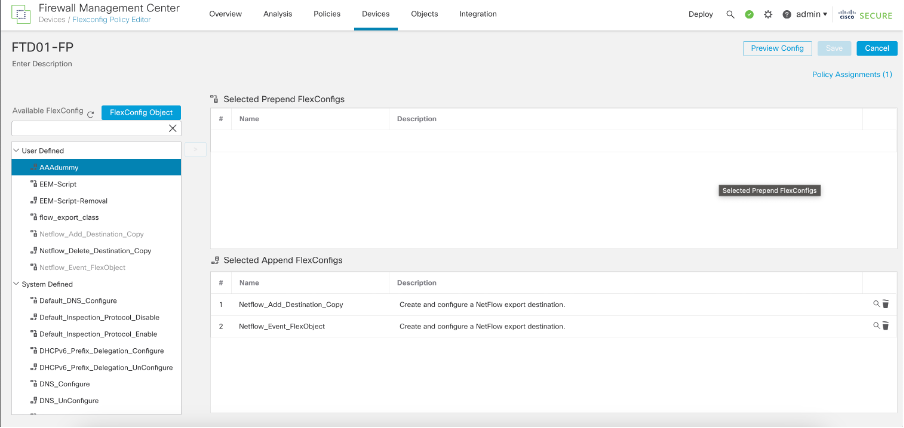

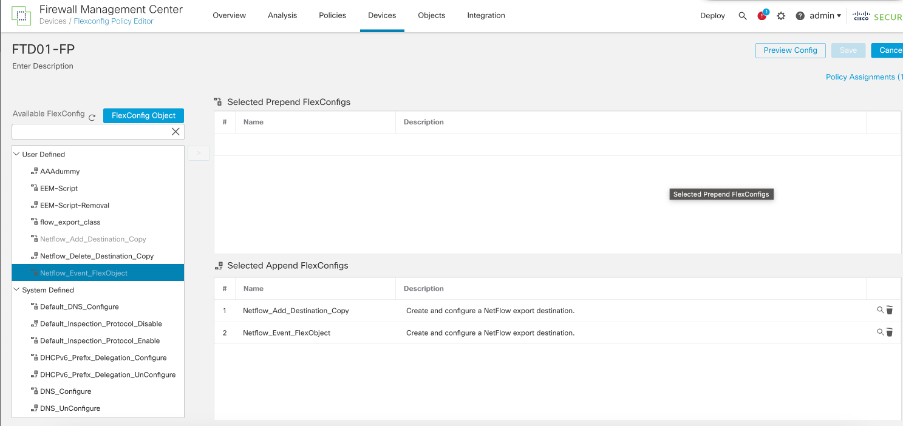

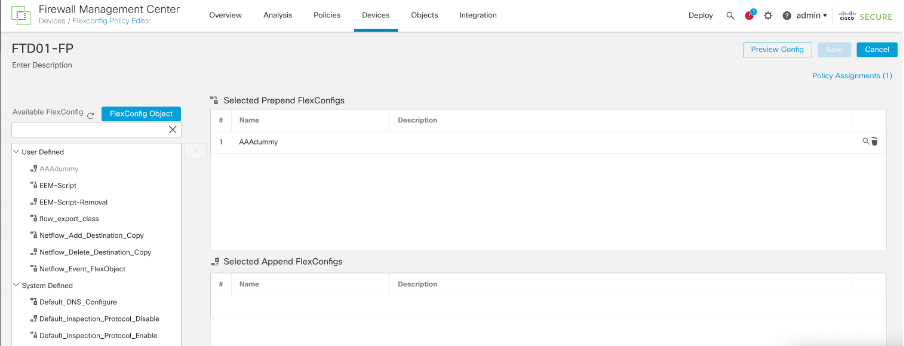

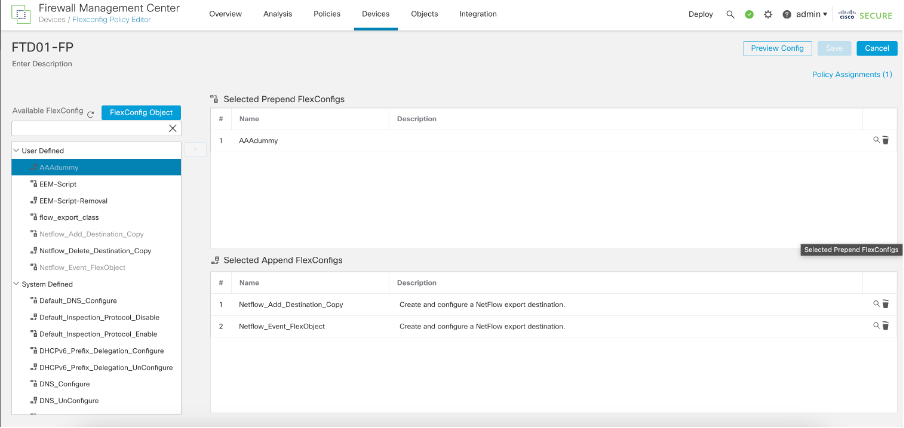

5. A continuación, se añadieron estos dos objetos en la política flex config y se desplegó:

Política FlexConfig

Política FlexConfig

Eliminar configuraciones de NetFlow

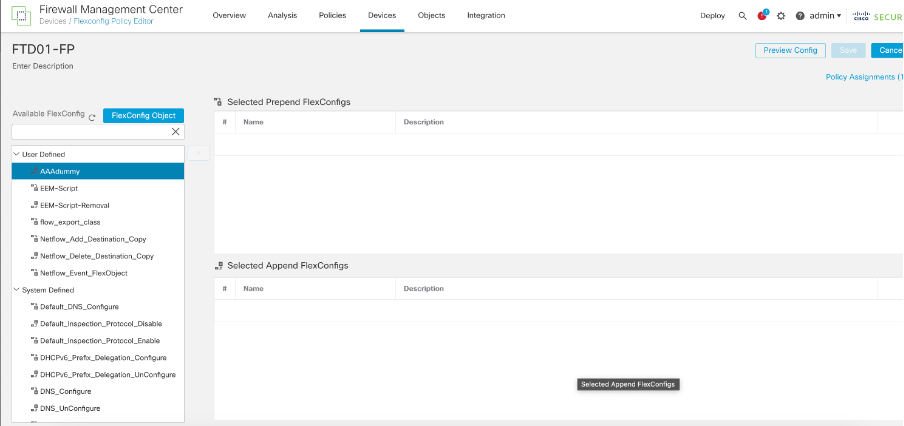

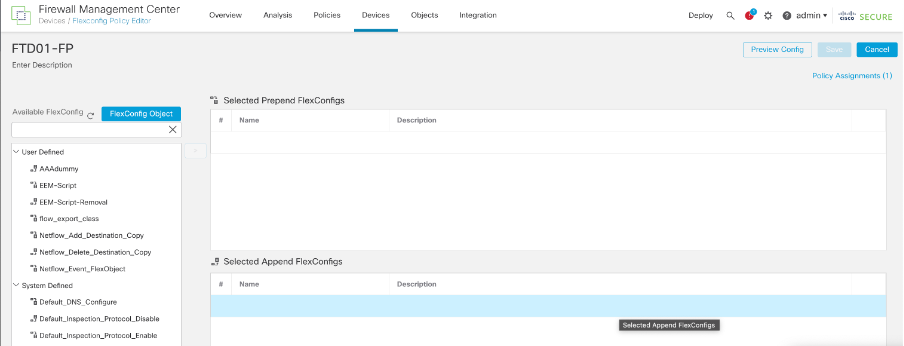

Paso 1: Suprima los objetos de la política de flexión.

Eliminar flexconfig existente

Eliminar flexconfig existente

Paso 2: Implemente la política. Desde la línea de comandos, observaremos que las configuraciones eliminadas son:

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.5

flow-export event-type flow-denied destination 192.168.1.5

flow-export event-type flow-teardown destination 192.168.1.5

flow-export event-type flow-update destination 192.168.1.5

Mientras que la configuración que no se elimina es:

flow-export destination Inside 192.168.1.5 2055

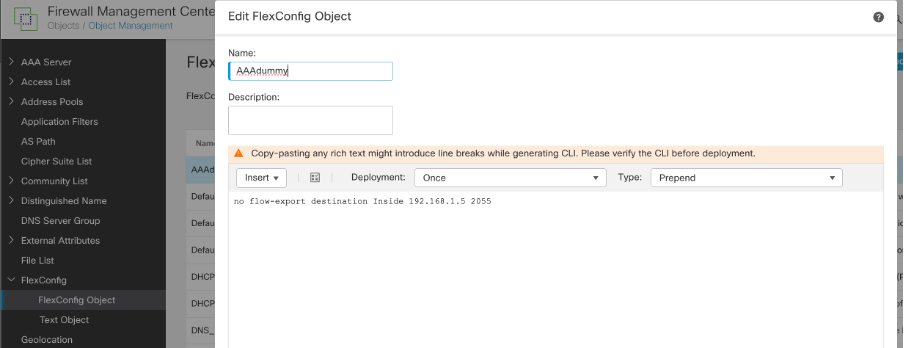

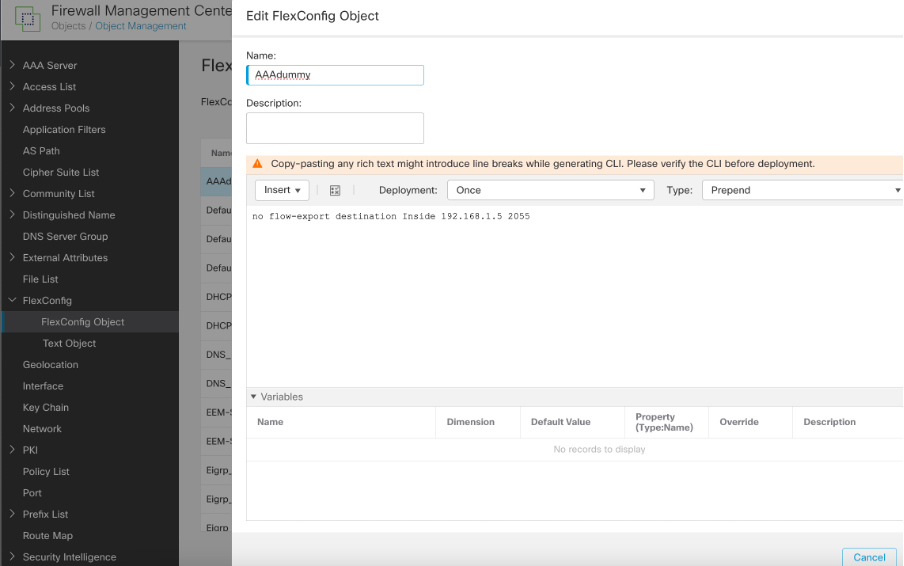

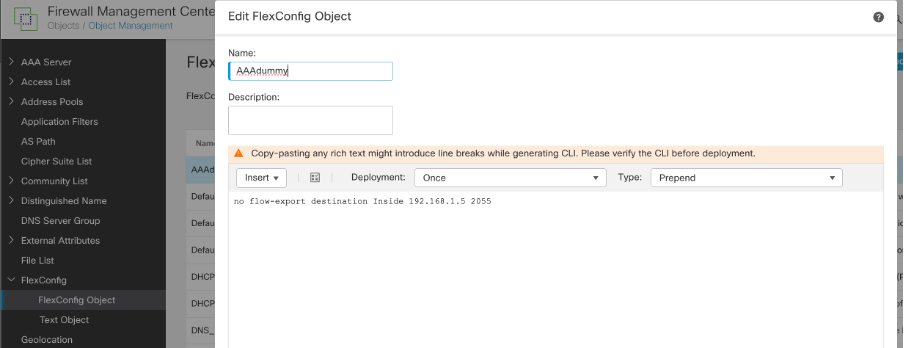

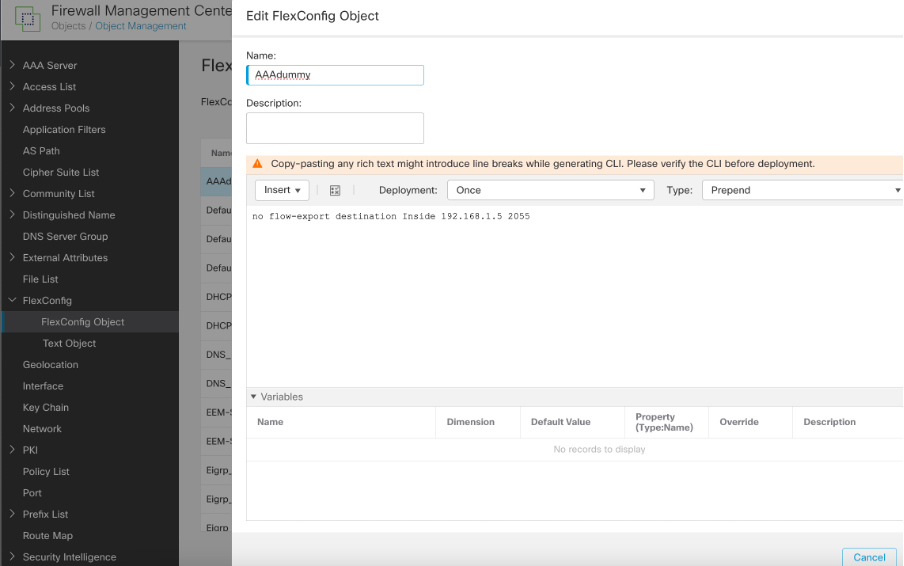

Paso 3: Para eliminar esto, necesitamos crear un objeto flex con el tipo 'prepend' y agregar la configuración:

no flow-export destination Inside 192.168.1.5 2055

Eliminar destino de configuración flexible

Eliminar destino de configuración flexible

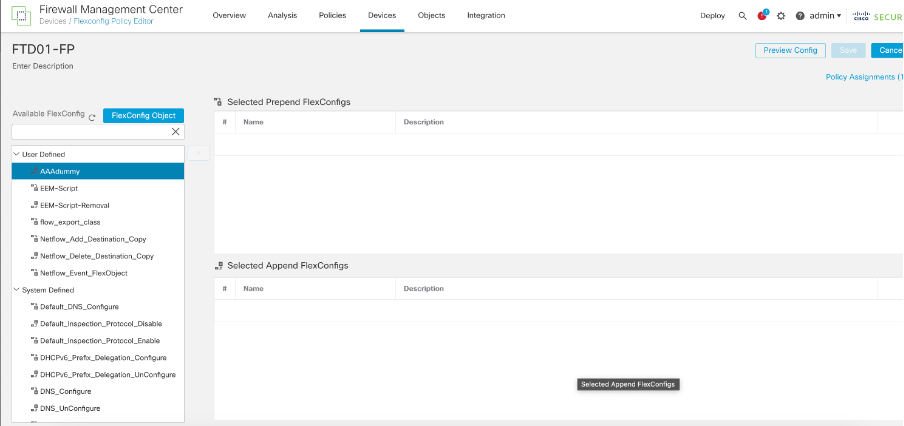

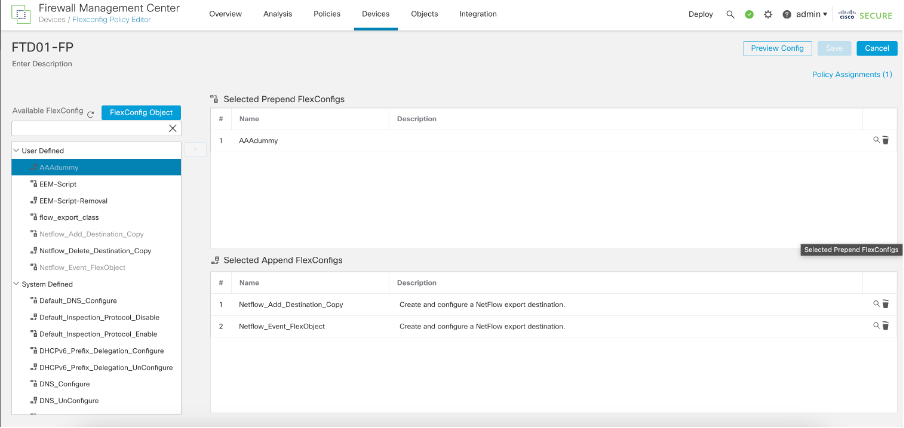

Paso 4: en política flexible, llame al objeto prepend recién creado en el paso 3 e implemente la política.

Añada esto bajo la política flex config

Añada esto bajo la política flex config

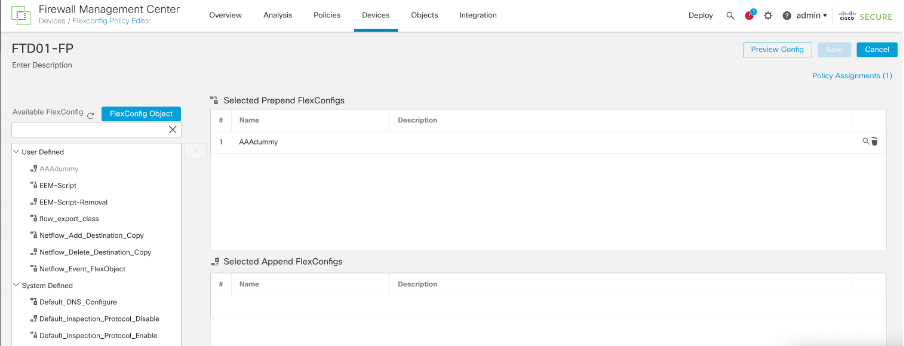

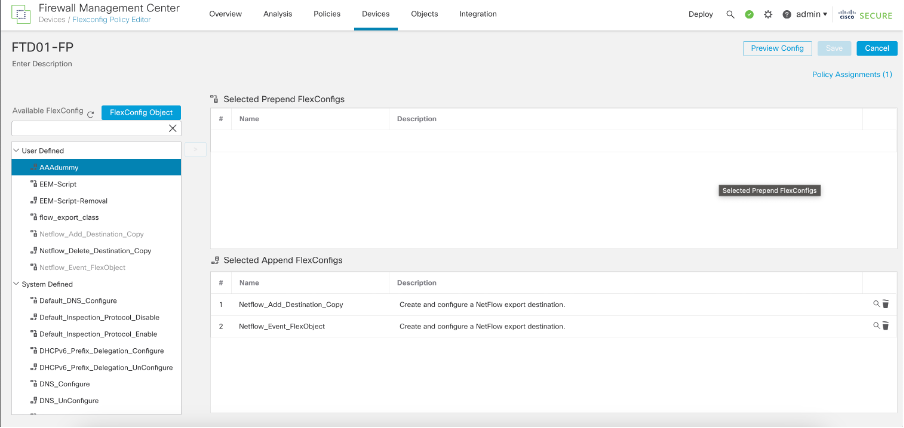

Paso 5: elimine ese objeto de antependiente de la política flex y vuelva a implementarlo.

Eliminar el objeto prepend

Eliminar el objeto prepend

Toda la configuración relacionada con la exportación de flujo se elimina ahora.

Modificar las configuraciones de NetFlow existentes

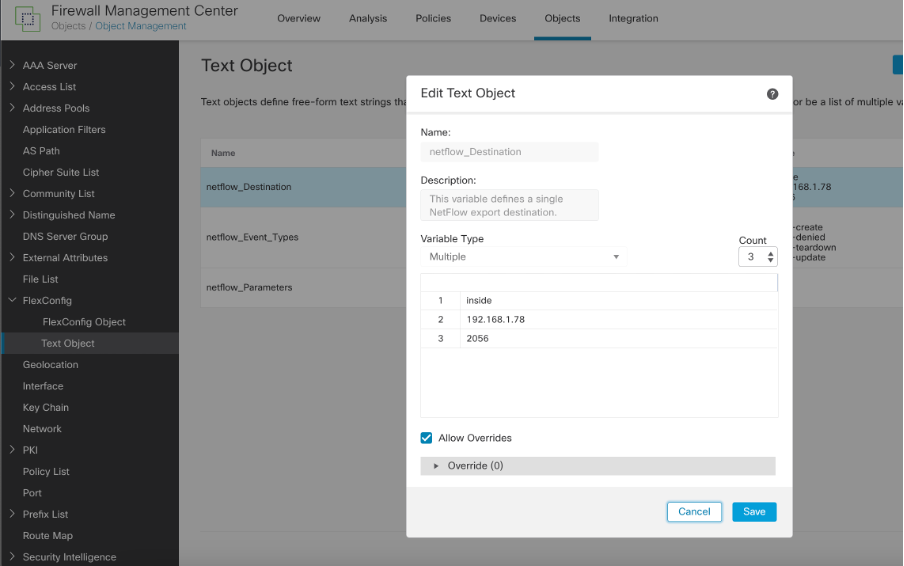

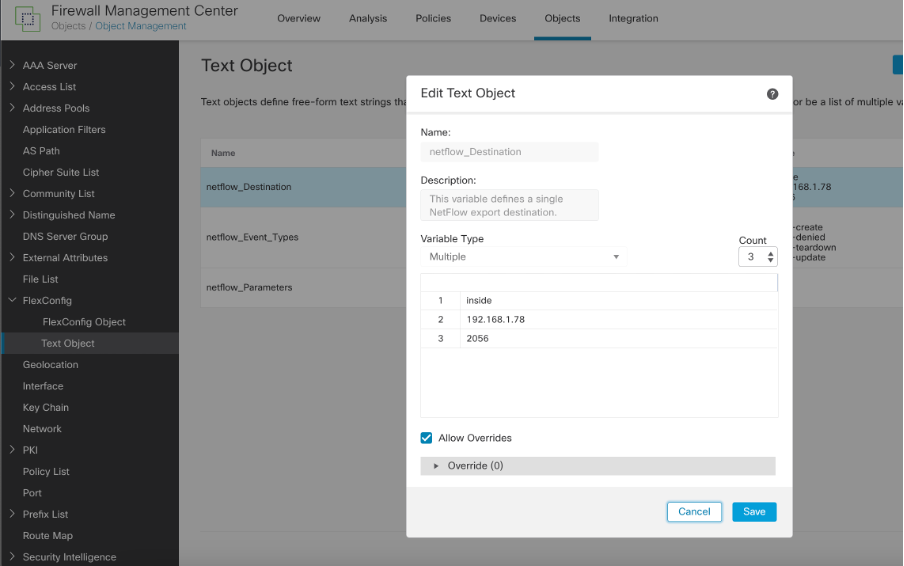

Paso 1: Edite el objeto Text creado para el destino de Netflow. Cambie los parámetros requeridos IP, nombre de interfaz o puerto.

Ejemplo: hemos cambiado la dirección IP y el puerto de (192.168.1.5, 2055) a (192.168.1.78, 2056)

Objeto de texto de destino de Netflow

Objeto de texto de destino de Netflow

Paso 2: Implemente la política. Verá que los cambios se reflejan como se esperaba, pero junto con la configuración de destino de Netflow anterior:

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.78

flow-export event-type flow-denied destination 192.168.1.78

flow-export event-type flow-teardown destination 192.168.1.78

flow-export event-type flow-update destination 192.168.1.78

!

flow-export destination Inside 192.168.1.78 2056

flow-export destination Inside 192.168.1.5 2055

Paso 3: Para eliminar esto, debe crear un objeto flexible con el tipo 'prepend' y agregar la configuración:

no flow-export destination Inside 192.168.1.5 2055

Eliminar destino de NetFlow

Eliminar destino de NetFlow

Paso 4: en política flexible, llame al objeto prepend recién creado en el paso 3 e implemente la política.

Agregar a configuración de Flex Prepend

Agregar a configuración de Flex Prepend

Paso 5: elimine ese objeto de antependiente de la política flex y vuelva a implementarlo.

Eliminación de la configuración prefijada de FlexConfig

Eliminación de la configuración prefijada de FlexConfig

La configuración relacionada con NetFlow se modificó correctamente.

access-list flow_export_acl extended permit ip any any

!

flow-export destination Inside 192.168.1.78 2056

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.78

flow-export event-type flow-denied destination 192.168.1.78

flow-export event-type flow-teardown destination 192.168.1.78

flow-export event-type flow-update destination 192.168.1.78

Documentos Relacionados

https://www.cisco.com/c/en/us/support/docs/quality-of-service-qos/netflow/216126-configure-netflow-secure-event-logging-o.html

Comentarios

Comentarios