Listes de contrôle d'accès au transit : le filtrage à votre périphérie

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document présente des instructions et recommande des techniques de déploiement pour filtrer le transit et le trafic périphérique au niveau des points d'entrée de votre réseau. Des Listes de contrôle d'accès (ACL) du transit sont utilisées pour augmenter la sécurité des réseaux, ne permettant qu'au trafic requis de pénétrer dans votre ou vos réseau(x.)

Filtres de transit

Configuration type

Dans la plupart des environnements de réseau de périphérie, tels qu'un point de présence Internet de réseau d'entreprise classique, le filtrage d'entrée doit être utilisé pour rejeter le trafic non autorisé à la périphérie du réseau. Dans certains déploiements de fournisseurs de services, cette forme de filtrage du trafic de périphérie ou de transit peut également être utilisée efficacement pour limiter le flux du trafic de transit vers et depuis les clients à des protocoles autorisés spécifiques uniquement. Ce document se concentre sur un modèle de déploiement d'entreprise.

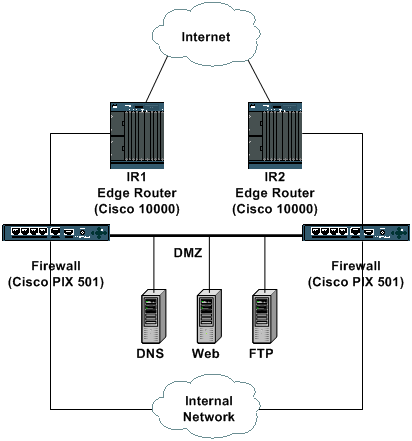

Cet exemple illustre une conception de connectivité Internet d'entreprise typique. Deux routeurs de périphérie, IR1 et IR2, fournissent une connectivité directe à Internet. Derrière ces deux routeurs, une paire de pare-feu (Cisco PIXes dans cet exemple) fournit des fonctionnalités d'inspection avec état et un accès au réseau interne et à la zone démilitarisée (DMZ). La DMZ contient des services publics tels que DNS et Web ; il s’agit du seul réseau accessible directement à partir de l’Internet public. Le réseau interne ne doit jamais être accessible directement par Internet, mais le trafic provenant du réseau interne doit pouvoir atteindre des sites Internet.

Les routeurs de périphérie doivent être configurés pour fournir un premier niveau de sécurité grâce à l’utilisation de listes de contrôle d’accès entrantes. Les listes de contrôle d’accès autorisent uniquement le trafic spécifiquement autorisé vers la DMZ et autorisent le trafic de retour pour les utilisateurs internes accédant à Internet. Tout le trafic non autorisé doit être abandonné sur les interfaces d'entrée.

Sections ACL de transit

En général, une liste de contrôle d’accès de transit est composée de quatre sections.

-

Adresses à usage spécial et entrées anti-usurpation qui empêchent les sources illégitimes et les paquets dont les adresses appartiennent à votre réseau d'accéder au réseau à partir d'une source externe

Remarque : la RFC 1918 définit un espace d'adressage réservé qui n'est pas une adresse source valide sur Internet. Le document RFC 3330 définit les adresses à usage spécial qui peuvent nécessiter un filtrage. RFC 2827 fournit des directives anti-usurpation.

-

Trafic de retour explicitement autorisé pour les connexions internes à Internet

-

Trafic externe explicitement autorisé destiné à des adresses internes protégées

-

Explicite

denydéclaration

Remarque : bien que toutes les listes de contrôle d'accès contiennent un

deny, Cisco recommande l'utilisation d'une instructiondeny, par exemple,deny ip any any. Sur la plupart des plates-formes, de telles instructions conservent un compte du nombre de paquets refusés pouvant être affichés à l'aide deshow access-listerasecat4000_flash:.

Comment développer une liste de contrôle d'accès de transit

La première étape du développement d’une liste de contrôle d’accès de transit consiste à déterminer les protocoles requis au sein de vos réseaux. Bien que chaque site ait des exigences spécifiques, certains protocoles et applications sont largement utilisés et le plus souvent autorisés. Par exemple, si le segment DMZ fournit la connectivité pour un serveur Web accessible publiquement, le protocole TCP entre Internet et les adresses de serveur DMZ sur le port 80 est requis. De même, les connexions internes à Internet nécessitent que la liste de contrôle d’accès autorise le retour du trafic TCP établi, c’est-à-dire du trafic dont le bit d’accusé de réception (ACK) est défini.

Identification des protocoles requis

Le développement de cette liste de protocoles requis peut être une tâche ardue, mais il existe plusieurs techniques qui peuvent être utilisées, selon les besoins, afin d'aider à identifier le trafic requis.

-

Vérifiez votre stratégie de sécurité locale / votre stratégie de service.

La stratégie de votre site local doit vous aider à fournir une base de référence des services autorisés et refusés.

-

Vérifiez/auditez la configuration de votre pare-feu.

La configuration actuelle du pare-feu doit contenir des

permitpour les services autorisés. Dans de nombreux cas, vous pouvez traduire cette configuration au format ACL et l'utiliser pour créer la masse des entrées ACL.

Remarque : les pare-feu avec état ne disposent généralement pas de règles explicites pour le trafic de retour vers les connexions autorisées. Puisque les ACL de routeur ne sont pas avec état, le trafic de retour doit être explicitement autorisé.

-

Vérifiez/auditez vos applications.

Les applications hébergées sur la DMZ et celles utilisées en interne peuvent aider à déterminer les exigences de filtrage. Examiner les exigences de l'application afin de fournir des détails essentiels sur la conception du filtrage.

-

Utiliser une liste de contrôle d’accès de classification

Une liste de contrôle d’accès de classification est composée de

permitpour les différents protocoles qui pourraient être destinés au réseau interne. (Reportez-vous à l'annexe A pour obtenir la liste des protocoles et applications couramment utilisés.) Utilisezshow access-listpour afficher le nombre d'occurrences de l'entrée de contrôle d'accès (ACE) afin d'identifier les protocoles requis. Étudiez et comprenez tous les résultats suspects ou surprenants avant de créer despermitpour les protocoles inattendus. -

Utilisez la fonction de commutation Netflow.

Netflow est une fonctionnalité de commutation qui, si elle est activée, fournit des informations détaillées sur le flux. Si Netflow est activé sur vos routeurs de périphérie, la

show ip cache flowdonne la liste des protocoles enregistrés par Netflow. Netflow ne pouvant pas identifier tous les protocoles, cette technique doit être utilisée conjointement avec d’autres.

Identifier le trafic non valide

En plus de la protection directe, la liste de contrôle d’accès de transit doit également fournir une première ligne de défense contre certains types de trafic non valide sur Internet.

-

Refuser l'espace RFC 1918.

-

Refuser les paquets dont l'adresse source fait partie de l'espace d'adressage à usage spécial, tel que défini dans la RFC 3330.

-

Appliquez des filtres anti-usurpation, conformément à la RFC 2827 ; votre espace d'adressage ne doit jamais être la source de paquets provenant de l'extérieur de votre système autonome (AS).

Les autres types de trafic à prendre en compte sont les suivants :

-

Protocoles externes et adresses IP devant communiquer avec le routeur de périphérie

-

ICMP à partir des adresses IP du fournisseur de services

-

Protocoles de routage

-

VPN IPSec, si un routeur de périphérie est utilisé comme terminaison

-

-

Trafic de retour explicitement autorisé pour les connexions internes à Internet

-

Types spécifiques de protocole ICMP (Internet Control Message Protocol)

-

Réponses aux requêtes DNS (Domain Name System) sortantes

-

TCP établi

-

Trafic de retour UDP (User Datagram Protocol)

-

Connexions de données FTP

-

Connexions de données TFTP

-

Connexions multimédia

-

-

Trafic externe explicitement autorisé destiné à des adresses internes protégées

-

Trafic VPN

-

ISAKMP (Internet Security Association and Key Management Protocol)

-

Traduction d'adresses de réseau (NAT)

-

Encapsulation propriétaire

-

Encapsulation des données utiles de sécurité (ESP)

-

Authentication Header (AH)

-

-

HTTP vers les serveurs Web

-

SSL (Secure Socket Layer) vers les serveurs Web

-

FTP vers des serveurs FTP

-

Connexions de données FTP entrantes

-

Connexions de données FTP passives (pasv) entrantes

-

Protocole SMTP (Simple Mail Transfer Protocol)

-

Autres applications et serveurs

-

Requêtes DNS entrantes

-

Transferts de zone DNS entrants

-

Appliquez l'ACL

La liste de contrôle d’accès nouvellement créée doit être appliquée en entrée sur les interfaces Internet des routeurs de périphérie. Dans l'exemple illustré dans la section Configuration type, la liste de contrôle d'accès est appliquée dans sur les interfaces Internet sur IR1 et IR2.

Reportez-vous aux sections Directives de déploiement et Exemple de déploiement pour plus de détails.

Exemple de liste ACL

Cette liste d’accès fournit un exemple simple mais réaliste des entrées typiques requises dans une liste de contrôle d’accès de transit. Cette liste de contrôle d’accès de base doit être personnalisée avec les détails de configuration propres au site local.

!--- Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- Refer to RFC 3330 for additional special use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- The deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit Border Gateway Protocol (BGP) to the edge router.

access-list 110 permit tcp host bgp_peer gt 1023 host router_ip eq bgp

access-list 110 permit tcp host bgp_peer eq bgp host router_ip gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip your Internet-routable subnet any

!--- Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq 53 host primary DNS server gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq 53 host primary DNS server eq 53

!--- Permit legitimate business traffic.

access-list 110 permit tcp any Internet-routable subnet established

access-list 110 permit udp any range 1 1023 Internet-routable subnet gt 1023

!--- Allow ftp data connections.

access-list 110 permit tcp any eq 20 Internet-routable subnet gt 1023

!--- Allow tftp data and multimedia connections.

access-list 110 permit udp any gt 1023 Internet-routable subnet gt 1023

!--- Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host <primary DNS server> eq 53

!-- These are zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host secondary DNS server gt 1023 host primary DNS server eq 53

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host secondary DNS server eq 53 host primary DNS server eq 53

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq 53

access-list 110 deny tcp any any eq 53

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host IPSec headend device eq 500

access-list 110 permit udp any host IPSec headend device eq 4500

access-list 110 permit 50 any host IPSec headend device

access-list 110 permit 51 any host IPSec headend device

access-list 110 deny ip any host IPSec headend device

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host public web server eq 80

access-list 110 permit tcp any host public web server eq 443

access-list 110 permit tcp any host public FTP server eq 21

!--- Data connections to the FTP server are allowed !--- by the permit established ACE.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host public FTP server gt 1023

access-list 110 permit tcp any host public SMTP server eq 25

!--- Explicitly deny all other traffic.

access-list 101 deny ip any any

Remarque : gardez ces suggestions à l'esprit lorsque vous appliquez la liste de contrôle d'accès de transit.

-

Les

logpeut être utilisé afin de fournir des détails supplémentaires sur la source et les destinations pour un protocole donné. Bien que ce mot clé fournisse des informations précieuses sur les résultats des listes de contrôle d’accès, les résultats excessifs d’une entrée de liste qui utilise lalogaugmente l'utilisation du processeur. L'impact sur les performances lié à la journalisation varie en fonction de la plate-forme. -

Les messages ICMP d'inaccessibilité sont générés pour les paquets qui sont refusés administrativement par une liste de contrôle d'accès. Cela peut affecter les performances du routeur et de la liaison. Envisagez l'utilisation de la

no ip unreachablesafin de désactiver les IP inaccessibles sur l'interface où l'ACL de transit (périphérie) est déployée. -

Cette liste de contrôle d’accès peut être déployée initialement avec tous les

permitafin de s'assurer que le trafic légitime de l'entreprise n'est pas refusé. Une fois que le trafic légitime de l'entreprise a été identifié et comptabilisé, ledenypeuvent être configurés.

ACL et paquets fragmentés

Les listes de contrôle d’accès fragments mot clé qui active un comportement de gestion de paquets fragmentés spécialisés. En général, les fragments non initiaux qui correspondent aux instructions de couche 3 (protocole, adresse source et adresse de destination), indépendamment des informations de couche 4 d’une liste de contrôle d’accès, sont affectés par la permit ou deny de l'entrée correspondante. Notez que l'utilisation du fragments peut forcer les ACL à refuser ou à autoriser des fragments non initiaux avec plus de granularité.

Le filtrage des fragments ajoute une couche de protection supplémentaire contre une attaque par déni de service (DoS) qui utilise uniquement des fragments non initiaux (tels que FO > 0). L'utilisation d'un deny pour les fragments non initiaux au début de la liste de contrôle d’accès refuse l’accès au routeur à tous les fragments non initiaux. Dans de rares cas, une session valide peut nécessiter une fragmentation et donc être filtrée si un deny fragment existe dans la liste de contrôle d'accès. Les conditions qui peuvent conduire à la fragmentation incluent l'utilisation de certificats numériques pour l'authentification ISAKMP et l'utilisation de la traversée NAT IPSec.

Prenons l’exemple de la liste de contrôle d’accès partielle.

access-list 110 deny tcp any Internet routable subnet fragments access-list 110 deny udp any Internet routable subnet fragments access-list 110 deny icmp any Internet routable subnet fragments <rest of ACL>

L’ajout de ces entrées au début d’une liste de contrôle d’accès refuse tout accès non initial au réseau, tandis que les paquets non fragmentés ou les fragments initiaux passent aux lignes suivantes de la liste de contrôle d’accès non affectées par deny fragment des instructions. L’extrait de liste de contrôle d’accès précédent facilite également la classification de l’attaque puisque chaque protocole (UDP, TCP et ICMP) incrémente des compteurs distincts dans la liste de contrôle d’accès.

Étant donné que de nombreuses attaques reposent sur l'inondation de paquets fragmentés, le filtrage des fragments entrants vers le réseau interne fournit une mesure de protection supplémentaire et permet de garantir qu'une attaque ne peut pas injecter de fragments en faisant simplement correspondre les règles de couche 3 dans la liste de contrôle d'accès de transit.

Consultez les listes de contrôle d'accès et les fragments d'IP pour une analyse détaillée des options.

Évaluation des risques

Lorsque vous déployez des listes de contrôle d'accès de protection du trafic de transit, tenez compte de deux zones de risque clés.

-

Assurez-vous que les

permit/denydes instructions sont en place. Pour que la liste de contrôle d’accès soit efficace, vous devez autoriser tous les protocoles requis. -

Les performances de l'ACL varient entre une plate-forme et l'autre. Avant de déployer des listes de contrôle d’accès, vérifiez les caractéristiques de performances de votre matériel.

Cisco vous recommande de tester cette conception dans les travaux pratiques avant le déploiement.

Annexes

Protocoles et applications couramment utilisés

Noms des ports TCP

Cette liste de noms de port TCP peut être utilisée à la place des numéros de port lorsque vous configurez la liste de contrôle d'accès dans le logiciel Cisco IOS®. Reportez-vous au document RFC du numéro actuellement attribué afin de trouver une référence à ces protocoles. Les numéros de port qui correspondent à ces protocoles peuvent également être trouvés par lorsque vous configurez la liste de contrôle d’accès en saisissant un ? à la place d’un numéro de port.

| bgp | kshell |

| chargen | login |

| cmd | lpd |

| daytime | nntp |

| discard | pim |

| domain | pop2 |

| echo | pop3 |

| exec | smtp |

| finger | sunrpc |

| ftp | syslog |

| ftp-data | tacacstalk |

| gopher | telnet |

| hostname | time |

| ident | uucp |

| irc | whois |

| klogin | www |

Noms des ports UDP

Cette liste de noms de port UDP peut être utilisée à la place des numéros de port lorsque vous configurez la liste de contrôle d'accès dans le logiciel Cisco IOS. Reportez-vous au document RFC du numéro actuellement attribué afin de trouver une référence à ces protocoles. Les numéros de port qui correspondent à ces protocoles peuvent également être trouvés par lorsque vous configurez la liste de contrôle d’accès en saisissant un ? à la place d’un numéro de port.

| biff | ntp |

| bootpc | pim-auto-rp |

| bootps | rip |

| discard | snmp |

| dnsix | snmptrap |

| domain | sunrpc |

| echo | syslog |

| isakmp | tacacs |

| mobile-ip | talk |

| nameserver | tftp |

| netbios-dgm | time |

| netbios-ns | who |

| netbios-ss | xdmcp |

Directives de déploiement

Cisco recommande des pratiques de déploiement conservatrices. Vous devez avoir une compréhension claire des protocoles requis afin de déployer avec succès les ACL de transit. Ces directives décrivent une méthode très prudente pour le déploiement des listes de contrôle d’accès de protection qui utilisent une approche itérative.

- Identifiez les protocoles de routage utilisés dans le réseau avec une ACL de classification.

Déployez une liste de contrôle d’accès qui autorise tous les protocoles connus utilisés sur le réseau. Cette liste de contrôle d’accès de découverte, ou classification, doit avoir une adresse source de

anyet la destination d'une adresse IP ou de l'ensemble du sous-réseau IP routable sur Internet. Configurez une dernière entrée qui autoriseip any any logafin de vous aider à identifier les protocoles supplémentaires que vous devez autoriser.L’objectif est de déterminer tous les protocoles requis qui sont utilisés sur le réseau. Utilisez la journalisation pour l'analyse afin de déterminer ce qui pourrait communiquer avec le routeur.

Remarque : bien que la

logfournit des informations précieuses sur les détails des occurrences de liste de contrôle d'accès, les occurrences excessives d'une entrée de liste de contrôle d'accès qui utilise ce mot clé peuvent entraîner un nombre écrasant d'entrées de journal et peut-être une utilisation élevée du processeur du routeur. Utilisezlogpour de courtes périodes et uniquement lorsque cela est nécessaire pour aider à classer le trafic.Notez que le réseau est exposé à des attaques alors qu'une liste de contrôle d'accès composée de

permitest en place. Effectuer le processus de classification le plus rapidement possible afin de mettre en place des contrôles d'accès appropriés. - Examinez les paquets identifiés et commencez à filtrer l’accès au réseau interne.

Une fois que vous avez identifié et examiné les paquets filtrés par la liste de contrôle d’accès à l’étape 1, mettez à jour la liste de contrôle d’accès de classification pour tenir compte des protocoles et des adresses IP nouvellement identifiés. Ajoutez des entrées ACL pour l'anti-usurpation. Au besoin, remplacez par spécifique

denyentrées pourpermitdans la liste de contrôle d'accès de classification. Vous pouvez utiliser lashow access-listpour surveiller desdenyles entrées peuvent être surveillées pour le nombre d'occurrences. Cela fournit des informations sur les tentatives d'accès au réseau interdites sans avoir à activer la connexion aux entrées de la liste de contrôle d'accès. La dernière ligne de la liste de contrôle d’accès doit être unedeny ip any any. Une fois de plus, le nombre d'occurrences de cette dernière entrée peut fournir des informations sur les tentatives d'accès interdites. - Surveiller et mettre à jour la liste de contrôle d’accès

Surveillez la liste de contrôle d’accès terminée afin de vous assurer que les protocoles requis nouvellement introduits sont ajoutés de manière contrôlée. Si vous surveillez la liste de contrôle d’accès, elle fournit également des informations sur les tentatives d’accès au réseau interdites qui peuvent fournir des informations sur les attaques imminentes.

Exemple de déploiement

Cet exemple montre une liste de contrôle d’accès de transit qui protège un réseau en fonction de cet adressage.

-

L’adresse IP du routeur ISP est 10.1.1.1.

L'adresse IP Internet du routeur de périphérie est 10.1.1.2.

Le sous-réseau routable sur Internet est 192.168.201.0 255.255.255.0.

La tête de réseau VPN est 192.168.201.100.

Le serveur Web est 192.168.201.101.

Le serveur FTP est 192.168.201.102.

Le serveur SMTP est 192.168.201.103.

Le serveur DNS principal est 192.168.201.104.

Le serveur DNS secondaire est 172.16.201.50.

La liste de contrôle d'accès de protection du transit a été développée sur la base de ces informations. La liste de contrôle d'accès autorise l'appairage eBGP au routeur ISP, fournit des filtres anti-usurpation, autorise un trafic de retour spécifique, autorise un trafic entrant spécifique et refuse explicitement tout autre trafic.

no access-list 110

!--- Phase 1 – Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- See RFC 3330 for additional special-use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- This deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit BGP to the edge router.

access-list 110 permit tcp host 10.1.1.1 gt 1023 host 10.1.1.2 eq bgp

access-list 110 permit tcp host 10.1.1.1 eq bgp host 10.1.1.2 gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip 192.168.201.0 0.0.0.255 any

!--- Phase 2 – Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq domain host 192.168.201.104 gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq domain host 192.168.201.104 eq domain

!--- Permit legitimate business traffic.

access-list 110 permit tcp any 192.168.201.0 0.0.0.255 established

access-list 110 permit udp any range 1 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Allow FTP data connections.

access-list 110 permit tcp any eq ftp-data 192.168.201.0 0.0.0.255 gt 1023

!--- Allow TFTP data and multimedia connections.

access-list 110 permit udp any gt 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Phase 3 – Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host 192.168.201.104 eq domain

!--- Zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host 172.16.201.50 gt 1023 host 192.168.201.104 eq domain

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host 172.16.201.50 eq domain host 192.168.201.104 eq domain

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq domain

access-list 110 deny tcp any any eq domain

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host 192.168.201.100 eq isakmp

access-list 110 permit udp any host 192.168.201.100 eq non500-isakmp

access-list 110 permit esp any host 192.168.201.100

access-list 110 permit ahp any host 192.168.201.100

access-list 110 deny ip any host 192.168.201.100

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host 192.168.201.101 eq www

access-list 110 permit tcp any host 192.168.201.101 eq 443

access-list 110 permit tcp any host 192.168.201.102 eq ftp

!--- Data connections to the FTP server are allowed

!--- by the permit established ACE in Phase 3.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host 192.168.201.102 gt 1023

access-list 110 permit tcp any host 192.168.201.103 eq smtp

!--- Phase 4 – Add explicit deny statement.

access-list 110 deny ip any any

Edge-router(config)#interface serial 2/0

Edge-router(config-if)#ip access-group 110 in

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

2.0 |

17-Jan-2023 |

Suppression des liens rompus et mise à jour pour la traduction automatique. |

1.0 |

14-Aug-2003 |

Première publication |

Commentaires

Commentaires