Configurer le VPN SSL sans client (WebVPN) sur l'ASA

Options de téléchargement

-

ePub (873.1 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la configuration de la gamme Cisco ASA 5500 pour permettre l'accès VPN SSL sans client aux ressources réseau internes.

Conditions préalables

Exigences

Assurez-vous que vous répondez à ces exigences avant d'essayer cette configuration :

- Navigateur SSL activé

- ASA avec la version 7.1 ou supérieure

- Certificat X.509 délivré au nom de domaine ASA

- Port TCP 443, qui ne doit pas être bloqué le long du chemin entre le client et l'ASA

La liste complète des exigences se trouve dans Plates-formes VPN prises en charge, gamme Cisco ASA 5500.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- ASA version 9.4(1)

- Adaptive Security Device Manager (ASDM) version 7.4(2)

- ASA 5515-X

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document décrit la configuration de la gamme Cisco Adaptive Security Appliance (ASA) 5500 pour permettre l'accès VPN SSL (Secure Sockets Layer) sans client aux ressources réseau internes.

Le réseau privé virtuel SSL sans client (WebVPN) permet un accès limité, mais précieux et sécurisé au réseau d'entreprise, où qu'il se trouve.

Les utilisateurs peuvent obtenir à tout moment un accès sécurisé aux ressources de l'entreprise via un navigateur.

Aucun client supplémentaire n'est nécessaire pour accéder aux ressources internes.

L'accès est fourni via un Hypertext Transfer Protocol sur connexion SSL.

Le VPN SSL sans client offre un accès simple et sécurisé à une large gamme de ressources Web et d'applications Web et héritées à partir de pratiquement n'importe quel ordinateur pouvant atteindre des sites Internet (HTTP).

Cela inclut :

- Sites Web internes

- Microsoft SharePoint 2003, 2007 et 2010

- Microsoft Outlook Web Access 2003, 2007 et 2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5 et 8.5.1

- Serveur de présentation Citrix Metaframe 4.x

- Citrix XenApp version 5 à 6.5

- Citrix XenDesktop versions 5 à 5.6 et 7.5

- VMware View 4

Une liste des logiciels pris en charge est disponible dans Plates-formes VPN prises en charge, gamme Cisco ASA 5500.

Matrice de support VPN sans client

| Fenêtres |

Windows/Mac |

Mac |

||||

| Fonctionnalités/Technologie/Applications |

Périphérie MS |

IE |

Firefox |

Chrome |

Safari |

Commentaires |

| Plug-in RDP |

n |

O |

n |

n |

n |

|

| module d'extension POST |

n |

O |

O |

O |

O |

Fin de la prise en charge de Java 8 |

| Plug-in ICA |

n |

O |

n |

n |

n |

Fin de la prise en charge de Java 8 |

| Plug-in VNC |

n |

O |

n |

n |

n |

Fin de la prise en charge de Java 8 |

| Plug-in SSH/TELNET |

n |

O |

n |

n |

n |

Fin de la prise en charge de Java 8 |

| Plug-in FTP/CIFS |

n |

O |

O |

O |

O |

Fin de la prise en charge de Java 8 |

| Dossier Web Java |

n |

O |

n |

n |

n |

Fin de la prise en charge de Java 8 |

| Tunnel intelligent |

n |

O |

N* |

n |

n |

* Non pris en charge sur Mac 10.14+ |

| Transfert de port |

n |

O |

N* |

n |

n |

* Non pris en charge sur Mac 10.14+ |

| WebLaunch AnyConnect |

n |

O |

n |

n |

n |

|

| Assistance des opérateurs |

n |

n |

n |

n |

n |

|

| GBP (réécriture côté client) |

n |

n |

O |

O |

N* |

Fonctionnalité introduite par ASA 9.9.2+ ; *Prise en charge de Safari 11.1+ uniquement |

| OWA |

n |

N* |

N* |

N* |

N* |

* 2013 uniquement pris en charge EOS 2013 avril 2023. |

| SharePoint |

n |

N* |

N* |

N* |

N* |

* 2013 uniquement pris en charge. EOS 2013 avril 2023. |

| Office 365 |

n |

n |

n |

n |

n |

|

| Citrix XenApp et XenDesktop 7.6 |

n |

O |

N* |

O |

n |

* Récepteur HTML5 pris en charge |

| Citrix XenApp et XenDesktop 7.15 |

n |

O |

O |

O |

n |

|

| Récepteur Citrix HTML5 |

n |

N* |

N* |

N* |

n |

* Fonctionne uniquement avec le récepteur HTML5 version 1.7 avec StoreFront 3.0 |

| Passerelle et équilibreur de charge Citrix NetScaler |

n |

n |

n |

n |

n |

|

| Stratégie de sécurité du contenu |

n |

n |

n |

n |

n |

|

| Partage des ressources entre origines |

n |

n |

n |

n |

n |

Non pris en charge, car il est impossible de le traiter correctement |

| API Blob |

n |

n |

n |

n |

n |

|

| API de récupération |

n |

n |

n |

n |

n |

|

| Espaces entre la taille de segment |

n |

n |

n |

n |

n |

ASA n'attend pas d'espaces dans la taille des segments et n'est pas en mesure de rassembler les segments |

| SVG <utilisation> |

n |

n |

n |

n |

n |

|

| Limite de taille de pile (ASA < 9.9.2) |

n |

n |

n |

n |

n |

Le mécanisme de réécriture côté serveur dispose d'une quantité limitée de mémoire de pile pour la réécriture de fichiers. Si un fichier est trop volumineux ou trop complexe, il est endommagé. Majorité des les applications récentes présentent de telles limitations |

| Limite de taille de pile (ASA > 9.9.2) |

n |

n |

O |

O |

n |

|

| Application avec Oracle Forms |

n |

n |

n |

n |

n |

|

| Applications avec cadre angulaire |

n |

n |

n |

n |

n |

La plupart des applications avec ces fonctions angulaires ne sont pas prises en charge : |

| Contenu Flash avec ActionScript2 et ActionScript3 |

n |

n |

n |

n |

n |

|

Configurer

Cet article décrit le processus de configuration de l'ASDM et de l'interface de ligne de commande. Utilisez l'un ou l'autre des outils afin de configurer le WebVPN, mais certaines des étapes de configuration ne peuvent être réalisées qu'avec l'ASDM.

Remarque : utilisez l'outil de recherche de commandes (clients enregistrés uniquement) pour obtenir plus d'informations sur les commandes utilisées dans cette section.

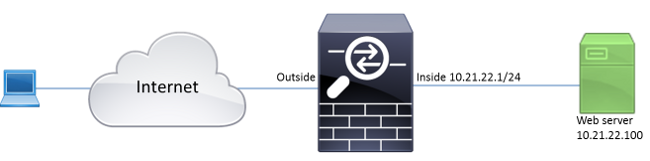

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Informations générales

WebVPN utilise le protocole SSL afin de sécuriser les données transférées entre le client et le serveur.

Lorsque le navigateur initie une connexion à l'ASA, l'ASA présente son certificat pour s'authentifier auprès du navigateur.

Pour vous assurer que la connexion entre le client et l'ASA est sécurisée, fournissez à l'ASA le certificat signé par l'autorité de certification que le client approuve déjà.

Dans le cas contraire, le client n'a pas les moyens de vérifier l'authenticité de l'ASA, ce qui entraîne la possibilité d'une attaque de l'homme du milieu et une mauvaise expérience de l'utilisateur, car le navigateur émet un avertissement indiquant que la connexion n'est pas fiable.

Remarque : par défaut, l'ASA génère un certificat X.509 auto-signé au démarrage. Ce certificat est utilisé par défaut afin de servir les connexions client. Il n'est pas recommandé d'utiliser ce certificat car son authenticité ne peut pas être vérifiée par le navigateur. En outre, ce certificat est régénéré à chaque redémarrage de sorte qu'il change après chaque redémarrage.

L'installation du certificat sort du cadre de ce document.

Configuration

Configurez le WebVPN sur l'ASA en cinq étapes principales :

- Configurez le certificat utilisé par l'ASA.

- Activez le WebVPN sur une interface ASA.

- Créez une liste de serveurs et/ou d'URL (Uniform Resource Locator) pour l'accès WebVPN.

- Créez une stratégie de groupe pour les utilisateurs de WebVPN.

- Appliquez la nouvelle stratégie de groupe à un groupe de tunnels.

Remarque : dans les versions d'ASA ultérieures à la version 9.4, l'algorithme utilisé pour choisir les chiffrements SSL a été modifié (voir les Notes de version pour la gamme Cisco ASA, 9.4(x)).Si seuls les clients prenant en charge les courbes elliptiques sont utilisés, il est alors sûr d'utiliser une clé privée de courbe elliptique pour le certificat. Sinon, la suite de chiffrement personnalisée doit être utilisée afin d'éviter qu'un ASA présente un certificat temporaire auto-signé. Vous pouvez configurer l'ASA pour qu'il utilise uniquement des chiffrements basés sur RSA avec la commande ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5".

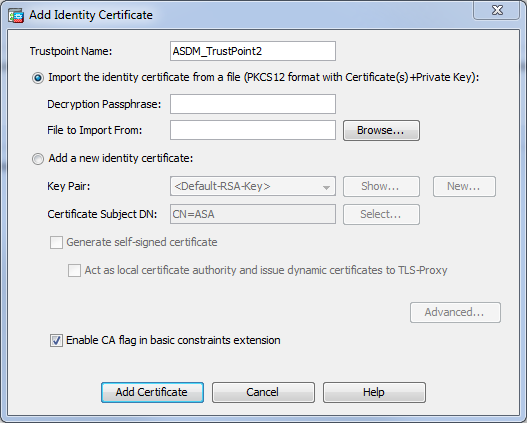

- Option 1 - Importez le certificat avec le fichier pkcs12.

Choisissez Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add. Vous pouvez l'installer avec le fichier pkcs12 ou en coller le contenu au format PEM (Privacy Enhanced Mail).

CLI :

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfullyOption 2 - Créez un certificat auto-signé.

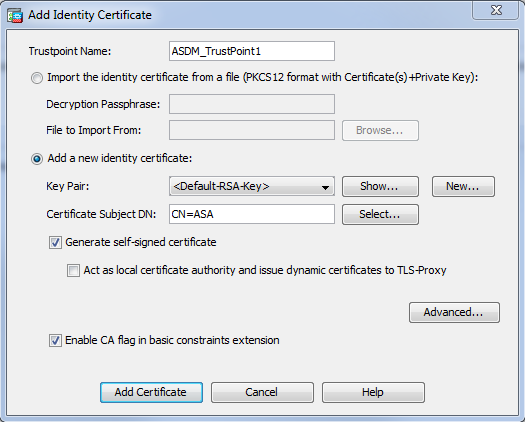

Choisissez Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add.

Cliquez sur la case d'option Add a new identity certificate. Cochez la case Generate self-signed certificate. Choisissez un nom commun (CN) qui correspond au nom de domaine de l'ASA.

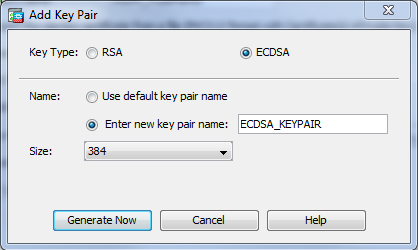

Cliquez sur New afin de créer la paire de clés pour le certificat. Sélectionnez le type, le nom et la taille de la clé.

CLI :

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

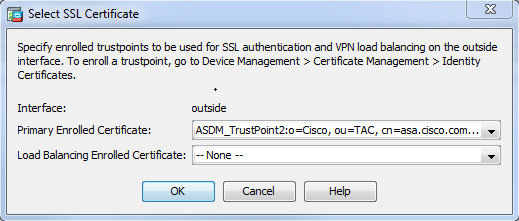

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - Sélectionnez le certificat à utiliser pour servir les connexions WebVPN.

Choisissez Configuration > Remote Access VPN > Advanced > SSL Settings. Dans le menu Certificats, sélectionnez le point de confiance associé au certificat souhaité pour l'interface externe. Cliquez sur Apply.

Configuration CLI équivalente :

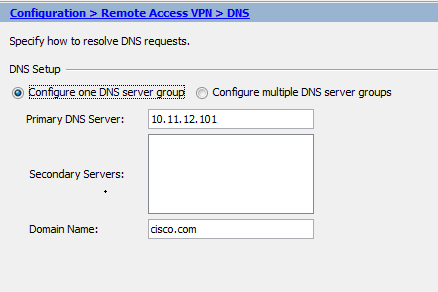

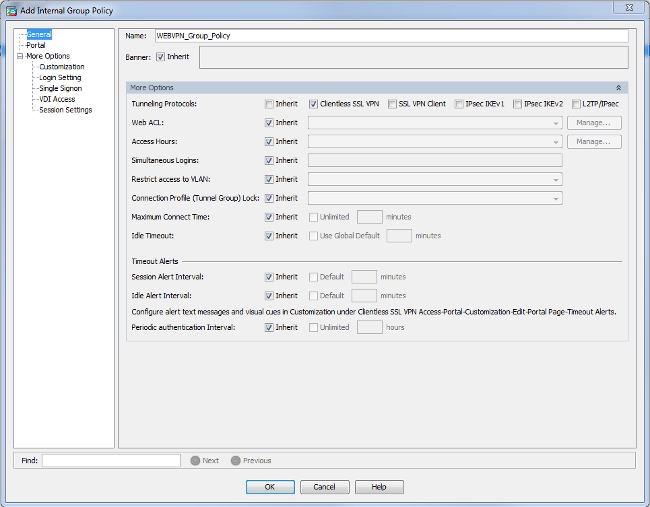

ASA(config)# ssl trust-pointoutside - (Facultatif) Activez les recherches DNS (Domain Name Server).

Le serveur WebVPN agit comme un proxy pour les connexions client. Cela signifie que l'ASA crée des connexions aux ressources pour le compte du client. Si les clients nécessitent des connexions aux ressources qui utilisent des noms de domaine, l'ASA doit effectuer la recherche DNS.

Choisissez Configuration > Remote Access VPN > DNS.

Configurez au moins un serveur DNS et activez les recherches DNS sur l'interface qui fait face au serveur DNS.

CLI :

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

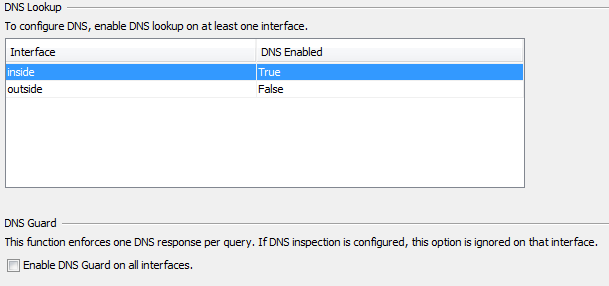

ASA(config-dns-server-group)# name-server 10.11.12.101 - (Facultatif) Créez une stratégie de groupe pour les connexions WEBVPN.

Choisissez Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Add Internal Group Policy.

Sous Options générales, remplacez la valeur des protocoles de tunnellisation par « VPN SSL sans client ».

CLI :

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - Configurez le profil de connexion.

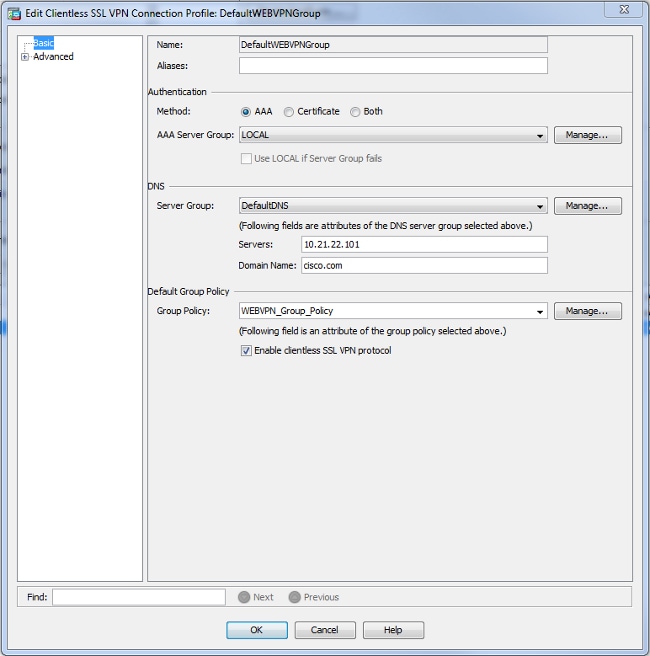

Dans ASDM, choisissez Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

Par défaut, les connexions WebVPN utilisent le profil DefaultWEBVPNGroup. Vous pouvez créer des profils supplémentaires.

Remarque : il existe plusieurs façons d'attribuer des utilisateurs à d'autres profils.

- Les utilisateurs peuvent sélectionner manuellement le profil de connexion dans la liste déroulante ou avec une URL spécifique. Voir ASA 8.x : Allow Users to Select a Group at WebVPN Login via Group-Alias et Group-URL Method.

- Lorsque vous utilisez un serveur LDAP, vous pouvez attribuer le profil utilisateur en fonction des attributs reçus du serveur LDAP, voir Exemple de configuration de l'utilisation ASA des mappages d'attributs LDAP.Modifiez le profil DefaultWEBVPN Group et choisissez la stratégie WEBVPN_Group_Policy sous Default Group Policy.

CLI :

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

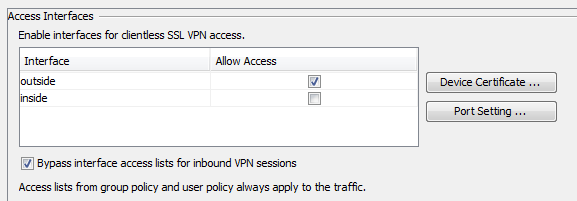

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - Afin d'activer le WebVPN sur l'interface externe, choisissez Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

Cochez la case Allow Access en regard de l'interface externe.

CLI :

ASA(config)# webvpn

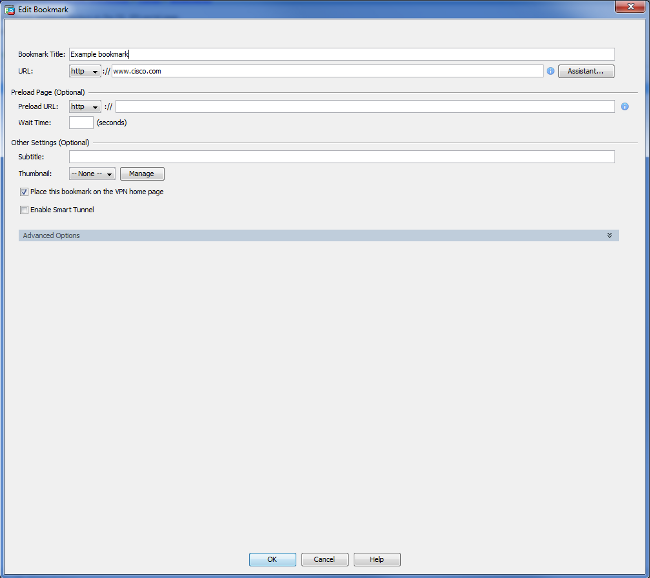

ASA(config-webvpn)# enable outside - (Facultatif) Créez des signets pour le contenu.

Les signets permettent à l'utilisateur de parcourir les URL des ressources internes.

Afin de créer un signet, choisissez Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Bookmarks > Add.

Choisissez Add afin d'ajouter un signet spécifique.

CLI :

Il est impossible de créer des signets via l'interface de ligne de commande, car ils sont créés en tant que fichiers XML.

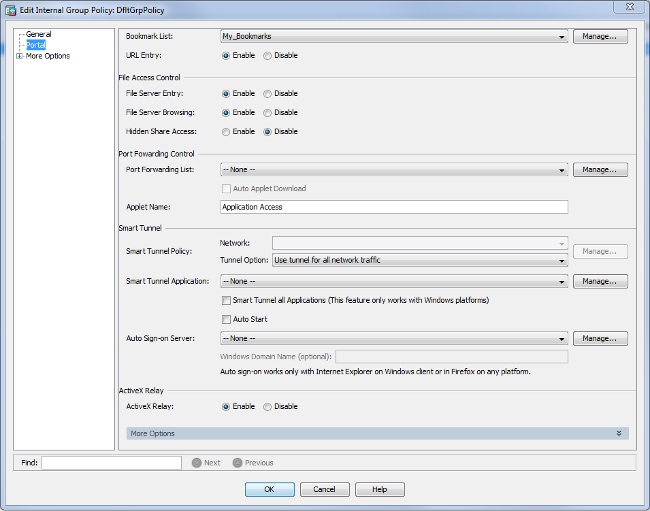

- (Facultatif) Affectez des signets à une stratégie de groupe spécifique.

Choisissez Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Edit > Portal > Bookmark List.

CLI :

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

Vérifier

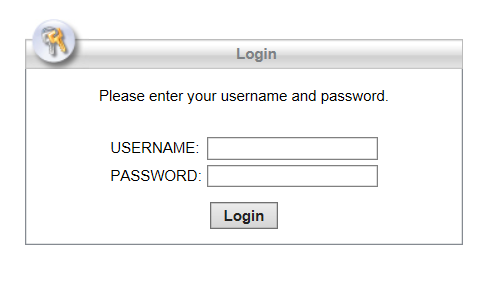

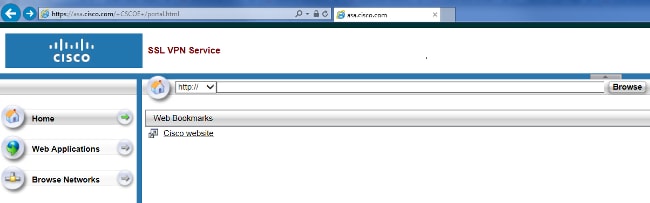

Une fois le WebVPN configuré, utilisez l'adresse https://<FQDN de l'ASA> dans le navigateur.

Une fois connecté, vous pouvez voir la barre d'adresse utilisée pour accéder aux sites Web et aux signets.

Dépannage

Procédures utilisées pour dépanner

Pour dépanner votre configuration :

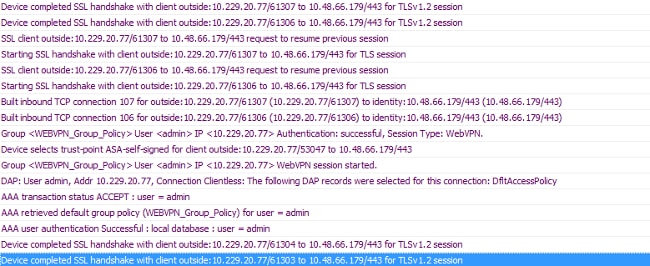

Dans l'ASDM, choisissez Monitoring > logging > Real-time Log Viewer > View. Lorsqu'un client se connecte à l'ASA, notez l'établissement de la session TLS, la sélection de la stratégie de groupe et l'authentification réussie de l'utilisateur.

CLI :

ASA(config)# logging buffered debugging

ASA(config)# show logging

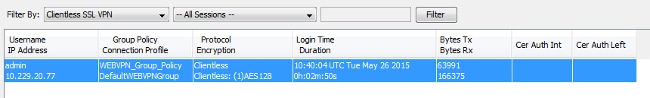

Dans l'ASDM, choisissez Monitoring > VPN > VPN Statistics > Sessions > Filter by : Clientless SSL VPN. Recherchez la nouvelle session WebVPN. Soyez sûr de choisir le filtre WebVPN et cliquez sur Filter. Si un problème se pose, contournez temporairement le périphérique ASA pour vous assurer que les clients peuvent accéder aux ressources réseau désirées. Passez en revue les étapes de configuration énumérées dans ce document.

CLI :

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

Commandes utilisées pour dépanner

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

-

show webvpn - De nombreuses commandes show sont associées à WebVPN. Afin de voir l'utilisation des commandes show en détail, consultez la section de référence des commandes du dispositif de sécurité Cisco.

-

debug webvpn - L'utilisation des commandes debug peut avoir un impact négatif sur l'ASA. Afin de voir l'utilisation des commandes debug plus en détail, consultez la section de référence des commandes de l'Appliance de sécurité Cisco.

Problèmes courants

L'utilisateur ne peut pas se connecter

Problème

Le message « Clientless (browser) SSL VPN access is not allowed. » s'affiche dans le navigateur après une tentative de connexion infructueuse. La licence AnyConnect Premium n'est pas installée sur l'ASA ou n'est pas utilisée, comme indiqué par « La licence AnyConnect Premium n'est pas activée sur l'ASA ».

Solution

Activez la licence Premium AnyConnect à l'aide des commandes suivantes :

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

Problème

Le message « Echec de la connexion » s'affiche dans le navigateur après une tentative de connexion infructueuse. La limite de licence AnyConnect a été dépassée.

Solution

Recherchez ce message dans les journaux :

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

Vérifiez également votre limite de licence :

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

Problème

Le message « AnyConnect is not enabled on the VPN server » (AnyConnect n'est pas activé sur le serveur VPN) apparaît dans le navigateur après une tentative de connexion infructueuse. Le protocole VPN sans client n'est pas activé dans la stratégie de groupe.

Solution

Recherchez ce message dans les journaux :

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

Assurez-vous que le protocole VPN sans client est activé pour la stratégie de groupe souhaitée :

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

Impossible de connecter plus de trois utilisateurs WebVPN à l'ASA

Problème

Seuls trois clients WebVPN peuvent se connecter à l'ASA. La connexion pour le quatrième client échoue.

Solution

Dans la plupart des cas, ce problème est lié à un paramètre de connexion simultanée dans la stratégie de groupe. Utilisez cette illustration afin de configurer le nombre souhaité de connexions simultanées. Dans cet exemple, la valeur souhaitée est 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

Les clients WebVPN ne peuvent pas atteindre les signets et sont grisés

Problème

Si ces signets ont été configurés pour que les utilisateurs se connectent au VPN sans client, mais qu'ils apparaissent grisés sur l'écran d'accueil sous « Applications Web », comment puis-je activer ces liens HTTP afin que les utilisateurs puissent cliquer dessus et accéder à l'URL spécifique ?

Solution

Vérifiez que l'ASA peut résoudre les sites Web via DNS. Essayez d'envoyer un ping aux sites Web par nom. Si ASA ne peut pas résoudre le nom, le lien est grisé. Si les serveurs DNS sont internes à votre réseau, configurez l'interface privée de recherche de domaine DNS.

Connexion Citrix via WebVPN

Problème

Le message d'erreur "le client ica a reçu un fichier ica corrompu." se produit pour Citrix sur WebVPN.

Solution

Si vous utilisez le mode secure gateway pour la connexion Citrix via WebVPN, le fichier ICA peut être endommagé. Puisque ASA n'est pas compatible avec ce mode de fonctionnement, créez un nouveau fichier ICA en mode direct (mode non sécurisé).

Comment éviter la nécessité d'une seconde authentification pour les utilisateurs

Problème

Lorsque vous accédez aux liens CIFS sur le portail WebVPN sans client, vous êtes invité à fournir des informations d'identification après avoir cliqué sur le signet. Le protocole LDAP (Lightweight Directory Access Protocol) est utilisé afin d'authentifier à la fois les ressources et les utilisateurs qui ont déjà entré des informations d'identification LDAP pour se connecter à la session VPN.

Solution

Dans ce cas, vous pouvez utiliser la fonctionnalité de connexion automatique. Sous la stratégie de groupe spécifique utilisée et sous ses attributs WebVPN, configurez ceci :

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

où X.X.X.X=IP du serveur CIFS et *=reste du chemin pour atteindre le fichier/dossier partagé en question.

Un exemple d'extrait de configuration est présenté ici :

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

Pour plus d'informations à ce sujet, consultez Configurer SSO avec HTTP Basic ou l'authentification NTLM.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

05-Jan-2016 |

Première publication |

Contribution d’experts de Cisco

- Jan KrupaIngénieur TAC Cisco

Les clients ont aussi consulté

- Cisco Security Appliance Command Line Configuration Guide, Version 7.2 --- Configuring WebVPN

- Disabling clientless/browser based VPN.

- CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.8 --- Basic Clientless SSL VPN Configuration

- Installer et renouveler des certificats sur le FTD géré par FMC

- Configurer la détection des menaces pour les services VPN d'accès à distance sur le Gestionnaire de périphériques Secure Firewall

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires