Résoudre les problèmes de licence, de mise à niveau et de compatibilité ASDM

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la procédure de dépannage pour les problèmes de licence, de mise à niveau et de compatibilité ASDM.

Fond

Ce document fait partie de la série de dépannages ASDM (Adaptive Security Appliance Device Manager), ainsi que les documents suivants :

- Dépannage des problèmes de lancement ASDM

- Dépannage de la configuration, de l'authentification et d'autres problèmes ASDM

- Dépannage des problèmes de sécurité, de certificat et de vulnérabilité ASDM TLS

Problèmes de mise à niveau ASDM

Problème 1. Comment mettre à niveau ASA/ASDM de la version source X vers la version cible Y ?

L'utilisateur a besoin d'aide pour effectuer une mise à niveau ASA/ASDM de la version source X vers la version cible Y.

Dépannage - Actions recommandées

1. Assurez-vous que les versions ASA, ASDM, du système d'exploitation et de Java sont compatibles avec la version cible. Reportez-vous à la section : Notes de version de Cisco Secure Firewall ASA, Notes de version de Cisco Secure Firewall ASDM, Compatibilité Cisco Secure Firewall ASA.

Les versions ASA, ASDM, du système d'exploitation et Java doivent être compatibles et les versions cibles doivent être prises en charge sur un matériel spécifique. https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/compatibility/fxos-compatibility.html

2. Pour l'ASA exécuté sur Firepower 4100/9300, assurez-vous que le système d'exploitation Firepower eXtensible (FXOS) et les versions du logiciel ASA sont compatibles. Référez-vous à Compatibilité FXOS Cisco Firepower 4100/9300.

3. Assurez-vous de vous familiariser avec les modifications apportées à la version cible en vérifiant le Notes de version de Cisco Secure Firewall ASA, Notes de version de Cisco Secure Firewall ASDM. Dans le cas de Firepower 4100/9300, familiarisez-vous également avec les modifications apportées à FXOS en vérifiant le Notes de version FXOS.

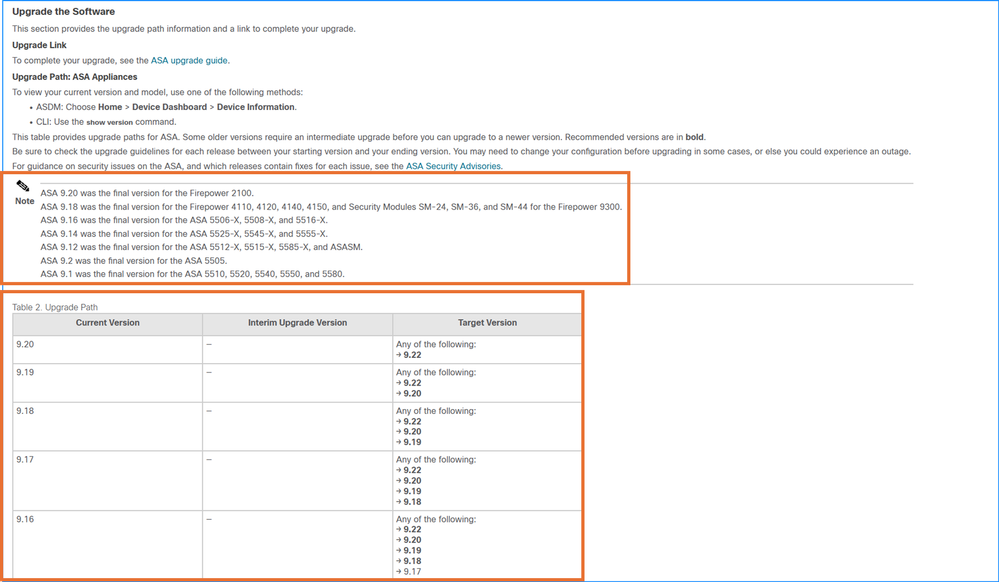

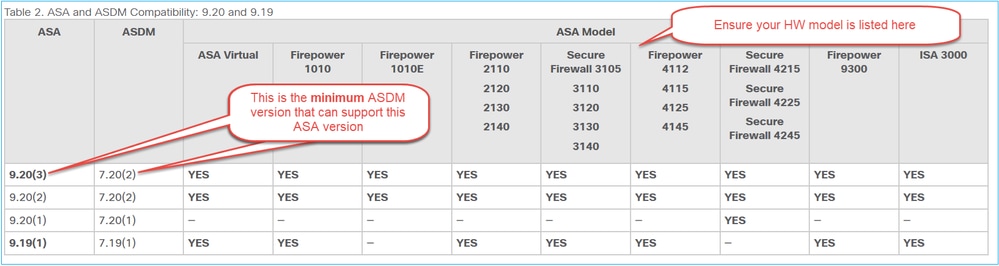

4. Assurez-vous de vérifier le chemin de mise à niveau dans les notes de version. Dans cet exemple, le tableau 2 des notes de version pour la version 7.22 contient le chemin de mise à niveau des versions précédentes vers la version cible :

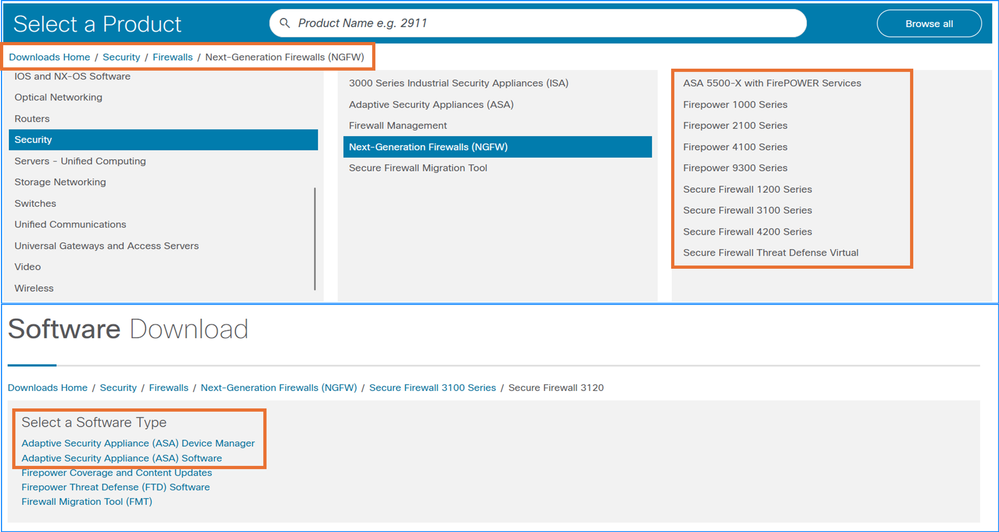

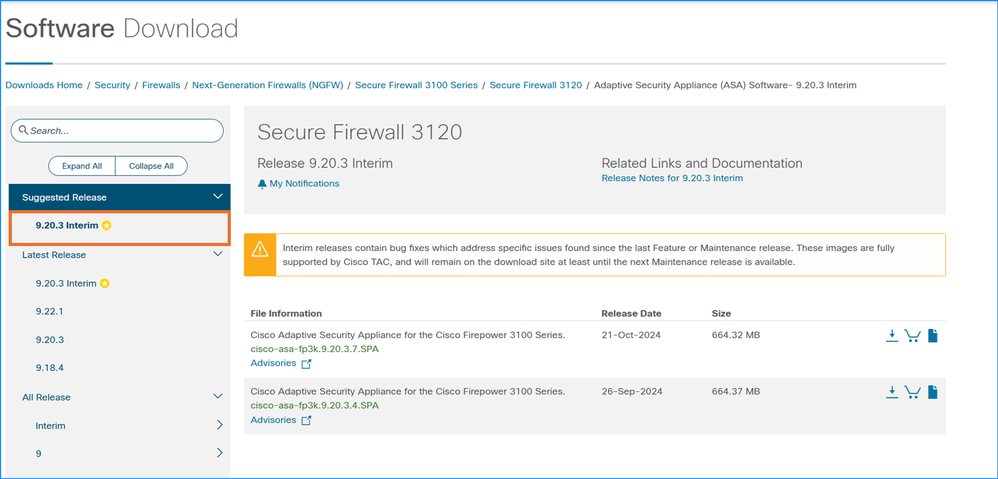

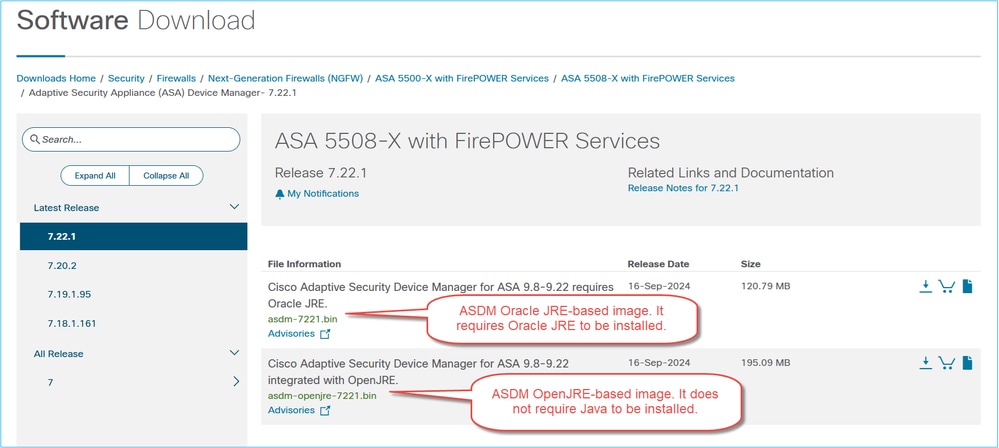

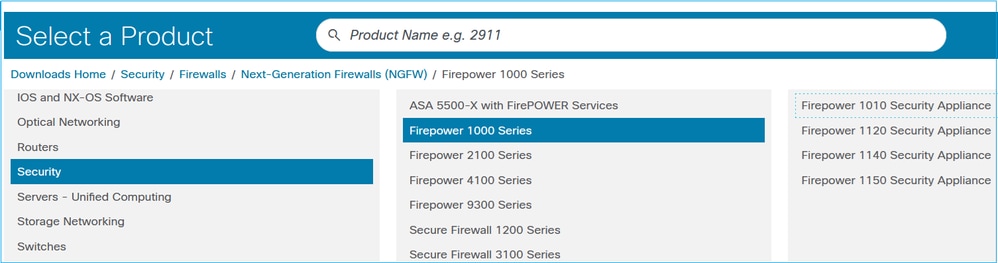

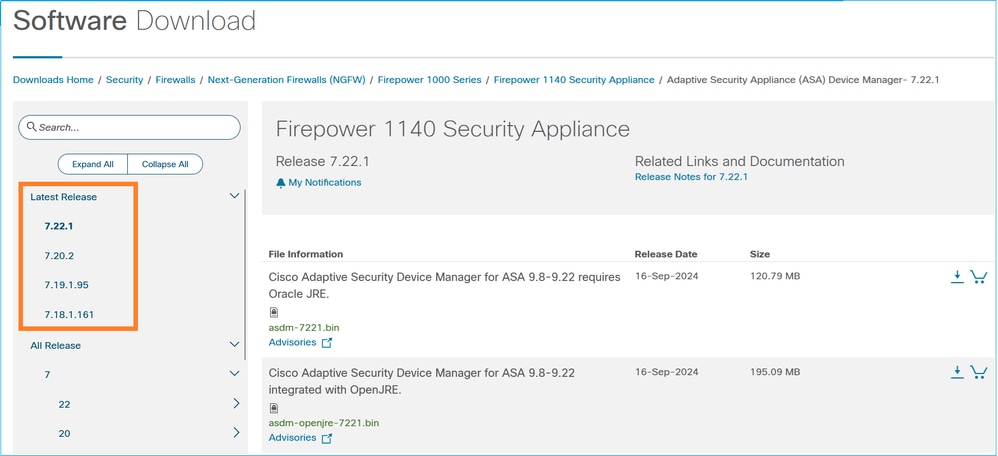

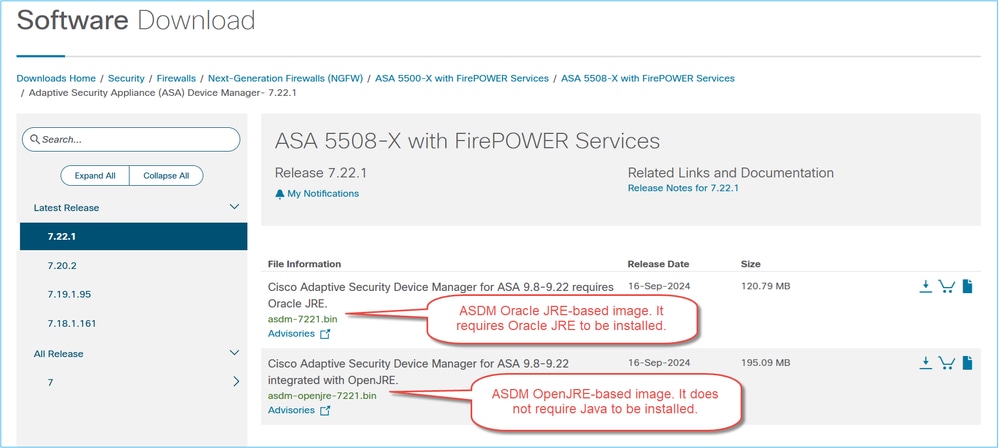

5. Une fois les exigences de compatibilité satisfaites, téléchargez les versions ASA/ASDM et FXOS cibles (Firepower 4100/9300 uniquement) à partir de la page de téléchargement de logiciels. Veillez à sélectionner les modèles matériels spécifiques comme indiqué dans cet exemple. Les versions suggérées sont marquées d'une étoile dorée :

6. Assurez-vous de passer en revue le chapitre : Planification de votre mise à niveau et chapitre : Mettez à niveau l'ASA dans le Guide de mise à niveau de Cisco Secure Firewall ASA.

Références

- Notes de version de Cisco Secure Firewall ASA

- Notes de version de Cisco Secure Firewall ASDM

- Compatibilité Cisco Secure Firewall ASA

- Compatibilité FXOS Cisco Firepower 4100/9300

- Guide de mise à niveau Cisco Secure Firewall ASA

Problème 2. Quelles sont les versions recommandées pour ASA/ASDM ?

L'utilisateur demande quelles sont les versions recommandées pour ASA/ASDM.

Dépannage - Actions recommandées

Le TAC Cisco ne fournit pas de recommandations sur les versions logicielles. Les utilisateurs peuvent télécharger la version Cisco Suggested en fonction de la qualité, de la stabilité et de la longévité du logiciel. Les versions suggérées sont marquées d'une étoile dorée comme illustré ci-dessous :

Problème 3. Échec de la vérification des mises à jour ASA/ASDM dans ASDM via Tools > Check for ASA/ASDM Updates

La vérification des mises à jour ASA/ASDM dans ASDM via Tools > Check for ASA/ASDM Updates échoue. Plus précisément, ces symptômes sont observés :

1. La fenêtre Enter Network Password (Saisir le mot de passe réseau) réapparaît après avoir cliqué sur le bouton Login (Connexion), même si les informations d'identification correctes sont fournies.

2. Dans les journaux de la console Java, l'erreur « Meta data request failed » s'affiche :

2024-06-16 13:00:03,471 [ERROR] Error::Failed : Request processing

88887 [Thread-30] ERROR com.cisco.dmcommon.util.DMCommonEnv - Error::Failed : Request processing

2024-06-16 13:00:03,472 [ERROR] Error::Access token request processing failed

88888 [Thread-30] ERROR com.cisco.dmcommon.util.DMCommonEnv - Error::Access token request processing failed

2024-06-16 13:00:04,214 [ERROR] getMetaDataResponse :: Server returned HTTP response code: 403 for URL: https://api.cisco.com/software/v3.0/metadata/udi/PID%3A+ASA5525+VID%3A+V01+SN%3A+FOX1316G5R5/mdf_id/282867084/software_type_id/282885451/current_release/X

89630 [Thread-30] ERROR com.cisco.dmcommon.util.DMCommonEnv - getMetaDataResponse :: Server returned HTTP response code: 403 for URL: https://api.cisco.com/software/v3.0/metadata/udi/PID%3A+ASA5525+VID%3A+V01+SN%3A+FOX1316G5R5/mdf_id/282867084/software_type_id/282885451/current_release/X

2024-06-16 13:00:04,214 [ERROR] error::Meta data request failed.

89630 [Thread-30] ERROR com.cisco.dmcommon.util.DMCommonEnv - error::Meta data request failed.

Dépannage - Actions recommandées

Référez-vous au bogue logiciel Cisco ID CSCvf91260 « ASDM: La mise à niveau de CCO ne fonctionne pas en raison de champs non ignorables. "Echec de la demande de métadonnées". La solution de contournement consiste à télécharger les images directement à partir de la page de téléchargement et à les télécharger vers le pare-feu.

Remarque : Ce défaut a été corrigé dans les versions récentes du logiciel ASDM. Consultez les détails du défaut pour plus d'informations.

Problème 4. Quelles versions contiennent des correctifs pour des vulnérabilités spécifiques ?

L'utilisateur s'interroge sur les versions corrigées de vulnérabilités spécifiques.

Dépannage - Actions recommandées

- Assurez-vous de vérifier l'avis de sécurité pour les produits concernés.

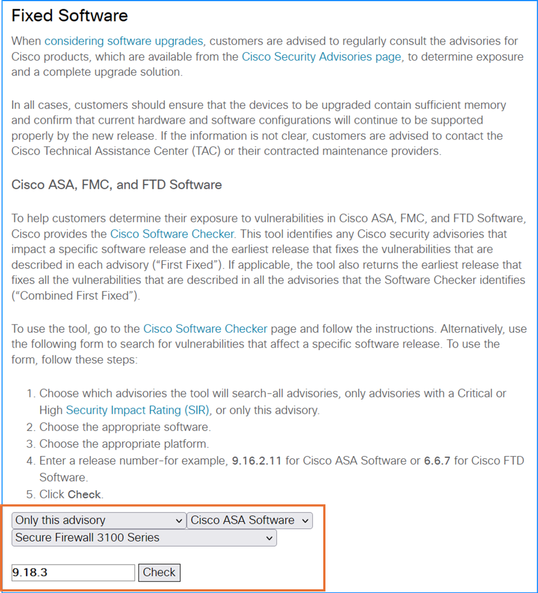

- Dans l'avis de sécurité, fournissez la version matérielle et logicielle existante au vérificateur de logiciel et cliquez sur Vérifier :

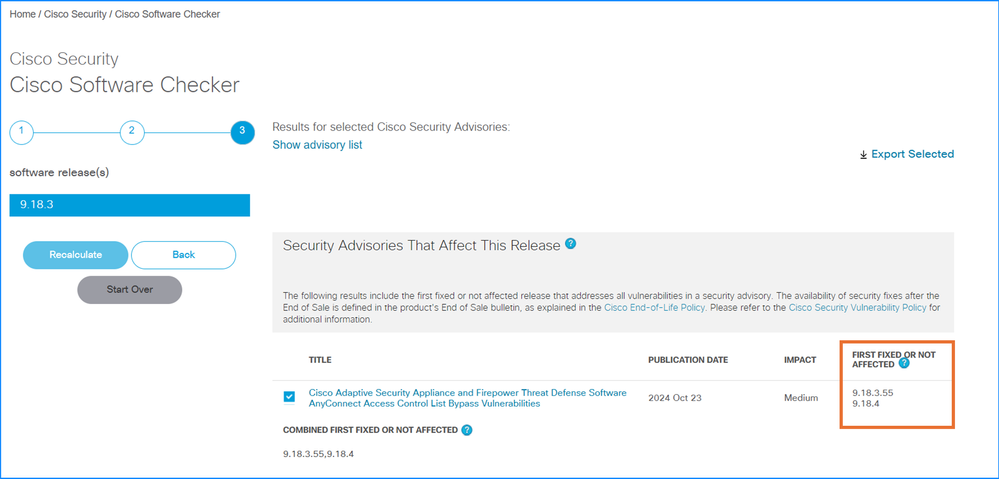

3. Si la version fixe est disponible, notez les versions dans la colonne FIRST FIXED OR NOT AFFECTED :

4. Suivez les étapes du « Problème 1. Comment mettre à niveau ASA/ASDM de la version source X vers la version cible Y ? » pour mettre à niveau le logiciel.

Problème 5. « % ERROR : Le package ASDM n'est pas signé numériquement. Rejet de la configuration. »

L'erreur « % ERROR : Le package ASDM n'est pas signé numériquement. Rejet de la configuration. » message d'erreur lorsqu'une nouvelle image ASDM est définie à l'aide de la commande asdm image <image path>.

Dépannage - Actions recommandées

1. L’ASA vérifie si l’image ASDM est une image signée numériquement Cisco. Si vous essayez d'exécuter une image ASDM plus ancienne avec une version ASA avec ce correctif, ASDM est bloqué et le message « %ERROR: Signature not valid for file disk0:/<nom_fichier>» s'affiche dans l'interface de ligne de commande ASA. Les versions 7.18(1.152) et ultérieures d'ASDM sont rétrocompatibles avec toutes les versions d'ASA, même celles sans ce correctif. Reportez-vous à la section Remarques importantes dans les Notes de version pour Cisco ASDM, 7.17(x).

2. Pour l'ASA exécuté sur le pare-feu sécurisé 3100, vérifiez l'ID de bogue Cisco CSCwc1232 du logiciel « Erreur de vérification d'image ASDM signée numériquement sur les plates-formes FPR3100 ».

Remarque : Ce défaut a été corrigé dans les versions récentes du logiciel ASDM. Consultez les détails du défaut pour plus d'informations.

Références

Problème 6. Impossible de vérifier les mises à jour ASA/ASDM en mode de contexte multiple

L'option Tools > Check for ASA/ASDM Updates est grisée dans le mode de contexte multiple :

Dépannage - Actions recommandées

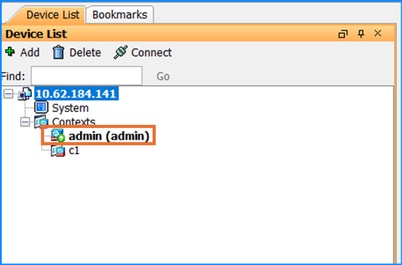

Généralement, cette option est grisée parce que dans l'onglet Device List le contexte de sélection actuel est le contexte admin :

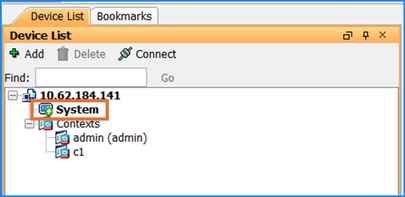

Dans ce cas, assurez-vous de passer au contexte du système en double-cliquant sur l'icône System :

Problème 7. « Les conditions générales de Cisco n'ont pas été acceptées ou refusées pour continuer le téléchargement. »

Le formulaire « Les conditions générales de Cisco n'ont pas été acceptées ou refusées pour continuer à télécharger ». Un message d'erreur s'affiche lorsque l'utilisateur tente de mettre à jour les images ASA/ASDM via le menu Tools > Check for ASA/ASDM Updates.

Dépannage - Actions recommandées

Ce message d'erreur s'affiche si le contrat de licence utilisateur final (CLUF) n'est pas accepté par l'utilisateur. Pour continuer, assurez-vous d'accepter le CLUF.

Références

Problème 8. Impossible de télécharger le logiciel pour le matériel spécifique

La page Software Download (Téléchargement de logiciel) n'affiche pas certaines versions logicielles ASA/ASDM pour un matériel spécifique.

Dépannage - Actions recommandées

La disponibilité des logiciels pour un matériel spécifique dépend principalement de la compatibilité et des étapes de fin de vie (EoL). En cas d'incompatibilité, de produits EoL ou de report de version, les versions logicielles ne sont généralement pas disponibles au téléchargement.

Assurez-vous de suivre ces étapes pour vérifier la compatibilité et les versions prises en charge :

- Vérifiez la compatibilité entre les versions logicielles et matérielles. Référez-vous à Compatibilité ASA de Cisco Secure Firewall.

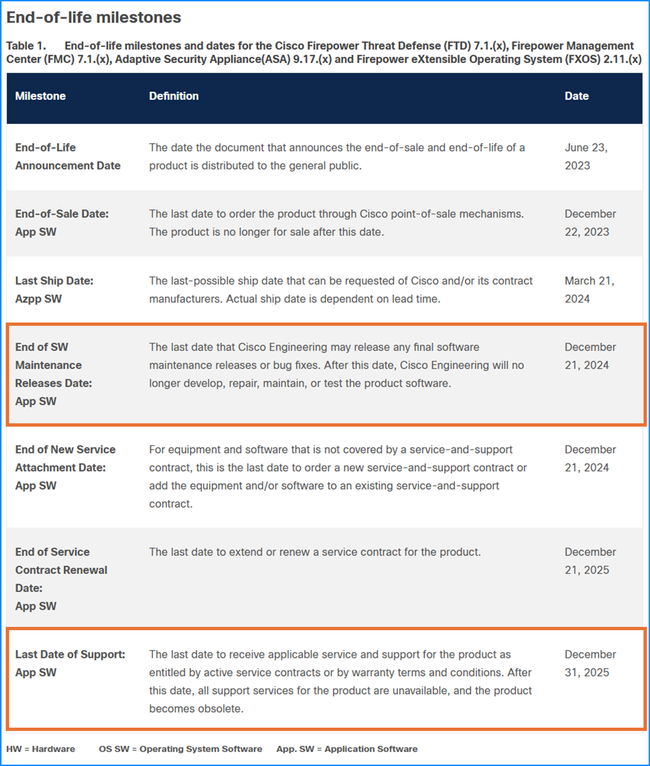

- Vérifiez la date de fin des versions de maintenance logicielle et la date de fin d'assistance dans les avis de fin de vie et de fin de commercialisation

- Date de fin des versions de maintenance logicielle - Dernière date à laquelle l'équipe d'ingénierie Cisco peut publier les versions de maintenance logicielle finales ou les correctifs de bogues. Après cette date, Cisco Engineering ne développe, ne répare, ne maintient ni ne teste plus le logiciel du produit.

- Dernière date d'assistance - Dernière date à laquelle vous recevez le service et l'assistance applicables pour le produit, conformément aux dispositions des contrats de service actifs ou des conditions générales de garantie. Après cette date, tous les services d'assistance pour le produit ne sont plus disponibles et le produit devient obsolète.

3. Consultez les Notes de version de Cisco Secure Firewall ASA et les Notes de version de Cisco Secure Firewall ASDM pour connaître la date de report ou de suppression de la version.

Références

- Compatibilité Cisco Secure Firewall ASA

- Avis de fin de vie et de fin de commercialisation

- Notes de version de Cisco Secure Firewall ASA

- Notes de version de Cisco Secure Firewall ASDM

Problème 9. Message d’erreur « Error were in execution File Transfer HTTP Response code -1 »

Le message d'erreur « Erreur survenue lors de l'exécution du code de réponse HTTP de transfert de fichiers -1 » s'affiche lorsque l'utilisateur télécharge un fichier vers le pare-feu à l'aide de l'option Outils ASDM > Gestion des fichiers.

Dépannage - Actions recommandées

Référez-vous au bogue logiciel Cisco ID CSCvf85831 « Erreur ASDM « Erreur survenue lors de l'exécution du code de réponse HTTP de transfert de fichiers -1 » pendant le téléchargement de l'image ».

Problèmes de compatibilité ASDM

Cette section traite des problèmes de compatibilité ASDM les plus courants.

En général, l'ASDM doit être compatible avec les composants suivants :

- ASA

- Java

- Système d'exploitation (OS)

- Navigateur

- Module SFR (s'il est utilisé)

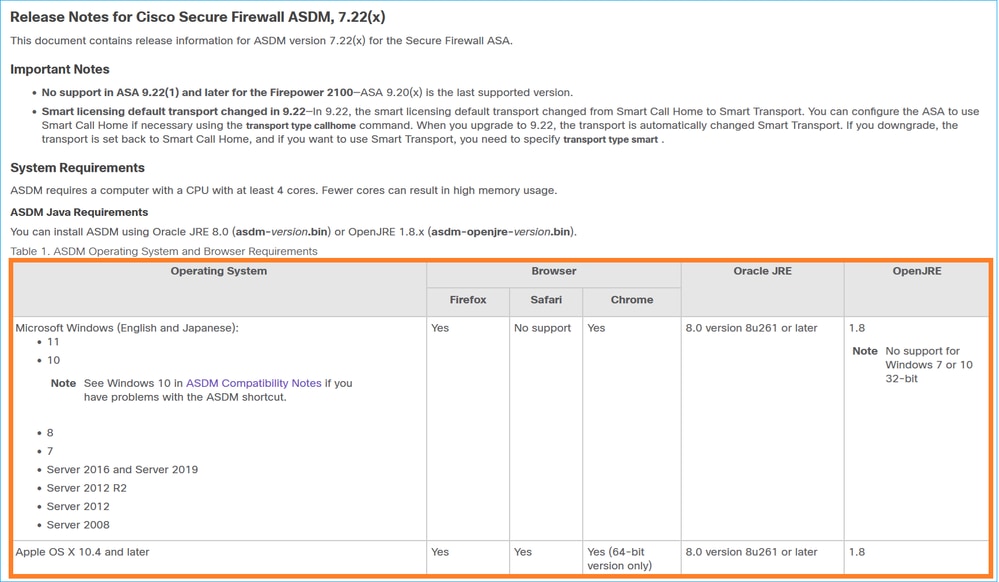

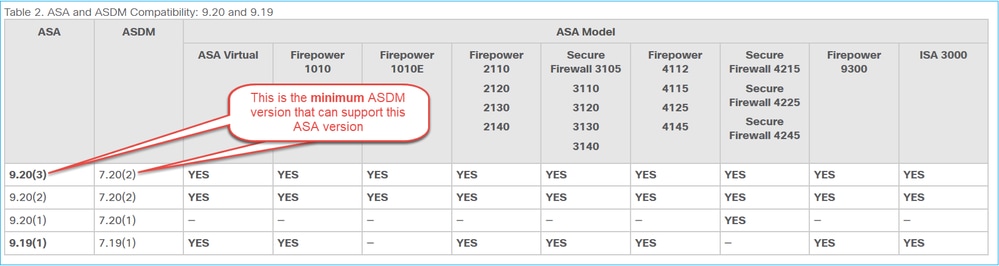

Par conséquent, avant d'installer ou de mettre à niveau ASDM, il est fortement recommandé de toujours vérifier d'abord ce tableau :

Et puis le tableau de compatibilité ASA et ASDM par modèle, par exemple :

Remarques :

Les nouvelles versions ASA nécessitent la version ASDM de coordination ou une version ultérieure ; vous ne pouvez pas utiliser une ancienne version d'ASDM avec une nouvelle version d'ASA.

Exemple 1

Vous ne pouvez pas utiliser ASDM 7.17 avec ASA 9.18. Pour les ASA intermédiaires, vous pouvez continuer à utiliser la version ASDM actuelle, sauf indication contraire. Par exemple, vous pouvez utiliser ASA 9.22(1.2) avec ASDM 7.22(1).

Exemple 2

Vous disposez d'ASDM 9.8(4)32. Vous pouvez utiliser ASDM 7.19(1) pour le gérer, car ASDM est rétrocompatible, sauf mention contraire dans les notes de version d'ASDM.

Références

- https://www.cisco.com/c/en/us/td/docs/security/asdm/7_22/release/notes/rn722.html#id_25469

- https://www.cisco.com/c/en/us/td/docs/security/asa/compatibility/asamatrx.html#id_65776

Problème 1. Version Java incompatible

Dépannage - Étapes recommandées

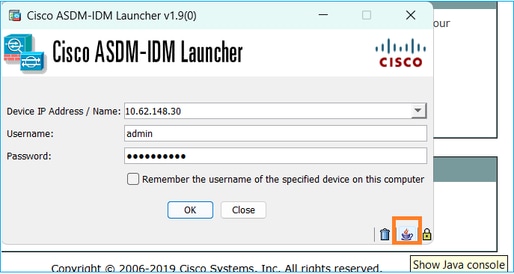

Vérifiez les journaux de la console Java :

Vérifiez ensuite les guides de compatibilité Java et ASA :

- https://www.cisco.com/c/en/us/td/docs/security/asdm/7_22/release/notes/rn722.html#id_25469

- https://www.cisco.com/c/en/us/td/docs/security/asa/compatibility/asamatrx.html#id_65776

Problème 2. Version ASA et ASDM incompatible

Si vous exécutez des versions ASA et ASDM incompatibles, vous pouvez perdre l'accès à l'interface utilisateur ASDM.

Dépannage - Étapes recommandées

Vous devez installer la version ASDM à partir de l'interface de ligne de commande du périphérique, copier l'image dans la mémoire flash de l'ASA via TFTP, et définir l'image ASDM à l'aide de la commande "asdm image" comme expliqué dans le guide ci-dessous :

Exemple

asa# copy tftp flash

Address or name of remote host []? 10.62.146.125

Source filename []? asdm-7221.bin

Destination filename [asdm-7221.bin]?

Verifying file disk0:/asdm-7221.bin...

Writing file disk0:/asdm-7221.bin...

INFO: No digital signature found

126659176 bytes copied in 70.590 secs (1809416 bytes/sec)

asa# config terminal

asa(config)# asdm image disk0:/asdm-7151-150.bin

asa(config)# copy run start

Source filename [running-config]?

Cryptochecksum: afae0454 bf24b2ac 1126e026 b1a26a2c

4303 bytes copied in 0.210 secs

Problème 3. Prise en charge ASDM et OpenJDK

L'image Cisco ASDM ne prend pas officiellement en charge OpenJDK. Ainsi, 2 options sont proposées :

- Oracle JRE : Contient le runtime Java Web Start pour lancer ASDM sur le PC hôte. Pour utiliser cette méthode, vous devez installer Oracle JRE 64 bits sur le PC local. Vous pouvez le télécharger sur le site officiel de Java.

- OpenJRE : L'image JRE ouverte est identique à l'image Oracle, mais la différence est que vous n'avez pas besoin d'installer Oracle JRE 64 bits sur le PC local, car l'image elle-même dispose de la fonction Java Web Start pour lancer l'ASDM. C'est la raison pour laquelle la taille de l'image OpenJRE est supérieure à celle d'Oracle JRE. Notez que l'on s'attend à ce que OpenJRE utilise une version Java un peu plus ancienne, car elles sont compilées avec la dernière version stable disponible au début du cycle de développement d'ASDM openJRE.

Oracle JRE et OpenJRE

| Oracle JRE |

OpenJRE |

|

| Java doit être installé sur l'hôte d'extrémité |

Oui |

Non (il dispose de son propre Java intégré) |

| Propriétaire |

Oui |

Non (open source) |

| Taille de l'image |

Moyen |

Plus grand car il a également intégré Java |

| Nom de l'image |

asdm-xxxx.bin |

asdm-openjre-xxxx.bin |

Conseil : Si vous décidez de modifier la version du lanceur ASDM, désinstallez d'abord le lanceur ASDM existant, puis installez le nouveau en vous connectant à l'ASA via HTTPS.

Références

- https://www.cisco.com/c/en/us/td/docs/security/asdm/7_22/release/notes/rn722.html#id_25472

- OpenJDK : Environnement de développement et d'exécution complet, open source, licence GPL.

- Oracle JRE : Environnement d'exécution uniquement, licence propriétaire, nécessite une licence commerciale pour une utilisation en production.

- OpenJRE : Environnement d'exécution uniquement, open source, licence GPL.

- https://www.oracle.com/java/technologies/javase/jre8-readme.html

Problème 4. Compatibilité ASDM et Java Azul Zulu

Les images ASDM Oracle JRE ne prennent pas en charge Java Azul Zulu. D'un autre côté, les images basées sur ASDM OpenJRE sont intégrées à Azul Zulu. Consultez les recommandations du « Problème 3 » pour connaître les options disponibles.

Problème 5. AVERTISSEMENT : Signature introuvable dans le fichier disk0:/asdm-xxx.bin

Exemple :

asa# copy tftp flash:

Address or name of remote host [192.0.2.5]?

Source filename []? asdm-7171.bin

Destination filename [asdm-7171.bin]?

Accessing ftp://192.0.2.5/asdm-7171.bin...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Verifying file disk0:/asdm-7171.bin...

%WARNING: Signature not found in file disk0:/asdm-7171.bin.

Dépannage - Étapes recommandées

Il s'agit généralement d'un problème de compatibilité ASA/ASDM. Consultez le guide de compatibilité ASDM et assurez-vous que votre ASDM est compatible avec l'image ASA. Vous trouverez la matrice de compatibilité ASA et ASDM à l'adresse :

https://www.cisco.com/c/en/us/td/docs/security/asa/compatibility/asamatrx.html#id_65776

Problème 6. « % ERROR : Le package ASDM n'est pas signé numériquement. Rejet de la configuration. »

Ce message d'erreur peut s'afficher lorsqu'une nouvelle image ASDM est définie à l'aide de image asdm <chemin de l'image> erasecat4000_flash:.

Dépannage - Actions recommandées

- L'ASA vérifie si l'image ASDM est une image signée numériquement Cisco. Si vous essayez d'exécuter une image ASDM plus ancienne avec une version ASA avec ce correctif, ASDM est bloqué et le message « %ERROR: Signature not valid for file disk0:/<nom_fichier>» s'affiche dans l'interface de ligne de commande ASA. Les versions 7.18(1.152) et ultérieures d'ASDM sont rétrocompatibles avec toutes les versions d'ASA, même celles sans ce correctif. Reportez-vous à la section Remarques importantes de Notes de version de Cisco ASDM, 7.17(x).

- Mettez à jour la version Java sur votre ordinateur hôte.

- Pour ASA exécuté sur le pare-feu sécurisé 3100, vérifiez l'ID de bogue Cisco du logiciel CSCwc12322 « Erreur de vérification d'image ASDM signée numériquement sur les plates-formes FPR3100 »

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwc12322

Remarque : Ce défaut a été corrigé dans les versions récentes du logiciel ASDM. Consultez les détails du défaut pour plus d'informations.

Problème 7. « %ERROR : Signature non valide pour le fichier disk0:/<nom_fichier> »

L'erreur s'affiche pendant la copie du fichier, par exemple :

asa# copy tftp://cisco:cisco@192.0.2.1/cisco-asa-fp2k.9.20.3.7.SPA

Address or name of remote host [192.0.2.1]?

Source filename [cisco-asa-fp2k.9.20.3.7.SPA]?

Destination filename [cisco-asa-fp2k.9.20.3.7.SPA]?

Accessing tftp://cisco:<password>@192.0.2.1/cisco-asa-fp2k.9.20.3.7.SPA...

!!!!!!!!!!!!!!!!!!!...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Verifying file disk0:/cisco-asa-fp2k.9.20.3.7.SPA...

%ERROR: Signature not valid for file disk0:/cisco-asa-fp2k.9.20.3.7.SPA.

Dépannage - Actions recommandées

ASA 9.14(4.14) et versions ultérieures nécessitent ASDM 7.18(1.152) ou versions ultérieures. L'ASA vérifie désormais si l'image ASDM est une image signée numériquement Cisco. Si vous essayez d'exécuter une image ASDM plus ancienne que 7.18(1.152) avec une version ASA avec ce correctif, ASDM est bloqué et le message « %ERROR : Signature not valid for file disk0:/<nom_fichier>» s'affiche dans l'interface de ligne de commande ASA.

Cette modification a été introduite en raison de la vulnérabilité d'exécution de code arbitraire côté client du logiciel Cisco ASDM et ASA (CVE ID CVE-2022-20829)

- https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwb05291

- https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwb05264

Si le périphérique fonctionne en mode plate-forme, suivez les instructions de ce document pour télécharger l'image : https://www.cisco.com/c/en/us/td/docs/security/asa/upgrade/asa-upgrade/asa-appliance-asav.html#topic_zp4_dzj_cjb

Références

- Notes de version ASDM : https://www.cisco.com/c/en/us/td/docs/security/asdm/7_14/release/notes/rn714.html#reference_yw3_ngz_vhb

- Guide de mise à niveau ASA : https://www.cisco.com/c/en/us/td/docs/security/asa/upgrade/asa-upgrade/asa-appliance-asav.html#task_E9EE51964590499999B1D976F66E2771

Problème 8. Compatibilité de la position sécurisée du pare-feu (Hostscan)

La version de Hostscan dépend davantage de la version AnyConnect que de la version ASA. Vous pouvez trouver les deux versions ici : Téléchargement de logiciels - Cisco Systems :

https://software.cisco.com/download/home/283000185

Problème 9. Dernière version prise en charge

Dépannage - Actions recommandées

Si vous voulez connaître la dernière version prise en charge de l'ASDM pour votre pare-feu, il y a principalement deux documents à vérifier :

- Notes de version ASDM : https://www.cisco.com/c/en/us/td/docs/security/asdm/7_14/release/notes/rn714.html#reference_yw3_ngz_vhb

En particulier, la table Modèle ASA

Le deuxième document est la page de téléchargement du logiciel :

https://software.cisco.com/download/home/286291275

Vous pouvez trouver les dernières versions ASDM par train de logiciels pris en charge par votre matériel, par exemple :

Problème 10. Prise en charge ASDM sous Linux

Dépannage - Actions recommandées

Linux n'est pas officiellement pris en charge.

Améliorations associées :

ID de bogue Cisco CSCwk67345  ENH : Inclure Linux dans la liste des systèmes d'exploitation pris en charge

ENH : Inclure Linux dans la liste des systèmes d'exploitation pris en charge

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwk67345

Problème 11. Fin du support ASDM

Dépannage - Actions recommandées

Consultez les avis de fin de vie et de fin de commercialisation de l'ASA/ASDM :

https://www.cisco.com/c/en/us/products/security/asa-firepower-services/eos-eol-notice-listing.html

Problèmes de licence ASDM

Cette section traite des problèmes les plus courants liés à la licence ASDM.

Le modèle de licence Smart est utilisé par :

- Enregistrement du châssis Firepower 4100/9300 : Gestion des licences pour l'ASA

- ASAv, Firepower 1000, Firepower 2100, Firepower 9300 et Firepower 4100 : Licences : Licences logicielles intelligentes (ASAv, ASA sur Firepower)

Tous les autres modèles utilisent la clé d'autorisation de produit (PAK)

Références

- Licences de fonctions Cisco Secure Firewall ASA - Consignes relatives aux modèles

https://www.cisco.com/c/en/us/td/docs/security/asa/roadmap/licenseroadmap.html

Problème 1. La licence Smart 3DES/AES est manquante

L'ASDM nécessite une licence de cryptage fort (3DES/AES) sur ASA, sauf si vous y accédez via l'interface de gestion. Pour activer l'accès ASDM sur une interface de données, vous devez obtenir la licence 3DES/AES.

Pour demander une licence 3DES/AES à Cisco :

- Accédez à https://www.cisco.com/go/license

- Cliquez sur Continue to Product License Registration.

- Dans le portail de gestion des licences, cliquez sur Obtenir d'autres licences en regard du champ de texte.

- Choisissez IPS, Crypto, Other... dans la liste déroulante.

- Tapez ASA dans le champ Search by Keyword.

- Sélectionnez Licence Cisco ASA 3DES/AES dans la liste Product, puis cliquez sur Next.

- Saisissez le numéro de série de l'ASA et passez en revue les invites pour demander une licence 3DES/AES pour l'ASA.

Dépannage - Actions recommandées

Pour activer la licence et vous inscrire sur le portail Cisco Smart Licensing, assurez-vous que les éléments suivants sont en place :

- L'horloge ASA indique l'heure correcte. La recommandation est d'utiliser un serveur NTP.

- Routage vers le portail Cisco Smart Licensing.

- Le trafic HTTPS n'est pas bloqué entre le pare-feu et le portail de gestion des licences. Une collection de captures sur le pare-feu peut le confirmer.

- Si vous devez utiliser un serveur proxy HTTP, incluez la commande nécessaire, par exemple :

ciscoasa(config)# call-home

ciscoasa(cfg-call-home)# http-proxy 10.1.1.1 port 443

Problème 2. Conditions de licence Oracle Java JRE

Dépannage - Actions recommandées

Le fichier image .bin ASDM est disponible en deux versions :

- Oracle JRE : Contient le runtime Java Web Start pour lancer ASDM sur le PC hôte. Pour utiliser cette méthode, vous devez installer Oracle JRE 64 bits sur le PC local. Vous pouvez le télécharger sur le site officiel de Java.

- OpenJRE : L'image JRE ouverte est identique à l'image Oracle, mais la différence est que vous n'avez pas besoin d'installer Oracle JRE 64 bits sur le PC local, car l'image elle-même dispose de la fonction Java Web Start pour lancer l'ASDM.

Si vous décidez d'utiliser l'image ASDM basée sur Oracle, vous devez disposer d'une licence Java lorsque vous l'utilisez pour des utilisations non personnelles. FAQ sur les licences Oracle Java SE :

L'utilisation personnelle consiste à utiliser Java sur un ordinateur de bureau ou portable pour jouer à des jeux ou exécuter d'autres applications personnelles. Si vous utilisez Java sur un ordinateur de bureau ou portable dans le cadre de vos activités professionnelles, il ne s'agit pas d'une utilisation personnelle. Par exemple, vous pouvez utiliser une application de productivité Java pour effectuer vos devoirs ou vos impôts personnels, mais vous ne pouvez pas l'utiliser pour effectuer votre comptabilité d'entreprise.

Si vous ne souhaitez pas appliquer de licences Java, vous pouvez utiliser l'image ASDM basée sur OpenJRE.

Références

- https://www.oracle.com/java/technologies/javase/jdk-faqs.html

- Conditions requises pour ASDM Java pour ASDM 7.2 : https://www.cisco.com/c/en/us/td/docs/security/asdm/7_22/release/notes/rn722.html#id_25472

- Notes de compatibilité ASDM pour ASDM 7.22 : https://www.cisco.com/c/en/us/td/docs/security/asdm/7_22/release/notes/rn722.html#id_25476

Remarque : Consultez les notes de version de la version ASDM que vous utilisez.

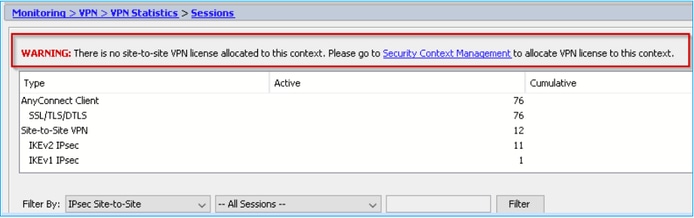

Problème 3. Avertissement ASDM à propos de la licence VPN site à site en mode multicontexte

L'ASDM affiche ceci :

AVERTISSEMENT : Aucune licence VPN site à site n'est attribuée à ce contexte. Accédez à Gestion du contexte de sécurité pour allouer une licence VPN à ce contexte.

Dépannage - Actions recommandées

Il s'agit d'un défaut du logiciel cosmétique suivi par :

ID de bogue Cisco CSCvj66962  Erreur persistante L2L multicontexte ASDM 7.9(2) ASA 9.6(4)8

Erreur persistante L2L multicontexte ASDM 7.9(2) ASA 9.6(4)8

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvj66962

Vous pouvez vous abonner au défaut pour recevoir une notification sur les mises à jour de défaut.

Références

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

2.0 |

29-Nov-2024 |

Première publication |

1.0 |

29-Nov-2024 |

Première publication |

Contribution d’experts de Cisco

- Mikis ZafeiroudisIngénieur TAC Cisco

- Ilkin GasimovIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires