À propos de l’ASA

L'ASA fournit des fonctionnalités avancées de pare-feu dynamique et de concentrateur VPN dans un seul appareil.

Vous pouvez gérer l’ASA en utilisant l’une des solutions de gestion suivantes :

-

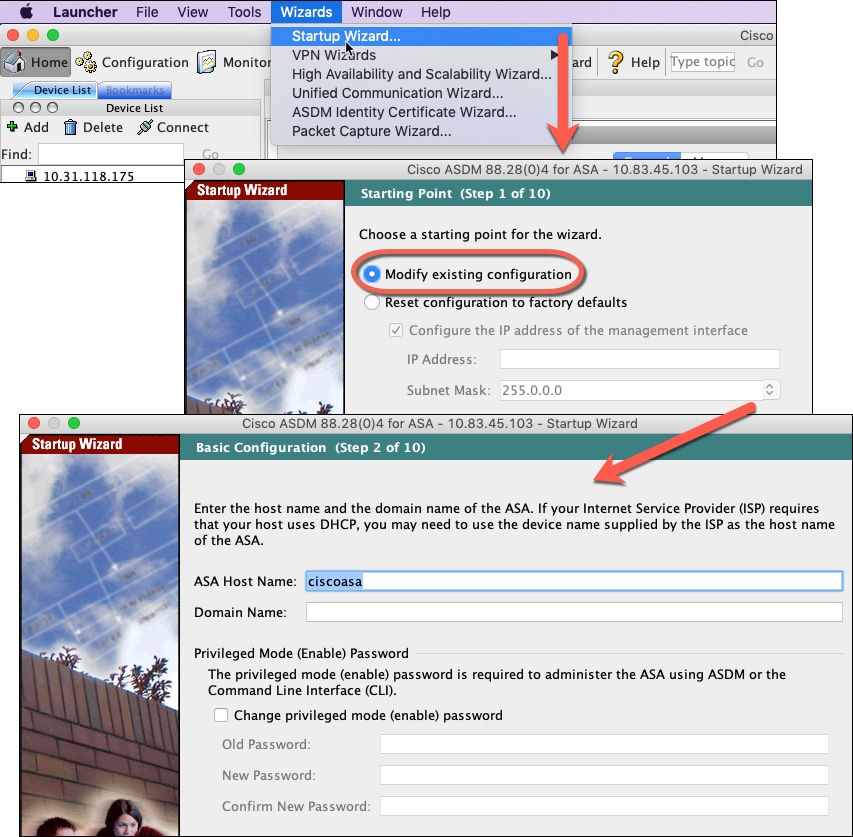

ASDM (couvert dans ce guide) - Un gestionnaire d'appareil unique inclus sur le périphérique.

-

Interface de ligne de commande

-

CDOf— Un gestionnaire multi-appareils simplifié, basé sur le nuage.

-

Cisco Security Manager : Un gestionnaire pour plusieurs appareils hébergé sur un serveur distinct.

Vous pouvez également accéder à l’interface de ligne de commande de FXOS à des fins de dépannage.

Fonctionnalités non prises en charge

Fonctions générales ASA non prises en charge

Les fonctionnalités ASA suivantes ne sont pas prises en charge sur le Firepower 1010 :

-

Mode contexte multiple

-

Basculement actif/actif

-

Interfaces redondantes

-

Mise en grappes

-

API REST ASA

-

Module ASA FirePOWER

-

Filtre de trafic Botnet

-

Les inspections suivantes :

-

Cartes d'inspection SCTP (l'inspection avec état SCTP à l'aide d'ACL est prise en charge)

-

Diamètre

-

GTP/GPRS

-

Fonctionnalités non prises en charge de l’interface VLAN et du port de commutation

Les interfaces VLAN et les ports de commutation ne prennent pas en charge :

-

Routage dynamique

-

Routage multidiffusion

-

Routage basé sur une stratégie

-

Routage multiples chemins à coûts égaux (ECMP)

-

Ensembles en ligne ou interfaces passives

-

VXLAN

-

EtherChannels

-

Basculement et lien d'état

-

Zones de circulation

-

Balise du groupe de sécurité (SGT)

Migration d’une configuration ASA 5500-X

Vous pouvez copier et coller une configuration ASA 5500-X dans le Firepower 1010. Cependant, vous devrez modifier votre configuration. Notez également certaines différences de comportement entre les plateformes.

-

Pour copier la configuration, entrez la commandemore system:running-config sur l’ASA 5500-X.

-

Modifiez la configuration si nécessaire (voir ci-dessous).

-

Connectez-vous au port console du Firepower 1010, et entrez en mode de configuration globale :

ciscoasa> enable Password: The enable password is not set. Please set it now. Enter Password: ****** Repeat Password: ****** ciscoasa# configure terminal ciscoasa(config)# -

Effacez la configuration actuelle à l’aide de la commande clear configure all .

-

Collez la configuration modifiée à l’interface dans l’interface de ligne de commande d’ASA.

Ce guide suppose une configuration par défaut, donc si vous collez une configuration existante, certaines procédures de ce guide ne s’appliqueront pas à votre ASA.

|

Configuration ASA 5500-X |

Firepower 1010 |

|---|---|

|

Interfaces de pare-feu Ethernet 1/2 à 1/8 |

Ports de commutation Ethernet 1/2 à 1/8 Ces ports Ethernet sont configurés comme ports de commutation par défaut. Pour chaque interface de votre configuration, ajoutez la commande no switchport pour en faire des interfaces de pare-feu classiques. Par exemple : |

|

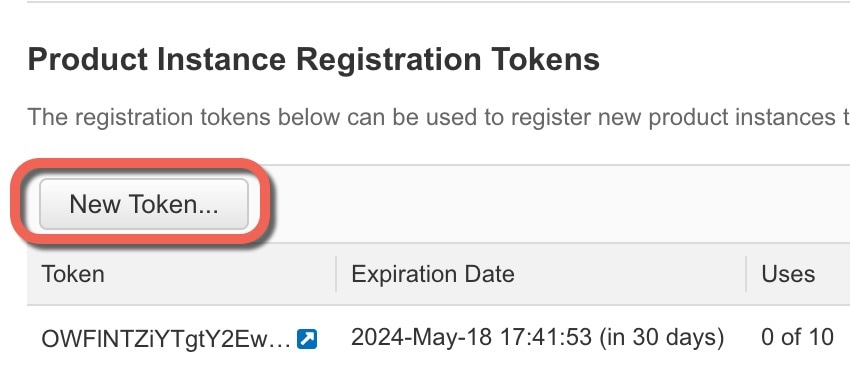

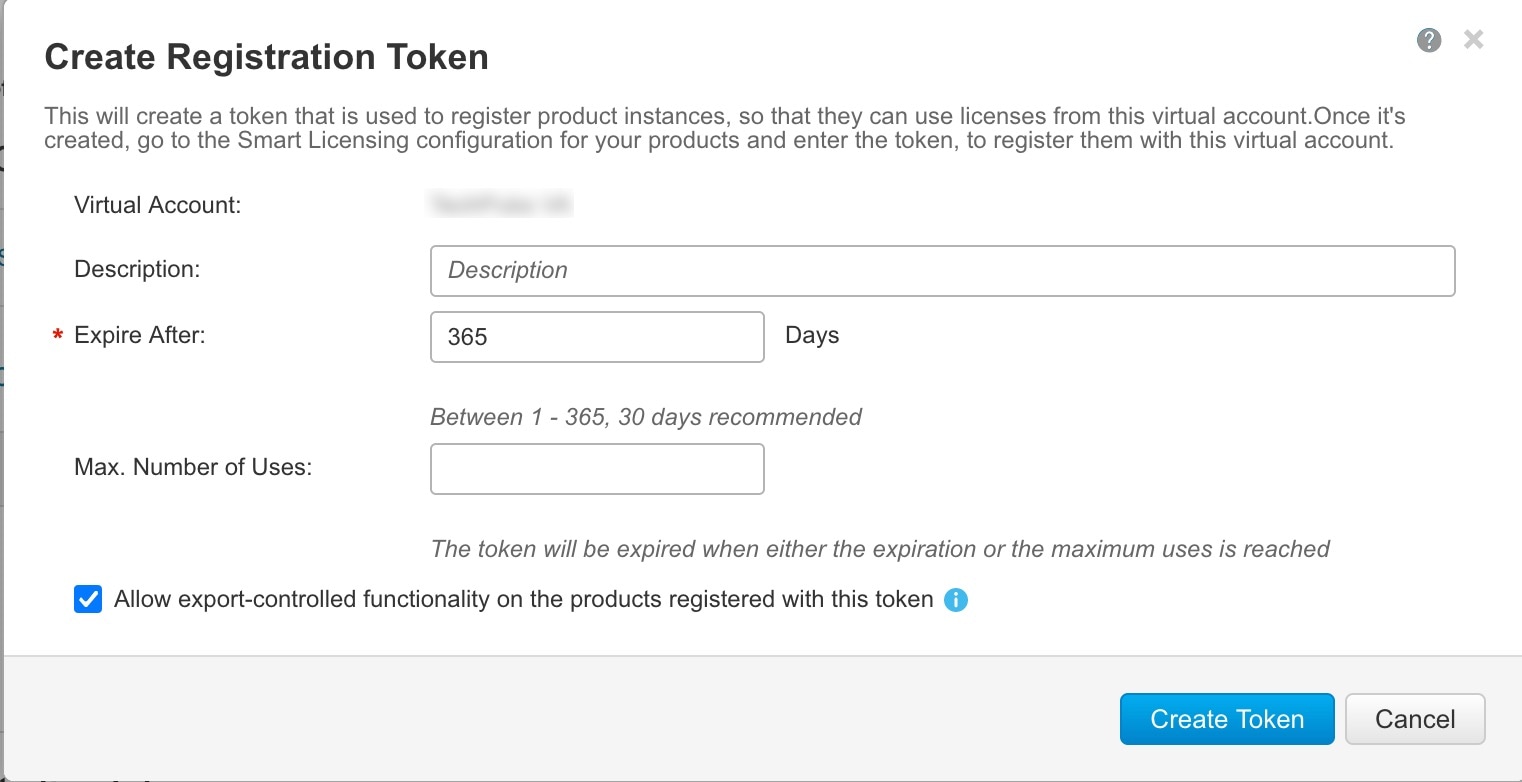

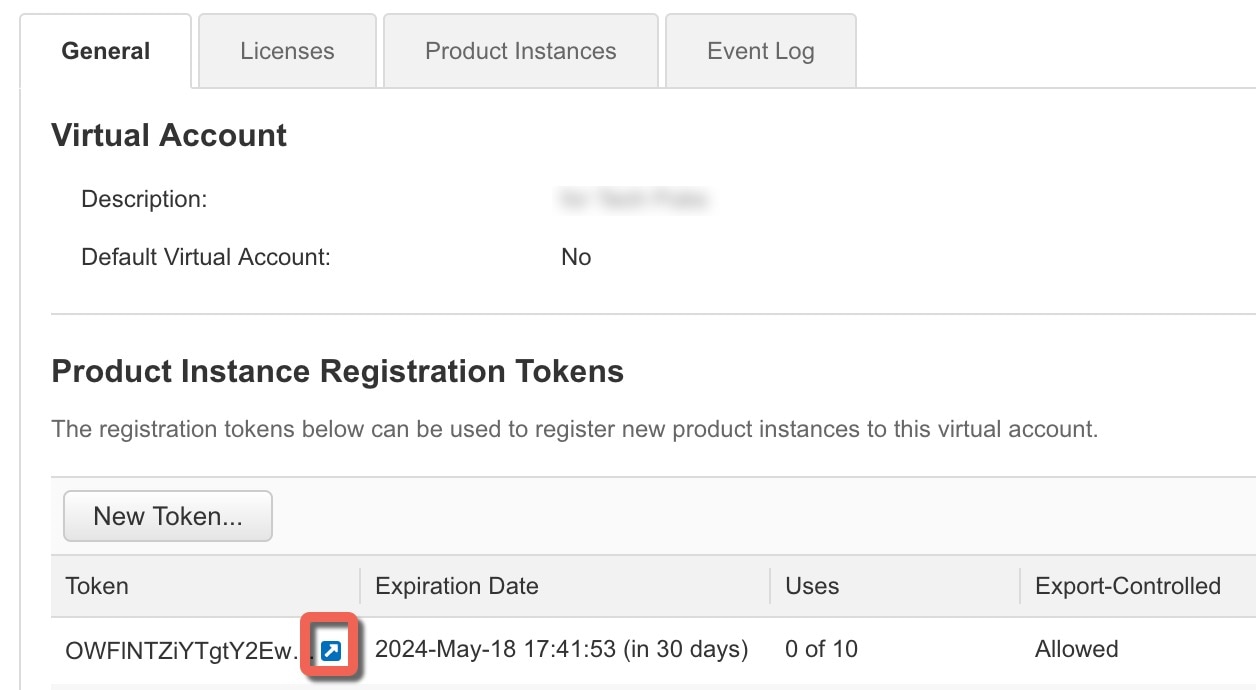

Licence PAK |

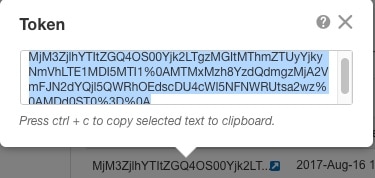

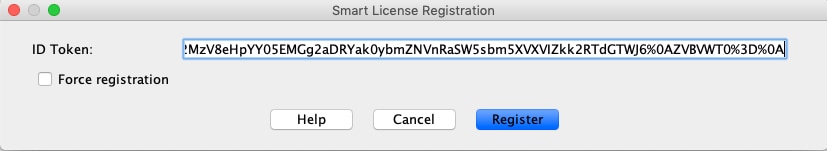

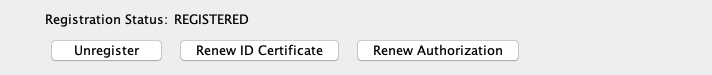

Licence Smart Les licences PAK ne sont pas appliquées lorsque vous copiez et collez votre configuration. Aucune licence n’est installée par défaut. La licence Smart exige que vous vous connectiez au serveur de licences Smart pour obtenir vos licences. Les licences Smart jouent également sur l’accès ASDM ou SSH (voir ci-dessous). |

|

Accès ASDM initial |

Supprimez tout VPN ou toute autre configuration de fonctionnalité de chiffrement renforcé, même si vous avez uniquement configuré le chiffrement faible, si vous ne pouvez pas vous connecter à ASDM ou vous inscrire auprès du serveur de licences Smart. Vous pouvez réactiver ces fonctionnalités après avoir obtenu la licence de chiffrement fort (3DES). Ce problème vient de ce que l’ASA inclut la capacité 3DES par défaut pour l’accès de gestion uniquement. Si vous activez une fonction de chiffrement fort, le trafic ASDM et HTTPS (comme celui en provenance et à destination du serveur de licences Smart) est bloqué. Il y a une exception à cette règle si vous êtes connecté à une interface de gestion uniquement, telle que Management 1/1. SSH n'est pas affecté. |

|

ID des interfaces |

Assurez-vous de modifier les ID d’interface pour les faire correspondre aux nouveaux ID de matériel. Par exemple, l’ASA 5525-X comprend Management 0/0 et GigabitEthernet 0/0 à 0/5. Firepower 1120 comprend la gestion 1/1 et Ethernet 1/1 à 1/8. |

|

Commandes boot system L'ASA 5500-X permet jusqu'à quatre commandes boot system pour spécifier l'image de démarrage à utiliser. |

Le Firepower 1010 ne permet qu'une seule commande boot system , vous devez donc supprimer toutes les commandes sauf une avant de coller. En fait, vous n'avez besoin d'aucune commande boot system dans votre configuration, car elle n'est pas lue au démarrage pour déterminer l'image de démarrage. La dernière image de démarrage chargée sera toujours exécutée lors du rechargement. La commande boot system exécute une action lorsque vous la saisissez : le système valide et décompresse l’image et la copie dans l’emplacement de démarrage (un emplacement interne sur disk0 géré par FXOS). La nouvelle image sera chargée lorsque vous rechargerez l’ASA. |

Commentaires

Commentaires