Integrazione di ECE con PCCE nella versione 12.0 e successive

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come integrare Enterprise Chat and Email (ECE) con Packaged Contact Center Enterprise (PCCE) nella versione 12.0 e successive

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Enterprise Chat and Email (ECE) 12.x

- Packaged Contact Center Enterprise (PCCE) 12.x

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- ECE 12.5(1)

- PCCE 12.5(1)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

PCCE versione 12.0 ha introdotto una nuova interfaccia di gestione nota come Single Pane of Glass (SPOG). Questa interfaccia consente di eseguire quasi tutte le attività di gestione del contact center e delle applicazioni correlate. Per integrare correttamente sia ECE che PCCE, è necessario completare diversi passaggi specifici per questa integrazione. Questo documento guida l'utente in questo processo.

Terminologia

Nel presente documento vengono utilizzati questi termini.

- Enterprise Chat and Email (ECE) - ECE è un prodotto che consente di instradare le richieste di e-mail e chat agli agenti dei contact center nello stesso modo in cui vengono instradate le chiamate vocali.

- Single Pane of Glass (SPOG) - SPOG è il modo in cui viene eseguita l'amministrazione PCCE nella versione 12.0 e successive. SPOG è una riscrittura completa dello strumento di amministrazione CCE utilizzato nelle versioni precedenti alla 12.0.

- CA (Certification Authority) - Entità che rilascia certificati digitali in conformità a un modello PKI (Public Key Infrastructure).

È possibile rilevare due tipi di CA.

- CA pubblica: una CA pubblica dispone di certificati radice e intermedi inclusi nella maggior parte dei browser e dei sistemi operativi. Alcune CA pubbliche comuni includono IdenTrust, DigiCert, GoDaddy e GlobalSign.

- CA privata - Una CA privata è una CA che esiste all'interno di una società. Alcune CA private sono firmate da CA pubbliche, ma nella maggior parte dei casi si tratta di CA autonome e i certificati da esse rilasciati sono considerati attendibili solo dai computer di tale organizzazione.

All'interno di uno dei due tipi di CA sono disponibili due tipi di server CA.

- Server CA radice: il server CA radice firma il proprio certificato. Nella distribuzione PKI multilivello standard, la CA radice è offline e inaccessibile. La CA radice in questo modello rilascia inoltre certificati solo a un altro server CA noto come CA intermedia. Alcune aziende scelgono di utilizzare solo un'autorità di certificazione a livello singolo. In questo modello, la CA radice emette certificati destinati a essere utilizzati da un'entità diversa da un altro server CA.

- Server CA intermedio - Il server CA intermedio o emittente rilascia certificati destinati a essere utilizzati da un'entità diversa da un altro server CA.

- Microsoft Management Console (MMC) - Applicazione inclusa in Microsoft Windows che consente il caricamento di vari snap-in. Gli snap-in consentono di creare una console personalizzata per l'amministrazione del server. In Windows sono disponibili diversi snap-in. Un breve elenco di esempi include Certificati, Gestione dispositivi, Gestione disco, Visualizzatore eventi e Servizi.

- Bilanciamento carico di rete: dispositivo o applicazione che presenta più risorse fisiche agli utenti finali con un nome fisico comune. I bilanciamenti del carico di rete sono molto comuni con le applicazioni e i servizi Web. I bilanciamenti del carico di rete possono essere implementati in molti modi. Se utilizzato con ECE, Bilanciamento carico di rete deve essere configurato in modo da garantire che le sessioni utente ritornino allo stesso server Web back-end fisico utilizzando cookie-insert o un metodo equivalente. Questa sessione è denominata sessione permanente con cookie-insert. Per sessione sticky si intende semplicemente la capacità di un load balancer di restituire la sessione di un utente allo stesso server back-end fisico per tutte le interazioni.

- Secure Sockets Layer (SSL) Passthrough - SSL passthrough è un metodo in cui la sessione SSL esiste tra il dispositivo dell'utente finale e il server Web fisico a cui è stata assegnata la sessione dell'utente. La passthrough SSL non consente l'inserimento di cookie poiché la sessione HTTP è sempre crittografata fisicamente. La maggior parte dei bilanciamenti del carico di rete supporta la sessione permanente con SSL Passthrough tramite tabelle di controllo che controllano la parte relativa a serverhello e clienthello dell'impostazione della sessione e memorizzano i valori univoci in una tabella. Quando la richiesta successiva che corrisponde a questi valori viene presentata a Bilanciamento carico di rete, è possibile utilizzare la tabella stick per restituire la sessione allo stesso server back-end.

- Offload SSL: quando Bilanciamento carico di rete è configurato per l'offload SSL, esistono due sessioni o tunnel SSL per ogni sessione utente finale. La prima si trova tra il dispositivo dell'utente finale e l'indirizzo IP virtuale (VIP) configurato in Bilanciamento carico di rete per il sito Web. Il secondo si trova tra l'indirizzo IP back-end di Bilanciamento carico di rete e il server Web fisico a cui è assegnata la sessione dell'utente. L'offload SSL supporta l'inserimento di cookie, in quanto il flusso HTTP viene completamente decrittografato mentre è attivo Bilanciamento carico di rete, in cui è possibile inserire ulteriori cookie HTTP ed eseguire l'ispezione della sessione. L'offload SSL viene spesso utilizzato quando l'applicazione Web non richiede SSL ma viene invece eseguito per motivi di sicurezza. Le versioni correnti di ECE non supportano l'accesso all'applicazione in una sessione non SSL.

Passi prerequisiti

Prima di iniziare l'integrazione dei due sistemi, è necessario completare alcuni prerequisiti.

- Livello di patch PCCE minimo

- Versione 12.0(1) - ES37

- Versione 12.5(1) - Nessun minimo corrente per la funzionalità di base

- Livello patch ECE minimo

È consigliabile che gli ECE eseguano il più recente Programma speciale di progettazione (ES) disponibile.

- Versione 12.0(1) - ES3 + ES3_ET1a

- Versione 12.5(1) - Nessun minimo corrente per la funzionalità di base

- Elementi di configurazione

Accertarsi di associare i domini di routing dei supporti (MRD) ECE_Email, ECE_Chat ed ECE_Outbound all'istanza corretta dell'applicazione.

- Per il modello di distribuzione dell'agente PCCE 2000, l'istanza dell'applicazione è MultiChannel ed è preconfigurata durante la distribuzione di PCCE.

- Per il modello di distribuzione dell'agente PCCE 4000/12000, l'istanza dell'applicazione può avere qualsiasi nome e deve essere creata da chiunque stia eseguendo l'integrazione. È consigliabile utilizzare il formato {site}_{peripheral_set}_{application_instance}.

Se PCCE è stato installato con il nome del sito come Principale, la periferica impostata come PS1 e l'istanza dell'applicazione come Multicanale, il nome dell'istanza dell'applicazione è Main_PS1_Multichannel.

Nota: il nome dell'istanza dell'applicazione fa distinzione tra maiuscole e minuscole. Accertatevi di digitare correttamente il nome quando aggiungete il server Web ECE all'inventario.

Fasi di integrazione

I dettagli relativi a tutti i passaggi descritti in questo documento sono descritti nella documentazione sia per ECE che per PCCE, ma non sono riportati in un elenco e non sono contenuti nello stesso documento. Per ulteriori informazioni, fare riferimento ai link riportati alla fine di questo documento.

Passaggio 1. Configura certificati SSL

È necessario generare un certificato che verrà utilizzato dal server Web ECE. È possibile utilizzare un certificato autofirmato, ma spesso è più semplice utilizzare un certificato firmato dalla CA. I certificati autofirmati non sono meno sicuri dei certificati firmati dall'autorità di certificazione, sono disponibili meno passaggi per la creazione iniziale del certificato, ma quando è necessario sostituire il certificato, è necessario ricordarsi di caricare il nuovo certificato nei keystore Java in tutti i server dati di amministrazione PCCE. Se si utilizza un certificato firmato da un'autorità di certificazione, è necessario caricare solo i certificati radice e, se presenti, i certificati intermedi nei keystore.

Se nella distribuzione sono presenti più server Web, è necessario rivedere queste linee guida. I passaggi specifici necessari per configurare un servizio di bilanciamento del carico di rete non rientrano nell'ambito di questo documento. Contattare il fornitore del servizio di bilanciamento del carico per assistenza, se necessario.

- Anche se non è necessario, un load balancer semplifica notevolmente l'implementazione

- L'accesso all'applicazione ECE su ogni server Web deve utilizzare SSL indipendentemente dal metodo di bilanciamento del carico utilizzato

- Il bilanciamento del carico può essere configurato come passthrough SSL o offload SSL

- Se si sceglie SSL passthrough:

- È necessario eseguire tutte le operazioni sui certificati da un server

- Dopo aver configurato correttamente il certificato, è necessario esportarlo e verificare che la chiave privata sia inclusa in un file PFX (Personal Information Exchange)

- È necessario copiare il file PFX in tutti gli altri server Web della distribuzione, quindi importare il certificato in IIS

- Se si sceglie l'offload SSL, ogni server Web può essere configurato con il proprio certificato SSL

Nota: se si dispone di più server Web e si sceglie SSL passthrough sul server Web o se si desidera avere un certificato comune su tutti i server, è necessario scegliere un server Web su cui eseguire il passaggio 1, quindi importare il certificato su tutti gli altri server Web.

Se si sceglie offload SSL, è necessario eseguire la procedura seguente in tutti i server Web. È inoltre necessario generare un certificato da utilizzare nel servizio di bilanciamento del carico.

Passaggio 1.1. Genera un certificato

È possibile ignorare questa sezione se è già stato creato o ottenuto un certificato. In caso contrario, scegliere una delle due opzioni.

Opzione 1. Usa certificato autofirmato

- Passare ad Amministrazione di IIS.

- Selezionare il nome del server nella struttura Connessioni a sinistra.

- Individuare Certificati server nel riquadro centrale e fare doppio clic per aprirlo.

- Selezionare Crea certificato autofirmato dal riquadro Azioni a destra.

- Nella finestra Crea certificato autofirmato, scegliere e immettere un nome nella casella Specificare un nome descrittivo per il certificato. Questo nome indica la modalità di visualizzazione del certificato nel processo di selezione nel passaggio principale successivo. Questo nome non deve necessariamente corrispondere al nome comune del certificato e non influisce sulla modalità di visualizzazione del certificato per l'utente finale.

- Verificare che sia selezionato Personale nella casella a discesa Selezionare un archivio certificati per il nuovo certificato.

- Selezionare OK per creare il certificato.

- Procedere al passaggio principale successivo, Associare il certificato al sito Web.

Opzione 2. Usa certificato firmato dalla CA

I certificati firmati dalla CA richiedono la generazione di una richiesta di firma del certificato (CSR, Certificate Signing Request). Il CSR è un file di testo che viene quindi inviato alla CA in cui è firmato, quindi vengono restituiti il certificato firmato e i certificati CA richiesti e il CSR viene soddisfatto. È possibile scegliere di eseguire questa operazione tramite Amministrazione IIS o Microsoft Management Console (MMC). Il metodo di amministrazione di IIS è molto più semplice, senza necessità di conoscenze speciali, ma consente solo di configurare i campi inclusi nell'attributo Subject del certificato e di modificare la lunghezza in bit. MMC richiede operazioni aggiuntive e garantisce una conoscenza approfondita di tutti i campi richiesti in un CSR valido. Si consiglia di utilizzare MMC solo se si dispone di un'esperienza di livello moderato o esperto nella creazione e nella gestione dei certificati. Se la distribuzione richiede che sia possibile accedere a ECE con più nomi completi o se è necessario modificare qualsiasi parte del certificato ad eccezione dell'oggetto e della lunghezza in bit, è necessario utilizzare il metodo MMC.

- Tramite Amministrazione IIS

Utilizzare la procedura seguente per generare una richiesta di firma del certificato (CSR) tramite Gestione IIS.

- Passare ad Amministrazione di IIS.

- Selezionare il nome del server nella struttura Connessioni a sinistra.

- Individuare Certificati server nel riquadro centrale e fare doppio clic per aprirlo.

- Selezionare Crea richiesta certificato... dal riquadro Azioni a destra. Verrà visualizzata la Richiesta guidata certificato.

- Nella pagina Proprietà nome distinto immettere i valori nel modulo per il sistema in uso. Immettere tutti i campi. Scegliere Avanti per continuare.

- Nella pagina Proprietà provider del servizio di crittografia lasciare invariata la selezione predefinita per Provider del servizio di crittografia:. Modificare l'elenco a discesa Lunghezza bit: a un minimo di 2048. Scegliere Avanti per continuare.

- Nella pagina Nome file selezionare la posizione in cui si desidera salvare il file CSR.

- Fornire il file alla CA. Dopo aver ricevuto il certificato firmato, copiarlo sul server Web e procedere al passaggio successivo.

- Nella stessa posizione in Gestione IIS, selezionare Completa richiesta certificato nel riquadro Azioni. Verrà visualizzata la procedura guidata.

- Nella pagina Specifica risposta Autorità di certificazione scegliere il certificato fornito dalla CA. Assegnare un nome nella casella Nome descrittivo. Questo nome indica la modalità di visualizzazione del certificato nel processo di selezione nel passaggio principale successivo. Verificare che l'elenco a discesa Selezionare un archivio certificati per il nuovo certificato sia impostato su Personale.

- Selezionare OK per completare il caricamento del certificato.

- Procedere al passaggio principale successivo, Associare il certificato al sito Web.

- Tramite Microsoft Management Console (MMC)

Per generare un CSR tramite MMC, eseguire la procedura seguente. Questo metodo consente di personalizzare ogni aspetto del CSR.

- Fare clic con il pulsante destro del mouse sul pulsante Start e selezionare Esegui.

- Digitate mmc nella casella run e selezionate OK.

- Aggiungere lo snap-in Certificato alla finestra di MMC.

- Selezionare File, quindi Aggiungi/Rimuovi snap-in.... Verrà visualizzata la casella Aggiungi o rimuovi snap-in.

- Nell'elenco a sinistra, individuare Certificati e selezionare Aggiungi >. Verrà visualizzata la casella snap-in Certificati.

- Selezionare l'opzione Account computer, quindi selezionare Avanti >.

- Verificare che nella pagina Seleziona computer sia selezionato Computer locale (il computer su cui si trova la console), quindi scegliere Fine.

- Selezionare OK per chiudere la casella Aggiungi o rimuovi snap-in.

- Genera CSR

- Nel riquadro sinistro espandere Certificati (computer locale) quindi Personale e selezionare la cartella Certificati.

- Fare clic con il pulsante destro del mouse sulla cartella Certificati e selezionare All Tasks > Advanced Operations > quindi selezionare Create Custom Request.... Verrà visualizzata la procedura guidata Registrazione certificato.

- Selezionare Next (Avanti) nella schermata di introduzione.

- Nella pagina Selezione criterio di registrazione certificati selezionare Procedi senza criterio di registrazione, elencato in Richiesta personalizzata, quindi selezionare Avanti.

- Nella pagina Richiesta personalizzata, verificare che il modello selezionato sia (Nessun modello) chiave CNG e che il formato della richiesta sia appropriato per la CA in uso. PKCS #10 funziona con la CA Microsoft. Selezionare Successivo per passare alla pagina successiva.

- Nella pagina Informazioni certificato selezionare l'elenco a discesa accanto alla parola Dettagli, quindi scegliere il pulsante Proprietà. Verrà visualizzato il modulo Proprietà certificato.

- Non è nell'ambito di questo documento fornire tutte le opzioni per il modulo Proprietà certificato. Per ulteriori informazioni, consultare la documentazione Microsoft. Di seguito sono riportate alcune note e alcuni suggerimenti relativi a questo modulo.

- Assicurarsi di inserire tutti i valori richiesti nella sezione Nome soggetto: della scheda Oggetto:.

- Assicurarsi che il valore specificato per Nome comune sia incluso anche nella sezione Nome alternativo:

- Impostare Type: (Tipo) su DNS, digitare l'URL nella casella Value: (Valore), quindi selezionare il pulsante Add >.

- Se si desidera utilizzare più URL per accedere ad ECE, fornire ciascun nome alternativo in questo campo e selezionare Add > dopo ciascuna

- Assicurarsi di impostare le dimensioni della chiave nella scheda Chiave privata su un valore maggiore di 1024.

- Se si prevede di esportare il certificato per utilizzarlo su più server Web, come spesso avviene in un'installazione a disponibilità elevata, assicurarsi di selezionare Rendi esportabile la chiave privata. In caso contrario, non sarà possibile esportare il certificato in un secondo momento

- I valori immessi e le selezioni effettuate non vengono convalidati. È necessario assicurarsi di fornire tutte le informazioni necessarie, altrimenti l'autorità di certificazione non sarà in grado di completare il CSR

- Una volta effettuate tutte le selezioni, OK per tornare alla procedura guidata. Selezionare Successivo per passare alla pagina successiva.

- Nella pagina Specificare il percorso in cui salvare la richiesta non in linea selezionare un nome di file in un percorso accessibile. Per la maggior parte delle CA, è necessario selezionare Base 64 come formato.

- Fornire il file alla CA. Dopo averlo firmato e averti restituito il certificato, copiarlo sul server Web e procedere con gli ultimi passaggi.

- Nello snap-in Gestione certificati per MMC passare a Certificati (computer locale) > Personale, fare clic con il pulsante destro del mouse su Certificati e scegliere Tutte le attività > Importa.... Verrà visualizzata l'Importazione guidata certificati.

- Selezionare Avanti nella schermata introduttiva.

- Nella schermata File da importare selezionare il certificato firmato dalla CA, quindi scegliere Avanti.

- Assicurarsi di selezionare Inserisci tutti i certificati nel seguente archivio.

- Verificare che nella casella Archivio certificati sia selezionato Personale, quindi scegliere Avanti.

- Esaminare la schermata finale, quindi selezionare Finish (Fine) per completare l'importazione.

- Chiudere la console MMC. Se viene richiesto di salvare le impostazioni della console, selezionare No. Questa operazione non influisce sull'importazione del certificato.

- Procedere al passaggio principale successivo, Associare il certificato al sito Web.

Passaggio 1.2. Associa certificato al sito Web

Attenzione: accertarsi che il campo hostname sia vuoto e che l'opzione Require Server Name Indication non sia selezionata nella casella Modifica associazione sito. Se uno di questi è configurato, SPOG fallisce quando tenta di comunicare con ECE.

- Aprire Gestione Internet Information Services (IIS) se non è già stato fatto in precedenza.

- Nel riquadro Connessioni a sinistra passare a Siti e selezionare Sito Web predefinito.

Se si sceglie di utilizzare un nome di sito diverso da Sito Web predefinito, assicurarsi di selezionare il nome del sito corretto.

- Selezionare Associazioni... dal riquadro Azioni a destra. Verrà visualizzata la casella Associazioni sito.

- Se non è presente una riga con Type, https e Port, 443, attenersi alla seguente procedura. In caso contrario, procedere con il passaggio principale successivo.

- Selezionare il pulsante Aggiungi... per visualizzare la casella Aggiungi associazione sito.

- Selezionare https dall'elenco a discesa Tipo:.

- Verificare che nell'elenco a discesa Indirizzo IP: sia visualizzato Tutti non assegnati e che il campo Porta: sia 443.

- Accertarsi di lasciare il campo Nome host: vuoto e di deselezionare l'opzione Richiedi indicazione nome server.

- Nell'elenco a discesa Certificato SSL: selezionare il nome del certificato corrispondente a quello creato in precedenza.

- Se non si è certi del certificato da scegliere, utilizzare il pulsante Seleziona... per visualizzare ed eseguire ricerche nei certificati presenti sul server

- Utilizzare il pulsante Visualizza... per visualizzare il certificato scelto e verificare che i dettagli siano corretti

- Selezionare OK per salvare la selezione.

- Selezionare la riga che mostra https nella colonna Type, quindi selezionare il pulsante Edit.... Verrà visualizzata la finestra di dialogo Modifica associazione sito.

- Verificare che nell'elenco a discesa Indirizzo IP: sia visualizzato Tutti non assegnati e che il campo Porta: sia 443.

- Verificare che il campo Nome host: sia vuoto e che l'opzione Richiedi indicazione nome server non sia selezionata.

- Nell'elenco a discesa Certificato SSL: selezionare il nome del certificato corrispondente a quello creato in precedenza.

- Se non si è certi del certificato da scegliere, utilizzare il pulsante Seleziona... per visualizzare ed eseguire ricerche nei certificati presenti sul server

- Utilizzare il pulsante Visualizza... per visualizzare il certificato scelto e verificare che i dettagli siano corretti

- Selezionare OK per salvare la selezione.

- Selezionare Chiudi per tornare a Gestione IIS.

- Se non è presente una riga con Type, https e Port, 443, attenersi alla seguente procedura. In caso contrario, procedere con il passaggio principale successivo.

- Chiudere Gestione IIS.

Passaggio 2. Configura SSO amministratore partizioni

La configurazione SSO di Amministrazione partizioni consente a ECE di creare automaticamente un account utente a livello di partizione per qualsiasi amministratore che apra il gadget ECE in SPOG.

Nota: è necessario configurare l'SSO dell'amministratore della partizione anche se non si prevede di abilitare l'SSO dell'agente o del supervisore.

Passaggio 2.1. Ottenere il certificato di Active Directory e creare l'archivio chiavi.

Questo passaggio può essere necessario per risolvere le recenti modifiche alla sicurezza annunciate da Microsoft. Se l'aggiornamento non viene applicato e le modifiche non vengono apportate al dominio, è possibile ignorare questa operazione.

Per ulteriori informazioni, vedere Microsoft KB4520412.

- Ottenere dal server AD il certificato SSL in formato Base 64 fornito nel modulo Configurazione amministratore partizioni. Viene visualizzato un metodo.

- Utilizzare una workstation per scaricare e installare una copia di OpenSSL for Windows da, OpenSSL. L'edizione Light è adeguata.

- Avviare il prompt dei comandi OpenSSL.

- Eseguire questo comando. Sostituire il nome del server con il nome completo del controller di dominio del catalogo globale.

openssl s_client -connect gcdcsrv01.esempio.local:3269 - Nell'output, individuare la riga del certificato del server.

C:openssl s_client -connect 14.10.162.6:3269

CONNECTED(00000003)

depth=1 DC = com, DC = massivedynamic, CN = MassiveDynamic Enterprise CA

verify error:num=20:unable to get local issuer certificate

verify return:0

---

Certificate chain

0 s:

i:/DC=com/DC=massivedynamic/CN=MassiveDynamic Enterprise CA

1 s:/DC=com/DC=massivedynamic/CN=MassiveDynamic Enterprise CA

i:/C=US/OU=pki.uclabservices.com/O=Cisco Systems Inc/CN=UCLAB Services Root

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIH1DCCBbygAwIBAgITJwAAAAbAAn/HKFuWCQAAAAAABjANBgkqhkiG9w0BAQsF

ADBcMRMwEQYKCZImiZPyLGQBGRYDY29tMR4wHAYKCZImiZPyLGQBGRYObWFzc2l2

ZWR5bmFtaWMxJTAjBgNVBAMTHE1hc3NpdmVEeW5hbWljIEVudGVycHJpc2UgQ0Ew

HhcNMjAwNDE1MDAxNDM0WhcNMjEwNDE1MDAxNDM0WjAAMIIBIjANBgkqhkiG9w0B

AQEFAAOCAQ8AMIIBCgKCAQEAxFajhqjrWqQHfqTXg+SXP5pzvNVrTHIigrAam8D0 - Copiare l'output dall'inizio di, "—BEGIN CERTIFICATE—" fino a "—END CERTIFICATE—". Verificare che le righe BEGIN CERTIFICATE e END CERTIFICATE siano incluse.

- Incollare le informazioni copiate in un nuovo file di testo, quindi salvarlo sul computer con estensione crt.

- Copiare il file del certificato in uno dei server applicazioni.

- Aprire una sessione RDP nel server applicazioni in cui è stato copiato il certificato.

- Creare un nuovo keystore Java.

- Aprire un prompt dei comandi sul server applicazioni.

- Passate alla directory bin ECE Java Development Kit (JDK).

- Eseguire questo comando. Sostituire i valori in base alle esigenze.

keytool -import -trustcacerts -alias mydomaincontroller -file C:\temp\domainctl.crt -keystore c:\ece\pcce\mydomain.jks -storepass MyP@ssword

- Nelle versioni precedenti alla 12.6, copiare il keystore nello stesso percorso in tutti gli altri Application Server dell'ambiente. Con la versione 12.6, copiare il keystore in una posizione accessibile dalla workstation in cui si configura ECE.

Passaggio 2.2. Configurare ECE con le informazioni di accesso LDAP (Lightweight Directory Access Protocol) di AD.

- Da una workstation o da un computer con Internet Explorer 11, passare all'URL della partizione Business.

Suggerimento: la partizione aziendale è nota anche come partizione 1. Per la maggior parte delle installazioni, è possibile accedere alla partizione Business tramite un URL simile a https://ece.example.com/default.

- Effettuare il login come pa e fornire la password per il sistema.

- Dopo aver eseguito correttamente l'accesso, selezionare il collegamento Amministrazione sulla console iniziale.

- Passare alla cartella Configurazione SSO, Amministrazione > Partizione: impostazione predefinita > Protezione > SSO e provisioning.

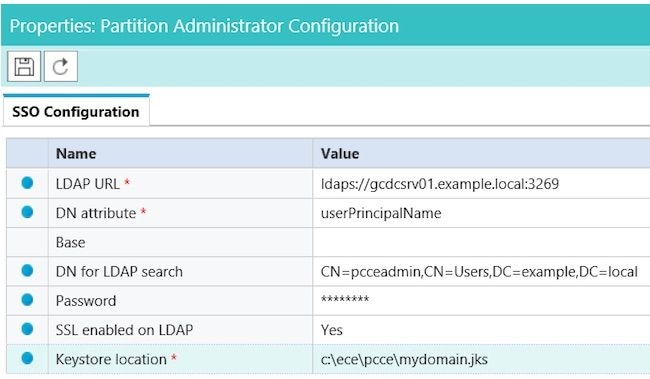

- Nel riquadro superiore a destra, selezionare la voce Partition Administration Configuration.

- Nel riquadro inferiore a destra, immettere i valori per LDAP (Lightweight Directory Access Protocol) e AD.

- URL LDAP - È buona norma utilizzare il nome di un controller di dominio del catalogo globale (GC).

Se non si utilizza un catalogo globale, è possibile visualizzare un errore nei registri di ApplicationServer come indicato di seguito.

Eccezione nell'autenticazione LDAP <@>

javax.naming.PartialResultException: riferimenti di continuazione non elaborati; nome rimanente 'DC=example,DC=com'- La porta del catalogo globale non protetta è 3268

- La porta Secure Global Catalog è 3269

- Attributo DN - Deve essere userPrincipalName.

- Base: non è necessario se si utilizza un catalogo globale. In caso contrario, è necessario fornire il formato LDAP corretto della base.

- DN per ricerca LDAP - A meno che il dominio non consenta l'associazione anonima, è necessario fornire il nome distinto di un utente con la possibilità di eseguire l'associazione a LDAP ed eseguire la ricerca nella struttura di directory.

Suggerimento: il modo più semplice per trovare il valore corretto per l'utente consiste nell'utilizzare lo strumento Utenti e computer di Active Directory. In questa procedura viene illustrato come trovare questo valore.

- Dal menu Visualizza, selezionare l'opzione Funzioni avanzate.

- Passare all'oggetto utente, quindi fare clic con il pulsante destro del mouse e scegliere Proprietà.

- Selezionare la scheda Attributi.

- Selezionare il pulsante Filtro, quindi selezionare Mostra solo attributi con valori.

- Individuare distinquishedName nell'elenco, quindi fare doppio clic per visualizzare il valore.

- Evidenziare il valore visualizzato, quindi copiarlo e incollarlo in un editor di testo.

- Copiare e incollare il valore dal file di testo nel campo di ricerca DN per LDAP.

Il valore deve essere simile a, CN=pcceadmin, CN=Users, DC=esempio, DC=local

- Password - Specificare la password per l'utente specificato.

- SSL abilitato su LDAP - Questo campo può essere considerato obbligatorio per la maggior parte dei clienti.

- Percorso keystore - Deve corrispondere al percorso del keystore in cui è stato importato il certificato SSL da Active Directory. Nell'esempio, questo valore è c:\ece\pcce\mydomain.jks, come mostrato nell'immagine:

- URL LDAP - È buona norma utilizzare il nome di un controller di dominio del catalogo globale (GC).

- Selezionare l'icona del disco floppy per salvare le modifiche.

Passaggio 3. Convalida file di configurazione

Il completamento di questa sezione è obbligatorio per tutte le installazioni della versione 12.0. Per qualsiasi versione diversa dalla 12.0, è possibile ignorare questa sezione.

Esistono due scenari aggiuntivi con tutte le versioni in cui questo passaggio può essere richiesto. La prima si verifica quando ECE è stato installato in un ambiente ad alta disponibilità. Il secondo caso, più comune, si verifica quando il nome host del server Web non corrisponde al nome utilizzato per accedere a ECE. Ad esempio, se si installa il server Web ECE su un server con il nome host UCSVRECEWEB.example.com, ma gli utenti accedono alle pagine Web ECE con l'URL chat.example.com, è necessario completare questa sezione. Se il nome host del server e l'URL con cui si accede ad ECE sono gli stessi e se è stata installata la versione 12.5 o successiva, è possibile saltare questo passaggio e completare la sezione.

Sostituire {ECE_HOME} con la posizione fisica in cui è stato installato ECE. Ad esempio, se avete installato ECE in C:\Cisco, sostituite {ECE_HOME} con C:\Cisco in ciascuna posizione.

Suggerimento: utilizzare un editor di testo quale Blocco note++ anziché Blocco note o Wordpad, in quanto questi elementi non consentono di interpretare correttamente le terminazioni di riga.

- Aprire una sessione di desktop remoto in tutti i server Web ECE dell'installazione.

- Passare al percorso {ECE_HOME}\eService\templates\finesse\gadget\spog.

- Individuare il file spog_config.jsfile e creare una copia di backup in un percorso sicuro.

- Aprite il file spog_config.jscorrente in un editor di testo.

- Individuare queste due righe e aggiornarle in base alla distribuzione.

Il valore di web_server_protocol deve essere https. Se necessario, eseguire l'aggiornamento.

Aggiornate web_server_name in modo che corrisponda al nome completo che avete allocato per accedere a ECE. Esempio: ece.example.com- var web_server_protocol = "https";

- var nome_server_web = "ece.example.com";

- Salvare le modifiche.

- Ripetere l'operazione su tutti gli altri server Web della distribuzione.

Passaggio 4. Aggiungi ECE a inventario PCCE

A partire dalla versione 12.0, PCCE dispone di tre diverse opzioni di implementazione: agente 2000 (agente 2K), agente 4000 (agente 4K) e agente 12000 (agente 12K). Queste tre opzioni di implementazione possono essere suddivise in due gruppi, l'agente 2K e l'agente 4K/12K. Sono separati in questo modo in quanto ci sono diverse differenze fondamentali nel modo in cui appaiono in SPOG. In questo paragrafo è illustrato un confronto di altissimo livello tra i due metodi. In questo documento non vengono fornite istruzioni specifiche per aggiungere un componente al magazzino. Per i dettagli specifici su questo processo, fare riferimento ai link alla fine di questo documento. In questa sezione vengono illustrati dettagli specifici che è necessario verificare quando si aggiunge ECE a PCCE. Nel documento si presume inoltre che l'installazione di PCCE sia completa e che sia possibile accedere e configurare altri aspetti della soluzione.

- Distribuzione di agenti 2K

- La configurazione iniziale dei componenti PCCE viene eseguita interamente tramite Amministrazione CCE ed è automatizzata

- I nuovi componenti vengono aggiunti nella pagina Inventory mediante una casella popup in cui è possibile immettere dettagli quali l'indirizzo IP o il nome host e le credenziali necessarie o la configurazione specifica del componente

- Installazione di agenti 4K e 12K

- La maggior parte della configurazione iniziale rispecchia i passaggi utilizzati per UCCE

- I componenti vengono aggiunti tramite un file CSV (Comma-Separated Values) scaricato dall'amministrazione CCE, compilato in base all'installazione specifica, quindi caricato

- La distribuzione iniziale richiede l'inclusione di alcuni componenti specifici nel primo file CSV

- I componenti che non sono stati aggiunti al momento della configurazione iniziale del sistema vengono aggiunti tramite file CSV contenenti le informazioni richieste

Passaggio 4.1. Carica certificato server Web ECE nel keystore Java

- Se vengono utilizzati certificati autofirmati

- Aprire una connessione desktop remoto al server dati di amministrazione (ADS, Administration Data Server) primario di lato A.

- Aprire Internet Explorer 11 come amministratore e passare alla partizione aziendale ECE.

- Selezionare l'icona di un lucchetto sul lato destro della barra dell'URL, quindi scegliere Visualizza certificati.

- Nella casella Certificato selezionare la scheda Dettagli.

- Selezionare Copia su file... nella parte inferiore della scheda.

- Nell' Esportazione guidata certificati selezionare Avanti fino a raggiungere la pagina Formato file di esportazione. Accertarsi di selezionare il formato X.509 (.CER) con codifica Base 64.

- Salvare il certificato in un percorso quale c:\Temp\certificates sul server ADS per completare l'esportazione.

- Copiare il certificato in tutti gli altri server ADS.

- Aprire un prompt dei comandi amministrativo.

- Passare alla directory home Java, quindi alla directory bin. È possibile accedere alla directory home di Java utilizzando la seguente procedura. cd %JAVA_HOME%\bin

- Eseguire il backup del file cacerts corrente. Copiare il file cacerts da %JAVA_HOME%\lib\security in un'altra posizione.

- Eseguire questo comando per importare il certificato salvato in precedenza. Se la password del keystore non è "changeit", aggiornare il comando in modo che corrisponda all'installazione.

keytool -keystore ../lib/security/cacerts -storepass changeit -import -alias <FQDN del server ECE> -file <Percorso in cui è stato salvato il certificato> - Riavviare il server ADS.

- Ripetere i passaggi da 8 a 12 sugli altri server ADS.

- Se vengono utilizzati certificati firmati dall'autorità di certificazione

- Ottenere il certificato radice e intermedio in formato DER/PEM e copiarli in un percorso quale C:\Temp\certificates su tutti i server ADS.

Nota: contattare l'amministratore della CA per ottenere questi certificati.

- Aprire una connessione desktop remoto all'annuncio pubblicitario principale lato A.

- Aprire un prompt dei comandi amministrativo.

- Passare alla directory home Java, quindi alla directory bin. È possibile accedere alla directory home di Java utilizzando la seguente procedura. cd %JAVA_HOME%\bin

- Eseguire il backup del file cacerts corrente. Copiare il file cacerts da %JAVA_HOME%\lib\security in un'altra posizione.

- Eseguire questo comando per importare il certificato salvato in precedenza. Se la password del keystore non è "changeit", aggiornare il comando in modo che corrisponda all'installazione.

keytool -keystore ../lib/security/cacerts -storepass changeit -trustcacerts -import -alias <Nome radice CA> -file <Percorso in cui è stato salvato il certificato radice> - Ripetere il passaggio 6. e importare il certificato intermedio, se presente.

- Riavviare il server ADS.

- Ripetere le fasi da 2 a 12 su tutti gli altri server ADS.

- Ottenere il certificato radice e intermedio in formato DER/PEM e copiarli in un percorso quale C:\Temp\certificates su tutti i server ADS.

Passaggio 4.2. Aggiunta del server dati ECE all'inventario

- Sebbene il server dati debba essere presente nell'inventario di sistema, non viene effettuata alcuna comunicazione diretta tra PCCE ADS e il server dati

- Quando viene implementato un ECE nell'implementazione con 1500 agenti, il server dati è il server dei servizi

- Quando ECE viene installato in una configurazione HA, aggiungere solo il server di servizi lato A

Passaggio 4.3. Aggiunta del server Web ECE all'inventario

- Assicurarsi di aggiungere il server Web con il nome completo

- Questo nome deve corrispondere al nome comune nel certificato ECE o deve essere elencato come uno dei nomi alternativi del soggetto (SAN)

- Non è necessario utilizzare solo il nome host o l'indirizzo IP

- Il nome utente e la password per ECE devono essere le credenziali di accesso PA

- Verificare che l'istanza dell'applicazione sia corretta

- Il nome dell'istanza dell'applicazione fa distinzione tra maiuscole e minuscole

- Per le distribuzioni PCCE dell'agente 2000, l'istanza dell'applicazione è MultiChannel

- Per le distribuzioni PCCE dell'agente 4000/12000, l'istanza dell'applicazione contiene il sito e il set di periferiche come parte del nome

- Se ECE viene installato con più server Web, ad esempio nella distribuzione dell'agente 1500 o in una distribuzione di 400 Agent HA, è possibile utilizzare l'URL che punta al bilanciamento del carico o l'URL che punta a ogni singolo server Web come nome completo del server Web. È consigliabile utilizzare un servizio di bilanciamento del carico.

- Se si dispone di più di un'installazione ECE o se si sceglie di aggiungere ogni singolo server Web all'installazione con più di un'installazione, è consigliabile scegliere il server Web corretto quando si apre il gadget ECE in SPOG.

Passaggio 5. Integrazione ECE con PCCE

- Accedere all'amministrazione CCE come amministratore.

- Selezionare la scheda Email e Chat, quindi il collegamento Email e Chat come mostrato nell'immagine.

- Controllare il server selezionato nell'elenco a discesa Device Name (Nome dispositivo). Se sono stati aggiunti entrambi i server Web in un'installazione HA, è possibile scegliere uno dei due server Web. Se si aggiunge una seconda distribuzione ECE al sistema in un secondo momento, assicurarsi di selezionare il server appropriato prima di continuare.

- Nell'elenco a discesa accanto a Chat ed e-mail, selezionare Partition (Partizione) o Global (Globale), come mostrato nell'immagine.

- Nel menu superiore, selezionare Integration, quindi fare clic sulla freccia accanto a Unified CCE e selezionare il secondo Unified CCE come mostrato nell'immagine.

- Inserire i valori nella scheda Dettagli AWDB per l'installazione, quindi selezionare il pulsante Salva.

- Selezionare la scheda Configuration (Configurazione) e completare l'operazione come indicato di seguito.

- Selezionare l'elenco a discesa accanto a Istanza applicazione e selezionare l'Istanza applicazione creata per ECE.

Nota: questa non deve essere l'istanza dell'applicazione che inizia con UQ.

- Selezionare il cerchio verde con il pulsante bianco del segno più

selezionare Agent PG.

selezionare Agent PG.

- Selezionare l'agente PG (o l'agente PG se ne esistono più di uno).

- Selezionare Save (Salva) dopo aver aggiunto tutte le pagine PG dell'agente.

Avviso: dopo aver selezionato Salva, il sistema è connesso in modo permanente a PCCE e non può essere annullato. Se si verificano errori in questa sezione, è necessario disinstallare completamente ECE ed eliminare tutti i database, quindi installare ECE come se si trattasse di una nuova installazione.

- Selezionare l'elenco a discesa accanto a Istanza applicazione e selezionare l'Istanza applicazione creata per ECE.

Passaggio 6. Convalida integrazione ECE

- In Amministrazione CCE, verificare che non vi siano avvisi visualizzati nella barra di stato superiore. Se sono presenti avvisi, selezionare la parola Avvisi ed esaminare la pagina Inventario per verificare che non siano presenti avvisi per i server ECE.

- Selezionare Utenti, quindi Agenti nella barra di navigazione a sinistra.

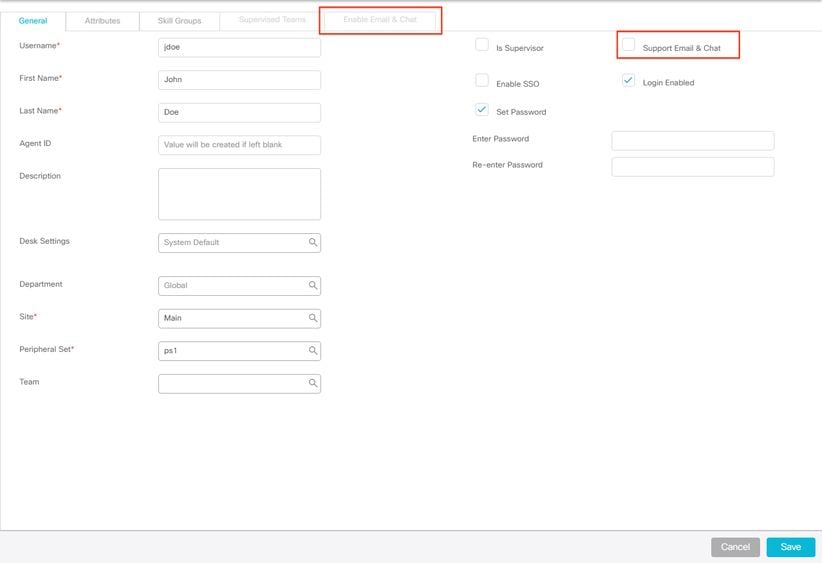

- Selezionare un agente dall'elenco e verificarlo.

- Viene visualizzata una nuova casella di controllo per Supporto e-mail e chat nella scheda Generale.

- Verrà visualizzata una nuova scheda denominata Abilita e-mail e chat , come mostrato nell'immagine.

- Attivare un agente di prova per ECE.

- Selezionare la casella di controllo Supporto via e-mail e chat e notare che è possibile selezionare la scheda Abilita e-mail e chat.

- Selezionare la scheda Abilita e-mail e chat e specificare il valore nel campo Nome schermata.

- Selezionare Salva per aggiornare l'utente.

- Viene visualizzato un messaggio di operazione riuscita.

- Verificare che ECE sia stato aggiornato.

- Selezionare il pulsante di navigazione Panoramica, quindi selezionare la scheda E-mail e chat e il collegamento.

- Nell'elenco a discesa accanto a Chat ed e-mail, selezionare il nome che corrisponde al reparto dell'agente.

Nota: il reparto Assistenza in ECE contiene tutti gli oggetti appartenenti al reparto Globale in PCCE. Il nome di reparto Servizio è pertanto un valore riservato.

- Nel menu superiore, selezionare Gestione utenti, quindi selezionare Utenti nel menu sotto Chat ed Email.

- Verificare che il nuovo agente sia presente nell'elenco.

Risoluzione dei problemi

Si consiglia di scaricare diversi strumenti e di conservarli sui server ECE. Ciò semplifica notevolmente la risoluzione dei problemi e la manutenzione della soluzione nel tempo.

- Un editor di testo come Blocco note++

- Uno strumento di archiviazione come 7-Zip

- Uno dei numerosi programmi Tail per Windows

Alcuni esempi sono:

Per risolvere i problemi relativi all'integrazione, è innanzitutto necessario conoscere alcuni file di log delle chiavi e la posizione di ciascuno di essi.

-

Nomi file e posizioni su ECE

Ci sono molti log sul sistema ECE, questi sono solo quelli che sono più utili quando si cerca di risolvere un problema con l'integrazione.

File di log Server Convenzione nome Descrizione Server applicazioni C/D eg_log_{NOMEHOST}_ServerApplicazioni.log Registri dal server Wildfly Assegnazione agente esterno C/S eg_log_{NOMEHOST}_EAAS-process.log Interazione con MR PG Messaggistica agente esterno C/S eg_log_{NOMEHOST}_EAMS-process.log Interazione con il server CTI Log radice C/A/M/S egpl_root_{NOMEHOST}.log Registri tra processi, HazelCast, errori generali Stato componente C/A/M/S eg_log_{HOSTNAME}_component-status.log Avvio del processo e completamento della copia dei file Utilità di avvio processi C/A/M/S eg_log_{NOMEHOST}_ProcessLauncher.log Registri generali per l'avvio dei servizi e dei processi Distributed Services Manager C/S eg_log_{NOMEHOST}_ControllerDSM.log Registri che mostrano l'avvio e l'arresto del processo nel server dei servizi

Chiave server:- C = server collocato

- A = Server applicazioni

- S = Server dei servizi

- M = Server di messaggistica

La maggior parte dei file di log dispone inoltre di altri due log associati.

-

eg_log_{SERVERNAME}_{PROCESS}.log - Registro processo primario

-

eg_log_dal_connpool_{SERVERNAME}_{PROCESS}.log - Utilizzo del connection pool

-

eg_log_query_timeout_{SERVERNAME}_{PROCESS}.log - Aggiornato quando una query ha esito negativo a causa di un timeout

-

Nomi file e percorsi su PCCE

I registri PCCE per i problemi di integrazione si trovano tutti sul lato A di ADS. Di seguito sono elencati i registri più importanti per la risoluzione dei problemi di integrazione. Ognuna di queste si trova in, C:\icm\tomcat\logs.

File di log Convenzione nome Descrizione CCBU CCBU.{AAAA}-{MM}-{GG}T{hh}-{mm}-{ss}.{msec}.startup.log Registro principale per l'amministratore CCE e tutte le applicazioni Web correlate Errore CCBU Errore.{AAAA}-{MM}-{DD}T{hh}-{mm}-{ss}.{msec}.startup.log Errori rilevati dall'amministratore CCE e dalle applicazioni Web correlate Catalina catalina.{AAAA}-{MM}-{GG}.log Registro nativo Tomcat, visualizza gli errori del certificato Tomcat stdout tomcat9-stdout.{AAAA}-{MM}-{GG}.log Messaggi di registro standard in uscita da Tomcat Tomcat stderr tomcat9-stderr.{AAAA}-{MM}-{GG}.log Messaggi standard del registro errori da Tomcat

Di questi registri, i primi tre sono i più richiesti e rivisti.Utilizzare la procedura seguente per impostare i livelli di traccia e raccogliere i registri necessari.

-

Configurazione livello di traccia

La presente sezione si applica solo all'ECE. Il livello di traccia dei log richiesti da PCCE è impostato da Cisco e non può essere modificato.- Da una workstation o da un computer con Internet Explorer 11, passare all'URL della partizione di sistema.

Suggerimento: la partizione di sistema è nota anche come partizione 0. Per la maggior parte delle installazioni, è possibile accedere alla partizione di sistema tramite un URL simile a, https://ece.example.com/system

- Accedere come sa e fornire la password per il sistema.

- Dopo aver eseguito correttamente l'accesso, selezionare il collegamento System sulla console iniziale.

- Nella pagina Sistema, espandere Sistema > Risorse condivise > Logger > Processi.

- Nel riquadro superiore destro individuare il processo che si desidera modificare il livello di traccia e selezionarlo.

Nota: in un sistema HA e in un sistema con più di un Application Server, i processi sono elencati più di una volta. Per assicurarsi di acquisire i dati, impostare il livello di traccia per tutti i server che contengono il processo. - Nel riquadro inferiore destro selezionare l'elenco a discesa Livello di traccia massimo e quindi il valore appropriato.

In ECE sono definiti 8 livelli di traccia. I 4 in questo elenco sono quelli utilizzati più di frequente.- 2 - Errore - Livello di traccia predefinito per i processi

- 4 - Informazioni - Livello di traccia generalmente utilizzato per la risoluzione dei problemi

- 6 - Dbquery - Spesso utile per diagnosticare i problemi all'inizio della configurazione o problemi più complessi

- 7 - Debug - Output molto dettagliato, richiesto solo nei problemi più complessi

Nota: non lasciare alcun processo impostato su 6 - Dbquery o su un valore superiore per periodi di tempo prolungati e in genere solo se si dispone delle istruzioni TAC.

Mantenere il livello di traccia della maggior parte dei processi, 2-Errore. Se si seleziona il livello 7 o 8, è necessario selezionare anche una durata massima. Quando viene raggiunta la durata massima, il livello di traccia torna all'ultimo livello impostato.

Una volta configurato il sistema, modificare questi quattro processi in trace level 4.- Processo EAAS

- EAMS-process

- processo dx

- rx-process

- Selezionare l'icona di salvataggio per impostare il nuovo livello di traccia.

- Da una workstation o da un computer con Internet Explorer 11, passare all'URL della partizione di sistema.

-

Raccolta file di log

- Aprire una sessione di Desktop remoto nel server in cui sono necessari i registri del processo.

- Passare al percorso del file di log.

- Server ECE

I log vengono scritti come segue.

- Per impostazione predefinita, i registri sono file scritti con una dimensione massima di 5 MB

- Quando un file di log raggiunge il valore massimo configurato, viene rinominato nel formato {LOGNAME}.log.{#}

- L'ECE conserva i 49 file di log precedenti più il file corrente

- Il registro corrente termina sempre con.log e senza numero dopo

- I registri non sono né archiviati né compressi

- La maggior parte dei registri ha una struttura comune

- I file di log utilizzano <@> per separare le sezioni

- I registri vengono sempre scritti nel tempo GMT+0000

I registri ECE si trovano in posizioni diverse in base all'installazione specifica.

- 400 distribuzioni di agenti

- Su un solo lato

- Server: server collocato

- Percorso: {ECE_HOME}\eService_RT\logs

- Alta disponibilità

- Server: Entrambi I Server Collocati

- Percorso: {ECE_HOME}\eService\logs

- La directory creata per la condivisione DFS contiene solo i registri per l'installazione e gli aggiornamenti.

- Solo il server proprietario del ruolo DSM (Distributed Systems Manager) scrive i log per i componenti che fanno parte del ruolo Servizi

- Il proprietario del ruolo DSM è disponibile nella scheda Processi di Gestione attività Windows. Su questo server sono presenti 10-15 processi Java che non si trovano sul server secondario.

- I componenti di DSM includono EAAS, EAMS, Retriever, Dispatcher, Workflow e così via.

- Su un solo lato

- 1500 Agent Deployments

- Registri nel server che ospita il ruolo

- Percorso: {ECE_HOME}\eService\logs

- Ad eccezione del server dei servizi, tutti i server funzionano e scrivono i log per tutti i processi associati al componente

- In un'implementazione ad alta disponibilità, il server dei servizi opera in una configurazione attiva/standby

- I registri vengono scritti solo dal server proprietario del ruolo DSM (Distributed Systems Manager)

- Il proprietario del ruolo DSM può essere identificato dal numero di processi visualizzati in Gestione attività Windows. Sul server principale sono in esecuzione da 10 a 15 processi Java, mentre sul server secondario sono in esecuzione solo 4 processi Java

- Server PCCE

- I log richiesti da PCCE si trovano in, C:\icm\tomcat\logs

- I log Tomcat non vengono riportati né archiviati

- I registri vengono scritti all'ora del server locale

- Server ECE

- Raccogliere tutti i log creati o modificati dopo l'analisi del problema.

Una spiegazione completa dei registri e dei problemi riscontrati esula tuttavia dalle finalità del presente documento. Di seguito sono riportati alcuni problemi comuni, gli elementi da esaminare e alcune possibili soluzioni.- Problemi correlati ai certificati

- Certificato non importato

- Comportamento: quando si tenta di aprire il gadget ECE in SPOG, viene visualizzato l'errore "Si è verificato un errore durante il caricamento della pagina. Contattare l'amministratore."

- Controllare: Catalina accedere a PCCE per errori simili a questi

javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: compilazione del percorso PKIX non riuscita: sun.security.provider.certpath.SunCertPathBuilderException: impossibile trovare un percorso di certificazione valido per la destinazione richiesta - Risoluzione: assicurarsi di aver importato il certificato server Web ECE o i certificati CA appropriati nel keystore di ADS

- Mancata Corrispondenza Certificato

- Comportamento: quando si tenta di aprire il gadget ECE in SPOG, viene visualizzato un errore che indica che il nome comune del certificato o il nome alternativo del soggetto non corrisponde al nome configurato.

- Verifica: convalida certificato SSL

- Risoluzione: verificare che il campo Nome comune nell'oggetto o uno dei campi DNS nel campo Nome alternativo soggetto contenga il nome completo immesso in SPOG come nome del server Web.

- Certificato non importato

- Problemi del sistema

- Servizio non avviato

- Comportamento: quando si tenta di aprire il gadget ECE in SPOG, viene visualizzato l'errore "La pagina Web all'indirizzo https://{url} potrebbe essere temporaneamente inattiva o potrebbe essere stata spostata in modo permanente in un nuovo indirizzo."

- Verifica: verificare che il servizio Windows - Cisco sia stato avviato su tutti i server ECE ad eccezione del server Web. Esaminare i registri radice nel server applicazioni per individuare eventuali errori

- Risoluzione: avviare il servizio Cisco su tutti i servizi ECE.

- Servizio non avviato

- Problema di configurazione

- Configurazione LDAP

- Comportamento: quando si tenta di aprire il gadget ECE in SPOG, viene visualizzato l'errore "Si è verificato un errore durante il caricamento della pagina. Contattare l'amministratore."

- Selezionare: Aumentare il livello di traccia di Application Server portandolo al livello 7- Debug, quindi tentare nuovamente l'accesso ed esaminare il log di Application Server. Cercare la parola LDAP.

- Risoluzione: convalidare la configurazione LDAP per l'SSO dell'amministratore della partizione per verificare che sia corretta.

- Configurazione LDAP

- Problemi correlati ai certificati

Informazioni correlate

Questi sono i documenti chiave che è necessario esaminare attentamente prima di iniziare qualsiasi installazione o integrazione ECE. Non si tratta di un elenco esaustivo di documenti ECE.

Attenzione: la maggior parte dei documenti ECE ha due versioni. Accertarsi di scaricare e utilizzare le versioni disponibili per PCCE. Il titolo del documento è per Packaged Contact Center Enterprise o (Per PCCE) o (Per UCCE e PCCE) dopo il numero di versione.

Prima di procedere all'installazione, all'aggiornamento o all'integrazione, verificare se nella pagina iniziale della documentazione di Cisco Enterprise Chat and Email sono disponibili aggiornamenti.

https://www.cisco.com/c/en/us/support/customer-collaboration/cisco-enterprise-chat-email/series.html

- 12.0

- 12.5

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

29-Jul-2020 |

Versione iniziale |

Contributo dei tecnici Cisco

- Robert W RogierCisco TAC

Feedback

Feedback