Introduzione

In questo documento viene descritto come configurare un cluster di sistema Cisco Voice Operating System (CVOS) con l'utilizzo di una SAN (Multi-Server Subject Alternate Name) firmata da un'Autorità di certificazione (CA) e basata sul modello di architettura autore-sottoscrittore. Il sistema CVOS copre i sistemi CUIC, Finesse, Livedata, IdS nell'ambiente UCCE.

Contributo di Venu Gopal Sane, Ritesh Desai Cisco TAC Engineer.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Unified Contact Center Enterprise (UCCE) release v12.5

- Cisco Package Contact Center Enterprise (PCCE) release v12.5

- Cisco Finesse v12.5

- Cisco Unified Intelligence Center v12.5

Componenti usati

Le informazioni fornite in questo documento si basano sul documento Amministrazione del sistema operativo CVOS - Gestione certificati.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Con i certificati SAN multiserver, solo un CSR deve essere firmato da CA per un cluster di nodi, anziché il requisito di ottenere un CSR da ogni nodo server del cluster e quindi ottenere un certificato firmato da CA per ogni CSR e gestirli singolarmente.

Prima di provare la configurazione, verificare che i seguenti servizi siano attivi e funzionanti:

Configurazione

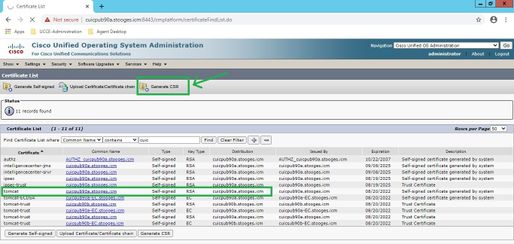

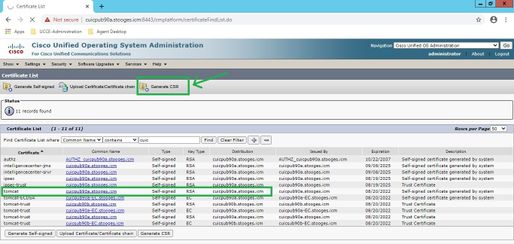

Passaggio 1. Accedere all'amministrazione del sistema operativo e selezionare Protezione > Gestione certificati > Genera CSR, come mostrato nell'immagine.

Passaggio 2. Selezionare Multi-Server SAN in Distribution. Viene eseguito il popolamento automatico dei domini SAN e del dominio padre.

Passaggio 3. La generazione corretta di CSR visualizza questo messaggio:

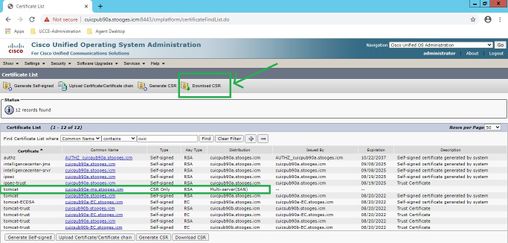

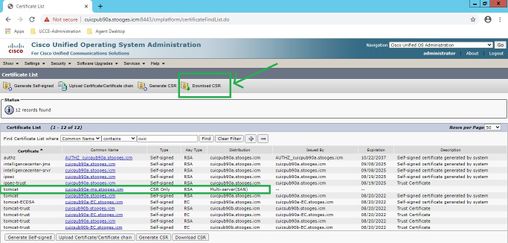

Passaggio 4. Dopo aver generato con successo la CSR, è possibile visualizzarla qui, che può essere scaricata per l'invio alla CA per la firma.

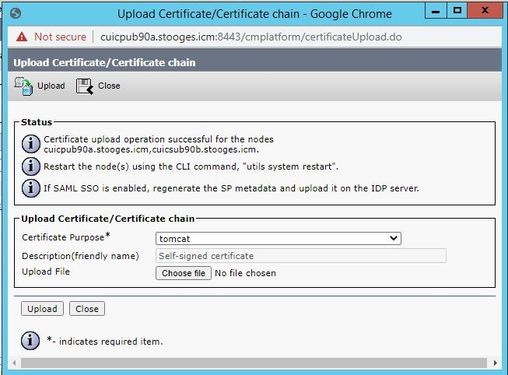

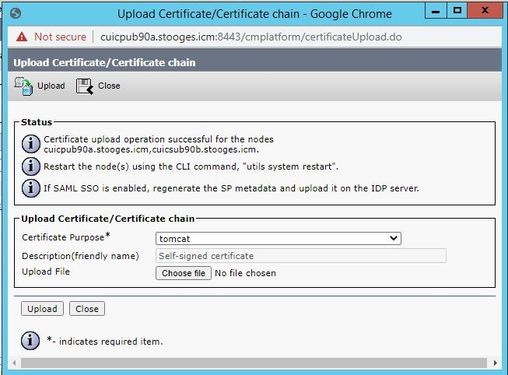

Passaggio 5. Caricare il certificato firmato dall'autorità di certificazione come tipo per accedere al nodo Publisher del cluster nella pagina di gestione dei certificati e seguire le istruzioni visualizzate al termine del caricamento.

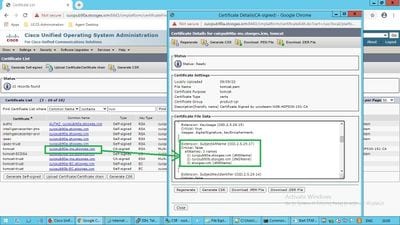

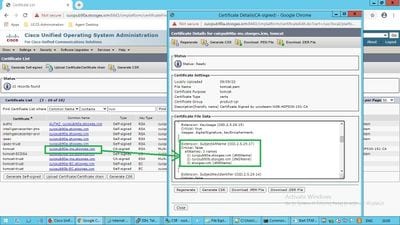

Passaggio 6. Dopo aver caricato correttamente il file, verificare l'elenco dei certificati che mostra il nuovo certificato firmato dall'autorità di certificazione come tipo multisSAN.

Fare clic sul nuovo certificato per più SAN e verificare che SubjectAltNames visualizzi il nome di dominio e gli FQDN di tutti i nodi cluster.

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

Effettuare il login alla pagina cmplatform dei nodi del sottoscrittore e verificare che lo stesso certificato multi-SAN sia compilato con l'uso di http://<any-node-fqdn>:8443/cmplatform.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Raccogli questi log di gestione dei certificati dall'accesso CLI e apri la richiesta con Cisco TAC: file get activelog platform/log/cert*

Feedback

Feedback