Introduzione

Questo documento descrive lo strumento Contact Center Uploader che ottiene e carica certificati nella soluzione Unified Contact Center Enterprise (UCCE).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- UCCE release 12.6(1)

- Customer Voice Portal (CVP) versione 12.6(1)

- Enterprise Chat and Email (ECE) release 12.6(1)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- UCCE 12.6(1)

- CVP 12.6(1)

- ECE 12.6(1)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Nella soluzione UCCE/PCCE 12.x tutti i dispositivi sono controllati tramite Single Pane of Glass (SPOG) che è ospitato nel server principale Admin Workstation (AW). A causa della conformità SRC (Security-Management-Compliance) delle versioni PCCE 12.X, tutte le comunicazioni tra SPOG e gli altri server della soluzione avvengono esclusivamente tramite il protocollo HTTP protetto.

I certificati vengono utilizzati per garantire una comunicazione sicura e senza problemi tra SPOG e gli altri dispositivi. In un ambiente con certificati autofirmati, lo scambio di certificati tra i server diventa un must. Questo scambio di certificati è inoltre necessario per abilitare le nuove funzionalità presenti nelle versioni 12.5 e 12.6, ad esempio Smart Licensing, Webex Experience Management (WXM) e Customer Virtual Assistant (CVA).

Problema

Lo scambio di certificati può essere un compito difficile per gli utenti che non hanno familiarità con Javakeytool, in particolare quando si utilizzano certificati self-service.

Azioni errate possono causare problemi di configurazione e integrità della soluzione.

I certificati possono essere scaduti e il loro rinnovo è un'altra sfida.

Soluzione

L'articolo contiene un collegamento allo strumento CCUT (Contact Center Uploader Tool) scritto in Java che consente di eseguire l'operazione.

Lo strumento può connettersi al database UCCE o all'host ESXi, ottenere i dati su tutti gli host da lì, ottenere un certificato da ogni host e caricarlo nell'archivio di attendibilità di Java cacerts.

Nota: questo strumento è stato creato dai tecnici TAC di Cisco e non è disponibile alcun supporto ufficiale. È possibile utilizzare ccut@cisco.com per commenti, domande e problemi.

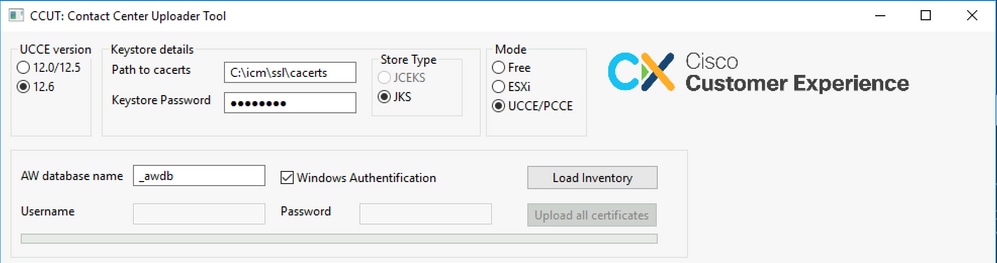

Modalità UCCE/PCCE

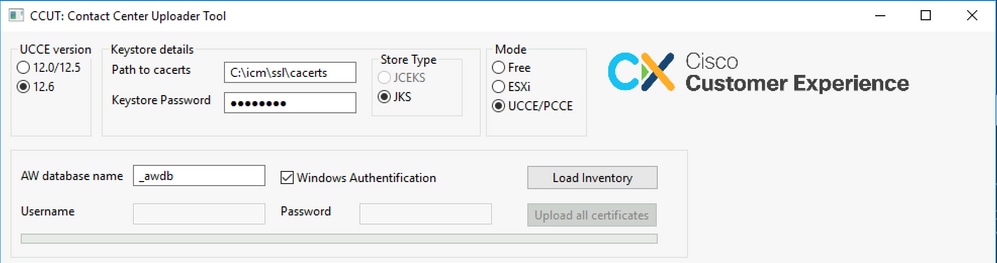

La finestra principale dell'applicazione dello strumento in modalità UCCE/PCCE è nella figura:

AW database name: fornire il nome del database AW, del logger o del database pcceinventory. È necessario che siano presenti dati nelle tabelle t_Machine...

Se lo strumento viene eseguito sull'host UCCE in cui non è installato il componente di database, è possibile aggiungere il nome del server SQL (Structured Query Language) remoto come prefisso al nome del database.

Ad esempio, AWHDS-A\pcce_awdb

Questa procedura è valida per i gateway periferici (PG) o per i computer ROUTER.Username e Password per l'utente SQL con diritto di accesso per la lettura dei dati del database. Controllare la Windows Authentification per utilizzare l'autenticazione integrata di windows anziché SQL.UCCE version: patch al file cacerts dipende dalla versione UCCE installata.Path to cacerts: Percorso del file cacerts. In UCCE 12.6.X il sistema utilizza C:\icm\ssl\cacerts, UCCE 12.5 utilizza il truststore Java predefinito (%CCE_JAVA_HOME%\lib\security\cacert).Keystore Password: la password predefinita per l'archivio cacerts è changeit.Store Type: UCCE utilizza il tipo JKS dell'archivio, mentre CVP utilizza JCEKS.Load Inventory pulsante: lo strumento si connette al database indicato e visualizza i dati di inventario.Upload all certificates button: il pulsante è disponibile dopo che lo strumento ha ottenuto i dati dal database.

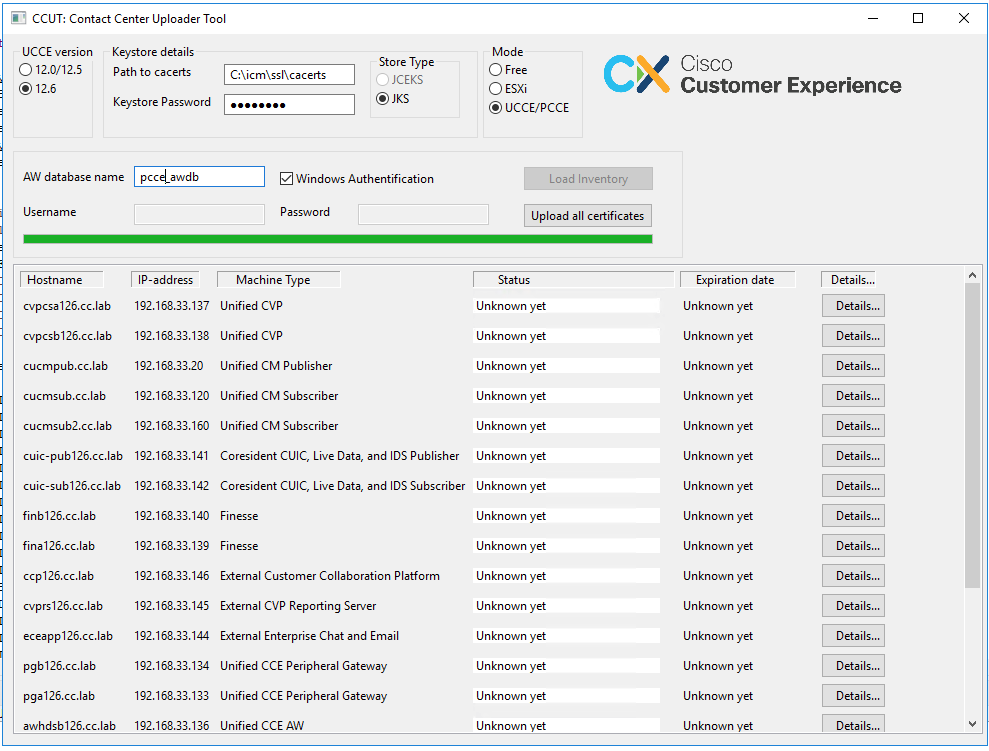

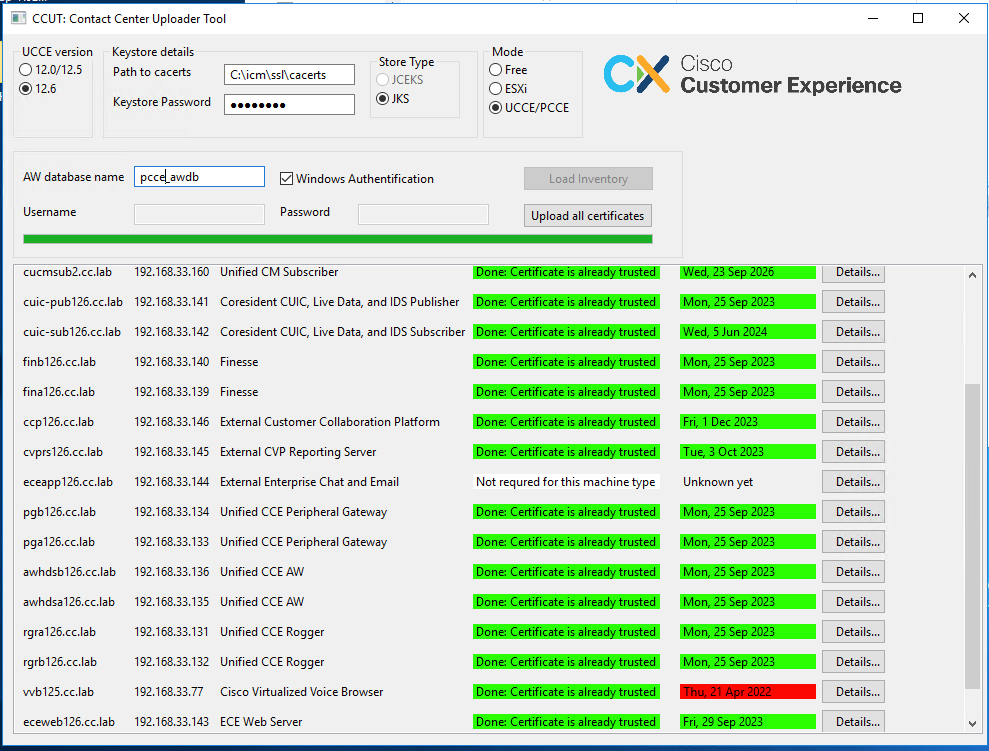

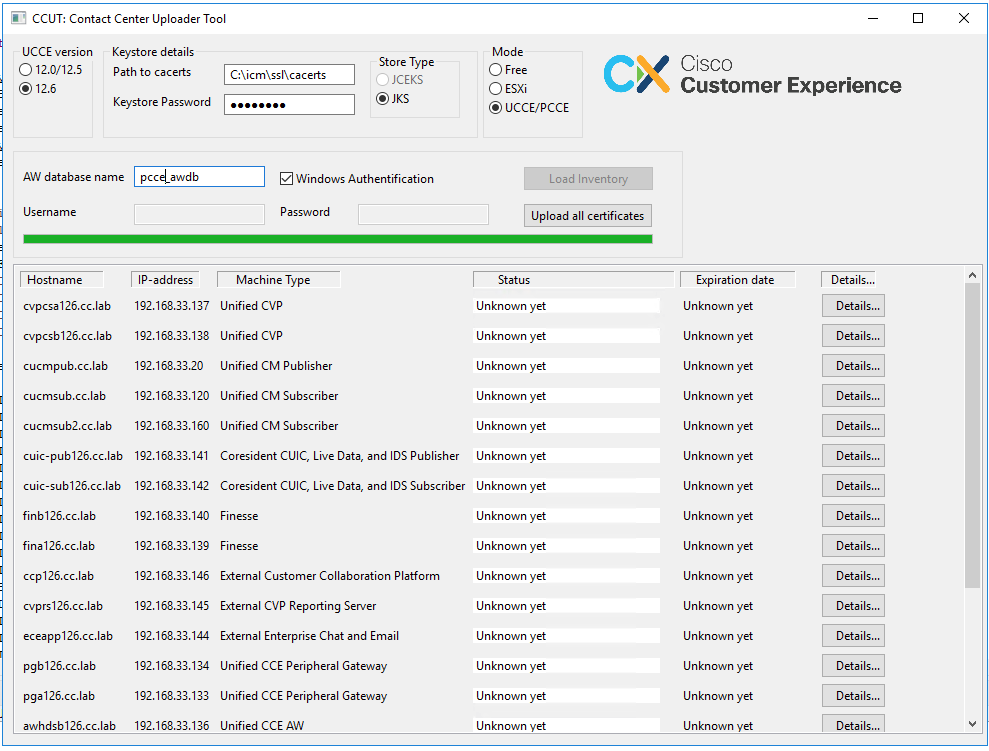

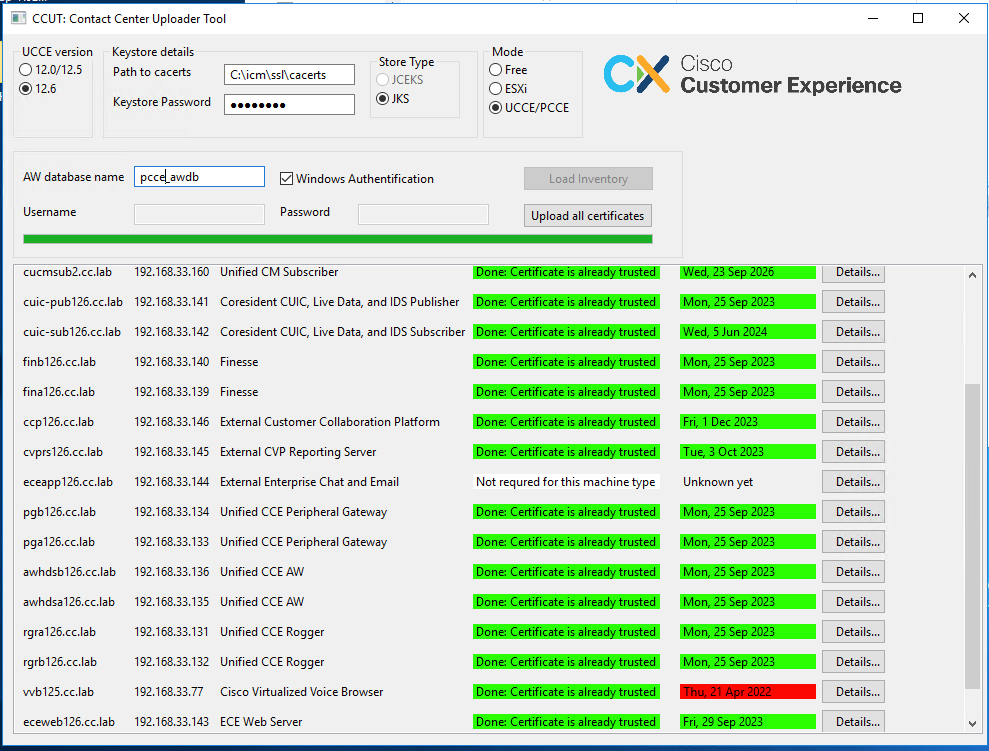

Esempio dei dati caricati nell'immagine:

I dati di inventario sono composti da 6 colonne:

- Nome host

- Indirizzo-IP

- Tipo di computer

- Stato dei dati del certificato o dettagli dell'errore

- Data di scadenza del certificato

- Dettagli

I risultati restituiti dal pulsante Carica tutti i certificati sono:

Ogni riga contrassegnata come verde è un successo.

La riga rossa o gialla richiede attenzione.

Modalità ESXi

La modalità ESXi può essere utilizzata per l'installazione di aggiornamenti PCCE/UCCE quando Inventory non è ancora configurato e le tabelle t_Machine... non contengono dati.

Lo strumento si connette all'host ESXi e da lì ottiene i dati relativi a tutte le macchine virtuali.

Richiede il nome della macchina virtuale (VM), le annotazioni della macchina virtuale e il nome host dal sistema operativo guest.

Le annotazioni della macchina virtuale vengono utilizzate per identificare il tipo di macchina.

Gli strumenti VmWare devono essere eseguiti sulle VM, altrimenti il nome host non viene popolato.

Lo strumento in modalità ESXi è nell'immagine:

Nota: VCenter non è supportato per le connessioni.

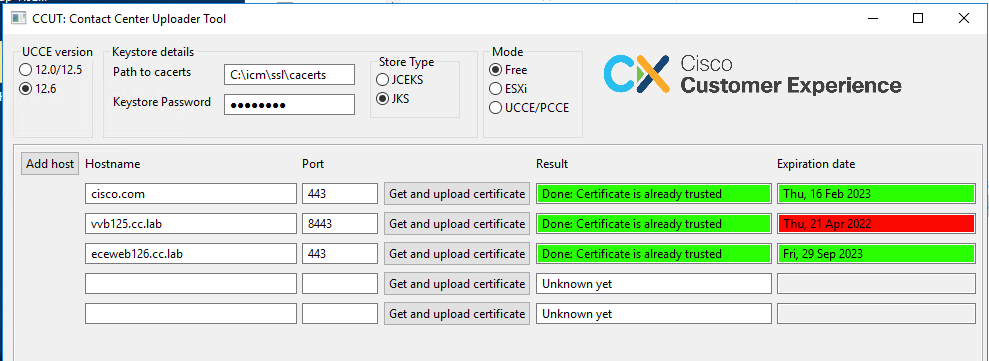

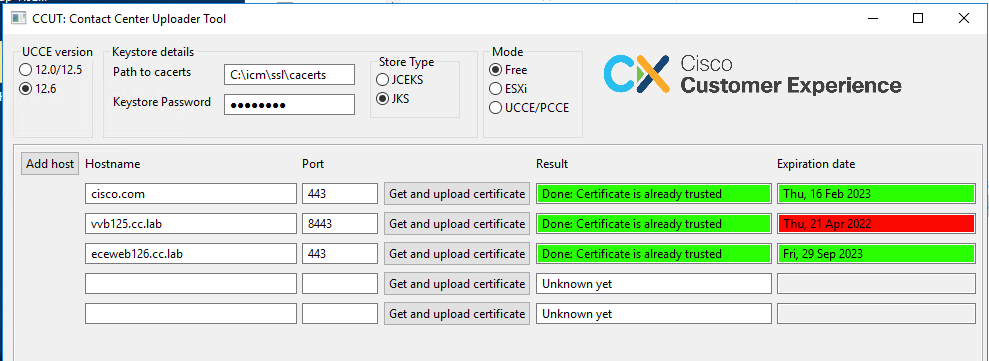

Modalità gratuita

Un'altra modalità dello strumento è la modalità Libero.

Non è necessario disporre di un database UCCE e lo strumento può essere utilizzato per caricare qualsiasi certificato in CVP o ECE.

Esempi di casi di utilizzo:

- Ottenere e caricare certificati di servizi Web di terze parti su CVP.

- Ottenere e caricare i certificati dei server di posta nel server di servizi ECE.

- Ottenere e caricare i certificati Intrusion Detection System (IDS) sul server applicazioni ECE.

Nota: lo strumento non può caricare certificati nel file CVP.keystore a causa di alcune restrizioni.

Un esempio dello strumento nella modalità Libero è l'immagine:

Esecuzione dello strumento

Scarica lo strumento di caricamento di Contact Center.

Estrarre il file di archivio scaricato.

Il file Launcher contiene i percorsi di jar e Java.

Se necessario, aggiornare il percorso di Java e del file jar.

Aprire il prompt dei comandi (cmd) con autorizzazioni di amministratore.

Andare alla cartella estratta con il comando cd ed eseguire il file LauncherX86.bat per avviare lo strumento.

Attenzione: eseguire sempre un backup del file dell'archivio attendibile.

Dettagli tecnici

- Lo strumento si connette all'host e verifica se il certificato è attendibile o meno. Se non è attendibile, il certificato viene caricato.

- Il certificato viene caricato con l'alias util-[nome host]-[porta], ad esempio util-vvb125.cc.lab-8443.

- Un host può inviare più certificati. In questo caso, lo strumento carica tutti questi certificati come prefissi radice e/o intermedi.

- Lo strumento viene compilato con Java 1.8.

- Per impostazione predefinita, lo strumento si connette al database mediante localhost:1433.

- La risoluzione minima dello schermo è 1024x768. Modalità ridimensionata non supportata.

Feedback

Feedback