Introduzione

In questo documento viene descritta la configurazione di Identity Service (IdS) e Identity Provider (IdP) per Single Sign-On (SSO) basato su cloud Okta.

| Prodotto |

Implementazione |

| UCCX |

Coresidente |

| PCCE |

Coresidente con CUIC (Cisco Unified Intelligence Center) e LD (Live Data) |

| UCCE |

Coresidenti con CUIC e LD per installazioni 2k. Standalone per installazioni a 4k e 12k. |

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE) o Packaged Contact Center Enterprise (PCCE)

- SAML (Security Assertion Markup Language) 2.0

- Okta

Componenti usati

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configura Okta come provider di servizi di identità

Passaggio 1. Accedere alla pagina Web Identity Service (IdS) e selezionare Settings e scaricare il file di metadati facendo clic su Download Metadata File.

Passaggio 2. Accedere al server Okta e selezionare la scheda Admin.

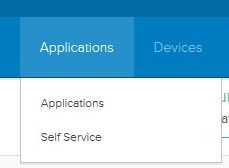

Passaggio 3. Dal pannello di controllo Okta, selezionare Applicazioni > Applicazioni.

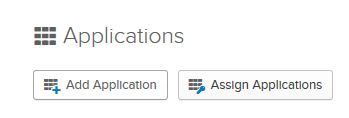

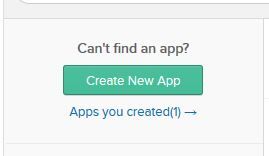

Passaggio 4. Fare clic su Crea nuova app per creare una nuova applicazione personalizzata utilizzando la procedura guidata.

Passaggio 5. Nella finestra Crea nuova integrazione applicazione, per Piattaforma selezionare Web nell'elenco a discesa e selezionare SAML 2.0 come metodo di accesso, quindi selezionare Crea.

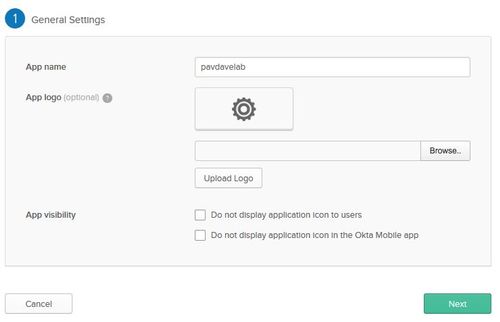

Passaggio 6. Immettere il nome dell'app e fare clic su Avanti.

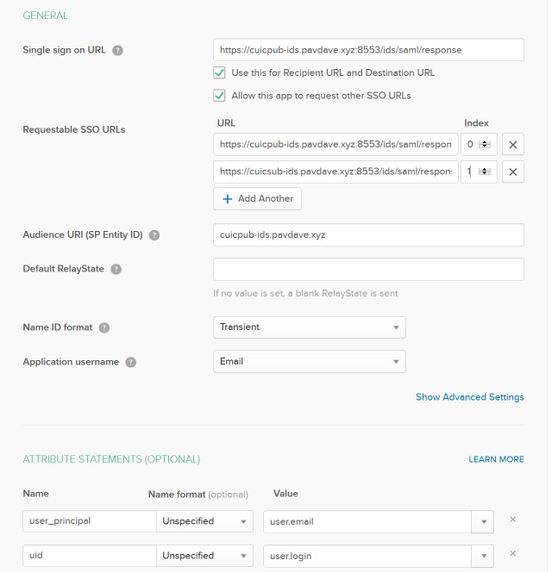

Passaggio 7. Nella pagina Integrazione SAML, Crea SAML, immettere i dettagli.

- URL Single Sign-On: dal file di metadati, immettere l'URL specificato in come indice 0 di AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

Passaggio 8. Aggiungere le istruzioni attributo richieste.

- uid - Identifica l'utente autenticato nell'attestazione inviata alle applicazioni

- user_principal: identifica il realm di autenticazione dell'utente nell'asserzione inviata a Cisco Identity Service

.

Passaggio 9. Selezionare Avanti.

Passaggio 10. Selezionare "Sono un fornitore di software. Vorrei integrare la mia app con Okta" e fare clic su Fine.

Passaggio 11. Nella scheda Sign On scaricare i metadati del provider di identità.

Passaggio 12. Aprire il file di metadati scaricato e modificare le due righe di NameIDFormat come indicato di seguito e salvare il file.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Configurare il servizio di identità

Passaggio 1. Passare al server del servizio di identità.

Passaggio 2. Fare clic su Impostazioni.

Passaggio 3. Fare clic su Avanti.

Passaggio 4. Caricare il file di metadati scaricato da Okta e fare clic su Next (Avanti).

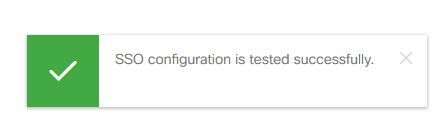

Passaggio 5. Fare clic su Test SSO Setup. Una nuova finestra richiederà un accesso per l'autenticazione a Okta. Se l'accesso viene eseguito correttamente, verrà visualizzato un segno di spunta con la configurazione SSO testata correttamente nell'angolo inferiore destro della schermata.

Nota: Se si è già autenticati per Okta, non verrà richiesto di eseguire nuovamente l'accesso, ma verrà visualizzato un breve popup durante la verifica delle credenziali da parte dell'IdS.

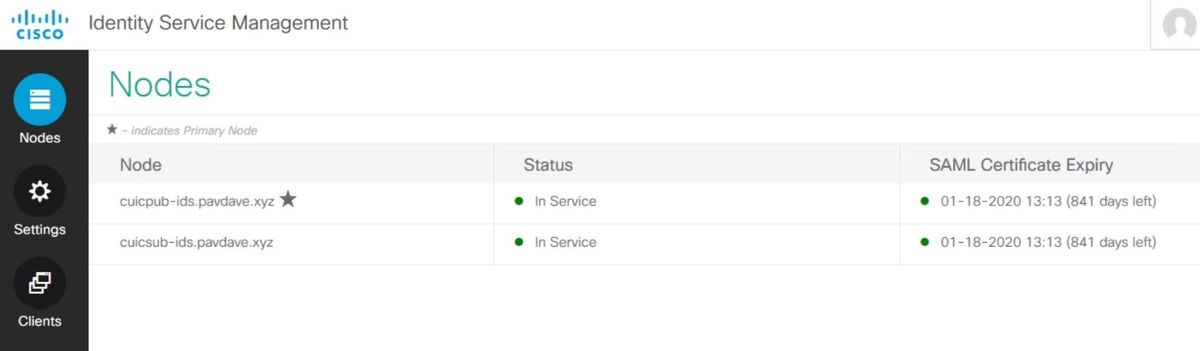

A questo punto la configurazione dei provider di identità e dei servizi di identità è completa e i nodi dovrebbero essere visualizzati in servizio.

Ulteriore configurazione per Single Sign-On

Dopo aver configurato Identity Service e Identity Provider, il passaggio successivo consiste nell'impostare Single Sign-On per UCCE o UCCX.

Ulteriori letture