Introduzione

In questo documento viene descritto come configurare un Cisco Identity Services Engine (ISE) per l'integrazione con un server LDAP Cisco.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE versione 1.3 con patch 2

- Microsoft Windows versione 7 x64 con OpenLDAP installato

- Cisco Wireless LAN Controller (WLC) versione 8.0.100.0

- Cisco AnyConnect versione 3.1 per Microsoft Windows

- Editor profili di Cisco Network Access Manager

Nota: questo documento è valido per le configurazioni che usano LDAP come origine dell'identità esterna per l'autenticazione e l'autorizzazione ISE.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questi metodi di autenticazione sono supportati con LDAP:

- Protocollo EAP-GTC (Extensible Authentication Protocol - Generic Token Card)

- Extensible Authentication Protocol - Transport Layer Security (EAP-TLS)

- Protected Extensible Authentication Protocol - Transport Layer Security (PEAP-TLS)

Configurazione

Questa sezione descrive come configurare i dispositivi di rete e integrare ISE con un server LDAP.

Esempio di rete

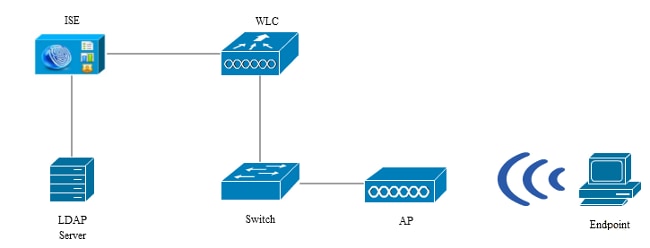

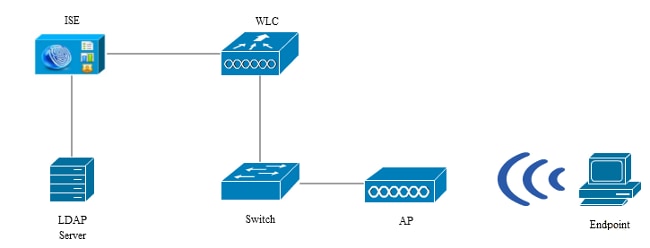

In questo esempio di configurazione, l'endpoint utilizza una scheda wireless per l'associazione alla rete wireless.

La LAN wireless (WLAN) sul WLC è configurata in modo da autenticare gli utenti tramite l'ISE. Nell'ISE, LDAP è configurato come un archivio identità esterno.

Nell'immagine è illustrata la topologia di rete utilizzata:

Configura OpenLDAP

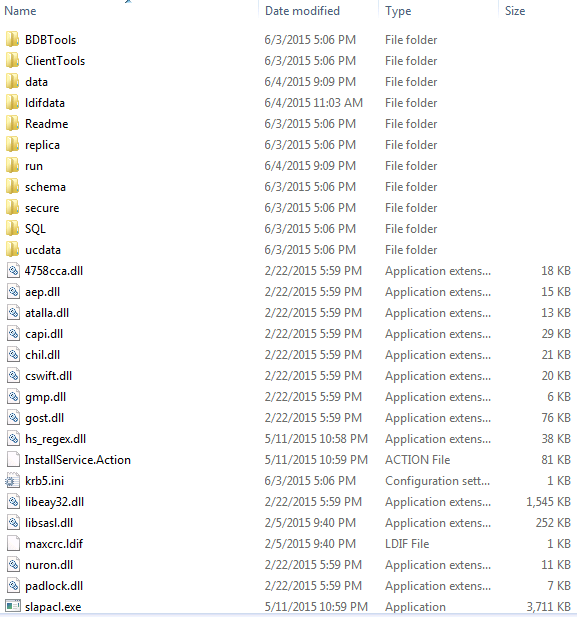

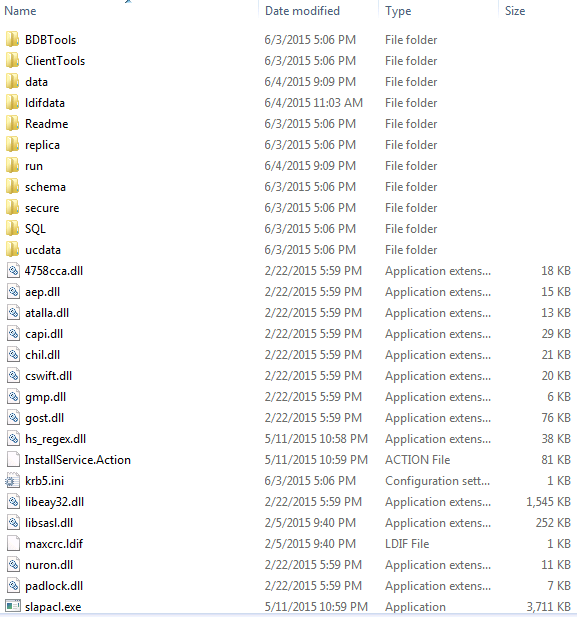

L'installazione di OpenLDAP per Microsoft Windows viene completata tramite la GUI ed è semplice. La posizione predefinita è C: > OpenLDAP. Dopo l'installazione, dovrebbe essere visualizzata la seguente directory:

Prendere nota in particolare di due directory:

- ClientTools: questa directory include un set di file binari utilizzati per modificare il database LDAP.

- ldifdata: posizione in cui memorizzare i file con oggetti LDAP.

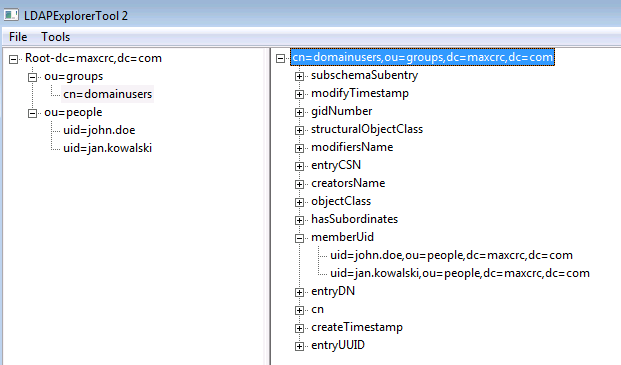

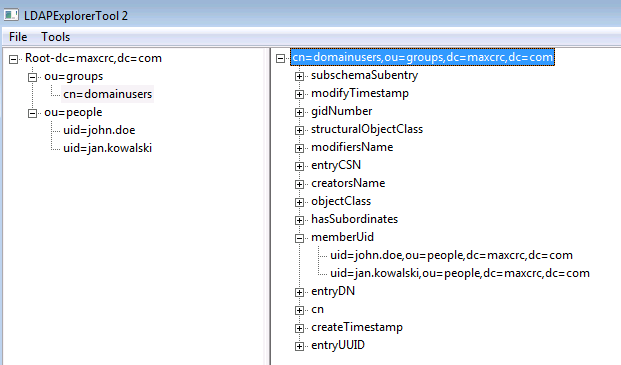

Aggiungere la seguente struttura al database LDAP:

Nella directory principale è necessario configurare due unità organizzative. L'unità organizzativa OU=groups deve avere un gruppo figlio (cn=domainusers in questo esempio).

L'unità organizzativa OU=people definisce i due account utente che appartengono al gruppo cn=domainusers.

Per popolare il database, è necessario prima creare il file ldif. La struttura sopra indicata è stata creata a partire da questo file:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

Per aggiungere gli oggetti al database LDAP, utilizzare il binario ldapmodify:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

Integrazione di OpenLDAP con ISE

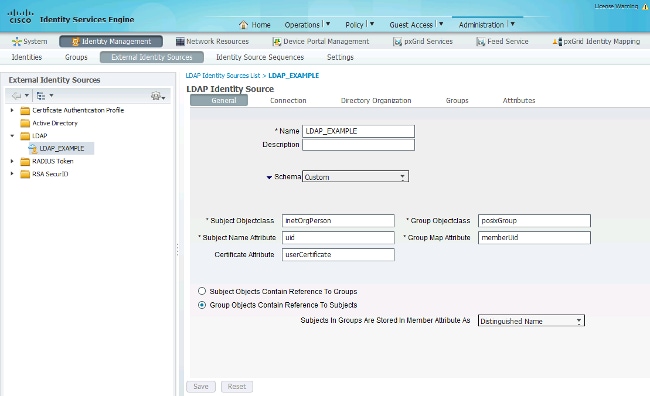

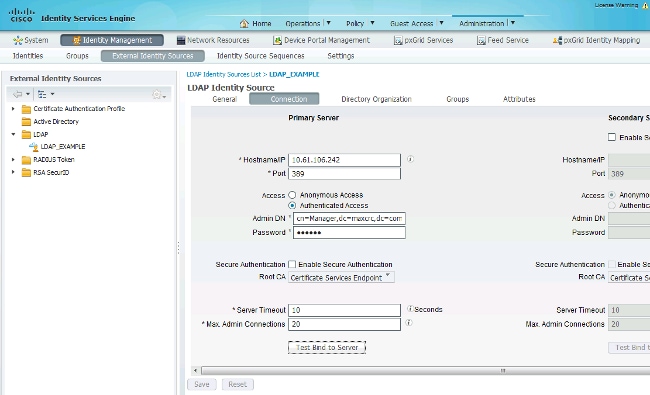

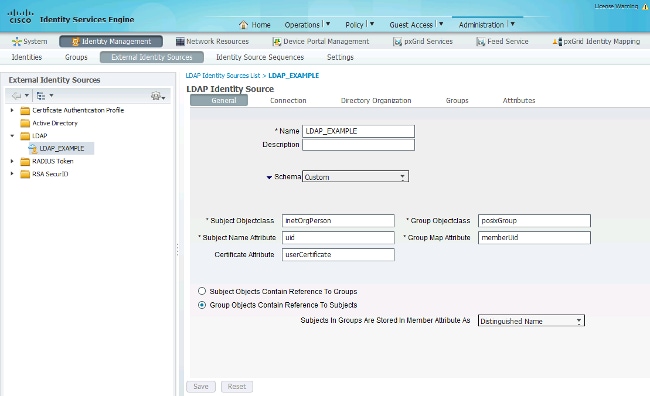

Utilizzare le informazioni fornite nelle immagini di questa sezione per configurare LDAP come archivio identità esterno sull'ISE.

È possibile configurare questi attributi dalla scheda Generale:

- Oggetto Classe oggetto: questo campo corrisponde alla classe oggetto degli account utente nel file ldif. In base alla configurazione LDAP. utilizzare una delle seguenti quattro classi:

- In alto

- Persona

- PersonaOrganizzazione

- PersonaOrganizzazioneRete

- Attributo nome soggetto: si tratta dell'attributo recuperato da LDAP quando ISE richiede se un nome utente specifico è incluso in un database. In questo scenario è necessario utilizzare john.doe o jan.kowalski come nome utente sull'endpoint.

- Classe oggetto gruppo: questo campo corrisponde alla classe oggetto per un gruppo nel file ldif. In questo scenario, la classe oggetto per il gruppo cn=domainusers è posixGroup.

- Attributo mappa gruppo: definisce il modo in cui gli utenti vengono mappati ai gruppi. Nel gruppo cn=domainusers del file ldif vengono visualizzati due attributi memberUid che corrispondono agli utenti.

ISE offre anche alcuni schemi preconfigurati (Microsoft Active Directory, Sun, Novell):

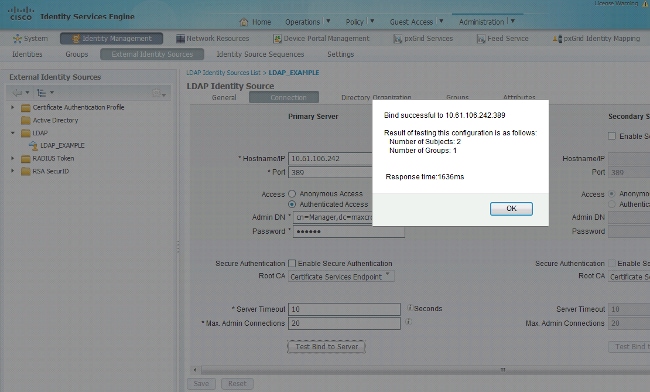

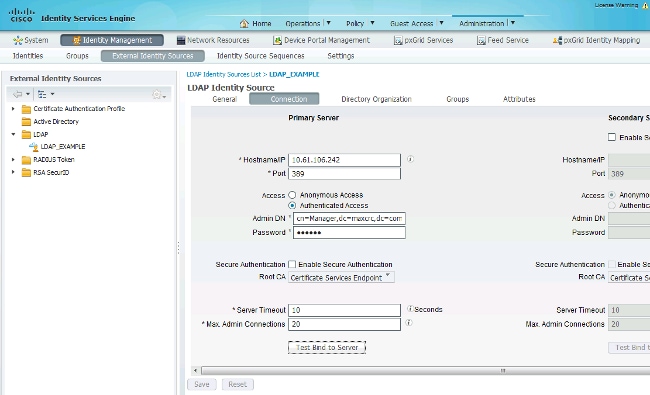

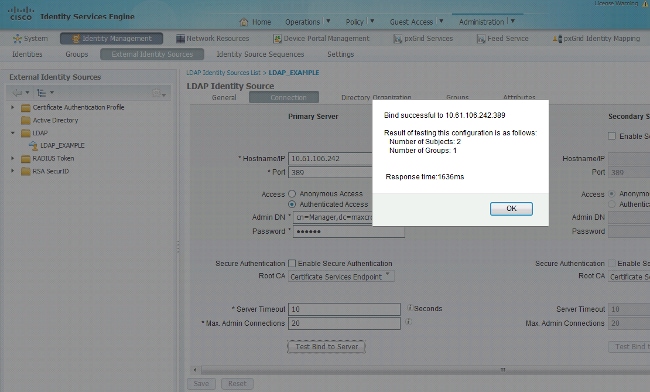

Dopo aver impostato l'indirizzo IP e il nome di dominio amministrativo corretti, è possibile eseguire il test del binding al server. A questo punto, non è possibile recuperare alcun oggetto o gruppo poiché le basi di ricerca non sono ancora configurate.

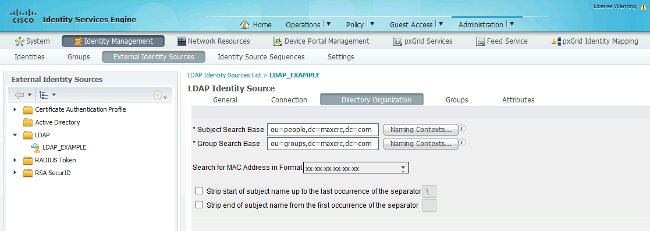

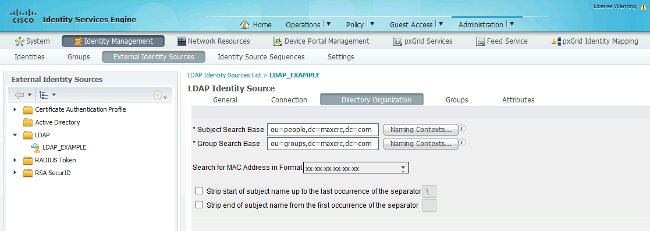

Nella scheda successiva, configurare la base di ricerca Oggetto/Gruppo. Questo è il punto di join dell'ISE al LDAP. È possibile recuperare solo gli oggetti e i gruppi figli del punto di unione.

In questo scenario vengono recuperati gli oggetti da OU=people e i gruppi da OU=groups:

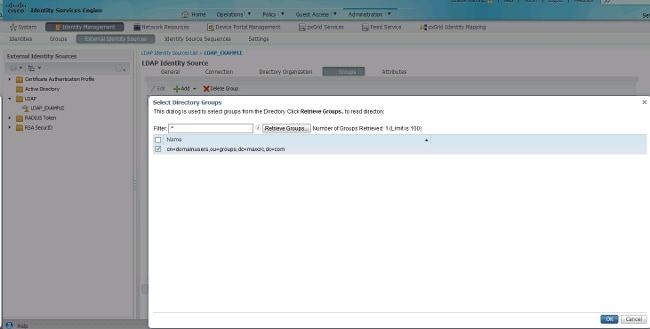

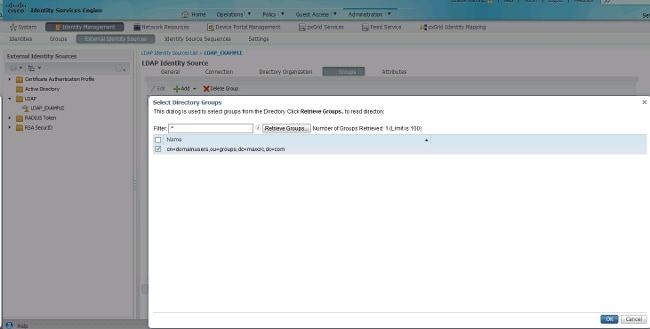

Dalla scheda Gruppi, è possibile importare i gruppi dal server LDAP sull'ISE:

Configurare il WLC

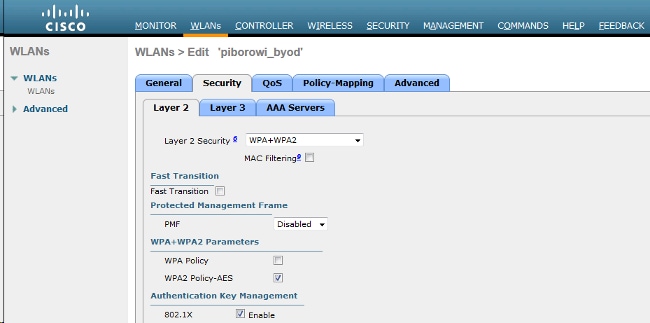

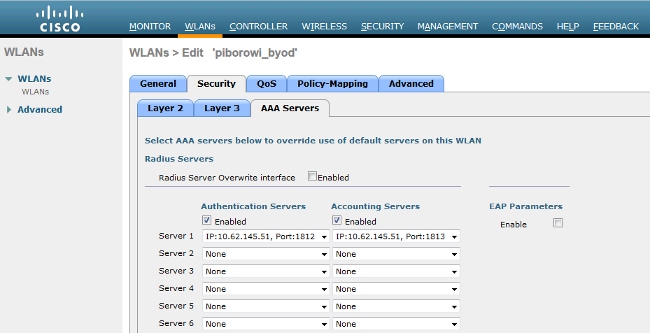

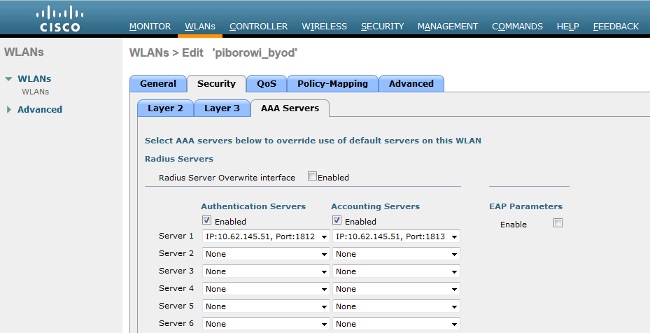

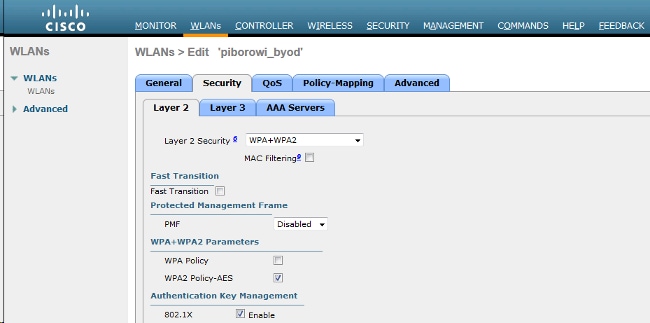

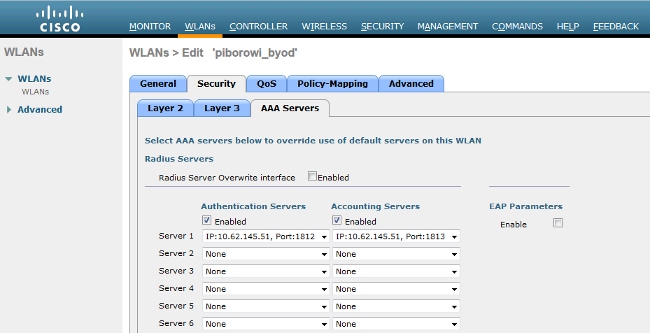

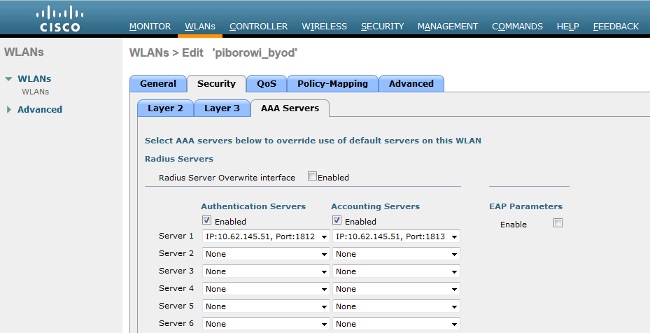

Usare le informazioni fornite in queste immagini per configurare il WLC per l'autenticazione 802.1x:

Configurazione di EAP-GTC

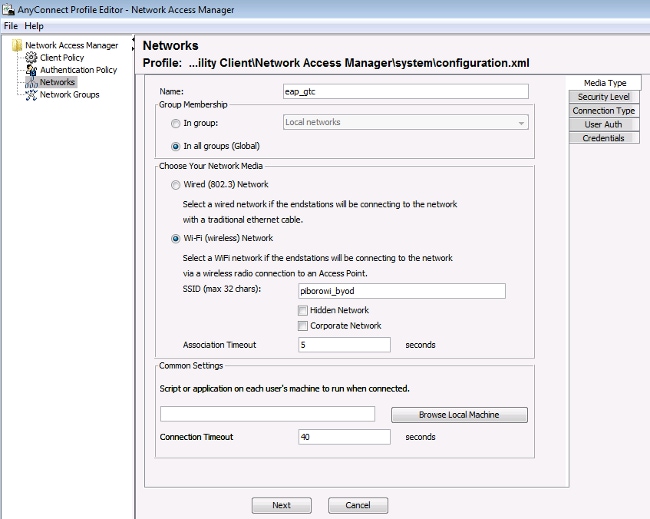

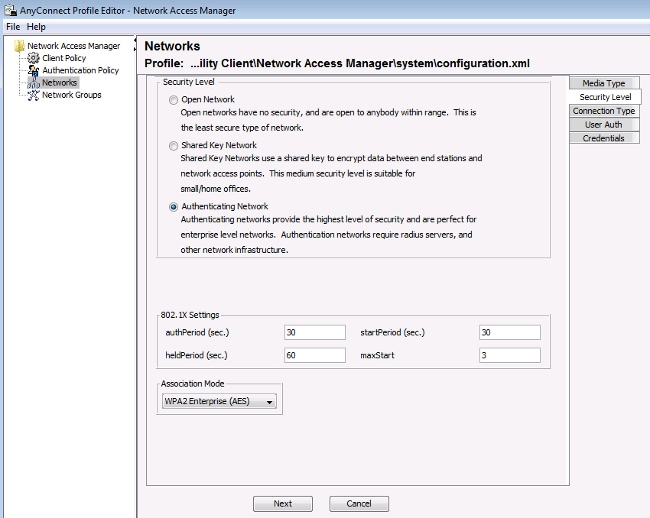

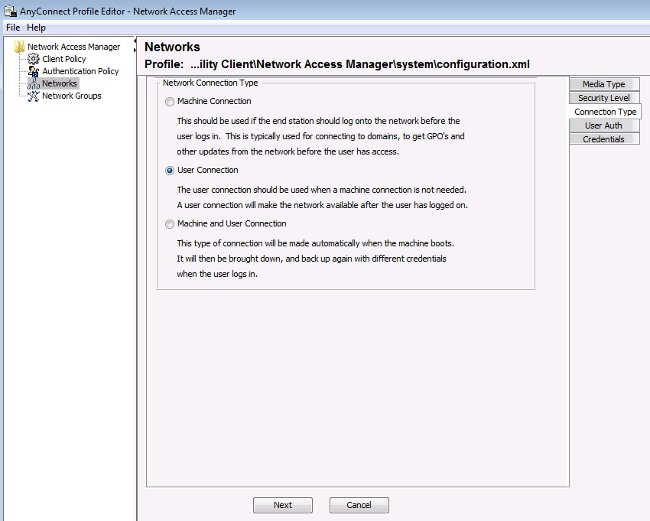

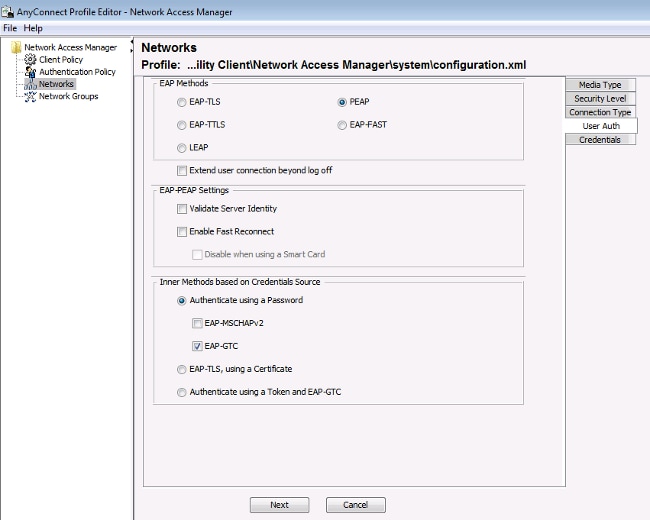

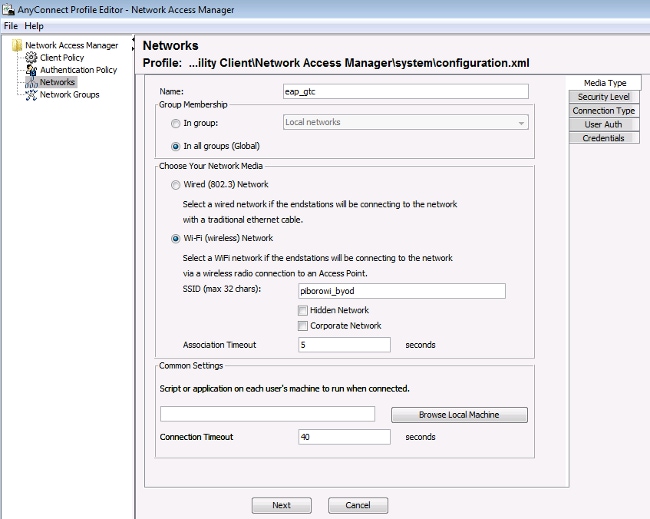

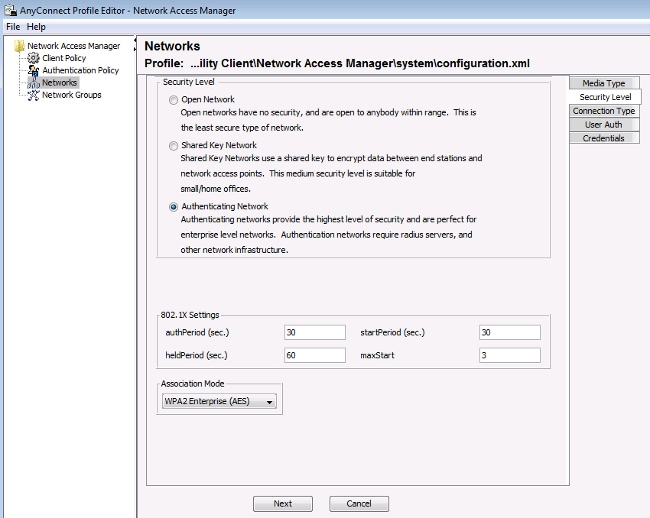

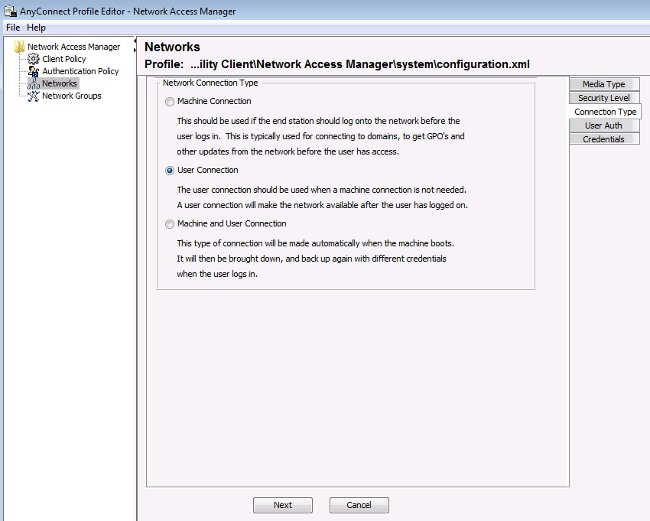

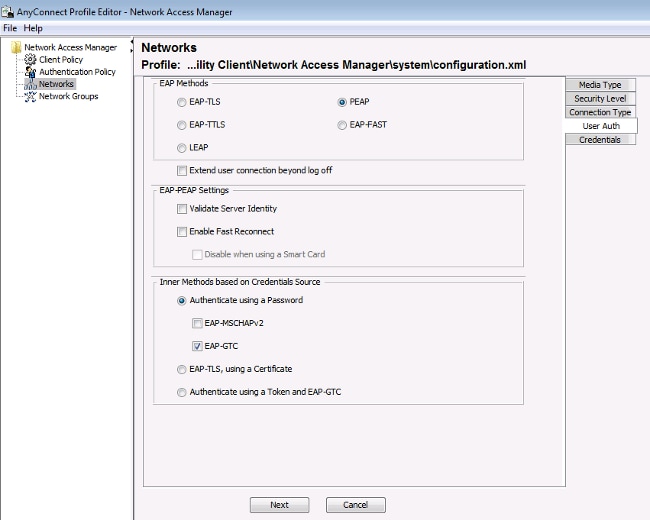

Uno dei metodi di autenticazione supportati per LDAP è EAP-GTC. È disponibile in Cisco AnyConnect, ma per configurare correttamente il profilo è necessario installare l'Editor profili di Network Access Manager.

È inoltre necessario modificare la configurazione di Network Access Manager, che per impostazione predefinita si trova qui:

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > sistema > file configuration.xml

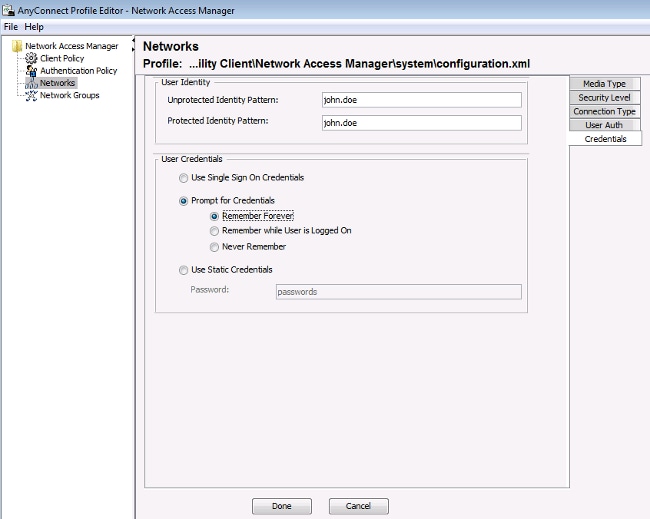

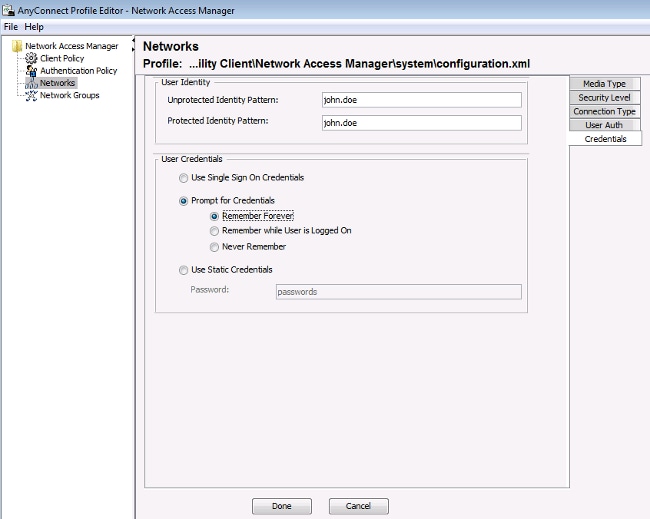

Utilizzare le informazioni fornite in queste immagini per configurare il protocollo EAP-GTC sull'endpoint:

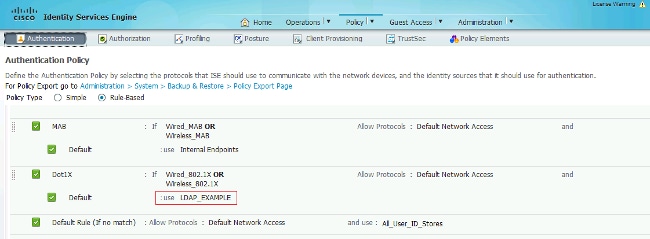

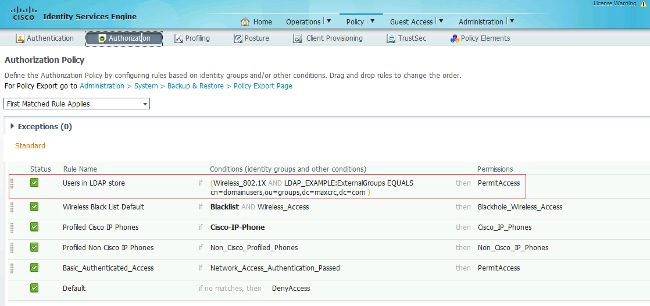

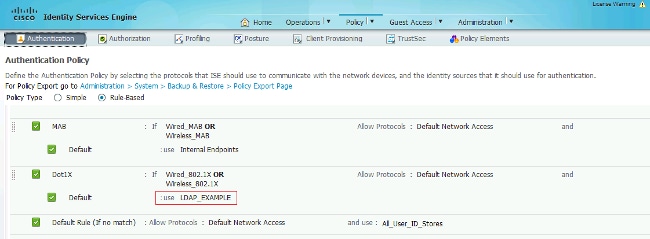

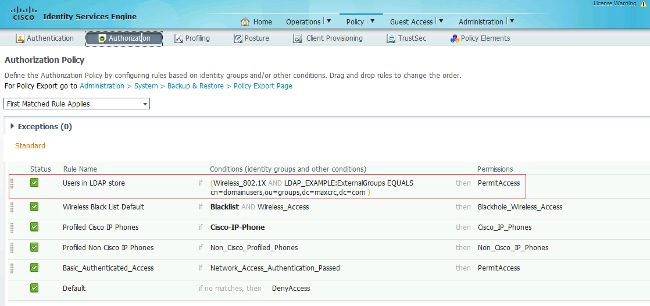

Utilizzare le informazioni fornite in queste immagini per modificare i criteri di autenticazione e autorizzazione sull'ISE:

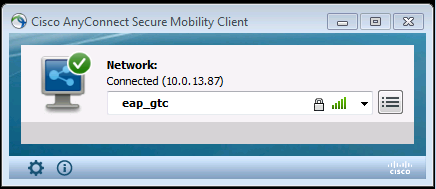

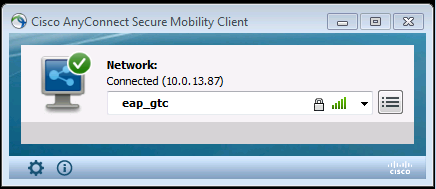

Dopo aver applicato la configurazione, dovrebbe essere possibile connettersi alla rete:

Verifica

Per verificare le configurazioni LDAP e ISE, recuperare gli oggetti e i gruppi con una connessione di prova al server:

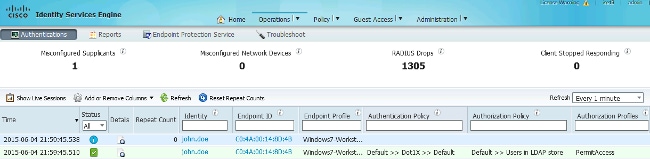

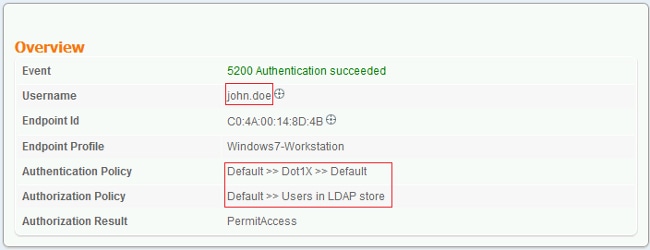

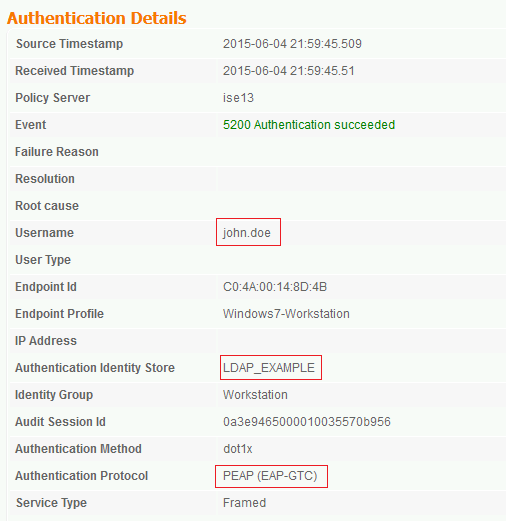

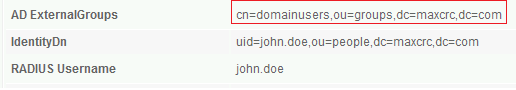

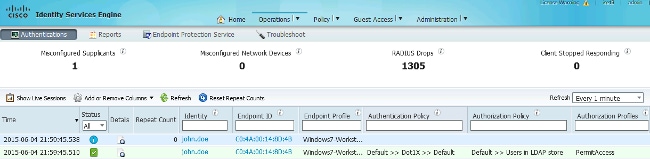

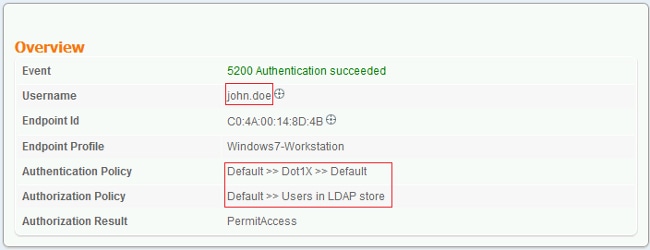

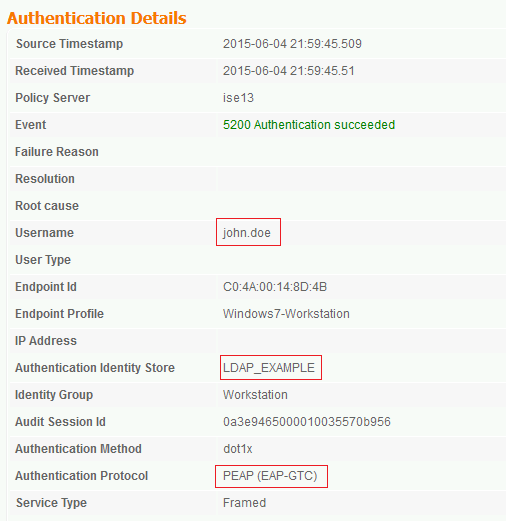

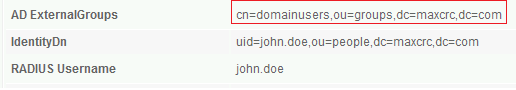

Di seguito viene riportato un esempio di report generato dall'ISE:

Risoluzione dei problemi

In questa sezione vengono descritti alcuni errori comuni che si sono verificati con questa configurazione e viene spiegato come risolverli:

Verificare che il protocollo di autenticazione nello stesso report mostri uno dei metodi supportati (EAP-GTC, EAP-TLS o PEAP-TLS).

- Nel report di autenticazione, se si nota che il soggetto non è stato trovato nell'archivio delle identità, il nome utente del report non corrisponde all'Attributo nome soggetto per alcun utente nel database LDAP.

In questo scenario, il valore è stato impostato su uid per questo attributo, il che significa che ISE cerca i valori uid per l'utente LDAP quando cerca di trovare una corrispondenza.

- Se i soggetti e i gruppi non vengono recuperati correttamente durante un test di binding al server, si tratta di una configurazione errata per le basi di ricerca.

Tenere presente che la gerarchia LDAP deve essere specificata dall'elemento foglia alla radice e da dc (può essere costituita da più parole).

Suggerimento: per risolvere i problemi di autenticazione EAP sul lato WLC, fare riferimento al documento di esempio dell'autenticazione EAP con i controller WLAN (WLC).

Feedback

Feedback