はじめに

このドキュメントでは、Fortigate Firewallを使用してセキュアアクセスを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Fortigate 7.4.xバージョンのファイアウォール

- セキュアなアクセス

- Cisco Secure Client:VPN(トンネルモード)

- Cisco Secureクライアント – ZTNA

- クライアントレスZTNA

使用するコンポーネント

このドキュメントの情報は、次のハードウェアに基づくものです。

- Fortigate 7.4.xバージョンのファイアウォール

- セキュアなアクセス

- Cisco Secure Client:VPN(トンネルモード)

- Cisco Secureクライアント – ZTNA

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

シスコは、プライベートアプリケーション(オンプレミスとクラウドベースの両方)を保護し、アクセスを提供するセキュアなアクセスを設計しました。また、ネットワークからインターネットへの接続も保護します。これは、複数のセキュリティ方式とレイヤの実装によって実現されます。すべての目的は、クラウド経由でアクセスする情報を保持することです。

設定

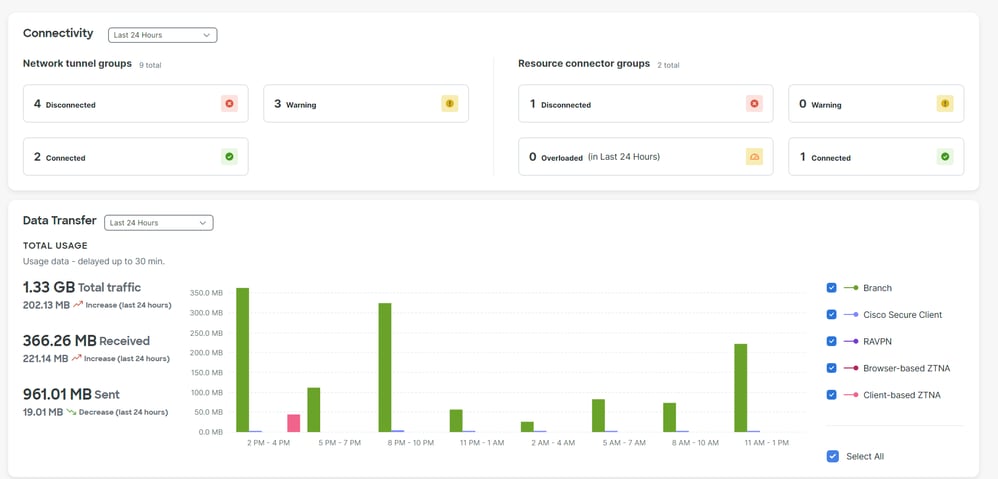

セキュアアクセスでのVPNの設定

Secure Accessの管理パネルに移動します。

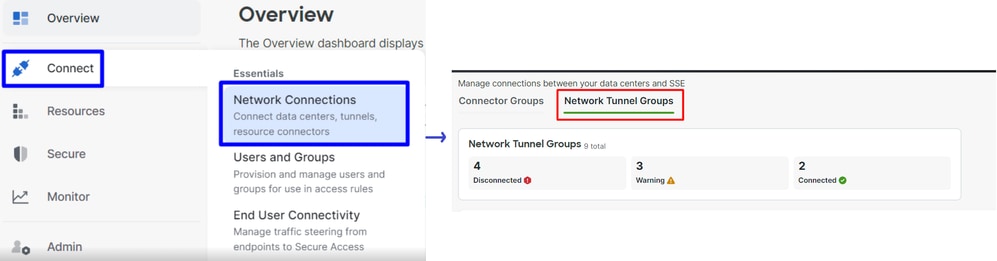

- クリック

Connect > Network Connections > Network Tunnels Groups

- 「

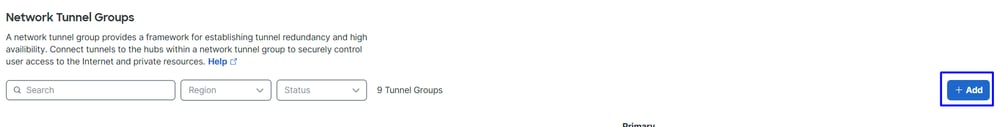

Network Tunnel Groups」で、 + Add

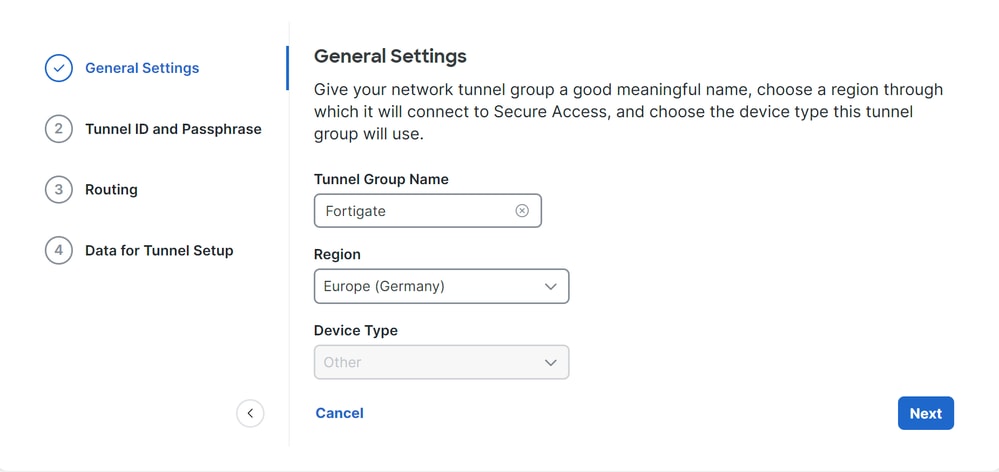

Tunnel Group Name、Regionの設定 Device Type- [保存(

Next

注:ファイアウォールの場所に最も近い地域を選択してください。

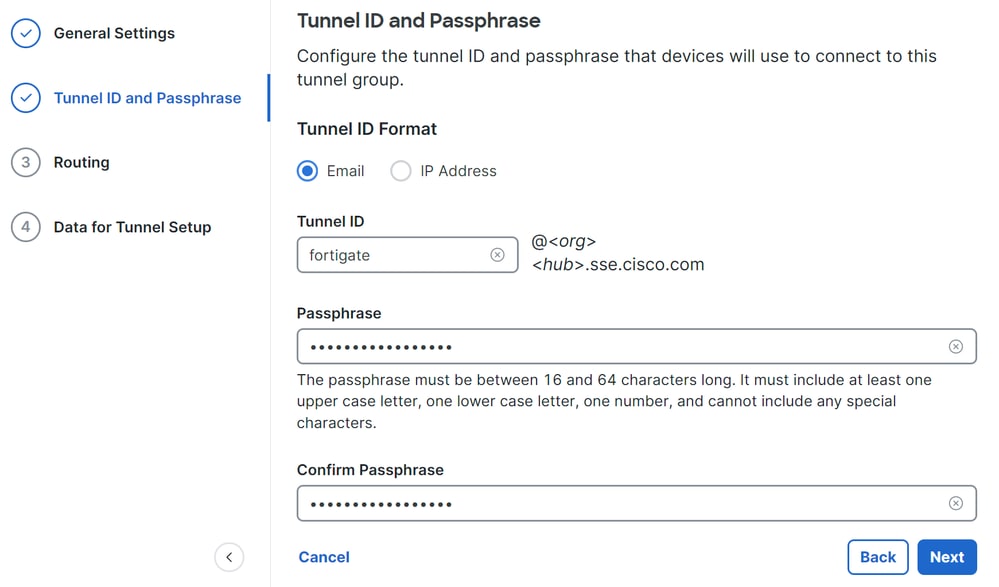

Tunnel ID Formatコマンドと Passphrase- [保存(

Next

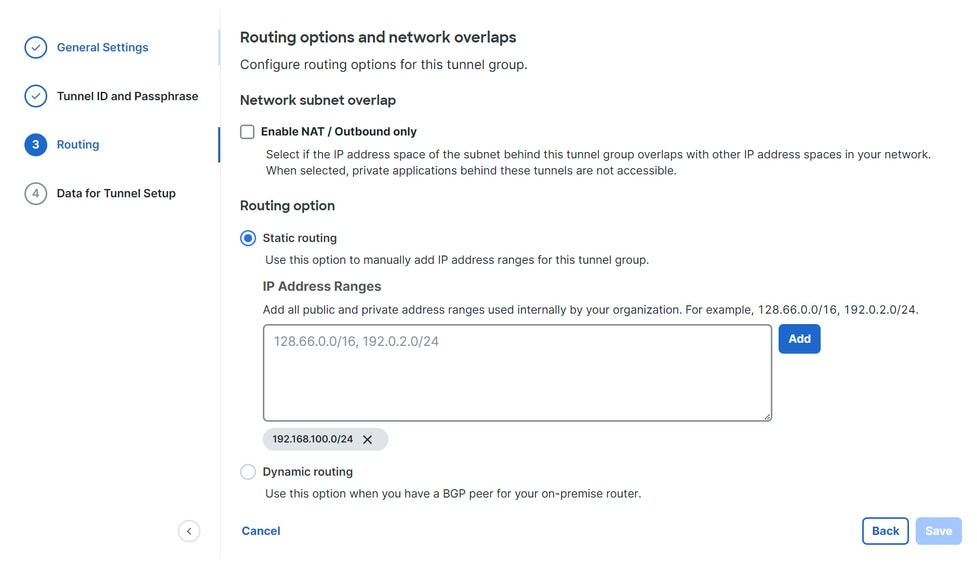

- ネットワーク上で設定したIPアドレス範囲またはホストを設定し、トラフィックをセキュアアクセス経由で通過させる

- [保存(

Save

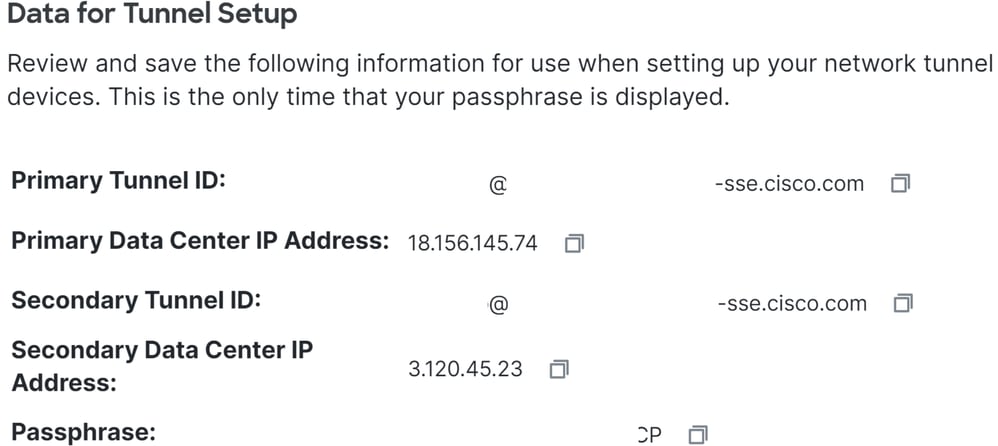

Saveをクリックすると、トンネルに関する情報が表示されます。この情報を保存して、次の手順に進んでください。 Configure the VPN Site to Site on Fortigate.

トンネルデータ

FortigateでのVPNサイト間の設定

Fortigateダッシュボードに移動します。

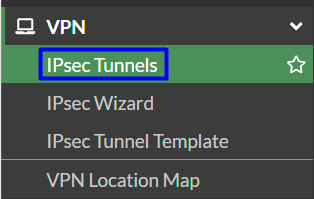

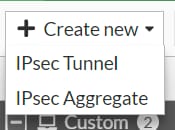

- [保存(

Create New > IPsec Tunnels

Customをクリックし、Nameを設定して、Nextをクリックします。

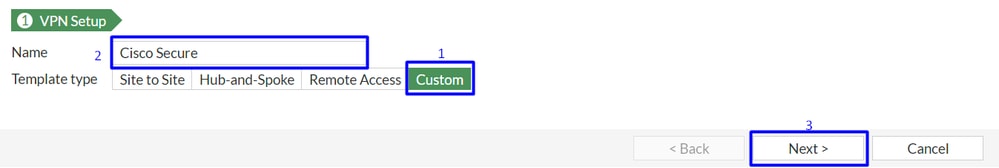

次の図では、Networkパーツの設定の設定方法を示します。

Network

Network

IP Version : IPv4Remote Gateway :スタティック IP アドレスIP Address:ステップTunnel Dataで指定Primary IP Datacenter IP Address,したIPを使用します。Interface :トンネルの確立に使用する予定のWANインターフェイスを選択しますLocal Gateway :デフォルトで無効Mode Config :デフォルトで無効NAT Traversal :EnableKeepalive Frequency :10Dead Peer Detection :アイドル時DPD retry count :3DPD retry interval :10Forward Error Correction :どのボックスもオンにしないでください。 Advanced...:これをイメージとして設定します。

ここで、IKE Authenticationを設定します。

[Authentication]

Authentication

Method :デフォルトの事前共有キーPre-shared Key :手順「Tunnel Data」で指定したPassphraseを使用します。

IKE

注:セキュアアクセスはIKEv2のみをサポートします

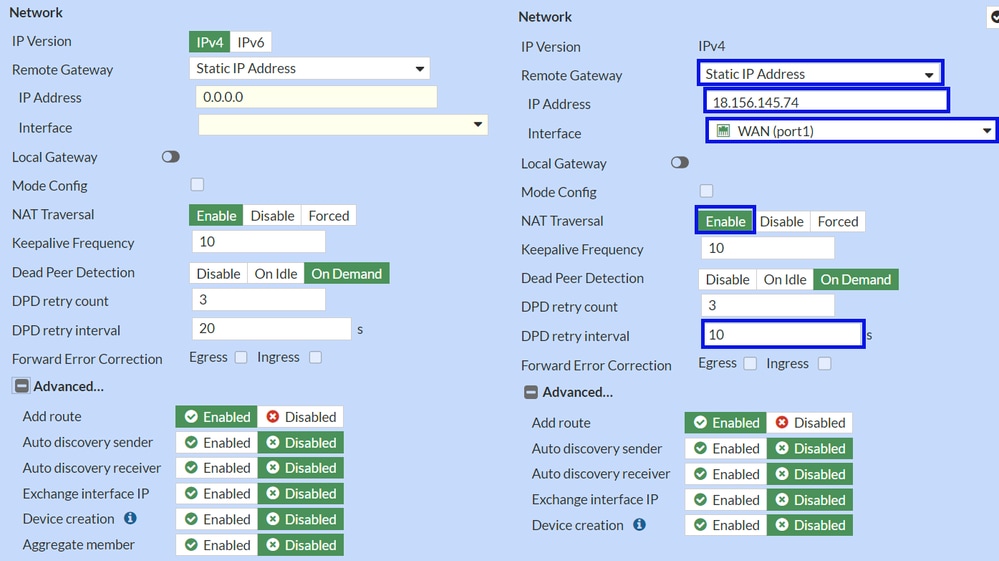

次に、Phase 1 Proposalを設定します。

フェーズ1提案

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

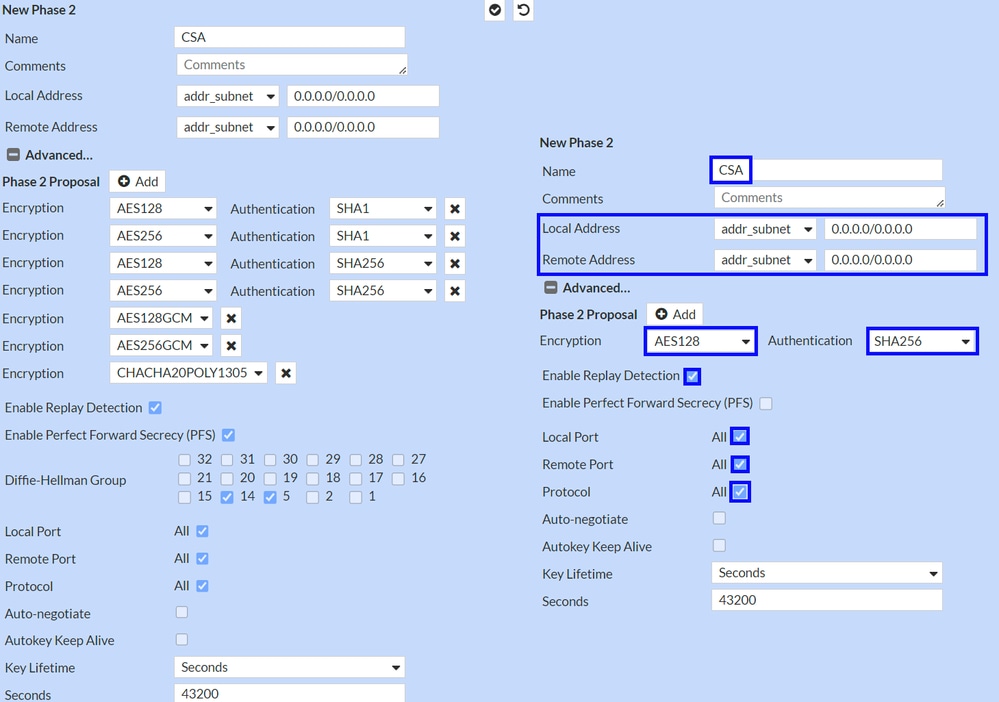

次に、Phase 2 Proposalを設定します。

フェーズ2の提案

New Phase 2

Name :デフォルトにする(VPNの名前から取得)Local Address :デフォルト(0.0.0.0/0.0.0.0)にするRemote Address :デフォルト(0.0.0.0/0.0.0.0)にする

Advanced

Encryption : AES128を選択Authentication : SHA256を選択Enable Replay Detection :デフォルトにする(有効)Enable Perfect Forward Secrecy (PFS) :チェックボックスのマークを外すLocal Port :デフォルトにする(有効)Remote Port:デフォルトにする(有効)Protocol :デフォルトにする(有効)Auto-negotiate :デフォルトにする(マークなし)Autokey Keep Alive :デフォルトにする(マークなし)Key Lifetime :デフォルトにする(秒)Seconds :デフォルトで許可(43200)

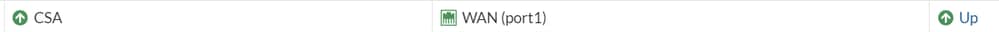

その後、[OK]をクリックします。数分後にセキュアアクセスを使用してVPNが確立されたことが表示されたら、次の手順に進みます。 Configure the Tunnel Interface.

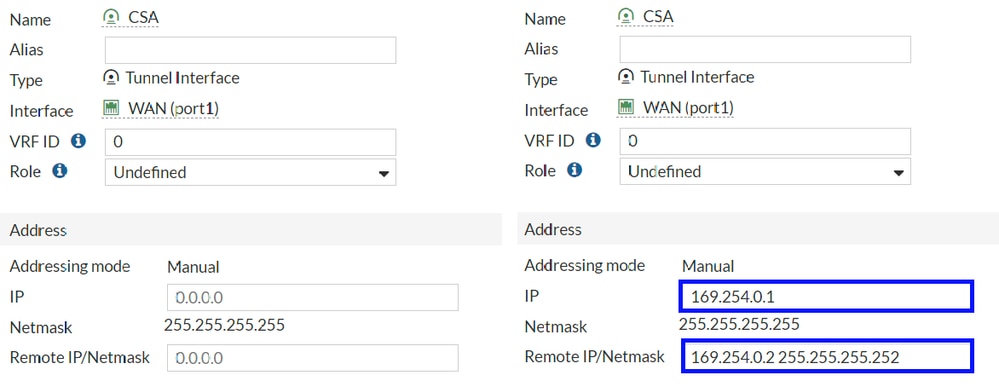

トンネルインターフェイスの設定

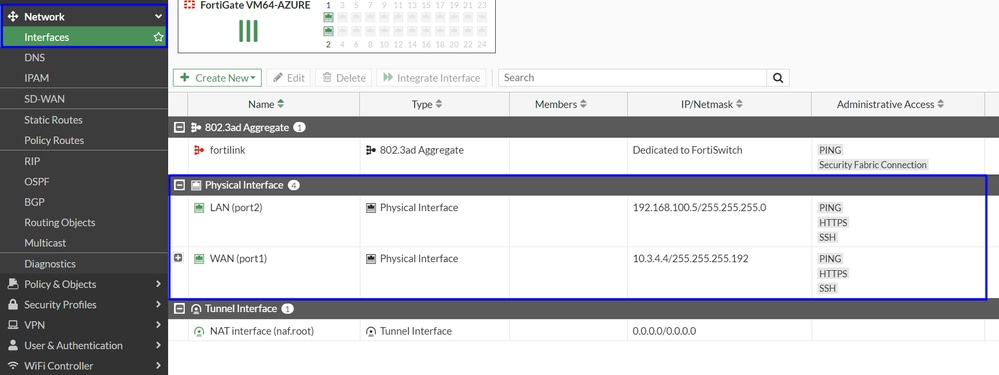

トンネルが作成された後、セキュアアクセスと通信するためのWANインターフェイスとして使用しているポートの背後に、新しいインターフェイスがあることに気付きます。

これを確認するには、Network > Interfacesに移動します。

Secure Accessとの通信に使用するポートを展開します。この例では、WANインターフェイスです。

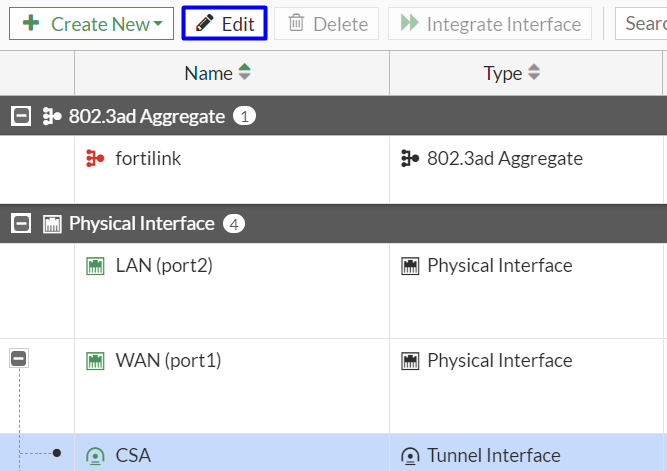

Tunnel Interfaceをクリックし、 Edit

Interface Configuration IPRemote IP/Netmask :リモートIPをインターフェイスIPの次のIPとして設定し、ネットマスクを30に設定します(169.254.0.2 255.255.255.252)。

その後、OKをクリックして設定を保存し、次のステップであるConfigure Policy Route (起点(Origin)ベースルーティング)に進みます。

警告:このパートの後、デバイスからのトラフィックのセキュアアクセスおよびセキュアアクセスから、トラフィックをルーティングするネットワークへのトラフィックを許可または許可するために、FortiGateでファイアウォールポリシーを設定する必要があります。

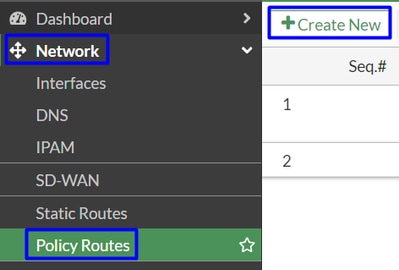

ポリシールートの設定

この時点で、VPNを設定し、セキュアアクセスを確立しました。トラフィックをセキュアアクセスに再ルーティングして、トラフィックまたはFortiGateファイアウォールの背後にあるプライベートアプリケーションへのアクセスを保護する必要があります。

- 移動先:

Network > Policy Routes

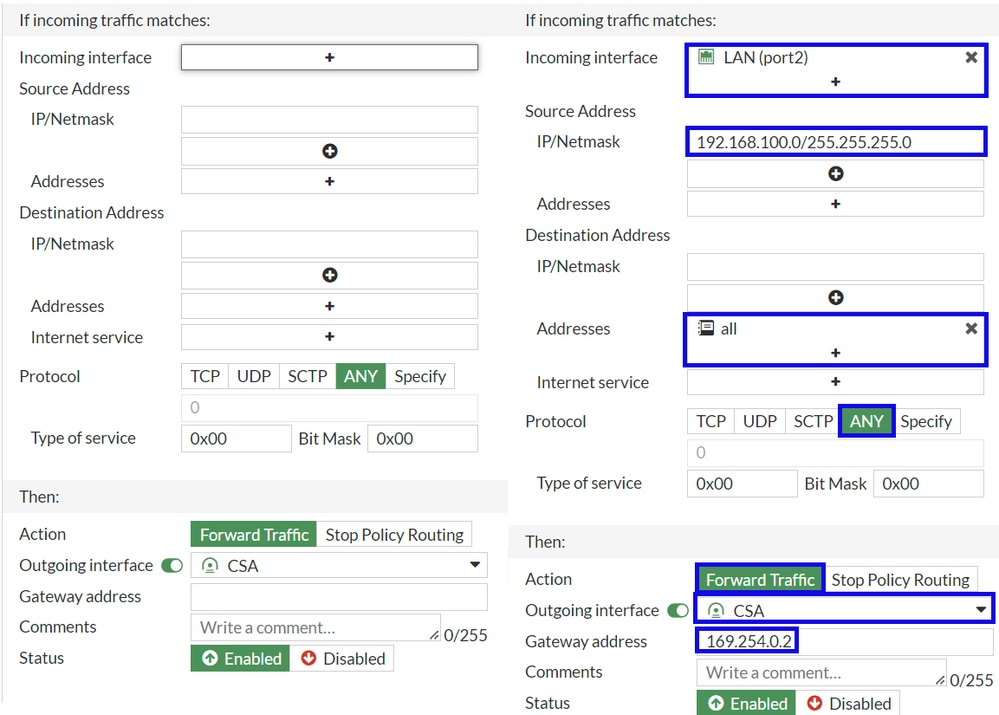

If Incoming traffic matches

Incoming Interface :トラフィックをセキュアアクセス(トラフィックの発信元)に再ルーティングする予定だったインターフェイスを選択します。

Source Address

IP/Netmask :インターフェイスのサブネットだけをルーティングする場合はこのオプションを使用しますAddresses :オブジェクトが作成されていて、トラフィックの送信元が複数のインターフェイスと複数のサブネットにある場合は、このオプションを使用します

Destination Addresses

Addresses:選択 allProtocol:選択 ANY

Then

Action: Choose Forward Traffic

Outgoing Interface :ステップConfigure Tunnel Interfaceで変更したトンネルインターフェイスを選択します。Gateway Address:ステップで設定したリモートIP(RemoteIPNetmask)を設定します。Status :Enabledを選択します

OKをクリックして設定を保存します。これで、デバイストラフィックがセキュアアクセスに再ルーティングされたかどうかを確認する準備が整いました。

確認

マシンのトラフィックがセキュアアクセスに再ルーティングされたかどうかを確認するには、2つのオプションがあります。インターネット上で確認し、パブリックIPを確認するか、curlで次のコマンドを実行します。

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

トラフィックを確認できるパブリック範囲は次のとおりです。

Min Host:151.186.176.1

Max Host :151.186.207.254

注:これらのIPは変更される可能性があり、シスコが将来的にこの範囲を拡張する可能性があることを意味します。

パブリックIPアドレスが変更された場合は、セキュアアクセスによって保護されていることを意味し、セキュアアクセスダッシュボードでプライベートアプリケーションを設定して、VPNaaSまたはZTNAからアプリケーションにアクセスできます。