はじめに

このドキュメントでは、コンバージドアクセスコントローラで外部Web認証を設定する方法を定義します。この例では、ゲストポータルページとクレデンシャル認証の両方がIdentity Services Engine(ISE)にあります。

前提条件

要件

次の項目に関する知識があることが推奨されます。

1. Ciscoコンバージドアクセスコントローラ。

2. Web認証

3. Cisco ISE

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

1. Cisco 5760コントローラ(下の図ではNGWC)、03.06.05E

2. ISE 2.2

設定

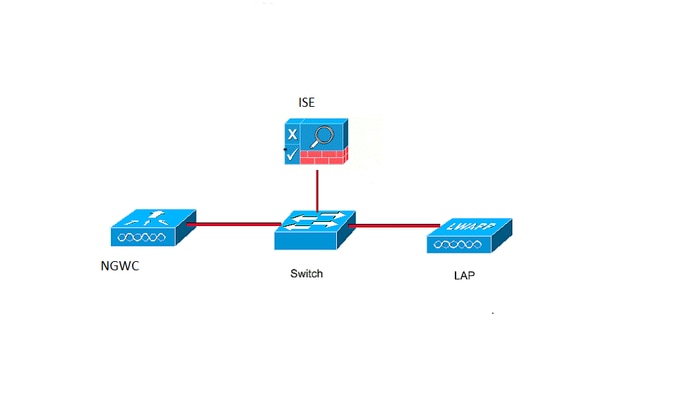

ネットワーク図

CLI での設定

コントローラでのRADIUSの設定

手順1:外部RADIUSサーバを定義します。

radius server ISE.161

address ipv4 10.48.39.161 auth-port 1812 acct-port 1813

timeout 10

retransmit 5

key Cisco123

ステップ2:AAA radiusグループを定義し、使用するradiusサーバを指定します。

aaa group server radius ISE-Group

server name ISE.161

deadtime 10

ステップ 3:RADIUSグループをポイントする方式リストを定義し、WLANの下にマッピングします。

aaa authentication login webauth group ISE-Group

パラメータマップの設定

ステップ 4:グローバルパラメータマップに、外部と内部のwebauthに必要な仮想ipアドレスを設定します。ログアウトボタンは仮想IPを使用します。ルーティング不可能な仮想IPを設定することは、常に推奨される方法です。

parameter-map type webauth global

type webauth

virtual-ip ipv4 1.1.1.1

ステップ5:名前付きパラメータマップを設定します。これは、一種のwebauth方式のように動作します。これはWLAN設定で呼び出されます。

parameter-map type webauth web

type webauth

redirect for-login https://10.48.39.161:8443/portal/PortalSetup.action?portal=0c712cd0-6d90-11e5-978e-005056bf2f0a

redirect portal ipv4 10.48.39.161

事前認証ACL。これは、WLANでも呼び出されます。

ステップ6:認証が終了する前にISE、DHCP、およびDNSへのアクセスを許可するPreauth_ACLを設定します。

ip access-list extended Preauth_ACL

permit ip any host 10.48.39.161

permit ip host 10.48.39.161 any

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit udp any eq domain any

permit udp any any eq domain

WLAN設定

ステップ7:WLANを設定します。

wlan ext-webauth 7 ext-webauth

client vlan vlan232

ip access-group web Preauth_ACL

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

security web-auth

security web-auth authentication-list webauth

security web-auth parameter-map web

session-timeout 1800

no shutdown

ステップ8:httpサーバをオンにします。

ip http server

ip http secure-server (for secure web-auth, use 'no' to disable secure web)

GUI での設定

ここでは、上記と同じ手順に従います。スクリーンショットは相互参照のために提供されています。

手順1:外部RADIUSサーバを定義します。

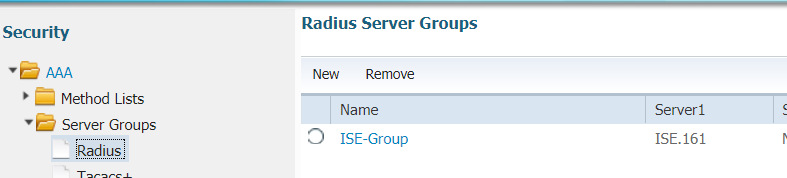

ステップ2:AAA radiusグループを定義し、使用するradiusサーバを指定します。

ステップ 3:RADIUSグループをポイントする方式リストを定義し、WLANの下にマッピングします。

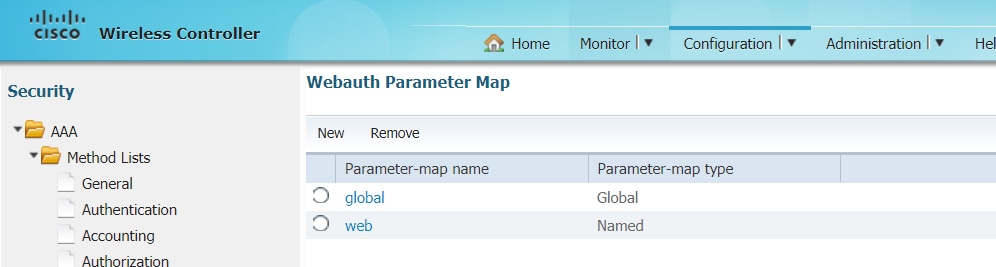

パラメータマップの設定

ステップ 4:グローバルパラメータマップに、外部と内部のwebauthに必要な仮想ipアドレスを設定します。ログアウトボタンは仮想IPを使用します。ルーティング不可能な仮想IPを設定することは、常に推奨される方法です。

ステップ5:名前付きパラメータマップを設定します。これは、一種のwebauth方式のように動作します。これはWLAN設定で呼び出されます。

事前認証ACL。これは、WLANでも呼び出されます。

ステップ6:認証が終了する前にISE、DHCP、およびDNSへのアクセスを許可するPreauth_ACLを設定します。

WLAN設定

ステップ7:WLANを設定します。

確認

クライアントを接続し、ブラウザを開くと、クライアントがログインポータルページにリダイレクトされることを確認します。次のスクリーンショットは、ISEゲストポータルページを示しています。

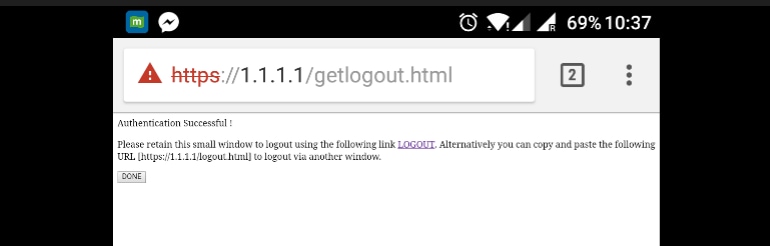

適切なクレデンシャルが送信されると、成功のページが表示されます(図1を参照)。

ISEサーバは2つの認証を報告します。1つはゲストページ自体(ユーザ名のみを含む最下部の行)で、もう1つはWLCがRADIUS認証で同じユーザ名/パスワードを提供した後の認証です(この認証だけがクライアントを成功フェーズに移行させます)。RADIUS認証(NASとしてのMACアドレスとWLCの詳細)が発生しない場合は、RADIUS設定を確認します。