9800 WLC上での外部Web認証の設定およびトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Catalyst 9800ワイヤレスLANコントローラ(WLC)上で外部Web認証(EWA)を設定およびトラブルシューティングする方法について説明します。

前提条件

このドキュメントでは、Webサーバが外部通信を許可するように適切に設定され、WebページがWLCによるユーザ認証とRUN状態へのクライアントセッションの移行に必要なすべてのパラメータを送信するように適切に設定されていることを前提としています。

注:外部リソースへのアクセスは、アクセスリストの権限によってWLCで制限されるため、Webページで使用されるすべてのスクリプト、フォント、イメージなどをダウンロードして、Webサーバのローカルに保持する必要があります。

ユーザ認証に必要なパラメータは次のとおりです。

- buttonClicked:WLCが認証の試行としてアクションを検出できるようにするには、このパラメータの値を「4」に設定する必要があります。

- redirectUrl:このパラメータの値は、認証が成功した際にクライアントを特定のWebサイトに誘導するためにコントローラによって使用されます。

- err_flag:このパラメータは、不完全な情報や不正なクレデンシャルなどのエラーを示すために使用されます。正常な認証では「0」に設定されます。

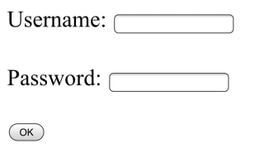

- username:このパラメータはwebauthパラメータマップでのみ使用されます。パラメータマップがconsentに設定されている場合は無視できます。ワイヤレスクライアントユーザ名を入力する必要があります。

- password:このパラメータはwebauthパラメータマップでのみ使用されます。パラメータマップがconsentに設定されている場合は無視できます。ワイヤレスクライアントパスワードを入力する必要があります。

要件

次の項目に関する知識があることが推奨されます。

- Hyper Text Markup Language(HTML)Web開発

- Cisco IOS®-XEワイヤレス機能

- Webブラウザ開発者ツール

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- C9800-CL WLC Cisco IOS®-XEバージョン17.3.3

- インターネットインフォメーションサービス(IIS)機能を備えたMicrosoft Windows Server 2012

- 2802および9117アクセスポイント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

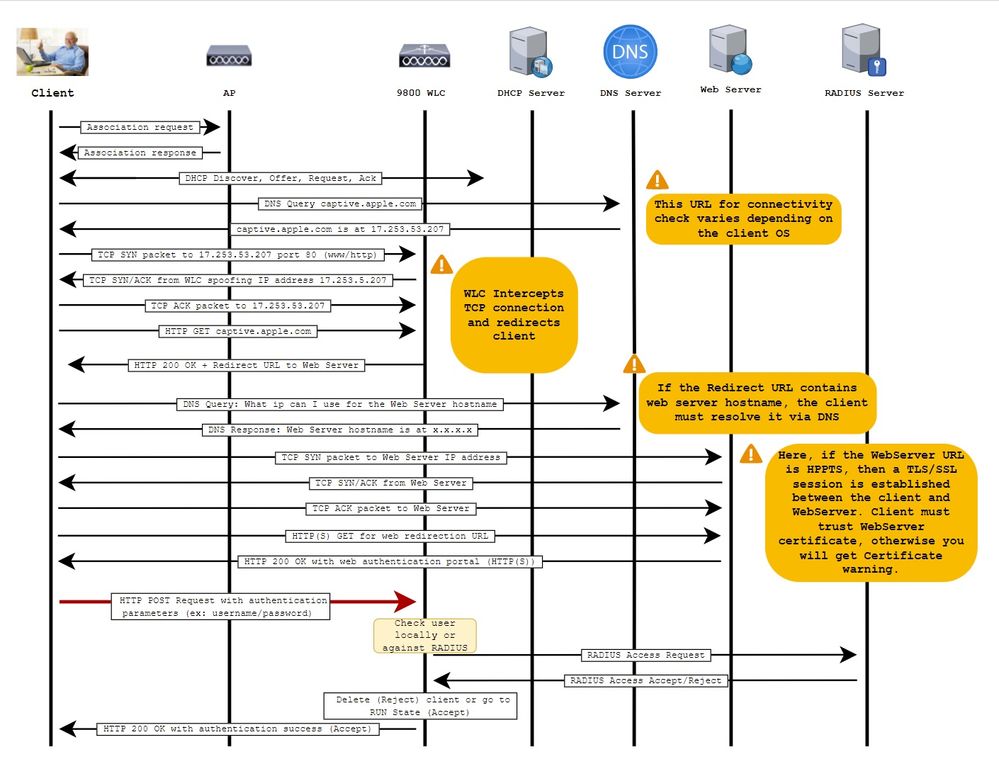

外部Web認証では、専用WebサーバまたはIdentity Services Engine(ISE)などの多目的サーバ上のWLCの外部でホストされるWebポータルを利用して、Webコンポーネントのきめ細かなアクセスと管理を可能にします。クライアントを外部Web認証WLANに正常にオンボードするためのハンドシェイクは、イメージでレンダリングされます。この図は、Uniform Resource Location(URL)を解決するワイヤレスクライアント、WLC、ドメインネームシステム(DNS)サーバ、およびWLCがユーザクレデンシャルをローカルで検証するWebサーバ間の一連のインタラクションを示しています。このワークフローは、障害状態のトラブルシューティングに役立ちます。

注:クライアントからWLCへのHTTP POSTコールの前に、パラメータマップでセキュアWeb認証が有効になっており、信頼できる認証局によって署名されたトラストポイントがWLCにない場合、セキュリティアラートがブラウザに表示されます。コントローラがクライアントセッションをRUN状態にするためには、クライアントがこの警告をバイパスし、フォームの再送信を受け入れる必要があります。

設定

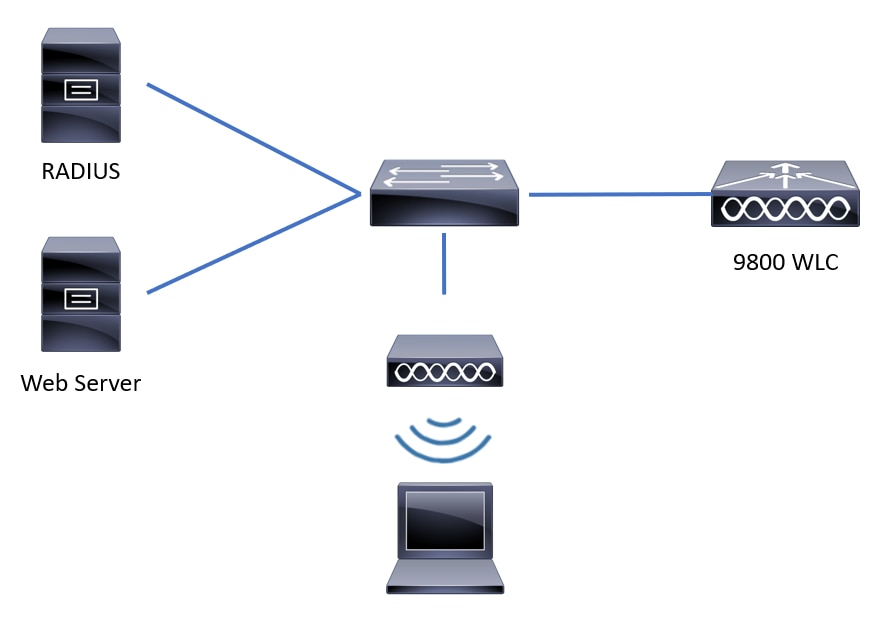

ネットワーク図

Webパラメータの設定

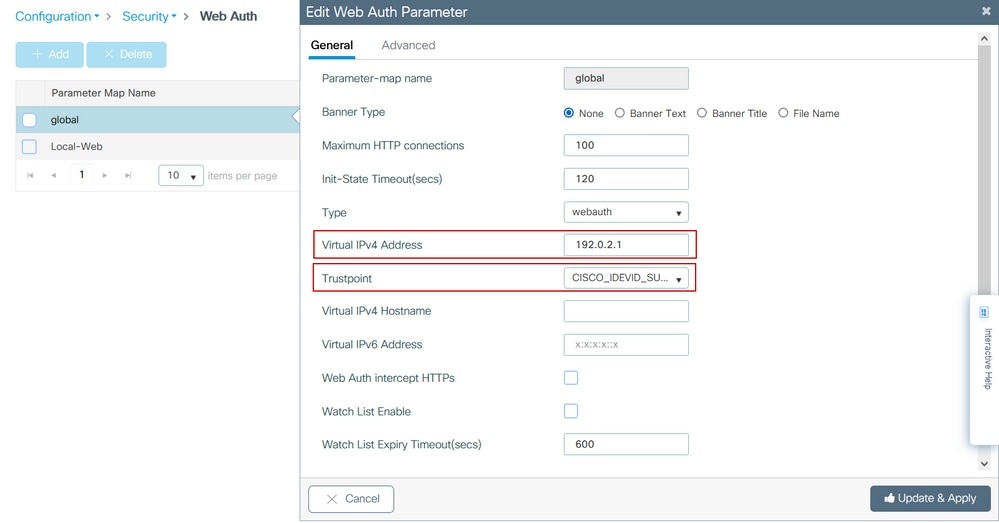

ステップ 1:Configuration > Security > Web Auth の順に移動し、グローバルパラメータマップを選択します。適切なリダイレクション機能を提供するために仮想IPv4アドレスとトラストポイントが設定されていることを確認します。ネットワークでIPv6を有効にしている場合は、仮想IPv6アドレスを設定することも推奨されます。仮想IPがなければ、リダイレクトが行われず、クレデンシャルが安全でない方法で送信される可能性があります。

注:デフォルトでは、ブラウザはHTTP Webサイトを使用してリダイレクトプロセスを開始します。HTTPSリダイレクションが必要な場合は、「Web Auth intercept HTTPs」をチェックする必要があります。ただし、CPU使用率が増加するため、この設定は推奨されません。

CLI による設定:

9800#configure terminal 9800(config)#parameter-map type webauth global 9800(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1 9800(config-params-parameter-map)#trustpoint CISCO_IDEVID_SUDI

9800(config-params-parameter-map)#secure-webauth-disable

9800(config-params-parameter-map)#webauth-http-enable

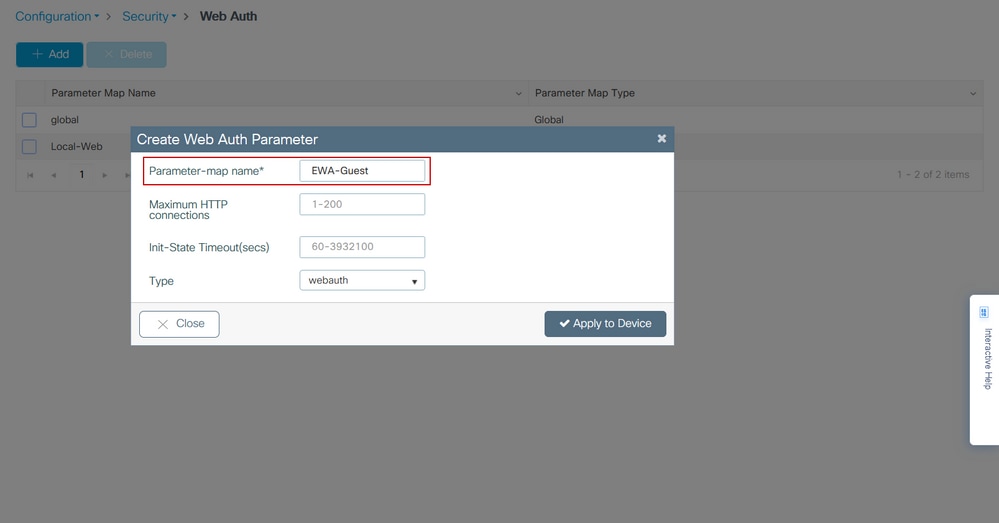

ステップ 2:+ Addを選択し、外部サーバを指す新しいパラメータマップの名前を設定します。オプションで、クライアントが除外されるまでのHTTP認証エラーの最大数と、クライアントがWeb認証状態を維持できる時間(秒単位)を設定します。

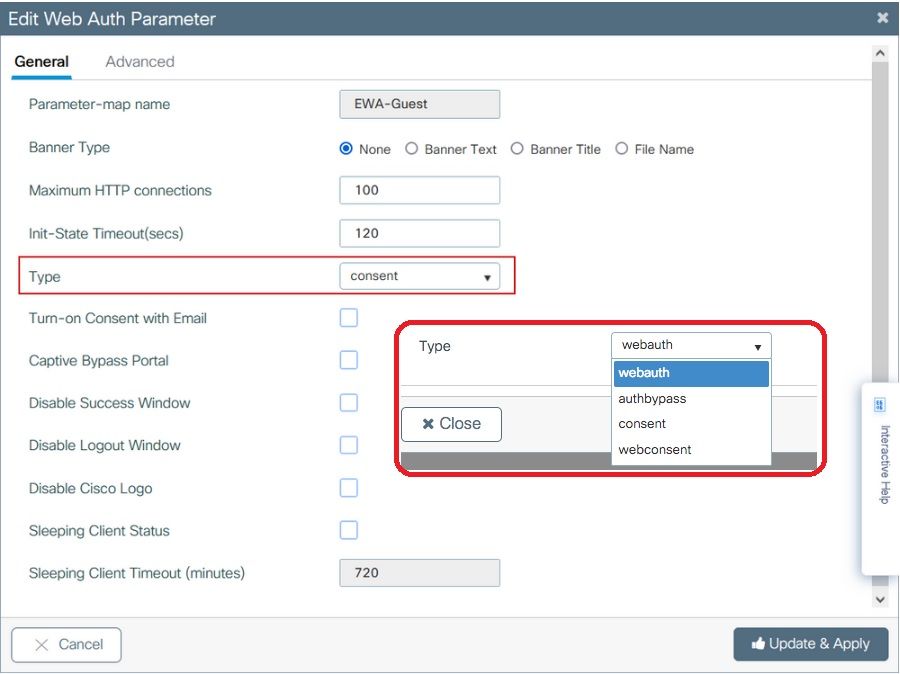

ステップ 3:Generalタブで、新しく作成したパラメータマップを選択し、Typeドロップダウンリストから認証タイプを設定します。

- Parameter-map name = WebAuthパラメータマップに割り当てられた名前

- 最大HTTP接続数=クライアントが除外されるまでの認証エラーの数

- Init-State Timeout (seconds) =クライアントがWeb認証の状態にある秒数

- Type = Web認証のタイプ

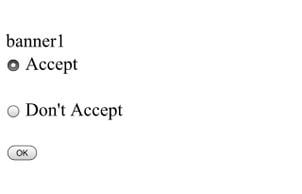

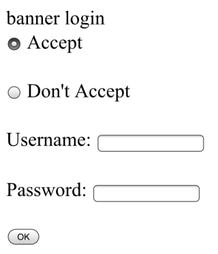

| webauth | 認証バイパス | 同意 | Webの同意 |

|

クライアントは SSIDを使用してIPアドレスを取得した後、9800 WLC MACアドレスが を入力すると、 ネットワーク(存在する場合)が移動します RUN状態に変更する必要があります。 参加できません。 (Web認証にフォールバックしません)。 |

|

|

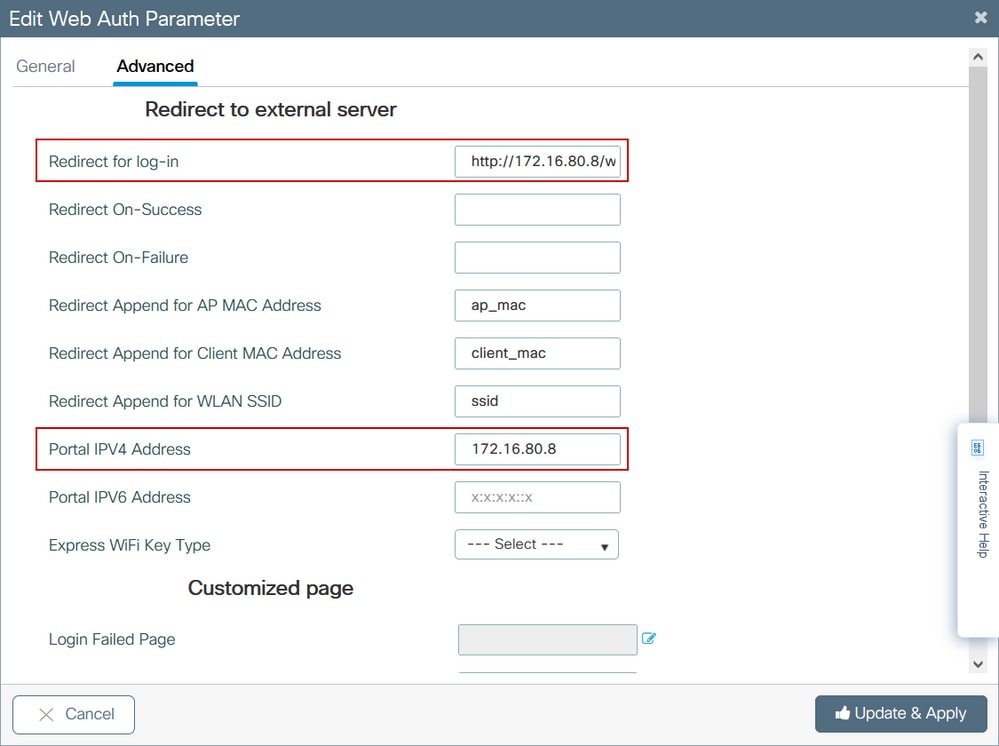

ステップ 4: Advancedタブで、ログインおよびポータルのIPV4アドレスのリダイレクトをそれぞれ特定のサーバサイトのURLおよびIPアドレスに設定します。

手順2、3、および4のCLI設定:

9800(config)#parameter-map type webauth EWA-Guest 9800(config-params-parameter-map)#type consent 9800(config-params-parameter-map)#redirect for-login http://172.16.80.8/webauth/login.html 9800(config-params-parameter-map)#redirect portal ipv4 172.16.80.8

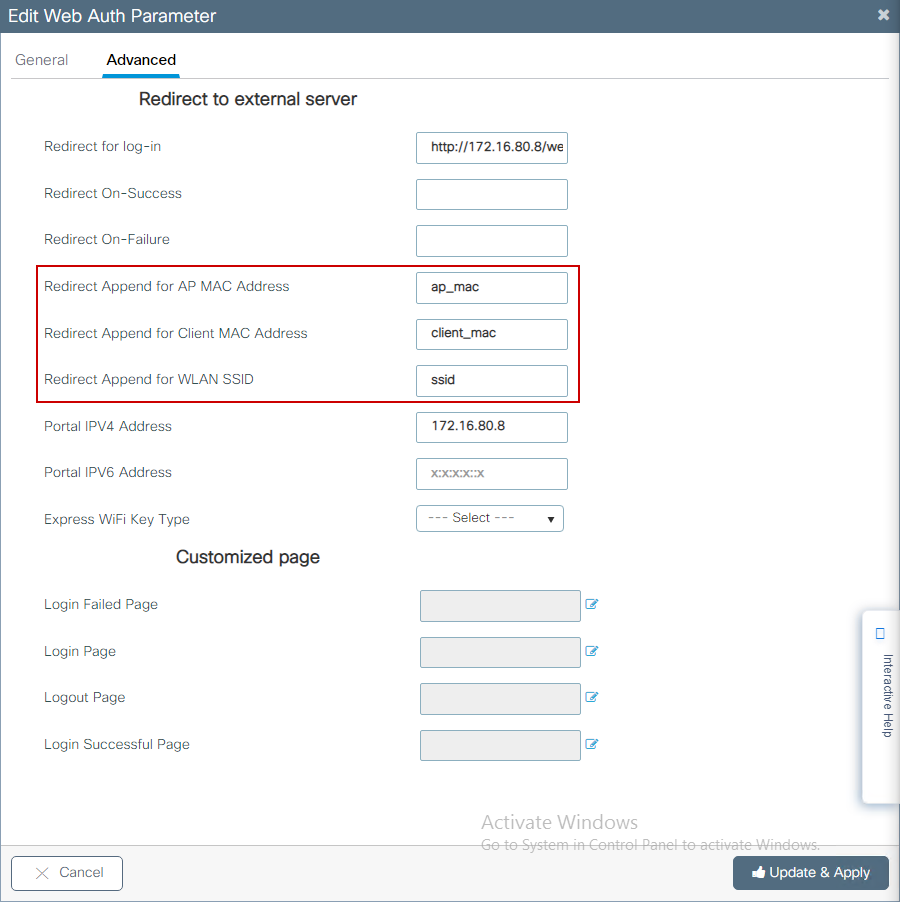

ステップ5:(オプション)WLCでは、クエリ文字列を使用して追加のパラメータを送信できます。これは、9800をサードパーティ製の外部ポータルと互換性を持たせるために必要な場合がよくあります。「Redirect Append for AP MAC Address」、「Redirect Append for Client MAC Address」、および「Redirect Append for WLAN SSID」フィールドを使用すると、カスタム名を使用して追加パラメータをリダイレクトACLに追加できます。 新しく作成したパラメータマップを選択し、Advancedタブに移動して、必要なパラメータの名前を設定します。使用可能なパラメータは次のとおりです。

- APのMACアドレス(aa:bb:cc:dd:ee:ff形式)

- クライアントMACアドレス(aa:bb:cc:dd:ee:ff形式)

- SSID名

CLI による設定:

9800(config)#parameter-map type webauth EWA-Guest

9800(config-params-parameter-map)#redirect append ap-mac tag ap_mac

9800(config-params-parameter-map)#redirect append wlan-ssid tag ssid

9800(config-params-parameter-map)#redirect append client-mac tag client_mac

この例では、クライアントに送信されるリダイレクションURLの結果は次のようになります。

http://172.16.80.8/webauth/consent.html?switch_url=http://192.0.2.1/login.html&ap_mac=&ssid=&client_mac=

注:ポータルのIPV4アドレス 情報ワイヤレスクライアントから外部Web認証サーバへのHTTPおよびHTTPSトラフィックを許可するACLが自動的に追加されるため、追加の事前認証ACLを設定する必要はありません。複数のIPアドレスまたはURLを許可する場合は、特定のURLに一致する任意のIPが認証の前に許可されるようにURLフィルタを設定するしかありません。URLフィルタを使用しない限り、複数のポータルIPアドレスを静的に追加することはできません。

注:グローバルパラメータマップは、仮想IPv4およびIPv6アドレス、WebauthインターセプトHTTP、キャプティブバイパスポータル、ウォッチリストの有効化およびウォッチリストの有効期限タイムアウト設定を定義できる唯一のマップです。

CLI設定の要約:

ローカルWebサーバ

parameter-map type webauth <web-parameter-map-name>

type { webauth | authbypass | consent | webconsent }

timeout init-state sec 300

banner text ^Cbanner login^C外部Webサーバ

parameter-map type webauth <web-parameter-map-name> type webauth timeout init-state sec 300 redirect for-login <URL-for-webauth> redirect portal ipv4 <external-server's-IP max-http-conns 10

AAAの設定

この設定セクションは、WebAuthまたはWebConsentのいずれかの認証タイプ用に設定されたパラメータマップに対してのみ必要です。

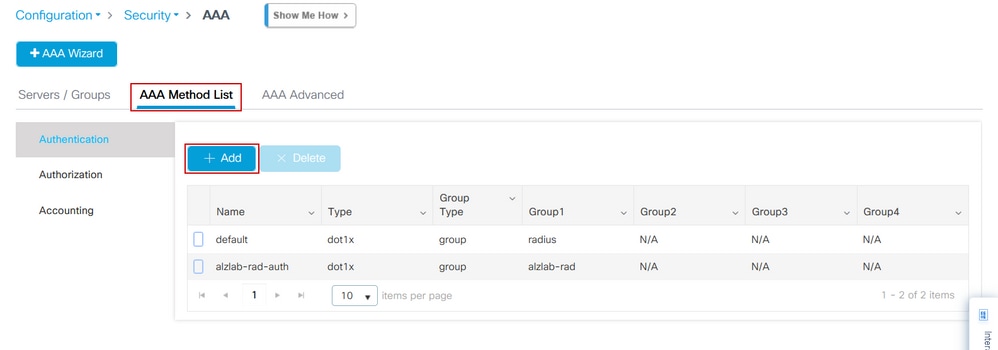

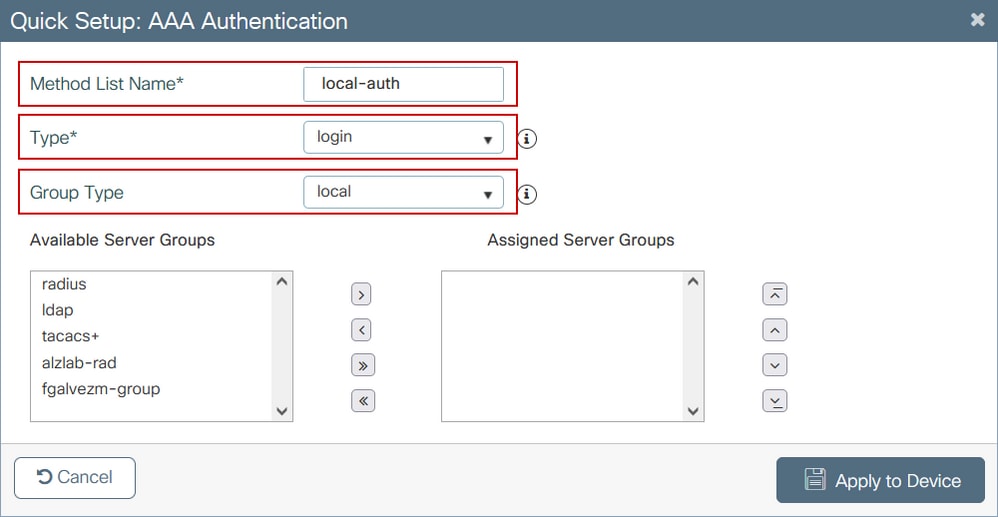

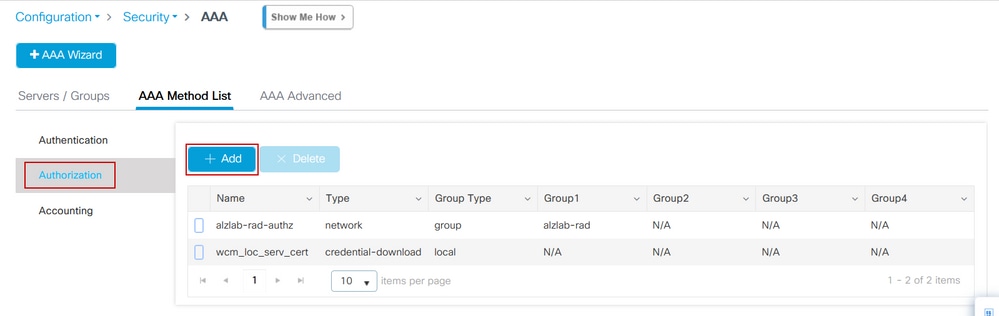

ステップ 1:Configuration > Security > AAAの順に移動し、AAA Method Listを選択します。新しい方式リストを設定し、+追加を選択してリストの詳細を入力します。次の図に示すように、タイプが「login」に設定されていることを確認してください。

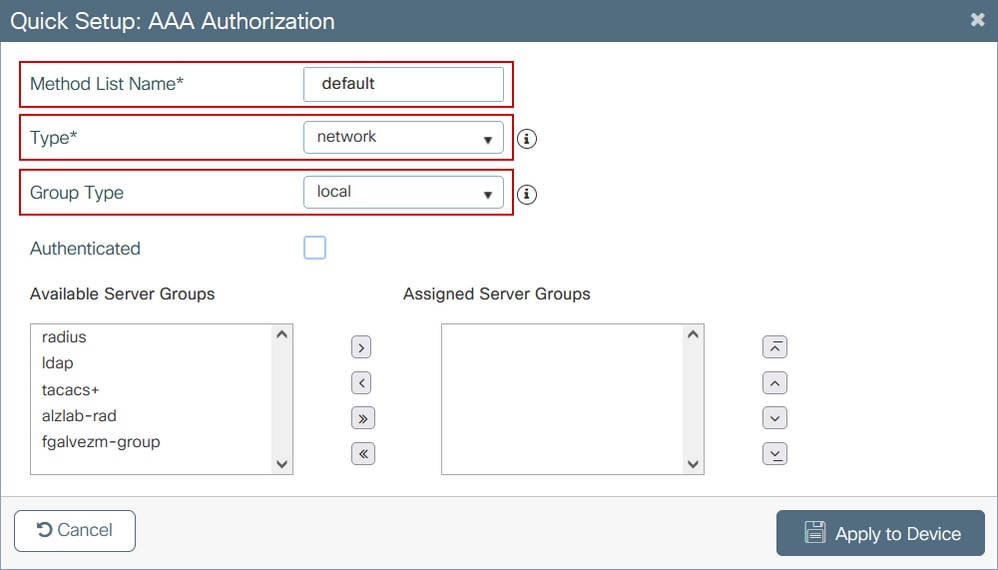

ステップ 2:Authorization を選択してから+ Addを選択し、新しいメソッドリストを作成します。図に示すように、デフォルトの名前をTypeにnetworkを付けます。

注:このコマンドはWLANレイヤ3セキュリティ設定中にコントローラによってアドバタイズされるため、ローカルログイン方式リストを機能させるには、設定「aaa authorization network default local」がデバイスに存在することを確認してください。つまり、ローカルWeb認証を適切に設定するには、defaultという名前の認可方式リストを定義する必要があります。このセクションでは、この特定の認可方式リストが設定されます。

手順1および2のCLI設定:

9800(config)#aaa new-model

9800(config)#aaa authentication login local-auth local

9800(config)#aaa authorization network default local

注:外部RADIUS認証が必要な場合は、9800 WLC上のRADIUSサーバの設定に関連する次の指示をお読みください:9800 WLC上のAAA Config。認証方式リストに、dot1xではなくtypeとして「login」が設定されていることを確認します。

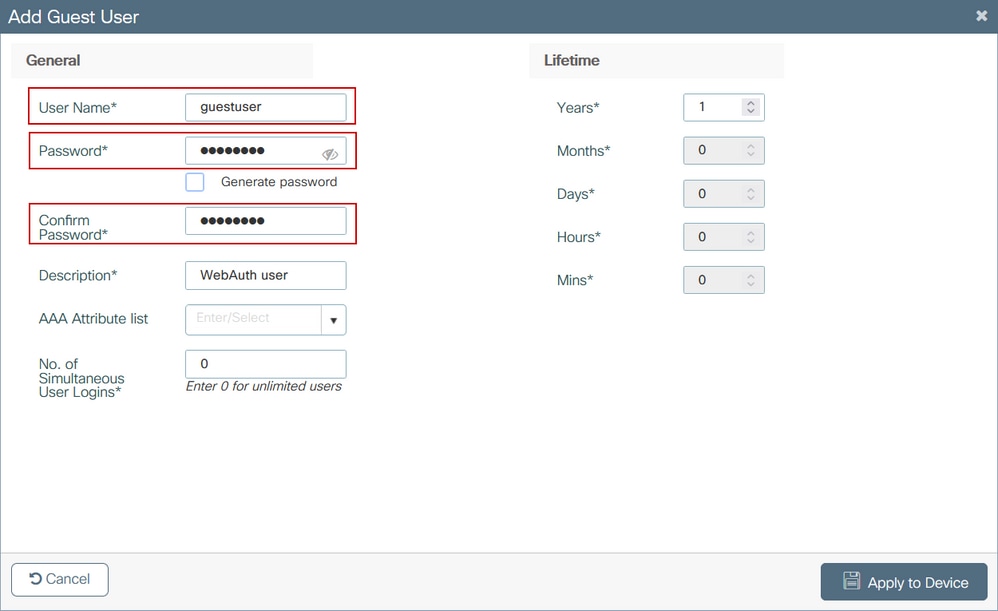

ステップ 3:Configuration > Security > Guest Userの順に移動します。+ Addを選択し、ゲストユーザアカウントの詳細を設定します。

CLI による設定:

9800(config)#user-name guestuser

9800(config-user-name)#description "WebAuth user"

9800(config-user-name)#password 0

9800(config-user-name)#type network-user description "WebAuth user" guest-user lifetime year 1

If permanent users are needed then use this command:

9800(config)#username guestuserperm privilege 0 secret 0

ステップ4:(オプション)パラメータマップを定義すると、2つのアクセスコントロールリスト(ACL)が自動的に作成されます。これらのACLは、どのトラフィックがWebサーバへのリダイレクトをトリガーし、どのトラフィックが通過できるかを定義するために使用されます。複数のWebサーバのIPアドレスやURLフィルタなどの特定の要件がある場合は、Configuration > Security > ACLの順に選択して+ Addを選択し、必要なルールを定義します。deny文はトラフィックが通過するように定義しますが、permit文はリダイレクトされます。

自動的に作成されるACLルールは次のとおりです。

alz-9800#show ip access-list

Extended IP access list WA-sec-172.16.80.8

10 permit tcp any host 172.16.80.8 eq www

20 permit tcp any host 172.16.80.8 eq 443

30 permit tcp host 172.16.80.8 eq www any

40 permit tcp host 172.16.80.8 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any (1288 matches)

Extended IP access list WA-v4-int-172.16.80.8

10 deny tcp any host 172.16.80.8 eq www

20 deny tcp any host 172.16.80.8 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

ポリシーとタグの設定

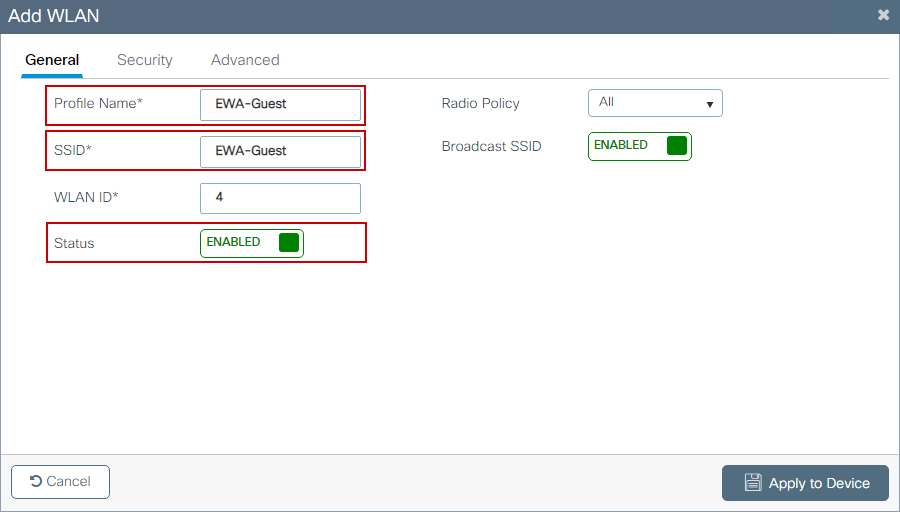

ステップ 1:Configuration > Tags & Profiles > WLANsの順に移動し、+ Addを選択して新しいWLANを作成します。Generalタブで、プロファイルとSSIDの名前、およびStatusを定義します。

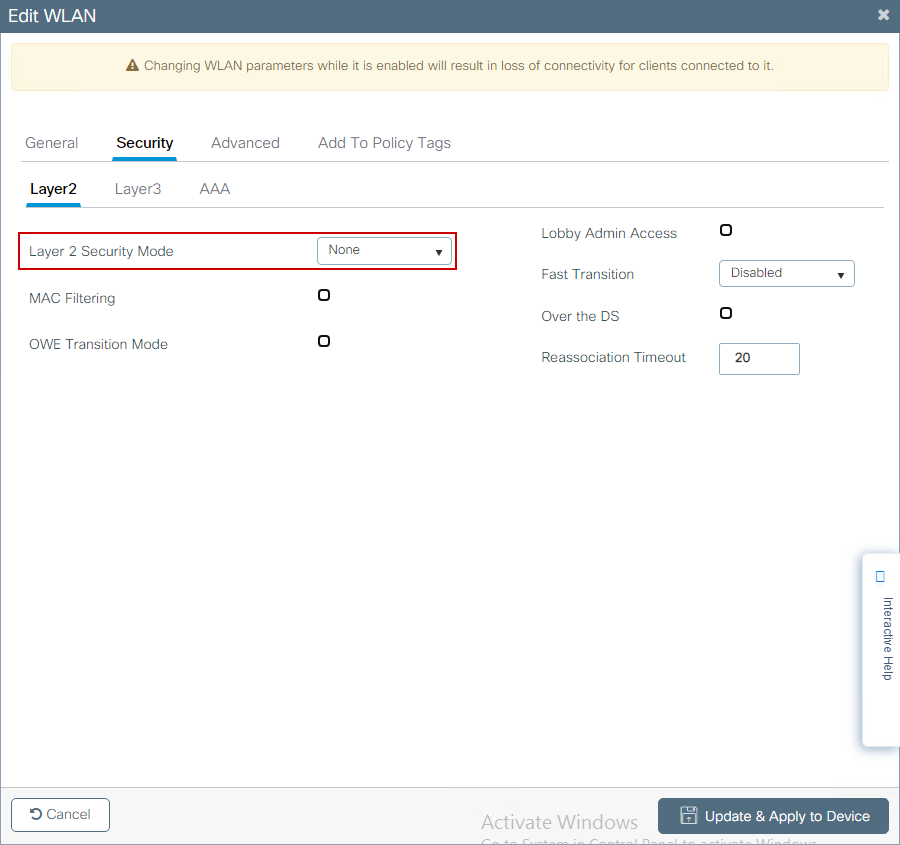

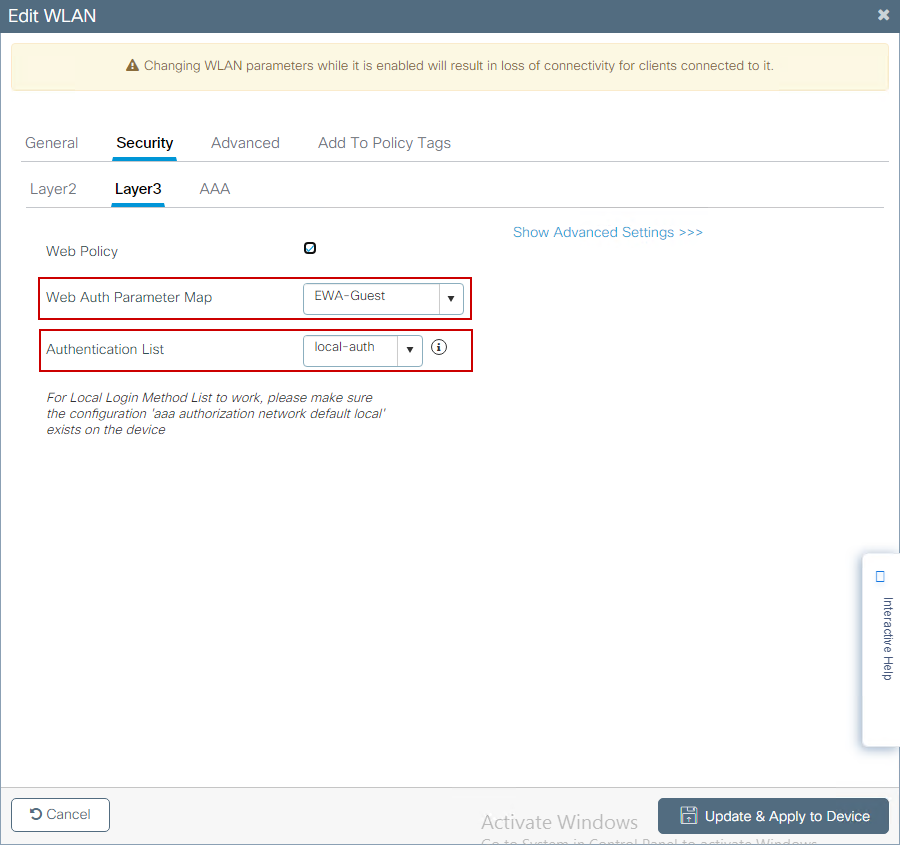

ステップ 2:Over-Air暗号化メカニズムが不要な場合は、Securityタブを選択して、Layer 2 authenticationをNoneに設定します。Layer 3タブで、Web Policyボックスにチェックマークを付け、ドロップダウンメニューからパラメータマップを選択し、ドロップダウンメニューから認証リストを選択します。オプションで、カスタムACLが以前に定義されている場合は、[詳細設定の表示]を選択し、ドロップダウンメニューから適切なACLを選択します。

CLI の設定:

9800(config)#wlan EWA-Guest 4 EWA-Guest

9800(config-wlan)# no security ft adaptive

9800(config-wlan)# no security wpa

9800(config-wlan)# no security wpa wpa2

9800(config-wlan)# no security wpa wpa2 ciphers aes

9800(config-wlan)# no security wpa akm dot1x

9800(config-wlan)# security web-auth

9800(config-wlan)# security web-auth authentication-list local-auth

9800(config-wlan)# security web-auth parameter-map EWA-Guest

9800(config-wlan)# no shutdown

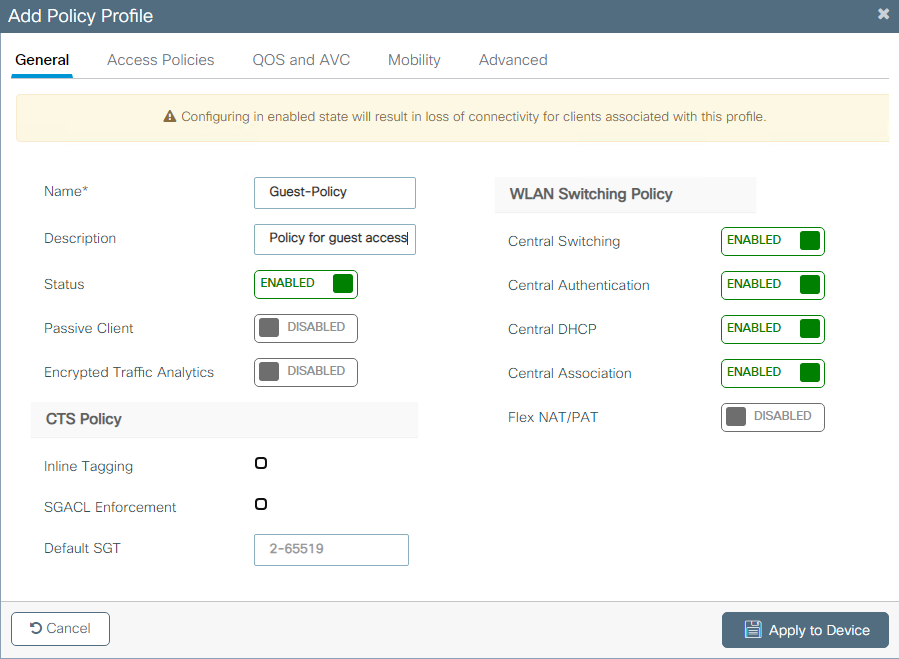

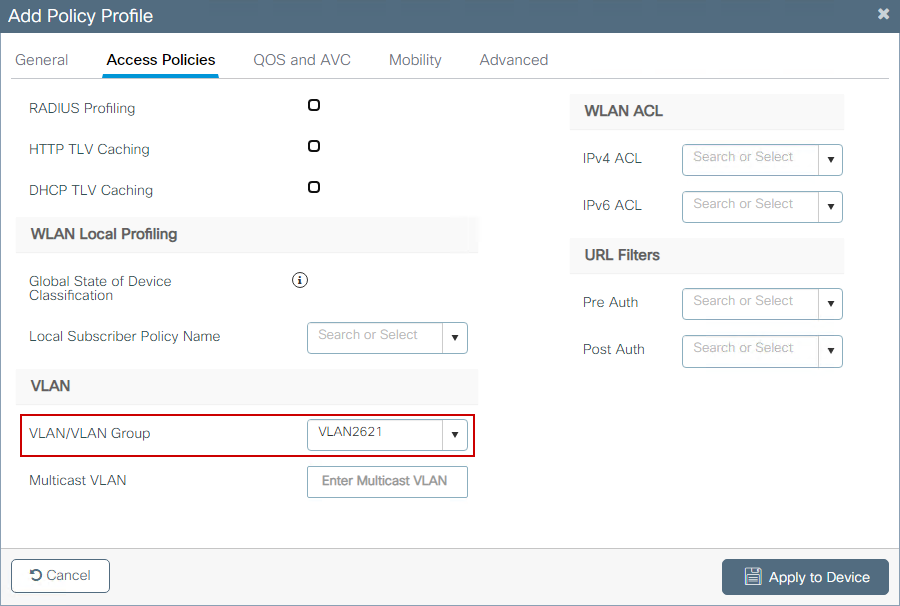

ステップ 3:Configuration > Tags & Profiles > Policyの順に移動し、+ Addを選択します。ポリシーの名前とステータスを定義します。WLANスイッチングポリシーでCentral設定がローカルモードAPに対して有効になっていることを確認します。Access Policiesタブで、図のように、VLAN/VLAN Groupドロップダウンメニューから正しいVLANを選択します。

CLI による設定:

9800(config)#wireless profile policy Guest-Policy

9800(config-wireless-policy)#description "Policy for guest access"

9800(config-wireless-policy)#vlan VLAN2621

9800(config-wireless-policy)#no shutdown

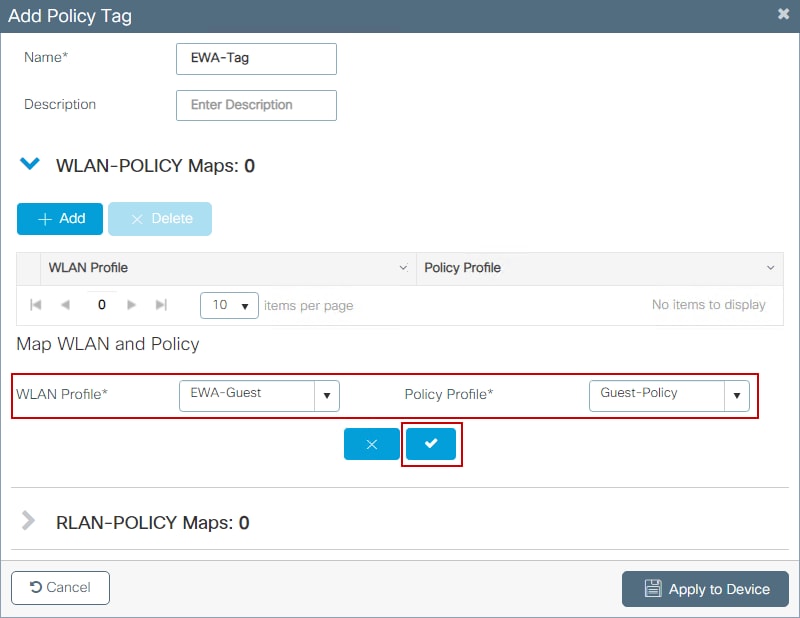

ステップ 4:Configuration > Tags & Profiles > Tagsの順に移動し、Policyタブで+ Addを選択します。タグ名を定義してから、WLAN-POLICY Mapsで+ Addを選択し、以前に作成したWLANとポリシープロファイルを追加します。

CLI による設定:

9800(config)#wireless tag policy EWA-Tag

9800(config-policy-tag)#wlan EWA-Guest policy Guest-Policy

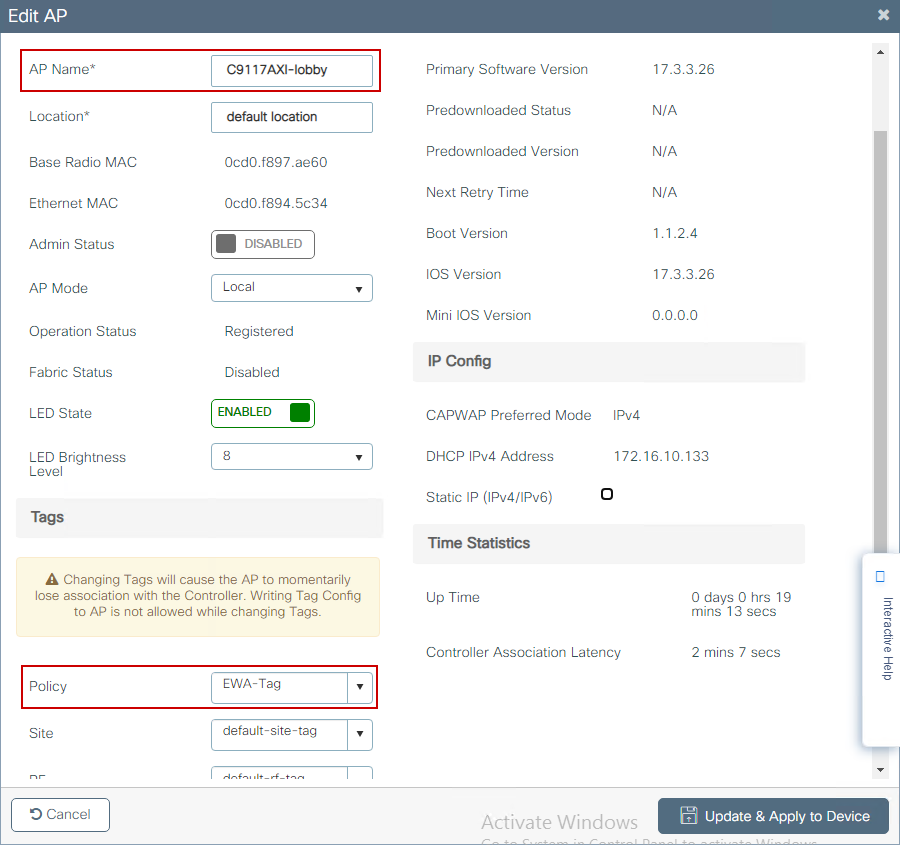

ステップ 5:Configuration > Wireless > Access Pointsの順に移動し、このSSIDのブロードキャストに使用されるAPを選択します。Edit APメニューから、Policyドロップダウンメニューから新しく作成したタグを選択します。

複数のAPに同時にタグを付ける必要がある場合は、次の2つのオプションを使用できます。

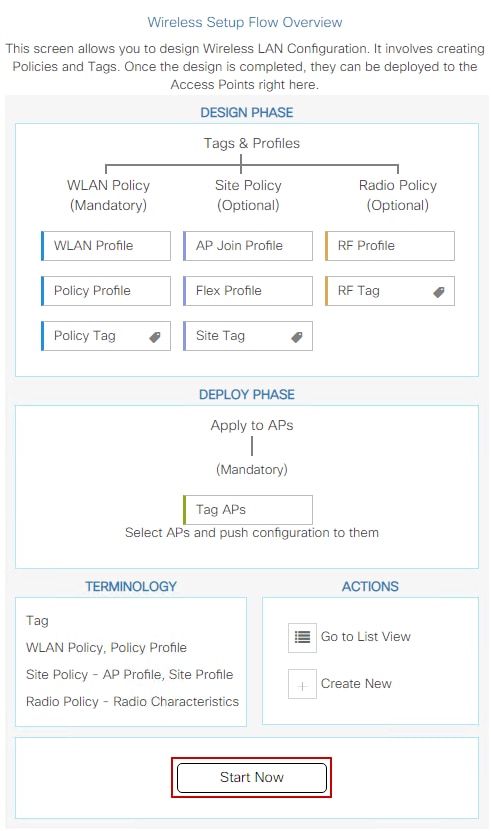

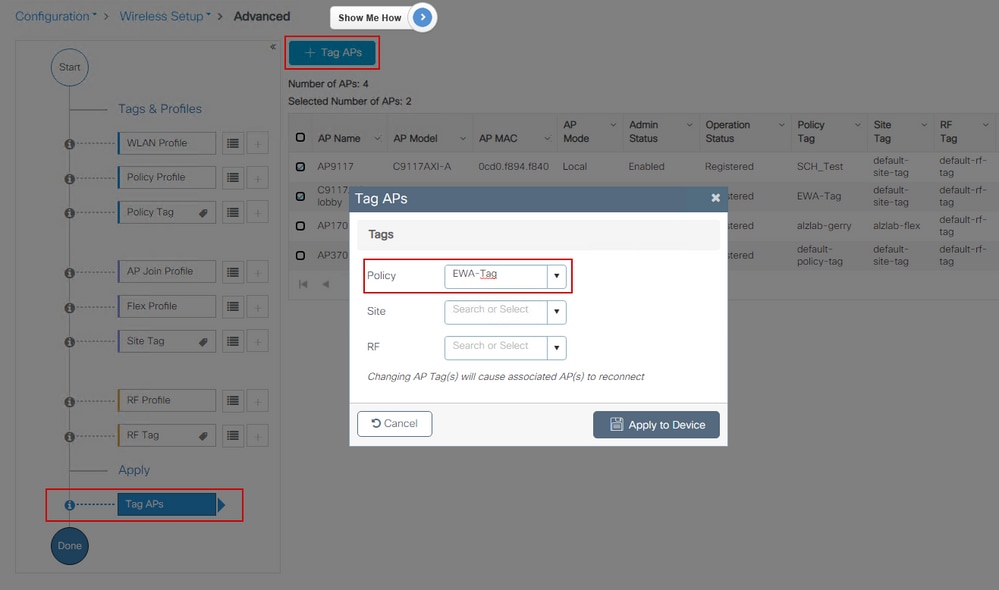

オプションA. Configuration > Wireless Setup > Advancedに移動し、そこからStart Nowを選択して設定メニューリストを表示します。Tag APsの横にあるリストアイコンを選択します。これにより、Join状態にあるすべてのAPのリストが表示され、必要なAPのチェックボックスをオンにしてから、+ Tag APsを選択します。次に、ドロップダウンメニューから作成されたポリシータグを選択します。

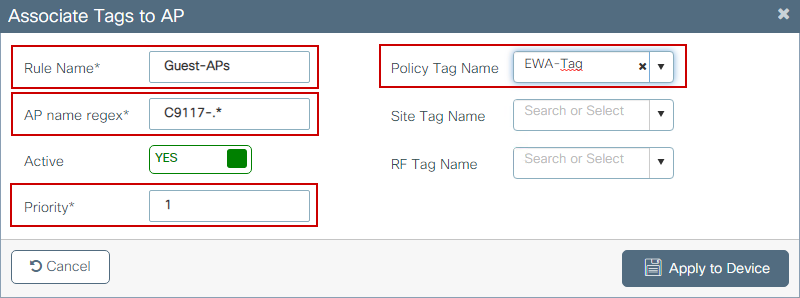

オプションB. Configuration > Tags & Profiles > Tagsの順に移動します。次に、APタブを選択します。Filterタブで+ Addを選択します。ルール名、AP名regex(この設定により、コントローラはどのAPにタグを付けるかを定義できます)、優先度(小さい値ほど優先度が高くなります)、および必要なタグを定義します。

確認

このセクションでは、設定が正常に機能していることを確認します。

9800#show running-config wlan 9800#show running-config aaa 9800#show aaa servers

9800#show ap tag summary

9800#show ap nameconfig general

9800#show ap nametag detail

9800#show wlan [summary | id | name | all]

9800#show wireless tag policy detailed

9800#show wireless profile policy detailed

show ip http server statusを使用して、httpサーバのステータスと可用性を確認します。

9800#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

[...]

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server ciphersuite: rsa-aes-cbc-sha2 rsa-aes-gcm-sha2

dhe-aes-cbc-sha2 dhe-aes-gcm-sha2 ecdhe-rsa-aes-cbc-sha2

ecdhe-rsa-aes-gcm-sha2 ecdhe-ecdsa-aes-gcm-sha2

HTTP secure server TLS version: TLSv1.2 TLSv1.1

HTTP secure server client authentication: Disabled

HTTP secure server PIV authentication: Disabled

HTTP secure server PIV authorization only: Disabled

HTTP secure server trustpoint: CISCO_IDEVID_SUDI

HTTP secure server peer validation trustpoint:

HTTP secure server ECDHE curve: secp256r1

HTTP secure server active session modules: ALL

次のコマンドを使用して、ACLのクライアントセッションへの組み込みを確認します。

9800#show platform software wireless-client chassis active R0 mac-address

ID : 0xa0000002

MAC address : aaaa.bbbb.cccc

Type : Normal

Global WLAN ID : 4

SSID : EWA-Guest

Client index : 0

Mobility state : Local

Authentication state : L3 Authentication

VLAN ID : 2621

[...]

Disable IPv6 traffic : No

Dynamic policy template : 0x7b 0x73 0x0b 0x1e 0x46 0x2a 0xd7 0x8f 0x23 0xf3 0xfe 0x9e 0x5c 0xb0 0xeb 0xf8

9800#show platform software cgacl chassis active F0

Template ID Group Index Lookup ID Number of clients

---------------------------------------------------------------------------------------------------------------------------------------------

0x7B 0x73 0x0B 0x1E 0x46 0x2A 0xD7 0x8F 0x23 0xF3 0xFE 0x9E 0x5C 0xB0 0xEB 0xF8 0x0000000a 0x0000001a 1

9800#show platform software cgacl chassis active F0 group-idxacl

Acl ID Acl Name CGACL Type Protocol Direction Sequence

---------------------------------------------------------------------------------------------------------

16 IP-Adm-V6-Int-ACL-global Punt IPv6 IN 1

25 WA-sec-172.16.80.8 Security IPv4 IN 2

26 WA-v4-int-172.16.80.8 Punt IPv4 IN 1

19 implicit_deny Security IPv4 IN 3

21 implicit_deny_v6 Security IPv6 IN 3

18 preauth_v6 Security IPv6 IN 2

トラブルシュート

常時トレース

WLC 9800 は、常時オンのトレース機能を備えています。これにより、クライアント接続に関連するすべてのエラー、警告、および通知レベルのメッセージが継続的にログに記録され、発生後のインシデントまたは障害状態のログを表示できます。

注:生成されるログの量に基づいて、数時間から数日に戻ることができます。

9800 WLCがデフォルトで収集したトレースを表示するには、SSH/Telnet経由で9800 WLCに接続し、次の手順を読みます(セッションをテキストファイルに記録していることを確認します)。

ステップ 1:コントローラの現在時刻を確認して、問題が発生した時刻までのログを追跡できるようにします。

9800#show clock

ステップ 2:システム設定に従って、コントローラのバッファまたは外部syslogからsyslogを収集します。これにより、システムの健全性とエラー(ある場合)の概要が表示されます。

9800#show logging

ステップ 3:デバッグ条件が有効になっているかどうかを確認します。

9800#show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

注:条件がリストされている場合は、有効な条件(MAC アドレス、IP アドレスなど)が発生したすべてのプロセスについて、トレースがデバッグレベルまでログに記録されていることを意味します。 これにより、ログの量が増加します。したがって、デバッグが必要ないときは、すべての条件をクリアすることをお勧めします。

ステップ 4:テスト対象のMACアドレスがステップ3の条件としてリストされていないことが前提です。特定のMACアドレスのalways-on notice levelトレースを収集します。

9800# show logging profile wireless filter [mac | ip] [| ] to-file always-on-

セッションで内容を表示するか、ファイルを外部 TFTP サーバーにコピーできます。

9800# more bootflash:always-on-

or

9800# copy bootflash:always-on-tftp:// / /always-on-

条件付きデバッグとラジオアクティブトレース

常時オン状態のトレースでは、調査中の問題のトリガーを判別するために十分な情報が得られない場合は、条件付きデバッグを有効にしてRadio Active(RA)トレースをキャプチャできます。これにより、指定された条件(この場合はクライアントMACアドレス)と対話するすべてのプロセスにデバッグレベルのトレースが提供されます。 条件付きデバッグを有効にするには、次の手順を実行します。

ステップ 1:デバッグ条件が有効になっていないことを確認します。

9800#clear platform condition all

ステップ 2:モニターするワイヤレスクライアントの MAC アドレスのデバッグ条件を有効にします。

次のコマンドは、指定された MAC アドレスの 30 分間(1800 秒)のモニターを開始します。 必要に応じて、この時間を最大 2085978494 秒まで増やすことができます。

9800#debug wireless mac{monitor-time }

注:複数のクライアントを同時にモニタするには、MACアドレスごとにdebug wireless macコマンドを実行します。

注:ワイヤレスクライアントアクティビティはターミナルセッションに表示されません。これは、後で表示できるように、すべてのログが内部でバッファされるためです。

ステップ 3:モニターする問題または動作を再現します。

ステップ 4:デフォルトまたは設定されたモニタ時間がアップになる前に問題が再現した場合は、デバッグを停止します。

9800#no debug wireless mac

モニター時間が経過するか、debug wireless が停止すると、9800 WLC では次の名前のローカルファイルが生成されます。

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ステップ 5: MAC アドレスアクティビティのファイルを収集します。 ra trace.log を外部サーバーにコピーするか、出力を画面に直接表示できます。

RA トレースファイルの名前を確認します。

9800#dir bootflash: | inc ra_trace

ファイルを外部サーバーにコピーします。

9800#copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp:///ra-FILENAME.txt

内容を表示します。

9800#more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

手順 6:根本原因がまだ明らかでない場合は、デバッグレベルのログのより詳細なビューである内部ログを収集します。このコマンドは、すでに収集されて内部に保存されているデバッグログを提供するため、クライアントを再度デバッグする必要はありません。

9800#show logging profile wireless internal filter [mac | ip] [| ] to-file ra-internal- .txt

注:このコマンド出力は、すべてのプロセスのすべてのログレベルのトレースを返し、かなり大量です。これらのトレースの解析については、Cisco TACにお問い合わせください。

9800#copy bootflash:ra-internal-.txt tftp:// /ra-internal- .txt

内容を表示します。

9800#more bootflash:ra-internal-.txt

手順 7:デバッグ条件を削除します。

注:トラブルシューティングセッションの後は、デバッグ条件を必ず削除してください。

埋め込みパケットキャプチャ

9800コントローラはパケットをネイティブにスニフィングできるため、コントロールプレーンのパケット処理の可視性としてトラブルシューティングが容易になります。

ステップ 1:対象のトラフィックをフィルタリングするACLを定義します。Web認証の場合は、Webサーバとの間のトラフィックだけでなく、クライアントが接続されている複数のAPとの間のトラフィックも許可することを推奨します。

9800(config)#ip access-list extended EWA-pcap

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

ステップ 2:モニタキャプチャパラメータを定義します。コントロールプレーントラフィックが両方向で有効になっており、インターフェイスがコントローラの物理アップリンクを参照していることを確認します。

9800#monitor capture EWA buffer size

9800#monitor capture EWA access-list EWA-pcap

9800#monitor capture EWA control-plane both interfaceboth

9800#show monitor capture EWA

Status Information for Capture EWA

Target Type:

Interface: Control Plane, Direction: BOTH

Interface: TenGigabitEthernet0/1/0, Direction: BOTH

Status : Inactive

Filter Details:

Access-list: EWA-pcap

Inner Filter Details:

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Packet sampling rate: 0 (no sampling)

ステップ 3:モニタのキャプチャを開始し、問題を再現します。

9800#monitor capture EWA start

Started capture point : EWA

ステップ 4:モニタのキャプチャを停止し、エクスポートします。

9800#monitor capture EWA stop

Stopped capture point : EWA

9800#monitor capture EWA export tftp://<a.b.c.d>/EWA.pcap

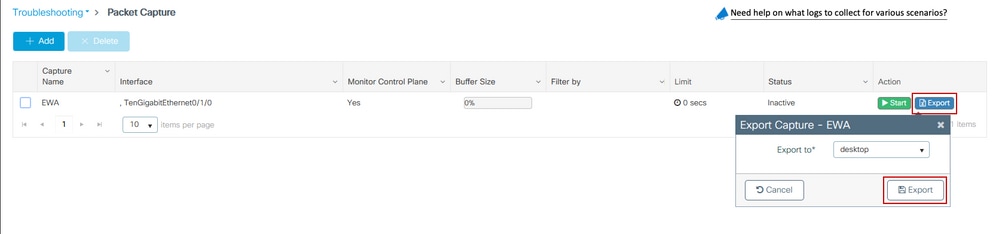

または、GUIからキャプチャをダウンロードし、Troubleshooting > Packet Captureの順に選択し、設定されたキャプチャでExportを選択します。ドロップダウンメニューからデスクトップを選択して、HTTP経由でキャプチャを目的のフォルダにダウンロードします。

クライアント側のトラブルシューティング

Web認証のWLANはクライアントの動作に依存しますが、これに基づいて、クライアント側の動作の知識と情報がWeb認証の誤動作の根本原因を特定する鍵となります。

HARブラウザのトラブルシューティング

Mozilla FirefoxやGoogle Chromeなどの最新のブラウザの多くは、Webアプリケーションのインタラクションをデバッグするコンソール開発者ツールを提供しています。HARファイルは、クライアントとサーバ間のやり取りの記録であり、HTTPのやり取りのタイムラインと、要求および応答情報(ヘッダー、ステータスコード、パラメータなど)を提供します。

HARファイルは、クライアントブラウザからエクスポートし、別のブラウザにインポートして詳細な分析を行うことができます。このドキュメントでは、Mozilla FirefoxからHARファイルを収集する方法について説明します。

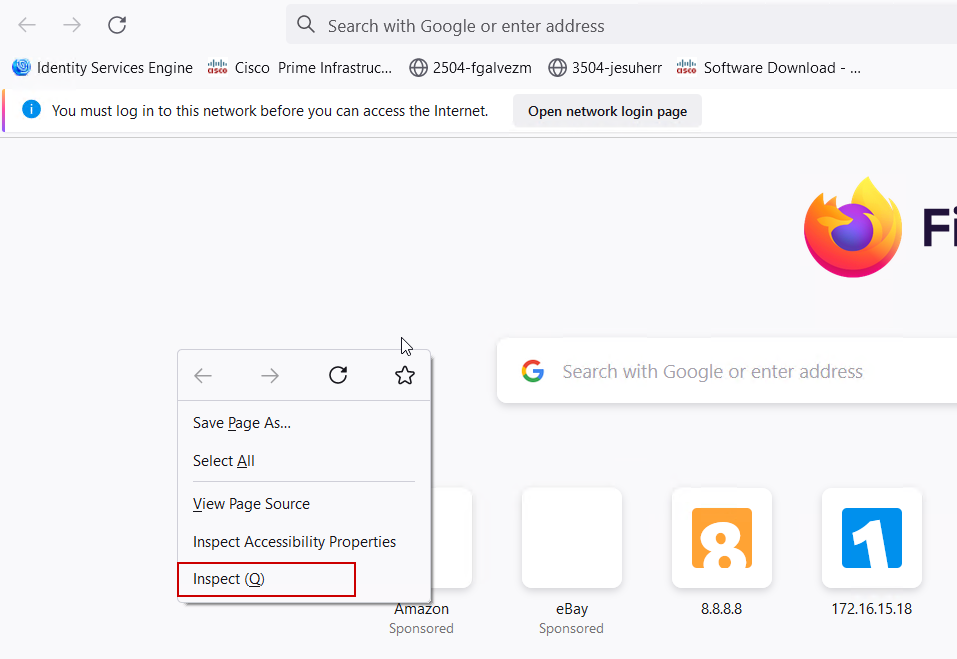

ステップ 1:Ctrl + Shift + Iキーを押しながらWeb Developer Toolsを開くか、ブラウザのコンテンツ内を右クリックしてInspectを選択します。

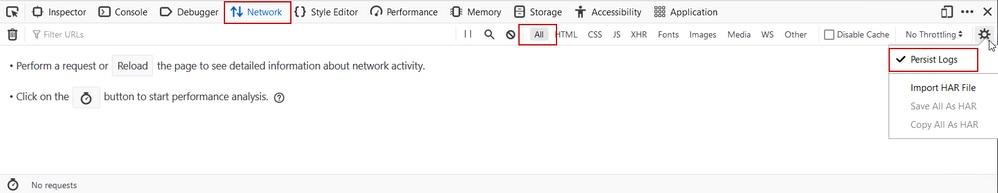

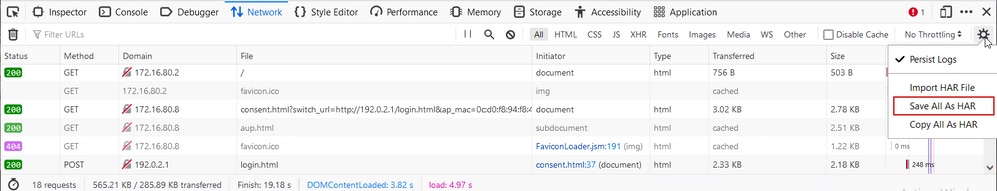

ステップ 2:Networkに移動し、すべての要求タイプをキャプチャするために「All」が選択されていることを確認します。歯車アイコンを選択し、持続ログの横に矢印が表示されていることを確認します。矢印が表示されていない場合、ドメインの変更がトリガーされるたびにログ要求がクリアされます。

ステップ 3:問題を再現し、ブラウザがすべての要求を記録することを確認します。問題が再現されたら、ネットワークロギングを停止し、歯車アイコンを選択してSave All As HARを選択します。

クライアント側のパケットキャプチャ

WindowsやMacOSなどのOSを搭載したワイヤレスクライアントは、ワイヤレスカードアダプタでパケットを傍受できます。Over-the-Airパケットキャプチャの直接的な置き換えではありませんが、全体的なWeb認証フローを一目で確認できます。

DNS要求:

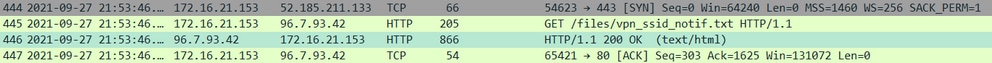

リダイレクトのための初期TCPハンドシェイクとHTTP GET:

外部サーバとのTCPハンドシェイク:

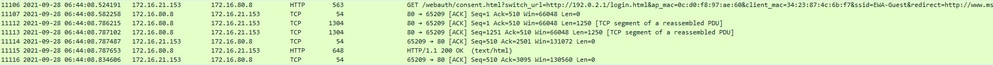

外部サーバへのHTTP GET(キャプティブポータル要求):

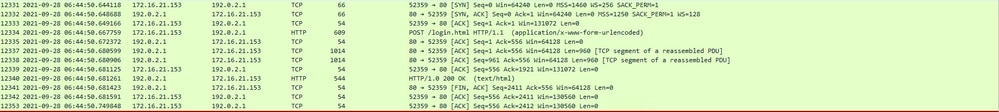

認証用の仮想IPへのHTTP POST:

成功した試行の例

これは、無線アクティブトレースの観点からの、接続試行の成功の出力です。レイヤ3 Web認証SSIDに接続するクライアントのクライアントセッション段階を識別する参照として、これを使用してください。

802.11認証および関連付け:

2021/09/28 12:59:51.781967 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (note): MAC: 3423.874c.6bf7 Association received. BSSID 0cd0.f897.ae60, WLAN EWA-Guest, Slot 0 AP 0cd0.f897.ae60, C9117AXI-lobby

2021/09/28 12:59:51.782009 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Received Dot11 association request. Processing started,SSID: EWA-Guest, Policy profile: Guest-Policy, AP Name: C9117AXI-lobby, Ap Mac Address: 0cd0.f897.ae60 BSSID MAC0000.0000.0000 wlan ID: 4RSSI: -39, SNR: 0

2021/09/28 12:59:51.782152 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2021/09/28 12:59:51.782357 {wncd_x_R0-0}{1}: [dot11-validate] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

2021/09/28 12:59:51.782480 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 dot11 send association response. Sending association response with resp_status_code: 0

2021/09/28 12:59:51.782483 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 Dot11 Capability info byte1 1, byte2: 14

2021/09/28 12:59:51.782509 {wncd_x_R0-0}{1}: [dot11-frame] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

2021/09/28 12:59:51.782519 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 dot11 send association response. Sending assoc response of length: 115 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

2021/09/28 12:59:51.782611 {wncd_x_R0-0}{1}: [dot11] [26328]: (note): MAC: 3423.874c.6bf7 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

2021/09/28 12:59:51.782626 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

2021/09/28 12:59:51.782676 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Station Dot11 association is successful. レイヤ2認証がスキップされました:

2021/09/28 12:59:51.782727 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Starting L2 authentication. Bssid in state machine:0cd0.f897.ae60 Bssid in request is:0cd0.f897.ae60

2021/09/28 12:59:51.782745 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

2021/09/28 12:59:51.782785 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L2 Authentication initiated. method WEBAUTH, Policy VLAN 2621,AAA override = 0

2021/09/28 12:59:51.782803 {wncd_x_R0-0}{1}: [sanet-shim-translate] [26328]: (ERR): 3423.874c.6bf7 wlan_profile Not Found : Device information attributes not populated

[...]

2021/09/28 12:59:51.787912 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_PENDING

2021/09/28 12:59:51.787953 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.787966 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 L2 Authentication of station is successful., L3 Authentication : 1ACLのplumb:

2021/09/28 12:59:51.785227 {wncd_x_R0-0}{1}: [webauth-sm] [26328]: (info): [ 0.0.0.0]Starting Webauth, mac [34:23:87:4c:6b:f7],IIF 0 , audit-ID 041510AC0000000E2C7D71DB

2021/09/28 12:59:51.785307 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:51.785378 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv4 intercept ACL via SVM, name: WA-v4-int-172.16.80.8, priority: 50, IIF-ID: 0

2021/09/28 12:59:51.785738 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = WA-v4-int-172.16.80.8

2021/09/28 12:59:51.786324 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv6 intercept ACL via SVM, name: IP-Adm-V6-Int-ACL-global, priority: 52, IIF-ID: 0

2021/09/28 12:59:51.786598 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = IP-Adm-V6-Int-ACL-global

2021/09/28 12:59:51.787904 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_AWAIT_L2_WEBAUTH_START_RESP -> S_AUTHIF_L2_WEBAUTH_PENDINGIP学習プロセス:

2021/09/28 12:59:51.799515 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2021/09/28 12:59:51.799716 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2021/09/28 12:59:51.802213 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.916777 {wncd_x_R0-0}{1}: [sisf-packet] [26328]: (debug): RX: ARP from interface capwap_9000000b on vlan 2621 Source MAC: 3423.874c.6bf7 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 3423.874c.6bf7 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: 172.16.21.153

[...]

2021/09/28 12:59:52.810136 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (note): MAC: 3423.874c.6bf7 Client IP learn successful. Method: ARP IP: 172.16.21.153

2021/09/28 12:59:52.810185 {wncd_x_R0-0}{1}: [epm] [26328]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 2621 fail count 0 dirty_counter 0 is_dirty 0

2021/09/28 12:59:52.810404 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] auth mgr attr change notification is received for attr (8)

2021/09/28 12:59:52.810794 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:52.810863 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETEレイヤ3認証およびリダイレクトプロセス:

2021/09/28 12:59:52.811141 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication initiated. LWA

2021/09/28 12:59:52.811154 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

2021/09/28 12:59:55.324550 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]GET rcvd when in LOGIN state

2021/09/28 12:59:55.324565 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]HTTP GET request

2021/09/28 12:59:55.324588 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Parse GET, src [172.16.21.153] dst [x.x.x.x] url [http://browser-test-website/]

[...]

2021/09/28 13:01:29.859434 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]POST rcvd when in LOGIN state

2021/09/28 13:01:29.859636 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv4 intecept ACL via SVM, name "WA-v4-int-172.16.80.8", pri 50, IIF 0

2021/09/28 13:01:29.860335 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv6 intecept ACL via SVM, name "IP-Adm-V6-Int-ACL-global", pri 52, IIF 0

2021/09/28 13:01:29.861092 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] Authc success from WebAuth, Auth event success

2021/09/28 13:01:29.861151 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [26328]: (note): Authentication Success. Resolved Policy bitmap:0 for client 3423.874c.6bf7

2021/09/28 13:01:29.862867 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication Successful. ACL:[]

2021/09/28 13:01:29.862871 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONERUN状態への移行:

2021/09/28 13:01:29.863176 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: 0cd0.f897.ae60 capwap IFID: 0x9000000b

2021/09/28 13:01:29.863272 {wncd_x_R0-0}{1}: [errmsg] [26328]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (3423.874C.6BF7) joined with ssid (EWA-Guest) for device with MAC: 3423.874c.6bf7

2021/09/28 13:01:29.863334 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2621" ]

2021/09/28 13:01:29.863336 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/09/28 13:01:29.863343 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

2021/09/28 13:01:29.863387 {wncd_x_R0-0}{1}: [ewlc-qos-client] [26328]: (info): MAC: 3423.874c.6bf7 Client QoS run state handler

2021/09/28 13:01:29.863409 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [26328]: (debug): Managed client RUN state notification: 3423.874c.6bf7

2021/09/28 13:01:29.863451 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

6.0 |

26-Nov-2024

|

仮想ipv6アドレス要件に関する小さなメモを追加 |

5.0 |

12-Jan-2023

|

デフォルトの許可方式に関する小さな注記を追加 |

4.0 |

02-May-2022

|

入力ミスと書式設定の修正 |

2.0 |

11-Oct-2021

|

初版リリース |

1.0 |

12-Oct-2021

|

初版 |

シスコ エンジニア提供

- イエズスエレラガルシアシスコTAC

- Tiago Antunes社シスコTAC

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック