MACフィルタ失敗時のWeb認証の検証およびトラブルシューティングの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、外部認証にISEを使用した「MACフィルタ障害」機能でのローカルWeb認証の設定、トラブルシューティング、および確認について説明します。

前提条件

MAC認証用のISEの設定

ISE/Active Directoryで設定された有効なユーザクレデンシャル

要件

次の項目に関する知識があることが推奨されます。

コントローラのWeb UIをナビゲートするための基本的な知識

ポリシー、WLANプロファイル、およびポリシータグの設定

ISEでのサービスポリシーの設定

使用するコンポーネント

9800 WLCバージョン17.12.2

C9120 AXI AP(すべてのモデル)

9300 スイッチ

ISEバージョン3.1.0.518

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Web Authの「On Mac Failure Filter」機能は、MAC認証とWeb認証の両方を使用するWLAN環境で、フォールバックメカニズムとして機能します。

- フォールバックメカニズム:クライアントが外部RADIUSサーバ(ISE)またはローカルサーバに対してMACフィルタを使用してWLANに接続しようとして、認証に失敗した場合、この機能によってレイヤ3 Web認証が自動的に開始されます。

- 認証の成功:クライアントがMACフィルタを使用して正常に認証されると、Web認証がバイパスされ、クライアントはWLANに直接接続できます。

- 関連付け解除の回避:この機能を使用すると、MACフィルタ認証の失敗が原因で関連付け解除が行われるのを防ぐことができます。

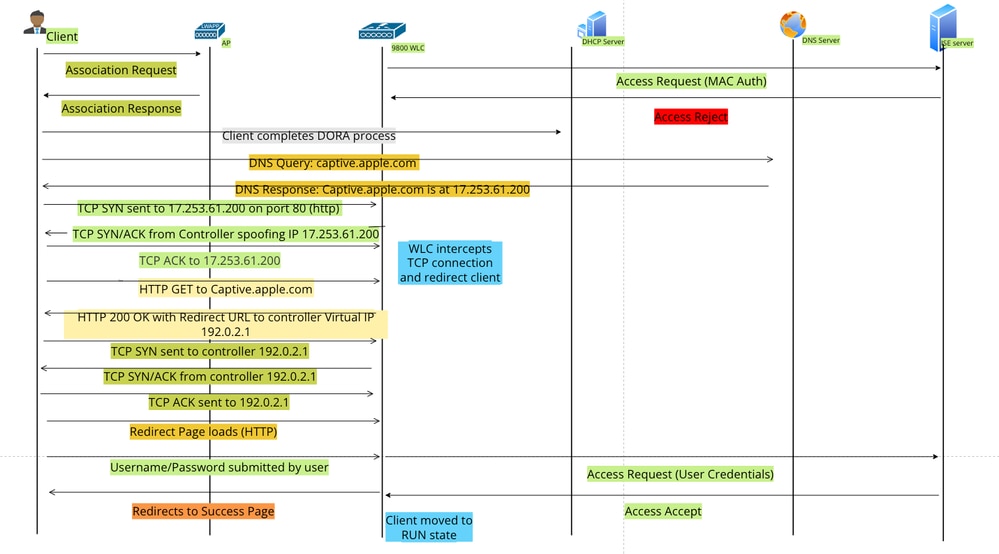

Web認証フロー

Web認証フロー

設定

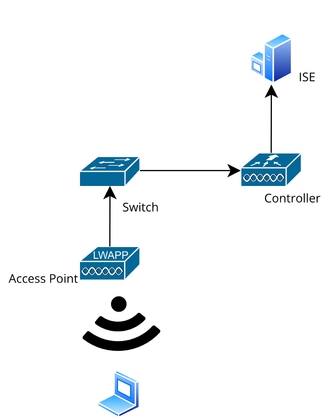

ネットワーク図

Network Topology

Network Topology

コンフィギュレーション

Webパラメータの設定

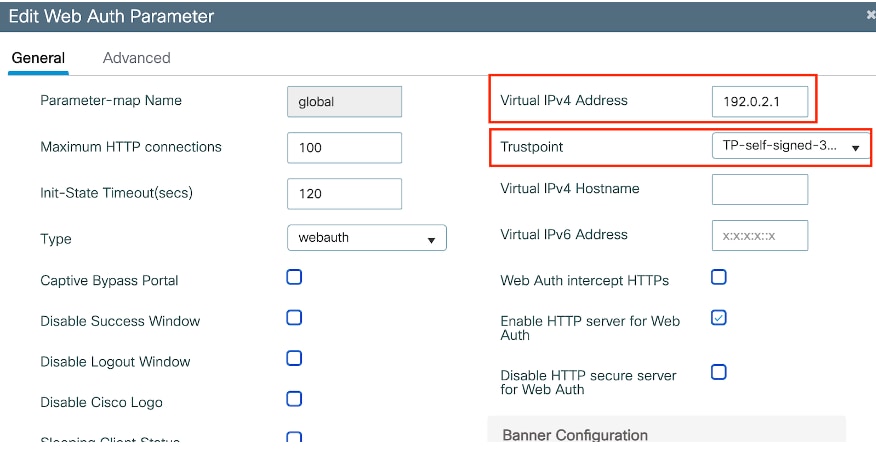

Configuration > Security > Web Authの順に移動し、Globalパラメータマップを選択します

グローバルパラメータマップでVirtual IPとTrustpointの設定を確認します。すべてのカスタムWeb認証パラメータプロファイルは、グローバルパラメータマップから仮想IPとトラストポイントの設定を継承します。

グローバルWeb認証パラメータプロファイル

グローバルWeb認証パラメータプロファイル

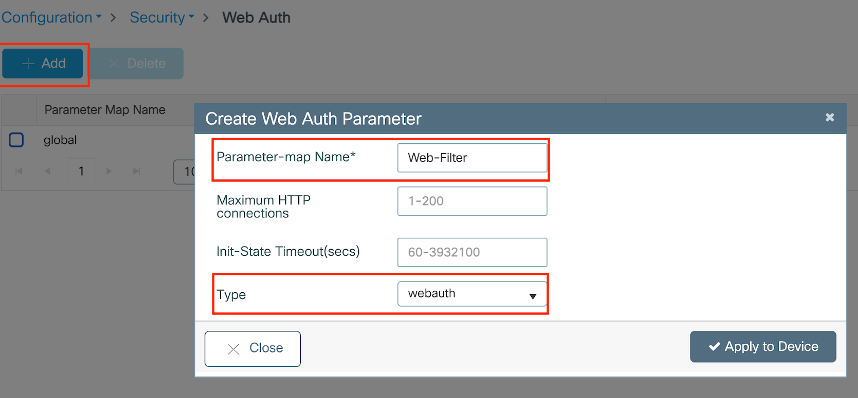

ステップ1:カスタムWeb認証パラメータマップを作成するには、[追加]を選択します。プロファイル名を入力し、タイプとして「Webauth」を選択します。

Web認証パラメータプロファイル

Web認証パラメータプロファイル

クライアントがIPv6アドレスも取得している場合は、パラメータマップに仮想IPv6アドレスも追加する必要があります。ドキュメント範囲2001:db8::/32のIPを使用します。

クライアントがIPv6アドレスを取得した場合は、V4ではなくV6でHTTP Web認証のリダイレクションを取得しようとする可能性が高いため、仮想IPv6も設定する必要があります。

CLI による設定:

parameter-map type webauth Web-Filter

type webauth

ポリシープロファイルの設定

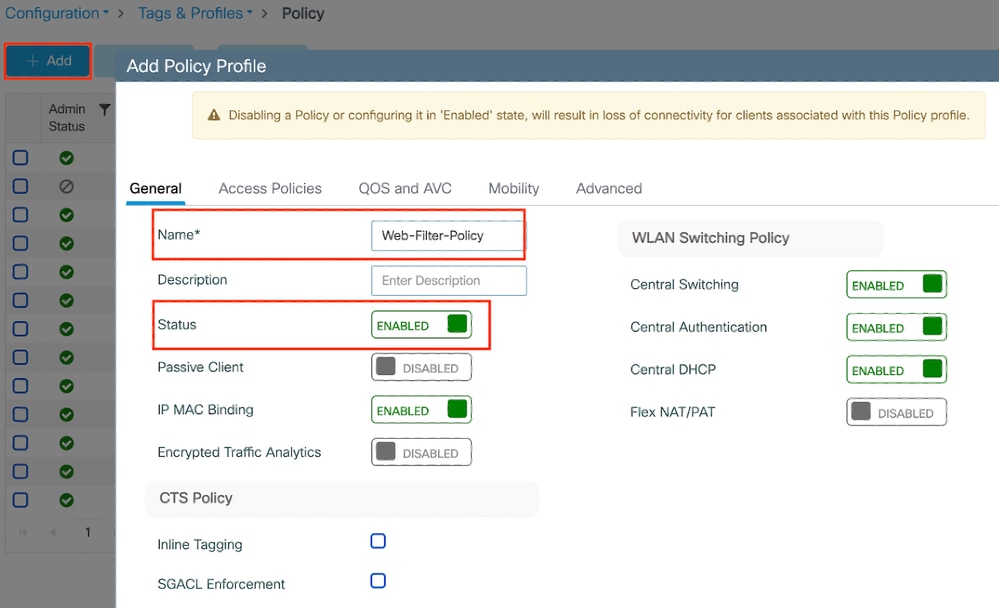

ステップ1:ポリシープロファイルの作成

[設定(Configuration)] > [タグとプロファイル(Tags & Profiles)] > [ポリシー(Policy)] に移動します。「追加」を選択します。[一般]タブで、プロファイルの名前を指定し、ステータス切り替えを有効にします。

ポリシー プロファイル

ポリシー プロファイル

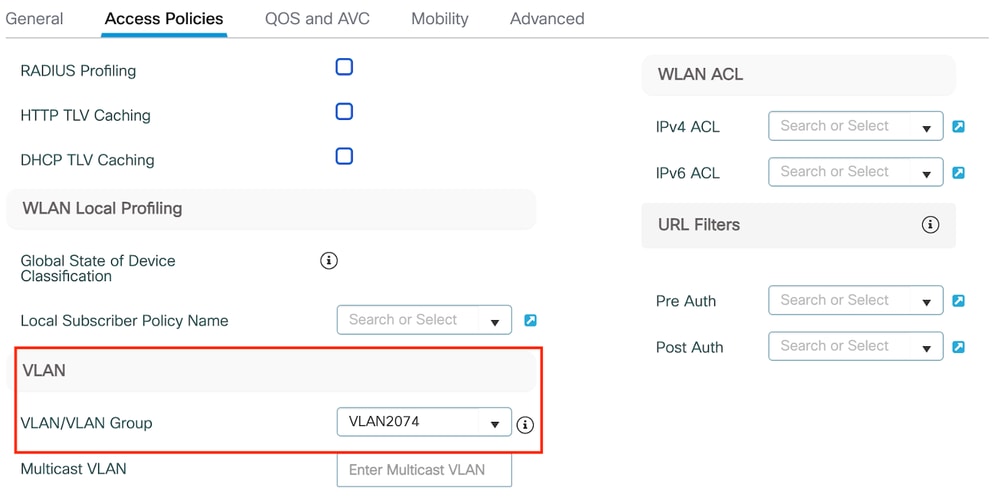

ステップ2:

Access Policiesタブで、VLANセクションのドロップダウンリストからクライアントVLANを選択します。

Access Policyタブ

Access Policyタブ

CLI による設定:

wireless profile policy Web-Filter-Policy

vlan VLAN2074

no shutdown

WLANプロファイルの設定

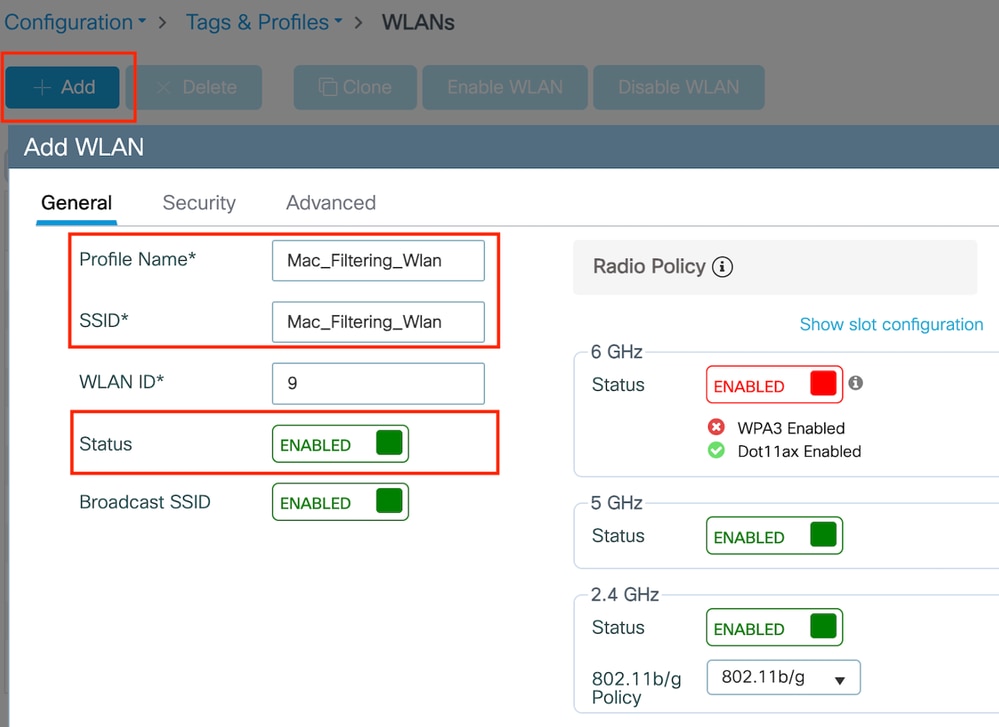

ステップ1:Configuration > Tags and Profiles > WLANsの順に移動します。「追加」を選択して新しいプロファイルを作成します。プロファイル名とSSID名を定義し、ステータスフィールドを有効にします。

WLAN プロファイル

WLAN プロファイル

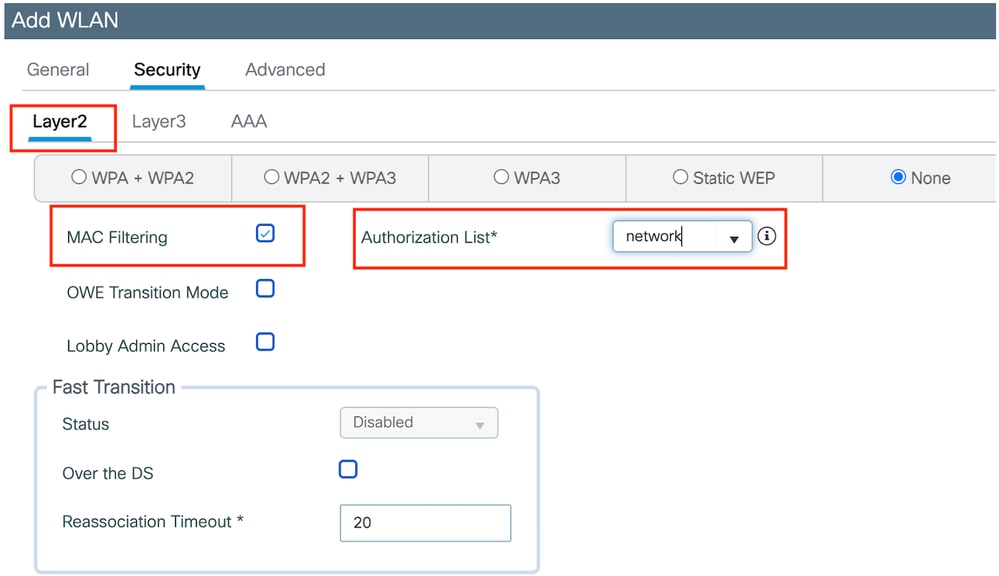

ステップ2:Securityタブで、Mac Filteringチェックボックスをオンにし、許可リスト(ISEまたはローカルサーバ)でRADIUSサーバを設定します。この設定では、MAC認証とWeb認証の両方にISEを使用します。

WLANレイヤ2セキュリティ

WLANレイヤ2セキュリティ

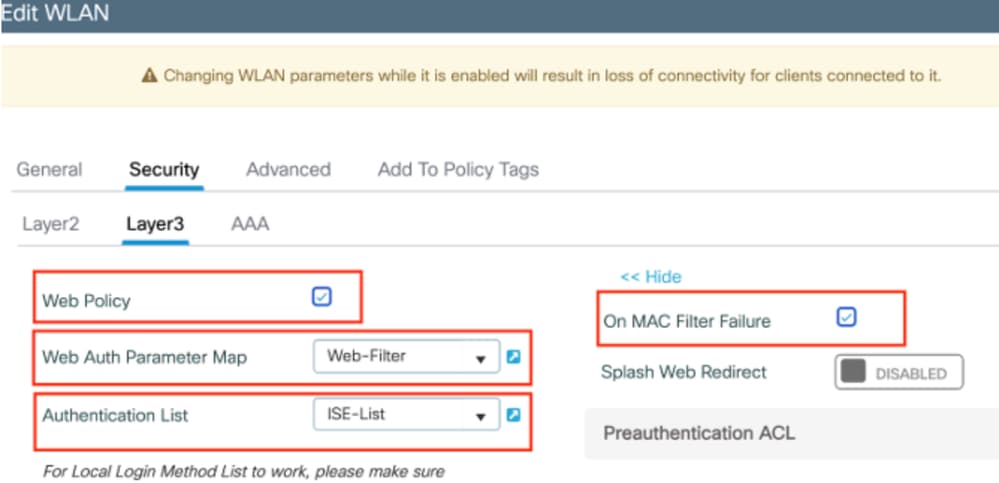

ステップ3:Security > Layer3の順に移動します。Webポリシーを有効にし、Web認証パラメータマッププロファイルに関連付けます。「On Mac Filter Failure」チェックボックスにチェックマークを入れて、認証リストのドロップダウンからRADIUSサーバを選択します。

WLAN Layer3 Securityタブ

WLAN Layer3 Securityタブ

CLI での設定

wlan Mac_Filtering_Wlan 9 Mac_Filtering_Wlan

mac-filtering network

radio policy dot11 24ghz

radio policy dot11 5ghz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

security web-auth

security web-auth authentication-list ISE-List

security web-auth on-macfilter-failure

security web-auth parameter-map Web-Filter

no shutdown

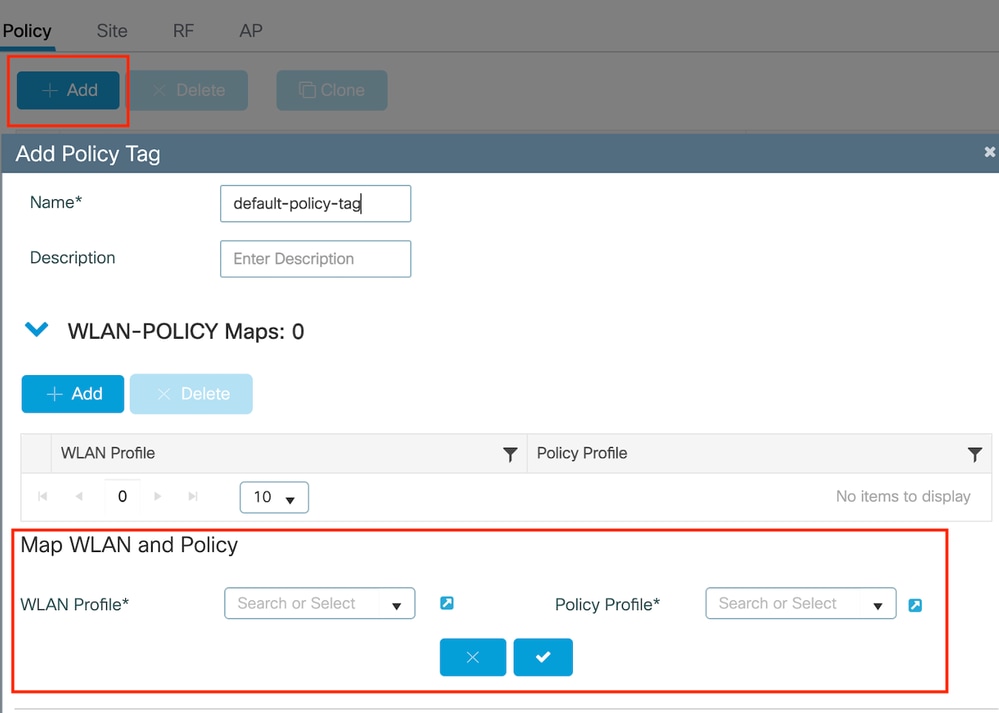

ステップ4:ポリシータグの設定、WLANプロファイルの作成、およびポリシープロファイルマッピング

Configuration > Tags & Profiles > Tags > Policyの順に移動します。[追加]をクリックして、ポリシータグの名前を定義します。WLAN-Policy MapsでAddを選択し、以前に作成したWLANとポリシープロファイルをマッピングします。

ポリシータグマップ

ポリシータグマップ

CLI による設定:

wireless tag policy default-policy-tag

description "default policy-tag"

wlan Mac_Filtering_Wlan policy Web-Filter-Policy

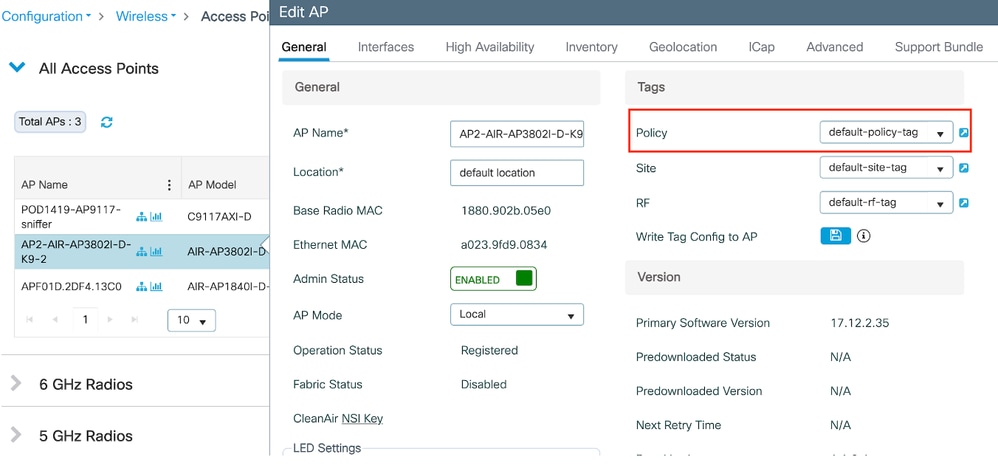

ステップ5:Configuration > Wireless > Access Pointの順に移動します。このSSIDのブロードキャストを担当するアクセスポイントを選択します。Edit APメニューで、作成したPolicy Tagを割り当てます。

APへのポリシータグのマッピング

APへのポリシータグのマッピング

AAAの設定:

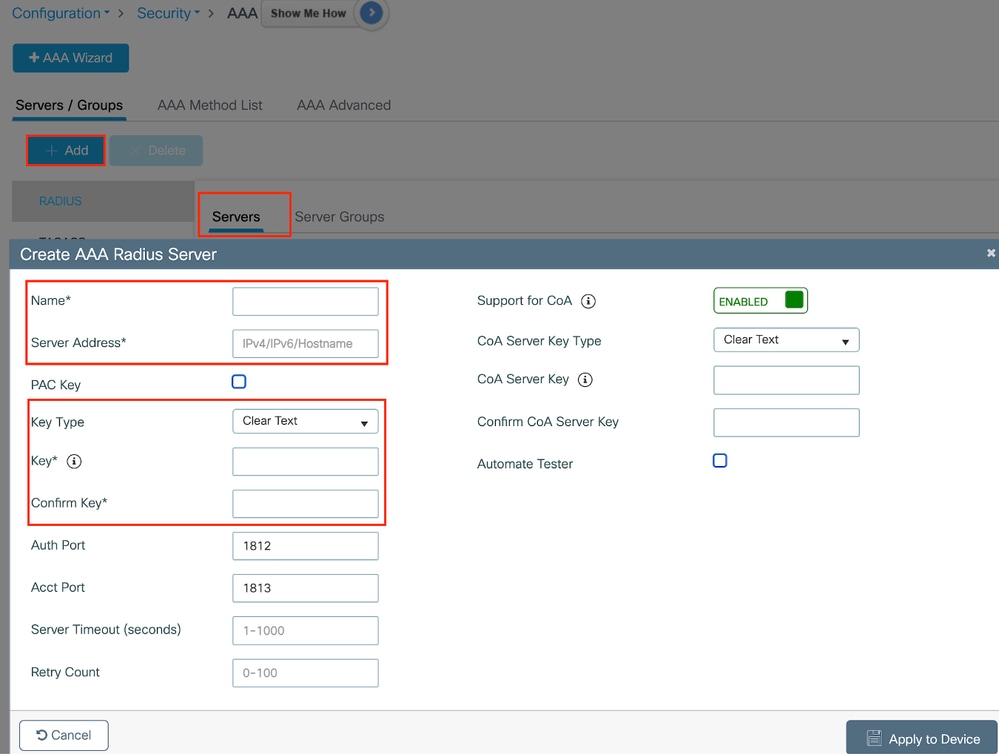

ステップ1:RADIUSサーバを作成します。

Configuration > Security > AAAの順に移動します。Server/Groupセクションの下にあるAddオプションをクリックします。[Create AAA Radius Server]ページで、サーバ名、IPアドレス、および共有秘密を入力します。

サーバの設定

サーバの設定

CLI での設定

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

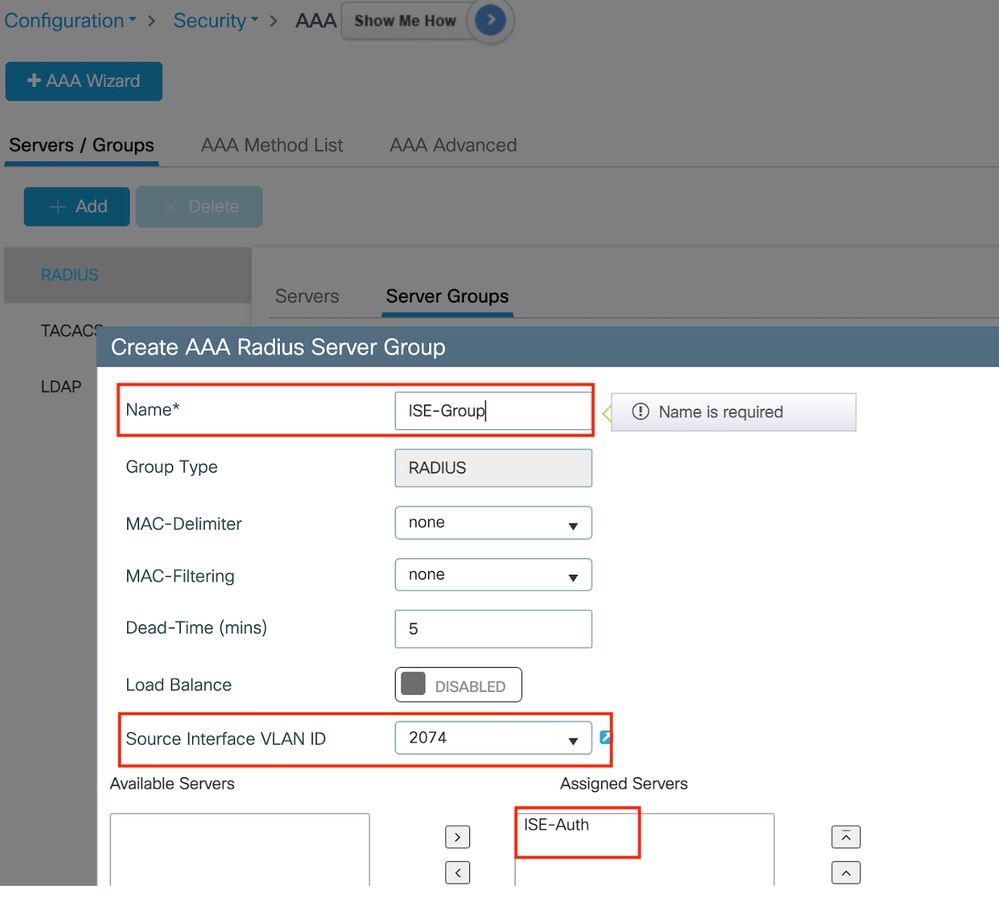

ステップ2:RADIUSサーバグループを作成します。

Server Groupsセクションの下のAddオプションを選択して、サーバグループを定義します。同じグループ設定に含めるサーバを切り替えます。

発信元インターフェイスを設定する必要はありません。デフォルトでは、9800はルーティングテーブルを使用して、RADIUSサーバに到達するために使用するインターフェイスを特定し、通常はデフォルトゲートウェイを使用します。

サーバグループ

サーバグループ

CLI での設定

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

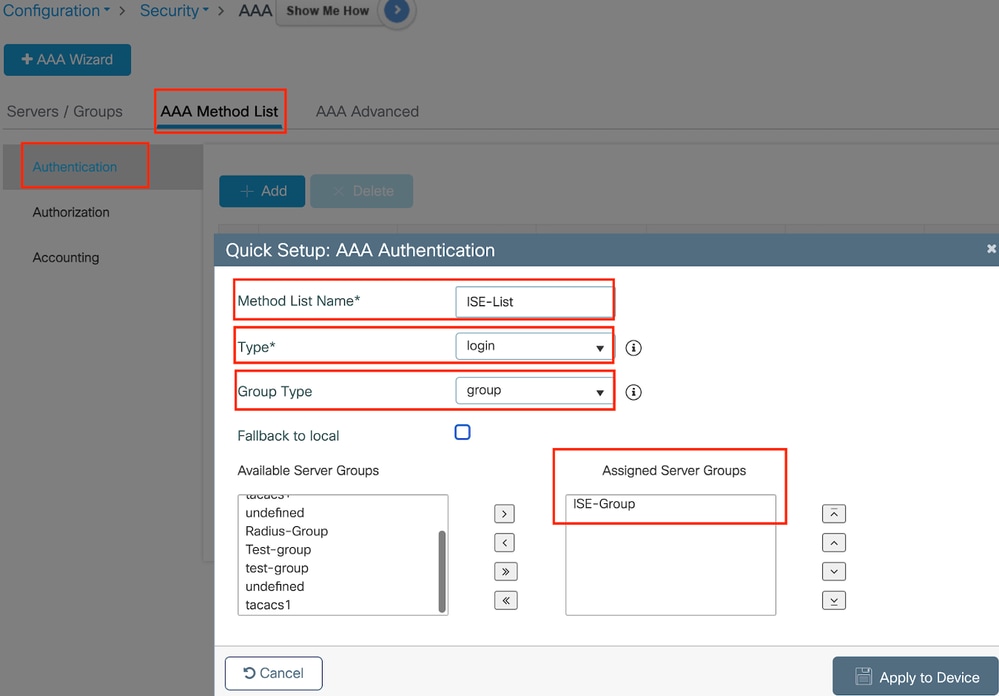

ステップ3:AAA方式リストを設定します。

AAA Method Listタブに移動します。Authenticationの下にあるAddをクリックします。Typeを「login」、Group typeを「Group」に設定して、方式リスト名を定義します。Assigned Server Groupセクションで、設定した認証サーバグループをマッピングします。

認証方式リスト

認証方式リスト

CLI での設定

aaa authentication login ISE-List group ISE-Group

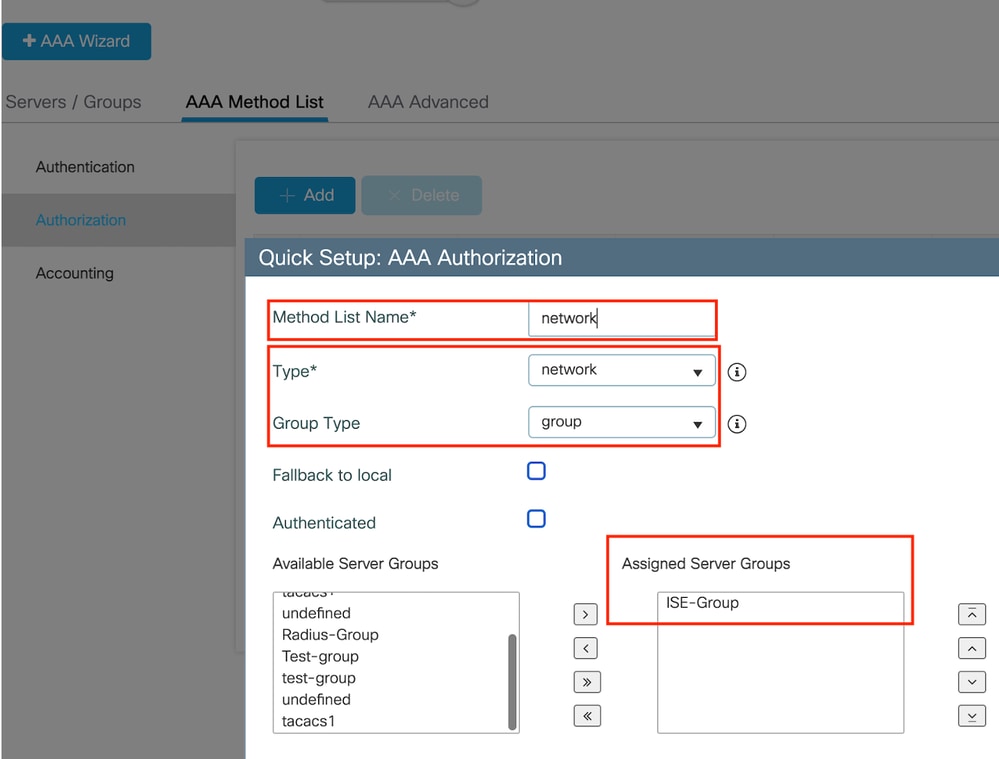

Authorization Method Listセクションに移動し、Addをクリックします。方式リスト名を定義し、タイプを「network」に、グループタイプを「Group」に設定します。設定済みRADIUSサーバをAssigned Server Groupsセクションに切り替えます。

許可方式リスト

許可方式リスト

CLI での設定

aaa authorization network network group ISE-Group

ISE の設定:

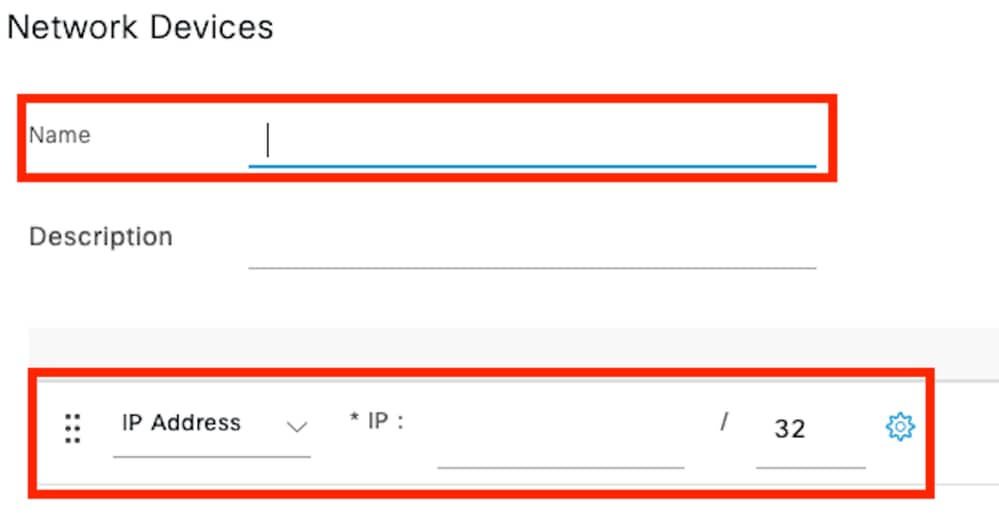

ISEのネットワークデバイスとしてのWLCの追加

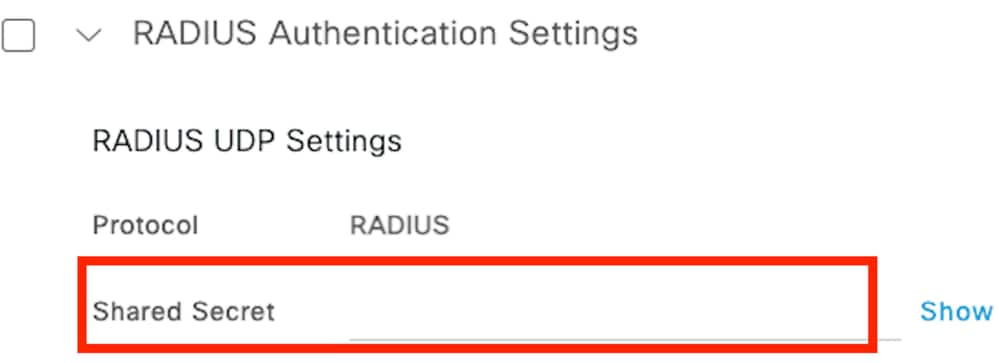

ステップ1:Administration > Network Devicesの順に移動し、Addをクリックします。Radius Authentication Settingsで、コントローラのIPアドレス、ホスト名、および共有秘密を入力します

ネットワーク デバイスの追加

ネットワーク デバイスの追加

共有秘密

共有秘密

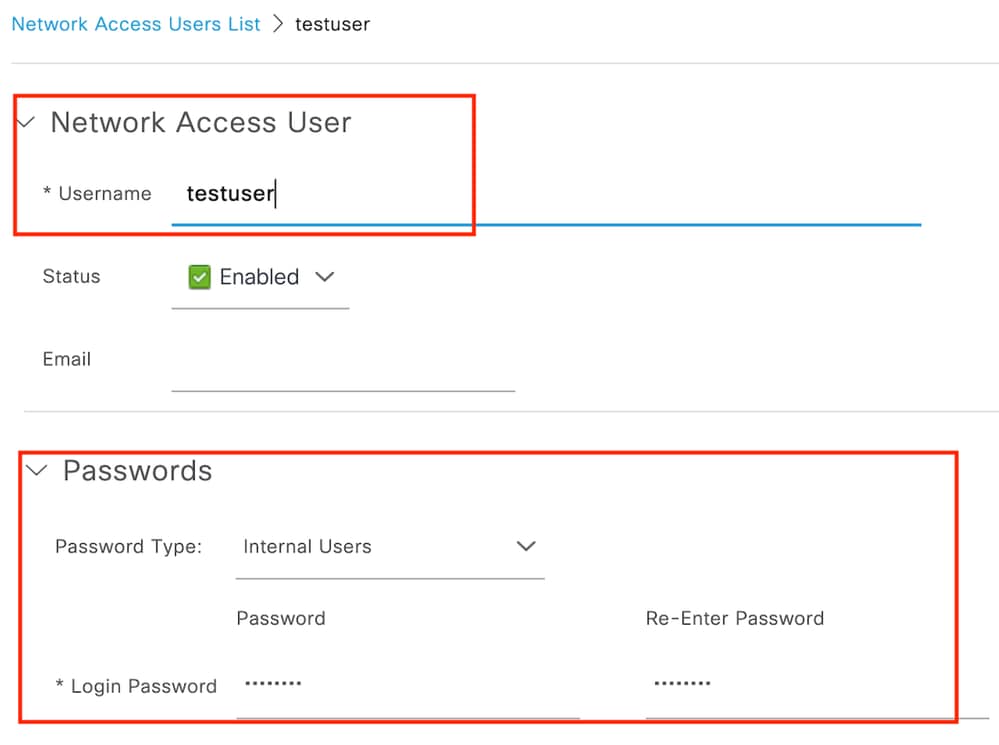

ステップ2:ユーザエントリの作成

Identity Management > Identitiesの下で、Addオプションを選択します。

クライアントがWeb認証に使用する必要があるユーザ名とパスワードを設定します

ユーザー資格情報の追加

ユーザー資格情報の追加

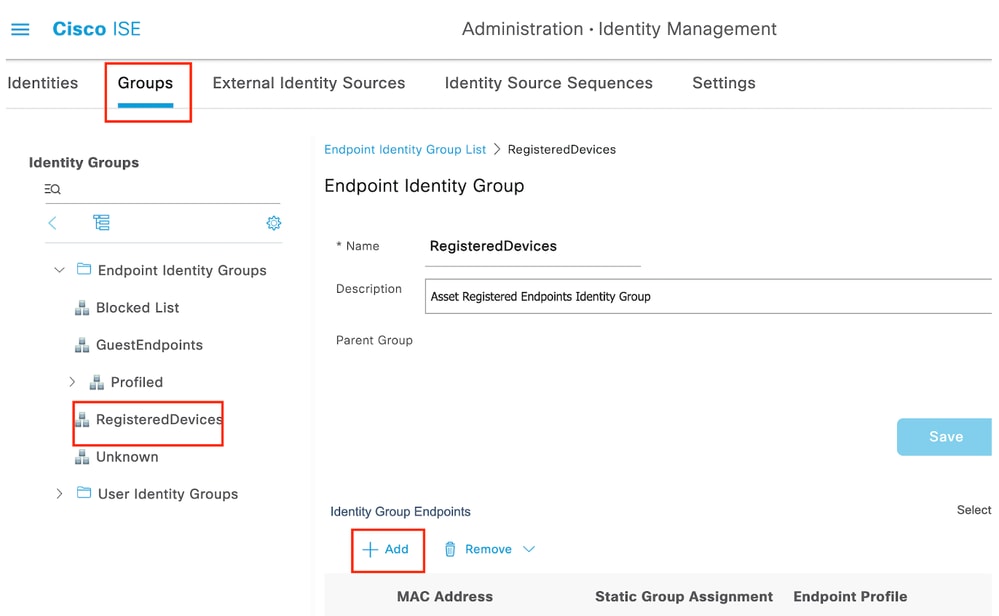

ステップ3:Administration > Identity Management > Groups > Registered Devicesの順に移動し、Addをクリックします。

デバイスのMACアドレスを入力して、サーバ上にエントリを作成します。

デバイスのMACアドレスの追加

デバイスのMACアドレスの追加

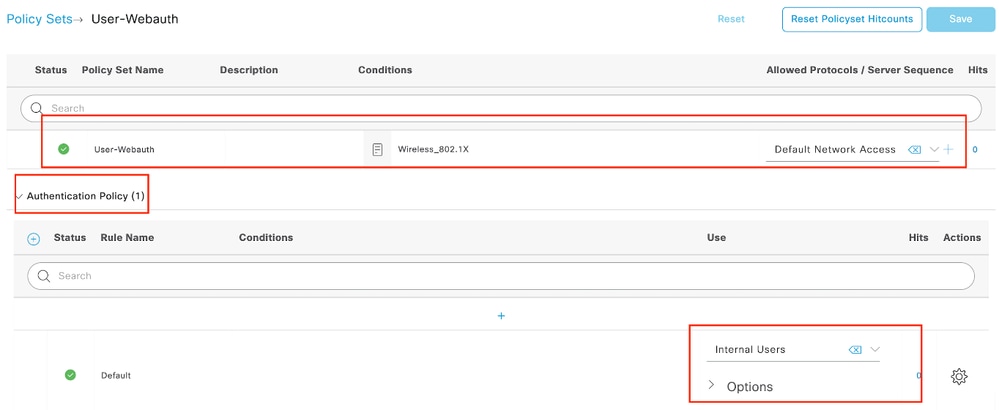

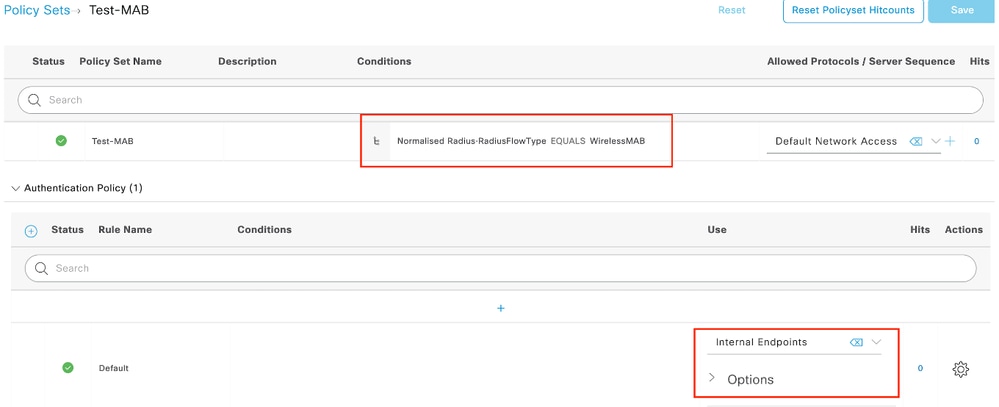

ステップ4:サービスポリシーの作成

Policy > Policy setsに移動し、「+」記号を選択して新しいポリシーセットを作成します

このポリシーセットはユーザWeb認証用で、クライアントのユーザ名とパスワードはアイデンティティ管理で作成されます

Web認証サービスポリシー

Web認証サービスポリシー

同様に、MABサービスポリシーを作成し、認証ポリシーの下に内部エンドポイントをマッピングします。

MAB認証サービスポリシー

MAB認証サービスポリシー

確認

コントローラ コンフィギュレーション

show wireless tag policy detailed default-policy-tag

Policy Tag Name : default-policy-tag

Description : default policy-tag

Number of WLAN-POLICY maps: 1

WLAN Profile Name Policy Name

------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy show wireless profile policy detailed Web-Filter-Policy

Policy Profile Name : Web-Filter-Policy

Description :

Status : ENABLED

VLAN : 2074

Multicast VLAN : 0

show wlan name Mac_Filtering_Wlan

WLAN Profile Name : Mac_Filtering_Wlan

================================================

Identifier : 9

Description :

Network Name (SSID) : Mac_Filtering_Wlan

Status : Enabled

Broadcast SSID : Enabled

Mac Filter Authorization list name : network

Webauth On-mac-filter Failure : Enabled

Webauth Authentication List Name : ISE-List

Webauth Authorization List Name : Disabled

Webauth Parameter Map : Web-Filter show parameter-map type webauth name Web-Filter

Parameter Map Name : Web-Filter

Type : webauth

Auth-proxy Init State time : 120 sec

Webauth max-http connection : 100

Webauth logout-window : Enabled

Webauth success-window : Enabled

Consent Email : Disabled

Activation Mode : Replace

Sleeping-Client : Disabled

Webauth login-auth-bypass:

show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

HTTP server base path:

HTTP File Upload status: Disabled

HTTP server upload path:

HTTP server help root:

Maximum number of concurrent server connections allowed: 300

Maximum number of secondary server connections allowed: 50

Server idle time-out: 180 seconds

Server life time-out: 180 seconds

Server session idle time-out: 600 seconds

Maximum number of requests allowed on a connection: 25

Server linger time : 60 seconds

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443 show ap name AP2-AIR-AP3802I-D-K9-2 tag detail

Policy tag mapping

------------------

WLAN Profile Name Policy Name VLAN Flex Central Switching IPv4 ACL IPv6 ACL

---------------------------------------------------------------------------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy 2074 ENABLED Not Configured Not Configured

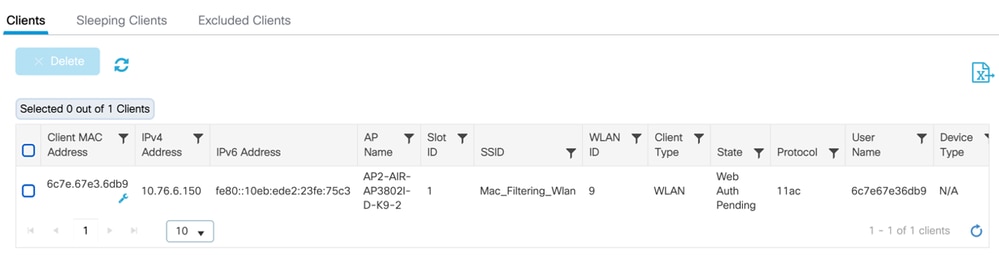

コントローラのクライアントポリシーの状態

Dashboard > Clientsセクションに移動し、接続されたクライアントのステータスを確認します。

クライアントは現在Web認証保留状態です

クライアントの詳細

クライアントの詳細

show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

6c7e.67e3.6db9 AP2-AIR-AP3802I-D-K9-2 WLAN 9 Webauth Pending 11ac Web Auth Local

show wireless client mac-address 6c7e.67e3.6db9 detail

Client MAC Address : 6c7e.67e3.6db9 Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.76.6.150

Client IPv6 Addresses : fe80::10eb:ede2:23fe:75c3

Client Username : 6c7e67e36db9

AP MAC Address : 1880.902b.05e0

AP Name: AP2-AIR-AP3802I-D-K9-2

AP slot : 1

Client State : Associated

Policy Profile : Web-Filter-Policy

Flex Profile : N/A

Wireless LAN Id: 9

WLAN Profile Name: Mac_Filtering_Wlan

Wireless LAN Network Name (SSID): Mac_Filtering_Wlan

BSSID : 1880.902b.05eb

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 88 seconds

Policy Type : N/A

Encryption Cipher : None

Auth Method Status List

Method : Web Auth

Webauth State : Get Redirect

Webauth Method : Webauth Web認証に成功すると、クライアントポリシーマネージャの状態はRUNに移行します

show wireless client mac-address 6c7e.67e3.6db9 detail

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 131 seconds

Policy Type : N/A

トラブルシュート

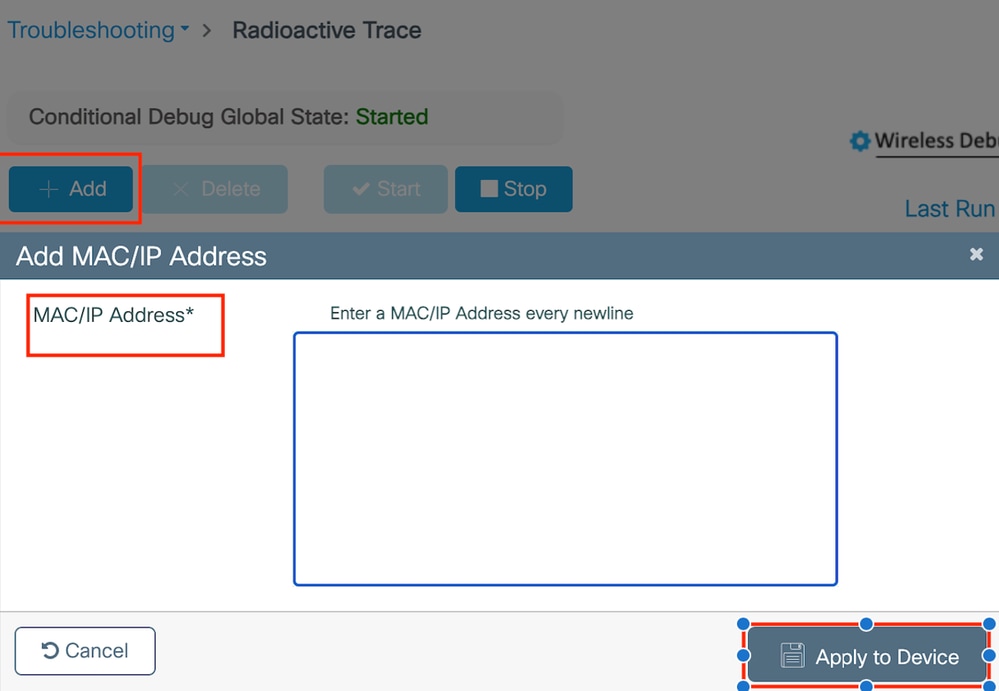

MAC障害時のWeb認証機能の機能は、MABの障害時にWeb認証をトリガーするコントローラ機能に依存しています。主な目的は、トラブルシューティングと分析のためにコントローラからRAトレースを効率的に収集することです。

放射能トレースの収集

CLIで指定したMACアドレスのクライアントデバッグトレースを生成するには、無線アクティブトレースをアクティブにします。

放射性トレースを有効にする手順:

すべての条件付きデバッグが無効になっていることを確認します

clear platform condition all指定したMACアドレスのデバッグを有効にする

debug wireless mac <H.H.H> monitor-time <Time is seconds>問題を再現したら、デバッグを無効にしてRAトレース収集を停止します。

no debug wireless mac <H.H.H>

RAトレースが停止すると、コントローラブートフラッシュにデバッグファイルが生成されます。

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ファイルを外部サーバにコピーします。

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

デバッグログを表示します。

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

GUIでRAトレースを有効にします。

ステップ1:トラブルシューティング>放射性トレースに移動します。新しいエントリを追加するオプションを選択し、指定されたAdd MAC/IP AddressタブにクライアントのMACアドレスを入力します。

ラジオアクティブトレース

ラジオアクティブトレース

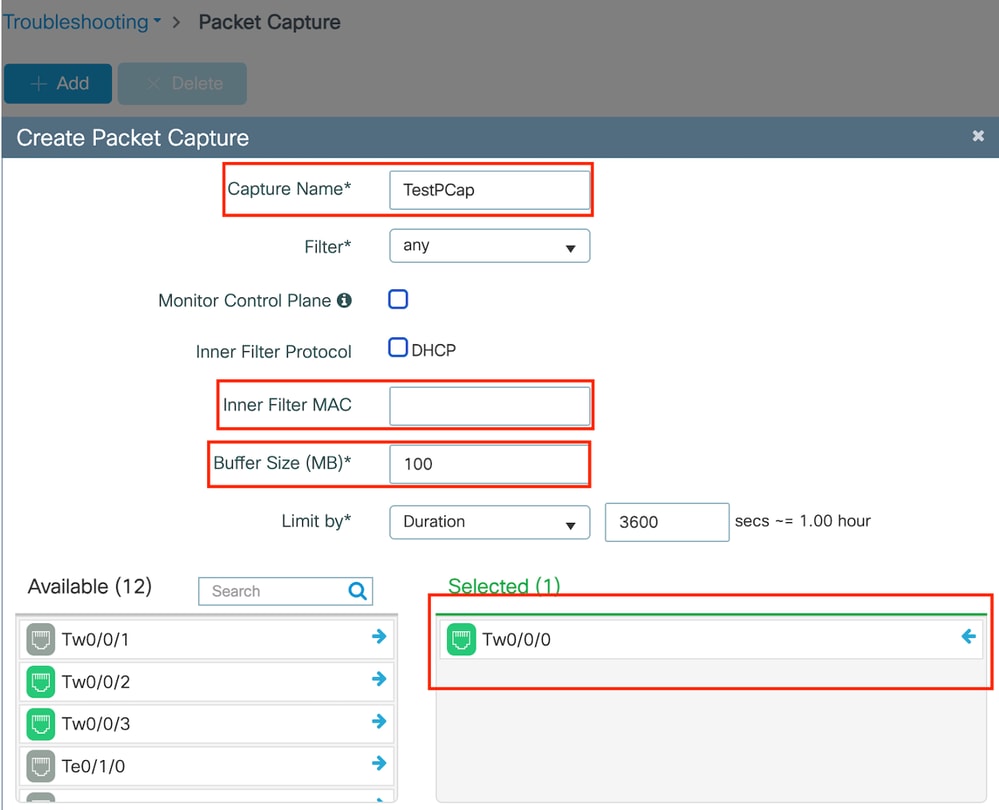

組み込みパケットキャプチャ:

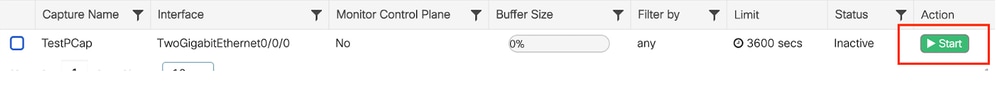

Troubleshooting > Packet Captureに移動します。キャプチャ名を入力し、クライアントのMACアドレスを内部フィルタMACとして指定します。バッファサイズを100に設定し、着信パケットと発信パケットを監視するアップリンクインターフェイスを選択します。

Embedded Packet Capture

Embedded Packet Capture

注:システムCPUにリダイレクトされ、データプレーンに再注入されたトラフィックを表示するには、「コントロールトラフィックの監視」オプションを選択します。

パケットをキャプチャするにはStartを選択します

キャプチャの開始

キャプチャの開始

CLI での設定

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

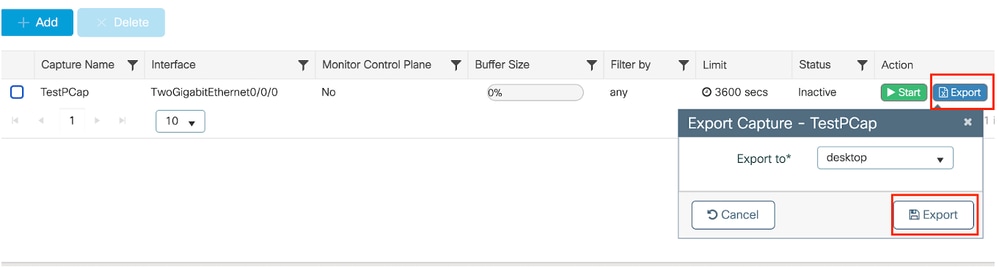

外部TFTPサーバへのパケットキャプチャのエクスポート

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

パケットキャプチャのエクスポート

パケットキャプチャのエクスポート

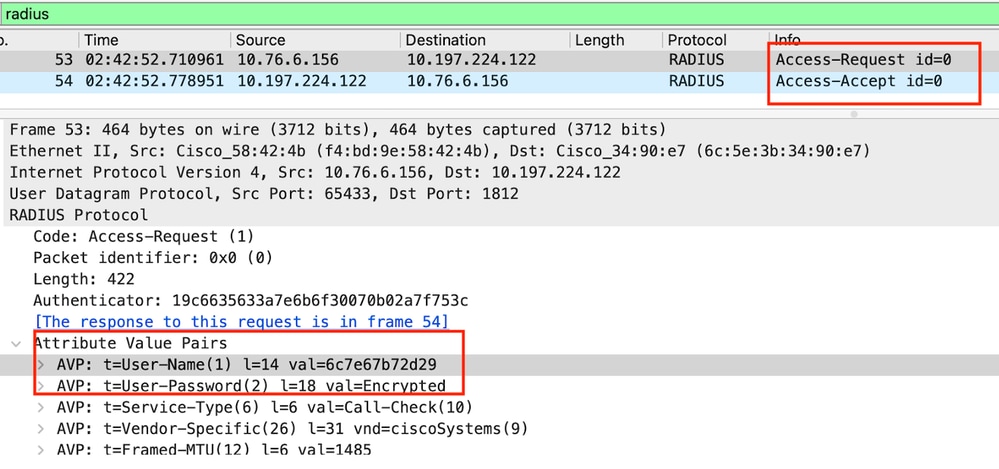

サンプルシナリオMAC認証が成功すると、クライアントデバイスがネットワークに接続し、そのMACアドレスが設定されたポリシーを通じてRADIUSサーバによって検証され、検証の際にネットワークアクセスデバイスによってアクセスが許可されて、ネットワーク接続が可能になります。

クライアントが関連付けられると、コントローラはISEサーバにアクセス要求を送信します。

User nameはクライアントのMACアドレスで、これはMAB認証です。

2024/07/16 21:12:52.711298748 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 422

2024/07/16 21:12:52.711310730 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 19 c6 63 56 33 a7 e6 b6 - f3 00 70 b0 2a 7f 75 3c

2024/07/16 21:12:52.711326401 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 14 "6c7e67b72d29"

2024/07/16 21:12:52.711329615 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Password [2] 18 *

2024/07/16 21:12:52.711337331 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Service-Type [6] 6 Call Check [10]

2024/07/16 21:12:52.711340443 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 31

2024/07/16 21:12:52.711344513 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check"

2024/07/16 21:12:52.711349087 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/07/16 21:12:52.711351935 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.711377387 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/07/16 21:12:52.711382613 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

2024/07/16 21:12:52.711385989 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=9C064C0A0000227ABE923CE6

有効なユーザエントリがあるため、ISEはAccess-Acceptを送信します。

2024/07/16 21:12:52.779147404 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 115

2024/07/16 21:12:52.779156117 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 5d dc 1c e6 d3 82 a3 75 - 07 a1 86 0a 37 e2 e7 65

2024/07/16 21:12:52.779161793 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 19 "6C-7E-67-B7-2D-29"

2024/07/16 21:12:52.779165183 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/16 21:12:52.779219803 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.779417578 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] MAB received an Access-Accept for (6c7e.67b7.2d29)

2024/07/16 21:12:52.779436247 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] Received event 'MAB_RESULT' on (6c7e.67b7.2d29)

クライアントポリシーの状態がMac認証に移行しました

2024/07/16 21:12:52.780181486 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67b7.2d29 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

2024/07/16 21:12:52.780238297 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: 6c7e.67b7.2d29 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

MAB認証が成功した後、クライアントがIPラーニングステートになる

2024/07/16 21:12:55.791404789 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67b7.2d29 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/16 21:12:55.791739386 {wncd_x_R0-0}{1}: [client-iplearn] [17765]: (info): MAC: 6c7e.67b7.2d29 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/16 21:12:55.794130301 {iosrp_R0-0}{1}: [buginf] [4440]: (debug): AUTH-FEAT-SISF-EVENT: IP update for MAC f4bd.9e58.424b. New IP 10.76.6.147

クライアントポリシーマネージャの状態がRUNに更新され、MAB認証を完了するクライアントのWeb認証がスキップされる

2024/07/16 21:13:11.210786952 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (6C-7E-67-B7-2D-29) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67b7.2d29 on channel (136)

組み込みパケットキャプチャを使用した検証

Radiusパケット

Radiusパケット

クライアントデバイスのMAC認証が失敗する例

アソシエーションが成功した後にクライアントに対して開始されたMAC認証

2024/07/17 03:20:59.842211775 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB authentication started for 6c7e.67e3.6db9

2024/07/17 03:20:59.842280253 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [17765]: (note): Authentication Success. Resolved Policy bitmap:11 for client 6c7e.67e3.6db9

2024/07/17 03:20:59.842284313 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

2024/07/17 03:20:59.842320572 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Received event 'MAB_CONTINUE' on (6c7e.67e3.6db9)

このデバイスエントリがISEに存在しないため、ISEはアクセス拒否を送信します

2024/07/17 03:20:59.842678322 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB received an Access-Reject for 0xFE00001C (6c7e.67e3.6db9)

2024/07/17 03:20:59.842877636 {wncd_x_R0-0}{1}: [auth-mgr] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Method mab changing state from 'Running' to 'Authc Failed'

MABが失敗したため、クライアントデバイスに対して開始されたWeb認証

2024/07/17 03:20:59.843728206 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_FAILED -> S_AUTHIF_L2_WEBAUTH_PENDING

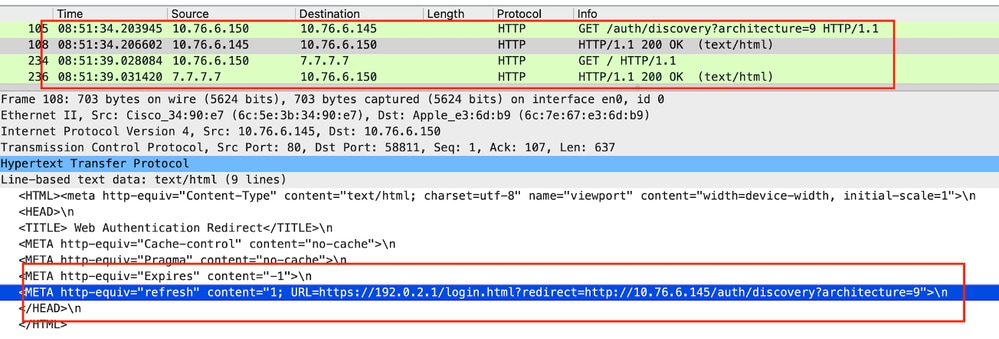

クライアントがHTTP GET要求を開始すると、対応するTCPセッションがコントローラによってスプーフィングされるため、リダイレクトURLがクライアントデバイスにプッシュされます。

2024/07/17 03:21:37.817434046 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, src [10.76.6.150] dst [10.76.6.145] url [http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817459639 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to VIP/login.html

2024/07/17 03:21:37.817466483 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to Virtual IP url [https://192.0.2.1/login.html?redirect=http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817482231 {wncd_x_R0-0}{1}: [webauth-state] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]State INIT -> GET_REDIRECT

クライアントはリダイレクトURLへのHTTP Getを開始し、ページがロードされるとログインクレデンシャルが送信されます。

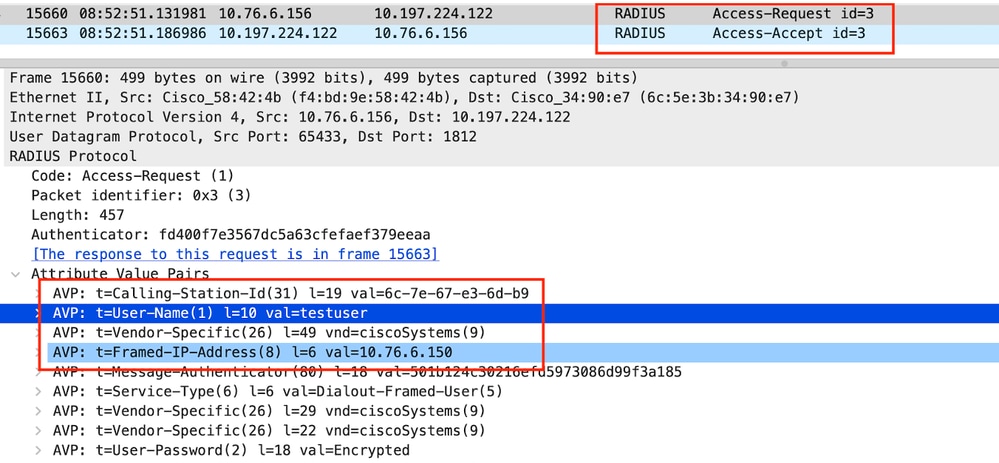

コントローラがISEにアクセス要求を送信します

これは、Access-Acceptパケットで有効なユーザ名が確認されるWeb認証です

2024/07/17 03:22:51.132347799 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/3, len 457

2024/07/17 03:22:51.132362949 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator fd 40 0f 7e 35 67 dc 5a - 63 cf ef ae f3 79 ee aa

2024/07/17 03:22:51.132368737 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Calling-Station-Id [31] 19 "6c-7e-67-e3-6d-b9"

2024/07/17 03:22:51.132372791 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.132376569 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

ISEから受信したAccess-Accept

2024/07/17 03:22:51.187040709 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/3 10.197.224.122:0, Access-Accept, len 106

2024/07/17 03:22:51.187050061 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator d3 ac 6c f7 a2 a2 17 ca - b4 0f 00 a7 f6 51 0a a4

2024/07/17 03:22:51.187055731 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.187059053 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/17 03:22:51.187102553 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

Web認証が成功し、クライアントの状態がRUN状態に移行します。

2024/07/17 03:22:51.193775717 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67e3.6db9 on channel (136)

2024/07/17 03:22:51.194009423 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67e3.6db9 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

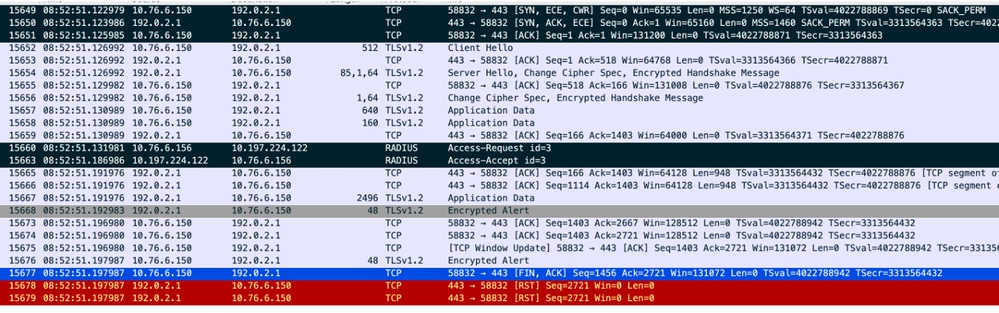

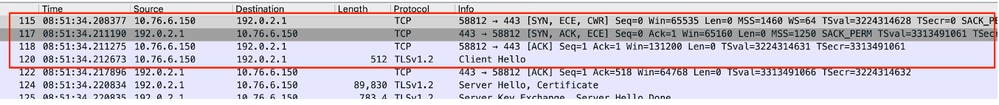

EPCキャプチャによる検証

クライアントはコントローラの仮想IPアドレスを使用してTCPハンドシェイクを完了し、クライアントはリダイレクトポータルページをロードします。ユーザがユーザ名とパスワードを送信すると、コントローラ管理IPアドレスからのRADIUSアクセス要求を確認できます。

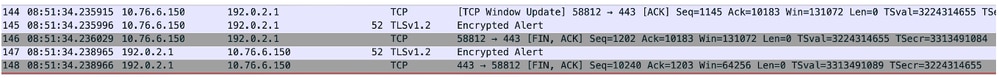

認証が成功すると、クライアントのTCPセッションが閉じられ、コントローラ上でクライアントがRUN状態に移行します。

RADIUSパケットを使用したTCPフロー

RADIUSパケットを使用したTCPフロー

ユーザクレデンシャルとともにISEに送信されるRADIUSパケット

ユーザクレデンシャルとともにISEに送信されるRADIUSパケット

クライアントトラフィックを検証するためのクライアント側のWiresharkキャプチャがポータルページにリダイレクトされ、コントローラの仮想IPアドレス/WebサーバへのTCPハンドシェイクを検証します。

リダイレクトURLを検証するためのクライアント側キャプチャ

リダイレクトURLを検証するためのクライアント側キャプチャ

クライアントがコントローラの仮想IPアドレスへのTCPハンドシェイクを確立する

クライアントとWebサーバ間のTCPハンドシェイク

クライアントとWebサーバ間のTCPハンドシェイク

Web認証が成功した後、セッションが閉じられました。

クライアントがWeb認証を完了した後にTCPセッションが閉じられた

クライアントがWeb認証を完了した後にTCPセッションが閉じられた

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

25-Jul-2024 |

初版 |

フィードバック

フィードバック