Solution Overview

This guide explains how to use Cisco DNA Center 2.3.5.5 to deploy and manage a legacy wireless local area network (WLAN) within an enterprise network, using Cisco Catalyst 9800 シリーズ ワイヤレス コントローラs, Cisco IOS XE Cupertino 17.9.4a.

This guide provides technical guidance to design, deploy, and operate a Cisco WLAN using Cisco DNA Center.

This guide contains the following main sections:

-

Define the wireless network presents a high-level overview of the campus, remote office, and cloud-based WLAN that is designed and deployed through Cisco DNA Center.

-

Design the wireless network discusses the integration of Cisco DNA Center with Cisco Identity Services Engine (Cisco ISE); creation of the site hierarchy—including the importing of floor maps—within Cisco DNA Center; configuration of various network services necessary for network operations, such as AAA, DNS, DHCP, NTP, SNMP, and Syslog servers; and configuration of wireless settings, including WLANs/SSIDs, VLANs, and RF profiles for the WLAN deployment.

-

Deploy the wireless network discusses discovery of the ワイヤレスコントローラs, managing the software images running on the ワイヤレスコントローラs, configuring HA SSO redundancy on the ワイヤレスコントローラs, provisioning the enterprise and guest ワイヤレスコントローラs within Cisco DNA Center, joining APs to the enterprise ワイヤレスコントローラ HA SSO pair, provisioning the APs within Cisco DNA Center, and positioning the APs on the floor maps within Cisco DNA Center.

-

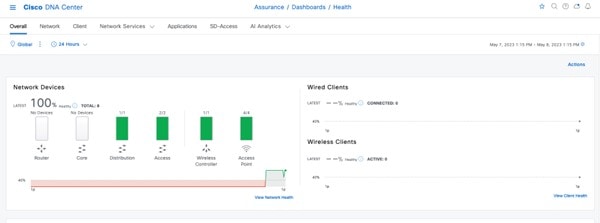

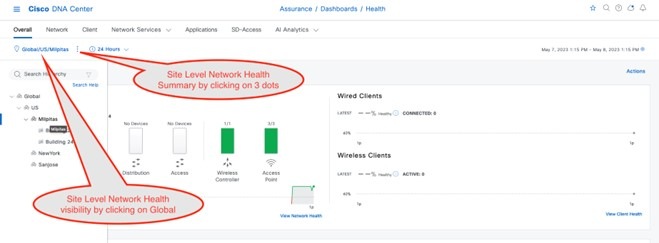

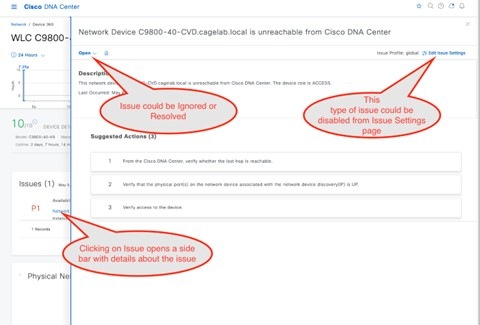

Monitor and operate the wireless network discusses how to use Cisco DNA Assurance to monitor and troubleshoot the WLAN deployment.

The audience for this guide includes network design engineers and network operations personnel who want to use Cisco DNA Center to deploy a Cisco WLAN within their wireless networks.

前提条件

エンタープライズ ネットワーク内でレガシー WLAN を展開および管理する前に、Cisco DNA Center をインストールし、適切に設定する必要があります。Cisco DNA Center のインストールおよび設定の詳細については、Cisco DNA Center 設置ガイド [英語] を参照してください。

次の表に、Cisco DNA Center と指定されたネットワーク要素間のラウンドトリップ時間(RTT)の要件を示します。

Cisco DNA Center アプライアンスと管理対象デバイス間の遅延は、100 ミリ秒 RTT 以下である必要があります。100 ミリ秒経過すると、インベントリ収集、プロビジョニング、イメージ更新(SWIM)などの特定のイベントの実行時間が長くなる可能性があります。シスコでは、300 ミリ秒を超える RTT をサポートしていません。RTT とサポートされるスケールの詳細については、Cisco DNA Center データシート [英語] を参照してください。

| 送信元デバイス | ターゲット デバイス | サポートされる最大 RTT |

|---|---|---|

|

Cisco DNA Center ノード |

Cisco DNA Center ノード |

10 ミリ秒 |

|

Cisco DNA Center ノード |

Cisco ISE |

300 ミリ秒 |

|

Cisco DNA Center ノード |

ワイヤレスコントローラ |

200 ミリ秒 |

|

ワイヤレスコントローラ |

アクセスポイント |

20 ミリ秒(ローカルモード) |

|

ワイヤレスコントローラ |

アクセスポイント |

300 ミリ秒(Flex モード) |

|

ワイヤレスコントローラ |

Cisco ISE |

100 ミリ秒 |

| ワイヤレスコントローラ モデル | 最大 AP 数 | 最大クライアント数 |

|---|---|---|

|

Catalyst 9800-L |

250 |

5000 |

|

Catalyst 9800-40 |

2000 |

32,000 |

|

Catalyst 9800-80 |

6000 |

64,000 |

|

Catalyst 9800-CL(4 CPU/8 GB RAM) |

1000 |

10,000 |

|

Catalyst 9800-CL(6 CPU/16 GB RAM) |

3000 |

32,000 |

|

Catalyst 9800-CL(10 CPU/32 GB RAM) |

6000 |

64,000 |

| SKU | DN-SW-APL | DN2-HW-APL | DN2-HW-APL-L | DN2-HW-APL-XL |

|---|---|---|---|---|

|

レガシーデバイス(スイッチ、ルータ、ワイヤレスコントローラ) |

1000 |

1000 |

2000 |

5000 |

|

レガシー ワイヤレス アクセス ポイント |

4000 |

4000 |

6000 |

13,000 |

|

ワイヤレスセンサー |

600 |

600 |

800 |

1600 |

|

同時エンドポイント |

25,000 |

25,000 |

40,000 |

100,000 |

|

一時エンドポイント(14 日間以上) |

75,000 |

75,000 |

120,000 |

250,000 |

|

エンドポイントの比率:有線 |

いずれか |

いずれか |

いずれか |

いずれか |

|

エンドポイントの比率:ワイヤレス |

いずれか |

いずれか |

いずれか |

いずれか |

|

サイト要素 |

2500 |

2500 |

5000 |

10,000 |

|

ワイヤレスコントローラ |

500 |

500 |

1000 |

2000 |

|

ポート |

48,000 |

48,000 |

192,000 |

768,000 |

|

API レート制限(API 数/分) |

50 |

50 |

50 |

50 |

|

NetFlow(フロー/秒) |

30,000 |

30,000 |

48,000 |

120,000 |

|

ソフトウェアイメージの同時更新 |

100 |

100 |

100 |

100 |

| 説明 | サポートされるスケール |

|---|---|

|

デバイス(スイッチ、ルータ、ワイヤレスコントローラ) |

10,000 |

|

ワイヤレス アクセス ポイント |

25,000 |

|

同時エンドポイント |

300,000 |

|

一時エンドポイント(14 日間以上) |

750,000 |

|

NetFlow(フロー/秒) |

250,000 |

|

フロアの数(ワイヤレスコントローラごと) |

1000 |

必要なネットワークポート

Cisco DNA Center では、アプライアンスとの間で送受信されるトラフィックフローに対して特定のポートが開いている必要があります。ポートを開く方法(ファイアウォール設定またはプロキシゲートウェイを使用)は関係ありません。詳細については、Cisco DNA Center 第 2 世代アプライアンス設置ガイド [英語] の「必要なネットワークポート」のトピックを参照してください。

Cisco DNA Center の証明書の管理

Cisco DNA Center のデフォルトでは自己署名証明書が使用されますが、展開時に内部認証局によって署名された証明書を使用できます。デフォルトの証明書を置き換えるには、『Cisco DNA Center セキュリティのベストプラクティスガイド』の「証明書の管理」のトピックを参照してください。

ワイヤレスネットワークの定義

ここでは、Cisco DNA Centerを通じて設計および展開されるキャンパス、リモートオフィス、およびクラウドベースの WLAN の概要を示します。

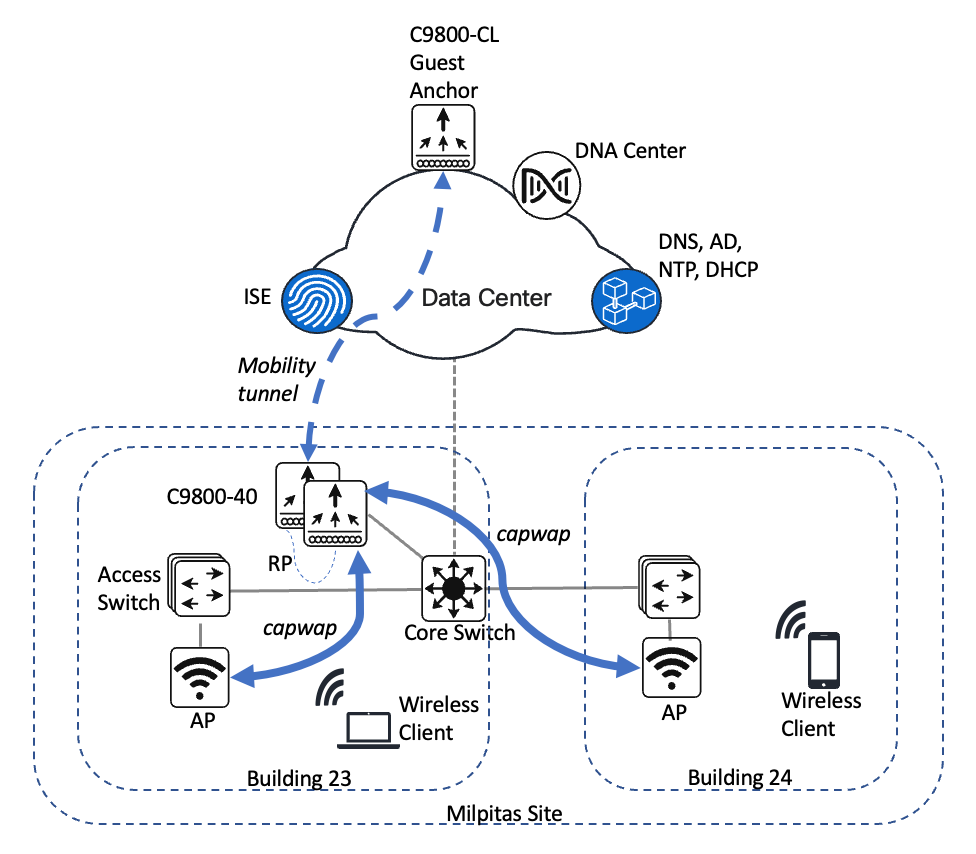

3 種類の一般的なレガシーワイヤレス展開の概要を示す 3 つのシナリオがあります。最初のシナリオでは、ローカルモードの AP を使用したキャンパスのワイヤレス展開で、高可用性(HA)構成のワイヤレスコントローラを使用します。ワイヤレスコントローラは同じキャンパスのビルディングにあります。2 番目のシナリオでは、Flex モードの AP を使用したリモートオフィスのワイヤレス展開で、N+1 構成のワイヤレスコントローラを使用します。ワイヤレスコントローラはデータセンターにあります。3 番目のシナリオでは、企業イベントのワイヤレスネットワークで、Amazon Web Services(AWS)などのクラウド環境でホストされるワイヤレスコントローラを使用します。

キャンパスのワイヤレス展開

キャンパスのワイヤレス展開では、高可用性(HA)SSO 設定で Cisco Catalyst 9800-40 ワイヤレスコントローラのペアを使用します。キャンパスの複数のビルディング内の複数のフロアに配置されている ワイヤレスコントローラ ペアは、ローカルモードのアクセスポイント(AP)のエンタープライズ ワイヤレスコントローラ として機能します。ワイヤレスゲストアクセスは、従来のゲストワイヤレスコントローラとして機能し、エンタープライズ(外部)ワイヤレスコントローラにアンカーされている別の Cisco Catalyst 9800-CL ワイヤレスコントローラを介して提供されます。

WLAN の設計と展開は、インテントベース ネットワーク(IBN)を使用して完全に自動化されています。Cisco DNA Center は IBN 用に設計されており、デバイスレベルのユーザーインターフェイスから抽象化のレベルを提供します。

(注) |

実稼働環境では、ゲストアンカー ワイヤレスコントローラ は通常、ファイアウォールの外にある DMZ セグメントに接続され、ゲスト ワイヤレス トラフィックを内部の従業員トラフィックから分離します。このような設計では、エンタープライズフォーリン ワイヤレスコントローラ とゲストアンカー ワイヤレスコントローラ の間で必要なトラフィックを許可するようにファイアウォールポリシーを設定する必要があります。 |

キャンパスのワイヤレス展開には、次の機能が含まれます。

-

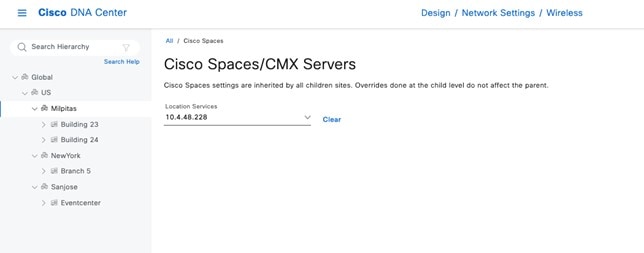

単一のエリア(Milpitas)と複数のビルディング(Building 23 および Building 24)で構成され、それぞれに複数のフロア(Floor 1 および Floor 2)があるサイト階層

-

すべてのワイヤレストラフィックがワイヤレスコントローラにバックホールされる、レガシー中央集中型キャンパスのワイヤレス展開

-

エンタープライズ SSID とゲスト SSID

-

HA SSO 構成のエンタープライズ Catalyst 9800-40 ワイヤレスコントローラの単一ペア

-

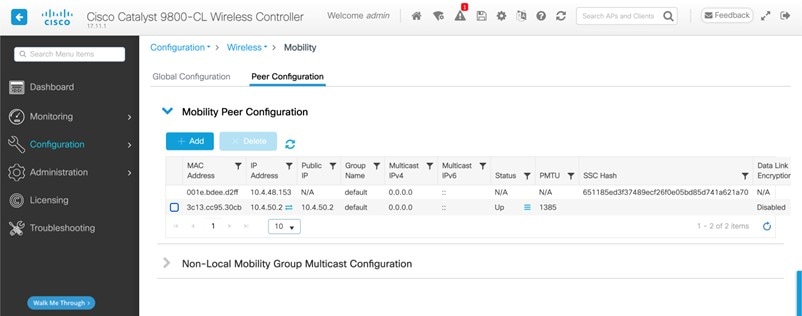

エンタープライズ HA SSO ワイヤレスコントローラペアに自動的にアンカーされる専用ゲスト Catalyst 9800-CL ワイヤレスコントローラを介したゲストワイヤレスアクセス

(注) |

Cisco DNA Center CLI テンプレートは、インテントベースのプロファイルやモデル設定を使用して設定できない内容を設定するために使用できます。このガイドでは、Cisco DNA Center で設定できるワイヤレスコントローラの特定の機能について説明します。 |

ワイヤレスコントローラは、Cisco DNA Center のプロビジョニングプロセス中にサイトに割り当てる必要があります。この導入ガイドでは、Catalyst 9800-40 ワイヤレスコントローラ HA SSO ペア(C9800-40)が Milpitas エリア内の Building 23 に割り当てられます。1 つのフロアの AP には、一度に 1 つのプライマリエンタープライズ(非ゲスト)ワイヤレスコントローラのみが存在できます。つまり、Cisco DNA Center 内のフロアごとに 1 つのエンタープライズ ワイヤレスコントローラのみをプロビジョニングできます。Building 23 内のFloor 1 とFloor 2 の AP とBuilding 24 内のFloor 1 の AP は、Cisco DNA Centerを介して C9800-40 にプロビジョニングされます。

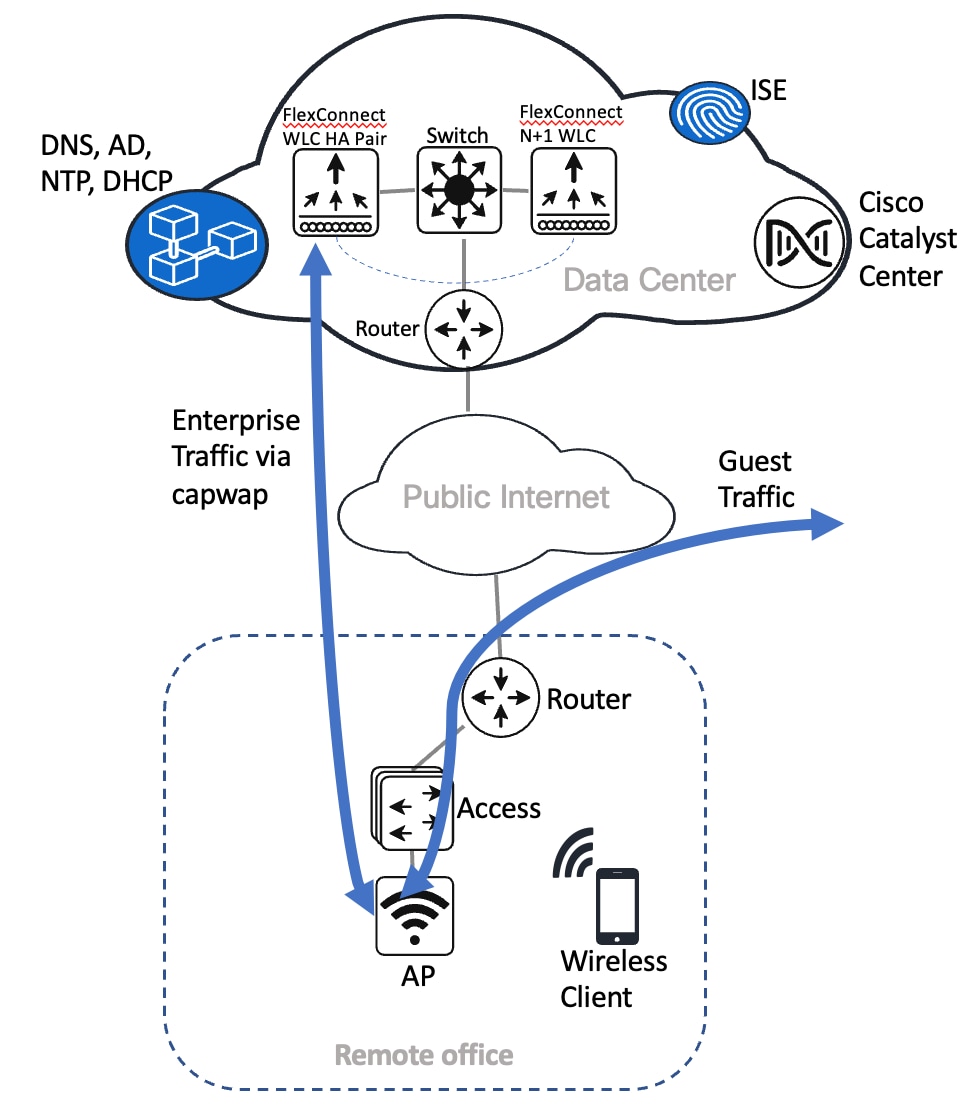

リモートオフィスのワイヤレス展開

リモートオフィスのワイヤレス展開では、高可用性(HA)N+1 構成で Cisco Catalyst 9800-40 ワイヤレスコントローラのペアを使用します。リモートオフィスビル内の複数のフロアにあるワイヤレスコントローラペアは、Flex モードのアクセスポイント(AP)のエンタープライズ ワイヤレスコントローラとして機能します。ワイヤレスゲストアクセスはローカルでスイッチングされ、従業員(非ゲスト)のワイヤレストラフィックは中央でスイッチングされます。従業員(WPA2/802.1X)またはゲスト(WebAuth)ワイヤレストラフィックの場合、すべての認証は Cisco ISE を介して一元的に実行されるため、AAA サーバーとゲストポータルの両方として Cisco ISE を使用することが強く推奨されています。

WLAN の設計と展開は、インテントベース ネットワーク(IBN)を使用して完全に自動化されています。Cisco DNA Center は IBN 用に設計されており、デバイスレベルのユーザーインターフェイスから抽象化のレベルを提供します。

(注) |

リモートオフィスでのダイレクト インターネット アクセス(DIA)を使用したローカル終端など、ゲスト ワイヤレス トラフィックの代替設計は、WLAN 機能と Cisco SD WAN を組み合わせた場合に実装できます。詳細については、Cisco SD-WAN:ダイレクト インターネット アクセスの有効化 [英語] を参照してください。 |

リモートオフィスのワイヤレス展開には、次の機能が含まれます。

-

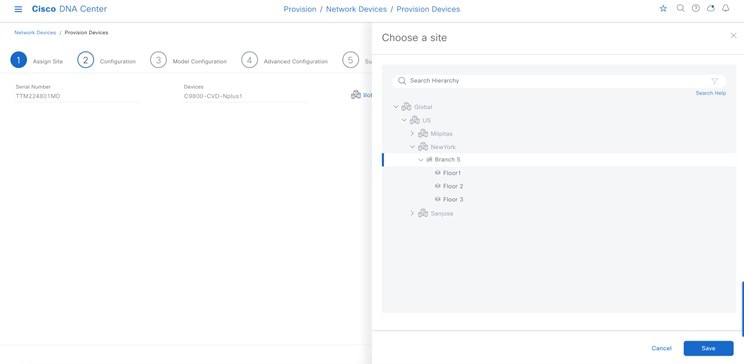

単一のエリア(New York)と複数のフロア(Floor 1、Floor 2、Floor 3)がある単一のビルディング(Branch 5)で構成されるサイト階層

-

データトラフィックがエンタープライズ SSID に対して中央でスイッチングされ、ゲスト SSID に対してローカルにスイッチングされるレガシー Flex モード

-

エンタープライズ SSID とゲスト SSID

-

HA N+1 構成のエンタープライズ Catalyst 9800-40 ワイヤレスコントローラの単一ペア

(注) |

Cisco DNA Center CLI テンプレートは、インテントベースのプロファイルやモデル設定を使用して設定できない内容を設定するために使用できます。 |

ワイヤレスコントローラは、Cisco DNA Center のプロビジョニングプロセス中にサイトに割り当てる必要があります。この導入ガイドでは、Catalyst 9800-40 ワイヤレスコントローラ HA SSO ペア(C9800-40)は、データセンターに物理的に配置されている場合でも、New York エリア内の Branch 5 に割り当てられます。1 つのフロアの AP には、一度に 1 つのプライマリエンタープライズ(非ゲスト)ワイヤレスコントローラのみ存在できます。つまり、Cisco DNA Center 内のフロアごとに 1 つのエンタープライズ ワイヤレスコントローラのみをプロビジョニングできます。New York の Branch 5 内の Floor 1 と Floor 2 の AP は、Cisco DNA Centerを介して C9800-40 にプロビジョニングされます。

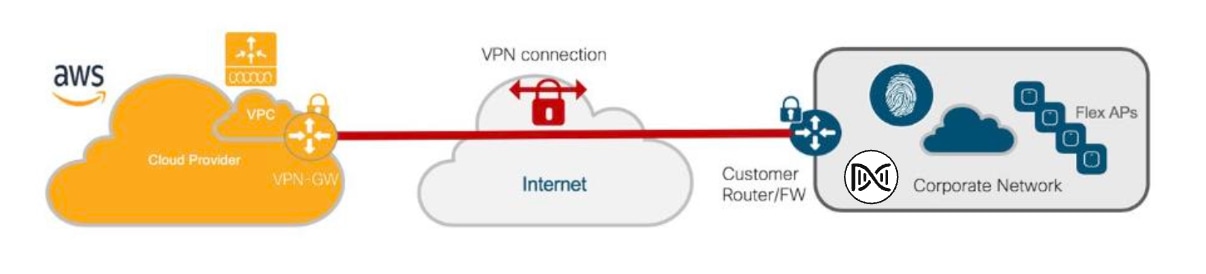

AWS 展開でホストされるワイヤレスコントローラ

このワイヤレス展開では、Amazon Web Services(AWS)でホストされる Cisco Catalyst 9800-CL ワイヤレスコントローラを使用します。イベントセンターフロアにあるワイヤレスコントローラは、Flex モードのアクセスポイント(AP)のエンタープライズ ワイヤレスコントローラとして設定されます。従業員(WPA2/802.1X)またはゲスト(WebAuth)のワイヤレストラフィックの場合、すべての認証は Cisco ISE を介して一元的に実行されてデータセンターに配置されます。

Cisco DNA Center は IBN 用に設計されており、デバイスレベルのユーザーインターフェイスから抽象化のレベルを提供します。

このワイヤレス展開には、次の機能が含まれます。

-

単一のエリア(San Jose)と単一のフロア(Eventcenterfloor)があるイベントセンター(Eventcenter)で構成されるサイト階層

-

すべてのワイヤレストラフィックがワイヤレスコントローラにバックホールされるレガシー Flex ワイヤレス展開

-

データトラフィックがローカルにスイッチングされる Flex モード

-

エンタープライズ SSID および企業の特別イベント SSID

-

AWS でホストされる Catalyst 9800-CL ワイヤレスコントローラ

(注) |

Cisco DNA Center CLI テンプレートは、インテントベースのプロファイルやモデル設定を使用して設定できない内容を設定するために使用できます。 |

ワイヤレスコントローラは、Cisco DNA Center のプロビジョニングプロセス中にサイトに割り当てる必要があります。この導入ガイドでは、AWS 上の Catalyst 9800 ワイヤレスコントローラ(C9800-CL)が San Jose エリア内の Eventcenter に割り当てられます。1 つのフロアの AP には、一度に 1 つのプライマリエンタープライズ(非ゲスト)ワイヤレスコントローラのみ存在できます。つまり、Cisco DNA Center 内のフロアごとに 1 つのエンタープライズ ワイヤレスコントローラのみをプロビジョニングできます。Eventcenter 内の Eventcenterfloor の AP は、Cisco DNA Center を介して AWS 上 の C9800-CL にプロビジョニングされます。

レガシーネットワークからの移行

ここでは、Cisco AireOS ワイヤレスコントローラ または Cisco Prime Infrastructure を使用したレガシーネットワークからの次の移行に関する概要について説明します。

-

レガシー Cisco AireOS ワイヤレスコントローラから Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ

-

Cisco Prime Infrastructure から Cisco DNA Center

レガシー Cisco AireOS ワイヤレスコントローラから Cisco Catalyst 9800 シリーズ ワイヤレス コントローラへの AP の移行

ここでは、アクセスポイント(AP)をレガシー Cisco AireOS ワイヤレスコントローラから Cisco Catalyst 9800 シリーズ ワイヤレス コントローラに移行する方法について説明します。この移行に必要な AireOS の最小バージョンは、IRCM をサポートしている 8.5 です。

手順

|

ステップ 1 |

Cisco AireOS ワイヤレスコントローラによって管理されるレガシーサイトに一時的なフロアを追加します。 |

||

|

ステップ 2 |

Catalyst 9800 シリーズ ワイヤレス コントローラを検出し、新たに追加されたフロアを管理するレガシーサイトにワイヤレスコントローラをプロビジョニングします。 |

||

|

ステップ 3 |

インターフェイスの詳細(レガシーフローの VLAN など)を入力します。 |

||

|

ステップ 4 |

Cisco AireOS ワイヤレスコントローラと Catalyst 9800 シリーズ ワイヤレス コントローラの間のモビリティトンネルを設定します。 |

||

|

ステップ 5 |

次のいずれかの方法を使用して、AP を Catalyst 9800 シリーズ ワイヤレス コントローラに移行します。

|

||

|

ステップ 6 |

(任意)config cleanup オプションを使用して、インベントリから Cisco AireOS ワイヤレスコントローラを削除します。 |

Cisco Prime Infrastructure から Cisco DNA Center への移行

始める前に

-

Cisco Prime Infrastructure と Cisco DNA Center の互換性マトリックス [英語] を使用して、Cisco DNA Center のバージョンと互換性のある Prime Data Migration Tool(PDMT)リリースを特定します。

-

Cisco Software Download Tool を使用して、互換性のある PDMT リリースをダウンロードします。

手順

|

ステップ 1 |

Cisco Prime Infrastructure Cisco DNA Center Assessment and Readiness Tool(PDART)を使用して、準備状況チェックを実行します。 PDART の使用方法の詳細については、『PDART(Cisco DNA Center Readiness Tool)の使用』を参照してください。 |

|

ステップ 2 |

移行の準備状況を評価したら、PDMT を使用して、Cisco Prime Infrastructure から Cisco DNA Center にサイトとデバイスを移行します。 |

ワイヤレスネットワークの設計

「前提条件」の説明に従って、前提条件が満たされていることを確認します。

ここでは、以下のトピックとプロセスについて説明します。

-

Cisco Identity Services Engine(ISE)と Cisco DNA Center の統合

-

Cisco ISE とサードパーティ AAA サーバー

-

Cisco DNA Center でのサイト階層の設定

-

ネットワーク運用のためのネットワークサービスの設定

-

キャンパスのワイヤレス展開の設定

-

リモートオフィスのワイヤレス展開の設定

-

AWS でホストされる Cisco Catalyst 9800-CL ワイヤレスコントローラの設計

Cisco ISE と Cisco DNA Center の統合

Cisco Identity Services Engine(ISE)と Cisco DNA Center を統合することで、2 つのプラットフォーム間で、デバイスやグループ情報などの情報を共有できます。このガイドに固有の統合により、Cisco DNA Center のワークフローを介して Cisco ISE にゲストポータルを作成できます。ゲストポータルは、Cisco DNA Center のワイヤレスプロファイル内でゲスト ワイヤレス ネットワークが定義されると作成されます。詳細については、キャンパスのワイヤレス展開の設定を参照してください。

次の手順を使用して、Cisco ISE と Cisco DNA Center を統合します。

-

Cisco ISE を認証ポリシーサーバーとして設定する

「Cisco DNA Center に対する認証およびポリシーサーバーとしての Cisco ISE の設定」を参照してください。

-

Cisco DNA Center から Cisco ISE への pxGrid 接続を許可する

Cisco pxGrid Cloud ソリューションガイド [英語] の「Cisco pxGrid Cloud and Cisco ISE Integration」のトピックを参照してください。

Cisco ISE とサードパーティ AAA サーバー

Cisco DNA Center では RADIUS および TACACS+ 認証用のサードパーティ AAA サーバーがサポートされていますが、Cisco ISE ではエンドポイントの追加分析が提供されます。

Cisco DNA Center に対する認証およびポリシーサーバーとしての Cisco ISE の設定

始める前に

手順

|

ステップ 1 |

IP アドレスまたは完全修飾ドメイン名を使用して、Cisco DNA Center Web コンソールにログインします。 例: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして、の順に選択します。 |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ステップ 3 |

左側のペインの [External Service] ドロップダウンリストから、[Authentication and Policy Servers] を選択します。 |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ステップ 4 |

[Add] ドロップダウンリストから、[ISE] を選択します。 [Add ISE server] slide-in paneが表示されます。 |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ステップ 5 |

必須フィールドにサーバーの詳細を入力します。 次の表に、[Add ISE server] slide-in paneのフィールドの説明を示します。

この設計および導入ガイドでは、次の情報が入力されています。

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ステップ 6 |

[Add] をクリックして、Cisco DNA Center 内に Cisco ISE サーバーを作成します。 [ISE server Integration] slide-in paneに、Cisco ISE 証明書の受け入れと信頼の確立に関するメッセージが表示されます。 ![[ISE server integration] スライドインペインに、Cisco ISE 証明書を受け入れるか、拒否するオプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477284.jpg)

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ステップ 7 |

[承認(Accept)] をクリックします。 統合が完了すると、[Authentication and Policy Servers] ウィンドウが表示されます。新しい Cisco ISE サーバーに [ACTIVE] ステータスが表示されます。 サーバーの設定を変更する場合は、[Actions] 列で省略記号アイコン( ![[Edit ISE server] スライドインペインに、変更可能なサーバー設定が表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477285.jpg)

|

サイト階層の設定とフロアマップのインポート

サイト階層の設定には、展開用のネットワークサイトの定義と、エリア、ビルディング、およびフロアで構成されるネットワークサイトの階層関係の定義が含まれます。子サイトは親サイトから一定の属性を自動的に継承しますが、子サイト内の属性はオーバーライドできます。

次の表に、このガイドのサイト階層の概要を示します。複数のフロア(Floor 1 と Floor 2)がある複数のビルディング(Building 23 と Building 24)を含む単一のエリア(Milpitas)がプロビジョニングされます。

| 名前 | サイトのタイプ | Parent | その他の情報 |

|---|---|---|---|

|

Milpitas |

Area |

グローバル |

— |

|

Building 23 |

Building |

Milpitas |

住所:560 McCarthy Boulevard、Milpitas、California 95035 |

|

Building 24 |

Building |

Milpitas |

住所:510 McCarthy Boulevard、Milpitas、California 95035 |

|

Floor 1 |

フロアー |

Building 23 |

寸法:約 60 m(200 フィート)X 約 83 m(274 フィート)X 約 3 m(10 フィート) このフロアの AP は、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ HA ペアにプロビジョニングされます。 |

|

Floor 2 |

フロアー |

Building 23 |

寸法:約 60 m(200 フィート)X 約 83 m(274 フィート)X 約 3 m(10 フィート) このフロアの AP は、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ HA ペアにプロビジョニングされます。 |

|

Floor 1 |

フロアー |

Building 24 |

寸法:約 60 m(200 フィート)X 約 76 m(250 フィート)X 約 3 m(10 フィート) このフロアの AP は、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ HA ペアにプロビジョニングされます。 |

|

Floor 2 |

フロアー |

Building 24 |

寸法:約 60 m(200 フィート)X 約 76 m(250 フィート)X 約 3 m(10 フィート) このフロアの AP は、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ HA ペアにプロビジョニングされます。 |

この項には、次のプロセスが含まれています。

-

エリアの作成

-

エリア内のビルディングの作成

-

ビルディングフロアの作成

-

Cisco DNA Center GUI を使用するか、Cisco Prime Infrastructure または Ekahau からインポートして、計画済み AP を作成して配置する

エリアの作成

始める前に

このアクションを完了するには、ユーザープロファイルに SUPER-ADMIN-ROLE または NETWORK-ADMIN-ROLE を割り当てる必要があります。

手順

|

ステップ 1 |

IP アドレスまたは完全修飾ドメイン名を使用して、Cisco DNA Center Web コンソールにログインします。 例: |

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして、。 [Network Hierarchy] ウィンドウが表示されます。 初めてネットワーク階層を設定した場合は、左側の階層ペインに 1 つの [Global] エントリのみが表示されることがあります。 ![[+ Add Site] オプションは、米国のマップの上にあり、左側の階層ペインにグローバルエントリのドロップダウンリストが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477286.png)

|

|

ステップ 3 |

の順にクリックします。 [Add Area] ダイアログボックスが表示されます。 ![[Add Area] ポップアップウィンドウに、エリア名、親、および要求をキャンセルするかエリアを追加するオプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477287.png)

|

|

ステップ 4 |

[Add Area] ダイアログボックスの [Parent] ドロップダウンリストから、[Area Name] を入力して目的の親を選択します。 この導入ガイドでは、[Parent] として [Global] を選択し、[US] という名前のエリア内に [Milpitas] という名前のエリアを作成します。 |

|

ステップ 5 |

[Add]をクリックします。 |

エリア内のビルディングの作成

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、。 |

|

ステップ 2 |

の順にクリックします。 [Add Building] ダイアログボックスが表示されます。 ![[Add Building] ポップアップウィンドウに、[Building Name]、[Parent]、[Address]、[Latitude]、および [Longitude] のフィールドがあります。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477307.jpg)

|

|

ステップ 3 |

[Add Building] ダイアログボックスで、[Building Name] を入力し、[Parent] ドロップダウンリストから目的のエリアを選択します。 この導入ガイドでは、[Building Name] に Building 23 と入力します。[Parent] で [Milpitas | Global/US] を選択します。 |

|

ステップ 4 |

次のいずれかの方法を使用して、ビルディングの住所または GPS 座標を入力します。

この導入ガイドでは、Building 23 に設定されている住所 560 McCarthy Boulevard, Milpitas, California 95035 を入力します。 |

|

ステップ 5 |

[追加(Add)] をクリックします。 この導入ガイドでは、ステップ 1 ~ 5 を繰り返して、Milpitas エリアに 2 番目のビルディング Building 24 を追加します。 |

ビルディングフロアの作成

AP の場所とワイヤレスカバレッジ(ヒートマップ)は、フロアマップから表示できます。フロアはワイヤレスプロビジョニング時に参照されます。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、。 |

||

|

ステップ 2 |

の順にクリックします。 [Add Floor] ダイアログボックスが表示されます。 ![[Add Floor] ダイアログボックスには、フロア名、サイト、タイプ(RF モデル)、フロア番号、フロアタイプ、厚さ、フロアイメージ、幅(フィート)、長さ(フィート)、高さ(フィート)など、さまざまな設定可能なフィールドが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477309.jpg)

|

||

|

ステップ 3 |

[Add Floor] ダイアログボックスで [Floor Name] を入力し、[Site] ドロップダウンリストから目的のエリアを選択します。 この導入ガイドでは、[Floor Name] に Floor 1 と入力します。[Site] には [Milpitas | Global/US] を選択し、[Building] には [Building 23 | Global/US/Milpitas/] を選択します。 |

||

|

ステップ 4 |

[Type (RF Model)] ドロップダウンリストから適切なスペースタイプを選択し、関連する [Floor Number] を入力します。 |

||

|

ステップ 5 |

[Floor Type] ドロップダウンリストから適切なフロアタイプを選択し、関連する [Thickness (ft)] を入力します。 |

||

|

ステップ 6 |

次のいずれかの方法を使用して、[Floor Image] エリアにフロアプランを追加します。

|

||

|

ステップ 7 |

[Width (ft)] オプションボタンをクリックし、フロアの幅をフィート単位で入力します。 |

||

|

ステップ 8 |

[Length (ft)] オプションボタンをクリックし、フロアの長さをフィート単位で入力します。 |

||

|

ステップ 9 |

[Height (ft)] フィールドに、天井の高さをフィート単位で入力します。

この導入ガイドでは、[Width (ft)] に 200、[Length (ft)] に 275、[Height (ft)] に 10 と入力します。 |

||

|

ステップ 10 |

[追加(Add)] をクリックします。 この導入ガイドでは、ステップ 1 ~ 10 を 3 回繰り返して、Floor 2 を Building 23 に、Floor 1 を Building 24 に、Floor 2 を Building 24 に追加します。 |

Cisco DNA Center での計画済み AP の作成と配置

次の 3 つの方法で、フロアマップの計画済み AP を取得できます。

-

Cisco DNA Center UI で計画済み AP を作成する

-

Cisco Prime Infrastructure からエクスポートされたマップをインポートする

-

Ekahau からエクスポートされたマップをインポートする

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、。 |

|

ステップ 2 |

左側の階層ペインの [Global] ドロップダウンリストから、AP に必要なフロアを選択します。 |

|

ステップ 3 |

[追加/編集(Add/Edit)] をクリックします。 |

|

ステップ 4 |

[Planned AP Models] ドロップダウンリストから、[Add Model] をクリックします。

|

|

ステップ 5 |

[Select AP models to add] ダイアログボックスで、ドロップダウンリストから AP モデルを選択します。 |

|

ステップ 6 |

[Add AP models] をクリックします。 |

|

ステップ 7 |

[Planned AP Models] ドロップダウンリストから、目的の AP モデルを選択します。 |

|

ステップ 8 |

フロアマップで、AP の目的の場所にカーソルを移動し、その場所をクリックします。 |

|

ステップ 9 |

[Edit Planned AP] スライドインペインで、[Planned AP Name] が実際の AP ホスト名と一致していることを確認します。 X が付いた赤色の 8 角形が表示されている場合は、[Antenna] ドロップダウンリストから [Antenna] を選択します。 |

|

ステップ 10 |

[Save] をクリックします。 |

Cisco Prime Infrastructure からのマップのインポート

始める前に

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、。 |

|

ステップ 2 |

左側の階層ペインで [Global] を選択します。 Cisco Prime Infrastructure マップは、[Global] レベルでインポートできます。 |

|

ステップ 3 |

の順にクリックします。

|

|

ステップ 4 |

[Import Maps] ダイアログボックスで、次のいずれかの方法を使用してマップをインポートします。

|

|

ステップ 5 |

[Import] をクリックします。 |

Cisco DNA Center から Ekahau プロジェクトファイルとしてマップをエクスポート

Ekahau を使用して計画済み AP を作成して配置するには、まず Cisco DNA Center でサイトを作成し、そのサイトを Ekahau プロジェクトとしてエクスポートします。次に、計画済み AP を Ekahau で作成し、その AP を Ekahau プロジェクトとして保存します。最後に、Ekahau プロジェクトを Cisco DNA Center に再度インポートします。

(注) |

Ekahau プロジェクトファイルは、ネストされていないサイトレベルでのみエクスポートできます。つまり、選択したサイト内にビルディングがあるサイトは 1 つだけです。 |

次の手順では、このプロセスについて説明します。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、。 |

|

ステップ 2 |

左側の階層ペインで、マップに適したサイトを選択します。 この導入ガイドでは、Milpitas を選択します。 |

|

ステップ 3 |

省略記号アイコン(

|

|

ステップ 4 |

[Export Maps] ダイアログボックスで、希望するファイル名を入力し、[Ekahau Project] オプションボタンをクリックします。 ![[Export Maps] ダイアログボックスに、プロジェクトファイル名とエクスポート形式のオプション([Ekahau Project] および [Prime])が表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477314.jpg)

|

|

ステップ 5 |

[Export] をクリックします。 |

Ekahau からのマップのインポート

始める前に

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、。 |

|

ステップ 2 |

左側の階層ペインで、マップに適したサイトを選択します。 この導入ガイドでは、[Milpitas] を選択します。 |

|

ステップ 3 |

省略記号アイコン(

|

|

ステップ 4 |

[Import Ekahau Project] ダイアログボックスで、次のいずれかの方法を使用してマップをインポートします。

|

|

ステップ 5 |

[Import] をクリックします。 |

ネットワーク運用向けのネットワークサービスの設定

ここでは、Cisco DNA Center のサイト階層に合わせて AAA、DHCP、DNS、NTP、SNMP、および syslog サービスを設定する方法について説明します。サイト階層全体で、各サービスで同じサーバーが使用される場合は、サービスをグローバルに設定できます。サイト階層の継承プロパティを使用すると、すべてのサイトでグローバル設定を使用できます。個々のサイトの違いは、サイト単位で適用できます。このガイドでは、グローバルに作成されたネットワークサービスを示します。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||||||||||||||||||||||||||

|

ステップ 2 |

左側の階層ペインで [Global] を選択します。 |

||||||||||||||||||||||||||

|

ステップ 3 |

[+ Add Servers] をクリックします。 |

||||||||||||||||||||||||||

|

ステップ 4 |

[Add Servers] ダイアログボックスで、[AAA] チェックボックスと [NTP] チェックボックスをオンにします。 このガイドでは、[Image Distribution] または [Stealthwatch Flow Destination] を展開する必要がないため、[Image Distribution] チェックボックスや [Stealthwatch Flow Destination] チェックボックスはオンにしないでください。 |

||||||||||||||||||||||||||

|

ステップ 5 |

[OK] をクリックします。 AAA サーバーと NTP サーバーが [Network] ウィンドウに表示されるようになりました。 |

||||||||||||||||||||||||||

|

ステップ 6 |

[AAA Server] の関連フィールドを設定します。 この設計および導入ガイドでは、ネットワークデバイスとワイヤレスクライアントの両方について、Cisco ISE を AAA サーバー(RADIUS プロトコルを使用)として使用します。このガイドでは、[AAA Server] 用に次のフィールドが設定されています。

![[AAA Server] セクションに、AAA サーバーの設定オプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477316.jpg)

|

||||||||||||||||||||||||||

|

ステップ 7 |

[DHCP Server] の関連フィールドを設定します。 この設計および導入ガイドでは、ネットワークの DNS サーバーと DHCP サーバーの両方として機能する単一の Microsoft Active Directory(AD)サーバーを使用します。このガイドでは、次のフィールドが [DHCP Server] 用に設定されています。

![[DHCP Server] セクションには、DHCP サーバーの設定オプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477297.jpg)

|

||||||||||||||||||||||||||

|

ステップ 8 |

[DNS Server] の関連フィールドを設定します。 この設計および導入ガイドではラボネットワークを使用するため、[DNS Server] の設定では単一の DNS ドメインのみ使用されています。このガイドでは、[DNS Server] 用に次のフィールドが設定されています。

![[DNS Server] セクションに、DNS サーバーの設定オプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477298.jpg)

|

||||||||||||||||||||||||||

|

ステップ 9 |

[NTP Server] の関連フィールドを設定します。 実稼働ネットワークでは、復元力と精度を得るために複数の NTP サーバーを追加できます。ネットワーク内の時刻同期は、ロギング機能や、SSH などのセキュアな接続に不可欠です。この設計および導入ガイドではラボネットワークを使用するため、[NTP Server] の設定では単一の NTP サーバーのみ使用されています。このガイドでは、[NTP Server] 用に次のフィールドが設定されています。

![[NTP Server] セクションに、NTP サーバーの設定オプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477299.jpg)

|

||||||||||||||||||||||||||

|

ステップ 10 |

[Time Zone] ドロップダウンリストから必要なタイムゾーンを選択します。 この設計および導入ガイドではラボネットワークを使用するため、サイト階層には単一のタイムゾーンが使用されています。実稼働ネットワークでは、サイト階層内の各サイトにその場所のタイムゾーンが反映されます。 |

||||||||||||||||||||||||||

|

ステップ 11 |

[Message of the day] で、[Do not overwrite the existing MOTD banner on the device] チェックボックスをオンにするか、テキストボックスに目的のメッセージを入力します。 [Message of the day] フィールドでは、ネットワークデバイスへのログイン時に表示されるメッセージを制御します。この設定は、この設計および導入ガイドには適用されないため、このガイドでは、[Do not overwrite the existing MOTD banner on the device] チェックボックスがオンになっています。 |

||||||||||||||||||||||||||

|

ステップ 12 |

[Save] をクリックします。 |

||||||||||||||||||||||||||

|

ステップ 13 |

ウィンドウの上部にある [Telemetry] をクリックします。 |

||||||||||||||||||||||||||

|

ステップ 14 |

[SNMP Traps] で、SNMP トラップサーバーを設定します。 この設計および導入ガイドでは、Cisco DNA Center を SNMP サーバーとして使用します。[Use Cisco DNA Center as SNMP server] チェックボックスをオンにすると、SNMP トラップ情報が Cisco AI Network Analytics のために Cisco DNA Center に送信されます。このガイドでは、SNMP サーバー用に次のフィールドが 設定されています。

![[SNMP Traps] セクションには、[Use Cisco DNA Center as SNMP trap server] または [Add an external SNMP trap server] に関する次の設定オプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477301.jpg)

|

||||||||||||||||||||||||||

|

ステップ 15 |

[Syslogs] から Syslog サーバーを設定します。 この設計および導入ガイドでは、Cisco DNA Center を Syslog サーバーとして使用します。[Use Cisco DNA Center as syslog server] チェックボックスをオンにすると、syslog 情報が Cisco AI Network Analytics のために Cisco DNA Center に送信されます。このガイドでは、Syslog サーバー用に次のフィールドが設定されています。

![[Syslogs] セクションには、[Use Cisco DNA Center as syslog server] または [Add an external syslog server] に関する次の設定オプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477315.jpg)

|

||||||||||||||||||||||||||

|

ステップ 16 |

[Save] をクリックします。 |

キャンパスのワイヤレス展開の設定

キャンパスのワイヤレス展開設定を設定するには、Cisco DNA Center で以下を作成する必要があります。

-

ワイヤレスインターフェイス:ワイヤレストラフィックの終端に使用されるイーサネット インターフェイス(VLAN)。

-

エンタープライズ ワイヤレス ネットワーク:展開用の非ゲスト WLAN/SSID で構成されます。

-

ゲスト ワイヤレス ネットワーク:展開用のゲスト WLAN/SSID で構成されます。

-

ワイヤレス無線周波数(RF)プロファイル:展開用の無線周波数プロファイルが含まれます。

-

ワイヤレスセンサーの設定:ワイヤレスセンサーには、WLAN で診断テストを実行し、パケットキャプチャを実行する機能があります。ワイヤレスセンサーの詳細については、ワイヤレスネットワークの監視および操作を参照してください。

-

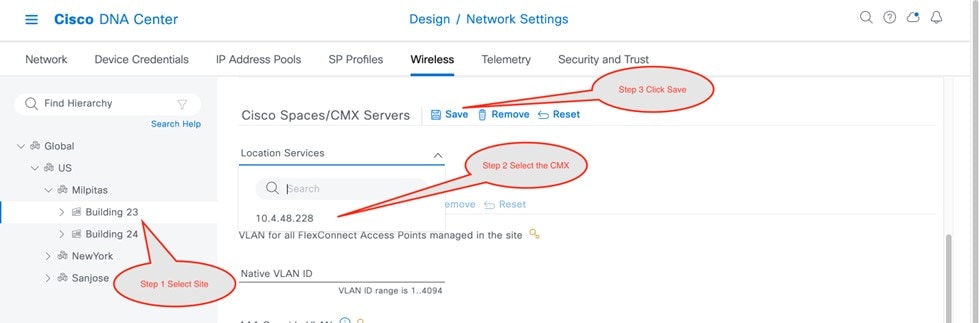

CMX サーバー:CMX サーバーと統合することで、ワイヤレスクライアントの場所をフロアマップに表示できます。CMX サーバーとの統合の詳細については、ワイヤレスネットワークの監視および操作を参照してください。

-

ネイティブ VLAN:ネイティブ VLAN の設定は、FlexConnect アクセスポイント(AP)展開に固有です。

(注)

この導入ガイドでは、集中型(ローカル)モードで動作する AP を使用したワイヤレスネットワークについて説明します。

推奨事項

キャンパスのワイヤレス展開設定を設定する場合は、次の推奨事項を考慮してください。

-

実稼働展開と同様、ワイヤレス管理インターフェイス(WMI)とは異なる VLAN に AP を配置する必要があります。ステージングやテスト目的の WMI と同じ VLAN に AP を設定する必要がある場合は、AP の数を 100 未満に制限することを推奨します。

-

ローカルモードの AP については、アクセスポイントとコントローラ間のラウンドトリップ遅延が 20 ミリ秒を超えないようにします。

-

ローカルモードの AP の AP スイッチポートで PortFast を使用し、中央でスイッチされる WLAN のみをサポートします。PortFast のスイッチポートを設定するには、switch port host コマンドまたは PortFast コマンドを使用して、ポートをホストポートとして接続するように設定します。この設定により、AP の参加プロセスが高速になります。ローカルモードの AP では VLAN 間でトラフィックが直接ブリッジされないため、ループが発生するリスクはありません。ポートはアクセスモードで直接設定できます。

-

Flex モードおよびローカルスイッチングの AP の場合、ほとんどのシナリオでスイッチポートをトランクモードにする必要があります。そのような場合は、スイッチポートでスパニングツリー PortFast トランクを使用します。

-

CAPWAP での TCP クライアントトラフィックのカプセル化を最適化するには、TCP 最大セグメントサイズ(MSS)機能を常に有効にすることを推奨します。有効にすることで、CAPWAP フラグメンテーションの全体的な量を減らし、ワイヤレスネットワーク全体のパフォーマンスを向上できます。MSS 値は、シスコ ワイヤレス コントローラから AP へのパスのトラフィックタイプと最大伝送ユニット(MTU)に応じて調整する必要があります。

-

Cisco Catalyst 9800 シリーズ ワイヤレス コントローラでは、TCP MSS 調整がデフォルトで有効になっており、値は 1,250 バイトで、ほとんどの展開で許容可能な値と見なされます。設定に応じて、値をさらに最適化できます。ワイヤレスコントローラで直接設定するか、テンプレートハブを介して設定する必要があります。

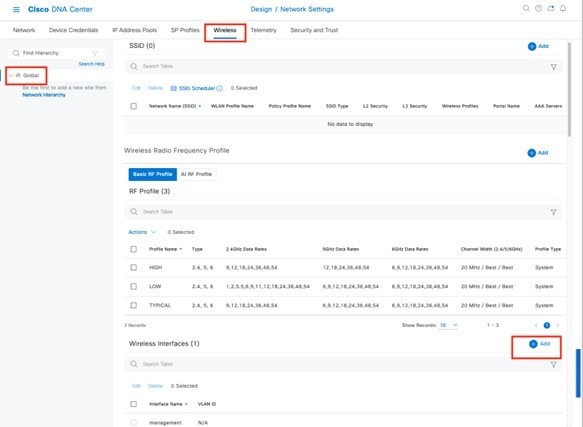

ワイヤレスインターフェイスの設定

Cisco DNA Center では、エンタープライズ WLAN とゲスト WLAN がイーサネット VLAN インターフェイスで終端しています。この設計および導入ガイドで使用するエンタープライズ WLAN およびゲスト WLAN 用に作成されたワイヤレスインターフェイスを次の表に示します。

| 名前 | VLAN | 使用方法 |

|---|---|---|

|

employee |

160 |

従業員の音声およびデータ VLAN |

|

guest-dmz |

125 |

ゲストデータ VLAN |

|

flex |

180 |

Flex クライアント VLAN |

手順

|

ステップ 1 |

インスタンスの IP アドレスまたは完全修飾ドメイン名を使用して、Cisco DNA Center にログインします。 例:https://<Cisco_DNA_Center_IPaddr_or_FQDN>。入力するログイン情報(ユーザー ID とパスワード)には、SUPER-ADMIN-ROLE または NETWORK-ADMIN-ROLE 権限が必要です。 |

||

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 [Wireless Network Settings] ダッシュボードが表示されます。 ![次の図は [Wireless Network Settings] ダッシュボードを示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477614.jpg)

![次の図は、[Design] または [Wireless] ページでインターフェイスを入力する方法を示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477615.jpg)

|

||

|

ステップ 3 |

[Wireless Interfaces] の横にある [Add] をクリックします。 [New Wireless Interface] スライドインペインが表示されます。 ![図は新しい [Wireless Interface] パネルを示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477616.jpg)

|

||

|

ステップ 4 |

エンタープライズ VLAN(従業員)に対応するワイヤレスインターフェイスの [Interface Name] と [VLAN ID] を入力し、[Add] をクリックします。 この手順を繰り返して、ゲスト VLAN(guest-dmz)のワイヤレスインターフェイスを追加します。2 つの新しいワイヤレスインターフェイスが [Wireless Network Settings] ダッシュボードに表示されます。 |

エンタープライズワイヤレス SSID の設定

エンタープライズ ワイヤレス ネットワークは、展開全体でブロードキャストに使用できる非ゲスト WLAN/SSID なので、サイト階層のグローバルレベルで定義する必要があります。定義すると、エンタープライズ ワイヤレス ネットワークをワイヤレスプロファイルに適用し、ワイヤレスプロファイルを階層内の 1 つ以上のサイトに割り当てられます。

(注) |

コントローラに設定するサービスセット識別子(SSID)の数を制限することを推奨します。(各 AP の無線ごとに)16 の WLAN/SSID を同時に設定できます。各 WLAN/SSID には、最低の必須レートで送信される個別のプローブ応答とビーコンが必要であり、SSID が追加されると RF 汚染が増加します。 PDA、Wi-Fi 電話機、バーコードスキャナなどの小型ワイヤレスステーションの一部では、多数の基本 SSID(BSSID)を無線で処理できないため、ロックアップ、リロード、または関連付けの失敗が発生します。企業の場合は 1 ~ 3 の SSID を設定し、高密度設計の場合は 1 つの SSID を設定することを推奨します。AAA オーバーライド機能を使用すると、単一の SSID シナリオでユーザーごとに個別の VLAN/設定を割り当てながら、WLAN/SSID の数を減らすことができます。 |

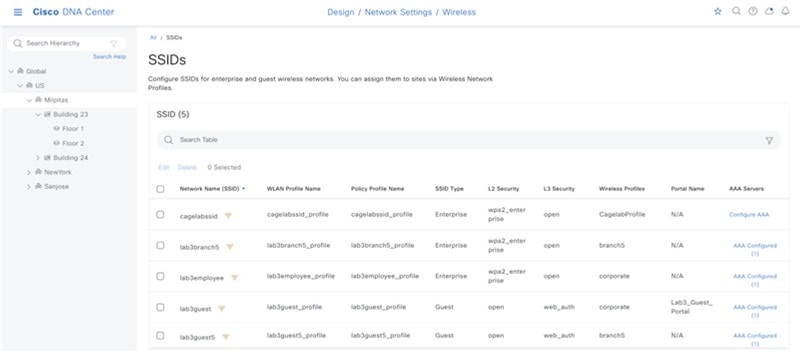

この導入ガイドでは、lab3employee という名前の単一のエンタープライズ WLAN/SSID がプロビジョニングされます。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||

|

ステップ 2 |

[SSIDs] をクリックします。 |

||

|

ステップ 3 |

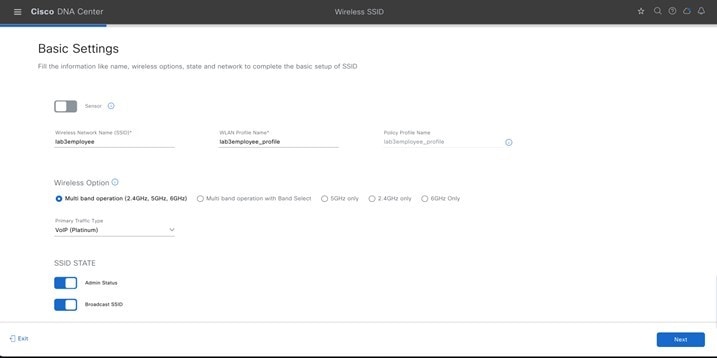

[+ Add] にカーソルを合わせて、[Enterprise] を選択します。 [Basic Settings] ウィンドウが表示されます。

Cisco DNA Center を使用してエンタープライズ ワイヤレス ネットワーク用に設定できる機能については、Cisco DNA Center で設定可能なエンタープライズ ワイヤレス ネットワーク機能を参照してください。 |

||

|

ステップ 4 |

[Basic Settings] の情報を入力し、[Next] をクリックします。 ワークフローの次の画面が表示されます。エンタープライズ ワイヤレス ネットワークを既存のワイヤレスプロファイルに接続したり、新しいワイヤレスプロファイルを作成してエンタープライズ ワイヤレス ネットワークを接続したりできます。

|

||

|

ステップ 5 |

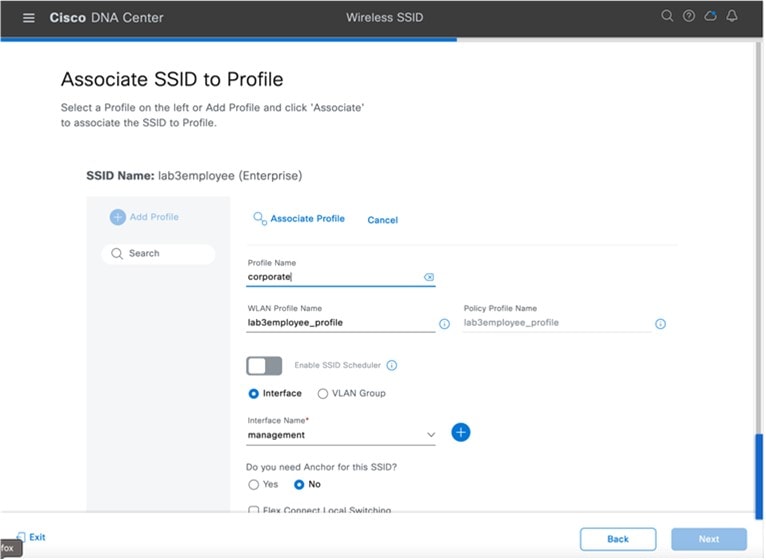

[+ Add Profile] をクリックして、新しいワイヤレスプロファイルを作成して追加します。 [Create a Wireless Profile] サイドパネルが表示されます。

|

||

|

ステップ 6 |

[Profile Name] に新しいワイヤレスプロファイルの名前を入力し、[Associate Profile] をクリックします。 この導入ガイドでは、Corporate という名前のワイヤレスプロファイルを作成します。 |

||

|

ステップ 7 |

新たに作成したプロファイルをクリックし、そのプロファイルに関連付けるインターフェイスを選択します。 |

||

|

ステップ 8 |

[Save] をクリックしてから [Next] をクリックします。 |

||

|

ステップ 9 |

(SD-Access アプリケーションが展開されていない場合は、このステップをスキップします)。[Fabric] で [No] を選択します。 [Select Interface] フィールドが表示されます。この導入ガイドでは、Cisco DNA Center を使用した非 SDA ワイヤレス展開についてのみ説明します。 |

||

|

ステップ 10 |

[Select Interface] ドロップダウンメニューから従業員を選択し、lab3Employee SSID を前の手順で作成した従業員 VLAN(VLAN 160)で終端します。 |

||

|

ステップ 11 |

[Guest Anchor] オプションで、[No] を選択します。 |

||

|

ステップ 12 |

[Flex Connect Local Switching] チェックボックスをオフにし、[Save] をクリックして既存のプロファイルを保存します。 プロファイルが存在しない場合は、新しいプロファイルを作成し、[Save] をクリックします。 |

||

|

ステップ 13 |

[Next] をクリックします。 |

||

|

ステップ 14 |

[Network Profile] の概要を確認し、[Save] をクリックします。 |

||

|

ステップ 15 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||

|

ステップ 16 |

[Wireless Profiles] テーブルの [Sites] 列で、目的のプロファイルの [Assign Site] をクリックします。 この導入ガイドでは、新たに作成したワイヤレスプロファイルである Corporate の [Assign Site] をクリックします。 |

||

|

ステップ 17 |

[Global] セクションで [>] をクリックして、[Milpitas] エリアを表示します。 |

||

|

ステップ 18 |

[Milpitas] エリアを選択します。 すべての子サイトの場所(Building 23 の Floor 1、Floor 2、および Floor 3、Building 24 の Floor 1、Floor 2、および Floor 3)が自動的に選択されます。 |

||

|

ステップ 19 |

[OK] をクリックして、サイト階層のサイドパネルを閉じます。 |

||

|

ステップ 20 |

[Network Profiles Attach Template(s)] の 概要の下にある [Edit] をクリックして、エンタープライズ ワイヤレス ネットワーク設定に CLI ベースのテンプレートを追加します。

|

||

|

ステップ 21 |

[Save] をクリックします。 Corporate という名前のワイヤレスプロファイルが Milpitas エリアに割り当てられます。ワイヤレスプロファイルには lab3employee SSID が含まれているため、ワイヤレスコントローラと AP が Milpitas エリアに割り当てられると、AP は lab3employee SSID をブロードキャストします。 |

||

|

ステップ 22 |

[Finish] をクリックして、lab3employee エンタープライズ ワイヤレス ネットワークを追加します。 新しいエンタープライズ ワイヤレス ネットワークが [Wireless Network Settings] ダッシュボードに表示されます。 オーバーライドの設定方法の詳細については、サイトのオーバーライドサポートの定義を参照してください。 |

Cisco DNA Center で設定可能なエンタープライズ ワイヤレス ネットワーク機能

| 機能 | タイプ | 説明 | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|

|

ワイヤレス ネットワーク名(SSID) |

テキストフィールド |

WLAN の SSID。 |

||||||||

|

WLAN Profile Name |

テキストフィールド |

Cisco DNA Center では、SSID 名に基づいた SSID_Profile がデフォルトと見なされます。WLAN プロファイル名は要件に応じて変更できます。 |

||||||||

|

[Policy Profile Name] |

編集不可 |

[Policy Profile Name] は [WLAN Profile Name] と同じであり、編集できません。 Cisco DNA Center では WLAN プロファイル名に基づいて、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラのポリシープロファイル名が自動的に生成されます。 |

||||||||

|

[Broadcast SSID] |

[On/Off] トグルボタン |

SSID をワイヤレスビーコンおよびプローブ応答でブロードキャストするかどうかを決定します。 |

||||||||

|

[SSID STATE] |

[On/Off] トグルボタン |

このトグルボタンを使用して、AP の無線をオンまたはオフにします。[Admin Status] が無効になっている場合、AP はワイヤレスコントローラに関連付けられたままでアクセス可能ですが、AP には引き続きライセンスが必要です。 |

||||||||

|

センサー |

[On/Off] トグルボタン |

センサーが無効になっていることを確認します。 |

||||||||

|

[Wireless Option] |

オプション ボタン(Radio Button) |

SSID がブロードキャストされる RF 帯域を決定します。次のワイヤレスオプションを使用できます。

|

||||||||

|

[Level of Security] |

オプション ボタン(Radio Button) |

WLAN のレイヤ 2(L2)セキュリティ設定を決定します。ネットワークの暗号化および認証タイプを選択します。サイト、ビルディング、およびフロアは、グローバル階層から設定を継承します。サイト、ビルディング、またはフロアレベルでセキュリティレベルをオーバーライドできます。次のオプションを利用できます。

|

||||||||

|

[Primary Traffic Type] |

Drop Box |

Catalyst 9800 シリーズ ワイヤレス コントローラの場合、この設定により、WLAN/SSID のアップストリームとダウンストリームの両方向に貴金属 QoS SSID ポリシーが適用されます。集中型(ローカルモード)設計では、トラフィックが AP と シスコ ワイヤレス コントローラの間でトンネリングされるため、貴金属ポリシーにより CAPWAP ヘッダー内の最大 DSCP マーキングが制御されます。 次のオプションを利用できます。

|

||||||||

|

[Fastlane] |

チェックボックス |

このチェックボックスは、[Type of Enterprise Network] が [Voice and Data] の場合にのみオンにできます。 Catalyst 9800 シリーズ ワイヤレス コントローラの場合、[Fastlane] チェックボックスをオンにすると、Fastlane モードで自動 QoS が有効になります。Fastlane モードの自動 QoS では、5 GHz 帯域と 2.4 GHz 帯域の両方に Fastlane EDCA プロファイルが設定されますが、[Fastlane] チェックボックスがオンになっている場合、貴金属 QoS SSID ポリシーは WLAN/SSID に適用されません。 |

||||||||

|

AAA の設定 |

リンク |

[Configure AAA] をクリックして、エンタープライズ ワイヤレス ネットワーク SSID 用の AAA サーバーを追加して設定します。[Drop Box] から [Authentication, Authorization, and Accounting server] を選択します。 [+] をクリックしてサーバーを追加します。

[Additional Server] ドロップダウンリストから、サーバーの IP アドレスを選択します。 アカウンティングに AAA サーバーを使用するには、[Copy Same Servers for Accounting] チェックボックスをオンにします。 SSID に別のアカウンティングサーバーを設定するには、次の手順を実行します。

Cisco DNA Center では、サイトレベルで SSID の一連の AAA サーバー設定をオーバーライドできます。SSID ごとにオーバーライドされた一連の AAA 設定ごとに、対応する AAA サーバーがマッピングされた新しい WLAN プロファイルが Cisco DNA Center によって作成されます。異なるフロアの SSID がオーバーライドされ、AAA サーバーで変更を行うと、フロア数に等しい数の新しい WLAN プロファイルが Cisco DNA Center によって作成されます。 サイトレベルで AAA サーバーをオーバーライドするためには、デバイスを再プロビジョニングする必要があります。 |

||||||||

|

RCM クライアントの拒否 |

チェックボックス |

ランダム化された MAC アドレスを持つクライアントを拒否するには、このチェックボックスをオンにします。 |

||||||||

|

[Mac Filtering] |

チェックボックス |

これは、WLAN の MAC アドレスフィルタリングを適用する追加の L2 セキュリティ設定です。 |

||||||||

|

AAA オーバーライド |

チェックボックス |

AAA オーバーライド機能を有効にするチェックボックス。 デフォルトでは、このチェックボックスはグレー表示されています。このチェックボックスを使用するには、[Configure AAA] オプションを使用して AAA サーバを設定する必要があります。 |

||||||||

|

[Enable Posture] |

チェックボックス |

ポスチャアセスメントを有効にするには、このチェックボックスをオンにします。ポスチャを有効にすると、[Pre-Auth ACL List Name] ドロップダウンリストが表示されます。ポスチャは Cisco Identity Services Engine(Cisco ISE)のサービスで、ネットワークに接続されている全エンドポイントの企業のセキュリティポリシーとのコンプライアンスに関する状態(ポスチャとも呼ばれる)をチェックできます。これにより、ネットワークの防護領域にアクセスするクライアントを制御できます。 |

||||||||

|

[Pre-Auth ACL List Name] |

Drop Box |

SSID にマッピングするために作成した ACL リスト名を選択します。

|

||||||||

|

[Advanced Settings]:[FAST TRANSITION (802.11r)] |

オプションボタンとチェックボックス |

802.11r Fast Transition(FT)を制御する WLAN の追加の L2 セキュリティ設定。次のオプションボタンを選択できます。

[Over the DS]:Over-the-DS(分散システム)Fast Transition を有効にするチェックボックス。Over-the-DS Fast Transition では、ワイヤレスステーションは現在の AP を介してターゲット AP と通信し、ワイヤレスコントローラを介して転送されます。シスコと Apple 社のベストプラクティスは、デフォルトで有効になっている場合でも、Over-the-DS を無効にすることです。 |

||||||||

|

[Advanced Settings]:[Protected Management Frame (802.11w)] |

オプション ボタン(Radio Button) |

[Protected Management Frame (802.11w)] で使用できるオプションは、[Level of Security] で選択した設定によって異なります。次のオプションを使用できる場合があります。

[Required] オプションは、WPA3 では必須です。 |

||||||||

|

[Advanced Settings]:[Session Timeout] |

チェックボックスと整数フィールド |

再認証することなく、クライアントセッションがアクティブである最大時間を設定します。範囲は 300 ~ 86,400 秒(5 分~ 24 時間)です。デフォルトで有効な時間は 1,800 秒(30 分)です。 |

||||||||

|

[Advanced Settings]:[Client Exclusion] |

チェックボックスと整数フィールド |

認証失敗の最大回数を超えた後に、ワイヤレスクライアントが認証の試行から除外される時間を設定します。デフォルトで有効な時間は 180 秒(3 分)です。 |

||||||||

|

[Advanced Settings]:[MFP Client Protection] |

オプション ボタン(Radio Button) |

WLAN の 802.11w 保護された管理フレームの使用を制御する追加のセキュリティ設定。次のオプションボタンを選択できます。

|

||||||||

|

[Advanced Settings]:[11k Neighbor List] |

チェックボックス |

WLAN の 802.11k 経由ローミングネイバーリストの使用を制御し、ワイヤレスクライアントによるパッシブおよびアクティブスキャンの必要性を制限できます。デフォルト設定は、クライアントが関連付けられている帯域(5 GHz または 2.4 GHz)に対して有効になっています。 |

||||||||

|

[Advanced Settings]:[Client User Idle Timeout] |

Check box |

[Client User Idle Timeout]:WLAN のユーザー アイドル タイムアウトを設定するには、このチェックボックスをオンにします。

|

||||||||

|

NAS-ID |

ドロップダウン リスト |

[NAS-ID Opt] ドロップダウンリストから、必要なタイプのネットワーク アクセス サーバー識別子(NAS ID)を選択します。 NAS ID のカスタムスクリプトを指定するには、[NAS-ID Opt] ドロップダウンリストから [Custom Option] を選択し、対応する [Custom Script for Opt] フィールドにカスタムスクリプトを入力します。カスタムスクリプトには、最大 31 文字の英数字、特殊文字、およびスペースを入力できます。Cisco DNA Center ではカスタムスクリプトに特殊文字 ?、"、<、および末尾のスペースは使用できません。

(オプション)[+] をクリックして、別の NAS ID を追加します。最大 3 つの NAS ID を追加できます。 |

||||||||

|

[Advanced Settings]:[Coverage Hole Detection] |

トグル ボタン |

[Coverage Hole Detection] トグルボタンを使用して、カバレッジホールの検出機能を有効または無効にします。 |

||||||||

|

[Advanced Settings]:[Client Rate Limit] |

整数フィールド |

[Configure Client Rate Limit]:クライアントレート制限の値をビット/秒で入力します。有効な範囲は 8,000 ~ 100,000,000,000 です。値は 500 の倍数である必要があります。 Cisco IOS XE デバイスのクライアントレート制限の有効な範囲は次のとおりです。

|

||||||||

|

[Advanced Settings]:[Directed Multicast Service] |

Check box |

[Directed Multicast Service]:Directed Multicast Service を有効にするには、このチェックボックスをオンにします。

|

||||||||

|

[Advanced Settings]:[Radius Client Profiling] |

トグル ボタン |

[Radius Client Profiling] で、このトグルボタンを使用して WLAN での RADIUS プロファイリングを有効または無効にします。

|

||||||||

|

[Advanced Settings]:[CCKM] |

トグル ボタン |

[Configure CCKM]:このトグルボタンを使用して、Cisco DNA Center で認証キー管理オプションとして CCKM を有効にします。 [Timestamp Tolerance]:このフィールドは、CCKM を有効にしている場合にのみ表示されます。CCKM 許容レベルを入力します。

|

||||||||

|

[Advanced Settings]:[11v BSS Transition Support] |

複数のチェックボックスと整数フィールド |

WLAN の 802.11v ワイヤレスネットワーク管理(WNM)をサポートするための追加設定。以下の設定を使用できます。 [BSS Max Idle Service]:WLAN の最大アイドルサービスを有効にするチェックボックス。アソシエーションおよび再アソシエーション応答フレーム内で AP がワイヤレスクライアントにタイムアウト値を送信できるようにします。デフォルトの設定はイネーブルです。 |

導入ガイドで設定されているエンタープライズ ワイヤレス ネットワーク設定

| 機能 | 設定 |

|---|---|

|

ワイヤレス ネットワーク名(SSID) |

lab3employee |

|

ブロードキャスト SSID |

点灯 |

|

管理ステータス(Admin Status) |

点灯 |

|

[Wireless Option] |

マルチバンド動作(2.4 GHz、5 GHz、6 GHz) |

|

[Primary Traffic Type] |

VoIP(Platinum) |

|

AAA の設定 |

設定された AAA |

|

[Level of Security] |

WPA2 |

|

AAA オーバーライド |

[有効(Enabled)] |

|

[Enable Posture] |

オフ |

|

RCM クライアントの拒否 |

オフ |

|

[Advanced Security Options]:[Mac Filtering] |

オフ |

|

[Advanced Security Options]:[Fast Transition] |

適応型 |

|

[Type of Enterprise Network] |

音声およびデータ |

|

[Fastlane] |

オフ |

|

[Advanced Settings]:[FAST TRANSITION (802.11r)] |

[Adaptive]、[Over the DS] をオン |

|

[Advanced Settings]:[Mac Filtering] |

オン |

|

[Advanced Settings]:[Session Timeout] |

オン、1,800 秒 |

|

[Advanced Settings]:[Client Exclusion] |

オン、180 秒 |

|

[Advanced Settings]:[MFP Client Protection] |

オプション |

|

[Advanced Settings]:[Protected Management Frame] |

ディセーブル |

|

[Advanced Settings]:[11k Neighbor List] |

オン |

|

[Advanced Settings]:[Radius Client Profiling] |

オフ |

|

[Advanced Settings]:[Client Rate Limit] |

空欄 |

|

[Advanced Settings]:[Coverage Hole Detection] |

オン |

|

CCKM の設定 |

オフ |

|

NAS-ID |

空欄 |

|

[Advanced Settings]:[11v BSS Transition Support] |

[BSS Max Idle Service]:オン [Client Idle User Timeout]:オン、300 秒 [Directed Multicast Service]:オン |

サイトのオーバーライドサポートの定義

異なる AAA 設定で作成された WLAN プロファイルは、異なるサイトレベルで割り当てることができます。サイトレベルでオーバーライドすると、新しい WLAN プロファイルがワイヤレスコントローラにプッシュされます。エリア、ビルディング、およびフロアレベルに基づく設定でグローバル SSID をオーバーライドできます。オーバーライドを設定するには、次の手順を実行します。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||

|

ステップ 2 |

[SSIDs] をクリックします。 |

||

|

ステップ 3 |

サイトを展開し、左側のペインで目的のサイトをクリックします。 |

||

|

ステップ 4 |

lab3employee SSID を選択し、[Edit] をクリックします。

|

||

|

ステップ 5 |

[Next] をクリックし、選択したサイトのオーバーライド設定を設定します。

|

||

|

ステップ 6 |

最後のページで [Save] をクリックして、サイトにプロファイルを割り当てます。 ワイヤレスコントローラの次のプロビジョニング時に、そのサイトを管理するワイヤレスコントローラに設定がプッシュされます。

|

ゲストワイヤレス SSID の設定

ゲスト ワイヤレス ネットワークは、サイト階層のグローバルレベルで定義する必要があります。定義すると、ゲスト ワイヤレス ネットワークをワイヤレスプロファイルに適用できます。その後、階層内の 1 つ以上のサイトにワイヤレスプロファイルを割り当てられます。

この導入ガイドでは、lab3guest という名前の単一のゲスト ワイヤレス ネットワーク(SSID)がプロビジョニングされます。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||

|

ステップ 2 |

[SSIDs] をクリックします。 |

||

|

ステップ 3 |

[+ Add] にカーソルを合わせて、[Guest] を選択します。 [Basic Settings] ウィンドウが表示されます。

Cisco DNA Center を使用してゲスト ワイヤレス ネットワークに設定できる機能の詳細については、Cisco DNA Center を使用して設定可能なゲスト ワイヤレス ネットワーク機能を参照してください。 |

||

|

ステップ 4 |

[Basic Settings] の情報を入力し、[Next] をクリックします。 ワークフローの次の画面が表示され、ゲスト ワイヤレス ネットワークを企業の既存のワイヤレスプロファイルに接続できます。 この導入ガイド用に設定されたゲスト ワイヤレス ネットワークの設定については、導入ガイドで設定されているゲスト ワイヤレス ネットワーク設定を参照してください。

|

||

|

ステップ 5 |

[Corporate Wireless] プロファイルを選択します。 |

||

|

ステップ 6 |

[Wireless Profile] サイドパネルで [Edit] をクリックして、ゲスト ワイヤレス ネットワークを追加します。 ![[Edit a Wireless Profile] サイドパネル。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477628.jpg)

|

||

|

ステップ 7 |

[Fabric] で [No] を選択します。 [No] を選択すると、追加のフィールドが自動的に表示されます。 この導入ガイドでは、Cisco DNA Center を使用した非 SDA ワイヤレス展開についてのみ説明します。 |

||

|

ステップ 8 |

[Do you need a Guest Anchor for this Guest SSID] の横にある [Yes] を選択します。 企業(外部)とゲスト(アンカー)ワイヤレスコントローラの間に従来の自動アンカー関係が設定されます。通常、ゲスト(アンカー)ワイヤレスコントローラは、キャンパスネットワークのインターネットエッジ DMZ セグメント内にあります。[Yes] を選択した場合は、[Select Anchor Group] ドロップダウンリストから、SSID のアンカーグループを選択します。 アンカーグループを作成するには、次の手順を実行します。 |

||

|

ステップ 9 |

[Select Interface] ドロップダウンメニューから、[guest-dmz] を選択します。 guest-dmz VLAN(VLAN 125)のゲストトラフィックが終端します。 |

||

|

ステップ 10 |

[Next] をクリックします。 [Portal Customization] ページが表示されます。

|

||

|

ステップ 11 |

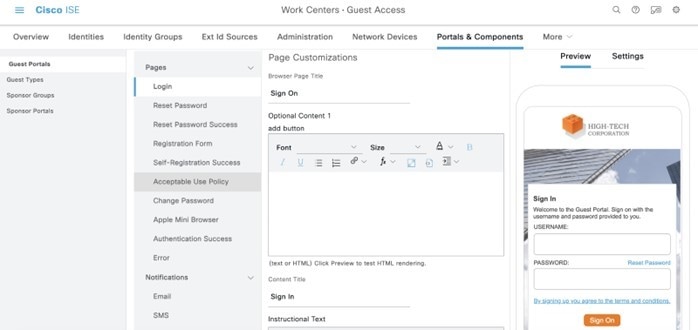

Cisco ISE 内に新しいゲストポータルを追加するには、[Create Portal] をクリックします。 [Portal Builder] ページが表示されます。 ポータルを作成せずに終了することもできます。 ![次の図は、[Portal Builder] 画面を示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477630.jpg)

|

||

|

ステップ 12 |

必要な情報を入力します。少なくともゲストポータルに名前を付ける必要があります。 この導入ガイドでは、ポータルの名前は Lab3_Guest_Portal です。[Portal Builder] の中央の上部にあるドロップダウンメニューを使用すると、ポータルの [Login]、[Registration]、[Registration Success]、および [Success] ページをカスタマイズできます。また、Web ポータルの配色、フォント、ページコンテンツ、ロゴ、および背景をカスタマイズできます。ポータルをプレビューして、スマートフォン、タブレット、およびコンピュータでの表示方法も確認できます。 |

||

|

ステップ 13 |

[Save] をクリックして、Cisco ISE サーバーに新しいゲストポータルを作成し、ゲスト ワイヤレス ネットワーク ワークフローに戻ります。 新しいゲストポータルが表示されます。 |

||

|

ステップ 14 |

[Next] をクリックします。 [Guest SSID Configuration] の [Summary] ページが表示されます。 |

||

|

ステップ 15 |

[Save] をクリックします。 ゲストワイヤレス SSID(lab3guest)が [Wireless Network Settings] ダッシュボードに表示されます。 |

||

|

ステップ 16 |

ネットワークプロファイルの概要ページで [Sites] をクリックして、サイト階層を表示するパネルを開きます。 |

||

|

ステップ 17 |

[Global] で [>] をクリックして、[Milpitas] エリアを表示します。 |

||

|

ステップ 18 |

[Milpitas] エリアを選択します。 子サイトの場所である Building 23 の Floor 1、Floor 2、および Floor 3 と Building 24 の Floor 1、Floor 2、および Floor 3 が自動的に選択されます。

|

||

|

ステップ 19 |

[OK] をクリックして、サイト階層のサイドパネルを閉じます。 |

||

|

ステップ 20 |

[Attach Template(s)] の下にある [+ Add] を クリックして、CLI ベースのテンプレートをエンタープライズ ワイヤレス ネットワーク設定に追加します。 Cisco DNA Center の [Template Editor] ダッシュボード内ですべてのテンプレートを定義する必要があります。この設計および導入ガイドでは、特定の シスコ ワイヤレス コントローラ プラットフォームの CLI 構文に関する知識は不要なため、テンプレートの追加については取り上げていません。Cisco DNA Center の Web ベースのグラフィカル ユーザー インターフェイスでサポートされていないワイヤレス機能は、テンプレートを使用して追加できます。 |

||

|

ステップ 21 |

[Edit a Wireless Profile] サイドパネルで [Save] をクリックして、編集内容を企業のワイヤレスプロファイルに保存します。 lab3guest SSID が企業のワイヤレスプロファイルに追加されるため、ワイヤレスコントローラと AP が Milpitas エリアに割り当てられると、AP で lab3guest SSID がブロードキャストされます。 |

||

|

ステップ 22 |

[Save] をクリックして、lab3guest ゲスト ワイヤレス ネットワークを企業のワイヤレスプロファイルに追加します。 ![エンタープライズ SSID とゲスト SSID を含む [Wireless Network Settings] ダッシュボード。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477631.jpg)

Cisco DNA Center からの ISE 設定のプロビジョニングについては、Cisco DNA Center から Cisco ISE 設定をプロビジョニングを参照してください。 |

Cisco DNA Center を使用して設定可能なゲスト ワイヤレス ネットワーク機能

| 機能 | タイプ | 説明 | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|

|

ワイヤレス ネットワーク名(SSID) |

テキストフィールド |

WLAN の SSID。 |

||||||||

|

WLAN Profile Name |

テキストフィールド |

Cisco DNA Center では、SSID 名に基づいて SSID_Profile がデフォルトとして使用されます。WLAN プロファイル名は要件に応じて変更できます。 |

||||||||

|

[Policy Profile Name] |

編集不可 |

[Policy Profile Name] は [WLAN Profile Name] と同じであり、編集できません。 Cisco DNA Center では WLAN プロファイル名に基づいて、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラのポリシープロファイル名が自動的に生成されます。 |

||||||||

|

[Wireless Option] |

オプション ボタン(Radio Button) |

SSID がブロードキャストされる RF 帯域を決定します。次のオプションを利用できます。

|

||||||||

|

[Primary Traffic Type] |

Drop Box |

Catalyst 9800 シリーズ ワイヤレス コントローラの場合、この設定により、WLAN/SSID のアップストリームとダウンストリームの両方向に貴金属 QoS SSID ポリシーが適用されます。集中型(ローカルモード)設計では、トラフィックが AP と シスコ ワイヤレス コントローラの間でトンネリングされるため、貴金属ポリシーにより CAPWAP ヘッダー内の最大 DSCP マーキングが制御されます。 Cisco AireOS ワイヤレスコントローラの場合、この設定により、Platinum QoS プロファイルが WLAN/SSID に適用されます。WLAN/SSID ではアプリケーションの可視性が有効になっていますが、AVC プロファイルは適用されていません。Fastlane EDCA プロファイルは、802.11a/n/ac(5 GHz)無線と 802.11b/g/n(2.4 GHz)無線の両方に設定されます。

|

||||||||

|

ブロードキャスト SSID |

[On/Off] トグルボタン |

SSID をワイヤレスビーコンおよびプローブ応答でブロードキャストするかどうかを決定します。デフォルトの設定は [On] です。 |

||||||||

|

[SSID STATE] |

[On/Off] トグルボタン |

このトグルボタンを使用して、AP の無線をオンまたはオフにします。[Admin Status] が無効になっている場合、AP はワイヤレスコントローラに関連付けられたままでアクセス可能ですが、AP には引き続きライセンスが必要です。 |

||||||||

|

[Level of Security] L2 セキュリティ |

オプション ボタン(Radio Button) |

WLAN のレイヤ 2(L2)セキュリティ設定を決定します。ネットワークの暗号化および認証タイプを選択します。サイト、ビルディング、およびフロアは、グローバル階層から設定を継承します。サイト、ビルディング、またはフロアレベルでセキュリティレベルをオーバーライドできます。 次のオプションを利用できます。

|

||||||||

|

[Level of Security] L3 セキュリティ |

オプション ボタン(Radio Button) |

WLAN のレイヤ 3 セキュリティ設定を決定します。次のオプションを使用できます。

|

||||||||

|

[AUTHENTICATION SERVER] |

Drop Box |

この選択肢は、[Level of Security] 内で [Web Auth] が選択されている場合にのみ選択できます。Web 認証用の Web ポータルおよび認証サーバーを決定します。

|

||||||||

|

[AUTHENTICATION SERVER] > [ISE Authentication] > [What kind of portal are you creating today?] |

ドロップダウンメニュー |

この選択肢は、[ISE Authentication] が選択されている場合にのみ選択できます。Cisco ISE サーバー内に作成されるゲストポータルのタイプを決定します。次のオプションを使用できます。

|

||||||||

|

[AUTHENTICATION SERVER] > [ISE Authentication] > [Where will your guests redirect after successful authentication?] |

ドロップダウンメニュー |

この選択肢は、[ISE Authentication] が選択されている場合にのみ選択できます。ゲストがネットワークに正常に認証された後に表示される Web ページを決定します。次のオプションを使用できます。

|

||||||||

|

[AUTHENTICATION SERVER] > [External Authentication] > [Web Auth URL?] |

テキストフィールド |

この選択肢は、[External Authentication] が選択されている場合にのみ選択できます。Web 認証サーバーの URL を指定します。ゲストはこの URL にリダイレクトされ、ネットワークに認証されます。 |

||||||||

|

AAA の設定 |

リンク |

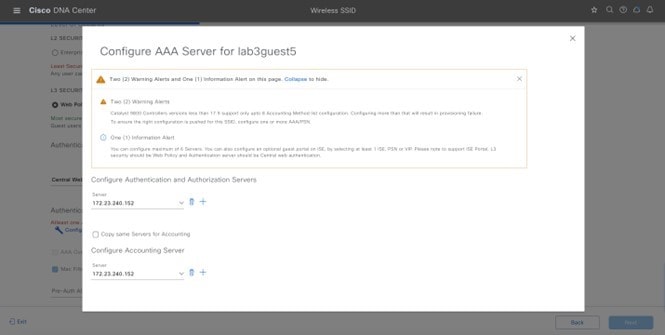

[Configure AAA] をクリックして、エンタープライズ ワイヤレス ネットワーク SSID 用の AAA サーバーを追加して設定します。[Drop Box] から [Authentication, Authorization, and Accounting server] を選択します。 [+] をクリックしてサーバーを追加します。

[Additional Server] ドロップダウンリストから、サーバーの IP アドレスを選択します。 アカウンティングに AAA サーバーを使用するには、[Copy Same Servers for Accounting] チェックボックスをオンにします。 SSID に別のアカウンティングサーバーを設定するには、次の手順を実行します。

Cisco DNA Center では、サイトレベルで SSID の一連の AAA サーバー設定をオーバーライドできます。SSID ごとにオーバーライドされた一連の AAA 設定ごとに、対応する AAA サーバーがマッピングされた新しい WLAN プロファイルが Cisco DNA Center によって作成されます。異なるフロアの SSID がオーバーライドされ、AAA サーバーで変更を行うと、フロア数に等しい数の新しい WLAN プロファイルが Cisco DNA Center によって作成されます。 サイトレベルで AAA サーバーをオーバーライドするためには、デバイスを再プロビジョニングする必要があります。 |

||||||||

|

[Mac Filtering] |

チェックボックス |

ワイヤレスネットワークにおける MAC ベースのアクセス制御またはセキュリティを有効にするには、このチェックボックスをオンにします。

|

||||||||

|

AAA オーバーライド |

チェックボックス |

AAA オーバーライド機能を有効にするチェックボックス。 デフォルトでは、このチェックボックスはグレー表示されています。このチェックボックスを使用するには、[Configure AAA] オプションを使用して AAA サーバを設定する必要があります。 |

||||||||

|

スリープ状態のクライアントのタイムアウト設定 |

[Select] オプションボタン |

スリープ状態のクライアントの [Timeout Settings] で [Web Authentication Internal]、[Web Authentication External]、[Web Passthrough Internal]、または [Web Passthrough External] を選択した場合は、次のいずれかの認証オプションを選択します。 [Always authenticate]:スリープ状態のクライアントの認証が有効になります。 [Authenticate after]:再認証が必要になるまでスリープ状態にあるクライアントが記憶される期間を入力します。有効な範囲は 10 ~ 43,200 分で、デフォルト期間は 720 分です。

|

||||||||

|

RCM クライアントの拒否 |

チェックボックス |

ランダム化された MAC アドレスを持つクライアントを拒否するには、このチェックボックスをオンにします。 |

||||||||

|

[Pre-Auth ACL List Name] |

Drop Box |

SSID にマッピングするために作成した ACL リスト名を選択します。 |

||||||||

|

[Fastlane] |

チェックボックス |

このチェックボックスは、[Type of Enterprise Network] が [Voice and Data] として選択されている場合にのみオンにできます。 Catalyst 9800 シリーズ ワイヤレス コントローラの場合、[Fastlane] チェックボックスをオンにすると、Fastlane モードで自動 QoS が有効になります。Fastlane モードの自動 QoS では、5 GHz 帯域と 2.4 GHz 帯域の両方に Fastlane EDCA プロファイルが設定されます。[Fastlane] チェックボックスがオンになっている場合、貴金属 QoS SSID ポリシーは WLAN/SSID に適用されません。 Cisco AireOS ワイヤレスコントローラの場合、この設定により、WLAN/SSID の Fastlane マクロが有効になります。Fastlane マクロを使用すると、Platinum QoS プロファイルが WLAN/SSID に適用されます。アプリケーションの可視性は、AUTOQOS-AVC-PROFILE という名前の AVC プロファイルを使用して WLAN/SSID で有効になっています。QoS マップは、アップストリーム方向の DSCP を信頼するように変更されます。ダウンストリーム方向では、DSCP 値を UP 値にマッピングするときに、シスコのベストプラクティスが実装されます。 |

||||||||

|

[Advanced Settings]:[Session Timeout] |

チェックボックスと整数フィールド |

再認証することなく、クライアントセッションがアクティブである最大時間を設定します。範囲は 300 ~ 86,400 秒(5 分~ 24 時間)です。デフォルトで有効な時間は 1,800 秒(30 分)です。 |

||||||||

|

[Advanced Settings]:[Client Exclusion] |

チェックボックスと整数フィールド |

認証失敗の最大回数を超えた後に、ワイヤレスクライアントが認証の試行から除外される時間を設定します。デフォルトで有効な時間は 180 秒(3 分)です。 |

||||||||

|

[Advanced Settings]:[MFP Client Protection] |

オプション ボタン(Radio Button) |

WLAN の 802.11w 保護された管理フレームの使用を制御する追加のセキュリティ設定。次のオプションを使用できます。

|

||||||||

|

[Advanced Settings]:[11k Neighbor List] |

チェックボックス |

WLAN の 802.11k 経由ローミングネイバーリストの使用を制御し、ワイヤレスクライアントによるパッシブおよびアクティブスキャンの必要性を制限できます。デフォルト設定は、クライアントが関連付けられている帯域(5 GHz または 2.4 GHz)に対して有効になっています。 |

||||||||

|

[Advanced Settings]:[11v BSS Transition Support] |

複数のチェックボックスと整数フィールド |

WLAN の 802.11v ワイヤレスネットワーク管理(WNM)をサポートするための追加設定。以下の設定を使用できます。

|

||||||||

|

NAS-ID |

ドロップダウンリスト |

[NAS-ID Opt] ドロップダウンリストから、必要なタイプのネットワーク アクセス サーバー識別子(NAS ID)を選択します。 NAS ID のカスタムスクリプトを指定するには、[NAS-ID Opt] ドロップダウンリストから [Custom Option] を選択し、対応する [Custom Script for Opt] フィールドにカスタムスクリプトを入力します。カスタムスクリプトには、最大 31 文字の英数字、特殊文字、およびスペースを入力できます。Cisco DNA Center ではカスタムスクリプトに特殊文字 ?、"、<、および末尾のスペースは使用できません。

(オプション)[+] をクリックして、別の NAS ID を追加します。最大 3 つの NAS ID を追加できます。 Cisco DNA Center では Cisco AireOS ワイヤレスコントローラに 1 つの NAS ID のみ適用されます。からサイトレベルで NAS ID を上書きできます。 |

||||||||

|

[Advanced Settings]:[Coverage Hole Detection] |

トグル ボタン |

[Coverage Hole Detection] トグルボタンを使用して、カバレッジホールの検出機能を有効または無効にします。 |

||||||||

|

[Advanced Settings]:[Client Rate Limit] |

整数フィールド |

クライアントレート制限を設定するには、クライアントレート制限の値をビット/秒で入力します。有効な範囲 は 8,000 ~ 100,000,000,000 です。値は 500 の倍数である必要があります。

Cisco IOS XE デバイスのクライアントレート制限の有効な範囲は次のとおりです。

|

||||||||

|

[Advanced Settings]:[Radius Client Profiling] |

トグル ボタン |

[Radius Client Profiling] で、このトグルボタンを使用して WLAN での RADIUS プロファイリングを有効または無効にします。

|

||||||||

|

[Advanced Settings]:[CCKM] |

トグル ボタン |

[Configure CCKM]:このトグルボタンを使用して、Cisco DNA Center で認証キー管理オプションとして CCKM を有効にします。 [Timestamp Tolerance]:このフィールドは、CCKM を有効にしている場合にのみ表示されます。CCKM 許容レベルを入力します。CCKM 許容レベルは、Cisco AireOS ワイヤレスコントローラ プラットフォームには適用されません。

|

||||||||

|

[Advanced Settings]:[Protected Management Frame (802.11w)] |

オプション ボタン(Radio Button) |

[Protected Management Frame (802.11w)] で使用できるオプションは、[Level of Security] で選択した設定によって異なります。次のオプションを使用できる場合があります。

|

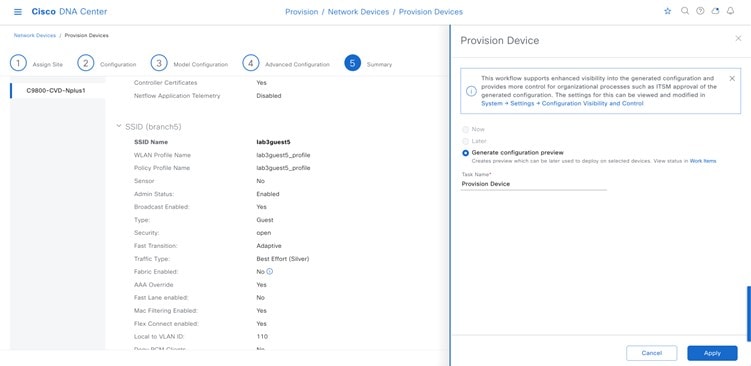

導入ガイドで設定されているゲスト ワイヤレス ネットワーク設定

| 機能 | 設定 |

|---|---|

|

ワイヤレス ネットワーク名(SSID) |

lab3guest5 |

|

ブロードキャスト SSID |

点灯 |

|

管理ステータス(Admin Status) |

点灯 |

|

[Wireless Option] |

マルチバンド動作(2.4 GHz、5 GHz、6 GHz) |

|

[Primary Traffic Type] |

[Best Effort (Silver)] |

|

[Level of Security] |

Web 認証 |

|

[AUTHENTICATION SERVER] |

ISE 認証 |

|

[AUTHENTICATION SERVER] > [ISE Authentication] > [What kind of portal are you creating today?] |

自己登録 |

|

[AUTHENTICATION SERVER] > [ISE Authentication] > [Where will your guests redirect after successful authentication?] |

元の URL |

|

AAA の設定 |

設定された AAA |

|

AAA オーバーライド |

[有効(Enabled)] |

|

[Mac Filtering] |

オン |

|

[Fastlane] |

オフ |

|

RCM クライアントの拒否 |

オフ |

|

事前認証 ACL |

設定済みの事前認証 ACL を選択 |

|

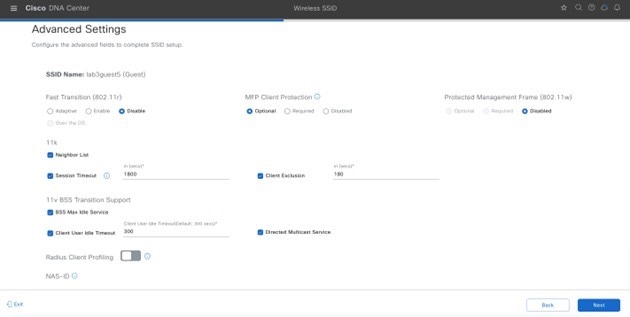

[Advanced Settings]:[FAST TRANSITION (802.11r)] |

ディセーブル |

|

[Advanced Settings]:[MFP Client Protection] |

オプション |

|

[Advanced Settings]:[Protected Management Frame] |

ディセーブル |

|

[Advanced Settings]:[Session Timeout] |

オン、1,800 秒 |

|

[Advanced Settings]:[Client Exclusion] |

オン、180 秒 |

|

[Advanced Settings]:[MFP Client Protection] |

オプション |

|

[Advanced Settings]:[11k Neighbor List] |

オン |

|

[Advanced Settings]:[Radius Client Profiling] |

オフ |

|

[Advanced Settings]:[Client Rate Limit] |

空欄 |

|

[Advanced Settings]:[Coverage Hole Detection] |

オン |

|

CCKM の設定 |

オフ |

|

NAS-ID |

空欄 |

|

[Advanced Settings]:[11v BSS Transition Support] |

[BSS Max Idle Service]:オン [Client Idle User Timeout]:オン、300 秒 [Directed Multicast Service]:オン |

Cisco DNA Center から Cisco ISE 設定をプロビジョニング

ゲスト SSID プロファイルがサイトに割り当てられると、Cisco DNA Center は、ゲスト SSID プロファイルの設定に従って、必要な認証、許可、およびゲストポータルの設定を Cisco ISE にプッシュします。

手順

|

ステップ 1 |

[Lab3_Guest_Portal] を選択して、ポータルの詳細を確認します。

ISE に Lab3_Guest_Portal という名前の新しいゲストポータルが表示されます。 . |

|

ステップ 2 |

[1 rules] リンクをクリックして、Cisco DNA Center によって作成された認証ポリシーを確認します。

|

|

ステップ 3 |

左上隅にあるメニューアイコンをクリックして、の順に選択します。 |

|

ステップ 4 |

[デフォルト(Default)] をクリックします。 |

|

ステップ 5 |

[Authorization Policy] に移動し、Cisco DNA Center によってプッシュされた認証ポリシーを確認します。

|

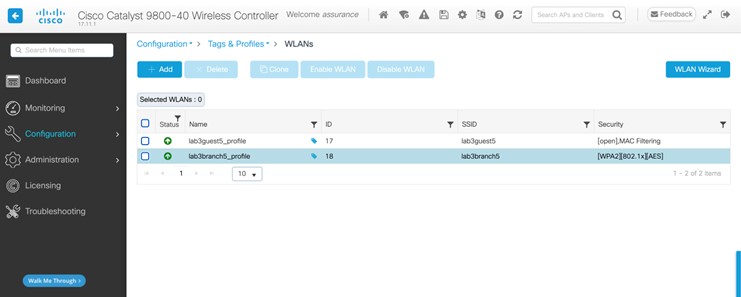

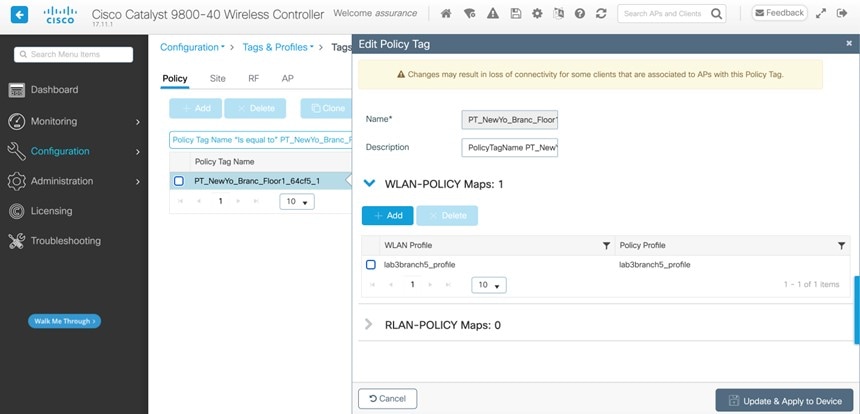

リモートオフィスのワイヤレス展開の設定

ここでは、Cisco DNA Center を使用してプロビジョニングされる AP を FlexConnect モードで使用するリモートオフィスのワイヤレスネットワークの概要について説明します。

サイト階層の構成は次のとおりです。

-

ビルディング(Branch 5)と複数のフロア(Floor 1、Floor 2、Floor 3)があるブランチエリア(New York)。

-

従業員トラフィック用の SSID(lab3branch5)とゲストトラフィック用の SSID(lab3guest5)。どちらもブランチ内の AP によってアドバタイズされます。

-

すべての従業員ブランチのワイヤレストラフィックが中央でスイッチングされる、シスコ以外の SDA(レガシー)リモートオフィスのワイヤレス展開。

ブランチ内のゲスト ワイヤレス トラフィックはローカルにスイッチングされます。シスコ ワイヤレス コントローラは N+1 HA モードになり、Cisco DNA Center プロビジョニングプロセス中にサイトに割り当てる必要があります。

(注) |

この導入ガイドでは、Catalyst 9800-40 ワイヤレスコントローラ(C9800-Flex-CVD および C9800-CVD-Nplus1)の両方が New York エリア内の Branch 5 のビルディングに割り当てられます。 |

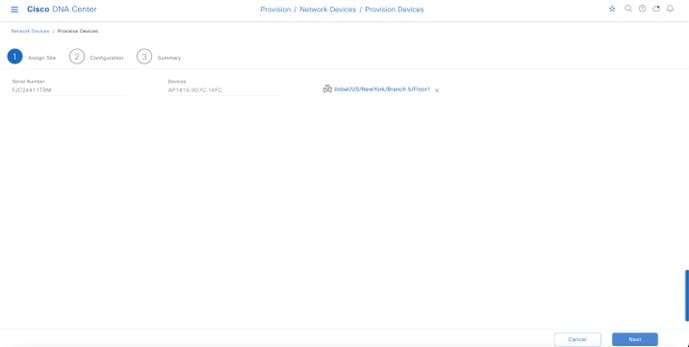

Cisco DNA Center 内では、AP を含むサイト(エリア、ビルディング、またはフロア)は、プライマリ管理対象 AP の場所やセカンダリ管理対象 AP の場所として割り当てられます。特定の時点でサイトに割り当てられるプライマリ エンタープライズ ワイヤレスコントローラ は 1 つだけです。つまり、サイトは、一度に 1 つのエンタープライズ ワイヤレスコントローラ のプライマリ管理対象 AP の場所としてのみ割り当てられます。この導入ガイドでは、Branch 5 内の Floor 1 の AP は、Cisco DNA Center を介して C9800-Flex-CVD にプロビジョニングされます。

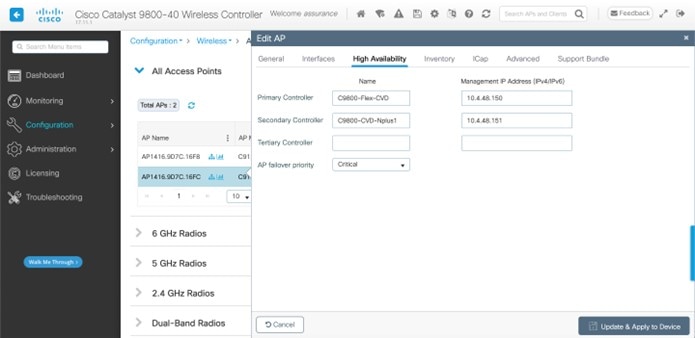

Cisco DNA Center では、AP 高可用性の設定がサポートされており、AP はプライマリおよびセカンダリ ワイヤレスコントローラとの関連付けを試み、CAPWAP 制御接続を形成しようとします。プライマリ ワイヤレスコントローラが使用できない場合、AP はセカンダリ ワイヤレスコントローラへの CAPWAP 制御接続を確立しようとします。Cisco DNA Center では、AP を含むサイトをセカンダリ管理対象 AP の場所として設定することで実現されます。

(注) |

この設計および導入ガイドでは、ワイヤレスコントローラ C9800-Flex-CVD をプロビジョニングして、Branch 5 の Floor 1 がプライマリ管理対象 AP の場所になるようにします。Branch 5 内の AP の場合、ワイヤレスコントローラ C9800-CVD-Nplus1 は、N+1 ワイヤレスコントローラ冗長構成のセカンダリ ワイヤレスコントローラとして機能します。 |

推奨事項

リモートオフィスのワイヤレス展開設定を設定する場合は、次の推奨事項を考慮してください。

-

FlexConnect モードの AP の AP スイッチポートで PortFast を使用し、中央でスイッチされる WLAN のみをサポートします。PortFast のスイッチポートを設定するには、switch port host コマンドまたは PortFast コマンドを使用して、ポートをホストポートとして接続するように設定します。この設定により、AP の参加プロセスが高速になります。ローカルモードの AP では VLAN 間でトラフィックが直接ブリッジされないため、ループが発生するリスクはありません。ポートはアクセスモードで直接設定できます。

-

FlexConnect モードの AP で、異なる VLAN にマッピングされたローカルにスイッチされる WLAN を使用する場合(AP スイッチポートはトランクモード)、ポートに存在する VLAN をプルーニングまたは制限して、AP が設定された VLAN と一致させます。

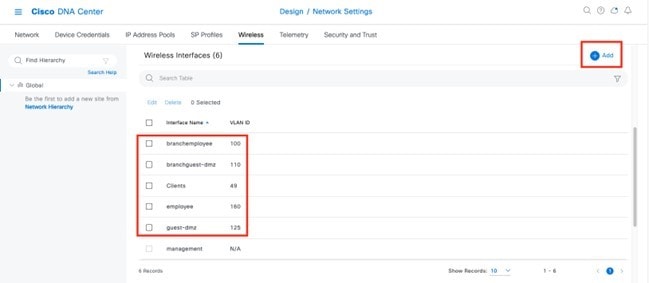

ワイヤレスインターフェイスの設定

Cisco DNA Center では、エンタープライズ WLAN とゲスト WLAN は、イーサネット VLAN インターフェイスと呼ばれるワイヤレスインターフェイスで終端します。次の表に、この設計および導入ガイドでエンタープライズおよびゲスト WLAN 用に作成されたワイヤレスインターフェイスを示します。

| 名前 | VLAN | 使用方法 |

|---|---|---|

|

branchemployee |

100 |

中央でスイッチングされる従業員トラフィック用の VLAN。 |

|

branchguest-dmz |

110 |

スイッチ上の VLAN でローカルにスイッチングされるゲストトラフィック用の VLAN。 |

(注) |

ネイティブ VLAN(AP VLAN)設定は、FlexConnect AP 展開に固有です。FlexConnect のローカルにスイッチングされるトラフィックは、この設計および導入ガイドのワイヤレスプロファイルで設定されている特定の VLAN で終端するため、フィールドは空白のままになります。 |

次の手順では、Cisco DNA Center 内でワイヤレスインターフェイスを設定する方法について説明します。

始める前に

このアクションを完了するには、SUPER-ADMIN-ROLE または NETWORK-ADMIN-ROLE 権限が必要です。

手順

|

ステップ 1 |

インスタンスの IP アドレスまたは完全修飾ドメイン名を使用して、Cisco DNA Center Web コンソールにログインします。 例: |

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 [Wireless Network Settings] ダッシュボードが表示されます。次の図に例を示します。

|

|

ステップ 3 |

エンタープライズ VLAN(branchemployee)に対応するワイヤレスインターフェイスの [Interface Name] と [VLAN ID] を入力します。 |

|

ステップ 4 |

[追加(Add)] をクリックします。 ![次の図は、[Wireless Interfaces] の下にあるインターフェイスと VLAN を示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477637.jpg)

この手順を繰り返して、ゲスト VLAN(guest-dmz)のワイヤレスインターフェイスを追加します。完了すると、次の図に示されているように、2 つの新しいワイヤレスインターフェイスが [Wireless Network Settings] ダッシュボードに表示されます。

|

エンタープライズワイヤレス SSID の設定

エンタープライズ ワイヤレス ネットワークは、展開全体でブロードキャストに使用できる非ゲスト WLAN/SSID なので、サイト階層のグローバルレベルで定義する必要があります。定義すると、エンタープライズ ワイヤレス ネットワークをワイヤレスプロファイルに適用し、ワイヤレスプロファイルを階層内の 1 つ以上のサイトに割り当てられます。

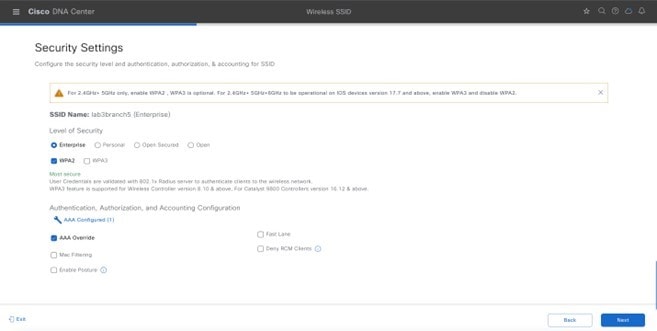

この設計および導入ガイドでは、lab3branch5 という名前の単一のエンタープライズ WLAN SSID がプロビジョニングされます。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||

|

ステップ 2 |

[SSIDs] をクリックします。 |

||

|

ステップ 3 |

[+ Add] にカーソルを合わせて、[Enterprise] を選択します。 [Basic Settings] ウィンドウが表示されます。

Cisco DNA Center を使用してエンタープライズ ワイヤレス ネットワーク用に設定できる機能については、Cisco DNA Center で設定可能なエンタープライズ ワイヤレス ネットワーク機能を参照してください。 |

||

|

ステップ 4 |

[Basic Settings] の情報を入力し、[Next] をクリックします。

|

||

|

ステップ 5 |

[+ Add] をクリックして、新しいワイヤレスプロファイルを追加します。

|

||

|

ステップ 6 |

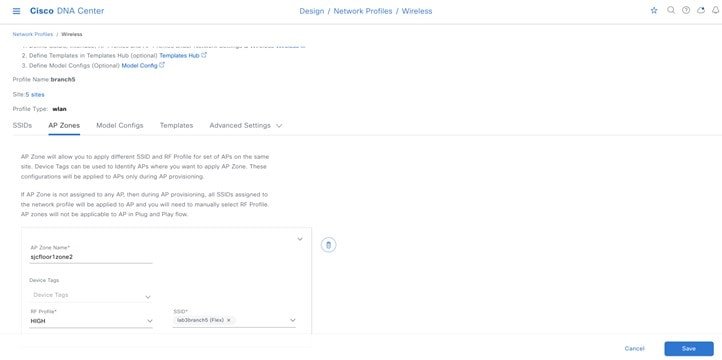

[Wireless Profile Name] を入力します。 この導入ガイドでは、branch5 という名前のワイヤレスプロファイルを作成します。 |

||

|

ステップ 7 |

(SD-Access アプリケーションが展開されていない場合は、このステップをスキップします)。[Fabric] で [No] を選択します。 [Select Interface] フィールドが表示されます。この導入ガイドでは、Cisco DNA Center を使用した非 SDA ワイヤレス展開についてのみ説明します。 |

||

|

ステップ 8 |

[Select Interface] ドロップダウンメニューから [branchemployee] を選択します。 |

||

|

ステップ 9 |

[FlexConnect Local Switching] の横にあるチェックボックスをオンにします。 |

||

|

ステップ 10 |

[Local to VLAN] に「VLAN ID 100」と入力します。 ブランチ従業員のトラフィックを終端するために、エンタープライズ ワイヤレスコントローラの branchemployee インターフェイスを選択しましたが、ブランチ従業員のトラフィックはすべてブランチスイッチの VLAN 100 にローカルにスイッチングされます。 |

||

|

ステップ 11 |

[Next] をクリックします。 [Summary] ページには、SSID の基本設定、セキュリティ、詳細設定、およびネットワークプロファイルが表示されます。 |

||

|

ステップ 12 |

[Save] をクリックします。

|

||

|

ステップ 13 |

[Configure Network Profiles] をクリックします。 |

||

|

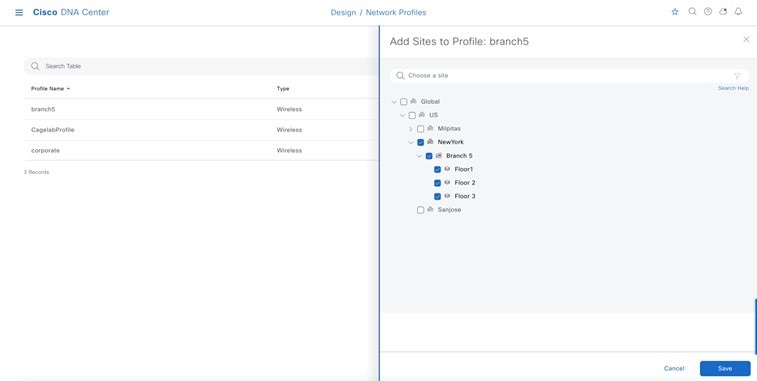

ステップ 14 |

ブランチ ネットワーク プロファイルで [Assign Sites] をクリックします。 |

||

|

ステップ 15 |

[New York] エリアを選択します。 すべての子サイトの場所(Building 23 の Floor 1、Floor 2、および Floor 3、Building 24 の Floor 1、Floor 2、および Floor 3)が自動的に選択されます。 |

||

|

ステップ 16 |

[OK] をクリックしてサイト階層のサイドパネルを閉じ、[Create a Wireless Profile] サイドパネルに戻ります。

|

||

|

ステップ 17 |

[Attach Template(s)] の下にある [+ Add] を クリックして、CLI ベースのテンプレートをエンタープライズ ワイヤレス ネットワーク設定に追加します。

新しいエンタープライズ ワイヤレス ネットワーク lab3branch5 が [Wireless Network Settings] ダッシュボードに表示されます。 |

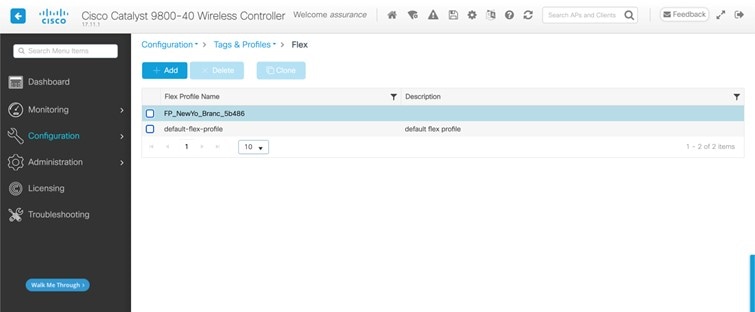

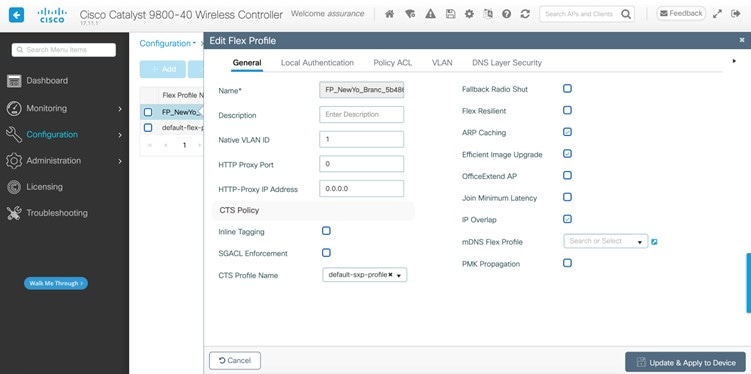

FlexConnect 設定の設定

次の手順では、Cisco DNA Center を使用して FlexConnect を設定する手順について説明します。この手順で、ネイティブ VLAN とクライアント VLAN を設定できます。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、の順に選択します。 ![[FlexConnect Settings] ページを表示します。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477644.jpg)

|

||

|

ステップ 2 |

グローバル設定で、[Native VLAN] と [AAA override VLAN] を設定します。

|

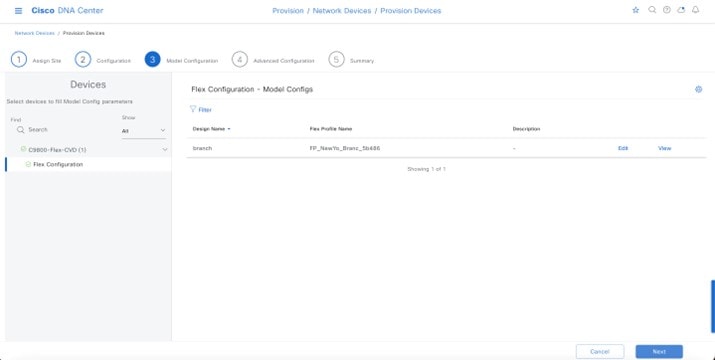

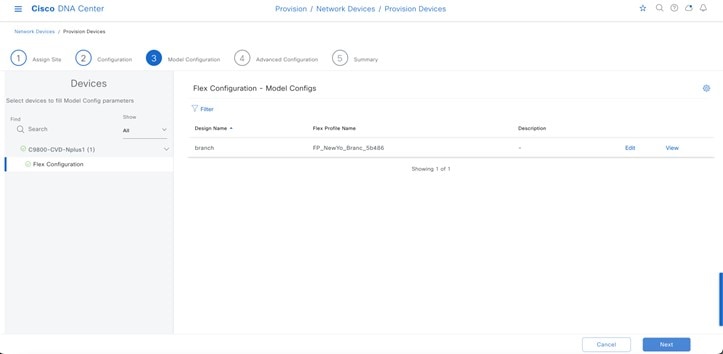

モデル設定エディタでの FlexConnect の設定

モデル設定は、高レベルのサービスインテントとデバイス固有の CLI テンプレートとともにネットワークデバイスに展開できる、モデルベースの検出可能かつカスタマイズ可能な構成機能のセットです。次の手順では、FlexConnect のモデル設定の実行手順について説明します。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

|

ステップ 2 |

[Flex Configuration] をクリックします。 |

|

ステップ 3 |

[Add] をクリックし、設計名を入力します。 たとえば、設計名として branch と入力します。 |

|

ステップ 4 |

[IP Overlap] を有効にします。

|

ネットワークプロファイルへの FlexConnect モデル設定のマッピング

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

|

ステップ 2 |

[Edit branch5] ネットワークプロファイルをクリックします。 |

|

ステップ 3 |

[Model Config] タブをクリックし、[Add Model Config] をクリックします。 |

|

ステップ 4 |

[Device Type] として [Wireless Controller] を選択します。 |

|

ステップ 5 |

[Wireless] > [Flex Configuration] の順にクリックし、設定されたモデル設定を選択します。 |

|

ステップ 6 |

[Add] をクリックして変更を保存します。

|

ゲストワイヤレス SSID の設定

ゲスト ワイヤレス ネットワークは、サイト階層のグローバルレベルで定義する必要があります。定義すると、ゲスト ワイヤレス ネットワークがワイヤレスプロファイルに適用されます。ワイヤレスプロファイルは、階層内の 1 つ以上のサイトに割り当てられます。この導入ガイドでは、lab3guest5 という名前の単一のゲスト ワイヤレス ネットワーク(SSID)がプロビジョニングされます。

手順

|

ステップ 1 |

|||||

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||||

|

ステップ 3 |

[SSIDs] をクリックします。 |

||||

|

ステップ 4 |

[+ Add] にカーソルを合わせて、[Guest] を選択します。 [Basic Settings] ウィンドウが表示されます。 ![次の図は、[Flex Guest SSID Basic Settings] ページを示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477647.jpg)

Cisco DNA Center を介してゲスト ワイヤレス ネットワークに設定できる機能の詳細については、Cisco DNA Center を使用して設定可能なゲスト ワイヤレス ネットワーク機能を参照してください。 |

||||

|

ステップ 5 |

関連するフィールドに情報を入力し、[Next] をクリックします。

|

||||

|

ステップ 6 |

ゲスト ワイヤレス ネットワークを既存の branch5 ワイヤレスプロファイルに接続します。

|

||||

|

ステップ 7 |

[Select Interface] ドロップダウンメニューから [branchguest-dmz] を選択します。 branchguest-dmz VLAN(VLAN 110)のゲストトラフィックは終端します。 |

||||

|

ステップ 8 |

[FlexConnect Local switching] をクリックし、Local VLAN 110 と入力します。 |

||||

|

ステップ 9 |

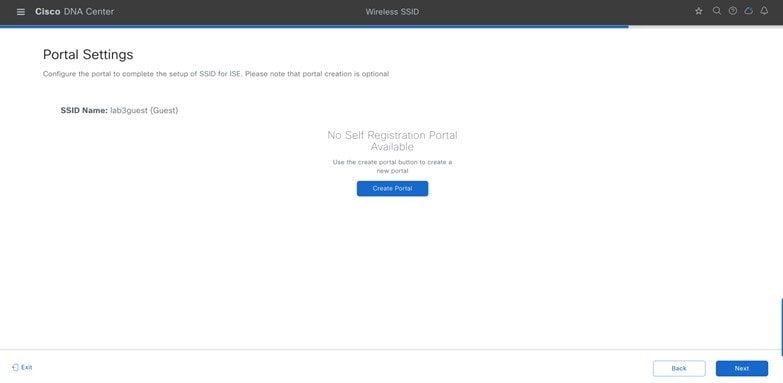

[Next] をクリックします。 [Portal Customization] ページが表示されます。

|

||||

|

ステップ 10 |

[Create Portal] をクリックして、Cisco ISE に新しいゲストポータルを追加します。 [Portal Builder] ページが表示されます。ポータルを作成せずに終了することもできます。 ![次の図は、[Flex Guest SSID Portal Builder] 画面を示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477653.jpg)

|

||||

|

ステップ 11 |

関連情報を入力します。 少なくともゲストポータルに名前を付ける必要があります。この導入ガイドでは、ポータルの名前は Lab3_Guest_Portal です。[Portal Builder] のドロップダウンメニューを使用すると、ポータルの [Login]、[Registration]、[Registration Success]、および [Success] ページをカスタマイズできます。また、Web ポータルの配色、フォント、ページコンテンツ、ロゴ、および背景をカスタマイズできます。ポータルをプレビューして、スマートフォン、タブレット、およびコンピュータでの表示方法も確認できます。 |

||||

|

ステップ 12 |

[Save] をクリックして、Cisco ISE サーバーに新しいゲストポータルを作成し、ゲスト ワイヤレス ネットワーク ワークフローに戻ります。 |

||||

|

ステップ 13 |

[Next] をクリックします。 [Summary] ページには、SSID の基本設定、セキュリティ、詳細設定、およびネットワークプロファイルが表示されます。 ![次の図は、[Flex Guest SSID Summary] ページを示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477654.jpg)

|

||||

|

ステップ 14 |

[Save] をクリックします。 |

||||

|

ステップ 15 |

[Configure Network Profiles] をクリックします。 |

||||

|

ステップ 16 |

[Branch Network Profiles] で [Assign Sites] をクリックします。 |

||||

|

ステップ 17 |

[New York] エリアを選択します。子サイトの場所(Branch 5 の Floor 1、Floor 2、および Floor 3)が自動的に選択されます。 自動的に、子サイトの場所(Branch 5 の Floor 1、Floor 2、および Floor 3)が選択されます。 |

||||

|

ステップ 18 |

[OK] をクリックしてサイト階層のサイドパネルを閉じ、[Create a Wireless Profile] サイドパネルに戻ります。

|

||||

|

ステップ 19 |

[Attach Template(s)] の下にある [+ Add] を クリックして、CLI ベースのテンプレートをエンタープライズ ワイヤレス ネットワーク設定に追加します。

新しいエンタープライズ ワイヤレス ネットワーク lab3branch5 が [Wireless Network Settings] ウィンドウに表示されます。

|

ゲスト SSID 用の FlexConnect 設定の設定

次の手順では、ゲスト SSID の FlexConnect 設定を設定する方法について説明します。

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、の順に選択します。 |

||

|

ステップ 2 |

グローバル設定でネイティブ VLAN と AAA オーバーライド VLAN を設定します。

|

Flex ゲスト SSID のモデル設定エディタの設定

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

|

ステップ 2 |

[Flex Configuration] をクリックします。 |

|

ステップ 3 |

[Add] をクリックし、ブランチとしての設計名を指定します。 |

|

ステップ 4 |

[IP Overlap] を有効にします。

|

ネットワークプロファイルへの Flex ゲスト SSID モデル設定のマッピング

手順

|

ステップ 1 |

左上隅にあるメニューアイコンをクリックして、 [Design] > [Network Profile] の順に選択します。 |

|

ステップ 2 |

[Edit branch5] ネットワークプロファイルを選択します。 |

|

ステップ 3 |

[Model Config] をクリックして、モデル設定を追加します。 |

|

ステップ 4 |

[Device Type] でワイヤレスコントローラを選択します。 |

|

ステップ 5 |

の順にクリックして、設定されたモデル設定を選択します。 |

|

ステップ 6 |

[Add] をクリックして変更を保存します。

|

ワイヤレス RF プロファイルのカスタマイズ

[Wireless Settings] ダッシュボードの [Wireless Radio Frequency Profile] セクションでは、次の操作を実行できます。

-

Cisco DNA Center 内にある 3 つの事前設定済み RF プロファイルの各設定を視覚的に検査する。3 つの RF プロファイルは、Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ内でも事前設定されています。

-

ワイヤレス展開における RF のさまざまな側面を微調整できるカスタム RF プロファイルを作成する。

-

Cisco DNA Center 内の AP に割り当てられるデフォルトの RF プロファイルとして、事前設定済みまたはカスタム RF プロファイルを選択する。

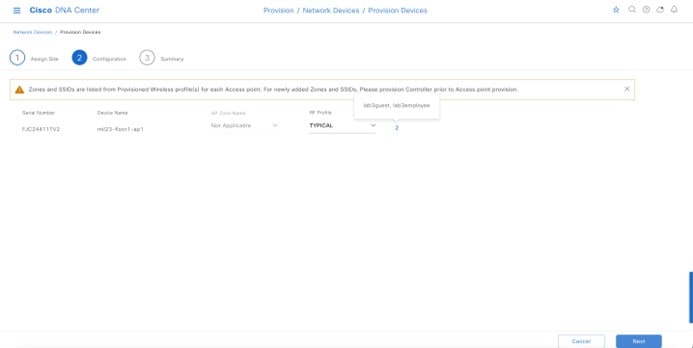

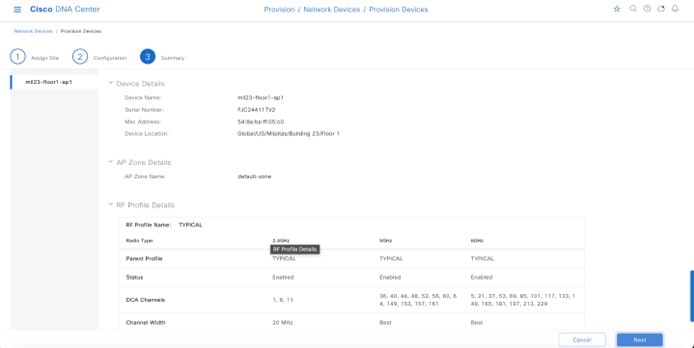

Cisco DNA Center で AP をプロビジョニングすると、[Wireless Settings] ダッシュボード内で設定されたデフォルトの RF プロファイルが適用されますが、この設定は AP ごとにオーバーライドできます。

次の事前設定済み RF プロファイルを使用できます。

-

[LOW]:このプロファイルは、低密度クライアントの導入用に両方の帯域(2.4 GHz と 5 GHz)の RF 属性を調整します。

-

[TYPICAL]:このプロファイルは、中密度クライアントの導入用に両方の帯域(2.4 GHz と 5 GHz)の RF 属性を調整します。

-

[HIGH]:このプロファイルは、スタジアム、講堂などの高密度クライアントの導入用に両方の帯域(2.4 GHz と 5 GHz)の RF 属性を調整します。

(注) |

Cisco DNA Center 内にある 3 つの事前設定済み RF プロファイルごとの特定の設定については、付録 D を参照してください。 AP 密度と設置高さに基づいて、RF グループに必要な TPC しきい値を設定します。大規模な展開では RF 環境が大幅に変化する可能性があるため、TPC を適切に調整して、各場所で最適なカバレッジを確保することが重要です。 データレートは、送信電力とともに、クライアントのローミング動作に影響を与える主要なメカニズムです。データレートを最低の必須レートに変更すると、クライアントが新しいローミングをトリガーするタイミングが変更されることがあります。この点は、スティッキークライアントの問題が発生する大規模なオープンスペースでは特に重要です。 RF プロファイルを設定する場合は、DCA の計算に悪影響を与える可能性があるため、隣接する AP グループと RF プロファイルを異なる DCA チャネルセットで設定しないでください。 ユーザーは、チャネルが設定された規制ドメインでサポートされていない場合でも、サポートされていないチャネルを RF プロファイル DCA リストに追加できます。設定されたチャネルが使用国のドメインで許可されているか、常に確認することを推奨します。DCA ではサポートされていないチャネルは AP に割り当てられないため、ネットワーク運用には影響を及ぼしませんが、リリース 17.5 以降、C9800 の検証では、追加されたチャネルが許可されているか確認されます。 |

手順

|

ステップ 1 |

[Wireless Network Settings] ダッシュボードで、[Wireless Radio Frequency Profile] セクションを見つけます。 [Wireless Settings] ダッシュボードの [Wireless Radio Frequency Profile] セクションには、サイト階層のグローバルレベルでのみアクセスできます。 |

|

ステップ 2 |

デフォルトでは、TYPICAL RF プロファイルがデフォルトの RF プロファイルとして設定されます。次の図に示されているように、[TYPICAL (Default)] と表示されるため確認できます。RF プロファイルを変更するには、使用可能ないずれかのプロファイルの名前の横にあるチェックボックスをオンにし、[✓] デフォルトボタンをクリックします。 ![次の図は、[Wireless Radio Frequency Profile] セクションを示しています。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477724.jpg)

この設計および導入ガイドでは、TYPICAL RF プロファイルが選択されています。これは、中密度のクライアント環境向けの導入であることを示しています。 これで、リモートオフィス用の FlexConnect の設計が完了しました。 |

AWS でホストされる Cisco Catalyst 9800-CL ワイヤレスコントローラの設計

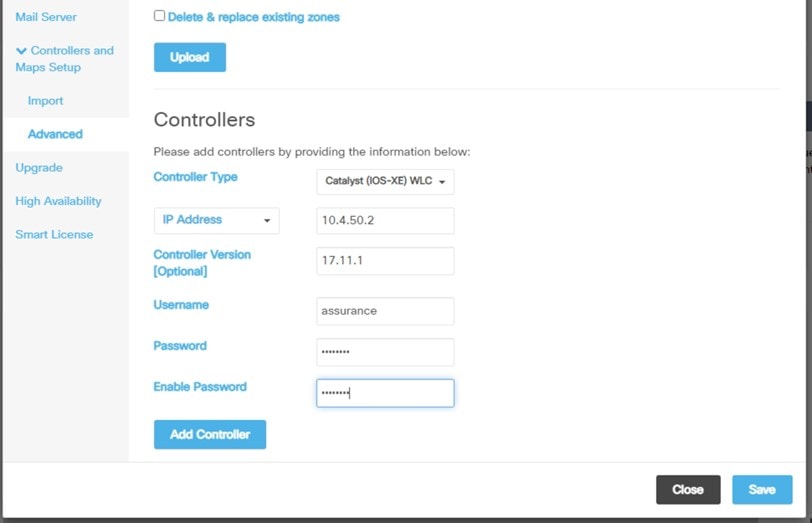

ここでは、AWS 展開でホストされる ワイヤレスコントローラについて説明します。この展開では、AWS でホストされるクラウドベースの Cisco Catalyst 9800-CL ワイヤレスコントローラを使用します。詳細については、『Amazon Web Services(AWS)でのクラウド(C9800 CL)版 Cisco Catalyst 9800 ワイヤレスコントローラのための導入ガイド』を参照してください。

Cisco Catalyst 9800 の Amazon マシン イメージ(AMI)の起動は、AWS Marketplace から直接実行します。Cisco Catalyst 9800 シリーズ ワイヤレス コントローラは、Amazon Virtual Private Cloud(VPC)の Amazon EC2 に展開されます。

シスコは、クラウド上の Cisco Catalyst 9800 シリーズ ワイヤレス コントローラの最初のリリースに対して次のインスタンスタイプをサポートしています。

C5.xlarge:4 つの vCPU、8 GB の RAM、1 つの vNIC を備えた 8GB のディスク

割り当てられたリソースを使用して、インスタンスを 1,000 の AP と 10,000 のクライアントにスケーリングできます。

AWS に Cisco Catalyst 9800-CL ワイヤレスコントローラ を展開するための前提条件

-

企業のネットワークから VPC へのマネージド VPN 接続を作成します。

-

Catalyst 9800 シリーズ ワイヤレス コントローラのワイヤレス管理インターフェイス向けに目的のサブネットで VPC を作成します。

-

Catalyst 9800 シリーズ ワイヤレス コントローラ CloudFormation テンプレート:テンプレートは起動手順に自動的に統合されるため、CloudFormation テンプレートを設定する必要はありません。必要に応じて、製品の [AWS Marketplace] ページから CloudFormation テンプレートファイルをダウンロードして表示できます。

-

目的の Catalyst 9800 シリーズ ワイヤレス コントローラ ソフトウェアリリース用の Amazon マシンインスタンス ID(AMI-ID)。AMI は AWS Marketplace で入手できます。

-

セキュリティ上の理由でインスタンスへの AP アクセスを制限できます。たとえば、単一の特定の IP 範囲にある CAPWAP を許可して、それらの AP のみコントローラに登録できるようにします。次の表に、AP が AWS のワイヤレスコントローラと通信できるようにファイアウォールで開く必要があるポートを示します。

| ポート | Protocol |

|---|---|

|

UDP 5246/5247/5248 |

CAPWAP |

|

TCP 22 |

SSH、SCP |

|

TCP 21 |

FTP |

|

ICMP |

ping |

|

UDP 161、162 |

SNMP/SNMP トラップ |

|

TCP 443/80 |

HTTPS/HTTP |

|

TCP/UDP 49 |

TACACS+ |

|

UDP 53 |

DNS Server |

|

UDP 1812/1645/1813/1646 |

RADIUS |

|

UDP 123 |

NTP Server |

|

UDP 514 |

Syslog |

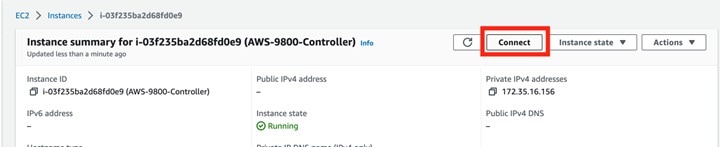

AWS への Cisco Catalyst 9800-CL ワイヤレスコントローラのインストール

手順

|

ステップ 1 |

AWS Marketplace にアクセスします。 |

|

ステップ 2 |

AWS Marketplace で「C9800-CL」を検索して、Cisco Catalyst 9800-CL ワイヤレスコントローラ製品ページを見つけます。 |

|

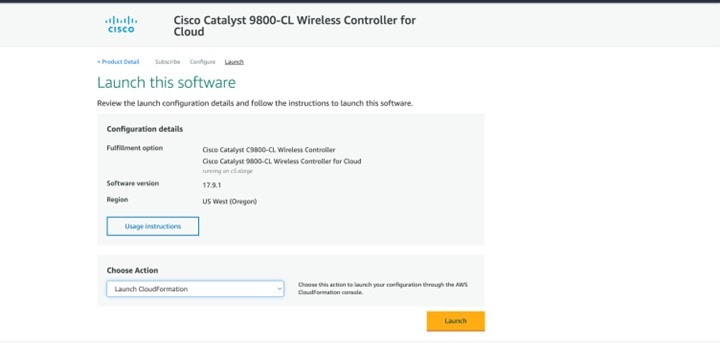

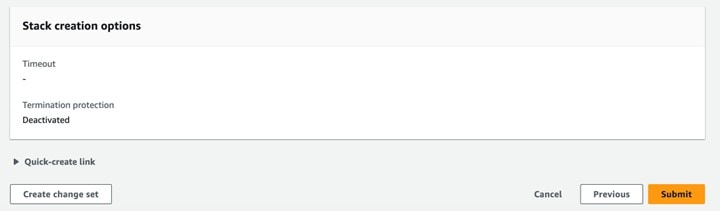

ステップ 3 |

[Cisco Catalyst 9800-CL Wireless Controller for Cloud] を選択し、[Continue to Subscribe] をクリックします。 |

|

ステップ 4 |

フルフィルメントオプション([Cloud Formation Template](推奨)または [Amazon Machine Image (AMI)])を選択します。 AMI を選択した場合は、AWS コンソールまたは AWS Marketplace インターフェイスを使用できます。 両方のフルフィルメントオプションについて、新しい Catalyst 9800-CL ワイヤレスコントローラ インスタンスを起動する手順が示されます。 |

|

ステップ 5 |

インストールプロセス中に、以下の内容の選択を求められます。

|

|

ステップ 6 |

[Review and Launch] をクリックし、情報が正しいことを確認します。 |

|

ステップ 7 |

[Launch Instance] をクリックします。 |

|

ステップ 8 |

[AWS Console] > [EC2] サービスに移動し、インスタンスの状態が実行中になるのを待ちます。Catalyst 9800-CL ワイヤレスコントローラ インスタンスに接続できるまで数分待つ必要があります。 |

|

ステップ 9 |

Catalyst 9800-CL ワイヤレスコントローラ インスタンスに割り当てられた IP アドレスに接続し、WebUI ウィザードを使用して Day 0 の設定とセットアップを行います。 |

|

ステップ 10 |

または、SSH クライアントを使用してインスタンスに接続し、必要なログイン情報またはセットアップ時に選択した秘密 SSH キーを指定します。 例: |

|

ステップ 11 |

SSH 接続すると、Catalyst 9800-CL ワイヤレスコントローラに IOS XE コマンドプロンプトが表示されます。これで、インスタンスの設定を開始できます。 |

エンタープライズ ワイヤレス ネットワーク(SSID)の設定

ワイヤレス設定は階層型です。サイト階層の下位レベルの設定で、上位レベルで定義された設定をオーバーライドできます。デフォルトでは、サイト階層の最上位レベルであるグローバルレベルに移動します。

エンタープライズ ワイヤレス ネットワークは、展開全体でブロードキャストに使用できる非ゲスト WLAN/SSID で、サイト階層のグローバルレベルで定義する必要があります。定義すると、エンタープライズ ワイヤレス ネットワークがワイヤレスプロファイルに適用され、ワイヤレスプロファイルが階層内の 1 つ以上のサイトに割り当てられます。この設計および導入ガイドでは、corpevent という名前の単一のエンタープライズ WLAN/SSID がプロビジョニングされます。次の手順では、Cisco DNA Center 内でエンタープライズ ワイヤレス ネットワークを設定する方法について説明します。

始める前に

このアクションを完了するには、ユーザープロファイルに SUPER-ADMIN-ROLE または NETWORK-ADMIN-ROLE を割り当てる必要があります。

手順

|

ステップ 1 |

IP アドレスまたは完全修飾ドメイン名を使用して、Cisco DNA Center Web コンソールにログインします。 例:http://<Cisco_DNA_Center_IPaddr_or_FQDN> |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 2 |

左上隅にあるメニューアイコンをクリックして、 の順に選択します。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 3 |

[Wireless Network Settings] ダッシュボードで、[+ Add] にカーソルを合わせ、[Enterprise] を選択します。 [Create an Enterprise Wireless Network] ダイアログボックスが表示されます。

|

||||||||||||||||||||||||||||||||||||||||

|

ステップ 4 |

必要な情報を入力し、[Next] をクリックします。 次の表に、この展開で使用される設定を示します。

|

||||||||||||||||||||||||||||||||||||||||

|

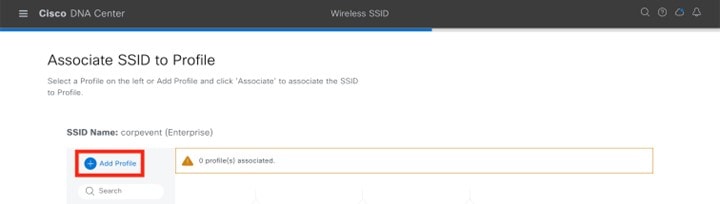

ステップ 5 |

ワークフローの次のページが表示されます。エンタープライズ ワイヤレス ネットワークを既存のワイヤレスプロファイルに接続したり、新しいワイヤレスプロファイルを作成してエンタープライズ ワイヤレス ネットワークを接続したりできます。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 6 |

[Add] をクリックして、新しいワイヤレスプロファイルを追加します。

|

||||||||||||||||||||||||||||||||||||||||

|

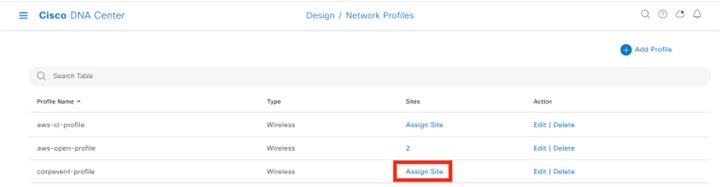

ステップ 7 |

[Wireless Profile Name]フィールドに、新しいワイヤレスプロファイルの名前を入力します。この導入ガイドでは、corpevent-profile という名前のワイヤレスプロファイルが作成されます。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 8 |

[Fabric] で [No] オプションボタンをクリックします。 この導入ガイドでは、Cisco DNA Center を使用した非 SDA ワイヤレス展開についてのみ説明します。[No] を選択すると、[Select Interface] フィールドが自動的に表示されます。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 9 |

[Select Interface] ドロップダウンリストから [Management] を選択します。

|

||||||||||||||||||||||||||||||||||||||||

|

ステップ 10 |

[FlexConnect Local Switching] チェックボックスをオンにします。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 11 |

[Local to VLAN] フィールドに VLAN ID 16 と入力します。 すべてのブランチ従業員トラフィックは、ブランチスイッチの VLAN 16 にローカルにスイッチングされます。

|

||||||||||||||||||||||||||||||||||||||||

|

ステップ 12 |

[Associate Profile] をクリックして、プロファイルをワイヤレス SSID に接続します。

|

||||||||||||||||||||||||||||||||||||||||

|

ステップ 13 |

[Next] をクリックして概要を確認し、[Save] をクリックします。 ![エンタープライズ SSID 設定を確認するための [Summary] ページ](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477743.jpg)

|

||||||||||||||||||||||||||||||||||||||||

|

ステップ 14 |

[Configure Network Profile] をクリックして [Network Profiles] ページに移動し、ワイヤレスプロファイルのサイトを割り当てます。

|

||||||||||||||||||||||||||||||||||||||||

|

ステップ 15 |

[Assign Site] をクリックします。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 16 |

左側の階層ツリーで、[Global] > [Milpitas] エリアを選択します。 子サイトの場所(Branch 5、Floor 1、Floor 2)が自動的に選択されます。 |

||||||||||||||||||||||||||||||||||||||||

|

ステップ 17 |

[OK] をクリックしてサイト階層のサイドパネルを閉じ、[Create a Wireless Profile] に戻ります。 AWS のワイヤレスコントローラの設計が完了したら、「ワイヤレスネットワークの展開」の項に移動できます。 |

ワイヤレスネットワークの展開

設計および導入ガイドのこの項では、このマニュアルの「ソリューションの概要」で説明されている使用例を実装します。Cisco DNA Center は、このマニュアルの「ワイヤレスネットワークの設計」で作成されたワイヤレスプロファイルを Cisco Catalyst 9800-40 エンタープライズ ワイヤレスコントローラ HA SSO ペア(WLC-9800-2)および Cisco Catalyst 9800-CL ゲスト ワイヤレスコントローラ(WLC-9800-CL)に自動的に展開するために使用されます。

ここでは、以下のトピックとプロセスについて説明します。

-

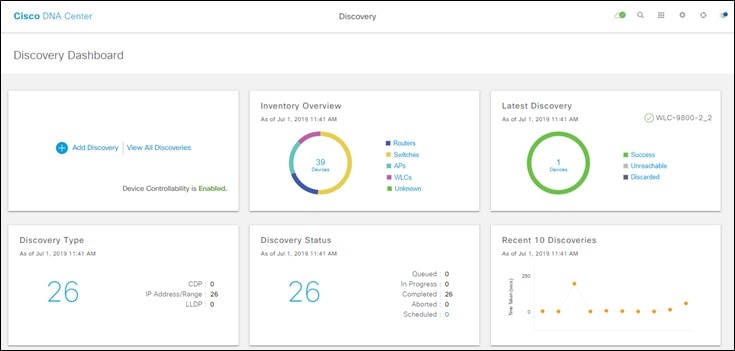

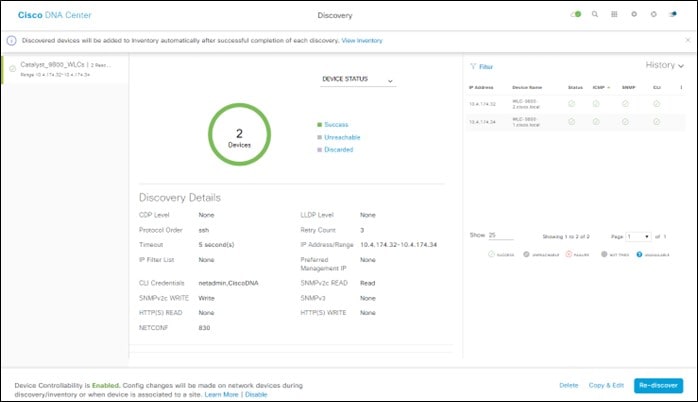

Catalyst 9800 シリーズ ワイヤレス コントローラの検出および管理

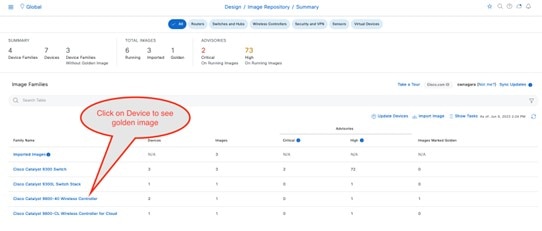

-

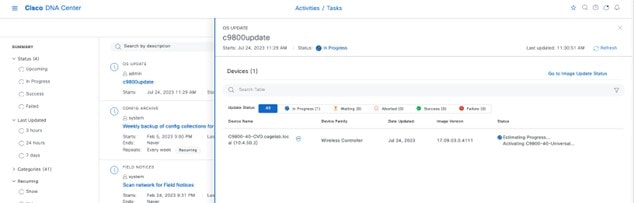

Catalyst 9800 シリーズ ワイヤレス コントローラのソフトウェアイメージの管理

-

ソフトウェアイメージ管理(SWIM)を使用した Catalyst 9800 シリーズ ワイヤレス コントローラ ソフトウェアの更新

-

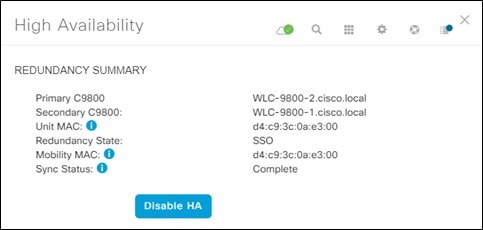

Catalyst 9800-40 エンタープライズ ワイヤレスコントローラでの高可用性(HA)ステートフル スイッチオーバー(SSO)の設定

-

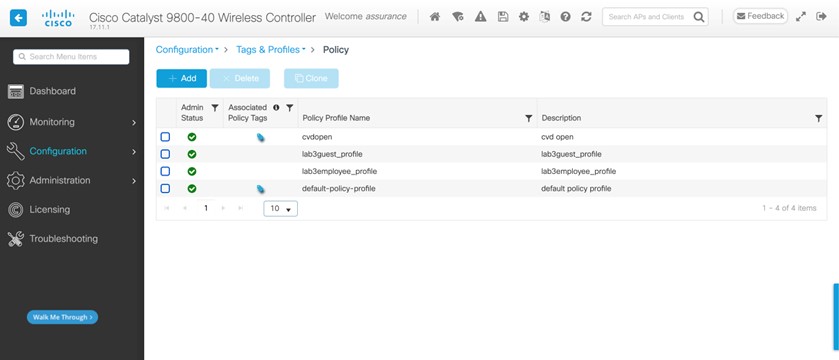

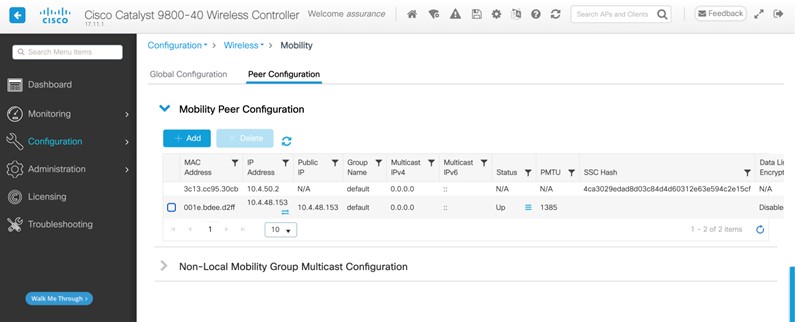

Catalyst 9800-40 エンタープライズ ワイヤレスコントローラ HA SSO ペアのプロビジョニング

-

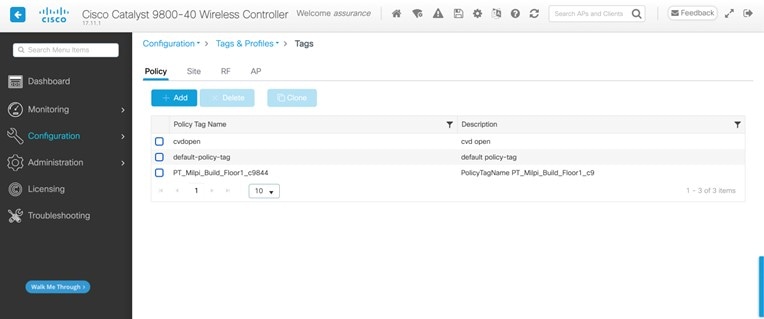

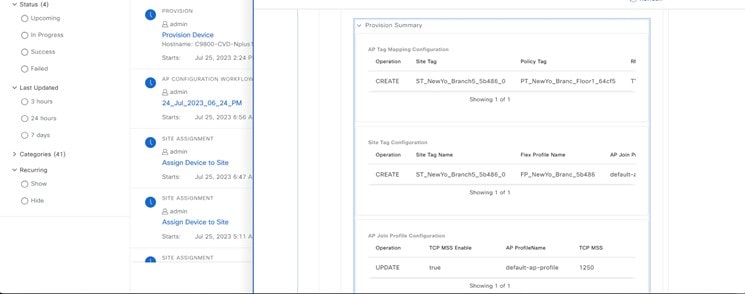

Catalyst 9800-CL ゲストアンカー ワイヤレスコントローラのプロビジョニング