共有レイヤ 3 Out

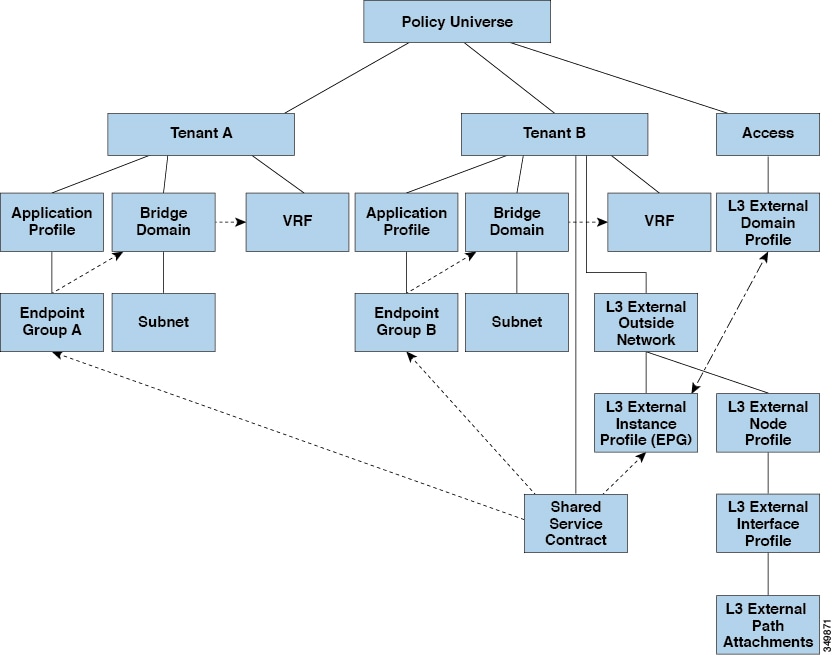

共有レイヤ 3 アウトサイド(L3Out または l3extOut)構成は、外部ネットワークへのルーテッド接続を、VRF インスタンス間またはテナント間の共有サービスとして提供します。L3Out の外部 EPG インスタンス プロファイル(外部 EPG または l3extInstP)は、ルーティングの観点とコントラクトの観点の両方から共有できるルートを制御するための構成を提供します。外部 EPG 下のコントラクトは、これらのルートをリークする必要がある VRF インスタンスまたはテナントを決定します。

L3Out は、任意のテナント(user、common、infra、mgmt.)の共有サービスとしてプロビジョニングできます。任意のテナントの EPG は、外部 EPG がファブリック内のどこにプロビジョニングされているかには関係なく、共有サービス コントラクトを使用して、外部 EPG に接続できます。これにより、外部ネットワークへのルーテッド接続のプロビジョニングが簡単になります。複数のテナントが、外部ネットワークへのルーテッド接続用に単一の外部

EPG を共有できます。外部 EPG を共有すると、単一の共有外部 EPG を使用する EPG の数には関係なくスイッチ上で使用されるセッションは 1 つのみであるため、より効率的になります。

共有 L3Out ネットワーク設定については、以下の注意事項と制限事項に注意してください。

-

テナント制限なし:テナント A と B は、任意の種類のテナント(user、

common、infra、mgmt)です。共有外部 EPG がcommonテナントにある必要はありません。 -

EPG の柔軟な配置:上の図の EPG A と EPG B は異なるテナントにあります。EPG A と EPG B で同じブリッジ ドメインと VRF インスタンスを使用することはできますが、それは必須ではありません。EPG A と EPG B は異なるブリッジ ドメインおよび異なる VRF インスタンスにありますが、同じ外部 EPG を共有しています。

-

サブネットは、private、public、または shared です。L3Out のコンシューマまたはプロバイダ EPG にアドバタイズされるサブネットは、shared に設定されている必要があります。L3Out にエクスポートされるサブネットは public に設定される必要があります。

-

共有サービス コントラクトは、共有 L3Out ネットワーク サービスを提供する外部 EPG が含まれているテナントからエクスポートされます。共有サービス コントラクトは、共有サービスを使用する EPG が含まれているテナントにインポートされます。

-

共有 L3Out では禁止コントラクトを使用しないでください。この構成はサポートされません。

-

外部 EPG は、共有サービス プロバイダーとしてサポートされますが、非外部 EPG コンシューマと組み合わせる場合に限られます(L3Out EPG が外部 EPG と同じ)。

-

トラフィック中断(フラップ):外部 EPG を、外部サブネット 0.0.0.0/0 を使用して構成し、外部 EPG サブセットのスコープ プロパティを共有ルート制御(shared-rctrl)または共有セキュリティ(shared-security)に設定すると、VRF インスタンスはグローバル

pcTagを使用して再配置されます。これにより、その VRF インスタンス内のすべての外部トラフィックが中断されます(VRF インスタンスがグローバルpcTagを使用して再配置されるため)。 -

共有レイヤ L3Out のプレフィックスは一意である必要があります。同じ VRF インスタンスの同じプレフィックスを使用した、複数の共有 L3Out 構成は動作しません。VRF インスタンスにアドバタイズする外部サブネット(外部プレフィックス)が一意であることを確認してください(同じ外部サブネットが複数の外部 EPG に属することはできません)。プレフィックス prefix1 を使用した L3Out 構成(たとえば、

L3Out1)と、同じくプレフィックス prefix1 を使用した 2 番目のレイヤ 3 アウトサイド構成(たとえば、L3Out2)を同じ VRF に所属させると、動作しません(導入される pcTag は 1 つのみであるため)。 -

L3Out の異なる動作が、同じ VRF インスタンスの同じリーフ スイッチ上に構成される場合があります。考えられるシナリオは次の 2 つです。

-

シナリオ 1 は、SVI インターフェイスおよび 2 つのサブネット(10.10.10.0/24 および 0.0.0.0/0)が定義された L3Out がある場合です。L3Out ネットワーク上の入力トラフィックが、マッチング プレフィックス 10.10.10.0/24 を持っていると、入力トラフィックは外部 EPG pcTag を使用します。L3Out ネットワーク上の入力トラフィックが、マッチング デフォルト プレフィックス 0.0.0.0/0 を持っていると、入力トラフィックは外部ブリッジ pcTag を使用します。

-

シナリオ 2 は、2 つのサブネット(10.10.10.0/24 および 0.0.0.0/0)が定義されたルーテッドまたはルーテッドサブインターフェイスを使用する L3Out がある場合です。L3Out ネットワーク上の入力トラフィックが、マッチング プレフィックス 10.10.10.0/24 を持っていると、入力トラフィックは外部 EPG pcTag を使用します。L3Out ネットワーク上の入力トラフィックが、マッチング デフォルト プレフィックス 0.0.0.0/0 を持っていると、入力トラフィックは VRF インスタンス pcTag を使用します。

-

ここまでで説明した動作の結果として、同じ VRF インスタンスおよび同じリーフ スイッチに、SVI インターフェイスを使用する

L3Out-AおよびL3Out-Bが構成されている場合、次のユース ケースが考えられます。ケース 1 は

L3Out-A用です。この外部ネットワーク EPG には、10.10.10.0/24 および 0.0.0.0/1 という 2 つのサブネットが定義されています。L3Out-A上の入力トラフィックがマッチング プレフィックス 10.10.10.0/24 を持っている場合、外部 EPG pcTag とcontract-Aを使用します。このコントラクトはL3Out-Aに関連付けられるものです。L3Out-Aの出力トラフィックで特定のマッチが見つからない場合でも、0.0.0.0/1 との最大プレフィックス マッチがあるので、外部ブリッジ ドメイン pcTag とcontract-Aを使用します。ケース 2 は

L3Out-B用です。この外部 EPG では、1 つのサブネット 0.0.0.0/0 が定義されています。L3Out-B上の入力トラフィックが、マッチング プレフィックス10.10.10.0/24(L3Out-Aの下で定義されたもの)を持っている場合、L3Out-Aおよびcontract-Aの EPG pcTag を使用します。このコントラクトはL3Out-Aと結びつけられています。L3Out-Bと関連付けられているcontract-Bは使用しません。

-

-

許可されないトラフィック:無効な設定で、共有ルート制御(shared-rtctrl)に対する外部サブネットのスコープが、共有セキュリティ(shared-security)に設定されているサブネットのサブセットとして設定されている場合、トラフィックは許可されません。たとえば、以下の設定は許可されません。

-

shared rtctrl:10.1.1.0/24, 10.1.2.0/24

-

shared security:10.1.0.0/16

この場合、10.1.1.0/24 および 10.1.2.0/24 の各プレフィックスがドロップ ルールを使用してインストールされているため、宛先 IP 10.1.1.1 を使用して非境界リーフの入力トラフィックはドロップされます。トラフィックは許可されません。そのようなトラフィックは、

shared-rtctrlプレフィックスを shared-security プレフィックスとしても使用するように設定を修正することで、有効にすることができます。 -

-

不注意によるトラフィック フロー:次の設定シナリオを避けることで、不注意によるトラフィック フローを予防します。

-

ケース 1 設定の詳細:

-

VRF1 を使用する L3Out ネットワーク構成(例えば

L3Out-1)を、provider1と呼ぶことにします。 -

VRF2 を使用する 2 番目の L3Out ネットワーク構成(例えば

L3Out-2)をprovider2と呼ぶことにします。 -

L3Out-1の VRF1 は、デフォルト ルート、0.0.0.0/0 をインターネットにアドバタイズします。これは shared-rtctrl および shared-security の両方を有効にします。 -

L3Out-2の VRF2 は特定のサブネット、192.0.0.0/8 を DNS および NTP にアドバタイズし、shared-rtctrl を有効にします。 -

L3Out-2の VRF2 には特定のサブネット、192.1.0.0/16 があります。これは shared-security を有効にします。 -

バリエーション A:EPG トラフィックは複数の VRF インスタンスに向かいます。

-

EPG1 と

L3Out-1の間の通信は allow_all コントラクトによって制御されます。 -

EPG1 と

L3Out-2の間の通信は allow_all コントラクトによって制御されます。結果:EPG1 から

L3Out-2へのトラフィックも 192.2.x.x に向かいます。

-

-

バリエーション B:EPG は 2 番目の共有L3Out ネットワーク の allow_all コントラクトに従います。

-

EPG1 と

L3Out-1の間の通信は allow_all コントラクトによって制御されます。 -

EPG1 と

L3Out-2の間の通信は allow_icmp コントラクトによって制御されます。結果:EPG1 から

L3Out-2、そして 192.2.x.x へのトラフィックは allow_all コントラクトに従います。

-

-

-

ケース 2 設定の詳細:

-

外部 EPG は、1 つの共有プレフィックスと、その他の非共有プレフィックスを持っています。

-

src = non-sharedで到達するトラフィックは、EPG に向かうことが許可されます。-

バリエーション A:意図しないトラフィックが EPG を通過します。

外部 EPG トラフィックは、次のプレフィックスを持つ L3Out を通過します。

-

192.0.0.0/8 = import-security, shared-rtctrl -

192.1.0.0/16 = shared-security -

EPG には

1.1.0.0/16 = sharedがあります。

結果:192.2.x.x からのトラフィックも EPG に向かいます。

-

-

バリエーション B:意図しないトラフィックが EPG を通過します。共有 L3Out に到達したトラフィックは EPG を通過できます。

-

-共有 L3Out VRF には、

pcTag = prov vrfを持つ EPG と allow_all に設定されているコントラクトがあります。 -

EPG は

<subnet> = sharedとなっています。

結果:レイヤ 3 Out に到達するトラフィックは EPG を通過することができます。

-

-

-

-

フィードバック

フィードバック