デバイス マネージャのみで、Cisco Application Centric Infrastructure (ACI )ファブリック内の一連のクラスタを設定できます。管理状態または動作状態はデバイスのネイティブの GUI に表示されます。デバイス マネージャが個々のデバイスの設定を処理するため、Application Policy Infrastructure Controller (APIC )での設定をシンプル化できます。デバイス マネージャにテンプレートを作成してから、APIC のインスタンス固有の値をデバイス マネージャに入力しますが、必要な値はごくわずかです。

次の図に、クラスタ内で複数のデバイスを制御するデバイス マネージャを示します。

図 9. デバイス マネージャでのデバイスの制御

シャーシ マネージャは、処理リソースの物理または仮想「コンテナ」です。シャーシ マネージャは CDev オブジェクトとして表される、いくつかの仮想サービス デバイスをサポートします。シャーシ マネージャがネットワーキングを処理し、CDev がプロセスを処理します。シャーシ マネージャによって、仮想処理ノードのオンデマンド作成が可能になります。仮想デバイスでは、サービス(特に VLAN)の一部を、仮想マシンではなく、シャーシに適用する必要があります。これを実現するには、シャーシ管理

IP アドレスとクレデンシャルをコールアウトに含める必要があります。

次の図に、処理リソースのコンテナとして機能するシャーシ マネージャを示します。

図 10. デバイス マネージャでのデバイスの制御

デバイス マネージャまたはシャーシ マネージャを使用せず、サービス デバイスのモデルに次の主要な管理対象オブジェクトを含めます。

MDev:デバイス タイプ(ベンダー、モデル、バージョン)を表します。

LDevVIP:クラスタ、つまりCold Standby を実現するために同一に設定された一連のデバイスを表します。デバイスにアクセスするための CMgmt と CCred が含まれます。

CDev:物理または仮想のいずれかのクラスタのメンバーを表します。デバイスにアクセスするための CMgmt と CCred が含まれます。

VDev:サーバ上の仮想マシンと同様のクラスタのコンテキストを表します。

次の図に、CMgmt(管理接続)と CCred(クレデンシャル)が含まれた、主要な管理対象オブジェクトのモデルを示します。

図 11. デバイス マネージャまたはシャーシ マネージャを含まない管理対象オブジェクト モデル

CMgmt(ホスト + ポート)と CCred(ユーザ名 + パスワード)により、スクリプトでデバイスとクラスタにアクセスできます。

デバイス マネージャとシャーシ マネージャは、集中管理ステーションからのクラスタとデバイスの設定を制御できるようにします。シャーシは並列階層を MDev オブジェクトと ALDev オブジェクトに追加し、特定のシャーシに属しているというタグを CDev オブジェクトに付けることができます。次の管理対象オブジェクトがモデルに追加され、デバイスおよびシャーシ マネージャの概念をサポートします。

MDevMgr:デバイス マネージャのタイプを表します。MDevMgr は、同じベンダーの通常は異なる製品である一連の異なる MDev を管理できます。

DevMgr:デバイス マネージャを表します。マネージャにアクセスするには、含まれている CMgmt と CCred の管理対象オブジェクトを使用します。各クラスタは 1 つの DevMgr のみと関連付けることができます。

MChassis:シャーシのタイプを表します。通常、この管理対象デバイスはパッケージに含まれています。

Chassis:シャーシ インスタンスを表します。これには、CMgmt と CCred[Secret] の管理対象オブジェクトが含まれており、シャーシへの接続を提供します。

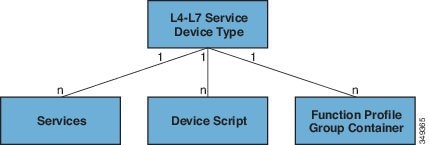

次の図に、デバイス マネージャのオブジェクト モデルを示します。

図 12. デバイス マネージャのオブジェクト モデル

次の図に、シャーシ マネージャのオブジェクト モデルを示します。

図 13. シャーシ マネージャのオブジェクト モデル

フィードバック

フィードバック