Cisco クラウド APIC の設定について

Cisco Cloud APIC GUI または REST API を使用して Cisco Cloud APIC コンポーネントを作成します。ここでは、設定、アプリケーション管理、運用、および管理コンポーネントの作成方法について説明します。

(注) |

|

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

Cisco Cloud APIC GUI または REST API を使用して Cisco Cloud APIC コンポーネントを作成します。ここでは、設定、アプリケーション管理、運用、および管理コンポーネントの作成方法について説明します。

(注) |

|

GUI を使用した Cisco Cloud Cisco APIC の設定

このセクションでは、Cisco Cloud APIC GUI を使用したテナントの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[テナントの作成(Create Tenant)] をクリックします。[テナントの作成(Create Tenant)] ダイアログ ボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [テナントの作成(Create Tenant)] ダイアログボックスのフィールドの表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||

このセクションでは、Cisco Cloud APIC GUI を使用したテナントの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[テナントの作成(Create Tenant)] をクリックします。[テナントの作成(Create Tenant)] ダイアログ ボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [テナントの作成(Create Tenant)] ダイアログボックスのフィールドの表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||

AWS プロバイダーは、インフラ テナント用に自動設定されます。インフラ テナント用に AWS プロバイダーを構成するために何もする必要はありません。

すべての非インフラ テナントの場合、AWS プロバイダーは信頼できるテナントまたは信頼できないテナントとして設定されます。資格情報の管理は簡単ではないため、信頼できるテナントを使用することをお勧めします。また、各テナントは個別の AWS アカウントに属している必要があります。複数のテナントで同じ AWS アカウントを共有することは許可されていません。

信頼できるテナントの場合、最初に Cisco Cloud APIC が展開されているアカウント (インフラ テナントのアカウント) との信頼関係を確立します。信頼関係を確立し、テナント アカウントにアクセスするために必要なすべての権限を Cisco Cloud APIC に付与するには、テナント アカウントでテナント ロール cloud-formation テンプレートを実行します。このテンプレートは、インフラ テナントの AWS アカウントの capic-common-[capicAccountId]-data という名前の S3 バケットの tenant-cft.json オブジェクトとして使用できます。セキュリティ上の理由から、S3 バケットへのパブリック アクセスは許可されていないため、S3 バケット所有者はこのファイルをダウンロードしてテナント アカウントで使用する必要があります。

信頼されていないテナント:アカウント アクセスと秘密鍵を使用します。使用されるアクセス鍵と秘密鍵は、少なくともこれらのアクセス許可を持つ IAM ユーザーのものである必要があります。作成された IAM ロールは、ApicTenantRole という名前にする必要があります。

(注) |

Cloud APIC は、他のアプリケーションまたはユーザーによって作成された AWS リソースを妨害しません。自身で作成した AWS リソースのみを管理します。 |

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"s3:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"events:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"logs:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"cloudtrail:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"cloudwatch:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"resource-groups:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"sqs:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": "elasticloadbalancing:*",

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"config:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": "iam:PassRole",

"Resource": "arn:aws:iam::<account-id>:role/ApicTenantRole",

"Effect": "Allow"

}

]

}信頼関係の追加:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com",

"AWS": "arn:aws:iam::<account-d>:root"

},

"Action": "sts:AssumeRole"

}

]

}Cloud APIC は所有権チェックを適用して、意図的にまたは誤って行われた同じテナントとリージョンの組み合わせでポリシーが展開されないようにします。たとえば、リージョン R1 の AWS アカウント IA1 に Cloud APIC が展開されているとします。ここで、リージョン R2 にテナント TA1 を展開します。このテナント展開(TA1-R2 のアカウントとリージョンの組み合わせ)は、IA1-R1 によって所有されています。別の Cloud APIC が将来のある時点で同じテナントとリージョンの組み合わせを管理しようとした場合(たとえば、CAPIC2 がリージョン R3 の AWS アカウント IA2 に導入されている場合)、これは展開 TA1-R2 の所有者が現在、IA1-R1 であるため許可されません。つまり、1 つの Cloud APIC で管理できるのは 1 つのリージョン内の 1 つのアカウントのみです。以下の例は、いくつかの有効な展開の組み合わせと間違った展開の組み合わせを示しています。

Capic1:

IA1-R1: TA1-R1 - ok

TA1-R2 - ok

Capic2:

IA1-R2: TA1-R1 - not allowed

TA1-R3 - ok

Capic3:

IA2-R1: TA1-R1 - not allowed

TA1-R4 - ok

TA2-R4 - ok所有権の強制は、AWS リソース グループを使用して行われます。リージョン R2 のアカウント TA1 の新しいテナントが Cloud APIC によって管理される場合、リソース グループ CAPIC_TA1_R2 (例: CAPIC_123456789012_us-east-2) がテナント アカウントに作成されます。このリソース グループには、値が IA1_R1_TA1_R2 のリソース タグ AciOwnerTag があります (アカウント IA1 の Cloud APIC によって管理され、リージョン R1 に展開されていると想定)。AciOwnerTag の不一致が発生した場合、テナントとリージョンの管理は中止されます。

AciOwnerTag の不一致ケースの概要は次のとおりです。

最初に Cloud APIC がアカウントにインストールされ、次に削除され、Cloud APIC が別のアカウントにインストールされます。既存のすべてのテナント リージョンの展開が失敗します。

別の TA1-R2 が同じテナント リージョンを管理しています。

所有権が一致しない場合、再試行 (テナント リージョンの再セットアップ) は現在サポートされていません。回避策として、他の CloudAPIC が同じテナントとリージョンの組み合わせを管理していないことが確実な場合は、テナントの AWS アカウントにログオンし、影響を受けるリソース グループ(CAPIC_123456789012_us-east-2など)を手動で削除します。次に、Cloud APIC をリロードするか、テナントを再度削除して追加します。

| ステップ 1 |

Cloud APIC で、AWS プロバイダーを作成します。

|

| ステップ 2 |

次のアクションを実行します。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

AWS プロバイダーは、インフラ テナント用に自動設定されます。インフラ テナント用に AWS プロバイダーを構成するために何もする必要はありません。

すべての非インフラ テナントの場合、AWS プロバイダーは、信頼できるテナント、信頼できないテナント、または組織のテナントとして設定されます。資格情報の管理は簡単ではないため、信頼できるテナントを使用することをお勧めします。また、各テナントは個別の AWS アカウントに属している必要があります。複数のテナントで同じ AWS アカウントを共有することは許可されていません。

信頼できるテナントの場合、最初に Cisco Cloud APIC が展開されているアカウント (インフラ テナントのアカウント) との信頼関係を確立します。信頼関係を確立し、テナント アカウントにアクセスするために必要なすべての権限を Cisco Cloud APIC に付与するには、最初にテナントを作成し、そのテナントにアクセス タイプとして信頼済みタグを割り当てます。次に、[テナント] ページでテナント名をクリックして、その新しい信頼できるテナントを再度表示し、テナント ウィンドウの [AWS アカウント] 領域で、[CloudFormation テンプレートの実行] リンクをクリックします。

組織テナントは、組織の一部であるテナント アカウントを追加するためのものです。これには、組織のマスター アカウントに Cisco Cloud APIC を展開する必要があります。

信頼されていないテナントは、アカウント アクセスと秘密鍵を使用します。使用されるアクセス鍵と秘密鍵は、少なくともこれらのアクセス許可を持つ IAM ユーザーのものである必要があります。作成された IAM ロールは、ApicTenantRole という名前にする必要があります。

(注) |

Cloud APIC は、他のアプリケーションまたはユーザーによって作成された AWS リソースを妨害しません。自身で作成した AWS リソースのみを管理します。 |

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"s3:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"events:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"logs:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"cloudtrail:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"cloudwatch:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"resource-groups:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"sqs:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": "elasticloadbalancing:*",

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"config:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": "iam:PassRole",

"Resource": "arn:aws:iam::<account-id>:role/ApicTenantRole",

"Effect": "Allow"

}

]

}信頼関係の追加:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com",

"AWS": "arn:aws:iam::<infra-account-id>:root"

},

"Action": "sts:AssumeRole"

}

]

}Cloud APIC は、AWS Organizations テナントのポリシーを管理するために、OrganizationAccountAccessRole IAM ロールを使用します。

マスター アカウント内の既存の組織内で AWS アカウントを作成した場合は、その作成した AWS アカウントに組織の OrganizationAccountAccessRole IAM ロールが自動的に割り当てられます。この場合、AWS のOrganizationAccountAccessRole の IAM ロールを手動で設定する必要はありません。

マスター アカウントが組織に参加するために既存の AWS アカウントを招待した場合は、AWS でOrganizationAccountAccessRole IAM ロールを手動で設定する必要があります。組織テナントの AWS で OrganizationAccountAccessRole IAM ロールを設定し、Cloud APIC に関連する権限があることを確認します。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"s3:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"events:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"logs:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"cloudtrail:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"cloudwatch:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"resource-groups:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"sqs:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": "elasticloadbalancing:*",

"Resource": "*",

"Effect": "Allow"

}, {

"Action": [

"config:*"

],

"Resource": "*",

"Effect": "Allow"

}, {

"Action": "iam:PassRole",

"Resource": "*",

"Effect": "Allow"

}

]

}組織テナントの信頼関係を追加するには:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com",

"AWS": "arn:aws:iam::<infra-account-id>:root"

},

"Action": "sts:AssumeRole"

}

]

}Cloud APIC は所有権チェックを適用して、意図的にまたは誤って行われた同じテナントとリージョンの組み合わせでポリシーが展開されないようにします。たとえば、リージョン R1 の AWS アカウント IA1 に Cloud APIC が展開されているとします。ここで、リージョン R2 にテナント TA1 を展開します。このテナント展開(TA1-R2 のアカウントとリージョンの組み合わせ)は、IA1-R1 によって所有されています。別の Cloud APIC が将来のある時点で同じテナントとリージョンの組み合わせを管理しようとした場合(たとえば、CAPIC2 がリージョン R3 の AWS アカウント IA2 に導入されている場合)、これは展開 TA1-R2 の所有者が現在、IA1-R1 であるため許可されません。つまり、1 つの Cloud APIC で管理できるのは 1 つのリージョン内の 1 つのアカウントのみです。以下の例は、いくつかの有効な展開の組み合わせと間違った展開の組み合わせを示しています。

Capic1:

IA1-R1: TA1-R1 - ok

TA1-R2 - ok

Capic2:

IA1-R2: TA1-R1 - not allowed

TA1-R3 - ok

Capic3:

IA2-R1: TA1-R1 - not allowed

TA1-R4 - ok

TA2-R4 - ok所有権の強制は、AWS リソース グループを使用して行われます。リージョン R2 のアカウント TA1 の新しいテナントが Cloud APIC によって管理される場合、リソース グループ CAPIC_TA1_R2 (例: CAPIC_123456789012_us-east-2) がテナント アカウントに作成されます。このリソース グループには、値が IA1_R1_TA1_R2 のリソース タグ AciOwnerTag があります (アカウント IA1 の Cloud APIC によって管理され、リージョン R1 に展開されていると想定)。AciOwnerTag の不一致が発生した場合、テナントとリージョンの管理は中止されます。

AciOwnerTag の不一致ケースの概要は次のとおりです。

最初に Cloud APIC がアカウントにインストールされ、次に削除され、Cloud APIC が別のアカウントにインストールされます。既存のすべてのテナント リージョンの展開が失敗します。

別の TA1-R2 が同じテナント リージョンを管理しています。

所有権が一致しない場合、再試行 (テナント リージョンの再セットアップ) は現在サポートされていません。回避策として、他の CloudAPIC が同じテナントとリージョンの組み合わせを管理していないことが確実な場合は、テナントの AWS アカウントにログオンし、影響を受けるリソース グループ(CAPIC_123456789012_us-east-2など)を手動で削除します。次に、Cloud APIC をリロードするか、テナントを再度削除して追加します。

| ステップ 1 |

Cloud APIC で、AWS プロバイダーを作成します。

|

| ステップ 2 |

次のアクションを実行します。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用したアプリケーション プロファイルの作成方法を説明します。

テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[アプリケーション プロファイルの作成(Create Application Profile)] をクリックします。[アプリケーション プロファイルの作成(Create Application Profile)] ダイアログ ボックスが表示されます。 |

| ステップ 4 |

[Name] フィールドに名前を入力します。 |

| ステップ 5 |

テナントを選択します。 |

| ステップ 6 |

[説明(Description)] フィールドに説明を入力します。 |

| ステップ 7 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用した VRF の作成方法について説明します。

テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[VRF の作成(Create VRF)] をクリックします。[VRF の作成(Create VRF)] ダイアログ ボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [VRF ダイアログボックスの作成(Create VRF)] ダイアログボックスのフィールドの表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

||||||||||||||

この手順は、外部ポリシーの作成方法を示しています。You can have a single external network that can connect to multiple routers on the on-premises site, or you can have multiple external networks with multiple VRFs that you can use to connect to CCRs.

外部ネットワークを作成する前に、ハブ ネットワークを作成しておく必要があります。

| ステップ 1 |

左側のナビゲーションバーで、に移動します。 |

||||||||||||||||||||||||

| ステップ 2 |

[アクション(Actions)] をクリックし、[外部ネットワークの作成(Create External Network)] を選択します。 |

||||||||||||||||||||||||

| ステップ 3 |

次の [外部ネットワークの作成ダイアログボックスのフィールド(Create External Network Dialog Box Fields)] の表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 4 |

外部ネットワークの作成が完了したら、[保存(Save)] をクリックします。 |

||||||||||||||||||||||||

グローバル VRF 間ルート リーク ポリシー機能は、リリース 25.0(2) で導入されました。

[クラウド APIC セットアップ(Cloud APIC Setup)] ウィンドウの [コントラクト ベース ルーティング(Contract Based Routing)] 領域で変更を行う前に、 グローバルな Inter-VRF ルート リーク ポリシーで提供された情報を確認してください。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 オプションのリストが [インテント(Intent)] メニューに表示されます。 |

| ステップ 3 |

[インテント(Intent)]メニューの [構成(Configuration)] リストで、[クラウド APIC セットアップ(Cloud APIC Setup)] をクリックします。 |

| ステップ 4 |

[コントラクト ベースのルーティング] 領域で、[コントラクト ベースのルーティング] フィールドの現在の設定を書き留めます。 [コントラクト ベースのルーティング] 設定は、現在の内部 VRF ルート リーク ポリシーを反映しています。これは、インフラ テナントの下のグローバル ポリシーであり、ブール フラグを使用して、コントラクトがルート マップがない場合にルートを駆動できるかどうかを示します。

|

| ステップ 5 |

[コントラクト ベースのルーティング] フィールドの現在の設定を変更するかどうかを決定します。 ある設定から別の設定に切り替える場合は、次の手順に従います。

|

| ステップ 6 |

[コントラクト ベースのルーティング] 領域の現在の設定を変更する場合は、必要なルーティングのタイプに基づいて設定を切り替えます。 |

| ステップ 7 |

Cloud APIC セットアップの構成が完了したら、[完了] をクリックします。 |

Cisco Cloud APIC GUI を使用してリーク ルートを設定する手順は、リリースによって若干異なります。

25.0(2) より前のリリースでは、独立したルーティング ポリシーを設定して、外部接続機能を使用して ACI クラウド サイトと外部宛先の間のルーティングを設定するときに、内部 VRF と外部 VRF の間でリークするルートを指定できます。これらの手順については、Cisco Cloud APIC GUI を使用した VRF間 ルート リークの設定 を参照してください。

リリース 25.0(2) 以降では、内部 VRF のペア間のルート マップベースのルート リークがサポートされています。これらの手順については、Cisco Cloud APIC GUI を使用した内部 VRF のリーク ルートの構成 を参照してください。

リーク ルートの設定は、ルーティング ポリシーとセキュリティ ポリシーが別々に設定されるリリース 25.0(1) アップデートの一部です。VRF 間ルーティングを使用すると、独立したルーティング ポリシーを設定して、外部接続機能を使用して ACI クラウド サイトと外部宛先との間のルーティングを設定するときに、内部 VRF と外部 VRF の間でリークするルートを指定できます。詳細については、「サポートされているルーティングとセキュリティ ポリシーの概要」を参照してください。

外部宛先は、AWS サイトと外部デバイスの間の接続の有効化 手順を使用して手動で構成する必要があります。外部の接続先は、別のクラウド サイト、ACI オンプレミス サイト、または分散拠点である可能性があります。

(注) |

|

| ステップ 1 |

左側のナビゲーションバーで、に移動します。 |

||||||||

| ステップ 2 |

[リーク ルート(Leak Routes)] タブをクリックします。 |

||||||||

| ステップ 3 |

[アクション(Actions)] をクリックし、[リーク ルートの作成(Create Leak Route)] を選択します。 |

||||||||

| ステップ 4 |

次の [リーク ルートの作成ダイアログボックスのフィールド(Leak Routes Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

||||||||

| ステップ 6 |

追加の VRF 間ルート リークを設定するかどうかを決定します。

|

||||||||

| ステップ 7 |

リーク ルートの設定が完了したら、[完了(Done)] をクリックします。 メイン VRF ページの [リーク ルート(Leak Routes)]タブが再び表示され、新しく設定されたリーク ルートが表示されます。 |

||||||||

| ステップ 8 |

送信元または宛先 VRF の詳細情報を取得したり、構成済みのリーク ルートを変更したりするには、メイン [VRF] ページの[リーク ルート(Leak Routes)] タブで [VRF] をダブルクリックします。 |

||||||||

| ステップ 9 |

[VRF] ページの上部にある [アプリケーション管理(Application Management)] タブをクリックし、左側のナビゲーションバーで[リーク ルート(Leak Routes)]タブをクリックします。 |

||||||||

| ステップ 10 |

必要に応じて、この VRF に関連付けられた追加のリーク ルートを設定します。

|

これでルーティング ポリシーが構成されました。ルーティング ポリシーとセキュリティ ポリシーは別であるため、セキュリティ ポリシーを別個に構成する必要があります。

Cisco Cloud APIC GUI を使用した EPG の作成: 次の手順を使用して、外部 EPG を作成します。

Cisco Cloud APIC GUI を使用したコントラクトの作成: これらの手順を使用して、外部 EPG とクラウド EPG 間のコントラクトを作成します。

リリース 25.0(2) 以降、内部 VRF 間のルート リーク で説明されているように、内部 VRF のペア間のルート マップベースのルート リークがサポートされます。この機能は、リリース 25.0(1) で提供されたルーティングとセキュリティの分割更新を拡張したもので、ルーティングとセキュリティ ポリシーが別々に設定されています。

| ステップ 1 |

左側のナビゲーションバーで、に移動します。 |

||||||||

| ステップ 2 |

[リーク ルート(Leak Routes)] タブをクリックします。 |

||||||||

| ステップ 3 |

[アクション(Actions)] をクリックし、[リーク ルートの作成(Create Leak Route)] を選択します。 |

||||||||

| ステップ 4 |

次の [リーク ルートの作成ダイアログボックスのフィールド(Leak Routes Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

||||||||

| ステップ 6 |

追加の VRF 間ルート リークを設定するかどうかを決定します。

|

||||||||

| ステップ 7 |

リーク ルートの設定が完了したら、[完了(Done)] をクリックします。 メイン VRF ページの [リーク ルート(Leak Routes)]タブが再び表示され、新しく設定されたリーク ルートが表示されます。 |

||||||||

| ステップ 8 |

送信元または宛先 VRF の詳細情報を取得したり、構成済みのリーク ルートを変更したりするには、メイン [VRF] ページの[リーク ルート(Leak Routes)] タブで [VRF] をダブルクリックします。 |

||||||||

| ステップ 9 |

[VRF] ページの上部にある [アプリケーション管理(Application Management)] タブをクリックし、左側のナビゲーションバーで[リーク ルート(Leak Routes)]タブをクリックします。 |

||||||||

| ステップ 10 |

必要に応じて、この VRF に関連付けられた追加のリーク ルートを設定します。

|

Follow these procedures to manually enable IPv4 connectivity from the infra VPC CCRs to any external device with IPSec/BGP.

| ステップ 1 |

Cisco Cloud APIC GUI で、[ダッシュボード(Dashboard)] をクリックします。 |

| ステップ 2 |

に移動します。 |

| ステップ 3 |

をクリックします。 |

| ステップ 4 |

ダウンロードする外部デバイス構成ファイルを選択し、[ダウンロード(Download)] をクリックします。 |

| ステップ 1 |

Gather the necessary information that you will need to manually enable IPv4 connectivity from the infra VPC CCRs to any external device without EVPN. |

| ステップ 2 |

外部デバイスにログインします。 |

| ステップ 3 |

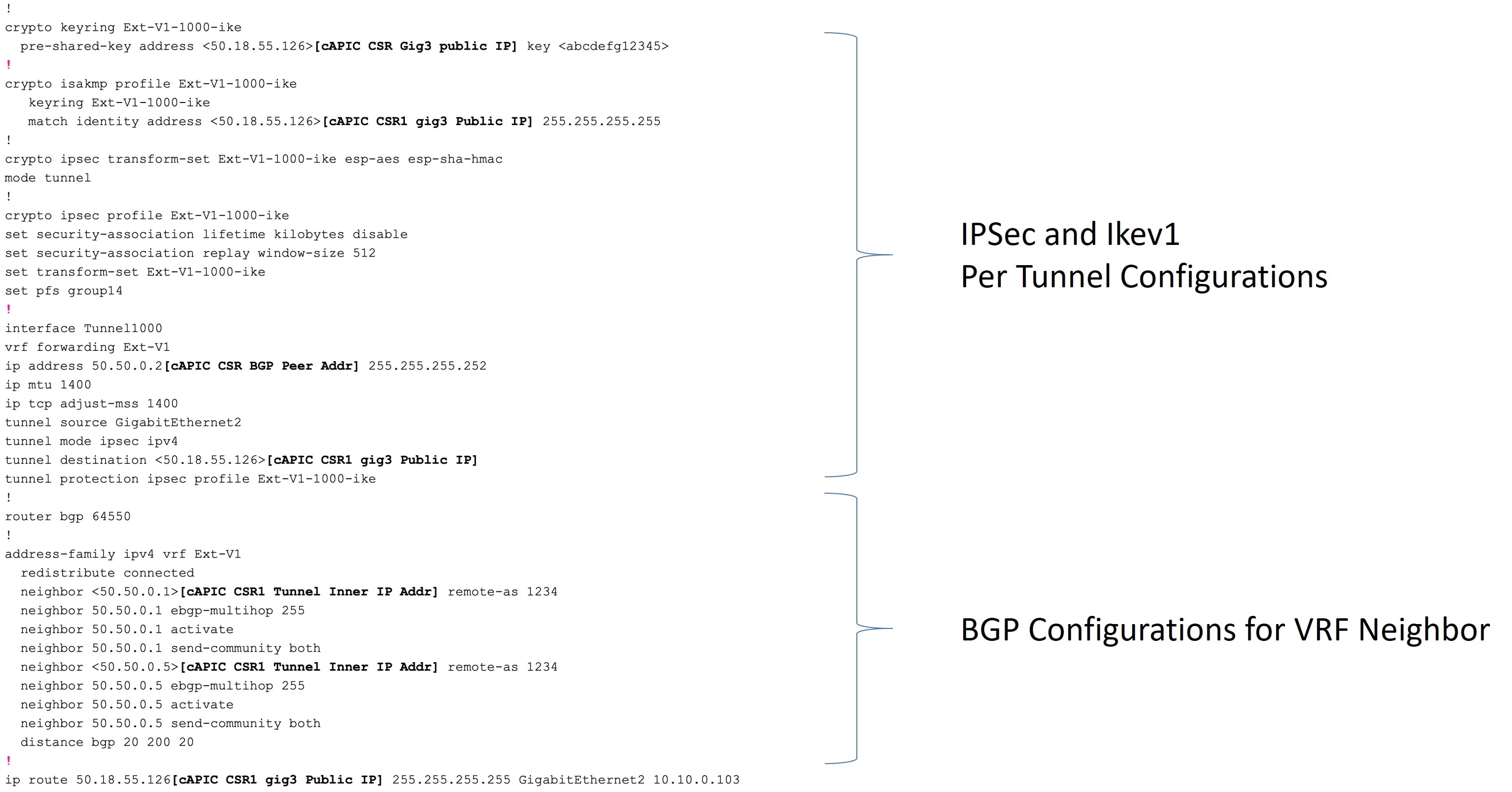

外部ネットワーキング デバイスを接続するための構成情報を入力します。 外部デバイス構成ファイルのダウンロード の手順を使用して外部デバイス構成ファイルをダウンロードした場合、最初のトンネルの構成情報を見つけて、その構成情報を入力します。 最初のトンネルの外部デバイス設定ファイルの例を示します。 次の図に、外部デバイス構成ファイルで使用される各フィールド セットの詳細を示します。

|

| ステップ 4 |

前の手順を繰り返して、追加のトンネルを構成します。 |

このセクションでは、Cisco Cloud APIC GUI を使用した EPG の作成方法を説明します。各サービスには、少なくとも 1 つのコンシューマ EPG と 1 つのプロバイダー EPG が必要です。

アプリケーション プロファイルと VRF を作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[EPG の作成(Create EPG)] をクリックします。[EPG の作成(Create EPG)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||

| ステップ 4 |

次の [EPG 作成ダイアログボックスのフィールド(Create EPG Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||

このセクションでは、Cisco Cloud APIC GUI を使用したコントラクトの作成方法について説明します。

フィルタを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[コントラクトの作成(Create Contract)] をクリックします。[コントラクトの作成(Create Contract)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||

| ステップ 4 |

次の [コントラクト ダイアログ ボックス フィールドの作成(Create Contract Dialog Box Fields)] テーブルにリストされているように、各フィールドに適切な値を入力して続行します。

|

||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||

ここでは、EPG をコンシューマまたはプロバイダーとして指定する方法について説明します。

コントラクトを設定できます。

EPG が設定済みです。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 [インテント(Intent)] の [構成(Configuration)] オプションのリストが表示されます。 |

| ステップ 3 |

[インテント(Intent)]メニューの [構成(Configuration)] リストで、[EPG Communication] をクリックします。[EPG通信(EPG Communication)] ダイアログボックスに、コンシューマ EPG、コントラクト、およびプロバイダー EPGの情報が表示されます。 |

| ステップ 4 |

コントラクトを選択します。

|

| ステップ 5 |

コンシューマ EPG を追加するには、次の手順を実行します。

|

| ステップ 6 |

プロバイダー EPG を追加するには、次の手順を実行します。

|

このセクションでは、クラウド APIC GUI を使用したフィルタの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[フィルタの作成(Create Fileter)] をクリックします。[フィルタの作成(Create Filter)] ダイアログボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [フィルタの作成ダイアログボックスのフィールド(Create Filter Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用したロールの作成方法について説明します。

| ステップ 1 |

に移動します。 構成されたクラウド コンテキスト プロファイルのリストが表示されます。 |

||||||||||||||||||||||||

| ステップ 2 |

を順に選択します。 [クラウド コンテキスト プロファイルの作成(Create Cloud Context Profile)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||

| ステップ 3 |

次の [クラウド コントラクト プロファイルの作成ダイアログボックスのフィールド(Create Cloud Context Profile Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 4 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||

Cisco Cloud APIC のためのエンドポイント セレクタを設定するとき、Cisco Cloud APIC のために構成されたエンドポイント セレクタに対応する AWS で必要になるインスタンスを構成するためにも必要です。

このトピックでは、AWS でインスタンスを設定する手順について説明します。Cisco Cloud APIC のためのエンドポイント セレクタを設定する前に、または後で、これらの手順を使用して AWS のインスタンスを設定することができます。たとえば、先に AWS のアカウントに移動し、AWS のカスタム タグまたはラベルを作成してから、Cisco Cloud APIC のカスタム タグまたはラベルを使用して、エンドポイント セレクタを作成することができます。または、Cisco Cloud APIC でカスタムタグまたはラベルを使用してエンドポイント セレクタを作成してから、AWS のアカウントに移動し、AWS のカスタム タグまたはラベルを作成することもできます。

| ステップ 1 |

クラウド コンテキスト プロファイルの設定を確認し、AWS インスタンスで使用する設定を決定します。 AWS インスタンスの構成プロセスの一環として、クラウド コンテキスト プロファイルを設定する必要があります。GUI を使用してクラウド コンテキスト プロファイルを設定すると、VRF やリージョンの設定などの設定情報は、後で AWS にプッシュされます。 |

||

| ステップ 2 |

まだログインしていない場合は、 Cisco Cloud APICユーザテナントの Amazon Web Services アカウントにログインします。 |

||

| ステップ 3 |

に移動します。 |

||

| ステップ 4 |

[Amazon マシン イメージ (AMI )の選択 (Choose Amazon Machine Image (AMI))] ページで、Amazon マシン イメージ (AMI) を選択します。 |

||

| ステップ 5 |

[インスタンス タイプの選択 (Choose An Instance type)] ページで、インスタンス タイプを選択し、[インスタンスの詳細の設定 (Configure instance Detail)] をクリックします。 |

||

| ステップ 6 |

[インスタンスの詳細の設定 (Configure instance Detail)] ページで、該当するフィールドに必要な情報を入力します。

|

||

| ステップ 7 |

[インスタンスの詳細の設定 (Configure Instance Details)] ページに必要な情報を入力したら、[ストレージを追加 (Add Storage)] をクリックします。 |

||

| ステップ 8 |

[ストレージの追加 (Add Storage)] ページで、デフォルト値を受け入れるか、必要に応じてこのページでストレージを設定し、[タグの追加 (add Tags)] をクリックします。 |

||

| ステップ 9 |

[タグの追加 (Add Tags)] ページで、[タグの追加 (add Tag)] をクリックし、このページの該当するフィールドに必要な情報を入力します。

たとえば、これらの手順で後ほど、エンドポイント セレクタの特定のビルディングのカスタム タグを作成する予定の場合 (building6 など) は、このページの次のフィールドに次の値を入力できます。

|

||

| ステップ 10 |

[確認して起動する(Review and Launch) をクリックします。 既存のキー ペアを選択するか、新しいキー ペアを作成します。キーペアの ページが表示されます。後ほどインスタンスに ssh 接続する場合は、このページの情報を使用します。 |

ここでは、バックアップ構成を作成する方法を説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] の [操作(Operations)] リストから、[バックアップ構成の作成(Create Backup Configuration)] をクリックします。[バックアップ構成の作成(Create Backup Configuration)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||

| ステップ 4 |

次の [バックアップ構成の作成ダイアログボックスのフィールド(Create Backup Configuration Dialog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||

このセクションでは、テクニカル サポート ポリシーを作成する方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||||

| ステップ 3 |

[インテント(Intent)] の [操作(Operations)] リストから、[テクニカル サポートの作成(Create Tech Support)] をクリックします。[テクニカル サポートの作成(Create Tech Support)] ダイアログ ボックスが表示されます。 |

||||||||||||||||

| ステップ 4 |

次の [テクニカル サポートの作成ダイアログボックスのフィールド(Create Tech Support Dialog Box Fields)] のテーブルにリストされた各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||

このセクションでは、トリガー スケジューラの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] の [操作(Operations)] リストから、[スケジューラの作成(Create Scheduler)] をクリックします。[トリガー スケジューラの作成(Create Trigger Scheduler)] ダイアログボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [トリガー スケジューラの作成ダイアログボックスのフィールド(Create Scheduler Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||

このセクションでは、Cisco Cloud APIC を使用したリモート ロケーションの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [操作(Operations)] リストで、[リモート ロケーションの作成(Create Remote Location)] をクリックします。[リモート ロケーションの作成(Create Remote Location)] ダイアログボックスが表示されます。 |

||||||||||||||||||||||||||||||||

| ステップ 4 |

次の [リモート ロケーションの作成ダイアログボックスのフィールド(Create Remote Location Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||||||||||

このセクションでは、クラウド APIC GUI を使用したログイン ドメインの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[ログイン ドメインの作成(Create Login Domain)] をクリックします。[ログイン ドメインの作成(Create Login Domains)] ダイアログボックスが表示されます。 |

||||||||||||||||

| ステップ 4 |

次の [ログイン ドメインダイアログボックスのフィールド(Login Domains Dialog Box Fields)] のテーブルにリストされた各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、クラウド APIC GUI を使用したプロバイダーの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[プロバイダーの作成(Create Provider)] をクリックします。[プロバイダーの作成(Create Provider)] ダイアログボックスが表示されます。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ステップ 4 |

次の [プロバイダーの作成ダイアログボックスのフィールド(Create Provider Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

セキュリティドメインは、追加するセキュリティドメインにテナントを制限します。セキュリティドメインを追加しない場合、すべてのセキュリティドメインがこのテナントにアクセスできます。このセクションでは、GUI を使用してセキュリティ ドメインを作成する方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

| ステップ 3 |

[Intent]メニューの[Administrative]リストで、[Create Security Domain]をクリックします。[セキュリティ ドメインの作成(Create Security Domain)] ダイアログ ボックスが表示されます。 |

| ステップ 4 |

[名前(Name)] フィールドに、セキュリティ ドメインの名前を入力します。 |

| ステップ 5 |

[説明(Description)] フィールドに、セキュリティ ドメインの説明を入力します。 |

| ステップ 6 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、クラウド APIC GUI を使用したロールの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||

| ステップ 3 |

[Intent] メニューの [Administrative] リストで、[セキュリティ ドメインの作成(Create Security Domain)] をクリックします。[ロールの作成(Create Role)] ダイアログ ボックスが表示されます。 |

||||||||||||

| ステップ 4 |

次の [ロールの作成ダイアログボックスのフィールド(Create Role Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||

このセクションでは、GUI を使用して RBAC ルールを作成する方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [インテント(Intent)] メニューに管理オプションのリストが表示されます。 |

| ステップ 3 |

[Intent] メニューの [Administrative] リストで、[RBAC ルールの作成(Create RBAC Rule)] をクリックします。[RBAC ルールの作成(Create RBAC Rule)] ダイアログボックスが表示されます。 |

| ステップ 4 |

DN フィールドに、ルールの DN を入力します。 |

| ステップ 5 |

セキュリティ ドメインを選択します。

|

| ステップ 6 |

[書き込みを許可] フィールドで、[はい] をクリックして書き込みを許可するか、[いいえ] をクリックして書き込みを許可しません。 |

| ステップ 7 |

設定が終わったら [Save] をクリックします。 |

ここでは、GUI を使用して認証局を作成する方法について説明します。

証明書チェーン(certificate chain)を設定します。

認証局がテナント用の場合は、テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [インテント(Intent)] メニューに管理オプションのリストが表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[証明書認証局の作成(Create Certificate Authority)] をクリックします。[証明書認証局の作成(Create Certificate Authority)] ダイアログボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

[証明書認証局の作成ダイアログボックスのフィールド(Create Certificate Authority Dialog Box Fields)] のテーブルにリストされた各フィールドに適切な値を入力して、続行します。

|

||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用したキー リングの作成方法について説明します。

認証局を作成します。

証明書を持っています。

キー リングが特定のテナント用である場合は、テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[キー リングの作成(Create Key Ring)] をクリックします。[キー リングの作成(Create Key Ring)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||

| ステップ 4 |

次の [キー リングの作成ダイアログボックスのフィールド(Create Key Ring Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||

このセクションでは、クラウド APIC GUI を使用したローカル ユーザーの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[ローカル ユーザーの作成(Create Local User)] をクリックします。[ローカル ユーザーの作成(Create New User)] ダイアログボックスが表示されます。 |

||||||||||||||||||||||||

| ステップ 4 |

次の [ローカル ユーザーの作成ダイアログボックスのフィールド(Create Local User Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 5 |

[高度な設定(Advanced Settings)] をクリックして、[ローカル ユーザーの作成ダイアログボックスのフィールド:高度な設定(Create Local User Dailog Box Fields: Advanced Settings)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 6 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||

リージョンは、初回セットアップ時に構成されます。構成時に、Cisco Cloud APIC によって管理されるリージョンと、そのリージョンのサイト間およびリージョン間の接続を指定します。このセクションでは、初期インストール後に Cisco Cloud APIC GUI を使用してクラウド テンプレートでリージョンを管理する方法について説明します。

クラウド テンプレートの詳細については、クラウド テンプレートの概要 を参照してください。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||

| ステップ 3 |

[インテント(Intent)]メニューの [構成(Configuration)] リストで、[クラウド APIC セットアップ(Cloud APIC Setup)] をクリックします。 |

||

| ステップ 4 |

[リージョン管理(Region Management)] エリアで、[設定の編集(Edit Configuration)] をクリックします。 |

||

| ステップ 5 |

サイト間接続が必要な場合は、[サイト間接続(Inter-Site Connectivity)] 領域の [有効(Enabled)] ボックスをクリックしてオンにします。 |

||

| ステップ 6 |

Cisco Cloud APIC で管理するリージョンを選択するには、そのリージョンのチェック ボックスをクリックしてチェック マークを付けます。 |

||

| ステップ 7 |

クラウド ルータをこのリージョンにローカルに展開するには、そのリージョンの [Cloud Routers] チェック ボックスをオンにします。 |

||

| ステップ 8 |

クラウド サイトのファブリック インフラ接続を構成するには、[次へ] をクリックします。 |

||

| ステップ 9 |

To add a subnet pool for the CCRs, click Add Subnet Pool for Cloud Router and enter the subnet in the text box.

|

||

| ステップ 10 |

Enter a value in the BGP Autonomous System Number for CCRs field. BGP ASN の範囲は 1 〜 65534 です。 |

||

| ステップ 11 |

In the Assign Public IP to CCR Interface field, determine if you want to have a public or a private IP address assigned to the CCR interface.

Beginning with release 5.2(1), both the public and private IP addresses assigned to a CCR are displayed with the other details of the router in the Cloud Resources area. If a public IP is not assigned to a CCR, only the private IP is displayed. |

||

| ステップ 12 |

リージョンごとのルーター数を選択するには、[リージョンごとのルーター数] ドロップダウン リストをクリックし、[2]、[3]、または [4] をクリックします。 |

||

| ステップ 13 |

[ユーザー名(Username)] テキストボックスにユーザー名を入力します。 |

||

| ステップ 14 |

[パスワード(Password)] テキスト ボックスと [パスワードの確認(Confirm Password)] テキスト ボックスに新しいパスワードを入力します。 |

||

| ステップ 15 |

スループット値を選択するには、[ルーターのスループット] ドロップダウン リストをクリックします。

|

||

| ステップ 16 |

(オプション) ライセンス トークンを指定するには、[ライセンス トークン] テキスト ボックスに製品インスタンスの登録トークンを入力します。

|

||

| ステップ 17 |

[Next] をクリックします。 |

||

| ステップ 18 |

テキスト ボックスにオンプレミスの IPsec トンネル ピアのピア パブリック IP アドレスを入力するには、[IPSec トンネル ピアのパブリック IP を追加] をクリックします。 |

||

| ステップ 19 |

[エリア ID] フィールドに OSPF エリア ID を入力します。 |

||

| ステップ 20 |

外部サブネット プールを追加するには、[外部サブネットの追加] をクリックし、テキスト ボックスにサブネット プールを入力します。 |

||

| ステップ 21 |

すべての接続オプションを設定したら、ページの下部にある[次へ(Next)]をクリックします。 |

||

| ステップ 22 |

終了したら [Save and Continue(保存して続行)] ボタンをクリックします。 |

REST API を使用した Cisco Cloud APIC の構成

このセクションでは、REST API を使用してテナントを作成する方法を示します。

|

テナントを作成するには: |

この例では、REST API を使用して Cisco Cloud APIC のコントラクトを作成する方法を示します。

フィルタを作成します。

|

コントラクトを作成するには: 例: |

このセクションでは、クラウド コンテキスト プロファイルを作成する方法を示します。

| ステップ 1 |

リリース 25.0(2) より前のリリースの場合は、次のような投稿を入力して、クラウド コンテキスト プロファイルを作成します。 例: |

| ステップ 2 |

リリース 25.0(2) 以降サポートされている クラウド アベイラビリティ ゾーンを使用してクラウド コンテキスト プロファイルを作成するには、次の例のような投稿を入力します。 リリース 25.0(2) 以降、ユーザー テナントでクラウド コンテキスト プロファイルを作成している場合、クラウド アベイラビリティ ゾーンのみに制限されます。クラウド アベイラビリティ ゾーンは、以下で強調表示されている 例: |

このセクションでは、REST API を使用してクラウド リージョンを管理する方法を示します。

|

クラウド リージョンを作成するには: |

このセクションでは、REST API を使用してフィルタを作成する方法を示します。

|

フィルタを作成するには、次の手順を実行します。 |

このセクションでは、REST API を使用してアプリケーション プロファイルを作成する方法を示します。

テナントを作成します。

|

アプリケーション プロファイルを作成する方法: |

この例では、REST API を使用してクラウド EPG を作成する方法を示します。

アプリケーション プロファイルと VRF を作成します。

|

クラウド EPG を作成するには、次の手順を実行します。 例: |

この例では、REST API を使用して外部クラウド EPG を作成する方法を示します。

アプリケーション プロファイルと VRF を作成します。

|

外部クラウド EPG を作成するには、次の手順を実行します。 例: |

このセクションでは、REST API を使用してクラウド テンプレートを作成する方法を示します。クラウド テンプレートの詳細については、クラウド テンプレートの概要 を参照してください。

|

BYOL Cisco Catalyst 8000V を導入するためのクラウド テンプレート ポストを作成するには、次の手順を実行します。

|

このセクションの手順を実行する前に、内部 VRF 間のルート リーク と グローバルな Inter-VRF ルート リーク ポリシー に記載されている情報を確認してください。

| ステップ 1 |

次のような投稿を入力して、契約ベースのルーティングを有効または無効にします。

|

| ステップ 2 |

次のような投稿を入力して、 |

| ステップ 3 |

次のような投稿を入力して、 |

このセクションの手順を実行する前に、トンネルのソース インターフェイスの選択 に記載されている情報を確認してください。

|

次のような投稿を入力して、トンネルの送信元インターフェイスの選択を構成します。 |