AWS 統合に関する情報

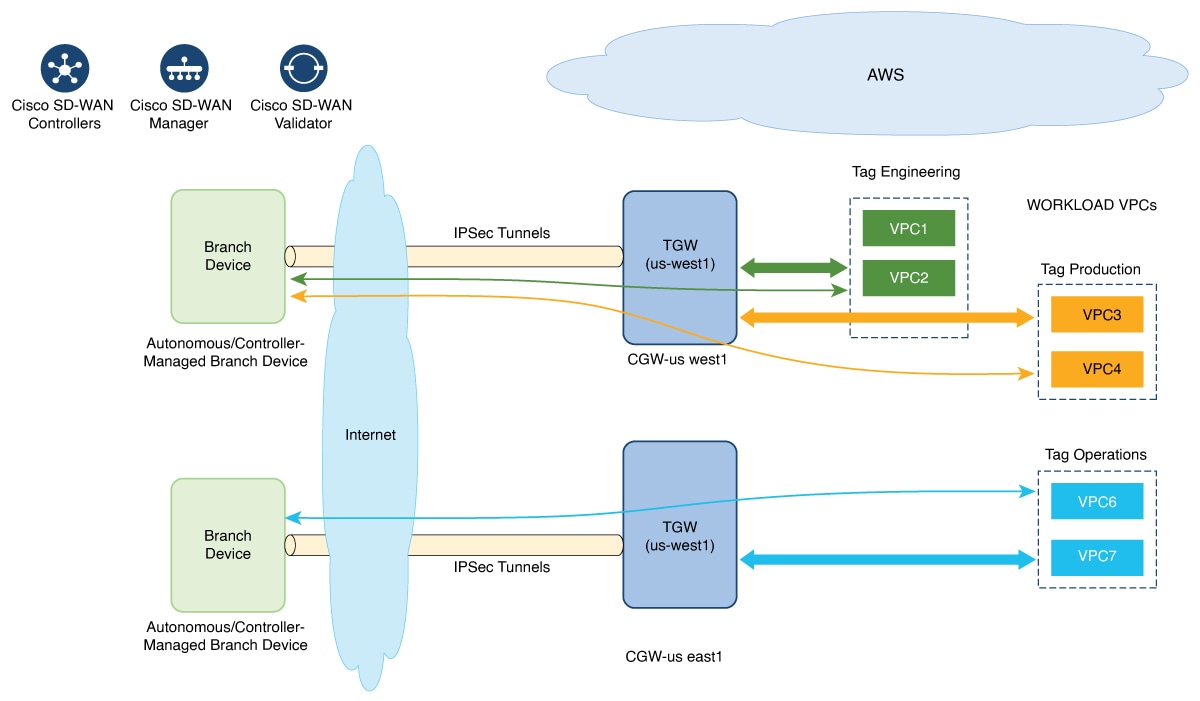

トランジットゲートウェイは、VPC とオンプレミスネットワークを相互接続するために使用できるネットワーク トランジット ハブです。VPC または VPN 接続をトランジットゲートウェイに接続できます。VPC と VPN 接続の間を流れるトラフィックの仮想ルータとして機能します。

Cisco SD-WAN Manager コントローラを使用して、マルチクラウド環境の Cloud OnRamp を設定および管理できます。Cisco SD-WAN Manager の設定ウィザードは、パブリック クラウド アカウントへのトランジットゲートウェイの起動を自動化し、オーバーレイネットワーク内のブランチで、パブリック クラウド アプリケーションとそれらのアプリケーションのユーザーとの間の接続を自動化します。この機能は、Cisco Cloud ルータ上の AWS 仮想プライベートクラウド(VPC)で動作します。

Cloud OnRamp for Multicloud は、複数の AWS アカウントとの統合をサポートしています。

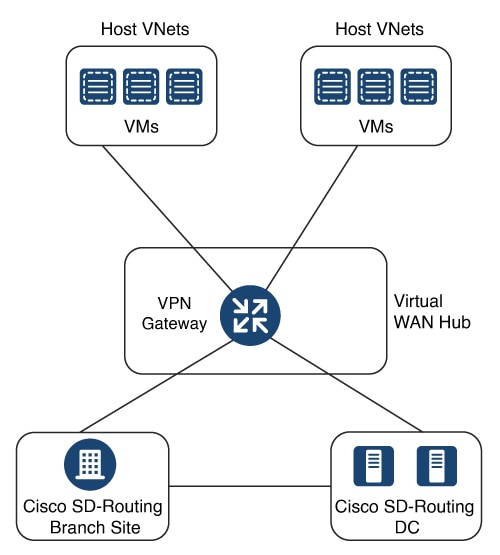

SD-Routing デバイスを使用した AWS Branch Connect

SD-Routing ベースのブランチを介して SD-Routing Cloud OnRamp を展開する場合は、SD-Routing ベースの設定グループを介して展開する必要があります。また、Cloud OnRamp 接続中にトンネルベースの設定が機能するように、それぞれの CG デバイス CLI テンプレートを使用してブートアップ ライセンス レベルを手動で設定する必要があります。

エッジ/ブランチデバイスは、セキュアなポイント ツー ポイント トンネルを介してクラウド内のホスト VPC に接続します。エッジデバイスと AWS Transit Gateway(TGW)の間に IPSec トンネルが設定されます。これらのトンネルは、ブランチ VPN または VRF トラフィックと BGP ルーティングトラフィックを伝送します。BGP を使用して、デバイスとトランジットゲートウェイがルーティング情報を交換し、ルーティングテーブルを構築します。

SD-Routing ブランチ デバイスには、デフォルトの VRF のみを設定できます。このデフォルト VRF を使用して、SD-Routing Cloud OnRamp ブランチ接続を介してマッピングできます。マッピングに他の VPN/VRF を使用することはできません。SD-Routing ソリューションとともに、SD-WAN ソリューションに複数の VPN マッピングを設定できます。Cisco SD-WAN と Cisco SD-Routing の両方の接続を共存させることができます。

Note |

ブランチサイトには、クラウドに接続する複数のブランチエンドポイントを設定できます。 |

SD-Routing デバイス向け Cloud OnRamp の利点

SD-Routing Cloud OnRamp は、マルチクラウドワークフローを通じて SD-Routing デバイスを使用して AWS または Azure に展開されたクラウドワークロードのセキュアなクラウド接続をサポートします。

Cloud onRamp の前提条件

Cloud onRamp の前提条件は次のとおりです。

-

ブランチサイトは到達可能な状態であり、ステータスは同期中(In-Sync)である必要があります。

-

ブランチサイトには、次のいずれかのブートレベルライセンスが必要です。

-

network-advantage

-

network-essentials

-

network-premier

ライセンスがないと、サイトを接続するときに、IPSec トンネル設定が適用されません。

-

-

インターフェイスには、AWS TGW または Azure vHub、あるいはブランチデバイスの NAT から到達可能なパブリック IP アドレスが割り当てられている必要があります。割り当てられていないと、ブランチサイトと AWS TGW または Azure vHub の間にトンネルが形成されません。

-

SD-Routing ブランチは、設定グループを使用して展開するか、設定グループに移植する必要があります。

-

Cloud onRamp 機能を使用するための導入準備または互換性のある SD-Routing デバイスを取得するには、既存のデバイスの導入準備および設定グループの自動化されたワークフローを使用した新しい SD-Routing デバイスの導入準備のセクションを参照してください。

-

制限事項

-

Cloud OnRamp は、異なるリージョンの TGW 間のピアリングをサポートしていません。

SD-Routing デバイスでの AWS 統合の設定

ここでは、SD-Routing デバイスの機能を導入準備するためのワークフローについて説明します。

-

既存のデバイスの導入準備:

-

既存の自律型デバイスの SD-Routing デバイスへの変換、および Cloud onRamp 機能の使用

-

Cloud onRamp 機能を使用するための既存の非設定グループベースの SD-Routing デバイスの変換

-

-

設定グループの自動化されたワークフローを使用した新しい SD-Routing デバイスの導入準備

既存のデバイスの導入準備

既存のデバイスを導入準備するには、次の手順を実行します。

Procedure

|

Step 1 |

既存の自律デバイスを SD-Routing デバイスに手動で展開または変換するには、「Onboarding the Devices Manually」のセクションに記載されている手順に従います。 または |

||

|

Step 2 |

クイック接続ワークフローを使用して SD-Routing デバイスを展開するには、「Onboarding the SD-Routing Devices Using Bootstrap」のセクションに記載されている手順に従います。 前提条件: |

||

|

Step 3 |

SD-Routing デバイスを設定グループに移植するには、次の手順を実行します。

|

||

|

Step 4 |

SD-Routing デバイスに設定グループを追加するには、次の手順を実行します。

|

||

|

Step 5 |

[Associate Devices] をクリックし、SD-Routing デバイスのサイト ID を選択して、関連付けを続行します。 |

||

|

Step 6 |

展開ステータスのリンクをクリックし、展開が成功したことを確認します。 |

||

|

Step 7 |

[Configuration] > [Devices] ページで、次の詳細を確認します。

|

||

|

Step 8 |

ステータスを確認するには、show sd-routing connections summary コマンドを使用します。 |

設定グループの自動化されたワークフローを使用した新しい SD-Routing デバイスの導入準備

設定グループの自動化されたワークフローを使用して新しい SD-Routing デバイスを導入準備するには、次の手順を実行します。

Procedure

|

Step 1 |

[Cisco SD-WAN Manager] の メニューから、[Configuration] > [Configuration Groups] > [Add Configuration Group] > [Create SD-Routing Config] を選択します。 |

|

Step 2 |

[Name] フィールドに、設定グループの名前を入力します。 |

|

Step 3 |

[Description] フィールドに、説明を入力します。 |

|

Step 4 |

[Create SD-Routing Config] をクリックします。 |

|

Step 5 |

[Configuration Group Created] ポップアップ ダイアログ ボックスで、[No, I will Do It Later] オプションをクリックします。 |

|

Step 6 |

[What's Next?] セクションで、[Go to Configuration Group] をクリックします。 |

|

Step 7 |

設定グループ名の横にある [(…)] をクリックし、[Edit] を選択します。 |

|

Step 8 |

[Feature Profiles] で CLI プロファイルをクリックし、[Unconfigured] を選択します。 |

|

Step 9 |

[Create New] をクリックします。 |

|

Step 10 |

基本設定グループを設定します。 この例は、設定グループの最小 CLI を示しています。 |

|

Step 11 |

[Save] をクリックします。 |

|

Step 12 |

[Associate Devices] > [Associate Devices] の順にクリックします。 |

|

Step 13 |

[Unassigned] を選択し、UUID を 1 つ選択します。 |

|

Step 14 |

[Save] をクリックします。 |

|

Step 15 |

それぞれのシステム IP、サイト ID、およびホスト名を使用してデバイスをプロビジョニングできます。 |

|

Step 16 |

[Next] をクリックします。 |

|

Step 17 |

[Deploy] をクリックし、 |

|

Step 18 |

展開ステータスのリンクをクリックし、展開が成功したことを確認します。 |

|

Step 19 |

[Configuration] > [Devices] に移動し、uuid の 3 つのドットに対して [generate bootstrap] をクリックし、WAN インターフェイス名(例:GigabitEthernet1)を入力してブートストラップを生成します |

|

Step 20 |

UUID 名の横にある [(…)] をクリックし、[Generate bootstrap] をクリックします。 |

|

Step 21 |

[WAN Interface] フィールドに、インターフェイス名 GigabitEthernet1 を入力し、ブートストラップを生成します。 |

|

Step 22 |

ブートストラップを使用して、AWS コンソールのそれぞれの AMI に対して Cisco 8000v インスタンスを展開し、WAN インターフェイスにパブリック IP を割り当てます。 |

|

Step 23 |

展開ステータスのリンクをクリックし、展開が成功したことを確認します。 |

|

Step 24 |

[Configuration] > [Devices] ページで、次の詳細を確認します。

|

|

Step 25 |

ステータスを確認するには、show sd-routing connections summary コマンドを使用します。 |

AWS クラウドアカウントの作成

AWS クラウドアカウントを作成するには、次の手順に従ってください。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、[Configuration] > [Cloud OnRamp for Multicloud] を選択します。Cloud OnRamp for Multicloud ダッシュボードが表示されます。 |

||||||||

|

Step 2 |

[Setup] ペインで [Associate Cloud Account] をクリックします。[Associate Cloud Account] ページの外部 ID をメモします。 |

||||||||

|

Step 3 |

[Cloud Provider] フィールドで、ドロップダウンリストから [Amazon Web Services] を選択します。 |

||||||||

|

Step 4 |

[Cloud Account Name] フィールドにアカウント名を入力します。 |

||||||||

|

Step 5 |

(任意)[Description] フィールドに説明を入力します。 |

||||||||

|

Step 6 |

[Use for Cloud Gateway] で、アカウントにクラウドゲートウェイを作成する場合は [Yes] を選択し、しない場合は [No] を選択します。 |

||||||||

|

Step 7 |

[Login in to AWS With] フィールドで、使用する認証モデルを選択します。

[Key] モデルを選択した場合は、[API Key] および [Secret Key] フィールドで、それぞれのキーを指定します。 または[IAM Role] モデルを選択した場合は、Cisco SD-WAN Manager が提供する [External ID] を使用して IAM ロールを作成します。ウィンドウに表示された外部 ID をメモして、IAM ロールの作成時に使用できる [Role ARN] 値を指定します。 Cisco IOS XE Catalyst SD-WAN リリース 17.4.1a 以降、IAM ロールを作成するには、AWS 管理コンソールを使用して、Cisco SD-WAN Manager が提供する外部 ID をポリシーに入力する必要があります。次の手順を実行します。

|

||||||||

|

Step 8 |

[Add] をクリックします。クラウドアカウントの詳細を表示または更新するには、[Cloud Account Management] ページで [...] をクリックします。また、関連付けられたホスト VPC タグまたはクラウドゲートウェイがない場合は、クラウドアカウントを削除することもできます。 |

クラウドグローバル設定の構成

AWS のクラウドグローバル設定を構成するには、次の手順を実行します。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、を選択します。[Setup] ペインで [Cloud Global Settings] をクリックします。[Cloud Global Settings] ウィンドウが表示されます。 |

|

Step 2 |

[Cloud Provider] フィールドで、[Amazon Web Services] を選択します。 |

|

Step 3 |

[Cloud Gateway Solution] ドロップダウンリストをクリックして、[Transit Gateway – Branch-connect] を選択します。

|

|

Step 4 |

[Cloud Gateway BGP ASN Offset] フィールドに、値を入力します。 |

|

Step 5 |

[Intra Tag Communication] を選択します。オプションは、[Enabled] または [Disabled] です |

|

Step 6 |

[Program Default Route in VPCs into TGW/Core] を選択します。オプションは、[Enabled] または [Disabled] です。 |

|

Step 7 |

[Enabled] または [Disabled] をクリックして、[Enable Periodic Audit] フィールドを有効または無効にします。 定期監査を有効にすると、Cisco SD-WAN Manager は 2 時間ごとに自動監査をトリガーします。この自動監査はバックグラウンドで実行され、不一致レポートが生成されます。 |

|

Step 8 |

[Enabled] または [Disabled] をクリックして、[Enable Auto Correct] フィールドを有効または無効にします。自動修正オプションを有効にすると、定期的な監査がトリガーされるたびに、検出されたすべての回復可能な問題が自動修正されます。 |

|

Step 9 |

[Add] または [Update] をクリックします。 |

ホスト プライベート ネットワークの検出

利用可能なアカウントの各リージョンすべてにわたって、すべてのアカウントのホスト VPC を検出できます。ホスト VPC 検出が呼び出されると、VPC の検出はキャッシュなしで実行されます。

ホスト プライベート ネットワークを検出するには、次の手順を実行します。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、を選択します。[Discover] の下の [Host Private Networks] をクリックします。[Discover Host Private Networks] ウィンドウに、使用可能な VPC のリストが表示されます。 [host VPC] テーブルには次の列があります。

必要に応じて、列をクリックして VPC を並べ替えます。 |

|

Step 2 |

[Region] ドロップダウンリストをクリックして、特定のリージョンに基づいて VPC を選択します。 |

|

Step 3 |

[Tag Actions] をクリックして、次のアクションを実行します。

複数のホスト VPC をタグの下にグループ化できます。同じタグの下のすべての VPC は、単一のユニットと見なされます。 |

クラウドゲートウェイの作成

クラウドゲートウェイは、クラウド内のトランジット VPC(TVPC)とトランジットゲートウェイをインスタンス化したものです。クラウドゲートウェイを作成するには、次の手順を実行します。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、[Configuration] > [Cloud OnRamp for Multicloud] を選択します。[Manage] の下にある [Create Cloud Gateway] をクリックします。[Manage Cloud Gateway - Create] ウィンドウが表示されます。 |

|

Step 2 |

[Cloud Provider] フィールドで、ドロップダウンリストから [Amazon Web Services] を選択します。 |

|

Step 3 |

[Cloud Gateway Name] フィールドに、クラウドゲートウェイ名を入力します。 |

|

Step 4 |

(任意)[Description] に説明を入力します。 |

|

Step 5 |

[Account Name] ドロップダウンリストからアカウント名を選択します。 |

|

Step 6 |

[Region]ドロップダウンリストからリージョンを選択します。 |

|

Step 7 |

[Add] をクリックして、新しいクラウドゲートウェイを作成します。 |

サイトの接続

クラウドゲートウェイにサイトを接続するには、次の手順を実行します。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、[Configuration] > [Cloud OnRamp for Multicloud] を選択し、[Manage] の下の [Gateway Management] を選択します。[Cloud Gateway] ウィンドウが表示されます。テーブルには、クラウドアカウント名、ID、クラウドタイプ、トランジットゲートウェイとともにクラウドゲートウェイのリストが表示されます。 クラウドゲートウェイごとに、サイトを表示、削除、またはさらに接続できます。 |

|

Step 2 |

目的のクラウドゲートウェイで、[(…)] をクリックし、[Cloud Gateway] を選択します。 |

|

Step 3 |

[Attach SD-Routing] をクリックします。 |

|

Step 4 |

[Attach Sites] をクリックします。 |

|

Step 5 |

[Next] をクリックします。[Attach Sites - Select Sites] ウィンドウが表示されます。テーブルには、選択した WAN インターフェイスを持つサイトが表示されます。 |

|

Step 6 |

[Available Sites] からサイトを 1 つ以上選択し、それらを [Selected Sites] に移します。 |

|

Step 7 |

[Next] をクリックします。 |

|

Step 8 |

[Attach Sites - Site Configuration] ウィンドウで、[Tunnel Count] を入力します。トンネル数の範囲は 1 ~ 8 です。各トンネルは 2.5 Gbps の帯域幅を提供します。 |

|

Step 9 |

[Attach Sites - Select Interface] ウィンドウで、インターフェイスの詳細を入力します。このインターフェイスは、TGW へのトンネルを形成するために使用されます。 |

|

Step 10 |

[Accelerated VPN] オプションで、[Enabled] または [Disabled] を選択します。AWS Global Accelerator は、クラウドへの接続を最適化するのに役立ちます。 |

|

Step 11 |

[Use selected interface as Preferred Path] オプションで、[Enabled] または [Disabled] を選択します。マルチクラウドワークフローは、選択した WAN インターフェイスをデフォルトパスとして設定します。 |

|

Step 12 |

[Next] をクリックします。 |

|

Step 13 |

[Save and Exit] をクリックします。設定が成功すると、ブランチデバイスが正常に接続されたことを示すメッセージが表示されます。 |

|

Step 14 |

デバイスのステータスを確認するには、show running config コマンドを使用します。 |

|

Step 15 |

設定のステータスを表示するには、Cisco SD-WAN Manager のメニューから、[Configuration] > [Configuration Groups] > [Feature Profile] を選択し、[View Details] をクリックします。 |

サイトの切断

クラウドゲートウェイからサイトを切り離すには、次の手順を実行します。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、[Configuration] > [Cloud OnRamp for Multicloud] > [Cloud Gateways] を選択します。テーブルには、クラウドアカウント名、ID、クラウドタイプ、トランジットゲートウェイとともにクラウドゲートウェイのリストが表示されます。 |

|

Step 2 |

目的のクラウドゲートウェイで、[…] をクリックし、[Cloud Gateway] を選択します。 |

|

Step 3 |

[Attach SD-Routing] をクリックします。 |

|

Step 4 |

[Available Sites] から 1 つ以上のサイトを選択し、[Detach Sites] をクリックします。 [Are you sure you want to detach sites from cloud gateway?] というメッセージがウィンドウに表示されます。 |

|

Step 5 |

[OK] をクリックします。 クラウドゲートウェイに接続されているサイトは切り離されます。 |

|

Step 6 |

設定のステータスを表示するには、Cisco SD-WAN Manager のメニューから、[Configuration] > [Configuration Groups] > [Feature Profile] を選択し、[View Details] をクリックします。 |

サイトの編集

サイトを編集するには、次の手順を実行します。

Procedure

|

Step 1 |

Cisco SD-WAN Manager のメニューから、[Configuration] > [Cloud OnRamp for Multicloud] > [Cloud Gateways] を選択します。テーブルには、クラウドアカウント名、ID、クラウドタイプ、トランジットゲートウェイとともにクラウドゲートウェイのリストが表示されます。 |

|

Step 2 |

目的のクラウドゲートウェイで、[…] をクリックし、[Cloud Gateway] を選択します。 |

|

Step 3 |

[Edit Site Details] をクリックします。 |

|

Step 4 |

[Edit Site Details] ダイアログボックスで、トンネル数を入力します。 |

|

Step 5 |

[Accelerated VPN] フィールドを有効または無効にします。デフォルトでは、このフィールドは [Enabled] になっています。 |

|

Step 6 |

[Use Select Interface as Preferred path] フィールドを有効または無効にします。デフォルトでは、このフィールドは [Enabled] になっています。 |

|

Step 7 |

[Submit] をクリックします。 |

インテント管理 - 接続

Cisco SD-WAN Manager のマッピングワークフローにより、Cisco Catalyst SD-Routing VPN(セグメント)と VPC 間の接続、および VPC から VPC への接続が可能になります。VPC はタグに基づいて表されます。

Note |

SD-Routing ブランチ デバイスには、デフォルトの VRF のみを設定できます。このデフォルト VRF を使用して、SD-Routing Cloud OnRamp ブランチ接続を介してマッピングできます。マッピングに他の VPN/VRF を使用することはできません。SD-Routing ソリューションとともに、SD-WAN ソリューションに複数の VPN マッピングを設定できます。Cisco SD-WAN と Cisco SD-Routing の両方の接続を共存させることができます。 |

システムが接続のインテントを記録すると、クラウドゲートウェイが存在するリージョンのクラウドでマッピングが実現されます。クラウドゲートウェイが異なるリージョンに存在しなくても、マッピングインテントを入力できます。ユーザー マッピング インテントは保持され、新しいクラウドゲートウェイまたはマッピングの変更が検出されたときに実現されます。クラウドゲートウェイが異なるリージョンでインスタンス化されると、マッピングインテントがそれらのリージョンで実現されます。同様に、タグ付け操作はさまざまなリージョンのマッピングにも影響を与える可能性があり、タグごとのマッピングはクラウドで実現されます。

Cloud OnRamp for Multicloud ダッシュボードで、[Management] の下の [Connectivity] をクリックします。[Intent Management - Connectivity] ウィンドウが表示されます。ウィンドウには、接続ステータスと次の凡例が表示されます。

-

空白:編集可能

-

グレー:システム定義済み

-

青:インテント定義済み

-

緑:インテント実現済み

-

赤:インテント実現済み(エラーあり)

[Connectivity] ウィンドウでは、次のことができます。

-

必要に応じて、接続の変更を表示します。

-

フィルタ処理とソート。

-

さまざまなリージョンのクラウドゲートウェイに依存しない接続を定義します。

-

クラウドゲートウェイが存在するすべてのリージョンで接続を実現します。

フィードバック

フィードバック