- このマニュアルについて

- IPsec と ISAKMP の設定

- L2TP over IPsec の設定

- VPN の一般パラメータの設定

- 接続プロファイル、グループ ポリシー、およびユーザの設定

- VPN の IP アドレスの設定

- リモート アクセス IPsec VPN の設定

- ネットワーク アドミッション コントロールの設定

- ASA 5505 上での Easy VPN サービスの設定

- PPPoE クライアントの設定

- LAN-to-LAN IPsec VPN の設定

- クライアントレス SSL VPN の設定

- AnyConnect VPN Client 接続の設定

- AnyConnect ホスト スキャンの設定

- 許可および認証用の外部サーバの設定

- 索引

マニュアル 3:Cisco ASA シリーズ VPN CLI コンフィギュレーション ガイド バージョン 9.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年12月6日

章のタイトル: 接続プロファイル、グループ ポリシー、およびユーザの設定

- 接続プロファイル、グループ ポリシー、およびユーザの概要

- 接続プロファイル

- 接続プロファイルの設定

- デフォルトのグループ ポリシー

- グループ ポリシーの設定

- 一般的な内部グループ ポリシー属性の設定

- グループ ポリシー名

- グループ ポリシーのバナー メッセージの設定

- リモート アクセス接続のアドレス プールの指定

- 内部グループ ポリシーへの IPv4 アドレス プールの割り当て

- 内部グループ ポリシーへの IPv6 アドレス プールの割り当て

- グループ ポリシーのトンネリング プロトコルの指定

- リモート アクセスの VLAN の指定またはグループ ポリシーへの統合アクセス コントロール ルール

- グループ ポリシーに対する NAC ポリシーの指定

- グループ ポリシーの VPN アクセス時間の指定

- グループ ポリシーの同時 VPN ログインの指定

- 特定の接続プロファイルへのアクセスの制限

- グループ ポリシーの VPN の最大接続時間の指定

- グループ ポリシーの VPN セッション アイドル タイムアウトの指定

- グループ ポリシーの WINS サーバと DNS サーバの設定

- グループ ポリシーのスプリット トンネリング属性の設定

- リモート アクセス クライアントで使用するためのブラウザ プロキシ設定の設定

- AnyConnect Secure Mobility Client 接続のグループ ポリシー属性の設定

- IPSec(IKEv1)クライアントのグループ ポリシー属性の設定

接続プロファイル、グループ ポリシー、およびユーザの設定

この章では、VPN の接続プロファイル(以前は「トンネル グループ」と呼ばれていました)、グループ ポリシー、およびユーザの設定方法について説明します。この章は、次の項で構成されています。

•![]() 「接続プロファイル、グループ ポリシー、およびユーザの概要」

「接続プロファイル、グループ ポリシー、およびユーザの概要」

要約すると、最初に接続プロファイルを設定して、接続用の値を設定します。次に、グループ ポリシーを設定します。グループ ポリシーでは、ユーザの集合に関する値が設定されます。その後、ユーザを設定します。ユーザはグループの値を継承でき、さらに個別のユーザ単位に特定の値を設定することができます。この章では、これらのエンティティを設定する方法と理由について説明します。

接続プロファイル、グループ ポリシー、およびユーザの概要

グループとユーザは、バーチャル プライベート ネットワーク(VPN)のセキュリティ管理とASAの設定における中核的な概念です。グループとユーザで指定される属性によって、VPN へのユーザ アクセスと VPN の使用方法が決定されます。 グループ は、ユーザの集合を 1 つのエンティティとして扱うものです。 ユーザ の属性は、 グループ ポリシー から取得されます。 接続プロファイル では、特定の接続用のグループ ポリシーを指定します。ユーザに対して特定のグループ ポリシーを割り当てない場合は、接続のデフォルト グループ ポリシーが適用されます。

(注) 接続プロファイルは、tunnel-group コマンドを使用して設定します。この章では、「接続プロファイル」と「トンネル グループ」という用語が同義的によく使用されています。

接続プロファイルとグループ ポリシーを使用すると、システム管理が簡略化されます。コンフィギュレーション タスクを効率化するために、ASA にはデフォルトの LAN-to-LAN 接続プロファイル、デフォルトのリモート アクセス接続プロファイル、SSL/IKEv2 VPN 用のデフォルトの接続プロファイル、およびデフォルトのグループ ポリシー(DfltGrpPolicy)が用意されています。デフォルトの接続プロファイルとグループ ポリシーでは、多くのユーザに共通すると考えられる設定が提供されます。ユーザを追加するときに、ユーザがグループ ポリシーからパラメータを「継承」するように指定できます。これにより、数多くのユーザに対して迅速に VPN アクセスを設定できます。

すべての VPN ユーザに同一の権限を許可する場合は、特定の接続プロファイルやグループ ポリシーを設定する必要はありませんが、VPN がそのように使用されることはほとんどありません。たとえば、経理グループ、カスタマー サポート グループ、および MIS(経営情報システム)グループが、プライベート ネットワークのそれぞれ異なる部分にアクセスできるようにする場合が考えられます。また、MIS に所属する特定のユーザには、他の MIS ユーザにはアクセスできないシステムにアクセスを許可する場合があります。接続プロファイルとグループ ポリシーにより、このような柔軟な設定を安全に実行することができます。

(注) ASAには、オブジェクト グループという概念もあります。これは、ネットワーク リストのスーパーセットです。オブジェクト グループを使用すると、ポートやネットワークに対する VPN アクセスを定義することができます。オブジェクト グループは、グループ ポリシーや接続プロファイルよりも、ACL と関連があります。オブジェクト グループの使用方法の詳細については、一般的な操作のコンフィギュレーション ガイドのを参照してください。

セキュリティ アプライアンスでは、さまざまなソースから属性値を適用できます。次の階層に従って、属性値を適用します。

1.![]() Dynamic Access Policy(DAP)レコード

Dynamic Access Policy(DAP)レコード

そのため、属性の DAP 値は、ユーザ、グループ ポリシー、または接続プロファイル用に設定された値よりもプライオリティが高くなっています。

DAP レコードの属性をイネーブルまたはディセーブルにすると、ASAはその値を適用して実行します。たとえば、DAP webvpn モードで HTTP プロキシをディセーブルにすると、ASA はそれ以上値を検索しません。代わりに、http-proxy コマンドの no 値を使用すると、属性は DAP レコードに存在しないため、適用する値を検索するために、セキュリティ アプライアンスはユーザ名の AAA 属性、および必要に応じてグループ ポリシーに移動して適用する値を検出します。ASA クライアントレス SSL VPN コンフィギュレーションは、それぞれ 1 つの http-proxy コマンドと 1 つの https-proxy コマンドのみサポートしています。ASDM を使用して DAP を設定することをお勧めします。

接続プロファイル

接続プロファイルは、トンネル接続ポリシーを決定するレコードのセットで構成されます。これらのレコードは、トンネル ユーザが認証先サーバ、および接続情報の送信先となるアカウンティング サーバ(存在する場合)を特定します。また、これらのレコードには、接続用のデフォルト グループ ポリシーも指定され、さらにプロトコル固有の接続パラメータも含まれています。接続プロファイルには、トンネル自体の作成に関連する少数の属性が含まれます。接続プロファイルには、ユーザ関連の属性を定義するグループ ポリシーへのポインタも含まれます。

ASAには、LAN-to-LAN 接続用の DefaultL2Lgroup、リモートアクセス用の DefaultRAgroup、および SSL VPN(ブラウザベース)接続用の DefaultWEBVPNGroup という、デフォルト接続プロファイルがあります。これらのデフォルト接続プロファイルは変更できますが、削除はできません。また、環境に固有の接続プロファイルを 1 つ以上作成することもできます。接続プロファイルは、ASAのローカルな設定であり、外部サーバでは設定できません。

•![]() 「接続プロファイルの SSL VPN セッション接続パラメータ」

「接続プロファイルの SSL VPN セッション接続パラメータ」

接続プロファイルの一般接続パラメータ

一般パラメータは、すべての VPN 接続に共通です。一般パラメータには、次のものがあります。

•![]() 接続プロファイル名:接続プロファイル名は、接続プロファイルを追加または編集するときに指定します。次の注意事項があります。

接続プロファイル名:接続プロファイル名は、接続プロファイルを追加または編集するときに指定します。次の注意事項があります。

–![]() 認証に事前共有キーを使用するクライアントの場合、接続プロファイル名はクライアントがASAに渡すグループ名と同じです。

認証に事前共有キーを使用するクライアントの場合、接続プロファイル名はクライアントがASAに渡すグループ名と同じです。

–![]() 認証に証明書を使用するクライアントはこの名前を証明書の一部として渡し、ASAが証明書からこの名前を抽出します。

認証に証明書を使用するクライアントはこの名前を証明書の一部として渡し、ASAが証明書からこの名前を抽出します。

•![]() 接続タイプ:接続タイプには、IKEv1 リモート アクセス、IPsec Lan-to-LAN、および Anyconnect(SSL/IKEv2)が含まれます。接続プロファイルでは、1 つの接続タイプだけ指定できます。

接続タイプ:接続タイプには、IKEv1 リモート アクセス、IPsec Lan-to-LAN、および Anyconnect(SSL/IKEv2)が含まれます。接続プロファイルでは、1 つの接続タイプだけ指定できます。

•![]() 認証、許可、アカウンティング サーバ:これらのパラメータでは、ASAが次の目的で使用するサーバのグループまたはリストを指定します。

認証、許可、アカウンティング サーバ:これらのパラメータでは、ASAが次の目的で使用するサーバのグループまたはリストを指定します。

•![]() 接続用のデフォルト グループ ポリシー:グループ ポリシーは、ユーザ関連の属性のセットです。デフォルト グループ ポリシーは、ASAがトンネル ユーザを認証または許可する際にデフォルトで使用する属性を含んだグループ ポリシーです。

接続用のデフォルト グループ ポリシー:グループ ポリシーは、ユーザ関連の属性のセットです。デフォルト グループ ポリシーは、ASAがトンネル ユーザを認証または許可する際にデフォルトで使用する属性を含んだグループ ポリシーです。

•![]() クライアント アドレスの割り当て方式:この方式には、ASAがクライアントに割り当てる 1 つ以上の DHCP サーバまたはアドレス プールの値が含まれます。

クライアント アドレスの割り当て方式:この方式には、ASAがクライアントに割り当てる 1 つ以上の DHCP サーバまたはアドレス プールの値が含まれます。

•![]() アカウント無効の上書き:このパラメータを使用すると、AAA サーバから受信した「account-disabled」インジケータを上書きできます。

アカウント無効の上書き:このパラメータを使用すると、AAA サーバから受信した「account-disabled」インジケータを上書きできます。

•![]() パスワード管理:このパラメータを使用すると、現在のパスワードが指定日数(デフォルトは 14 日)で期限切れになることをユーザに警告して、パスワードを変更する機会をユーザに提供できます。

パスワード管理:このパラメータを使用すると、現在のパスワードが指定日数(デフォルトは 14 日)で期限切れになることをユーザに警告して、パスワードを変更する機会をユーザに提供できます。

•![]() グループ除去および領域除去:これらのパラメータにより、ASAが受信するユーザ名を処理する方法が決まります。これらは、user@realm の形式で受信するユーザ名にだけ適用されます。領域は @ デリミタ付きでユーザ名に付加される管理ドメインです(user@abc)。

グループ除去および領域除去:これらのパラメータにより、ASAが受信するユーザ名を処理する方法が決まります。これらは、user@realm の形式で受信するユーザ名にだけ適用されます。領域は @ デリミタ付きでユーザ名に付加される管理ドメインです(user@abc)。

strip-group コマンドを指定すると、ASAは、VPN クライアントによって提示されたユーザ名からグループ名を取得することによって、ユーザ接続の接続プロファイルを選択します。次に、ASAは、許可および認証のためにユーザ名のユーザ部分だけを送信します。それ以外の場合(ディセーブルになっている場合)、ASAは領域を含むユーザ名全体を送信します。

レルム除去処理によって、ユーザ名を認証サーバまたは許可サーバに送信するときに、ユーザ名からレルムが削除されます。このコマンドをイネーブルにすると、ASAでは、ユーザ名のユーザ部分のみを許可/認証のために送信します。それ以外の場合、ASAではユーザ名全体を送信します。

IPSec トンネルグループ接続パラメータ

•![]() クライアント認証方式:事前共有キー、証明書、または両方。

クライアント認証方式:事前共有キー、証明書、または両方。

–![]() 事前共有キーに基づいた IKE 接続の場合、接続ポリシーに関連付けられた英数字のキー自体です(最大 128 文字)。

事前共有キーに基づいた IKE 接続の場合、接続ポリシーに関連付けられた英数字のキー自体です(最大 128 文字)。

–![]() ピア ID 確認の要求:このパラメータでは、ピアの証明書を使用してピアのアイデンティティを確認することを要求するかどうかを指定します。

ピア ID 確認の要求:このパラメータでは、ピアの証明書を使用してピアのアイデンティティを確認することを要求するかどうかを指定します。

–![]() 認証方式に証明書または両方を指定する場合、エンド ユーザは認証のために有効な証明書を指定する必要があります。

認証方式に証明書または両方を指定する場合、エンド ユーザは認証のために有効な証明書を指定する必要があります。

•![]() 拡張ハイブリッド認証方式:XAUTH およびハイブリッド XAUTH。

拡張ハイブリッド認証方式:XAUTH およびハイブリッド XAUTH。

isakmp ikev1-user-authentication コマンドは、ASA認証にデジタル証明書を使用する必要がある場合、およびリモート VPN ユーザ認証に RADIUS、TACACS+、または SecurID などのレガシーな方式を別途使用する必要がある場合に、ハイブリッド XAUTH 認証を実装するために使用します。

•![]() ISAKMP(IKE)キープアライブの設定: この機能により、ASA はリモート ピアの継続的な存在をモニタし、自分自身の存在をピアに報告します。ピアが応答しなくなると、ASAは接続を削除します。IKE キープアライブをイネーブルにすると、IKE ピアが接続を失ったときに接続がハングしません。

ISAKMP(IKE)キープアライブの設定: この機能により、ASA はリモート ピアの継続的な存在をモニタし、自分自身の存在をピアに報告します。ピアが応答しなくなると、ASAは接続を削除します。IKE キープアライブをイネーブルにすると、IKE ピアが接続を失ったときに接続がハングしません。

IKE キープアライブにはさまざまな形式があります。この機能が動作するには、ASAとリモート ピアが共通の形式をサポートしている必要があります。この機能は、次のピアに対して動作します。

–![]() Cisco VPN Client(Release 3.0 以上)

Cisco VPN Client(Release 3.0 以上)

–![]() Cisco VPN 3000 Client(Release 2.x)

Cisco VPN 3000 Client(Release 2.x)

–![]() Cisco VPN 3002 Hardware Client

Cisco VPN 3002 Hardware Client

–![]() Cisco VPN 3000 シリーズ Concentrator

Cisco VPN 3000 シリーズ Concentrator

シスコ以外の VPN クライアントは IKE キープアライブをサポートしません。

IKE キープアライブをサポートするピアとサポートしないピアが混在するグループを設定する場合は、グループ全体に対して IKE キープアライブをイネーブルにします。この機能をサポートしないピアに影響はありません。

IKE キープアライブをディセーブルにすると、応答しないピアとの接続はタイムアウトになるまでアクティブのままになるため、アイドル タイムアウトを短くすることを推奨します。 アイドル タイムアウトを変更するには、「グループ ポリシーの設定」を参照してください。

(注) ISDN 回線経由で接続するクライアントがグループに含まれる場合は、接続コストを削減するために IKE キープアライブをディセーブルにしてください。通常、ISDN 接続はアイドルになると切断されますが、IKE キープアライブのメカニズムによって接続がアイドル状態にならないため、切断されなくなります。

IKE キープアライブをディセーブルにすると、クライアントは IKE キーと IPSec キーのどちらかの期限が満了した場合にだけ切断されます。IKE キープアライブがイネーブルになっている場合とは異なり、障害が発生したトラフィックは Peer Timeout Profile 値を持つトンネルから切断されません。

(注) IKE メイン モードを使用する LAN-to-LAN コンフィギュレーションの場合は、2 つのピアの IKE キープアライブのコンフィギュレーションが同じであることを確認してください。両方のピアで IKE キープアライブがイネーブルになっているか、または両方のピアで IKE キープアライブがディセーブルになっている必要があります。

•![]() デジタル証明書を使用して認証を設定する場合、証明書チェーン全体を送信する(ID 証明書と発行するすべての証明書をピアに送信する)か、証明書だけを発行する(ルート証明書とすべての下位 CA 証明書を含む)かを指定できます。

デジタル証明書を使用して認証を設定する場合、証明書チェーン全体を送信する(ID 証明書と発行するすべての証明書をピアに送信する)か、証明書だけを発行する(ルート証明書とすべての下位 CA 証明書を含む)かを指定できます。

•![]() Windows クライアント ソフトウェアの古いバージョンを使用しているユーザに、クライアントをアップデートする必要があることを通知し、アップデートされたクライアント バージョンをユーザが取得するためのメカニズムを提供できます。VPN 3002 ハードウェア クライアント ユーザの場合は、自動アップデートをトリガーできます。すべての接続プロファイルまたは特定の接続プロファイルに対して、client-update を設定および変更できます。

Windows クライアント ソフトウェアの古いバージョンを使用しているユーザに、クライアントをアップデートする必要があることを通知し、アップデートされたクライアント バージョンをユーザが取得するためのメカニズムを提供できます。VPN 3002 ハードウェア クライアント ユーザの場合は、自動アップデートをトリガーできます。すべての接続プロファイルまたは特定の接続プロファイルに対して、client-update を設定および変更できます。

•![]() デジタル証明書を使用して認証を設定する場合は、IKE ピアに送信する証明書を識別するトラストポイントの名前を指定できます。

デジタル証明書を使用して認証を設定する場合は、IKE ピアに送信する証明書を識別するトラストポイントの名前を指定できます。

接続プロファイルの SSL VPN セッション接続パラメータ

表 4-1 は、SSL VPN(AnyConnect クライアントおよびクライアントレス)接続に固有の接続プロファイルの属性のリストです。これらの属性に加えて、すべての VPN 接続に共通の一般接続プロファイルの属性を設定します。接続プロファイルの設定に関する手順ごとの情報については、「クライアントレス SSL VPN セッションの接続プロファイルの設定」を参照してください。

(注) 以前のリリースでは、「接続プロファイル」は「トンネル グループ」として知られていました。接続プロファイルは tunnel-group コマンドで設定します。この章では、この 2 つの用語が同義的によく使用されています。

接続プロファイルの設定

ここでは、シングル コンテキスト モードまたはマルチ コンテキスト モードの両方での接続プロファイルの内容および設定について説明します。

(注) マルチ コンテキスト モードは IKEv1 および IKEv2 サイト間にのみ適用され、IKEv1 IPSec の AnyConnect、クライアントレス SSL VPN、レガシー Cisco VPN クライアント、Apple ネイティブ VPN クライアント、Microsoft ネイティブ VPN クライアント、または cTCP には適用されません。

•![]() 「デフォルトの IPsec リモートアクセス接続プロファイルの設定」

「デフォルトの IPsec リモートアクセス接続プロファイルの設定」

•![]() 「リモートアクセス接続プロファイルの名前とタイプの指定」

「リモートアクセス接続プロファイルの名前とタイプの指定」

•![]() 「クライアントレス SSL VPN セッションの接続プロファイルの設定」

「クライアントレス SSL VPN セッションの接続プロファイルの設定」

•![]() 「クライアントレス SSL VPN セッションのユーザ用ログイン ウィンドウのカスタマイズ」

「クライアントレス SSL VPN セッションのユーザ用ログイン ウィンドウのカスタマイズ」

•![]() 「AnyConnect クライアントをサポートする RADIUS/SDI メッセージの接続プロファイルの設定」

「AnyConnect クライアントをサポートする RADIUS/SDI メッセージの接続プロファイルの設定」

デフォルトの接続プロファイルを変更し、3 つのトンネルグループ タイプのいずれかで新しい接続プロファイルを設定できます。接続プロファイル内で明示的に設定しない属性に対しては、その値がデフォルトの接続プロファイルから取得されます。デフォルトの接続プロファイル タイプはリモートアクセスです。その後のパラメータは、選択したトンネル タイプによって異なります。デフォルト接続プロファイルも含めて、すべての接続プロファイルの現在のコンフィギュレーションとデフォルトのコンフィギュレーションを確認するには、 show running-config all tunnel-group コマンドを入力します。

接続プロファイルの最大数

1 つのASAがサポートできる接続プロファイル(トンネル グループ)の最大数は、プラットフォームの同時 VPN セッションの最大数 + 5 の関数です。たとえば、ASA 5505 は、同時に最大 25 の VPN セッションをサポートし、30 のトンネル グループ(25+5)を許可します。制限値を超えてトンネル グループを追加しようとすると、「ERROR: The limit of 30 configured tunnel groups has been reached」というメッセージが出力されます。

表 4-2 は、各 ASA プラットフォームの VPN セッションと接続プロファイルの最大数を示します。

|

|

|

|

|

|

|

|

|

|---|---|---|---|---|---|---|---|

デフォルトの IPsec リモートアクセス接続プロファイルの設定

デフォルトのリモートアクセス接続プロファイルの内容は、次のとおりです。

IPSec トンネルグループの一般属性の設定

一般属性は、複数のトンネルグループ タイプに共通です。IPSec リモートアクセス トンネルとクライアントレス SSL VPN トンネルでは、同じ一般属性の大部分を共有しています。IPSec LAN-to-LAN トンネルは、サブセットを使用します。すべてのコマンドの詳細については、『 Cisco ASA Series Command Reference 』を参照してください。ここでは、リモート アクセス接続プロファイルおよび LAN-to-LAN 接続プロファイルを設定する方法について順に説明します。

リモート アクセス接続プロファイルの設定

次のリモート クライアントと中央サイトの ASA の間に接続を設定する場合は、リモート アクセス接続プロファイルを使用します。

–![]() レガシー Cisco VPN Client(IPsec/IKEv1 と接続)

レガシー Cisco VPN Client(IPsec/IKEv1 と接続)

–![]() AnyConnect Secure Mobility Client(SSL または IPsec/IKEv2 と接続)

AnyConnect Secure Mobility Client(SSL または IPsec/IKEv2 と接続)

–![]() クライアントレス SSL VPN(SSL とのブラウザベースの接続)

クライアントレス SSL VPN(SSL とのブラウザベースの接続)

–![]() Cisco ASA 5500 Easy VPN ハードウェア クライアント(IPsec/IKEv1 と接続)

Cisco ASA 5500 Easy VPN ハードウェア クライアント(IPsec/IKEv1 と接続)

–![]() Cisco VPM 3002 ハードウェア クライアント(IPsec/IKEv1 と接続)

Cisco VPM 3002 ハードウェア クライアント(IPsec/IKEv1 と接続)

また、DfltGrpPolicy という名前のデフォルト グループ ポリシーも提供します。

リモート アクセス接続プロファイルを設定するには、最初にトンネル グループ一般属性を設定し、次にリモート アクセス属性を設定します。次の項を参照してください。

•![]() 「リモートアクセス接続プロファイルの名前とタイプの指定」。

「リモートアクセス接続プロファイルの名前とタイプの指定」。

リモートアクセス接続プロファイルの名前とタイプの指定

tunnel-group コマンドを入力し、名前とタイプを指定して、接続プロファイルを作成します。リモートアクセス トンネルの場合、タイプは remote-access です。

たとえば、TunnelGroup1 という名前のリモートアクセス接続プロファイルを作成するには、次のコマンドを入力します。

リモートアクセス接続プロファイルの一般属性の設定

接続プロファイルの一般属性を設定または変更するには、次の手順でパラメータを指定します。

ステップ 1![]() 一般属性を設定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで tunnel-group general-attributes タスクを入力します。これで、トンネルグループ一般属性コンフィギュレーション モードが開始されます。プロンプトが変化して、モードが変更されたことがわかります。

一般属性を設定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで tunnel-group general-attributes タスクを入力します。これで、トンネルグループ一般属性コンフィギュレーション モードが開始されます。プロンプトが変化して、モードが変更されたことがわかります。

ステップ 2![]() 認証サーバ グループがある場合、使用するグループの名前を指定します。指定したサーバ グループに障害が発生したときにローカル データベースを認証に使用する場合は、キーワード LOCAL を追加します。

認証サーバ グループがある場合、使用するグループの名前を指定します。指定したサーバ グループに障害が発生したときにローカル データベースを認証に使用する場合は、キーワード LOCAL を追加します。

オプションで、グループ名の後ろにインターフェイス名を指定することにより、インターフェイス固有の認証を設定することもできます。トンネルの終了場所を指定するインターフェイス名は、丸カッコで囲む必要があります。次のコマンドでは、認証にサーバ servergroup1 を使用する test という名前のインターフェイスのインターフェイス固有の認証が設定されます。

ステップ 3![]() 使用する許可サーバ グループの名前を指定します(存在する場合)。この値を設定する場合、ユーザは接続する許可データベースに存在する必要があります。

使用する許可サーバ グループの名前を指定します(存在する場合)。この値を設定する場合、ユーザは接続する許可データベースに存在する必要があります。

許可サーバ グループの名前は、最大 16 文字です。たとえば、次のコマンドは、許可サーバ グループ FinGroup を使用することを指定しています。

ステップ 4![]() アカウンティングサーバ グループがある場合、使用するグループの名前を指定します。

アカウンティングサーバ グループがある場合、使用するグループの名前を指定します。

アカウンティング サーバ グループの名前は、最大 16 文字です。たとえば、次のコマンドは、アカウンティングサーバ グループ comptroller を使用することを指定しています。

ステップ 5![]() デフォルト グループ ポリシーの名前を指定します。

デフォルト グループ ポリシーの名前を指定します。

グループ ポリシーの名前は、最大 64 文字です。次の例では、デフォルト グループ ポリシーの名前として DfltGrpPolicy を設定しています。

ステップ 6![]() DHCP サーバ(最大 10 サーバ)の名前または IP アドレス、および DHCP アドレス プール(最大 6 プール)の名前を指定します。デフォルトでは、DHCP サーバとアドレス プールは使用されません。dhcp-server コマンドにより、VPN クライアントの IP アドレスを取得しようとするときに、指定の DHCP サーバに追加オプションを送信するように ASA を設定できるようになります。詳細については、『Cisco ASA Series Command Reference』の dhcp-server コマンドを参照してください。

DHCP サーバ(最大 10 サーバ)の名前または IP アドレス、および DHCP アドレス プール(最大 6 プール)の名前を指定します。デフォルトでは、DHCP サーバとアドレス プールは使用されません。dhcp-server コマンドにより、VPN クライアントの IP アドレスを取得しようとするときに、指定の DHCP サーバに追加オプションを送信するように ASA を設定できるようになります。詳細については、『Cisco ASA Series Command Reference』の dhcp-server コマンドを参照してください。

(注) インターフェイス名を指定する場合は、丸カッコで囲む必要があります。

アドレス プールは、グローバル コンフィギュレーション モードで ip local pool コマンドを使用して設定します。

ステップ 7![]() ネットワーク アドミッション コントロールを使用している場合は、ネットワーク アドミッション コントロール ポスチャ検証で使用される認証サーバのグループを特定するために、NAC 認証サーバ グループの名前を指定します。NAC をサポートするように、少なくとも 1 つのアクセス コントロール サーバを設定します。ACS グループの名前を指定するには、 aaa-server コマンドを使用します。次に、その同じ名前をサーバ グループに使用して、 nac-authentication-server-group コマンドを使用します。

ネットワーク アドミッション コントロールを使用している場合は、ネットワーク アドミッション コントロール ポスチャ検証で使用される認証サーバのグループを特定するために、NAC 認証サーバ グループの名前を指定します。NAC をサポートするように、少なくとも 1 つのアクセス コントロール サーバを設定します。ACS グループの名前を指定するには、 aaa-server コマンドを使用します。次に、その同じ名前をサーバ グループに使用して、 nac-authentication-server-group コマンドを使用します。

次に、NAC ポスチャ検証に使用される認証サーバ グループとして acs-group1 を識別する例を示します。

次に、デフォルトのリモート アクセス グループから認証サーバ グループを継承する例を示します。

(注) NAC を使用するには、リモート ホスト上に Cisco Trust Agent が存在する必要があります。

ステップ 8![]() ユーザ名を AAA サーバに渡す前に、ユーザ名からグループまたは領域を除去するかどうかを指定します。デフォルトでは、グループ名もレルムも除去されません。

ユーザ名を AAA サーバに渡す前に、ユーザ名からグループまたは領域を除去するかどうかを指定します。デフォルトでは、グループ名もレルムも除去されません。

レルムとは管理ドメインのことです。領域を除去する場合、ASAはユーザ名およびグループ(ある場合)認証を使用します。グループを除去すると、ASA は認証にユーザ名およびレルム(ある場合)を使用します。レルム修飾子を削除するには strip-realm コマンドを入力し、認証中にユーザ名からグループ修飾子を削除するには strip-group コマンドを使用します。両方の修飾子を削除すると、認証は username だけに基づいて行われます。それ以外の場合、認証は username@realm 文字列全体または username < delimiter > group 文字列に基づいて行われます。サーバでデリミタを解析できない場合は、 strip-realm を指定する必要があります。

ステップ 9![]() サーバが RADIUS、RADIUS with NT、または LDAP サーバの場合、オプションで、パスワード管理をイネーブルにできます。

サーバが RADIUS、RADIUS with NT、または LDAP サーバの場合、オプションで、パスワード管理をイネーブルにできます。

(注) 認証に LDAP ディレクトリ サーバを使用している場合、パスワード管理は Sun Microsystems JAVA System Directory Server(旧名称は Sun ONE Directory Server)および Microsoft Active Directory を使用してサポートされます。

Sun:Sun ディレクトリ サーバにアクセスするためにASAに設定されている DN は、そのサーバ上のデフォルト パスワード ポリシーにアクセスできる必要があります。DN として、ディレクトリ管理者、またはディレクトリ管理者権限を持つユーザを使用することを推奨します。または、デフォルト パスワード ポリシーに ACI を設定できます。

Microsoft:Microsoft Active Directory を使用したパスワード管理をイネーブルにするには、LDAP over SSL を設定する必要があります。

詳細については、一般的な操作のコンフィギュレーション ガイドのを参照してください。

この機能はデフォルトでディセーブルになっており、現在のパスワードの有効期限が近づくとユーザに警告を表示します。デフォルトでは、期限切れの 14 日前に警告が開始されます。

サーバが LDAP サーバの場合、有効期限が近いことに関する警告が開始されるまでの日数(0 ~ 180)を指定できます。

(注) トンネルグループ一般属性コンフィギュレーション モードで入力した password-management コマンドによって、トンネルグループ ipsec 属性モードで事前に入力された非推奨の radius-with-expiry コマンドが置き換えられます。

password-management コマンドを設定すると、ASA は、リモート ユーザがログインするときに、そのユーザの現在のパスワードの期限切れが迫っている、または期限が切れたことを通知します。それからASAは、ユーザがパスワードを変更できるようにします。現行のパスワードが失効していない場合、ユーザはそのパスワードを使用してログインし続けることができます。RADIUS または LDAP 認証が設定されていない場合、ASAではこのコマンドが無視されます。

これによってパスワードが期限切れになるまでの日数が変更されるわけではなく、ASAがパスワードが期限切れになる何日前にユーザへの警告を開始するかが変更されるという点に注意してください。

password-expire-in-days キーワードを指定する場合は、日数も指定する必要があります。

このコマンドで日数に 0 を指定すると、このコマンドはディセーブルになります。ASAは、ユーザに対して失効が迫っていることを通知しませんが、失効後にユーザはパスワードを変更できます。

詳細については、「パスワード管理用の Microsoft Active Directory の設定」を参照してください。

(注) ASA Version 7.1 以降では、LDAP または MS-CHAPv2 をサポートする RADIUS 接続で認証を行うときに、AnyConnect VPN Client 接続、Cisco IPSec VPN Client 接続、SSL VPN 完全トンネリング クライアント接続、およびクライアントレス接続に対するパスワード管理が一般的にサポートされています。Kerberos/AD(Windows パスワード)または NT 4.0 ドメインに対するこれらの接続タイプのいずれでも、パスワード管理はサポートされていません。

MS-CHAP をサポートしている一部の RADIUS サーバは、現在 MS-CHAPv2 をサポートしていません。 password-management コマンドを使用するには、MS-CHAPv2 が必要なため、ベンダーに確認してください。

RADIUS サーバ(Cisco ACS など)は、認証要求を別の認証サーバにプロキシする場合があります。ただし、ASAからは RADIUS サーバのみに対して通信しているように見えます。

LDAP でパスワードを変更するには、市販の LDAP サーバごとに独自の方法が使用されています。現在、ASAでは Microsoft Active Directory および Sun LDAP サーバに対してのみ、独自のパスワード管理ロジックを実装しています。ネイティブ LDAP には、SSL 接続が必要です。LDAP のパスワード管理を実行する前に、SSL 上での LDAP をイネーブルにする必要があります。デフォルトでは、LDAP はポート 636 を使用します。

ステップ 10![]() オプションで、 override-account-disable コマンドを入力して、AAA サーバからの account-disabled インジケータを上書きする機能を設定できます。

オプションで、 override-account-disable コマンドを入力して、AAA サーバからの account-disabled インジケータを上書きする機能を設定できます。

(注) override-account-disable を許可することは、潜在的なセキュリティ リスクとなります。

ステップ 11![]() 証明書から許可クエリー用の名前を得るために使用する 1 つまたは複数の属性を指定します。この属性により、サブジェクト DN フィールドのどの部分を許可用のユーザ名として使用するかが指定されます。

証明書から許可クエリー用の名前を得るために使用する 1 つまたは複数の属性を指定します。この属性により、サブジェクト DN フィールドのどの部分を許可用のユーザ名として使用するかが指定されます。

たとえば、次のコマンドは、CN 属性を許可用のユーザ名として使用することを指定しています。

authorization-dn-attributes は、 C (国)、 CN (通常名)、 DNQ (DN 修飾子)、 EA (電子メール アドレス)、 GENQ (世代修飾子)、 GN (名)、 I (イニシャル)、 L (地名)、 N (名前)、 O (組織)、 OU (組織ユニット)、 SER (シリアル番号)、 SN (姓)、 SP (州または都道府県)、 T (役職)、 UID (ユーザ ID)、および UPN (ユーザ プリンシパル ネーム)があります。

ステップ 12![]() ユーザに接続を許可する前に、そのユーザが正常に許可されている必要があるかどうかを指定します。デフォルトでは許可は要求されません。

ユーザに接続を許可する前に、そのユーザが正常に許可されている必要があるかどうかを指定します。デフォルトでは許可は要求されません。

二重認証の設定

二重認証は、ユーザがログイン画面に追加の認証クレデンシャル(2 つ目のユーザ名とパスワードなど)を入力するよう要求するオプションの機能です。二重認証を設定するには、次のコマンドを指定します。

ステップ 1![]() セカンダリ認証サーバ グループを指定します。このコマンドはセカンダリ AAA サーバとして使用する AAA サーバ グループを指定します。

セカンダリ認証サーバ グループを指定します。このコマンドはセカンダリ AAA サーバとして使用する AAA サーバ グループを指定します。

(注) このコマンドは、AnyConnect クライアント VPN 接続にだけ適用されます。

セカンダリのサーバ グループでは SDI サーバ グループを指定できません。デフォルトでは、セカンダリ認証は必要ありません。

none キーワードを指定すると、セカンダリ認証は要求されません。 groupname 値は AAA サーバ グループ名を示します。ローカルは内部サーバ データベースを使用することを示し、groupname 値と併用すると、LOCAL はフォールバックを示します。たとえば、プライマリ認証サーバ グループを sdi_group に、セカンダリ認証サーバ グループを ldap_server に設定するには、次のコマンドを入力します。

(注) use-primary-name キーワードを使用する場合、ログイン ダイアログは 1 つのユーザ名だけ要求します。また、ユーザ名をデジタル証明書から抽出する場合、プライマリ ユーザ名だけが認証に使用されます。

ステップ 2![]() セカンダリ ユーザ名を証明書から取得する場合は、 secondary-username-from-certificate を入力します。

セカンダリ ユーザ名を証明書から取得する場合は、 secondary-username-from-certificate を入力します。

セカンダリ ユーザ名として使用するために証明書から抽出する DN フィールドの値は、プライマリの username-from-certificate コマンドと同じです。または、use-script キーワードを指定して、ASDM によって生成されたスクリプト ファイルを使用するようASAに指示します。

たとえば、プライマリ ユーザ名フィールドとして通常名を、セカンダリ ユーザ名フィールドとして組織ユニットを指定するには、次のコマンドを入力します。

ステップ 3![]() 認証で使用するためにクライアント証明書からセカンダリ ユーザ名を抽出できるようにするには、トンネルグループ webvpn 属性モードで secondary-pre-fill-username コマンドを使用します。このコマンドをクライアントレス接続または SSL VPN(AnyConnect)クライアント接続に適用するかどうか、抽出されたユーザ名をエンド ユーザに非表示にするかどうかを指定するキーワードを使用します。この機能はデフォルトで無効に設定されています。クライアントレス オプションと SSL クライアント オプションは同時に使用できますが、それぞれ別個のコマンドで設定する必要があります。

認証で使用するためにクライアント証明書からセカンダリ ユーザ名を抽出できるようにするには、トンネルグループ webvpn 属性モードで secondary-pre-fill-username コマンドを使用します。このコマンドをクライアントレス接続または SSL VPN(AnyConnect)クライアント接続に適用するかどうか、抽出されたユーザ名をエンド ユーザに非表示にするかどうかを指定するキーワードを使用します。この機能はデフォルトで無効に設定されています。クライアントレス オプションと SSL クライアント オプションは同時に使用できますが、それぞれ別個のコマンドで設定する必要があります。

たとえば、接続のプライマリとセカンダリの両方の認証に pre-fill-username を使用するには、次のコマンドを入力します。

ステップ 4![]() 接続に適用する許可属性を取得するために使用する認証サーバを指定します。デフォルトの選択は、プライマリ認証サーバです。このコマンドは二重認証でのみ意味を持ちます。

接続に適用する許可属性を取得するために使用する認証サーバを指定します。デフォルトの選択は、プライマリ認証サーバです。このコマンドは二重認証でのみ意味を持ちます。

たとえば、セカンダリ認証サーバを指定するには、次のコマンドを入力します。

ステップ 5![]() セッションと関連付ける認証ユーザ名(プライマリまたはセカンダリ)を指定します。デフォルト値は primary です。二重認証をイネーブルにすると、2 つの別のユーザ名でセッションを認証できます。管理者はセッションのユーザ名として認証されたユーザ名のいずれかを指定する必要があります。セッションのユーザ名は、アカウンティング、セッション データベース、syslog、デバッグ出力に提供されるユーザ名です。

セッションと関連付ける認証ユーザ名(プライマリまたはセカンダリ)を指定します。デフォルト値は primary です。二重認証をイネーブルにすると、2 つの別のユーザ名でセッションを認証できます。管理者はセッションのユーザ名として認証されたユーザ名のいずれかを指定する必要があります。セッションのユーザ名は、アカウンティング、セッション データベース、syslog、デバッグ出力に提供されるユーザ名です。

たとえば、セッションと関連付ける認証ユーザ名をセカンダリ認証サーバから取得するよう指定するには、次のコマンドを入力します。

リモート アクセス接続プロファイルの IPSec IKEv1 属性の設定

リモート アクセス接続プロファイルの IPSec IKEv1 属性を設定するには、次の手順を実行します。次の説明は、リモート アクセス接続プロファイルをすでに作成していることを前提としています。リモート アクセス接続プロファイルには、LAN-to-LAN 接続プロファイルよりも多くの属性があります。

ステップ 1![]() リモート アクセス トンネル グループの IPSec 属性を指定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで次のコマンドを入力してトンネルグループ ipsec 属性モードを開始します。プロンプトが変化して、モードが変更されたことがわかります。

リモート アクセス トンネル グループの IPSec 属性を指定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで次のコマンドを入力してトンネルグループ ipsec 属性モードを開始します。プロンプトが変化して、モードが変更されたことがわかります。

このコマンドにより、トンネル グループ ipsec 属性コンフィギュレーション モードが開始されます。このモードでは、シングル コンテキスト モードまたはマルチ コンテキスト モードでリモート アクセス トンネルグループの IPSec 属性を設定します。

たとえば、次のコマンドは、TG1 という名前の接続プロファイルに関係するトンネルグループ ipsec 属性モードのコマンドが続くことを指定しています。プロンプトが変化して、トンネルグループ ipsec 属性モードに入ったことがわかります。

ステップ 2![]() 事前共有キーに基づく IKEv1 接続をサポートするために、事前共有キーを指定します。たとえば、次のコマンドは、IPsec IKEv1 リモート アクセス接続プロファイルの IKEv1 接続をサポートするために、事前共有キー xyzx を指定しています。

事前共有キーに基づく IKEv1 接続をサポートするために、事前共有キーを指定します。たとえば、次のコマンドは、IPsec IKEv1 リモート アクセス接続プロファイルの IKEv1 接続をサポートするために、事前共有キー xyzx を指定しています。

ステップ 3![]() ピアの証明書を使用してピアのアイデンティティを検証するかどうかを指定します。

ピアの証明書を使用してピアのアイデンティティを検証するかどうかを指定します。

使用できる オプション 値は、 req (必須)、 cert (証明書でサポートされている場合)、 nocheck (調べない)です。デフォルトは req です。

たとえば、次のコマンドは peer-id 検証が必要なことを指定しています。

ステップ 4![]() 証明書チェーンを送信できるかどうかを指定します。次のコマンドは、ルート証明書とすべての下位 CA 証明書を送信しています。

証明書チェーンを送信できるかどうかを指定します。次のコマンドは、ルート証明書とすべての下位 CA 証明書を送信しています。

この属性は、すべての IPsec トンネルグループ タイプに適用されます。

ステップ 5![]() IKE ピアに送信する証明書を識別するトラストポイントの名前を指定します。

IKE ピアに送信する証明書を識別するトラストポイントの名前を指定します。

次のコマンドは、IKE ピアに送信する証明書の名前として mytrustpoint を指定しています。

ステップ 6![]() ISAKMP キープアライブのしきい値と許可されるリトライ回数を指定します。

ISAKMP キープアライブのしきい値と許可されるリトライ回数を指定します。

threshold パラメータでは、ピアがキープアライブ モニタリングを開始するまでの最長アイドル時間を秒数(10 ~ 3600)で指定します。 retry パラメータは、キープアライブ応答が受信されなくなった後のリトライ間の間隔です(2 ~ 10 秒)。IKE キープアライブは、デフォルトでイネーブルです。ISAKMP キープアライブをディセーブルにするには、 isakmp keepalive disable と入力します。

たとえば、次のコマンドは、IKE キープアライブのしきい値を 15 秒に設定し、リトライ インターバルを 10 秒に設定します。

threshold パラメータのデフォルト値は、リモートアクセスの場合は 300、LAN-to-LAN の場合は 10 です。また、retry パラメータのデフォルト値は 2 です。

中央サイト(セキュア ゲートウェイ)で、ISAKMP モニタリングを決して開始しないように指定する場合は、次のコマンドを入力します。

ステップ 7![]() ISAKMP ハイブリッド認証方式、XAUTH またはハイブリッド XAUTH を指定します。

ISAKMP ハイブリッド認証方式、XAUTH またはハイブリッド XAUTH を指定します。

isakmp ikev1-user-authentication コマンドは、ASA認証にデジタル証明書を使用する必要がある場合、およびリモート VPN ユーザ認証に RADIUS、TACACS+、または SecurID などのレガシーな方式を別途使用する必要がある場合に、ハイブリッド XAUTH 認証を実装するために使用します。ハイブリッド XAUTH によって、IKE のフェーズ 1 が次の 2 つの手順に分割されます。2 つ合わせてハイブリッド認証と呼ばれます。

a.![]() ASAは、標準の公開キー技術を使用して、リモート VPN ユーザに対して認証します。これにより、単方向に認証する IKE セキュリティ アソシエーションが確立されます。

ASAは、標準の公開キー技術を使用して、リモート VPN ユーザに対して認証します。これにより、単方向に認証する IKE セキュリティ アソシエーションが確立されます。

b.![]() 次に、XAUTH 交換がリモート VPN ユーザを認証します。この拡張認証では、サポートされている従来のいずれかの認証方式を使用できます。

次に、XAUTH 交換がリモート VPN ユーザを認証します。この拡張認証では、サポートされている従来のいずれかの認証方式を使用できます。

(注) 認証タイプをハイブリッドに設定するには、事前に認証サーバを設定し、事前共有キーを作成し、トラストポイントを設定する必要があります。

isakmp ikev1-user-authentication コマンドとオプションの interface パラメータを使用して、特定のインターフェイスを指定できます。interface パラメータを省略すると、このコマンドはすべてのインターフェイスに適用され、インターフェイスごとにコマンドが指定されていない場合のバックアップとして機能します。接続プロファイルに 2 つの isakmp ikev1-user-authentication コマンドを指定していて、1 つで interface パラメータを使用し、もう 1 つで使用しない場合、インターフェイスを指定するコマンドはその特定のインターフェイスを優先します。

たとえば、次のコマンドは、example-group と呼ばれる接続プロファイルの内部インターフェイスでハイブリッド XAUTH をイネーブルにします。

IPSec リモート アクセス接続プロファイルの PPP 属性の設定

リモート アクセス接続プロファイルのポイントツーポイント プロトコル属性を設定するには、次の手順を実行します。PPP 属性は、IPSec リモート アクセスの接続プロファイルに だけ 適用されます。次の説明は、IPSec リモート アクセス接続プロファイルをすでに作成していることを前提としています。

ステップ 1![]() トンネルグループ ppp 属性コンフィギュレーション モードに入ります。このモードで、次のコマンドを入力して、リモートアクセス トンネルグループ PPP 属性を設定します。プロンプトが変化して、モードが変更されたことがわかります。

トンネルグループ ppp 属性コンフィギュレーション モードに入ります。このモードで、次のコマンドを入力して、リモートアクセス トンネルグループ PPP 属性を設定します。プロンプトが変化して、モードが変更されたことがわかります。

たとえば、次のコマンドは、TG1 という名前の接続プロファイルに関係するトンネルグループ ppp 属性モードのコマンドが続くことを指定しています。プロンプトが変化して、トンネルグループ ppp 属性モードに入ったことがわかります。

ステップ 2![]() PPP 接続に対する固有のプロトコルを使用する認証をイネーブルにするかどうかを指定します。プロトコルの値は次のいずれかになります。

PPP 接続に対する固有のプロトコルを使用する認証をイネーブルにするかどうかを指定します。プロトコルの値は次のいずれかになります。

•![]() pap:PPP 接続で Password Authentication Protocol(パスワード認証プロトコル)の使用をイネーブルにします。

pap:PPP 接続で Password Authentication Protocol(パスワード認証プロトコル)の使用をイネーブルにします。

•![]() chap:PPP 接続で Challenge Handshake Authentication(チャレンジ ハンドシェイク認証プロトコル)の使用をイネーブルにします。

chap:PPP 接続で Challenge Handshake Authentication(チャレンジ ハンドシェイク認証プロトコル)の使用をイネーブルにします。

•![]() ms-chap-v1 または ms-chap-v2:PPP 接続で Microsoft Challenge Handshake Authentication Protocol(Microsoft チャレンジ ハンドシェイク認証プロトコル)のバージョン 1 またはバージョン 2 の使用をイネーブルにします。

ms-chap-v1 または ms-chap-v2:PPP 接続で Microsoft Challenge Handshake Authentication Protocol(Microsoft チャレンジ ハンドシェイク認証プロトコル)のバージョン 1 またはバージョン 2 の使用をイネーブルにします。

•![]() eap:PPP 接続で Extensible Authentication Protocol(拡張認証プロトコル)の使用をイネーブルにします。

eap:PPP 接続で Extensible Authentication Protocol(拡張認証プロトコル)の使用をイネーブルにします。

CHAP と MSCHAPv1 は、デフォルトでイネーブルになっています。

特定のプロトコルの認証をディセーブルにするには、このコマンドの no 形式を使用します。

たとえば、次のコマンドは PPP 接続で PAP プロトコルの使用をイネーブルにします。

次のコマンドは、PPP 接続で MS-CHAP バージョン 2 プロトコルの使用をイネーブルにします。

次のコマンドは、PPP 接続で EAP-PROXY プロトコルの使用をイネーブルにします。

次のコマンドは、PPP 接続で MS-CHAP バージョン 1 プロトコルの使用をディセーブルにします。

LAN-to-LAN 接続プロファイルの設定

IPSec LAN-to-LAN VPN 接続プロファイルは、LAN-to-LAN IPSec クライアント接続にだけ適用されます。設定するパラメータの多くは IPSec リモート アクセスの接続プロファイルのものと同じですが、LAN-to-LAN トンネルの方がパラメータの数は少なくなります。ここでは、LAN-to-LAN 接続プロファイルを設定する方法について説明します。

•![]() 「LAN-to-LAN 接続プロファイルの名前とタイプの指定」

「LAN-to-LAN 接続プロファイルの名前とタイプの指定」

デフォルトの LAN-to-LAN 接続プロファイルのコンフィギュレーション

デフォルトの LAN-to-LAN 接続プロファイルの内容は、次のとおりです。

LAN-to-LAN 接続プロファイルのパラメータはリモートアクセス接続プロファイルのパラメータより少なく、そのほとんどはどちらのグループでも同じです。実際に接続を設定する場合の利便性を考え、ここではこのグループのパラメータを個別に説明します。明示的に設定しないパラメータはすべて、デフォルトの接続プロファイルからその値を継承します。

LAN-to-LAN 接続プロファイルの名前とタイプの指定

接続プロファイルの名前とタイプを指定するには、次のように tunnel-group コマンドを入力します。

LAN-to-LAN トンネルの場合、タイプは ipsec-l2l になります。たとえば、docs という名前の LAN-to-LAN 接続プロファイルを作成するには、次のコマンドを入力します。

LAN-to-LAN 接続プロファイルの一般属性の設定

接続プロファイルの一般属性を設定するには、次の手順を実行します。

ステップ 1![]() シングル コンテキスト モードまたはマルチ コンテキスト モードで general-attributes キーワードを指定して、トンネルグループ一般属性モードを開始します。

シングル コンテキスト モードまたはマルチ コンテキスト モードで general-attributes キーワードを指定して、トンネルグループ一般属性モードを開始します。

プロンプトが変化して、config-general モードに入ったことがわかります。トンネルグループの一般属性は、このモードで設定します。

たとえば、docs という名前の接続プロファイルの場合は、次のコマンドを入力します。

ステップ 2![]() アカウンティングサーバ グループがある場合、使用するグループの名前を指定します。

アカウンティングサーバ グループがある場合、使用するグループの名前を指定します。

たとえば、次のコマンドはアカウンティングサーバ グループ acctgserv1 の使用を指定しています。

ステップ 3![]() デフォルト グループ ポリシーの名前を指定します。

デフォルト グループ ポリシーの名前を指定します。

たとえば、次のコマンドは、デフォルト グループ ポリシーの名前に MyPolicy を指定しています。

LAN-to-LAN IPSec IKEv1 属性の設定

IPsec IKEv1 属性を設定するには、次の手順を実行します。

ステップ 1![]() トンネルグループ IPSec IKEv1 属性を設定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで IPSec-attributes キーワードを指定して tunnel-group コマンドを入力し、トンネルグループ ipsec 属性コンフィギュレーション モードを開始します。

トンネルグループ IPSec IKEv1 属性を設定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで IPSec-attributes キーワードを指定して tunnel-group コマンドを入力し、トンネルグループ ipsec 属性コンフィギュレーション モードを開始します。

たとえば、次のコマンドでは、config-ipsec モードを開始し、TG1 という名前の接続プロファイルのパラメータを設定できます。

プロンプトが変化して、トンネルグループ ipsec 属性コンフィギュレーション モードに入ったことがわかります。

ステップ 2![]() 事前共有キーに基づく IKEv1 接続をサポートするために、事前共有キーを指定します。

事前共有キーに基づく IKEv1 接続をサポートするために、事前共有キーを指定します。

たとえば、次のコマンドは、LAN-to-LAN 接続プロファイルの IKEv1 接続をサポートするために、事前共有キー XYZX を指定しています。

ステップ 3![]() ピアの証明書を使用してピアのアイデンティティを検証するかどうかを指定します。

ピアの証明書を使用してピアのアイデンティティを検証するかどうかを指定します。

使用できるオプションは、 req (必須)、 cert (証明書でサポートされている場合)、 nocheck (調べない)です。デフォルトは req です。たとえば、次のコマンドは、peer-id-validate オプションを nocheck に設定しています。

ステップ 4![]() 証明書チェーンを送信できるかどうかを指定します。次のアクションは、ルート証明書とすべての下位 CA 証明書を送信しています。

証明書チェーンを送信できるかどうかを指定します。次のアクションは、ルート証明書とすべての下位 CA 証明書を送信しています。

この属性は、すべてのトンネル グループ タイプに適用できます。

ステップ 5![]() IKE ピアに送信する証明書を識別するトラストポイントの名前を指定します。

IKE ピアに送信する証明書を識別するトラストポイントの名前を指定します。

たとえば、次のコマンドは、トラストポイント名を mytrustpoint に設定しています。

この属性は、すべてのトンネル グループ タイプに適用できます。

ステップ 6![]() ISAKMP(IKE)キープアライブのしきい値と許可されるリトライ回数を指定します。 threshold パラメータでは、ピアがキープアライブ モニタリングを開始するまでの最長アイドル時間を秒数(10 ~ 3600)で指定します。 retry パラメータは、キープアライブ応答が受信されなくなった後のリトライ間の間隔です(2 ~ 10 秒)。IKE キープアライブは、デフォルトでイネーブルです。IKE キープアライブをディセーブルにするには、 isakmp コマンドの no 形式を入力します。

ISAKMP(IKE)キープアライブのしきい値と許可されるリトライ回数を指定します。 threshold パラメータでは、ピアがキープアライブ モニタリングを開始するまでの最長アイドル時間を秒数(10 ~ 3600)で指定します。 retry パラメータは、キープアライブ応答が受信されなくなった後のリトライ間の間隔です(2 ~ 10 秒)。IKE キープアライブは、デフォルトでイネーブルです。IKE キープアライブをディセーブルにするには、 isakmp コマンドの no 形式を入力します。

たとえば、次のコマンドは、ISAKMP キープアライブのしきい値を 15 秒に設定し、リトライ インターバルを 10 秒に設定します。

threshold パラメータのデフォルト値は、LAN-to-LAN の場合は 10 です。retry パラメータのデフォルト値は 2 です。

中央サイト(セキュア ゲートウェイ)で、ISAKMP モニタリングを決して開始しないように指定する場合は、次のコマンドを入力します。

ステップ 7![]() ISAKMP ハイブリッド認証方式、XAUTH またはハイブリッド XAUTH を指定します。

ISAKMP ハイブリッド認証方式、XAUTH またはハイブリッド XAUTH を指定します。

isakmp ikev1-user-authentication コマンドは、ASA認証にデジタル証明書を使用する必要がある場合、およびリモート VPN ユーザ認証に RADIUS、TACACS+、または SecurID などのレガシーな方式を別途使用する必要がある場合に、ハイブリッド XAUTH 認証を実装するために使用します。ハイブリッド XAUTH によって、IKE のフェーズ 1 が次の 2 つの手順に分割されます。2 つ合わせてハイブリッド認証と呼ばれます。

a.![]() ASAは、標準の公開キー技術を使用して、リモート VPN ユーザに対して認証します。これにより、単方向に認証する IKE セキュリティ アソシエーションが確立されます。

ASAは、標準の公開キー技術を使用して、リモート VPN ユーザに対して認証します。これにより、単方向に認証する IKE セキュリティ アソシエーションが確立されます。

b.![]() 次に、XAUTH 交換がリモート VPN ユーザを認証します。この拡張認証では、サポートされている従来のいずれかの認証方式を使用できます。

次に、XAUTH 交換がリモート VPN ユーザを認証します。この拡張認証では、サポートされている従来のいずれかの認証方式を使用できます。

(注) 認証タイプをハイブリッドに設定するには、事前に認証サーバを設定し、事前共有キーを作成し、トラストポイントを設定する必要があります。

たとえば、次のコマンドは、example-group と呼ばれる接続プロファイルのハイブリッド XAUTH をイネーブルにします。

クライアントレス SSL VPN セッションの接続プロファイルの設定

クライアントレス SSL VPN 接続プロファイル用のトンネルグループ一般属性は、トンネルグループのタイプが webvpn で、 strip-group コマンドと strip-realm コマンドが適用されない点を除いて、IPSec リモートアクセスの接続プロファイルのものと同じです。クライアントレス SSL VPN に固有の属性は別々に定義します。次の項では、クライアントレス SSL VPN 接続プロファイルを設定する方法について説明します。

クライアントレス SSL VPN セッションの一般トンネルグループ属性の設定

接続プロファイルの一般属性を設定または変更するには、次の手順でパラメータを指定します。

ステップ 1![]() 一般属性を設定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで tunnel-group general-attributes コマンドを入力します。これで、トンネルグループ一般属性コンフィギュレーション モードが開始されます。プロンプトが変化することに注意してください。

一般属性を設定するには、シングル コンテキスト モードまたはマルチ コンテキスト モードで tunnel-group general-attributes コマンドを入力します。これで、トンネルグループ一般属性コンフィギュレーション モードが開始されます。プロンプトが変化することに注意してください。

前の項で作成した TunnelGroup3 の一般属性を設定するには、次のコマンドを入力します。

ステップ 2![]() 認証サーバ グループがある場合、使用するグループの名前を指定します。指定したサーバ グループに障害が発生したときにローカル データベースを認証に使用する場合は、キーワード LOCAL を追加します。

認証サーバ グループがある場合、使用するグループの名前を指定します。指定したサーバ グループに障害が発生したときにローカル データベースを認証に使用する場合は、キーワード LOCAL を追加します。

たとえば、test という名前の認証サーバ グループを設定し、認証サーバ グループで障害が発生したときにローカル サーバにフォールバックするようにするには、次のコマンドを入力します。

authentication-server-group 名で、事前に設定した認証サーバまたはサーバのグループを指定します。認証サーバを設定するには、 aaa-server コマンドを使用します。グループ タグの最大長は 16 文字です。

グループ名の前にある丸カッコ内にインターフェイス名を指定することにより、インターフェイス固有の認証を設定することもできます。次のインターフェイスはデフォルトで使用可能になっています。

•![]() inside:インターフェイス GigabitEthernet0/1 の名前

inside:インターフェイス GigabitEthernet0/1 の名前

•![]() outside:インターフェイス GigabitEthernet0/0 の名前

outside:インターフェイス GigabitEthernet0/0 の名前

(注) ASA の外部インターフェイス アドレス(IPv4 と IPv6 の両方)は、プライベート側のアドレス空間と重複していてはなりません。

interface コマンドを使用して設定したその他のインターフェイスも使用可能です。次のコマンドは、認証にサーバ servergroup1 を使用する outside という名前のインターフェイスのインターフェイス固有の認証を設定しています。

ステップ 3![]() オプションで、使用する許可サーバ グループの名前を指定します(存在する場合)。許可を使用していない場合は、ステップ 6 に進んでください。この値を設定する場合、ユーザは接続する許可データベースに存在する必要があります。

オプションで、使用する許可サーバ グループの名前を指定します(存在する場合)。許可を使用していない場合は、ステップ 6 に進んでください。この値を設定する場合、ユーザは接続する許可データベースに存在する必要があります。

許可サーバを設定するには、 aaa-server コマンドを使用します。グループ タグの最大長は 16 文字です。

たとえば、次のコマンドは、許可サーバ グループ FinGroup を使用することを指定しています。

ステップ 4![]() ユーザに接続を許可する前に、そのユーザが正常に許可されている必要があるかどうかを指定します。デフォルトでは許可は要求されません。

ユーザに接続を許可する前に、そのユーザが正常に許可されている必要があるかどうかを指定します。デフォルトでは許可は要求されません。

ステップ 5![]() 証明書から許可クエリー用の名前を得るために使用する 1 つまたは複数の属性を指定します。この属性により、サブジェクト DN フィールドのどの部分を許可用のユーザ名として使用するかが指定されます。

証明書から許可クエリー用の名前を得るために使用する 1 つまたは複数の属性を指定します。この属性により、サブジェクト DN フィールドのどの部分を許可用のユーザ名として使用するかが指定されます。

たとえば、次のコマンドは、CN 属性を許可用のユーザ名として使用することを指定しています。

authorization-dn-attributes は、 C (国)、 CN (通常名)、 DNQ (DN 修飾子)、 EA (電子メール アドレス)、 GENQ (世代修飾子)、 GN (名)、 I (イニシャル)、 L (地名)、 N (名前)、 O (組織)、 OU (組織ユニット)、 SER (シリアル番号)、 SN (姓)、 SP (州または都道府県)、 T (役職)、 UID (ユーザ ID)、および UPN (ユーザ プリンシパル ネーム)があります。

ステップ 6![]() オプションで、使用するアカウンティングサーバ グループの名前を指定します(存在する場合)。アカウンティングを使用していない場合は、ステップ 7 に進んでください。アカウンティング サーバを設定するには、 aaa-server コマンドを使用します。グループ タグの最大長は 16 文字です。

オプションで、使用するアカウンティングサーバ グループの名前を指定します(存在する場合)。アカウンティングを使用していない場合は、ステップ 7 に進んでください。アカウンティング サーバを設定するには、 aaa-server コマンドを使用します。グループ タグの最大長は 16 文字です。

たとえば、次のコマンドは、アカウンティングサーバ グループ comptroller を使用することを指定しています。

ステップ 7![]() オプションで、デフォルト グループ ポリシーの名前を指定します。デフォルト値は DfltGrpPolicy です。

オプションで、デフォルト グループ ポリシーの名前を指定します。デフォルト値は DfltGrpPolicy です。

次の例では、デフォルト グループ ポリシーの名前として MyDfltGrpPolicy を設定しています。

ステップ 8![]() オプションで、DHCP サーバ(最大 10 サーバ)の名前または IP アドレス、および DHCP アドレス プール(最大 6 プール)の名前を指定します。リスト項目はスペースで区切ります。デフォルトでは、DHCP サーバとアドレス プールは使用されません。

オプションで、DHCP サーバ(最大 10 サーバ)の名前または IP アドレス、および DHCP アドレス プール(最大 6 プール)の名前を指定します。リスト項目はスペースで区切ります。デフォルトでは、DHCP サーバとアドレス プールは使用されません。

アドレス プールは、グローバル コンフィギュレーション モードで ip local pool コマンドを使用して設定します。アドレス プールの設定の詳細については、「VPN の IP アドレスの設定」を参照してください。

ステップ 9![]() サーバが RADIUS、RADIUS with NT、または LDAP サーバの場合、オプションで、パスワード管理をイネーブルにできます。

サーバが RADIUS、RADIUS with NT、または LDAP サーバの場合、オプションで、パスワード管理をイネーブルにできます。

(注) 認証に LDAP ディレクトリ サーバを使用している場合、パスワード管理は Sun Microsystems JAVA System Directory Server(旧名称は Sun ONE Directory Server)および Microsoft Active Directory を使用してサポートされます。

•![]() Sun:Sun ディレクトリ サーバにアクセスするためにASAに設定されている DN は、そのサーバ上のデフォルト パスワード ポリシーにアクセスできる必要があります。DN として、ディレクトリ管理者、またはディレクトリ管理者権限を持つユーザを使用することを推奨します。または、デフォルト パスワード ポリシーに ACI を設定できます。

Sun:Sun ディレクトリ サーバにアクセスするためにASAに設定されている DN は、そのサーバ上のデフォルト パスワード ポリシーにアクセスできる必要があります。DN として、ディレクトリ管理者、またはディレクトリ管理者権限を持つユーザを使用することを推奨します。または、デフォルト パスワード ポリシーに ACI を設定できます。

•![]() Microsoft:Microsoft Active Directory を使用したパスワード管理をイネーブルにするには、LDAP over SSL を設定する必要があります。

Microsoft:Microsoft Active Directory を使用したパスワード管理をイネーブルにするには、LDAP over SSL を設定する必要があります。

詳細については、一般的な操作のコンフィギュレーション ガイドのを参照してください。

この機能はデフォルトでイネーブルになっており、現在のパスワードの有効期限が近づくとユーザに警告を表示します。デフォルトでは、期限切れの 14 日前に警告が開始されます。

サーバが LDAP サーバの場合、有効期限が近いことに関する警告が開始されるまでの日数(0 ~ 180)を指定できます。

(注) トンネルグループ一般属性コンフィギュレーション モードで入力した password-management コマンドによって、トンネルグループ ipsec 属性モードで事前に入力された非推奨の radius-with-expiry コマンドが置き換えられます。

このコマンドを設定すると、リモート ユーザがログインするときに、ASA は、ユーザの現在のパスワードの有効期限が近づいていること、または期限が切れていることを通知します。それからASAは、ユーザがパスワードを変更できるようにします。現行のパスワードが失効していない場合、ユーザはそのパスワードを使用してログインし続けることができます。RADIUS または LDAP 認証が設定されていない場合、ASAではこのコマンドが無視されます。

これによってパスワードが期限切れになるまでの日数が変更されるわけではなく、ASAがパスワードが期限切れになる何日前にユーザへの警告を開始するかが変更されるという点に注意してください。

password-expire-in-days キーワードを指定する場合は、日数も指定する必要があります。

詳細については、「パスワード管理用の Microsoft Active Directory の設定」を参照してください。

ステップ 10![]() このコマンドで日数に 0 を指定すると、このコマンドはディセーブルになります。ASAは、期限切れが近いことをユーザに通知しませんが、ユーザは期限切れ後にパスワードを変更できます。オプションで、 override-account-disable コマンドを入力して、AAA サーバからの account-disabled インジケータを上書きする機能を設定できます。

このコマンドで日数に 0 を指定すると、このコマンドはディセーブルになります。ASAは、期限切れが近いことをユーザに通知しませんが、ユーザは期限切れ後にパスワードを変更できます。オプションで、 override-account-disable コマンドを入力して、AAA サーバからの account-disabled インジケータを上書きする機能を設定できます。

(注) override account-disabled を許可することは、潜在的なセキュリティ リスクとなります。

クライアントレス SSL VPN セッションのトンネルグループ属性の設定

クライアントレス SSL VPN 接続プロファイルに固有のパラメータを設定するには、この項の次の手順を実行します。クライアントレス SSL VPN は、以前は WebVPN として知られていました。これらの属性は、トンネルグループ webvpn 属性モードで設定します。

ステップ 1![]() クライアントレス SSL VPN トンネルグループの属性を指定するには、次のコマンドを入力してトンネルグループ webvpn 属性モードに入ります。プロンプトが変化して、モードが変更されたことがわかります。

クライアントレス SSL VPN トンネルグループの属性を指定するには、次のコマンドを入力してトンネルグループ webvpn 属性モードに入ります。プロンプトが変化して、モードが変更されたことがわかります。

たとえば、sales という名前のクライアントレス SSL VPN トンネルグループの webvpn 属性を指定するには、次のコマンドを入力します。

ステップ 2![]() AAA、デジタル証明書、または両方を使用するための認証方式を指定するには、 authentication コマンドを入力します。AAA、証明書、または両方を任意の順序で指定できます。

AAA、デジタル証明書、または両方を使用するための認証方式を指定するには、 authentication コマンドを入力します。AAA、証明書、または両方を任意の順序で指定できます。

たとえば、次のコマンドは AAA と証明書の両方の認証を許可します。

カスタマイゼーションによって、ログイン時にユーザに表示されるウィンドウの外観が決まります。カスタマイゼーション パラメータは、クライアントレス SSL VPN の設定の一部として設定します。

ログイン時にユーザに表示される Web ページのルックアンドフィールを変更するために、事前に定義した Web ページ カスタマイゼーションを適用するには、ユーザ名 webvpn コンフィギュレーション モードで customization コマンドを入力します。

-username-webvpn)# customization {none | value customization_name}

-username-webvpn)#

たとえば、blueborder という名前のカスタマイゼーションを使用するには、次のコマンドを入力します。

-username-webvpn)# customization value blueborder

-username-webvpn)#

カスタマイゼーション自体は、webvpn モードで customization コマンドを入力して設定します。

次の例は、「123」という名前のカスタマイゼーションを最初に確立するコマンド シーケンスを示しています。このコマンド シーケンスによって、パスワード プロンプトが定義されます。この例では、「test」という名前のクライアントレス SSL VPN トンネルグループを定義して、 customization コマンドを使用し、「123」という名前のカスタマイゼーションを使用することを指定しています。

ステップ 3![]() ASA は、NetBIOS 名を IP アドレスにマップするために NetBIOS ネーム サーバにクエリーを送信します。クライアントレス SSL VPN では、リモート システムのファイルをアクセスまたは共有するための NetBIOS が必要です。クライアントレス SSL VPN では、NetBIOS と CIFS プロトコルを使用して、リモート システムのファイルをアクセスまたは共有します。Windows コンピュータにそのコンピュータ名を使用してファイル共有接続をしようとすると、指定されたファイル サーバはネットワーク上のリソースを識別する特定の NetBIOS 名と対応します。

ASA は、NetBIOS 名を IP アドレスにマップするために NetBIOS ネーム サーバにクエリーを送信します。クライアントレス SSL VPN では、リモート システムのファイルをアクセスまたは共有するための NetBIOS が必要です。クライアントレス SSL VPN では、NetBIOS と CIFS プロトコルを使用して、リモート システムのファイルをアクセスまたは共有します。Windows コンピュータにそのコンピュータ名を使用してファイル共有接続をしようとすると、指定されたファイル サーバはネットワーク上のリソースを識別する特定の NetBIOS 名と対応します。

NBNS 機能を動作させるには、少なくとも 1 台の NetBIOS サーバ(ホスト)を設定する必要があります。冗長性を実現するために NBNS サーバを 3 つまで設定できます。ASAは、リストの最初のサーバを NetBIOS/CIFS 名前解決に使用します。クエリーが失敗すると、次のサーバが使用されます。

CIFS 名前解決に使用する NBNS(NetBIOS ネーム サービス)サーバの名前を指定するには、 nbns-server コマンドを使用します。サーバ エントリは 3 つまで入力できます。冗長性のために、設定する最初のサーバはプライマリ サーバで、その他のサーバはバックアップです。これが(ただの WINS サーバではなく)マスター ブラウザであるかどうか、タイムアウト間隔、およびリトライ回数も指定できます。WINS サーバまたはマスター ブラウザは、通常、ASAと同じネットワーク上か、そのネットワークから到達可能な場所に設定されます。タイムアウト間隔はリトライ回数の前に指定する必要があります。

たとえば、nbnsprimary という名前のサーバをプライマリ サーバとして設定し、サーバ 192.168.2.2 をセカンダリ サーバとして設定し、それぞれに 3 回のリトライを許可し、5 秒のタイムアウトを設定するには、次のコマンドを入力します。

タイムアウト間隔の範囲は 1 ~ 30 秒(デフォルトは 2)、リトライ回数は 0 ~ 10(デフォルトは 2)です。

トンネルグループ webvpn 属性コンフィギュレーション モードで nbns-server コマンドを使用すると、webvpn コンフィギュレーション モードで非推奨の nbns-server コマンドが置き換えられます。

ステップ 4![]() グループの代替名を指定するには、 group-alias コマンドを使用します。グループ エイリアスを指定すると、ユーザがトンネルグループを参照できる 1 つ以上の代替名が作成されます。ここで指定するグループ エイリアスは、ユーザのログイン ページにあるドロップダウン リストに表示されます。各グループに対して複数のエイリアスを指定することも、エイリアスを指定しないこともできます。それぞれを別のコマンドで指定します。この機能は、同じグループが「Devtest」や「QA」などの複数の通常名で指定されている場合に便利です。

グループの代替名を指定するには、 group-alias コマンドを使用します。グループ エイリアスを指定すると、ユーザがトンネルグループを参照できる 1 つ以上の代替名が作成されます。ここで指定するグループ エイリアスは、ユーザのログイン ページにあるドロップダウン リストに表示されます。各グループに対して複数のエイリアスを指定することも、エイリアスを指定しないこともできます。それぞれを別のコマンドで指定します。この機能は、同じグループが「Devtest」や「QA」などの複数の通常名で指定されている場合に便利です。

各グループ エイリアスに対して、 group-alias コマンドを入力します。各エイリアスはデフォルトでイネーブルになっています。各エイリアスは、オプションで明示的にイネーブルまたはディセーブルにできます。

[enable | disable]

たとえば、QA という名前のトンネルグループのエイリアスの QA と Devtest をイネーブルにするには、次のコマンドを入力します。

enable

enable

(注) webvpn tunnel-group-list は、表示する(ドロップダウン)グループ リストに対してイネーブルにする必要があります。

ステップ 5![]() グループの着信 URL または IP アドレスを指定するには、 group-url コマンドを使用します。グループの URL または IP アドレスを指定すると、ユーザがログイン時にグループを選択する必要がなくなります。ユーザがログインすると、ASA は、tunnel-group-policy テーブル内のユーザの着信 URL またはアドレスを検索します。URL またはアドレスが見つかり、group-url が接続プロファイル内でイネーブルになっている場合、ASAは、関連の接続プロファイルを自動的に選択して、ログイン ウィンドウにユーザ名フィールドとパスワード フィールドだけを表示します。これによりユーザ インターフェイスが簡素化され、グループ リストがユーザに表示されなくなるという利点が追加されます。ユーザに表示するログイン ウィンドウには、その接続プロファイル用に設定されたカスタマイゼーションが使用されます。

グループの着信 URL または IP アドレスを指定するには、 group-url コマンドを使用します。グループの URL または IP アドレスを指定すると、ユーザがログイン時にグループを選択する必要がなくなります。ユーザがログインすると、ASA は、tunnel-group-policy テーブル内のユーザの着信 URL またはアドレスを検索します。URL またはアドレスが見つかり、group-url が接続プロファイル内でイネーブルになっている場合、ASAは、関連の接続プロファイルを自動的に選択して、ログイン ウィンドウにユーザ名フィールドとパスワード フィールドだけを表示します。これによりユーザ インターフェイスが簡素化され、グループ リストがユーザに表示されなくなるという利点が追加されます。ユーザに表示するログイン ウィンドウには、その接続プロファイル用に設定されたカスタマイゼーションが使用されます。

URL またはアドレスがディセーブルになっており、group-alias が設定されている場合、グループのドロップダウン リストも表示され、ユーザは選択を行う必要があります。

1 つのグループに対して複数の URL またはアドレスを設定できます(何も設定しないこともできます)。各 URL またはアドレスは、個別にイネーブルまたはディセーブルにできます。指定した各 URL またはアドレスに対しては、別々の group-url コマンドを使用する必要があります。http または https プロトコルを含め、URL またはアドレス全体を指定する必要があります。

同じ URL またはアドレスを複数のグループに関連付けることはできません。ASAは、接続プロファイルの URL またはアドレスを受け入れる前にその URL またはアドレスの固有性を検証します。

各グループ URL またはアドレスに対して、 group-url コマンドを入力します。各 URL またはエイリアスは、オプションで明示的にイネーブル(デフォルト)またはディセーブルにできます。

[enable | disable]

Url は、このトンネル グループの URL または IP アドレスを指定します。

たとえば、RadiusServer という名前のトンネルグループに対してグループ URL http://www.example.com と http://192.168.10.10 をイネーブルにするには、次のコマンドを入力します。

enable

enable

多数の例については、「クライアントレス SSL VPN セッションのユーザ用ログイン ウィンドウのカスタマイズ」を参照してください。

ステップ 6![]() グループ URL のいずれかを入力した場合に、接続プロファイルごとに実行中の Cisco Secure Desktop から特定のユーザを免除するには、次のコマンドを入力します。

グループ URL のいずれかを入力した場合に、接続プロファイルごとに実行中の Cisco Secure Desktop から特定のユーザを免除するには、次のコマンドを入力します。

(注) このコマンドを入力すると、これらのセッションのエンドポイント状態が検出されないため、Dynamic Access Policy(DAP; ダイナミック アクセス ポリシー)コンフィギュレーションを調整する必要があります。

ステップ 7![]() クライアントレス SSL VPN セッションの接続プロファイルに使用する DNS サーバ グループを指定するには、dns-group コマンドを使用します。指定するグループは、グローバル コンフィギュレーション モードで(dns server-group コマンドおよび name-server コマンドを使用して)設定済みのグループである必要があります。

クライアントレス SSL VPN セッションの接続プロファイルに使用する DNS サーバ グループを指定するには、dns-group コマンドを使用します。指定するグループは、グローバル コンフィギュレーション モードで(dns server-group コマンドおよび name-server コマンドを使用して)設定済みのグループである必要があります。

デフォルトでは、接続プロファイルは DNS サーバ グループ DefaultDNS を使用します。ただし、セキュリティ アプライアンスで DNS 要求を解決する前にこのグループを設定する必要があります。

次の例は、corp_dns という名前の新規 DNS サーバ グループを設定し、接続プロファイル telecommuters のサーバ グループを指定します。

ステップ 8![]() (任意)認証および許可で使用するためにクライアント証明書からユーザ名を抽出するには、トンネルグループ webvpn 属性モードで pre-fill-username コマンドを使用します。デフォルト値はありません。

(任意)認証および許可で使用するためにクライアント証明書からユーザ名を抽出するには、トンネルグループ webvpn 属性モードで pre-fill-username コマンドを使用します。デフォルト値はありません。

pre-fill-username コマンドは、ユーザ名/パスワードの認証および許可のユーザ名として、 username-from-certificate コマンド(トンネルグループ一般属性モード)で指定した証明書フィールドから抽出されるユーザ名の使用をイネーブルにします。証明書機能からこの事前充填ユーザ名を使用するには、両方のコマンドを設定する必要があります。

(注) バージョン 8.0.4 では、ユーザ名は事前に入力されません。ユーザ名フィールド内の送信されたデータは無視されます。

次の例では、グローバル コンフィギュレーション モードで入力された、remotegrp という名前の IPSec リモート アクセス トンネル グループを作成し、証明書からのユーザ名の取得をイネーブルにして、SSL VPN クライアント認証または許可のクエリーのための名前がデジタル証明書から派生している必要があることを指定します。

ステップ 9![]() (任意)AnyConnect または SSL VPN クライアントをダウンロードするためにグループ ポリシーまたはユーザ名属性コンフィギュレーションを上書きするかどうかを指定するには、 override-svc-download コマンドを使用します。この機能はデフォルトで無効に設定されています。

(任意)AnyConnect または SSL VPN クライアントをダウンロードするためにグループ ポリシーまたはユーザ名属性コンフィギュレーションを上書きするかどうかを指定するには、 override-svc-download コマンドを使用します。この機能はデフォルトで無効に設定されています。

セキュリティ アプライアンスは、 vpn-tunnel-protocol コマンドによってグループ ポリシーまたはユーザ名属性でクライアントレスや SSL VPN がイネーブルになっているかどうかに基づいて、リモート ユーザに対してクライアントレス接続または AnyConnect クライアント接続を許可します。 anyconnect ask コマンドはさらに、クライアントをダウンロードするか、または WebVPN ホームページに戻るようにユーザに要求して、クライアントのユーザ エクスペリエンスを変更します。

ただし、特定のトンネルグループでログインしているクライアントレス ユーザには、ダウンロード プロンプトが終了するまで待たせることなく、クライアントレス SSL VPN ホームページを表示することができます。 override-svc-download コマンドを使用すると、接続プロファイル レベルでこのようなユーザに対する遅延を防止できます。このコマンドにより、接続プロファイル経由でログインするユーザには、 vpn-tunnel-protocol コマンドまたは anyconnect ask コマンドの設定に関係なく、ただちにクライアントレス SSL VPN ホームページが表示されるようになります。

次の例では、接続プロファイル engineering のトンネルグループ webvpn 属性コンフィギュレーション モードに入り、クライアント ダウンロード プロンプトのグループ ポリシーとユーザ名属性設定を上書きする接続プロファイルをイネーブルにします。

ステップ 10![]() (任意)認証が拒否されたときのログイン画面への RADIUS 拒否メッセージの表示をイネーブルにするには、 radius-eject-message コマンドを使用します。

(任意)認証が拒否されたときのログイン画面への RADIUS 拒否メッセージの表示をイネーブルにするには、 radius-eject-message コマンドを使用します。

次に、engineering という名前の接続プロファイルに対して RADIUS 拒否メッセージの表示をイネーブルにする例を示します。

クライアントレス SSL VPN セッションのユーザ用ログイン ウィンドウのカスタマイズ

カスタマイゼーション プロファイルと接続プロファイルの組み合わせを使用することで、さまざまなグループに対して異なるログイン ウィンドウをセットアップできます。たとえば、salesgui と呼ばれるカスタマイゼーション プロファイルを作成してある場合、そのカスタマイゼーション プロファイルを使用する sales と呼ばれるクライアントレス SSL VPN セッション用の接続プロファイルを、次のように作成できます。

ステップ 1![]() webvpn モードで、クライアントレス SSL VPN アクセスのカスタマイゼーションを定義します。この場合は、salesgui という名前で、デフォルトのロゴを mycompanylogo.gif に変更します。mycompanylogo.gif をASAのフラッシュ メモリに事前にロードし、設定を保存している必要があります。詳細については、「クライアントレス SSL VPN の設定」を参照してください。

webvpn モードで、クライアントレス SSL VPN アクセスのカスタマイゼーションを定義します。この場合は、salesgui という名前で、デフォルトのロゴを mycompanylogo.gif に変更します。mycompanylogo.gif をASAのフラッシュ メモリに事前にロードし、設定を保存している必要があります。詳細については、「クライアントレス SSL VPN の設定」を参照してください。

ステップ 2![]() グローバル コンフィギュレーション モードで、ユーザ名をセットアップし、先ほど定義したクライアントレス SSL VPN 用のカスタマイゼーションと関連付けます。

グローバル コンフィギュレーション モードで、ユーザ名をセットアップし、先ほど定義したクライアントレス SSL VPN 用のカスタマイゼーションと関連付けます。

ステップ 3![]() グローバル コンフィギュレーション モードで、sales という名前のクライアントレス SSL VPN セッションのトンネルグループを作成します。

グローバル コンフィギュレーション モードで、sales という名前のクライアントレス SSL VPN セッションのトンネルグループを作成します。

ステップ 4![]() この接続プロファイルに対して salesgui カスタマイゼーションを使用することを指定します。

この接続プロファイルに対して salesgui カスタマイゼーションを使用することを指定します。

ステップ 5![]() ASAにログインするためにユーザがブラウザに入力するアドレスに対するグループ URL を設定します。たとえば、ASA に IP アドレス 192.168.3.3 が設定されている場合は、グループ URL を https://192.168.3.3 に設定します。

ASAにログインするためにユーザがブラウザに入力するアドレスに対するグループ URL を設定します。たとえば、ASA に IP アドレス 192.168.3.3 が設定されている場合は、グループ URL を https://192.168.3.3 に設定します。

ログインを成功させるためにポート番号が必要な場合は、コロンに続けてポート番号を指定します。ASAは、この URL を sales 接続プロファイルにマッピングし、ユーザが https://192.168.3.3 にログインしたときに表示されるログイン画面に salesgui カスタマイゼーション プロファイルを適用します。

パスワード管理用の Microsoft Active Directory の設定

(注) 認証に LDAP ディレクトリ サーバを使用している場合、パスワード管理は Sun Microsystems JAVA System Directory Server(旧名称は Sun ONE Directory Server)および Microsoft Active Directory を使用してサポートされます。

•![]() Sun:Sun ディレクトリ サーバにアクセスするためにASAに設定されている DN は、そのサーバ上のデフォルト パスワード ポリシーにアクセスできる必要があります。DN として、ディレクトリ管理者、またはディレクトリ管理者権限を持つユーザを使用することを推奨します。または、デフォルト パスワード ポリシーに ACI を設定できます。

Sun:Sun ディレクトリ サーバにアクセスするためにASAに設定されている DN は、そのサーバ上のデフォルト パスワード ポリシーにアクセスできる必要があります。DN として、ディレクトリ管理者、またはディレクトリ管理者権限を持つユーザを使用することを推奨します。または、デフォルト パスワード ポリシーに ACI を設定できます。

•![]() Microsoft:Microsoft Active Directory を使用したパスワード管理をイネーブルにするには、LDAP over SSL を設定する必要があります。

Microsoft:Microsoft Active Directory を使用したパスワード管理をイネーブルにするには、LDAP over SSL を設定する必要があります。

詳細については、一般的な操作のコンフィギュレーション ガイドのを参照してください。

Microsoft Active Directory でパスワード管理を使用するには、一定の Active Directory パラメータを設定し、ASAでパスワード管理を設定する必要があります。この項では、さまざまなパスワード管理アクションに関連する Active Directory の設定について説明します。これらの説明は、ASAでのパスワード管理がイネーブルになっていて、対応するパスワード管理属性が設定されていることを前提としています。この項の特定の手順では、Windows 2000 における Active Directory の用語に言及し、次の項目を取り上げます。

•![]() 「次回ログイン時にパスワードの変更をユーザに強制するための Active Directory の使用」。

「次回ログイン時にパスワードの変更をユーザに強制するための Active Directory の使用」。

•![]() 「Active Directory を使用したパスワードの最大有効日数の指定」。

「Active Directory を使用したパスワードの最大有効日数の指定」。

•![]() 「Active Directory を使用した Account Disabled AAA インジケータの上書き」

「Active Directory を使用した Account Disabled AAA インジケータの上書き」

次回ログイン時にパスワードの変更をユーザに強制するための Active Directory の使用

次回ログイン時にユーザ パスワードの変更をユーザに強制するには、ASA のトンネルグループ一般属性コンフィギュレーション モードで password-management コマンドを指定して、Active Directory で次の手順を実行します。

ステップ 1![]() [Start] > [Programs] > [Administrative Tools] > [Active Directory Users and Computers] を選択します(図 4-1)。

[Start] > [Programs] > [Administrative Tools] > [Active Directory Users and Computers] を選択します(図 4-1)。

図 4-1 Active Directory:[Administrative Tools] メニュー

ステップ 2![]() 右クリックして、[Username] > [Properties] > [Account] を選択します。

右クリックして、[Username] > [Properties] > [Account] を選択します。

ステップ 3![]() [User must change password at next logon] チェックボックスをオンにします(図 4-2)。

[User must change password at next logon] チェックボックスをオンにします(図 4-2)。

図 4-2 Active Directory:ログイン時のパスワード変更要求

このユーザが次回ログインするときに、ASA が「New password required.Password change required.You must enter a new password with a minimum length n to continue.」というプロンプトを表示します。[Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] > [Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択し、Active Directory コンフィギュレーションの一部として、パスワードの最小の長さ n を設定できます。[Minimum password length] パスワードの最小の長さを選択します。

Active Directory を使用したパスワードの最大有効日数の指定

セキュリティを強化するために、一定の日数経過後パスワードが期限切れになるように指定できます。ユーザ パスワードの最大有効日数を指定するには、ASA のトンネルグループ一般属性コンフィギュレーション モードで password-management コマンドを指定し、Active Directory で次の手順を実行します。

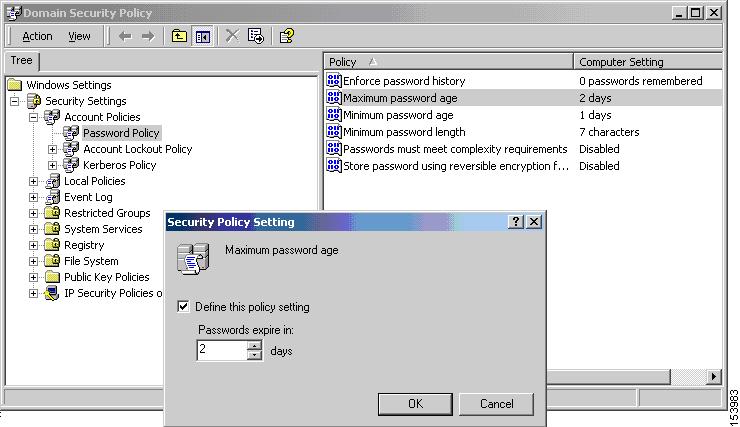

ステップ 1![]() [Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] > [Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択します。

[Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] > [Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択します。

ステップ 2![]() [Maximum password age] をダブルクリックします。[Security Policy Setting] ダイアログボックスが表示されます。

[Maximum password age] をダブルクリックします。[Security Policy Setting] ダイアログボックスが表示されます。

ステップ 3![]() [Define this policy setting] チェックボックスをオンにして、許可する [Maximum password age] を日単位で指定します。

[Define this policy setting] チェックボックスをオンにして、許可する [Maximum password age] を日単位で指定します。

図 4-3 Active Directory:パスワードの最大有効日数

(注) 以前、パスワードの有効日数の設定機能を実行するためにトンネルグループ リモートアクセス コンフィギュレーションの一部として設定されていた radius-with-expiry コマンドは非推奨になっています。このコマンドは、トンネルグループ一般属性モードで入力される password-management コマンドに置き換えられます。

Active Directory を使用した Account Disabled AAA インジケータの上書き

AAA サーバからの account-disabled 表示を上書きするには、ASA のトンネルグループ一般属性コンフィギュレーション モードで override-account-disable コマンドを使用し、Active Directory で次の手順を実行します。

(注) override account-disabled を許可することは、潜在的なセキュリティ リスクとなります。

ステップ 1![]() [Start] > [Programs] > [Administrative Tools] > [Active Directory Users and Computers] を選択します。

[Start] > [Programs] > [Administrative Tools] > [Active Directory Users and Computers] を選択します。

ステップ 2![]() [Username] > [Properties] > [Account] を右クリックして、メニューから [Disable Account] を選択します。

[Username] > [Properties] > [Account] を右クリックして、メニューから [Disable Account] を選択します。

図 4-4 Active Directory:アカウント無効の上書き

AAA サーバを介して account-disabled インジケータが表示されていても、ユーザは正常にログインできます。

Active Directory を使用した最小パスワード長の強制

パスワードの最小長を強制するには、ASA のトンネルグループ一般属性コンフィギュレーション モードで password-management コマンドを指定し、Active Directory で次の手順を実行します。

ステップ 1![]() [Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] を選択します。

[Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] を選択します。

ステップ 2![]() [Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択します。

[Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択します。

ステップ 3![]() [Minimum Password Length] をダブルクリックします。[Security Policy Setting] ダイアログボックスが表示されます。

[Minimum Password Length] をダブルクリックします。[Security Policy Setting] ダイアログボックスが表示されます。

ステップ 4![]() [Define this policy setting] チェックボックスをオンにして、パスワードに含める必要がある最小文字数を指定します。

[Define this policy setting] チェックボックスをオンにして、パスワードに含める必要がある最小文字数を指定します。

図 4-5 Active Directory:最小パスワード長

Active Directory を使用したパスワードの複雑性の強制

複雑なパスワード、たとえば、大文字と小文字、数字、および特殊文字を含むパスワードを要求するには、ASA のトンネルグループ一般属性コンフィギュレーション モードで password-management コマンドを入力し、Active Directory で次の手順を実行します。

ステップ 1![]() [Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] を選択します。[Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択します。

[Start] > [Programs] > [Administrative Tools] > [Domain Security Policy] を選択します。[Windows Settings] > [Security Settings] > [Account Policies] > [Password Policy] を選択します。

ステップ 2![]() [Password must meet complexity requirements] をダブルクリックして、[Security Policy Setting] ダイアログボックスを開きます。

[Password must meet complexity requirements] をダブルクリックして、[Security Policy Setting] ダイアログボックスを開きます。

ステップ 3![]() [Define this policy setting] チェックボックスをオンにして、[Enable] を選択します。

[Define this policy setting] チェックボックスをオンにして、[Enable] を選択します。

図 4-6 Active Directory:パスワードの複雑性の強制

パスワードの複雑性の強制は、ユーザがパスワードを変更するときにだけ有効になります。たとえば、次回ログイン時にパスワード変更を強制する、または n 日後にパスワードが期限切れになるように設定した場合です。ログイン時に、新しいパスワードの入力を求めるプロンプトが表示され、システムは複雑なパスワードだけを受け入れます。

AnyConnect クライアントをサポートする RADIUS/SDI メッセージの接続プロファイルの設定

この項では、RSA SecureID ソフトウェア トークンを使用する AnyConnect VPN クライアントが、SDI サーバにプロキシする RADIUS サーバ経由でクライアントに配信されるユーザ プロンプトに正しく応答できるようにする手順について説明します。ここでは、次の内容について説明します。

•![]() AnyConnect クライアントと RADIUS/SDI サーバのインタラクション

AnyConnect クライアントと RADIUS/SDI サーバのインタラクション

•![]() RADIUS/SDI メッセージをサポートするためのセキュリティ アプライアンスの設定

RADIUS/SDI メッセージをサポートするためのセキュリティ アプライアンスの設定

(注) 二重認証機能を設定した場合、SDI 認証はプライマリ認証サーバでだけサポートされます。

AnyConnect クライアントと RADIUS/SDI サーバのインタラクション

リモート ユーザが AnyConnect VPN クライアントでASAに接続し、RSA SecurID トークンを使用して認証を試みると、ASAは RADIUS サーバと通信を行い、次に、RADIUS サーバは認証について SDI サーバと通信を行います。

認証の間に、RADIUS サーバはASAにアクセス チャレンジ メッセージを提示します。これらのチャレンジ メッセージ内に、SDI サーバからのテキストを含む応答メッセージがあります。メッセージ テキストは、ASAが SDI サーバと直接通信している場合と、RADIUS プロキシ経由で通信している場合とでは異なります。そのため、AnyConnect クライアントにネイティブ SDI サーバとして認識させるために、ASAは RADIUS サーバからのメッセージを解釈する必要があります。

また、SDI メッセージは SDI サーバで設定可能であるため、ASAのメッセージ テキストの全体または一部が、SDI サーバのメッセージ テキストと一致する必要があります。一致しない場合、リモート クライアント ユーザに表示されるプロンプトは、認証中に必要とされるアクションに対して適切でない場合があります。そのため、AnyConnect クライアントが応答できずに、認証が失敗する可能性があります。

「RADIUS/SDI メッセージをサポートするためのセキュリティ アプライアンスの設定」では、クライアントと SDI サーバ間の認証を確実に成功させるように ASA を設定する方法について説明します。

RADIUS/SDI メッセージをサポートするためのセキュリティ アプライアンスの設定

SDI 固有の RADIUS 応答メッセージを解釈し、AnyConnect ユーザに適切なアクションを求めるプロンプトを表示するように ASA を設定するには、次の手順を実行します。

ステップ 2![]() トンネルグループ webvpn コンフィギュレーション モードで proxy-auth_map sdi コマンドを使用して、RADIUS サーバによって送信されるメッセージ テキストと全体または一部が一致する RADIUS 応答メッセージ テキストをASAで設定します。

トンネルグループ webvpn コンフィギュレーション モードで proxy-auth_map sdi コマンドを使用して、RADIUS サーバによって送信されるメッセージ テキストと全体または一部が一致する RADIUS 応答メッセージ テキストをASAで設定します。

ASAが使用するデフォルトのメッセージ テキストは、Cisco Secure Access Control Server(ACS)で使用されるデフォルトのメッセージ テキストです。Cisco Secure ACS を使用していて、デフォルトのメッセージ テキストを使用している場合、ASAでメッセージ テキストを設定する必要はありません。それ以外の場合は、 proxy-auth_map sdi コマンドを使用して、メッセージ テキストが一致するようにします。

表 4-3 は、メッセージ コード、デフォルトの RADIUS 応答メッセージ テキスト、および各メッセージの機能を示しています。セキュリティ アプライアンスは、テーブルに表示される順番に文字列を検索するため、メッセージ テキストに使用する文字列は別の文字列のサブセットではないようにする必要があります。

たとえば、「new PIN」が new-pin-sup と next-ccode-and-reauth の両方に対するデフォルトのメッセージ テキストのサブセットだとします。new-pin-sup を「new PIN」として設定した場合、セキュリティ アプライアンスは RADIUS サーバから「new PIN with the next card code」を受信すると、next-ccode-and-reauth コードではなく new-pin-sup コードとテキストを一致させます。

表 4-3 SDI 操作コード、デフォルトのメッセージ テキスト、およびメッセージの機能

|

|

|

|

|---|---|---|

ユーザが提供した PIN の確認のためにASAが内部的に使用します。ユーザにプロンプトを表示せずに、クライアントが PIN を確認します。 |

||

PIN 操作後、次のトークンコードを待ってから、認証のために新しい PIN と次のトークンコードの両方を入力する必要があることをユーザに示します。 |

||

次の例では、aaa-server-host モードに入り、RADIUS 応答メッセージ new-pin-sup のテキストを変更します 。

グループ ポリシー

この項では、グループ ポリシーとその設定方法について説明します。説明する項目は次のとおりです。

グループ ポリシーは、IPSec 接続用のユーザ関連の属性と値のペアがセットになったもので、デバイスに内部的(ローカル)に保存されるか、外部の RADIUS サーバに保存されます。接続プロファイルでは、トンネル確立後、ユーザ接続の条件を設定するグループ ポリシーが使用されます。グループ ポリシーを使用すると、ユーザまたはユーザのグループに属性セット全体を適用できるので、ユーザごとに各属性を個別に指定する必要がありません。

ユーザにグループ ポリシーを割り当てたり、特定のユーザのグループ ポリシーを変更したりするには、グローバル コンフィギュレーション モードで group-policy コマンドを入力します。

ASAには、デフォルトのグループ ポリシーが含まれています。変更はできても削除はできないデフォルトのグループ ポリシーに加え、自分の環境に固有の 1 つ以上のグループ ポリシーを作成することもできます。

内部グループ ポリシーと外部グループ ポリシーを設定できます。内部グループは ASA の内部データベースで設定されます。外部グループは RADIUS などの外部認証サーバに設定されます。グループ ポリシーには、次の属性があります。

デフォルトのグループ ポリシー

ASAでは、デフォルトのグループ ポリシーが提供されます。このデフォルト グループ ポリシーは変更できますが、削除はできません。デフォルトのグループ ポリシーは、DfltGrpPolicy という名前でASAに常に存在していますが、このデフォルトのグループ ポリシーは、ASAでそれを使用するように設定しない限り有効にはなりません。その他のグループ ポリシーを設定する場合、明示的に指定しない属性の値はデフォルトのグループ ポリシーから取得されます。デフォルトのグループ ポリシーを表示するには、次のコマンドを入力します。

デフォルトのグループ ポリシーを設定するには、次のコマンドを入力します。

(注) デフォルトのグループ ポリシーは、常に内部(internal)です。コマンド構文は、hostname(config)# group-policy DfltGrpPolicy {internal | external} ですが、タイプを外部(external)に変更することはできません。

デフォルトのグループ ポリシーの任意の属性を変更する場合は、 group-policy attributes コマンドを使用して属性モードに入り、その後、変更対象の属性を変更するためのコマンドを指定します。

(注) 属性モードは内部グループ ポリシーにだけ適用されます。

ASAで提供されるデフォルトのグループ ポリシー DfltGrpPolicy は、次のとおりです。

デフォルト グループ ポリシーは変更可能です。また、環境に固有の 1 つ以上のグループ ポリシーを作成することもできます。

グループ ポリシー

この項では、グループ ポリシーとその設定方法について説明します。説明する項目は次のとおりです。

グループ ポリシーは、IPSec 接続用のユーザ関連の属性と値のペアがセットになったもので、デバイスに内部的(ローカル)に保存されるか、外部の RADIUS サーバに保存されます。接続プロファイルでは、トンネル確立後、ユーザ接続の条件を設定するグループ ポリシーが使用されます。グループ ポリシーを使用すると、ユーザまたはユーザのグループに属性セット全体を適用できるので、ユーザごとに各属性を個別に指定する必要がありません。

ユーザにグループ ポリシーを割り当てたり、特定のユーザのグループ ポリシーを変更したりするには、グローバル コンフィギュレーション モードで group-policy コマンドを入力します。

ASAには、デフォルトのグループ ポリシーが含まれています。変更はできても削除はできないデフォルトのグループ ポリシーに加え、自分の環境に固有の 1 つ以上のグループ ポリシーを作成することもできます。

内部グループ ポリシーと外部グループ ポリシーを設定できます。内部グループは ASA の内部データベースで設定されます。外部グループは RADIUS などの外部認証サーバに設定されます。グループ ポリシーには、次の属性があります。

デフォルトのグループ ポリシー

ASAでは、デフォルトのグループ ポリシーが提供されます。このデフォルト グループ ポリシーは変更できますが、削除はできません。デフォルトのグループ ポリシーは、DfltGrpPolicy という名前でASAに常に存在していますが、このデフォルトのグループ ポリシーは、ASAでそれを使用するように設定しない限り有効にはなりません。その他のグループ ポリシーを設定する場合、明示的に指定しない属性の値はデフォルトのグループ ポリシーから取得されます。デフォルトのグループ ポリシーを表示するには、次のコマンドを入力します。

デフォルトのグループ ポリシーを設定するには、次のコマンドを入力します。

(注) デフォルトのグループ ポリシーは、常に内部(internal)です。コマンド構文は、hostname(config)# group-policy DfltGrpPolicy {internal | external} ですが、タイプを外部(external)に変更することはできません。

デフォルトのグループ ポリシーの任意の属性を変更する場合は、 group-policy attributes コマンドを使用して属性モードに入り、その後、変更対象の属性を変更するためのコマンドを指定します。

(注) 属性モードは内部グループ ポリシーにだけ適用されます。

ASAで提供されるデフォルトのグループ ポリシー DfltGrpPolicy は、次のとおりです。

デフォルト グループ ポリシーは変更可能です。また、環境に固有の 1 つ以上のグループ ポリシーを作成することもできます。

グループ ポリシーの設定

グループ ポリシーは、すべての種類のトンネルに適用できます。どちらの場合も、パラメータが明示的に指定されていなければ、そのグループはデフォルト グループ ポリシーの値を使用します。

設定タスクは、シングル コンテキスト モードまたはマルチ コンテキスト モードの両方で実行できます。

(注) マルチ コンテキスト モードは IKEv1 および IKEv2 サイト間にのみ適用され、IKEv1 IPSec の AnyConnect、クライアントレス SSL VPN、レガシー Cisco VPN クライアント、Apple ネイティブ VPN クライアント、Microsoft ネイティブ VPN クライアント、または cTCP には適用されません。

外部グループ ポリシーの設定

外部グループ ポリシーの属性値には、指定する外部サーバの値が取得されます。外部グループ ポリシーの場合は、ASAが属性のクエリーを実行できる AAA サーバ グループを特定し、その外部 AAA サーバ グループから属性を取得するときに使用するパスワードを指定する必要があります。外部認証サーバを使用していて、外部グループ ポリシー属性が、認証する予定のユーザと同じ RADIUS サーバにある場合、それらの間で名前が重複しないようにする必要があります。

(注) ASAの外部グループ名は、RADIUS サーバのユーザ名を参照しています。つまり、ASAに外部グループ X を設定する場合、RADIUS サーバはクエリーをユーザ X に対する認証要求と見なします。そのため、外部グループは実際には、ASAにとって特別な意味を持つ、RADIUS サーバ上のユーザ アカウントということになります。外部グループ属性が認証する予定のユーザと同じ RADIUS サーバに存在する場合、それらの間で名前を重複させることはできません。

ASAは、外部 LDAP または RADIUS サーバでのユーザ認証をサポートしています。外部サーバを使用するようにASAを設定する前に、正しいASA認証属性でサーバを設定し、それらの属性のサブセットから個々のユーザに対する個別の許可を割り当てる必要があります。外部サーバを設定するには、 付録 14「許可および認証用の外部サーバの設定」 の説明に従ってください。

外部グループ ポリシーを設定するには、次の手順を実行して、server-group 名と password とともにグループ ポリシーの名前とタイプを指定します。

(注) 外部グループ ポリシーの場合、サポートされる AAA サーバ タイプは RADIUS だけです。

たとえば、次のコマンドは、ExtGroup という名前の外部グループ ポリシーが作成します。このグループ ポリシーの属性は、ExtRAD という名前の外部 RADIUS サーバから取得され、属性を取得するときに使用されるパスワードが newpassword に指定されます。

(注) 付録 14「許可および認証用の外部サーバの設定」に説明されているように、いくつかのベンダー固有属性(VSA)を設定できます。RADIUS サーバが Class 属性(#25)を返すように設定されている場合、ASAは、グループ名の認証にその属性を使用します。RADIUS サーバでは、属性は次の形式で指定する必要があります。OU=groupname。ここで、groupnameは、ASAで設定されたグループ名と同一です。例、OU=Finance。

内部グループ ポリシーの作成

内部グループ ポリシーを設定するには、コンフィギュレーション モードを開始します。group-policy コマンドを使用して、グループ ポリシーの名前と internal タイプを指定します。

たとえば、次のコマンドは GroupPolicy1 という名前の内部グループ ポリシーを作成します。

(注) いったん作成したグループ ポリシーの名前は変更できません。

キーワード from を追加して既存のポリシーの名前を指定することにより、既存のグループ ポリシーの値をコピーして、内部グループ ポリシーの属性を設定できます。

たとえば、次のコマンドは GroupPolicy1 の属性をコピーして、GroupPolicy2 という名前の内部グループ ポリシーを作成します。

一般的な内部グループ ポリシー属性の設定

グループ ポリシー名

グループ ポリシーの名前は内部グループ ポリシーの作成時に選択されています。いったん作成されたグループ ポリシーの名前は変更できません。詳細については、「内部グループ ポリシーの作成」を参照してください。

グループ ポリシーのバナー メッセージの設定

表示するバナーまたは初期メッセージ(ある場合)を指定します。デフォルトでは、バナーは表示されません。指定したメッセージは、リモート クライアントが接続したときに、そのクライアントに表示されます。バナーを指定するには、グループ ポリシー コンフィギュレーション モードで banner コマンドを入力します。バナー テキストの長さは 510 文字までです。復帰改行を挿入する場合は、「\n」シーケンスを入力します。

バナーを削除するには、このコマンドの no 形式を入力します。このコマンドの no 形式を使用すると、グループ ポリシーのすべてのバナーが削除されることに注意してください。

グループ ポリシーは、別のグループ ポリシーからこの値を継承できます。値を継承しないようにするには、次のように、バナー文字列の値を指定する代わりに none キーワードを入力します。

次の例は、FirstGroup という名前のグループ ポリシーにバナーを作成する方法を示しています。

リモート アクセス接続のアドレス プールの指定

リモート アクセス クライアントが ASA に接続する場合、ASA は、接続に指定されたグループ ポリシーに基づいて IPv4 または IPv6 アドレスをクライアントに割り当てることができます。

ローカル アドレスの割り当てに使用する最大 6 個のローカル アドレス プールのリストを指定できます。プールの指定順序は重要です。ASAでは、このコマンドでプールを指定した順序に従って、それらのプールからアドレスが割り当てられます。

内部グループ ポリシーへの IPv4 アドレス プールの割り当て

IPv4 アドレス プールを作成します。「VPN の IP アドレスの設定」を参照してください。

内部グループ ポリシーへの IPv6 アドレス プールの割り当て

IPv6 アドレス プールを作成します。「VPN の IP アドレスの設定」を参照してください。

グループ ポリシーのトンネリング プロトコルの指定

グループ ポリシー コンフィギュレーション モードで vpn-tunnel-protocol { ikev1 | ikev2 | l2tp-ipsec | ssl-client | ssl-clientless} コマンドを入力して、このグループ ポリシーの VPN トンネル タイプを指定します。

デフォルト値は、デフォルト グループ ポリシーの属性を継承することです。この属性を実行コンフィギュレーションから削除するには、このコマンドの no 形式を入力します。

•![]() ikev1:2 つのピア(Cisco VPN Client または別のセキュア ゲートウェイ)間の IPsec IKEv1 トンネルをネゴシエートします。認証、暗号化、カプセル化、およびキー管理を制御するセキュリティ アソシエーションを作成します。

ikev1:2 つのピア(Cisco VPN Client または別のセキュア ゲートウェイ)間の IPsec IKEv1 トンネルをネゴシエートします。認証、暗号化、カプセル化、およびキー管理を制御するセキュリティ アソシエーションを作成します。

•![]() ikev2:2 つのピア(AnyConnect Secure Mobility Client または別のセキュア ゲートウェイ)間の IPsec IKEv2 トンネルをネゴシエートします。認証、暗号化、カプセル化、およびキー管理を制御するセキュリティ アソシエーションを作成します。

ikev2:2 つのピア(AnyConnect Secure Mobility Client または別のセキュア ゲートウェイ)間の IPsec IKEv2 トンネルをネゴシエートします。認証、暗号化、カプセル化、およびキー管理を制御するセキュリティ アソシエーションを作成します。

•![]() l2tp-ipsec :L2TP 接続用の IPsec トンネルをネゴシエートします。

l2tp-ipsec :L2TP 接続用の IPsec トンネルをネゴシエートします。

•![]() ssl-client:AnyConnect Secure Mobility Client で TLS または DTLS を使用して、SSL トンネルをネゴシエートします。

ssl-client:AnyConnect Secure Mobility Client で TLS または DTLS を使用して、SSL トンネルをネゴシエートします。

•![]() ssl-clientless :HTTPS 対応の Web ブラウザ経由でリモート ユーザに VPN サービスを提供します。クライアントは必要ありません。

ssl-clientless :HTTPS 対応の Web ブラウザ経由でリモート ユーザに VPN サービスを提供します。クライアントは必要ありません。

このコマンドを入力して、1 つ以上のトンネリング モードを設定します。VPN トンネルを介して接続するユーザには、少なくとも 1 つのトンネリング モードを設定する必要があります。

次の例は、FirstGroup という名前のグループ ポリシーに IPsec IKEv1 トンネリング モードを設定する方法を示しています。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# vpn-tunnel-protocol ikev1

hostname(config-group-policy)#

リモート アクセスの VLAN の指定またはグループ ポリシーへの統合アクセス コントロール ルール

フィルタは、ASAを経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。グループ ポリシーの IPv4 または IPv6 統合アクセス コントロール リストを指定するか、またはデフォルト グループ ポリシーで指定された ACL を継承するようにできます。新しい統合 ACL を設定して、グループで使用するには、一般的な操作のコンフィギュレーション ガイドのを参照してください。

次のオプションのいずれかを選択して、リモート アクセス用の出力 VLAN(「VLAN マッピング」とも呼ばれる)、またはトラフィックをフィルタリングする ACL を指定します。

•![]() グループ ポリシー コンフィギュレーション モードで次のコマンドを入力して、このグループ ポリシーまたはこのグループ ポリシーを継承するグループ ポリシーに割り当てられているリモートアクセス VPN セッション用の出力 VLAN を指定します。

グループ ポリシー コンフィギュレーション モードで次のコマンドを入力して、このグループ ポリシーまたはこのグループ ポリシーを継承するグループ ポリシーに割り当てられているリモートアクセス VPN セッション用の出力 VLAN を指定します。

no vlan は、グループ ポリシーから vlan_id を削除します。グループ ポリシーは、デフォルトのグループ ポリシーから vlan 値を継承します。

none は、グループ ポリシーから vlan_id を削除し、このグループ ポリシーに対する VLAN マッピングをディセーブルにします。グループ ポリシーは、デフォルトのグループ ポリシーから vlan 値を継承しません。

vlan_id は、このグループ ポリシーを使用するリモート アクセス VPN セッションに割り当てる VLAN の番号(10 進表記)です。VLAN は一般的な操作のコンフィギュレーション ガイドのの説明に従い、この ASA に設定する必要があります。

(注) 出力 VLAN は、HTTP 接続では機能しますが、FTP と CIFS では機能しません。

•![]() グループ ポリシー モードで vpn - filter コマンドを使用して、VPN セッションに適用するアクセス コントロール ルール(ACL)の名前を指定します vpn-filter コマンドを使用して、IPv4 または IPv6 ACL を指定できます。

グループ ポリシー モードで vpn - filter コマンドを使用して、VPN セッションに適用するアクセス コントロール ルール(ACL)の名前を指定します vpn-filter コマンドを使用して、IPv4 または IPv6 ACL を指定できます。

(注) ipv6-vpn-filter コマンドは ASA 9.0 から非推奨になりました。IPv4 および IPv6 エントリの両方で統合フィルタを設定するには、「vpn-filter」CLI を使用する必要があります。この IPv6 フィルタは、「vpn-filter」によって指定されたアクセス リストに IPv6 エントリがない場合にのみ使用されます。

(注) この属性はユーザ名モードで設定することもできます。その場合、ユーザ名の下で設定された値がグループ ポリシーの値よりも優先されます。

ACL を設定して、このグループ ポリシーについて、さまざまなタイプのトラフィックを許可または拒否します。次に、 vpn-filter コマンドを入力して、これらの ACL を適用します。

vpn - filter none コマンドを入力して作成したヌル値を含めて、ACL を削除するには、このコマンドの no 形式を入力します。 no オプションを使用すると、値を別のグループ ポリシーから継承できるようになります。

グループ ポリシーは、別のグループ ポリシーからこの値を継承できます。値を継承しないようにするには、ACL 名を指定する代わりに、 none キーワードを入力します。 none キーワードは、ACL がないことを示します。このキーワードにより、ヌル値が設定され、ACL が拒否されます。

次に、FirstGroup という名前のグループ ポリシーの、acl_vpn という ACL を呼び出すフィルタを設定する例を示します。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# vpn-filter acl_vpn

vpn-filter コマンドは、トンネルから出た後の、復号化後のトラフィックとトンネルに入る前の、暗号化前のトラフィックに適用されます。vpn-filter に使用される ACL を interface access-group にも使用することはできません。 vpn-filter コマンドを、リモート アクセス VPN クライアント接続を制御するグループ ポリシーに適用する場合は、ACL の src_ip の位置のクライアント割り当て IP アドレスおよび ACL の dest_ip の位置のローカル ネットワークに対して ACL を設定する必要があります。

vpn-filter コマンドを、LAN-to-LAN VPN 接続を制御するグループ ポリシーに適用する場合は、ACL の src_ip の位置のリモート ネットワークおよび ACL の dest_ip の位置のローカル ネットワークに対して ACL を設定する必要があります。

vpn-filter 機能で使用するために ACL を設定する場合は、注意する必要があります。ACL は、復号化後のトラフィックに対して構築されていることに留意してください。ただし、ACL は反対方向のトラフィックに対しても適用されます。トンネル宛ての、暗号化前のこのトラフィックについては、ACL は src_ip の位置と dest_ip の位置を入れ替えたものに対して構築されています。

次の例では、vpn-filter をリモート アクセス VPN クライアントと共に使用します。

この例では、クライアント割り当て IP アドレスを 10.10.10.1/24、ローカル ネットワークを 192.168.1.0/24 としています。

次の ACE によって、リモート アクセス VPN クライアントがローカル ネットワークに Telnet を使用することが許可されます。

次の ACE によって、ローカル ネットワークがリモート アクセス クライアントに Telnet を使用することが許可されます。

(注) ACE の access-list vpnfilt-ra permit 10.10.10.1 255.255.255.255 192.168.1.0 255.255.255.0 eq 23 によって、ローカル ネットワークは、送信元ポート 23 を使用している場合に任意の TCP ポートでのリモート アクセス クライアントへの接続開始が許可されます。ACE の access-list vpnfilt-ra permit 10.10.10.1 255.255.255.255 eq 23 192.168.1.0 255.255.255.0 によって、リモート アクセス クライアントは、送信元ポート 23 を使用している場合に任意の TCP ポートでのローカル ネットワークへの接続開始が許可されます。

次の例では、vpn-filter を LAN-to-LAN VPN 接続と共に使用します。この例では、リモート ネットワークを 10.0.0.0/24、ローカル ネットワークを 192.168.1.0/24 としています。

次の ACE によって、リモート ネットワークがローカル ネットワークに Telnet を使用することが許可されます。

次の ACE によって、ローカル ネットワークがリモート ネットワークに Telnet を使用することが許可されます。

(注) ACE の access-list vpnfilt-l2l permit 10.0.0.0 255.255.255.0 192.168.1.0 255.255.255.0 eq 23 によって、ローカル ネットワークは、送信元ポート 23 を使用している場合に任意の TCP ポートでのリモート ネットワークへの接続開始が許可されます。ACE の access-list vpnfilt-l2l permit 10.0.0.0 255.255.255.0 eq 23 192.168.1.0 255.255.255.0 によって、リモート ネットワークは、送信元ポート 23 を使用している場合に任意の TCP ポートでのローカル ネットワークへの接続開始が許可されます。

グループ ポリシーに対する NAC ポリシーの指定

このコマンドでは、このグループ ポリシーに適用するネットワーク アドミッション コントロール ポリシーの名前を選択します。オプションの NAC ポリシーを各グループ ポリシーに割り当てることができます。デフォルト値は --None-- です。

NAC ポリシーを作成します。「ネットワーク アドミッション コントロールの設定」を参照してください。

グループ ポリシーの VPN アクセス時間の指定

時間の範囲を作成します。一般的な操作のコンフィギュレーション ガイドのを参照してください。

グループ ポリシーの同時 VPN ログインの指定

グループ ポリシー コンフィギュレーション モードで vpn-simultaneous-logins コマンドを使用して、任意のユーザに許可される同時ログイン数を指定します。

hostname(config-group-policy)# vpn-simultaneous-logins integer

デフォルト値は 3 です。値の範囲は 0 ~ 2147483647 の整数です。グループ ポリシーは、別のグループ ポリシーからこの値を継承できます。ログインをディセーブルにしてユーザのアクセスを禁止するには、0 を入力します。次に、FirstGroup という名前のグループ ポリシーに対して最大 4 つの同時ログインを許可する例を示します。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# vpn-simultaneous-logins 4

(注) 同時ログイン数の最大制限は非常に大きい値ですが、複数の同時ログインを許可すると、セキュリティが侵害されたり、パフォーマンスが低下したりすることがあります。

失効した AnyConnect、IPsec クライアント、またはクライアントレス セッション(異常終了したセッション)は、同じユーザ名で「新しい」セッションが確立されても、セッション データベースに残る場合があります。

vpn-simultaneous-logins の値が 1 の場合は、異常終了後に同じユーザが再度ログインすると、失効したセッションはデータベースから削除され、新しいセッションが確立されます。ただし、既存のセッションがまだアクティブな接続である場合は、同じユーザが別の PC などから再度ログインすると、最初のセッションがログオフし、データベースから削除されて、新しいセッションが確立されます。

同時ログイン数が 1 より大きい値の場合、その最大数に達した状態で再度ログインしようとすると、最もアイドル時間の長いセッションがログオフします。現在のすべてのセッションが同じくらい長い間アイドル状態の場合は、最も古いセッションがログオフします。このアクションにより、セッションが解放されて新しいログインが可能になります。

特定の接続プロファイルへのアクセスの制限

グループ ポリシー コンフィギュレーション モードで group-lock コマンドを使用して、接続プロファイルを介してだけアクセスするようにリモート ユーザを制限するかどうかを指定します。

tunnel-grp-name 変数は、ASAがユーザの接続に関して要求する既存の接続プロファイルの名前を指定します。group-lock は、VPN クライアントで設定されたグループが、そのユーザが割り当てられている接続プロファイルと同じかどうかをチェックすることによって、ユーザを制限します。同一ではなかった場合、ASAはユーザによる接続を禁止します。グループ ロックを設定しなかった場合、ASAは、割り当てられているグループに関係なくユーザを認証します。グループのロックは、デフォルトではディセーブルになっています。

group-lock 属性を実行コンフィギュレーションから削除するには、このコマンドの no 形式を使用します。このオプションを使用すると、別のグループ ポリシーの値を継承できます。

group-lock をディセーブルにするには、 none キーワードを指定して group-lock コマンドを入力します。none キーワードにより、group-lock はヌル値に設定され、group-lock の制限が拒否されます。また、デフォルトまたは指定されたグループ ポリシーから group-lock の値が継承されなくなります。

グループ ポリシーの VPN の最大接続時間の指定

ステップ 1![]() グループ ポリシー コンフィギュレーション モードまたはユーザ名コンフィギュレーション モードで vpn-session-timeout コマンドを使用して、VPN 接続の最大時間を設定します。

グループ ポリシー コンフィギュレーション モードまたはユーザ名コンフィギュレーション モードで vpn-session-timeout コマンドを使用して、VPN 接続の最大時間を設定します。

最小時間は 1 分で、最大時間は 35791394 分です。デフォルト値はありません。この期間が終了すると、ASAは接続を終了します。

グループ ポリシーは、別のグループ ポリシーからこの値を継承できます。値を継承しないようにするには、分を指定する代わりに none キーワードを指定して、このコマンドを入力します。 none キーワードを指定すると、無制限のセッション タイムアウト期間が許可されます。セッション タイムアウトにはヌル値が設定され、セッション タイムアウトが拒否されます。

次に、FirstGroup という名前のグループ ポリシーに対して 180 分の VPN セッション タイムアウトを設定する例を示します。

ステップ 2![]() vpn-session-timeout alert-interval

vpn-session-timeout alert-interval {minutes | none} コマンドを使用して、セッション タイムアウトのアラート メッセージがユーザに表示される時間を設定します。このアラート メッセージは、VPN セッションが自動的に切断されるまでに何分あるかをユーザに伝えます。

次に、VPN セッションが切断される 20 分前にユーザに通知されるよう vpn-session-timeout alert-interval を設定する例を示します。1 ~ 30 分の範囲を指定できます。

20

none パラメータは、ユーザが通知を受信しないことを示します。

VPN セッション タイムアウト アラート間隔属性がデフォルト グループ ポリシーから継承されることを示すには、このコマンドの no 形式を使用します。

グループ ポリシーの VPN セッション アイドル タイムアウトの指定

ステップ 1![]() グループ ポリシー コンフィギュレーション モードまたはユーザ名コンフィギュレーション モードで vpn-idle-timeout コマンドを入力して、ユーザ タイムアウト期間を設定します。

グループ ポリシー コンフィギュレーション モードまたはユーザ名コンフィギュレーション モードで vpn-idle-timeout コマンドを入力して、ユーザ タイムアウト期間を設定します。

hostname(config-group-policy)# vpn-idle-timeout {minutes | none}

AnyConnect(SSL IPsec/IKEv2):次のコマンドで設定されたグローバル WebVPN default-idle-timeout 値(秒単位)を使用します。 hostname(config-webvpn)# default-idle-timeout

WebVPN default-idle-timeout コマンドにおけるこの値の範囲は、60 ~ 86400 秒です。デフォルトのグローバル WebVPN アイドル タイムアウト(秒単位)は、1800 秒(30 分)です。

(注) すべての AnyConnect 接続では、ASA によってゼロ以外のアイドル タイムアウト値が要求されます。WebVPN ユーザの場合、 default-idle-timeout 値は、vpn-idle-timeout none がグループ ポリシー/ユーザ名属性に設定されている場合にのみ有効です。

サイト間(IKEv1、IKEv2)および IKEv1 リモート アクセス:タイムアウトをディセーブルにし、無制限のアイドル期間を許可します。

次の例は、FirstGroup という名前のグループ ポリシーに 15 分の VPN アイドル タイムアウトを設定する方法を示しています。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# vpn-idle-timeout 15

ステップ 2![]() vpn-idle-timeout alert-interval {minutes | none} コマンドを使用して、アイドルタイムアウトのアラート メッセージがユーザに表示される時間を設定します。このアラート メッセージは、VPN セッションが非アクティブ状態のため切断されるまでに何分あるかをユーザに伝えます。

vpn-idle-timeout alert-interval {minutes | none} コマンドを使用して、アイドルタイムアウトのアラート メッセージがユーザに表示される時間を設定します。このアラート メッセージは、VPN セッションが非アクティブ状態のため切断されるまでに何分あるかをユーザに伝えます。

次に、VPN セッションが非アクティブ状態のため切断される 20 分前にユーザに通知されるよう vpn-idle-timeout alert-interval を設定する例を示します。1 ~ 30 分の範囲を指定できます。

20

none パラメータは、ユーザが通知を受信しないことを示します。

VPN アイドル タイムアウト アラート間隔属性がデフォルト グループ ポリシーから継承されることを示すには、このコマンドの no 形式を使用します。

no vpn-idle-timeout alert-interval

グループ ポリシーの WINS サーバと DNS サーバの設定

プライマリおよびセカンダリの WINS サーバと DNS サーバを指定できます。それぞれのデフォルト値は none です。これらのサーバを指定するには、次の手順を実行します。

ステップ 1![]() プライマリとセカンダリの WINS サーバを指定します。

プライマリとセカンダリの WINS サーバを指定します。

ip_address [ip_address] | none}

最初に指定する IP アドレスがプライマリ WINS サーバの IP アドレスです。2 番目(任意)の IP アドレスはセカンダリ WINS サーバの IP アドレスです。IP アドレスではなく none キーワードを指定すると、WINS サーバにヌル値が設定されます。この設定により、WINS サーバは許可されず、デフォルトまたは指定のグループ ポリシーから値が継承されなくなります。

wins-server コマンドを入力するたびに、既存の設定が上書きされます。たとえば、WINS サーバ x.x.x.x を設定してから WINS サーバ y.y.y.y を設定すると、2 番めのコマンドによって最初の設定が上書きされ、y.y.y.y が唯一の WINS サーバになります。サーバを複数設定する場合も同様です。設定済みのサーバを上書きするのではなく、WINS サーバを追加するには、このコマンドを入力するときに、すべての WINS サーバの IP アドレスを含めます。

次の例は、FirstGroup という名前のグループ ポリシーに、IP アドレスが 10.10.10.15 と 10.10.10.30 である WINS サーバを設定する方法を示しています。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# wins-server value 10.10.10.15 10.10.10.30

ステップ 2![]() プライマリとセカンダリの DNS サーバを指定します。

プライマリとセカンダリの DNS サーバを指定します。

ip_address [ip_address] | none}

最初に指定する IP アドレスがプライマリ DNS サーバの IP アドレスです。2 番目(任意)の IP アドレスはセカンダリ DNS サーバの IP アドレスです。IP アドレスではなく none キーワードを指定すると、DNS サーバにヌル値が設定されます。この設定により、DNS サーバは許可されず、デフォルトまたは指定のグループ ポリシーから値が継承されなくなります。最大 4 つの DNS サーバ アドレス、2 つの IPv4 アドレス、および 2 つの IPv6 アドレスを指定できます。

dns-server コマンドを入力するたびに、既存の設定が上書きされます。たとえば、DNS サーバ x.x.x.x を設定し、次に DNS サーバ y.y.y.y を設定した場合、2 番めのコマンドは最初のコマンドを上書きし、y.y.y.y が唯一の DNS サーバになります。サーバを複数設定する場合も同様です。以前に設定された DNS サーバを上書きする代わりにサーバを追加するには、このコマンドを入力するときにすべての DNS サーバの IP アドレスを含めます。

次に、FirstGroup という名前のグループ ポリシーで、IP アドレスが 10.10.10.15、10.10.10.30、2001:DB8::1、および 2001:DB8::2 の DNS サーバを設定する例を示します。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# dns-server value 10.10.10.15 10.10.10.30 2001:DB8::1 2001:DB8::2

ステップ 3![]() DeafultDNS DNS サーバ グループ にデフォルトのドメイン名が指定されていない場合は、デフォルト ドメインを指定する必要があります。 example.com などのドメイン名とトップ レベル ドメインを使用します。

DeafultDNS DNS サーバ グループ にデフォルトのドメイン名が指定されていない場合は、デフォルト ドメインを指定する必要があります。 example.com などのドメイン名とトップ レベル ドメインを使用します。

ステップ 4![]() DHCP ネットワーク スコープを次のように設定します。

DHCP ネットワーク スコープを次のように設定します。

DHCP スコープでは、ASA DHCP サーバがこのグループ ポリシーのユーザにアドレスを割り当てるために使用する IP アドレスの範囲(つまり、サブネットワーク)を指定します。

次の例は、First Group という名前のグループ ポリシーに IP サブネットワーク 10.10.85.0(アドレス範囲 10.10.85.0 ~ 10.10.85.255 を指定)を設定する方法を示しています。

グループ ポリシーのスプリット トンネリング属性の設定

スプリット トンネリングを使用すると、リモート アクセス クライアントは、条件に応じて、パケットを暗号化された形式で VPN トンネルを介して誘導したり、クリア テキスト形式でネットワーク インターフェイスに誘導したりすることができます。スプリット トンネリングがイネーブルになっている場合、宛先がトンネルの反対側でないパケットは、暗号化、トンネルを介した送信、復号化、および最終的な宛先へのルーティングが必要ありません。 split-tunnel-policy コマンドでは、このスプリット トンネリング ポリシーが特定のネットワークに適用されます。

サブネット内でのトラフィックのクライアント スプリット トンネリング動作の違い

AnyConnect クライアントおよびレガシー Cisco VPN(IPsec/IKEv1 クライアント)は、ASA によって割り当てられた IP アドレスと同じサブネット内のサイトにトラフィックを渡す場合、動作が異なります。AnyConnect では、クライアントは、設定済みのスプリット トンネリング ポリシーで指定されたすべてのサイト、および ASA によって割り当てられた IP アドレスと同じサブネット内に含まれるすべてのサイトにトラフィックを渡します。たとえば、ASA によって割り当てられた IP アドレスが 10.1.1.1、マスクが 255.0.0.0 の場合、エンドポイント デバイスは、スプリット トンネリング ポリシーに関係なく、10.0.0.0/8 を宛先とするすべてのトラフィックを渡します。

これとは対照的に、レガシー Cisco VPN Client は、クライアントに割り当てられたサブネットに関係なく、スプリット トンネリング ポリシーで指定されたアドレスだけにトラフィックを渡します。

そのため、割り当てられた IP アドレスが、期待されるローカル サブネットを適切に参照するように、ネットマスクを使用します。

スプリット トンネリング ポリシーの設定

IPv4 トラフィックのスプリット トンネリング ポリシーを指定して、トラフィックのトンネリング ルールを設定します。

IPv6 トラフィックのスプリット トンネリング ポリシーを指定して、トラフィックのトンネリング ルールを設定します。

hostname(config-group-policy)# no ipv6-split-tunnel-policy

デフォルトでは、 すべてのトラフィックがトンネリング されます。スプリット トンネリング ポリシーを設定するには、グループ ポリシー コンフィギュレーション モードで split-tunnel-policy コマンドを入力します。 split-tunnel-policy 属性を実行コンフィギュレーションから削除するには、このコマンドの no 形式を入力します。これにより、別のグループ ポリシーのスプリット トンネリングの値を継承できます。

トラフィックがクリア テキストで送信されるネットワークのリストは、 excludespecified キーワードで定義します。この機能は、社内ネットワークにトンネルを介して接続しながら、ローカル ネットワーク上のデバイス(プリンタなど)にアクセスするリモート ユーザにとって役立ちます。このオプションは、Cisco VPN Client に対してだけ適用されます。

tunnelall キーワードを指定すると、すべてのトラフィックがクリア テキストとして送信されなくなるか、ASA以外の宛先に送信されなくなります。この指定では、実質的にスプリット トンネリングはディセーブルになります。リモート ユーザは企業ネットワークを経由してインターネットにアクセスしますが、ローカル ネットワークにはアクセスできません。これがデフォルトのオプションです。

tunnelspecified キーワードを指定すると、指定されたネットワークとの間のすべてのトラフィックがトンネリングされます。このオプションによって、スプリット トンネリングがイネーブルになります。トンネリングするアドレスのネットワーク リストを作成できるようになります。その他すべてのアドレスに対するデータは、クリア テキストで送信され、リモート ユーザのインターネット サービス プロバイダーによってルーティングされます。

(注) スプリット トンネリングは、本来は、セキュリティ機能ではなくトラフィック管理機能です。最大限のセキュリティを確保するには、スプリット トンネリングをイネーブルにしないことを推奨します。

次に、FirstGroup という名前のグループ ポリシーに対して、指定したネットワークのみをトンネリングするスプリット トンネリング ポリシーを設定する例を示します。

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# split-tunnel-policy tunnelspecified

hostname(config)# group-policy FirstGroup attributes

hostname(config-group-policy)# ipv6-split-tunnel-policy tunnelspecified

スプリット トンネリング用のネットワーク リストの指定

•![]() 「スプリット トンネリング ポリシーの設定」に従って、IPv4 または IPv6、あるいはその両方のスプリット トンネル ポリシーを設定します。

「スプリット トンネリング ポリシーの設定」に従って、IPv4 または IPv6、あるいはその両方のスプリット トンネル ポリシーを設定します。

•![]() IPv4 または IPv6 統合 ACL を作成して、スプリット トンネルのためのネットワーク リストとして指定します。IPv4 ネットワークおよび IPv6 ネットワークの両方のスプリット トンネル ポリシーを設定した場合は、コマンドで指定するネットワーク リスト(統合 ACL)が両方のプロトコルで使用されます。このため、ネットワーク リストには、IPv4 および IPv6 の両方のトラフィックのアクセス コントロール エントリ(ACE)が含まれている必要があります。これらの統合 ACL を作成していない場合は、一般的な操作のコンフィギュレーション ガイドのを参照してください。

IPv4 または IPv6 統合 ACL を作成して、スプリット トンネルのためのネットワーク リストとして指定します。IPv4 ネットワークおよび IPv6 ネットワークの両方のスプリット トンネル ポリシーを設定した場合は、コマンドで指定するネットワーク リスト(統合 ACL)が両方のプロトコルで使用されます。このため、ネットワーク リストには、IPv4 および IPv6 の両方のトラフィックのアクセス コントロール エントリ(ACE)が含まれている必要があります。これらの統合 ACL を作成していない場合は、一般的な操作のコンフィギュレーション ガイドのを参照してください。

グループ ポリシー コンフィギュレーション モードで split-tunnel-network-list コマンドを使用して、スプリット トンネリング用のネットワーク リスト(統合 ACL)を指定します。

hostname(config-group-policy)# split-tunnel-network-list {value access-list_name | none}

hostname(config-group-policy)# no split-tunnel-network-list value [access-list_name]

スプリット トンネリング ネットワーク リストによって、トラフィックがトンネルを通過する必要があるネットワークと、トンネリングを必要としないネットワークが区別されます。ASAは、ネットワーク リストに基づいてスプリット トンネリングを実行するかどうかを決定します。ネットワーク リストは、プライベート ネットワーク上のアドレスのリストで構成された ACL です。