スマート ソフトウェア ライセンスについて

シスコ スマート ライセンシングは、シスコ ポートフォリオ全体および組織全体でソフトウェアをより簡単かつ迅速に一貫して購入および管理できる柔軟なライセンス モデルです。また、これは安全です。ユーザがアクセスできるものを制御できます。スマート ライセンスを使用すると、次のことが可能になります。

-

簡単なアクティベーション:スマートライセンスは、組織全体で使用できるソフトウェアライセンスのプールを確立します。PAK(製品アクティベーションキー)は不要です。

-

管理の統合:My Cisco Entitlements(MCE)は、使いやすいポータルですべてのシスコ製品とサービスの完全なビューを提供するので、取得したもの、使用しているものを常に把握できます。

-

ライセンスの柔軟性:ソフトウェアはハードウェアにノードロックされていないため、必要に応じてライセンスを簡単に使用および転送できます。

スマートライセンスを使用するには、まず Cisco Software Central でスマートアカウントを設定する必要があります(software.cisco.com)。

シスコライセンスの概要については詳しくは、cisco.com/go/licensingguide を参照してください。

Firepower 4100/9300 シャーシの ASA のスマート ソフトウェア ライセンシング

Firepower 4100/9300 シャーシ 上の ASA では、スマート ソフトウェア ライセンシングの設定は、Firepower 4100/9300 シャーシ スーパバイザと ASA に分割されています。

-

Firepower 4100/9300 シャーシ:Smart Software Manager との通信に使用するパラメータなど、すべてのスマート ソフトウェア ライセンシング インフラストラクチャをシャーシで設定します。Firepower 4100/9300 シャーシ 自体の動作にライセンスは必要ありません。

(注)

シャーシ間クラスタリングでは、クラスタ内の各シャーシで同じスマート ライセンス方式を有効にする必要があります。

-

ASA アプリケーション:ASA のすべてのライセンスの権限付与を設定します。

Smart Software Manager とアカウント

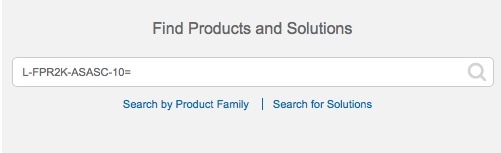

デバイスの 1 つ以上のライセンスを購入する場合は、Cisco Smart Software Manager で管理します。

https://software.cisco.com/#module/SmartLicensing

Smart Software Manager では、組織のマスター アカウントを作成できます。

(注) |

まだアカウントをお持ちでない場合は、リンクをクリックして新しいアカウントを設定してください。Smart Software Manager では、組織のマスター アカウントを作成できます。 |

デフォルトでは、ライセンスはマスター アカウントの下のデフォルトの仮想アカウントに割り当てられます。アカウントの管理者として、オプションで追加の仮想アカウントを作成できます。たとえば、地域、部門、または子会社ごとにアカウントを作成できます。複数の仮想アカウントを使用することで、多数のライセンスおよびデバイスの管理をより簡単に行うことができます。

オフライン管理

デバイスにインターネットアクセスがなく、Smart Software Manager に登録できない場合は、オフラインライセンスを設定できます。

永続ライセンス予約

デバイスがセキュリティ上の理由でインターネットにアクセスできない場合、オプションで、各 ASA の永続ライセンスを要求できます。永続ライセンスでは、Smart Software Manager への定期的なアクセスは必要ありません。PAK ライセンスの場合と同様にライセンスを購入し、ASA のライセンス キーをインストールします。PAK ライセンスとは異なり、ライセンスの取得と管理に Smart Software Manager を使用します。通常のスマート ライセンス モードと永続ライセンスの予約モード間で簡単に切り替えることができます。

(注) |

ASA は特定のライセンス予約(SLR)をサポートしていません。SLR では、特定の機能権限が永続的に有効になっています。ASA は、すべての機能が永続的に有効になっている PLR のみをサポートします。 |

ASA 仮想 永続ライセンスの予約

権限付与に固有のライセンスを取得することで、標準層、権限付与に応じた最大スループット、高度暗号化(3DES/AES)ライセンス(アカウントに資格がある場合)のすべての機能が有効になります。AnyConnect クライアント の使用権を有効にする AnyConnect クライアント ライセンスを購入すれば、 AnyConnect クライアントの機能もプラットフォームの上限まで有効になります(「AnyConnect Plus、AnyConnect Apex、およびAnyConnect VPN のみライセンス」を参照)。

-

100 Mbps の権限付与

-

1 Gbps の権限付与

-

2 Gbps の権限付与

-

10 Gbps の権限付与

-

20 Gbps の権限付与

ASA 仮想 の展開時に使用する権限付与レベルを選択する必要があります。その権限付与レベルによって、要求するライセンスが決まります。ユニットの権限付与レベルを後で変更したい場合は、現在のライセンスを返却し、正しい権限付与レベルの新しいライセンスを要求する必要があります。展開済みの ASA 仮想 のモデルを変更するには、新しい権限付与の要件に合わせるために、ハイパーバイザから vCPU と DRAM の設定を変更します。各値については、ASA 仮想 のクイックスタートガイドを参照してください。

ライセンスの使用を停止した場合、ASA 仮想 で戻りコードを生成し、そのコードを Smart Software Manager に入力して、ライセンスを返却する必要があります。使用していないライセンスの料金の支払うことのないように、返却プロセスに正確に従ってください。

永続ライセンスの予約は Azure ハイパーバイザではサポートされません。

Firepower 1000 永続ライセンスの予約

ライセンスを取得することで、標準層、Security Plus(Firepower 1010)、最大のセキュリティコンテキスト(Firepower 1100)、高度暗号化(3DES/AES)ライセンス(アカウントに資格がある場合)のすべての機能が有効になります。AnyConnect クライアント の使用権を有効にする AnyConnect クライアント ライセンスを購入すれば、 AnyConnect クライアントの機能もプラットフォームの上限まで有効になります(「AnyConnect Plus、AnyConnect Apex、およびAnyConnect VPN のみライセンス」を参照)。

また、ASA の設定で権限付与を要求することにより、ASA でそれらを使用できるようにする必要があります。

ライセンスの使用を停止した場合、ASA で戻りコードを生成し、そのコードを Smart Software Manager に入力して、ライセンスを返却する必要があります。使用していないライセンスの料金の支払うことのないように、返却プロセスに正確に従ってください。

Firepower 2100 永続ライセンスの予約

ライセンスを取得することで、標準層、最大のセキュリティコンテキスト、高度暗号化(3DES/AES)ライセンス(アカウントに資格がある場合)のすべての機能が有効になります。AnyConnect クライアント の使用権を有効にする AnyConnect クライアント ライセンスを購入すれば、 AnyConnect クライアントの機能もプラットフォームの上限まで有効になります(「AnyConnect Plus、AnyConnect Apex、およびAnyConnect VPN のみライセンス」を参照)。また、ASA の設定で権限付与を要求することにより、ASA でそれらの機能を使用できるようにする必要があります。

ライセンスの使用を停止した場合、ASA で戻りコードを生成し、そのコードを Smart Software Manager に入力して、ライセンスを返却する必要があります。使用していないライセンスの料金の支払うことのないように、返却プロセスに正確に従ってください。

Secure Firewall 3100 永続ライセンスの予約

ライセンスを取得することで、標準層、最大のセキュリティコンテキスト、高度暗号化(3DES/AES)ライセンス(アカウントに資格がある場合)のすべての機能が有効になります。AnyConnect クライアント の使用権を有効にする AnyConnect クライアント ライセンスを購入すれば、 AnyConnect クライアントの機能もプラットフォームの上限まで有効になります(「AnyConnect Plus、AnyConnect Apex、およびAnyConnect VPN のみライセンス」を参照)。また、ASA の設定で権限付与を要求することにより、ASA でそれらの機能を使用できるようにする必要があります。

ライセンスの使用を停止した場合、ASA で戻りコードを生成し、そのコードを Smart Software Manager に入力して、ライセンスを返却する必要があります。使用していないライセンスの料金の支払うことのないように、返却プロセスに正確に従ってください。

Firepower 4100/9300 シャーシ 永続ライセンスの予約

ライセンスを取得することで、標準層、最大のセキュリティコンテキスト、キャリアライセンス、高度暗号化(3DES/AES)ライセンス(アカウントに資格がある場合)のすべての機能が有効になります。AnyConnect クライアント の使用権を有効にする AnyConnect クライアント ライセンスを購入すれば、AnyConnect クライアント の機能もプラットフォームの上限まで有効になります(「AnyConnect Plus、AnyConnect Apex、およびAnyConnect VPN のみライセンス」を参照)。ライセンスは Firepower 4100/9300 シャーシ上で管理されますが、それに加えて ASA の設定で権限付与を要求することにより、ASA でそれらを使用できるようにする必要があります。

ライセンスの使用を停止した場合、Firepower 4100/9300 シャーシ で戻りコードを生成し、そのコードを Smart Software Manager に入力して、ライセンスを返却する必要があります。使用していないライセンスの料金の支払うことのないように、返却プロセスに正確に従ってください。

Smart Software Manager オンプレミス

デバイスがセキュリティ上の理由でインターネットにアクセスできない場合、オプションで、仮想マシン(VM)としてローカル Smart Software Manager オンプレミスサーバー(旧「Smart Software サテライトサーバー」)をインストールできます。Smart Software Manager オンプレミスは、Smart Software Manager の機能の一部を提供します。これにより、すべてのローカルデバイスに不可欠なライセンシングサービスを提供できます。ライセンスの使用状況を同期するためにメインの Smart Software Manager に定期的に接続する必要があるのは、Smart Software Manager オンプレミスだけです。スケジュールに沿って同期するか、または手動で同期できます。

Smart Software Manager オンプレミスでは、次の機能を実行できます。

-

ライセンスの有効化または登録

-

企業ライセンスの表示

-

会社のエンティティ間でのライセンス移動

詳細については、https://www.cisco.com/c/en/us/buy/smart-accounts/software-manager.html#~on-premを参照してください。

仮想アカウントごとに管理されるライセンスとデバイス

ライセンスとデバイスは仮想アカウントごとに管理されます。つまり、その仮想アカウントのデバイスのみが、そのアカウントに割り当てられたライセンスを使用できます。追加のライセンスが必要な場合は、別の仮想アカウントから未使用のライセンスを転用できます。仮想アカウント間でデバイスを転送することもできます。

Firepower 4100/9300 シャーシ 上で動作する ASA の場合:シャーシのみがデバイスとして登録される一方で、シャーシ内の ASA アプリケーションはそれぞれ固有のライセンスを要求します。たとえば、3 つのセキュリティ モジュールを搭載した Firepower 9300 シャーシでは、全シャーシが 1 つのデバイスとして登録されますが、各モジュールは合計 3 つのライセンスを別個に使用します。

評価ライセンス

ASA 仮想

ASA 仮想 は、評価モードをサポートしません。Smart Software Manager への登録の前に、ASA 仮想 は厳しいレート制限状態で動作します。

Firepower 1000

Firepower 1000 は、Smart Software Manager への登録の前に 90 日間(合計使用時間)評価モードで動作します。デフォルトの権限のみが有効になります。この期間が終了すると、Firepower 1000 はコンプライアンス違反の状態になります。

(注) |

高度暗号化(3DES/AES)の評価ライセンスを受け取ることはできません。高度暗号化(3DES/AES)ライセンスを有効にするエクスポートコンプライアンス トークンを受け取るには、Smart Software Manager に登録する必要があります。 |

Firepower 2100

Firepower 2100 は、Smart Software Manager への登録の前に 90 日間(合計使用時間)評価モードで動作します。デフォルトの権限のみが有効になります。この期間が終了すると、Firepower 2100 はコンプライアンス違反の状態になります。

(注) |

高度暗号化(3DES/AES)の評価ライセンスを受け取ることはできません。高度暗号化(3DES/AES)ライセンスを有効にするエクスポートコンプライアンス トークンを受け取るには、Smart Software Manager に登録する必要があります。 |

Cisco Secure Firewall 3100

Cisco Secure Firewall 3100 は、Smart Software Manager への登録の前に 90 日間(合計使用時間)評価モードで動作します。デフォルトの権限のみが有効になります。この期間が終了すると、Cisco Secure Firewall 3100 はコンプライアンス違反の状態になります。

(注) |

高度暗号化(3DES/AES)の評価ライセンスを受け取ることはできません。高度暗号化(3DES/AES)ライセンスを有効にするエクスポートコンプライアンス トークンを受け取るには、Smart Software Manager に登録する必要があります。 |

Firepower 4100/9300 シャーシ

Firepower 4100/9300 シャーシ は、次の 2 種類の評価ライセンスをサポートしています。

-

シャーシレベル評価モード:Firepower 4100/9300 シャーシ は、Smart Software Manager への登録の前に 90 日間(合計使用時間)評価モードで動作します。このモードでは、ASA は固有の権限付与を要求できません。デフォルトの権限のみが有効になります。この期間が終了すると、Firepower 4100/9300 シャーシはコンプライアンス違反の状態になります。

-

権限付与ベースの評価モード:Firepower 4100/9300 シャーシ が Smart Software Manager に登録された後、ASA に割り当て可能な時間ベースの評価ライセンスを取得できます。ASA で、通常どおりに権限付与を要求します。時間ベースのライセンスの期限が切れると、時間ベースのライセンスを更新するか、または永続ライセンスを取得する必要があります。

(注) |

高度暗号化(3DES/AES)の評価ライセンスを受け取ることはできません。高度暗号化(3DES/AES)ライセンスを有効にするエクスポートコンプライアンス トークンを受け取るには、Smart Software Manager に登録して永続ライセンスを取得する必要があります。 |

ライセンスについて(タイプ別)

ここでは、ライセンスに関する追加情報をタイプ別に説明します。

AnyConnect Plus、AnyConnect Apex、およびAnyConnect VPN のみライセンス

AnyConnect クライアントライセンスは ASA に直接適用されません。ただし、ASA を AnyConnect クライアントヘッドエンドとして使用する権利を保証するには、ライセンスを購入してスマートアカウントに追加する必要があります。

-

AnyConnect Plus および AnyConnect Apex ライセンスの場合は、スマートアカウントのすべての ASA で使用する予定のピアの数を合計し、その多くのピア用にライセンスを購入します。

-

AnyConnect VPN のみ の場合は、ASA ごとに 1 つのライセンスを購入します。複数の ASA で共有できるピアのプールを提供する他のライセンスとは異なり、AnyConnect VPN のみ ライセンスはヘッドエンド単位です。

詳細については、以下を参照してください。

その他の VPN ピア

その他の VPN ピアには、次の VPN タイプが含まれています。

-

IKEv1 を使用した IPsec リモート アクセス VPN

-

IKEv1 を使用した IPsec サイトツーサイト VPN

-

IKEv2 を使用した IPsec サイトツーサイト VPN

このライセンスは基本ライセンスに含まれています。

合計 VPN ピア。全タイプの合計

-

合計 VPN ピアは、AnyConnect クライアント とその他の VPN ピアを合算した、許可される VPN ピアの最大数となります。たとえば、合計が 1000 の場合は AnyConnect クライアント とその他の VPN ピアを 500 ずつ、または AnyConnect クライアント を 700 とその他の VPN ピア 300 を同時に許可できます。あるいは、1000 すべてを AnyConnect クライアント に使用することも可能です。合計 VPN ピアが最大数を超えた場合は、ASA をオーバーロードして、適切なネットワークのサイズに設定してください。

暗号化ライセンス

高度暗号化:ASA 仮想

Smart Software Manager または Smart Software Manager オンプレミスサーバーに接続する前に、管理接続に高度暗号化(3DES/AES)を使用できるため、ASDM を起動して Smart Software Manager に接続することが可能です。(VPN などの)高度暗号化を必要とする through-the-box トラフィックの場合、Smart Software Manager に接続して高度暗号化ライセンスを取得するまで、スループットは厳しく制限されます。

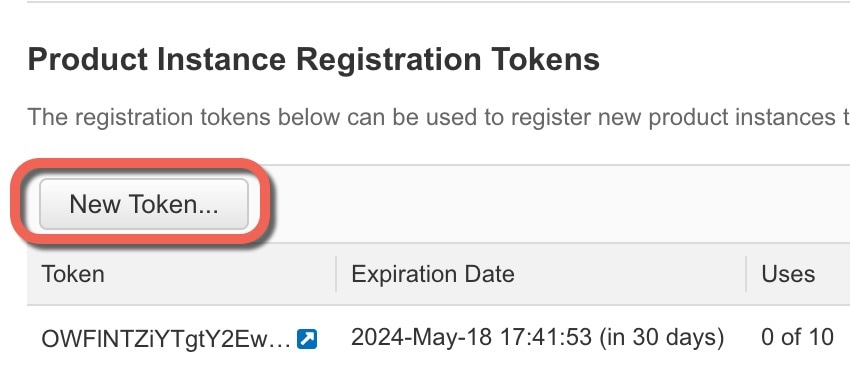

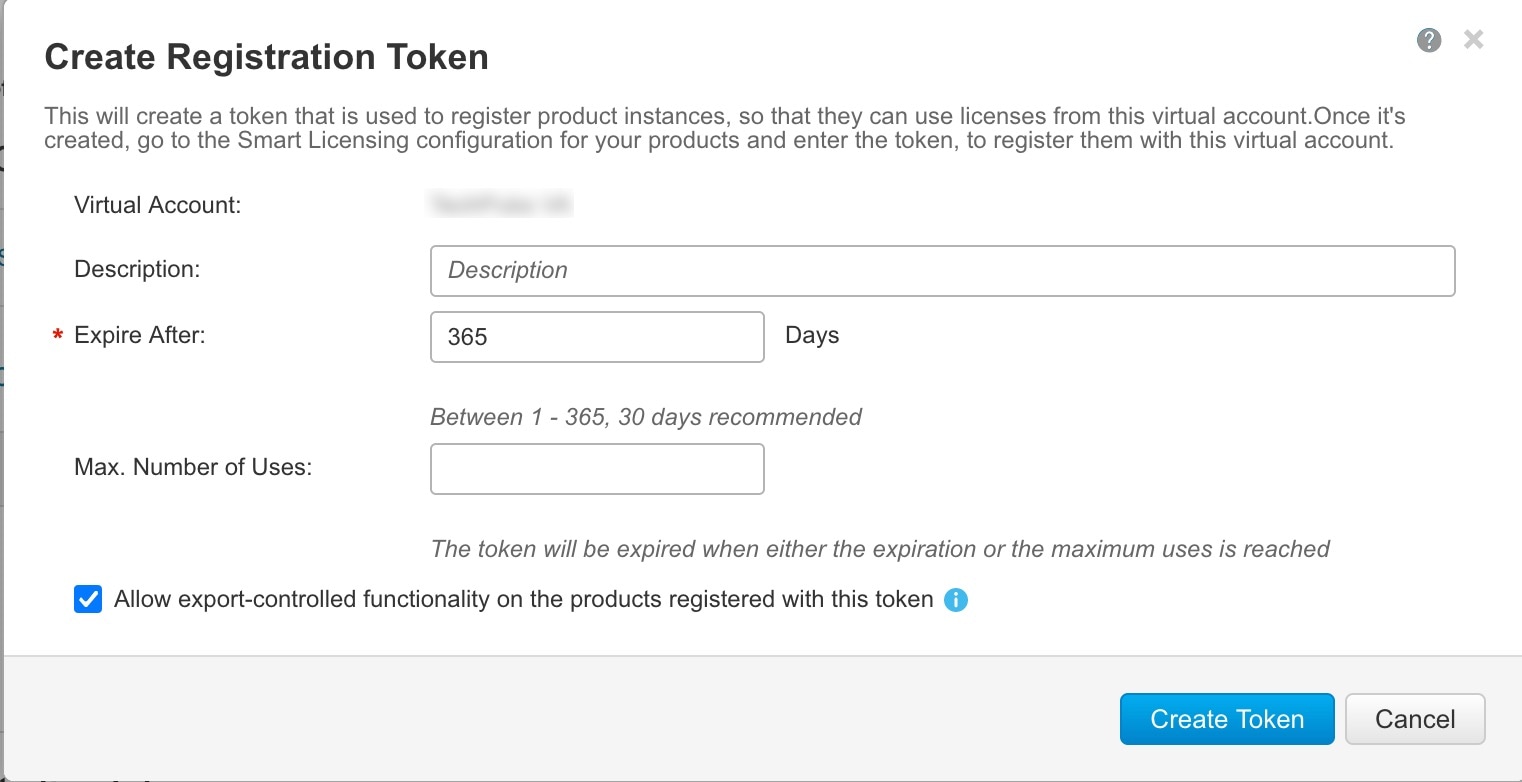

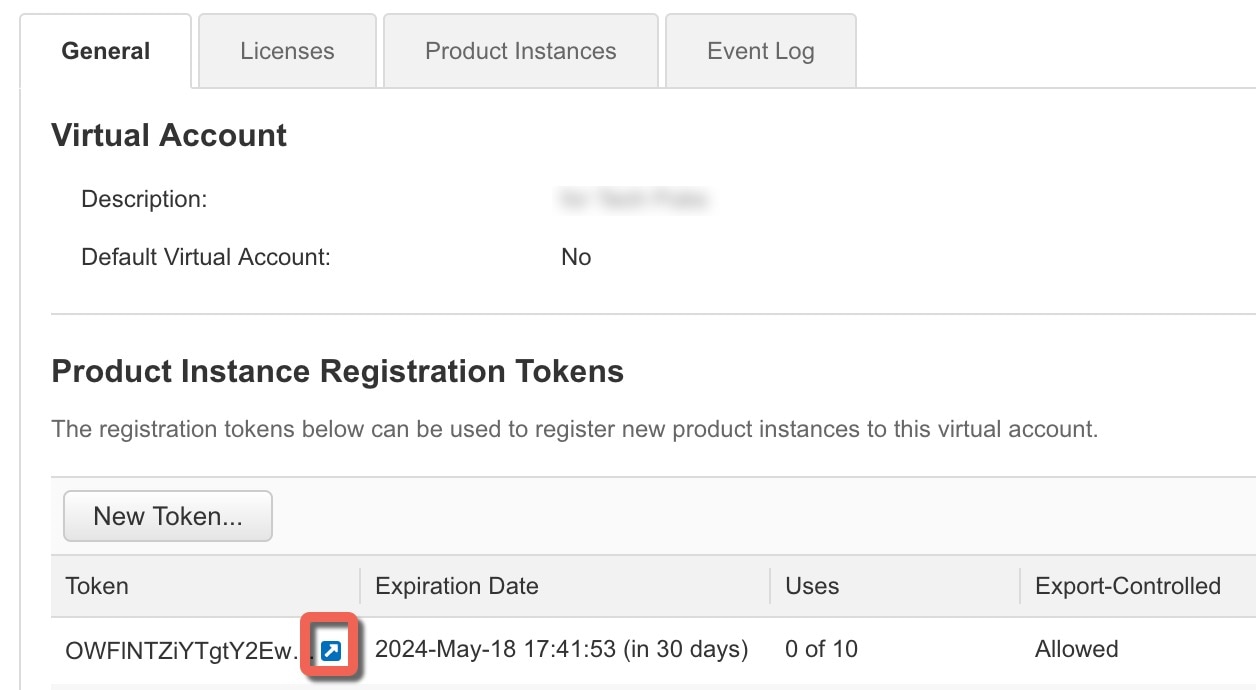

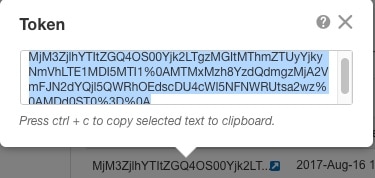

スマート ソフトウェア ライセンシング アカウントから ASA 仮想 の登録トークンを要求する場合、[このトークンに登録した製品でエクスポート制御機能を許可する(Allow export-controlled functionality on the products registered with this token)] チェックボックスをオンにして、高度暗号化(3DES/AES)のライセンスが適用されるようにします(お使いのアカウントでその使用が許可されている必要があります)。ASA 仮想 が後でコンプライアンス違反になった場合、エクスポート コンプライアンス トークンが正常に適用されていれば、ASA 仮想 はライセンスを保持し、レート制限状態に戻ることはありません。ASA 仮想 を再登録し、エクスポート コンプライアンスが無効になっている場合、または ASA 仮想 を工場出荷時の設定に復元した場合、ライセンスは削除されます。

最初に高度暗号化なしで ASA 仮想 を登録し、後で高度暗号化を追加する場合は、新しいライセンスを有効にするために ASA 仮想 をリロードする必要があります。

永続ライセンス予約のライセンスの場合、アカウントに使用資格があれば、高度暗号化(3DES/AES)ライセンスが有効になります。

スマートアカウントで強力な暗号化が許可されていないが、強力な暗号化の使用が許可されているとシスコが判断した場合、強力な暗号化ライセンスをアカウントに手動で追加できます。

高度暗号化:アプライアンスモードの Firepower 1000、Firepower 2100、Cisco Secure Firewall 3100

ASA には、管理アクセスのみを対象にした 3DES 機能がデフォルトで含まれているので、Smart Software Manager に接続でき、すぐに ASDM を使用することもできます。後に ASA で SSH アクセスを設定する場合は、SSH および SCP を使用することもできます。高度な暗号化を必要とするその他の機能(VPN など)では、最初に Smart Software Manager に登録する必要がある高度暗号化が有効になっている必要があります。

(注) |

登録する前に高度な暗号化を使用できる機能の設定を試みると(脆弱な暗号化のみ設定している場合でも)、HTTPS 接続はそのインターフェイスでドロップされ、再接続できません。このルールの例外は、管理 1/1 などの管理専用インターフェイスに接続されている場合です。SSH は影響を受けません。HTTPS 接続が失われた場合は、コンソール ポートに接続して ASA を再設定するか、管理専用インターフェイスに接続するか、または高度暗号化機能用に設定されていないインターフェイスに接続することができます。 |

スマート ソフトウェア ライセンシング アカウントから ASA の登録トークンを要求する場合、[Allow export-controlled functionality on the products registered with this token] チェックボックスをオンにして、高度暗号化(3DES/AES)のライセンスが適用されるようにします(ご使用のアカウントでその使用が許可されている必要があります)。ASA が後でコンプライアンス違反になった場合、エクスポート コンプライアンス トークンが正常に適用されていれば、ASA は引き続き through the box トラフィックを許可します。ASA を再登録し、エクスポート コンプライアンスが無効になっていても、ライセンスは有効なままです。ASA を工場出荷時の設定に復元すると、ライセンスは削除されます。

最初に高度な暗号化なしで ASA を登録し、後で高度な暗号化を追加する場合は、新しいライセンスを有効にするために ASA をリロードする必要があります。

永続ライセンス予約のライセンスの場合、アカウントに使用資格があれば、高度暗号化(3DES/AES)ライセンスが有効になります。

スマートアカウントで強力な暗号化が許可されていないが、強力な暗号化の使用が許可されているとシスコが判断した場合、強力な暗号化ライセンスをアカウントに手動で追加できます。

高度暗号化:プラットフォームモードの Firepower 2100

Smart Software Manager または Smart Software Manager オンプレミスサーバーに接続する前に、管理接続に高度暗号化(3DES/AES)を使用できるため、ASDM を起動することが可能です。ASDM アクセスは、デフォルトの暗号化を適用する管理専用インターフェイスでのみ使用できることに注意してください。高度暗号化ライセンスに接続して取得するまで、(VPN などの)高度暗号化を必要とする through the box トラフィックは許可されません。

スマート ソフトウェア ライセンシング アカウントから ASA の登録トークンを要求する場合、[Allow export-controlled functionality on the products registered with this token] チェックボックスをオンにして、高度暗号化(3DES/AES)のライセンスが適用されるようにします(ご使用のアカウントでその使用が許可されている必要があります)。ASA が後でコンプライアンス違反になった場合、エクスポート コンプライアンス トークンが正常に適用されていれば、ASA は引き続き through the box トラフィックを許可します。ASA を再登録し、エクスポート コンプライアンスが無効になっていても、ライセンスは有効なままです。ASA を工場出荷時の設定に復元すると、ライセンスは削除されます。

最初に高度な暗号化なしで ASA を登録し、後で高度な暗号化を追加する場合は、新しいライセンスを有効にするために ASA をリロードする必要があります。

永続ライセンス予約のライセンスの場合、アカウントに使用資格があれば、高度暗号化(3DES/AES)ライセンスが有効になります。

スマートアカウントで強力な暗号化が許可されていないが、強力な暗号化の使用が許可されているとシスコが判断した場合、強力な暗号化ライセンスをアカウントに手動で追加できます。

高度暗号化:Firepower 4100/9300 シャーシ

ASA を論理デバイスとして展開すると、すぐに ASDM を起動できます。高度暗号化ライセンスに接続して取得するまで、(VPN などの)高度暗号化を必要とする through the box トラフィックは許可されません。

スマート ソフトウェア ライセンシング アカウントからシャーシの登録トークンを要求する場合、[このトークンに登録した製品でエクスポート制御機能を許可する(Allow export-controlled functionality on the products registered with this token)] チェックボックスをオンにして、高度暗号化(3DES/AES)ライセンスが適用されるようにします(お使いのアカウントでその使用が許可されている必要があります)。

ASA が後でコンプライアンス違反になった場合、エクスポート コンプライアンス トークンが正常に適用されていれば、ASA は引き続き through the box トラフィックを許可します。シャーシを再登録し、エクスポート コンプライアンスが無効になっている場合、またはシャーシを工場出荷時の設定に復元した場合、ライセンスは削除されます。

最初に高度な暗号化なしでシャーシを登録し、後で高度な暗号化を追加する場合は、新しいライセンスを有効にするために ASA アプリケーションをリロードする必要があります。

永続ライセンス予約のライセンスの場合、アカウントに使用資格があれば、高度暗号化(3DES/AES)ライセンスが有効になります。

スマートアカウントで強力な暗号化が許可されていないが、強力な暗号化の使用が許可されているとシスコが判断した場合、強力な暗号化ライセンスをアカウントに手動で追加できます。

DES:すべてのモデル

DES ライセンスはディセーブルにできません。3DES ライセンスをインストールしている場合、DES は引き続き使用できます。強力な暗号化だけを使用したい場合に DES の使用を防止するには、強力な暗号化だけを使用するようにすべての関連コマンドを設定する必要があります。

キャリア ライセンス

キャリア ライセンスでは、以下のインスペクション機能が有効になります。

-

Diameter:Diameter は、LTE(Long Term Evolution)および IMS(IP Multimedia Subsystem)用の EPS(Evolved Packet System)などの次世代モバイルと固定電気通信ネットワークで使用される認証、認可、およびアカウンティング(AAA)プロトコルです。RADIUS や TACACS がこれらのネットワークで Diameter に置き換えられます。

-

GTP/GPRS:GPRS トンネリングプロトコルは、General Packet Radio Service(GPRS)トラフィック用に GSM、UMTS、および LTE ネットワークで使用されます。GTP は、トンネル制御および管理プロトコルを提供します。このプロトコルによるトンネルの作成、変更、および削除により、モバイル ステーションに GPRS ネットワーク アクセスが提供されます。GTP は、ユーザー データ パケットの伝送にもトンネリング メカニズムを使用します。

-

M3UA:MTP3 User Adaptation(M3UA)は、SS7 Message Transfer Part 3(MTP3)レイヤと連動する IP ベースアプリケーション用の SS7 ネットワークへのゲートウェイを提供するクライアント/サーバープロトコルです。M3UA により、IP ネットワーク上で SS7 ユーザー パート(ISUP など)を実行することが可能になります。M3UA は RFC 4666 で定義されています。

-

CTP:SCTP(Stream Control Transmission Protocol)は RFC 4960 で説明されています。プロトコルは IP 経由のテレフォニー シグナリング プロトコル SS7 をサポートしており、4G LTE モバイル ネットワーク アーキテクチャにおける複数のインターフェイス用の転送プロトコルでもあります。

合計 TLS プロキシ セッション

Encrypted Voice Inspection の各 TLS プロキシ セッションは、TLS ライセンスの制限に対してカウントされます。

TLS プロキシ セッションを使用するその他のアプリケーション(ライセンスが不要な Mobility Advantage Proxy など)では、TLS 制限に対してカウントしません。

アプリケーションによっては、1 つの接続に複数のセッションを使用する場合があります。たとえば、プライマリとバックアップの Cisco Unified Communications Manager を電話に設定した場合は、TLS プロキシ接続は 2 つ使用されます。

TLS プロキシの制限は、tls-proxy maximum-sessions コマンドまたは ASDM で [Configuration] > [Firewall] > [Unified Communications] > [TLS Proxy] ペインを使用して個別に設定できます。モデルの制限を表示するには、tls-proxy maximum-sessions ? コマンドを入力します。デフォルトの TLS プロキシ制限よりも高い TLS プロキシライセンスを適用する場合、ASA では、そのライセンスに一致するように TLS プロキシの制限が自動的に設定されます。ライセンスの制限よりも TLS プロキシ制限が優先されます。TLS プロキシ制限をライセンスよりも少なく設定すると、ライセンスですべてのセッションを使用できません。

(注) |

「K8」で終わるライセンス製品番号(たとえばユーザー数が 250 未満のライセンス)では、TLS プロキシ セッション数は 1000 までに制限されます。「K9」で終わるライセンス製品番号(たとえばユーザー数が 250 以上のライセンス)では、TLS プロキシの制限はコンフィギュレーションに依存し、モデルの制限が最大数になります。K8 と K9 は、エクスポートについてそのライセンスが制限されるかどうかを示します。K8 は制限されず、K9 は制限されます。 (たとえば clear configure all コマンドを使用して)コンフィギュレーションをクリアすると、TLS プロキシ制限がモデルのデフォルトに設定されます。このデフォルトがライセンスの制限よりも小さいと、tls-proxy maximum-sessions コマンドを使用したときに、再び制限を高めるようにエラー メッセージが表示されます(ASDM の [TLS Proxy] ペインを使用)。フェールオーバーを使用して、write standby コマンドを入力するか、または ASDM でプライマリ装置に対して [File] > [Save Running Configuration to Standby Unit] を使用して強制的にコンフィギュレーションの同期を行うと、セカンダリ装置で clear configure all コマンドが自動的に生成され、セカンダリ装置に警告メッセージが表示されることがあります。コンフィギュレーションの同期によりプライマリ装置の TLS プロキシ制限の設定が復元されるため、この警告は無視できます。 |

接続には、SRTP 暗号化セッションを使用する場合もあります。

-

K8 ライセンスでは、SRTP セッション数は 250 までに制限されます。

-

K9 ライセンスでは、制限はありません。

(注) |

メディアの暗号化/復号化を必要とするコールだけが、SRTP 制限に対してカウントされます。コールに対してパススルーが設定されている場合は、両方のレッグが SRTP であっても、SRTP 制限に対してカウントされません。 |

VLAN、最大

VLAN 制限の対象としてカウントするインターフェイスに、VLAN を割り当てます。

ボットネット トラフィック フィルタ ライセンス

ダイナミック データベースをダウンロードするには、強力な暗号化(3DES/AES)ライセンスが必要です。

フェールオーバーまたは ASA クラスタ ライセンス

ASAv のフェールオーバー ライセンス

スタンバイ ユニットにはプライマリ ユニットと同じモデル ライセンスが必要です。

Firepower 1010 のフェールオーバー ライセンス

Smart Software Manager Regular およびオンプレミス

両方の Firepower 1010 ユニットは、Smart Software Manager または Smart Software Manager オンプレミスサーバーに登録する必要があります。フェールオーバーを設定する前に、両方のユニットで標準ライセンスと Security Plus ライセンスを有効にする必要があります。

通常は、ユニットの登録時に両方のユニットが強力な暗号化トークンを取得する必要があるため、ASA で強力な暗号化(3DES/AES)機能ライセンスを有効にする必要もありません。登録トークンを使用する場合、両方のユニットに同じ暗号化レベルが設定されている必要があります。

スマートアカウントで強力な暗号化が許可されていないが、強力な暗号化の使用が許可されているとシスコが判断した場合、強力な暗号化ライセンスをアカウントに手動で追加できます。この場合、フェールオーバーを有効にした後、アクティブユニットで有効にします。設定はスタンバイ ユニットに複製されますが、スタンバイ ユニットは設定を使用しません。この設定はキャッシュの状態のままになります。アクティブユニットのみサーバーからライセンスを要求します。ライセンスは単一のフェールオーバーライセンスにまとめられ、フェールオーバーのペアで共有されます。この集約ライセンスはスタンバイユニットにもキャッシュされ、将来アクティブなユニットとなったときに使用されます。フェールオーバーの後には、新しいアクティブ装置は集約ライセンスを引き続き使用します。キャッシュされたライセンス設定を使用し、サーバーに権限付与を再要求します。古いアクティブ装置がペアにスタンバイとして参加した場合、ライセンス権限を解放します。アカウントに充分なライセンスがない場合、スタンバイ装置が権限を解放する前に、新しいアクティブ装置のライセンスがコンプライアンス違反状態になることがあります。フェールオーバーのペアは集約ライセンスを 30 日間使用できますが、この猶予期間以降もコンプライアンス違反となり、高度暗号化トークンを使用する場合は、高度暗号化(3DES/AES)機能ライセンスを必要とする機能の設定変更を行えなくなります。動作には影響しません。新しいアクティブ装置は、ライセンスのコンプライアンスが確保されるまで 35 秒ごとに権限承認更新要求を送信します。フェールオーバーのペアを解消した場合は、アクティブな装置は権限を解放し、両方のユニットはライセンス設定をキャッシュ状態にして保持します。ライセンスを再アクティベートするには、各ユニットの設定をクリアし、再設定する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、フェールオーバーを設定する前にライセンスを有効にする必要があります。

Firepower 1100 のフェールオーバー ライセンス

Smart Software Manager Regular およびオンプレミス

アクティブユニットのみサーバからライセンスを要求します。ライセンスは、フェールオーバーペアで共有される単一のフェールオーバーライセンスに集約されます。セカンダリ ユニットに追加費用はかかりません。

アクティブ/スタンバイフェールオーバーのフェールオーバーを有効にした後は、アクティブユニットにのみスマートライセンシングを設定できます。アクティブ/アクティブ フェールオーバーでは、フェールオーバー グループ 1 がアクティブになっている装置にのみスマートライセンシングを設定できます。設定はスタンバイ ユニットに複製されますが、スタンバイ ユニットは設定を使用しません。この設定はキャッシュの状態のままになります。集約されたライセンスは、スタンバイユニットにキャッシュされ、将来アクティブユニットになる場合に使用されます。

(注) |

フェールオーバーペアを形成する場合は、各 ASA に同じ暗号化ライセンスが必要です。スマート ライセンシング サーバに ASA を登録すると、高度暗号化ライセンスは、登録トークンを適用するときに、対象となるお客様の場合に自動的に有効化されます。この要件のため、フェールオーバーで高度暗号化トークンを使用する場合は、次の 2 つのライセンスを選択できます。

|

各アドオンライセンスタイプは次のように管理されます。

-

標準:アクティブな装置のみがサーバにこのライセンスを要求しますが、スタンバイ装置にはデフォルトで有効になっている 標準 ライセンスがあります。その使用のためにサーバに登録を行う必要はありません。

-

Context:このライセンスはアクティブな装置のみが要求します。ただし、デフォルトで 標準 ライセンスには 2 のコンテキストが含まれ、これは両方のユニットにあります。各ユニットの 標準 ライセンスの値と、アクティブな装置の Context ライセンスの値はプラットフォームの上限まで加算されます。次に例を示します。

-

標準 ライセンスには 2 つのコンテキストが含まれています。2 つの Firepower 1120 ユニットの場合、これらのライセンスは最大 4 つのコンテキストを追加します。アクティブ/スタンバイペアのアクティブな装置に 3 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 7 つのコンテキストが含まれています。ただし、ユニットごとのプラットフォームの制限が 5 なので、結合されたライセンスでは最大 5 つのコンテキストのみ許可されます。この場合、アクティブな Context ライセンスを 1 つのコンテキストとしてのみ設定することになる場合があります。

-

標準 ライセンスには 2 つのコンテキストが含まれています。2 つの Firepower 1140 ユニットの場合、これらのライセンスは最大 4 つのコンテキストを追加します。アクティブ/アクティブペアのプライマリユニットに 4 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 8 つのコンテキストが含まれています。たとえば、一方のユニットが 5 コンテキストを使用し、他方が 3 コンテキストを使用します(合計 8 の場合)。ユニットごとのプラットフォームの制限が 10 なので、結合されたライセンスでは最大 10 のコンテキストが許可されます。8 コンテキストは制限の範囲内です。

-

-

高度な暗号化(3DES/AES):スマートアカウントで高度な暗号化が許可されていないが、高度な暗号化の使用が許可されているとシスコが判断した場合、高度な暗号化ライセンスをアカウントに手動で追加できます。アクティブユニットのみがこのライセンスを要求し、ライセンスの集約により両方のユニットがこれを使用できます。

フェールオーバーの後には、新しいアクティブ装置は集約ライセンスを引き続き使用します。キャッシュされたライセンス設定を使用し、サーバーに権限付与を再要求します。古いアクティブ装置がペアにスタンバイとして参加した場合、ライセンス権限を解放します。アカウントに充分なライセンスがない場合、スタンバイ装置が権限を解放する前に、新しいアクティブ装置のライセンスがコンプライアンス違反状態になることがあります。フェールオーバーのペアは集約ライセンスを 30 日間使用できますが、この猶予期間以降もコンプライアンス違反となる場合は、特殊なライセンスを必要とする機能の設定変更(つまり、追加コンテキストの追加)を行なえなくなります。動作には影響しません。新しいアクティブ装置は、ライセンスのコンプライアンスが確保されるまで 35 秒ごとに権限承認更新要求を送信します。フェールオーバーのペアを解消した場合は、アクティブな装置は権限を解放し、両方のユニットはライセンス設定をキャッシュ状態にして保持します。ライセンスを再アクティベートするには、各ユニットの設定をクリアし、再設定する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、フェールオーバーを設定する前にライセンスを有効にする必要があります。

Firepower 2100 のフェールオーバー ライセンス

Smart Software Manager Regular およびオンプレミス

アクティブユニットのみサーバからライセンスを要求します。ライセンスは、フェールオーバーペアで共有される単一のフェールオーバーライセンスに集約されます。セカンダリ ユニットに追加費用はかかりません。

アクティブ/スタンバイフェールオーバーのフェールオーバーを有効にした後は、アクティブユニットにのみスマートライセンシングを設定できます。アクティブ/アクティブ フェールオーバーでは、フェールオーバー グループ 1 がアクティブになっている装置にのみスマートライセンシングを設定できます。設定はスタンバイ ユニットに複製されますが、スタンバイ ユニットは設定を使用しません。この設定はキャッシュの状態のままになります。集約されたライセンスは、スタンバイユニットにキャッシュされ、将来アクティブユニットになる場合に使用されます。

(注) |

フェールオーバーペアを形成する場合は、各 ASA に同じ暗号化ライセンスが必要です。スマート ライセンシング サーバに ASA を登録すると、高度暗号化ライセンスは、登録トークンを適用するときに、対象となるお客様の場合に自動的に有効化されます。この要件のため、フェールオーバーで高度暗号化トークンを使用する場合は、次の 2 つのライセンスを選択できます。

|

各アドオンライセンスタイプは次のように管理されます。

-

標準:アクティブな装置のみがサーバにこのライセンスを要求しますが、スタンバイ装置にはデフォルトで有効になっている 標準 ライセンスがあります。その使用のためにサーバに登録を行う必要はありません。

-

Context:このライセンスはアクティブな装置のみが要求します。ただし、デフォルトで 標準 ライセンスには 2 のコンテキストが含まれ、これは両方のユニットにあります。各ユニットの 標準 ライセンスの値と、アクティブな装置の Context ライセンスの値はプラットフォームの上限まで加算されます。次に例を示します。

-

標準 ライセンスには 2 つのコンテキストが含まれています。2 つの Firepower 2130 ユニットの場合、これらのライセンスは最大 4 つのコンテキストを追加します。アクティブ/スタンバイペアのアクティブな装置に 30 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 34 のコンテキストが含まれています。しかし、ユニットごとのプラットフォームの制限が 30 であるため、結合されたライセンスでは最大 30 のコンテキストが許容されます。この場合では、アクティブな Context ライセンスとして 25 のコンテキストのみを設定できます。

-

標準 ライセンスには 2 つのコンテキストが含まれています。2 つの Firepower 2130 ユニットの場合、これらのライセンスは最大 4 つのコンテキストを追加します。アクティブ/アクティブペアのプライマリユニットに 10 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 14 のコンテキストが含まれています。たとえば、一方のユニットが 9 コンテキストを使用し、他方が 5 コンテキストを使用します(合計 14 の場合)。ユニットごとのプラットフォームの制限が 30 であるため、結合されたライセンスでは最大 30 のコンテキストが許容されます。14 コンテキストは制限の範囲内です。

-

-

高度な暗号化(3DES/AES):スマートアカウントで高度な暗号化が許可されていないが、高度な暗号化の使用が許可されているとシスコが判断した場合、高度な暗号化ライセンスをアカウントに手動で追加できます。アクティブユニットのみがこのライセンスを要求し、ライセンスの集約により両方のユニットがこれを使用できます。

フェールオーバーの後には、新しいアクティブ装置は集約ライセンスを引き続き使用します。キャッシュされたライセンス設定を使用し、サーバーに権限付与を再要求します。古いアクティブ装置がペアにスタンバイとして参加した場合、ライセンス権限を解放します。アカウントに充分なライセンスがない場合、スタンバイ装置が権限を解放する前に、新しいアクティブ装置のライセンスがコンプライアンス違反状態になることがあります。フェールオーバーのペアは集約ライセンスを 30 日間使用できますが、この猶予期間以降もコンプライアンス違反となる場合は、特殊なライセンスを必要とする機能の設定変更(つまり、追加コンテキストの追加)を行なえなくなります。動作には影響しません。新しいアクティブ装置は、ライセンスのコンプライアンスが確保されるまで 35 秒ごとに権限承認更新要求を送信します。フェールオーバーのペアを解消した場合は、アクティブな装置は権限を解放し、両方のユニットはライセンス設定をキャッシュ状態にして保持します。ライセンスを再アクティベートするには、各ユニットの設定をクリアし、再設定する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、フェールオーバーを設定する前にライセンスを有効にする必要があります。

Secure Firewall 3100 のフェールオーバーライセンス

Smart Software Manager Regular およびオンプレミス

各ユニットには、標準ライセンス(デフォルトで有効)と同じ暗号化ライセンスが必要です。ライセンス不一致の問題を回避するために、フェールオーバーを有効にする前に、ライセンスサーバで各ユニットのライセンスを取得することをお勧めします。また、高度暗号化ライセンスを使用する場合は、フェールオーバーリンクの暗号化に関する問題も発生します。

フェールオーバー機能自体にライセンスは必要ありません。データユニットのコンテキストライセンスに追加料金はかかりません。

高度暗号化ライセンスは、登録トークンを適用すると、対象となるお客様の場合自動的に有効化されます。ASA 設定で有効化される高度暗号化(3DES/AES)機能ライセンスについては、以下を参照してください。

ASA ライセンス設定では、標準ライセンスは両方のユニットで常にデフォルトで有効になっています。アクティブ/スタンバイフェールオーバーのフェールオーバーを有効にした後は、アクティブユニットにのみスマートライセンシングを設定できます。アクティブ/アクティブ フェールオーバーでは、フェールオーバー グループ 1 がアクティブになっている装置にのみスマートライセンシングを設定できます。設定はスタンバイ ユニットに複製されますが、スタンバイ ユニットは設定を使用しません。この設定はキャッシュの状態のままになります。集約されたライセンスは、スタンバイユニットにキャッシュされ、将来アクティブユニットになる場合に使用されます。

各アドオンライセンスタイプは次のように管理されます。

-

標準:各ユニットがサーバから標準ライセンスを要求します。

-

Context:このライセンスはアクティブな装置のみが要求します。ただし、デフォルトで Standard ライセンスには 2 のコンテキストが含まれ、これは両方のユニットにあります。各ユニットの Standard ライセンスの値と、アクティブな装置の Context ライセンスの値はプラットフォームの上限まで加算されます。次に例を示します。

-

標準ライセンスには 2 つのコンテキストが含まれています。2 つの Secure Firewall 3130 ユニットの場合、それらのライセンスで最大 4 つのコンテキストが追加されます。アクティブ/スタンバイペアのアクティブな装置に 100 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 104 のコンテキストが含まれています。ただし、ユニットごとのプラットフォームの制限が 100 であるため、結合されたライセンスでは最大 100 のコンテキストのみが許容されます。この場合では、アクティブな Context ライセンスとして 95 のコンテキストのみを設定できます。

-

標準ライセンスには 2 つのコンテキストが含まれています。2 つの Secure Firewall 3130 ユニットの場合、それらのライセンスで最大 4 つのコンテキストが追加されます。アクティブ/アクティブペアのプライマリユニットに 10 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 14 のコンテキストが含まれています。たとえば、一方のユニットが 9 コンテキストを使用し、他方が 5 コンテキストを使用します(合計 14 の場合)。ユニットごとのプラットフォームの制限が 100 であるため、結合されたライセンスでは最大 100 のコンテキストが許容されます。14 コンテキストは制限の範囲内です。

-

-

高度な暗号化(3DES/AES):スマートアカウントで高度な暗号化が許可されていないが、高度な暗号化の使用が許可されているとシスコが判断した場合、高度な暗号化ライセンスをアカウントに手動で追加できます。アクティブユニットのみがこのライセンスを要求し、ライセンスの集約により両方のユニットがこれを使用できます。

フェールオーバーの後には、新しいアクティブ装置は集約ライセンスを引き続き使用します。キャッシュされたライセンス設定を使用し、サーバーに権限付与を再要求します。古いアクティブ装置がペアにスタンバイとして参加した場合、ライセンス権限を解放します。アカウントに充分なライセンスがない場合、スタンバイ装置が権限を解放する前に、新しいアクティブ装置のライセンスがコンプライアンス違反状態になることがあります。フェールオーバーのペアは集約ライセンスを 30 日間使用できますが、この猶予期間以降もコンプライアンス違反となる場合は、特殊なライセンスを必要とする機能の設定変更(つまり、追加コンテキストの追加)を行なえなくなります。動作には影響しません。新しいアクティブ装置は、ライセンスのコンプライアンスが確保されるまで 35 秒ごとに権限承認更新要求を送信します。フェールオーバーのペアを解消した場合は、アクティブな装置は権限を解放し、両方のユニットはライセンス設定をキャッシュ状態にして保持します。ライセンスを再アクティベートするには、各ユニットの設定をクリアし、再設定する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、フェールオーバーを設定する前にライセンスを有効にする必要があります。

Firepower 4100/9300のフェールオーバーライセンス

Smart Software Manager Regular およびオンプレミス

フェールオーバーを設定する前に、両方の Firepower 4100/9300 は、Smart Software Manager または Smart Software Manager オンプレミスサーバーに登録する必要があります。セカンダリ ユニットに追加費用はかかりません。

高度暗号化ライセンスは、登録トークンを適用すると、対象となるお客様の場合自動的に有効化されます。トークンを使用している場合、各シャーシに同じ暗号化ライセンスが必要です。ASA 設定で有効化される高度暗号化(3DES/AES)機能ライセンスについては、以下を参照してください。

アクティブ/スタンバイフェールオーバーの ASA ライセンス設定のフェールオーバーを有効にした後は、アクティブユニットにのみスマートライセンシングを設定できます。アクティブ/アクティブ フェールオーバーでは、フェールオーバー グループ 1 がアクティブになっている装置にのみスマートライセンシングを設定できます。設定はスタンバイ ユニットに複製されますが、スタンバイ ユニットは設定を使用しません。この設定はキャッシュの状態のままになります。アクティブな装置のみサーバーからライセンスを要求します。ライセンスは単一のフェールオーバーライセンスにまとめられ、フェールオーバーのペアで共有されます。この集約ライセンスはスタンバイ ユニットにもキャッシュされ、将来アクティブなユニットとなったときに使用されます。各ライセンス タイプは次のように処理されます:

-

標準:アクティブな装置のみがサーバにこのライセンスを要求しますが、スタンバイ装置にはデフォルトで有効になっている 標準 ライセンスがあります。その使用のためにサーバに登録を行う必要はありません。

-

Context:このライセンスはアクティブな装置のみが要求します。ただし、デフォルトで 標準 ライセンスには 10 のコンテキストが含まれ、これは両方のユニットにあります。各ユニットの 標準 ライセンスの値と、アクティブな装置の Context ライセンスの値はプラットフォームの上限まで加算されます。次に例を示します。

-

標準ライセンスは 10 のコンテキストを含みます。2 つユニットの場合、合計で 20 のコンテキストが加算されます。アクティブ/スタンバイペアのアクティブな装置に 250 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 270 のコンテキストが含まれています。しかし、ユニットごとのプラットフォームの制限が 250 であるため、結合されたライセンスでは最大 250 のコンテキストが許容されます。この場合では、アクティブな Context ライセンスとして 230 コンテキストを設定する必要があります。

-

標準ライセンスは 10 のコンテキストを含みます。2 つユニットの場合、合計で 20 のコンテキストが加算されます。アクティブ/アクティブペアのプライマリユニットに 10 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 30 のコンテキストが含まれています。たとえば、一方のユニットが 17 コンテキストを使用し、他方が 13 コンテキストを使用します(合計 30 の場合)。ユニットごとのプラットフォームの制限が 250 であるため、結合されたライセンスでは最大 250 のコンテキストが許容されます。30 コンテキストは制限の範囲内です。

-

-

キャリア:アクティブのみがこのライセンスを要求し、ライセンスの集約により両方のユニットがこれを使用できます。

-

高度な暗号化(3DES):スマートアカウントで高度な暗号化が許可されていないが、高度な暗号化の使用が許可されているとシスコが判断した場合、高度な暗号化ライセンスをアカウントに手動で追加できます。アクティブユニットのみがこのライセンスを要求し、ライセンスの集約により両方のユニットがこれを使用できます。

フェールオーバーの後には、新しいアクティブ装置は集約ライセンスを引き続き使用します。キャッシュされたライセンス設定を使用し、サーバーに権限付与を再要求します。古いアクティブ装置がペアにスタンバイとして参加した場合、ライセンス権限を解放します。アカウントに充分なライセンスがない場合、スタンバイ装置が権限を解放する前に、新しいアクティブ装置のライセンスがコンプライアンス違反状態になることがあります。フェールオーバーのペアは集約ライセンスを 30 日間使用できますが、この猶予期間以降もコンプライアンス違反となる場合は、特殊なライセンスを必要とする機能の設定変更を行なえなくなります。動作には影響しません。新しいアクティブ装置は、ライセンスのコンプライアンスが確保されるまで 35 秒ごとに権限承認更新要求を送信します。フェールオーバーのペアを解消した場合は、アクティブな装置は権限を解放し、両方のユニットはライセンス設定をキャッシュ状態にして保持します。ライセンスを再アクティベートするには、各ユニットの設定をクリアし、再設定する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、フェールオーバーを設定する前にライセンスを有効にする必要があります。

Secure Firewall 3100 の ASA クラスタライセンス

Smart Software Manager Regular およびオンプレミス

各ユニットには、標準ライセンス(デフォルトで有効)と同じ暗号化ライセンスが必要です。ライセンス不一致の問題を回避するために、クラスタリングを有効にする前に、ライセンスサーバで各ユニットのライセンスを取得することをお勧めします。また、高度暗号化ライセンスを使用する場合は、クラスタ制御リンクの暗号化に関する問題も発生します。

クラスタリング機能自体にライセンスは必要ありません。データユニットのコンテキストライセンスに追加料金はかかりません。

高度暗号化ライセンスは、登録トークンを適用すると、対象となるお客様の場合自動的に有効化されます。ASA 設定で有効化される高度暗号化(3DES/AES)機能ライセンスについては、以下を参照してください。

ASA ライセンス設定では、標準ライセンスはすべてのユニットで常にデフォルトで有効になっています。制御ユニットにのみスマートライセンスを設定できます。設定はデータユニットに複製されますが、一部のライセンスに対しては、データユニットはこの設定を使用しません。この設定はキャッシュ状態のままになり、制御ユニットのみがこのライセンスを要求します。ライセンスは単一のクラスタライセンスにまとめられ、クラスタの各ユニットで共有されます。この集約ライセンスはデータユニットにもキャッシュされ、その中の 1 つが将来制御ユニットとなったときに使用されます。各ライセンス タイプは次のように処理されます:

-

標準:各ユニットには、サーバーからの標準のライセンスが必要です。

-

コンテキスト:制御ユニットのみがサーバーからコンテキストライセンスを要求します。デフォルトで標準ライセンスは 2 のコンテキストを含み、すべてのクラスタメンバー上に存在します。各ユニットの標準ライセンスの値と、制御ユニットのコンテキストライセンスの値は、集約されたクラスタライセンスでのプラットフォーム制限まで統合されます。次に例を示します。

-

クラスタ内に 6 つの Secure Firewall 3100 があります。標準ライセンスは 2 のコンテキストを含みます。6 ユニットの場合、合計で 12 のコンテキストが加算されます。制御ユニット上で追加の 20 コンテキストライセンスを設定します。したがって、集約されたクラスタライセンスは 32 のコンテキストを含みます。シャーシごとのプラットフォームの制限が 100 であるため、結合されたライセンスでは最大 100 のコンテキストが許容されます。32 コンテキストは制限の範囲内です。したがって、制御ユニット上で最大 32 コンテキストを設定できます。各データユニットも、コンフィギュレーションの複製を介して 32 コンテキストを持つことになります。

-

クラスタ内に 3 つの Secure Firewall 3100 ユニットがあります。標準ライセンスは 2 のコンテキストを含みます。3 ユニットの場合、合計で 6 のコンテキストが加算されます。制御ユニット上で追加の 100 コンテキストライセンスを設定します。したがって、集約されたクラスタライセンスは 106 のコンテキストを含みます。ユニットごとのプラットフォームの制限が 100 であるため、統合されたライセンスでは最大 100 のコンテキストが許容されます。106 コンテキストは制限を超えています。したがって、制御ユニット上で最大 100 のコンテキストのみを設定できます。各データユニットも、設定の複製を介して 100 のコンテキストを持つことになります。この場合では、制御ユニットのコンテキストライセンスとして 94 のコンテキストのみを設定する必要があります。

-

-

高度暗号化(3DES)(追跡目的用)—制御ユニットのみがこのライセンスを要求し、ライセンスの集約によりすべてのユニットがこれを使用できます。

新しい制御ユニットが選定されると、このユニットが集約ライセンスを引き続き使用します。また、制御ユニットのライセンスを再要求するために、キャッシュされたライセンス設定も使用します。古い制御ユニットがデータユニットとしてクラスタに再度参加すると、制御ユニットのライセンス権限付与が解放されます。アカウントに利用可能なライセンスがない場合、データユニットがライセンスを解放する前に、制御ユニットのライセンスがコンプライアンス違反状態になることがあります。保持されたライセンスは 30 日間有効ですが、この猶予期間以降もコンプライアンス違反となる場合、特別なライセンスを必要とする機能の設定変更を行なえません。ただし、動作には影響ありません。新しいアクティブ装置は、ライセンスのコンプライアンスが確保されるまで 35 秒ごとに権限承認更新要求を送信します。ライセンス要求が完全に処理されるまで、設定の変更を控えてください。ユニットがクラスタから離れた場合、キャッシュされた制御ユニットの設定は削除されます。一方で、ユニットごとの権限は保持されます。この場合、クラスタ外のユニットのコンテキスト ライセンスを再要求する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、クラスタリングを設定する前にライセンスを有効にする必要があります。

ASAv の ASA クラスタライセンス

Smart Software Manager Regular およびオンプレミス

各ユニットには、同じスループットライセンスと同じ暗号化ライセンスが必要です。ライセンス不一致の問題を回避するために、クラスタリングを有効にする前に、ライセンスサーバで各ユニットのライセンスを取得することをお勧めします。また、高度暗号化ライセンスを使用する場合は、クラスタ制御リンクの暗号化に関する問題も発生します。

クラスタリング機能自体にライセンスは必要ありません。

高度暗号化ライセンスは、登録トークンを適用すると、対象となるお客様の場合自動的に有効化されます。ASA 設定で有効化される高度暗号化(3DES/AES)機能ライセンスについては、以下を参照してください。

ASA ライセンス設定では、制御ユニットに対するスマートライセンスの設定のみを行えます。設定はデータユニットに複製されますが、一部のライセンスに対しては、データユニットはこの設定を使用しません。この設定はキャッシュ状態のままになり、制御ユニットのみがこのライセンスを要求します。ライセンスは単一のクラスタライセンスにまとめられ、クラスタの各ユニットで共有されます。この集約ライセンスはデータユニットにもキャッシュされ、その中の 1 つが将来制御ユニットとなったときに使用されます。各ライセンス タイプは次のように処理されます:

-

標準:制御ユニットのみがサーバーから標準ライセンスを要求し、ライセンスの集約により、すべてのユニットがそれを使用できます。

-

スループット:各ユニットには、サーバからの各自のスループットライセンスが必要です。

-

高度暗号化(3DES)(追跡目的用)—制御ユニットのみがこのライセンスを要求し、ライセンスの集約によりすべてのユニットがこれを使用できます。

永続ライセンスの予約

永続ライセンスを予約するには、ユニットごとに個別のライセンスを購入し、クラスタリングを設定する前にライセンスを有効にする必要があります。

Firepower 4100/9300 の ASA クラスタライセンス

Smart Software Manager Regular およびオンプレミス

クラスタリング機能自体にライセンスは必要ありません。強力な暗号化およびその他のオプションのライセンスを使用するには、それぞれの Firepower 4100/9300 シャーシ がライセンス機関または Smart Software Manager の通常およびオンプレミスサーバーに登録されている必要があります。データユニットは追加料金なしで使用できます。

高度暗号化ライセンスは、登録トークンを適用すると、対象となるお客様の場合自動的に有効化されます。トークンを使用している場合、各シャーシに同じ暗号化ライセンスが必要です。ASA 設定で有効化される高度暗号化(3DES/AES)機能ライセンスについては、以下を参照してください。

ASA ライセンス設定では、制御ユニットに対するスマートライセンスの設定のみを行えます。設定はデータユニットに複製されますが、一部のライセンスに対しては、データユニットはこの設定を使用しません。この設定はキャッシュ状態のままになり、制御ユニットのみがこのライセンスを要求します。ライセンスは単一のクラスタライセンスにまとめられ、クラスタの各ユニットで共有されます。この集約ライセンスはデータユニットにもキャッシュされ、その中の 1 つが将来制御ユニットとなったときに使用されます。各ライセンス タイプは次のように処理されます:

-

標準:制御ユニットのみがサーバーから標準ライセンスを要求し、ライセンスの集約により、両方のユニットがそれを使用できます。

-

コンテキスト:制御ユニットのみがサーバーからコンテキストライセンスを要求します。デフォルトで標準ライセンスは 10 のコンテキストを含み、すべてのクラスタメンバー上に存在します。各ユニットの標準ライセンスの値と、制御ユニットのコンテキストライセンスの値は、集約されたクラスタライセンスでのプラットフォーム制限まで統合されます。次に例を示します。

-

クラスタに 6 台の Firepower9300 モジュールがある場合を考えます。標準ライセンスは 10 のコンテキストを含みます。6 つユニットの場合、合計で 60 のコンテキストが加算されます。制御ユニット上で追加の 20 コンテキストライセンスを設定します。したがって、集約されたクラスタライセンスは 80 のコンテキストを含みます。モジュールごとのプラットフォーム制限は 250 であるため、統合されたライセンスに最大 250 のコンテキストが許容されます。80 のコンテキストは制限範囲内です。したがって、制御ユニット上で最大 80 コンテキストを設定できます。各データユニットも、コンフィギュレーションの複製を介して 80 コンテキストを持つことになります。

-

クラスタに Firepower 4112 が 3 台あるとします。標準ライセンスは 10 のコンテキストを含みます。3 つユニットの場合、合計で 30 のコンテキストが加算されます。制御ユニット上で追加の 250 コンテキストライセンスを設定します。したがって、集約されたクラスタライセンスは 280 のコンテキストを含みます。ユニットごとのプラットフォームの制限が 250 であるため、統合されたライセンスでは最大 250 のコンテキストが許容されます。280 コンテキストは制限を超えています。したがって、制御ユニット上で最大 250 のコンテキストのみを設定できます。各データユニットも、コンフィギュレーションの複製を介して 250 のコンテキストを持つことになります。この場合では、制御ユニットのコンテキストライセンスとして 220 のコンテキストのみを設定する必要があります。

-

-

キャリア:分散型 S2S VPN に必要。このライセンスはユニットごとの権限付与であり、各ユニットはサーバーから各自のライセンスを要求します。

-

高度暗号化(3DES)(2.3.0 より前の Cisco Smart Software Manager オンプレミス展開用、または管理目的用)のライセンスはユニットごとの権限付与であり、各ユニットはサーバーから各自のライセンスを要求します。

新しい制御ユニットが選定されると、このユニットが集約ライセンスを引き続き使用します。また、制御ユニットのライセンスを再要求するために、キャッシュされたライセンス設定も使用します。古い制御ユニットがデータユニットとしてクラスタに再度参加すると、制御ユニットのライセンス権限付与が解放されます。アカウントに利用可能なライセンスがない場合、データユニットがライセンスを解放する前に、制御ユニットのライセンスがコンプライアンス違反状態になることがあります。保持されたライセンスは 30 日間有効ですが、この猶予期間以降もコンプライアンス違反となる場合、特別なライセンスを必要とする機能の設定変更を行なえません。ただし、動作には影響ありません。新しいアクティブ ユニットは、ライセンスのコンプライアンスが確保されるまで 12 時間ごとに権限承認更新要求を送信します。ライセンス要求が完全に処理されるまで、設定の変更を控えてください。ユニットがクラスタから離れた場合、キャッシュされた制御ユニットの設定は削除されます。一方で、ユニットごとの権限は保持されます。この場合、クラスタ外のユニットのコンテキスト ライセンスを再要求する必要があります。

永続ライセンスの予約

永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入し、クラスタリングを設定する前にライセンスを有効にする必要があります。

フィードバック

フィードバック