AnyConnect VPN Client について

セキュアクライアント は、ASA へのセキュアな SSL および IKEv2 IPsec 接続をリモートユーザーに提供します。事前にクライアントがインストールされていない場合、リモート ユーザーは、SSL または IPsec/IKEv2 VPN 接続を受け入れるように設定されているインターフェイスの IP アドレスをブラウザに入力します。ASA が、http:// 要求を https:// にリダイレクトするように設定されていない限り、ユーザーは URL を https://<address> の形式で入力する必要があります。

URL が入力されると、ブラウザはそのインターフェイスに接続し、ログイン画面を表示します。ユーザーがログインと認証に成功し、そのユーザーがクライアントを要求していると ASA で識別されると、セキュリティ アプライアンスは、リモート コンピュータのオペレーティング システムに合うクライアントをダウンロードします。ダウンロード後、クライアントは自分自身でインストールと設定を行い、セキュアな SSL または IPsec/IKEv2 接続を確立します。接続の終了時には、(設定に応じて)そのまま残るか、または自分自身をアンインストールします。

以前からインストールされているクライアントの場合は、ユーザーの認証時に、ASA によってクライアントのリビジョンが点検され、必要に応じてアップグレードされます。

クライアントが ASA と SSL VPN 接続をネゴシエートした場合は、Transport Layer Security(TLS)を使用して接続します。状況に応じて、Datagram Transport Layer Security(DTLS)が使用されます。DTLS により、一部の SSL 接続で発生する遅延および帯域幅の問題が回避され、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスが向上します。

セキュアクライアント は、ASA からダウンロードできます。または、システム管理者が手動でリモート PC にインストールできます。クライアントの手動インストールの詳細については、『Cisco AnyConnect Secure Mobility Configuration Guide』の適切なリリース を参照してください。

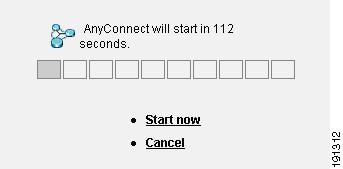

ASA は、ユーザーが確立している接続のグループ ポリシーまたはユーザー名属性に基づきクライアントをダウンロードします。自動的にクライアントをダウンロードするように ASA を設定するか、またはクライアントをダウンロードするかをリモート ユーザーに確認するように設定できます。後者の場合、ユーザーが応答しなかった場合は、タイムアウト時間が経過した後にクライアントをダウンロードするか、ログイン ページを表示するように ASA を設定できます。

セキュアクライアント の要件

セキュアクライアント を実行しているエンドポイントコンピュータの要件については、『『Cisco AnyConnect Secure Mobility Release Notes』の適切なリリース』を参照してください。

に関する注意事項と制限事項 セキュアクライアント

-

ASA では、リモート HTTPS 証明書は確認されません。

-

シングルまたはマルチ コンテキスト モードでサポートされます。AnyConnect Apex ライセンスは、マルチコンテキスト モードのリモートアクセス VPN に必要です。ASA は AnyConnect Apex ライセンスを特異的に認識しませんが、プラットフォーム制限へのライセンス済み AnyConnect Premium、携帯電話用 セキュアクライアント、Cisco VPN フォン用 セキュアクライアント、および Advanced Endpoint Assessment など、Apex ライセンスのライセンス特性を適用します。共有ライセンス、AnyConnect Essentials、フェールオーバー ライセンス集約、およびフレックス/時間ベースのライセンスはサポートされていません。

フィードバック

フィードバック