アイデンティティ ファイアウォールについて

企業では、ユーザが 1 つ以上のサーバ リソースにアクセスする必要が生じることがよくあります。通常、ファイアウォールではユーザのアイデンティティは認識されないため、アイデンティティに基づいてセキュリティ ポリシーを適用することはできません。ユーザごとにアクセス ポリシーを設定するには、ユーザ認証プロキシを設定する必要があります。これには、ユーザとの対話(ユーザ名とパスワードのクエリー)が必要です。

ASA のアイデンティティ ファイアウォールでは、ユーザのアイデンティティに基づいたより細かなアクセス コントロールが実現されます。送信元 IP アドレスではなくユーザ名とユーザ グループ名に基づいてアクセス ルールとセキュリティ ポリシーを設定できます。ASA は、IP アドレスと Windows Active Directory のログイン情報の関連付けに基づいてセキュリティ ポリシーを適用し、ネットワーク IP アドレスではなくマッピングされたユーザ名を使用してイベントを報告します。

アイデンティティ ファイアウォールは、実際のアイデンティティ マッピングを提供する外部 Active Directory(AD)エージェントと連携する Microsoft Active Directory と統合されます。ASA では、特定の IP アドレスに対する現在のユーザのアイデンティティ情報を取得する情報元として Windows Active Directory を使用し、Active Directory ユーザのトランスペアレント認証を実現します。

アイデンティティに基づくファイアウォール サービスは、送信元 IP アドレスの代わりにユーザまたはグループを指定できるようにすることにより、既存のアクセス コントロールおよびセキュリティ ポリシー メカニズムを拡張します。アイデンティティに基づくセキュリティ ポリシーは、従来の IP アドレス ベースのルール間の制約を受けることなくインターリーブできます。

アイデンティティ ファイアウォールの主な利点には、次のようなものがあります。

-

セキュリティ ポリシーからのネットワーク トポロジの分離

-

セキュリティ ポリシー作成の簡略化

-

ネットワーク リソースに対するユーザ アクティビティを容易に検出可能

-

ユーザ アクティビティ モニタリングの効率化

アイデンティティ ファイアウォールの展開アーキテクチャ

アイデンティティ ファイアウォールは、実際のアイデンティティ マッピングを提供する外部 Active Directory(AD)エージェントとの連携により、Microsoft Active Directory と統合されます。

アイデンティティ ファイアウォールは、次の 3 つのコンポーネントにより構成されます。

-

ASA

-

Microsoft Active Directory

Active Directory は ASA のアイデンティティ ファイアウォールの一部ですが、管理は Active Directory の管理者が行います。データの信頼性と正確さは、Active Directory のデータによって決まります。

サポートされているバージョンは、Windows 2003、Windows Server 2008、および Windows Server 2008 R2 サーバです。

-

Active Directory(AD)エージェント

AD エージェントは Windows サーバ上で実行されます。サポートされる Windows サーバは、Windows 2003、Windows 2008、および Windows 2008 R2 です。

(注)

Windows 2003 R2 は、AD エージェント サーバとしてはサポートされていません。

次の図は、 アイデンティティ ファイアウォールのコンポーネントを示しています。次の表は、これらのコンポーネントのロールと相互に通信する方法を示しています。

|

1 |

ASA 上:管理者がローカル ユーザ グループとアイデンティティ ファイアウォール ポリシーを設定します。 |

4 |

クライアント <-> ASA:クライアントは Microsoft Active Directory を介してネットワークにログインします。AD サーバは、ユーザを認証し、ユーザ ログイン セキュリティ ログを生成します。 または、クライアントはカットスルー プロキシまたは VPN 経由でネットワークにログオンすることもできます。 |

|

2 |

ASA <-> AD サーバ:ASA は、AD サーバに設定された Active Directory グループに対する LDAP クエリを送信します。 ASA がローカル グループと Active Directory グループを統合し、ユーザ アイデンティティに基づくアクセス ルールおよびモジュラ ポリシー フレームワーク セキュリティ ポリシーを適用します。 |

5 |

ASA <-> クライアント:ASA は設定されているポリシーに基づいて、クライアントにアクセスを許可または拒否します。 設定されている場合、ASA ではクライアントの NetBIOS をプローブして、非アクティブなユーザおよび応答がないユーザを渡します。 |

|

3 |

ASA <-> AD エージェント:アイデンティティ ファイアウォールの設定に応じて、ASA は IP とユーザのデータベースをダウンロードするか、ユーザの IP アドレスをたずねる AD エージェントに RADIUS 要求を送信します。 ASA は、AD エージェントに対する Web 認証および VPN セッションから学習した新しいマッピング エントリを転送します。 |

6 |

AD エージェント <-> AD サーバ:AD エージェントは、ユーザ ID と IP アドレスのマッピング エントリのキャッシュを保持し、ASA に変更を通知します。 AD エージェントは syslog サーバにログを送信します。 |

アイデンティティ ファイアウォールの機能

アイデンティティ ファイアウォールの主な機能は次のとおりです。

柔軟性

-

ASA は、新しい IP アドレスごとに AD エージェントにクエリを実行するか、ユーザ アイデンティティおよび IP アドレスのデータベース全体のローカル コピーを保持することにより、AD エージェントからユーザ アイデンティティと IP アドレスのマッピングを取得できます。

-

ユーザ アイデンティティ ポリシーの送信先として、ホスト グループ、サブネット、または IP アドレスをサポートします。

-

ユーザ アイデンティティ ポリシーの送信元および送信先として、Fully Qualified Domain Name(FQDN; 完全修飾ドメイン名)をサポートします。

-

5 タプル ポリシーと ID ベースのポリシーの組み合わせをサポートします。アイデンティティ ベースの機能は、既存の 5 タプル ソリューションと連携して動作します。

-

IPS およびアプリケーション インスペクションの使用をサポートします。

-

リモート アクセス VPN、AnyConnect VPN、L2TP VPN、およびカットスルー プロキシからユーザのアイデンティティ情報を取得します。取得されたすべてのユーザが、AD エージェントに接続しているすべての ASA に読み込まれます。

拡張性

-

各 AD エージェントは 100 台の ASA をサポートします。複数の ASA が 1 つの AD エージェントと通信できるため、より大規模なネットワーク展開での拡張性が提供されます。

-

すべてのドメインが固有の IP アドレスを持つ場合に、30 台の Active Directory サーバをサポートします。

-

ドメイン内の各ユーザ アイデンティティには、最大で 8 個の IP アドレスを含めることができます。

-

ASA 5500 シリーズ モデルのアクティブなポリシーでサポートされるユーザ アイデンティティと IP アドレスのマッピング エントリは、最大 64,000 個です。この制限により、ポリシーが適用されるユーザの最大数が決まります。すべてのコンテキストに設定された全ユーザを集約したものが、ユーザ総数です。

-

アクティブな ASA ポリシーでサポートされるユーザ グループは、最大 512 個です。

-

1 つのアクセス ルールに 1 つ以上のユーザ グループまたはユーザを含めることができます。

-

複数のドメインをサポートします。

Availability

-

ASA は、Active Directory からグループ情報を取得し、AD エージェントが送信元 IP アドレスをユーザ アイデンティティにマッピングできない場合に IP アドレスの Web 認証にフォールバックします。

-

AD エージェントは、いずれかの Active Directory サーバまたは ASA が応答しない場合でも機能し続けます。

-

ASA でのプライマリ AD エージェントとセカンダリ AD エージェントの設定をサポートします。プライマリ AD エージェントが応答を停止すると、ASA がセカンダリ AD エージェントに切り替えます。

-

AD エージェントが使用できない場合、ASA はカットスルー プロキシや VPN 認証などの既存のアイデンティティ取得元にフォールバックできます。

-

AD エージェントは、ダウンしたサービスを自動的に再開するウォッチドッグ プロセスを実行します。

-

ASA 内で使用する分散 IP アドレス/ユーザ マッピング データベースを許可します。

展開シナリオ

環境要件に応じた次の方法で、アイデンティティ ファイアウォールのコンポーネントを展開できます。

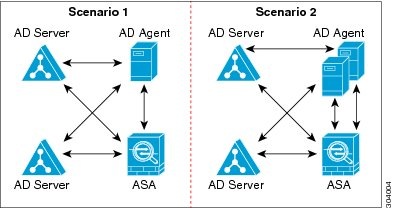

次の図 は、冗長性のためのアイデンティティ ファイアウォールのコンポーネントの展開方法を示しています。シナリオ 1 は、コンポーネントの冗長性がない単純なインストールを示しています。シナリオ 2 も、冗長性がない単純なインストールを示しています。ただし、この展開シナリオでは、Active Directory サーバと AD エージェントが同一の Windows サーバに共存しています。

次の図は、冗長性をサポートするためのアイデンティティ ファイアウォールのコンポーネントの展開方法を示しています。シナリオ 1 では、複数の Active Directory サーバと、AD エージェントをインストールした 1 台の Windows サーバを配置しています。シナリオ 2 では、複数の Active Directory サーバと、それぞれ AD エージェントがインストールされた複数の Windows サーバを配置しています。

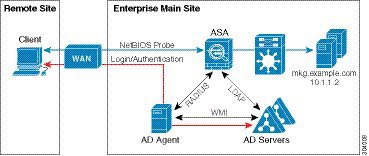

次の図は、LAN 上にすべてのアイデンティティ ファイアウォール コンポーネント(Active Directory サーバ、AD エージェント、クライアント)がインストールされ通信する方法を示しています。

次の図は、WAN を使用したリモート サイトにまたがる展開方法を示しています。Active Directory サーバと AD エージェントはメイン サイトの LAN 上に配置されています。クライアントはリモート サイトに配置されており、WAN 経由でアイデンティティ ファイアウォール コンポーネントに接続しています。

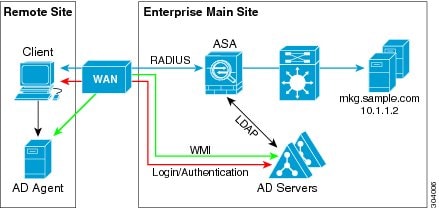

次の図も WAN を使用したリモート サイトにまたがる展開方法を示しています。Active Directory サーバはメイン サイトの LAN にインストールされています。一方、AD エージェントはリモート サイトに配置され、同じサイト内のクライアントからアクセスされます。リモート クライアントは、WAN 経由でメイン サイトの Active Directory サーバに接続します。

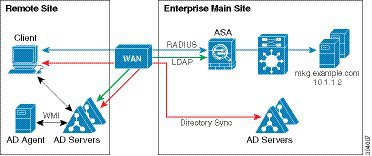

次の図は、リモート サイトを拡張した WAN ベースの展開を示しています。AD エージェントと Active Directory サーバがリモート サイトに配置されています。クライアントは、メイン サイトに配置されているネットワーク リソースにログインする際に、これらのコンポーネントにローカルでアクセスします。リモート Active Directory サーバは、メイン サイトに配置された Active Directory サーバとの間でデータを同期する必要があります。

フィードバック

フィードバック