オブジェクト

オブジェクトは、1 つ以上のセキュリティポリシーで使用できる情報のコンテナです。オブジェクトを使用すると、ポリシーの一貫性を簡単に維持できます。単一のオブジェクトを作成し、異なるポリシーを使用して、オブジェクトを変更すると、その変更がオブジェクトを使用するすべてのポリシーに伝播されます。オブジェクトを使用しない場合は、同じ変更が必要なすべてのポリシーを個別に変更する必要があります。

デバイスをオンボードすると、Security Cloud Control はそのデバイスで使用されるすべてのオブジェクトを認識して保存し、[オブジェクト(Objects)] ページにリストします。[オブジェクト(Objects)] ページから、既存のオブジェクトを編集したり、セキュリティポリシーで使用する新しいオブジェクトを作成したりできます。

Security Cloud Control は、複数のデバイスで使用されるオブジェクトを共有オブジェクトと呼び、[オブジェクト(Objects)] ページでこのバッジ  でそれらを識別します。

でそれらを識別します。

共有オブジェクトが何らかの「問題」を引き起こし、複数のポリシーまたはデバイス間で完全に共有されなくなる場合があります。

-

重複オブジェクトとは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは同じ目的を果たし、さまざまなポリシーによって使用されます。重複するオブジェクトは、この問題のアイコン

で識別されます。

で識別されます。

-

不整合オブジェクトとは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーは、さまざまな設定の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。不整合オブジェクトは、この問題のアイコン

で識別されます。

で識別されます。

-

未使用オブジェクトは、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。未使用オブジェクトは、この問題のアイコン

で識別されます。

で識別されます。

ルールやポリシーですぐに使用するためのオブジェクトを作成することもできます。ルールやポリシーに関連付けないオブジェクトを作成できます。2024 年 6 月 28 日までは、関連付けられていないオブジェクトをルールまたはポリシーで使用すると、Security Cloud Control ではそのコピーが作成され、そのコピーが使用されます。この動作により、[オブジェクト(Objects)] メニューに同じオブジェクトの 2 つのインスタンスが表示されることがあります。一方、Security Cloud Control ではこの動作は行われなくなります。関連付けられていないオブジェクトをルールまたはポリシーで使用することはできますが、Security Cloud Control によってオブジェクトが重複して作成されることはありません。

[オブジェクト(Objects)] メニューに移動するか、ネットワークポリシーの詳細でオブジェクトを表示することにより、Security Cloud Control によって管理されているオブジェクトを表示できます。

Security Cloud Control を使用すると、サポートされているデバイス全体のネットワークオブジェクトとサービスオブジェクトを 1 つの場所から管理できます。Security Cloud Control を使用すると、次の方法でオブジェクトを管理できます。

-

さまざまな基準に基づいて、すべてのオブジェクトを検索してフィルタリングします。

-

デバイス上の重複、未使用、および不整合のオブジェクトを見つけて、それらのオブジェクトの問題を統合、削除、または解決します。

-

関連付けられていないオブジェクトを見つけて、それらが未使用であれば削除します。

-

デバイス間で共通の共有オブジェクトを検出します。

-

変更をコミットする前に、オブジェクトへの変更が一連のポリシーとデバイスに与える影響を評価します。

-

一連のオブジェクトとそれらの関係を、さまざまなポリシーやデバイスで比較します。

-

デバイスが Security Cloud Control にオンボードされた後、デバイスによって使用されているオブジェクトをキャプチャします。

(注) |

オブジェクトに対して行われたアウトオブバンド変更は、オブジェクトに対するオーバーライドとして検出されます。このような変更が発生すると、編集された値がオーバーライドとしてオブジェクトに追加されます(オブジェクトを選択すると表示できます)。デバイスのアウトオブバンド変更の詳細については、デバイスのアウトオブバンド変更を参照してください。 |

オンボードされたデバイスからのオブジェクトの作成、編集、または読み取りで問題が発生した場合は、Security Cloud Control のトラブルシューティングを参照してください。

共有オブジェクト

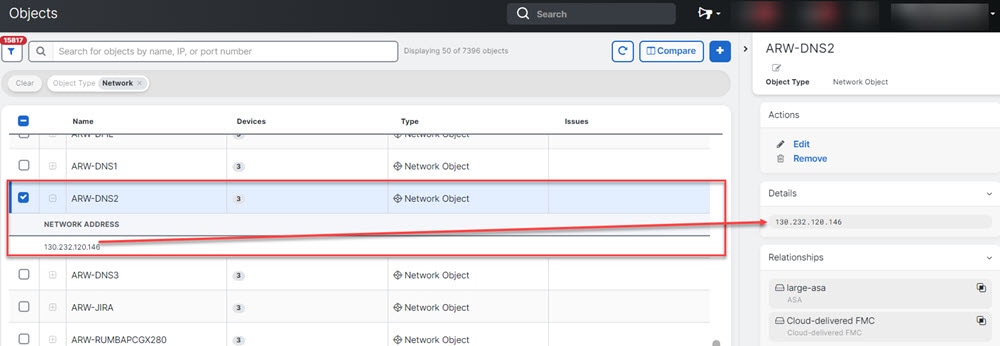

共有オブジェクトを調査する場合、Security Cloud Control ではオブジェクトの内容がオブジェクトテーブルに表示されます。共有オブジェクトの内容はまったく同じです。Security Cloud Control では、オブジェクトの要素の結合された、つまり「フラット化された」ビューが詳細ペインに表示されます。詳細ペインでは、ネットワーク要素が単純なリストにフラット化されており、名前付きオブジェクトに直接関連付けられていないことに注意してください。

オブジェクトのオーバーライド

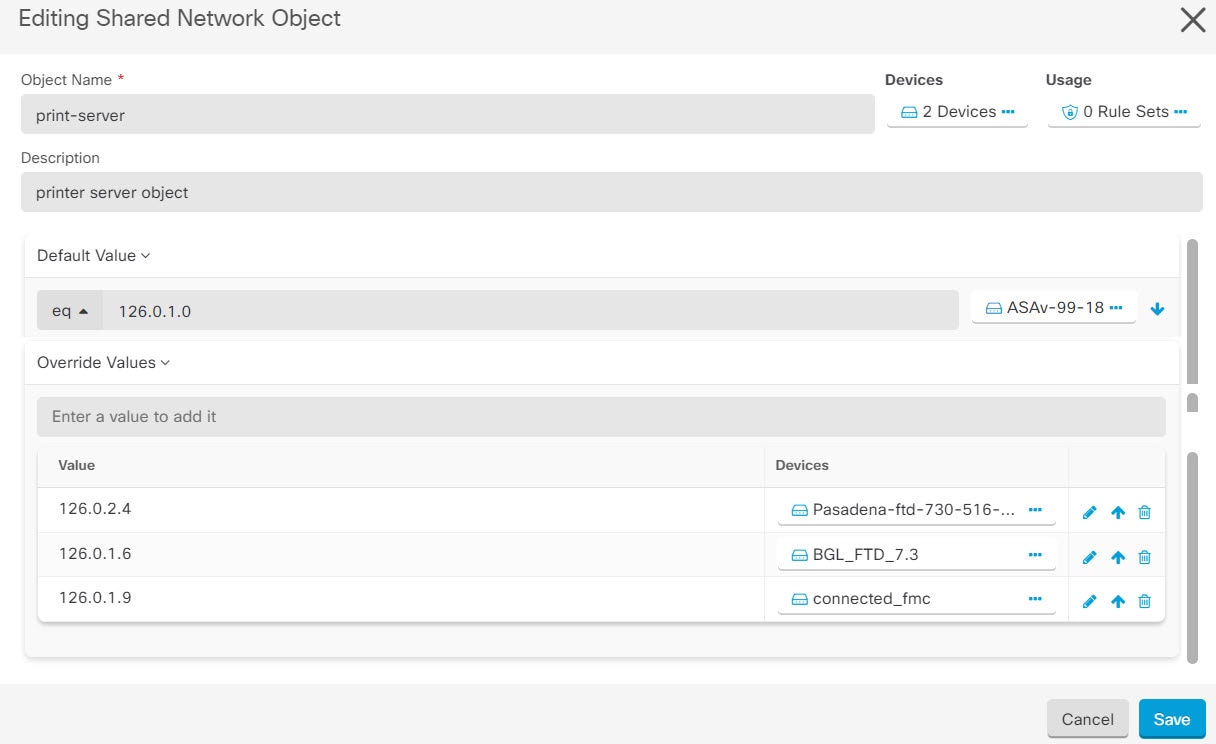

オブジェクトのオーバーライドを使用すると、特定のデバイス上の共有ネットワークオブジェクトの値をオーバーライドできます。Security Cloud Control は、オーバーライドの設定時に指定したデバイスに対応する値を使用します。これらのオブジェクトは、名前は同じで値が異なる複数のデバイス上にありますが、Security Cloud Control は、これらの値がオーバーライドとして追加されただけでは、それらを不整合オブジェクトとして識別しません。

ほとんどのデバイスに有効な定義を設定したオブジェクトを作成した後、異なる定義を必要とする少数のデバイスについて、オーバーライドを使用してオブジェクトに対する変更内容を指定できます。また、すべてのデバイスに対してオーバーライドする必要があるオブジェクトを作成し、そのオブジェクトを使用してすべてのデバイスに適用する単一のポリシーを作成することもできます。オブジェクト オーバーライドでは、デバイス全体で使用する共有ポリシーの小さなセットを作成し、個々のデバイスの必要に応じてポリシーを変更できます。

たとえば、各オフィスにプリンタサーバーがあり、プリンタ サーバー オブジェクト print-server を作成しているシナリオを考えてみましょう。ACL には、プリンタサーバーのインターネットへのアクセスを拒否するルールを設定しています。プリンタ サーバー オブジェクトには、オフィスごとに変更できるデフォルト値があります。これを行うには、オブジェクトのオーバーライドを使用し、すべての場所でルールと「printer-server」オブジェクトの一貫性を維持します(値は異なる場合があります)。

オブジェクトに対して行われたアウトオブバンド変更は、オブジェクトに対するオーバーライドとして検出されます。このような変更が発生すると、編集された値がオーバーライドとしてオブジェクトに追加されます(オブジェクトを選択すると表示できます)。アウトオブバンド変更の詳細については、デバイスのアウトオブバンド変更を参照してください。

(注) |

一貫性のないオブジェクトがある場合は、オーバーライドを使用してそれらを 1 つの共有オブジェクトに結合できます。詳細については、不整合オブジェクトの問題を解決するを参照してください。 |

関連付けのないオブジェクト

ルールやポリシーですぐに使用するためのオブジェクトを作成できますが、ルールやポリシーに関連付けないオブジェクトを作成することもできます。関連付けられていないオブジェクトをルールまたはポリシーで使用すると、Security Cloud Control ではそのコピーが作成され、そのコピーが使用されます。関連付けられていない元のオブジェクトは、夜間のメンテナンスジョブで削除されるか、ユーザーが削除するまで、使用可能な一連のオブジェクト内に残ります。

関連付けられていないオブジェクトはコピーとして Security Cloud Control に残り、オブジェクトに関連付けられたルールまたはポリシーが誤って削除された場合にすべての設定が失われないようにします。

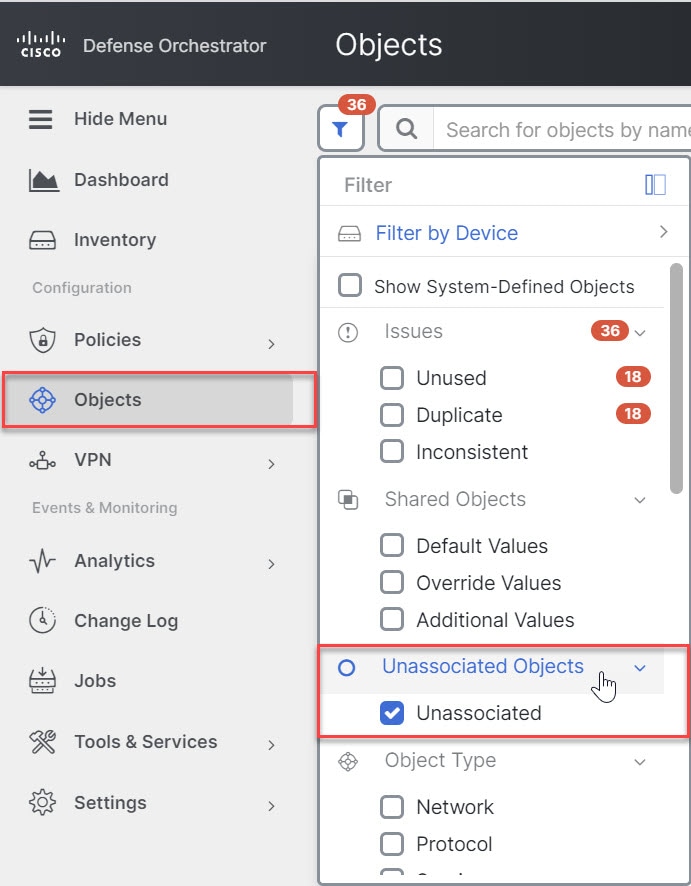

関連付けられていないオブジェクトを表示するには、[オブジェクト(Objects)] タブの左側のペインにある  をクリックし、[関連付けなし(Unassociated)] チェックボックスをオンにします。

をクリックし、[関連付けなし(Unassociated)] チェックボックスをオンにします。

オブジェクトの比較

手順

|

ステップ 1 |

左側のペインで、[オブジェクト(Objects)] をクリックして、オプションを選択します。 |

|

ステップ 2 |

ページのオブジェクトをフィルタ処理して、比較するオブジェクトを見つけます。 |

|

ステップ 3 |

[比較(Compare)] |

|

ステップ 4 |

比較するオブジェクトを最大 3 つまで選択します。 |

|

ステップ 5 |

画面の下部にオブジェクトを並べて表示します。

|

|

ステップ 6 |

(オプション)[関係(Relationships)] ボックスには、オブジェクトの使用方法が表示されます。オブジェクトはデバイスまたはポリシーに関連付けられている場合があります。オブジェクトがデバイスに関連付けられている場合は、デバイス名をクリックしてから [構成の表示(View Configuration)] をクリックして、デバイスの構成を表示できます。Security Cloud Control はデバイスの構成ファイルを表示し、そのオブジェクトのエントリをハイライトします。 |

フィルタ

[インベントリ(Inventory)] ページと [オブジェクト(Objects)] ページのさまざまなフィルタを使用して、探しているデバイスおよびオブジェクトを見つけることができます。

フィルタ処理するには、[インベントリ(Inventory)] タブ、[ポリシー(Policies)] タブ、および [オブジェクト(Object)] タブの左側のペインで  をクリックします。

をクリックします。

インベントリフィルタでは、デバイスタイプ、ハードウェアとソフトウェアのバージョン、Snort バージョン、設定ステータス、接続状態、競合検出、Secure Device Connector、およびラベルでフィルタ処理できます。フィルタを適用して、選択したデバイスタイプのタブ内のデバイスを見つけることができます。フィルタを使用して、選択したデバイスタイプのタブ内のデバイスを見つけることができます。

オブジェクトフィルタを使用すると、デバイス、問題タイプ、共有オブジェクト、関連付けのないオブジェクト、およびオブジェクトタイプでフィルタ処理できます。結果にシステムオブジェクトを含めるかどうかを選択できます。検索フィールドを使用して、特定の名前、IP アドレス、またはポート番号を含むフィルタ結果内のオブジェクトを検索することもできます。

オブジェクトタイプフィルタを使用すると、ネットワークオブジェクト、ネットワークグループ、URL オブジェクト、URL グループ、サービスオブジェクト、サービスグループなどのタイプによってオブジェクトをフィルタ処理できます。共有オブジェクトフィルタを使用すると、デフォルト値またはオーバーライド値を持つオブジェクトをフィルタ処理できます。

デバイスとオブジェクトをフィルタ処理する場合、検索語を組み合わせて、関連する結果を見つけるためのいくつかの潜在的な検索戦略を作成することができます。

次の例では、「問題(使用されている、または、不整合)があるオブジェクト、かつ、追加の値を持つ共有オブジェクト」であるようなオブジェクトを検索するフィルタが適用されます。

オブジェクトフィルタ

フィルタ処理するには、[オブジェクト(Object)] タブの左側のペインで  をクリックします。

をクリックします。

-

[デバイスごとのフィルタ(Filter by Device)]:特定のデバイスを選択して、選択したデバイスで見つかったオブジェクトを表示できます。

-

[問題(Issues)]:未使用のオブジェクト、重複するオブジェクト、および一貫性のないオブジェクトを選択して表示できます。

-

[無視された問題(Ignored Issues)]:不整合を無視したすべてのオブジェクトを表示できます。

-

[共有オブジェクト(Shared Objects)]:複数のデバイスで共有されていることが Security Cloud Control によって検出されたすべてのオブジェクトを表示できます。デフォルト値またはオーバーライド値のみ、あるいはその両方を持つ共有オブジェクトを表示することを選択できます。

-

[関連付けられていないオブジェクト(Unassociated Objects)]:ルールまたはポリシーに関連付けられていないすべてのオブジェクトを表示できます。

-

[オブジェクトタイプ(Object Type)]:オブジェクトタイプを選択して、ネットワークオブジェクト、ネットワークグループ、URL オブジェクト、URL グループ、サービスオブジェクト、サービスグループなど、選択したタイプのオブジェクトのみを表示できます。

サブフィルタ – 各メインフィルタ内には、選択をさらに絞り込むために適用できるサブフィルタがあります。これらのサブフィルタは、オブジェクトタイプ(ネットワーク、サービス、プロトコルなど)に基づいています。

このフィルタバーで選択されたフィルタは、以下の条件に一致するオブジェクトを返します。

* 2 つのデバイスのいずれかにあるオブジェクト([デバイスでフィルタ処理(Filter by Device)] をクリックしてデバイスを指定します)。および

* 一貫性のないオブジェクト。および

* ネットワークオブジェクトまたはサービスオブジェクト。 および

* オブジェクトの命名規則に「グループ」という単語が含まれているオブジェクト。

[システムオブジェクトの表示(Show System Objects)] がオンになっているため、結果にはシステムオブジェクトとユーザー定義オブジェクトの両方が含まれます。

[システム定義オブジェクトの表示(Show System-Defined Objects)] フィルタ

一部のデバイスには、一般的なサービス用に事前定義されたオブジェクトがあります。これらのシステム オブジェクトは既に作成されており、ルールやポリシーで使用できるので便利です。オブジェクトテーブルには多くのシステムオブジェクトが含まれる場合があります。システムオブジェクトは編集または削除できません。

[システム定義オブジェクトの表示(Show System-Defined Objects)] は、デフォルトではオフになっています。オブジェクトテーブルにシステムオブジェクトを表示するには、フィルタバーで [システム定義オブジェクトの表示(Show System-Defined Objects)] をオンにします。オブジェクトテーブルでシステムオブジェクトを非表示にするには、フィルタバーで [システムオブジェクトを表示(Show System Objects)] をオフのままにします。

システムオブジェクトを非表示にすると、それらは検索およびフィルタ処理の結果に含まれなくなります。システムオブジェクトを表示すると、それらはオブジェクトの検索とフィルタ処理の結果に含まれます。

オブジェクトフィルタを設定する

条件を必要な数だけ設定してフィルタリングできます。フィルタリングするカテゴリが多いほど、予想される結果は少なくなります。

手順

|

ステップ 1 |

左側のペインで、[オブジェクト(Objects)] をクリックして、オプションを選択します。 |

|

ステップ 2 |

ページ上部のフィルタアイコン |

|

ステップ 3 |

結果を特定のデバイスで見つかったものに限定したい場合:

|

|

ステップ 4 |

検索結果にシステムオブジェクトを含めるには、[システムオブジェクトを表示(Show System Objects)] をオンにします。検索結果でシステムオブジェクトを除外するには、[システムオブジェクトを表示(Show System Objects)] をオフにします。 |

|

ステップ 5 |

[問題(Issues)] で、フィルタリングするオブジェクトの問題のチェックボックスをオンにします。複数の問題をオンにすると、オンにしたいずれかのカテゴリのオブジェクトがフィルタ結果に含まれます。 |

|

ステップ 6 |

問題があったが管理者によって無視されたオブジェクトを表示する場合は、[無視(Ignored)] の問題をチェックします。 |

|

ステップ 7 |

2 つ以上のデバイス間で共有されるオブジェクトをフィルタリングする場合は、[共有オブジェクト(Shared Objects)] で必要なフィルタをオンにします。

|

|

ステップ 8 |

ルールまたはポリシーの一部ではないオブジェクトをフィルタリングする場合は、[関連付けなし(Unassociated)] をオンにします。 |

|

ステップ 9 |

フィルタリングする [オブジェクトタイプ(Object Types)] をオンにします。 |

|

ステップ 10 |

オブジェクト名、IP アドレス、またはポート番号を [オブジェクト(Objects)] 検索フィールドに追加して、フィルタリングされた結果の中から検索条件に一致するオブジェクトを見つけることもできます。 |

フィルタ基準からデバイスを除外する場合

デバイスをフィルタリング基準に追加すると、結果にはデバイス上のオブジェクトは表示されますが、それらのオブジェクトと他のデバイスとの関係は表示されません。たとえば、ObjectA が ASA1 と ASA2 の間で共有されている場合、オブジェクトをフィルタリングして ASA1 上の共有オブジェクトを検索すると、ObjectA は見つかりますが、[関係(Relationships)] ペインには、オブジェクトが ASA1 にあることだけが表示されます。

オブジェクトが関連するすべてのデバイスを表示するには、検索条件でデバイスを指定しないでください。他の条件でフィルタリングし、必要に応じて検索条件を追加します。Security Cloud Control が識別するオブジェクトを選択し、[関係(Relationships)] ペインを調べます。そのオブジェクトに関連するすべてのデバイスとポリシーが表示されます。

オブジェクトの無視の解除

未使用、重複、不整合のオブジェクトを解決する方法の 1 つは、それらを無視することです。オブジェクトが未使用、重複、または不整合であっても、その状態には正当な理由があると判断し、オブジェクトの問題を未解決のままにすることを選択する場合もあります。将来のある時点で、これらの無視されたオブジェクトを解決することが必要になる場合があります。オブジェクトの問題を検索するときに Security Cloud Control は無視されたオブジェクトを表示しないため、無視されたオブジェクトのオブジェクトリストをフィルタリングし、結果に基づいて操作する必要があります。

手順

|

ステップ 1 |

左側のペインで、[オブジェクト(Objects)] をクリックして、オプションを選択します。 |

|

ステップ 2 |

|

|

ステップ 3 |

[オブジェクト(Object)] テーブルで、無視を解除するオブジェクトをすべて選択します。一度に 1 つのオブジェクトの無視を解除できます。 |

|

ステップ 4 |

詳細ペインで [無視の解除(Unignore)] をクリックします。 |

|

ステップ 5 |

要求を確認します。これで、オブジェクトを問題でフィルタリングすると、以前は無視されていたオブジェクトが見つかるはずです。 |

オブジェクトの削除

1 つのオブジェクトまたは複数のオブジェクトを削除できます。

1 つのオブジェクトの削除

注意 |

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合: [] ページのネットワークオブジェクトおよびグループに加えた変更は、[[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)]] ページの対応する クラウド提供型 Firewall Management Center ネットワークオブジェクトまたはグループに反映されます。さらに、[変更が保留中のデバイス(Devices with Pending Changes)] ページには、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている オンプレミス Management Center ごとにエントリが作成されます。このエントリから変更を選択し、それらのオブジェクトがある オンプレミス Management Center に展開できます。 いずれかのページからネットワークオブジェクトまたはグループを削除すると、両方のページからそのオブジェクトまたはグループは削除されます。 |

手順

|

ステップ 1 |

左側のペインで、[オブジェクト(Objects)] を選択して、オプションを選択します。 |

|

ステップ 2 |

オブジェクトフィルタと検索フィールドを使用して、削除するオブジェクトを見つけ、それを選択します。 |

|

ステップ 3 |

[関係(Relationships)] ペインを確認します。オブジェクトがポリシーまたはオブジェクトグループで使用されている場合は、そのポリシーまたはグループから削除するまでオブジェクトを削除できません。 |

|

ステップ 4 |

[アクション(Actions)] ペインで、[削除(Remove)] アイコン |

|

ステップ 5 |

[OK] をクリックしてオブジェクトの削除を確認します。 |

|

ステップ 6 |

行った変更をレビューして展開するか、待機してから複数の変更を一度に展開します。 |

未使用オブジェクトのグループの削除

デバイスをオンボードしてオブジェクトの問題解決に取り組むと、多くの未使用のオブジェクトが見つかります。一度に最大 50 個の未使用オブジェクトを削除できます。

手順

|

ステップ 1 |

[問題(Issues)] フィルタを使用して、未使用のオブジェクトを見つけます。デバイスフィルタを使用する際に [デバイスなし(No Device)] を選択し、デバイスに関連付けられていないオブジェクトを検索することもできます。オブジェクトリストをフィルタリングすると、オブジェクトのチェックボックスが表示されます。 |

|

ステップ 2 |

オブジェクト テーブル ヘッダーの [すべて選択(Select all)] チェックボックスをオンにして、フィルタによって検出されオブジェクトテーブルに表示されるすべてのオブジェクトを選択するか、削除する個々のオブジェクトの個々のチェックボックスをオンにします。 |

|

ステップ 3 |

[アクション(Actions)] ペインで、[削除(Remove)] アイコン |

|

ステップ 4 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

ネットワーク オブジェクト

1 つのネットワークオブジェクトには、ホスト名、ネットワーク IP アドレス、IP アドレスの範囲、完全修飾ドメイン名(FQDN)または CIDR 表記のサブネットワークのいずれか 1 つを入れることができます。[ネットワークグループ(Network groups)] は、ネットワークオブジェクトと、グループに追加するその他の個々のアドレスまたはサブネットワークのコレクションです。ネットワークオブジェクトとネットワークグループは、アクセスルール、ネットワークポリシー、および NAT ルールで使用されます。Security Cloud Control を使用して、ネットワークオブジェクトとネットワークグループを作成、更新、および削除できます。

すべてのプラットフォームが Cisco Merkai や Multicloud Defense などのネットワークオブジェクトをサポートしているわけではないことに注意してください。ダイナミックオブジェクトを共有すると、Security Cloud Control は、発信元のプラットフォームまたはデバイスからの適切な情報を、Security Cloud Control が使用できる一連の使用可能な情報に自動的に変換します。

|

デバイス タイプ(Device Type) |

[IPv4 / IPv6] |

シングル アドレス |

アドレス範囲 |

完全修飾ドメイン名 |

CIDR 表記法によるサブネット |

|---|---|---|---|---|---|

|

Meraki |

IPv4 |

対応 |

対応 |

対応 |

対応 |

|

Multicloud Defense |

IPv4 と IPv6 |

対応 |

対応 |

対応 |

対応 |

|

デバイス タイプ(Device Type) |

IP 値 |

[ネットワーク オブジェクト(Network Object)] |

ネットワーク グループ |

|---|---|---|---|

|

Meraki |

対応 |

対応 |

対応 |

|

Multicloud Defense |

対応 |

対応 |

対応 |

製品間でのネットワークオブジェクトの再利用

クラウド提供型 Firewall Management Center とテナントにオンボーディングされている 1 つ以上の オンプレミス Management Center を含む Security Cloud Control テナントがある場合は、次の手順を実行します。

-

Cisco Secure Firewall Threat Defense、FDM による管理脅威に対する防御、ASA、または Meraki ネットワークオブジェクトまたはグループを作成すると、そのオブジェクトのコピーが、クラウド提供型 Firewall Management Center の設定時に使用する [オブジェクト(Objects)] > [その他のFTDオブジェクト(Other FTD Objects)] ページのオブジェクトリストにも追加され、その逆も同様です。

-

Cisco Secure Firewall Threat Defense、FDM による管理脅威に対する防御、または ASA ネットワークオブジェクトまたはグループを作成すると、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている各オンプレミス Firewall Management Center の [保留中の変更があるデバイス(Devices with Pending Changes)] ページにエントリが作成されます。このリストから、オブジェクトを選択して、そのオブジェクトを使用するオンプレミス Management Center に展開し、不要なオブジェクトを破棄できます。 に移動し、オンプレミス Management Center を選択します。[オブジェクト(Objects)] をクリックし、オンプレミス Firewall Management Center ユーザーインターフェイスでオブジェクトを確認して、それらをポリシーに割り当てます。

いずれかのページのネットワークオブジェクトやグループに加えた変更は、両方のページのオブジェクトまたはグループインスタンスに適用されます。1 つのページからオブジェクトを削除すると、そのオブジェクトの対応するコピーも他のページから削除されます。

例外:

-

同じ名前のネットワークオブジェクトがすでに クラウド提供型 Firewall Management Center に存在する場合、新しい Cisco Secure Firewall Threat Defense、FDM による管理 脅威に対する防御、ASA、または Meraki ネットワークオブジェクトは、Security Cloud Control の [オブジェクト(Objects)] > [他のFTDオブジェクト(Other FTD Objects)] ページには複製されません。

-

オンプレミスの Cisco Secure Firewall Management Center によって管理される導入準備済み 脅威に対する防御 デバイスのネットワークオブジェクトおよびグループは、[オブジェクト(Objects)] > [その他のFTDオブジェクト(Other FTD Objects)] ページでは複製されず、クラウド提供型 Firewall Management Center で使用できません。

クラウド提供型 Firewall Management Center に 移行したオンプレミスの Cisco Secure Firewall Management Center インスタンスの場合、ネットワークオブジェクトとグループは、FTD デバイスに展開されたポリシーで使用されていれば、Security Cloud Control オブジェクトページに複製されることに注意してください。

-

Security Cloud Control と クラウド提供型 Firewall Management Center の間のネットワークオブジェクトの共有は、新しいテナントでは自動的に有効になりますが、既存のテナントでは要求する必要があります。ネットワークオブジェクトが クラウド提供型 Firewall Management Center と共有されていない場合は、TAC に連絡して、テナントで機能を有効にしてもらいます。

-

Security Cloud Control とオンプレミス Management Center の間のネットワークオブジェクトの共有は、Security Cloud Control に対して導入準備された新しいオンプレミス Management Center の Security Cloud Control では自動的に有効になりません。ネットワークオブジェクトがオンプレミス Management Center と共有されていない場合は、[設定(Settings)] でオンプレミス Management Center の [ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] トグルボタンが有効になっていることを確認するか、TAC に連絡してテナントで機能を有効にしてもらいます。

ネットワークオブジェクトの表示

Security Cloud Control を使用して作成するネットワークオブジェクトと、オンボーディングしたデバイスの設定から Security Cloud Control が認識するネットワークオブジェクトは、[オブジェクト(Objects)] ページに表示されます。これらのネットワークオブジェクトには、それぞれのオブジェクトタイプのラベルが付けられています。これにより、オブジェクトタイプでフィルタリングして、探しているオブジェクトをすばやく見つけることができます。

[オブジェクト(Objects)] ページでネットワークオブジェクトを選択すると、オブジェクトの値が [詳細(Detail)] ペインに表示されます。[関係(Relationships)] ペインには、オブジェクトがポリシーで使用されているかどうか、およびオブジェクトが保存されているデバイスが表示されます。

ネットワークグループをクリックすると、そのグループの内容が表示されます。ネットワークグループは、ネットワークオブジェクトによってグループに与えられたすべての値の集合体です。

Meraki デバイスに関連付けられるオブジェクト

Meraki デバイスで使用されるオブジェクトについて

Meraki ダッシュボードは、アウトバウンドアクセス制御ルールの送信元および宛先フィールドに指定された IP アドレス、プロトコル、またはポート範囲のグループを利用します。オンボーディングすると、Security Cloud Control は、IP アドレスをネットワークオブジェクトに変換し、アプリケーションレイヤのプロトコル値をサービスオブジェクトまたはプロトコルオブジェクトに変換します。

Security Cloud Control の 1 つのルールがダッシュボードで複数のルールに変換される可能性があります。たとえば、TCP プロトコルと UDP プロトコルの両方を含む ASA プロトコルグループを Security Cloud Control の単一のアクセス制御ルールに追加すると、Security Cloud Control は 1 つの Security Cloud Control ルールをダッシュボード内の複数のルールに変換します。変換後のルールは、TCP プロトコルを含む 1 つのルールと UDP プロトコルを含む 1 つのルールになります。

Meraki ダッシュボードと Security Cloud Control はどちらも CIDR サブネット表記をサポートしていることに注意してください。レイヤ 3 スイッチインターフェイスと MX デバイスレイアウトの詳細については、Meraki ナレッジベースを参照してください。

Security Cloud Control の Meraki デバイスで使用できるオブジェクト

Security Cloud Control には、MX デバイス専用のオブジェクトはありません。代わりに、FTD、FDM および ASA オブジェクトを作成または共有し、デバイスに展開されるルールにこれらのオブジェクトを関連付けることができます。Meraki には FTD および ASA オブジェクトとの完全な互換性がないため、MX デバイスがオブジェクトを使用する方法に影響するいくつかの制限がある可能性があります。

FTD、FDM または ASA オブジェクトを MX デバイスに関連付けると、そのオブジェクトが共有されるようになることに注意してください。関連付けられたオブジェクトへの変更は、そのオブジェクトが共有されているすべてのデバイスに影響し、デバイスの設定ステータスには [非同期(Not Synced)] と表示されます。詳細については、「共有オブジェクト」を参照してください。オブジェクトに影響する付加的なオブジェクト状態については、このページの下部に表示されている「関連記事」セクションを参照してください。

Meraki は、IPv6 アドレスまたは FQDN を含むオブジェクトをサポートしていません。

|

Security Cloud Control のオブジェクト |

Meraki との互換性あり |

|---|---|

|

プロトコルオブジェクト |

TCP、UDP、ICMP |

|

ネットワーク オブジェクト |

Yes |

|

ネットワーク グループ |

Yes |

|

サービス オブジェクト |

Yes |

|

ASA サービスグループ |

× |

|

FTD サービスグループ |

× |

Meraki クラウドのローカル ネットワーク オブジェクトおよびオブジェクトグループ

ネットワークオブジェクトとオブジェクトグループを使用すると、Meraki デバイスのファイアウォールルールを簡単に管理できます。これらは、ファイアウォールルールなどのアクセスポリシーで使用できる IP サブネットおよび FQDN のラベルとして機能します。同じ IP サブネットや FQDN を使用する複数のアクセスポリシーを変更する必要がある場合は、ネットワークオブジェクトを変更して、すべてのポリシーに反映させるだけです。現時点では、ネットワークオブジェクトの作成と変更には、Meraki ダッシュボードを使用する必要があります 。お使いの環境でネットワークオブジェクトを使って何ができるのかについては、Meraki の『ネットワークオブジェクトのハイライト』[英語] を参照してください。

(注) |

Meraki ネットワークオブジェクトやネットワーク オブジェクト グループを参照するデバイス設定が Security Cloud Control UI にオンボードまたは同期されると、これらのオブジェクトは FTD ネットワークオブジェクトとして表示されます。 これらのオブジェクトおよびオブジェクトグループは、Security Cloud Control では読み取り専用になります。 |

Security Cloud Control での Meraki ルールの表示

デバイスのポリシーページからオブジェクトを表示するか、デバイスに基づいてオブジェクトページをフィルタ処理できます。ポリシーページから、アクセス制御ルールの表示、編集、および並べ替えを実行できます。Security Cloud Control は、Meraki ダッシュボードからのアウトバウンドルールをオブジェクトへのアクセス制御ルールに変換するため、Meraki ダッシュボードからのルールとプロトコルの表示が変更される場合があります。次の表は、Security Cloud Control へのデバイスのオンボーディングを完了した後のプロトコルの新しい名前を示しています。

|

Meraki ダッシュボードでのルールまたはプロトコルのヘッダー |

Security Cloud Control でのルールまたはオブジェクトのヘッダー |

|---|---|

|

ポリシー |

操作 |

|

[ソースIP(Source IP)] |

ネットワークオブジェクトまたはネットワークグループ |

|

[宛先 IP アドレス(Destination IP)] |

ネットワークオブジェクトまたはネットワークグループ |

|

送信元ポート(Source Port) |

ネットワークオブジェクトまたはネットワークグループ |

|

[宛先ポート(Destination Port)] |

ネットワークオブジェクトまたはネットワークグループ |

|

レイヤ 3 アプリケーションプロトコル |

ポート(プロトコルグループ、ポートグループ、またはサービスオブジェクト) |

次の例は、Meraki ダッシュボードからのアウトバウンドルールが Security Cloud Control でどのように表示されるかを示しています。

Meraki ローカル ネットワーク オブジェクトの作成

ローカルの Meraki ネットワークオブジェクトは、Cisco Merkai ダッシュボードで作成する必要があります。Security Cloud Control にまだオンボードされていない Meraki デバイスがある場合、既存のローカルオブジェクトはすべてデバイスと一緒にオンボードされます。オンボード済みの Meraki デバイスがある場合は、Security Cloud Control でデバイスを同期して、新しい構成とローカルオブジェクトを読み取ります。

(注) |

Meraki ネットワークオブジェクトやネットワーク オブジェクト グループを参照するデバイス構成が Security Cloud Control UI でオンボードまたは同期されると、これらのオブジェクトは FTD ネットワークオブジェクトまたはオブジェクトグループとして表示されます。 これらのオブジェクトおよびオブジェクトグループは、Security Cloud Control では読み取り専用になります。 |

始める前に

手順

|

ステップ 1 |

Meraki ダッシュボードにログインし、ローカルオブジェクトまたはローカル オブジェクト グループを作成します。詳細については、『Network Objects Configuration Guide』を参照してください。 |

|

ステップ 2 |

Security Cloud Control にログインします。 注:Meraki デバイスを Security Cloud Control にまだオンボードしていない場合は、詳細についてSecurity Cloud Control への MX デバイスのオンボードを参照してください。デバイスを導入準備すると、既存のすべてのオブジェクトも導入準備されます。 |

|

ステップ 3 |

左側のペインで をクリックします。 |

|

ステップ 4 |

Merkai デバイスを見つけて選択し、デバイスの行が強調表示されるようにします。デバイスのステータスは [競合が検出されました] になっています。右側のペインで、[競合の確認] を選択してデバイスの構成に追加された変更を確認するか、[確認せずに承認] を選択してすべての構成変更を承認します。 |

Meraki ネットワークオブジェクトまたはネットワークグループの作成または編集

MX デバイスは Firepower および ASA ネットワークオブジェクトと同じ形式を使用し、CIDR 表記で表されたホスト名、IP アドレス、またはサブネットアドレスを含めることができます。ネットワークグループは、ネットワークオブジェクトと、グループに追加するその他の個々のアドレスまたはサブネットのコレクションです。ネットワークオブジェクトとネットワークグループは、アクセスルールで使用されます。Security Cloud Control を使用して、ネットワークオブジェクトとネットワークグループを作成、読み取り、更新、および削除できます。

ネットワークオブジェクトに追加できる IP アドレス

|

デバイス タイプ(Device Type) |

[IPv4 / IPv6] |

シングル アドレス |

アドレス範囲 |

完全修飾ドメイン名 |

CIDR 表記法によるサブネット |

|---|---|---|---|---|---|

|

MX |

IPv4 |

対応 |

対応 |

非対応 |

対応 |

(注) |

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合: ネットワークオブジェクトまたはグループを [] ページに作成すると、オブジェクトのコピーが [[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)]] ページに自動的に追加されます。また、この逆も同様です。さらに、[変更が保留中のデバイス(Devices with Pending Changes)] ページには、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている オンプレミス Management Center ごとにエントリが作成されます。このエントリからオブジェクトを選択し、それらのオブジェクトを必要とする オンプレミス Management Center に展開できます。 |

注意 |

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合: [] ページのネットワークオブジェクトおよびグループに加えた変更は、[[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)]] ページの対応する クラウド提供型 Firewall Management Center ネットワークオブジェクトまたはグループに反映されます。さらに、[変更が保留中のデバイス(Devices with Pending Changes)] ページには、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている オンプレミス Management Center ごとにエントリが作成されます。このエントリから変更を選択し、それらのオブジェクトがある オンプレミス Management Center に展開できます。 いずれかのページからネットワークオブジェクトまたはグループを削除すると、両方のページからそのオブジェクトまたはグループは削除されます。 |

Meraki ネットワークオブジェクトの作成

(注) |

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合: ネットワークオブジェクトまたはグループを [] ページに作成すると、オブジェクトのコピーが [[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)]] ページに自動的に追加されます。また、この逆も同様です。さらに、[変更が保留中のデバイス(Devices with Pending Changes)] ページには、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている オンプレミス Management Center ごとにエントリが作成されます。このエントリからオブジェクトを選択し、それらのオブジェクトを必要とする オンプレミス Management Center に展開できます。 |

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] > [Meraki オブジェクト(Meraki Objects)] をクリックします。 |

|

ステップ 2 |

|

|

ステップ 3 |

オブジェクト名を入力します。 |

|

ステップ 4 |

[ネットワークオブジェクトの作成(Create a network object)] を選択します。 |

|

ステップ 5 |

[値(Value)] セクションで、単一の IP アドレスまたは CIDR 表記で表されるサブネットアドレスを入力します。 |

|

ステップ 6 |

[追加(Add)] をクリックします。 |

|

ステップ 7 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

Meraki ネットワークグループの作成

ネットワークグループは、複数のネットワークオブジェクトまたは IP アドレスで構成されます。

ネットワークグループをネットワークオブジェクトで構成する場合は、上記の「ネットワークオブジェクトの作成」の手順を使用して、IP アドレスごとに個別のネットワークオブジェクトを作成します。

(注) |

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合: ネットワークオブジェクトまたはグループを [] ページに作成すると、オブジェクトのコピーが [[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)]] ページに自動的に追加されます。また、この逆も同様です。さらに、[変更が保留中のデバイス(Devices with Pending Changes)] ページには、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている オンプレミス Management Center ごとにエントリが作成されます。このエントリからオブジェクトを選択し、それらのオブジェクトを必要とする オンプレミス Management Center に展開できます。 |

手順

|

ステップ 1 |

左側の Security Cloud Control ナビゲーションバーで、[オブジェクト(Objects)] > [Meraki オブジェクト(Meraki Objects)] をクリックします。 |

|

ステップ 2 |

|

|

ステップ 3 |

オブジェクト名を入力します。 |

|

ステップ 4 |

[ネットワークグループの作成(Create a network group)] を選択します。 |

|

ステップ 5 |

[オブジェクトの追加(Add Object)] をクリックし、リストからネットワークオブジェクトを選択して、[選択(Select)] をクリックします。必要なすべてのネットワークオブジェクトを追加するまで、この操作を繰り返します。 |

|

ステップ 6 |

[追加(Add)] をクリックします。 |

|

ステップ 7 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

Firepower ネットワークオブジェクトまたはネットワークグループの編集

注意 |

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合: [] ページのネットワークオブジェクトおよびグループに加えた変更は、[[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)]] ページの対応する クラウド提供型 Firewall Management Center ネットワークオブジェクトまたはグループに反映されます。さらに、[変更が保留中のデバイス(Devices with Pending Changes)] ページには、[ネットワークオブジェクトの検出と管理(Discover & Manage Network Objects)] が有効になっている オンプレミス Management Center ごとにエントリが作成されます。このエントリから変更を選択し、それらのオブジェクトがある オンプレミス Management Center に展開できます。 いずれかのページからネットワークオブジェクトまたはグループを削除すると、両方のページからそのオブジェクトまたはグループは削除されます。 |

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] > [Meraki オブジェクト(Meraki Objects)] をクリックします。 |

|

ステップ 2 |

オブジェクトフィルタと検索フィールドを使用して、編集するオブジェクトを見つけます。 |

|

ステップ 3 |

編集するオブジェクトを選択します。 |

|

ステップ 4 |

[詳細(details)] ペインの [編集(edit)] ボタン |

|

ステップ 5 |

前述の手順で作成したのと同じ方法で、ダイアログボックスの値を編集します。 |

|

ステップ 6 |

[保存(Save)] をクリックします。 |

|

ステップ 7 |

Security Cloud Control は、変更の影響を受けるポリシーを表示します。[確認(Confirm)] をクリックして、オブジェクトとその影響を受けるポリシーへの変更を確定します。 |

|

ステップ 8 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

Security Cloud Control のネットワークオブジェクトとグループの削除

クラウド提供型 Firewall Management Center がテナントにデプロイされている場合:

のページからネットワークオブジェクトまたはグループを削除すると、[オブジェクト(Objects)] > [その他の FTD オブジェクト(Other FTD Objects)] ページから重複するネットワークオブジェクトまたはグループが削除されます。その逆も同様です。

サービス オブジェクト

プロトコルオブジェクト

プロトコルオブジェクトは、使用頻度の低いプロトコルやレガシープロトコルを含むサービスオブジェクトの一種です。プロトコルオブジェクトは、名前とプロトコル番号によって識別されます。Security Cloud Control は、ASA および Firepower(FDM による管理 デバイス)設定でこれらのオブジェクトを認識し、これらに独自のフィルタ「プロトコル」を適用します。そのため、これらのオブジェクトを簡単に見つけることができます。

ICMP オブジェクト

Internet Control Message Protocol(ICMP)オブジェクトは、ICMP および IPv6-ICMP メッセージ専用のサービスオブジェクトです。Security Cloud Control は、ASA および Firepower がオンボードされたときにデバイスの設定でこれらのオブジェクトを認識し、これらに Security Cloud Control が独自のフィルタ「ICMP」を適用します。そのため、これらのオブジェクトを簡単に見つけることができます。

Security Cloud Control を使用して、ASA 設定から ICMP オブジェクトの名前を変更したり、ICMP オブジェクトを削除したりできます。Security Cloud Control を使用して、Firepower 設定の ICMP および ICMPv6 オブジェクトを作成、更新、および削除できます。

(注) |

ICMPv6 プロトコルの場合、AWS は特定の引数の選択をサポートしていません。すべての ICMPv6 メッセージを許可するルールのみがサポートされます。 |

Meraki サービスオブジェクトの作成または編集

サービスオブジェクトの概要

サービスオブジェクトは、TCP/IP プロトコルとポートを指定する再利用可能なコンポーネントです。Security Cloud Control は、これらのオブジェクトをサービスオブジェクトとして分類します。MX デバイスに展開すると、Security Cloud Control はオブジェクトをプロトコルまたはポート範囲に変換します。Security Cloud Control が Meraki プロトコルをオブジェクトとして処理する方法の詳細については、Meraki デバイスに関連付けられるオブジェクトを参照してください。

サービスオブジェクトの作成

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] > [Meraki オブジェクト(Meraki Objects)] をクリックします。 |

|

ステップ 2 |

|

|

ステップ 3 |

オブジェクト名と説明を入力します。 |

|

ステップ 4 |

[サービスオブジェクトの作成(Create a service object)] を選択します。 |

|

ステップ 5 |

[サービスタイプ(Service Type)] ボタンをクリックし、オブジェクトを作成するプロトコルを選択します。 |

|

ステップ 6 |

次のいずれかのアクションを実行して、プロトコルを識別する情報を入力します。

|

|

ステップ 7 |

[追加(Add)] をクリックします。 |

|

ステップ 8 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

サービスグループを作成する

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] > [Meraki オブジェクト(Meraki Objects)] をクリックします。 |

||

|

ステップ 2 |

|

||

|

ステップ 3 |

オブジェクト名と説明を入力します。 |

||

|

ステップ 4 |

[サービスグループの作成(Create a service group)] を選択します。 |

||

|

ステップ 5 |

[オブジェクトの追加(Add Object)] をクリックし、オブジェクトを選択して [選択(Select)] をクリックすることで既存のオブジェクトを追加します。このステップを繰り返してさらにオブジェクトを追加します。 |

||

|

ステップ 6 |

サービスオブジェクトとサービス値のサービスグループへの追加が完了したら、[追加(Add)] をクリックします。 |

||

|

ステップ 7 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

サービスオブジェクトまたはサービスグループの編集

手順

|

ステップ 1 |

左側のペインで [オブジェクト(Objects)] > [Meraki オブジェクト(Meraki Objects)] をクリックします。 |

|

ステップ 2 |

オブジェクトをフィルタリングして編集するオブジェクトを見つけ、オブジェクトテーブルでオブジェクトを選択します。 |

|

ステップ 3 |

詳細ペインで、[編集(Edit)] |

|

ステップ 4 |

前述の手順で作成したのと同じ方法で、ダイアログボックスの値を編集します。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

|

ステップ 6 |

Security Cloud Control は、変更の影響を受けるポリシーを表示します。[確認(Confirm)] をクリックして、オブジェクトとその影響を受けるポリシーへの変更を確定します。これで、オブジェクトを Meraki ポリシーで使用する準備ができました。 |

|

ステップ 7 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

ボタンをクリックします。

ボタンをクリックします。 をクリックします。

をクリックします。

をクリックしてから、

をクリックしてから、 をクリックします。

をクリックします。

[ポリシー(Policy)] を選択します。

[ポリシー(Policy)] を選択します。 をクリックします。

をクリックします。

をクリックします。(単純な編集は、編集モードに移行せずにインラインで実行することも可能です。)

をクリックします。(単純な編集は、編集モードに移行せずにインラインで実行することも可能です。)

にオレンジ色のドットを表示して通知します。これらの変更の影響を受けるデバイスには、[デバイスとサービス(Devices and Services)] ページに「非同期(Not Synced)」のステータスが表示されます。[展開(Deploy)] をクリックすると、保留中の変更があるデバイスを確認し、それらのデバイスに変更を展開できます。

にオレンジ色のドットを表示して通知します。これらの変更の影響を受けるデバイスには、[デバイスとサービス(Devices and Services)] ページに「非同期(Not Synced)」のステータスが表示されます。[展開(Deploy)] をクリックすると、保留中の変更があるデバイスを確認し、それらのデバイスに変更を展開できます。

をクリックします。 すべての警告を確認し、[OK]

をクリックします。 すべての警告を確認し、[OK] をクリックして、一括展開の結果を表示します。

をクリックして、一括展開の結果を表示します。

フィードバック

フィードバック