- Cisco ASA with FirePOWER Services ローカル管理設定ガ イ ド 6.0

- シスコ ASA FirePOWER モジュールの概要

- 再利用可能なオブジェクトの管理

- デバイス設定の管理

- アクセス コントロール ポリシーの開始

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- アクセス コントロール ルール:レルムと ユーザ

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシー クイック スタート ガイド

- SSL ルール クイック スタート ガイド

- SSL ルールを使用したトラフィック復号の 調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの開始

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- シブ展開における前処理の調整

- 侵入ポリシーを使用する前に

- ルールを使用した侵入ポリシーの調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの概要と作成

- アイデンティティ データの概要

- レルムとアイデンティティ ポリシー

- ユーザ アイデンティティ ソース

- DNS ポリシー

- マルウェアと禁止されたファイルのブロッ キング

- パッシブ展開における前処理の調整

- イベントの表示

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ASA FirePOWER ダッシュボードの使用

- ASA FirePOWER レポートの使用

- タスクのスケジュール

- システム ポリシーの管理

- ASA FirePOWER モジュールの設定

- ASA FirePOWER モジュールのライセンス

- ASA FirePOWER モジュール ソフトウェアの 更新

- システムのモニタリング

- バックアップと復元の使用

- トラブルシューティング ファイルの生成

- 設定のインポートおよびエクスポート

- 実行時間が長いタスクのステータスの表示

- セキュリティ、インターネット アクセス、お よび通信ポート

Cisco ASA with FirePOWER Services ローカル管理設定ガ イ ド 6.0

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: アクセス コントロール ポリシーの開始

アクセス コントロール ポリシーの開始

アクセス コントロール ポリシー は、ネットワーク上のトラフィックを、システムでどのように処理するかを決定します。各 ASA FirePOWER モジュール に同時に適用できるポリシーは 1 つだけです。

最も単純なアクセス コントロール ポリシーは、その デフォルト アクション を使用して、すべてのトラフィックを処理します。このデフォルト アクションは、詳細な検査を行わずにすべてのトラフィックをブロックまたは信頼するように設定することも、侵入についてトラフィックを検査するように設定することもできます。

インライン展開されたASA FirePOWER モジュール だけがトラフィックのフローに影響を与える可能性があることに注意してください。トラフィックをブロックまたは変更するように設定されたアクセス コントロール ポリシーを、パッシブに展開されたデバイスに適用すると、予期しない結果になることがあります。場合によっては、パッシブに展開された ASA FirePOWER モジュール へのインライン設定の適用がシステムにより拒否されることもあります。

この章では、単純なアクセス コントロール ポリシーを作成して適用する方法について説明します。また、この章には、アクセス コントロール ポリシーの管理に関する基本情報(編集、更新、比較など)も含まれています。詳細については、以下を参照してください。

- アクセス コントロールのライセンスおよびロール要件

- 基本的なアクセス コントロール ポリシーの作成

- アクセス コントロール ポリシーの管理

- アクセス コントロール ポリシーの編集

- 失効したポリシーの警告について

- 設定変更の展開

- アクセス コントロール ポリシーおよびルールのトラブルシューティング

- 現在のアクセス コントロール設定のレポートの生成

- アクセス コントロール ポリシーの比較

より複雑なアクセス コントロール ポリシーは、セキュリティ インテリジェンス データに基づいてトラフィックをブラックリスト登録することができます。さらに、 アクセス コントロール ルール を使用して、ネットワーク トラフィックのロギングおよび処理を細かく制御することができます。これらのルールは単純でも複雑でもかまいません。複数の基準を使用してトラフィックを照合および検査できます。アクセス コントロール ポリシーの詳細設定オプションでは、前処理、パフォーマンス、および他の一般設定を制御できます。

基本的なアクセス コントロール ポリシーを作成した後に、固有の展開環境に合わせて調整する方法については、次の章を参照してください。

- セキュリティ インテリジェンスの IP アドレス レピュテーションを使用したブラックリスト登録では、最新のレピュテーション インテリジェンスに基づいて接続を即座にブラックリスト登録(ブロック)する方法について説明します。

- ネットワーク分析ポリシーおよび侵入ポリシーについてでは、システムの侵入検知および防止機能の一部として、ネットワーク分析および侵入ポリシーがパケットを前処理し確認する方法について説明します。

- アクセス コントロール ルールを使用したトラフィック フローの調整 では、アクセス コントロール ルールによって複数のASA FirePOWER モジュール間のネットワーク トラフィックをきめ細かく処理できるしくみについて説明します。

- 侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御では、最後の防衛ラインを侵入ポリシーおよびファイル ポリシーが提供する方法について説明します。この防衛ラインは、トラフィックがその宛先に到達する前に、侵入、禁止されたファイル、およびマルウェアを検出してブロックする(オプション)ことによって実現します。

アクセス コントロールのライセンスおよびロール要件

アクセス コントロール ポリシーは ASA FirePOWER モジュール でのライセンスに関係なく作成できますが、多くの機能では、ポリシーを適用する前に適切なライセンスを有効にする必要があります。

詳細については、アクセス コントロールのライセンスの要件を参照してください。

アクセス コントロールのライセンスの要件

アクセス コントロール ポリシーは ASA FirePOWER モジュール でのライセンスに関係なく作成できます。ただし、アクセス コントロールの一部として、ポリシーを適用する前に特定のライセンス交付対象機能を有効にする必要があります。

展開環境でサポートされていない機能は、警告アイコンおよび確認ダイアログ ボックスに示されます。詳細については、警告アイコンの上にポインタを置き、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

次の表に、アクセス コントロール ポリシーを適用する際のライセンス要件を記載します。

|

|

|

|---|---|

基本的なアクセス コントロール ポリシーの作成

新しいアクセス コントロール ポリシーを作成する際には、そのポリシーに一意の名前を付けて、デフォルト アクションを指定する必要があります。この時点で、デフォルト アクションによって、ASA FirePOWER モジュール がすべてのトラフィックを処理する方法が決定されます。トラフィック フローに影響する他の設定は後から追加します。

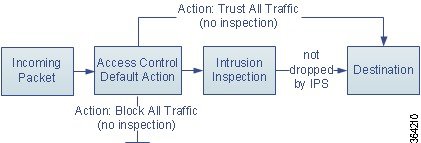

新しいポリシーを作成するときには、次の図に示すように、追加のインスペクションなしですべてのトラフィックをブロックするか、トラフィックを検査するようにデフォルト アクションを設定できます。

ヒント![]() 初めてアクセス コントロール ポリシーを作成する場合は、トラフィックを信頼することをデフォルト アクションとして選択できません。デフォルトですべてのトラフィックを信頼する場合は、ポリシーを作成した後にデフォルト アクションを変更します。

初めてアクセス コントロール ポリシーを作成する場合は、トラフィックを信頼することをデフォルト アクションとして選択できません。デフォルトですべてのトラフィックを信頼する場合は、ポリシーを作成した後にデフォルト アクションを変更します。

新規のアクセス コントロール ポリシーを作成したり、既存のアクセス コントロール ポリシーを管理したりするには、[アクセス コントロール ポリシー(Access Control Policy)] ページ([ポリシー(Policies)] > [アクセス コントロール(Access Control)])を使用します。

必要に応じて、当初からシステムに付属している Default Trust All Traffic という名前のポリシーを使用したり変更したりできます。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。

ヒント![]() この ASA FirePOWER モジュール から既存のポリシーをコピーするか、または他の ASA FirePOWER モジュール からポリシーをインポートすることもできます。ポリシーをコピーするには、コピー アイコン(

この ASA FirePOWER モジュール から既存のポリシーをコピーするか、または他の ASA FirePOWER モジュール からポリシーをインポートすることもできます。ポリシーをコピーするには、コピー アイコン( )をクリックします。ポリシーをインポートするには、設定のインポートおよびエクスポートを参照してください。

)をクリックします。ポリシーをインポートするには、設定のインポートおよびエクスポートを参照してください。

ステップ 2 [新しいポリシー(New Policy)] をクリックします。

[新しいアクセス コントロール ポリシー(New Access Control Policy)] ポップアップ ウィンドウが表示されます。

ステップ 3 [名前(Name)] に一意のポリシー名を入力し、オプションで [説明(Description)] にポリシーの説明を入力します。

印刷可能なすべての文字を使用できます。これにはスペースと特殊文字も含まれますが、番号記号( # )、セミコロン(;)、または波カッコ({})は使用できません。名前には少なくとも 1 つのスペース以外の文字が含まれている必要があります。

初期デフォルト アクションを選択する手順、および後でそれを変更する手順については、デフォルト処理の設定およびネットワーク トラフィックのインスペクションを参照してください。

ステップ 5 [ASA FirePOWER の変更の保存(Store ASA FirePOWER Changes)] をクリックします。

アクセス コントロール ポリシー エディタが表示されます。新しいポリシーの設定方法については、アクセス コントロール ポリシーの編集を参照してください。ポリシーを有効にするには適用する必要があることに注意してください。設定変更の展開を参照してください。

デフォルト処理の設定およびネットワーク トラフィックのインスペクション

アクセス コントロール ポリシーを作成する場合は、デフォルト アクションを選択する必要があります。アクセス コントロール ポリシーのデフォルト アクションは、次のトラフィックをシステムで処理する方法を決定します。

- セキュリティ インテリジェンスによってブラックリスト登録されていないトラフィック

- ポリシー内のどのルールにも一致しないトラフィック(トラフィックの照合とロギングは行うが、処理または検査はしないモニタ ルールを除く)

したがって、アクセス コントロール ルールまたはセキュリティ インテリジェンスの設定が含まれていないアクセス コントロール ポリシーを適用すると、デフォルト アクションによって、ネットワーク上の すべての トラフィックの処理方法が決定されます。追加のインスペクションなしですべてのトラフィックをブロックまたは信頼するか、あるいは侵入の有無についてトラフィックを検査できます。オプションを次の図に示します。

次の表に、さまざまなデフォルト アクションがトラフィックを処理する方法を示し、各デフォルト アクションで処理されるトラフィックで実行できるインスペクションのタイプを示します。デフォルト アクションで処理されるトラフィックに対しては、ファイルやマルウェアのインスペクションを実行 できない ので注意してください。詳細については、侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御を参照してください。

|

|

|

|

|---|---|---|

アクセス コントロール:すべてのトラフィックをブロック(Access Control: Block All Traffic) |

||

次の図は、[すべてのトラフィックをブロック(Block All Traffic)] および [すべてのトラフィックを信頼(Trust All Traffic)] デフォルト アクションを示しています。

次の図は、[侵入防御(Intrusion Prevention)] のデフォルト アクションを説明しています。

初めてアクセス コントロール ポリシーを作成する際には、デフォルト アクションで処理される接続のロギングはデフォルトで無効になります。侵入インスペクションを実行するデフォルト アクションを選択すると、デフォルトの侵入変数セットが選択した侵入ポリシーに自動的に関連付けられます。ポリシーを作成した後に、これらのオプションのどちらか、およびデフォルト アクション自体を変更できます。

アクセス コントロール ポリシーのデフォルト アクションと関連オプションを変更するには、次の手順を実行します。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。

ステップ 2 設定するアクセス コントロール ポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

ステップ 3 [デフォルト アクション(Default Action)] を選択します。

- すべてのトラフィックをブロックする場合は、[アクセス コントロール:すべてのトラフィックをブロック(Access Control: Block All Traffic)] を選択します。

- すべてのトラフィックを信頼する場合は、[アクセス コントロール:すべてのトラフィックを信頼(Access Control: Trust All Traffic)] を選択します。

- 侵入ポリシーを使用してすべてのトラフィックを検査するには、侵入ポリシーを選択します。いずれの侵入ポリシーも Intrusion Prevention というラベルから始まっています。侵入ポリシーによってトラフィックがブロックされる可能性があることに注意してください。

Experimental Policy 1 は使用

しないでください。シスコでは、試験用にこのポリシーを使用します。

ステップ 4 侵入防御 のデフォルト アクションを選択した場合は、変数アイコン( )をクリックし、選択した侵入ポリシーに関連付けられている変数セットを変更します。

)をクリックし、選択した侵入ポリシーに関連付けられている変数セットを変更します。

表示されるポップアップ ウィンドウで、新しい変数セットを選択して [OK] をクリックします。編集アイコン( )をクリックして、設定されている変数セットを新しいウィンドウで編集することもできます。変数セットを変更しない場合、システムはデフォルトのセットを使用します。詳細については、変数セットの使用を参照してください。

)をクリックして、設定されている変数セットを新しいウィンドウで編集することもできます。変数セットを変更しない場合、システムはデフォルトのセットを使用します。詳細については、変数セットの使用を参照してください。

ステップ 5 ロギング アイコン( )をクリックして、デフォルト アクションによって処理される接続のロギング オプションを変更します。

)をクリックして、デフォルト アクションによって処理される接続のロギング オプションを変更します。

接続の開始時点と終了時点で一致する接続をロギングできます。ただし、システムはブロックされたトラフィックの終了時点をロギングできません。ASA FirePOWER モジュール イベント ビューア、外部のシステム ログ(syslog)または SNMP トラップ サーバに接続をロギングできます。詳細については、アクセス コントロールのデフォルト アクションによって処理された接続のロギングを参照してください。

アクセス コントロール ポリシーの管理

[アクセス コントロール ポリシー(Access Control Policy)] ページ([設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール(Access Control)])で、現在のカスタム アクセス コントロール ポリシーをポリシー適用の有無に関する情報とともに確認できます。

ユーザが作成したカスタム ポリシーに加えて、カスタム ポリシー Default Allow All Traffic がシステムによって提供され、それを編集して使用することができます。

[アクセス コントロール ポリシー(Access Control Policy)] ページ上のオプションを使用して、次の表にあるアクションを実行できます。

|

|

|

|

|---|---|---|

| 削除アイコン( |

||

アクセス コントロール ポリシーの編集

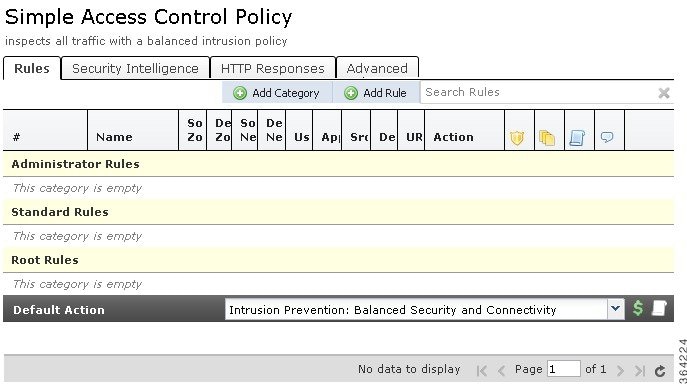

新しいアクセス コントロール ポリシーを初めて作成する場合は、アクセス コントロール ポリシー エディタが表示され、[ルール(Rules)] タブがフォーカスされます。次の図は、新たに作成されたポリシーを示しています。新しいポリシーにはルールやその他の設定がまだ存在しないため、デフォルト アクションによってすべてのトラフィックが処理されます。この場合、デフォルト アクションは、最終宛先に許可する前に、システムによって提供される [バランスの取れたセキュリティと接続(Balanced Security and Connectivity)] 侵入ポリシーを使用してトラフィックを検査します。

ルールの追加および整理などを行うには、アクセス コントロール ポリシー エディタを使用します。次のリストには、変更可能なポリシー設定に関する情報を記載しています。

ポリシーの名前と説明を変更するには、該当するフィールドをクリックし、新しい名前または説明を入力します。

セキュリティ インテリジェンス(Security Intelligence)

セキュリティ インテリジェンスは、悪意のあるインターネット コンテンツに対する最初の防御ラインです。この機能を使用すると、最新のレピュテーション インテリジェンスに基づいて、接続を即座にブラックリスト登録(ブロック)することができます。 重要なリソースへの継続的なアクセスを確保するために、ブラックリストはカスタム ホワイトリストで上書きできます。 このトラフィック フィルタリングは、ルールやデフォルト アクションを含めて、他のどのポリシー ベースのインスペクション、分析、トラフィック処理よりも 先に 行われます。詳細については、セキュリティ インテリジェンスの IP アドレス レピュテーションを使用したブラックリスト登録を参照してください。

ルールによって、ネットワーク トラフィックをきめ細かく処理することができます。アクセス コントロール ポリシー内の各ルールには、1 から始まる番号が付きます。システムは、ルール番号の昇順で上から順に、アクセス コントロール ルールをトラフィックと照合します。

ほとんどの場合、システムは、 すべての ルールの条件がトラフィックに一致する場合、 最初の アクセス コントロール ルールに従ってネットワーク トラフィックを処理します。これらの条件には、セキュリティ ゾーン、ネットワークまたは地理的位置、ポート、アプリケーション、要求された URL、またはユーザが含まれています。この条件は単純または複雑のどちらでも構いません。その使用法は特定のライセンスによって異なります。

ルールを追加、分類、有効化、無効化、フィルタリング、または管理するには、[ルール(Rules)] タブを使用します。詳細については、アクセス コントロール ルールを使用したトラフィック フローの調整を参照してください。

デフォルト アクションは、セキュリティ インテリジェンスによってブラックリスト登録されず、いずれのアクセス コントロール ルールにも一致しないトラフィックをシステムが処理する方法を決定します。デフォルト アクションを使用して、追加のインスペクションなしですべてのトラフィックをブロックまたは信頼することができます。また、侵入の有無についてトラフィックを検査することもできます。デフォルト アクションによって処理される接続のロギングを有効または無効にできます。

詳細については、デフォルト処理の設定およびネットワーク トラフィックのインスペクションおよびアクセス コントロールの処理に基づく接続のロギングを参照してください。

ユーザの Web サイト要求がシステムによってブロックされた場合にブラウザに表示するものを指定できます。システム付属の一般的な応答ページを表示するか、カスタム HTML を入力するかを指定できます。ユーザに警告するページを表示することもできますが、続行するかページを更新して最初に要求したサイトをロードするかを、ボタンをクリックして選択させることもできます。詳細については、ブロックされた URL のカスタム Web ページの表示を参照してください。

通常、アクセス コントロール ポリシーの詳細設定を変更する必要はほとんど、あるいはまったくありません。デフォルト設定は、ほとんどの展開環境に適しています。変更できる詳細設定には次のものがあります。

–![]() ユーザが要求した各 URL に対し、ASA FirePOWER モジュール データベースに保存される文字数。接続で検出された URL のロギング を参照してください。

ユーザが要求した各 URL に対し、ASA FirePOWER モジュール データベースに保存される文字数。接続で検出された URL のロギング を参照してください。

–![]() ユーザが最初のブロックをバイパスした後に Web サイトを再度ブロックするまでの時間間隔。ブロックされた Web サイトのユーザ バイパス タイムアウトの設定を参照してください。

ユーザが最初のブロックをバイパスした後に Web サイトを再度ブロックするまでの時間間隔。ブロックされた Web サイトのユーザ バイパス タイムアウトの設定を参照してください。

–![]() ネットワーク分析および侵入ポリシーの設定。この設定を使用して、ネットワークやゾーンに合わせて多くの前処理オプションを調整したり、侵入インスペクションのデフォルト動作を設定することができます。トラフィックの前処理のカスタマイズ を参照してください。

ネットワーク分析および侵入ポリシーの設定。この設定を使用して、ネットワークやゾーンに合わせて多くの前処理オプションを調整したり、侵入インスペクションのデフォルト動作を設定することができます。トラフィックの前処理のカスタマイズ を参照してください。

–![]() 転送およびネットワーク プリプロセッサの詳細設定。この設定は、アクセス コントロール ポリシーを適用する場合に、すべてのネットワークとゾーンにグローバルに適用されます。トランスポート/ネットワークの詳細設定の構成 を参照してください。

転送およびネットワーク プリプロセッサの詳細設定。この設定は、アクセス コントロール ポリシーを適用する場合に、すべてのネットワークとゾーンにグローバルに適用されます。トランスポート/ネットワークの詳細設定の構成 を参照してください。

–![]() ネットワークのホスト オペレーティング システムに基づいて、パッシブ展開でパケット フラグメントおよび TCP ストリームの再構成を改善する適応型プロファイル。パッシブ展開における前処理の調整を参照してください。

ネットワークのホスト オペレーティング システムに基づいて、パッシブ展開でパケット フラグメントおよび TCP ストリームの再構成を改善する適応型プロファイル。パッシブ展開における前処理の調整を参照してください。

–![]() 侵入インスペクション、ファイル制御、ファイル ストレージ、および高度なマルウェア防御のパフォーマンス オプション。侵入防御パフォーマンスの調整および ファイルおよびマルウェアのインスペクション パフォーマンスおよびストレージの調整を参照してください。

侵入インスペクション、ファイル制御、ファイル ストレージ、および高度なマルウェア防御のパフォーマンス オプション。侵入防御パフォーマンスの調整および ファイルおよびマルウェアのインスペクション パフォーマンスおよびストレージの調整を参照してください。

アクセス コントロール ポリシーを編集すると、変更がまだ保存されていないことを示すメッセージが表示されます。変更を維持するには、ポリシー エディタを終了する前にポリシーを保存する必要があります。変更を保存しないでポリシー エディタを終了しようとすると、変更がまだ保存されていないことを警告するメッセージが表示されます。この場合、変更を破棄してポリシーを終了するか、ポリシー エディタに戻るかを選択できます。

セッションのプライバシーを保護するために、ポリシー エディタで 60 分間操作が行われないと、ポリシーの変更が破棄されて、[アクセス コントロール ポリシー(Access Control Policy)] ページに戻ります。30 分間操作が行われなかった時点で、変更が破棄されるまでの分数を示すメッセージが表示されます。以降、このメッセージは定期的に更新されて残りの分数を示します。ページで何らかの操作を行うと、タイマーがキャンセルされます。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。

ステップ 2 設定するアクセス コントロール ポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

ステップ 3 ポリシーを編集します。上に概要を示したいずれかのアクションを実行します。

- 変更を保存し、編集を続行する場合は、[ASA FirePOWER の変更の保存(Store ASA FirePOWER Changes)] をクリックします。

- 変更を保存し、ポリシーを適用する場合は、[ASA FirePOWER 変更の適用(Apply ASA FirePOWER Changes)] をクリックします。設定変更の展開を参照してください。

- 変更を廃棄する場合は、[キャンセル(Cancel)] をクリックし、プロンプトが出たら [OK] をクリックします。

失効したポリシーの警告について

[アクセス コントロール ポリシー(Access Control Policy)] ページ([設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール(Access Control)])では、失効したポリシーに赤色のステータス テキストが付いています。

ほとんどの場合、アクセス コントロール ポリシーを変更したときは、変更を有効にするためにそのポリシーを再適用する必要があります。アクセス コントロール ポリシーが他のポリシーを呼び出したり、または他の設定に依存したりする場合、それらを変更すると、アクセス コントロール ポリシーを再度適用する必要があります(または、侵入ポリシーの変更の場合は、侵入ポリシーだけを再度適用できます)。

- アクセス コントロール ポリシー自体の変更:アクセス コントロール ルール、デフォルト アクション、セキュリティ インテリジェンス フィルタリング、NAP ルールなどの詳細オプションの変更。

- アクセス コントロール ポリシーが呼び出す侵入およびファイル ポリシーのいずれかの変更:ネットワーク分析ポリシー、侵入ポリシー、およびファイル ポリシー。

- アクセス コントロール ポリシーで使用される再利用可能なオブジェクトまたは設定、またはアクセス コントロール ポリシーが呼び出すポリシーの変更:ネットワーク、ポート、URL、および位置情報オブジェクト、セキュリティ インテリジェンスのリストとフィード、アプリケーション フィルタまたはディテクタ、侵入ポリシーの変数セット、ファイル リスト、セキュリティ ゾーンなど。

- システム ソフトウェア、侵入ルール、または脆弱性データベース(VDB)の更新。

これらの設定の一部は、ASA FirePOWER モジュール インターフェイスの複数の場所から変更できることに留意してください。たとえば、オブジェクト マネージャを使用してセキュリティ ゾーンを変更できます([設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [オブジェクト管理(Object Management)])。

アクセス コントロールまたは侵入ポリシーが失効した理由を確認するには、比較ビューアを使用します。

アクセス コントロール ポリシーが失効した理由を確認するには、次の手順を実行します。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。失効したポリシーには、ポリシーの更新を ASA FirePOWER モジュール が必要としていることを示す赤色のステータス テキストが付いています。

ステップ 2 失効したポリシーのポリシー ステータスをクリックします。

詳細な [アクセス コントロール ポリシーの適用(Apply Access Control Policy)] ポップアップ ウィンドウが表示されます。

ステップ 3 該当する変更されたコンポーネントの横にある [失効(Out-of-date)] をクリックします。

ポリシーの比較レポートが新しいウィンドウに表示されます。詳細については、アクセス コントロール ポリシーの比較および2 つの侵入ポリシーまたはリビジョンの比較を参照してください。

設定変更の展開を参照してください。

設定変更の展開

展開環境の設定に ASA FirePOWER モジュールを使用した後に、その設定に変更を加える場合はいつでも、影響を受けるデバイスに新しい設定を導入する必要があります。

この導入アクションにより、次の設定コンポーネントが配布されます。

- アクセス コントロール ポリシーとすべての関連ポリシー:DNS、ファイル、ID、侵入、ネットワーク分析、SSL

- 導入されたポリシーに関連付けられているすべての関連ルール設定とオブジェクト

- 侵入ルール アップデート

- デバイスとインターフェイスの設定

ステップ 1 [展開(Deploy)] をクリックして、[FirePOWER 変更の展開(Deploy FirePOWER Changes)] を選択します。

ステップ 3 変更の展開時にエラーまたは警告が出された場合には、次の選択肢があります。

- [続行(Proceed)] をクリックして、エラーまたは警告条件を解決しないで導入を続行します。

- [キャンセル(Cancel)] をクリックして、展開を実行せずに終了します。エラーおよび警告状態を解決し、設定の再展開を試行します。

ASA FirePOWER モジュール適用するために最大 5 分の時間がかかります。ASA FirePOWER モジュール含めるまたはアクセス コントロール ポリシー全体で、侵入ポリシーを 3 つしか選択できない場合があります。

アクセス コントロール ポリシーおよびルールのトラブルシューティング

アクセス コントロール ポリシーを適切に設定すること、特に、アクセス コントロール ルールを作成して順序付けることは複雑なタスクです。しかし、これは効果的な展開を構築するために不可欠なタスクです。ポリシーを慎重に計画しないと、ルールが他のルールをプリエンプション処理したり、ルールに無効な設定が含まれてしまう可能性があります。ルールおよび他のポリシー設定にはどちらも追加ライセンスが必要な場合があります。

システムが想定どおりにトラフィックを確実に処理できるように、アクセス コントロール ポリシー インターフェイスには強力なフィードバック システムがあります。アクセス コントロール ポリシーおよびルール エディタのアイコンは、 アクセス コントロールのエラー アイコン の表に示すように、警告とエラーを示します。

ヒント![]() アクセス コントロール ポリシー エディタで、ポリシーのすべての警告を表示するポップアップ ウィンドウを表示するには [警告の表示(Show Warnings)] をクリックします。

アクセス コントロール ポリシー エディタで、ポリシーのすべての警告を表示するポップアップ ウィンドウを表示するには [警告の表示(Show Warnings)] をクリックします。

また、トラフィックの分析およびフローに影響を与える可能性がある問題の適用時には、システムによって警告が表示されます。

|

|

|

|

|---|---|---|

ルールまたはその他の警告を表示するアクセス コントロール ポリシーを適用できます。しかし、警告とマークされている誤った設定には影響を与えません。 たとえば、プリエンプション処理されたルールを含むポリシーや、設定の誤り(条件で空のオブジェクト グループを使用する、クラウド通信を有効にしないで URL 条件を設定するなど)によってトラフィックを照合できないルールを含むポリシーなど、不適切なポリシーが適用される可能性があります。これらのルールは、トラフィックを評価しません。警告が出されているルールを無効にすると、警告アイコンが消えます。潜在する問題を修正せずにルールを有効にすると、警告アイコンが再表示されます。 別の例として、多くの機能では特定のライセンスが必要です。アクセス コントロール ポリシーは、対象の デバイスのみに正常に適用されます。 |

||

情報アイコンは、トラフィックのフローに影響する可能性がある設定に関する有用な情報を表示します。これらの問題によってポリシーの適用が阻まれることはありません。 たとえば、ユーザがアプリケーション制御または URL フィルタリングを実行している場合、システムは接続においてアプリケーション トラフィックまたは Web トラフィックを識別するまで、その接続の最初の数パケットと一部のアクセス コントロール ルールとの照合をスキップすることがあります。これにより接続を確立することができ、アプリケーションと HTTP 要求を識別できるようになります。詳細については、アプリケーション制御の制約事項およびURL の検出とブロッキングの制約事項を参照してください。 |

アクセス コントロール ポリシーおよびルールを適切に設定することで、ネットワーク トラフィックの処理に必要なリソースも減らすことができます。複雑なルールの作成、多数のさまざまな侵入ポリシーの呼び出し、およびルールの誤った順序付けはすべて、パフォーマンスに影響を与える可能性があります。

パフォーマンスを向上させるためのルールの簡素化

複雑なアクセス コントロール ポリシーやルールは、重要なリソースを独占する可能性があります。アクセス コントロール ポリシーを適用すると、システムはすべてのルールをまとめて評価し、ネットワーク トラフィックを評価するために ASA FirePOWER モジュール が使用する拡張基準セットを作成します。サポートされるアクセス コントロール ルールまたは侵入ポリシーの最大数を超えていることを警告するポップアップ ウィンドウが表示される場合があります。

次のガイドラインは、アクセス コントロール ルールを簡素化し、パフォーマンスを向上させるのに役立ちます。

- ルールの作成時には、条件を構成する要素は可能な限り少なくします。たとえば、ネットワーク条件では、個々の IP アドレスではなく IP アドレス ブロックを使用します。ポート条件では、ポート範囲を使用します。アプリケーション制御および URL フィルタリングを実行する場合はアプリケーション フィルタと URL カテゴリおよびレピュテーションを使用し、ユーザ制御を実行する場合は LDAP ユーザ グループを使用します。

ただし、アクセス コントロール ルールの条件で使用する要素をオブジェクトに組み合わせても、パフォーマンスは向上しません。たとえば、50 個の IP アドレスを 1 つのネットワーク オブジェクトに含めて使用することにパフォーマンス的なメリットはなく、条件にこれらの IP アドレスを個別に含めるよりも単に構成上のメリットがあるだけです。

- できる限り、セキュリティ ゾーンごとにルールを制限します。デバイスのインターフェイスがゾーン制限されたルールのゾーンの 1 つにない場合、ルールはそのデバイスのパフォーマンスに影響を与えません。

- ルールを過度に設定しないでください。処理するトラフィックの照合が 1 つの条件で十分な場合には、2 つの条件を使用しないでください。

アクセス コントロール ポリシーでトラフィックの検査に使用できる一意の侵入ポリシーの数は、ポリシーの複雑度に応じて異なります。1 つの侵入ポリシーを各許可ルールおよびインタラクティブ ブロック ルール、さらにデフォルト アクションに関連付けることができます。侵入ポリシーと変数セットの固有の ペア はすべて、1 つのポリシーと見なされます。アクセス コントロール ポリシー全体で、侵入ポリシーを 3 つしか選択できない場合があります。

サポートされる侵入ポリシーの数を超えた場合は、アクセス コントロール ポリシーを再評価してください。いくつかの侵入ポリシーまたは変数セットを統合したほうがよいでしょう。

アクセス コントロール ポリシーの次の場所のそれぞれで、選択したポリシーの数と、それらのポリシーが使用する変数セットの数を確認します。アクセス コントロール ポリシーの詳細設定の [アクセス コントロール ルールが決定される前に使用される侵入ポリシー(Intrusion Policy used before Access Control rule is determined)] オプション、アクセス コントロール ポリシーのデフォルト アクション、およびポリシー内のアクセス コントロール ルールのインスペクション設定。

ルールのプリエンプションと無効な設定の警告について

アクセス コントロール ルール(および、高度な展開ではネットワーク分析ルール)の適切な設定と順序付けは、効果的な展開を構築するために不可欠です。アクセス コントロール ポリシー内では、アクセス コントロール ルールが他のルールをプリエンプション処理したり、ルールに無効な設定が含まれている場合があります。同様に、アクセス コントロール ポリシーの詳細設定を使用して設定するネットワーク分析ルールにも、これと同じ問題が生じる可能性があります。システムは、警告とエラーのアイコンを使用してこれらをマークします。

アクセス コントロール ルールの条件が後続のルールよりも優先して適用され、後続のルールによるトラフィックの照合が回避される場合があります。次に例を示します。

上記の最初のルールによってトラフィックは事前に許可されているため、2 番目のルールによってトラフィックがブロックされることはありません。

- どのようなタイプのルール条件でも、後続のルールを回避する可能性があります。

- あるルールとその後続のルールがまったく同じで、いずれもすべて同じ条件が設定されている場合、後続のルールは回避されます。

- 条件が 1 つでも異なる場合は、後続のルールが回避されることはありません。

アクセス コントロール ポリシーが依存する外部の設定は変更される可能性があるため、有効であったアクセス コントロール ポリシー設定が無効になる場合があります。次の例について考えてみます。

パフォーマンスを向上させプリエンプションを回避するためのルールの順序付け

アクセス コントロール ポリシー内の各ルールには、1 から始まる番号が付きます。システムは、ルール番号の昇順で上から順に、ルールをトラフィックと照合します。モニタ ルールを除き、トラフィックが一致する最初のルールがそのトラフィックを処理するルールになります。

アクセス コントロール ルールを適切に順序付けることで、ネットワーク トラフィックの処理に必要なリソースが減り、ルールのプリエンプションを回避できます。ユーザが作成するルールはすべての組織と展開に固有のものですが、ユーザのニーズに対処しながらもパフォーマンスを最適化できるルールを順序付けする際に従うべきいくつかの一般的なガイドラインがあります。

最初に、組織のニーズに適するルールを順序付けする必要があります。すべてのトラフィックに適用する必要がある優先順位ルールをポリシーの先頭部分付近に配置します。たとえば、ある 1 人のユーザからのトラフィックに侵入がないかを検査する(許可ルールを使用)が、部門内の他のすべてのユーザは信頼する(信頼ルールを使用)場合は、その順序に 2 つのアクセス コントロール ルールを配置します。

特定のルール、つまり処理するトラフィックの定義を絞り込むルールを先に設定することで、パフォーマンスを向上させることができます。これは、広範な条件を持つルールが多様なタイプのトラフィックを照合し、後でより多くの特定のルールをプリエンプション処理できるという理由からも重要です。

ほとんどのソーシャル ネットワーキング サイトをブロックする一方で、特定の他のサイトへのアクセスを許可するシナリオを想定してください。たとえば、グラフィック デザイナーに対して Creative Commons Flickr や deviantART コンテンツへのアクセスは許可したいが、Facebook や Google+ などの他のサイトへのアクセスは許可したくない場合があります。この場合はルールを次のように順序付けする必要があります。

最初のルールは、Flickr や deviantART を含むすべてのソーシャル ネットワーキング トラフィックをブロックします。2 番目のルールに照合されるトラフィックがないため、利用可能にしようとしたコンテンツにグラフィック デザイナーはアクセスできません。

侵入、ファイル、マルウェアのインスペクションにはリソースの処理が必要なため、トラフィックのインスペクションを行うルール(許可、インタラクティブ ブロック)よりも前にトラフィックを検査しないルール(信頼、ブロック)を配置することで、パフォーマンスを向上させることができます。信頼ルールやブロック ルールは、システムが別の方法で検査した可能性があるトラフィックを迂回させることができるからです。他の要素がすべて同等である、つまりルールのセットで、より重要というルールがなく、プリエンプションが問題ではない場合には、次の順序でルールを配置することを考慮してください。

現在のアクセス コントロール設定のレポートの生成

アクセス コントロール ポリシー レポートとは、特定の時点でのポリシーおよびルールの設定を記録したものです。このレポートには、次の情報が含まれており、監査目的や現在の設定の調査目的に使用できます。

|

|

|

|---|---|

侵入ポリシーの変数セットおよび など、アクセス コントロール ポリシーによって参照される再利用可能なオブジェクトに関する詳細が提供されます。 |

また、ポリシーを現在適用されているポリシーや別のポリシーと比較する、アクセス コンロトール比較レポートを生成することもできます。詳細については、アクセス コントロール ポリシーの比較を参照してください。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。

ステップ 2 レポートの生成対象とするポリシーの横にあるレポート アイコン( )をクリックします。アクセス コントロール ポリシー レポートを生成する前に、必ずすべての変更を保存してください。レポートには、保存された変更のみが表示されます。

)をクリックします。アクセス コントロール ポリシー レポートを生成する前に、必ずすべての変更を保存してください。レポートには、保存された変更のみが表示されます。

システムによってレポートが生成されます。コンピュータにレポートを保存するようにプロンプトが出されます。

アクセス コントロール ポリシーの比較

組織の標準に準拠していることを確認するためや、システム パフォーマンスを最適化するために、ポリシーの変更を検討する際には、2 つのアクセス コントロール ポリシーの差異を調べることができます。任意の 2 つのポリシーを比較することも、現在適用されているポリシーを別のポリシーと比較することもできます。オプションで、比較した後に PDF レポートを生成することで、2 つのポリシーの間の差異を記録できます。

ポリシーを比較するために使用できるツールは 2 つあります。

- 比較ビューは、2 つのポリシーを左右に並べて表示し、その差異のみを示します。比較ビューの左右のタイトル バーに、それぞれのポリシーの名前が示されます。ただし、[実行中の設定(Running Configuration)] を選択した場合、現在アクティブなポリシーは空白のバーで表されます。

このツールを使用すると、モジュール インターフェイスで両方のポリシーの差異を強調表示して、それらを検討したり操作することができます。

これを使用して、ポリシーの比較の保存、コピー、出力、共有を行って、さらに検証することができます。

ポリシー比較ツールの概要と使用法の詳細については、次の項を参照してください。

アクセス コントロール ポリシー比較ビューの使用

比較ビューには、両方のポリシーが左右に並べて表示されます。それぞれのポリシーは、比較ビューの左右のタイトル バーに示される名前で特定されます。現在実行されている設定ではない 2 つのポリシーを比較する場合、最後に変更された日時とその変更を行ったユーザがポリシー名と共に表示されます。

|

|

|

|---|---|

タイトル バーの上にある [前へ(Previous)] または [次へ(Next)] をクリックします。 左側と右側の間にある二重矢印アイコン( |

|

[新しい比較(New Comparison)] をクリックします。 [比較の選択(Select Comparison)] ウィンドウが表示されます。詳細については、アクセス コントロール ポリシー比較レポートの使用を参照してください。 |

|

アクセス コントロール ポリシー比較レポートの使用

アクセス コントロール ポリシー比較レポートとは、ポリシー比較ビューで識別された差異(2 つのアクセス コントロール ポリシーの差異、またはあるポリシーと現在適用中のポリシーとの差異)を PDF 形式で記録したものです。このレポートを使用することで、2 つのポリシー設定の間の違いをさらに調べ、調査結果を保存して共有できます。

ユーザは、アクセス権限が与えられている任意のポリシーの比較ビューから、アクセス コントロール ポリシー比較レポートを生成できます。ポリシー レポートを生成する前に、必ずすべての変更を保存してください。レポートには、保存されている変更だけが表示されます。

ポリシー比較レポートの形式は、ポリシー レポートと同様です。唯一異なる点は、ポリシー レポートにはポリシーのすべての設定が記載される一方、ポリシー比較レポートにはポリシー間で異なる設定だけがリストされることです。アクセス コントロール ポリシー比較レポートは、表 4-5に記載されているセクションが含まれています。

ヒント![]() 同様の手順を使用して、ネットワーク分析ポリシー、侵入ポリシー、ファイル ポリシー、システム ポリシーを比較できます。

同様の手順を使用して、ネットワーク分析ポリシー、侵入ポリシー、ファイル ポリシー、システム ポリシーを比較できます。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。

ステップ 2 [ポリシーの比較(Compare Policies)] をクリックします。

[比較の選択(Select Comparison)] ウィンドウが表示されます。

ステップ 3 [比較対象(Compare Against)] ドロップダウン リストから、比較するタイプを次のように選択します。

ページが更新されて、[ポリシー A(Policy A)] と [ポリシー B(Policy B)] という 2 つのドロップダウンリストが表示されます。

ページが更新されて、[ターゲット/実行中の設定 A(Target/Running Configuration A)] と [ポリシー B(Policy B)] という 2 つのドロップダウンリストが表示されます。

ステップ 4 選択した比較タイプに応じて、次のような選択肢があります。

ステップ 5 ポリシー比較ビューを表示するには、[OK] をクリックします。

ステップ 6 必要に応じて、アクセス コントロール ポリシー比較レポートを生成するには [比較レポート(Comparison Report)] をクリックします。

アクセス コントロール ポリシー比較レポートが表示されます。コンピュータにレポートを保存するようにプロンプトが出されます。

)をクリックします。

)をクリックします。 )をクリックします。

)をクリックします。 )をクリックし、ポリシーを削除することを確認します。適用されたアクセス コントロール ポリシーまたは現在適用しているアクセス コントロール ポリシーは削除できません。

)をクリックし、ポリシーを削除することを確認します。適用されたアクセス コントロール ポリシーまたは現在適用しているアクセス コントロール ポリシーは削除できません。

)が移動し、表示している違いを示す [差異(Difference)] 番号が変わります。

)が移動し、表示している違いを示す [差異(Difference)] 番号が変わります。 フィードバック

フィードバック