Cisco Firepower Threat Defense バージョン 6.2 コンフィギュレーション ガイド(Firepower Device Manager 用)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年12月8日

章のタイトル: FirePOWER Threat Defenseの使用例

FirePOWER Threat Defenseの使用例

ここでは、FirePOWER Threat Defenseで Firepower Device Manager を使用して実行する共通のタスクについていくつか説明します。これらの使用例は、デバイス設定ウィザードを完了し、その初期設定を維持していることを前提としています。初期設定を変更している場合でも、これらの例を参照することは、製品の使用方法を理解する上で役立つはずです。

- ネットワーク トラフィックを調べる方法

- 脅威をブロックする方法

- マルウェアをブロックする方法

- アクセプタブル ユース ポリシー(URL フィルタリング)の実装方法

- アプリケーションの使用を制御する方法

- サブネットの追加方法

ネットワーク トラフィックを調べる方法

デバイスの初期設定を完了すると、インターネットまたはその他のアップストリーム ネットワークへのすべての内部トラフィック アクセスを許可するアクセス コントロール ポリシーと、他のトラフィックすべてをブロックするデフォルト アクションが設定されます。付加的なアクセス コントロール ルールを作成する前に、ネットワークで実際に発生しているトラフィックの状況を知ることは有益です。

ネットワーク トラフィックの分析には、FirePOWER デバイス マネージャのモニタリング機能を利用できます。FirePOWER デバイス マネージャのレポートは、次の質問の答えを得るのに役立ちます。

最初のアクセス ルールは、ポリシー、接続先、セキュリティ ゾーンを含むトラフィックに関するいくらかの情報を提供できます。しかし、ユーザ情報を取得するには、ユーザ自身を認証(特定)するよう求めるアイデンティティ ポリシーを設定する必要があります。ネットワークで使用されるアプリケーションの情報を取得するには、いくらかの付加的な調整が必要です。

次の手順で、FirePOWER Threat Defenseデバイスがトラフックをモニタするように設定する方法を説明し、設定ポリシーおよびモニタリング ポリシーのエンドツーエンド プロセスの概要を示します。

(注) | この手順は、ユーザが参照するサイトの Web サイト カテゴリとレピュテーションについて理解する手がかりにはならないため、Web カテゴリ ダッシュボードで有意義な情報を得ることはできません。カテゴリおよびレピュテーション データを取得するには、カテゴリ ベースの URL フィルタリングを実行して、URL ライセンスを有効にする必要があります。この情報を取得するには、許容されるカテゴリ([金融サービス(Financial Services)] など)へのアクセスを許可する新しいアクセス コントロール ルールを追加し、このルールをアクセス コントロール ポリシーの最初のルールにします。URL フィルタリングの実装の詳細については、アクセプタブル ユース ポリシー(URL フィルタリング)の実装方法を参照してください。 |

次の作業

この時点で、監視ダッシュボードとイベントに、ユーザとアプリケーションについての情報が表示され始める必要があります。望ましくないパターンの情報を評価し、許容されない使用を制約する新しいアクセス ルールを作成することができます。

侵入とマルウェアに関する情報の収集を開始する場合、1 つ以上のアクセス ルールで侵入ポリシーとファイル ポリシーを有効にする必要があります。これらの機能のライセンスを有効にする必要もあります。

Web カテゴリに関する情報の収集を開始するには、URL フィルタリングを実装する必要があります。

脅威をブロックする方法

アクセス コントロール ルールに侵入ポリシーを追加することで、次世代侵入防御システム(IPS)フィルタリングを実装できます。侵入ポリシーは、ネットワーク トラフィックを分析して、トラフィックの内容と既知の脅威を比較します。ある接続と監視中の脅威が一致する場合、システムはその接続をドロップすることにより攻撃を阻止します。

その他すべてのトラフィックの処理は、ネットワーク トラフィックに侵入の形跡がないかどうかを調べる前に実行されます。侵入ポリシーをアクセス コントロール ルールに関連付けることで、アクセス コントロール ルールの条件に一致するトラフィックを通過させる前に、侵入ポリシーを使ってトラフィックのインスペクションを実行するよう、システムに指示できます。

侵入ポリシーの設定に使用できるルールは、トラフィックを [許可する(allow)]ルールのみです。インスペクションは、ルールがトラフィックを [信頼する(trust)]または [ブロックする(block)]ように設定されていると実行されません。さらに、デフォルト アクションが [許可する(allow)]になっている場合、侵入ポリシーをデフォルト アクションの一部として設定できます。

FirePOWER システムには複数の侵入ポリシーが付属しています。これらのポリシーは、侵入ルールとプリプロセッサ ルールの状態を設定し、詳細設定を構成する Cisco Talos Security Intelligence and Research Group によって設計されています。

| ステップ 1 | まだ有効にしていない場合には、[脅威(Threat)]ライセンスを有効にします。

侵入ポリシーを使用するには、[脅威(Threat)] ライセンスを有効にする必要があります。現在評価ライセンスを使用している場合、このライセンスの評価版が有効になっています。デバイスが登録済みの場合、必要なライセンスを購入して、そのライセンスを Cisco.com の Smart Software Manager のアカウントに追加する必要があります。 |

| ステップ 2 | 1 つ以上のアクセス ルールに対して侵入ポリシーを選択します。

脅威をスキャンするトラフィックを対象とするルールを決定します。この例では、侵入インスペクションを Inside_Outside_Rule に追加します。ASA 5506-X モデルの場合、Inside_Inside_Rule にも追加できます。 |

| ステップ 3 | 侵入ルール データベースの更新スケジュールを設定します。

シスコは、接続をドロップするかどうかを判断するために侵入ポリシーによって使用される侵入ルール データベースの更新を定期的にリリースします。ルール データベースを定期的に更新する必要があります。手動で更新をダウンロードすることもできれば、定期的なスケジュールを設定することもできます。次に、スケジュールを設定する方法を示します。デフォルトでは、データベース更新が無効になっているため、更新されたルールを取得するアクションを実行する必要があります。 |

| ステップ 4 | 変更を保存します。 |

次の作業

この時点で、監視ダッシュボードとイベントが開始され、何らかの侵入が確認された場合、攻撃者、ターゲット、脅威に関する情報が表示されるようになる必要があります。この情報を評価して、ネットワークにより多くのセキュリティ対策が必要かどうか、または侵入ポリシーのレベルを下げる必要があるかどうかを判断できます。

マルウェアをブロックする方法

ユーザは、悪意のあるソフトウェアやマルウェアをインターネット サイトや電子メールなどの他の通信方法で取得するリスクに常にさらされています。信頼される Web サイトでも、ハイジャックされて、無警戒なユーザにマルウェアを配布することがあります。Web ページには、別の送信元からのオブジェクトを含めることができます。このオブジェクトには、イメージ、実行可能ファイル、Javascript、広告などがあります。改ざんされた Web サイトには、しばしば、外部の送信元でホストされているオブジェクトが組み込まれます。真のセキュリティとは、最初の要求だけではなく、各オブジェクトを個別に調べることです。

FirePOWER 用 Advanced Malware Protection(FirePOWER 用 AMP)を使用してマルウェアを検出するファイル ポリシーを使用します。ファイル制御を実行するファイルポリシーを使用して、ファイルにマルウェアが含まれているかどうかに関係なく、特定のタイプのすべてのファイルを制御することもできます。

FirePOWER 用 AMPは、AMP クラウドを使用して、ネットワーク トラフィックで検出されたマルウェアの疑いのあるファイルの性質を把握します。管理インターフェイスには、AMP クラウドに到達し、マルウェア ルックアップを実行するためのインターネットへのパスが必要です。デバイスは、対象ファイルを検出すると、ファイルの SHA-256 ハッシュ値を使用して、AMP クラウドにファイルの性質について問い合わせます。想定される性質には、[クリーン(clean)]、[マルウェア(malware)]、または [不明(unknown)](明確に判定できない)が含まれます。AMP クラウドに到達できない場合、性質は [不明(unknown)]になります。

ファイル ポリシーをアクセス コントロール ルールに関連付けることで、アクセス コントロール ルールの条件に一致するトラフィックを通過させる前に、接続されているファイルのインスペクションを実行するよう、システムに指示できます。

ファイル ポリシーの設定に使用できるルールは、トラフィックを [許可する(allow)]ルールのみです。インスペクションは、ルールがトラフィックを [信頼する(trust)]または [ブロックする(block)] ように設定されていると実行されません。

| ステップ 1 | まだ有効にしていない場合には、[マルウェア(Malware)]ライセンスを有効にします。

マルウェアの制御にファイル ポリシーを使用するには、[マルウェア(Malware)] ライセンスを有効にする必要があります。現在評価ライセンスを使用している場合、このライセンスの評価版が有効になっています。デバイスが登録済みの場合、必要なライセンスを購入して、そのライセンスを Cisco.com の Smart Software Manager のアカウントに追加する必要があります。 |

| ステップ 2 | 1 つ以上のアクセス ルールに対してファイル ポリシーを選択します。

マルウェアをスキャンするトラフィックを対象とするルールを決定します。この例では、ファイル インスペクションを Inside_Outside_Rule に追加します。ASA 5506-X モデルの場合、Inside_Inside_Rule にも追加できます。 |

| ステップ 3 | 変更を保存します。 |

次の作業

この時点で、ダッシュボードおよびイベントの監視が開始され、ファイルまたはマルウェアが送信された場合には、ファイル タイプ、ファイル イベントおよびマルウェア イベントに関する情報が表示される必要があります。この情報を評価して、ネットワークが送信に関連したセキュリティ対策をさらに必要とするかどうかを判断できます。

アクセプタブル ユース ポリシー(URL フィルタリング)の実装方法

ネットワークのアクセプタブル ユース ポリシーを設定できます。アクセプタブル ユース ポリシーは、組織で適切とされるネットワーク アクティビティと、不適切とされるアクティビティを区別します。通常、これらのポリシーはインターネットの使用に注目し、生産性の維持、法的責任の回避(敵対的でない作業場所の維持など)、Web トラフィックの制御を目的としています。

URL フィルタリングを使用して、アクセス ポリシーと共にアクセプタブル ユース ポリシーを定義できます。広範なカテゴリ(ギャンブルなど)でフィルタリングできるため、ブロックする Web サイトを個別に識別する必要はありません。カテゴリを一致させるため、サイトの相対的なレピュテーションを指定して、許可またはブロックすることもできます。ユーザがそのカテゴリとレピュテーションの組み合わせで URL を閲覧しようとすると、セッションがブロックされます。

カテゴリ データおよびレピュテーション データを使用することで、ポリシーの作成と管理も簡素化されます。この方法では、システムが Web トラフィックを期待通りに確実に制御します。最後に、シスコの脅威インテリジェンスは新しい URL だけでなく、既存の URL に対する新しいカテゴリとリスクで常に更新されるため、システムは確実に最新の情報を使用して要求された URL をフィルタします。マルウェア、スパム、ボットネット、フィッシングなど、セキュリティに対する脅威を表す悪意のあるサイトは、組織でポリシーを更新したり新規ポリシーを展開したりするペースを上回って次々と現れては消える可能性があります。

次の手順で、URL フィルタリングを使用してアクセプタブル ユース ポリシーを実装する方法について説明します。例として、いくつかのカテゴリの任意のレピュテーションのサイト、高リスクのソーシャル ネットワーキング サイト、および未分類サイト、badsite.example.com をブロックします。

| ステップ 1 | まだ有効にしていない場合には、[URL]ライセンスを有効にします。

Web カテゴリとレピュテーション情報を使用したり、ダッシュボードとイベントの情報を表示したりするには、URL ライセンスを有効にする必要があります。現在評価ライセンスを使用している場合、このライセンスの評価版が有効になっています。デバイスが登録済みの場合、必要なライセンスを購入して、そのライセンスを Cisco.com の Smart Software Manager のアカウントに追加する必要があります。 |

| ステップ 2 | URL フィルタリングのアクセス コントロール ルールを作成します。

ブロッキング ルールを作成する前に、ユーザが閲覧しているサイトのカテゴリを最初に確認したいと思うかも知れません。その場合、許容されるカテゴリ([金融サービス(Financial Services)] など)の [許可する(Allow)] アクションでルールを作成できます。すべての Web 接続を確認して URL がこのカテゴリに属しているかどうか判断する必要があるため、[金融サービス(Financial Services)] ではないサイトのカテゴリ情報を取得します。 しかし、ブロックするつもりであることをすでに知っている Web カテゴリも存在します。ブロッキング ポリシーはインスペクションを強制するため、ユーザは、ブロックされたカテゴリだけではなく、ブロックされなかったテゴリへの接続に関する情報も取得します。 |

| ステップ 3 | (オプション)URL フィルタリングを設定します。

URL ライセンスを有効にすると、システムは、Web カテゴリ データベースに対する更新を自動的に有効にします。システムは 30 分ごとに更新をチェックしますが、データは通常 1 日ごとに更新されます。何らかの理由で更新を必要としない場合には、更新を無効にすることもできます。 分析のために、シスコに分類されていない URL を選択し送信することもできます。そうすると、ユーザがカテゴリとレピュテーションのない新しいサイトに移動した場合、シスコはそのサイトを評価し、分類し、レピュテーションを付与し、将来の更新に含めることができます。サイトへのその後のアクセスは、新しい情報に基づいて許可されるか、またはブロックされる場合があります。 |

| ステップ 4 | 変更を保存します。 |

次の作業

この時点で、監視ダッシュボードとイベントに、Web カテゴリおよびレピュテーション、ドロップされた接続についての情報が表示されるようになる必要があります。この情報を評価して、URL フィルタリングで好ましくないサイトがドロップされているかどうか、または特定のカテゴリのレピュテーション設定を緩和する必要があるかどうかを判断できます。

分類とレピュテーションに基づいて Web サイトへのアクセスをブロックする前に、ユーザに通知することを検討してください。

アプリケーションの使用を制御する方法

ブラウザ ベースのアプリケーション プラットフォームか、または企業ネットワークの内部および外部での転送に Web プロトコルを使用するリッチ メディア アプリケーションかにかかわらず、Web は企業内でアプリケーションを配信するユビキタス プラットフォームになりました。

FirePOWER Threat Defenseは、接続のインスペクションを実行して、使用されているアプリケーションを判別します。これにより、特定の TCP ポートや UDP ポートではなく、アプリケーションを対象とするアクセス コントロール ルールを記述することが可能になります。そのため、同じポートを使用している場合でも、Web ベース アプリケーションを選択的にブロックまたは許可することができます。

許可またはブロックする特定のアプリケーションを選択することもできますが、タイプ、カテゴリ、タグ、リスク、あるいはビジネスとの関連性に基づいてルールを記述することもできます。たとえば、リスクが高く、ビジネスとの関連性が低いアプリケーションをすべて認識してブロックするアクセス コントロール ルールを作成できます。ユーザがそれらのアプリケーションの 1 つを使用しようとすると、セッションがブロックされます。

シスコは、システムおよび脆弱性データベース(VDB)の更新を通じて頻繁にアプリケーションを更新し追加します。したがって、リスクの高いアプリケーションをブロックするルールは、新しいアプリケーションに自動的に適用され、ルールを手動で更新する必要はありません。

この使用例では、[アノニマイザー/プロキシ(anonymizer/proxy)]カテゴリに属するすべてのアプリケーションをブロックします。

この使用例は、使用例ネットワーク トラフィックを調べる方法が完了済みであることを前提としています。その使用例は、アプリケーション ダッシュボードで分析可能なアプリケーション使用情報を収集する方法を説明しています。どのようなアプリケーションが実際に使用されているかを理解することは、有効なアプリケーションベースのルールを設計するのに役立つ場合があります。さらにこの使用例は、ここでは繰り返されない VDB 更新スケジュールの作成方法についても説明しています。VDBが定期的に更新され、アプリケーションが正しく特定されることを確認してください。

| ステップ 1 | アプリケーションベースのアクセス コントロール ルールを作成します。 |

| ステップ 2 | 変更を保存します。 |

| ステップ 3 | [モニタリング(Monitoring)]をクリックして、結果を評価します。

[ネットワークの概要(Network Overview)]ダッシュボードに、アプリケーション ウィジェットでドロップされた接続が表示される場合があります。[すべて/拒否済み/許可済み(All/Denied/Allowed)]ドロップダウン オプションを使用して、ドロップされたアプリケーションにフォーカスします。 [アプリケーション(Applications)] ダッシュボードには、これらの結果も表示されます。あるユーザがこれらのアプリケーションを使用しようとする場合、アイデンティティ ポリシーが有効になっており認証が必要であると仮定すると、アプリケーションと接続を試行するそのユーザを関連付ける必要があります。 |

サブネットの追加方法

デバイスで使用可能なインターフェイスがあれば、それをスイッチ(または別のルータ)に配線して、異なるサブネットにサービスを提供することができます。

サブネットを追加する理由は数多くあります。この使用例では、次の一般的なシナリオについて説明します。

-

サブネットは、プライベート ネットワーク 192.168.2.0/24 を使用している内部ネットワークです。

-

ネットワークのインターフェイスにはスタティック アドレス 192.168.2.1 があります。この例では、ネットワークには物理インターフェイスが使用されています。別のオプションとして、すでに配線済みのインターフェイスを使用して、新しいネットワーク向けのサブインターフェイスを作成することができます。

-

デバイスは、192.168.2.2 ~ 192.168.2.254 をアドレス プールとして使用し、DHCP を使用してネットワーク上のワークステーションにアドレスを提供します。

-

他の内部ネットワークと外部ネットワークへのネットワーク アクセスは許可されます。外部ネットワークに向かうトラフィックは、パブリック アドレスを取得するために NAT を使用します。

(注) | この例では、未使用のインターフェイスがブリッジ グループの一部ではないと仮定します。もし現在ブリッジ グループのメンバーであるならば、この手順を進める前に、ブリッジ グループから削除する必要があります。 |

ネットワーク ケーブルを、新しいサブネットのインターフェイスとスイッチに物理的に接続します。

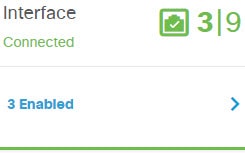

| ステップ 1 | インターフェイスを設定します。 |

| ステップ 2 | インターフェイス向けに DHCP サーバを設定します。 |

| ステップ 3 | セキュリティ ゾーンにインターフェイスを追加します。

インターフェイスのポリシーを記述するには、そのインターフェイスがセキュリティ ゾーンに属している必要があります。セキュリティ ゾーンのためにポリシーを記述します。そのため、ゾーンでインターフェイスを追加および削除すると、自動的にインターフェイスに適用されたポリシーが変更されます。 |

| ステップ 4 | 内部ネットワーク間でのトラフィックを許可するアクセス コントロール ルールを作成します。

トラフィックはすべてのインターフェイス間で自動的に許可されるわけではありません。必要なトラフィックを許可するには、アクセス コントロール ルールを作成する必要があります。唯一の例外は、アクセス コントロール ルールのデフォルト アクションでトラフィックを許可する場合です。この例では、デバイスのセットアップ ウィザードで設定するブロックのデフォルト アクションを保持したと仮定します。そのため、内部インターフェイス間でトラフィックを許可するルールを作成する必要があります。すでにこのようなルールを作成している場合、この手順をスキップします。 |

| ステップ 5 | 必要なポリシーが新しいサブネットに定義されたことを確認します。

inside_zone セキュリティ ゾーンへインターフェイスを追加すると、inside_zone のすべての既存ポリシーが新しいサブネットに自動的に適用されます。ただし、念のためポリシーのインスペクションを実行して、追加のポリシーが必要でないことを確認してください。 デバイスの初期設定が完了したら、次のポリシーがすでに適用されているはずです。

|

| ステップ 6 | 変更を保存します。 |

次の作業

新しいサブネットのワークステーションが DHCP を使用して IP アドレスを取得していること、および内部ネットワークと外部ネットワークに相互に到達できることを確認します。ネットワークの使用状況を評価するには、モニタリング ダッシュボードとイベント ビューアを使用します。

フィードバック

フィードバック