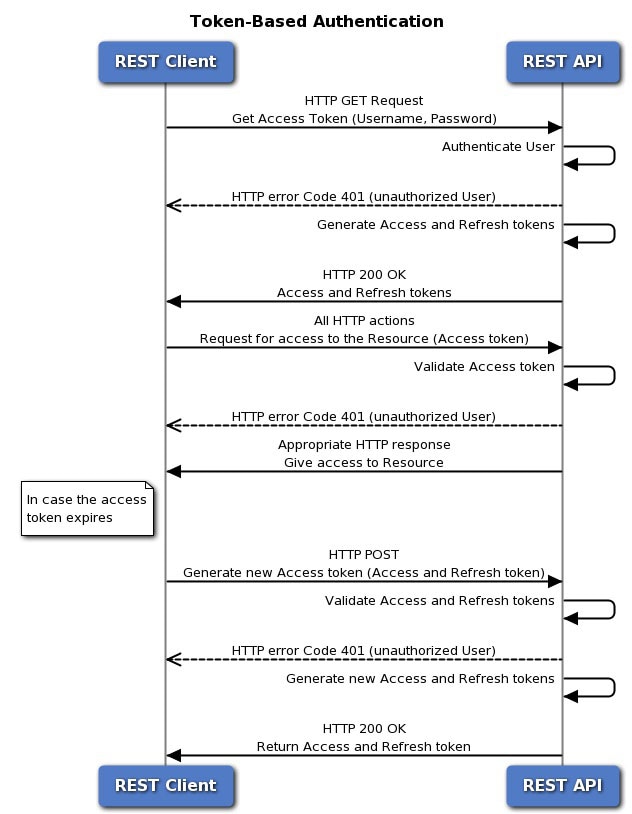

API クライアント認証プロセスの概要

脅威に対する防御 デバイスを使用して API クライアントを認証する方法のエンドツーエンドビューを以下に示します。

始める前に

各トークンは、HTTPS ログインセッションを表します。これにより、API セッションと Device Manager セッションがカウントされます。最大 5 つのアクティブな HTTPS セッションが可能です。この制限を超えると、最も古いセッション(Device Manager ログインまたは API トークン)が期限切れになり、新しいセッションが許可されます。したがって、必要なトークンのみを取得し、期限切れになるまで各トークンを再利用してから、それらを更新することが重要です。API コールごとに新しいトークンを取得すると、深刻なセッションチャーンが発生し、ユーザーが Device Manager からロックアウトされる可能性があります。これらの制限は、SSH セッションには適用されません。

手順

|

ステップ 1 |

必要な任意の方法を使用して API クライアント ユーザを認証します。 クライアントにはユーザーを認証する責任があるため、クライアントが 脅威に対する防御 デバイスにアクセスして変更する権限を持っていることを確認します。認証権限に基づいた差別化機能を提供する場合は、それをクライアントに構築する必要があります。 たとえば、読み取り専用アクセスを許可する場合は、必要な認証サーバ、ユーザ アカウントなどを設定する必要があります。その後、読み取り専用権限を持つユーザがクライアントにログインすると、GET コールのみを発行するようにする必要があります。API v1 では、このタイプの変数アクセスは 脅威に対する防御 デバイス自体では制御できません。API v2以降では、外部ユーザーを使用していて、ユーザー認証に基づいてコールを調整していない場合、ユーザー認証と試行したコール間に不一致があるとエラーが表示されます。 v1 の場合、デバイスと通信するときは、[管理者(admin)] ユーザーアカウントを 脅威に対する防御 デバイスで使用する必要があります。[管理者(admin)] アカウントは、ユーザ設定可能なすべてのオブジェクトに対する完全な読み取り/書き込み権限を持っています。 |

|

ステップ 2 |

[管理者(admin)] アカウントを使用して、ユーザ名/パスワードに基づくパスワードが付与されたアクセス トークンを要求します。 パスワード付与アクセス トークンの要求を参照してください。 |

|

ステップ 3 |

必要に応じて、クライアントのカスタム アクセス トークンを要求します。 カスタム トークンを使用すると、有効期間を明示的に要求し、トークンにサブジェクト名を割り当てることができます。カスタム アクセス トークンの要求を参照してください。 |

|

ステップ 4 |

[認証:べアラー(Authorization: Bearer)] ヘッダーで API コールのアクセス トークンを使用します。 API コールでのアクセス トークンの使用を参照してください。 |

|

ステップ 5 |

アクセス トークンの有効期限が切れる前にトークンを更新します。 アクセス トークンの更新を参照してください。 |

|

ステップ 6 |

完了したら、トークンの有効期限が切れていない場合は無効にします。 アクセス トークンの無効化 を参照してください。 |

フィードバック

フィードバック