はじめる前に

FMC の初期設定を展開して実行します。『FMC getting started guide』を参照してください。

The documentation set for this product strives to use bias-free language. For the purposes of this documentation set, bias-free is defined as language that does not imply discrimination based on age, disability, gender, racial identity, ethnic identity, sexual orientation, socioeconomic status, and intersectionality. Exceptions may be present in the documentation due to language that is hardcoded in the user interfaces of the product software, language used based on RFP documentation, or language that is used by a referenced third-party product. Learn more about how Cisco is using Inclusive Language.

この章の対象読者

この章では、Firepower Threat Defense(FTD)の初期設定の実行方法および Firepower Management Center(FMC)へのデバイスの登録方法について説明します。大規模ネットワークの一般的な導入では、複数の管理対象デバイスがネットワークセグメントにインストールされます。各デバイスは、トラフィックを制御、検査、監視、および分析して、管理 FMC に報告します。FMC は、サービスの管理、分析、レポートのタスクを実行できる Web インターフェイスを備えた集中管理コンソールを提供し、ローカルネットワークを保護します。

単一またはごく少数のデバイスのみが含まれるネットワークでは、FMC のような高性能の多機能デバイス マネージャを使用する必要がなく、一体型の Firepower Device Manager(FDM)を使用できます。FDM の Web ベースのデバイス セットアップ ウィザードを使用して、小規模ネットワークの導入に最もよく使用されるソフトウェアの基本機能を設定できます。

(注) |

Cisco ASA 5508-X および 5516-X では、FTD ソフトウェアまたは ASA ソフトウェアを実行できます。FTD と ASA の間で切り替えを行う際には、デバイスの再イメージ化が必要になります。「Reimage the Cisco ASA or Firepower Threat Defense Device」を参照してください。 |

(注) |

プライバシー収集ステートメント:ASA 5508-X および 5516-X には個人識別情報は不要で、積極的に収集することもありません。ただし、ユーザ名などの設定では、個人識別情報を使用できます。この場合、設定作業時や SNMP の使用時に、管理者が個人識別情報を確認できる場合があります。 |

FMC の初期設定を展開して実行します。『FMC getting started guide』を参照してください。

シャーシで FMC を使用して FTD を展開するには、次のタスクを参照してください。

|

|

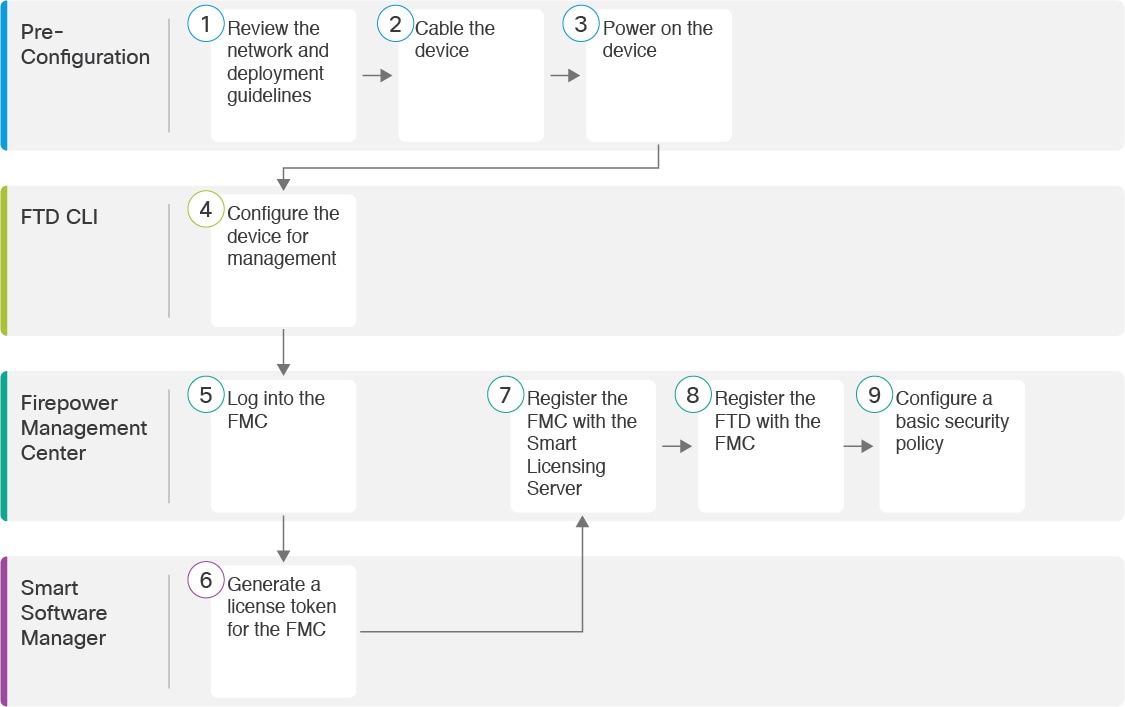

事前設定 |

|

|

|

事前設定 |

|

|

|

事前設定 |

|

|

|

FTD CLI |

|

|

|

Firepower Management Center |

|

|

|

Smart Software Manager |

Firepower Management Center のライセンス取得:FMC のライセンストークンを生成します。 |

|

|

Firepower Management Center |

Firepower Management Center のライセンス取得:スマート ライセンシング サーバに FMC を登録します。 |

|

|

Firepower Management Center |

Firepower Management Center を使用した Firepower Threat Defense の登録。 |

|

|

Firepower Management Center |

デフォルトでは、Management 1/1 インターフェイスは有効になっていて、DHCP クライアントとして設定されています。ネットワークに DHCP サーバが含まれていない場合は、コンソールポートで初期設定時に静的 IP アドレスを使用するように管理インターフェイスを設定できます。FTD を FMC に接続した後、他のインターフェイスを設定できます。

(注) |

6.5 以前では、管理インターフェイスに IP アドレス(192.168.45.45)が設定されています。 |

ネットワークに FTD デバイスを配置する方法については、次のネットワーク配置例を参照してください。

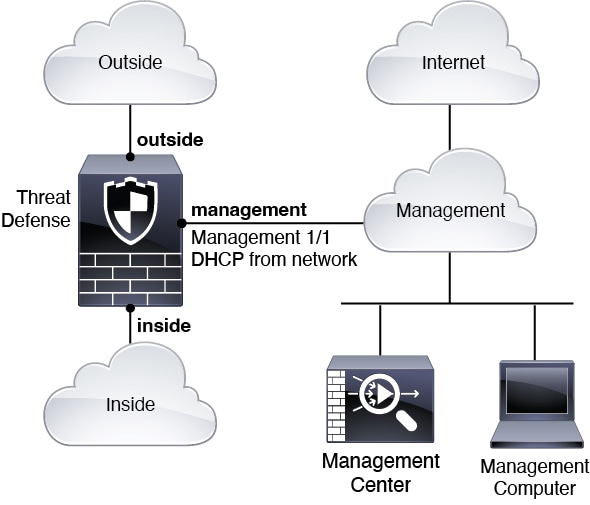

FMC は管理インターフェイス上の FTD のみと通信できます。さらに、 FMC と FTD の両方で、ライセンシングと更新を行うには管理からのインターネット アクセスが必要です。

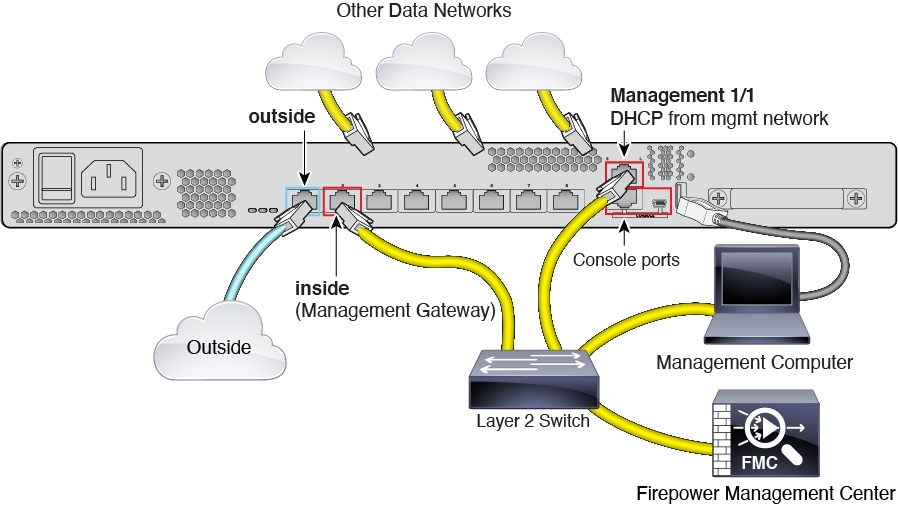

次の図に、FMC と管理コンピュータが管理ネットワークに接続している ASA 5508-X または 5516-X について考えられるネットワーク展開を示します。管理ネットワークには、ライセンシングと更新のためのインターネットへのパスがあります。

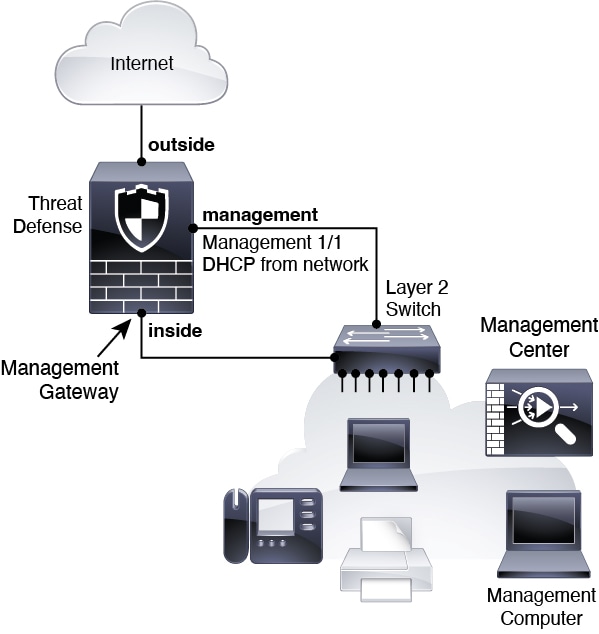

FMC は管理インターフェイス上の FTD のみと通信できます。さらに、 FMC と FTD の両方で、ライセンシングと更新を行うには管理からのインターネット アクセスが必要です。

次の図に、ASA が FMC および FTD の管理用のインターネットゲートウェイとして機能する ASA 5508-X または 5516-X について考えられるネットワーク展開を示します。

次の図では、管理 1/1 をレイヤ 2 スイッチを介して内部のインターフェイスと接続し、FMC と管理コンピュータをスイッチに接続することによって、ASA 5508-X または 5516-X が管理インターフェイスと FMC のインターネットゲートウェイとして機能しています(管理インターフェイスが FTD 上の他のインターフェイスとは別のものであるため、この直接接続が許可されます)。

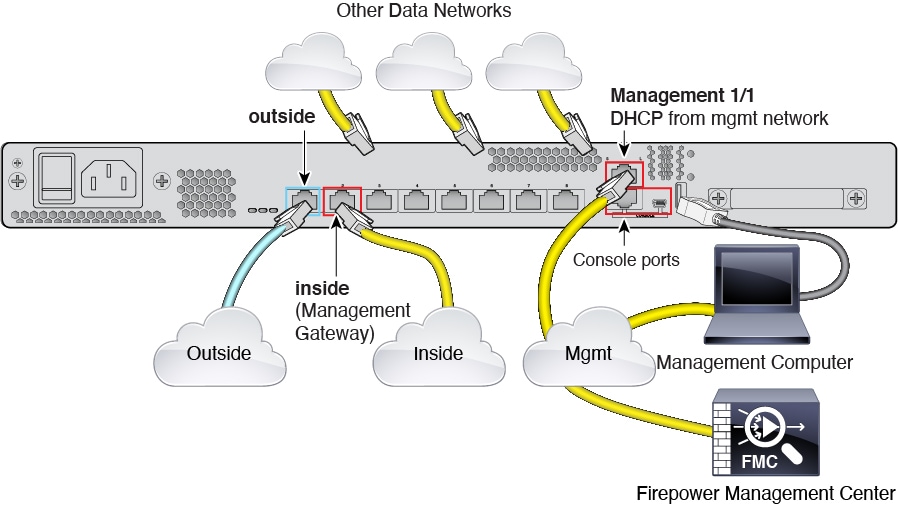

ASA 5508-X または 5516-X で上記のシナリオの 1 つをケーブル接続するには、次の手順を参照してください。

Note |

その他のトポロジも使用可能で、基本的な論理ネットワーク接続、ポート、アドレッシング、構成の要件によって導入方法が異なります。 |

| Step 1 |

別の管理ネットワーク用のケーブル配線

|

||

| Step 2 |

エッジ展開用のケーブル配線

|

システムの電源は、デバイスの背面にあるロッカー電源スイッチによって制御されます。

デバイスに対して信頼性の高い電力を供給することが重要です(たとえば、無停電電源装置(UPS)を使用)。最初のシャットダウンを行わないで電力が失われると、重大なファイルシステムの損傷を引き起こす可能性があります。バックグラウンドでは常に多数のプロセスが実行されていて、電力が失われると、システムをグレースフルシャットダウンできません。

| ステップ 1 |

電源コードをデバイスに接続し、電源コンセントに接続します。 |

| ステップ 2 |

シャーシの背面で、電源コードに隣接する標準的なロッカータイプの電源オン/オフ スイッチを使用して電源をオンにします。 |

| ステップ 3 |

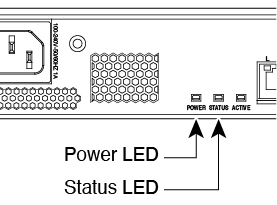

デバイスの前面にある電源 LED を確認します。緑色に点灯している場合は、デバイスの電源が入っています。

|

| ステップ 4 |

デバイスの前面または背面にあるステータス LED を確認します。緑色に点灯している場合は、電源投入診断に合格しています。 |

FTD CLI に接続して初期設定を実行します。これには、セットアップウィザードを使用した管理 IP アドレス、ゲートウェイ、およびその他の基本ネットワーク設定の指定などが含まれます。また、FMC 通信の設定を行います。管理インターフェイスの設定のみを指定できます。データインターフェイスの設定は FMC で指定する必要があります。

Note |

設定をクリア(たとえば、イメージを再作成することにより)しないかぎり、CLI セットアップウィザードを繰り返すことはできません。ただし、これらの設定すべては、後から CLI で configure network コマンドを使用して変更できます。『FTD command reference』を参照してください。 |

| Step 1 |

コンソールポートから、または管理インターフェイスへの SSH を使用して、FTD CLI に接続します。 |

||||||

| Step 2 |

ユーザ名 admin およびパスワード Admin123 を使用してログインします。 |

||||||

| Step 3 |

Firepower Threat Defense システムが起動すると、セットアップウィザードにより、FTD 管理インターフェイスのネットワーキング情報の入力が求められ、FMC と通信できるようになります。 デフォルト値または以前に入力した値がカッコ内に表示されます。以前に入力した値をそのまま使用する場合は、Enter を押します。 次のガイドラインを参照してください。

Example: |

||||||

| Step 4 |

Firepower Threat Defense デバイスを管理 FMC に登録します。 configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id]

Example:Firepower Threat Defense デバイスと FMC が NAT デバイスによって分離されている場合は、次のように、登録キーと一緒に一意の NAT ID を入力し、ホスト名の代わりに DONTRESOLVE を指定します。 Example:FMC およびデバイスでは、初期登録の認証と承認に、登録キーおよび NAT ID(IP アドレスではなく)を使用します。NAT ID は、最初の通信に対する信頼を確立し、正しい登録キーを検索するために、管理対象アプライアンスの登録に使用するすべての NAT ID の中で一意である必要があります。

|

デバイスを FMC に登録します。

FMC を使用して、 FTD を設定および監視します。

サポートされているブラウザの詳細については、使用するバージョンのリリースノート(https://www.cisco.com/go/firepower-notes)を参照してください。

| ステップ 1 |

サポートされているブラウザを使用して、次の URL を入力します。 https://fmc_ip_address |

| ステップ 2 |

ユーザ名とパスワードを入力します。 |

| ステップ 3 |

[Log In] をクリックします。 |

すべてのライセンスは、FMC によって FTD に提供されます。オプションで、次の機能ライセンスを購入できます。

脅威:セキュリティ インテリジェンスと Cisco Firepower の次世代 IPS

マルウェア:強化されたネットワーク向けの高度なマルウェア防御(AMP)

URL:URL フィルタリング

RA VPN:AnyConnect Plus、AnyConnect Apex、または AnyConnect VPN 専用。

上記のライセンスに加えて、1、3、または 5 年のアップデートにアクセスするため、該当するサブスクリプションを購入する必要もあります。

Cisco Smart Software Manager にマスター アカウントを持ちます。

まだアカウントをお持ちでない場合は、リンクをクリックして新しいアカウントを設定してください。Smart Software Manager では、組織のマスター アカウントを作成できます。

(輸出コンプライアンス フラグを使用して有効化される)機能を使用するには、ご使用のシスコ スマート ソフトウェア ライセンシング アカウントで強力な暗号化(3DES/AES)ライセンスを使用できる必要があります。

| ステップ 1 |

お使いのスマート ライセンシング アカウントに、必要なライセンスが含まれていることを確認してください。 ライセンスは、シスコまたは販売代理店からデバイスを購入した際に、スマート ソフトウェア ライセンシング アカウントにリンクされています。 |

| ステップ 2 |

まだ設定していない場合は、スマート ライセンシング サーバに FMC を登録します。 登録を行うには、Smart Software Manager で登録トークンを生成する必要があります。詳細については、『FMCconfiguration guide』を参照してください。 |

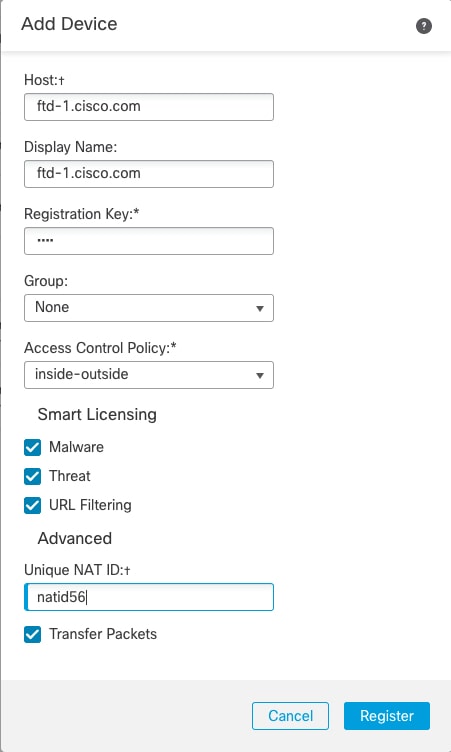

FTD を FMC に登録します。

FTD の最初の設定で設定した次の情報を収集します。

FTD 管理 IP アドレスまたは NAT ID

FMC 登録キー

| ステップ 1 |

FMC で、 を選択します。 |

| ステップ 2 |

[追加(Add)] ドロップダウンリストから、[デバイスの追加(Add Device)] を選択し、次のパラメータを入力します。

|

| ステップ 3 |

[登録(Register)] をクリックし、正常に登録されたことを確認します。 登録が成功すると、デバイスがリストに追加されます。失敗した場合は、エラーメッセージが表示されます。FTD が登録に失敗した場合は、次の項目を確認してください。

|

ここでは、次の設定を使用して基本的なセキュリティポリシーを設定する方法について説明します。

内部インターフェイスと外部インターフェイス:内部インターフェイスにスタティック IP アドレスを割り当て、外部インターフェイスに DHCP を使用します。

DHCP サーバ:クライアントの内部インターフェイスで DHCP サーバを使用します。

デフォルトルート:外部インターフェイスを介してデフォルトルートを追加します。

NAT:外部インターフェイスでインターフェイス PAT を使用します。

アクセスコントロール:内部から外部へのトラフィックを許可します。

基本的なセキュリティ ポリシーを設定するには、次のタスクを実行します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

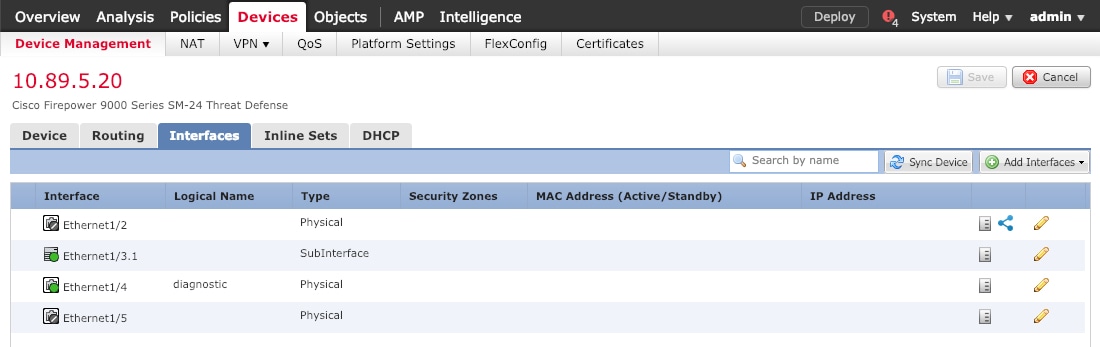

FTD インターフェイスを有効にし、それらをセキュリティゾーンに割り当て、IP アドレスを設定します。通常は、システムで意味のあるトラフィックを通過させるように、少なくとも 2 つのインターフェイスを設定する必要があります。通常は、アップストリームルータまたはインターネットに面した外部インターフェイスと、組織のネットワークの 1 つ以上の内部インターフェイスを使用します。これらのインターフェイスの一部は、Web サーバなどのパブリックアクセスが可能なアセットを配置する「緩衝地帯」(DMZ)となる場合があります。

一般的なエッジルーティングの状況は、内部インターフェイスでスタティックアドレスを定義すると同時に、ISP から DHCP を介して外部インターフェイスアドレスを取得することです。

次の例では、DHCP によるスタティックアドレスとルーテッドモードの外部インターフェイスを使用して、ルーテッドモードの内部インターフェイスを設定します。

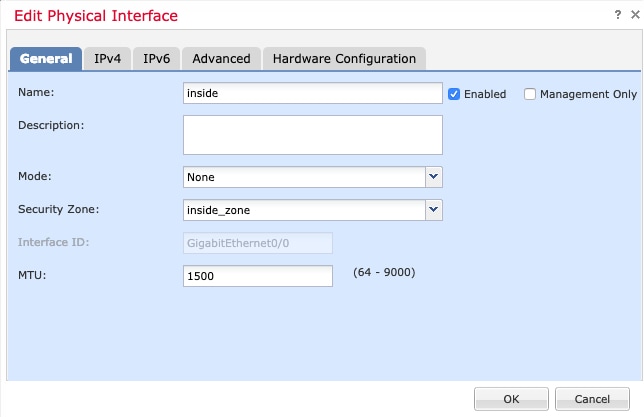

| ステップ 1 |

を選択し、デバイスの 編集アイコン( |

| ステップ 2 |

[インターフェイス(Interfaces)] をクリックします。  |

| ステップ 3 |

「内部」に使用するインターフェイスの 編集アイコン( [全般(General)] タブが表示されます。  |

| ステップ 4 |

「外部」に使用するインターフェイスの 編集アイコン( [全般(General)] タブが表示されます。  |

| ステップ 5 |

[保存(Save)] をクリックします。 |

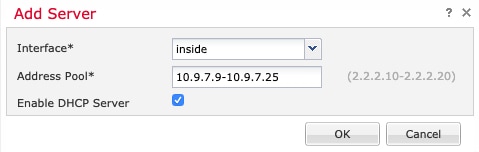

クライアントで DHCP を使用して FTD から IP アドレスを取得するようにする場合は、DHCP サーバを有効にします。

| ステップ 1 |

を選択し、デバイスの 編集アイコン( |

| ステップ 2 |

を選択します。 |

| ステップ 3 |

[サーバ(Server)] ページで、[追加(Add)] をクリックして、次のオプションを設定します。

|

| ステップ 4 |

[OK] をクリックします。 |

| ステップ 5 |

[保存(Save)] をクリックします。 |

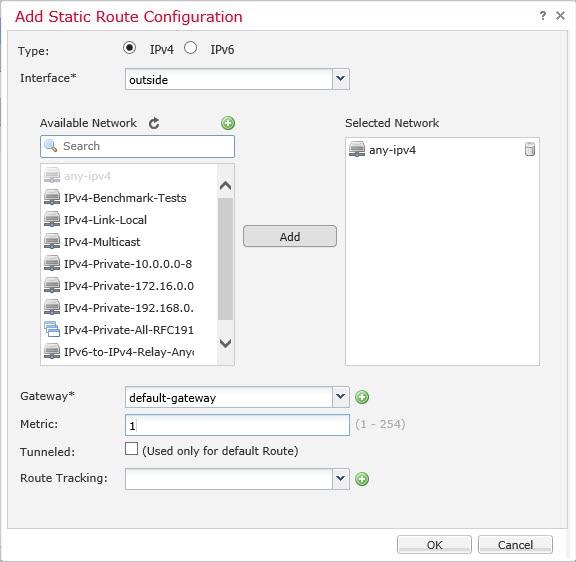

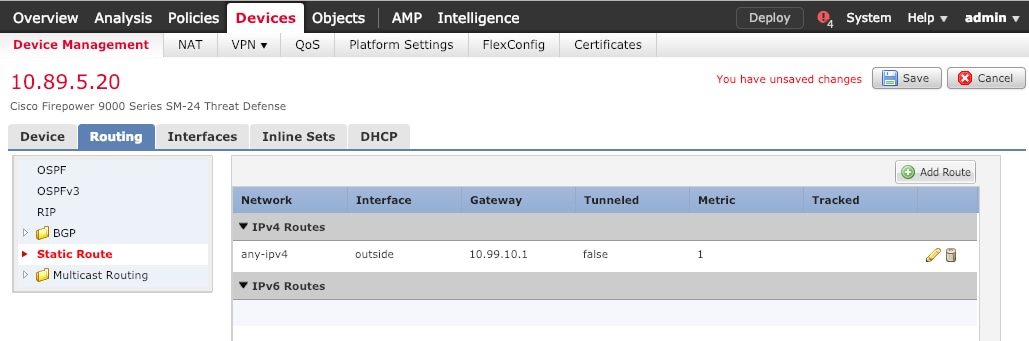

デフォルトルートは通常、外部インターフェイスから到達可能なアップストリームルータを指し示します。外部インターフェイスに DHCP を使用する場合は、デバイスがすでにデフォルトルートを受信している可能性があります。手動でルートを追加する必要がある場合は、次の手順を実行します。DHCP サーバからデフォルトルートを受信した場合は、 ページの [IPv4ルート(IPv4 Routes)] または [IPv6ルート(IPv6 Routes)] テーブルに表示されます。

| ステップ 1 |

を選択し、デバイスの 編集アイコン( |

| ステップ 2 |

を選択し、[ルートを追加(Add route)] をクリックして、次のように設定します。

|

| ステップ 3 |

[OK] をクリックします。 ルートがスタティックルートテーブルに追加されます。  |

| ステップ 4 |

[保存(Save)] をクリックします。 |

一般的な NAT ルールでは、内部アドレスを外部インターフェイスの IP アドレスのポートに変換します。このタイプの NAT ルールのことをインターフェイス ポート アドレス変換(PAT)と呼びます。

| ステップ 1 |

をクリックし、 をクリックします。 |

||

| ステップ 2 |

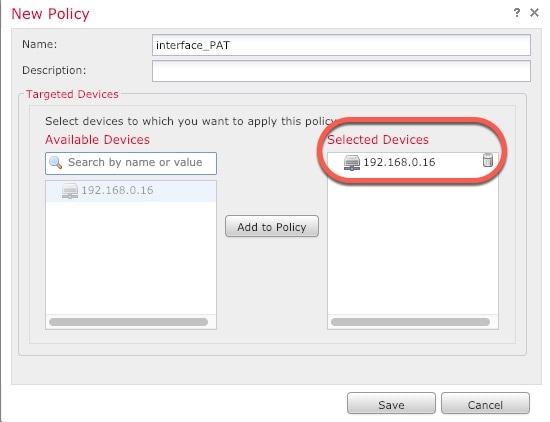

ポリシーに名前を付け、ポリシーを使用するデバイスを選択し、[保存(Save)] をクリックします。  ポリシーが FMC に追加されます。引き続き、ポリシーにルールを追加する必要があります。 |

||

| ステップ 3 |

[ルールの追加(Add Rule)] をクリックします。 [NATルールの追加(Add NAT Rule)] ダイアログボックスが表示されます。 |

||

| ステップ 4 |

基本ルールのオプションを設定します。

|

||

| ステップ 5 |

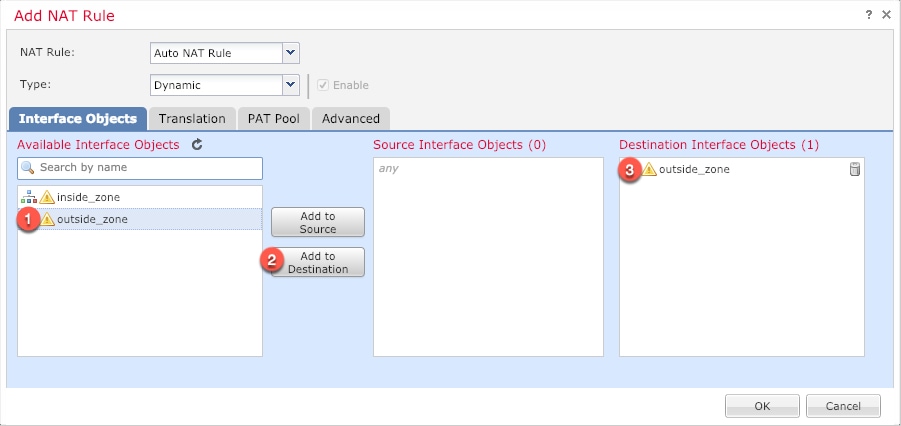

[インターフェイスオブジェクト(Interface objects)] ページで、[使用可能なインターフェイスオブジェクト(Available Interface Objects)] 領域から [宛先インターフェイスオブジェクト(Destination Interface Objects)] 領域に外部ゾーンを追加します。  |

||

| ステップ 6 |

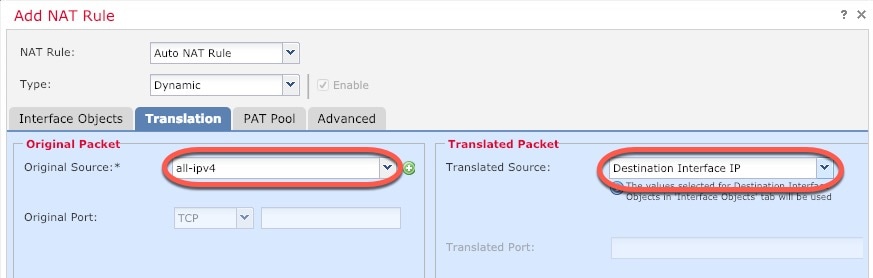

[変換(Translation)] ページで、次のオプションを設定します。

|

||

| ステップ 7 |

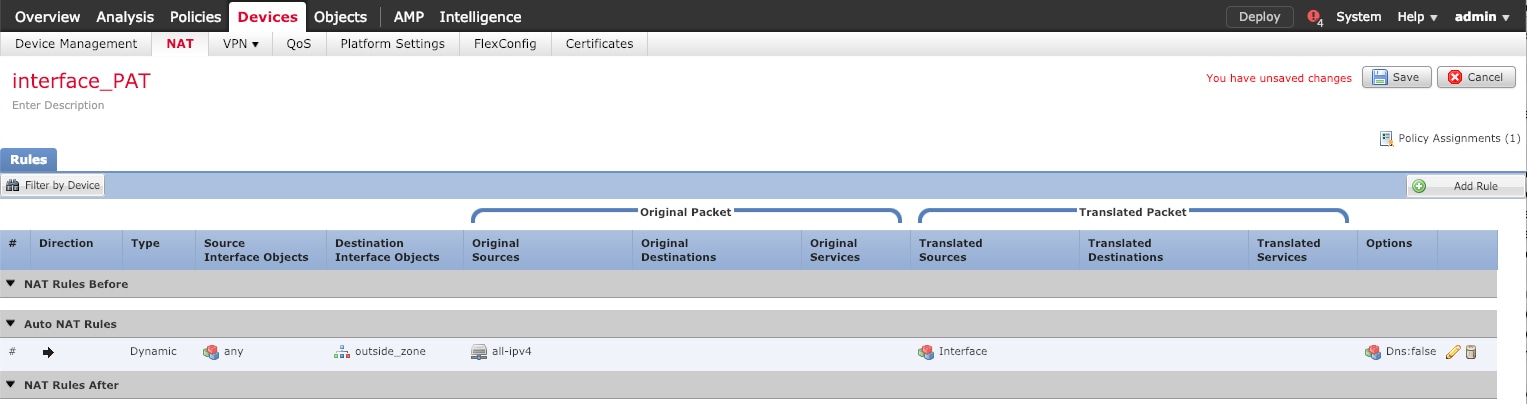

[保存(Save)] をクリックしてルールを追加します。 ルールが [ルール(Rules)] テーブルに保存されます。  |

||

| ステップ 8 |

NAT ページで [保存(Save)] をクリックして変更を保存します。 |

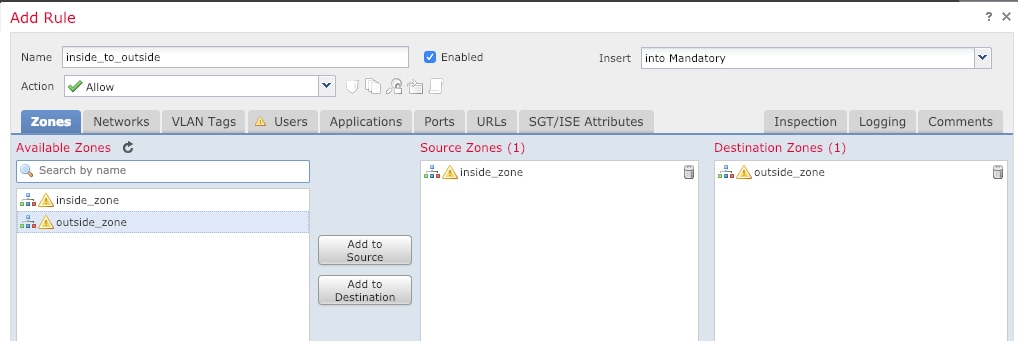

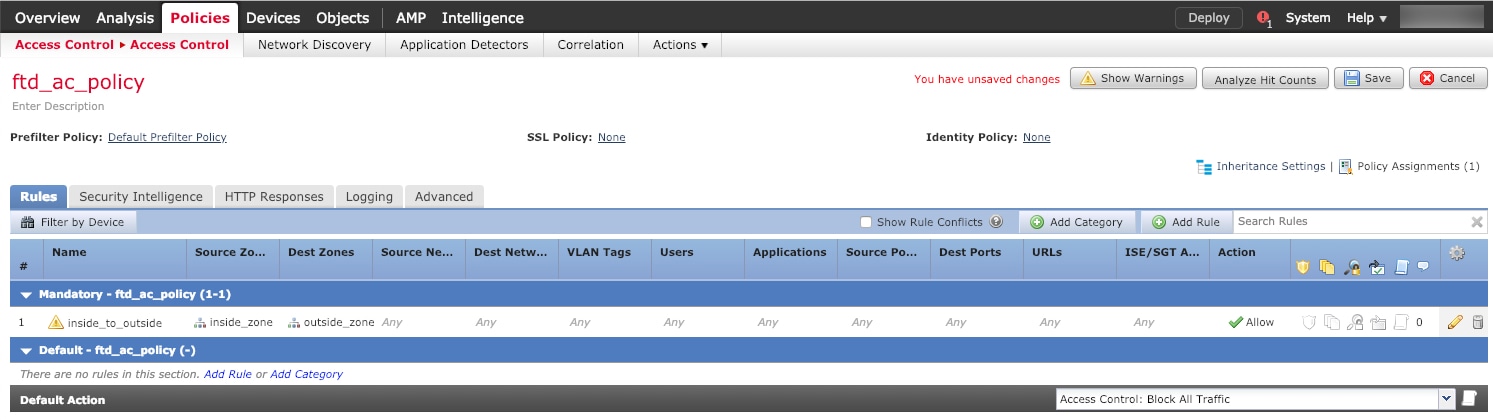

FTD を FMC に登録したときに、基本の [すべてのトラフィックをブロック(Block all traffic)] アクセス コントロール ポリシーを作成した場合は、デバイスを通過するトラフィックを許可するためにポリシーにルールを追加する必要があります。次の手順では、内部ゾーンから外部ゾーンへのトラフィックを許可するルールを追加します。他にゾーンがある場合は、適切なネットワークへのトラフィックを許可するルールを追加してください。

より高度なセキュリティ設定とルールを設定する場合は、『FMC configuration guide』を参照してください。

| ステップ 1 |

を選択し、FTD に割り当てられているアクセス コントロール ポリシーの 編集アイコン( |

| ステップ 2 |

[ルールを追加(Add Rule)] をクリックし、次のパラメータを設定します。

他の設定はそのままにしておきます。 |

| ステップ 3 |

[追加(Add)] をクリックします。 ルールが [ルール(Rules)] テーブルに追加されます。  |

| ステップ 4 |

[保存(Save)] をクリックします。 |

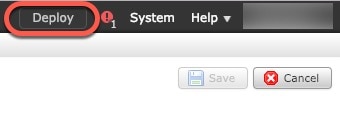

設定の変更を FTD に展開します。変更を展開するまでは、デバイス上でどの変更もアクティブになりません。

| ステップ 1 |

右上の [展開(Deploy)] をクリックします。  |

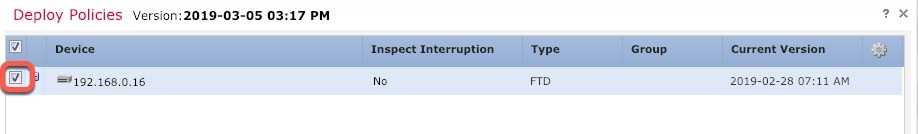

| ステップ 2 |

[ポリシーの展開(Deploy Policies)] ダイアログボックスでデバイスを選択し、[展開(Deploy)] をクリックします。  |

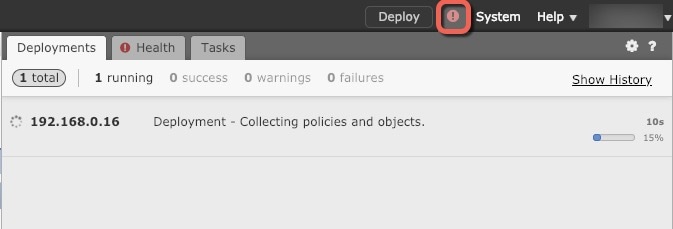

| ステップ 3 |

展開が成功したことを確認します。展開のステータスを表示するには、メニューバーの [展開(Deploy)] ボタンの右側にあるアイコンをクリックします。  |

コマンドライン インターフェイス(CLI)を使用してシステムのセットアップを行い、基本的なシステムのトラブルシューティングを行います。CLI セッションからポリシーを設定することはできません。CLI には、コンソール ポートに接続してアクセスできます。

FTD デバイスの管理インターフェイスに SSH で接続できます。SSH 接続用のインターフェイスを開いている場合、データ インターフェイス上のアドレスにも接続できます。データ インターフェイスへの SSH アクセスはデフォルトで無効になっています。

| ステップ 1 |

CLI にログインするには、管理コンピュータをコンソール ポートに接続します。コンソール ケーブルの詳細については、デバイスのハードウェア ガイドを参照してください。次のシリアル設定を使用します。

|

| ステップ 2 |

ユーザ名 admin と、初期セットアップ時に設定したパスワードを使用して FTD CLI にログインします。 ログイン後に、CLI で使用可能なコマンドの情報を確認するには、help または ? を入力します。使用法の詳細については、『Cisco Firepower Threat Defense Command Reference』 を参照してください。 |

FDM を使用してシステムを適切にシャットダウンすることが重要です。単純に電源プラグを抜いたり、電源スイッチを押したりすると、重大なファイルシステムの損傷を引き起こすことがあります。バックグラウンドでは常に多数のプロセスが実行されていて、電源プラグを抜いたり、電源を切断したりすると、Firepower システムをグレースフルシャットダウンできないことを覚えておいてください。

| ステップ 1 |

コンソールポートに接続して FTD CLI にアクセスし、FTD をシャットダウンします。 shutdown 例: |

| ステップ 2 |

FTD がシャットダウンし、コンソールに「今すぐに電源をオフにする」と表示された場合は、電源スイッチをオフにし、必要に応じて電源を抜いてシャーシから電源を物理的に取り外します。 または、プロンプトで y を入力してシステムをリブートすることもできます。 |

FTD の設定を続行するには、Cisco Firepower ドキュメント一覧 でお使いのソフトウェアバージョンのマニュアルを参照してください。

FMC の使用に関する詳細については、『Firepower Management Center Configuration Guide』を参照してください。