サポートされる機能

展開モード:ルーテッド(スタンドアロン)、ルーテッド(HA)、インラインタップ、インライン、パッシブ、およびトランスペアレント

ライセンス:BYOL のみ

IPv6

Threat Defense Virtual

ジャンボフレーム

HyperFlex データセンタークラスタ(ストレッチ クラスタを除く)

HyperFlex Edge クラスタ

HyperFlex すべての NVMe、オールフラッシュ、およびハイブリッド コンバージド ノード

HyperFlex コンピューティング専用ノード

サポートされない機能

SR-IOV を使用した Threat Defense Virtual

(注)

HyperFlex は SR-IOV をサポートしていますが、MLOM VIC に加えて PCI-e NIC も必要です。

一般的なガイドライン

HyperFlex の vSwitch を設定するには、GUI またはコマンド ライン インターフェイスを使用します。vSwitch を設定すると、複数の ESX サーバーをインストールして、vSwitch 設定のスクリプトを構築する際に便利です。詳細については、『Cisco HyperFlex Systems Network and External Storage Management Guide 』の「Configure the vSwitches」の項を参照してください。

Threat Defense Virtual

ネットワーク アダプタ

送信元ネットワーク

宛先ネットワーク

機能

Network adapter 1

Management0-0

Management0/0

管理

Network adapter 2

Diagnostic 0-0

診断

診断

ネットワークアダプタ 3

GigabitEthernet0-0

GigabitEthernet 0/0

外部

ネットワークアダプタ 4

GigabitEthernet0-1

GigabitEthernet 0/1

内部

ネットワークアダプタ 5

GigabitEthernet0-2

GigabitEthernet 0/2

データトラフィック(オプション)

ネットワークアダプタ 6

GigabitEthernet 0-3

GigabitEthernet 0/3

データトラフィック(オプション)

~ネットワーク アダプタ 10

パフォーマンスの最適化

Threat Defense Virtual HyperFlex での仮想化の調整と最適化 」を参照してください。

Receive Side Scaling :Threat Defense Virtual Receive Side Scaling(RSS)用の複数の RX キュー 」を参照してください。

Snort

Snort のシャットダウンに時間がかかったり、VM が全体的に遅くなったりといった異常な動作が見られる場合や、特定のプロセスが実行されるときには、Threat Defense Virtual

Snort のシャットダウン時には、CPU と I/O の使用率が高くなります。十分なメモリがなく、専用の CPU がない単一のホスト上に多数の Threat Defense Virtual

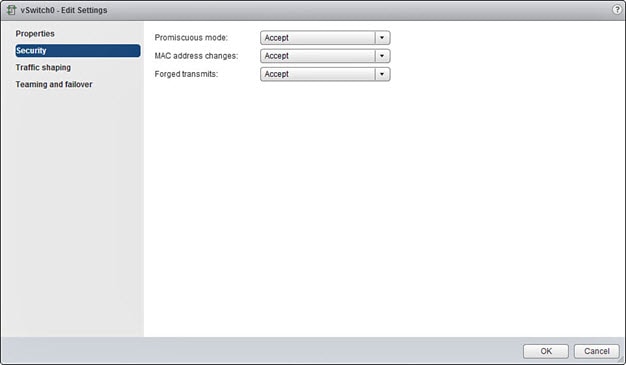

vSphere 標準スイッチのセキュリティポリシー設定の変更

vSphere 標準スイッチの場合、レイヤ 2 セキュリティポリシーには、無差別モード、MAC アドレスの変更、不正送信という 3 つの要素があります。Threat Defense Virtual Threat Defense Virtual

デフォルト設定では、Threat Defense Virtual

表 1. vSphere 標準スイッチのセキュリティ ポリシー オプション

オプション

必須の設定

アクション

無差別モード(Promiscuous Mode)

承認(Accept)

vSphere Web Client の vSphere 標準スイッチのセキュリティポリシーを編集し、[無差別モード(Promiscuous mode)] オプションを [承認(Accept)] に設定する必要があります。

ファイアウォール、ポートスキャナ、侵入検知システムなどは無差別モードで実行する必要があります。

MAC アドレスの変更(MAC Address Changes)

承認(Accept)

vSphere Web Client の vSphere 標準スイッチのセキュリティポリシーを検証し、[MAC アドレスの変更(MAC address changes)] オプションが [承認(Accept)] に設定されていることを確認する必要があります。

不正送信(Forged Transmits)

承認(Accept)

vSphere Web Client の vSphere 標準スイッチのセキュリティポリシーを検証し、[不正転送(Forged transmits)] オプションが [承認(Accept)] に設定されていることを確認する必要があります。

Threat Defense Virtual

vSphere Web クライアントで HyperFlex クラスタに移動します。

[管理(Manage)] タブで、[ネットワーク(Networking)] をクリックし、[仮想スイッチ(Virtual switches)] を選択します。

リストから標準スイッチを選択し、[設定の編集(Edit settings)] をクリックします。

[セキュリティ(Security)] を選択し、現在の設定を表示します。

標準スイッチに接続された仮想マシンのゲスト オペレーティング システムで無差別モードの有効化、MAC アドレスの変更、および不正送信の [承認(Accept)] を選択します。

図 1. vSwitch の編集設定

[OK] をクリックします。

(注)

これらの設定が、Threat Defense Virtual

フィードバック

フィードバック