Cisco Secure Management Center と AWS VPC 間でのルートベースサイト間 VPN の設定

はじめに

Cisco Secure Firewall Management Center(Management Center)は、管理対象 Threat Defense デバイスでのサイト間 VPN の設定を合理化するように設計された直感的な VPN ウィザードを備えています。

これらのウィザードを使用すると、Threat Defense デバイスとエクストラネットデバイス間のルートベースサイト間 VPN のセットアップも容易になります。Management Center の直接管理下にないエクストラネットデバイスは、パブリック クラウド インフラストラクチャ内に配置されたゲートウェイで構成されている場合があります。ルートベース VPN は、仮想トンネルインターフェイス(VTI)を使用します。これは、VPN トンネルの基盤を形成するルーティング可能な論理インターフェイスです。

対象読者

このガイドは、Management Center を使用して、本社にある Threat Defense デバイスと AWS 仮想プライベートクラウド(VPC)の間にサイト間 VPN を確立するネットワーク管理者を対象としています。

シナリオ

中規模企業が複数の分散拠点を運用しており、各拠点に AWS でホストされている一連のインスタンスがあるとします。この組織は、すべての拠点間の安全かつシームレスな通信を促進するために、堅牢なネットワーク インフラストラクチャを確立する必要があります。その解決策には、各拠点の AWS VPC を、組織の本社にある Threat Defense デバイスに接続するサイト間 VPN の構成が含まれます。デフォルトでは、AWS VPC インスタンスは外部ネットワークから分離されているため、この接続は非常に重要です。この VPN の導入により、各拠点を企業のネットワークに統合できるようになり、アクセスとデータセキュリティの一元化が確保されます。

システム要件

次の表に、この機能のプラットフォームを示します。

|

製品 |

バージョン |

このマニュアルで使用するバージョン |

|---|---|---|

|

Cisco Secure Firewall Threat Defense(旧称 Firepower Threat Defense/FTD) |

6.7 以降 |

7.4.1 |

|

Cisco Secure Firewall Management Center(旧称 Firepower Management Center/FMC) |

6.7 以降 |

7.4.1 |

|

AWS Account |

- |

- |

利点

提案されているソリューションには、次のような大きな利点があります。

-

セットアップの合理化:VTI は、従来のクリプトマップとアクセスリストの複雑さを排除して、VPN 設定へのシンプルなアプローチを実現します。

-

適応型ルーティング:VTI は、BGP、EIGRP、OSPF などのダイナミック ルーティング プロトコルに対応し、ネットワークの状態の変化に応じた VPN エンドポイント間のルートの自動更新を容易にします。

-

ISP の復元力:VTI はセカンダリ バックアップ トンネルの作成を可能にし、接続の信頼性を高めます。

-

ロードバランシング:VTI により、 ECMP ルーティングを介して VPN トラフィックを均等に配分できます。

前提条件

-

ライセンス:Management Center Essentials(旧 Base)ライセンスで、輸出規制対象機能が許可されている必要があります。Management Center でこの機能を確認するには、[システム(System)] > [ライセンス(Licenses)] > [スマートライセンス(Smart Licenses)] の順に選択します。

-

Threat Defense デバイスに対して、インターネットでルーティング可能なパブリック IP アドレスを設定します。

-

Threat Defense デバイスのインターフェイスに、適切な論理名とIPアドレスを割り当てます。

-

AWS アカウントを用意します。

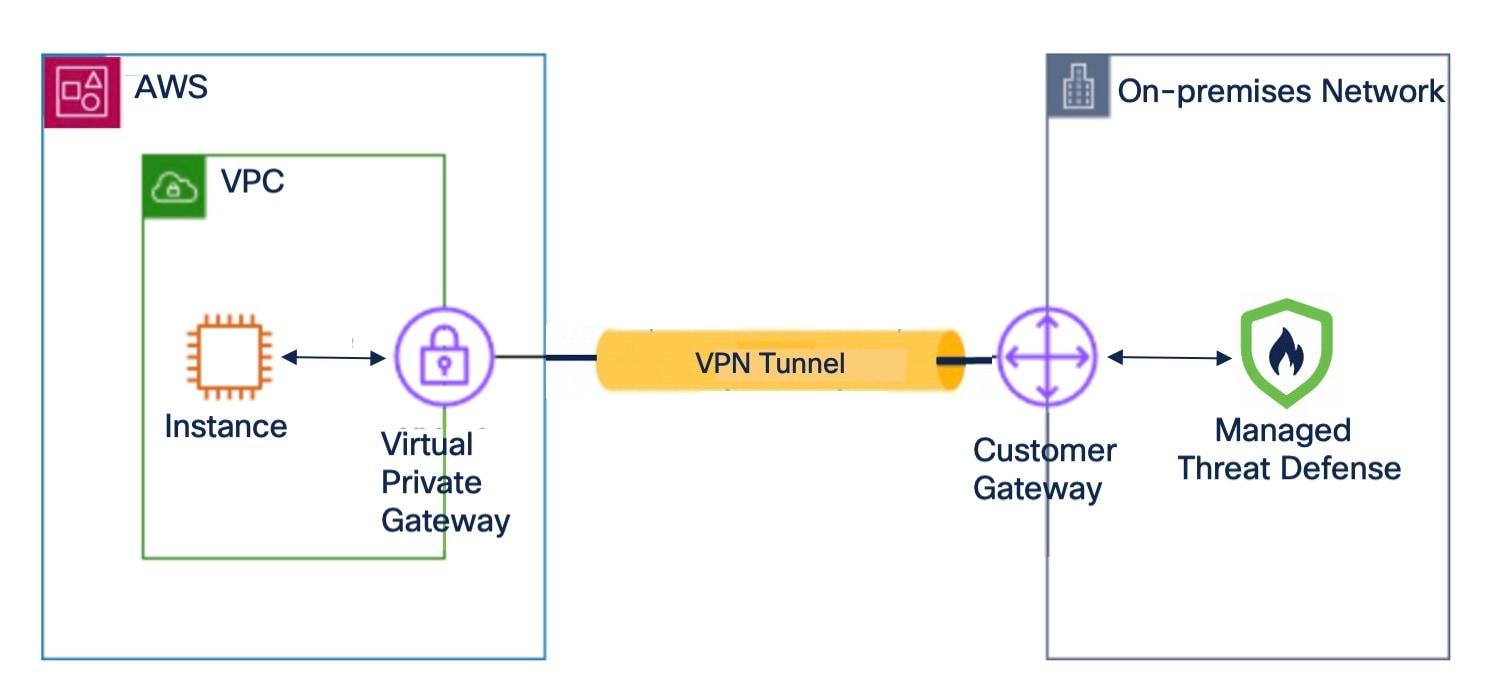

Management Center と AWS 間のサイト間 VPN のコンポーネント

Management Center と AWS 間のサイト間 VPN は、次のコンポーネントで構成されます。

仮想プライベートゲートウェイ

仮想プライベートゲートウェイは、サイト間 VPN 接続の AWS 側の VPN コンセントレータです。仮想プライベートゲートウェイを作成し、仮想プライベートクラウド(VPC)に接続します。

カスタマーゲートウェイ

カスタマーゲートウェイは、お客様が AWS で作成するリソースであり、オンプレミスネットワークのカスタマー ゲートウェイ デバイスのことです。カスタマーゲートウェイを作成する場合は、デバイスに関する情報を AWS に提供します。

カスタマー ゲートウェイ デバイス(管理対象 Threat Defense)

カスタマー ゲートウェイ デバイスは、本社のオンプレミスネットワーク内の Threat Defense デバイスです。AWS サイト間 VPN 接続で動作するようにデバイスを設定します。

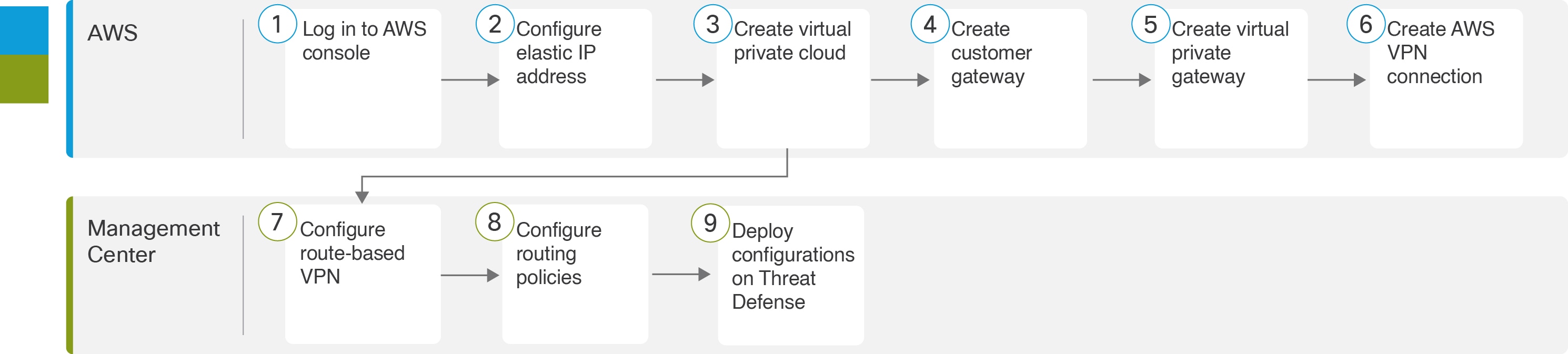

Management Center と AWS VPC 間でのルートベース VPN 設定のエンドツーエンドの手順

次のフローチャートは、Management Center と AWS VPC 間でルートベース VPN を設定するためのワークフローを示しています。

|

ステップ |

説明 |

|---|---|

|

AWS コンソールにログインします。 |

|

|

Elastic IP アドレスを設定します。AWS での Elastic IP アドレスの設定を参照してください。 |

|

|

仮想プライベートクラウドを作成します。AWS での仮想プライベートクラウドの作成を参照してください。 |

|

|

カスタマーゲートウェイを作成します。AWS でのカスタマーゲートウェイの作成を参照してください。 |

|

|

|

仮想プライベートゲートウェイを作成します。AWS での仮想プライベートゲートウェイの作成を参照してください。 |

|

|

AWS VPN 接続を作成します。AWS での VPN 接続の作成を参照してください。 |

|

|

ルートベース VPN を設定します。Management Center でのルートベース VPN の設定を参照してください。 |

|

|

ルーティングポリシーを設定します。Management Center でのルーティングポリシーの設定を参照してください。 |

|

|

設定を Threat Defense に展開します。 |

AWS での Elastic IP アドレスの設定

Elastic IP アドレスは、AWS アカウントに割り当てられるスタティックパブリック IPv4 アドレスです。

手順

|

ステップ 1 |

[サービス(Services)] > [ネットワークとコンテンツ配信(Networking&Content Delivery)] > [VPC] を選択します。 |

|

ステップ 2 |

左側のペインで [Elastic IP(Elastic IPs)] をクリックします。 |

|

ステップ 3 |

[Elastic IPアドレスの割り当て(Allocate Elastic IP address)] をクリックします。 |

|

ステップ 4 |

[Elastic IPアドレスの割り当て(Allocate Elastic IP address)] ダイアログボックスで、次のパラメータを設定します。

|

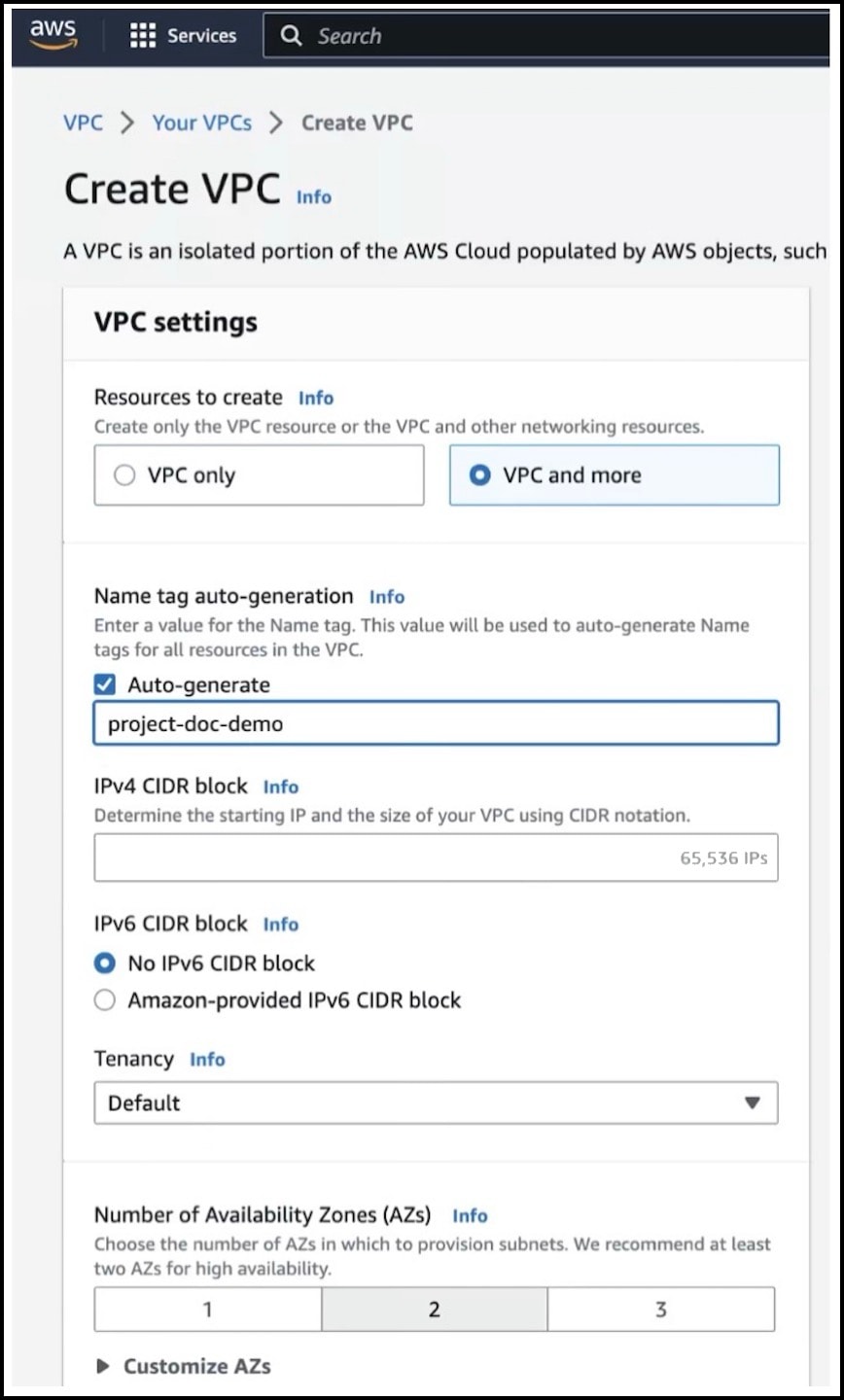

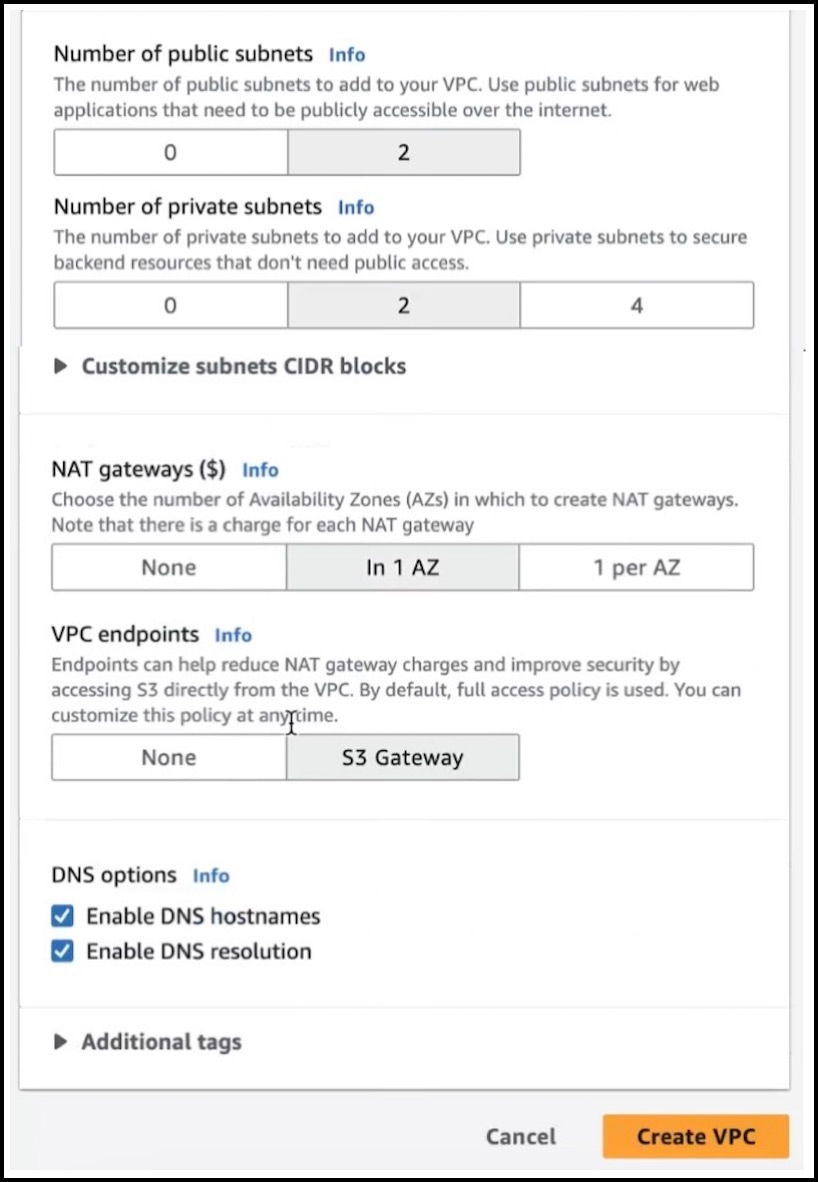

AWS での仮想プライベートクラウドの作成

VPC は、AWS アカウント専用の仮想ネットワークです。これは、AWS クラウド内の他の仮想ネットワークから論理的に分離されています。VPC を作成すると、AWS は IPアドレス、サブネット、ルートテーブル、ネットワークゲートウェイ、およびセキュリティ設定を設定します。

手順

|

ステップ 1 |

[サービス(Services)] > [ネットワークとコンテンツ配信(Networking&Content Delivery)] > [VPC] を選択します。 |

|

ステップ 2 |

左側のペインで、[VPCダッシュボード(VPC dashboard)] をクリックします。 |

|

ステップ 3 |

[VPCの作成(Create VPC)] をクリックします。 |

|

ステップ 4 |

[VPCの作成(Create VPC)] ダイアログボックスで、次のパラメータを設定します。

|

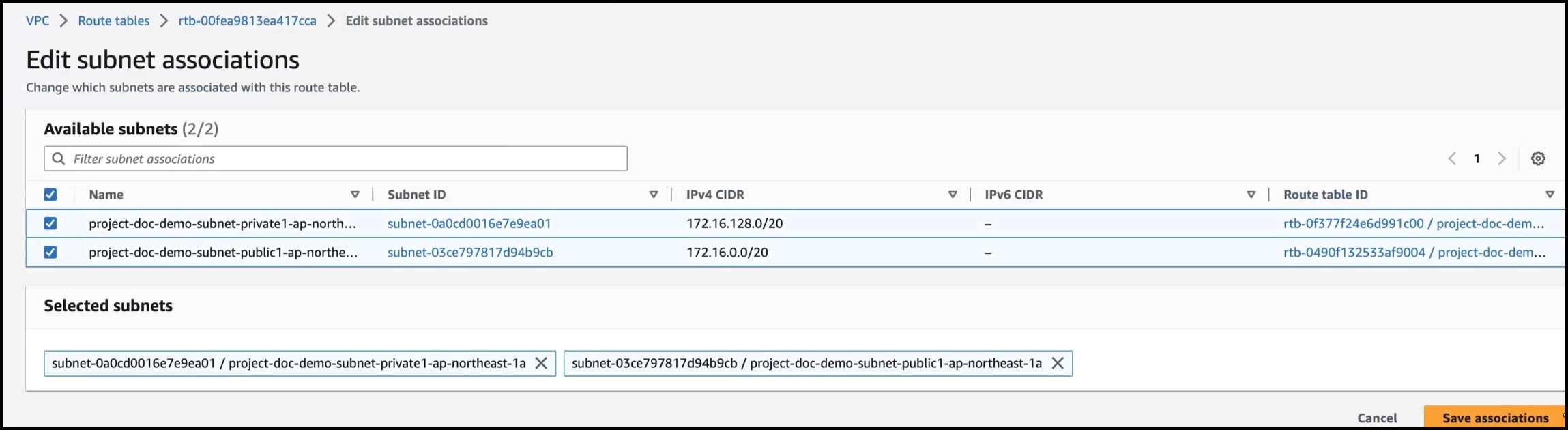

AWS でのサブネットとルートテーブルの関連付け

VPC の各サブネットを VPC のルートテーブルに関連付ける必要があります。

始める前に

AWS で VPC を作成します。

手順

|

ステップ 1 |

左側のペインで [ルートテーブル(Route tables)] をクリックします。 |

|

ステップ 2 |

VPC に割り当てられたルートテーブルを選択します。 |

|

ステップ 3 |

[サブネットの関連付け(Subnet Associations)] タブをクリックします。 |

|

ステップ 4 |

[サブネットの関連付けの編集(Edit subnet associations)] をクリックします。

|

|

ステップ 5 |

プライベートサブネットとパブリックサブネットのチェックボックスをオンにします。 |

|

ステップ 6 |

[関連付けの保存(Save associations)] をクリックします。 |

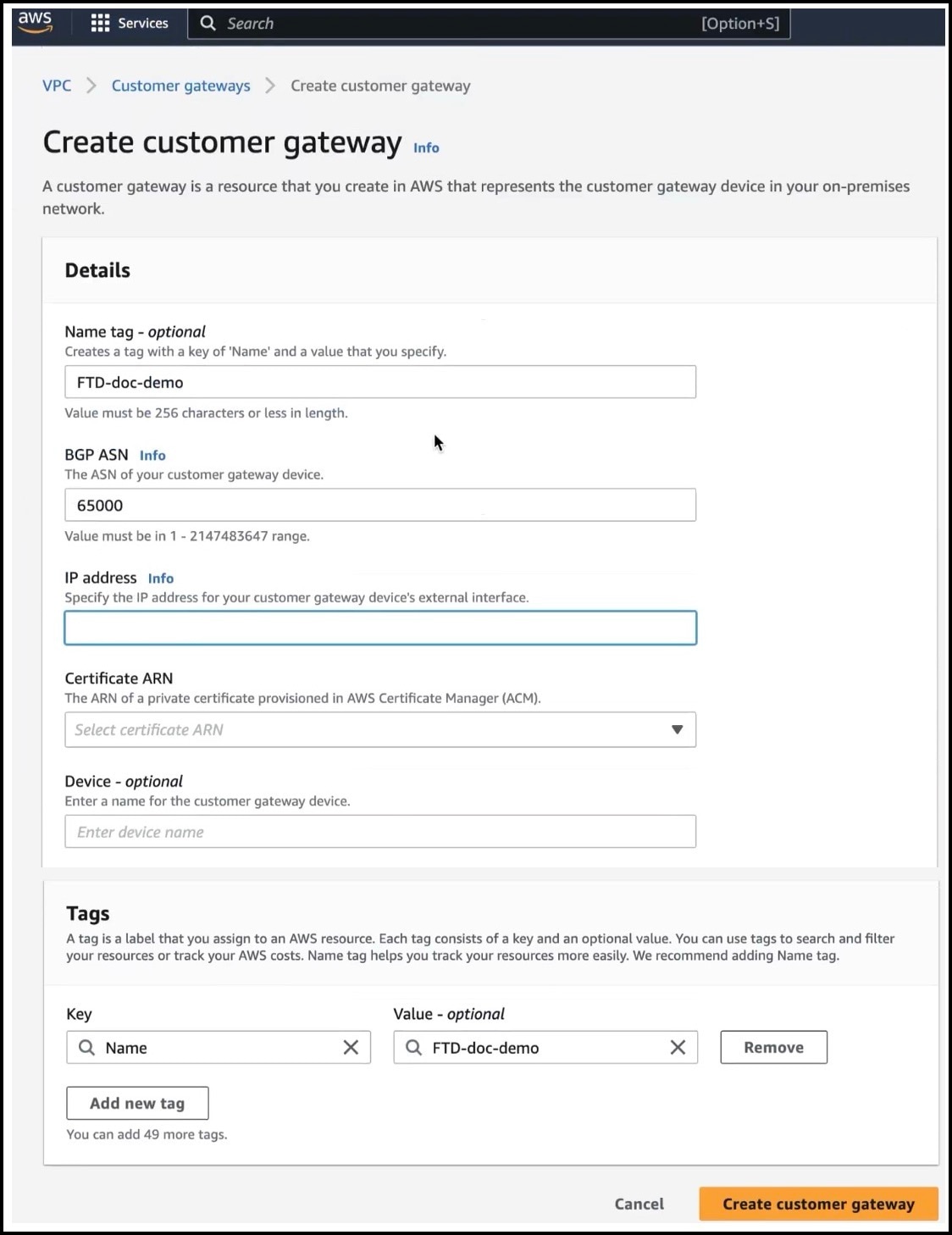

AWS でのカスタマーゲートウェイの作成

カスタマーゲートウェイを作成して、デバイスに関する情報を AWS に提供します。

手順

|

ステップ 1 |

左側のペインで、[仮想プライベートネットワーク(VPN)(Virtual Private network (VPN))] を展開します。 |

|

ステップ 2 |

[カスタマーゲートウェイ(Customer Gateway)] をクリックします。 |

|

ステップ 3 |

[カスタマーゲートウェイの作成(Create Customer Gateway)] をクリックします。 |

|

ステップ 4 |

[カスタマーゲートウェイの作成(Create Customer Gateway)] ダイアログボックスで、次のパラメータを設定します。

|

AWS での仮想プライベートゲートウェイの作成

手順

|

ステップ 1 |

左側のペインで、[仮想プライベートネットワーク(VPN)(Virtual private network (VPN))] を展開します。 |

|

ステップ 2 |

[仮想プライベートゲートウェイの作成(Create virtual private gateway)] をクリックします。 |

|

ステップ 3 |

[仮想プライベートゲートウェイの作成(Create virtual private gateway)] ダイアログボックスで、次のパラメータを設定します。

|

仮想プライベートゲートウェイの仮想プライベートクラウドへの接続

仮想プライベートゲートウェイを作成したら、それを VPC に接続する必要があります。

手順

|

ステップ 1 |

作成した仮想プライベートゲートウェイを選択します。 |

|

ステップ 2 |

[アクション(Actions)] ドロップダウンリストから [VPCへの接続(Attach to VPC)] を選択します。 |

|

ステップ 3 |

[VPCへの接続(Attach to VPC) ] ダイアログボックスで、[使用可能なVPC(Available VPCs)] ドロップダウンリストから VPC を選択します。 |

|

ステップ 4 |

[VPCへの接続(Attach to VPC)] をクリックします。 |

|

ステップ 5 |

仮想プライベートゲートウェイの [状態(State)] が [接続済み(Attached)] であることを確認します。

|

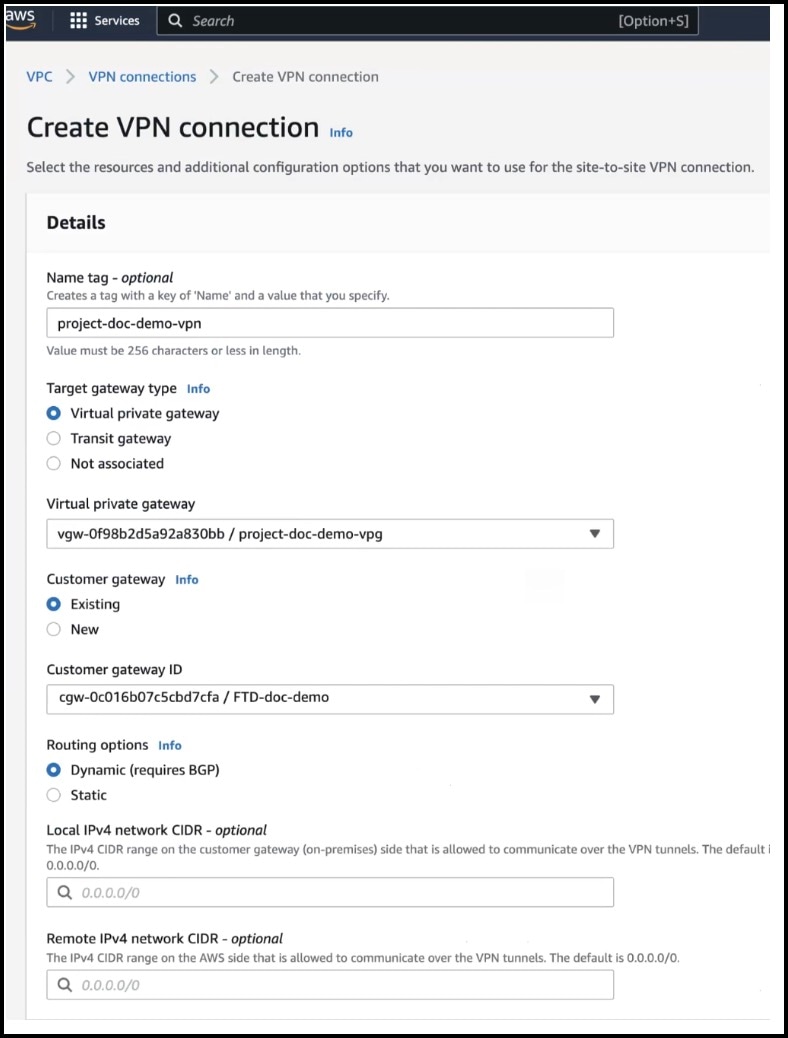

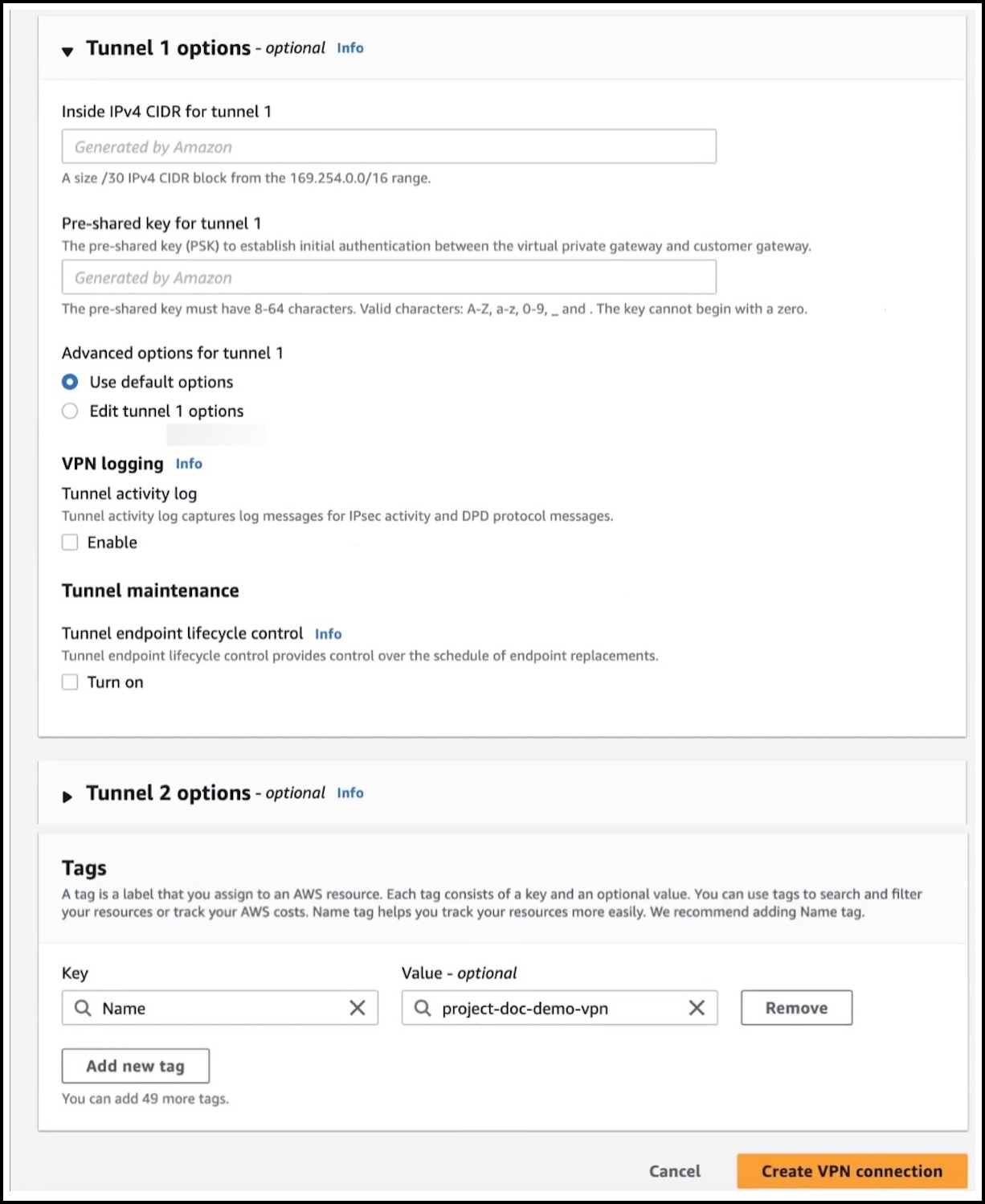

AWS での VPN 接続の作成

始める前に

VPC、カスタマーゲートウェイ、および仮想プライベートゲートウェイがあることを確認します。

手順

|

ステップ 1 |

左側のペインで、[仮想プライベートネットワーク(VPN)(Virtual private network (VPN))] を展開します。 |

|

ステップ 2 |

[サイト間VPN接続(Site-to-Site VPN connections)] をクリックします。 |

|

ステップ 3 |

[VPN接続の作成(Create VPN Connection)] をクリックします。 |

|

ステップ 4 |

[VPN接続の作成(Create VPN Connection)] ダイアログボックスで、次の VPN パラメータを設定します。  |

|

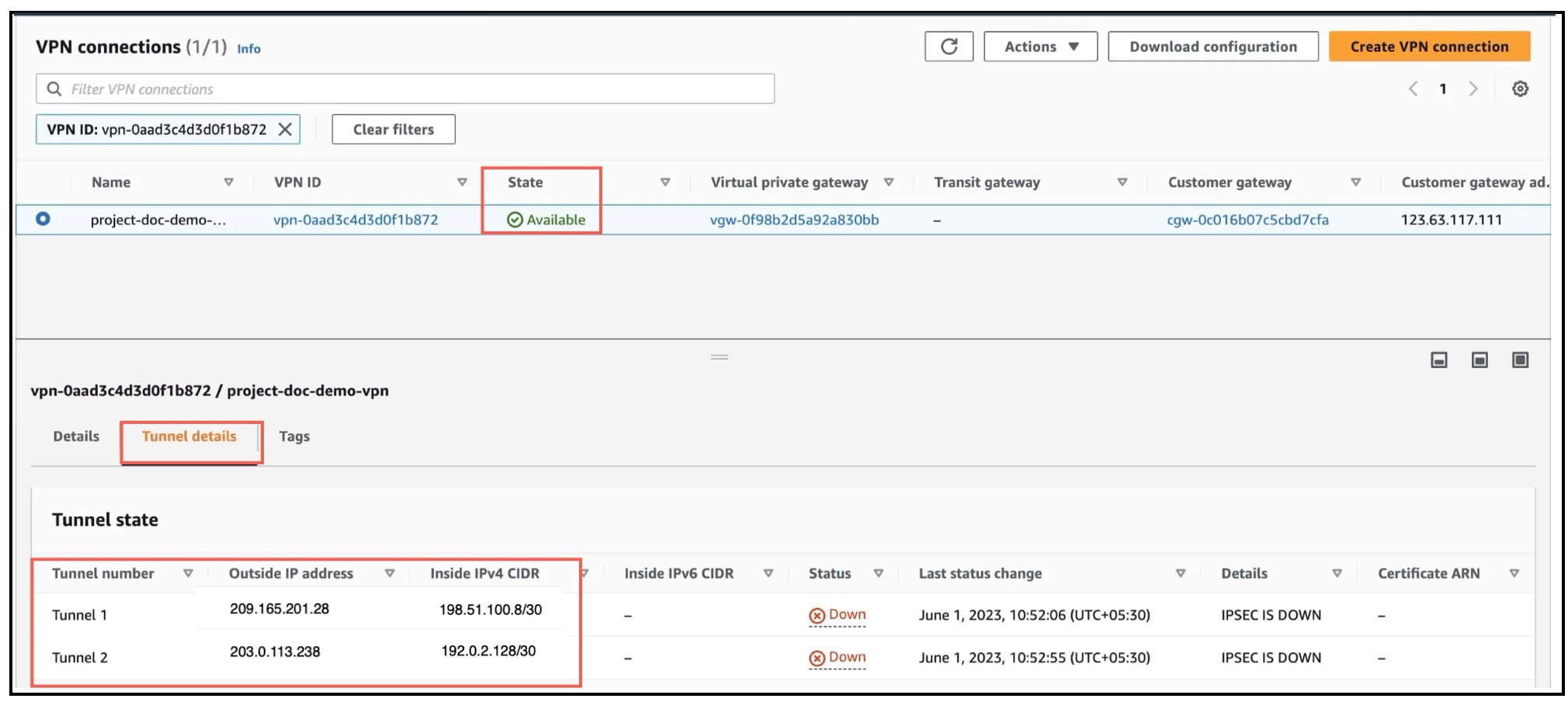

ステップ 5 |

[VPN接続の作成(Create VPN Connection)] をクリックします。 VPN 接続が作成されると、[状態(State)] が [保留中(Pending)] から [使用可能(Available)] に変わります。 |

Management Center でのルートベース VPN の設定

始める前に

AWS の VPN トンネルの内部 IP アドレスと外部 IP アドレスをメモしておきます。

手順

|

ステップ 1 |

[デバイス(Devices)] > [サイト間(Site To Site)] を選択します。 |

|

ステップ 2 |

[+サイト間VPN(+ Site To Site VPN)] をクリックします。 |

|

ステップ 3 |

[トポロジ名(Topology Name)] フィールドに、VPN トポロジの名前を入力します。 |

|

ステップ 4 |

[ルートベース(VTI)(Route Based (VTI))] オプションボタンをクリックします。 |

|

ステップ 5 |

[ポイントツーポイント(Point to Point)] タブをクリックします。 |

|

ステップ 6 |

[IKEv2] チェックボックスをオンにします。 |

|

ステップ 7 |

[エンドポイント(Endpoints)] タブをクリックします。 |

|

ステップ 8 |

[ノードA(Node A)] について、次のパラメータを設定します。 |

|

ステップ 9 |

[ノードB(Node B)] について、次のパラメータを設定します。 ![[Management Center] の [エンドポイント(Endpoints)] タブで VPN を設定する](/c/dam/en/us/td/i/400001-500000/480001-490000/483001-484000/483824.jpg) |

|

ステップ 10 |

[IKE] をクリックして、次のパラメータを設定します。 ![[Management Center] > [IKE] タブで VPN を設定する](/c/dam/en/us/td/i/400001-500000/480001-490000/483001-484000/483825.jpg) |

|

ステップ 11 |

[IPsec] と [詳細(Advanced)] の設定には、デフォルト値を使用します。 |

|

ステップ 12 |

[保存(Save)] をクリックします。 [サイト間VPN概要(Site-to-Site VPN Summary)] ページ([デバイス(Devices)] > [サイト間VPN(Site To Site VPN)])で、トポロジを表示できます。すべてのデバイスに設定を展開すると、このページですべてのトンネルのステータスを確認できます。 |

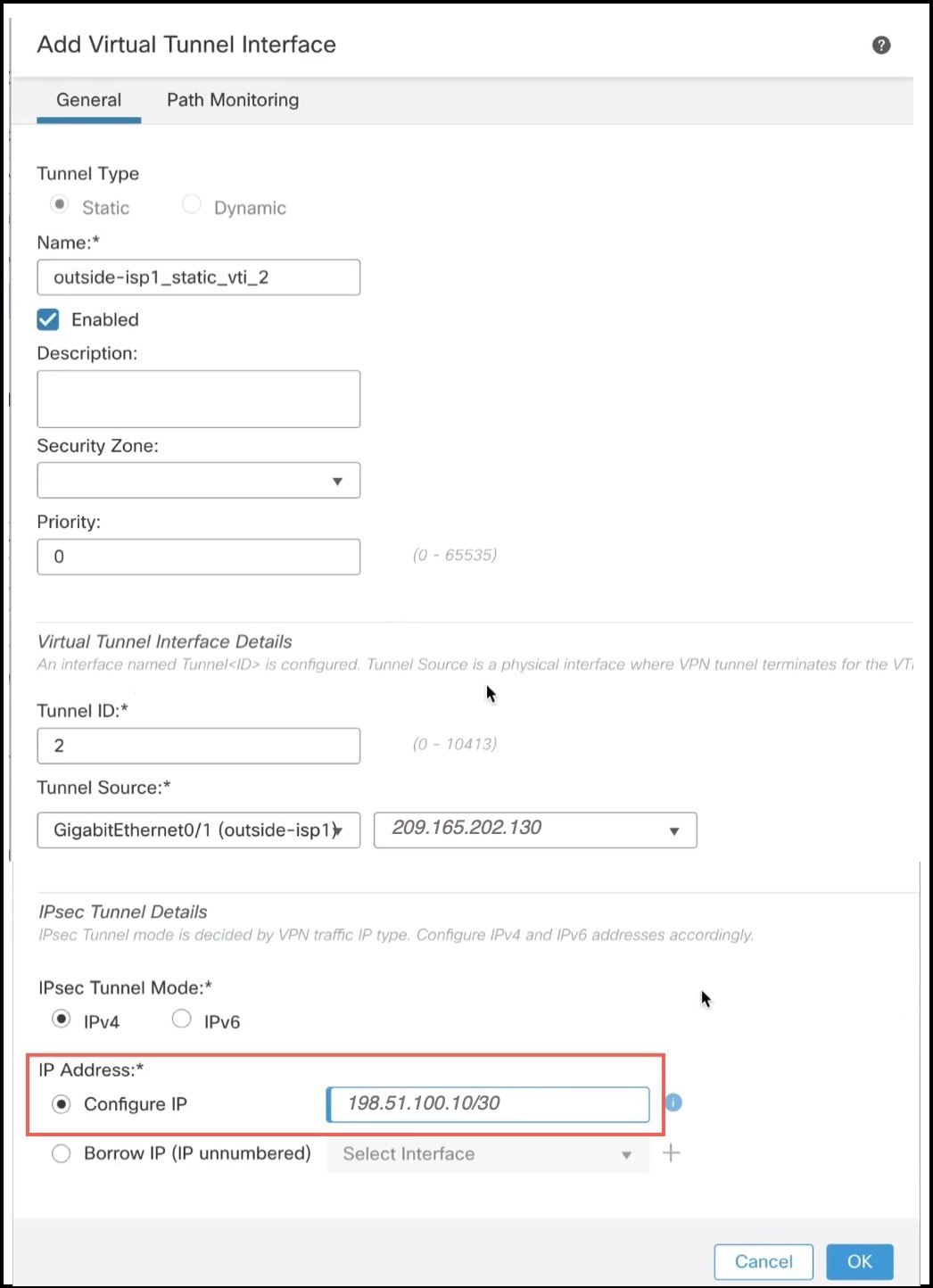

Management Center での Threat Defense スタティック VTI の作成

始める前に

「Management Center でのルートベース VPN の設定」の説明に従って、ルートベース VPN のポイントツーポイント トポロジの基本パラメータを設定し、[エンドポイント(Endpoints)] タブをクリックして、 [デバイス(Device)] ドロップダウンリストから [ノードA(Node A)] として Threat Defense デバイスを選択します。

手順

|

[仮想トンネルインターフェイスの追加(Add Virtual Tunnel Interface)] ダイアログボックスで、次のパラメータを設定します。  |

Management Center でのルーティングポリシーの設定

Management Center でのアンダーレイ ルーティング ポリシーの設定

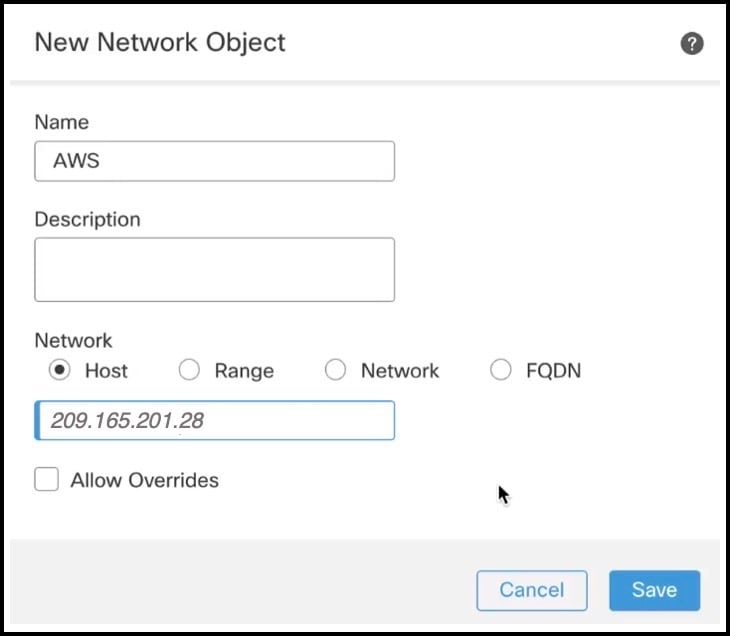

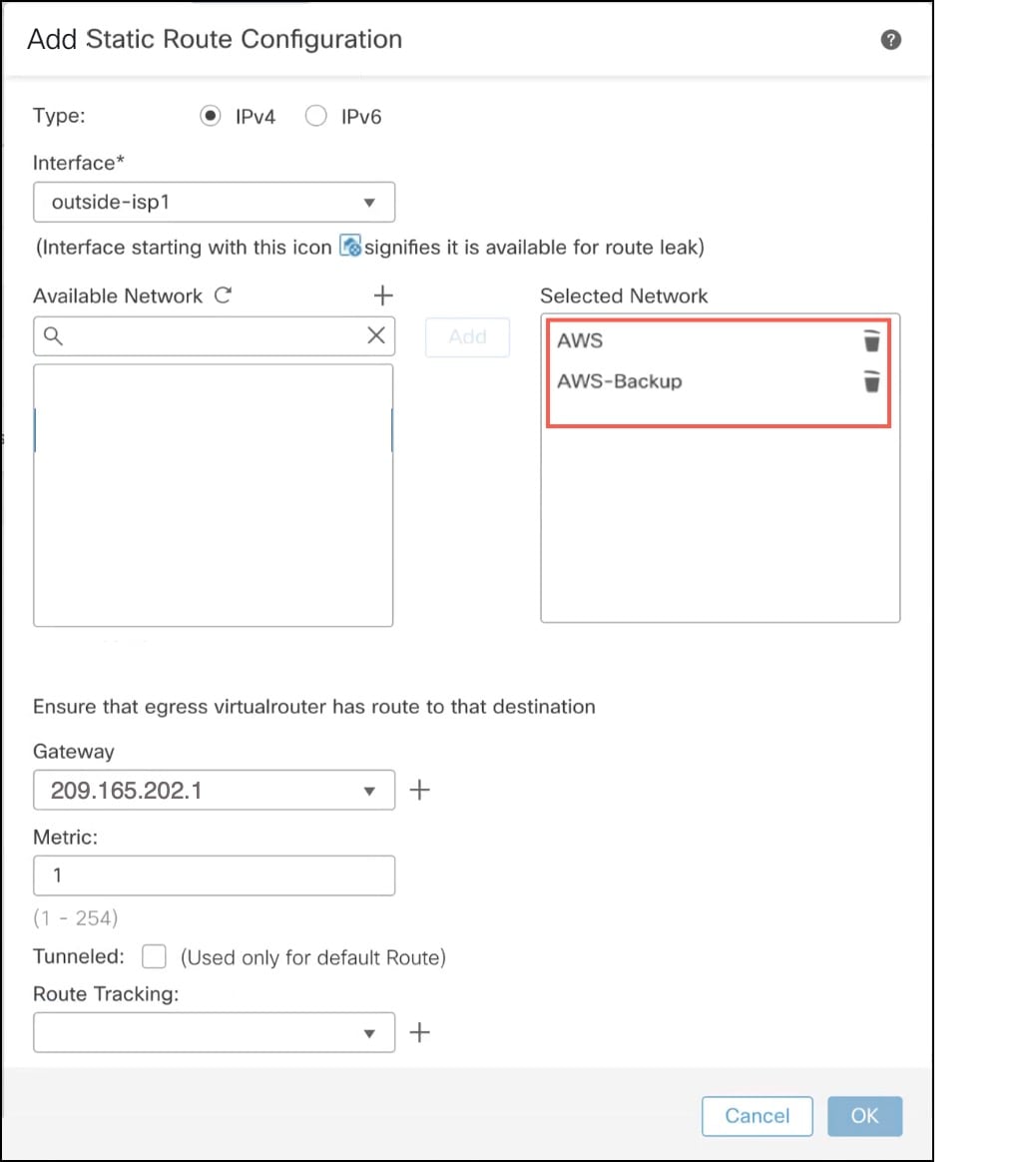

AWS との間のトラフィックを有効にするには、アンダーレイ ルーティング ポリシーを設定する必要があります。スタティックルートまたはダイナミック ルーティング プロトコルを設定できます。この例では、スタティックルートを使用します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

|

ステップ 2 |

編集するインターフェイスの横にある編集アイコンをクリックします。 |

|

ステップ 3 |

[ルーティング(Routing)] タブをクリックします。 |

|

ステップ 4 |

左側のペインで、[スタティックルート(Static Route)] をクリックしてスタティックルートを設定します。 |

|

ステップ 5 |

[+ルートを追加(+Add Route)] をクリックします。 |

|

ステップ 6 |

[スタティックルート設定の追加(Add Static Route Configuration)] ダイアログボックスで、次のパラメータを設定します。 |

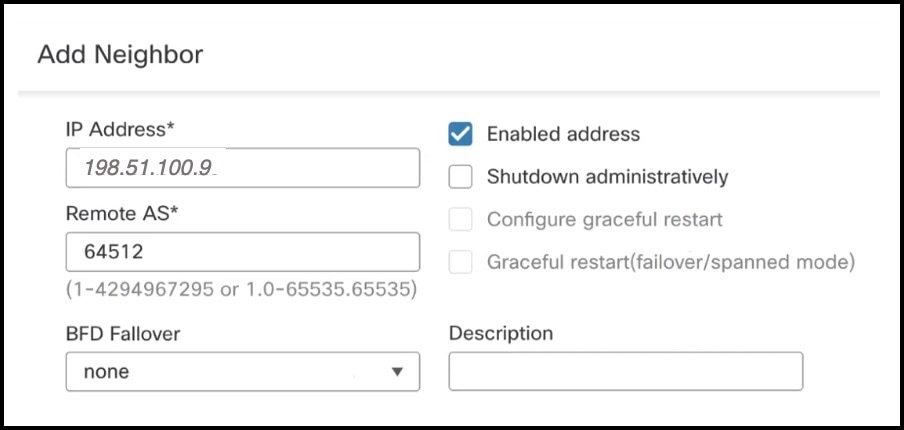

Management Center でのオーバーレイ ルーティング ポリシーの設定

VPN トラフィックのオーバーレイ ルーティング ポリシーを設定する必要があります。この例では、BGP ルーティングポリシーを設定します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

|

ステップ 2 |

編集するインターフェイスの横にある編集アイコンをクリックします。 |

|

ステップ 3 |

[ルーティング(Routing)] タブをクリックします。 |

|

ステップ 4 |

左側のペインの [全般設定(General Settings)] で [BGP] をクリックします。 |

|

ステップ 5 |

[BGPの有効化(Enable BGP)] チェックボックスをオンにします。 |

|

ステップ 6 |

[AS番号(AS Number)] フィールドに、AWS カスタマーゲートウェイ用に設定した Threat Defense デバイスの AS 番号を入力します。 この例では、番号は 65000 です。 |

|

ステップ 7 |

[保存(Save)] をクリックします。 |

|

ステップ 8 |

左側のペインで、[BGP] > [IPv4] を選択します。 |

|

ステップ 9 |

[IPv4の有効化(Enable IPv4)] チェックボックスをオンにします。 |

|

ステップ 10 |

[ネイバー(Neighbor)] タブをクリックし、[+追加(+Add)] をクリックします。 |

|

ステップ 11 |

[ネイバーの追加(Add Neighbor)] ダイアログボックスで、次のパラメータを設定します。  |

|

ステップ 12 |

ステップ 11a ~ 11c を繰り返して、バックアップ AWS IP アドレス(Tunnel2)をネイバーとして追加します。 この例では、IPアドレスは 192.0.2.129 で、AWS AS 番号は 64512 です。  |

|

ステップ 13 |

[保存(Save)] をクリックします。 |

VTI トンネルのステータスと設定の確認

Threat Defense デバイスに設定を展開した後、デバイス、Management Center、および AWS で VTI トンネルの設定とステータスを確認できます。

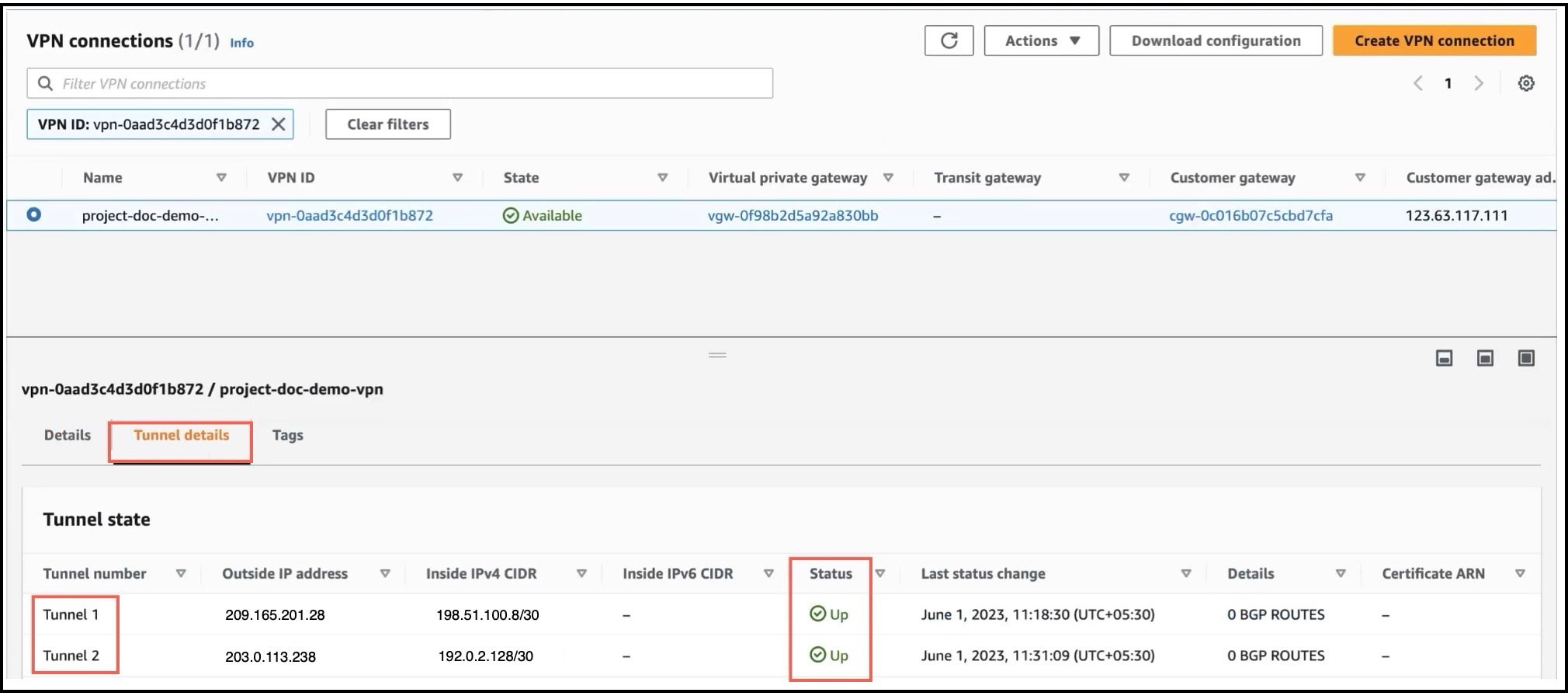

AWS でのトンネルステータスの確認

AWS で VPN トンネルを確認するには、次の手順を実行します。

-

[仮想プライベートネットワーク(VPN)(Virtual private network (VPN))] > [サイト間VPN接続(Site-to-Site VPN connections)] を選択します。

-

VPN に隣接するオプションボタンをクリックします。

-

[トンネルの詳細(Tunnel details)] タブをクリックします。トンネルの [ステータス(Status)] が [アップ(Up)] になっている必要があります。

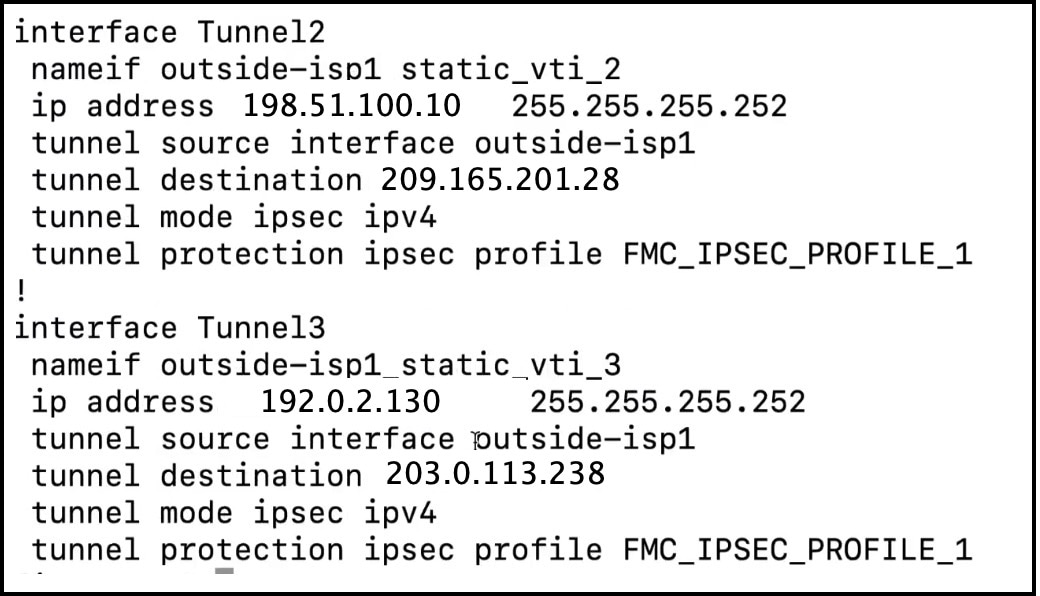

Threat Defense デバイスでのトンネルとルーティングの設定の確認

-

Threat Defense デバイスでのインターフェイス設定を確認するには、show running-config interface コマンドを使用します。

-

Threat Defense デバイスの BGP 設定を確認するには、show bgp コマンドを使用します。

[サイト間VPN概要(Site-to-Site VPN Summary)] ページでのトンネルステータスの確認

VPN トンネルのステータスを確認するには、[デバイス(Device)] > [VPN] > [サイト間(Site To Site)] の順に選択します。

![[サイト間VPN概要(Site-to-Site VPN Summary)] ページでのトンネルステータス](/c/dam/en/us/td/i/400001-500000/480001-490000/483001-484000/483832.jpg)

[サイト間VPN(Site-to-site VPN)] ダッシュボードでのトンネルステータスの確認

VPN トンネルの詳細を表示するには、[概要(Overview)] > [ダッシュボード(Dashboards)] > [サイト間VPN(Site-to-site VPN)] の順に選択します。![[サイト間VPN(Site-to-site VPN)] ダッシュボードでのトンネルステータス](/c/dam/en/us/td/i/400001-500000/480001-490000/483001-484000/483833.jpg)

フィードバック

フィードバック