Identity-Based Networking Services コンフィギュレーション ガイド Cisco IOS XE Release 3SE(Catalyst 3650 スイッチ)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月23日

章のタイトル: 有線ゲスト アクセス

目次

- 有線ゲスト アクセス

- 機能情報の確認

- 有線ゲスト アクセスに関する制限

- 有線ゲスト アクセスについて

- 有線ゲスト アクセスの概要

- 統合されたゲスト アクセス ソリューション

- CAPWAP トンネリング

- 有線ゲスト アクセスの設定方法

- ゲスト LAN の設定

- サービス テンプレートでの CAPWAP トンネルの設定

- CAPWAP フォワーディングの設定

- 有線ゲスト アクセスの設定例

- 例:サービス テンプレートでの CAPWAP トンネルの設定

- 例:モビリティ エージェントの設定

- 例:モビリティ コントローラの設定

- 例:ゲスト コントローラの設定

- 例:CAPWAP フォワーディングの設定

- 有線ゲスト アクセスに関するその他の関連資料

- 有線ゲスト アクセスの機能情報

有線ゲスト アクセス機能は、有線およびワイヤレスの両方のアクセスをサポートしている企業ネットワークのゲスト ユーザに対して、有線のイーサネット接続からのゲスト アクセス ネットワークへの接続を可能にします。 有線のイーサネット接続はゲスト アクセスに対して指定および設定されます。 モビリティ エージェントの有線セッションのゲストは、Control And Provisioning of Wireless Access Points(CAPWAP)トンネル経由で、非武装地帯(DMZ)のワイヤレス ゲスト コントローラに誘導されます。

有線ゲスト アクセスは、スタンドアロン設定または、アンカー コントローラと外部コントローラの両方を使用するデュアル コントローラ設定で設定できます。 デュアル コントローラ構成は、有線ゲスト アクセス トラフィックを分離しますが、有線ゲスト アクセスの導入は必要ありません。

有線ゲスト アクセス ポートは、まず、レイヤ 2 アクセス スイッチか、有線ゲストのアクセス トラフィック用 VLAN インターフェイスで設定されたスイッチ ポートで終端します。 有線ゲスト トラフィックはその後、アクセス スイッチからコントローラへトランクされます。 このコントローラは、アクセス スイッチの有線ゲスト アクセス VLAN にマップされているインターフェイスを使用して設定されます。

- 機能情報の確認

- 有線ゲスト アクセスに関する制限

- 有線ゲスト アクセスについて

- 有線ゲスト アクセスの設定方法

- 有線ゲスト アクセスの設定例

- 有線ゲスト アクセスに関するその他の関連資料

- 有線ゲスト アクセスの機能情報

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。 最新の機能情報および警告については、Bug Search Tool およびご使用のプラットフォームおよびソフトウェア リリースのリリース ノートを参照してください。 このモジュールに記載されている機能の詳細を確認し、各機能がサポートされているリリースのリストを確認するには、このモジュールの最後にある機能情報の表を参照してください。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。 Cisco Feature Navigator にアクセスするには、www.cisco.com/go/cfn に移動します。 Cisco.com のアカウントは必要ありません。

有線ゲスト アクセスに関する制限

-

有線クライアントのトンネリングは、クライアントが、オープン モード用に設定された Cisco Next Generation Wiring Closet(NGWC)デバイスのポートに接続されている場合にはサポートされません。

- 有線クライアントのトンネリングは NGWC デバイスの Web 認証が成功した後はサポートされません。これは、Web 認証の後では、自動での IP アドレスの再割り当てがサポートされないためです。

- NGWC デバイスは、コントローラで行われる Web 認証に基づくトンネルのみを経由したネットワーク アクセスをサポートします。

- Network Advertisement and Selection Protocol(NASP)は有線クライアントではサポートされません。

- ハイ アベイラビリティは、ワイヤレス セッションではサポートされていません。 有線クライアントに対してトンネル化されたゲスト アクセスが提供されている間にワイヤレス コントローラが失敗した場合、この状態が自動的にリカバリされることはありません。

- 非アクティブ化エージングは、ワイヤレス コントローラに対してプロビジョニングされた有線クライアント(たとえば、コントローラで Web 認証が実行された後で受信された RADIUS のアクセス受け入れ要求内)ではサポートされません。

有線ゲスト アクセスについて

有線ゲスト アクセスの概要

有線およびワイヤレスのアクセス両方をサポートするエンタープライズ ネットワークは、2 つのアクセス メディアでクライアント エクスペリエンスと管理性の両方の面で一貫したゲスト サービスを提供する必要があります。 ワイヤレス ネットワークの場合、モビリティ アンカー デバイスからのゲスト トラフィックは、一般に Control And Provisioning of Wireless Access Points(CAPWAP)トンネルを経由して、非武装地帯(DMZ)にある一連のコントローラに転送されます。ここでは、Web 認証アクセスまたはオープン アクセスのいずれかが提供されます。 有線のゲスト トラフィックも、総称ルーティング カプセル化(GRE)のような従来からあるトンネリング メカニズムを使用して、DMZ にバックホールすることができます。 有線およびワイヤレスのアクセスが統合化された Cisco Next Generation Wiring Closet(NGWC)プラットフォームは、CAPWAP トンネリングを有線ゲストに拡張することもできます。これにより、コントローラ プラットフォーム(DMZ 内の)におけるほぼ同様の処理が可能になり、プロビジョニング オーバーヘッドを軽減することができます。

ただし、認証前に有線クライアントがゲストなのか、社内ネットワークへのアクセス権が必要なのかを判断できないため、セキュリティは引き続き問題となります。 したがって、クライアントがゲストであることが分かっている場合、DMZ に有線クライアントのトラフィックをトンネリングするという決定はできません。

有線クライアントはネットワーク選択の余地がないため、ゲスト トンネリングではオープン モードはサポートされません。 オープン モードでは、クライアントがアクセス スイッチに接続すると即座に IP アドレスが割り当てられます。 クライアントがトンネル経由で接続されると、Web 認証を試行するには、クライアントに DMZ でプロビジョニングされたサブネットから IP アドレスが再割り当てされている必要があります。

統合されたゲスト アクセス ソリューション

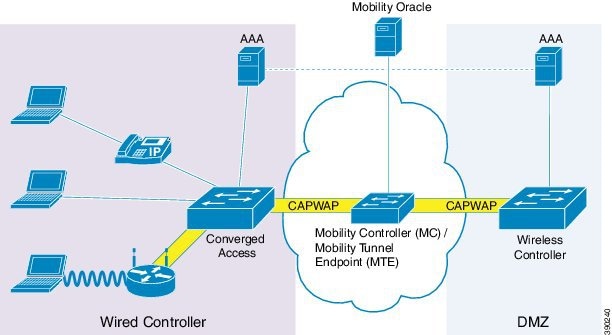

上の図では、Cisco Next Generation Wiring Closet(NGWC)デバイスが、有線、ワイヤレスの両方のセッションの接続ポイントを形成し、適用可能な場合はレイヤ 2 認証を提供します。 モビリティ エージェント(外部デバイス)の有線セッションのゲストは Control And Provisioning of Wireless Access Points(CAPWAP)トンネルを経由して、非武装地帯(DMZ)内のワイヤレス コントローラ(アンカー デバイス)に誘導されます。 有線セッションのゲストには、ワイヤレス コントローラからオープン アクセスまたは Web 認証アクセスが提供されます。 この方法では、HTTP トラフィックを管理し、Web ページを提供するためにプロビジョニングされるネットワーク デバイスが 1 つのみであるため、ゲスト アクセスの管理が簡単になります。

有線ゲスト トラフィックから DMZ へのトンネルを使用することにより、同じコントローラ プラットフォームが Web 認証またはオープン アクセスを有線ゲストにも提供できるため、ゲスト アクセスの管理がさらに簡単になり、エンド ユーザの一貫したエクスペリエンスが保証されます。 CAPWAP トンネルをアクティブ化するには、外部デバイスとアンカー デバイスで一致するゲスト LAN プロファイルが設定されている必要があります。

認証、許可、およびアカウンティング(AAA)サービスは、レイヤ 2 認証のアクセス レイヤで必要です。また、このサービスは、オプションで有線クライアントに対するトンネルを開くようデバイスを誘導するためにも必要です。 DMZ は、クライアントのゲスト認証に AAA を使用します。 モビリティ コントローラ/モビリティ トンネル エンドポイント(MC/MTE)を使用すると、DMZ への CAPWAP トンネルを、一連のワイヤレス コントローラ間で負荷分散することができます。

CAPWAP トンネリング

有線ゲスト アクセスのエンタープライズ エッジ(eEdge)の実装では、Control And Provisioning of Wireless Access Points(CAPWAP)トンネルが Enterprise Policy Manager(EPM)プラグインとして実装されます。

トンネルがユーザ プロファイルまたはサービス テンプレート内で指定されている場合は、EPM が CAPWAP トンネルを呼び出します。 EPM は、ワイヤレス コントローラ モジュール(WCM)が、EPM がインストールされているセッションの CAPWAP トンネルを確立するよう要求します。 WCM が、エラーを返すか、任意の後続のポイントでの非請求のトンネルの終了を示すと、CAPWAP トンネルは EPM の失敗を通知します。 この障害はセッション マネージャでの認証の失敗イベントが原因であり、制御ポリシー ルールを指定して、障害処理の方法を決定することができます。

セッション マネージャは eEdge フレームワークでの有線セッションの作成と管理について責任を負います。 セッション マネージャは、セッション作成で audit-session-id を割り当て、データベースのセッション エントリにクライアント ID データを保存します。 また、接続エンドポイントの認証(認証が制御ポリシーで指定されている)も管理します。

要件に基づき、WCM は、NGWC スイッチでの有線クライアントの CAPWAP トンネリングの責任を負います。 WCM も、コントローラで、トンネリングされたワイヤレスおよび有線のゲスト セッションを同様に処理します。

(注) |

新しいトンネルは、アクセス スイッチと関連コントローラの間にトンネルがない場合にのみ確立されます。 トンネルがある場合、クライアントはそのトンネルに追加されます。 |

(注) |

ユーザ プロファイルを使用して CAPWAP トンネリングをアクティブ化するベンダー固有属性(VSA)は、「subscriber:capwap-tunnel-profile-name= name」です。 |

有線ゲスト アクセスの設定方法

ゲスト LAN の設定

1. enable

2. configure terminal

3. guest-lan profile-name [lan-id]

4. シャットダウン

5. client {association limit [max-connections] | vlan [vlan-id]}

6. security web-auth [parameter-map parameter-name]

7. mobility anchor [ip-address | mac-address]

8. no shutdown

9. end

手順の詳細

サービス テンプレートでの CAPWAP トンネルの設定

サービス テンプレートで Control And Provisioning of Wireless Access Points(CAPWAP)トンネルを設定するには、次の作業を実行します。 レイヤ 2 認証の失敗が発生した場合にトンネル サービスをアクティブ化するには、次の作業を実行します。

1. enable

2. configure terminal

3. service-template template-name

4. tunnel type capwap name tunnel-name

5. exit

6. policy-map type control subscriber control-policy-name

7. event session-started [match-all | match-any]

8. priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success]

9. action-number authenticate using {dot1x | mab | webauth}

10. exit

11. exit

12. event authentication-failure [match-all | match-any]

13. priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success]

14. action-number activate {policy type control subscriber control-policy-name | service-template template-name [aaa-list list-name] [precedence [replace-all]]}

15. end

手順の詳細

CAPWAP フォワーディングの設定

CAPWAP フォワーディング用に特定の VLAN を設定するには、次の作業を実行します。 設定すると、この VLAN は CAPWAP フォワーディングのみに使用できるようになります。

1. enable

2. configure terminal

3. vlan vlan-id

4. exit

5. access-session tunnel vlan vlan-id

6. end

手順の詳細

有線ゲスト アクセスの設定例

例:サービス テンプレートでの CAPWAP トンネルの設定

次の例は、有線ゲスト アクセスをイネーブルにするサービス テンプレートで CAPWAP トンネルを設定する方法を示しています。

Device> enable Device# configure terminal Device(config)# service-template GUEST-TUNNEL Device(config-service-template)# tunnel type capwap name TUNNEL-CAPWAP Device(config-service-template)# exit Device(config)# policy-map type control subscriber TUNNELLED-GUEST Device(config-event-control-policymap)# event seesion-started Device(config-class-control-policymap)# 1 class always Device(config-action-control-policymap)# 1 authenticate using dot1x Device(config-action-control-policymap)# exit Device(config-class-control-policymap)# 1 class DOT1X-NO-RESP Device(config-action-control-policymap)# 1 activate service-template GUEST-TUNNEL Device(config-action-control-policymap)# end

例:モビリティ エージェントの設定

次の例は、モビリティ エージェント(アンカー)のインターフェイス ポートを設定する方法を示します。

有線ゲスト アクセス ポートはまず、レイヤ 2 アクセス スイッチ上で、または有線ゲスト アクセス トラフィック用の VLAN インターフェイスで設定されているスイッチ ポート上で終端します。 有線ゲスト トラフィックはその後、アクセス スイッチからコントローラへトランクされます。 このコントローラは、アクセス スイッチ上で有線ゲスト アクセス VLAN にマップされているインターフェイスを使用して設定されます。

! interface GigabitEthernet1/0/44 description Connected to Client_Laptop switchport access vlan 10 switchport mode access access-session host-mode single-host access-session closed access-session port-control auto access-session control-direction in mab dot1x pae authenticator dot1x timeout tx-period 5 service-policy type control subscriber Guest-Access ! interface GigabitEthernet1/0/1 description Connected_to_MobilityController switchport mode trunk ! interface Vlan10 description CLIENT-VLAN ip address 172.16.10.201 255.255.255.0 ip helper-address 172.16.10.200 ! interface Vlan80 description MANAGEMENT-VLAN ip address 10.20.1.1 255.255.255.0 ! wireless management interface Vlan80 wireless mobility controller ip 10.20.1.2 public-ip 10.20.1.2 << Mobility Controller IP >> ! guest-lan glan-1 1 shutdown client vlan Vlan10 no security web-auth << Use "security webauth" for webauth access & "no security webauth" for open access. >> mobility anchor 10.20.1.3 << Guest Controller IP >> no shutdown !

例:モビリティ コントローラの設定

次の例は、有線ゲスト アクセスをイネーブルにするモビリティ コントローラで、インターフェイス ポートおよびワイヤレス モビリティを設定する方法を示しています。

! interface TenGigabitEthernet1/0/2 description Connected-to-MobilityAgent switchport mode trunk ! interface TenGigabitEthernet1/0/1 description Connected-to-GuestController switchport mode trunk ! interface Vlan80 description MANAGEMENT-VLAN ip address 10.20.1.2 255.255.255.0 ! wireless management interface Vlan80 ! wireless mobility controller peer-group pg-name wireless mobility controller peer-group pg-name member ip 10.20.1.1 public-ip 10.20.1.1 << Mobility Agent IP >> ! wireless mobility group member ip 10.20.1.3 public-ip 10.20.1.3 << Guest Controller IP >> wireless mobility group name mcg-name !

例:ゲスト コントローラの設定

次の例は、ゲスト コントローラ(アンカー)でインターフェイス ポートを設定する方法と、DHCP スヌーピングをセットアップする方法について示しています。

ゲスト(ローカル WLAN)コントローラは、有線およびワイヤレスのゲスト アクセス用に設定された、非武装地帯(DMZ)のアンカー WLAN コントローラにクライアントをアンカーします。 クライアントから DMZ アンカー コントローラへのハンドオフが成功すると、DHCP IP アドレスの割り当て、クライアント認証などが、DMZ Cisco ワイヤレス LAN コントローラ(WLC)で処理されます。 WLC が認証を完了すると、クライアントはトラフィックの送受信を行うことができるようになります。

! interface TenGigabitEthernet1/0/1 description Connected_to_MC switchport mode trunk ! interface Vlan10 description CLIENT-VLAN ip address 172.16.10.200 255.255.255.0 ! interface Vlan80 description MANAGEMENT-VLAN ip address 10.20.1.3 255.255.255.0 ! ip dhcp snooping vlan 10 ip dhcp snooping ip dhcp excluded-address 172.16.10.100 172.16.10.255 ip dhcp pool vlan10 network 172.16.10.0 255.255.255.0 default-router 172.16.10.200 ! wireless management interface Vlan80 ! wireless mobility group name mcg-name wireless mobility group member ip 10.20.1.2 public-ip 10.20.1.2 << Mobility Controller IP >> ! guest-lan glan-1 1 shutdown client vlan Vlan10 no security web-auth << Use "security web-auth" for web-auth access & "no security web-auth" for open access. >> mobility anchor no shutdown !

例:CAPWAP フォワーディングの設定

Device> enable Device# configure terminal Device(config)# vlan 1755 Device(config-vlan)# exit Device(config)# access-session tunnel vlan 1775 Device(config)# end

有線ゲスト アクセスに関するその他の関連資料

関連資料

| 関連項目 |

マニュアル タイトル |

|---|---|

| Cisco IOS コマンド |

|

| Cisco Identity-Based Networking Services コマンド |

『Cisco IOS Identity-Based Networking Services Command Reference』 |

標準および RFC

| RFC |

Title |

|---|---|

| IEEE 802.1X |

『Port Based Network Access Control』 |

テクニカル サポート

| 説明 | Link |

|---|---|

| シスコのサポート Web サイトでは、シスコの製品やテクノロジーに関するトラブルシューティングにお役立ていただけるように、マニュアルやツールをはじめとする豊富なオンライン リソースを提供しています。 お使いの製品のセキュリティ情報や技術情報を入手するために、Cisco Notification Service(Field Notice からアクセス)、Cisco Technical Services Newsletter、Really Simple Syndication(RSS)フィードなどの各種サービスに加入できます。 シスコのサポート Web サイトのツールにアクセスする際は、Cisco.com のユーザ ID およびパスワードが必要です。 |

有線ゲスト アクセスの機能情報

次の表に、このモジュールで説明した機能に関するリリース情報を示します。 この表は、特定のソフトウェア リリース トレインで各機能のサポートが導入されたときのソフトウェア リリースのみを示しています。 その機能は、特に断りがない限り、それ以降の一連のソフトウェア リリースでもサポートされます。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。 Cisco Feature Navigator にアクセスするには、www.cisco.com/go/cfn に移動します。 Cisco.com のアカウントは必要ありません。

| 機能名 |

リリース |

機能情報 |

|---|---|---|

| 有線ゲスト アクセス |

Cisco IOS XE Release 3.3SE |

有線ゲスト アクセス機能は、有線およびワイヤレスの両方のアクセスをサポートしている企業ネットワークのゲスト ユーザに対して、有線のイーサネット接続からのゲスト アクセス ネットワークへの接続を可能にします。 有線のイーサネット接続はゲスト アクセスに対して指定および設定されます。 モビリティ エージェントの有線セッションのゲストは、Control And Provisioning of Wireless Access Points(CAPWAP)トンネル経由で、非武装地帯(DMZ)のワイヤレス ゲスト コントローラに誘導されます。 導入または変更されたコマンド:access-session tunnel vlan、event、match authorization-failure、 tunnel type capwap。 |

目次

- 有線ゲスト アクセス

- 機能情報の確認

- 有線ゲスト アクセスに関する制限

- 有線ゲスト アクセスについて

- 有線ゲスト アクセスの概要

- 統合されたゲスト アクセス ソリューション

- CAPWAP トンネリング

- 有線ゲスト アクセスの設定方法

- ゲスト LAN の設定

- サービス テンプレートでの CAPWAP トンネルの設定

- CAPWAP フォワーディングの設定

- 有線ゲスト アクセスの設定例

- 例:サービス テンプレートでの CAPWAP トンネルの設定

- 例:モビリティ エージェントの設定

- 例:モビリティ コントローラの設定

- 例:ゲスト コントローラの設定

- 例:CAPWAP フォワーディングの設定

- 有線ゲスト アクセスに関するその他の関連資料

- 有線ゲスト アクセスの機能情報

有線ゲスト アクセス機能は、有線およびワイヤレスの両方のアクセスをサポートしている企業ネットワークのゲスト ユーザに対して、有線のイーサネット接続からのゲスト アクセス ネットワークへの接続を可能にします。 有線のイーサネット接続はゲスト アクセスに対して指定および設定されます。 モビリティ エージェントの有線セッションのゲストは、Control And Provisioning of Wireless Access Points(CAPWAP)トンネル経由で、非武装地帯(DMZ)のワイヤレス ゲスト コントローラに誘導されます。

有線ゲスト アクセスは、スタンドアロン設定または、アンカー コントローラと外部コントローラの両方を使用するデュアル コントローラ設定で設定できます。 デュアル コントローラ構成は、有線ゲスト アクセス トラフィックを分離しますが、有線ゲスト アクセスの導入は必要ありません。

有線ゲスト アクセス ポートは、まず、レイヤ 2 アクセス スイッチか、有線ゲストのアクセス トラフィック用 VLAN インターフェイスで設定されたスイッチ ポートで終端します。 有線ゲスト トラフィックはその後、アクセス スイッチからコントローラへトランクされます。 このコントローラは、アクセス スイッチの有線ゲスト アクセス VLAN にマップされているインターフェイスを使用して設定されます。

- 機能情報の確認

- 有線ゲスト アクセスに関する制限

- 有線ゲスト アクセスについて

- 有線ゲスト アクセスの設定方法

- 有線ゲスト アクセスの設定例

- 有線ゲスト アクセスに関するその他の関連資料

- 有線ゲスト アクセスの機能情報

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。 最新の機能情報および警告については、Bug Search Tool およびご使用のプラットフォームおよびソフトウェア リリースのリリース ノートを参照してください。 このモジュールに記載されている機能の詳細を確認し、各機能がサポートされているリリースのリストを確認するには、このモジュールの最後にある機能情報の表を参照してください。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。 Cisco Feature Navigator にアクセスするには、www.cisco.com/go/cfn に移動します。 Cisco.com のアカウントは必要ありません。

有線ゲスト アクセスに関する制限

-

有線クライアントのトンネリングは、クライアントが、オープン モード用に設定された Cisco Next Generation Wiring Closet(NGWC)デバイスのポートに接続されている場合にはサポートされません。

- 有線クライアントのトンネリングは NGWC デバイスの Web 認証が成功した後はサポートされません。これは、Web 認証の後では、自動での IP アドレスの再割り当てがサポートされないためです。

- NGWC デバイスは、コントローラで行われる Web 認証に基づくトンネルのみを経由したネットワーク アクセスをサポートします。

- Network Advertisement and Selection Protocol(NASP)は有線クライアントではサポートされません。

- ハイ アベイラビリティは、ワイヤレス セッションではサポートされていません。 有線クライアントに対してトンネル化されたゲスト アクセスが提供されている間にワイヤレス コントローラが失敗した場合、この状態が自動的にリカバリされることはありません。

- 非アクティブ化エージングは、ワイヤレス コントローラに対してプロビジョニングされた有線クライアント(たとえば、コントローラで Web 認証が実行された後で受信された RADIUS のアクセス受け入れ要求内)ではサポートされません。

有線ゲスト アクセスについて

有線ゲスト アクセスの概要

有線およびワイヤレスのアクセス両方をサポートするエンタープライズ ネットワークは、2 つのアクセス メディアでクライアント エクスペリエンスと管理性の両方の面で一貫したゲスト サービスを提供する必要があります。 ワイヤレス ネットワークの場合、モビリティ アンカー デバイスからのゲスト トラフィックは、一般に Control And Provisioning of Wireless Access Points(CAPWAP)トンネルを経由して、非武装地帯(DMZ)にある一連のコントローラに転送されます。ここでは、Web 認証アクセスまたはオープン アクセスのいずれかが提供されます。 有線のゲスト トラフィックも、総称ルーティング カプセル化(GRE)のような従来からあるトンネリング メカニズムを使用して、DMZ にバックホールすることができます。 有線およびワイヤレスのアクセスが統合化された Cisco Next Generation Wiring Closet(NGWC)プラットフォームは、CAPWAP トンネリングを有線ゲストに拡張することもできます。これにより、コントローラ プラットフォーム(DMZ 内の)におけるほぼ同様の処理が可能になり、プロビジョニング オーバーヘッドを軽減することができます。

ただし、認証前に有線クライアントがゲストなのか、社内ネットワークへのアクセス権が必要なのかを判断できないため、セキュリティは引き続き問題となります。 したがって、クライアントがゲストであることが分かっている場合、DMZ に有線クライアントのトラフィックをトンネリングするという決定はできません。

有線クライアントはネットワーク選択の余地がないため、ゲスト トンネリングではオープン モードはサポートされません。 オープン モードでは、クライアントがアクセス スイッチに接続すると即座に IP アドレスが割り当てられます。 クライアントがトンネル経由で接続されると、Web 認証を試行するには、クライアントに DMZ でプロビジョニングされたサブネットから IP アドレスが再割り当てされている必要があります。

統合されたゲスト アクセス ソリューション

上の図では、Cisco Next Generation Wiring Closet(NGWC)デバイスが、有線、ワイヤレスの両方のセッションの接続ポイントを形成し、適用可能な場合はレイヤ 2 認証を提供します。 モビリティ エージェント(外部デバイス)の有線セッションのゲストは Control And Provisioning of Wireless Access Points(CAPWAP)トンネルを経由して、非武装地帯(DMZ)内のワイヤレス コントローラ(アンカー デバイス)に誘導されます。 有線セッションのゲストには、ワイヤレス コントローラからオープン アクセスまたは Web 認証アクセスが提供されます。 この方法では、HTTP トラフィックを管理し、Web ページを提供するためにプロビジョニングされるネットワーク デバイスが 1 つのみであるため、ゲスト アクセスの管理が簡単になります。

有線ゲスト トラフィックから DMZ へのトンネルを使用することにより、同じコントローラ プラットフォームが Web 認証またはオープン アクセスを有線ゲストにも提供できるため、ゲスト アクセスの管理がさらに簡単になり、エンド ユーザの一貫したエクスペリエンスが保証されます。 CAPWAP トンネルをアクティブ化するには、外部デバイスとアンカー デバイスで一致するゲスト LAN プロファイルが設定されている必要があります。

認証、許可、およびアカウンティング(AAA)サービスは、レイヤ 2 認証のアクセス レイヤで必要です。また、このサービスは、オプションで有線クライアントに対するトンネルを開くようデバイスを誘導するためにも必要です。 DMZ は、クライアントのゲスト認証に AAA を使用します。 モビリティ コントローラ/モビリティ トンネル エンドポイント(MC/MTE)を使用すると、DMZ への CAPWAP トンネルを、一連のワイヤレス コントローラ間で負荷分散することができます。

CAPWAP トンネリング

有線ゲスト アクセスのエンタープライズ エッジ(eEdge)の実装では、Control And Provisioning of Wireless Access Points(CAPWAP)トンネルが Enterprise Policy Manager(EPM)プラグインとして実装されます。

トンネルがユーザ プロファイルまたはサービス テンプレート内で指定されている場合は、EPM が CAPWAP トンネルを呼び出します。 EPM は、ワイヤレス コントローラ モジュール(WCM)が、EPM がインストールされているセッションの CAPWAP トンネルを確立するよう要求します。 WCM が、エラーを返すか、任意の後続のポイントでの非請求のトンネルの終了を示すと、CAPWAP トンネルは EPM の失敗を通知します。 この障害はセッション マネージャでの認証の失敗イベントが原因であり、制御ポリシー ルールを指定して、障害処理の方法を決定することができます。

セッション マネージャは eEdge フレームワークでの有線セッションの作成と管理について責任を負います。 セッション マネージャは、セッション作成で audit-session-id を割り当て、データベースのセッション エントリにクライアント ID データを保存します。 また、接続エンドポイントの認証(認証が制御ポリシーで指定されている)も管理します。

要件に基づき、WCM は、NGWC スイッチでの有線クライアントの CAPWAP トンネリングの責任を負います。 WCM も、コントローラで、トンネリングされたワイヤレスおよび有線のゲスト セッションを同様に処理します。

(注) |

新しいトンネルは、アクセス スイッチと関連コントローラの間にトンネルがない場合にのみ確立されます。 トンネルがある場合、クライアントはそのトンネルに追加されます。 |

(注) |

ユーザ プロファイルを使用して CAPWAP トンネリングをアクティブ化するベンダー固有属性(VSA)は、「subscriber:capwap-tunnel-profile-name= name」です。 |

有線ゲスト アクセスの設定方法

ゲスト LAN の設定

1. enable

2. configure terminal

3. guest-lan profile-name [lan-id]

4. シャットダウン

5. client {association limit [max-connections] | vlan [vlan-id]}

6. security web-auth [parameter-map parameter-name]

7. mobility anchor [ip-address | mac-address]

8. no shutdown

9. end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | enable 例: Device> enable |

|

| ステップ 2 | configure terminal 例: Device# configure terminal |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 | guest-lan profile-name [lan-id] 例: Device(config)# guest-lan guest-lan-name 1 |

ワイヤレス ゲスト LAN ネットワークを設定し、ゲスト LAN のコンフィギュレーション モードを開始します。 |

| ステップ 4 | シャットダウン 例: Device(config-guest-lan)# shutdown |

ゲスト LAN をディセーブルにします。 |

| ステップ 5 | client {association limit [max-connections] | vlan [vlan-id]} 例: Device(config-guest-lan)# client vlan VLAN100 |

クライアントに対してゲスト LAN をイネーブルにします。 |

| ステップ 6 | security web-auth [parameter-map parameter-name] 例: Device(config-guest-lan)# security web-auth |

ゲスト LAN のセキュリティ ポリシーを設定します。 |

| ステップ 7 | mobility anchor [ip-address | mac-address] 例: Device(config-guest-lan)# mobility anchor |

ゲスト LAN のモビリティを設定します。 |

| ステップ 8 | no shutdown 例: Device(config-guest-lan)# no shutdown |

ゲスト LAN をイネーブルにします。 |

| ステップ 9 | end 例: Device(config-guest-lan)# end |

ゲスト LAN のコンフィギュレーション モードを終了し、特権 EXEC モードを開始します。 |

サービス テンプレートでの CAPWAP トンネルの設定

サービス テンプレートで Control And Provisioning of Wireless Access Points(CAPWAP)トンネルを設定するには、次の作業を実行します。 レイヤ 2 認証の失敗が発生した場合にトンネル サービスをアクティブ化するには、次の作業を実行します。

1. enable

2. configure terminal

3. service-template template-name

4. tunnel type capwap name tunnel-name

5. exit

6. policy-map type control subscriber control-policy-name

7. event session-started [match-all | match-any]

8. priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success]

9. action-number authenticate using {dot1x | mab | webauth}

10. exit

11. exit

12. event authentication-failure [match-all | match-any]

13. priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success]

14. action-number activate {policy type control subscriber control-policy-name | service-template template-name [aaa-list list-name] [precedence [replace-all]]}

15. end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | enable 例: Device> enable |

|

| ステップ 2 | configure terminal 例: Device# configure terminal |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 | service-template template-name 例: Device(config)# service-template GUEST-TUNNEL |

加入者セッションに適用する一連のサービス ポリシー属性が含まれるテンプレートを定義して、サービス テンプレート コンフィギュレーション モードを開始します。 |

| ステップ 4 | tunnel type capwap name tunnel-name 例: Device(config-service-template)# tunnel type capwap name TUNNEL-CAPWAP |

サービス テンプレートで CAPWAP トンネルを設定します。 |

| ステップ 5 | exit 例: Device(config-service-template)# exit |

サービス テンプレート コンフィギュレーション モードを終了し、グローバル コンフィギュレーション モードを開始します。 |

| ステップ 6 | policy-map type control subscriber control-policy-name 例: Device(config)# policy-map type control subscriber TUNNELLED-GUEST |

加入者セッションに対して制御ポリシーを定義し、制御ポリシーマップ イベントのコンフィギュレーション モードを開始します。 |

| ステップ 7 | event session-started [match-all | match-any] 例: Device(config-event-control-policymap)# event seesion-started |

すべての認証イベントが match であり、制御ポリシーマップ クラスのコンフィギュレーション モードが開始された場合に、制御ポリシーのアクションをトリガーするイベントのタイプを指定します。 |

| ステップ 8 | priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success] 例: Device(config-class-control-policymap)# 1 class always |

アクションの 1 つが失敗し、制御ポリシーマップ アクションのコンフィギュレーション モードが開始されるまで、制御クラスが制御ポリシー内のアクションを指定された順序で実行するように指定します。 |

| ステップ 9 | action-number authenticate using {dot1x | mab | webauth} 例: Device(config-action-control-policymap)# 1 authenticate using dot1x |

加入者セッションの制御ポリシーを認証します。 |

| ステップ 10 | exit 例: Device(config-action-control-policymap)# exit |

制御ポリシーマップ アクションのコンフィギュレーション モードを終了し、制御ポリシーマップ クラスのコンフィギュレーション モードを開始します。 |

| ステップ 11 | exit 例: Device(config-class-control-policymap)# exit |

制御ポリシーマップ クラスのコンフィギュレーション モードを終了し、制御ポリシーマップ イベントのコンフィギュレーション モードを開始します。 |

| ステップ 12 | event authentication-failure [match-all | match-any] 例: Device(config-event-control-policymap)# event authentication-failure |

すべての認証イベントが match であり、制御ポリシーマップ クラスのコンフィギュレーション モードが開始された場合に、制御ポリシーのアクションをトリガーするイベントのタイプを指定します。 |

| ステップ 13 | priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success] 例: Device(config-class-control-policymap)# 1 class DOT1X-NO-RESP |

アクションの 1 つが失敗し、制御ポリシーマップ アクションのコンフィギュレーション モードが開始されるまで、制御クラスが制御ポリシー内のアクションを指定された順序で実行するように指定します。 |

| ステップ 14 | action-number activate {policy type control subscriber control-policy-name | service-template template-name [aaa-list list-name] [precedence [replace-all]]} 例: Device(config-action-control-policymap)# 1 activate service-template GUEST-TUNNEL |

加入者セッションのコントロール ポリシーをアクティブ化します。 |

| ステップ 15 | end 例: Device(config-action-control-policymap)# end |

制御ポリシーマップ アクションのコンフィギュレーション モードを終了し、特権 EXEC モードへ戻ります。 |

CAPWAP フォワーディングの設定

1. enable

2. configure terminal

3. vlan vlan-id

4. exit

5. access-session tunnel vlan vlan-id

6. end

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | enable 例: Device> enable |

|||

| ステップ 2 | configure terminal 例: Device# configure terminal |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 3 | vlan vlan-id 例: Device(config)# vlan 1755 |

VLAN を設定し、VLAN コンフィギュレーション モードを開始します。 | ||

| ステップ 4 | exit 例: Device(config-vlan)# exit |

VLAN コンフィギュレーション モードを終了し、グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 5 | access-session tunnel vlan vlan-id 例: Device(config)# access-session tunnel vlan 1755 |

指定されたトンネルに対して VLAN アクセス セッションを設定します。

|

||

| ステップ 6 | end 例: Device(config)# end |

グローバル コンフィギュレーション モードを終了し、特権 EXEC モードを開始します。 |

有線ゲスト アクセスの設定例

例:サービス テンプレートでの CAPWAP トンネルの設定

次の例は、有線ゲスト アクセスをイネーブルにするサービス テンプレートで CAPWAP トンネルを設定する方法を示しています。

Device> enable Device# configure terminal Device(config)# service-template GUEST-TUNNEL Device(config-service-template)# tunnel type capwap name TUNNEL-CAPWAP Device(config-service-template)# exit Device(config)# policy-map type control subscriber TUNNELLED-GUEST Device(config-event-control-policymap)# event seesion-started Device(config-class-control-policymap)# 1 class always Device(config-action-control-policymap)# 1 authenticate using dot1x Device(config-action-control-policymap)# exit Device(config-class-control-policymap)# 1 class DOT1X-NO-RESP Device(config-action-control-policymap)# 1 activate service-template GUEST-TUNNEL Device(config-action-control-policymap)# end

例:モビリティ エージェントの設定

次の例は、モビリティ エージェント(アンカー)のインターフェイス ポートを設定する方法を示します。

有線ゲスト アクセス ポートはまず、レイヤ 2 アクセス スイッチ上で、または有線ゲスト アクセス トラフィック用の VLAN インターフェイスで設定されているスイッチ ポート上で終端します。 有線ゲスト トラフィックはその後、アクセス スイッチからコントローラへトランクされます。 このコントローラは、アクセス スイッチ上で有線ゲスト アクセス VLAN にマップされているインターフェイスを使用して設定されます。

! interface GigabitEthernet1/0/44 description Connected to Client_Laptop switchport access vlan 10 switchport mode access access-session host-mode single-host access-session closed access-session port-control auto access-session control-direction in mab dot1x pae authenticator dot1x timeout tx-period 5 service-policy type control subscriber Guest-Access ! interface GigabitEthernet1/0/1 description Connected_to_MobilityController switchport mode trunk ! interface Vlan10 description CLIENT-VLAN ip address 172.16.10.201 255.255.255.0 ip helper-address 172.16.10.200 ! interface Vlan80 description MANAGEMENT-VLAN ip address 10.20.1.1 255.255.255.0 ! wireless management interface Vlan80 wireless mobility controller ip 10.20.1.2 public-ip 10.20.1.2 << Mobility Controller IP >> ! guest-lan glan-1 1 shutdown client vlan Vlan10 no security web-auth << Use "security webauth" for webauth access & "no security webauth" for open access. >> mobility anchor 10.20.1.3 << Guest Controller IP >> no shutdown !

例:モビリティ コントローラの設定

次の例は、有線ゲスト アクセスをイネーブルにするモビリティ コントローラで、インターフェイス ポートおよびワイヤレス モビリティを設定する方法を示しています。

! interface TenGigabitEthernet1/0/2 description Connected-to-MobilityAgent switchport mode trunk ! interface TenGigabitEthernet1/0/1 description Connected-to-GuestController switchport mode trunk ! interface Vlan80 description MANAGEMENT-VLAN ip address 10.20.1.2 255.255.255.0 ! wireless management interface Vlan80 ! wireless mobility controller peer-group pg-name wireless mobility controller peer-group pg-name member ip 10.20.1.1 public-ip 10.20.1.1 << Mobility Agent IP >> ! wireless mobility group member ip 10.20.1.3 public-ip 10.20.1.3 << Guest Controller IP >> wireless mobility group name mcg-name !

例:ゲスト コントローラの設定

次の例は、ゲスト コントローラ(アンカー)でインターフェイス ポートを設定する方法と、DHCP スヌーピングをセットアップする方法について示しています。

ゲスト(ローカル WLAN)コントローラは、有線およびワイヤレスのゲスト アクセス用に設定された、非武装地帯(DMZ)のアンカー WLAN コントローラにクライアントをアンカーします。 クライアントから DMZ アンカー コントローラへのハンドオフが成功すると、DHCP IP アドレスの割り当て、クライアント認証などが、DMZ Cisco ワイヤレス LAN コントローラ(WLC)で処理されます。 WLC が認証を完了すると、クライアントはトラフィックの送受信を行うことができるようになります。

! interface TenGigabitEthernet1/0/1 description Connected_to_MC switchport mode trunk ! interface Vlan10 description CLIENT-VLAN ip address 172.16.10.200 255.255.255.0 ! interface Vlan80 description MANAGEMENT-VLAN ip address 10.20.1.3 255.255.255.0 ! ip dhcp snooping vlan 10 ip dhcp snooping ip dhcp excluded-address 172.16.10.100 172.16.10.255 ip dhcp pool vlan10 network 172.16.10.0 255.255.255.0 default-router 172.16.10.200 ! wireless management interface Vlan80 ! wireless mobility group name mcg-name wireless mobility group member ip 10.20.1.2 public-ip 10.20.1.2 << Mobility Controller IP >> ! guest-lan glan-1 1 shutdown client vlan Vlan10 no security web-auth << Use "security web-auth" for web-auth access & "no security web-auth" for open access. >> mobility anchor no shutdown !

有線ゲスト アクセスに関するその他の関連資料

関連資料

| 関連項目 |

マニュアル タイトル |

|---|---|

| Cisco IOS コマンド |

|

| Cisco Identity-Based Networking Services コマンド |

『Cisco IOS Identity-Based Networking Services Command Reference』 |

テクニカル サポート

| 説明 | Link |

|---|---|

| シスコのサポート Web サイトでは、シスコの製品やテクノロジーに関するトラブルシューティングにお役立ていただけるように、マニュアルやツールをはじめとする豊富なオンライン リソースを提供しています。 お使いの製品のセキュリティ情報や技術情報を入手するために、Cisco Notification Service(Field Notice からアクセス)、Cisco Technical Services Newsletter、Really Simple Syndication(RSS)フィードなどの各種サービスに加入できます。 シスコのサポート Web サイトのツールにアクセスする際は、Cisco.com のユーザ ID およびパスワードが必要です。 |

有線ゲスト アクセスの機能情報

次の表に、このモジュールで説明した機能に関するリリース情報を示します。 この表は、特定のソフトウェア リリース トレインで各機能のサポートが導入されたときのソフトウェア リリースのみを示しています。 その機能は、特に断りがない限り、それ以降の一連のソフトウェア リリースでもサポートされます。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。 Cisco Feature Navigator にアクセスするには、www.cisco.com/go/cfn に移動します。 Cisco.com のアカウントは必要ありません。

| 機能名 |

リリース |

機能情報 |

|---|---|---|

| 有線ゲスト アクセス |

Cisco IOS XE Release 3.3SE |

有線ゲスト アクセス機能は、有線およびワイヤレスの両方のアクセスをサポートしている企業ネットワークのゲスト ユーザに対して、有線のイーサネット接続からのゲスト アクセス ネットワークへの接続を可能にします。 有線のイーサネット接続はゲスト アクセスに対して指定および設定されます。 モビリティ エージェントの有線セッションのゲストは、Control And Provisioning of Wireless Access Points(CAPWAP)トンネル経由で、非武装地帯(DMZ)のワイヤレス ゲスト コントローラに誘導されます。 導入または変更されたコマンド:access-session tunnel vlan、event、match authorization-failure、 tunnel type capwap。 |

フィードバック

フィードバック