Cisco Nexus 1000V セキュリティ コンフィギュレー ション ガイド リリース 4.0(4)SV1(3)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月20日

章のタイトル: TACACS+ の設定

TACACS+ の設定

この章では、Terminal Access Controller Access Control System Plus(TACACS+)プロトコルを設定する手順について説明します。

TACACS+ の概要

TACACS+ は、デバイスにアクセスしようとするユーザの検証を集中的に行う場合に使用できます。TACACS+ サービスは、通常 UNIX または Windows NT ワークステーション上で稼動する TACACS+ デーモンのデータベースで管理されます。デバイスに設定した TACACS+ 機能を使用可能にするには、TACACS+ サーバにアクセスして TACACS+ サーバを設定しておく必要があります。

TACACS+ は、デバイスにアクセスしようとするユーザの検証を集中的に行うセキュリティ プロトコルです。TACACS+ サービスは、通常 UNIX または Windows NT ワークステーション上で稼動する TACACS+ デーモンのデータベースで管理されます。デバイスに設定した TACACS+ 機能を使用可能にするには、TACACS+ サーバにアクセスして TACACS+ サーバを設定しておく必要があります。

TACACS+ は、独立した認証、許可、およびアカウンティング サービスを提供します。TACACS+ デーモンは各サービスを個別に提供します。各サービスをそれぞれ固有のデータベースに結合し、デーモンの機能に応じて、そのサーバまたはネットワーク上で使用できる他のサービスを利用できます。

TACACS+ クライアント/サーバ プロトコルは、TCP(TCP ポート 49)を使用して転送を行います。TACACS+ プロトコルを使用して集中型の認証が提供されます。

•![]() 「デフォルトの TACACS+ サーバ暗号化タイプおよび事前共有鍵」

「デフォルトの TACACS+ サーバ暗号化タイプおよび事前共有鍵」

ユーザ ログインにおける TACACS+ の動作

Password Authentication Protocol(PAP; パスワード認証プロトコル)を使用して TACACS+ サーバへのログインを試みると、次の一連のイベントが発生します。

1.![]() 接続が確立すると、ユーザ名とパスワードを取得するために TACACS+ デーモンが接続されます。

接続が確立すると、ユーザ名とパスワードを取得するために TACACS+ デーモンが接続されます。

(注) TACACS+ によって、デーモンとユーザとの間の対話が可能になり、デーモンはユーザの認証に必要な情報を取得できるようになります。通常、デーモンはユーザ名とパスワードを入力するよう求めますが、ユーザの母親の旧姓などの追加情報を求めることもできます。

2.![]() TACACS+ デーモンは、次のいずれかの応答を提供します。

TACACS+ デーモンは、次のいずれかの応答を提供します。

a.![]() ACCEPT:ユーザが認証され、サービスが始まります。ユーザ許可が必要な場合は、許可が始まります。

ACCEPT:ユーザが認証され、サービスが始まります。ユーザ許可が必要な場合は、許可が始まります。

b.![]() REJECT:ユーザは認証されませんでした。TACACS+ デーモンは、ユーザのアクセスを拒否するか、ログイン シーケンスを再試行するようにユーザに求めます。

REJECT:ユーザは認証されませんでした。TACACS+ デーモンは、ユーザのアクセスを拒否するか、ログイン シーケンスを再試行するようにユーザに求めます。

c.![]() ERROR:デーモンによる認証の途中でエラーが発生したか、またはネットワーク接続でエラーが発生しました。ERROR 応答を受信した場合、デバイスは別の方法でユーザの認証を試行します。

ERROR:デーモンによる認証の途中でエラーが発生したか、またはネットワーク接続でエラーが発生しました。ERROR 応答を受信した場合、デバイスは別の方法でユーザの認証を試行します。

認証後、さらに許可が必要な場合は、続いてユーザの許可フェーズに入ります。TACACS+ 許可に進むには、まず TACACS+ 認証を正常に終了する必要があります。

3.![]() TACACS+ 許可が必要な場合は、TACACS+ デーモンに接続し、デーモンが ACCEPT または REJECT の許可応答を返します。ACCEPT 応答には、そのユーザに対する EXEC または NETWORK セッションに使用されるアトリビュートが含まれ、ユーザがアクセスできるサービスが確定します。

TACACS+ 許可が必要な場合は、TACACS+ デーモンに接続し、デーモンが ACCEPT または REJECT の許可応答を返します。ACCEPT 応答には、そのユーザに対する EXEC または NETWORK セッションに使用されるアトリビュートが含まれ、ユーザがアクセスできるサービスが確定します。

•![]() Telnet、rlogin、Point-to-Point Protocol(PPP; ポイントツーポイント プロトコル)、Serial Line Internet Protocol(SLIP; シリアル ライン インターネット プロトコル)または、EXEC サービス

Telnet、rlogin、Point-to-Point Protocol(PPP; ポイントツーポイント プロトコル)、Serial Line Internet Protocol(SLIP; シリアル ライン インターネット プロトコル)または、EXEC サービス

デフォルトの TACACS+ サーバ暗号化タイプおよび事前共有鍵

TACACS+ サーバに認証するには、TACACS+ 事前共有鍵を設定する必要があります。事前共有鍵は、デバイスと TACACS+ サーバ ホストの間で共有される秘密テキスト ストリングです。鍵の長さは 63 文字に制限され、任意の印字可能な ASCII 文字を含めることができます(スペースは使用できません)。すべての TACACS+ サーバ設定で使用されるグローバルな事前共有秘密鍵を設定できます。

このグローバル事前共有鍵の割り当ては、個別の TACACS+ サーバの設定時に明示的に key オプションを使用することによって上書きできます。

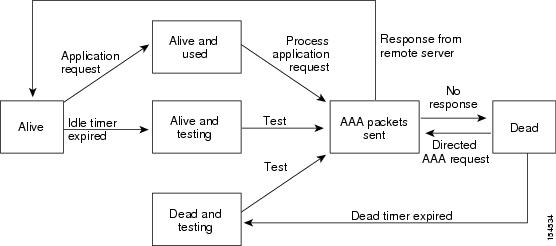

TACACS+ サーバ モニタリング

応答しない TACACS+ サーバはデッド(dead)としてマークされ、AAA 要求が送信されません。デッド TACACS+ サーバは定期的にモニタされ、応答があればアライブに戻されます。このプロセスにより、TACACS+ サーバが稼動状態であることを確認してから、実際の AAA 要求が送信されます。次の図に、TACACS+ サーバの状態変化によって、どのように Simple Network Management Protocol(SNMP; 簡易ネットワーク管理プロトコル)トラップが生成され、パフォーマンスに影響が出る前に障害を示すエラー メッセージが生成されるかを示します。

(注) アライブ サーバとデッド サーバのモニタリング間隔は異なります。これらは、ユーザが設定できます。TACACS+ サーバ モニタリングは、テスト認証要求を TACACS+ サーバに送信して行われます。

ベンダー固有属性

Internet Engineering Task Force(IETF; インターネット技術特別調査委員会)ドラフト標準には、ネットワーク アクセス サーバと TACACS+ サーバの間で Vendor-Specific Attribute(VSA; ベンダー固有属性)を伝達する方法が規定されています。IETF はアトリビュート 26 を使用しています。VSA を使用すると、ベンダーは一般的な用途に適さない独自の拡張アトリビュートをサポートできます。

シスコの VSA 形式

シスコの TACACS+ 実装では、IETF 仕様で推奨される形式を使用したベンダー固有オプションを 1 つサポートしています。シスコのベンダー ID は 9 で、サポートするオプションはベンダー タイプ 1、名前は cisco-av-pair です。値は、次の形式のストリングです。

protocol は、特定の許可タイプを表すシスコのアトリビュートです。separator は、必須アトリビュートの場合は =(等号)、任意のアトリビュートの場合は * (アスタリスク)です。

認証に TACACS+ サーバを使用した場合、TACACS+ プロトコルでは TACACS+ サーバに対して、認証結果とともに権限付与情報などのユーザ アトリビュートを返すように指示します。この権限付与情報は、VSA を通じて指定されます。

次に、サポートされる VSA プロトコル オプションを示します。

•![]() shell:ユーザ プロファイル情報を提供する access-accept パケットで使用されるプロトコル。

shell:ユーザ プロファイル情報を提供する access-accept パケットで使用されるプロトコル。

•![]() Accounting:accounting-request パケットで使用されるプロトコル。値にスペースが含まれる場合は、二重引用符で囲む必要があります。

Accounting:accounting-request パケットで使用されるプロトコル。値にスペースが含まれる場合は、二重引用符で囲む必要があります。

•![]() roles:ユーザが属しているすべてのロールをリストします。値は、ロール名をスペースで区切ったストリングです。このサブアトリビュートは Access-Accept フレームの VSA 部分に格納され、TACACS+ サーバから送信されます。このアトリビュートはシェル プロトコル値とだけ併用できます。

roles:ユーザが属しているすべてのロールをリストします。値は、ロール名をスペースで区切ったストリングです。このサブアトリビュートは Access-Accept フレームの VSA 部分に格納され、TACACS+ サーバから送信されます。このアトリビュートはシェル プロトコル値とだけ併用できます。

•![]() accountinginfo:標準の TACACS+ アカウンティング プロトコルに含まれるアトリビュートとともにアカウンティング情報を格納します。このアトリビュートは、スイッチ上の TACACS+ クライアントから、Account-Request フレームの VSA 部分にだけ格納されて送信されます。このアトリビュートはアカウンティングの Protocol Data Unit(PDU; プロトコル データ ユニット)とだけ併用できます。

accountinginfo:標準の TACACS+ アカウンティング プロトコルに含まれるアトリビュートとともにアカウンティング情報を格納します。このアトリビュートは、スイッチ上の TACACS+ クライアントから、Account-Request フレームの VSA 部分にだけ格納されて送信されます。このアトリビュートはアカウンティングの Protocol Data Unit(PDU; プロトコル データ ユニット)とだけ併用できます。

TACACS+ の前提条件

•![]() TACACS+ サーバの IP アドレスまたはホスト名を取得すること。

TACACS+ サーバの IP アドレスまたはホスト名を取得すること。

•![]() TACACS+ サーバから事前共有鍵を取得すること(ある場合)。

TACACS+ サーバから事前共有鍵を取得すること(ある場合)。

•![]() Cisco Nexus 1000V が AAA サーバの TACACS+ クライアントとして設定されていること。

Cisco Nexus 1000V が AAA サーバの TACACS+ クライアントとして設定されていること。

注意事項および制約事項

デフォルト設定

|

|

|

|---|---|

TACACS+ の設定

•![]() 「共有鍵の設定」

「共有鍵の設定」

•![]() 「TACACS+ のグローバル タイムアウト間隔の設定」

「TACACS+ のグローバル タイムアウト間隔の設定」

•![]() 「個別 TACACS+ ホストのタイムアウト間隔の設定」

「個別 TACACS+ ホストのタイムアウト間隔の設定」

•![]() 「TACACS+ グローバル デッド タイム間隔の設定」

「TACACS+ グローバル デッド タイム間隔の設定」

(注) Cisco Nexus 1000V のコマンドは Cisco IOS のコマンドと異なる場合があることに注意してください。

TACACS+ を設定するには、次のフロー チャートを使用します。

フロー チャート: TACACS+ の設定

フロー チャート:TACACS+ の設定(続き)

フロー チャート:TACACS+ の設定(続き)

TACACS+ のイネーブル化またはディセーブル化

始める前に

この手順を開始する前に、次のことを確認または実行しておく必要があります。

•![]() デフォルトでは、TACACS+ がディセーブルです。TACACS+ 認証をサポートする設定コマンドと検証コマンドを使用するには、TACACS+ 機能を明示的にイネーブルにする必要があります。

デフォルトでは、TACACS+ がディセーブルです。TACACS+ 認証をサポートする設定コマンドと検証コマンドを使用するには、TACACS+ 機能を明示的にイネーブルにする必要があります。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

| n1000v(config)# tacacs+ enable |

||

共有鍵の設定

•![]() グローバル鍵(Cisco Nexus 1000V とすべての TACACS+ サーバ ホストの間で共有される秘密テキスト ストリング)

グローバル鍵(Cisco Nexus 1000V とすべての TACACS+ サーバ ホストの間で共有される秘密テキスト ストリング)

•![]() 鍵(Cisco Nexus 1000V と単一の TACACS+ サーバ ホストの間で共有される秘密テキスト ストリング)

鍵(Cisco Nexus 1000V と単一の TACACS+ サーバ ホストの間で共有される秘密テキスト ストリング)

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

| • • |

||

tacacs-server key [ 0 | 7 ] global_key |

Cisco Nexus 1000V と TACACS+ サーバ ホストの間で共有されるグローバル鍵を指定します。 |

|

| ステップ 6 に進みます。 |

||

tacacs-server host { ipv4-address | host-name } key [ 0 | 7 ] shared_key |

Cisco Nexus 1000V と指定した TACACS+ サーバ ホストの間で共有される鍵を指定します。 |

|

| Global TACACS+ shared secret:******** |

コマンドを使用します。 | |

TACACS+ サーバ ホストの設定

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

TACACS+ サーバ グループの設定

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() TACACS+ サーバ グループに追加されたすべてのサーバは、TACACS+ プロトコルを使用する必要があります。

TACACS+ サーバ グループに追加されたすべてのサーバは、TACACS+ プロトコルを使用する必要があります。

•![]() TACACS+ サーバ グループが設定されると、メンバーのサーバへのアクセスは、サーバを設定した順番で行われます。

TACACS+ サーバ グループが設定されると、メンバーのサーバへのアクセスは、サーバを設定した順番で行われます。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

•![]() TACACS+ サーバ グループは、1 つのサーバが応答できない場合に備えて、フェールオーバーを提供することができます。グループ内の最初のサーバが応答しない場合は、同じグループ内の次のサーバが試行され、サーバが応答するまでこの処理が行われます。これと同じように、複数のサーバ グループが相互にフェールオーバーを提供できます。

TACACS+ サーバ グループは、1 つのサーバが応答できない場合に備えて、フェールオーバーを提供することができます。グループ内の最初のサーバが応答しない場合は、同じグループ内の次のサーバが試行され、サーバが応答するまでこの処理が行われます。これと同じように、複数のサーバ グループが相互にフェールオーバーを提供できます。

手順の概要

2.![]() aaa group server tacacs+ group-name

aaa group server tacacs+ group-name

手順の詳細

|

|

|

|

|---|---|---|

aaa group server tacacs+ group-name |

指定した名前で TACACS+ サーバ グループを作成し、そのグループの TACACS+ コンフィギュレーション モードを開始します。 |

|

server { ipv4-address | host-name } |

コマンドを使用してサーバを設定し、再度このコマンドを実行してください。 | |

(任意)この TACACS+ グループのモニタリングのデッド タイムを設定します。デフォルト値は 0 分です。有効な範囲は 0 ~ 1440 です。 (注) デッド タイム間隔がゼロ(0)より大きい TACACS+ サーバ グループの場合は、その値がグローバル デット タイム値に優先します(「TACACS+ グローバル デッド タイム間隔の設定」を参照)。 |

||

(任意)このサーバ グループとの接続に使用する Virtual Routing and Forwarding(VRF; 仮想ルーティングおよび転送)インスタンスを指定します。 |

||

| n1000v# show tacacs-server groups |

||

n1000v# show tacacs-server groups

following TACACS+ server groups are configured:

TACACS+ サーバの誘導要求のイネーブル化

認証要求の送信先の TACACS+ サーバをユーザが指定できるようにするには、次の手順を実行します。これは directed-request(誘導要求)と呼ばれます。

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

(注) ユーザ指定のログインは Telnet セッションに限りサポートされます。

•![]() 誘導要求をイネーブルにした場合、ユーザは username@vrfname:hostname としてログインできます(vrfname は使用する VRF、hostname は設定された TACACS+ サーバの名前)。

誘導要求をイネーブルにした場合、ユーザは username@vrfname:hostname としてログインできます(vrfname は使用する VRF、hostname は設定された TACACS+ サーバの名前)。

手順の概要

2.![]() tacacs-server directed-request

tacacs-server directed-request

手順の詳細

|

|

|

|

|---|---|---|

tacacs-server directed-request |

ログイン時に認証要求を送信する TACACS+ サーバを指定するために、誘導要求の使用をイネーブルにします。デフォルトはディセーブルです。 |

|

show tacacs-server directed-request |

||

TACACS+ のグローバル タイムアウト間隔の設定

Cisco Nexus 1000V が任意の TACACS+ サーバからの応答を待つ時間を秒単位で設定するには、次の手順を実行します。これを過ぎるとタイムアウトとなります。

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

•![]() 個別の TACACS+ サーバに指定したタイムアウトは、グローバル タイムアウト間隔に優先します。個別サーバのタイムアウトの設定については、「個別 TACACS+ ホストのタイムアウト間隔の設定」を参照してください。

個別の TACACS+ サーバに指定したタイムアウトは、グローバル タイムアウト間隔に優先します。個別サーバのタイムアウトの設定については、「個別 TACACS+ ホストのタイムアウト間隔の設定」を参照してください。

手順の概要

手順の詳細

個別 TACACS+ ホストのタイムアウト間隔の設定

Cisco Nexus 1000V が特定の TACACS+ サーバからの応答を待つ時間を秒単位で設定するには、次の手順を実行します。これを過ぎるとタイムアウトとなります。この設定は TACACS+ ホスト単位で設定します。

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

手順の概要

2.![]() tacacs-server host { ipv4-address | host-name } timeout seconds

tacacs-server host { ipv4-address | host-name } timeout seconds

手順の詳細

|

|

|

|

|---|---|---|

tacacs-server host { ipv4-address | host-name } timeout seconds |

特定のサーバのタイムアウト間隔を指定します。デフォルトはグローバル タイムアウト間隔です。 詳細については、「TACACS+ のグローバル タイムアウト間隔の設定」を参照してください。 |

|

| Global TACACS+ shared secret:******** |

||

TACACS+ ホストの TCP ポートの設定

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

•![]() 「TACACS+ サーバ ホストの設定」に従って TACACS+ サーバが設定されています。

「TACACS+ サーバ ホストの設定」に従って TACACS+ サーバが設定されています。

手順の概要

2.![]() tacacs-server host { ipv4-address | host-name } port tcp-port

tacacs-server host { ipv4-address | host-name } port tcp-port

手順の詳細

TACACS+ ホストのモニタリングの設定

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

•![]() TACACS+ サーバが設定されています

TACACS+ サーバが設定されています

(「TACACS+ サーバ ホストの設定」を参照)。

•![]() アイドル タイマーには、TACACS+ サーバがアイドル(要求を受信しない)状態を続ける時間を指定します。これを過ぎると TACACS+ サーバにテスト パケットが送信されます。

アイドル タイマーには、TACACS+ サーバがアイドル(要求を受信しない)状態を続ける時間を指定します。これを過ぎると TACACS+ サーバにテスト パケットが送信されます。

•![]() デフォルトのアイドル タイマー値は 0 分です。アイドル時間の間隔が 0 分の場合、TACACS+ サーバの定期モニタリングは実行されません。

デフォルトのアイドル タイマー値は 0 分です。アイドル時間の間隔が 0 分の場合、TACACS+ サーバの定期モニタリングは実行されません。

手順の概要

2.![]() tacacs-server host { ipv4-address | host-name } test { idle-time minutes | password password [ idle-time minutes ] | username name [ password password [ idle-time minutes ]]}

tacacs-server host { ipv4-address | host-name } test { idle-time minutes | password password [ idle-time minutes ] | username name [ password password [ idle-time minutes ]]}

手順の詳細

TACACS+ グローバル デッド タイム間隔の設定

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

•![]() TACACS+ サーバが設定されています

TACACS+ サーバが設定されています

(「TACACS+ サーバ ホストの設定」を参照)。

•![]() デッド タイマー間隔が 0 分の場合、TACACS+ サーバの応答がなくても、そのサーバをデッドとしません。デッド タイマーはグループ単位で設定できます(「TACACS+ サーバ グループの設定」を参照)。

デッド タイマー間隔が 0 分の場合、TACACS+ サーバの応答がなくても、そのサーバをデッドとしません。デッド タイマーはグループ単位で設定できます(「TACACS+ サーバ グループの設定」を参照)。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

TACACS+ ホストの統計情報の表示

TACACS+ ホストの統計情報を表示するには、次の手順を実行します。

始める前に

この手順を開始する前に、次のことを確認または実行する必要があります。

•![]() 認証用に TACACS+ がイネーブルになっています

認証用に TACACS+ がイネーブルになっています

(「TACACS+ のイネーブル化またはディセーブル化」を参照)。

•![]() TACACS+ サーバが設定されています

TACACS+ サーバが設定されています

(「TACACS+ サーバ ホストの設定」を参照)。

手順の概要

1.![]() show tacacs-server statistics { hostname | ipv4-address }

show tacacs-server statistics { hostname | ipv4-address }

手順の詳細

|

|

|

|

|---|---|---|

TACACS+ 設定例

TACACS+ 機能の履歴

|

|

|

|

|---|---|---|

その他の関連資料

TACACS+ の実装に関連する詳細情報については、次を参照してください。

•![]() 「関連資料」

「関連資料」

•![]() 「標準規格」

「標準規格」

関連資料

|

|

|

|---|---|

『Cisco Nexus 1000V Command Reference, Release 4.0(4)SV1(3) 』 |

|

『Cisco Nexus 1000V System Management Configuration Guide, Release 4.0(4)SV1(3) 』 |

標準規格

|

|

|

|---|---|

この機能でサポートされる新規または改訂された標準規格はありません。また、この機能による既存の標準規格サポートの変更はありません。 |

フィードバック

フィードバック