- はじめに

- 概要

- コマンドライン インターフェイスの使用方法

- スイッチ アラームの設定

- スイッチの IP アドレスおよびデフォルト ゲートウェイの割り当て

- Cisco IOS Configuration Engine の設定

- スイッチのクラスタ化

- スイッチの管理

- PTP の設定

- PROFINET の設定

- SDM テンプレートの設定

- スイッチ ベース認証の設定

- IEEE 802.1x ポートベース認証の設定

- Web ベース認証の設定

- インターフェイス特性の設定

- SmartPort マクロの設定

- VLAN の設定

- VTP の設定

- 音声 VLAN の設定

- プライベート VLAN の設定

- IEEE 802.1Q トンネリングおよびレイヤ 2 プロトコル トンネリングの設定

- STP の設定

- MSTP の設定

- オプションのスパニングツリー機能の設定

- Resilient Ethernet Protocol の設定

- Flex Link および MAC アドレス テーブル移動更新機能の設定

- DHCP 機能と IP ソース ガード機能の設定

- ダイナミック ARP インスペクションの設定

- IGMP スヌーピングおよび MVR の設定

- ポート単位のトラフィック制御の設定

- SPAN および RSPAN の設定

- LLDP、LLDP-MED、およびワイヤード ロケーション サービスの設定

- CDP の設定

- UDLD の設定

- RMON の設定

- システム メッセージ ロギングの設定

- SNMP の設定

- 組み込みイベント マネージャの設定

- ACL によるネットワーク セキュリティの設定

- QoS の設定

- EtherChannel およびリンクステート トラッキングの設定

- IP ユニキャスト ルーティングの設定

- IPv6 ユニキャスト ルーティングの設定

- IPv6 マルチキャストの実装

- IPv6 MLD スヌーピングの設定

- IPv6 ACL の設定

- HSRP および VRRP の設定

- Cisco IOS IP SLA 動作の設定

- 拡張オブジェクト トラッキングの設定

- WCCP を使用した Web キャッシュ サービスの設定

- IP マルチキャスト ルーティングの設定

- MSDP の設定

- フォールバック ブリッジングの設定

- トラブルシューティング

- Cisco IOS ファイル システム、コンフィギュレーション ファイル、およびソフトウェア イメージの操作

- Cisco IOS Release 15.0(2)EY でサポートされていないコマンド

- 索引

Cisco IE 3000 スイッチソフトウェア コンフィギュレーション ガイド Cisco IOS Release 15.0(2)EY 以降

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: Web ベース認証の設定

Web ベース認証の設定

この章では、Web ベース認証を設定する方法について説明します。内容は次のとおりです。

(注) この章で使用するスイッチ コマンドの構文および使用方法の詳細については、このリリースに対応するコマンド リファレンスを参照してください。

Web ベース認証の概要

IEEE 802.1x サプリカントが実行されていないホスト システムのエンド ユーザを認証するには、Web 認証プロキシと呼ばれる Web ベース認証機能を使用します。

(注) Web ベース認証は、レイヤ 2 およびレイヤ 3 インターフェイス上に設定できます。

HTTP セッションを開始すると、Web ベース認証は、ホストからの入力 HTTP パケットを代行受信し、ユーザに HTML ログイン ページを送信します。ユーザはクレデンシャルを入力します。このクレデンシャルは、Web ベース認証機能により、認証のために Authentication, Authorization, Accounting(AAA; 認証、許可、アカウンティング)サーバに送信されます。

認証に成功した場合、Web ベース認証は、ログインの成功を示す HTML ページをホストに送信し、AAA サーバから返されたアクセス ポリシーを適用します。

認証に失敗した場合、Web ベース認証は、ログインの失敗を示す HTML ページをユーザに転送し、ログインを再試行するように、ユーザにプロンプトを表示します。最大試行回数を超過した場合、Web ベース認証は、ログインの期限切れを示す HTML ページをホストに転送し、このユーザは待機期間中、ウォッチ リストに載せられます。

ここでは、AAA の一部としての Web ベース認証の役割について説明します。

•![]() 「ホストの検出」

「ホストの検出」

•![]() 「認証プロセス」

「認証プロセス」

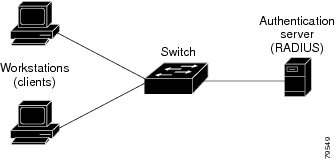

デバイスの役割

Web ベース認証では、ネットワーク上のデバイスに次のような固有の役割があります。

•![]() クライアント :LAN およびスイッチ サービスへのアクセスを要求し、スイッチからの要求に応答するデバイス(ワークステーション)。このワークステーションでは、Java Script がイネーブルに設定された HTML ブラウザが実行されている必要があります。

クライアント :LAN およびスイッチ サービスへのアクセスを要求し、スイッチからの要求に応答するデバイス(ワークステーション)。このワークステーションでは、Java Script がイネーブルに設定された HTML ブラウザが実行されている必要があります。

•![]() 認証サーバ :クライアントを認証します。認証サーバはクライアントの識別情報を確認し、そのクライアントに LAN およびスイッチ サービスへのアクセスを許可するか、拒否するかをスイッチに通知します。

認証サーバ :クライアントを認証します。認証サーバはクライアントの識別情報を確認し、そのクライアントに LAN およびスイッチ サービスへのアクセスを許可するか、拒否するかをスイッチに通知します。

•![]() スイッチ :クライアントの認証ステータスに基づいて、ネットワークへの物理アクセスを制御します。スイッチはクライアントと認証サーバとの仲介装置(プロキシ)として動作し、クライアントに識別情報を要求し、その情報を認証サーバで確認し、クライアントに応答をリレーします。

スイッチ :クライアントの認証ステータスに基づいて、ネットワークへの物理アクセスを制御します。スイッチはクライアントと認証サーバとの仲介装置(プロキシ)として動作し、クライアントに識別情報を要求し、その情報を認証サーバで確認し、クライアントに応答をリレーします。

図 13-1 は、ネットワークでのこれらのデバイスの役割を示しています。

ホストの検出

スイッチ は、検出されたホストに関する情報を格納するために、IP デバイス トラッキング テーブルを維持します。

(注) デフォルトでは、スイッチの IP デバイス トラッキング機能はディセーブルに設定されています。Web ベース認証を使用するには、IP デバイスのトラッキング機能をイネーブルにする必要があります。

レイヤ 2 インターフェイスでは、Web ベース認証は、これらのメカニズムを使用して、IP ホストを検出します。

•![]() ARP ベースのトリガー:ARP リダイレクト ACL により、Web ベース認証は、スタティック IP アドレス、またはダイナミック IP アドレスを持つホストを検出できます。

ARP ベースのトリガー:ARP リダイレクト ACL により、Web ベース認証は、スタティック IP アドレス、またはダイナミック IP アドレスを持つホストを検出できます。

•![]() DHCP スヌーピング:スイッチにより、このホストに対する DHCP バインディング エントリが作成されると、Web ベース認証に通知が送られます。

DHCP スヌーピング:スイッチにより、このホストに対する DHCP バインディング エントリが作成されると、Web ベース認証に通知が送られます。

セッションの作成

Web ベース認証により、新しいホストが検出されると、次のようにセッションが作成されます。

ホスト IP が例外リストに含まれている場合、この例外リスト エントリからポリシーが適用され、セッションが確立されます。

ホスト IP が例外リストに含まれていない場合、Web ベース認証は NonResponsive-Host(NRH; 応答しないホスト)要求をサーバに送信します。

サーバの応答が access accepted であった場合、認証はこのホストにバイパスされます。セッションが確立されます。

NRH 要求に対するサーバの応答が access rejected であった場合、HTTP インターセプト ACL がアクティブ化され、セッションはホストからの HTTP トラフィックを待機します。

認証プロセス

Web ベース認証をイネーブルにすると、次のイベントが発生します。

•![]() HTTP トラフィックが代行受信され、認証が開始されます。スイッチは、ユーザにログイン ページを送信します。ユーザはユーザ名とパスワードを入力します。スイッチはこのエントリを認証サーバに送信します。

HTTP トラフィックが代行受信され、認証が開始されます。スイッチは、ユーザにログイン ページを送信します。ユーザはユーザ名とパスワードを入力します。スイッチはこのエントリを認証サーバに送信します。

•![]() 認証に成功した場合、スイッチは、認証サーバからこのユーザのアクセス ポリシーをダウンロードし、アクティブ化します。ログインの成功ページがユーザに送信されます

認証に成功した場合、スイッチは、認証サーバからこのユーザのアクセス ポリシーをダウンロードし、アクティブ化します。ログインの成功ページがユーザに送信されます

•![]() 認証に失敗した場合は、スイッチはログインの失敗ページを送信します。ユーザはログインを再試行します。失敗の回数が試行回数の最大値に達した場合、スイッチは、ログイン期限切れページを送信します。このホストはウォッチ リストに入れられます。ウォッチ リストのタイム アウト後、ユーザは認証プロセスを再試行することができます。

認証に失敗した場合は、スイッチはログインの失敗ページを送信します。ユーザはログインを再試行します。失敗の回数が試行回数の最大値に達した場合、スイッチは、ログイン期限切れページを送信します。このホストはウォッチ リストに入れられます。ウォッチ リストのタイム アウト後、ユーザは認証プロセスを再試行することができます。

•![]() 認証サーバがスイッチに応答しない場合、AAA 失敗ポリシーが設定されていれば、スイッチは失敗アクセス ポリシーにホストを適用します。ログインの成功ページがユーザに送信されます (「ローカル Web 認証バナー」を参照)。

認証サーバがスイッチに応答しない場合、AAA 失敗ポリシーが設定されていれば、スイッチは失敗アクセス ポリシーにホストを適用します。ログインの成功ページがユーザに送信されます (「ローカル Web 認証バナー」を参照)。

•![]() ホストがレイヤ 2 インターフェイス上の ARP プローブに応答しなかった場合、またはホストがレイヤ 3 インターフェイスでアイドル タイムアウト内にトラフィックを送信しなかった場合、スイッチ はクライアントを再認証します。

ホストがレイヤ 2 インターフェイス上の ARP プローブに応答しなかった場合、またはホストがレイヤ 3 インターフェイスでアイドル タイムアウト内にトラフィックを送信しなかった場合、スイッチ はクライアントを再認証します。

•![]() この機能は、ダウンロードされたタイムアウト、またはローカルに設定されたセッション タイムアウトを適用します。

この機能は、ダウンロードされたタイムアウト、またはローカルに設定されたセッション タイムアウトを適用します。

•![]() Termination-Action が RADIUS である場合、この機能は、サーバに NRH 要求を送信します。Termination-Action は、サーバからの応答に含まれます。

Termination-Action が RADIUS である場合、この機能は、サーバに NRH 要求を送信します。Termination-Action は、サーバからの応答に含まれます。

•![]() Termination-Action がデフォルトである場合、セッションは廃棄され、適用されたポリシーは削除されます。

Termination-Action がデフォルトである場合、セッションは廃棄され、適用されたポリシーは削除されます。

ローカル Web 認証バナー

Web 認証を使用してスイッチにログインしたときに表示されるバナーを作成できます。

このバナーは、ログイン ページと認証結果ポップアップ ページの両方に表示されます。

ip admission auth-proxy-banner http グローバル コンフィギュレーション コマンドを使用して、バナーを作成できます。ログイン ページには、デフォルトのバナー、Cisco Systems、および Switch host-name Authentication が表示されます。Cisco Systems は、図 13-2 に示すように、認証結果のポップアップ ページに表示されます。

また、図 13-3 に示すように、バナーをカスタマイズすることもできます。

•![]() スイッチ、ルータ、または企業名をバナーに追加するには、ip admission auth-proxy-banner http banner-text グローバル コンフィギュレーション コマンドを使用します。

スイッチ、ルータ、または企業名をバナーに追加するには、ip admission auth-proxy-banner http banner-text グローバル コンフィギュレーション コマンドを使用します。

•![]() ロゴ、またはテキスト ファイルをバナーに追加するには、ip admission auth-proxy-banner http file-path グローバル コンフィギュレーション コマンドを使用します。

ロゴ、またはテキスト ファイルをバナーに追加するには、ip admission auth-proxy-banner http file-path グローバル コンフィギュレーション コマンドを使用します。

バナーがイネーブルにされていない場合、 図 13-4 に示すように、Web 認証ログイン画面にはユーザ名とパスワードのダイアログボックスだけが表示され、スイッチにログインしたときにはバナーは表示されません。

詳細については、『Cisco IOS Security Command Reference』および「Web 認証ローカル バナーの設定」を参照してください。

Web 認証カスタマイズ可能な Web ページ

Web ベース認証プロセスでは、スイッチ内部の HTTP サーバは、認証中のクライアントに配信される 4 種類の HTML ページをホストします。サーバはこれらのページを使用して、ユーザに次の 4 種類の認証プロセス ステートを通知します。

注意事項

•![]() デフォルトの内部 HTML ページの代わりに、独自の HTML ページを使用することができます。

デフォルトの内部 HTML ページの代わりに、独自の HTML ページを使用することができます。

•![]() ロゴを使用することもできますし、ログイン、成功、失敗、および期限切れ Web ページでテキストを指定することもできます。

ロゴを使用することもできますし、ログイン、成功、失敗、および期限切れ Web ページでテキストを指定することもできます。

•![]() バナー ページで、ログイン ページのテキストを指定できます。

バナー ページで、ログイン ページのテキストを指定できます。

•![]() 成功ページには、特定の URL にアクセスするための HTML リダイレクト コマンドを記入する必要があります。

成功ページには、特定の URL にアクセスするための HTML リダイレクト コマンドを記入する必要があります。

•![]() この URL 文字列は有効な URL(例:http://www.cisco.com)でなければなりません。不完全な URL は、Web ブラウザで、「ページが見つかりません」またはこれに類似するエラーの原因となる可能性があります。

この URL 文字列は有効な URL(例:http://www.cisco.com)でなければなりません。不完全な URL は、Web ブラウザで、「ページが見つかりません」またはこれに類似するエラーの原因となる可能性があります。

•![]() HTTP 認証で使用される Web ページを設定する場合、これらのページには適切な HTML コマンド(例:ページのタイム アウトを設定、暗号化されたパスワードの設定、同じページが 2 回送信されていないことの確認など)を記入する必要があります.

HTTP 認証で使用される Web ページを設定する場合、これらのページには適切な HTML コマンド(例:ページのタイム アウトを設定、暗号化されたパスワードの設定、同じページが 2 回送信されていないことの確認など)を記入する必要があります.

•![]() 設定されたログイン フォームがイネーブルにされている場合、特定の URL にユーザをリダイレクトする CLI コマンドは使用できません。管理者は、Web ページにリダイレクトが設定されていることを保証する必要があります。

設定されたログイン フォームがイネーブルにされている場合、特定の URL にユーザをリダイレクトする CLI コマンドは使用できません。管理者は、Web ページにリダイレクトが設定されていることを保証する必要があります。

•![]() 認証後、特定の URL にユーザをリダイレクトする CLI コマンドを入力してから、Web ページを設定するコマンドを入力した場合、特定の URL にユーザをリダイレクトする CLI コマンドは効力を持ちません。

認証後、特定の URL にユーザをリダイレクトする CLI コマンドを入力してから、Web ページを設定するコマンドを入力した場合、特定の URL にユーザをリダイレクトする CLI コマンドは効力を持ちません。

•![]() 設定された Web ページは、スイッチのブート フラッシュ、またはフラッシュにコピーできます。

設定された Web ページは、スイッチのブート フラッシュ、またはフラッシュにコピーできます。

•![]() 設定されたページには、スタック マスターまたはメンバ上のフラッシュからアクセスできます。

設定されたページには、スタック マスターまたはメンバ上のフラッシュからアクセスできます。

•![]() ログイン ページを 1 つのフラッシュ上に、成功ページと失敗ページを別のフラッシュ(たとえば、スタック マスター、またはメンバのフラッシュ)にすることができます。

ログイン ページを 1 つのフラッシュ上に、成功ページと失敗ページを別のフラッシュ(たとえば、スタック マスター、またはメンバのフラッシュ)にすることができます。

•![]() Web ページを使ってバナー ページを設定した場合、このバナー ページには効果はありません。

Web ページを使ってバナー ページを設定した場合、このバナー ページには効果はありません。

•![]() システム ディレクトリ(たとえば、flash、disk0、disk)に保存されていて、ログイン ページに表示する必要のあるロゴ ファイル(イメージ、フラッシュ、オーディオ、ビデオなど)すべてには、必ず、web_auth_<filename> の形式で名前をつけてください。

システム ディレクトリ(たとえば、flash、disk0、disk)に保存されていて、ログイン ページに表示する必要のあるロゴ ファイル(イメージ、フラッシュ、オーディオ、ビデオなど)すべてには、必ず、web_auth_<filename> の形式で名前をつけてください。

•![]() 設定された認証プロキシ機能は、HTTP と SSL の両方をサポートしています。

設定された認証プロキシ機能は、HTTP と SSL の両方をサポートしています。

図 13-5 に示すように、デフォルトの内部 HTML ページを独自の HTML ページで置き換えることができます。認証後のユーザのリダイレクト先で、内部成功ページの代わりとなる URL を指定することもできます。

詳細については、「認証プロキシ Web ページのカスタマイズ」を参照してください。

その他の機能と Web ベース認証の相互作用

•![]() 「ACL」

「ACL」

ポート セキュリティ

Web ベース認証とポート セキュリティは、同じポートに設定できます。Web ベース認証はポートを認証し、ポート セキュリティは、クライアントの MAC アドレスを含むすべての MAC アドレスに対するネットワーク アクセスを管理します。この場合、このポートを介してネットワークへアクセスできるクライアントの数とグループを制限できます。

ポート セキュリティをイネーブルにする手順については、「ポート セキュリティの設定」を参照してください。

LAN ポート IP

LAN Port IP(LPIP; LAN ポート IP)とレイヤ 2 Web ベース認証は、同じポートに設定できます。ホストは、まず Web ベース認証、次に LPIP ポスチャ検証を使用して認証されます。LPIP ホスト ポリシーは、Web ベース認証のホスト ポリシーに優先されます。

Web ベース認証のアイドル時間が満了すると、NAC ポリシーは削除されます。ホストが認証され、ポスチャが再度検証されます。

ゲートウェイ IP

VLAN のいずれかのスイッチ ポートで Web ベース認証が設定されている場合、レイヤ 3 VLAN インターフェイス上に Gateway IP(GWIP; ゲートウェイ IP)を設定することはできません。

Web ベース認証はゲートウェイ IP と同じレイヤ 3 インターフェイスに設定できます。ソフトウェアで、両方の機能のホスト ポリシーが適用されます。GWIP ホスト ポリシーは、Web ベース認証のホスト ポリシーに優先されます。

ACL

インターフェイスで VLAN ACL、または Cisco IOS ACL を設定した場合、ACL は、Web ベース認証のホスト ポリシーが適用された後だけ、ホスト トラフィックに適用されます。

レイヤ 2 Web ベース認証では、ポートに接続されたホストからの入力トラフィックについて、Port ACL(PACL; ポート ACL)をデフォルトのアクセス ポリシーとして設定する必要があります。認証後、Web ベース認証のホスト ポリシーは、PACL に優先されます。

(注) プロキシ ACL を Web ベース認証クライアント用に設定すると、プロキシ ACL は認可プロセスの一部としてダウンロードされ、適用されます。したがって、PACL はプロキシ ACL のアクセス コントロール エントリ(ACE)を表示します。

コンテキストベース アクセス コントロール

Context-Based Access Control(CBAC; コンテキストベース アクセス コントロール)が、ポート VLAN のレイヤ 3 VLAN インターフェイスで設定されている場合、レイヤ 2 ポートで Web ベース認証は設定できません。

802.1x 認証

フォールバック認証メソッドとして設定する場合を除き、Web ベース認証は 802.1x 認証と同じポート上には設定できません。フォールバック認証メソッドとして設定する場合を除き、Web ベース認証は 802.1x 認証と同じポート上には設定しないことを推奨します。

EtherChannel

Web ベース認証は、レイヤ 2 EtherChannel インターフェイス上に設定できます。Web ベース認証設定は、すべてのメンバ チャネルに適用されます。

Web ベース認証の設定

デフォルトの Web ベース認証の設定

表 13-1 は、デフォルトの Web ベース認証の設定を示しています。

|

|

|

|---|---|

Web ベース認証の設定に関する注意事項と制約事項

•![]() Web ベース認証は、アクセス ポートだけで設定できます。Web ベース認証は、トランク ポート、EtherChannel メンバ ポート、またはダイナミック トランク ポートではサポートされていません。

Web ベース認証は、アクセス ポートだけで設定できます。Web ベース認証は、トランク ポート、EtherChannel メンバ ポート、またはダイナミック トランク ポートではサポートされていません。

•![]() Web ベース認証を設定する前に、インターフェイスでデフォルトの ACL を設定する必要があります。レイヤ 2 インターフェイスに対してポート ACL を設定するか、またはレイヤ 3 インターフェイスに対して Cisco IOS ACL を設定します。

Web ベース認証を設定する前に、インターフェイスでデフォルトの ACL を設定する必要があります。レイヤ 2 インターフェイスに対してポート ACL を設定するか、またはレイヤ 3 インターフェイスに対して Cisco IOS ACL を設定します。

•![]() スタティックな ARP キャッシュが割り当てられているレイヤ 2 インターフェイス上のホストは認証できません。これらのホストは ARP メッセージを送信しないため、Web ベース認証機能では検出されません。

スタティックな ARP キャッシュが割り当てられているレイヤ 2 インターフェイス上のホストは認証できません。これらのホストは ARP メッセージを送信しないため、Web ベース認証機能では検出されません。

•![]() デフォルトでは、スイッチの IP デバイス トラッキング機能はディセーブルに設定されています。Web ベース認証を使用するには、IP デバイスのトラッキング機能をイネーブルにする必要があります。

デフォルトでは、スイッチの IP デバイス トラッキング機能はディセーブルに設定されています。Web ベース認証を使用するには、IP デバイスのトラッキング機能をイネーブルにする必要があります。

•![]() スイッチ HTTP サーバを実行するには、IP アドレスを少なくとも 1 つ設定する必要があります。また、各ホスト IP アドレスに到達するようにルートを設定する必要もあります。HTTP サーバは、ホストに HTTP ログイン ページを送信します。

スイッチ HTTP サーバを実行するには、IP アドレスを少なくとも 1 つ設定する必要があります。また、各ホスト IP アドレスに到達するようにルートを設定する必要もあります。HTTP サーバは、ホストに HTTP ログイン ページを送信します。

•![]() 2 ホップ以上離れたところにあるホストでは、STP トポロジの変更により、ホスト トラフィックの到着するポートが変わってしまった場合、トラフィックが停止する可能性があります。これは、レイヤ 2(STP)トポロジの変更後に、ARP および DHCP の更新が送信されていない場合に発生します。

2 ホップ以上離れたところにあるホストでは、STP トポロジの変更により、ホスト トラフィックの到着するポートが変わってしまった場合、トラフィックが停止する可能性があります。これは、レイヤ 2(STP)トポロジの変更後に、ARP および DHCP の更新が送信されていない場合に発生します。

•![]() Web ベース認証は、ダウンロード可能なホスト ポリシーとして、VLAN 割り当てをサポートしていません。

Web ベース認証は、ダウンロード可能なホスト ポリシーとして、VLAN 割り当てをサポートしていません。

•![]() IPv6 トラフィックについては、Web ベース認証はサポートされていません。

IPv6 トラフィックについては、Web ベース認証はサポートされていません。

•![]() Web ベース認証および Network Edge Access Topology(NEAT)は、相互に排他的です。インターフェイス上で NEAT がイネーブルの場合、Web ベース認証を使用できず、インターフェイス上で Web ベース認証が実行されている場合は、NEAT を使用できません。

Web ベース認証および Network Edge Access Topology(NEAT)は、相互に排他的です。インターフェイス上で NEAT がイネーブルの場合、Web ベース認証を使用できず、インターフェイス上で Web ベース認証が実行されている場合は、NEAT を使用できません。

•![]() Web ベース認証は、RADIUS 認可サーバだけをサポートします。TACACS+ サーバまたはローカル認可は使用できません。

Web ベース認証は、RADIUS 認可サーバだけをサポートします。TACACS+ サーバまたはローカル認可は使用できません。

Web ベース認証の設定タスク リスト

認証ルールとインターフェイスの設定

|

|

|

|

|---|---|---|

インターフェイス コンフィギュレーション モードを開始し、Web ベースの認証のためにイネーブルにされる入力レイヤ 2 またはレイヤ 3 インターフェイスを指定します。 type には、fastethernet、gigabit ethernet、または tengigabitethernet を指定できます。 |

||

次に、Fast Ethernet ポート 5/1 で Web ベース認証をイネーブルにする例を示します。

AAA 認証の設定

スイッチおよび RADIUS サーバ間の通信の設定

RADIUS セキュリティ サーバの識別情報は次のとおりです。

IP アドレスと UDP ポート番号の組み合わせによって、一意の ID が作成され、サーバの同一 IP アドレス上にある複数の UDP ポートに RADIUS 要求を送信できるようになります。同じ RADIUS サーバ上の異なる 2 つのホスト エントリに同じサービス(たとえば認証)を設定した場合、2 番めに設定されたホスト エントリは、最初に設定されたホスト エントリのフェールオーバー バックアップとして動作します。RADIUS ホスト エントリは、設定した順序に従って選択されます。

RADIUS サーバ パラメータを設定する手順は、次のとおりです。

RADIUS サーバ パラメータを設定する場合は、次の点に注意してください。

•![]() 別のコマンドラインには、 key string を指定します。

別のコマンドラインには、 key string を指定します。

•![]() key string には、 スイッチ と RADIUS サーバ上で動作する RADIUS デーモンとの間で使用する認証キーおよび暗号化キーを指定します。key は文字列であり、RADIUS サーバで使用されている暗号化キーと一致する必要があります。

key string には、 スイッチ と RADIUS サーバ上で動作する RADIUS デーモンとの間で使用する認証キーおよび暗号化キーを指定します。key は文字列であり、RADIUS サーバで使用されている暗号化キーと一致する必要があります。

•![]() key string を指定する場合、キーの中間、および末尾にスペースを使用します。キーにスペースを使用する場合は、引用符がキーの一部分である場合を除き、引用符でキーを囲まないでください。キーは RADIUS デーモンで使用する暗号に一致している必要があります。

key string を指定する場合、キーの中間、および末尾にスペースを使用します。キーにスペースを使用する場合は、引用符がキーの一部分である場合を除き、引用符でキーを囲まないでください。キーは RADIUS デーモンで使用する暗号に一致している必要があります。

•![]() すべての RADIUS サーバについて、タイムアウト、再送信回数、および暗号キー値をグローバルに設定するには、 radius-server host グローバル コンフィギュレーション コマンドを使用します。これらのオプションをサーバ単位で設定するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key グローバル コンフィギュレーション コマンドを使用します。詳細については、

すべての RADIUS サーバについて、タイムアウト、再送信回数、および暗号キー値をグローバルに設定するには、 radius-server host グローバル コンフィギュレーション コマンドを使用します。これらのオプションをサーバ単位で設定するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key グローバル コンフィギュレーション コマンドを使用します。詳細については、

『 Cisco IOS Security Configuration Guide Release 12.2』および『 Cisco IOS Security Command Reference Release 12.2』を参照してください

http://www.cisco.com/en/US/docs/ios/12_2/security/command/reference/fsecur_r.html

(注) RADIUS サーバでは、スイッチ IP アドレス、サーバとスイッチで共有される key string、および Downloadable ACL(DACL; ダウンロード可能な ACL)などの設定を行う必要があります。詳細については、RADIUS サーバのマニュアルを参照してください。

次の例では、スイッチで RADIUS サーバ パラメータを設定する方法を示します。

HTTP サーバの設定

Web ベース認証を使用するには、スイッチで HTTP サーバをイネーブルにする必要があります。このサーバは HTTP または HTTPS のいずれかについてイネーブルにできます。

|

|

|

|

|---|---|---|

| HTTP サーバをイネーブルにします。Web ベース認証機能は、HTTP サーバを使用してホストと通信し、ユーザ認証を行います。 |

||

カスタム認証プロキシ Web ページを設定するか、成功ログインのリダイレクション URL を指定します。

(注) ip http secure-secure コマンドを入力したときに、セキュア認証が確実に行われるようにするには、ユーザが HTTP 要求を送信した場合でも、ログイン ページは必ず HTTPS(セキュア HTTP)形式になるようにします。

認証プロキシ Web ページのカスタマイズ

Web ベースの認証中、スイッチのデフォルト HTML ページではなく、代わりの HTML ページがユーザに表示されるように、Web 認証を設定できます。

カスタム認証プロキシ Web ページの使用を指定するには、まず、カスタム HTML ファイルをスイッチのフラッシュ メモリに保存し、次にグローバル コンフィギュレーション モードでこのタスクを実行します。

カスタマイズされた認証プロキシ Web ページを設定する際には、次の注意事項に従ってください。

•![]() カスタム Web ページ機能をイネーブルにするには、カスタム HTML ファイルを 4 個すべて指定します。指定したファイルの数が 4 個未満の場合、内部デフォルト HTML ページが使用されます。

カスタム Web ページ機能をイネーブルにするには、カスタム HTML ファイルを 4 個すべて指定します。指定したファイルの数が 4 個未満の場合、内部デフォルト HTML ページが使用されます。

•![]() これら 4 個の HTML ファイルは、スイッチのフラッシュ メモリ内に存在しなければなりません。各 HTML ファイルの最大サイズは 8 KB です。

これら 4 個の HTML ファイルは、スイッチのフラッシュ メモリ内に存在しなければなりません。各 HTML ファイルの最大サイズは 8 KB です。

•![]() カスタム ページ上のイメージはすべて、アクセス可能な HTTP サーバ上に存在しなければなりません。インターセプト ACL は、管理ルール内で設定します。

カスタム ページ上のイメージはすべて、アクセス可能な HTTP サーバ上に存在しなければなりません。インターセプト ACL は、管理ルール内で設定します。

•![]() カスタム ページからの外部リンクはすべて、管理ルール内でのインターセプト ACL の設定を必要とします。

カスタム ページからの外部リンクはすべて、管理ルール内でのインターセプト ACL の設定を必要とします。

•![]() 有効な DNS サーバにアクセスするには、外部リンクまたはイメージに必要な名前解決で、管理ルール内にインターセプト ACL を設定する必要があります。

有効な DNS サーバにアクセスするには、外部リンクまたはイメージに必要な名前解決で、管理ルール内にインターセプト ACL を設定する必要があります。

•![]() カスタム Web ページ機能がイネーブルに設定されている場合、設定された auth-proxy-banner は使用されません。

カスタム Web ページ機能がイネーブルに設定されている場合、設定された auth-proxy-banner は使用されません。

•![]() カスタム Web ページ機能がイネーブルに設定されている場合、ログインの成功に対するリダイレクション URL は使用できません。

カスタム Web ページ機能がイネーブルに設定されている場合、ログインの成功に対するリダイレクション URL は使用できません。

•![]() カスタム ファイルの指定を解除するには、このコマンドの no 形式を使用します。

カスタム ファイルの指定を解除するには、このコマンドの no 形式を使用します。

カスタム ログイン ページはパブリック Web フォームであるため、このページについては、次の注意事項に従ってください。

•![]() ログイン フォームは、ユーザによるユーザ名とパスワードの入力を受け付け、これらを uname および pwd として示す必要があります。

ログイン フォームは、ユーザによるユーザ名とパスワードの入力を受け付け、これらを uname および pwd として示す必要があります。

•![]() カスタム ログイン ページは、ページ タイムアウト、暗号化されたパスワード、冗長送信の防止など、Web フォームに対するベスト プラクティスに従う必要があります。

カスタム ログイン ページは、ページ タイムアウト、暗号化されたパスワード、冗長送信の防止など、Web フォームに対するベスト プラクティスに従う必要があります。

次の例では、カスタム認証プロキシ Web ページを設定する方法を示します。

次の例では、カスタム認証プロキシ Web ページの設定を確認する方法を示します。

成功ログインに対するリダイレクション URL の指定

認証後に、内部成功 HTML ページを効果的に置き換え、ユーザのリダイレクト先となる URL を指定することができます。

|

|

|

|

|---|---|---|

成功ログインに対するリダイレクション URL を設定する場合、次の注意事項に従ってください。

•![]() カスタム認証プロキシ Web ページ機能がイネーブルに設定されている場合、リダイレクション URL 機能はディセーブルにされ、CLI では使用できません。リダイレクションは、カスタム ログイン成功ページで実行できます。

カスタム認証プロキシ Web ページ機能がイネーブルに設定されている場合、リダイレクション URL 機能はディセーブルにされ、CLI では使用できません。リダイレクションは、カスタム ログイン成功ページで実行できます。

•![]() リダイレクション URL 機能がイネーブルに設定されている場合、設定された auth-proxy-banner は使用されません。

リダイレクション URL 機能がイネーブルに設定されている場合、設定された auth-proxy-banner は使用されません。

•![]() リダイレクション URL の指定を解除するには、このコマンドの no 形式を使用します。

リダイレクション URL の指定を解除するには、このコマンドの no 形式を使用します。

次の例では、成功したログインに対するリダイレクション URL を設定する方法を示します。

次の例では、成功したログインに対するリダイレクション URL を確認する方法を示します。

Web ベース認証パラメータの設定

失敗できるログイン試行回数の最大値を設定します。失敗した試行回数がこの値を超えると、クライアントは待機期間中、ウォッチ リストに載せられます。

|

|

|

|

|---|---|---|

失敗できるログイン試行の最高回数を設定します。指定できる範囲は 1 ~ 2147483647 回です。デフォルトは 5 です。 |

||

次の例では、失敗ログイン試行の最大回数を 10 に設定する方法を示します。

Web 認証ローカル バナーの設定

Web 認証が設定されているスイッチにローカル バナーを設定するには、特権 EXEC モードで次の手順を実行します。

|

|

|

|

|---|---|---|

ip admission auth-proxy-banner http [banner-text | file-path] |

(任意)C banner-text C と入力して、カスタム バナーを作成します。ここで、C は区切り文字、またはバナーに表示されるファイル(例:ロゴ、またはテキスト ファイル)を示すファイル パスです。 |

|

次の例では、「My Switch」というカスタム メッセージが表示されているローカル バナーを設定する方法を示します。

ip auth-proxy auth-proxy-banner コマンドの詳細については、Cisco.com の『Cisco IOS Security Command Reference』の「Authentication Proxy Commands」を参照してください。

Web ベース認証キャッシュ エントリの削除

次に、IP アドレス 209.165.201.1 のクライアントに対する Web ベース認証セッションを削除する例を示します。

Web ベース認証ステータスの表示

すべてのインターフェイス、または特定のポートに対する Web ベースの認証設定を表示する手順は、次のとおりです。

|

|

|

|

|---|---|---|

| type には、fastethernet、gigabitethernet、または tengigabitethernet を指定できます。 (任意)特定のインターフェイスに対する Web ベース認証設定を表示するには、キーワード interface を使用します。 |

次に、グローバルな Web ベース認証のステータスだけを表示する例を示します。

次に、ギガビット インターフェイス 3/27 に対する Web ベースの認証設定を表示する例を示します。

フィードバック

フィードバック